Cấu hình tính năng IPS ngăn chặn các cuộc tấn công

I. Lý thuyết

IPS trên Sophos XG là cơ chế kiểm tra gói tin theo thời gian thực (deep packet inspection) để phát hiện và chặn các hành vi tấn công mạng -> So sánh nội dung gói tin với một thư viện "chữ ký" (Signatures) của các loại tấn công đã biết.

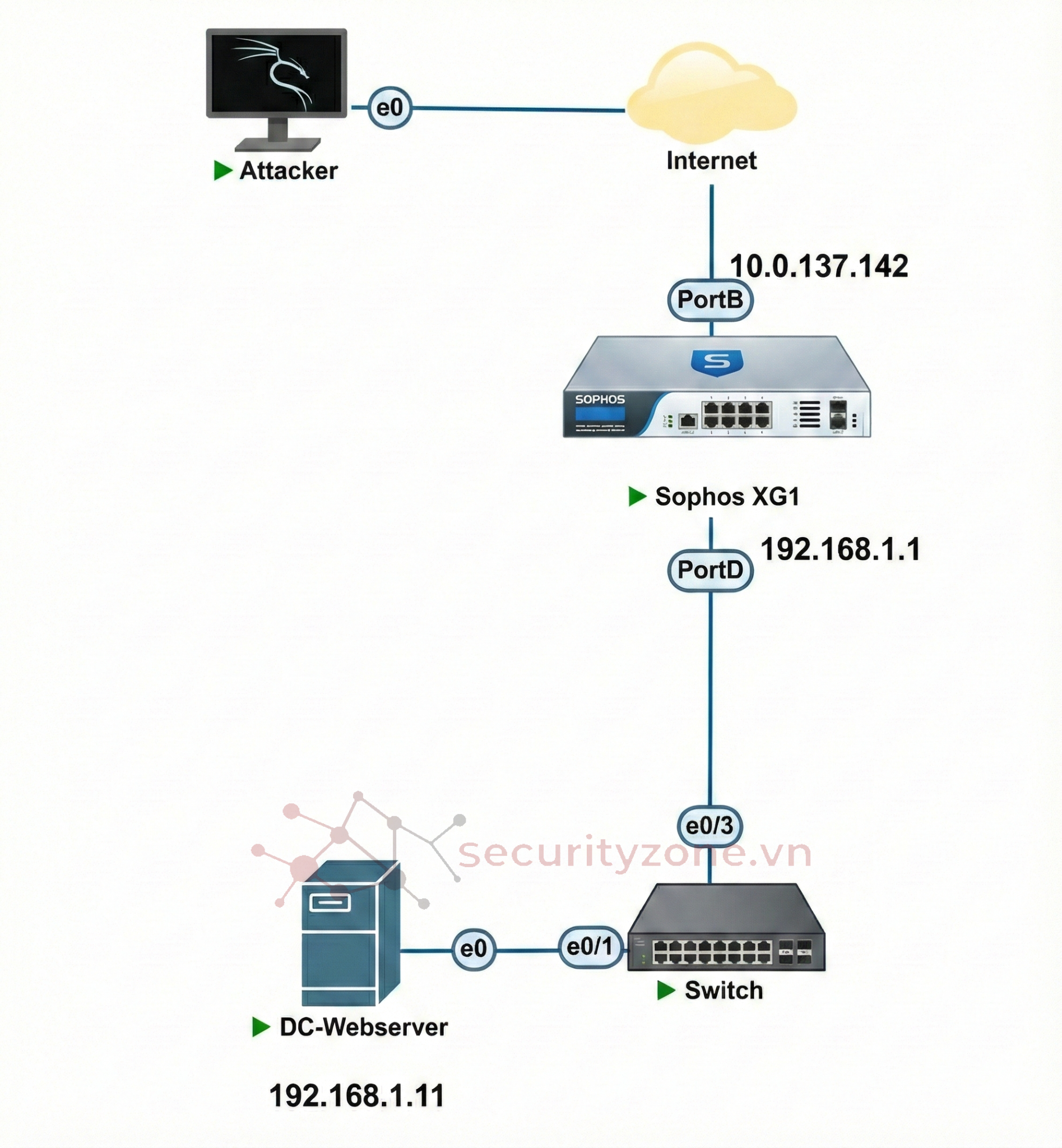

II. Mô hình

III. Thực hành

PHẦN 1: BẢO VỆ CHIỀU LAN -> WAN (NGƯỜI DÙNG RA INTERNET)

Mục tiêu:

Ngăn người dùng tải mã độc về máy.

Ngăn máy tính bị nhiễm virus kết nối với máy chủ điều khiển (C&C Server) bên ngoài.

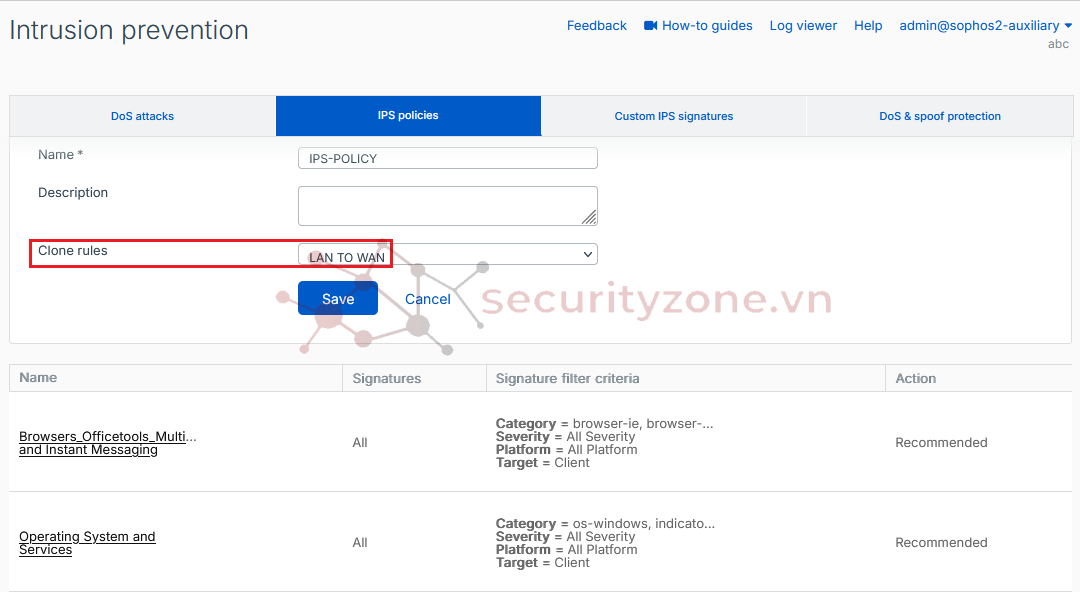

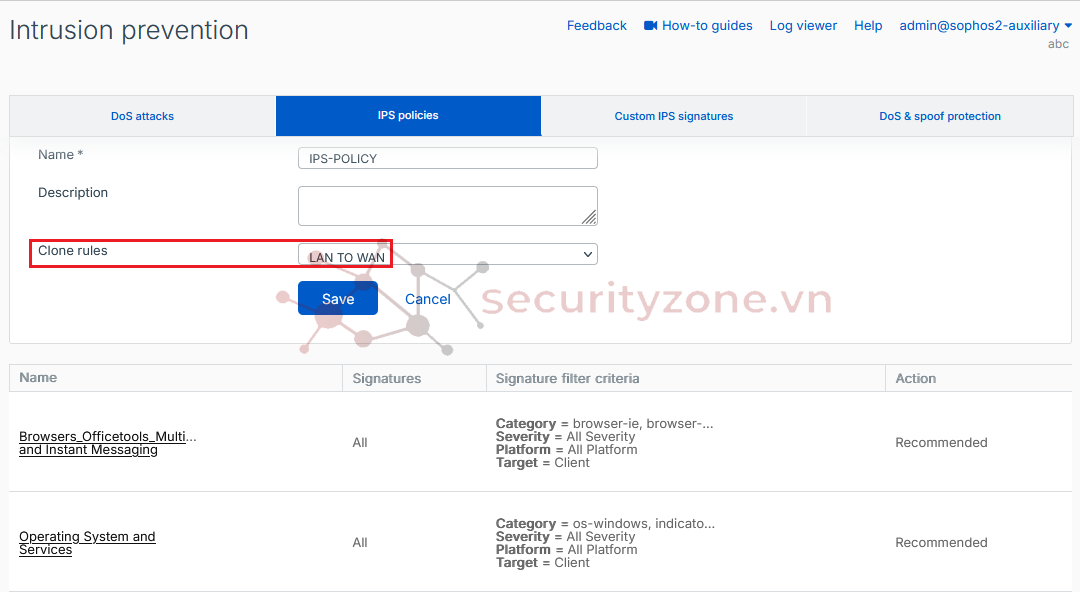

Bước 1: Tạo IPS Policy cho LAN

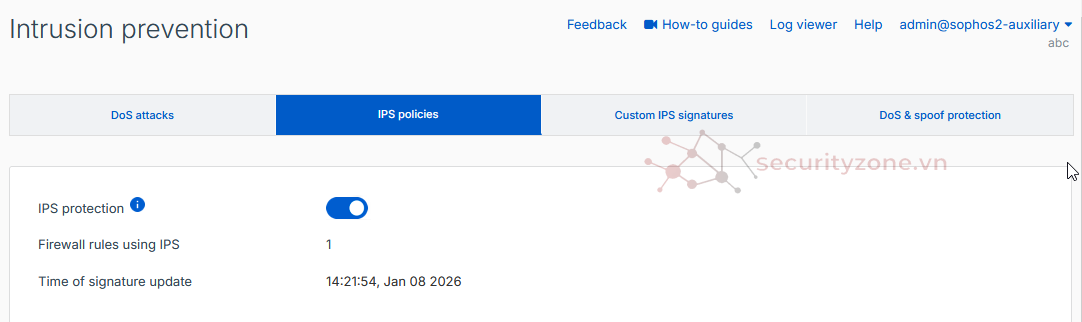

- Truy cập Intrusion Prevention -> IPS Policies -> Enable IPS

Hình 1. Enable IPS

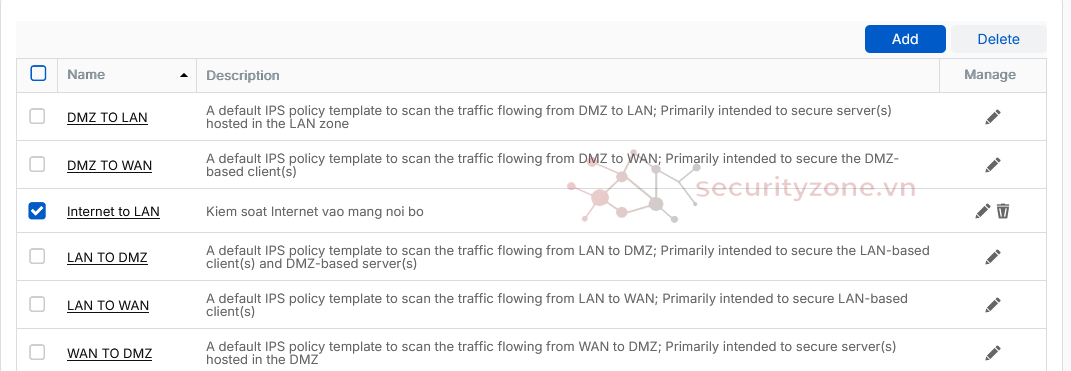

Hình 2. Các Template IPS được tích hợp sẵn

- Truy cập Intrusion Prevention -> IPS Policies -> Add.

Nhấn Save.

Hình 3. Khai báo Profile, nếu sử dụng Template có sẵn thì các Filter

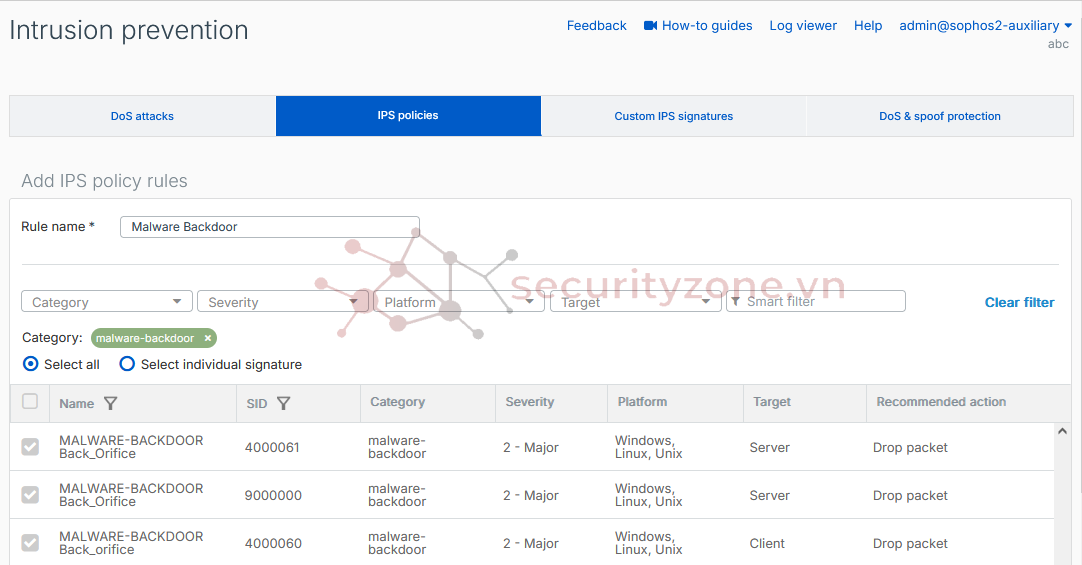

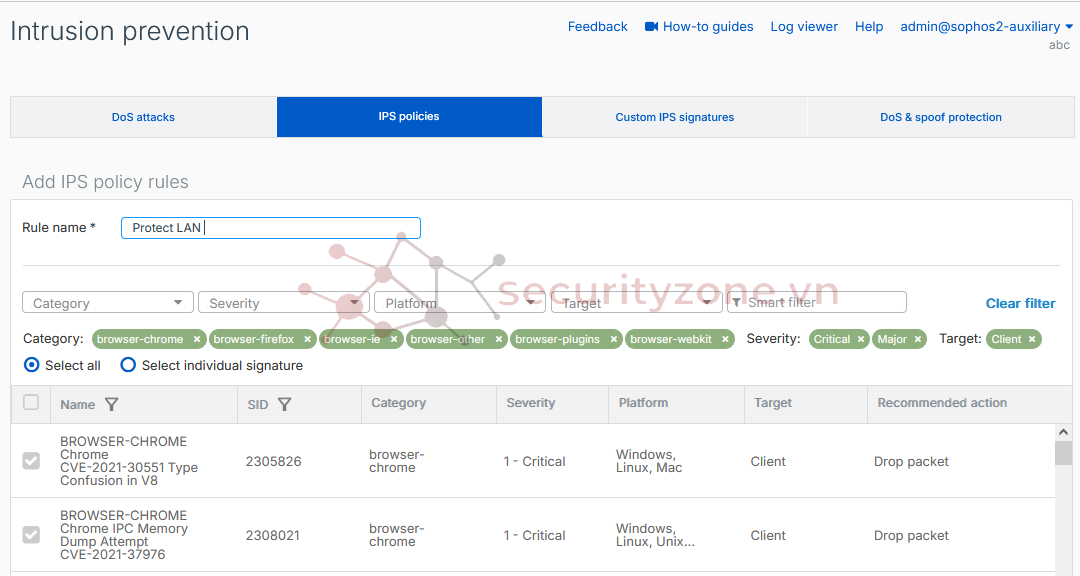

- Bấm vào biểu tượng Edit ở policy vừa tạo.

3.1. Category: Chọn Browsers (Trình duyệt), Operating System (Hệ điều hành), Malware (Mã độc), Application Services.

3.2. Severity: Chọn Critical và Major (để chặn các mối đe dọa nghiêm trọng mà không làm chậm mạng).

3.3. Target: Chọn Client (Vì ta đang bảo vệ người dùng).

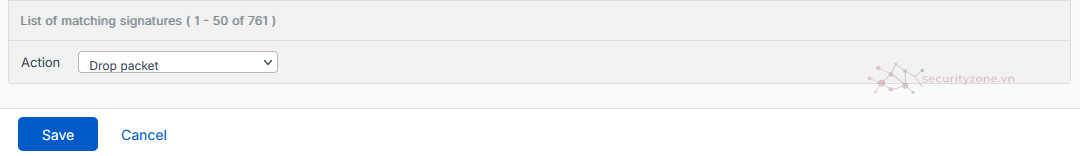

3.4. Action, chuyển từ Allow Packet sang Drop Packet.

3.5. Nhấn Save.

Hình 4. Add IPS Policy Rule quét Malware

Hình 5. Add IPS Policy Rule quét Brower

Bước 2: Áp dụng vào Firewall Rule

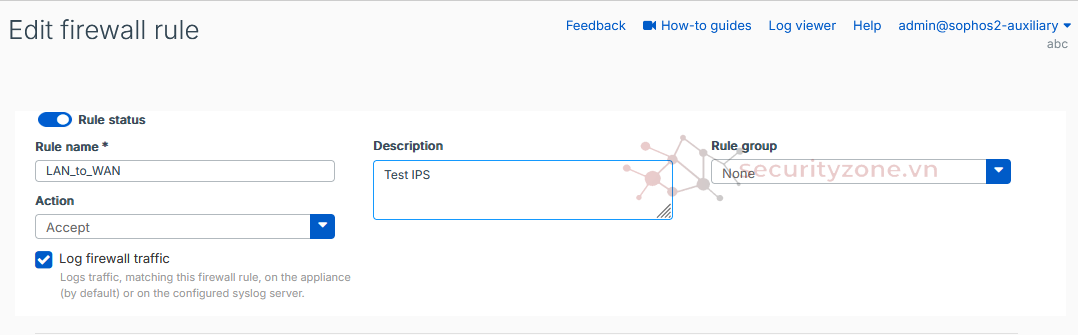

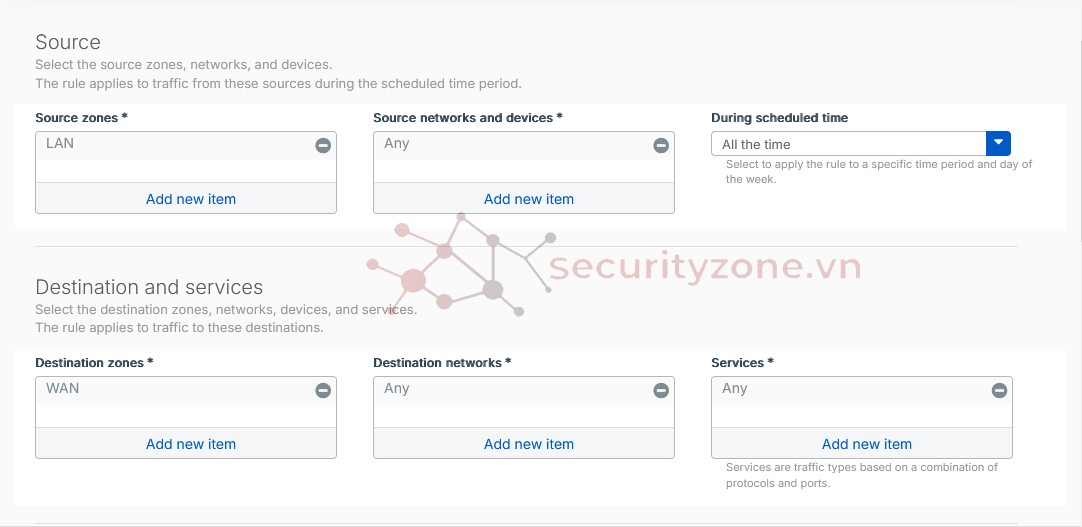

- Vào Rules and Policies > Firewall Rules -> cấu hình Rule cho phép LAN truy cập Internet

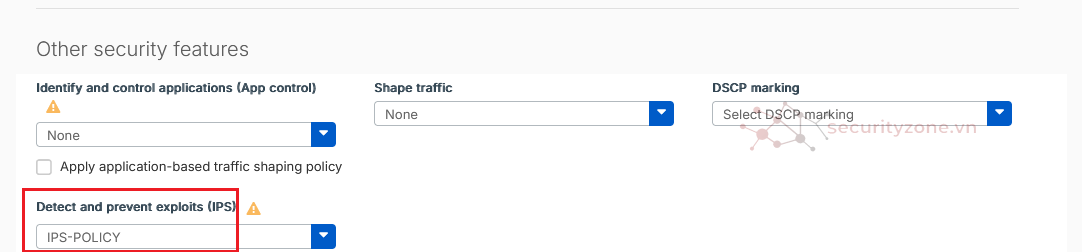

- Security Features > mục IPS.

- Chọn policy: IPS_LAN_Protect

- Tích chọn Log firewall traffic.

- Nhấn Save.

Hình 6. Cấu hình Firewall Rule

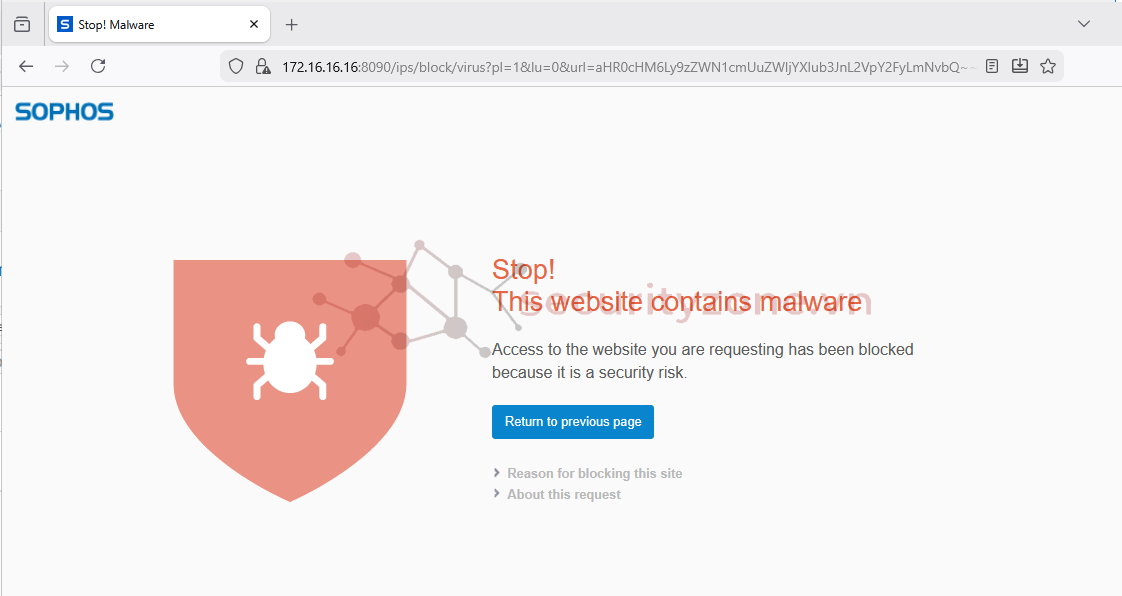

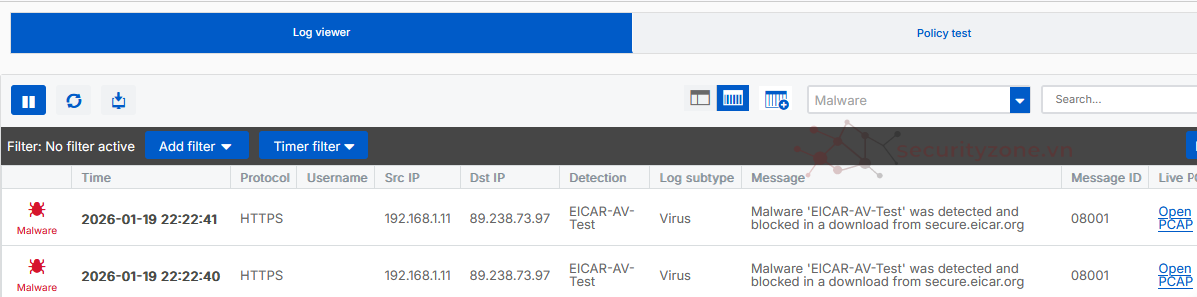

Kiểm tra: Tải về 1 file chưa malware

PHẦN 2: BẢO VỆ CHIỀU WAN -> LAN (BÊN NGOÀI TẤN CÔNG SERVER)

Mục tiêu:

Bảo vệ Web Server (hoặc các server khác bạn public ra ngoài) khỏi các cuộc tấn công dò quét, khai thác lỗ hổng (như SQL Injection, XSS, DoS...).

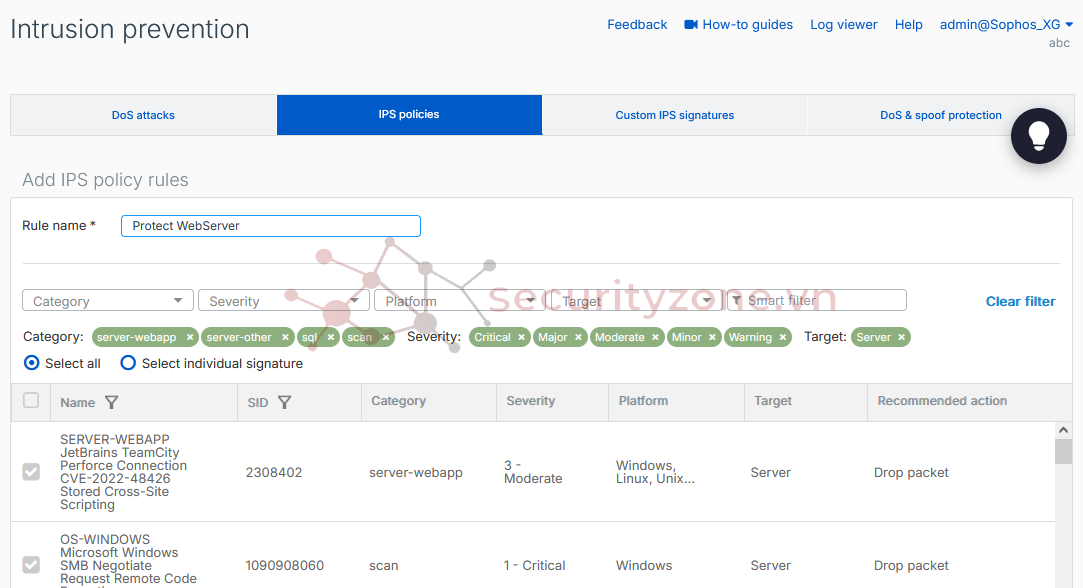

Bước 1: Tạo IPS Policy cho Server

Sử dụng lại IPS Policy đã dùng trước đó

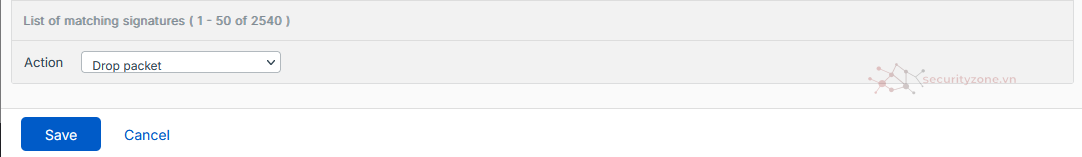

Nhấn Add và cấu hình Smart Filter như sau:

Category:

Nếu chạy Web: Chọn Web Services, Application Services.

Luôn chọn thêm: Operating System, Network Services (để chống scan port), ERP System (nếu có), Database (nếu có SQL).

Severity: Chọn Critical, Major, Moderate (Server cần bảo vệ kỹ hơn Client).

Target: Chọn Server (Đây là điểm khác biệt mấu chốt).

Chuyển Action sang Drop Packet.

Nhấn Save.

Hình 7. Cấu hình IPS Policy bảo vệ Web server nội bộ

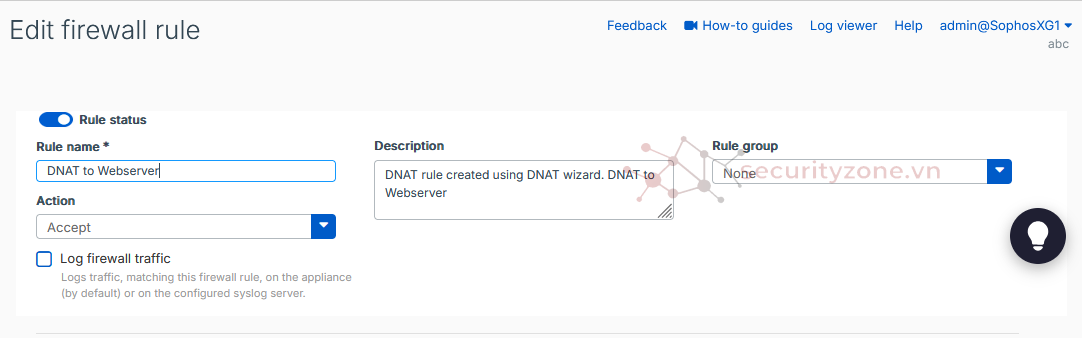

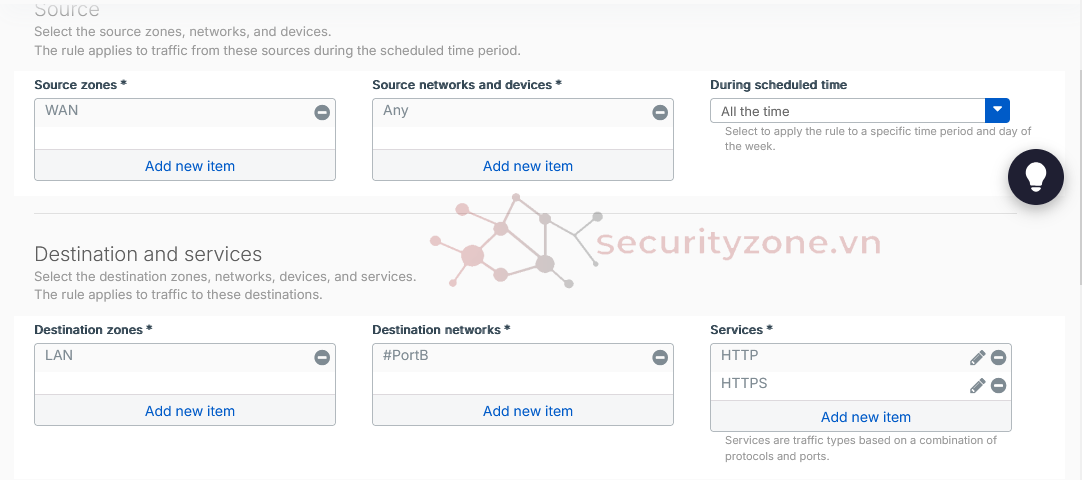

Bước 2: Áp dụng vào Firewall Rule

Lưu ý: Để bên ngoài vào được Server, Phải có một rule DNAT (Port forwarding) => Public Web Server

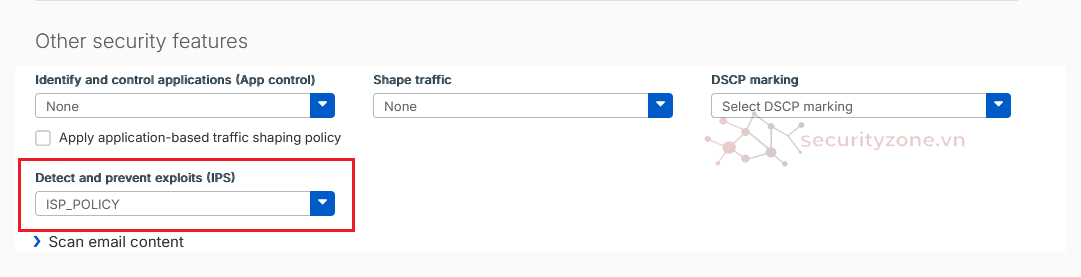

Kéo xuống phần Security Features > mục IPS.

Chọn policy: IPS_POLICY đã tạo ở phía trên

Tích chọn Log firewall traffic.

Nhấn Save.

Hình 8. Public Web Server nội bộ, kết hợp Detect IPS

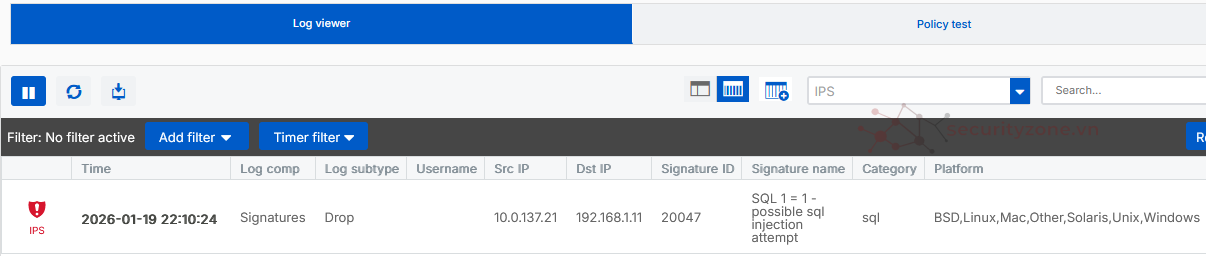

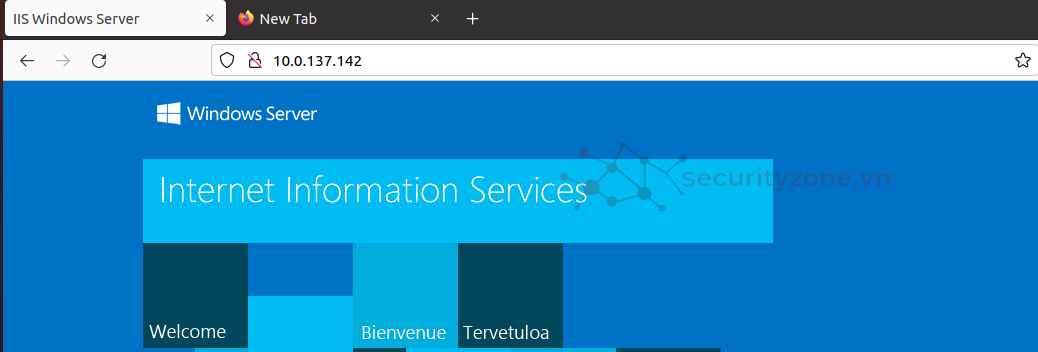

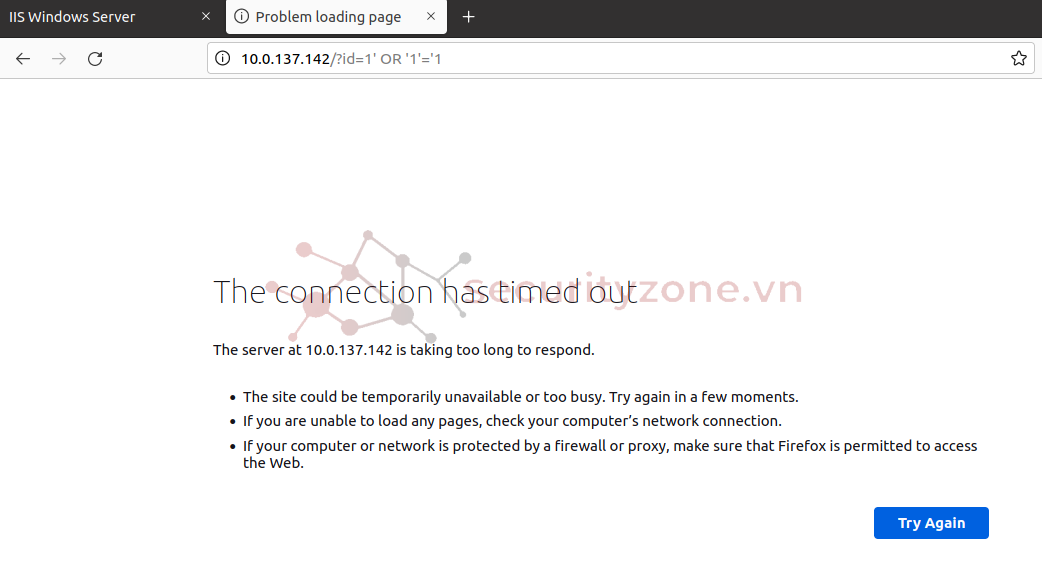

Kiểm tra:

Truy cập web nội bộ

Test thử dò quét SQL Injection

Log Views