Nguyễn Văn Huấn

Moderator

802.1X là một giao thức quan trọng dùng để xác thực danh tính người dùng. Giao thức nào yêu cầu người dùng nhập các thông tin như username/password, email, số điện thoại,... để có thể truy cập vào hệ thống mạng. Từ các thông tin này, người quản trị có thể kiểm soát được thông tin của người dùng, từ đó đưa ra các chính sách bảo mật tiếp theo để tiếp tục kiểm soát hoạt động của thiết bị sau xác thực.

Bài lab này sẽ hướng dẫn cách cấu hình 802.1X trên Aruba ClearPass

Bài viết liên quan: Lý thuyết về RADIUS, VLAN, 802.1X

Lưu ý: Để có thể cấu hình và sử dụng 802.1X để xác thực, cần có Entry License (hoặc Access License). Để hiểu thêm về các License trong ClearPass, mời các bạn đọc bài viết License trong ClearPass

Mục tiêu cấu hình: User sử dụng máy Win sẽ phải nhập Username/Password để xác thực vào hệ thống mạng, nếu hợp lệ thì sẽ được sử dụng mạng, nếu không thì bị từ chối cung cấp dịch vụ

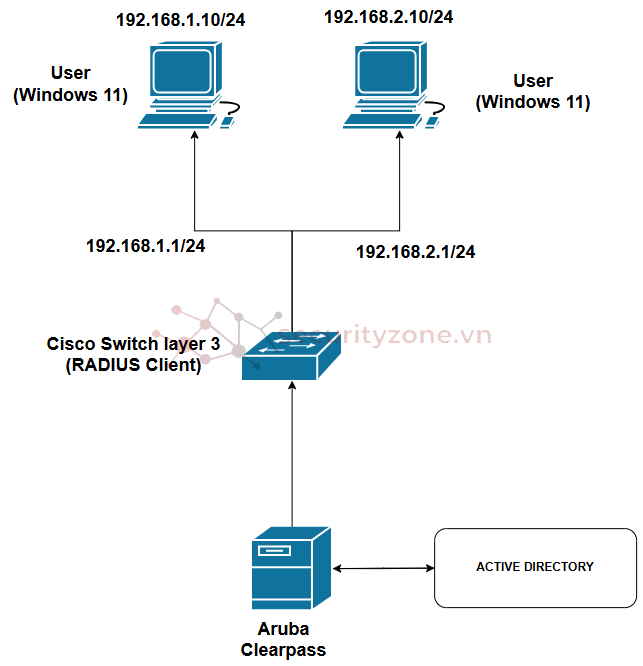

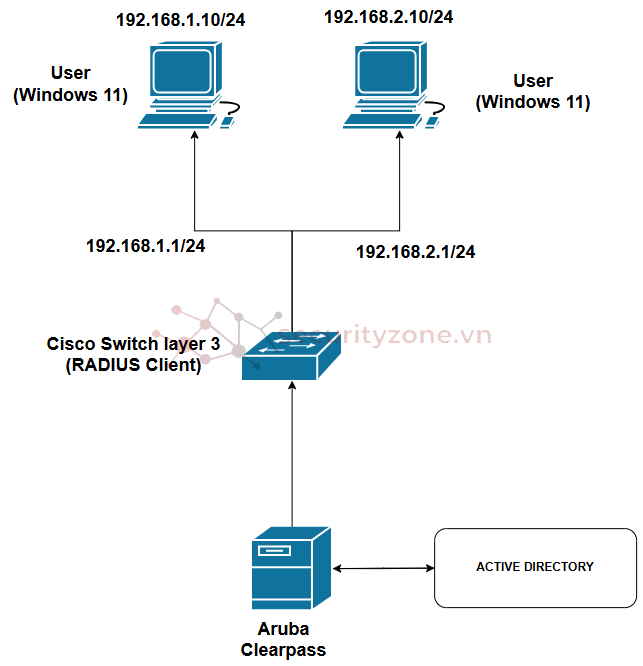

Mô hình lab

Các bước triển khai:

Tại General điền các thông tin về:

Tại Primary có các trường dữ liệu sau:

Nhấn Save để tạo Source

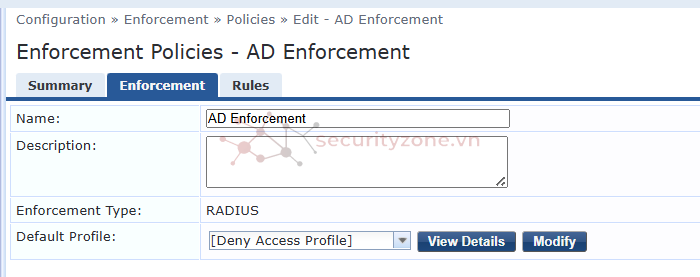

Tại Enforcement, nhập thông tin cho các trường sau:

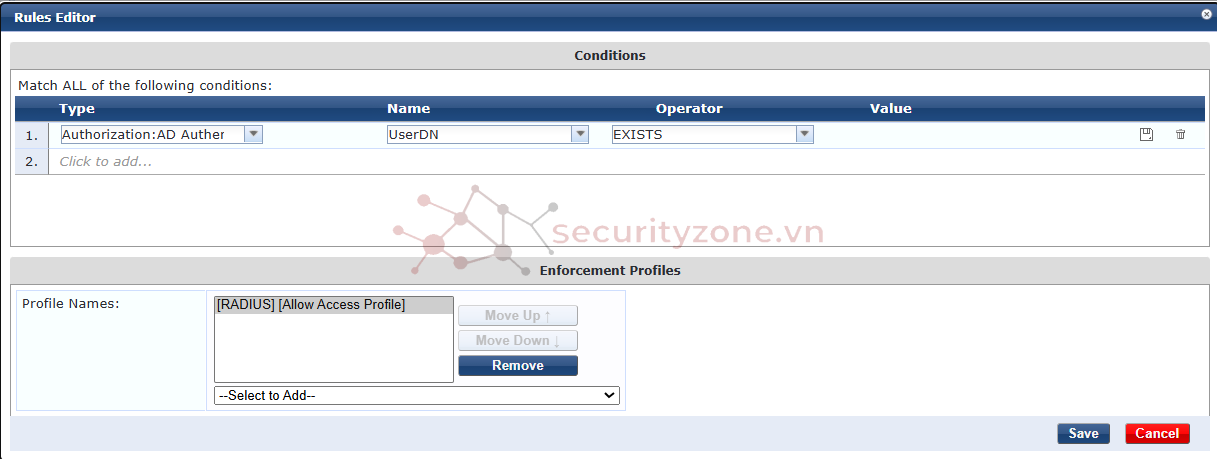

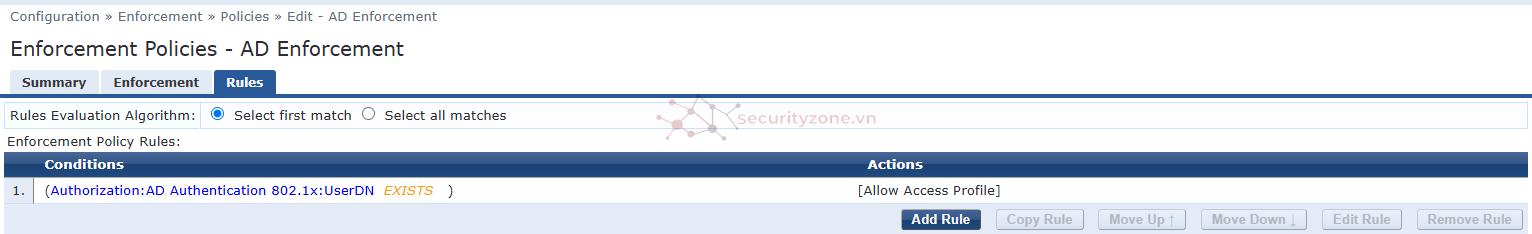

Tại Rules > Add Rule. Có các trường dữ liệu sau

Giải thích Rules: Khi người dùng nhập một username/password có tồn tại trong AD (được tích hợp ở bước 1) thì gán vào Allow Access Profile

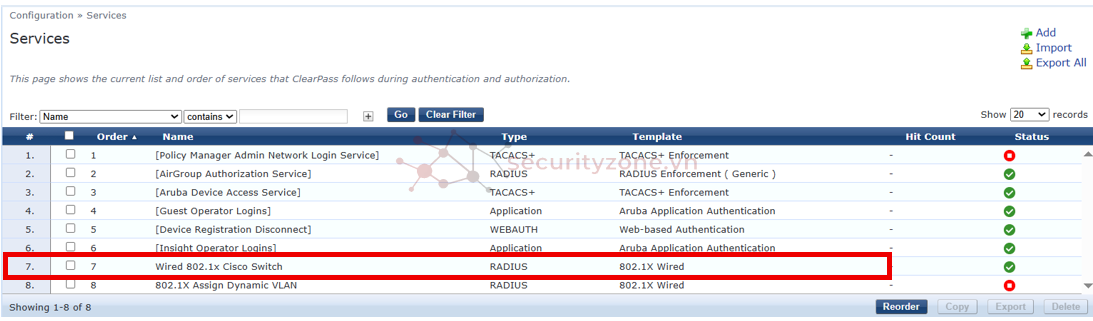

GUI > Configuration > Services > Add trên góc phải màn hình để thêm Services

Tại Services -> Chọn Type là 802.1X Wired > Điền các thông tin về tên và mô tả ở 2 trường Name và Description (Tùy chọn)

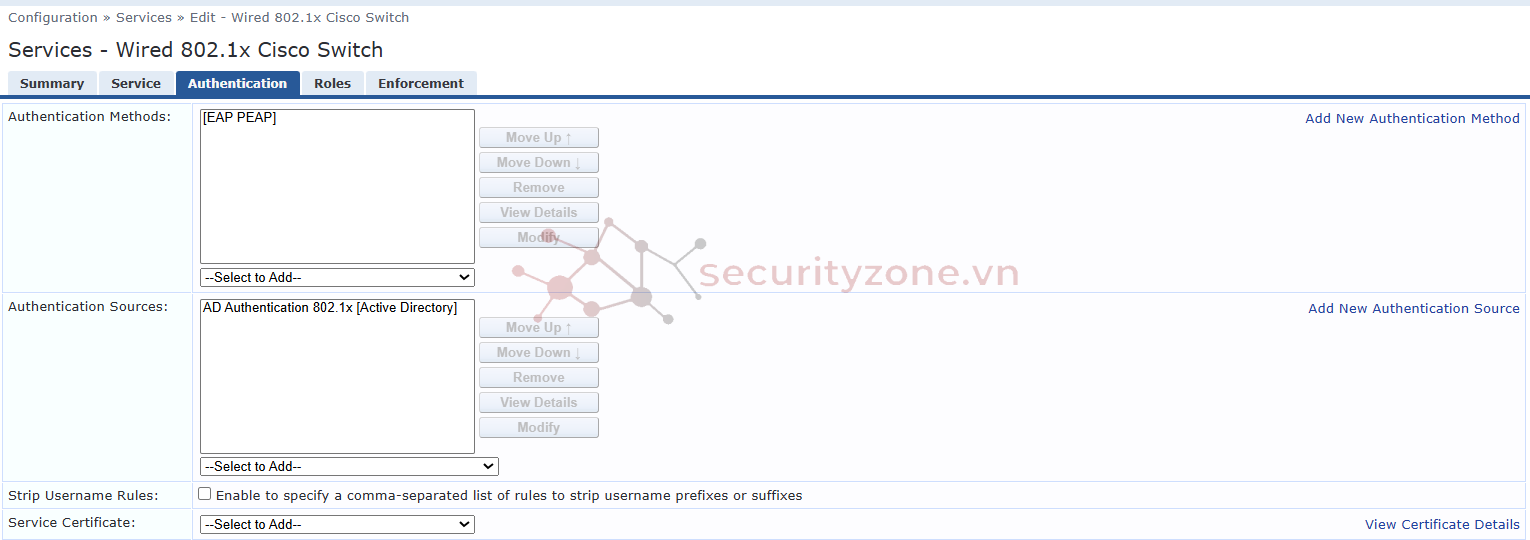

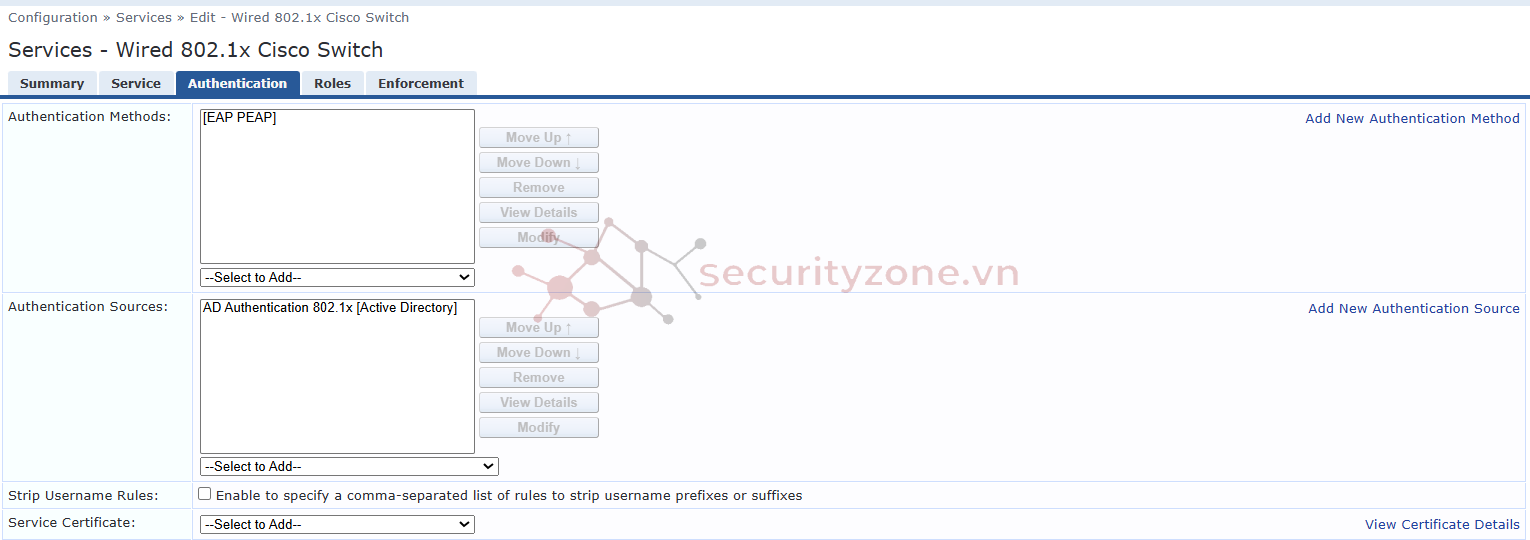

Tại Authentication > Methods chọn [EAP PEAP] > Authentication Source trỏ đến AD đã thêm ở bước 1

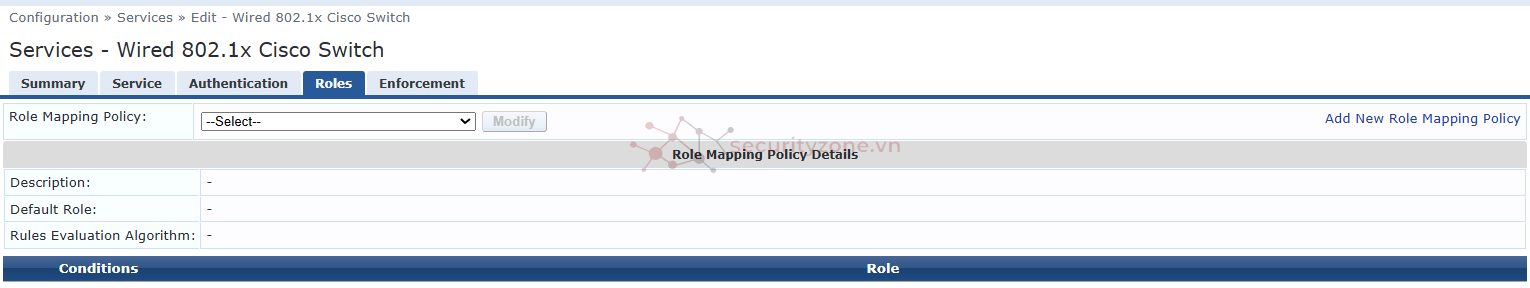

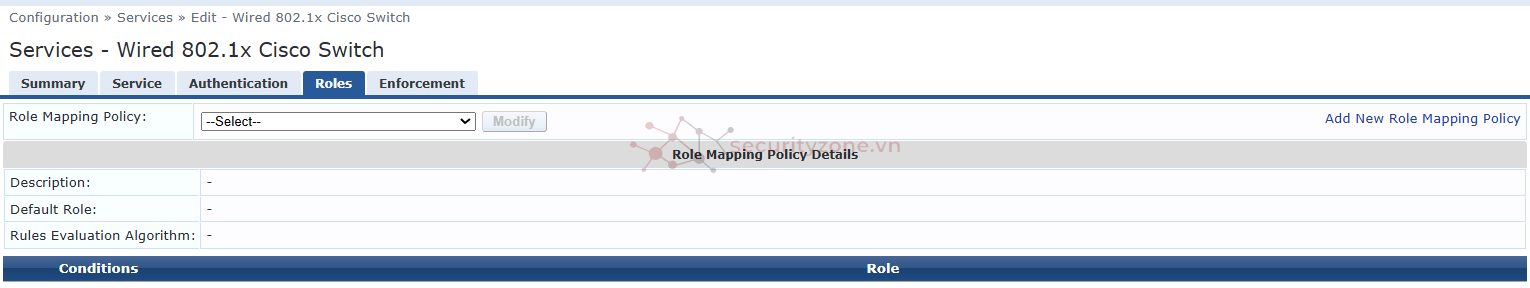

Tại Roles để default

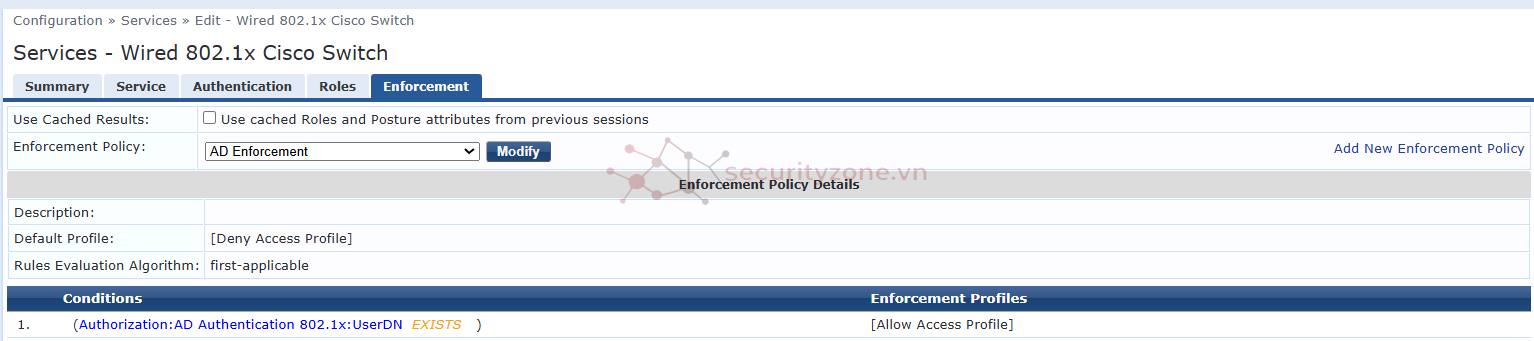

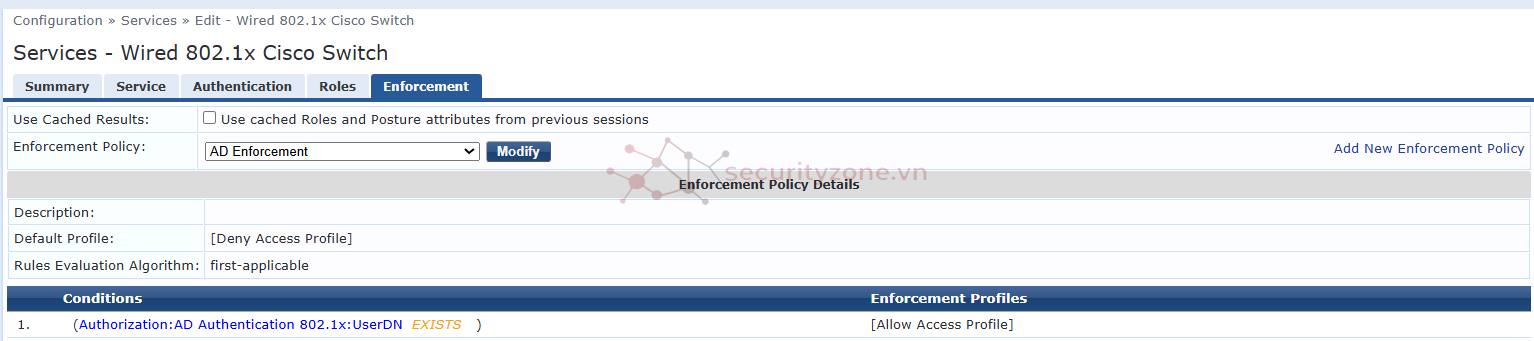

Tại Enforcement > Gán Policies tạo ở bước 3 vào trường Enforcement Policy > Save để tạo Services

Thêm thông tin vào các trường sau:

Còn nữa...

Bài lab này sẽ hướng dẫn cách cấu hình 802.1X trên Aruba ClearPass

Bài viết liên quan: Lý thuyết về RADIUS, VLAN, 802.1X

Lưu ý: Để có thể cấu hình và sử dụng 802.1X để xác thực, cần có Entry License (hoặc Access License). Để hiểu thêm về các License trong ClearPass, mời các bạn đọc bài viết License trong ClearPass

Mục tiêu cấu hình: User sử dụng máy Win sẽ phải nhập Username/Password để xác thực vào hệ thống mạng, nếu hợp lệ thì sẽ được sử dụng mạng, nếu không thì bị từ chối cung cấp dịch vụ

Mô hình lab

Các bước triển khai:

- Trên ClearPass: Tích hợp Active Directory vào ClearPass -> Tạo Authentication Source là AD vừa thêm vào -> Tạo Enforcement Policies -> Tạo Services -> Tạo Network Device

- Trên Switch: Cấu hình RADIUS Client để giao tiếp với ClearPass

- Trên máy User: Enable service Wired AutoConfig -> Nhập Username/Password để xác thực

1. Tích hợp Active Directory vào ClearPass

Về các bước tích hợp, đã có 1 bài viết khá chi tiết cách thêm AD vào ClearPass, các bạn có thể xem thêm ở đây Các bước thêm AD vào ClearPass2. Tạo Authentication Source

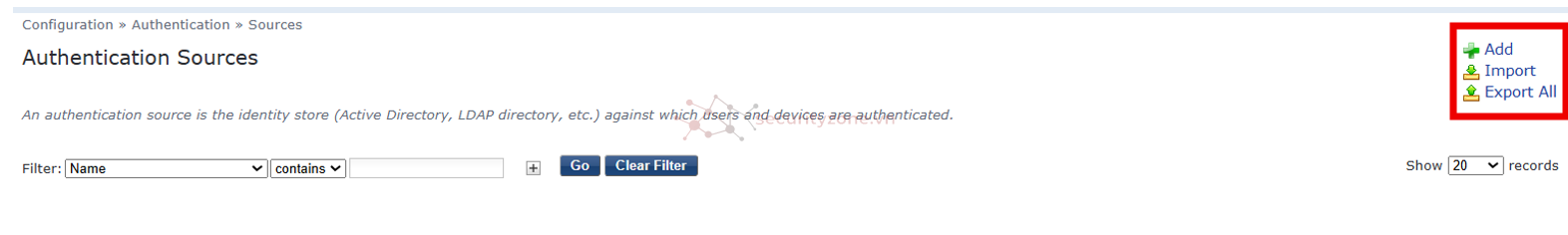

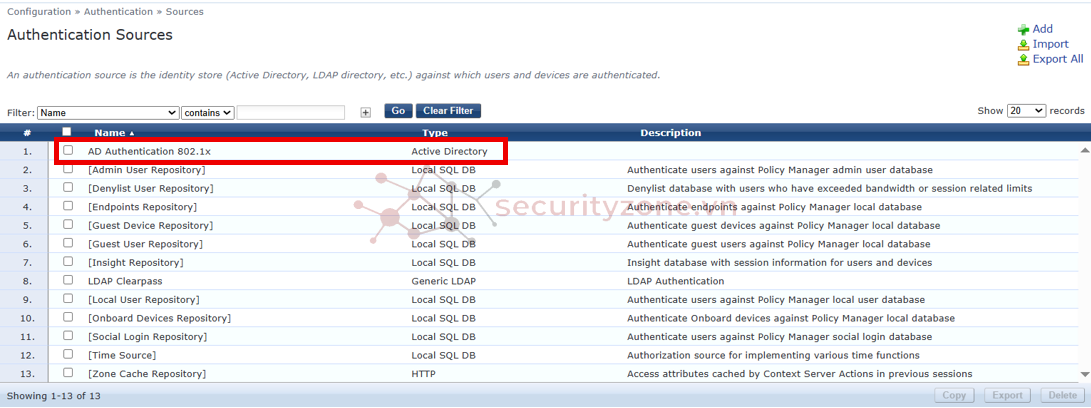

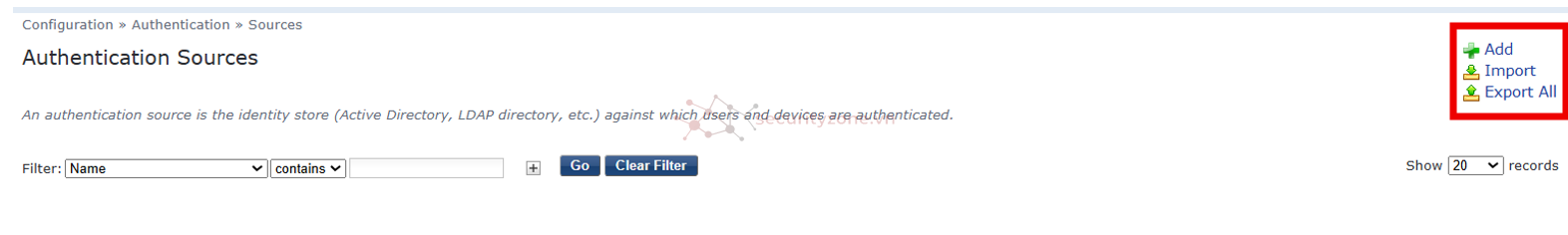

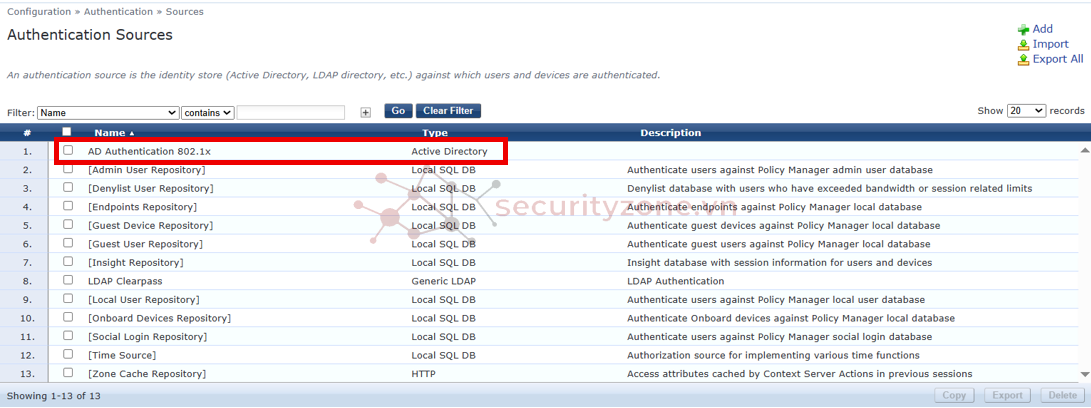

Trên GUI của ClearPass, Configuration > Authentication > Sources > Add (ở góc trên phải màn hình) để tiến hành thêm Authentication Source

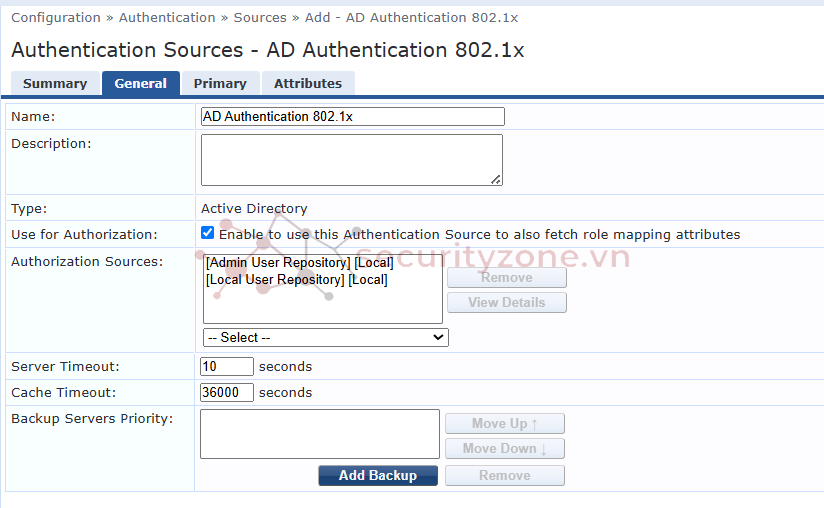

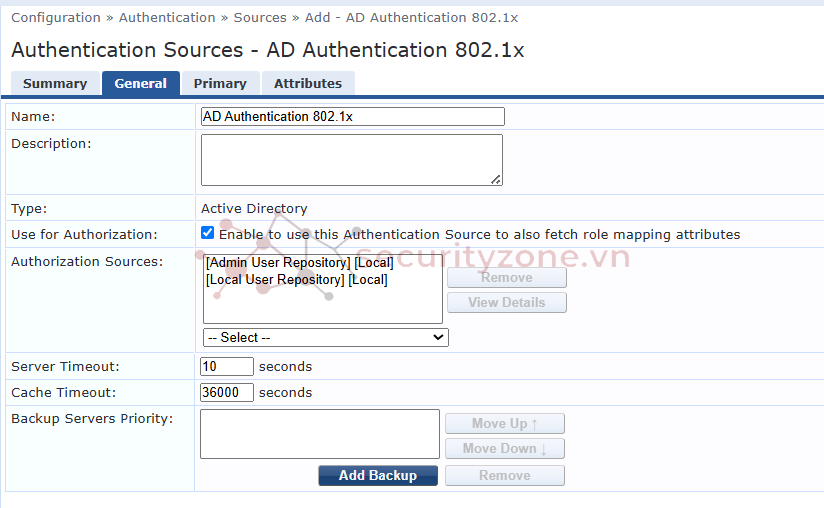

Tại General điền các thông tin về:

- Name: Tên của Source

- Description: Mô tả

- Authorization Sources: Sử dụng 2 Source mặc định của ClearPass là [Admin User Repository] và [Local User Repository]

- Còn lại để mặc định

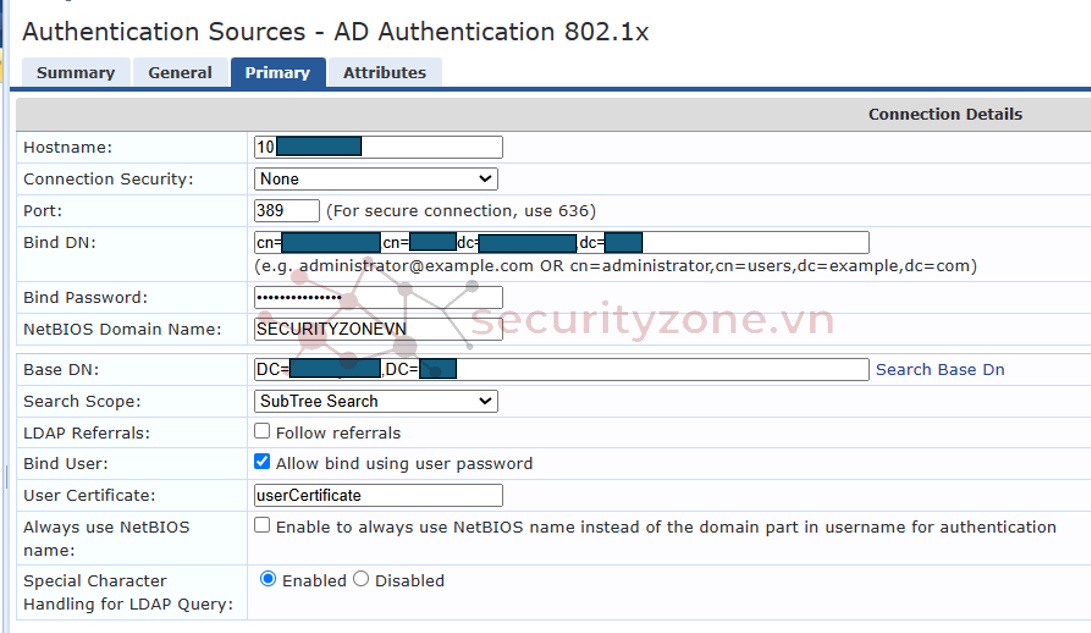

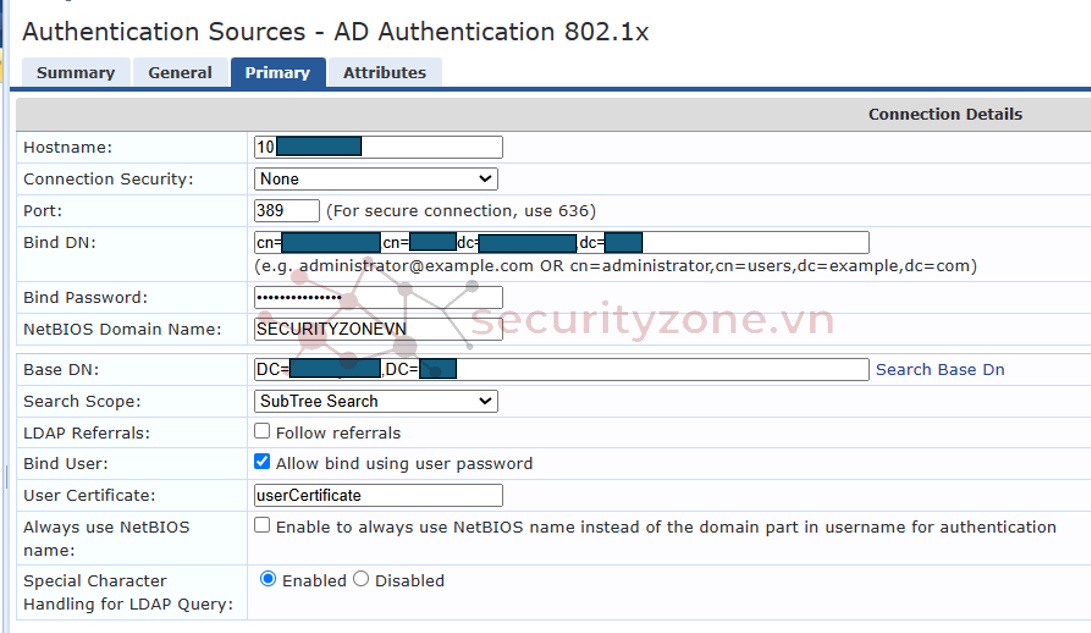

Tại Primary có các trường dữ liệu sau:

- Hostname: Nhập thông tin hostname or FQDN của domain controller

- Connection Security: None

- Port: 389 default

- Bind DN: Nhập thông tin bind DN trên domain controller

- Bind Password: Nhập password của domain controller

- Base DN: Chọn Search Base DN, sau đó chọn thông tin Base DN phù hợp.

- Search Scope: Thiết lập này được sử dụng để truy vấn người dùng hoặc máy tính được cung cấp một thuộc tính duy nhất cho bản ghi đó trong LDAP / AD. Ở đây, mình chọn Subtree Search

- Base Object Search: Tìm kiếm ở cấp độ Base DN

- One Level Search: tìm kiếm tới một cấp thấp hơn trực tiếp của Base DN.

- Subtree Search: tìm kiếm toàn bộ subtree theo Base DN.

- LDAP Referrals: tự động theo dõi các giới thiệu được trả về bởi máy chủ thư mục của bạn trong kết quả tìm kiếm.

- Bind User: để xác thực người dùng bằng cách thực hiện thao tác liên kết trên thư mục bằng thông tin xác thực (tên người dùng và mật khẩu) thu được trong quá trình xác thực.

- Password Attribute: nhập thông tin password

- Password Type: Chọn Cleartext

- Password header: để mặc định

- User Certificate: nhập thông tin cert trong hồ sơ của user, từ đó có thể lấy được chứng chỉ người dùng

- Special Character Handling for LDAP Query: Enable để cho phép LDAP query xử lý các ký tự đặc biệt trong Distinguished Name của người dùng, chẳng hạn như dấu gạch chéo đen, dấu phẩy, dấu ngoặc vuông hoặc dấu ngoặc đơn. Cài đặt này được bật theo mặc định.

Nhấn Save để tạo Source

3. Tạo Enforcement Policies

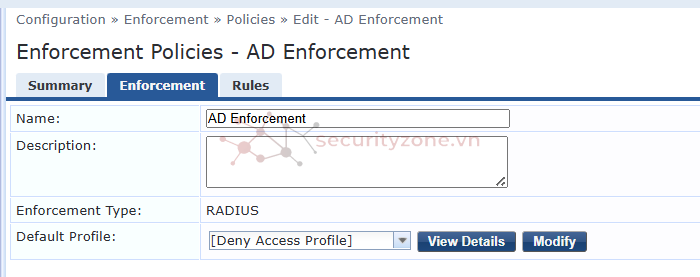

GUI > Configuration > Enforcement > Policies > Add (góc phải trên màn hình) để thêm Policies

Tại Enforcement, nhập thông tin cho các trường sau:

- Name: Tên của Polices

- Description: Mô tả

- Enforcement Type: Chọn RADIUS vì trong lab này, giao tiếp giữa ClearPass với Switch thông qua RADIUS

- Default Profile: Profile sẽ được gán nếu thiết bị không áp dụng được Rules, ở đây là Deny Access Profile, tức là thiết bị không pass phần Rules sẽ được gán vào Deny Access Profile

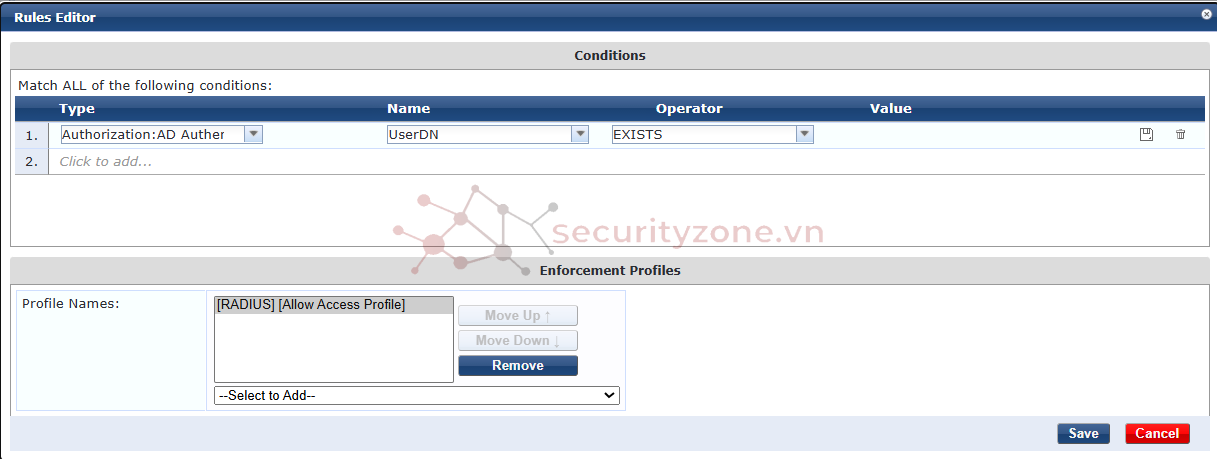

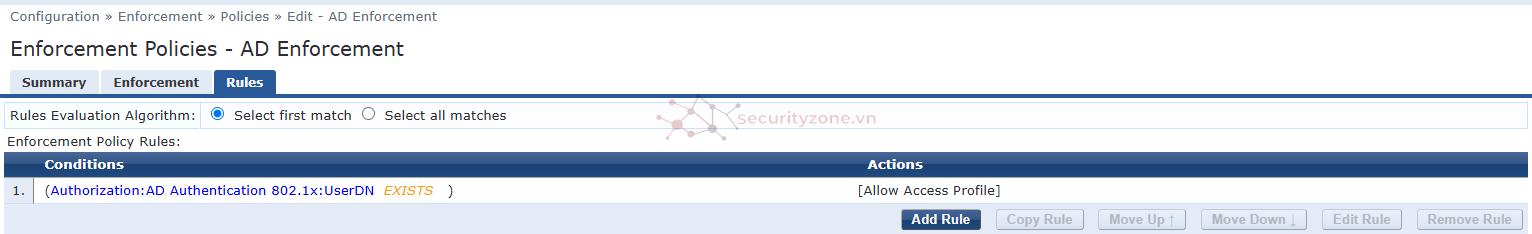

Tại Rules > Add Rule. Có các trường dữ liệu sau

- Type: Nguồn dữ liệu về xác thực được lấy ra để đối chiếu

- Name: Chi tiết trường dữ liệu của Type sẽ được đem ra đối chiếu, ở đây tức là UserDN (thông tin Username)

- Operator: cách đối chiếu Name trong Type, ở trong ví dụ là EXISTS, tức là chỉ cần người dùng nhập Username có tồn tại trong Type -> Passed

- Profile Names: Nếu các thông tin thỏa mãn các trường dữ liệu trên thì sẽ được gán vào Profile Names này trong ClearPass, trong ví dụ là sẽ được gán vào [Allow Access Profile] cho các thiết bị bảo đảm pass các trường dữ liệu trên

Giải thích Rules: Khi người dùng nhập một username/password có tồn tại trong AD (được tích hợp ở bước 1) thì gán vào Allow Access Profile

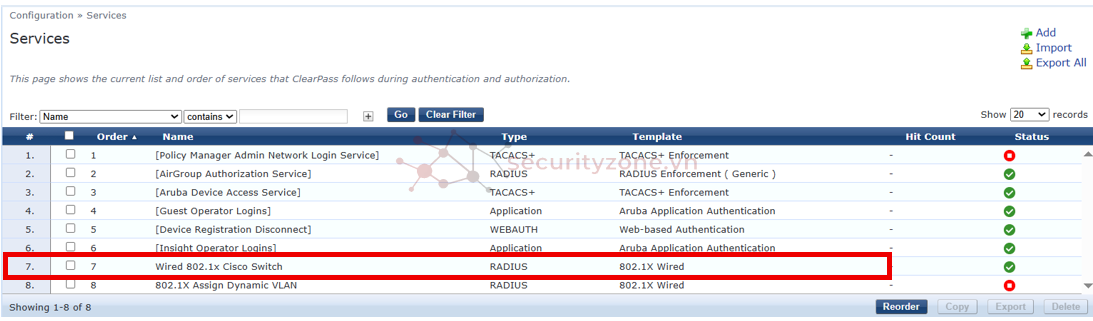

4. Tạo Services

GUI > Configuration > Services > Add trên góc phải màn hình để thêm Services

Tại Services -> Chọn Type là 802.1X Wired > Điền các thông tin về tên và mô tả ở 2 trường Name và Description (Tùy chọn)

Tại Authentication > Methods chọn [EAP PEAP] > Authentication Source trỏ đến AD đã thêm ở bước 1

Tại Roles để default

Tại Enforcement > Gán Policies tạo ở bước 3 vào trường Enforcement Policy > Save để tạo Services

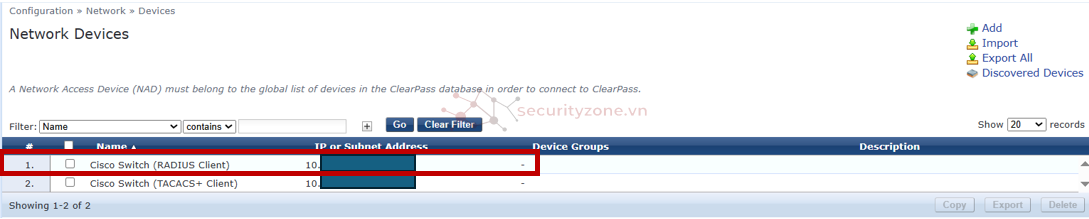

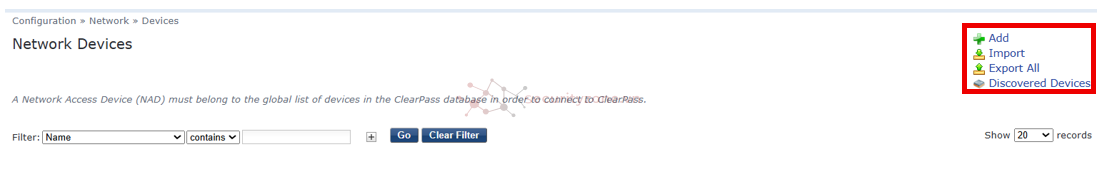

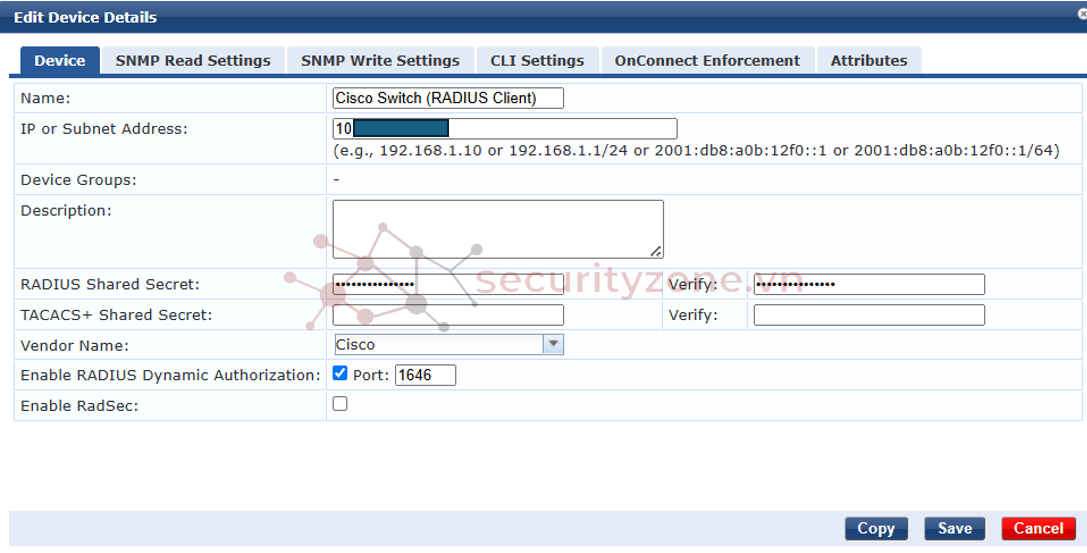

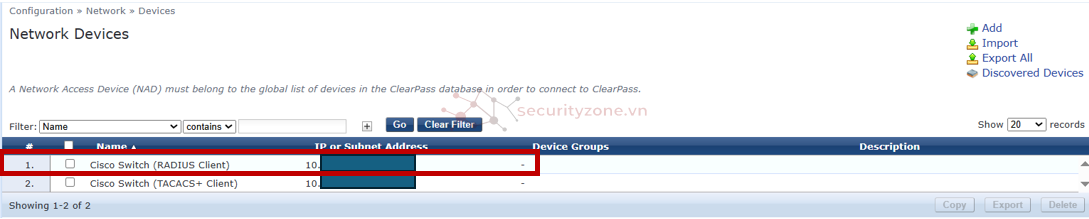

5. Tạo Network Devices

GUI > Configuration > Network > Devices > Add để thêm Switch vào ClearPass

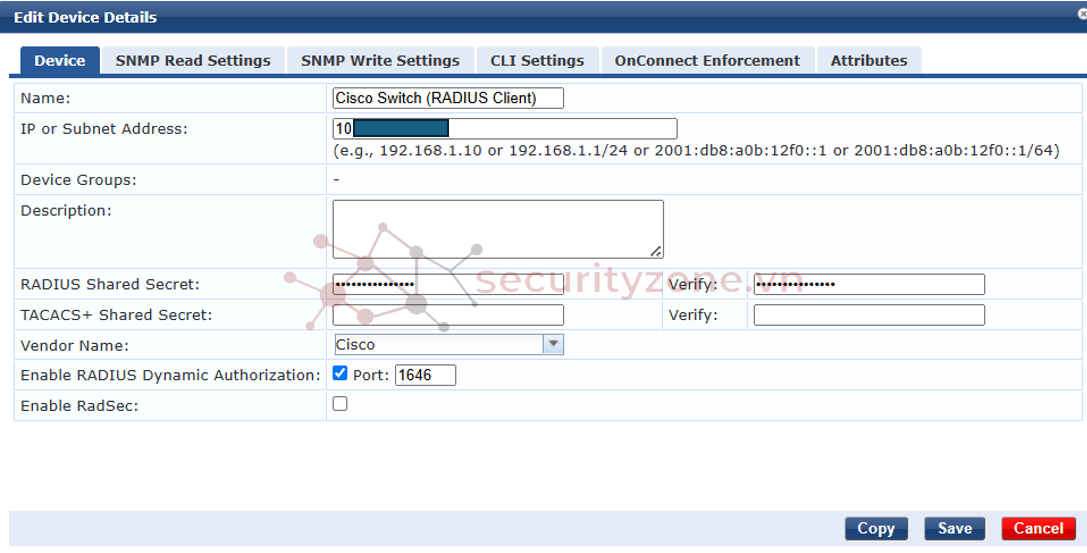

Thêm thông tin vào các trường sau:

- Name: Tên thiết bị

- IP or Subnet Address: Địa chỉ IP/subnet mask management của thiết bị

- Description: Mô tả

- RADIUS Shared Secret và Verify: key được tạo trên RADIUS Client và RADIUS Server phải giống nhau!

- Vendor name: Tên hãng, ở đây là Cisco

- Enable RADIUS Dynamic Authorization: port 1646

Còn nữa...

Sửa lần cuối:

Bài viết liên quan

Bài viết mới