Nguyễn Văn Huấn

Moderator

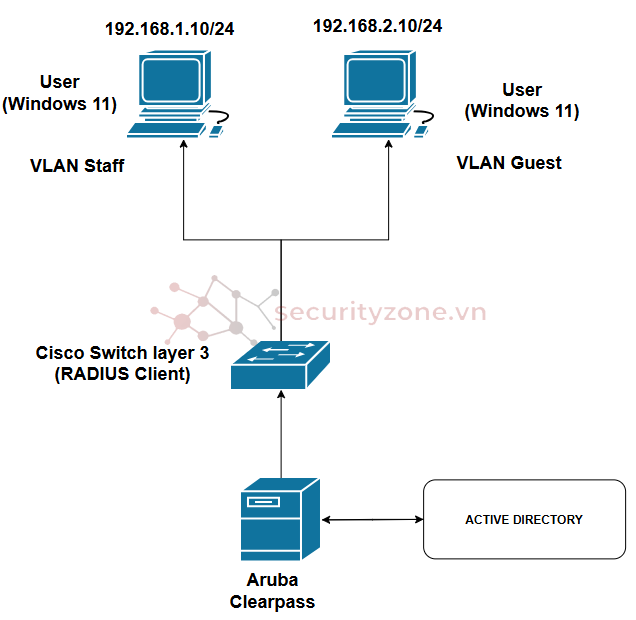

Trong thực tế mạng doanh nghiệp, có nhiều loại thiết bị cùng sử dụng chung một hệ thống mạng. Để tối ưu tính bảo mật dữ liệu, ta cần phải khoanh vùng và phân loại đối tượng để từ đó cung cấp tài nguyên hợp lý hơn. Ví dụ, khi khách đến công ty, họ chỉ được quyền Guest trong hệ thống, tức là họ chỉ được phép sử dụng Wi-Fi với một vài yêu cầu khắc khe khác. Còn đối với nhân viên của công ty, họ được quyền truy cập nhiều hơn vào tài nguyên nội bộ. Từ đó, giải pháp Dynamic VLAN sẽ giúp phân loại những thiết bị này vào từng VLAN riêng biệt, giúp người quản trị dễ dàng kiểm soát được các thiết bị đang truy cập.

Bài Lab này sẽ hướng dẫn cách cấu hình Dynamic VLAN và RADIUS trên Aruba ClearPass và Switch Cisco

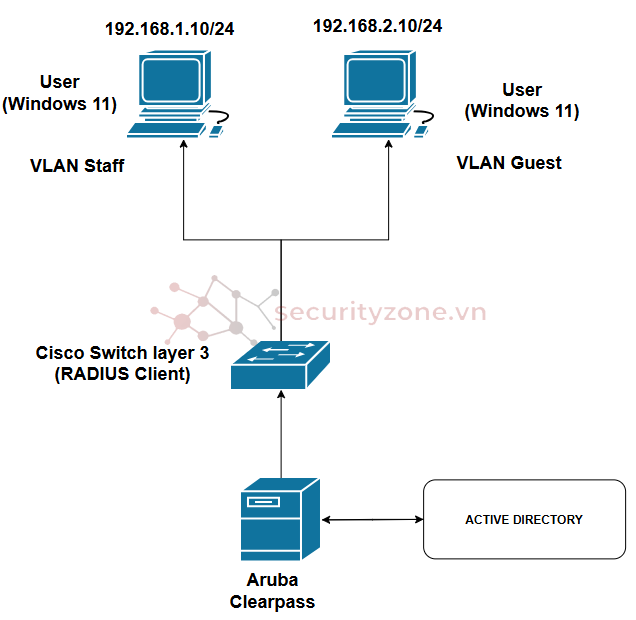

Mục tiêu bài lab: Tích hợp ClearPass với domain controller, nếu user có tài khoản AD trong hệ thống thì được phân vào VLAN Staff, ngược lại thì sẽ vào VLAN Guest

Mô hình bài lab:

Các bước triển khai:

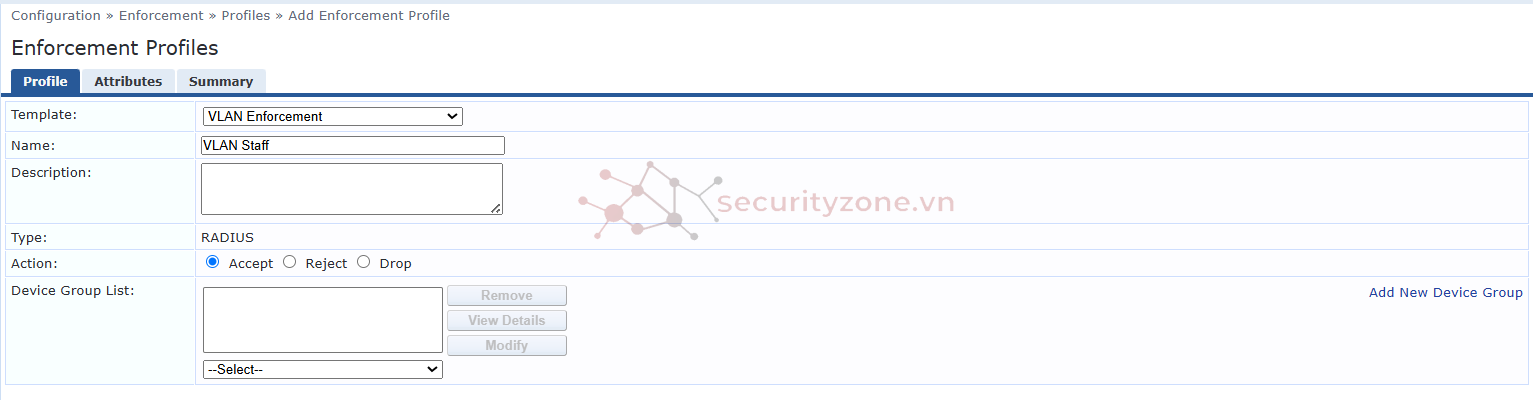

ClearPass GUI -> Configuration -> Enforcement -> Profiles -> Add để thêm Profiles

TẠO PROFILE VLAN STAFF

Tại tab Profiles có các trường sau:

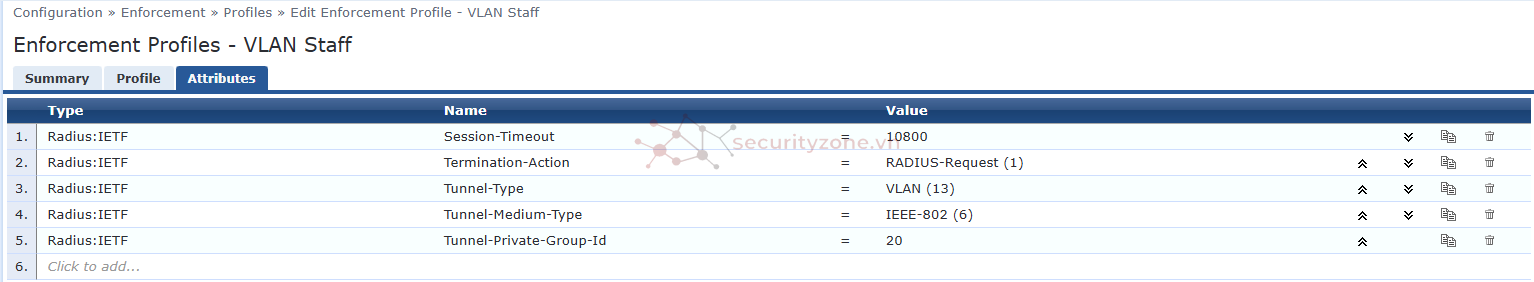

Tại tab Attributes, vì đã chọn template là VLAN Enforcement nên mặc định sẽ có các Attributes của template này ở hình dưới

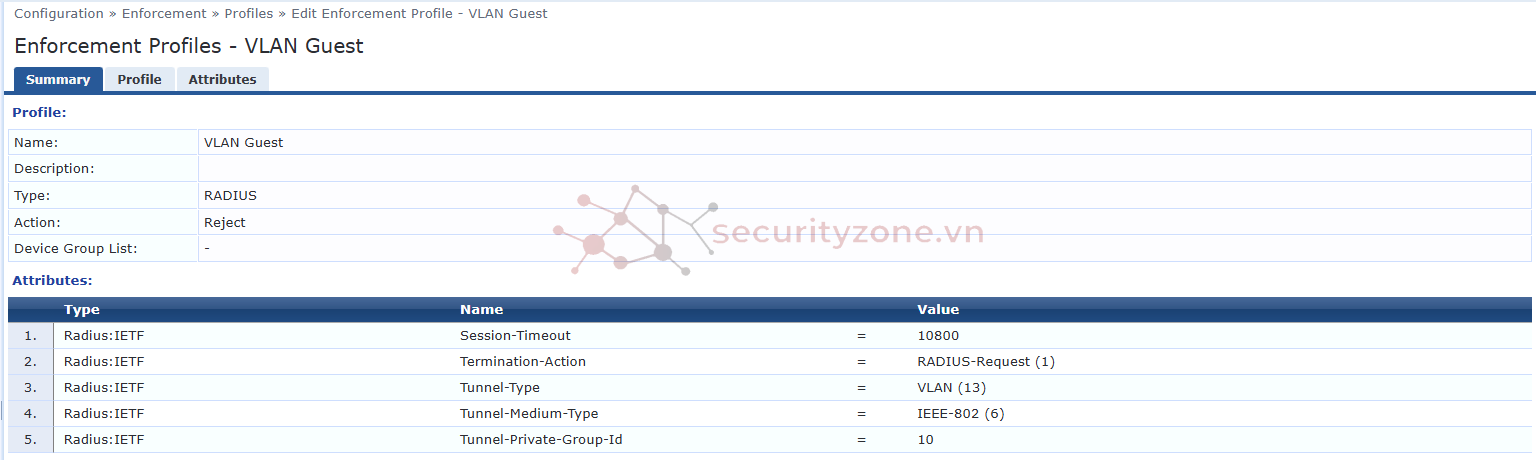

TẠO PROFILE VLAN GUEST

Tương tự như cách tạo Profile VLAN Staff, ta được bảng Summary như sau

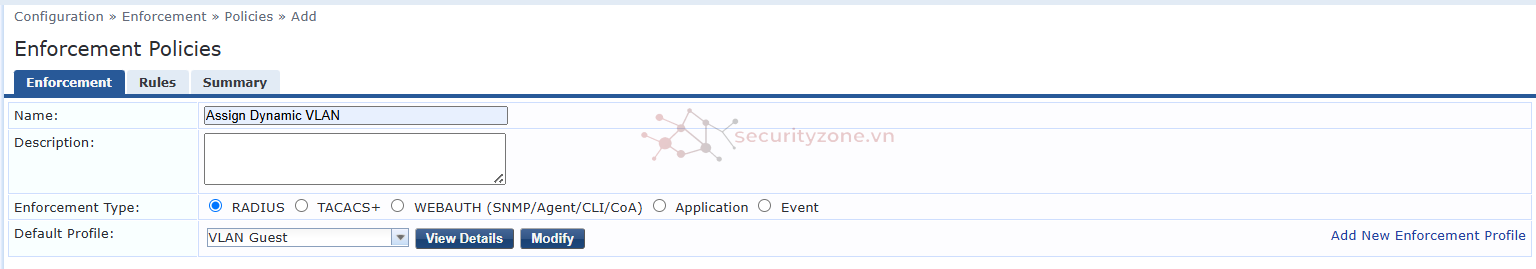

Ở phần Enforcement có các trường sau:

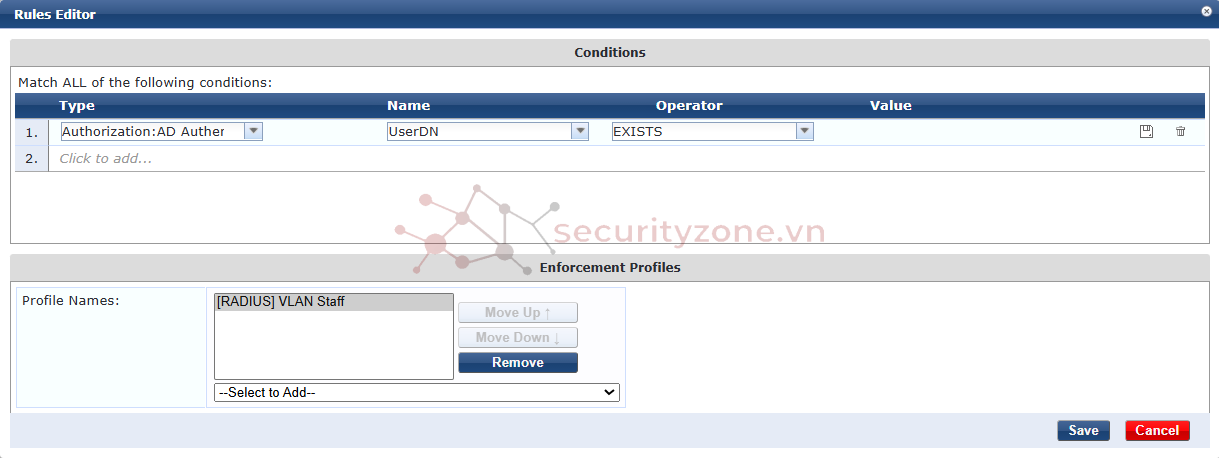

Tại Rules > Add rule để thêm Rule. Tại tab Rules Editor có các trường sau:

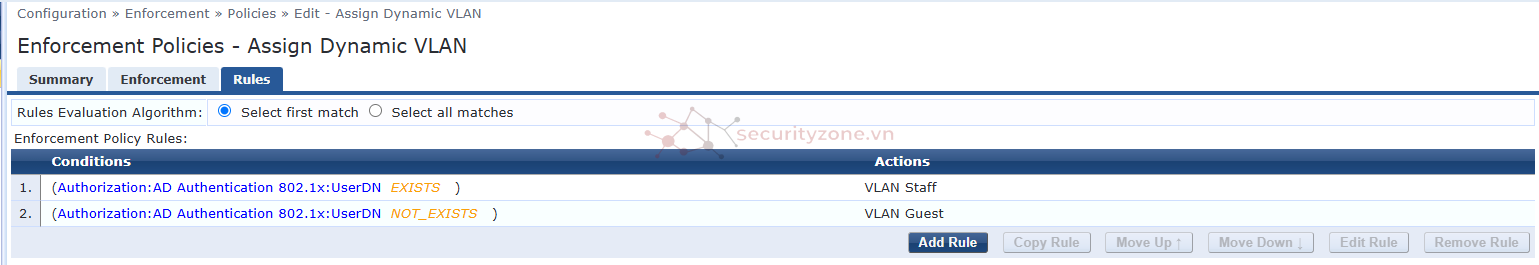

TƯƠNG TỰ CHO RULE GÁN VÀO VLAN GUEST

Nhấn Save để tạo Policies, ta được như sau

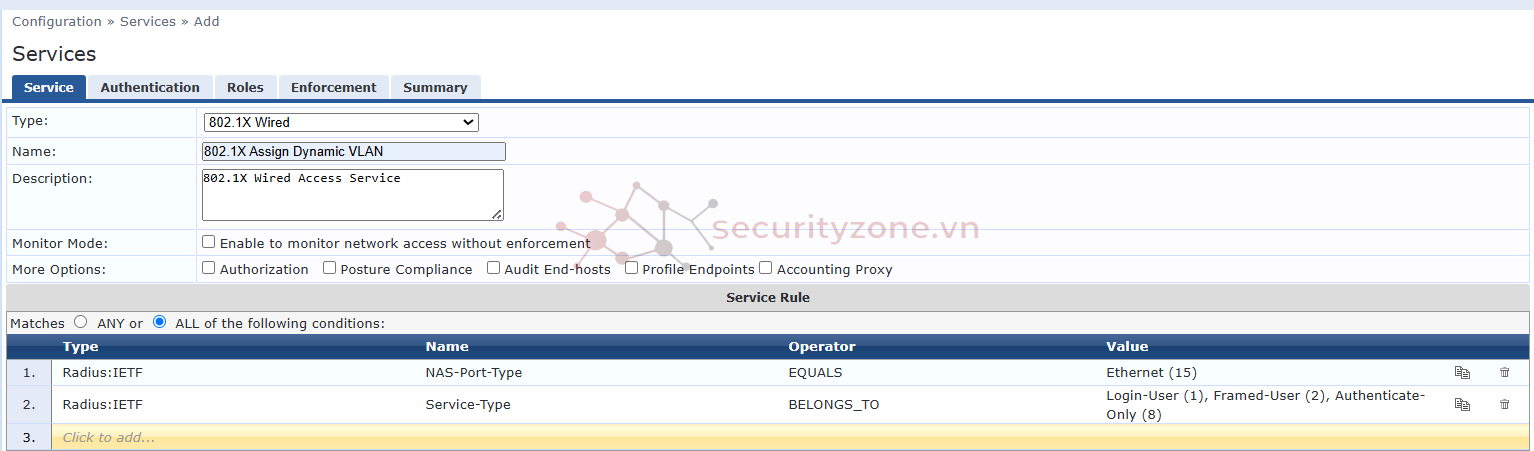

Tại tab Service có các trường dữ liệu sau:

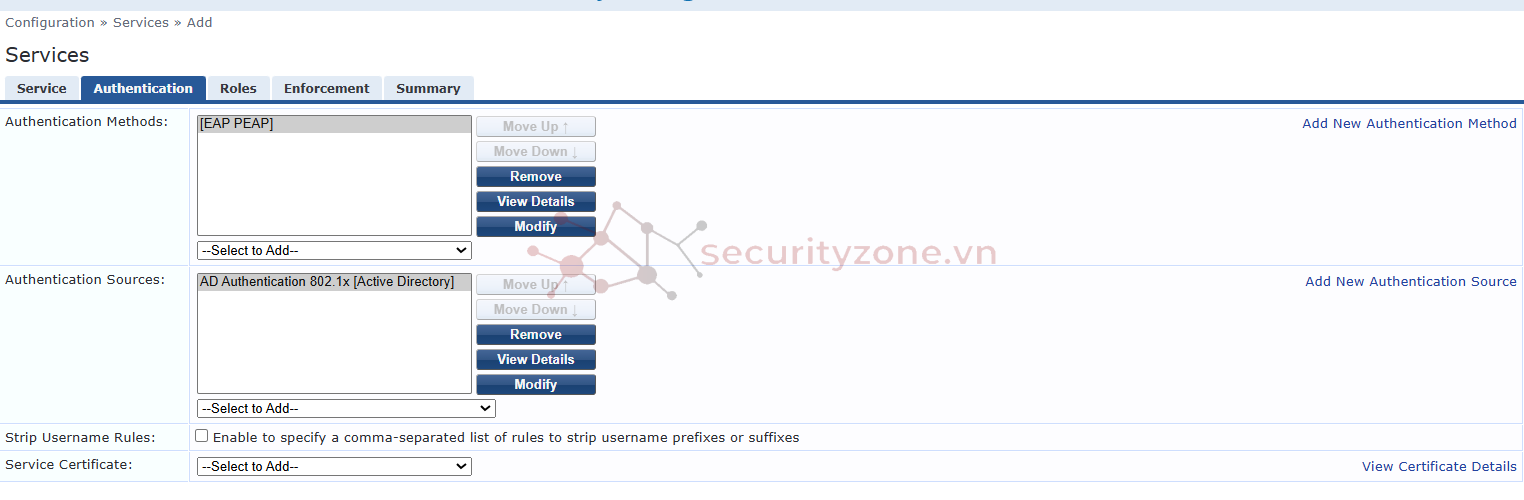

Tại tab Authentication có các trường dữ liệu sau:

Authentication Methods: gói EAP sẽ được sử dụng trong việc xác thực ở đây là EAP PEAP (lưu ý phải giống EAP trên cấu hình của máy User)

Authentication Sources: chọn Active Directory đã thêm vào ở bước 1

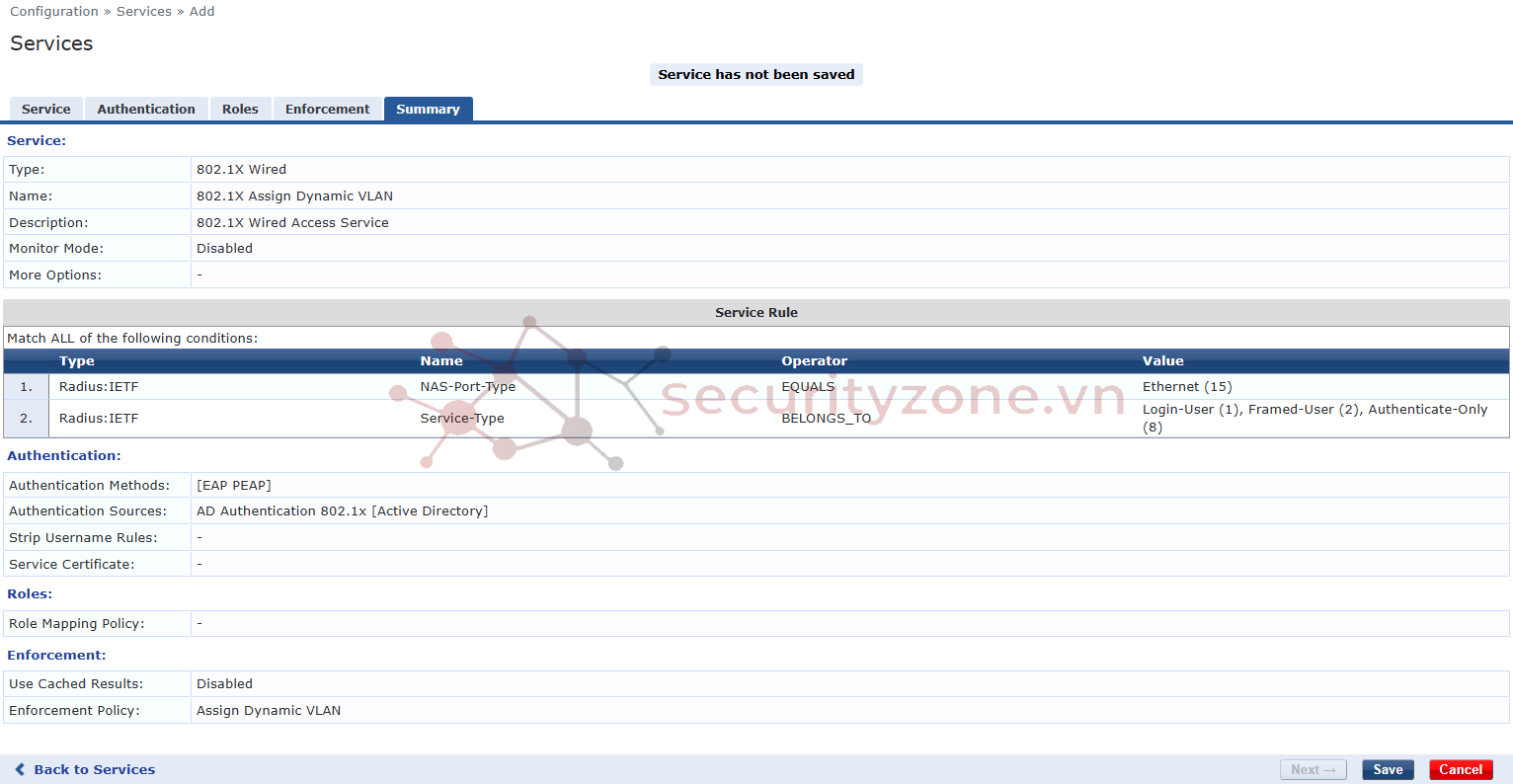

Ở tab Enforcement, tại Enforcement Policy, chọn Policy đã tạo ở bước 3 là Assign Dynamic VLAN

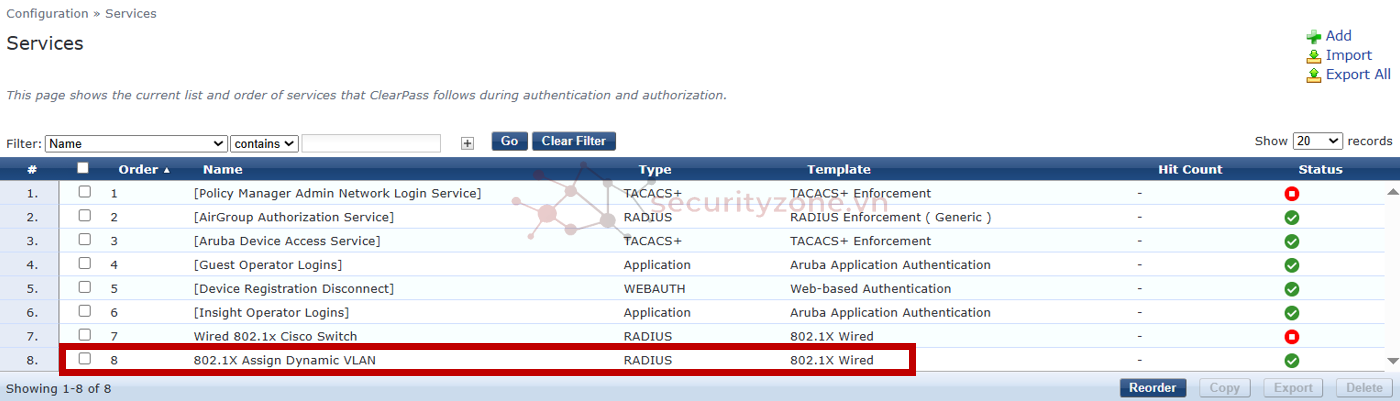

Tại tab Summary ta được như sau, nhấn Save để tạo Service

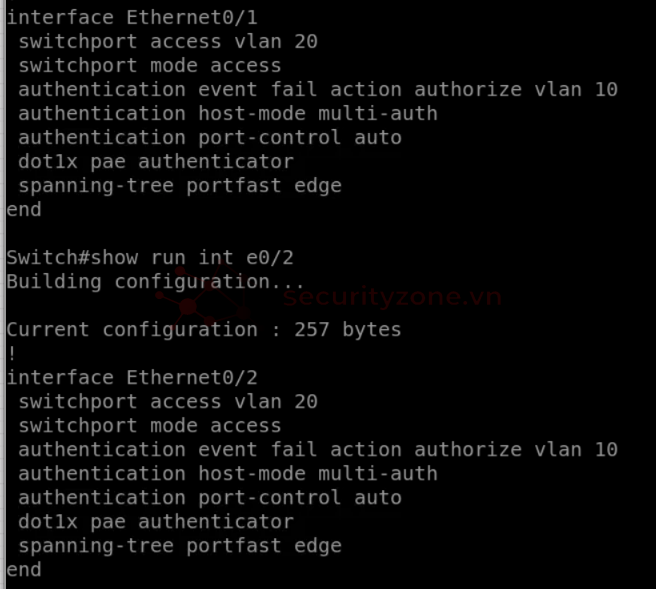

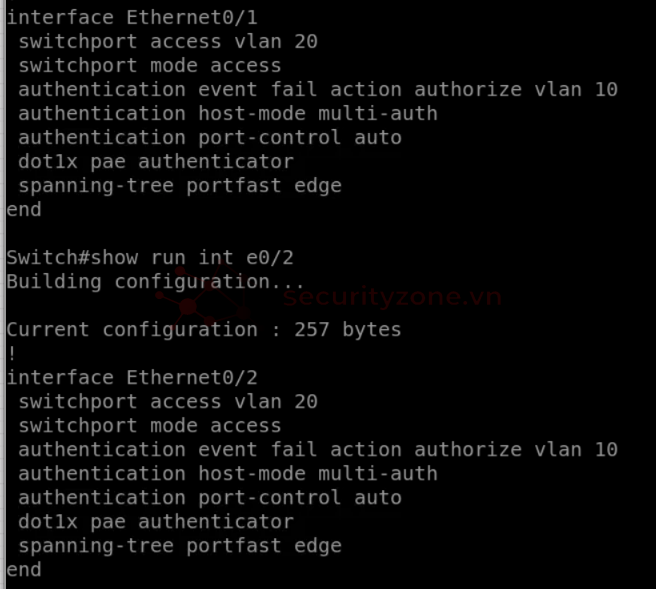

Trên các port kết nối với máy user, cấu hình như trong hình

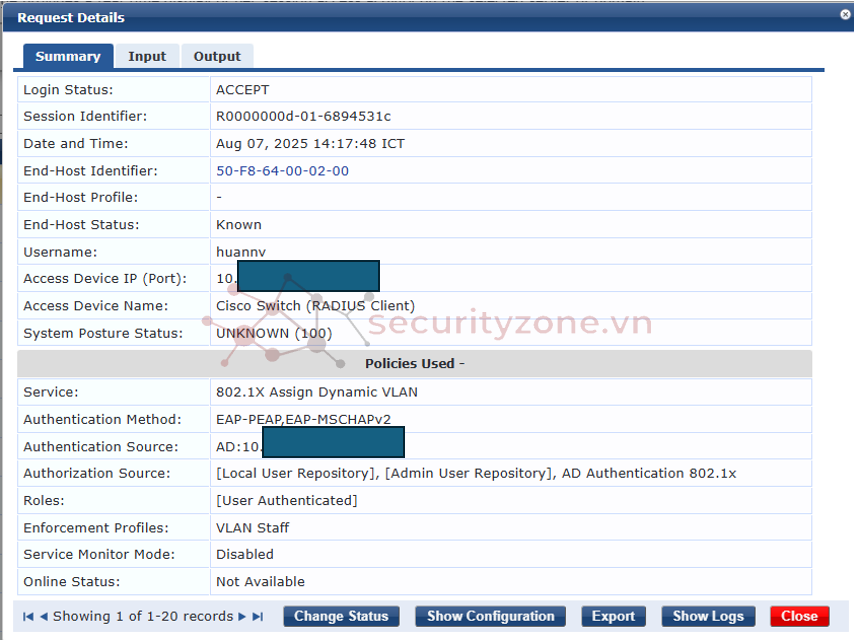

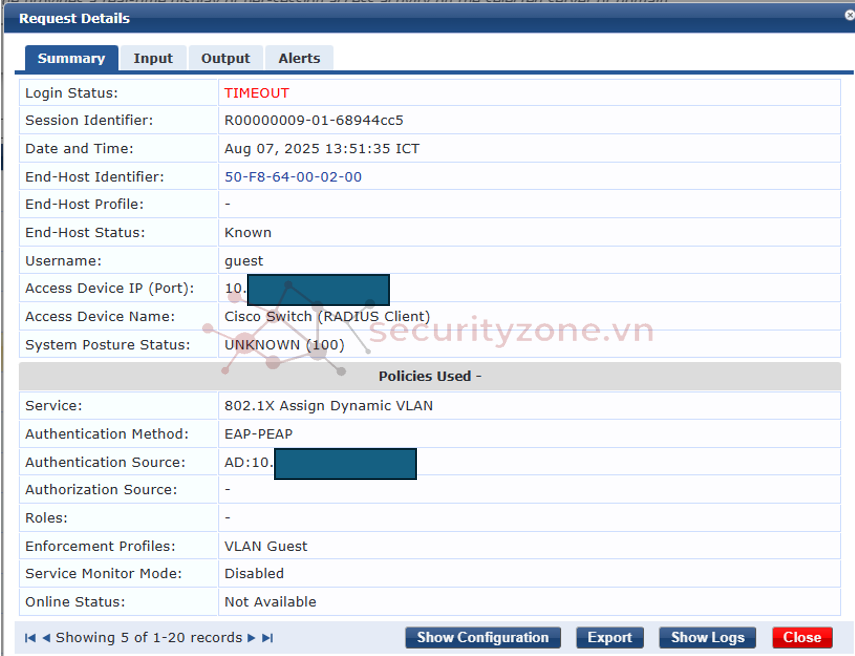

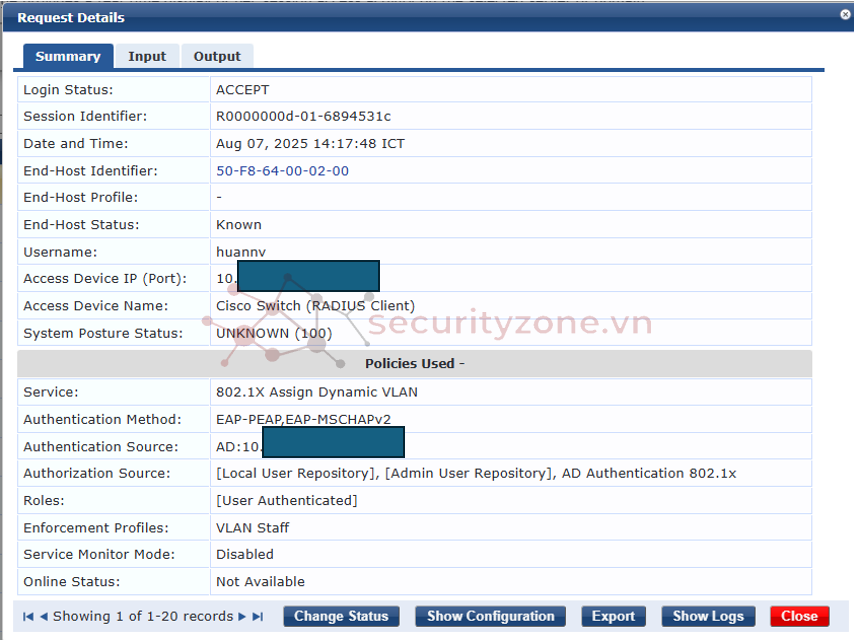

Trên máy User, nếu nhập đúng username/password thì sẽ được gán vào VLAN Staff, vào Monitoring > Live Monitoring > Access Tracker trên GUI ClearPass để kiểm tra

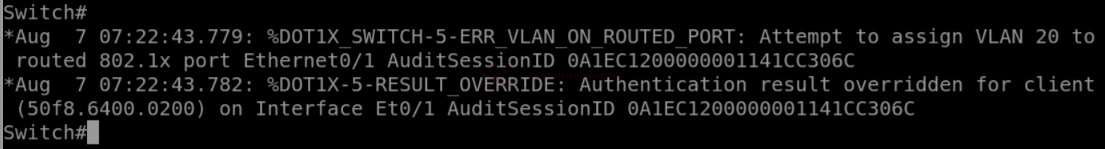

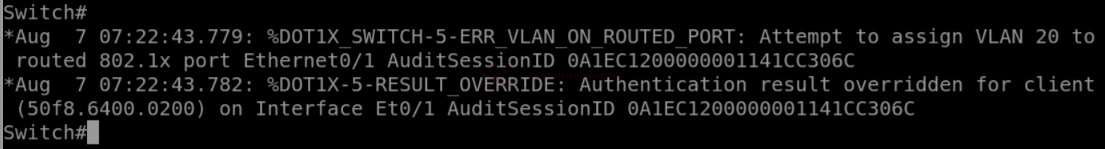

Trên Switch cũng thông báo là gán thiết bị vào VLAN Staff (VLAN 20)

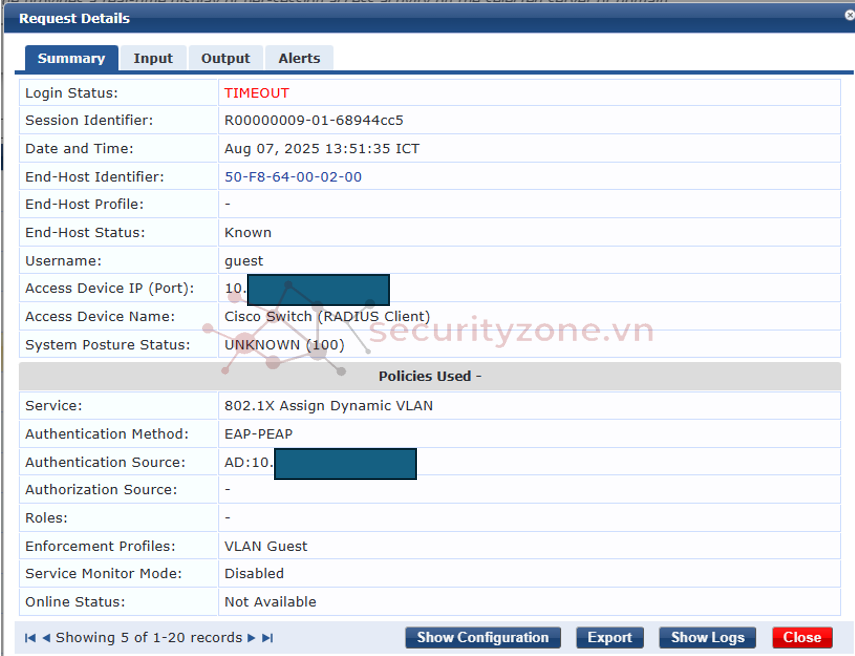

Ngược lại, nếu nhập không đúng username/password, thiết bị sẽ được gán vào VLAN Guest

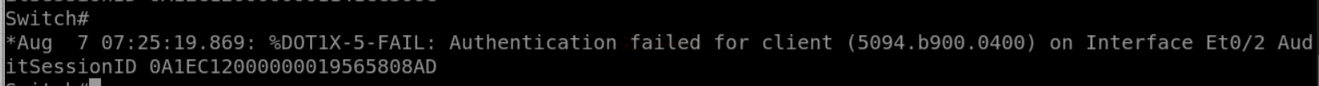

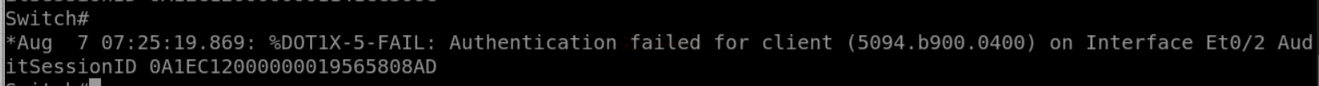

Trên Switch cũng báo lỗi rằng thiết bị xác nhận bị failed

Đó là cách triển khai Dynamic VLAN trên Switch Cisco và Aruba ClearPass, chúc các bạn thành công!

Bài Lab này sẽ hướng dẫn cách cấu hình Dynamic VLAN và RADIUS trên Aruba ClearPass và Switch Cisco

Mục tiêu bài lab: Tích hợp ClearPass với domain controller, nếu user có tài khoản AD trong hệ thống thì được phân vào VLAN Staff, ngược lại thì sẽ vào VLAN Guest

Mô hình bài lab:

Các bước triển khai:

- Trên ClearPass: Tạo Authentication Source -> Tạo Enforcement Profiles -> Tạo Enforcement Policies -> Tạo Services -> Tạo Network Devices

- Trên Cisco Switch: Cấu hình RADIUS

- Trên User: Nhập AD để demo

1. Tạo Authentication Source

Trong nội dung bài lab này, Authentication Source vẫn sử dụng là domain controller đã được triển khai ở bài Lab này, đọc cách thêm Authentication Source tại link này Lab-032. Tạo Enforcement Profiles

Cần tạo 2 Profiles bao gồm Profile VLAN Staff và Profile VLAN GuestClearPass GUI -> Configuration -> Enforcement -> Profiles -> Add để thêm Profiles

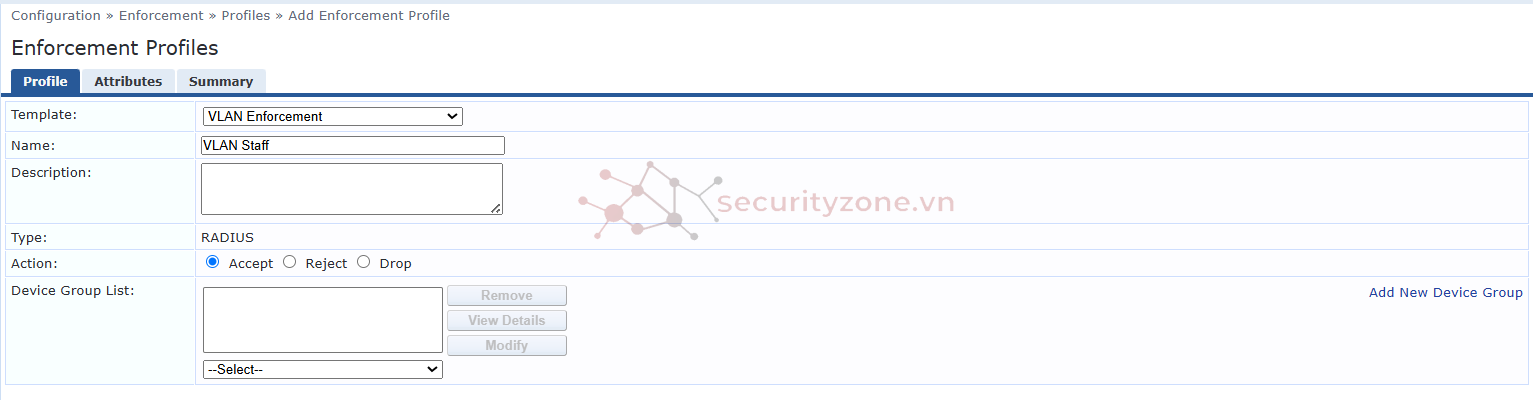

TẠO PROFILE VLAN STAFF

Tại tab Profiles có các trường sau:

- Template: ClearPass có sẵn các Template mặc định để tạo Profiles -> Chọn VLAN Enforcement

- Name: Đặt tên cho Profile

- Description: Mô tả

- Type: Loại giao thức sẽ sử dụng cho Profile này, vì template đã chọn là VLAN Enforcement nên mặc định type ở đây là RADIUS. Ngoài ra còn có type là TACACS+

- Action: Xác định hành động khi pass qua được các điều kiện -> Chọn Accept cho VLAN Staff nếu user bảo đảm được tài khoản AD

- Device Group List: Danh sách nhóm thiết bị (mặc định)

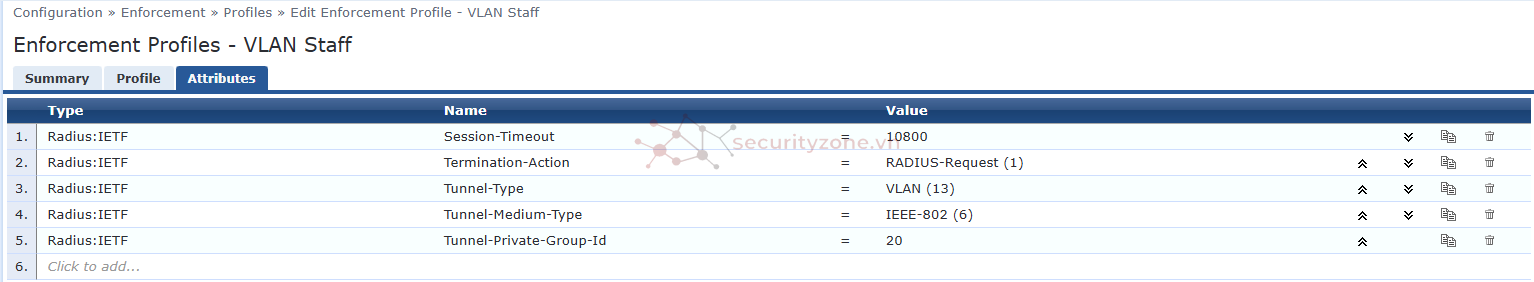

Tại tab Attributes, vì đã chọn template là VLAN Enforcement nên mặc định sẽ có các Attributes của template này ở hình dưới

- Session-Timeout: Thời gian hết hạn phiên truy cập, value tính bằng giây (10800 giây)

- Termination-Action: Xác định hành động sẽ thực hiện khi phiên kết thúc, tại đây là RADIUS-Request (1) tức là sẽ gửi lại Request sau khi phiên kết thúc

- Tunnel-Type: Loại tunnel được sử dụng là VLAN

- Tunnel-Medium-Type: Chuẩn của tunnel này sẽ là IEEE-802

- Tunnel-Private-Group-ID: ID của VLAN mà sẽ gửi đến cho Switch (RADIUS Client) để gán vào. Tại đây, hãy đảm bảo rằng bạn đã tạo 2 VLAN trên Switch (Guest và Staff) rồi nhập ID của VLAN muốn gán vào value. Trong hình thì ID VLAN Staff (đã tạo) là 20

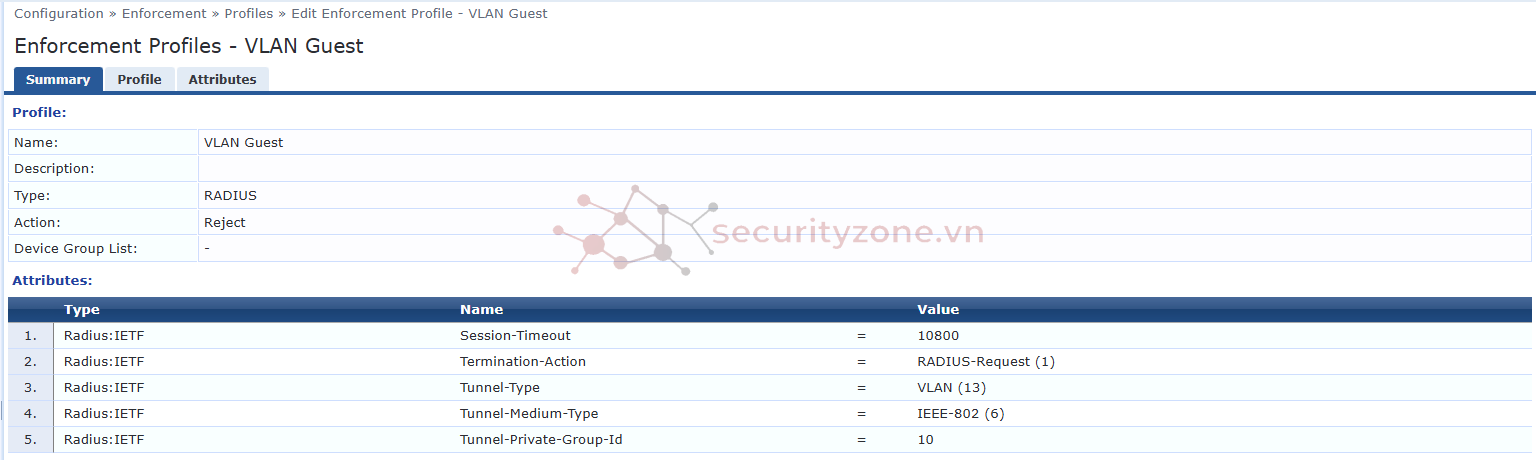

TẠO PROFILE VLAN GUEST

Tương tự như cách tạo Profile VLAN Staff, ta được bảng Summary như sau

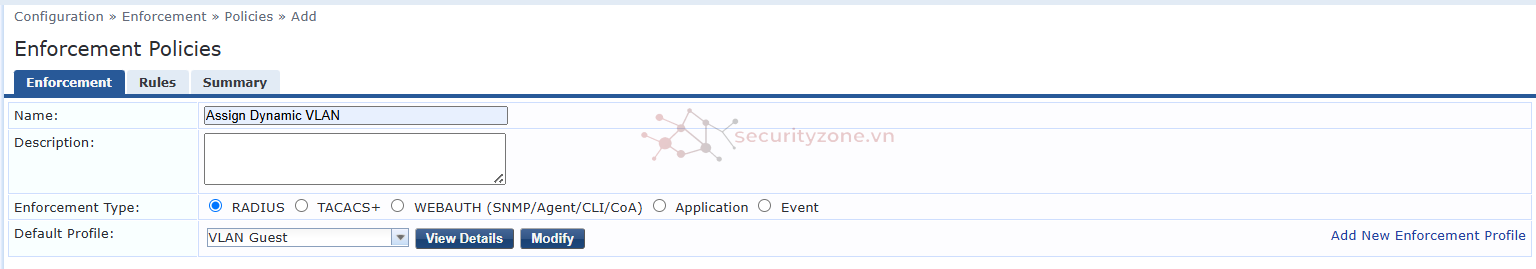

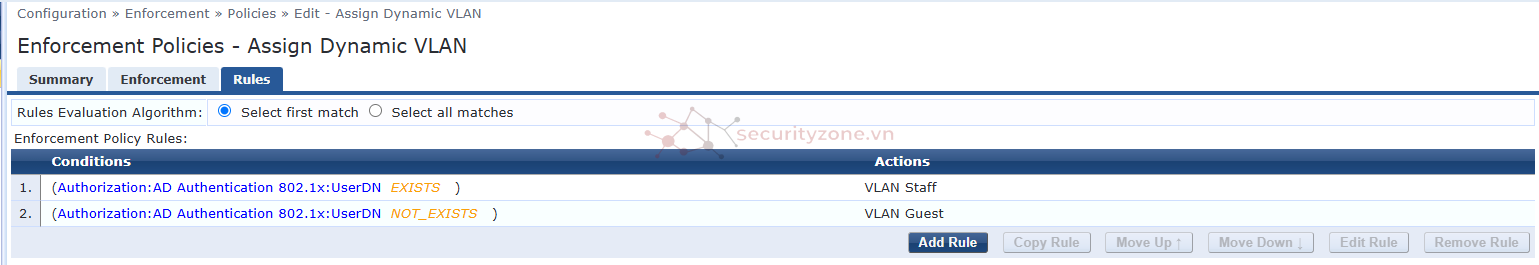

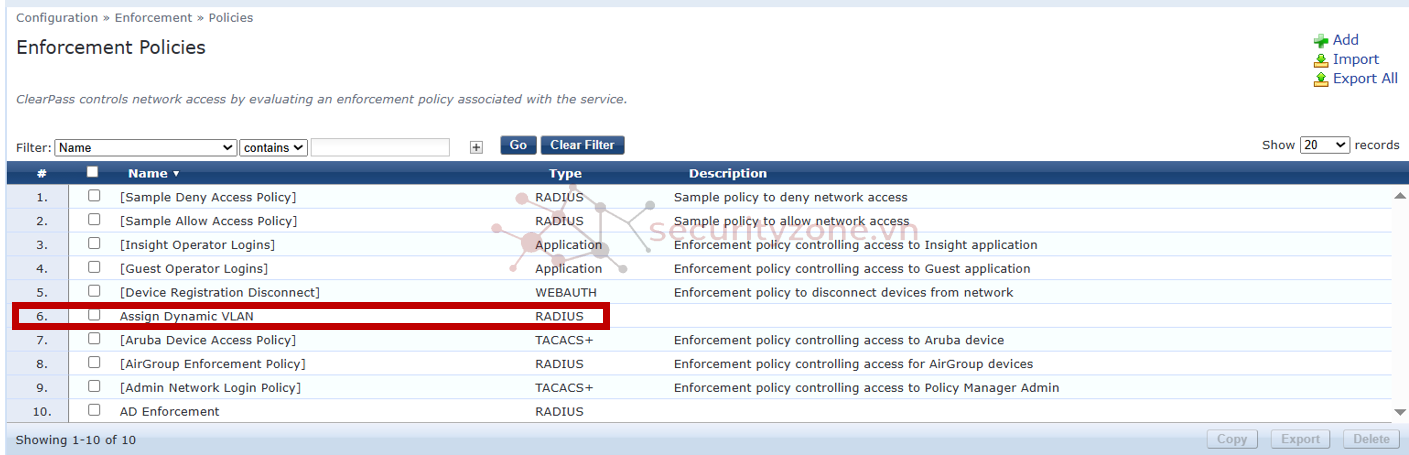

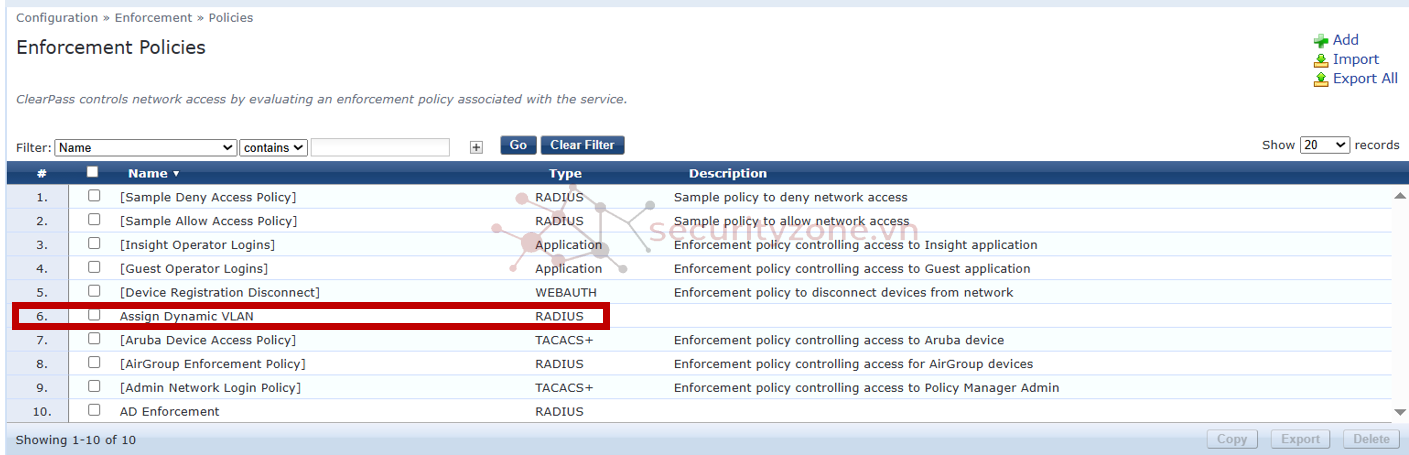

3. Tạo Enforcement Policies

ClearPass GUI -> Configuration -> Enforcement -> Policies -> Add để thêm Policy

Ở phần Enforcement có các trường sau:

- Name: Tên của Policies

- Description: Mô tả

- Enforcement Type: Loại giao thức sẽ sử dụng trong Policy này, trong bài lab này sử dụng RADIUS

- Default Profile: Profile mặc định nếu các thiết bị không pass được các yêu cầu trong Policy này. Trong bài lab này là VLAN Guest cho những thiết bị không pass policy

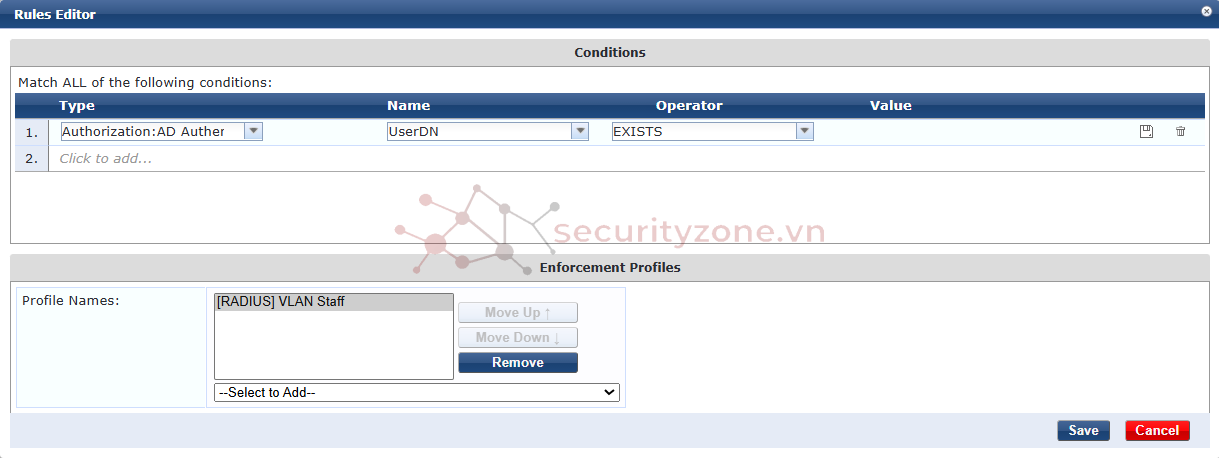

Tại Rules > Add rule để thêm Rule. Tại tab Rules Editor có các trường sau:

- Type: Loại của nguồn xác thực, ở đây là AD

- Name: Trường dữ liệu trong AD sẽ đối chiếu, ở đây là UserDN

- Operator: Toán tử sẽ xử lý phần Name, ở đây là EXISTS tức là tồn tại UserDN

- Profile Names: Nếu pass các yêu cầu trên thì gán vào VLAN Staff

TƯƠNG TỰ CHO RULE GÁN VÀO VLAN GUEST

Nhấn Save để tạo Policies, ta được như sau

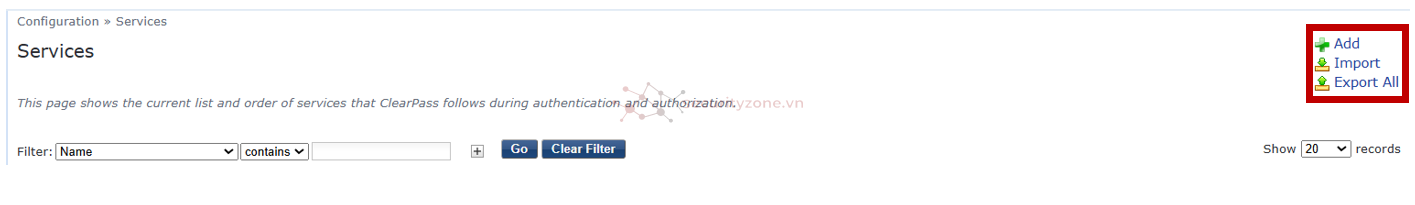

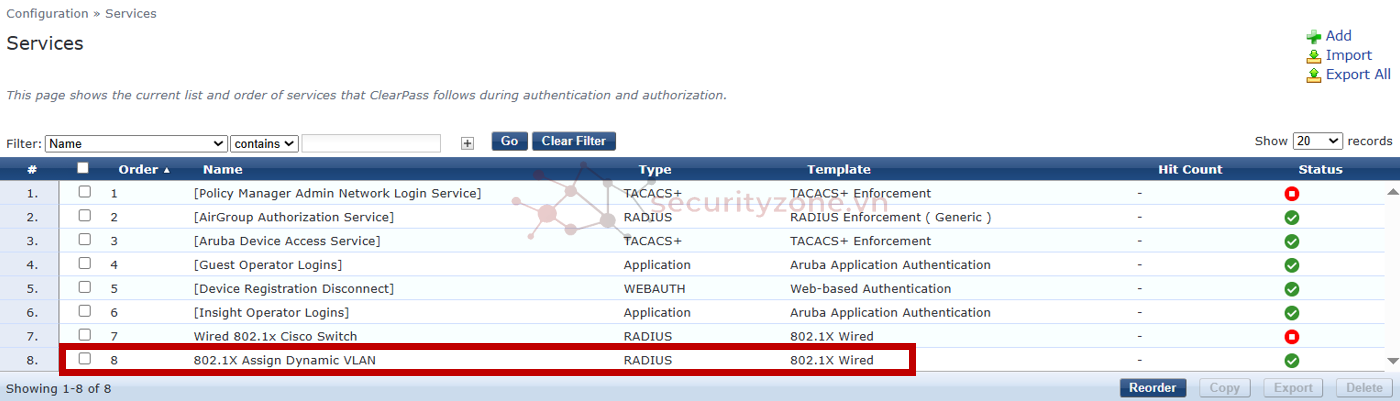

4. Tạo Service

ClearPass GUI -> Configuration -> Services > Add để thêm Profiles

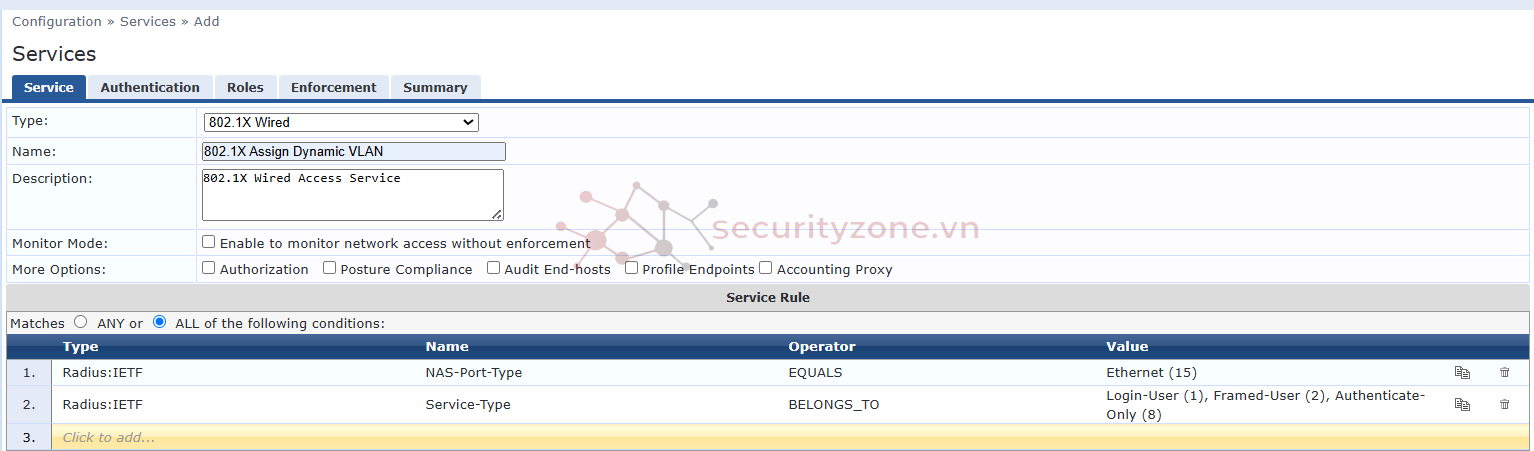

Tại tab Service có các trường dữ liệu sau:

- Type: Template chọn cho Service này là 802.1X Wired

- Name: đặt tên cho Service

- Description: mô tả

- Còn lại để mặc định theo template

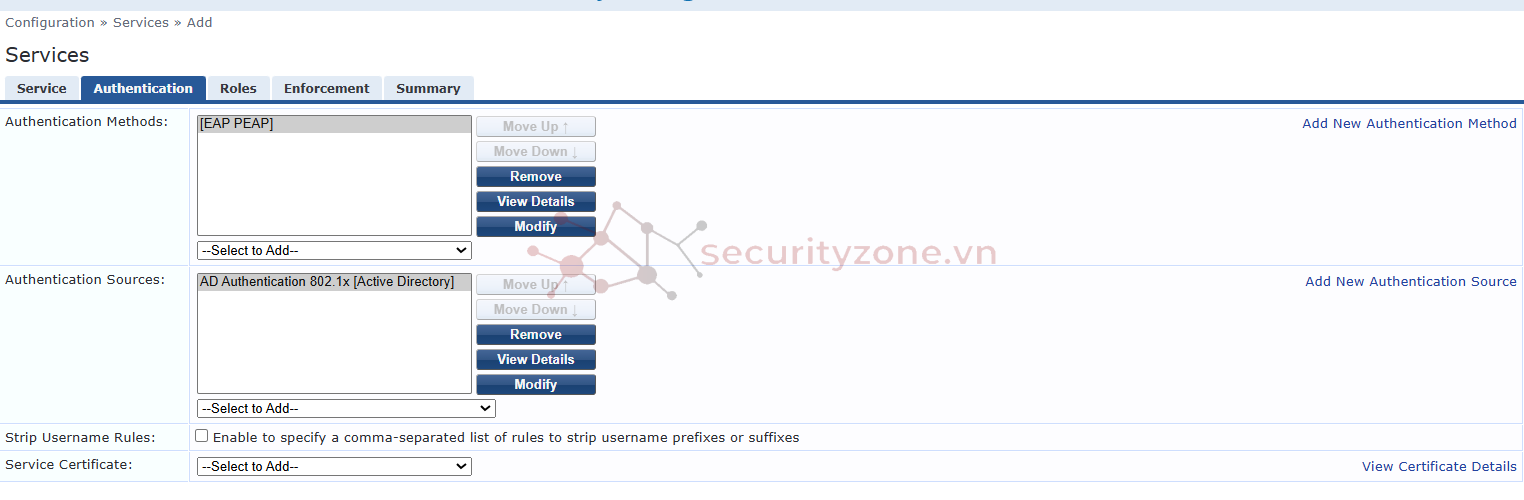

Tại tab Authentication có các trường dữ liệu sau:

Authentication Methods: gói EAP sẽ được sử dụng trong việc xác thực ở đây là EAP PEAP (lưu ý phải giống EAP trên cấu hình của máy User)

Authentication Sources: chọn Active Directory đã thêm vào ở bước 1

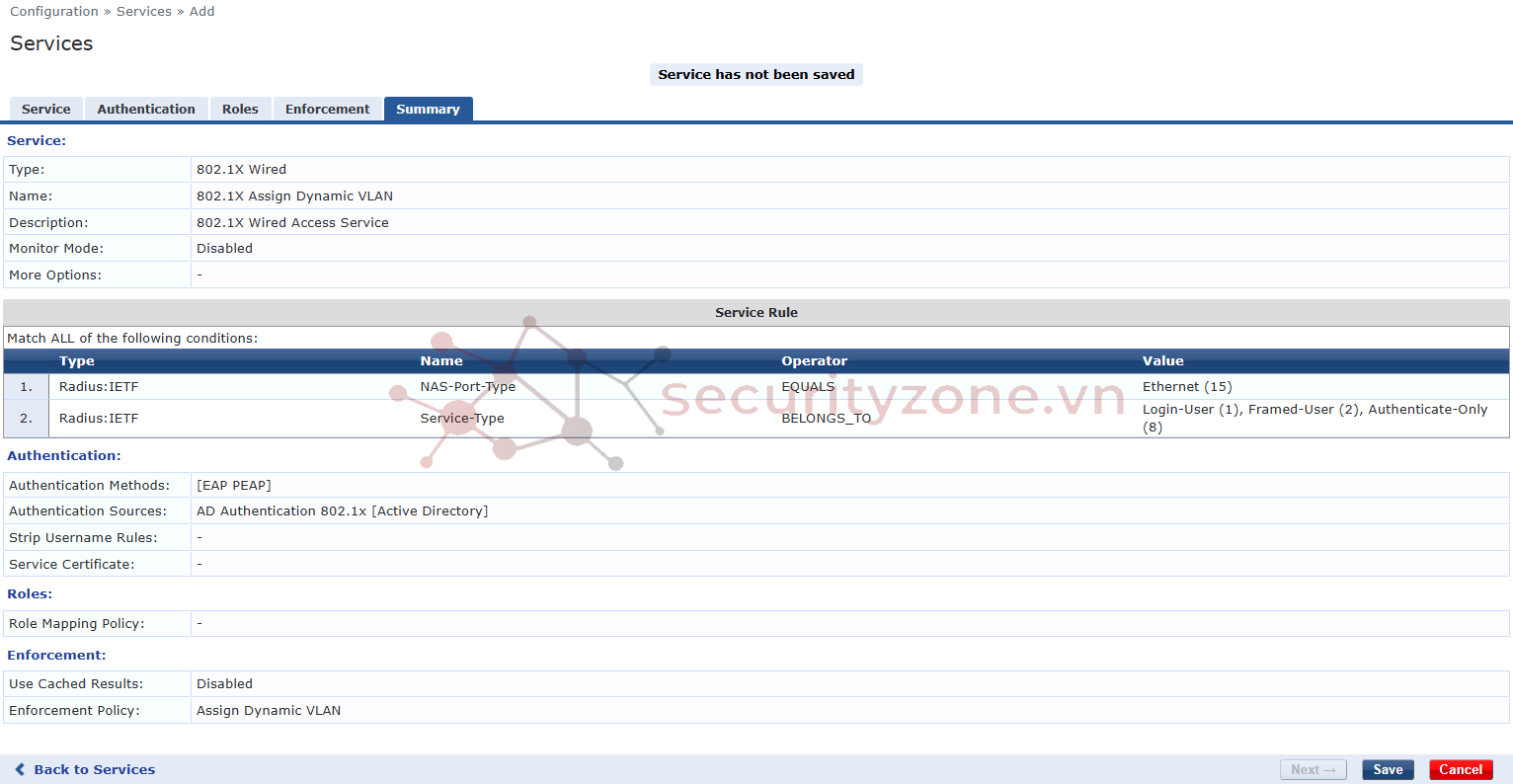

Ở tab Enforcement, tại Enforcement Policy, chọn Policy đã tạo ở bước 3 là Assign Dynamic VLAN

Tại tab Summary ta được như sau, nhấn Save để tạo Service

5. Tạo Network Devices

Network Device tạo tương tự như hướng dẫn trong bài lab này, link tham khảo Cấu hình xác thực cơ bản 802.1X (Phần 1)6. Cấu hình RADIUS trên Cisco Switch

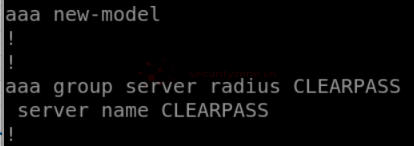

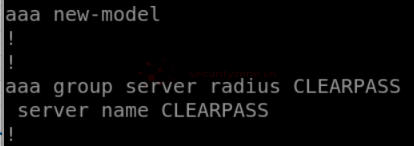

aaa new-modelkích hoạt mô hình AAA, cho phép sử dụng các giao thức như RADIUS.aaa group server radius CLEARPASStạo một nhóm server RADIUS để quản lý các server xác thực.server name CLEARPASSthêm một server cụ thể (đã được định nghĩa trước) vào nhóm CLEARPASS

radius server CLEARPASSđịnh nghĩa một radius server tên là CLEARPASSaddress ipv4 [ip-mgmt] auth-port 1645 acct-port 1646gán IPv4 MGMT vào server, port authorization và port accounting. Lưu ý, khi tạo Network Device thì các thông số về port và key phải giống nhau thì ClearPass mới giao tiếp được với Switchkey [key]khóa bí mật để giao tiếp giữa ClearPass và Switch

Trên các port kết nối với máy user, cấu hình như trong hình

7. Demo trên máy User (Windows 11)

Lưu ý: máy User cần phải kích hoạt Wired Config để demo, cần đọc qua bài viết này đã hướng dẫn cách kích hoạt Cấu hình xác thực cơ bản 802.1X (Phần 2)Trên máy User, nếu nhập đúng username/password thì sẽ được gán vào VLAN Staff, vào Monitoring > Live Monitoring > Access Tracker trên GUI ClearPass để kiểm tra

Trên Switch cũng thông báo là gán thiết bị vào VLAN Staff (VLAN 20)

Ngược lại, nếu nhập không đúng username/password, thiết bị sẽ được gán vào VLAN Guest

Trên Switch cũng báo lỗi rằng thiết bị xác nhận bị failed

Đó là cách triển khai Dynamic VLAN trên Switch Cisco và Aruba ClearPass, chúc các bạn thành công!

Sửa lần cuối:

Bài viết liên quan

Bài viết mới