[LAB 08] Cấu hình tính năng IPS

Bài viết này sẽ hướng dẫn cơ bản về Threat Prevention trên thiết bị Firewall Checkpoint

- Threat Prevention bao gồm các Software Blades sau:

- IPS – Intrusion Prevention System cung cấp khả năng bảo vệ chống lại lưu lượng mạng độc hại và không mong muốn bao gồm các lỗ hổng và khai thác đã biết, sử dụng sai giao thức, giao tiếp phần mềm độc hại gửi đi.

- Anti-Bot – Phát hiện các máy bị nhiễm bot và ngăn chặn các thiệt hại do bot bằng cách chặn các giao tiếp Lệnh và Điều khiển của bot.

- Anti-Virus – Cung cấp real-time virus signatures và anomaly-based protections.

- Threat Emulation – Ngăn chặn sự lây nhiễm từ các hoạt động khai thác chưa được phát hiện, các cuộc tấn công zero-day và targeted attacks dựa trên khả năng phát hiện phần mềm độc hại sandboxing malware detection.

- Threat Extraction – Xóa nội dung có thể khai thác khỏi tài liệu, bao gồm nội dung đang hoạt động và các đối tượng nhúng, cấu trúc lại tệp để loại bỏ các mối đe dọa tiềm ẩn và nhanh chóng cung cấp nội dung đã được khử độc cho người dùng để duy trì quy trình kinh doanh.

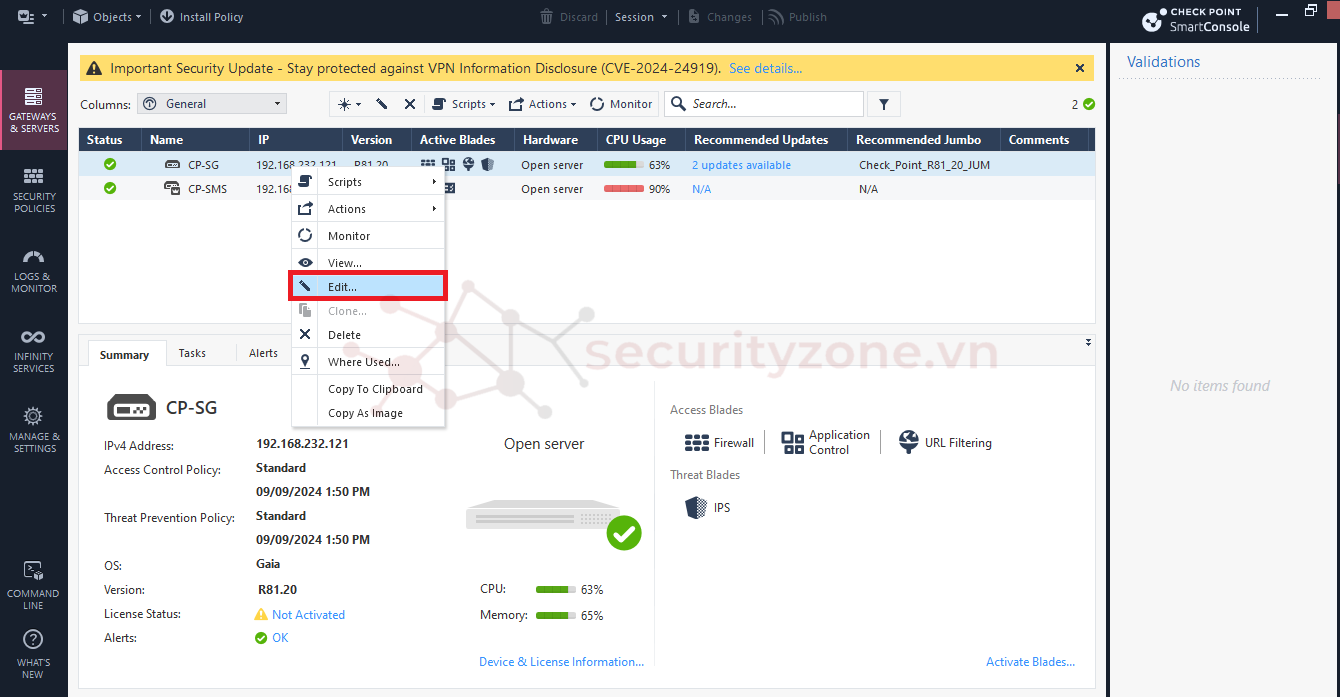

1. Active blade IPS

- Đầu tiên cần active blade IPS, chọn vào SG và ấn edit

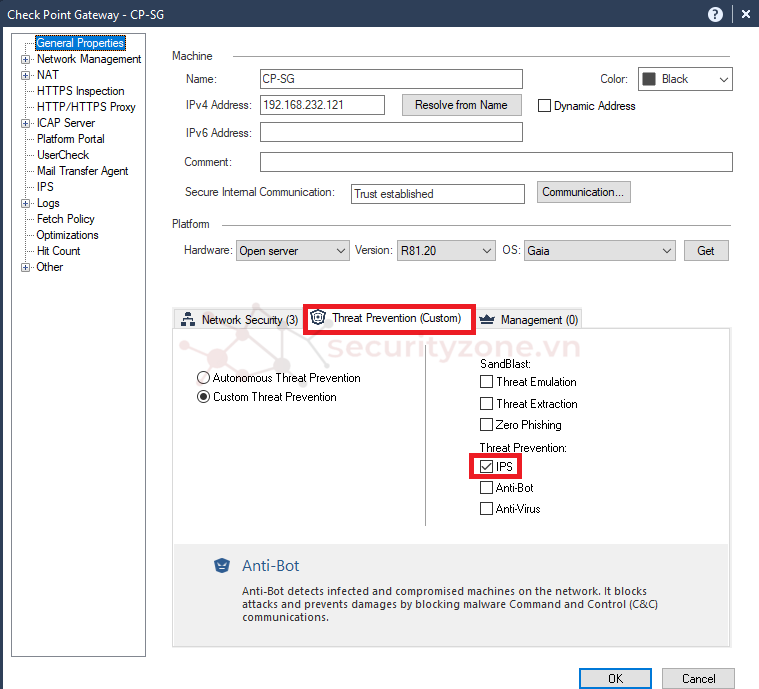

- Bạn chọn qua ô Threat Prevention (Custom) và click chọn IPS

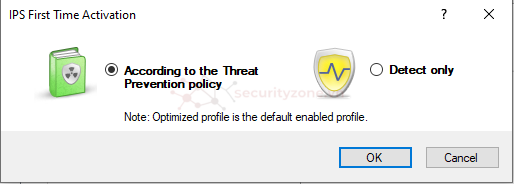

- Hộp thoại hiện ra chọn According to the Threat Prevention policy tùy chọn này sẽ kích hoạt IPS dựa trên chính sách ngăn chặn mối đe dọa đã được cấu hình và OK, nếu chọn Detect only thì nó chỉ phát hiện

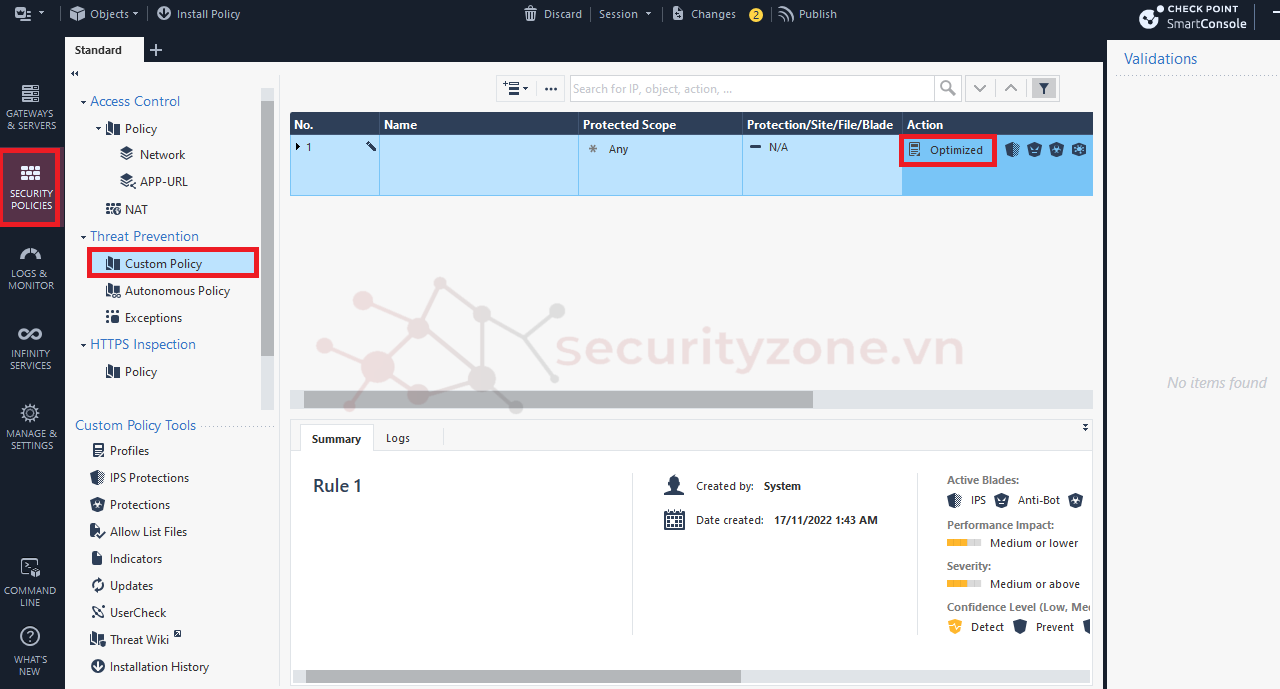

- Sau khi hoàn tất bạn vào Security Policies => Custom Policy, sẽ có 1 policy mặc định với Action là Optimized

2. Tạo Profiles

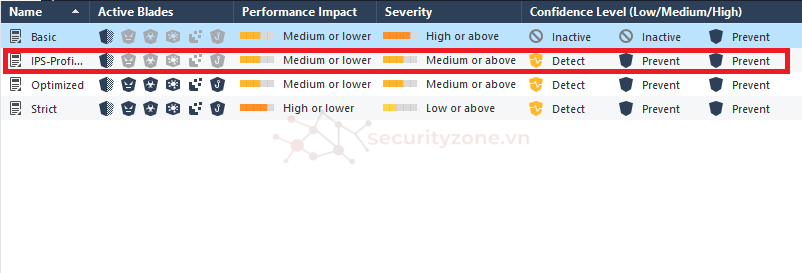

Các profile có sẵn của IPS đó là Optimized, Strict và Basic nhưng các profile này sẽ có các yêu cầu và hiệu suất khác nhau+ Profile Optimized được tối ưu hóa để phát hiện và ngăn chặn các mối đe dọa có mức độ nghiêm trọng cao mà không gây ảnh hưởng nhiều đến hiệu suất mạng.

+ Profile Strict áp dụng các quy tắc nghiêm ngặt để phát hiện và ngăn chặn tất cả các mối đe dọa tiềm tàng, kể cả những mối đe dọa ít phổ biến hơn, nó sẽ giảm hiệu suất hệ thống vì phải xử lý tất cả các traffic

+ Profile Basic chỉ kích hoạt bảo vệ cho các mối đe dọa nghiêm trọng nhất, bỏ qua những cuộc tấn công ít quan trọng hơn để tối ưu hóa hiệu suất mạng.

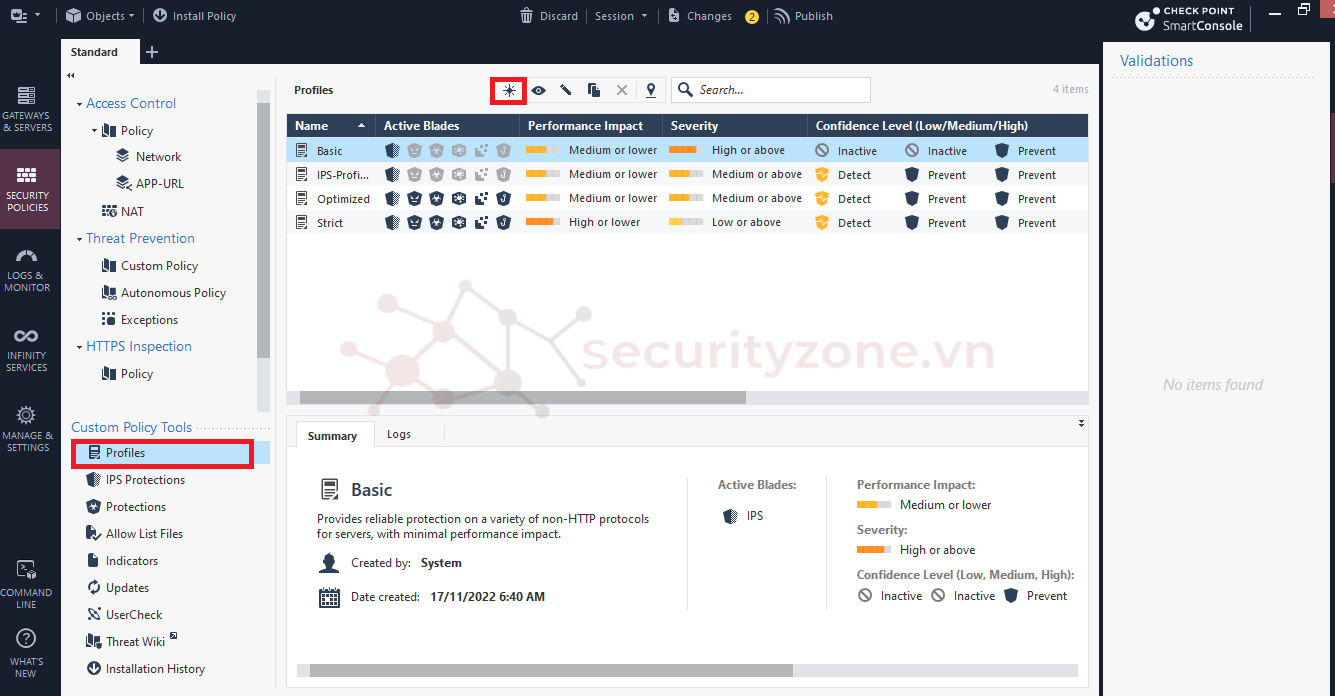

Các profile phù hợp với môi trường lớn, thực tế ở đây thì mình chỉ làm trên môi trường ảo hóa nên sẽ tạo profile cho riêng hệ thống của mình.

- Để tạo profile bạn chọn Profiles và chọn như hình:

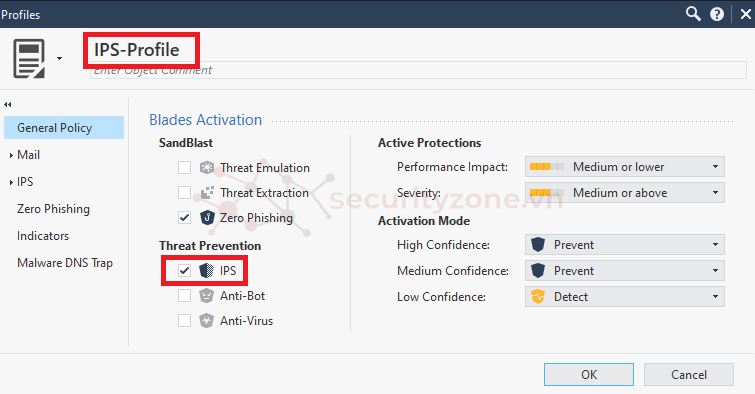

- Đặt tên cho profile và chỉ tick chọn đúng cái IPS và ở Activation mode bạn cũng nên chỉnh Prevent

Chọn mức bảo vệ cho từng loại mối đe dọa (high, medium, low).

Chọn hành động mặc định (Prevent hoặc Detect) cho các loại mối đe dọa khác nhau.

- Profile khi tạo xong chỉ có blade IPS là active

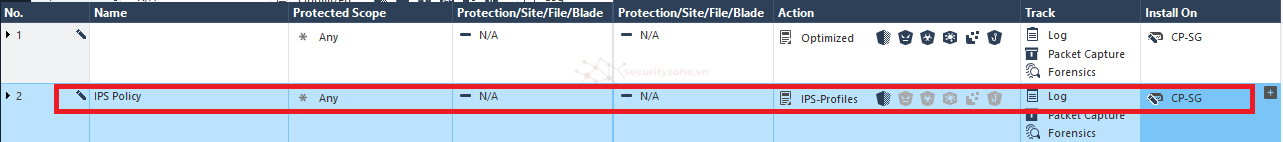

3. Tạo IPS Policy

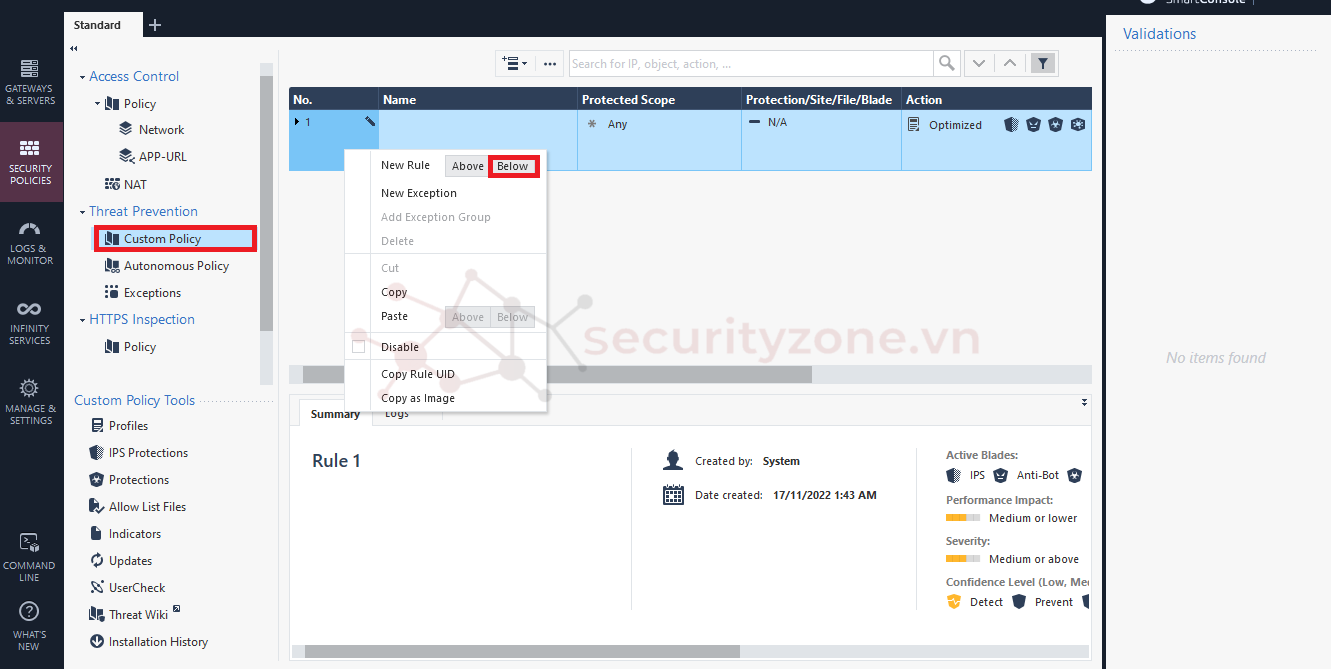

- Bạn qua Custom Policty và tạo ra 1 rule mới

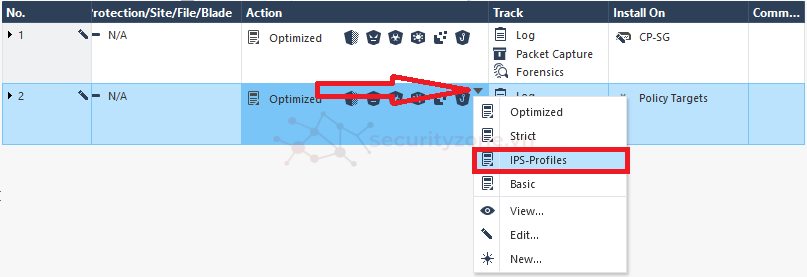

- Ở phần Action thì bạn chọn vào Profiles vừa tạo

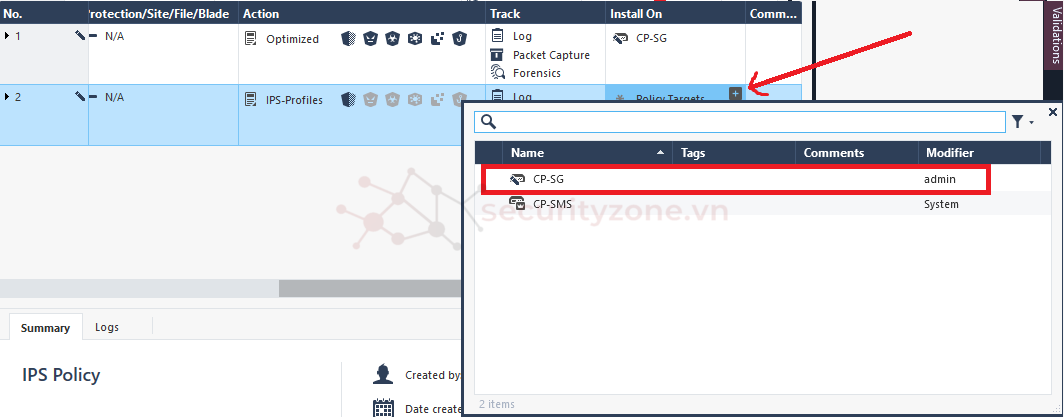

- Chọn vào SG như hình:

- Rule hoàn chỉnh:

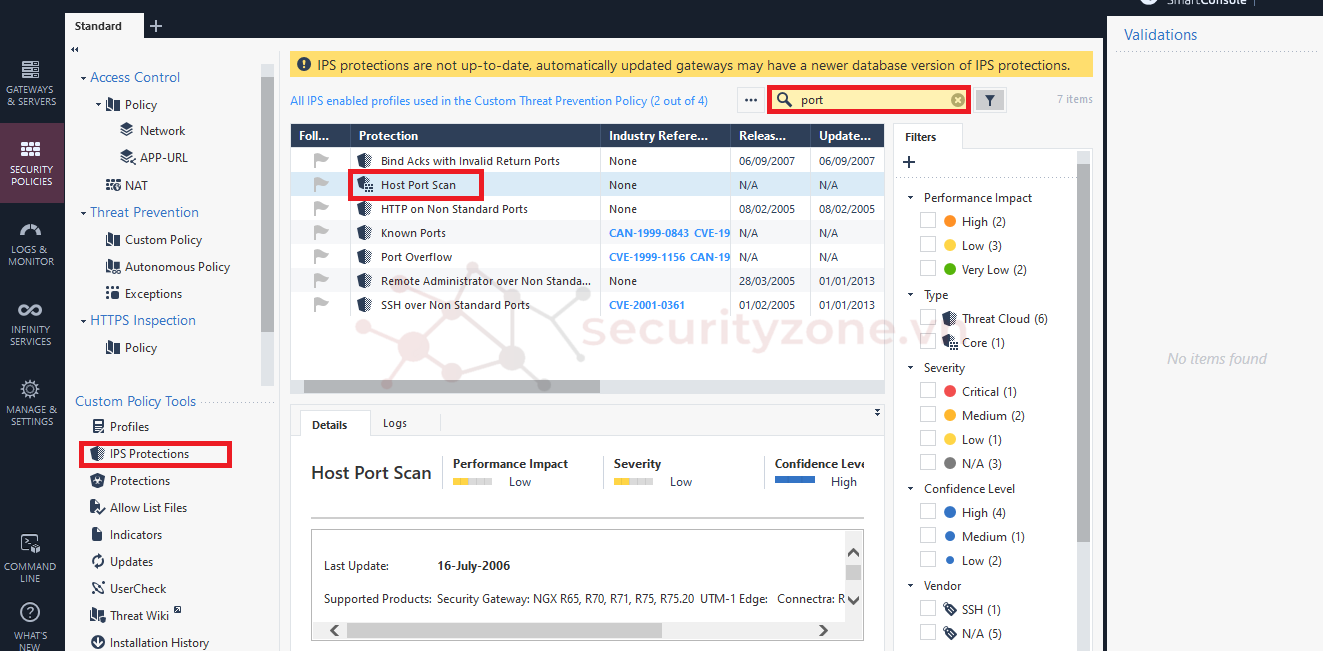

- Đã tạo rule thì tiếp theo bạn di chuyển đến IPS Protections, search và chọn Host Port Scan

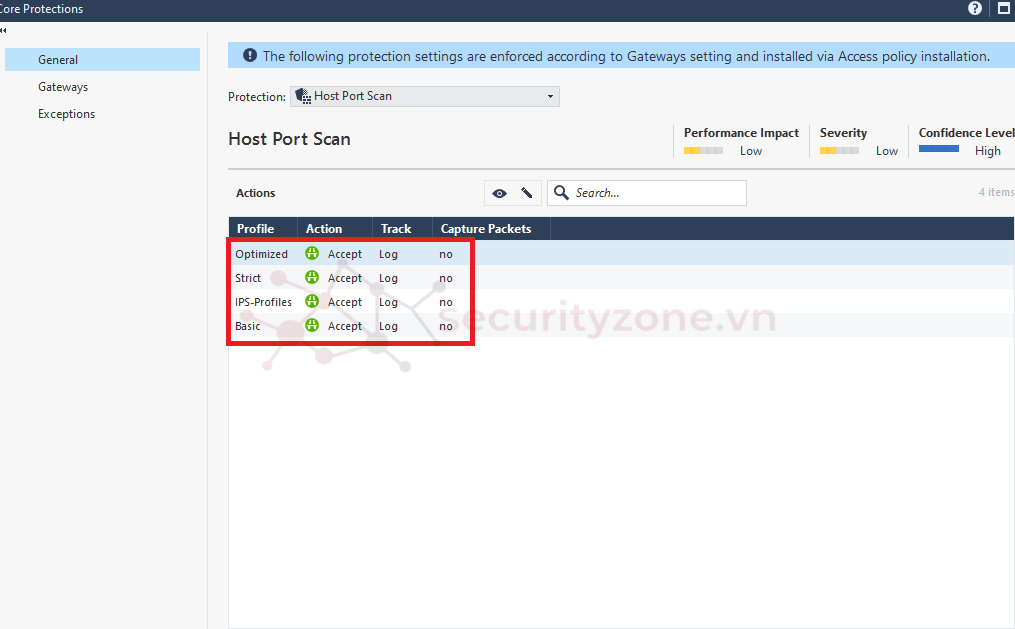

- Chỉnh như hình:

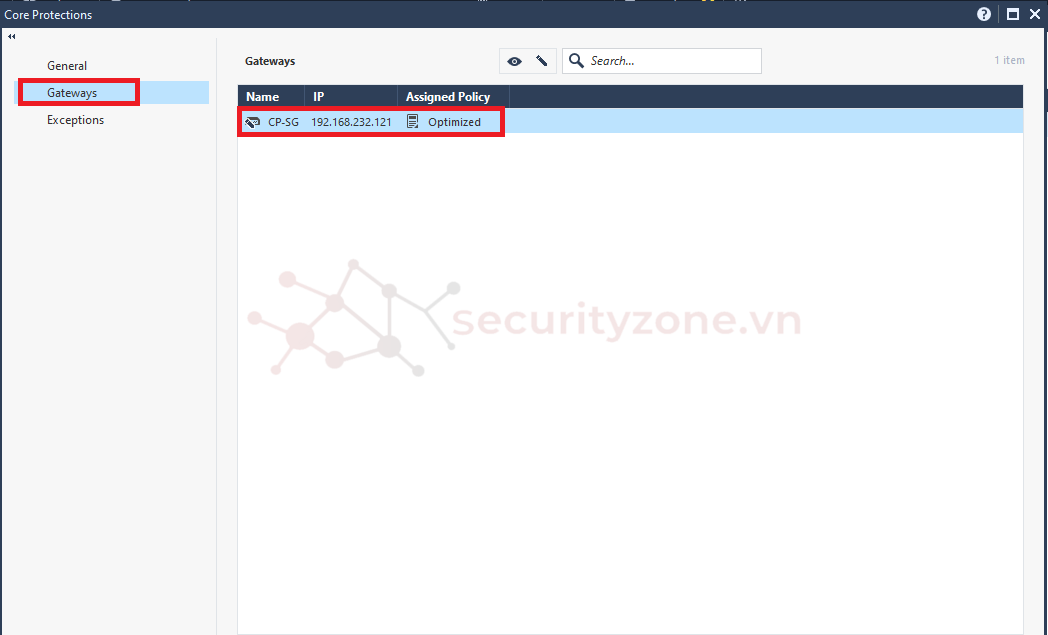

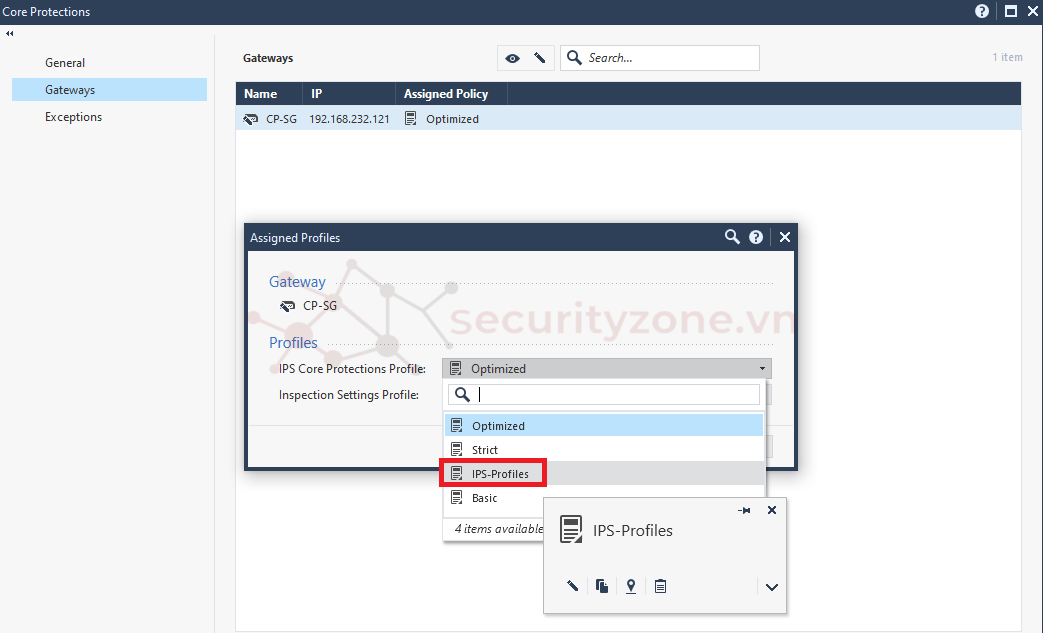

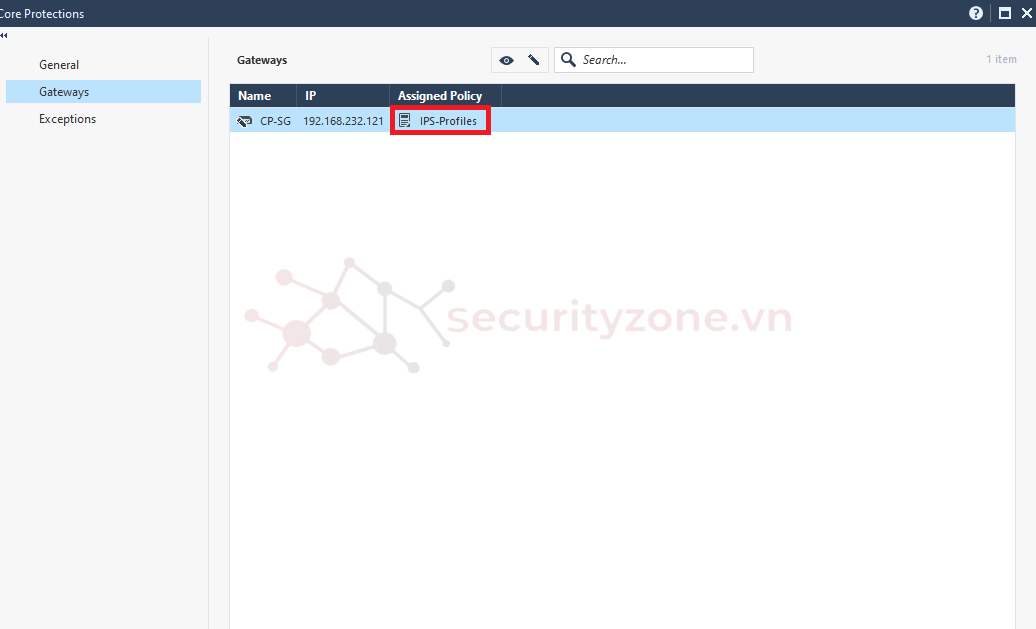

- Di chuyển qua tab Gateway và chỉnh lại Profiles đã tạo

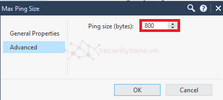

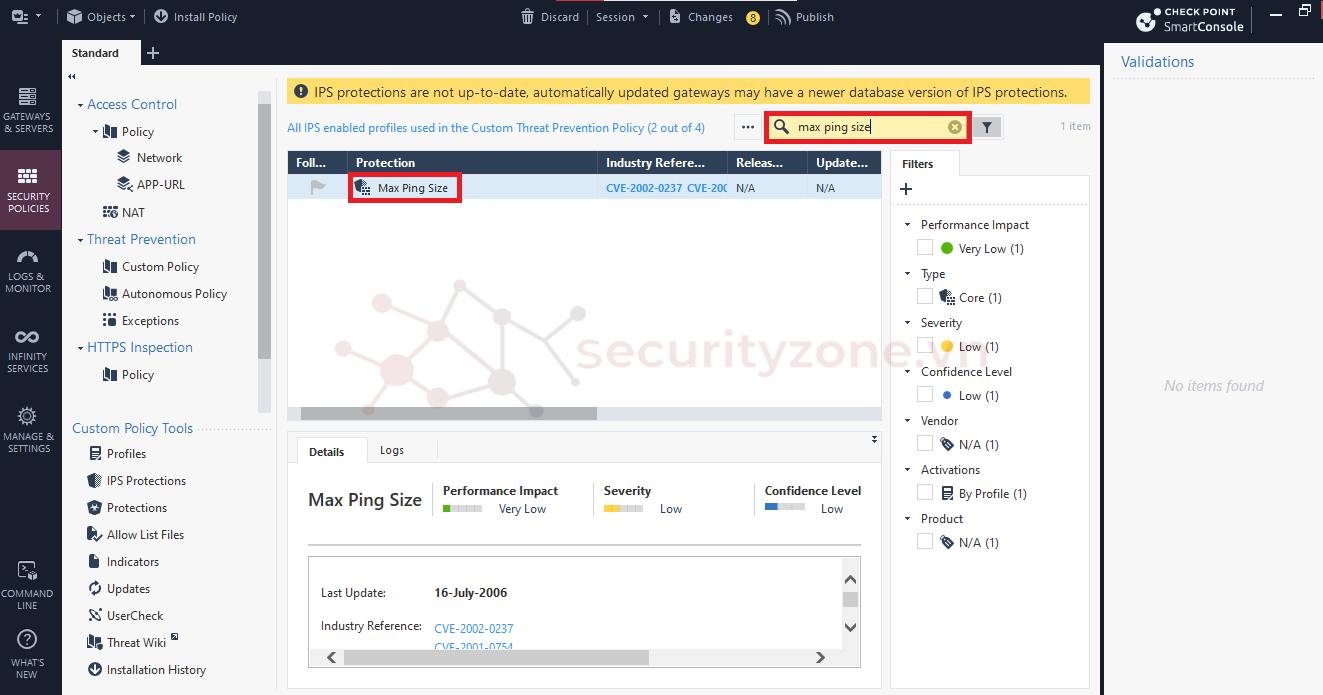

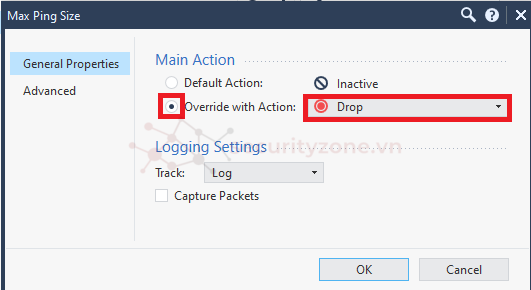

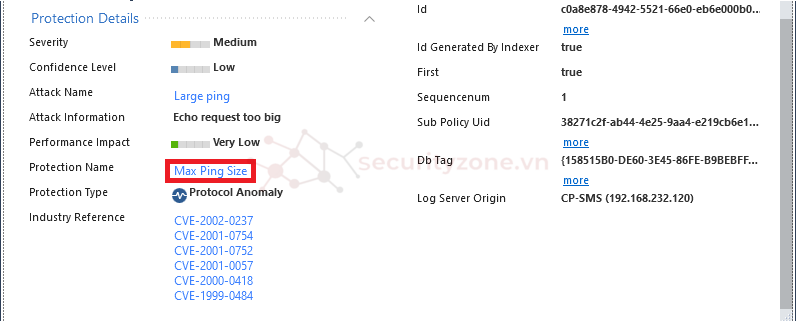

- Tiếp theo tìm và chọn Max Ping Size:

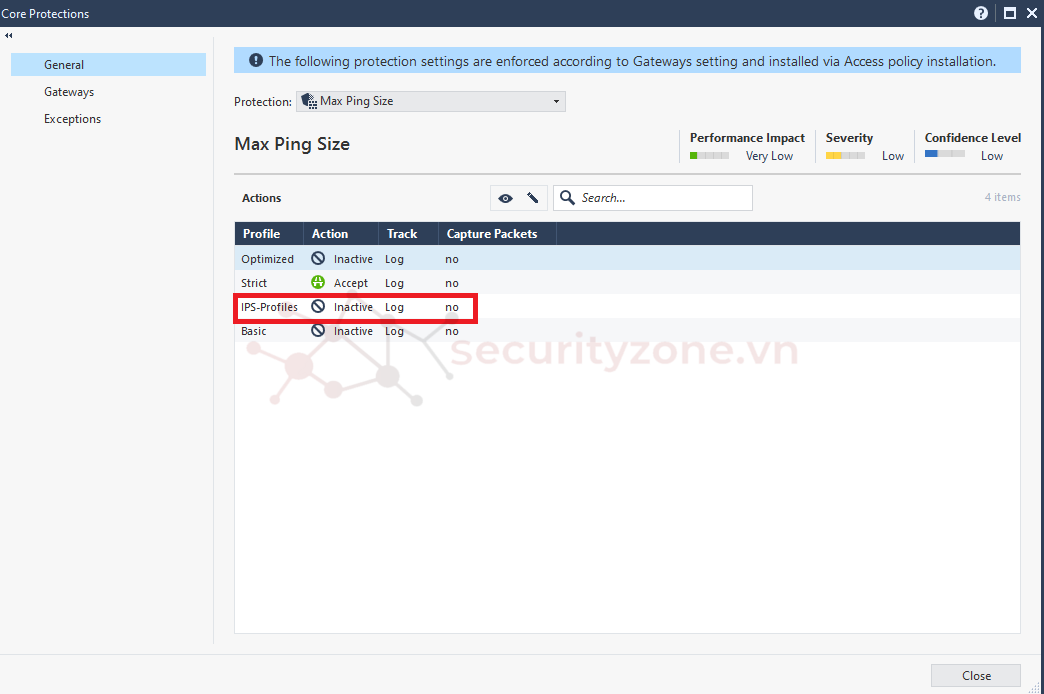

- Chọn vào profile vừa tạo

- Ở đây thì mình sẽ chỉnh Drop các gói tin ping có kích thước lớn hơn 800 bytes

- Qua tab Advanced chỉnh về 800 bytes

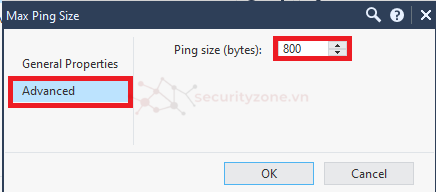

- Qua tab Gateways cũng chỉnh về Profiles của mình

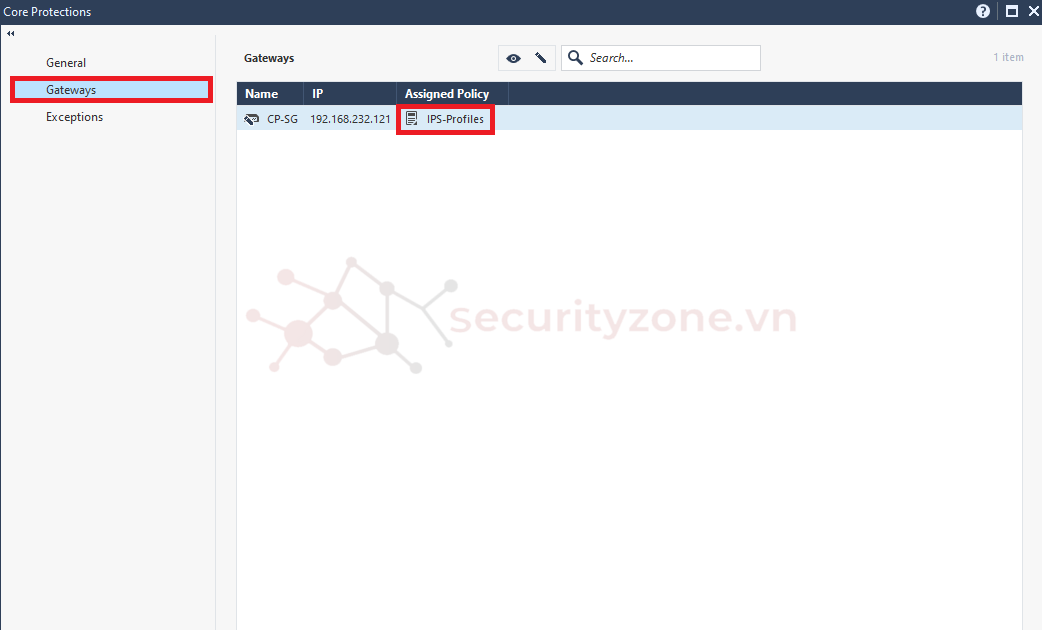

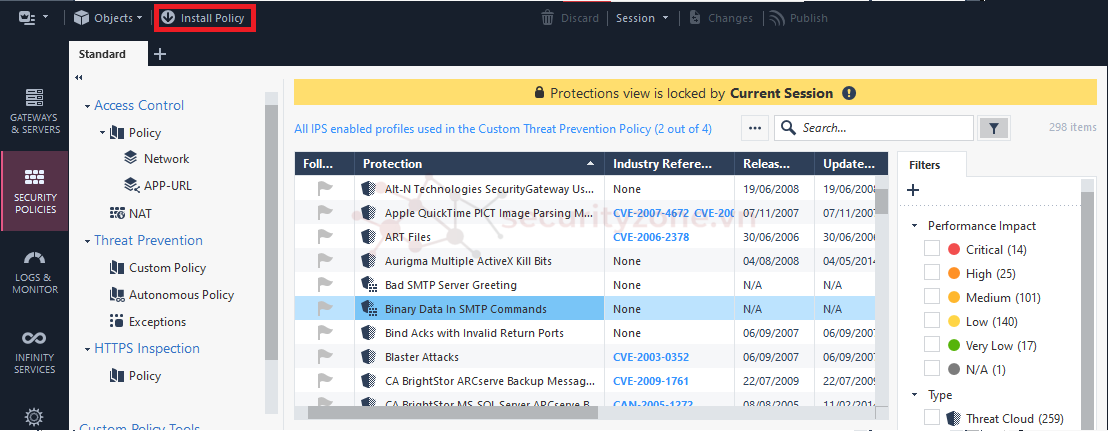

4. Install Policy

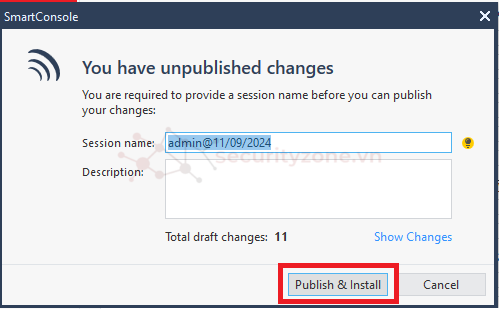

- Install Policy

- Chọn Publish & Install

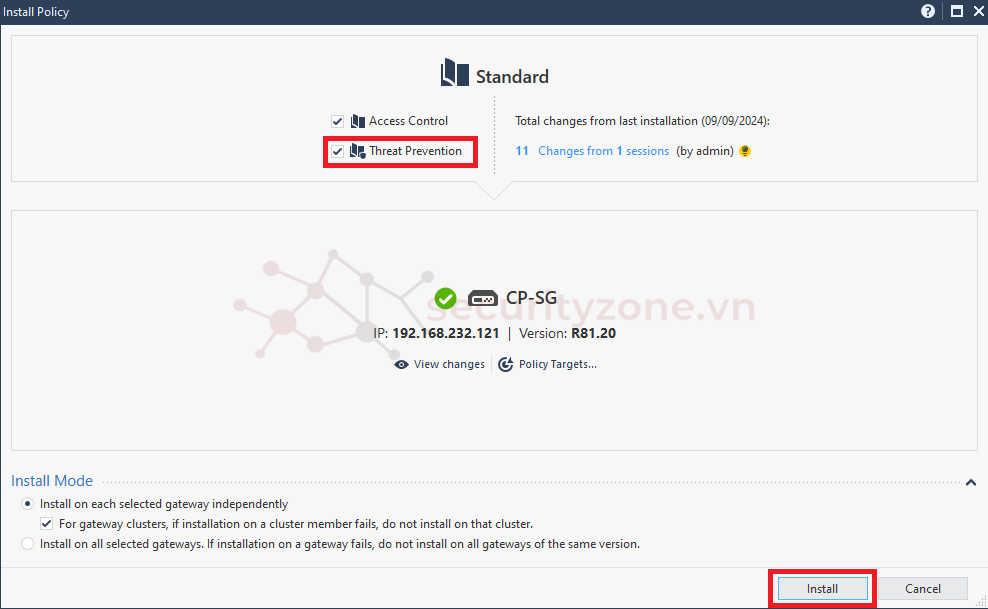

- Ở đây nhớ tick chọn vào Threat Prevention sau đó chọn Install

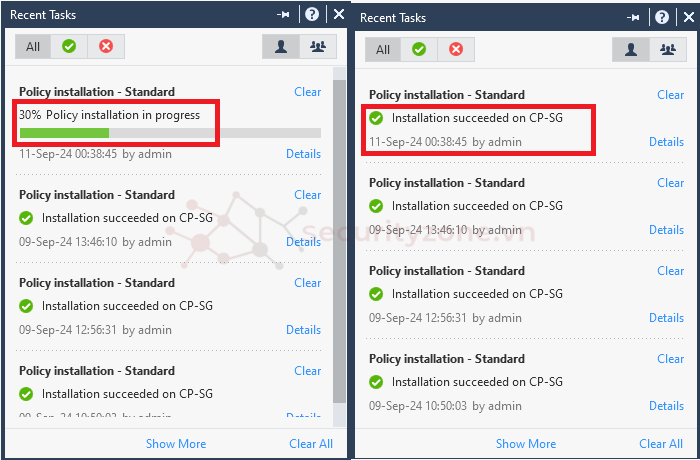

- Quá trình cài đặt

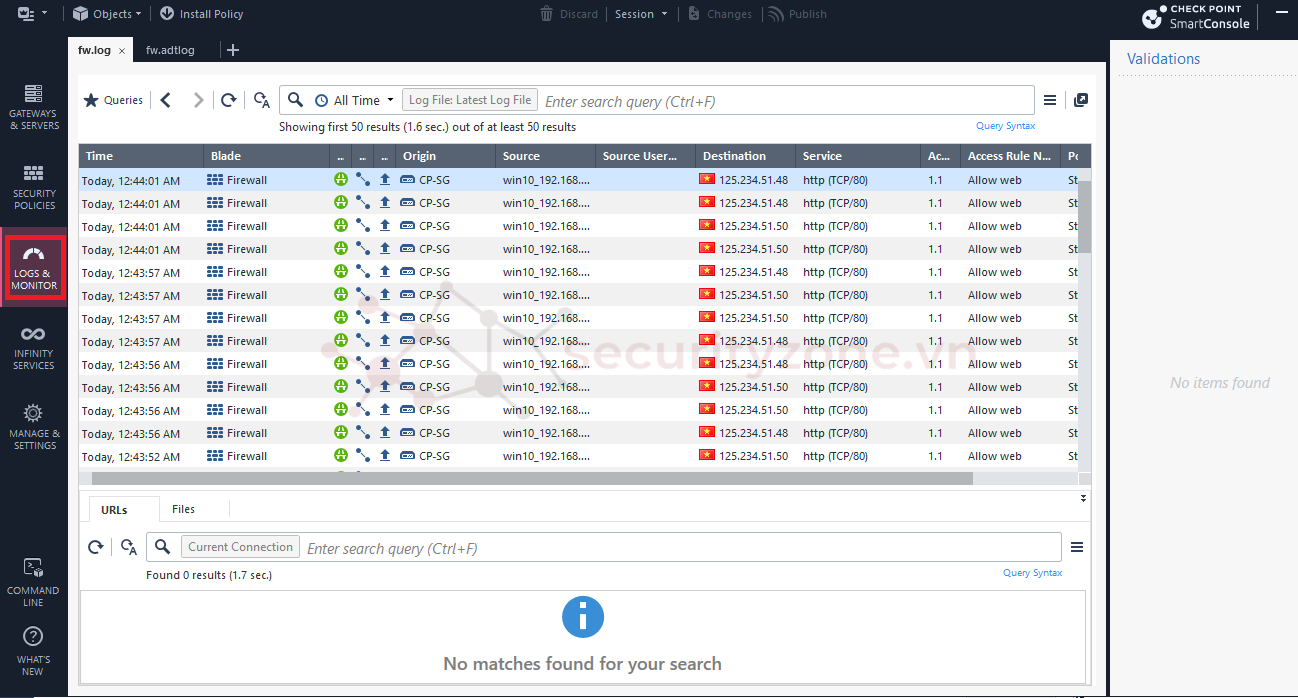

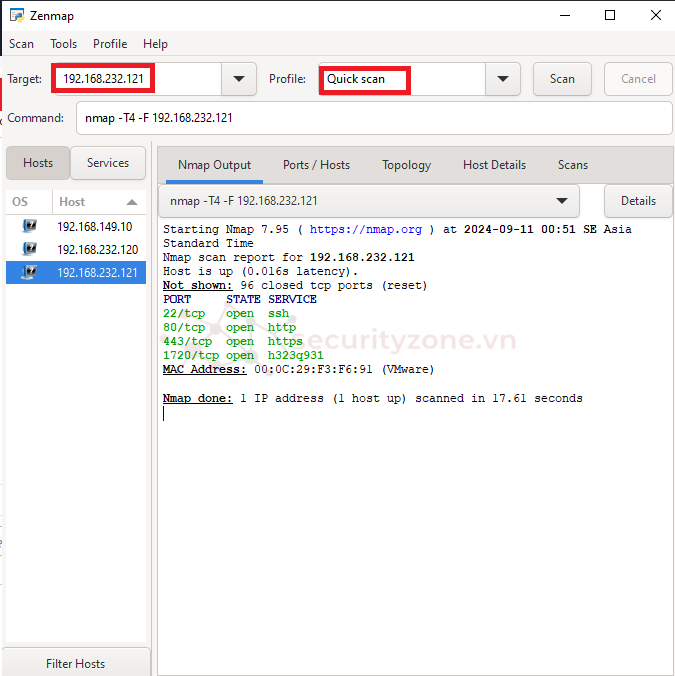

5. Kiểm tra LOG

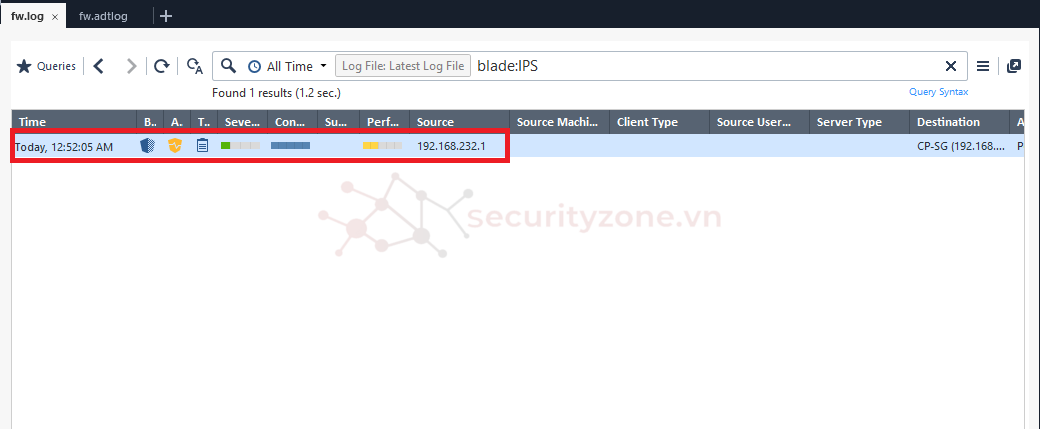

- Bạn có thể kiểm tra Log của IPS ở LOGS & MONITOR

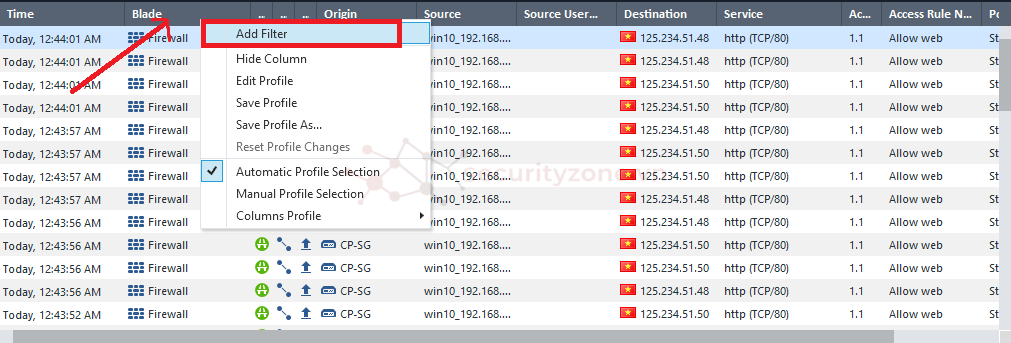

- Chọn vào Blade và Add Filter

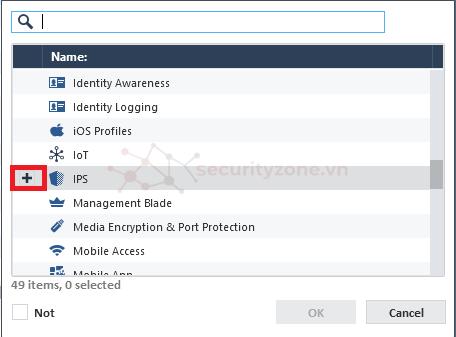

- Tìm và chọn IPS:

- Như vậy là blade IPS chưa có log nào cả

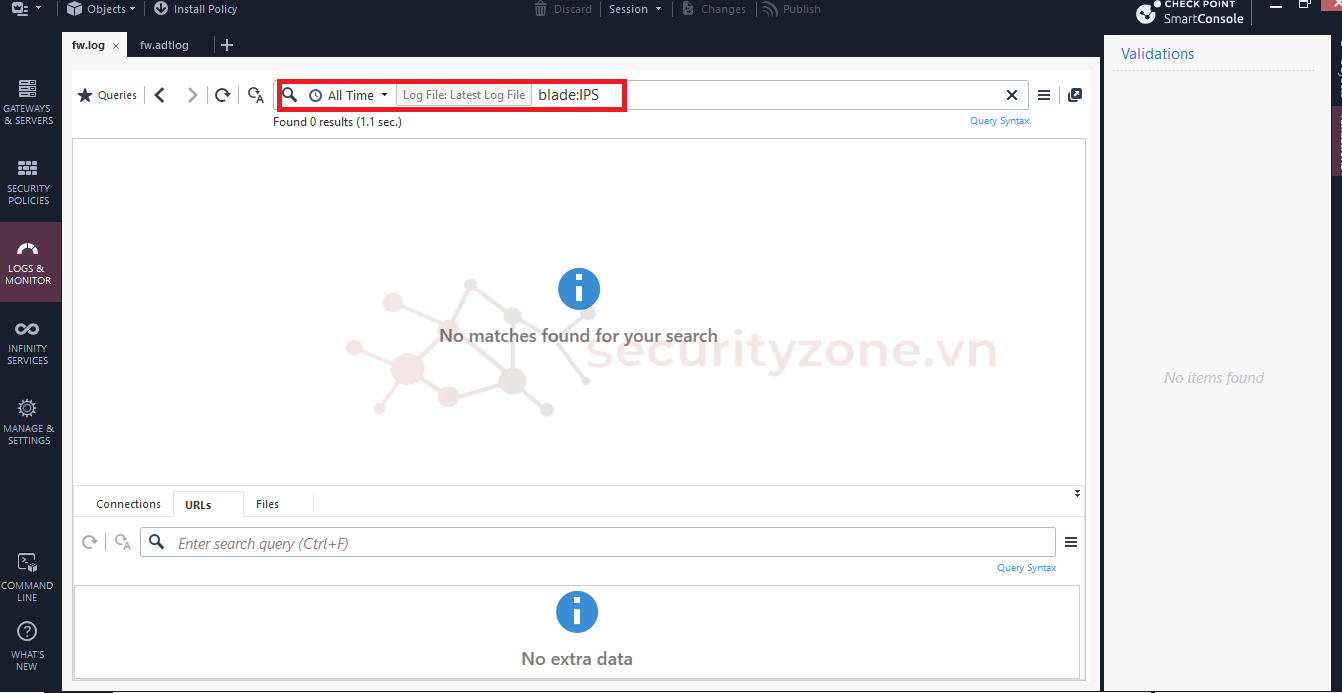

- Giờ ta sẽ thử vào Zenmap để Scan đến con Gateway

Khi thực hiện quét này, hệ thống IPS trên Check Point có thể phát hiện ra hoạt động quét mạng như là một dạng tấn công hoặc thăm dò (scan) và phản ứng theo chính sách bảo mật đã cấu hình, như là ghi nhận lại, chặn hoặc tạo cảnh báo.

Ngoài Zenmap (giao diện đồ họa của Nmap), còn nhiều công cụ khác có thể được sử dụng để thực hiện các tác vụ quét mạng và kiểm tra bảo mật, một số công cụ phổ biến khác bạn có thể sử dụng để quét mạng: Nessus, OpenVAS, Hydra, Metasploit,..

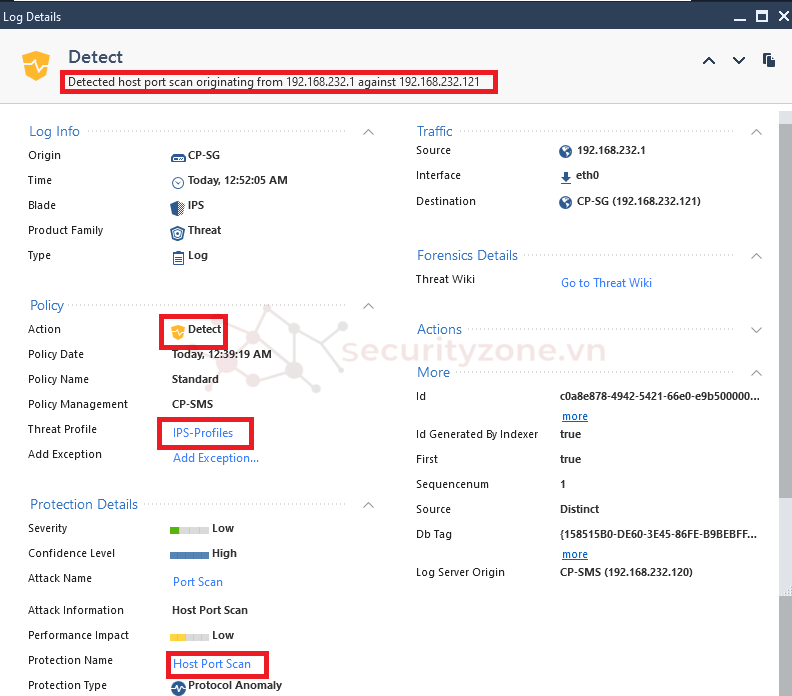

- Load lại Log thì sẽ thấy 1 log mới, ấn vào để kiểm tra

- Nó đã phát hiện có và có thông báo về việc phát hiện một cuộc quét cổng (port scan) từ địa chỉ IP 192.168.232.1 đến địa chỉ IP 192.168.232.121.

-> Hệ thống IPS của Check Point đã phát hiện một cuộc quét cổng xuất phát từ IP 192.168.232.1 nhằm kiểm tra các cổng trên IP 192.168.232.121 và ghi nhận log để quản trị viên xem xét, còn về phần ngăn chặn thì các bài viết sau mình sẽ tìm hiểu thêm.

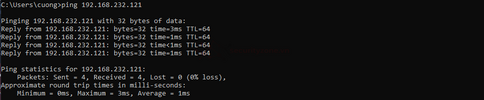

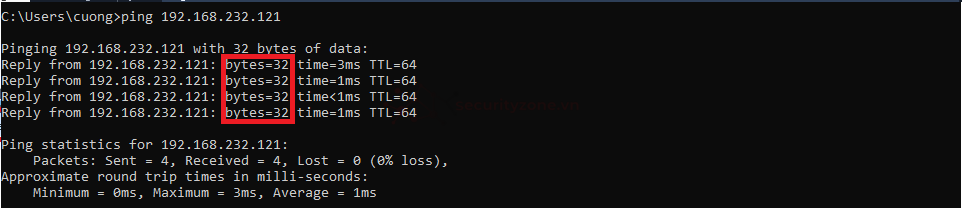

- Tiến hành ping vào Gateway vẫn được thì gói tin bình thường mặc định có kích thước 32 bytes

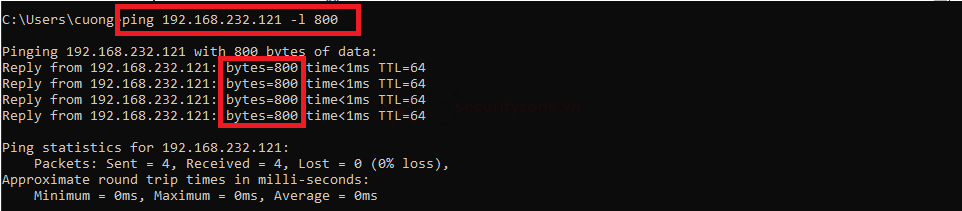

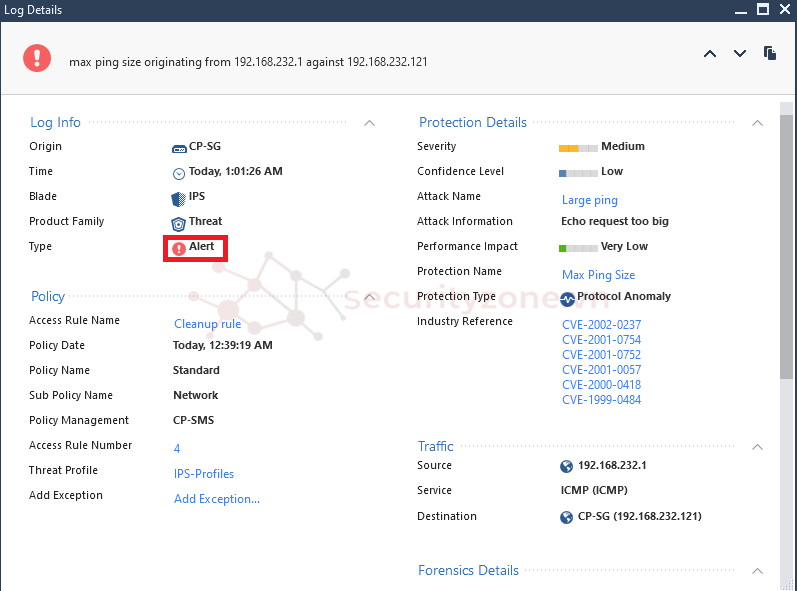

- Lệnh ping 192.168.232.121 -l 1000 có nghĩa là bạn đang gửi một gói tin ICMP tới địa chỉ IP 192.168.232.121 với kích thước gói là 800 byte, khi gói tin có kích thước 800 thì vẫn có thể ping được nhưng hệ thống sẽ cảnh báo

- Kiểm tra lại log thì hệ thống có 1 cảnh báo

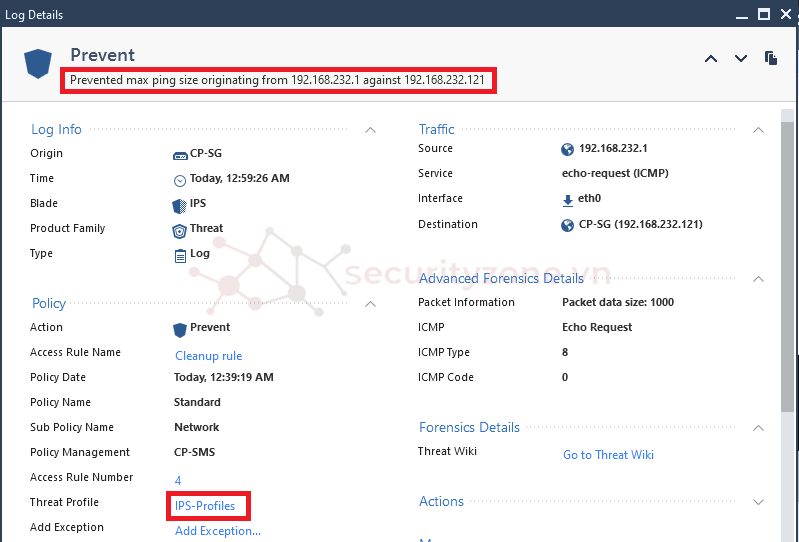

- Khi ping với kích thước là 801 byte thì đã bị chặn lại vì trong policy khi nãy mình đã cài đặt là 800.

- Kiểm tra log

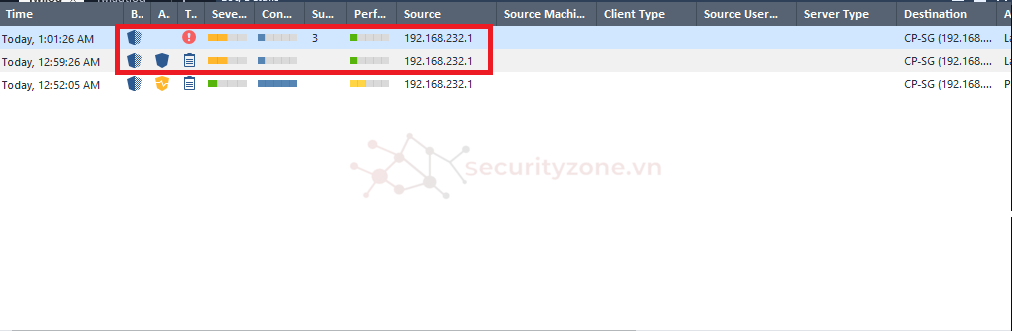

- Log của 2 hành động trên:

Như vậy đã hoàn thành việc tạo ra hệ thống phát hiện xâm nhập (IPS), ở phần tiếp theo mình sẽ nói về hệ thống Anti-Bot, Anti-Virus,.. với các Software Blades khác. Chúc các bạn thành công :>

Attachments

Last edited: