Mục lục:

I. Giới thiệu

II. Các dịch vụ quản lý thiết bị

1. Syslog2. NTP (Network Time Protocol)

3. LLDP (Link Layer Discovery Protocol)

4. SNMP (Simple Network Management Protocol)

5. Telnet

6. SSH (Secure Shell)

III. Kết luận

I. Giới thiệu

Trong quản lý và vận hành hệ thống mạng, việc đảm bảo tính ổn định, bảo mật, và hiệu suất của các thiết bị mạng như router, switch, và máy chủ là một yếu tố then chốt. Để đạt được điều này, các dịch vụ quản lý thiết bị như Syslog, NTP, LLDP, SNMP, Telnet, và SSH đóng vai trò rất quan trọng. Chúng cung cấp khả năng giám sát, đồng bộ, thu thập dữ liệu, và truy cập điều khiển từ xa, giúp cho quản trị viên có thể quản lý mạng hiệu quả và đảm bảo sự ổn định của hệ thống.

Các giao thức và dịch vụ quản lý này không chỉ giúp đơn giản hóa việc giám sát và bảo trì thiết bị mạng, mà còn giúp phát hiện các sự cố và xử lý lỗi kịp thời, đảm bảo rằng các thiết bị trong hệ thống mạng luôn hoạt động trơn tru và nhất quán. Với tiêu chuẩn bảo mật cao hơn như SSH, khả năng đồng bộ thời gian chuẩn xác với NTP, và khả năng thu thập thông tin cấu trúc mạng với LLDP, các công cụ này cung cấp các chức năng cần thiết để duy trì và bảo vệ hệ thống mạng trong môi trường hiện đại.

Trong phần này, chúng ta sẽ tìm hiểu chi tiết về từng dịch vụ, cách cấu hình và ứng dụng của chúng trên các thiết bị Cisco nhằm nâng cao khả năng quản lý và vận hành hệ thống mạng hiệu quả hơn.

II. Các dịch vụ quản lý thiết bị

1. Syslog

Khái niệm và chức năng: Syslog (System Logging Protocol) là một giao thức tiêu chuẩn được sử dụng để gửi nhật ký hệ thống hoặc thông báo sự kiện đến một máy chủ cụ thể, được gọi là máy chủ Syslog. Giao thức này giúp thu thập, gửi và quản lý các thông điệp hoạt động và sự kiện từ các thiết bị và ứng dụng khác nhau trên mạng.

Chức năng chính của Syslog:

- Thu thập thông điệp: Các thiết bị và ứng dụng gửi thông điệp về các sự kiện, lỗi, và hoạt động đến máy chủ Syslog.

- Gửi thông điệp: Sử dụng giao thức UDP hoặc TCP để gửi thông điệp từ các thiết bị đến máy chủ Syslog.

- Xử lý thông điệp: Máy chủ Syslog nhận và xử lý các thông điệp, có thể lưu trữ, lọc, phân loại và gửi đến các hệ thống khác để thực hiện các hành động cụ thể.

- Giám sát và phân tích: Quản trị viên sử dụng các công cụ giám sát để theo dõi và phân tích các thông điệp Syslog, giúp duy trì tính khả dụng, hiệu suất và bảo mật của hệ thống.

Cấu hình Syslog trên thiết bị Cisco

Để cấu hình Syslog trên thiết bị Cisco, có thể thực hiện các bước sau:logging host 192.168.1.100

logging on

"logging trap informational" với Informational là mức độ log. Có tổng 8 mức độ log khác nhau như sau:

- Emergency (0): Hệ thống không thể sử dụng được.

- Alert (1): Hành động ngay lập tức cần thiết.

- Critical (2): Điều kiện nghiêm trọng.

- Error (3): Điều kiện lỗi.

- Warning (4): Điều kiện cảnh báo.

- Notice (5): Điều kiện bình thường nhưng đáng chú ý.

- Informational (6): Thông tin chung.

- Debug (7): Thông tin gỡ lỗi chi tiết.

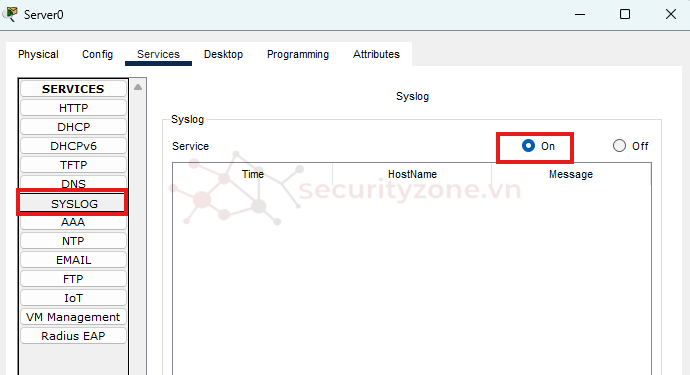

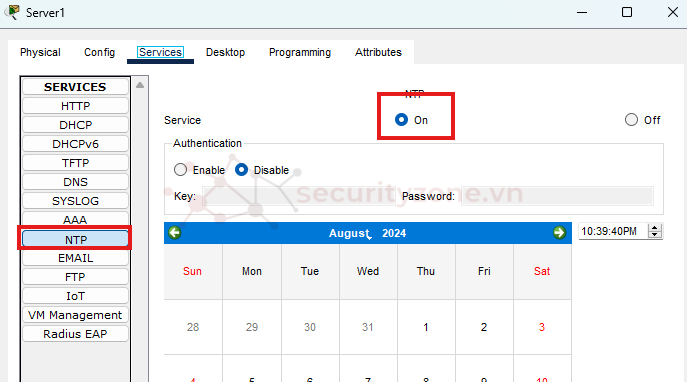

Mô hình:

Tiếp theo ta config Router với đoạn code trên:

Ta thử on off interface của router có kết quả sau:

2. NTP (Network Time Protocol)

Khái niệm và chức năng: NTP (Network Time Protocol) là một giao thức được sử dụng để đồng bộ thời gian giữa các thiết bị mạng với một máy chủ thời gian chuẩn. NTP đảm bảo rằng tất cả các thiết bị trong hệ thống mạng có cùng một thời gian chính xác, điều này rất quan trọng để đảm bảo tính nhất quán trong việc ghi log, bảo mật, và các hoạt động khác của hệ thống mạng.

Các chức năng chính của NTP bao gồm:

- Đồng bộ thời gian: NTP giúp đồng bộ thời gian giữa các thiết bị khác nhau, đảm bảo rằng mọi hoạt động trên hệ thống mạng được ghi nhận đúng thời gian.

- Chính xác cao: NTP sử dụng thuật toán phức tạp để đảm bảo rằng thời gian được đồng bộ hóa với sai số rất nhỏ (có thể chỉ vài mili giây).

- Phân cấp: NTP hoạt động theo mô hình phân cấp với các tầng (stratum), từ các máy chủ NTP cấp cao nhất (Stratum 0) đến các thiết bị nhận thời gian từ các tầng dưới.

- Bảo mật: NTP có thể được cấu hình để sử dụng các biện pháp bảo mật như mã hóa để ngăn chặn các cuộc tấn công giả mạo thời gian.

Cấu hình NTP trên thiết bị Cisco

ntp server <ip_address> //Lệnh này cấu hình máy chủ NTP mà thiết bị sẽ đồng bộ.

ntp update-calendar //Lệnh này đảm bảo rằng thời gian trên bộ nhớ hệ thống sẽ được đồng bộ và lưu trữ khi thiết bị khởi động lại.

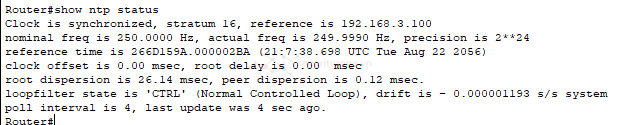

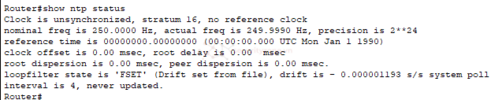

Kiểm tra trạng thái NTP:

show ntp status

Lệnh này hiển thị trạng thái của quá trình đồng bộ NTP, bao gồm tầng (stratum) của thiết bị và máy chủ đang được sử dụng.

Cấu hình độ ưu tiên cho máy chủ NTP

Nếu bạn có nhiều máy chủ NTP, bạn có thể cấu hình các mức độ ưu tiên bằng cách sử dụng từ khóa prefer:ntp server <ip_address> prefer

Lệnh này chỉ định máy chủ NTP được ưu tiên khi thiết bị đồng bộ thời gian.

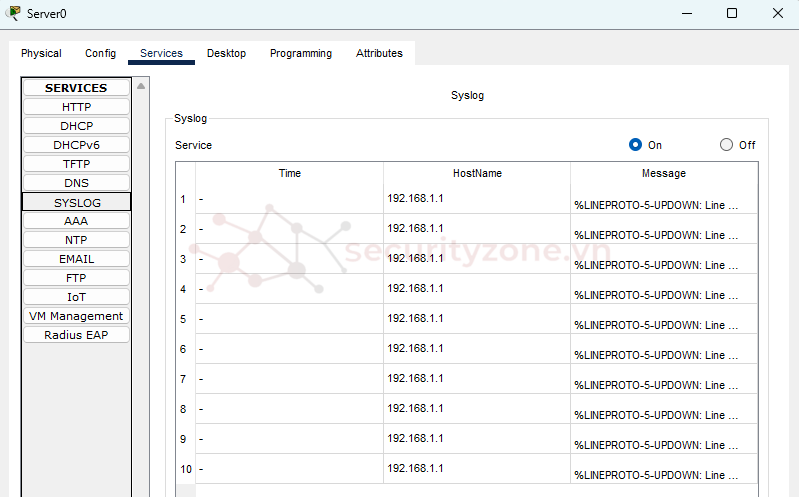

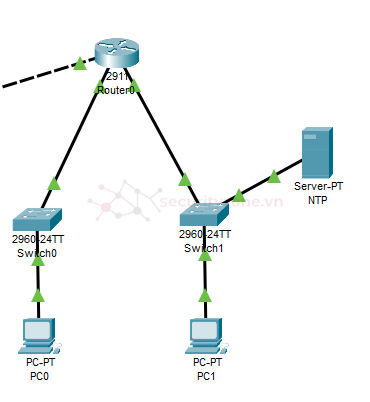

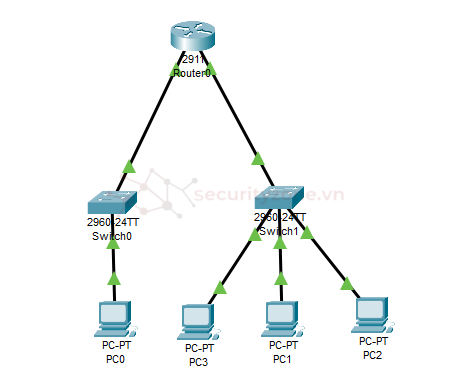

Mô hình:

Bật dịch vụ NTP:

Cấu hình ip server ntp cho switch:

Kết quả:

Kết quả lệnh show ntp status cho thấy rằng NTP trên router của bạn hiện đã được đồng bộ hóa.

3. LLDP (Link Layer Discovery Protocol)

Khái niệm và chức năng: LLDP (Link Layer Discovery Protocol) là một giao thức tầng liên kết (L2) được sử dụng để các thiết bị mạng khám phá và trao đổi thông tin với các thiết bị lân cận (neighbor devices). LLDP được định nghĩa trong chuẩn IEEE 802.1AB và hoạt động trên các thiết bị mạng như switch, router, và máy chủ. Nó cho phép các thiết bị quảng bá thông tin như tên thiết bị, địa chỉ IP, cổng kết nối, và thông tin VLAN cho các thiết bị khác trong cùng mạng.

Chức năng chính của LLDP:

- Khám phá thiết bị lân cận: LLDP cho phép các thiết bị khám phá các thiết bị khác kết nối trực tiếp, cung cấp thông tin chi tiết về cổng kết nối, địa chỉ MAC, và loại thiết bị.

- Quản lý mạng dễ dàng hơn: LLDP cung cấp một phương pháp tiêu chuẩn để thu thập thông tin cấu trúc mạng, từ đó giúp quản lý, giám sát và bảo trì mạng một cách hiệu quả.

- Hỗ trợ cho các ứng dụng dựa trên thông tin L2: LLDP có thể hỗ trợ các ứng dụng mạng, chẳng hạn như điều chỉnh băng thông tự động, bảo mật cổng, và cân bằng tải.

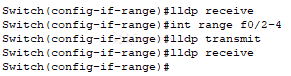

Cấu hình LLDP trên thiết bị Cisco

Bật LLDP trên thiết bị

lldp run //Lệnh này bật LLDP trên toàn bộ thiết bị.

interface <interface_id>

lldp transmit # Bật quảng bá LLDP từ cổng này

lldp receive # Cho phép cổng này nhận thông tin LLDP từ thiết bị lân cận

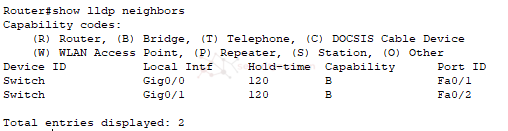

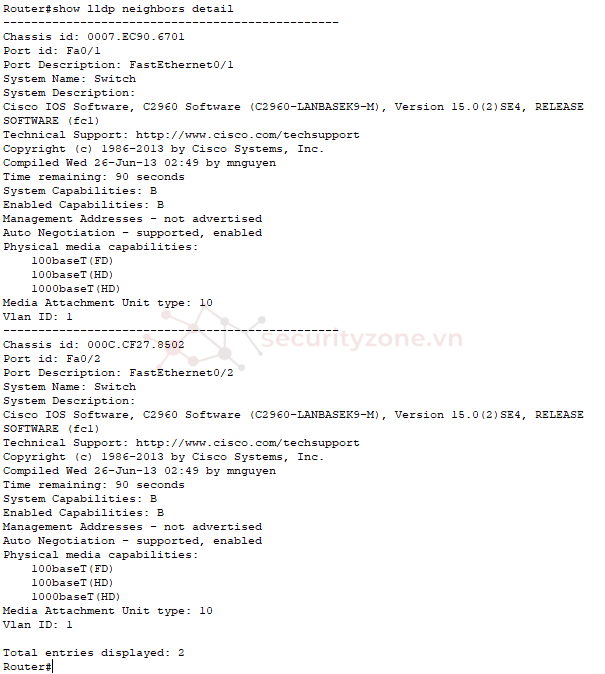

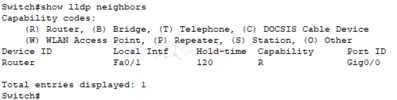

show lldp neighbors detail //Xem chi tiết thông tin thiết bị lân cận:

Mô hình:

Cấu hình trên switch1 và switch 2 tương tự:

Kiểm tra trên router ta thấy các node lân cận được phát hiện:

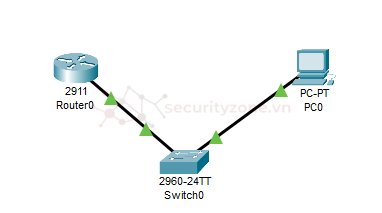

4. SNMP (Simple Network Management Protocol)

Khái niệm và chức năng: SNMP (Simple Network Management Protocol) là một giao thức tiêu chuẩn dùng để giám sát và quản lý các thiết bị mạng như router, switch, máy chủ, và thiết bị bảo mật từ xa. SNMP hoạt động trên mô hình client-server, trong đó SNMP Manager (máy chủ) thu thập và quản lý thông tin từ các SNMP Agent (thiết bị mạng) cài đặt trên các thiết bị được giám sát. Các thông tin này được lưu trữ trong MIB (Management Information Base), một cơ sở dữ liệu chứa các biến quan trọng về cấu hình và trạng thái của thiết bị.

Chức năng chính của SNMP:

- Giám sát từ xa: Thu thập dữ liệu về trạng thái của thiết bị mạng như CPU, bộ nhớ, giao diện mạng, và lỗi hệ thống.

- Quản lý thiết bị: Cung cấp khả năng điều chỉnh cấu hình của các thiết bị mạng từ xa.

- Cảnh báo sự cố: Khi phát hiện lỗi hoặc tình huống bất thường, SNMP có thể gửi trap hoặc inform để cảnh báo cho quản trị viên.

- Hiệu quả trong môi trường lớn: SNMP giúp quản lý hàng trăm, thậm chí hàng nghìn thiết bị mạng trong môi trường doanh nghiệp lớn.

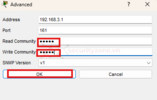

Cấu hình SNMP trên thiết bị Cisco

SNMP Community là chuỗi được sử dụng để xác thực yêu cầu giữa SNMP Manager và SNMP Agent. Các chuỗi này thường được chia thành hai loại:

- RO (Read-Only): Chỉ cho phép giám sát, không thể thay đổi cấu hình.

- RW (Read-Write): Cho phép cả giám sát và thay đổi cấu hình.

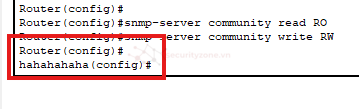

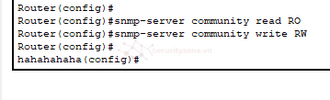

snmp-server community read RO //cho quyền đọc

snmp-server community write RW // cho quyền đọc/ghi

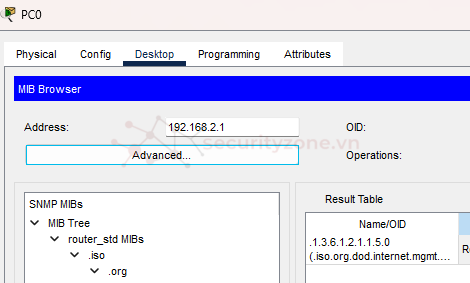

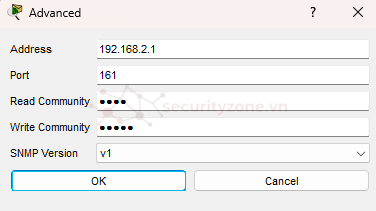

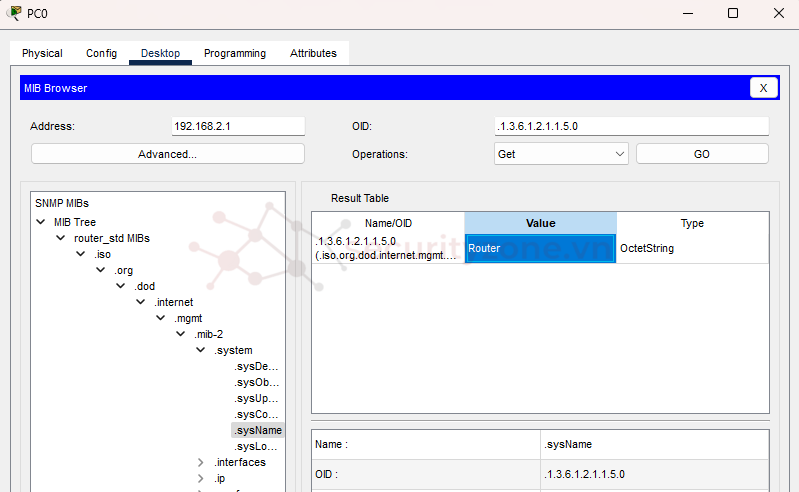

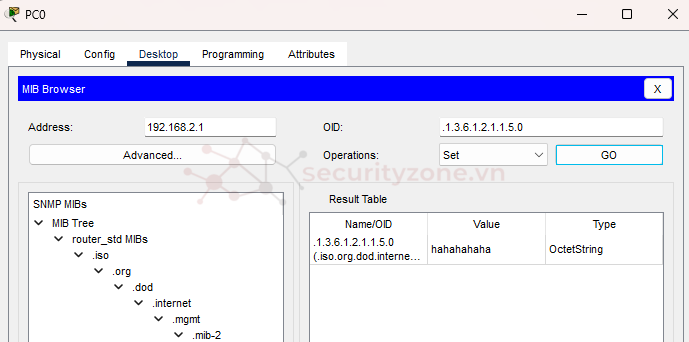

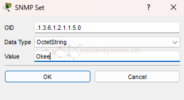

Mở dịch vụ MIB của PC0 lên và nhập ip interface kết nối trên router:

Nhập pass read là read, write là write:

Ta thấy đã có kết nối từ router:

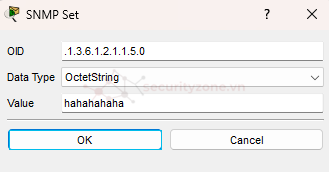

Ta thử thay đổi tên của router:

Sau khi nhấn oke ta nhấn go lại thì giá trị của biến value đã đổi thành hahahaha:

kết quả ta thấy hostname của router đã được đổi:

Khái niệm và chức năng: Telnet là một giao thức mạng sử dụng để cung cấp khả năng truy cập từ xa vào các thiết bị mạng, chẳng hạn như router, switch, hoặc máy chủ. Telnet hoạt động dựa trên giao thức TCP (Transmission Control Protocol) và cho phép quản trị viên điều khiển thiết bị từ xa như thể họ đang thao tác trực tiếp trên thiết bị.

Chức năng chính của Telnet:

- Truy cập từ xa: Telnet cho phép quản trị viên kết nối và điều khiển các thiết bị từ xa thông qua mạng IP.

- Điều khiển thiết bị mạng: Quản trị viên có thể thực hiện các tác vụ như cấu hình, giám sát và khắc phục sự cố trên thiết bị mạng mà không cần phải có mặt tại chỗ.

- Không bảo mật: Telnet truyền dữ liệu dưới dạng văn bản thuần túy (plaintext), bao gồm cả thông tin đăng nhập như tên người dùng và mật khẩu. Điều này khiến Telnet trở nên kém an toàn trong các môi trường mạng dễ bị tấn công. Vì lý do này, Telnet dần được thay thế bởi SSH (Secure Shell), giao thức cung cấp truy cập từ xa với mã hóa.

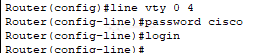

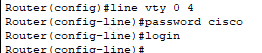

Cấu hình Telnet trên thiết bị Cisco

Để cấu hình Telnet trên thiết bị Cisco, bạn cần bật dịch vụ Telnet trên các cổng vty (Virtual Terminal Line) và cấu hình các thiết lập bảo mật cơ bản. Dưới đây là các bước thực hiện:Truy cập vào chế độ cấu hình cho các cổng vty (thường từ vty 0 đến 4 hoặc nhiều hơn tùy thuộc vào thiết bị).

Ví dụ:

line vty 0 4

password Cisco

login

- line vty 0 4: Chỉ định các cổng vty từ 0 đến 4.

- login: Yêu cầu xác thực khi kết nối.

- password <password>: Cấu hình mật khẩu cho truy cập Telnet.

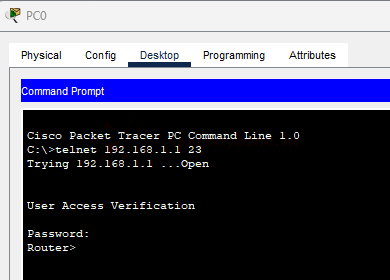

Kết quả:

6. SSH (Secure Shell)

Khái niệm và chức năng: SSH (Secure Shell) là một giao thức mạng được sử dụng để cung cấp truy cập từ xa một cách an toàn vào các thiết bị mạng như router, switch, máy chủ, và nhiều thiết bị khác. SSH hoạt động dựa trên giao thức TCP và cung cấp cơ chế mã hóa mạnh để đảm bảo rằng dữ liệu trao đổi giữa quản trị viên và thiết bị mạng không bị lộ ra hoặc bị tấn công trong quá trình truyền.

Chức năng chính của SSH:

- Truy cập từ xa an toàn: Cho phép quản trị viên điều khiển và quản lý thiết bị mạng từ xa với mức độ bảo mật cao nhờ sử dụng mã hóa.

- Bảo mật thông tin đăng nhập: Thông tin đăng nhập như tên người dùng và mật khẩu được mã hóa khi truyền qua mạng, giúp ngăn chặn các cuộc tấn công nghe lén.

- Xác thực mạnh mẽ: SSH hỗ trợ xác thực bằng mật khẩu hoặc bằng khóa công khai (public key), mang lại mức độ bảo mật cao hơn.

- Thay thế cho Telnet: SSH được coi là giải pháp thay thế an toàn hơn cho Telnet, vốn truyền dữ liệu dưới dạng văn bản thuần túy.

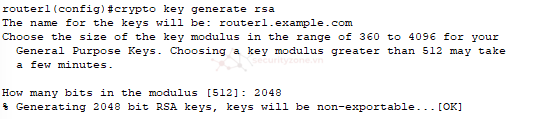

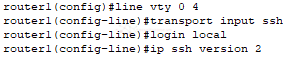

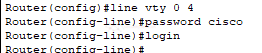

Cấu hình SSH trên thiết bị Cisco:

SSH yêu cầu một tên miền để tạo khóa mã hóa RSA:ip domain-name <domain_name>

crypto key generate rsa

crypto key generate rsa modulus 2048

username admin password admin123

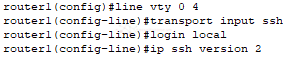

line vty 0 4

transport input ssh

login local

SSH version 2 cung cấp bảo mật tốt hơn so với SSH version 1. Để bật SSH version 2, sử dụng lệnh:

ip ssh version 2

Từ một máy tính khác trong cùng mạng, bạn có thể thử kết nối SSH đến thiết bị Cisco bằng lệnh sau:

ssh -l <username> <ip_address>

Sau đó ta nhập password để kết nối tới router:

III. Kết luận

Trong bài này, chúng ta đã tìm hiểu và cấu hình một loạt các giao thức và dịch vụ quản lý thiết bị mạng như LLDP, Syslog, NTP, SNMP, Telnet và SSH trên thiết bị Cisco. Những giao thức này không chỉ giúp đơn giản hóa việc quản lý và giám sát mạng mà còn đảm bảo an toàn và hiệu quả trong các hoạt động điều hành, đồng bộ hóa thời gian, bảo mật và truy cập từ xa. Bằng cách triển khai các giải pháp này, quản trị viên có thể duy trì tính nhất quán, bảo mật, và hiệu suất cao cho hệ thống mạng, đặc biệt trong môi trường doanh nghiệp lớn.

.

Attachments

-

1724600715588.png1.1 KB · Views: 0

1724600715588.png1.1 KB · Views: 0 -

1724601505236.png13.3 KB · Views: 0

1724601505236.png13.3 KB · Views: 0 -

1724626539831.png11.7 KB · Views: 0

1724626539831.png11.7 KB · Views: 0 -

1724627877749.png10 KB · Views: 0

1724627877749.png10 KB · Views: 0 -

1724632154862.png23.4 KB · Views: 0

1724632154862.png23.4 KB · Views: 0 -

1724632202354.png14.1 KB · Views: 0

1724632202354.png14.1 KB · Views: 0 -

1724632274296.png40.2 KB · Views: 0

1724632274296.png40.2 KB · Views: 0 -

1724661324155.png10.7 KB · Views: 0

1724661324155.png10.7 KB · Views: 0 -

1724662873249.png2.9 KB · Views: 0

1724662873249.png2.9 KB · Views: 0 -

1724663947037.png1.9 KB · Views: 0

1724663947037.png1.9 KB · Views: 0 -

1724663974461.png1.9 KB · Views: 0

1724663974461.png1.9 KB · Views: 0