Deploy Forescout (Phần 2)

Ở phần trước ta đã tìm hiểu các deploy Forescout trên vCenter và cấu hình setup trên CLI. Bạn có thể xem lại phần trước bằng link sau :

https://securityzone.vn/t/lab-1-1-deploy-forescout-phan-1.11889/

Trong bài này ta sẽ tiếp tục phần cấu hình setup trên Forescout Console. Forescout Console là 1 ứng dụng của Forescout cho phép ta cấu hình tất cả các thông số của CounterACT hoặc có thể cấu hình các chính sách cho Endpoint bằng GUI.

6. Cấu hình setup ban đầu Forescout trên Forescout Console

Sau khi cấu hình xong trên CLI ta sẽ tiến hành download Forescout Console để setup một số thông tin cho Forescout. Để tải Forescout ta truy cập URL ở phần trên rồi chọn theo license đã setup bên trên để tải Forescout Console thích hợp.

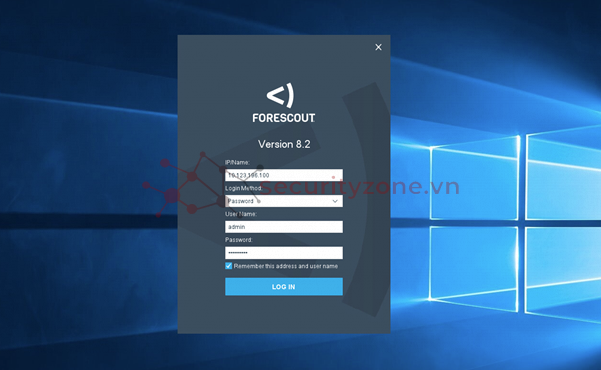

Sau khi tải xong ta mở Forescout Console và nhập địa chỉ ip của interface management, ở phần Login Mode ta chọn Password với Username là: admin và Password đã cấu hình bên trên rồi nhấn Login.

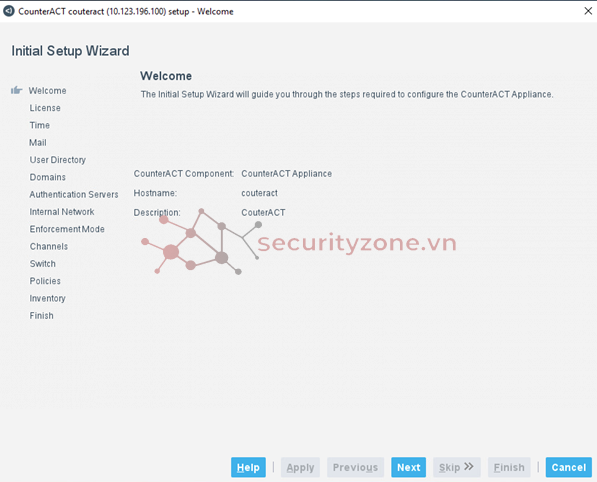

Sau khi chọn Yes ở phần Secure your login và Ask Me Later ở phần Customer Verification thì cửa sổ Initial Setup Wizard sẽ xuất hiện ở phần Welcome ta chọn Next.

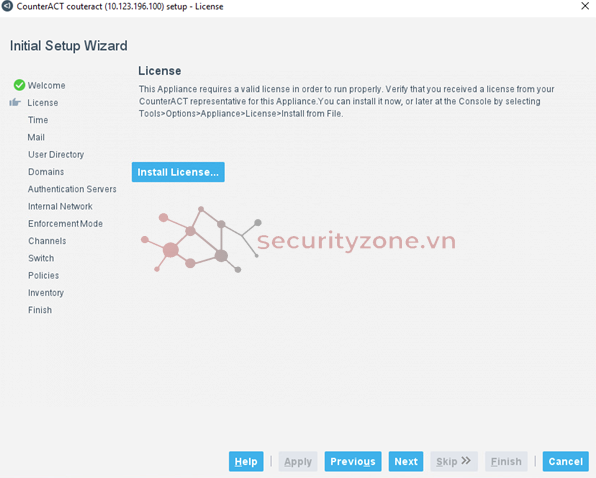

Ở phần License ta sẽ install file license vào Forescout chọn Install License vào trỏ tới file License sau đó chọn Next. Nếu chưa có License bạn có thể chọn Next rồi install file License sau.

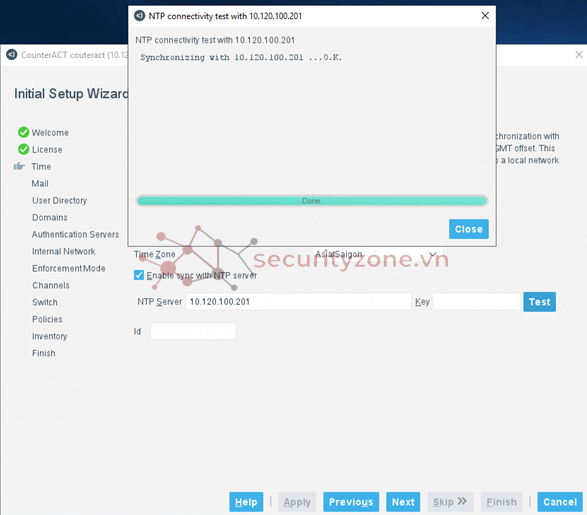

Ở phần Time ta sẽ chọn Time Zone thích hợp sau đó nhập địa chỉ NTP server và chọn Test để kiểm tra thời gian có được đồng bộ không. Sau đó chọn Next Forescout sẽ check lại 1 lần nữa.

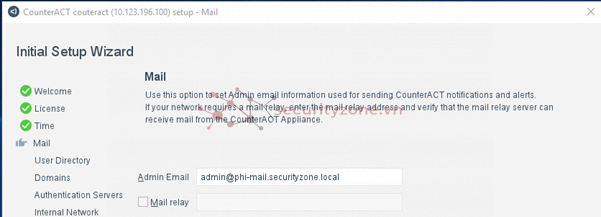

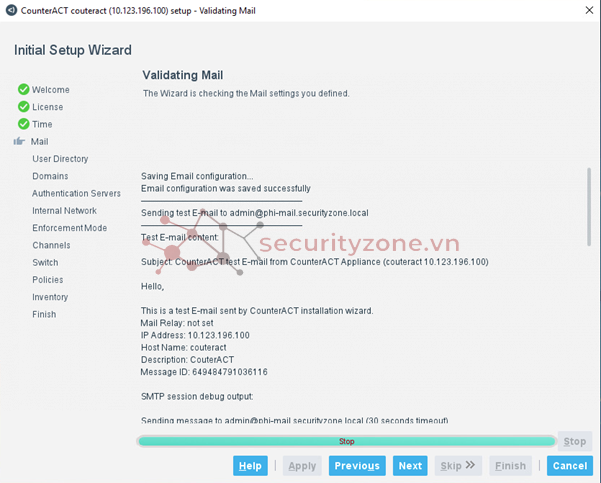

Ở phần Mail ta sẽ nhập account mail sau đó chọn Next Forescout sẽ tiến hành test mail này có đúng hay không bằng cách gửi 1 mail tới địa chỉ mail admin.

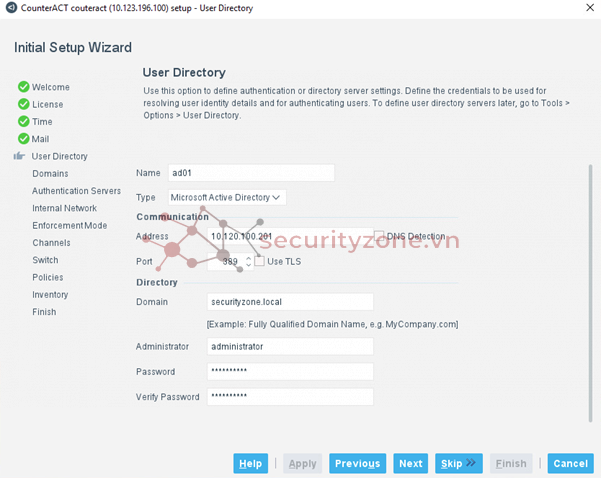

Ở phần User Dicrectory ta có thể chọn Skip để sau này cấu hình hoặc nhập các thông tin của User Directory Server. Sau đó Forescout sẽ tiến hành kiểm tra User Directory bao gồm: tên server, loại User Directory (AD, LDAP,…) ở bài này là AD, địa chỉ của server, port mà server dùng để kết nối với Forescout(ở đây có thể sử dụng TLS để tăng tính bảo mật của kết nối), tên miền của server, username và password để kết Forescout kết nối với server.

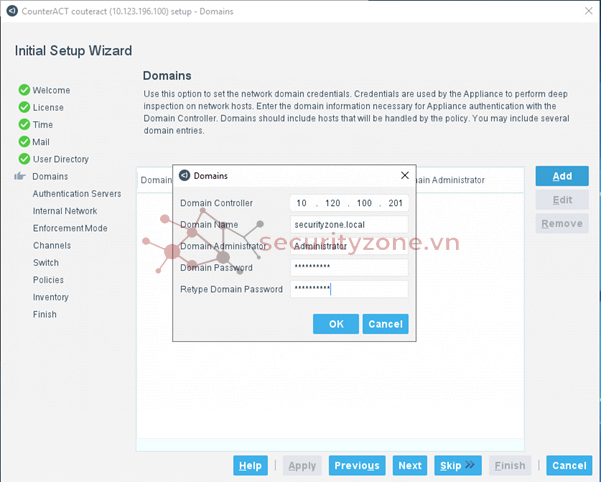

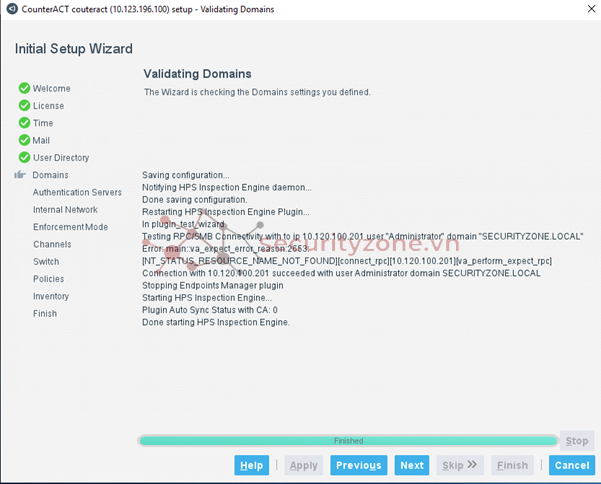

Ở phần Domain ta cũng có thể Skip để cấu hình sau hoặc nhập thông tin để Join vào Domain Controller. Sau đó Forescout sẽ check lại cấu hình Domain. Sau khi join Forescout sẽ kiểm tra thông tin cấu hình có đúng hay không.

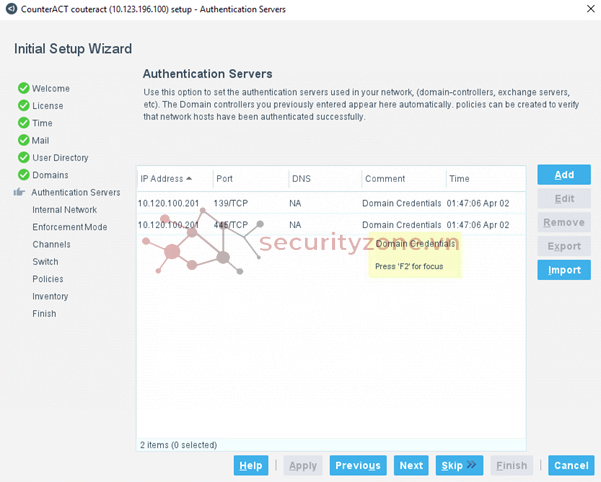

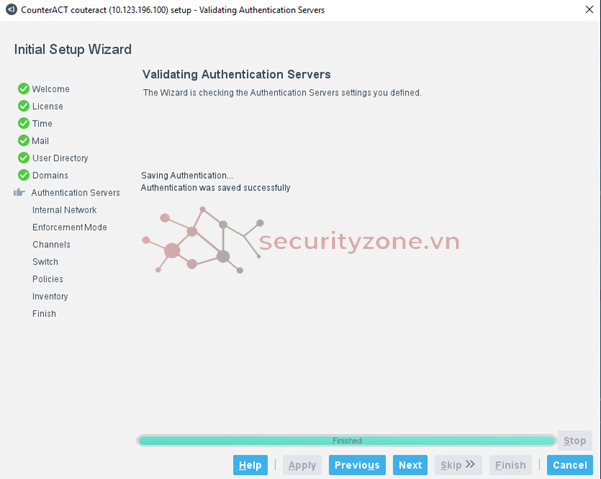

Ở Phần Authentication Servers nếu có cấu hình Domain thì nó sẽ tự hiện bên dưới còn không ta cũng có thể Skip để sau này cấu hình. Sau đó Forescout sẽ kiểm tra cấu hình Authentication Server.

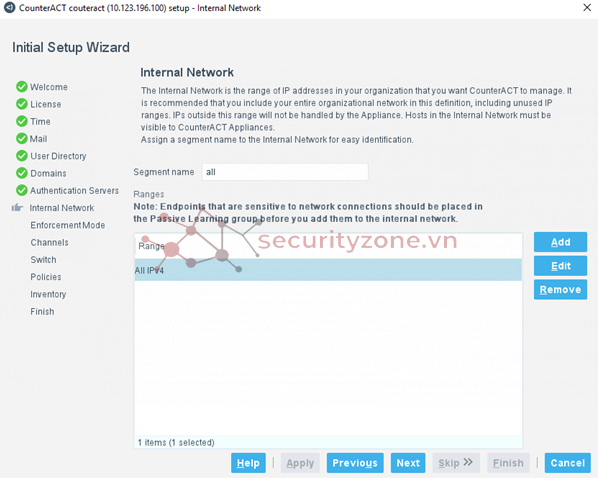

Ở phần Internal Network ta sẽ cấu hình các Network để Forescout quản lý nên cấu hình theo từng vlan. Để cấu hình 1 network ta nhấn vào add rồi nhập địa chỉ network /subnet mask (nếu để 0.0.0.0/0 thì có nghĩa là tất cả ipv4). Sau đó Forescout sẽ kiểm tra lại cấu hình Internal Network.

Ở phần EnForcement Mode ta sẽ chọn Full EnForcement + Nat Detection để có thể cho phép tất cả chức năng có trên Forescout hoạt động còn Partial Enforcement sẽ giới hạn 1 số chức năng trên Forescout như Threat Protection, HTTP Actions, Virtual Firewall,…

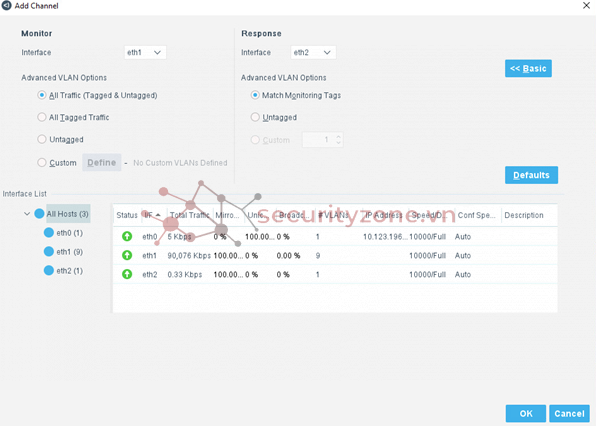

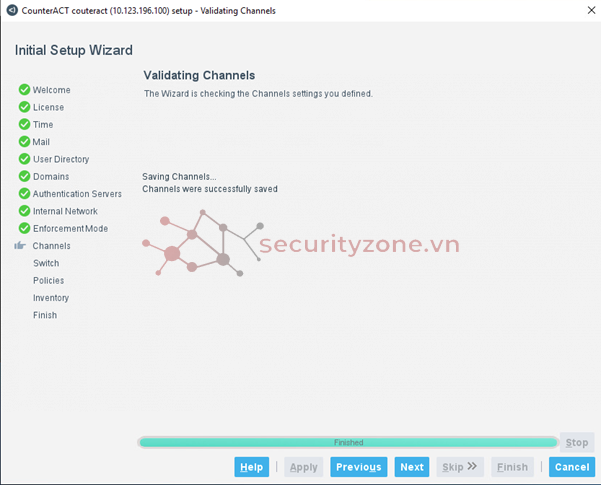

Ở phần Channels ta tiến hành chọn vai trò cho interface (monitor và response) trong bài này interface eth1 sẽ là monitor, interface eth2 sẽ là response. Để có monitor traffic ta phải cấu hình Span port trên switch đấu nối với Forescout(thường là Core Switch để thấy tất cả traffic). Trong phần Advanced VLAN Options của Monitor ta chọn All Traffic để thấy tất cả traffic (bao gồm traffic tagged và untagged) hoặc có thể chọn các traffic tagged cũng như untagged riêng ngoài ra có chọn Custom để lấy các Vlan muốn monitor. Bên phần Advanced VLAN Options của Response ta cũng có các options tương tự bên monitor. Sau đó Forescout sẽ kiểm tra lại cấu hình Channels.

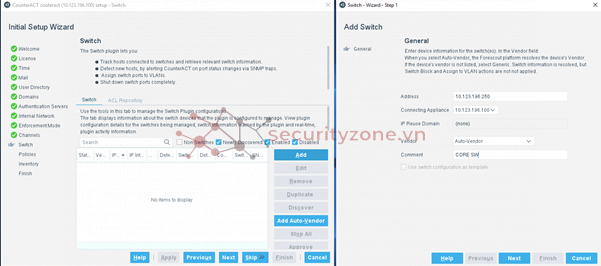

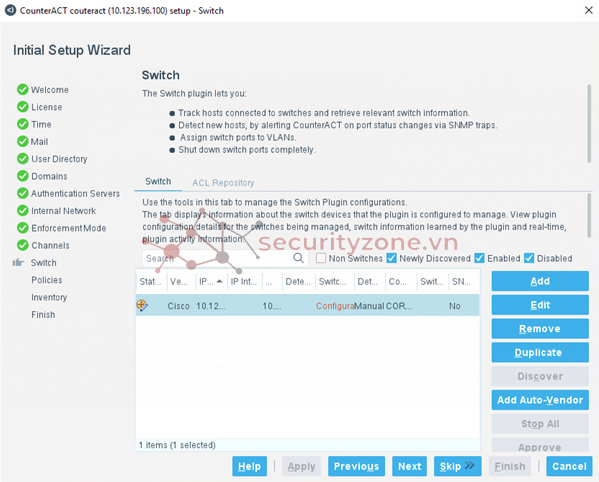

Ở phần Switch ta có thể Skip để cấu hình sau hoặc có thể tiến hành add switch vào (nên add tất cả switch vào Forescout bao gồm Core cũng như Access để dễ dàng quản lí endpoint). Ở bài này sẽ add switch Cisco, ta tiến hành bằng cách nhấn Add lúc này cửa sổ Add Switch sẽ hiển thị lên, trong phần General ta điền Address của Switch Cisco, trong phần Vendor ta chọn Cisco sau đó điền Comment rồi nhấn Next.

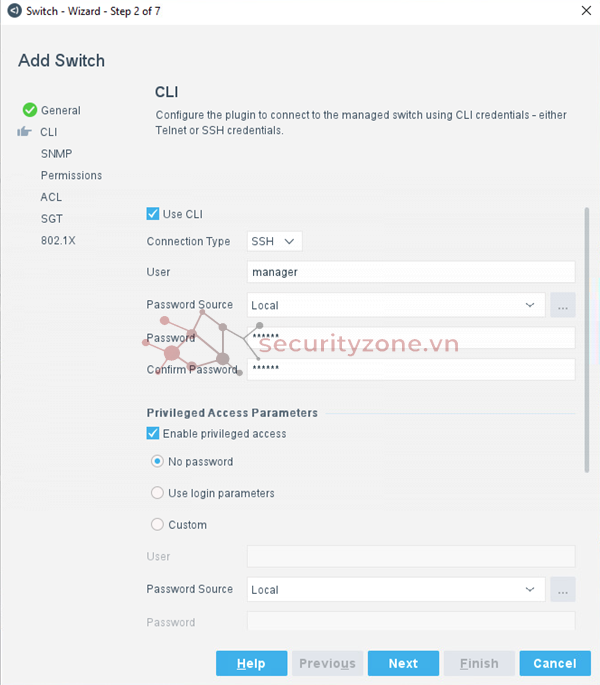

Ở Add Switch phần CLI ta chọn Use CLI rồi chọn loại kết nối Telnet hoặc SSH, trong bài này sẽ dung SSH tiếp đó ta nhập user và password SSH của Switch. Nếu trên Switch có cấu hình Privileged password thì ta sẽ chọn các options Use login parameters hoặc Custom còn nếu không thì ta chọn no password. Sau đó chọn Next.

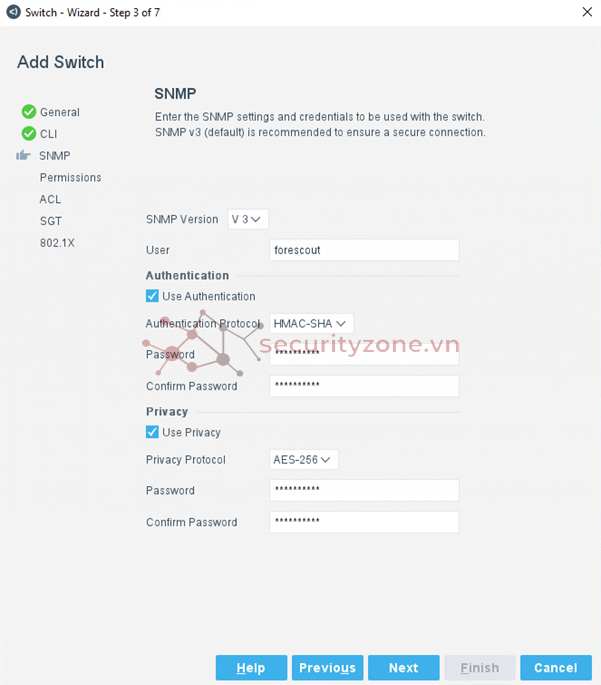

Ở Add Switch phần SNMP có hỗ trợ SNMPv1, SNMPv2c và SNMPv3, trong bài này ta chọn SNMPv3. Sau đó nhập user và password authentication cũng như privacy sau đó chọn Next.

Ở Add Switch phần Permissions ta sẽ chọn các quyền cho Switch ở đây ta sẽ chọn hết để Switch có thể phát hiện các Switch khác thông qua giao thức CDP, FDP và LLDP. Có thể thấy được MAC của endpoints cũng như thực hiện các action block port, ACL, Assign Vlan,..và có thể thấy thông tin trong bảng ARP của Switch đồng thời thực hiện action xóa các ip dư thừa liên kết với địa chỉ MAC. Trong phần Advanced ta có thể chỉnh các thông số về thời gian về việc lấy thông tin MAC cũng như ARP, CDP…rồi chọn Next.

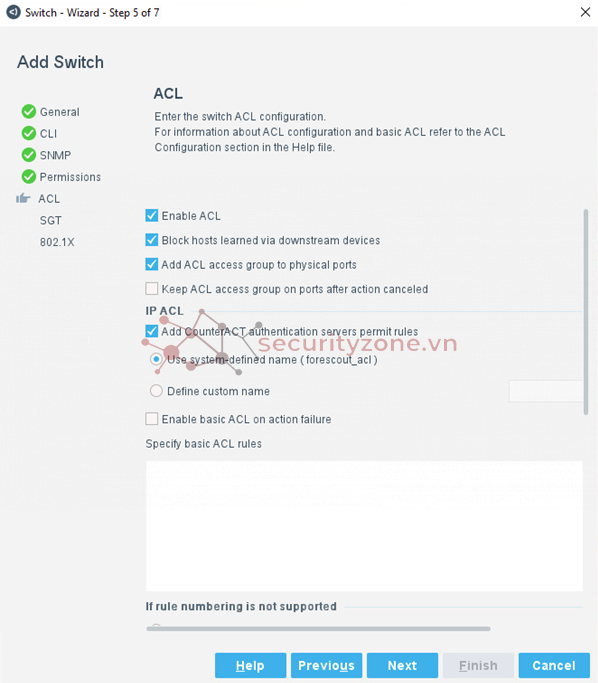

Ở Add Switch phần ACL ta chọn enable để bật tính năng ACL, chọn block hosts để có thể block traffic của host, chọn Add ACL để assign ACL vào port của Switch khi thực hiện action trên Forescout, chọn Keep ACL để giữ ACL trong port kể cả khi tắt action trên Forescout. Trong phần IP ACL ta có thể chọn ACL để cấu hình ACL trên forescout với tên ACL bắt đầu là forescout_acl hoặc có thể chọn 1 tên nào đó tùy ý nếu chon Define custom name. Có thể thêm trước 1 số ACL cho Switch sau đó chọn Next.

Ở Add Switch phần SGT để có thể lấy thông tin cũng như chỉnh lại security group tag trên Switch rồi chọn Next.

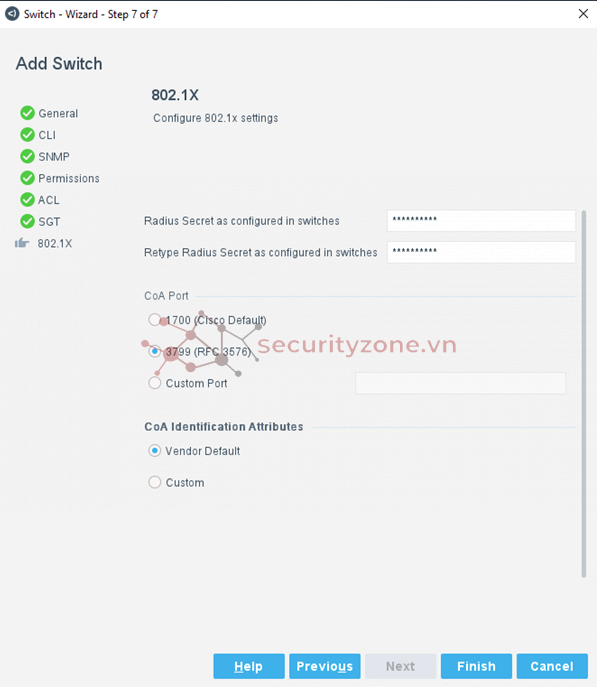

Ở Add Switch phần 802.1x ta điền thông tin Secret key giữa Forescout (Radius Server) và Switch (Authencator) chọn CoA(Change of Authorization ) port nên để RFC 3576 sau đó chọn Finish.

Sau khi cấu hình Switch xong ta chọn Next, Forescout sẽ kiểm tra lại cấu hình Switch.

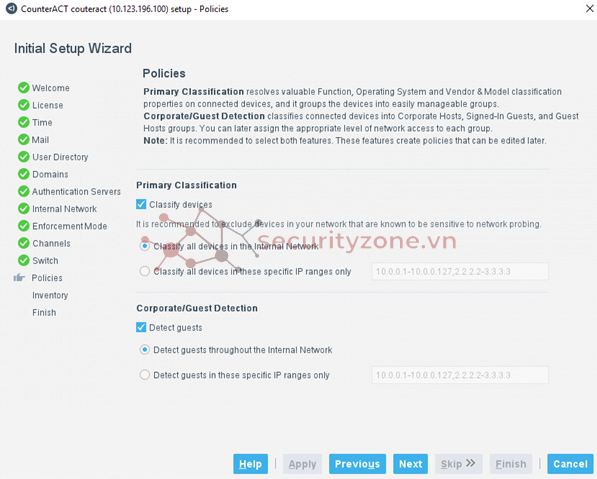

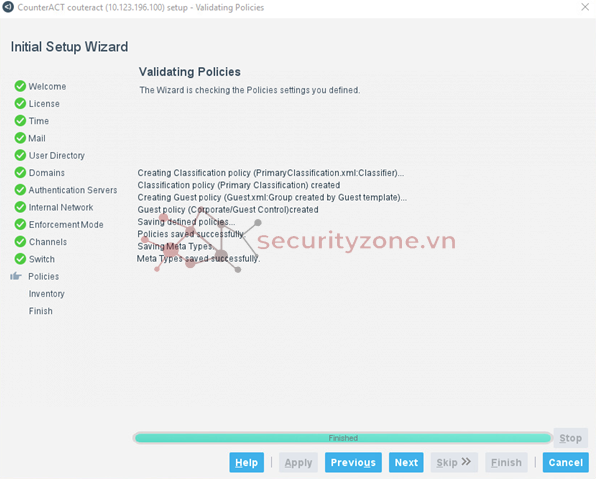

Ở phần Policies ta chọn Primary Classification(có thể phân loại trên tất cả thiết bị hoặc các thiết bị có trong range ip)để Forescout có thể tự phân loại các endpoint theo chức năng, hệ điều hành, nhà sản xuất…Chọn Corporate/Guest Detection(có thể phân loại trên tất cả thiết bị hoặc các thiết bị có trong range ip) để Forescout phân loại ra các endpoint quest cũng như loại kết nối của thiết bị với endpoint. Sau đó chọn Next Forescout sẽ kiểm tra lại cấu hình.

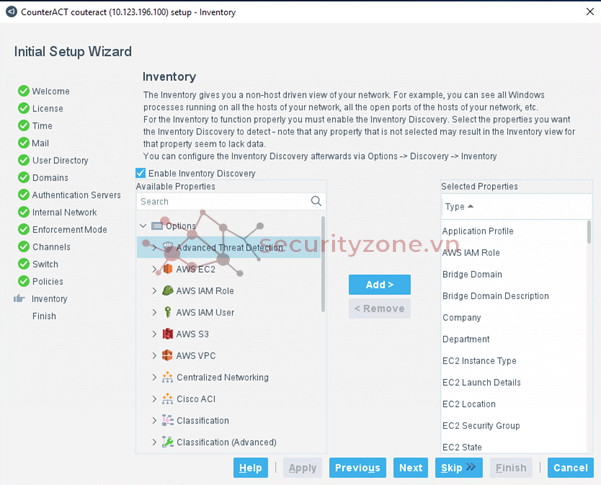

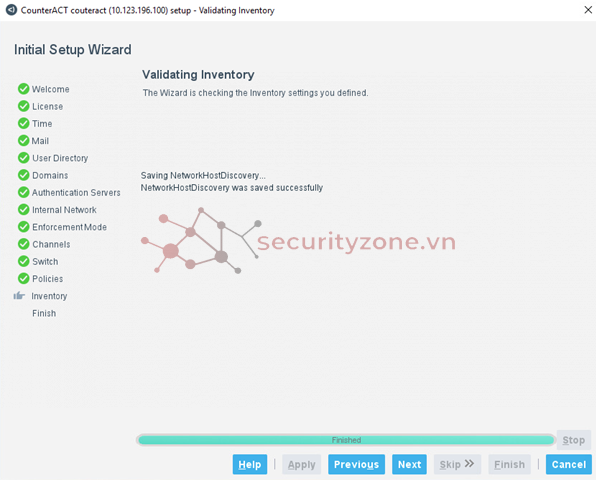

Ở phần Inventory ta chọn các thuộc tính cho Forescout để nó dectect các thuộc tính endpoint chi tiết hơn rồi chọn Next sau đó Forescout sẽ kiểm tra lại cấu hình.

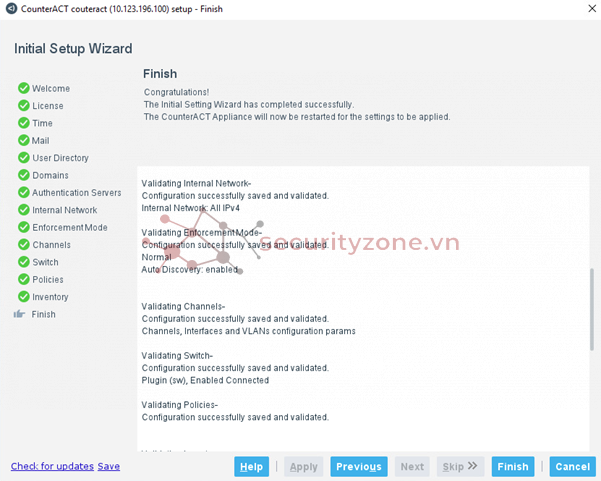

Ở phần Finish ta sẽ xem lại các thông tin đã cấu hình là đúng hay không rồi sau đó chọn Finish.

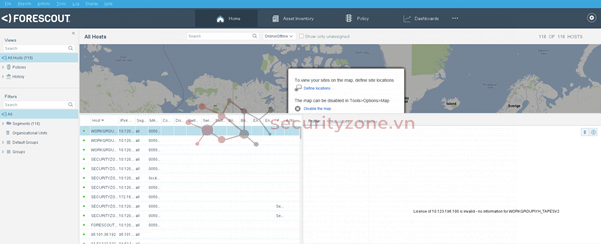

Sau khi cấu hình xong ta đăng nhập vào lại Forescout sẽ có giao diện như sau:

(Hết)

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới