root

Moderator

Lab cấu hình NAT cho Router cisco

Trong bài Lab cấu hình NAT cho Router Cisco chúng ta sẽ cấu hình làm sao để cho phép toàn bộ hệ thống mạng LAN của mình có thể truy cập internet. Đây thực ra là cơ chế Nat port hay còn gọi là Nat overload trên Router kết nối với ISP.Các bạn có thể tham khảo lại phần lý thuyết về tìm hiểu NAT để biết NAT là gì, cách thức hoạt động ra sao...

I. Sơ đồ và yêu cầu lab cấu hình NAT cho Router Cisco

1. Sơ đồ- Đây là mô hình để cấu hình NAT cho Router kết nối với ISP. Mô hình này chúng ta sẽ cho Router R1 làm vai trò Router kết nối với Router ISP.

2. Yêu cầu

- Thiết lập sơ đồ

- Cấu hình VLAN

- Sw1 làm VTP server

- Sw2 làm VTP client

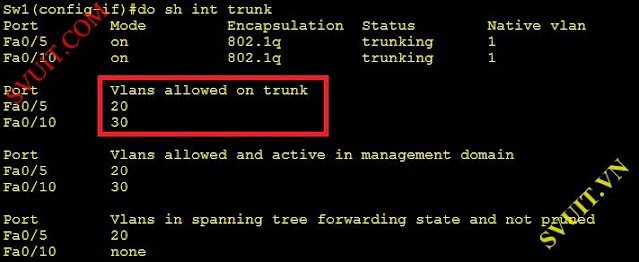

- Tạo 2 VLAN 20,30 và đồng bộ 2 Switch

- port 5 active VLAN 20

- port 10 active VLAN 30

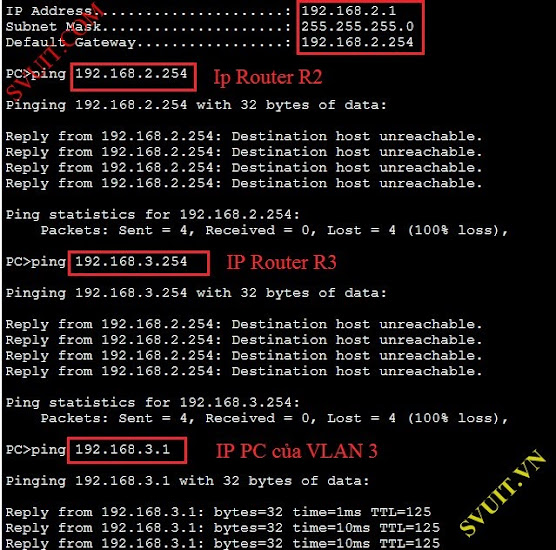

- R2 thuộc VLAN 20

- R3 thuộc VLAN 30

- R1 cấu hình intervlan-Routing cho các VLAN dùng OSPF

- PC2 và PC3 ra được internet

- Các PC ping được lẫn nhau nhưng không ping được Router

- Các PC vào được trang bing.com nhưng không vào được trang google.com

- [Lab 9] Cấu hình inter vlan trên Router Cisco

- [Lab 9.1] Cấu hình inter vlan switch layer 3

- [Lab 11] Cấu hình Access Control List

- [Bài 21] Tìm hiểu về Network Address Translation

- [Bài 20] Hướng dẫn cấu hình ACL Router Cisco

- [Bài 11] Tìm hiểu các giao thức định truyến mạng

Sửa lần cuối:

Bài viết liên quan

Bài viết mới