root

Moderator

Configure Virtual Firewall Cisco with Draytek

Bài lab này do 1 bác nào đó trên forum yêu cầu và nó là một mô hình thực tế. Nhưng mình sẽ tách mô hình thực tế đó ra thành từng phần để mọi người có thể thấy rõ hơn và dễ làm lab hơn.

I. Mô hình lab Configure Virtual Firewall Cisco with Draytek

1. Mô hình

Mô hình Lab đấu nối giữa Firewall Cisco ASA với 2 Router Draytek.

2. Yêu cầu lab Configure Virtual Firewall Cisco with Draytek

- ASA sẽ được chia làm 2 context

- 1 cho vùng INSIDE+ WAN 1

- 1 cho vùng DMZ + WAN 2

II. Triển khai lab Configure Virtual Firewall Cisco with Draytek

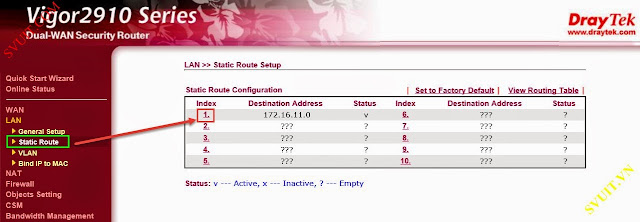

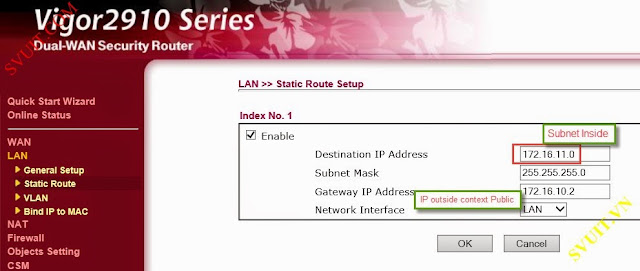

1. Cấu hình Draytek 2910 cho WAN 1

- Cấu hình IP cho cổng LAN của Draytek 2910.

- Tạo 1 Static Route cho phép vùng Inside ASA được đi ra internet.

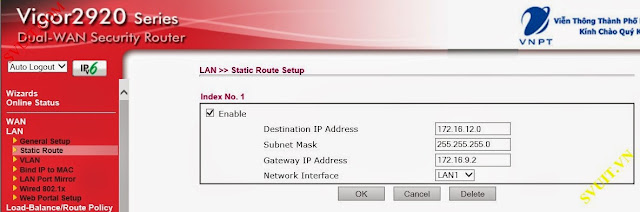

2. Cấu hình Draytek 2920 cho WAN 2

- Cấu hình cổng LAN cho draytek 2920. (Việc cấu hình trên Draytek 2920 hoàn toàn tương tự với 2910)

- Tạo 1 Static Route để cho phép DMZ đi ra ngoài internet.

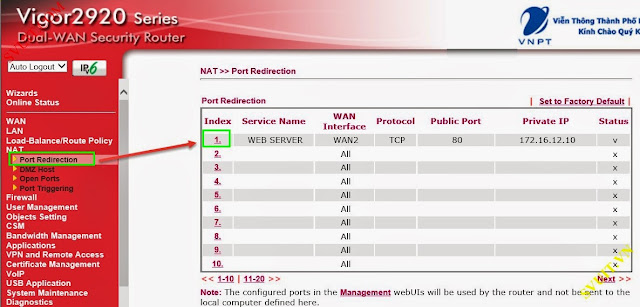

- Public Web-server trong vùng DMZ ra internet thông qua cổng WAN của Draytek 2920.

- Các bạn thực hiện điền các thông số IP, Port cho cả cổng WAN của Draytek 2920 (IP và port này sẽ được client ngoài internet sử dụng để truy cập vào web-server của DMZ) và WEB-server.

3. Cấu hình Security Context trên Firewall Cisco ASA

- Trước tiên chúng ta cần chuyển mode Single trên ASA thành Multiple để ASA có thể cấu hình Security Context. Có nghĩa là chúng ta sẽ tạo ra 2 ASA ảo trên 1 ASA vật lý. Các bạn có thể xem lại lý thuyết hoặc các bài lab về Security Context trước trong forum nhé

- Chú ý khi bạn chuyển qua mode Multiple thì ASA sẽ yêu cầu reboot lại nhé

Mã:

[B][COLOR=#ff0000]SVUIT-ASA(config)# mode multiple[/COLOR][/B]

WARNING: This command will change the behavior of the device

WARNING: [I][COLOR=#00ff00]This command will initiate a Reboot[/COLOR][/I]

Proceed with change mode? [confirm]

Convert the system configuration? [confirm]

!

The old running configuration file will be written to flash

Converting the configuration - this may take several minutes for a large configuration

The admin context configuration will be written to flash

The new running configuration file was written to flash

Security context mode: multiple

***

*** --- SHUTDOWN NOW ---

***

*** Message to all terminals:

***

*** change mode

REBOOT: open message queue fail: No such file or directory/2

REBOOT: enforce reboot...

Mã:

// Tạo context NET cho các pc inside

SVUIT-ASA(config)# context NET

SVUIT-ASA(config-ctx)# allocate-interface g0 g0

SVUIT-ASA(config-ctx)# allocate-interface g2 g2

SVUIT-ASA(config-ctx)# config-url disk0:/net.cfg

// Tạo context DMZ để public web server ra internet

SVUIT-ASA(config)# context DMZ

SVUIT-ASA(config-ctx)# allocate-interface g1 g1

SVUIT-ASA(config-ctx)# allocate-interface g3 g3

SVUIT-ASA(config-ctx)# config-url disk0:/public.cfg

Mã:

ciscoasa(config-ctx)# changeto context NET

ciscoasa/NET(config)#interface g0

ciscoasa/NET(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ciscoasa/NET(config-if)# ip address 172.16.10.2 255.255.255.0

ciscoasa/NET(config-if)#interface g2

ciscoasa/NET(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

ciscoasa/NET(config-if)# ip address 172.16.11.2 255.255.255.0

ciscoasa/NET(config-if)# exit

ciscoasa/NET(config)# fixup protocol icmp

INFO: converting 'fixup protocol icmp ' to MPF commands

ciscoasa/NET(config)# route outside 0 0 172.16.10.1

Mã:

ciscoasa/NET(config)# [B]ping 8.8.8.8[/B]

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!- Tương tự chúng ta sẽ cấu hình cho Context DMZ

Mã:

ciscoasa(config-ctx)# changeto context DMZ

ciscoasa/DMZ(config)#interface g1

ciscoasa/DMZ(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

ciscoasa/DMZ(config-if)# ip address 172.16.9.2 255.255.255.0

ciscoasa/DMZ(config-if)#interface g3

ciscoasa/DMZ(config-if)# nameif dmz

INFO: Security level for "dmz" set to 0 by default.

ciscoasa/DMZ(config-if)# security-level 50

ciscoasa/DMZ(config-if)# ip address 172.16.12.2 255.255.255.0

ciscoasa/DMZ(config-if)# exit

// default route cho ASA

ciscoasa/DMZ(config)# fixup protocol icmp

INFO: converting 'fixup protocol icmp ' to MPF commands

ciscoasa/DMZ(config)# route outside 0 0 172.16.9.1ciscoasa/DMZ(config)# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

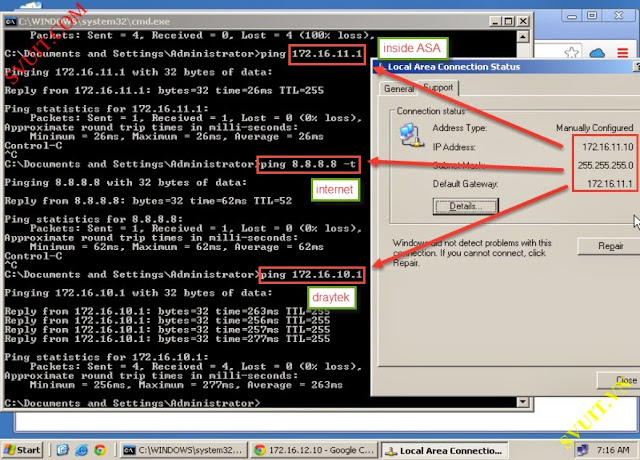

III. Kiểm tra lab Configure Virtual Firewall Cisco with Draytek

- Các PC trong inside của ASA ra internet thành công.

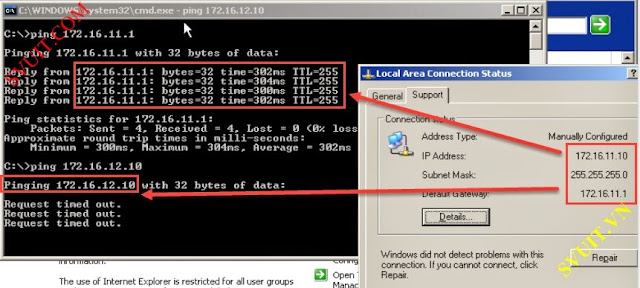

- Nhưng các PC ngoài internet truy cập Web-Server vùng DMZ không thành công.

- Nguyên nhân đơn giản vì security-level vùng Outside (0) của ASA thấp hơn Security-level dmz (50) nên client ngoài internet không thể truy cập vào vùng DMZ được.

- Vì vầy chúng ta cần tạo 1 ACL cho phép internet truy cập đến WEB-server

Mã:

//Access list cho phép public Web-server ra internet

ciscoasa/DMZ(config)# access-list PUBLIC extended permit tcp any eq www host 172.16.12.2 eq www

ciscoasa/DMZ(config-if)# access-group PUBLIC in interface outside

Sửa lần cuối:

Bài viết liên quan

Bài viết mới