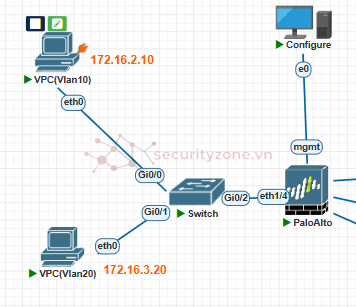

VLAN Tagging: Cấu hình VLAN tagging trên các giao diện để phân chia mạng logic.

- Mô hình sẽ cấu hình Vlan Tagging để phân chia 2 vùng Vlan 10 và 20, tương ứng với từng zone là User, Admin

- Và đặt rule trên filewall để cho 2 vùng vlan có thể giao tiếp với nhau

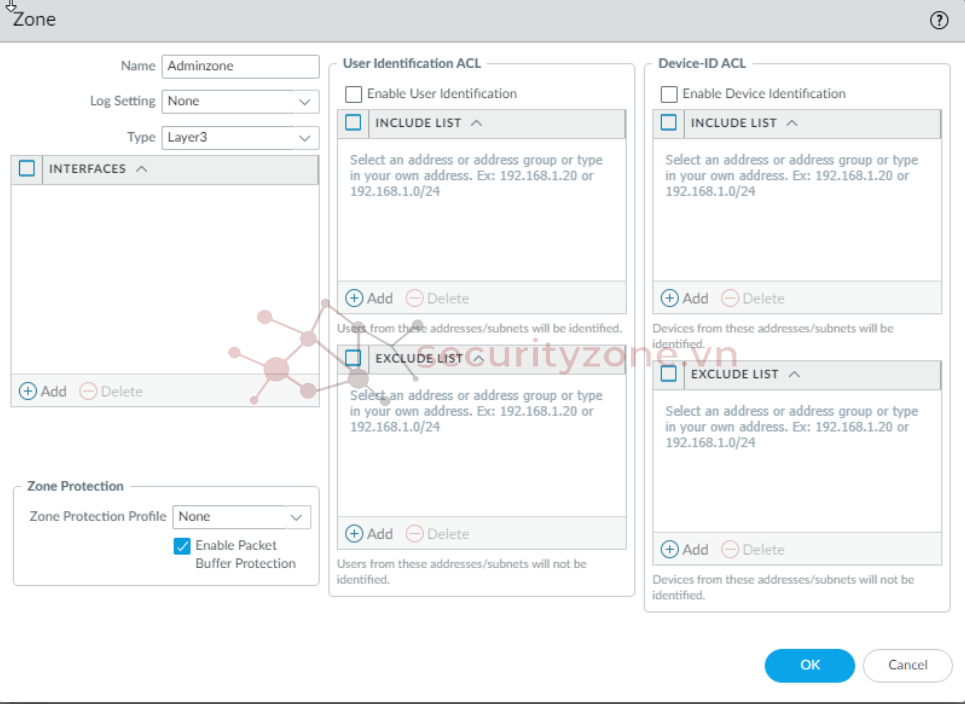

- Đầu tiên ta sẽ vào tạo zone cho các vùng tương ứng

- Ta có Adminzone và làm tương tự với Userzone gán type Layer 3 cho các zone

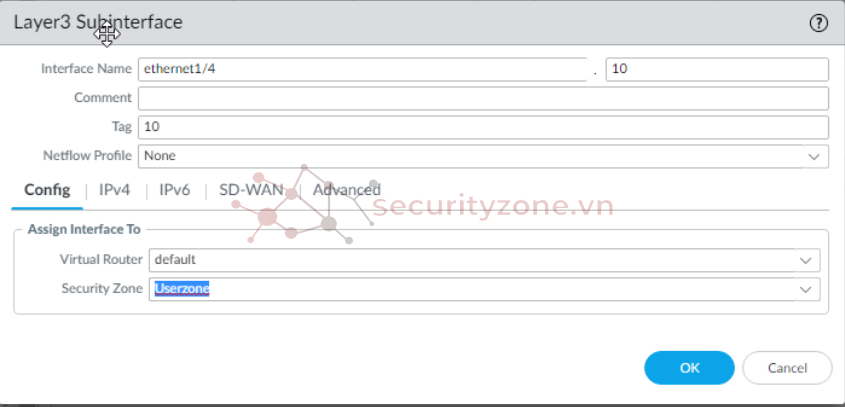

- Tiếp đến vào phần interface để tạo các SubInterface trên cổng mà phân vùng mạng đó kết nối với firewall ở đây là cổng eth1/4

- Đặt thông số cần thiết cho cổng ở đây ta để id cổng là 10

- Tag ta sẽ chon là 10 để có thể nhận được dữ liệu từ Vlan 10

- Virtual router sẽ là default hoặc ta có thể tạo một virtual mới

- Phần security zone của sub Interface này là Userzone

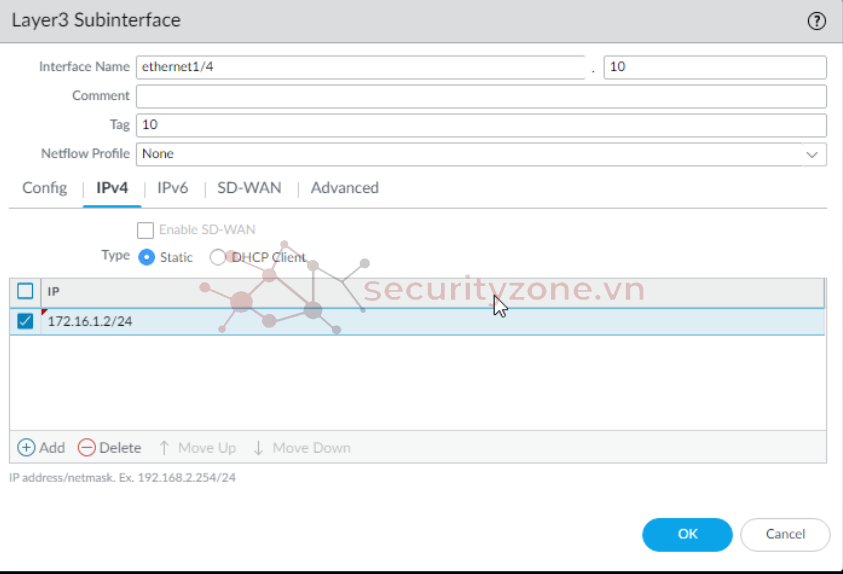

- Đặt ip cho cổng sub interface 10 và ip này sẽ là ip gateway cho vlan 10

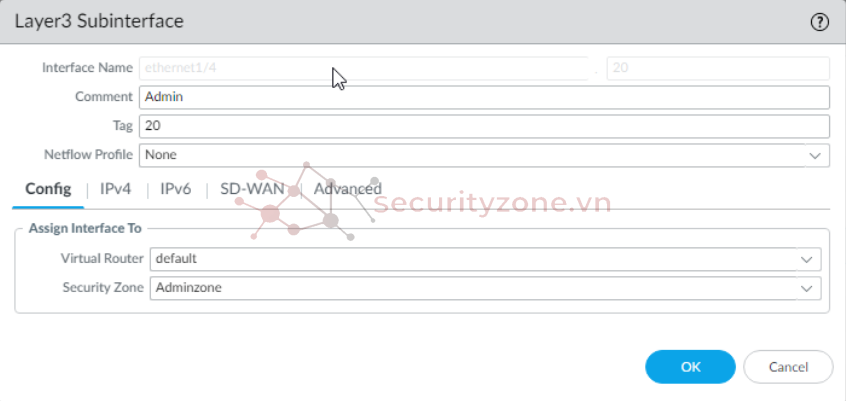

- Đặt các thông số cho admin zone Vlan 20

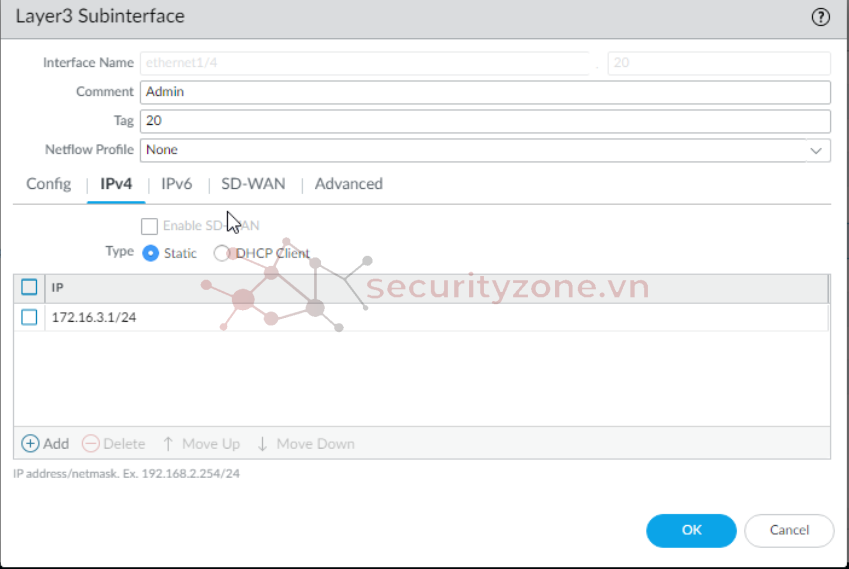

- Gateway của Vlan 20

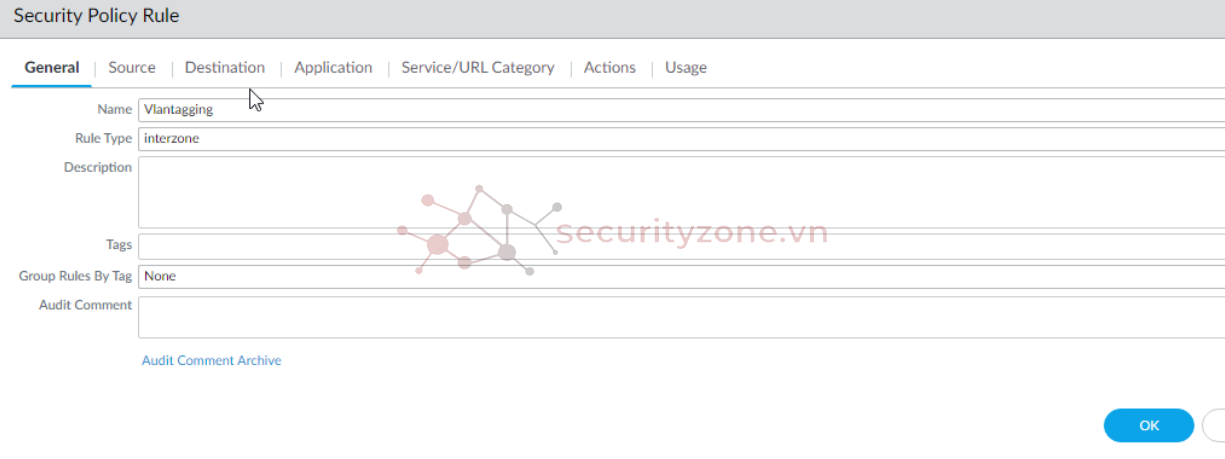

- Tiếp đến vào policy security để tạo rule cho phép các vlan giao tiếp với nhau

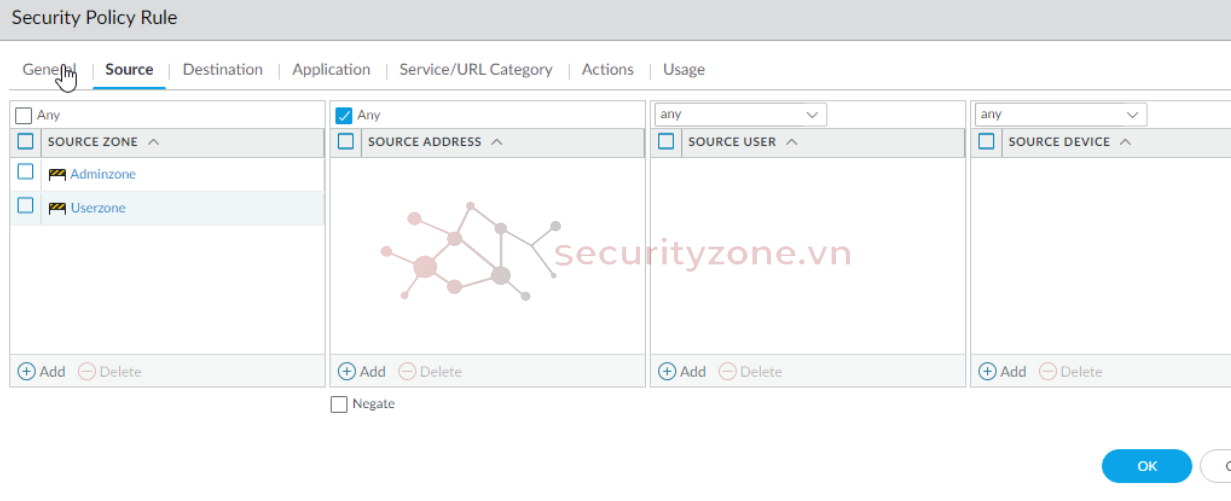

- Đặt source để là Adminzone và Userzone

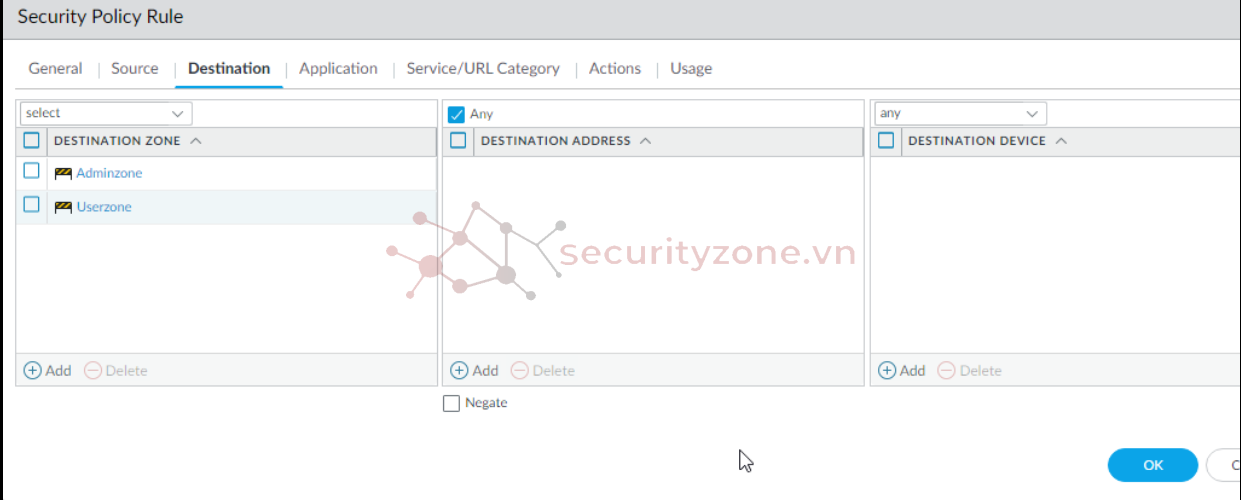

- Destination cũng là Adminzone và Userzone

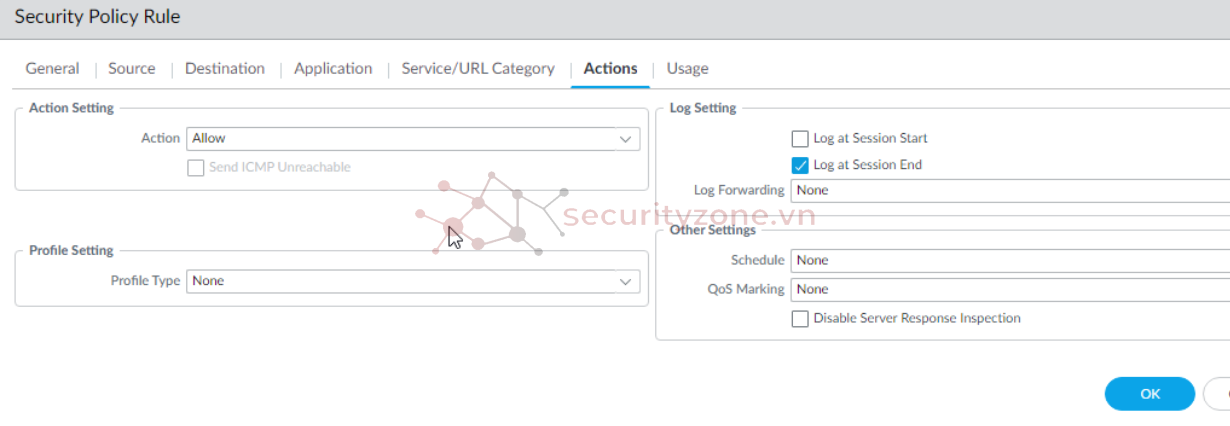

- Phần action ta sẽ chon allowed

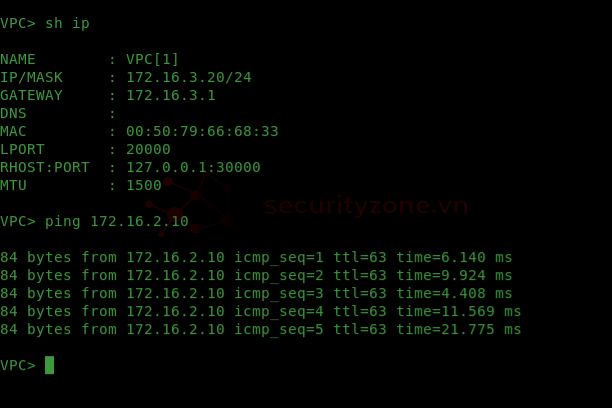

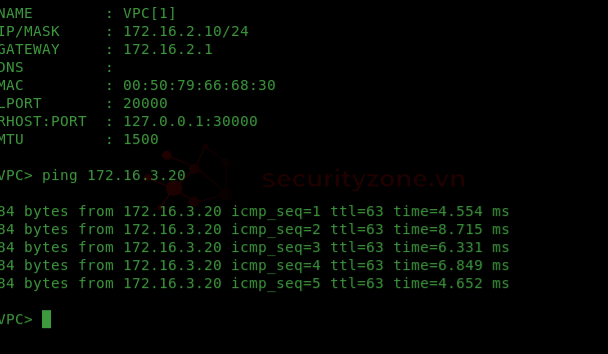

- Ping từ Vlan 10 sang Vlan 20

Bài viết liên quan

Bài viết mới