Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình User-ID sử dụng Captive Portal trên PAN VM-series

III. Kiểm tra hoạt động của Captive Portal trên PAN VM-series

IV. Cấu hình Security Policy sử dụng User trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

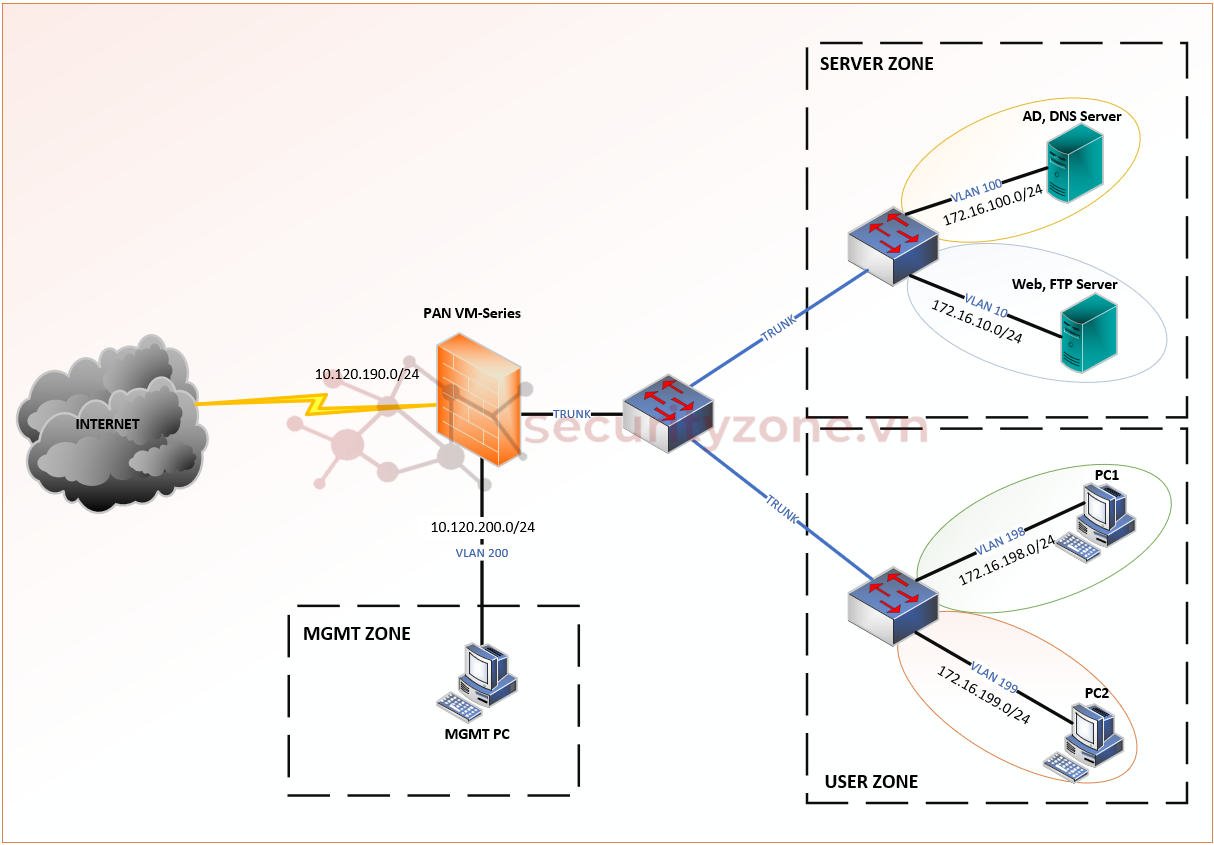

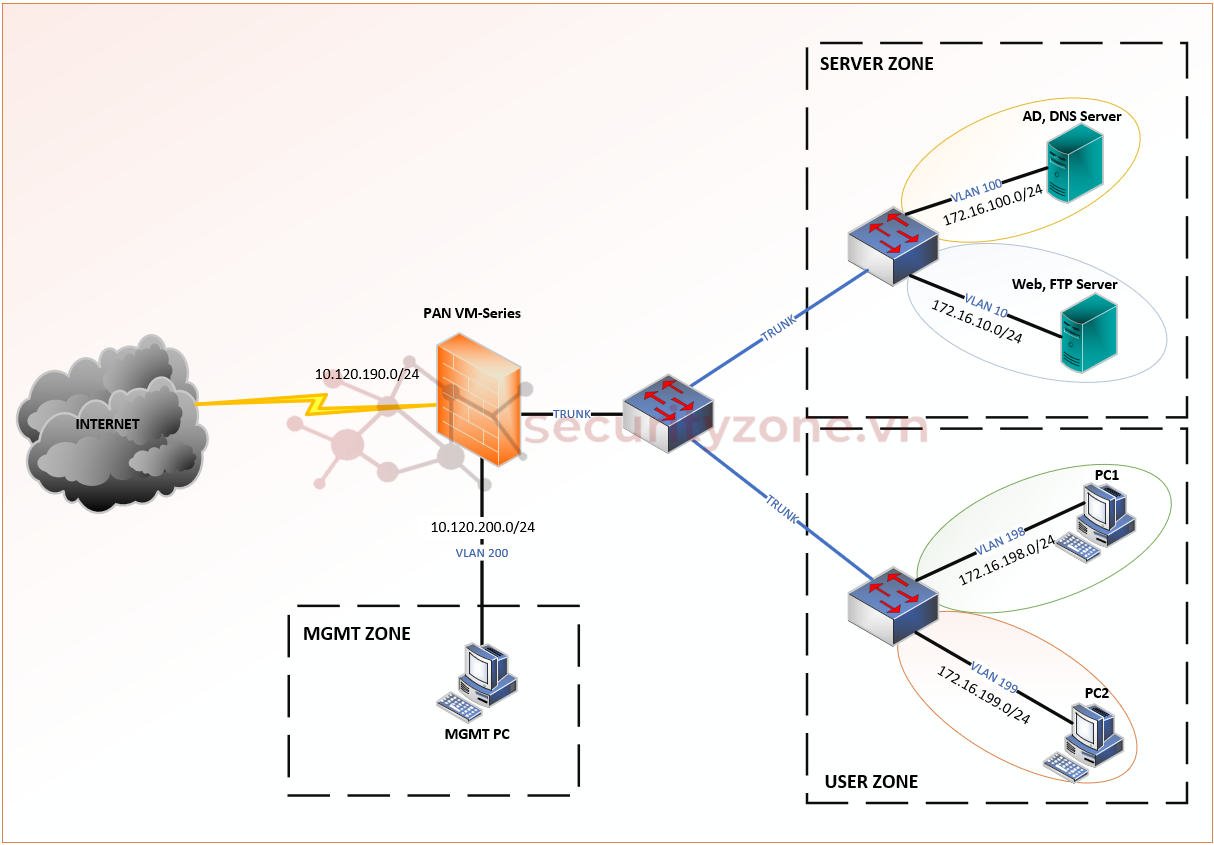

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình User-ID sử dụng Captive Portal trên PAN VM-series

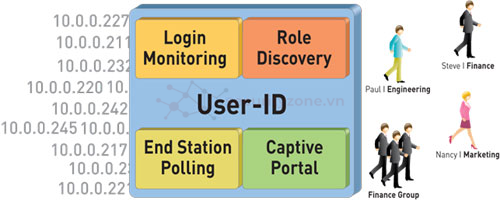

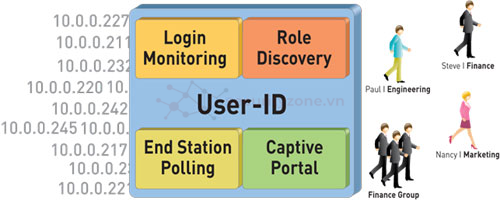

Tính năng User-ID trên Firewall Palo Alto cho phép xác định danh tính người dùng đang truy cập mạng, từ đó áp dụng các chính sách bảo mật phù hợp cho từng người dùng. Việc này giúp tăng cường khả năng kiểm soát truy cập, ngăn chặn hành vi vi phạm và bảo vệ dữ liệu hiệu quả hơn vì nếu áp dụng chính sách bình thường (dựa vào IP) thì khi IP thay đổi đồng nghĩa với việc chính sách đó mất tác dụng. Còn khi áp dụng chính sách trên user thì cho dù IP của người dùng đó có thay đổi thì chính sách vẫn có thể hoạt động bình thường đối với user đó. Ngoài ra, ciệc biết user là ai thay vì chỉ địa chỉ IP sẽ mang lại các lợi ích sau:

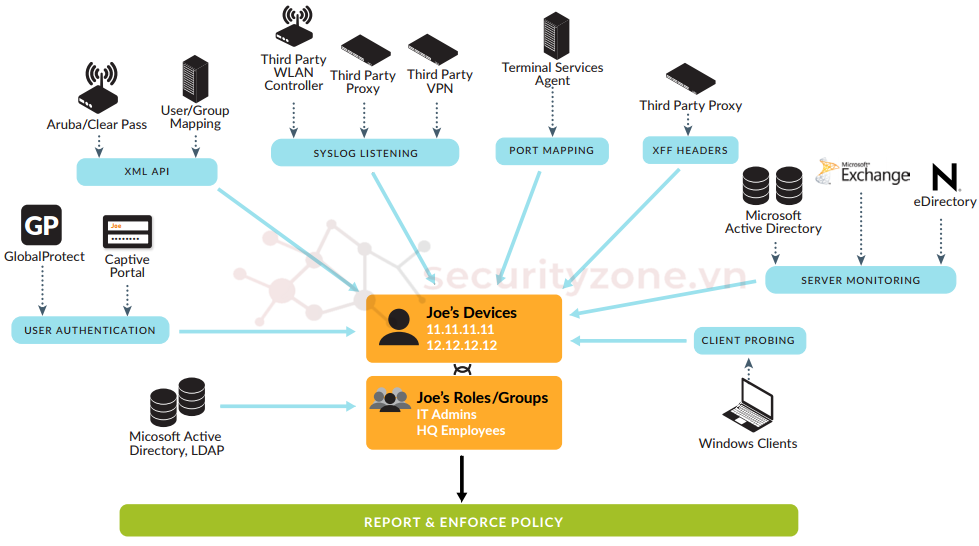

Để thực thi các chính sách dựa trên người dùng và nhóm, tường lửa phải có khả năng ánh xạ địa chỉ IP trong các gói mà nó nhận được tới tên người dùng. User-ID cung cấp nhiều cơ chế để thu thập thông tin chủ yếu phân thành các nhóm chính:

Sau khi đã ánh xạ được IP với User Palo Alto cần có danh sách tất cả người dùng có sẵn và tư cách thành viên nhóm tương ứng của họ để có thể chọn nhóm khi cấu hình quy tắc chính sách (còn gọi là Group Mapping). Tường lửa thu thập thông tin Group Mapping bằng cách kết nối trực tiếp với LDAP của hoặc sử dụng tích hợp API XML với Active Directory.

Lưu ý: trong trường hợp mapping IP với user thông qua captive portal thì có thể sử dụng database local trên Palo Alto. Tính năng User-ID trên Palo Alto là tính năng không cần license và với trường hợp hệ thống đã có sẵn LDAP thì nên cấu hình User-ID cho tất cả User truy cập tới các ứng dụng. Ngoài ra, để đảm bảo an toàn cho 1 số ứng dụng quan trọng thì có thể tích hợp thêm xác thực Captive Portal 1 lần nữa với 2FA (two factor authentication).

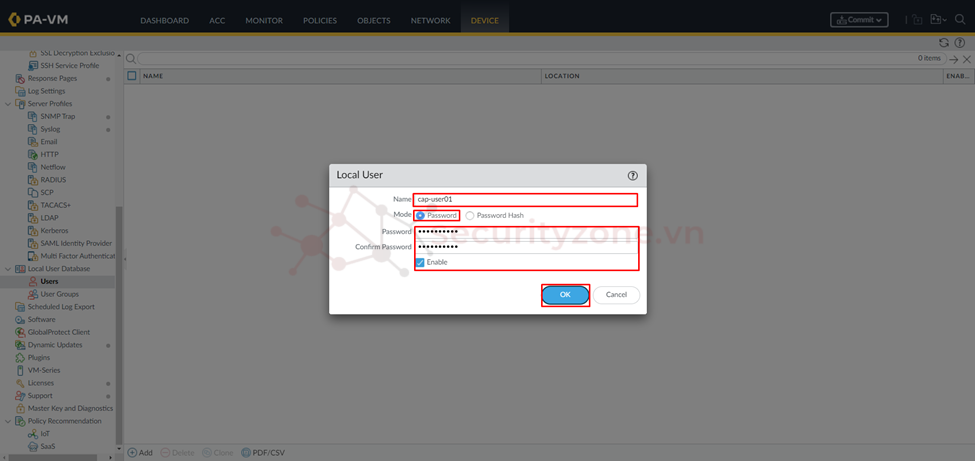

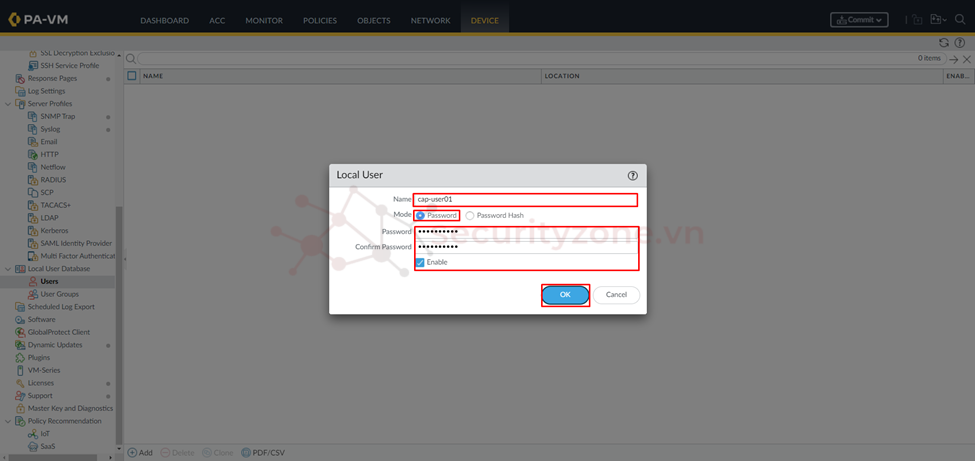

Sau đó tiến hành cấu hình thông tin cho user như: Name điền tên đăng nhập, Mode chọn dạng Password để có điền ở dạng clear text rồi điền password và chọn Enable để kích hoạt user.

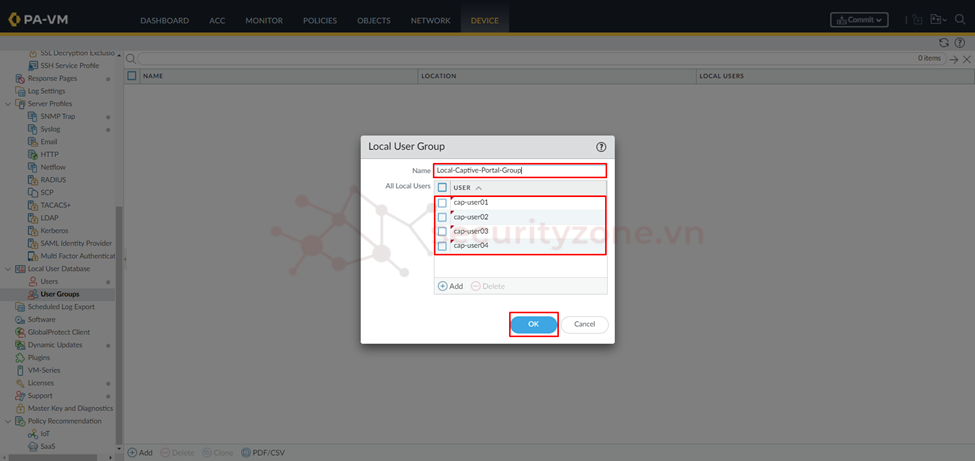

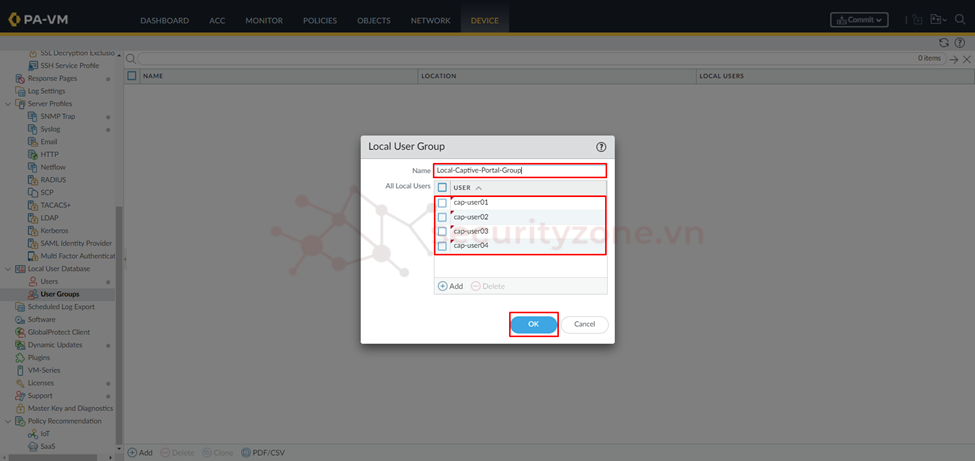

Để quản lý các user local thành nhóm tiến hành tạo group trong phần DEVICE > Local User Database > User Groups > chọn Add.

Sau đó tiến hành điền tên cho Group rồi chọn các user phù hợp đã tạo vào Group rồi chọn OK.

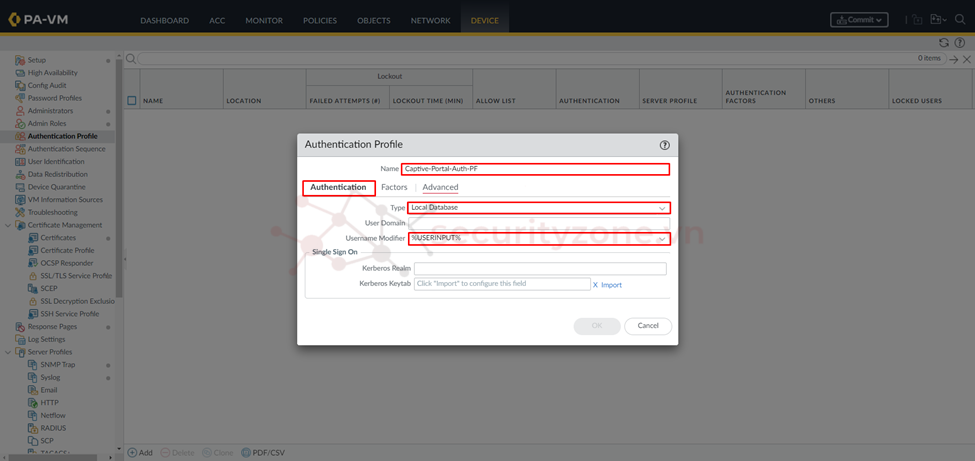

Tiếp theo tại Tab Authentication sẽ cấu hình các phương thức xác thực thiết bị, PAN sẽ gọi dịch vụ xác thực đã cấu hình trong tab này trước khi gọi bất kỳ multi-factor authentication (MFA) nào nếu cấu hình trong Tab Factors. Các thông tin cấu hình bao gồm:

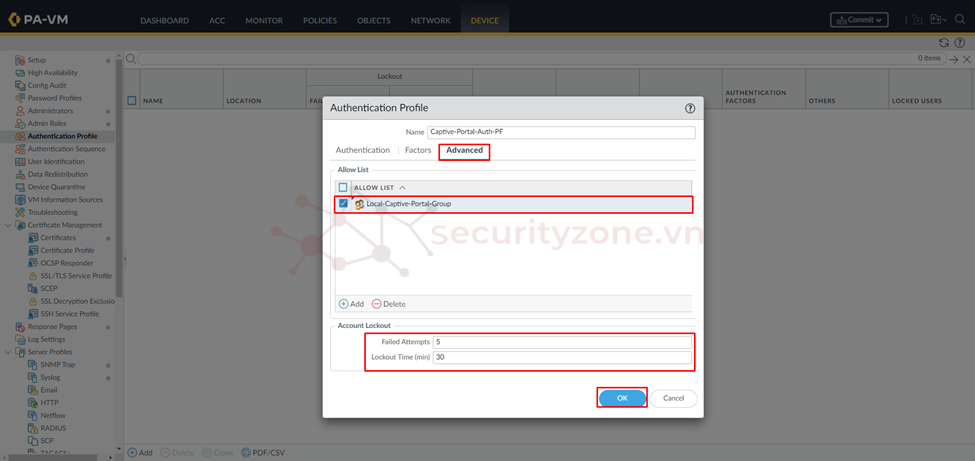

Tiếp theo tại tab Advanced tiến hành cấu hình các user hoặc group được cho phép xác thực cũng như các điều kiện nếu vi phạm sẽ lock account ba gồm:

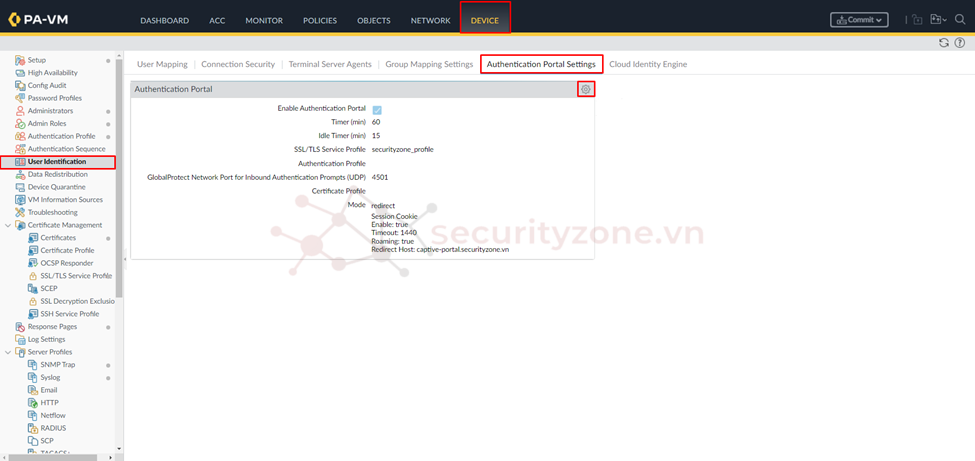

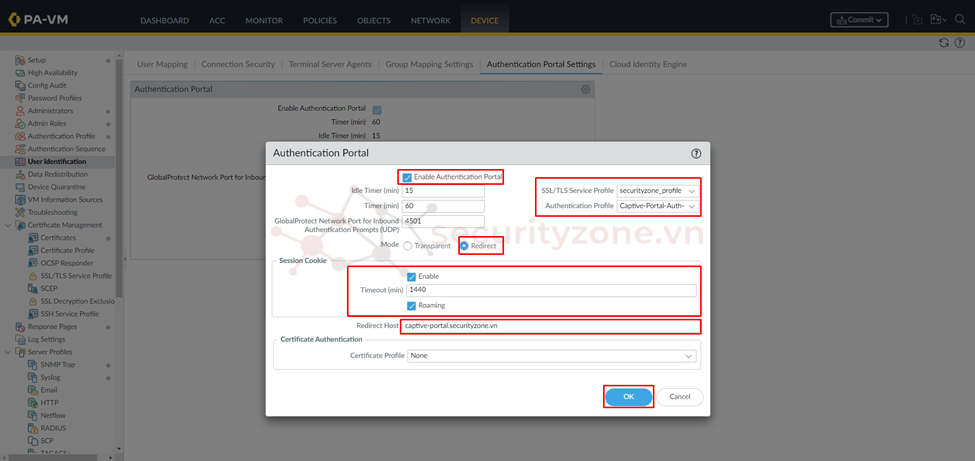

Tiếp theo tiến hành cấu hình các thông số cho Authentication Portal xuất hiện khi người dùng truy cập lưu lượng trùng với cấu hình Authentication policy bao gồm:

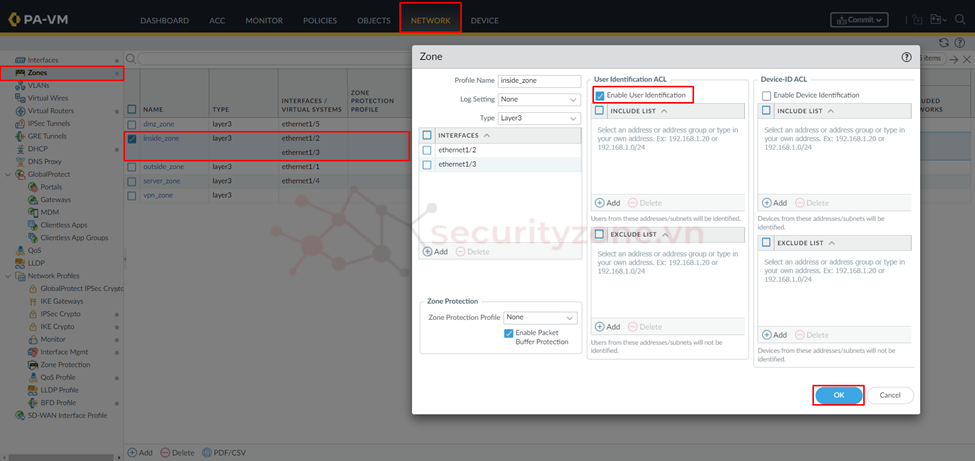

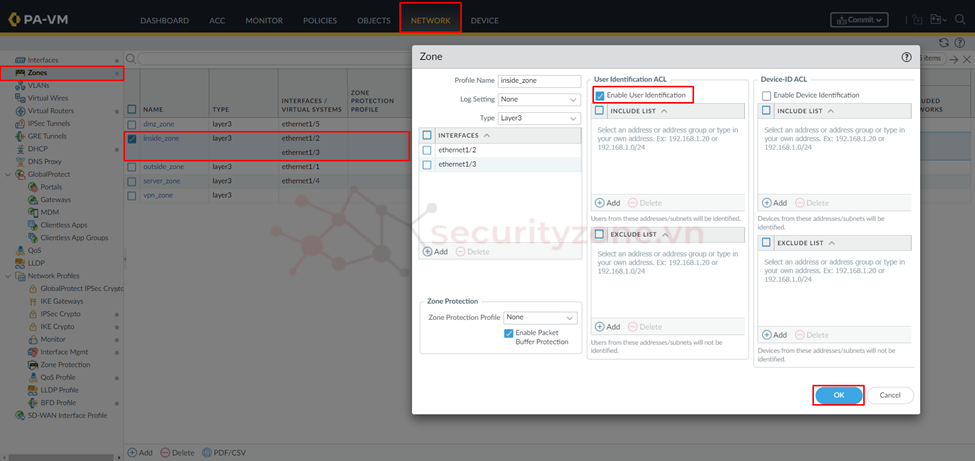

Ngoài ra Zone chứa các interface có các thiết bị cần xác thực User-ID cũng cần được bật Enable User Identification như hình.

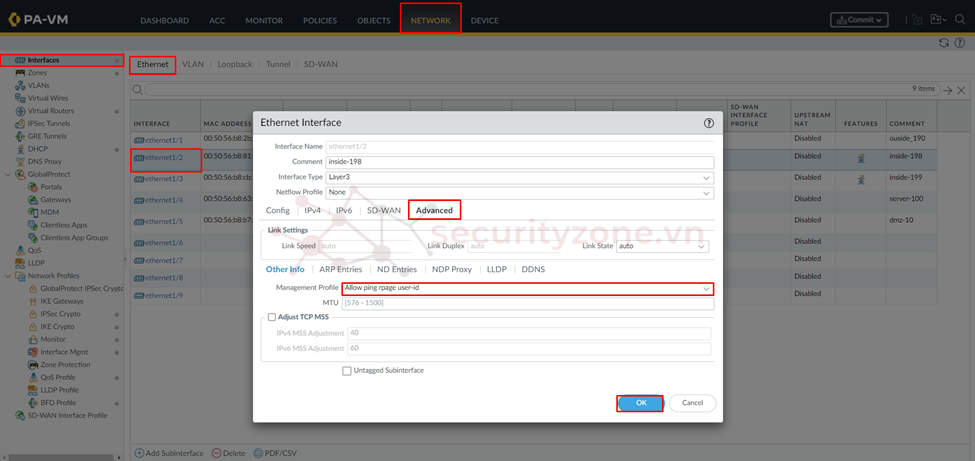

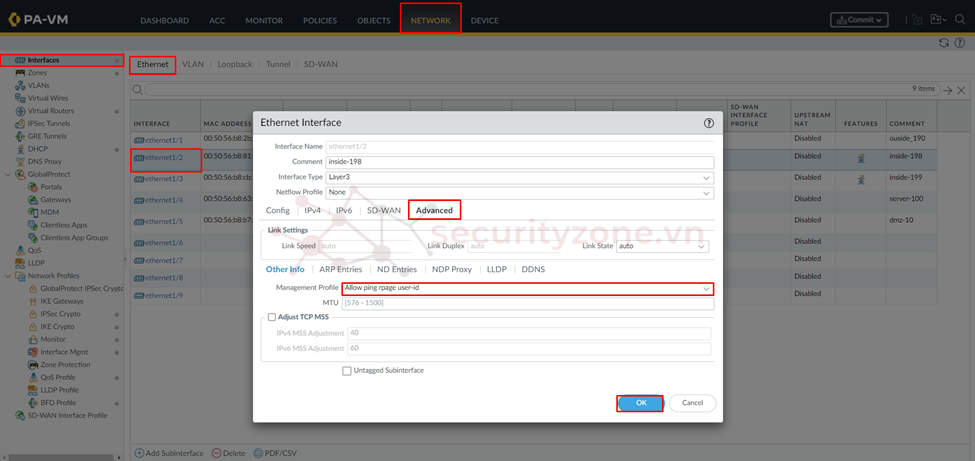

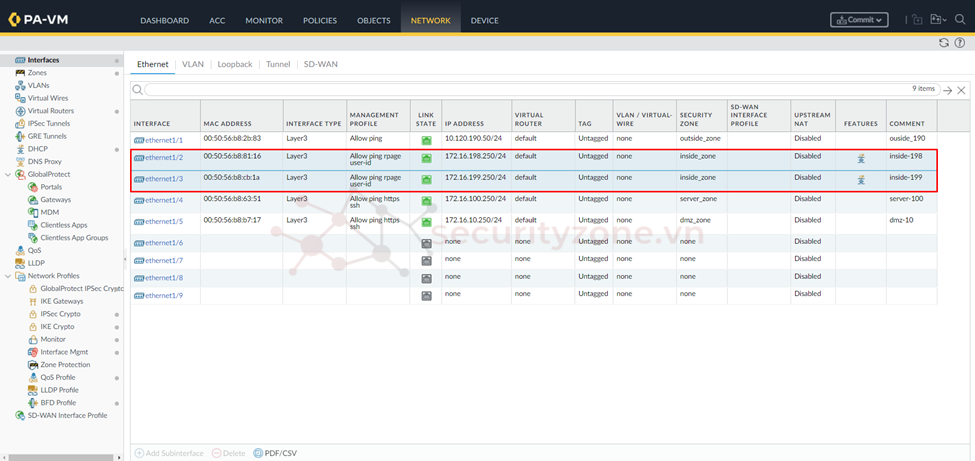

Tiếp theo vào các Interface có các thiết bị cần xác thực User-ID để áp dụng Management Profile đã được cấu hình ở trên.

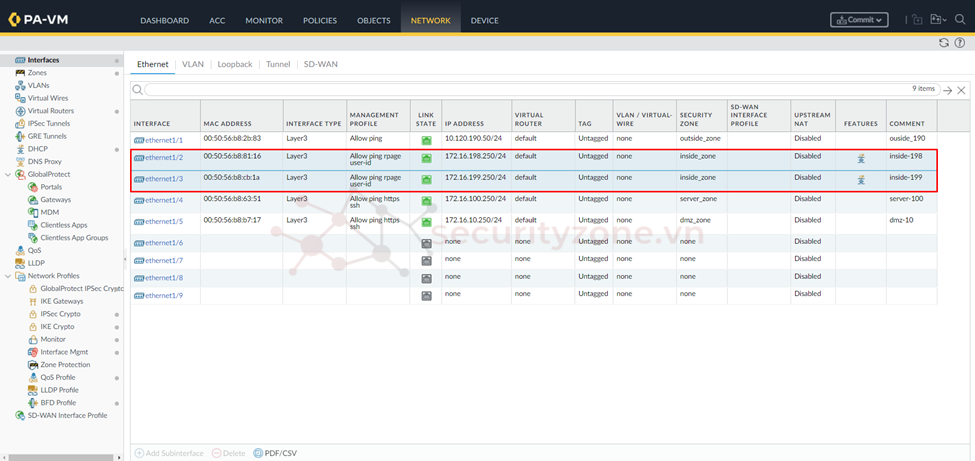

Thực hiện tương tự có các Interface cần thiết còn lại.

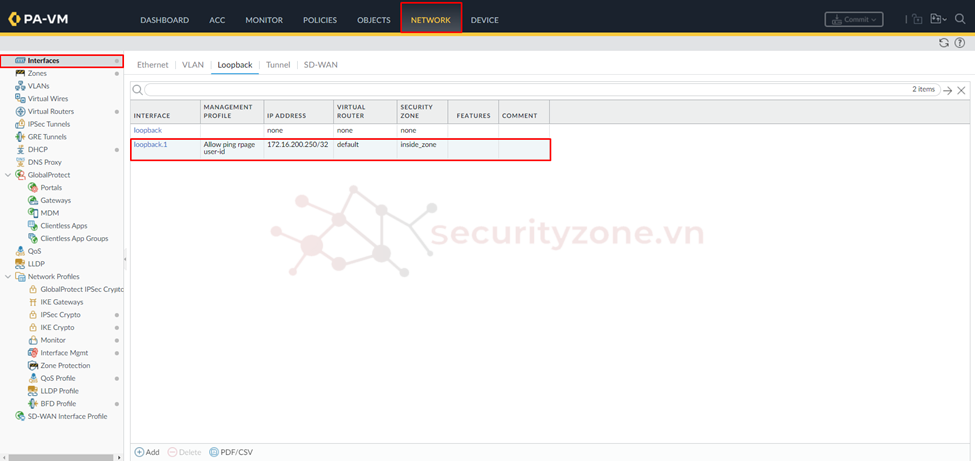

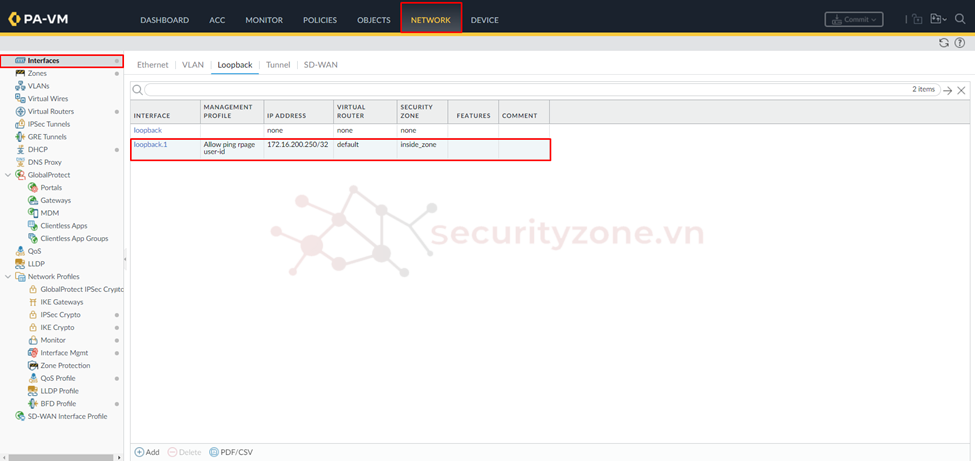

Cuối cùng là tạo 1 loopback interface thuộc cùng zone và Management đã cấu hình ở trên. Lưu ý IP của Loopback cần được phần giải bằng Redirect host đã cấu hình ở phần trên (captive-portal.securityzone.vn --> 172.16.200.250)

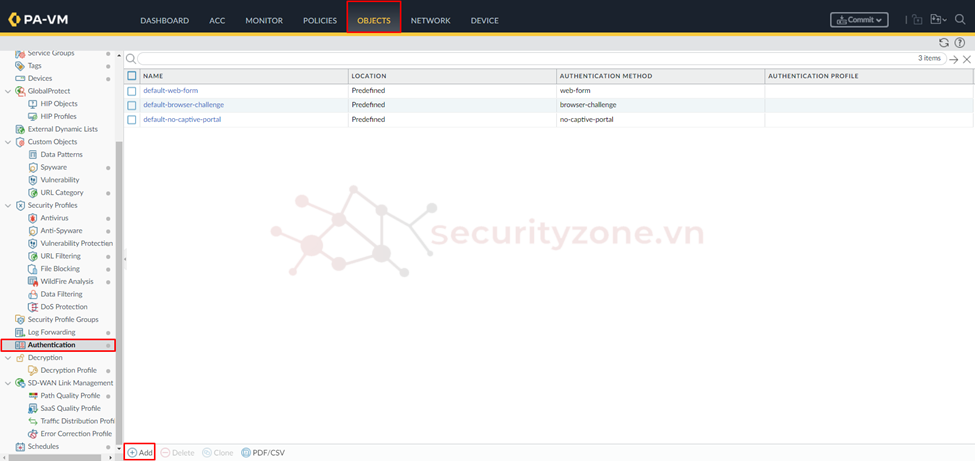

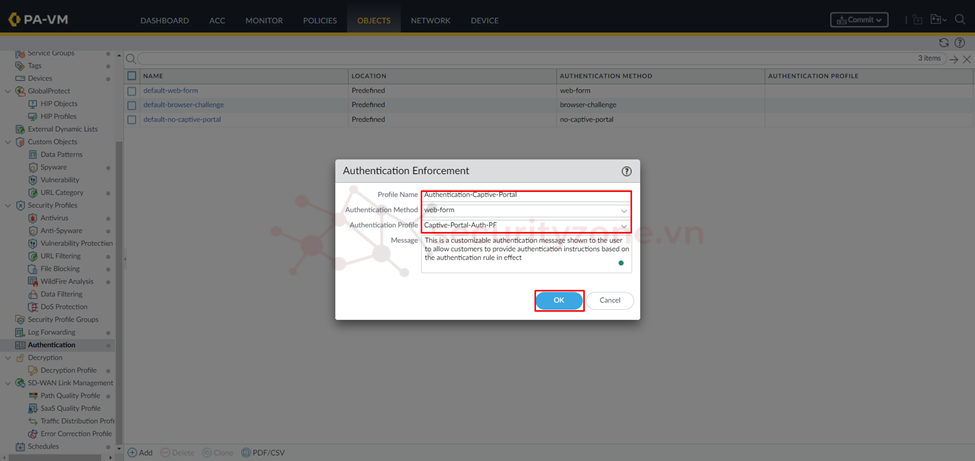

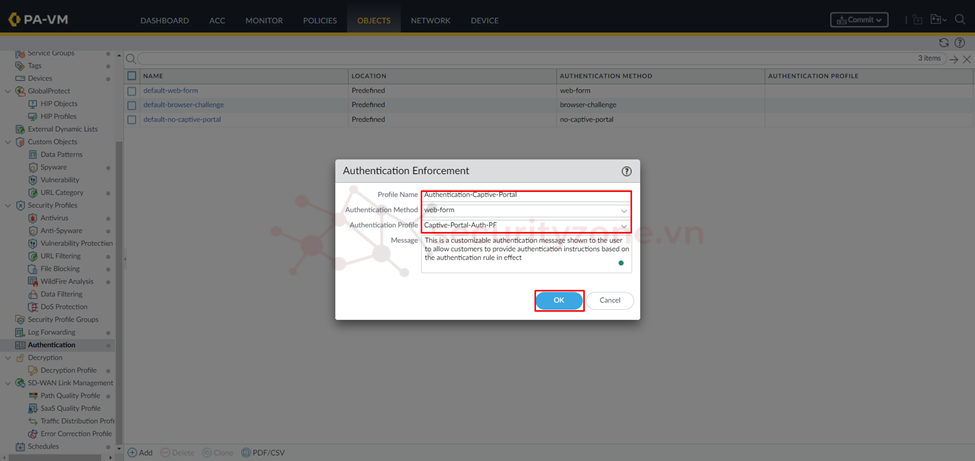

Sau đó tiến hành đặt tên cho profile và chọn Authentication Method sẽ gồm 3 loại:

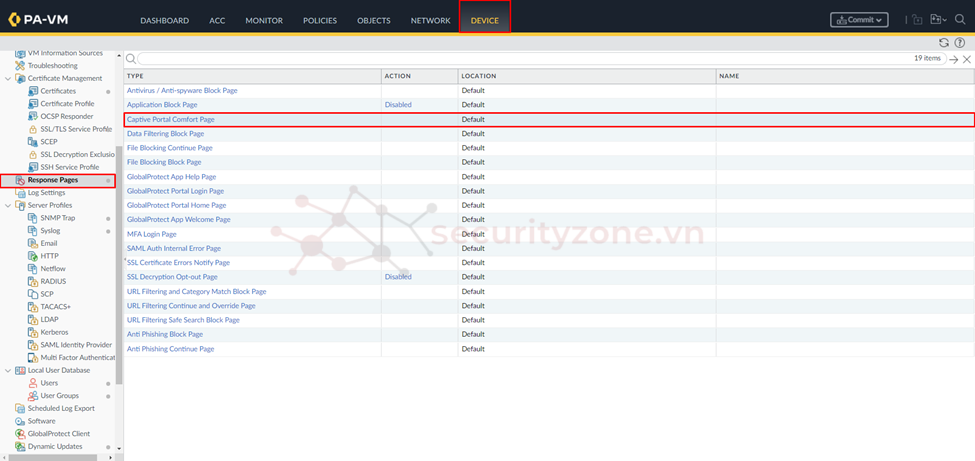

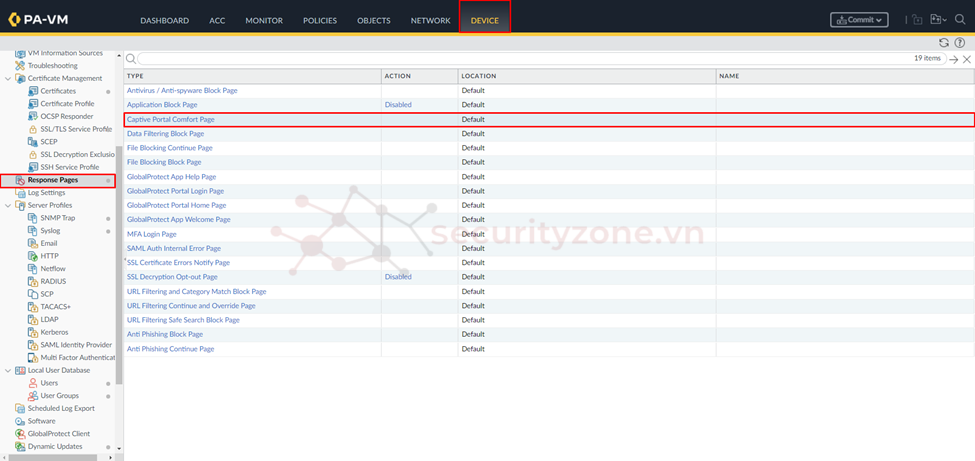

Mặc định trang Authenticaiton Portal sẽ sử dụng thông tin có sẵn trên Firewall để hiển thị tại DEVICE > Response Pages như hình hoặc có thể cấu hình custom page hiển thị Authenticaiton Portal.

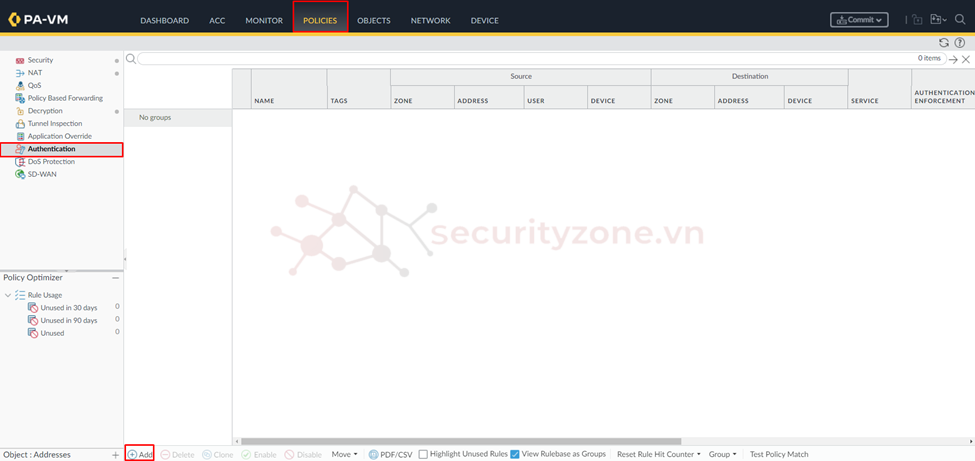

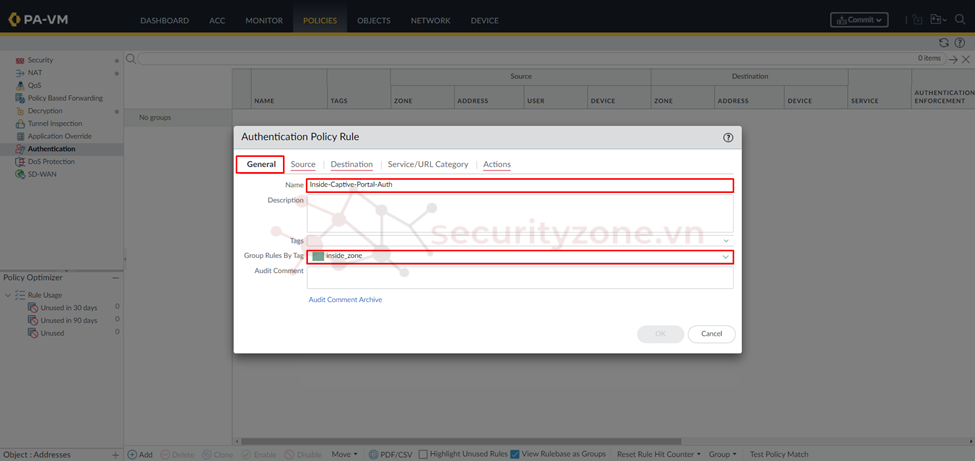

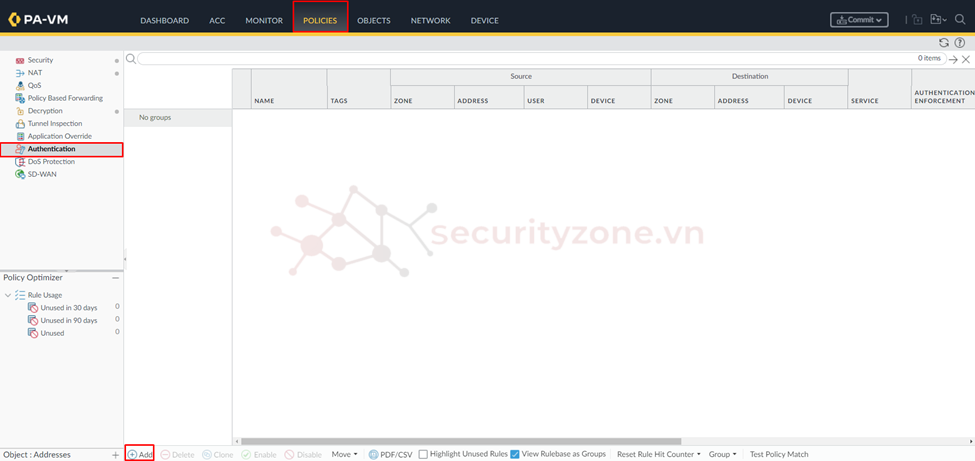

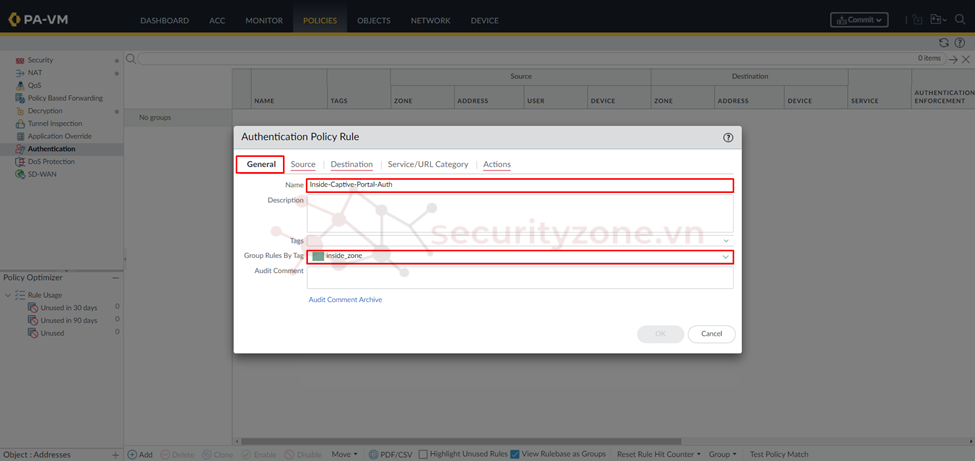

Việc cấu hình Authentication Policy cũng tương tự như cấu hình Security Policy trước tiên tại tab General sẽ cấu hình thông tin cơ bản như tên policy, tag,...

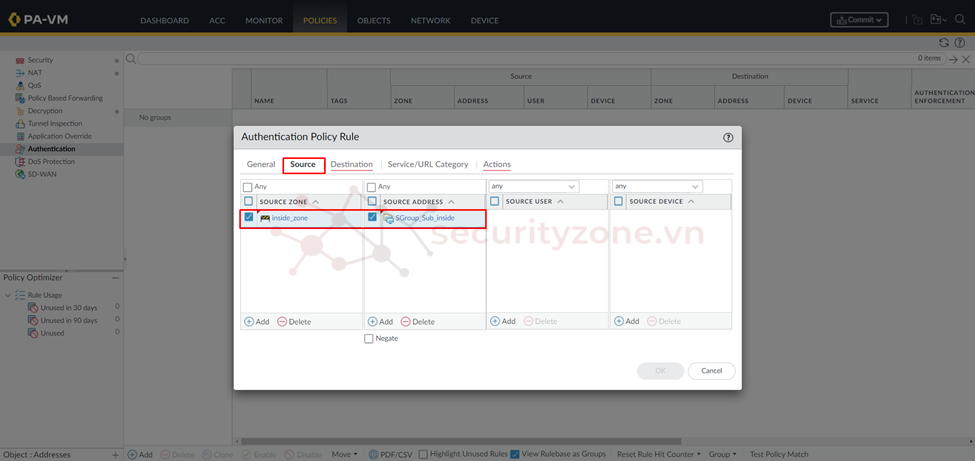

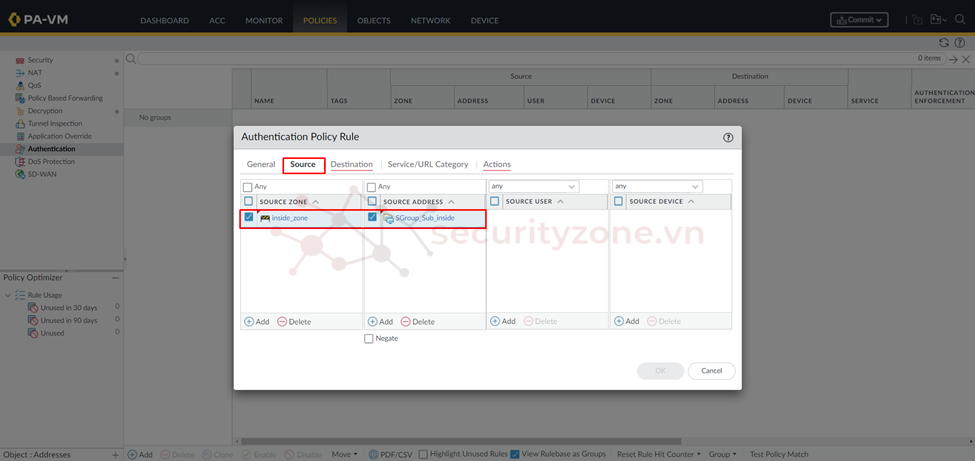

Tại tab Source sẽ chỉ định nguồn traffic cần xác thực Authentication Portal trong bài Lab này sẽ là các thiết bị trong Inside_zone thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

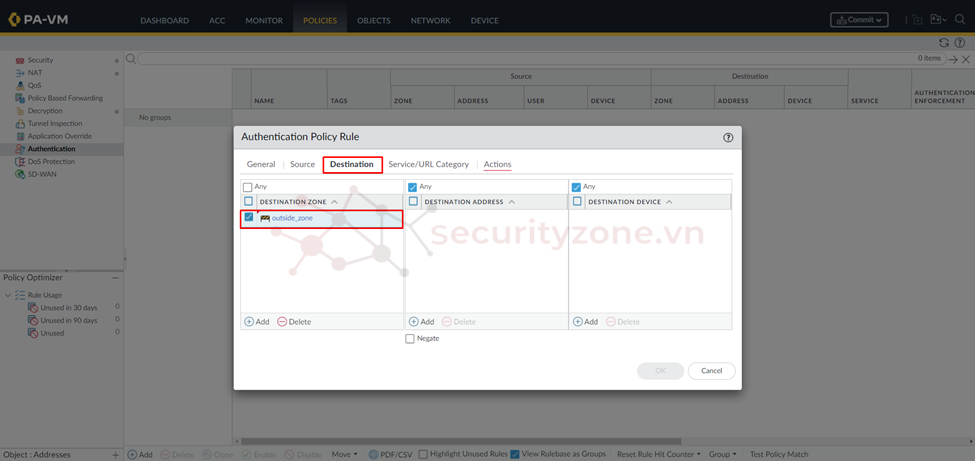

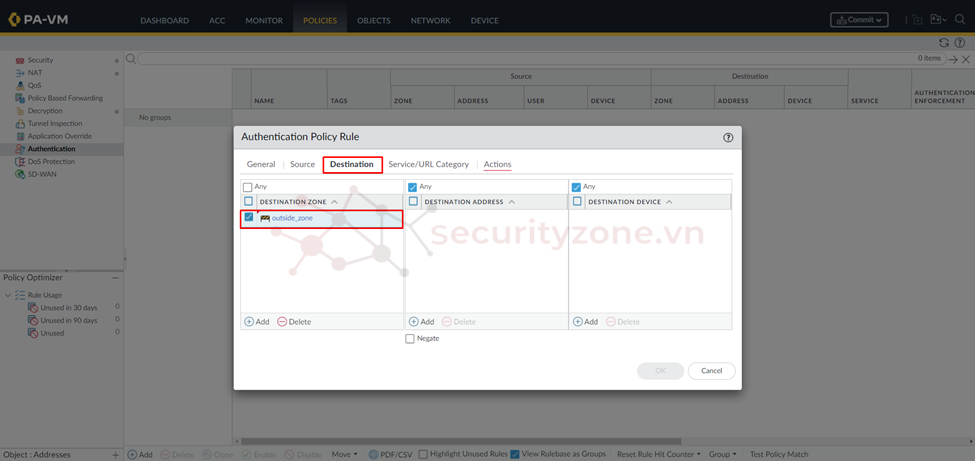

Tab Destination sẽ chỉ định đích đến cần xác thực ở đây là Internet bên Outside_zone.

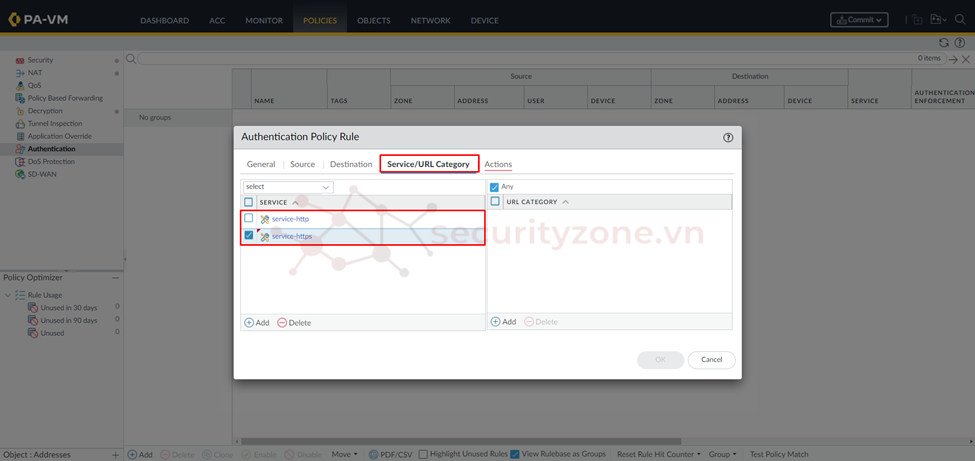

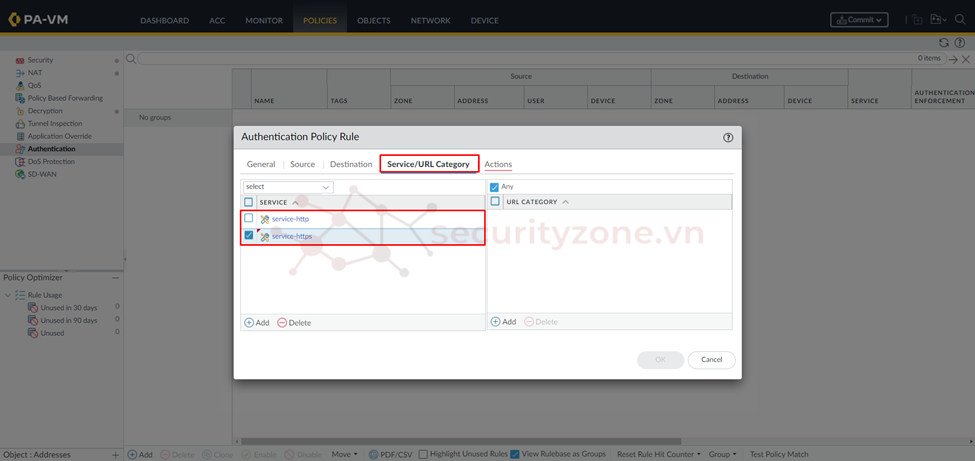

Tiếp theo tại tab Service/URL Category tiến hành cấu hình các service mà các thiết bị sẽ truy cập.

Lưu ý: Captive portal hay Authentication Portal chỉ hoạt động với các service web (như HTTP, HTTPS,...)

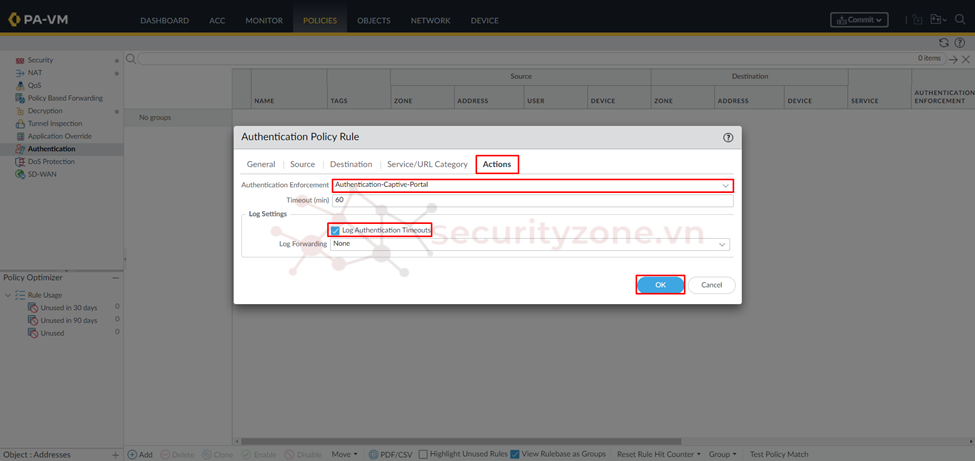

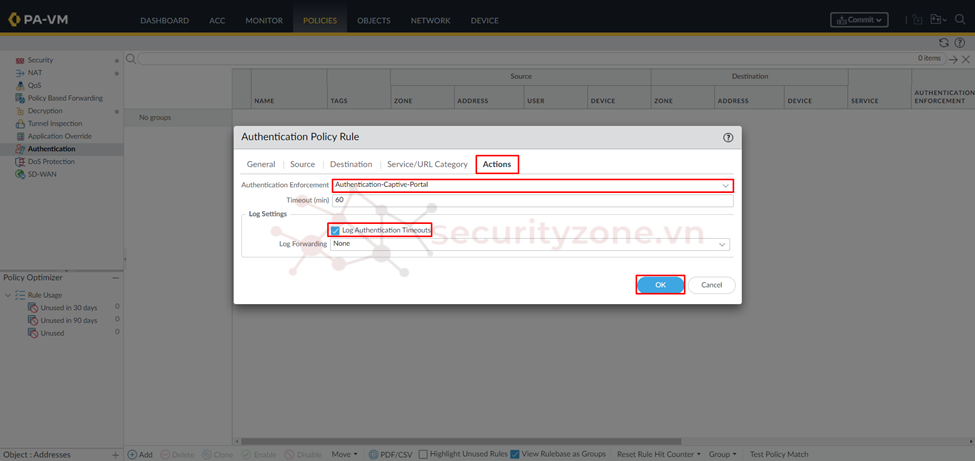

Cuối cùng tab Actions tiến hành chọn Authentication Profile tại phần Authentication Enforcement như hình bên dưới.

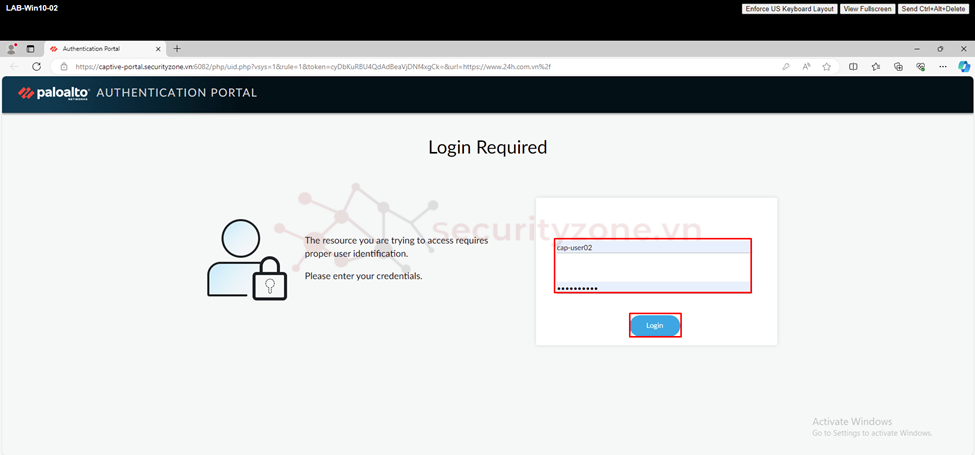

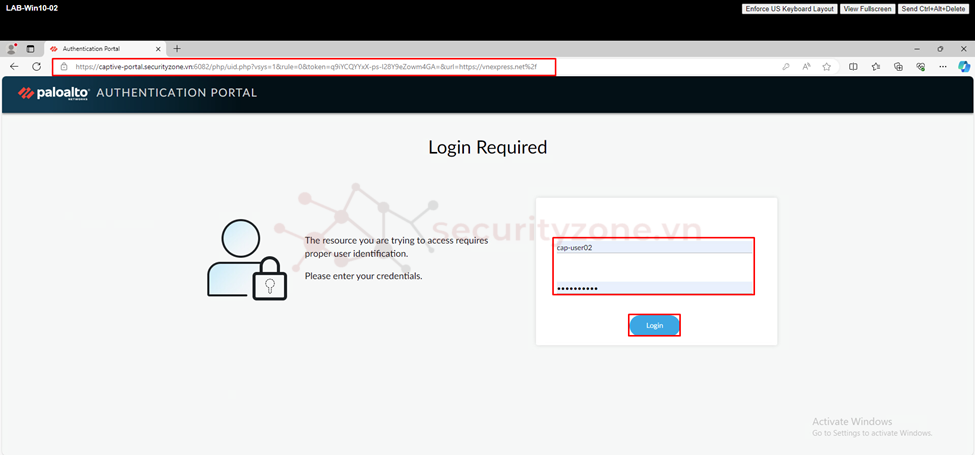

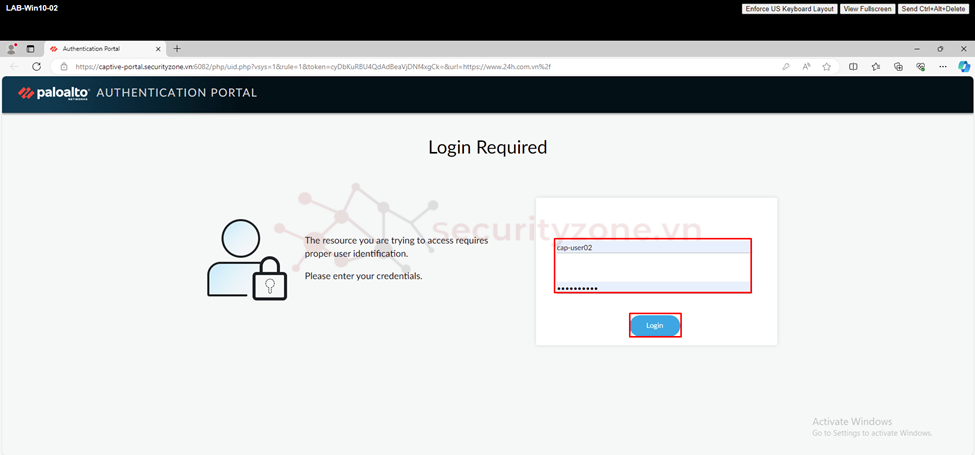

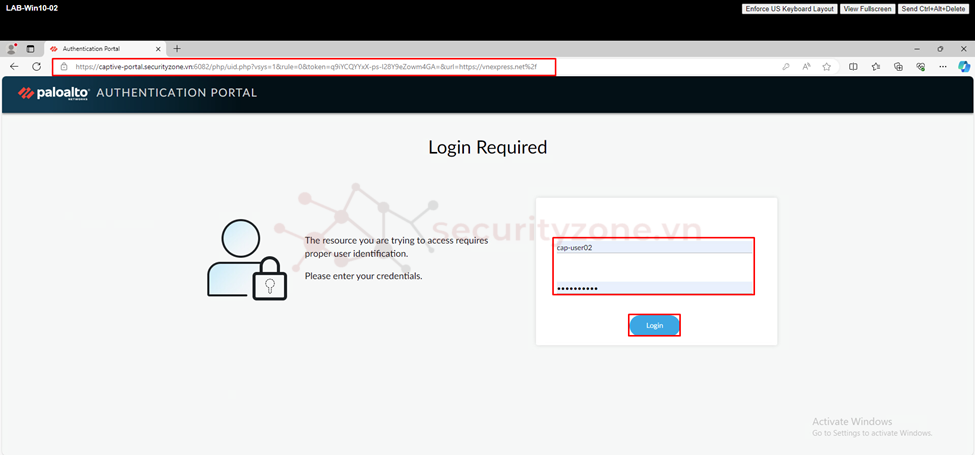

Kiểm tra hoạt động của Captive Portal bằng các trên PC thuộc subnet 172.16.198.0/24 hoặc 172.16.199.0/24 truy cập webrower lúc này sẽ bị redirect sang trang Authentication Portal như hình. Cần nhập username và password đã cấu hình cho local user database để được truy cập tiếp.

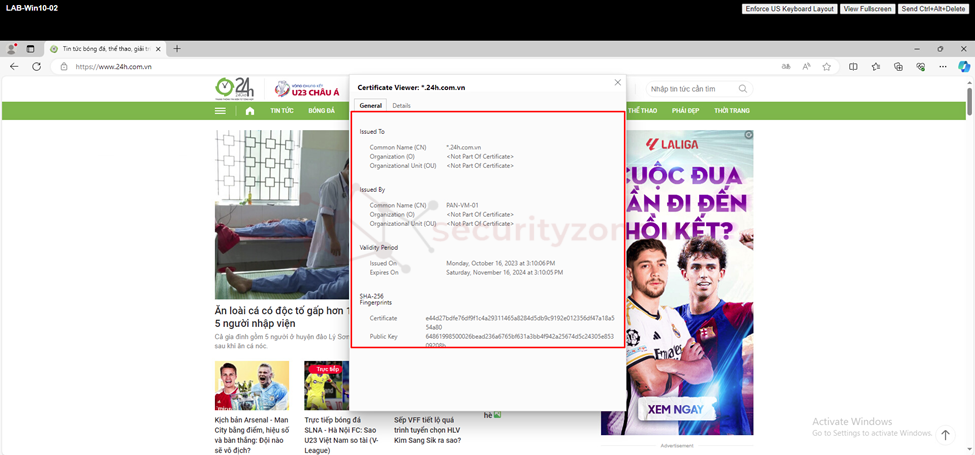

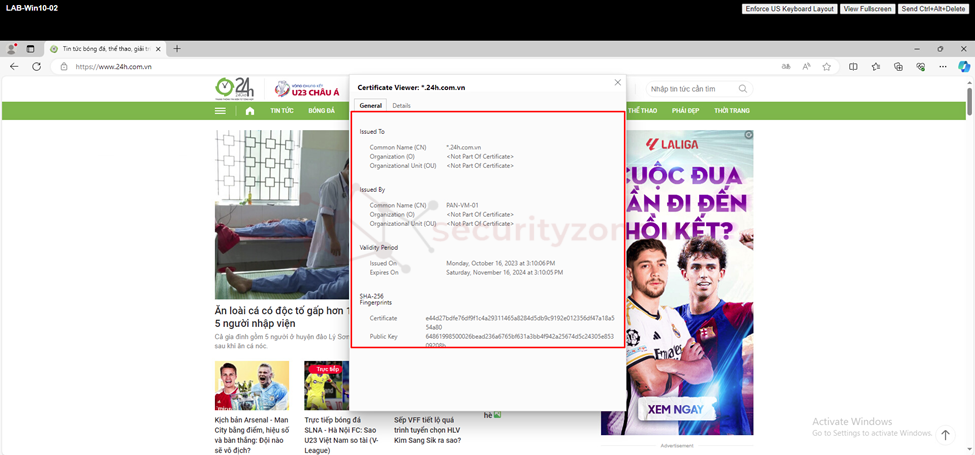

Sau khi xác thực thành công lúc này sẽ thấy được truy cập bình thường vào URL ban đầu.

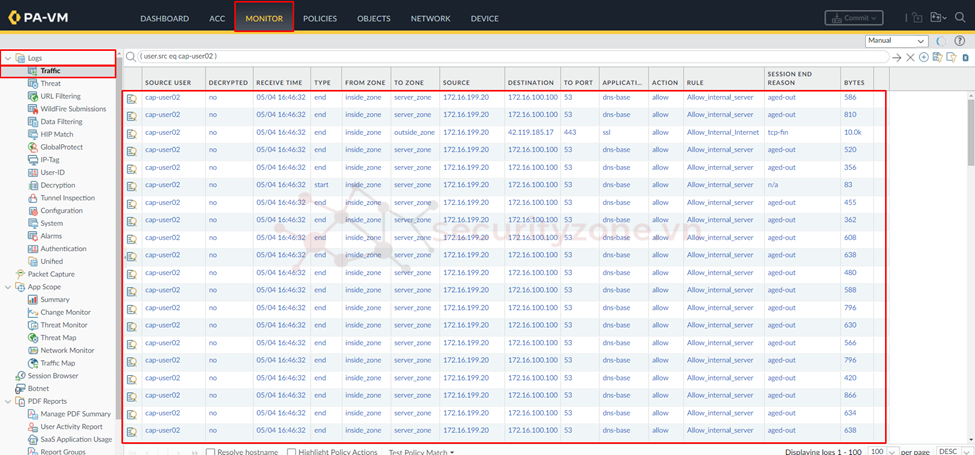

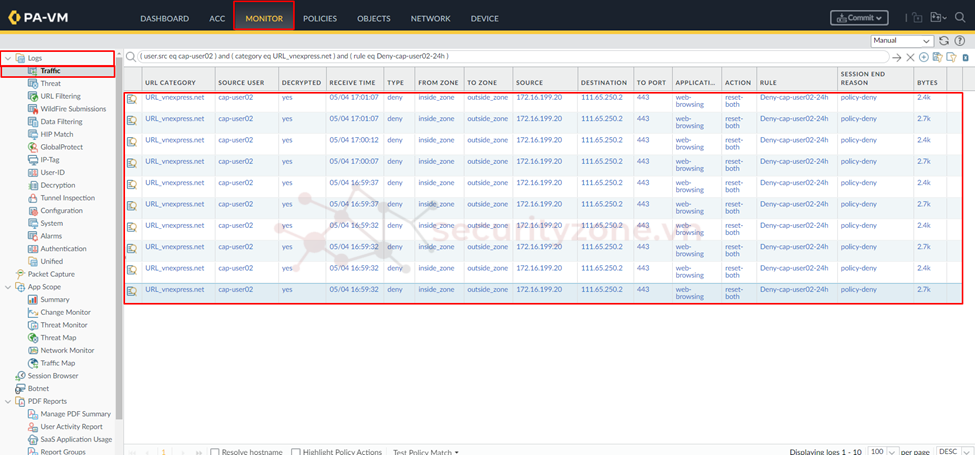

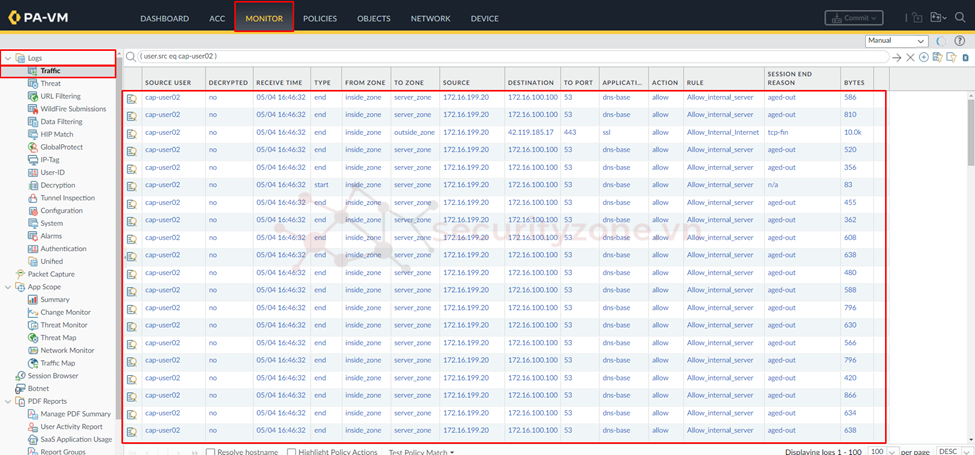

Trên PAN vào phần MONITOR > Logs > Traffic sẽ thấy được sau khi xác thực Captive Portal thành công thì các traffic lúc này đã được gán user ở phần SOURCE USER.

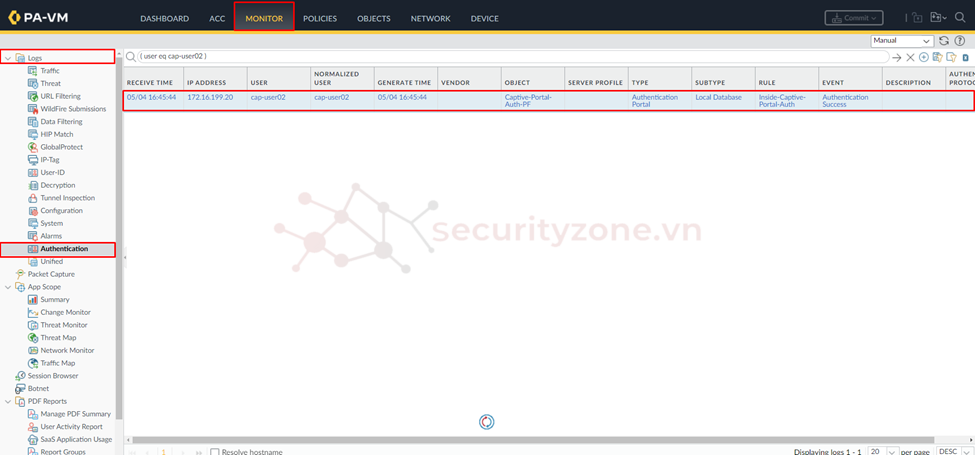

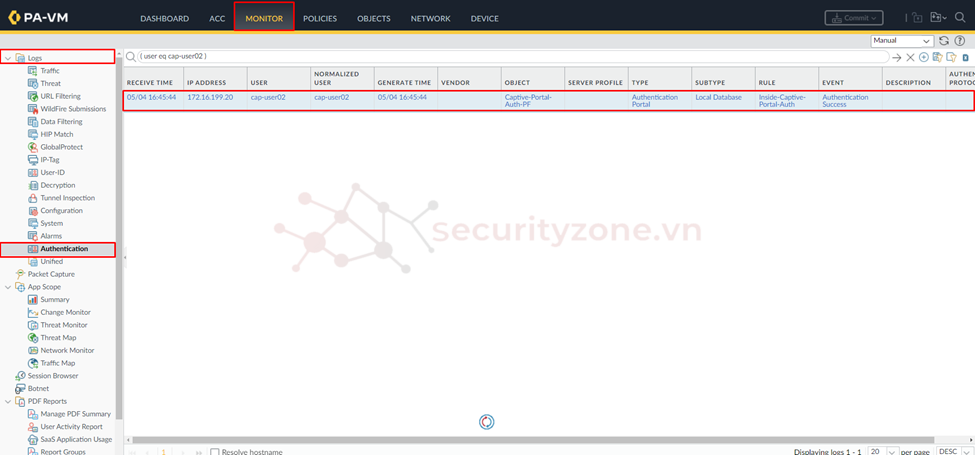

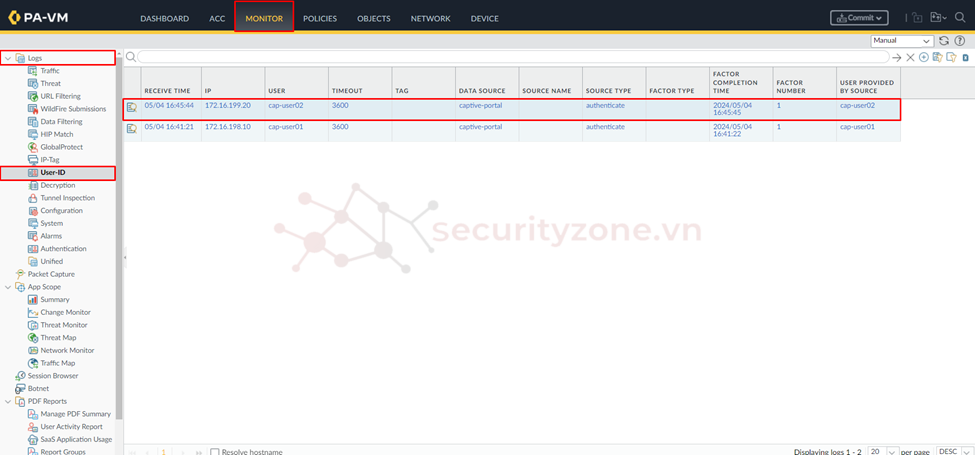

Để xác đinh user nào xác thực thành công tiến hành vào phần MONITOR > Logs > Authentication lúc này sẽ thấy được các thông tin xác thực của user như hình bên dưới.

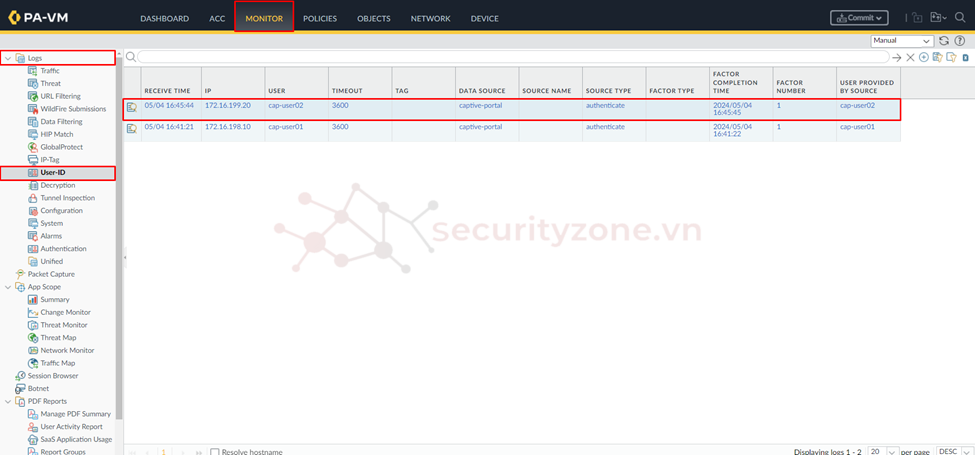

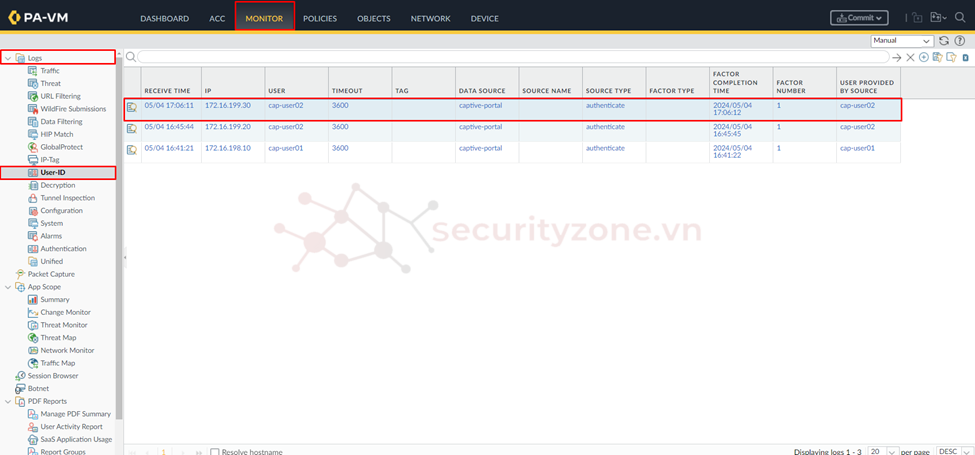

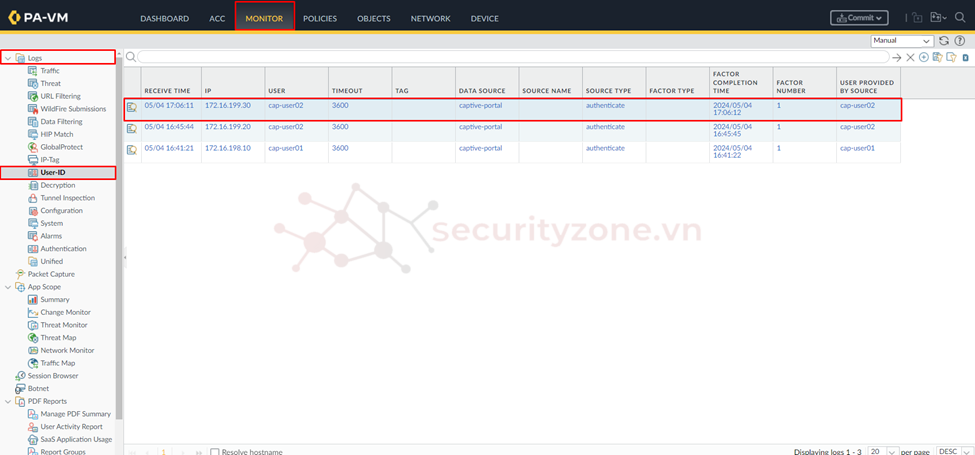

Tiếp tục vào phần MONITOR > Logs > User-ID sẽ thấy được thông tin user đã được mapping với IP cũng như thời hạn hoạt động của user trước khi cần phải xác thực lại

IV. Cấu hình Security Policy sử dụng User trên PAN VM-series

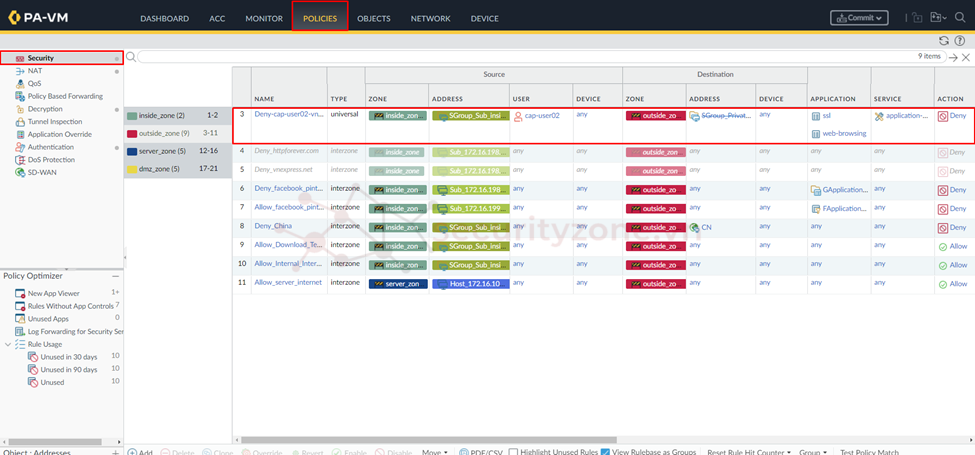

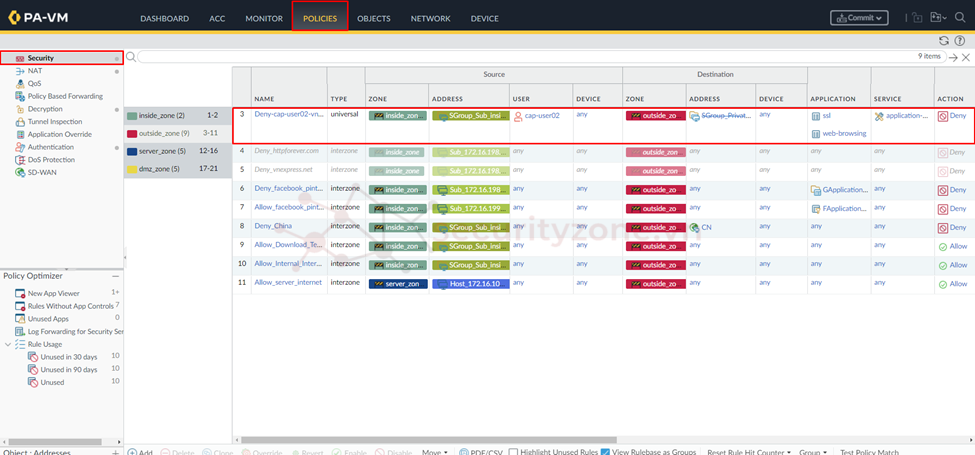

Sau khi đã có được thông tin mapping IP với user lúc này tiến hành tạo một Security Policy để chặn user "cap-user02" truy cập URL "vnexpress.net" như hình bên dưới.

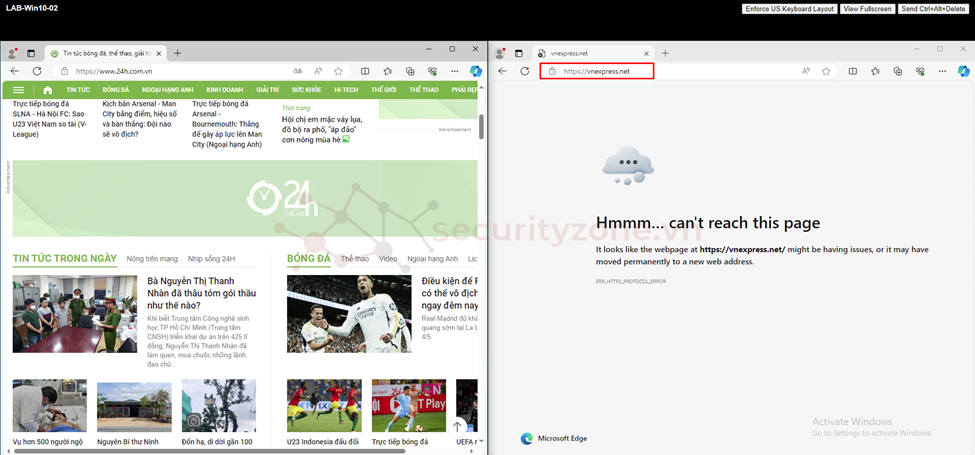

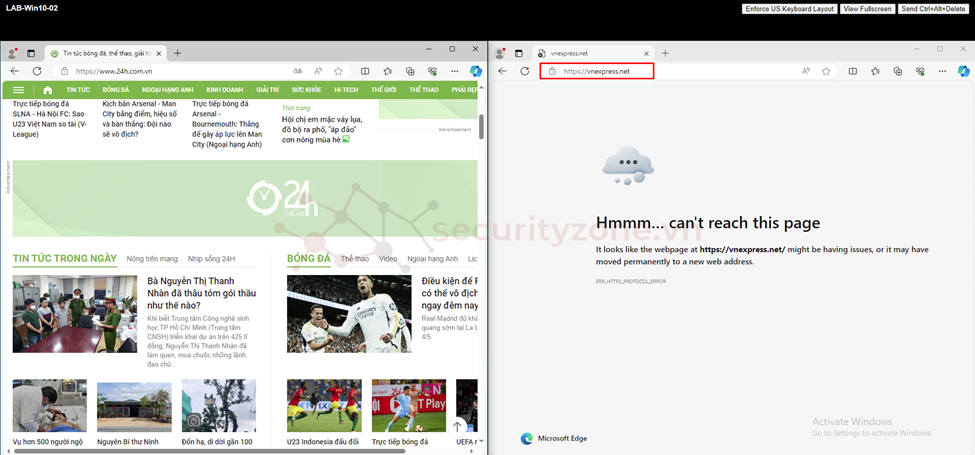

Tiến hành vào PC với user "cap-user02" sẽ tháy được không truy cập được URL "vnexpress.net" mặc dù các trang web khác truy cập bình thường.

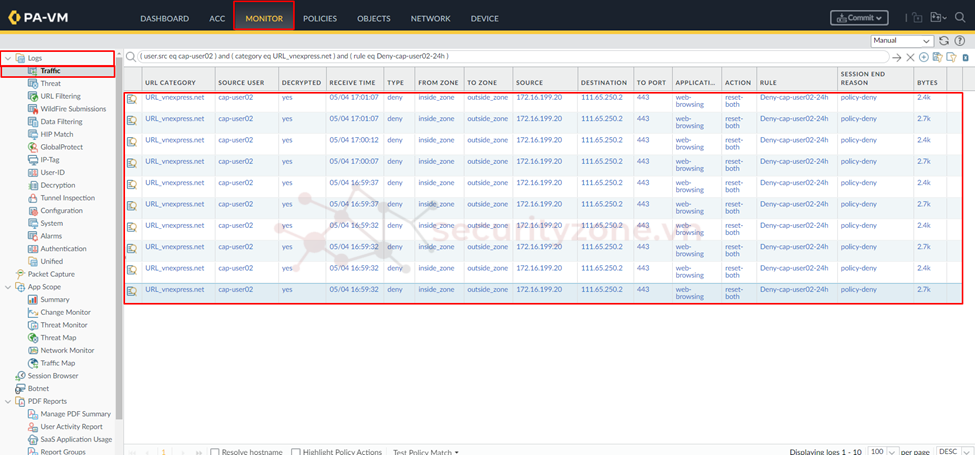

Trên Palo Alto phần MONITOR > Logs > Traffic sẽ thấy được traffic tới URL "vnexpress.net" của user "cap-user02" đã match policy.

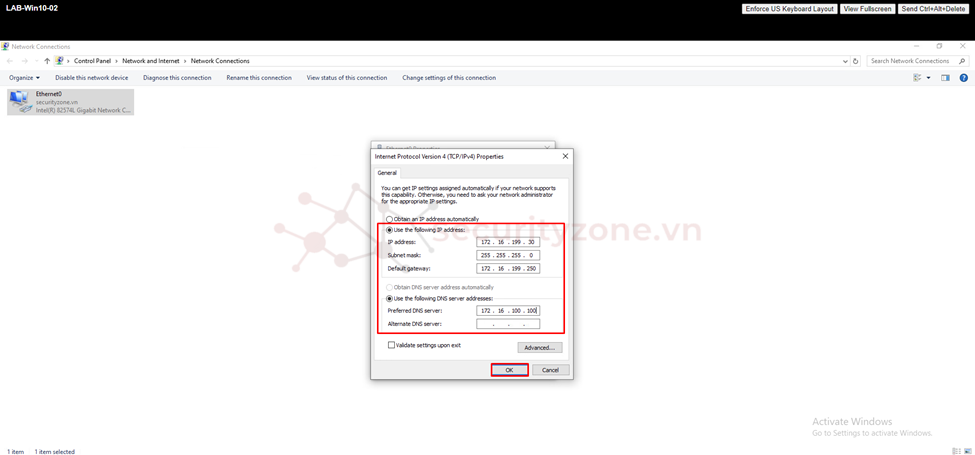

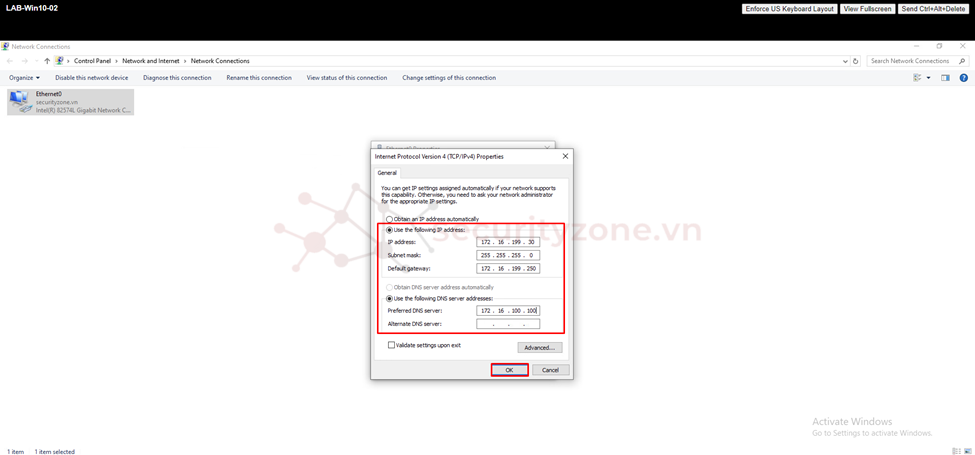

Giả định change IP của PC đã xác thực bằng user "cap-user02" thành IP khác như hình.

Lúc này khi mở trình duyệt ngay lập tức sẽ thấy được yêu cầu xác thực lại như hình.

Kiểm tra trên Palo Alto phần MONITOR > Logs > User-ID thấy được thông tin IP mới của user "cap-user02" đã được update. Ngoài ra lúc này cũng thấy được IP cũ đã mapping với user "cap-user02" trên thực tế IP này cần 60 phút để xóa ra hoàn toàn khỏi bảng User-ID. (thời gian timeout có thể điều chỉnh trong DEVICE > User Identification > Authentication Portal Settings > chọn vào bánh răng cưa)

I. Giới thiệu về mô hình bài Lab

II. Cấu hình User-ID sử dụng Captive Portal trên PAN VM-series

III. Kiểm tra hoạt động của Captive Portal trên PAN VM-series

IV. Cấu hình Security Policy sử dụng User trên PAN VM-series

[LAB-19] Cấu hình User-ID sử dụng Captive Portal trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình trên Palo Alto để yêu cầu người dùng xác thực thông qua Authentication Portal (Captive Portal) khi PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 khi truy cập Internert bằng giao thức HTTP và HTTPS.

- Cấu hình Security Policy trên Palo Alto để chặn truy cập URL "vnexpress.net" khi người dùng xác thực bằng user "cap-user02".

II. Cấu hình User-ID sử dụng Captive Portal trên PAN VM-series

Tính năng User-ID trên Firewall Palo Alto cho phép xác định danh tính người dùng đang truy cập mạng, từ đó áp dụng các chính sách bảo mật phù hợp cho từng người dùng. Việc này giúp tăng cường khả năng kiểm soát truy cập, ngăn chặn hành vi vi phạm và bảo vệ dữ liệu hiệu quả hơn vì nếu áp dụng chính sách bình thường (dựa vào IP) thì khi IP thay đổi đồng nghĩa với việc chính sách đó mất tác dụng. Còn khi áp dụng chính sách trên user thì cho dù IP của người dùng đó có thay đổi thì chính sách vẫn có thể hoạt động bình thường đối với user đó. Ngoài ra, ciệc biết user là ai thay vì chỉ địa chỉ IP sẽ mang lại các lợi ích sau:

- Khả năng hiển thị—Khả năng hiển thị được cải thiện trong việc sử dụng ứng dụng dựa trên người dùng mang lại bức tranh phù hợp hơn về hoạt động mạng. Sức mạnh của User-ID trở nên rõ ràng khi nhận thấy một ứng dụng lạ hoặc không quen thuộc trên mạng. Bằng cách sử dụng ACC hoặc log viewer, người quản trị có thể biết ứng dụng là gì, người dùng là ai, mức tiêu thụ băng thông và phiên, cùng với nguồn và đích của lưu lượng ứng dụng cũng như mọi mối đe dọa liên quan.

- Kiểm soát chính sách—Việc buộc thông tin người dùng vào các quy tắc chính sách bảo mật sẽ cải thiện khả năng hỗ trợ an toàn cho các ứng dụng truyền qua mạng và đảm bảo rằng chỉ những người dùng có nhu cầu liên quan về ứng dụng mới có quyền truy cập. Ví dụ: một số ứng dụng, chẳng hạn như ứng dụng SaaS cho phép truy cập vào các dịch vụ Nhân sự (chẳng hạn như Ngày làm việc hoặc các yêu cầu khẩn cấp) phải có sẵn cho bất kỳ người dùng đã biết nào trên mạng. Tuy nhiên, đối với các ứng dụng nhạy cảm hơn, có thể giảm attack surface bằng cách đảm bảo rằng chỉ những người dùng cần những ứng dụng này mới có thể truy cập chúng. Ví dụ: mặc dù nhân viên hỗ trợ CNTT có thể cần quyền truy cập hợp pháp vào các ứng dụng máy tính để bàn từ xa nhưng phần lớn người dùng còn lại không cần.

- Ghi nhật ký, báo cáo, điều tra—Nếu xảy ra sự cố bảo mật, việc phân tích và báo cáo điều tra dựa trên thông tin người dùng thay vì chỉ địa chỉ IP sẽ cung cấp bức tranh đầy đủ hơn về sự cố. Ví dụ: có thể sử dụng hoạt động của người dùng hoặc nhóm được xác định trước để xem bản tóm tắt hoạt động web của từng người dùng hoặc nhóm người dùng từ đó thấy được người người dùng nào có truy cập trái phép đến các ứng dụng không được cho phép.

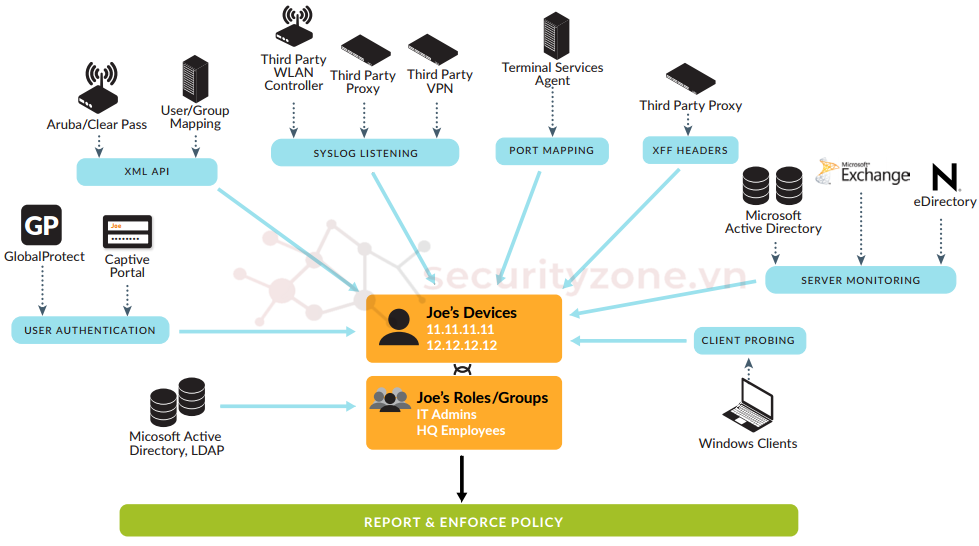

Để thực thi các chính sách dựa trên người dùng và nhóm, tường lửa phải có khả năng ánh xạ địa chỉ IP trong các gói mà nó nhận được tới tên người dùng. User-ID cung cấp nhiều cơ chế để thu thập thông tin chủ yếu phân thành các nhóm chính:

- Server Monitoring: hay còn gọi là c—có thể cài đặt agent trên Windows Server chạy trên máy chủ miền trong mạng hoặc User-ID agent tích hợp PAN-OS chạy trên tường lửa. Sau khi cấu hình nó sẽ giám sát nhật ký sự kiện bảo mật trên Microsoft Exchange và các sự kiện đăng nhập trên Domain Controller hoặc Novell eDirectory. Ví dụ: trong môi trường AD, có thể cấu hình User-ID agent để giám sát user login events (miền AD phải được cấu hình để ghi lại các sự kiện đăng nhập tài khoản thành công). Ngoài ra, trong môi trường có nhiều domain vì người dùng có thể đăng nhập vào bất kỳ miền nào nên phải thiết lập User-ID agent cho tất cả các miền để nắm bắt tất cả các sự kiện đăng nhập của người dùng.

- Port Mapping: trong môi trường có nhiều người dùng login vào 1 thiết bị—chẳng hạn như môi trường Microsoft Terminal Server hoặc Citrix—nhiều người dùng chia sẻ cùng một địa chỉ IP. Trong trường hợp này, quá trình ánh xạ địa chỉ người dùng tới IP yêu cầu cần biết về cổng nguồn của từng user. Để thực hiện kiểu ánh xạ này, cần phải cài đặt Palo Alto Networks Terminal Server Agent trên chính máy chủ đầu cuối Windows/Citrix để trung gian việc gán cổng nguồn cho các user khác nhau. Đối với các máy chủ đầu cuối không hỗ trợ Terminal Server Agent, chẳng hạn như máy chủ đầu cuối Linux, có thể sử dụng API XML để gửi thông tin ánh xạ người dùng từ các sự kiện đăng nhập và đăng xuất tới User-ID để thay thế.

- Syslog: với môi trường có các dịch vụ mạng hiện có giúp xác thực người dùng. Các dịch vụ này bao gồm bộ điều khiển không dây, thiết bị 802.1x, Apple Open Directory, máy chủ proxy và Network Access Control (NAC) khác. Lúc này có thể định cấu hình các dịch vụ này để gửi logs chứa thông tin về các sự kiện đăng nhập và đăng xuất, đồng thời cấu hình User-ID agent để phân tích các logs. User-ID agent phân tích cú pháp các sự kiện đăng nhập để ánh xạ địa chỉ IP tới tên người dùng và phân tích cú pháp các sự kiện đăng xuất để xóa các ánh xạ lỗi thời. Syslogs message phải đáp ứng các tiêu chí sau để User-ID agent phân tích cú pháp của chúng: Mỗi logs phải là một chuỗi văn bản một dòng (các dấu phân cách được phép để ngắt dòng là một dòng mới (\n) hoặc một dấu xuống dòng cộng với một dòng mới (\r\n)), kích thước tối đa cho từng logs là 8.000 byte và logs được gửi qua UDP phải được chứa trong một gói duy nhất ngoại trừ logs được gửi qua SSL có thể trải rộng trên nhiều gói (một gói có thể chứa nhiều tin nhắn)

- XFF Headers: nếu có máy chủ proxy được triển khai giữa người dùng trên mạng và tường lửa thì tường lửa có thể xem địa chỉ IP của máy chủ proxy là địa chỉ IP nguồn trong lưu lượng HTTP/HTTPS mà proxy chuyển tiếp thay vì địa chỉ IP của user đã yêu cầu truy cập. Trong nhiều trường hợp, máy chủ proxy thêm tiêu đề X-Forwarded-For (XFF) vào các gói lưu lượng bao gồm địa chỉ IPv4 hoặc IPv6 thực tế của user đã yêu cầu nội dung hoặc yêu cầu bắt nguồn từ ai. Trong những trường hợp như vậy, có thể định cấu hình tường lửa để trích xuất địa chỉ IP của người dùng từ XFF để User-ID có thể ánh xạ địa chỉ IP thành tên người dùng.

- Username Header Insertion: khi cấu hình thêm một thiết bị khác để thực thi chính sách dựa vào User-ID (có nghĩa Palo Alto sẽ áp dụng Security Policy sau đó gửi các gói tin tới thêm 1 lớp Firewall nữa) nhưng thiết bị đó có thể không có ánh xạ địa chỉ IP đến tên người dùng từ tường lửa. Lúc này sử dụng tính năng tự động thêm miền và tên người dùng vào tiêu đề HTTP của lưu lượng truy cập đi của người dùng, cho phép mọi thiết bị phụ mà bạn sử dụng với tường lửa Palo Alto Networks nhận thông tin của người dùng và thực thi chính sách dựa trên người dùng. Việc bao gồm danh tính của người dùng bằng cách chèn tên người dùng và tên miền vào tiêu đề lưu lượng truy cập sẽ cho phép thực thi chính sách dựa trên người dùng mà không ảnh hưởng tiêu cực đến trải nghiệm của người dùng hoặc việc triển khai thêm các thiết bị trung gian để đáp ứng.

- Authentication Policy and Authentication Portal: trong một số trường hợp, User-ID Agent không thể ánh xạ địa chỉ IP tới tên người dùng bằng cách sử dụng tính năng giám sát máy chủ hoặc các phương pháp khác—ví dụ: nếu người dùng chưa đăng nhập hoặc sử dụng hệ điều hành như Linux mà máy chủ domain sử dụng không hỗ trợ. Trong các trường hợp khác, có thể muốn người dùng xác thực khi truy cập các ứng dụng nhạy cảm để tăng thêm độ bảo mật. Đối với tất cả các trường hợp này, có thể cấu hình Authentication Policy và ánh xạ địa chỉ IP thành tên người dùng bằng Cổng xác thực. Bất kỳ lưu lượng truy cập web nào (HTTP hoặc HTTPS) phù hợp với quy tắc chính sách Xác thực sẽ nhắc người dùng xác thực thông qua Authentication Portal (hay Captive Portal). Firewall Palo Alto hỗ trợ các Authentication Portal sau: Browser challenge—Sử dụng SSO Kerberos nếu muốn giảm số lượng lời nhắc đăng nhập mà người dùng phải phản hồi. Web form—Sử dụng Multi-Factor Authentication, SSO SAML, Kerberos, TACACS+, RADIUS, LDAP hoặc local database trên Palo Alto và Client Certificate Authentication.

- GlobalProtect: đối với người dùng mobile hoặc roaming, GlobalProtect cung cấp thông tin ánh xạ người dùng trực tiếp tới tường lửa. Trong trường hợp này, mọi người dùng GlobalProtect đều có một ứng dụng chạy trên điểm cuối yêu cầu người dùng nhập thông tin xác thực đăng nhập để truy cập VPN vào tường lửa. Thông tin đăng nhập này sau đó được thêm vào bảng ánh xạ User-ID người dùng trên tường lửa để hiển thị và thực thi chính sách bảo mật dựa trên người dùng. Vì người dùng GlobalProtect phải xác thực để có quyền truy cập vào mạng nên việc ánh xạ địa chỉ IP đến tên người dùng được biết rõ ràng. Đây là giải pháp tốt nhất trong môi trường nhạy cảm nơi phải chắc chắn người dùng là ai để cho phép truy cập vào ứng dụng hoặc dịch vụ.

- XML API: Authentication Portal và các phương pháp ánh xạ người dùng tiêu chuẩn khác có thể không hoạt động đối với một số loại quyền truy cập của người dùng. Ví dụ: các phương pháp tiêu chuẩn không thể thêm ánh xạ người dùng kết nối từ giải pháp VPN của bên thứ ba hoặc người dùng kết nối với mạng không dây hỗ trợ 802.1x. Đối với những trường hợp như vậy, có thể sử dụng API XML PAN-OS để nắm bắt các sự kiện đăng nhập và gửi chúng đến User-ID agent tích hợp PAN-OS.

- Client Probing: Nếu chọn bật tính năng thăm dò trong vùng tin cậy của mình, Agent sẽ thăm dò từng địa chỉ IP đã học theo định kỳ (theo mặc định là 20 phút một lần) để xác minh rằng cùng một người dùng vẫn đăng nhập. Ngoài ra, khi tường lửa gặp một địa chỉ IP mà nó không có ánh xạ người dùng, nó sẽ gửi địa chỉ đó đến tác nhân để thăm dò ngay lập tức. (không khuyến cáo dùng phương thức này vì nó là phương thức cũ có thể gây rủi ro bảo mật cũng như tiêu tốn nhiều bandwidth trên môi trường lớn ảnh hướng đến trải nghiệm người dùng)

Sau khi đã ánh xạ được IP với User Palo Alto cần có danh sách tất cả người dùng có sẵn và tư cách thành viên nhóm tương ứng của họ để có thể chọn nhóm khi cấu hình quy tắc chính sách (còn gọi là Group Mapping). Tường lửa thu thập thông tin Group Mapping bằng cách kết nối trực tiếp với LDAP của hoặc sử dụng tích hợp API XML với Active Directory.

Lưu ý: trong trường hợp mapping IP với user thông qua captive portal thì có thể sử dụng database local trên Palo Alto. Tính năng User-ID trên Palo Alto là tính năng không cần license và với trường hợp hệ thống đã có sẵn LDAP thì nên cấu hình User-ID cho tất cả User truy cập tới các ứng dụng. Ngoài ra, để đảm bảo an toàn cho 1 số ứng dụng quan trọng thì có thể tích hợp thêm xác thực Captive Portal 1 lần nữa với 2FA (two factor authentication).

Trong bài Lab này sẽ tập trung vào cấu hình tính năng User-ID dựa vào captive portal với user local trên Firewall Palo Alto. Trước tiến cần tiến hành tạo user local trên PAN trong phần DEVICE > Local User Database > Users> chọn Add.

Sau đó tiến hành cấu hình thông tin cho user như: Name điền tên đăng nhập, Mode chọn dạng Password để có điền ở dạng clear text rồi điền password và chọn Enable để kích hoạt user.

Để quản lý các user local thành nhóm tiến hành tạo group trong phần DEVICE > Local User Database > User Groups > chọn Add.

Sau đó tiến hành điền tên cho Group rồi chọn các user phù hợp đã tạo vào Group rồi chọn OK.

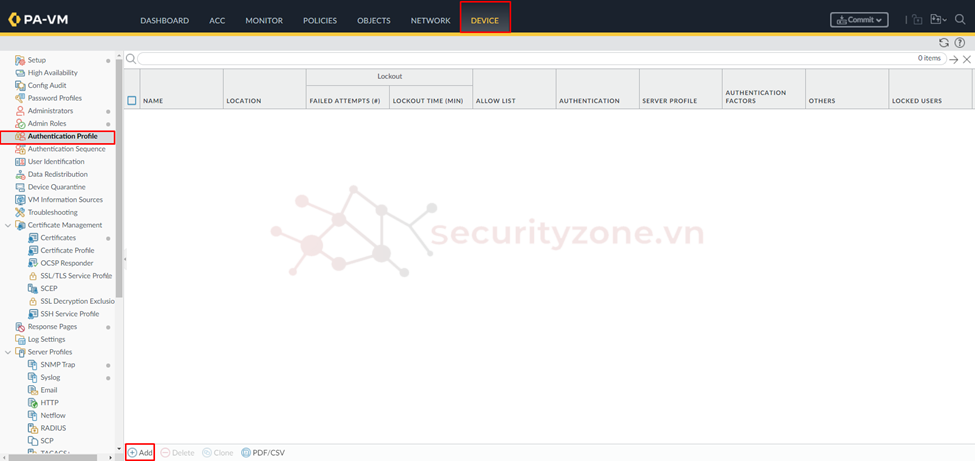

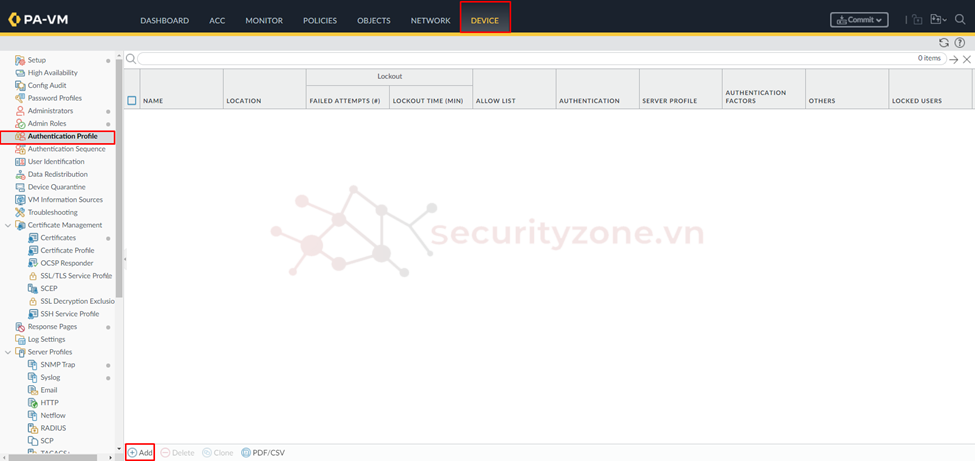

Sau khi đã hoàn thành việc tạo user và group tiến hành cấu hình Authentication Profile cho phép lựa chọn phương thức xác thực cho Captive Portal trong phần DEVICE > Authentication Profile > chọn Add.

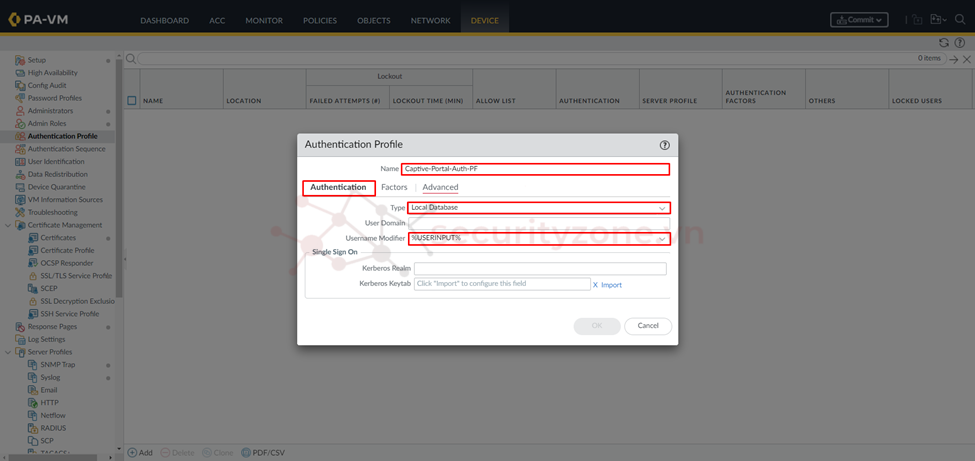

Tiếp theo tại Tab Authentication sẽ cấu hình các phương thức xác thực thiết bị, PAN sẽ gọi dịch vụ xác thực đã cấu hình trong tab này trước khi gọi bất kỳ multi-factor authentication (MFA) nào nếu cấu hình trong Tab Factors. Các thông tin cấu hình bao gồm:

- Type: Chọn loại dịch vụ cung cấp thử thách xác thực đầu tiên mà người dùng nhìn thấy. Dựa trên lựa chọn, hộp thoại sẽ hiển thị các cài đặt khác cần thiết xác cho dịch vụ. Trong bài Lab này sẽ chọn xác thực Local Database (thông tin username/password được tạo trên Palo Alto)

- Username Modifier: có thể chỉ định công cụ sửa đổi tên người dùng để sửa đổi định dạng của tên miền và tên người dùng mà người dùng nhập trong khi đăng nhập. Nếu không muốn sửa đổi định dạng tên người dùng, hãy để trống User Domain (mặc định) và cấu hình Username Modifier thành biến "%USERINPUT%" (mặc định).

- None—Không sử dụng bất kỳ xác thực nào.

- Cloud Authentication Service——Sử dụng dịch vụ xác thực dựa trên đám mây mà Cloud Identity Engine cung cấp.

- RADIUS—Sử dụng RADIUS server để xác thực.

- TACACS+—Sử dụng TACACS+ server để xác thực.

- LDAP—Sử dụng LDAP server để xác thực.

- Kerberos—Sử dụng Kerberos server để xác thực.

- SAML—Sử dụng SAML 2.0 để xác thực SSO.

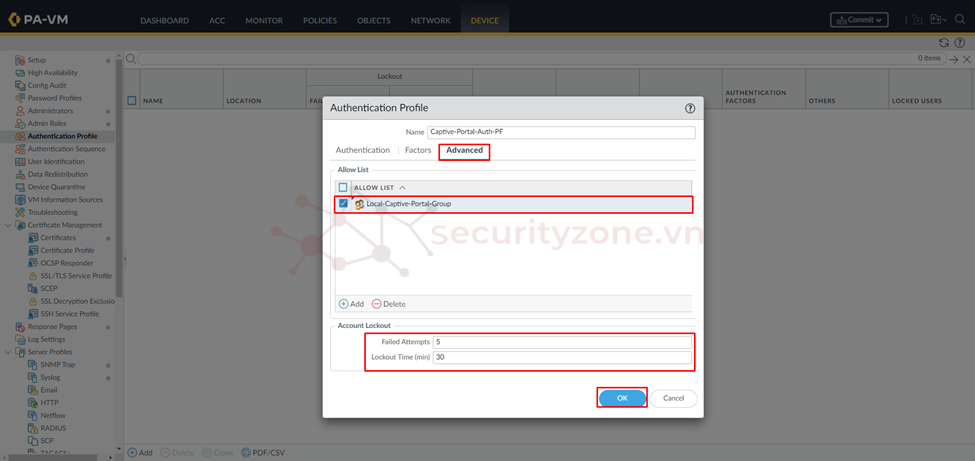

Tiếp theo tại tab Advanced tiến hành cấu hình các user hoặc group được cho phép xác thực cũng như các điều kiện nếu vi phạm sẽ lock account ba gồm:

- Allow List: Nhấp vào Add và chọn tất cả hoặc chọn những người dùng và nhóm cụ thể có thể xác thực bằng hồ sơ này. Khi người dùng xác thực, PAN sẽ khớp tên người dùng hoặc nhóm được liên kết với các mục trong danh sách này. Nếu không Add bất cứ user hoặc group này thì sẽ không người dùng nào có thể xác thực.

- Failed Attempts: Nhập số lần đăng nhập liên tiếp không thành công (0 đến 10) mà PAN cho phép trước khi khóa tài khoản người dùng. Giá trị 0 chỉ định số lần đăng nhập không giới hạn. Giá trị mặc định là 0 đối với PAN ở chế độ hoạt động bình thường và 10 đối với tường lửa ở chế độ FIPS-CC.

- Lockout Time: Nhập số phút (phạm vi từ 0 đến 60; mặc định là 0) mà PAN sẽ khóa tài khoản người dùng sau khi người dùng đạt đến số lần thử không thành công. Giá trị 0 có nghĩa là khóa sẽ được áp dụng cho đến khi quản trị viên mở khóa tài khoản người dùng theo cách thủ công.

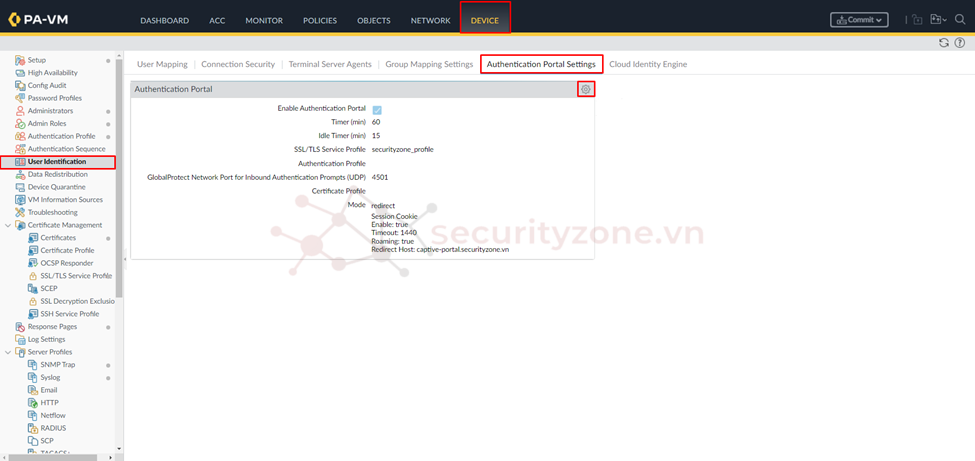

Sau đó tiến hành vào phần DEVICE > User Identification > Authentication Portal Settings > chọn vào bánh răng cưa để cấu hình cài đặt Authentication Portal cho phép PAN xác thực người dùng có lưu lượng truy cập phù hợp với Authentication policy.

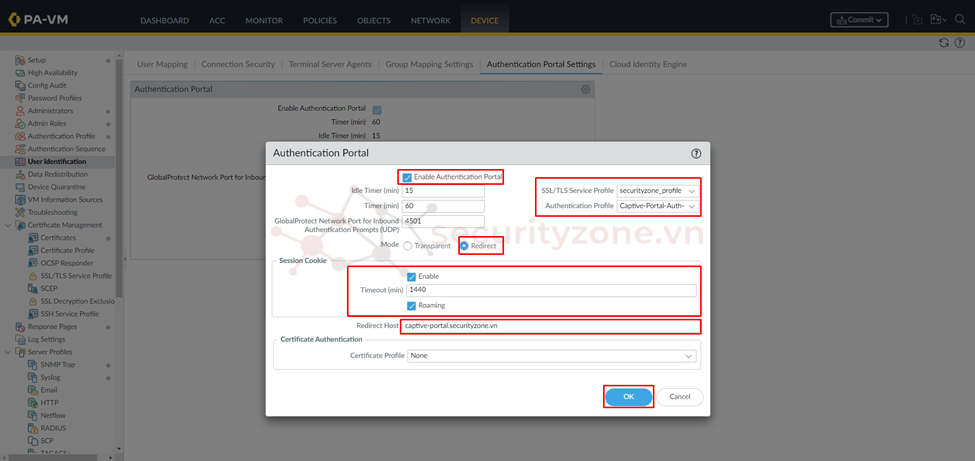

Tiếp theo tiến hành cấu hình các thông số cho Authentication Portal xuất hiện khi người dùng truy cập lưu lượng trùng với cấu hình Authentication policy bao gồm:

- Enable Authentication Portal: Chọn tùy chọn này để bật Authentication Portal.

- SSL/TLS Service Profile: chỉ định chứng chỉ để PAN sử dụng khi hiển thị captive portal cho user xác thực, nếu chọn None, PAN sẽ sử dụng chứng chỉ mặc định cục bộ cho các kết nối SSL/TLS. (tham khảo link sau để thêm certificate vào Palo Alto).

- Authentication Profile: tiến hành chọn profile đã cấu hình ở trên cho xác thực sử dụng user local database trên Palo Alto

- Mode: cấu hình phương thức dùng để xác thực người dùng để xác thực bao gồm: Transparent (PAN chặn các yêu cầu web theo Authentication rule và mạo danh URL đích ban đầu, đưa ra thông báo HTTP 401 để nhắc người dùng xác thực. Tuy nhiên, do PAN không có chứng chỉ thực cho URL đích nên trình duyệt sẽ hiển thị lỗi chứng chỉ cho người dùng đang cố truy cập một trang web an toàn. Do đó, chỉ sử dụng chế độ này khi thực sự cần thiết, chẳng hạn như trong triển khai Lớp 2 hoặc virtual wire) và Redirect (PAN chặn các yêu cầu web theo Authentication rule và chuyển hướng chúng đến redirect host đã cấu hình. PAN sử dụng chuyển hướng HTTP 302 để nhắc người dùng xác thực. Cách tốt nhất là sử dụng Redirect vì nó mang lại trải nghiệm người dùng cuối tốt hơn)

- Redirect Host: chỉ định DNS record phân giải thành địa chỉ IP của giao diện Lớp 3 mà tường lửa chuyển hướng các yêu cầu web đến. Cần cấu hình DNS Record trên DNS server và sử dụng IP loopback.

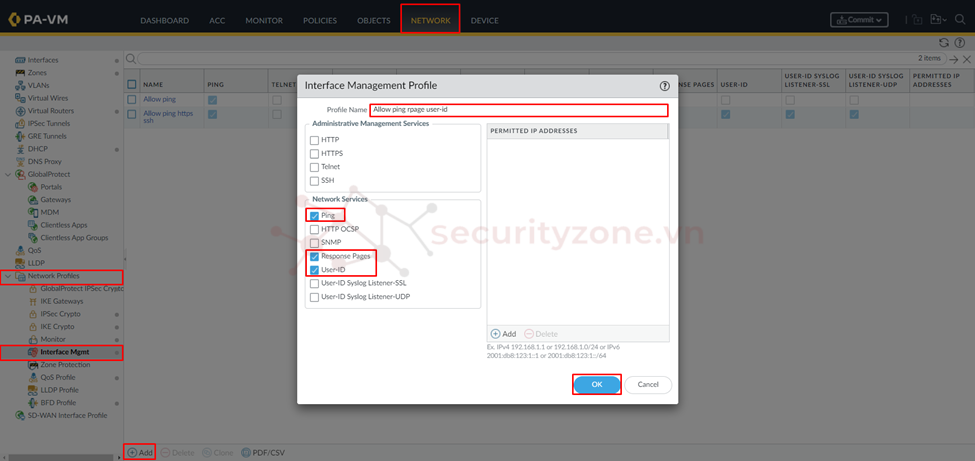

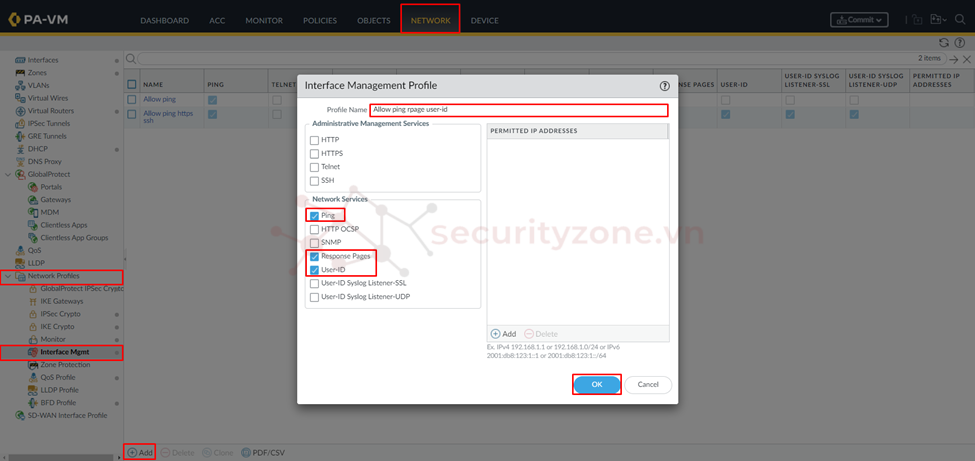

Để tính năng User-ID hoạt động thì cần đảm bảo Interface Management Profile cần bật các thông tin như hình bên dưới bao gồm: Response Pages và User-ID.

Ngoài ra Zone chứa các interface có các thiết bị cần xác thực User-ID cũng cần được bật Enable User Identification như hình.

Tiếp theo vào các Interface có các thiết bị cần xác thực User-ID để áp dụng Management Profile đã được cấu hình ở trên.

Thực hiện tương tự có các Interface cần thiết còn lại.

Cuối cùng là tạo 1 loopback interface thuộc cùng zone và Management đã cấu hình ở trên. Lưu ý IP của Loopback cần được phần giải bằng Redirect host đã cấu hình ở phần trên (captive-portal.securityzone.vn --> 172.16.200.250)

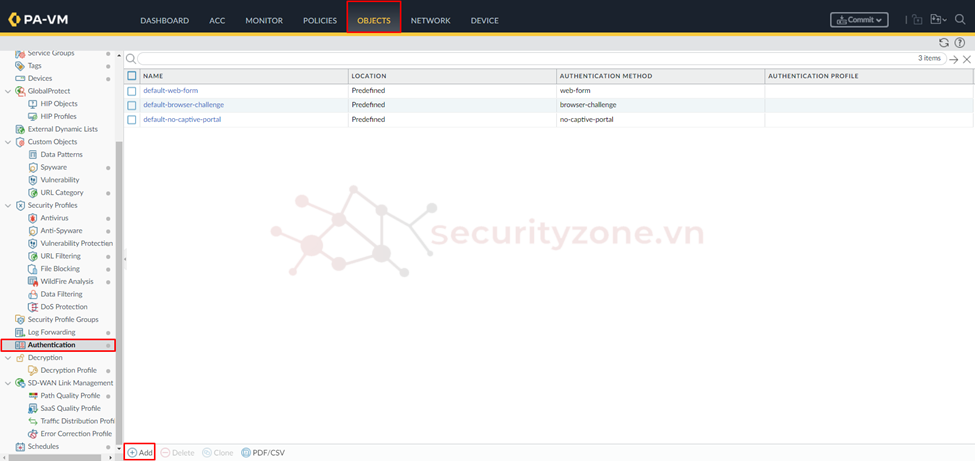

Trước khi cấu hình Authentication Policy cần phải định nghĩa Authentication Profile để chỉ định phương thức và dịch vụ sử dụng để xác thực người dùng cuối truy cập tài nguyên mạng. Truy cập vào phần OBJECTS > Authentication > chọn Add.

Sau đó tiến hành đặt tên cho profile và chọn Authentication Method sẽ gồm 3 loại:

- browser-challenge: PAN có được thông tin xác thực người dùng một cách minh bạch. Nếu chọn hành động này, Authentication Profile phải bật Kerberos SSO.

- web-form: để xác thực người dùng, tường lửa sử dụng certificate profile đã chỉ định khi Authentication Portal hoặc Authentication Profile. Nếu chọn Authentication Profile, tường lửa sẽ bỏ qua mọi cài đặt Kerberos SSO trong hồ sơ đó và hiển thị trang Authentication Portal để người dùng nhập thông tin xác thực.

- no-captive-portal: Tường lửa đánh giá chính sách bảo mật mà không cần xác thực người dùng.

Mặc định trang Authenticaiton Portal sẽ sử dụng thông tin có sẵn trên Firewall để hiển thị tại DEVICE > Response Pages như hình hoặc có thể cấu hình custom page hiển thị Authenticaiton Portal.

Sau cùng sẽ tiến hành cấu hình Authenticaiton Policy để thiết lập các traffic yêu cầu xác thực captive portal trong phần POLICES > Authentication > chọn Add.

Việc cấu hình Authentication Policy cũng tương tự như cấu hình Security Policy trước tiên tại tab General sẽ cấu hình thông tin cơ bản như tên policy, tag,...

Tại tab Source sẽ chỉ định nguồn traffic cần xác thực Authentication Portal trong bài Lab này sẽ là các thiết bị trong Inside_zone thuộc subnet 172.16.198.0/24 và 172.16.199.0/24.

Tab Destination sẽ chỉ định đích đến cần xác thực ở đây là Internet bên Outside_zone.

Tiếp theo tại tab Service/URL Category tiến hành cấu hình các service mà các thiết bị sẽ truy cập.

Lưu ý: Captive portal hay Authentication Portal chỉ hoạt động với các service web (như HTTP, HTTPS,...)

Cuối cùng tab Actions tiến hành chọn Authentication Profile tại phần Authentication Enforcement như hình bên dưới.

III. Kiểm tra hoạt động của Captive Portal trên PAN VM-seriesKiểm tra hoạt động của Captive Portal bằng các trên PC thuộc subnet 172.16.198.0/24 hoặc 172.16.199.0/24 truy cập webrower lúc này sẽ bị redirect sang trang Authentication Portal như hình. Cần nhập username và password đã cấu hình cho local user database để được truy cập tiếp.

Sau khi xác thực thành công lúc này sẽ thấy được truy cập bình thường vào URL ban đầu.

Trên PAN vào phần MONITOR > Logs > Traffic sẽ thấy được sau khi xác thực Captive Portal thành công thì các traffic lúc này đã được gán user ở phần SOURCE USER.

Để xác đinh user nào xác thực thành công tiến hành vào phần MONITOR > Logs > Authentication lúc này sẽ thấy được các thông tin xác thực của user như hình bên dưới.

Tiếp tục vào phần MONITOR > Logs > User-ID sẽ thấy được thông tin user đã được mapping với IP cũng như thời hạn hoạt động của user trước khi cần phải xác thực lại

IV. Cấu hình Security Policy sử dụng User trên PAN VM-series

Sau khi đã có được thông tin mapping IP với user lúc này tiến hành tạo một Security Policy để chặn user "cap-user02" truy cập URL "vnexpress.net" như hình bên dưới.

Tiến hành vào PC với user "cap-user02" sẽ tháy được không truy cập được URL "vnexpress.net" mặc dù các trang web khác truy cập bình thường.

Trên Palo Alto phần MONITOR > Logs > Traffic sẽ thấy được traffic tới URL "vnexpress.net" của user "cap-user02" đã match policy.

Giả định change IP của PC đã xác thực bằng user "cap-user02" thành IP khác như hình.

Lúc này khi mở trình duyệt ngay lập tức sẽ thấy được yêu cầu xác thực lại như hình.

Kiểm tra trên Palo Alto phần MONITOR > Logs > User-ID thấy được thông tin IP mới của user "cap-user02" đã được update. Ngoài ra lúc này cũng thấy được IP cũ đã mapping với user "cap-user02" trên thực tế IP này cần 60 phút để xóa ra hoàn toàn khỏi bảng User-ID. (thời gian timeout có thể điều chỉnh trong DEVICE > User Identification > Authentication Portal Settings > chọn vào bánh răng cưa)

Attachments

Last edited: