CẤU HÌNH FORESCOUT GIAO TIẾP VỚI SWITCH (Phần 1)

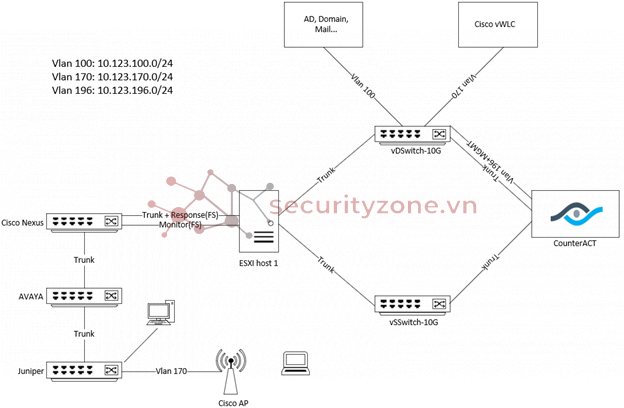

1. Mô tả bài lab Ở bài lab này ta sẽ tiến hành cấu hình cho forescout giao tiếp với các thiết bị switch để nó thực hiện các chức năng quản lý, kiểm soát thông tin theo thời gian thật, giới hạn hoạt động,… của các endpoints có dây.

Để Forescout có thể quản lý được endpoints trong bài lab ta cần phải thực hiện 1 số cấu hình sau:

- Cấu hình Span Port trên Cisco Nexus để Forescout có thể thấy được mọi traffic của các endpoints đi qua Cisco Nexus.

- Cấu hình để Forescout có thể giao tiếp được với các Switch Juniper(Access Switch) và Cisco Nexus(Core Switch) thông qua SSH và SNMP. Từ đó Forescout có thể đẩy các cấu hình xuống cũng như kiểm soát các kết nối của endponit tới Switch.

2. Cấu hình tạo channel trên Forescout

Trong bài lab ta deploy Forescout trên VMWARE nên từ Cisco Nexus ta sẽ lấy 1 dây làm span port (Monitor cho FS), dưới đây là cấu hình các bạn có thể tham khảo:

| monitor session 1 source interface port-channel46 both source interface Ethernet1/1 both source interface Ethernet1/2 both source interface Ethernet1/3 both source interface Ethernet1/5 both source interface Ethernet1/6 both source interface Ethernet1/7 both source vlan 170,196,210 destination interface Ethernet1/4 no shut interface Ethernet1/4 switchport monitor |

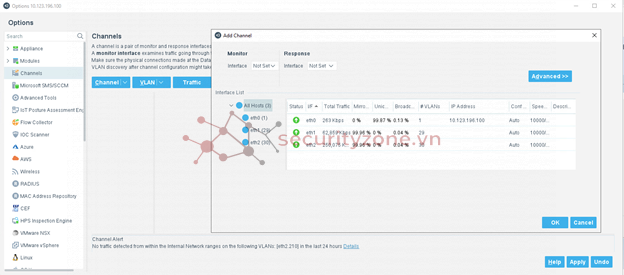

Tiếp theo đó ta sẽ truy cập giao diện console của Foresout rồi vào Options->Channels->Channel->Add. Lúc này nếu ta setup đúng như mô hình thì sẽ thấy traffic trên Forescout.

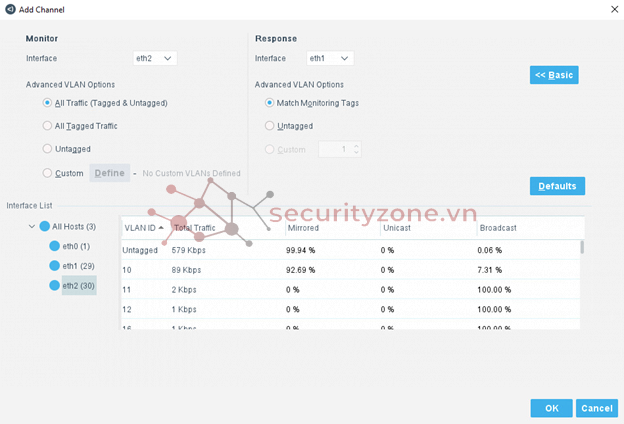

Ta sẽ tiến hành chọn interface nào là Moniter và Response. Ngoài ra ở tab Advanced ta cũng có thể lựa chọn thông số để moniter nhưng nên để All Traffic để monitor cả những traffic untag xong rồi nhấn OK và Apply để lưu cấu hình.

Đây là kết quả sau khi tạo 1 channel.

3. Cấu hình Add Switch vào Forescout

a. Cisco Nexus

Để add 1 switch vào Forescout ta phải cấu hình remote access trên Switch (ở bài lab này là SSH) tiếp theo đó ta sẽ cấu hình SNMP trên Switch (ở bài lab này là SNMPv3). Các bạn có thể tham khảo cấu hình SNMPv3 trên Cisco Nexus dưới đây:

| snmp-server contact SRVFORESCOUT snmp-server location LOCAL snmp-server globalEnforcePriv snmp-server user forescout network-operator auth sha ****** priv aes-128 ****** localizedkey snmp-server user forescout network-admin snmp-server host 10.123.196.100 informs version 3 auth forescout snmp-server context def vrf default snmp-server community ****** group network-admin snmp-server enable traps |

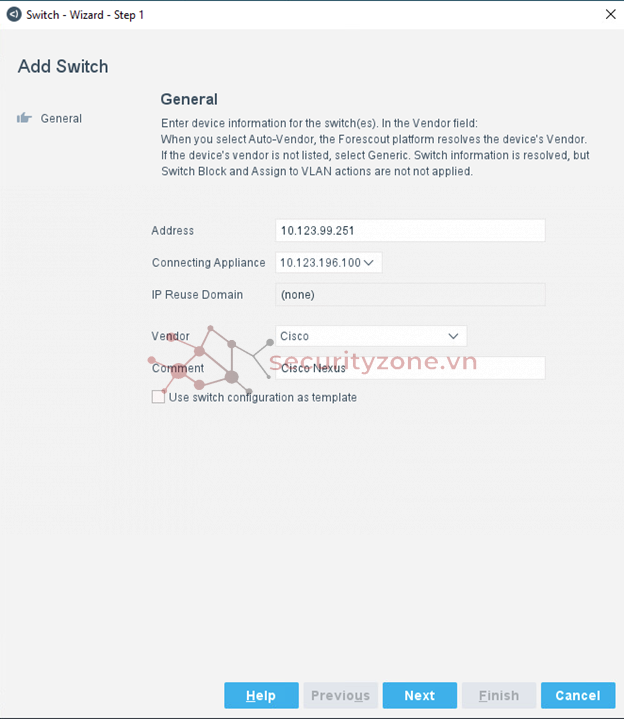

Tiếp theo ta sẽ cấu hình add switch trên Forescout vào phần Options->Switch->Switch->Add. Ta nhập ip của switch, vendor ta sẽ chọn Cisco rồi nhấn Next.

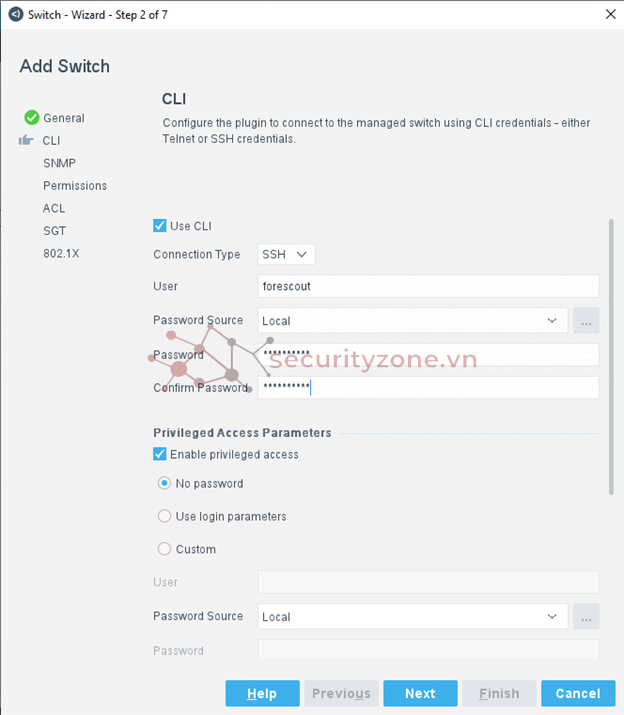

Tiếp theo ta sẽ tích vào ô CLI để nhập username và password của user admin ở đây dùng SSH(full quyền privilege 15) ngoài ra còn có thể dùng telnet. Nếu mode privilege trên switch có đặt password thì ta chọn Custom rồi nhập username cũng như password privilege ở phần Privilege Access Parameters còn không có password thì để như hình bên dưới sau đó nhấn Next.

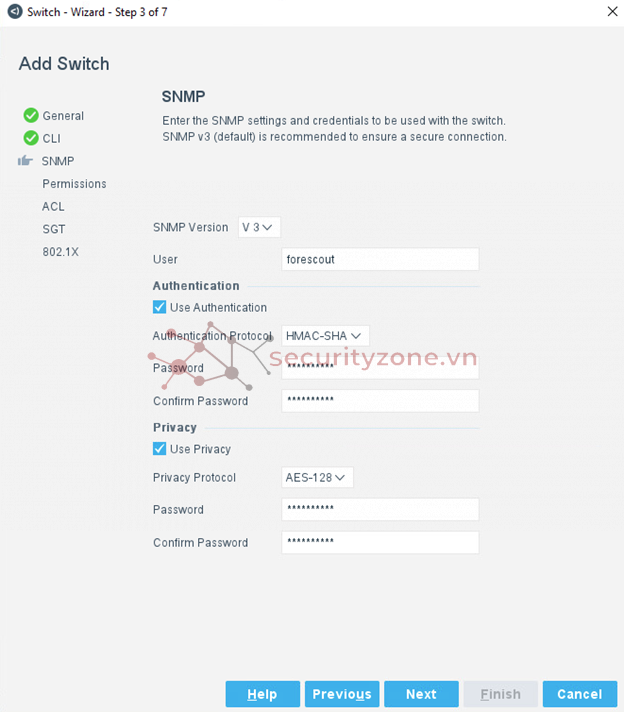

Ở phần SNMP có 3 version SNMPv1, SNMPv2c và SNMPv3 y để tăng tính Secure ta nên dùng SNMPv3, ta nhập user giống với khai báo trên switch. Sau đó chọn thuật toán ở phần Authentication là SHA giống với cấu hình SNMPv3 ví dụ ở trên sau đó nhập password. Còn ở phần Privacy ta chọn thuật toán AES-128 sau đó nhập password rồi nhấn Next.

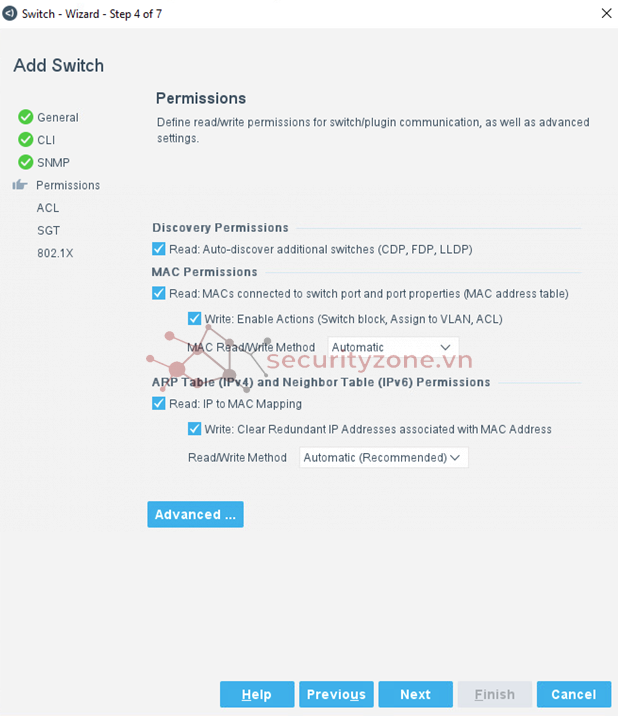

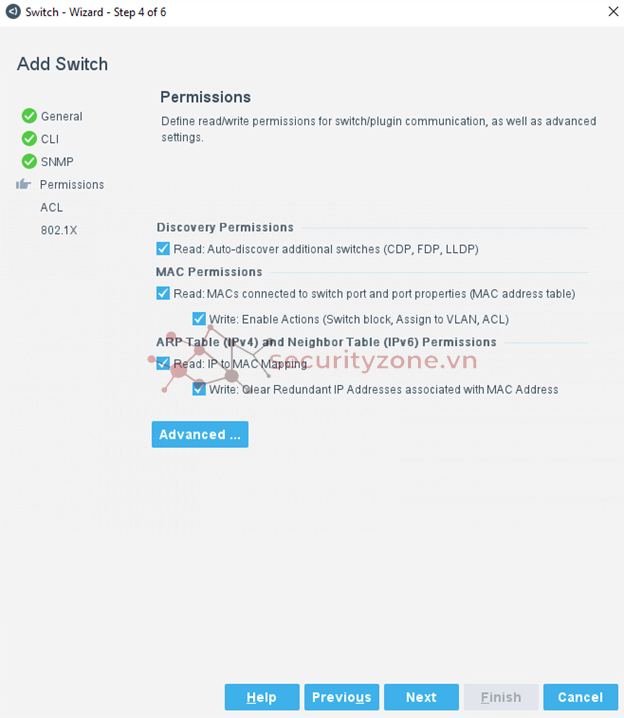

Ở phần Permissions chọn như hình bên dưới ý nghĩa các thông số trong hình đã giải thích trong link: https://securityzone.vn/t/lab-1-2-deploy-forescout-phan-2.11890/ sau đó chọn Next.

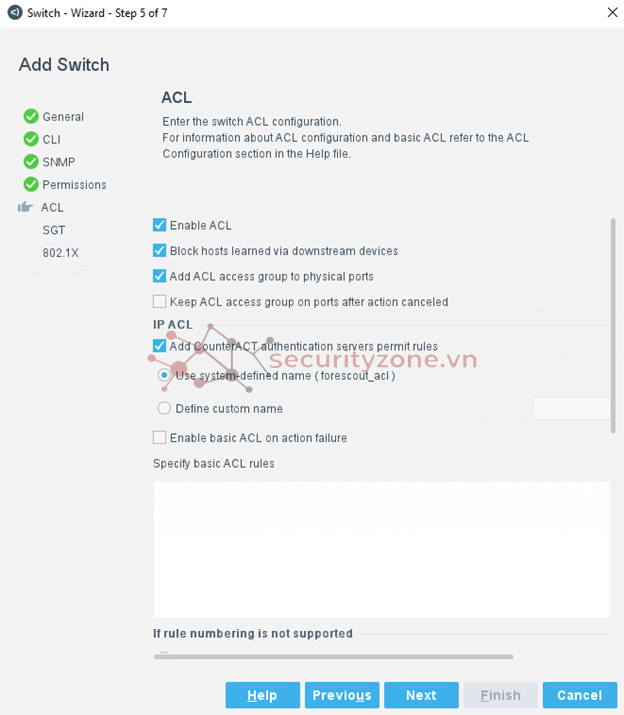

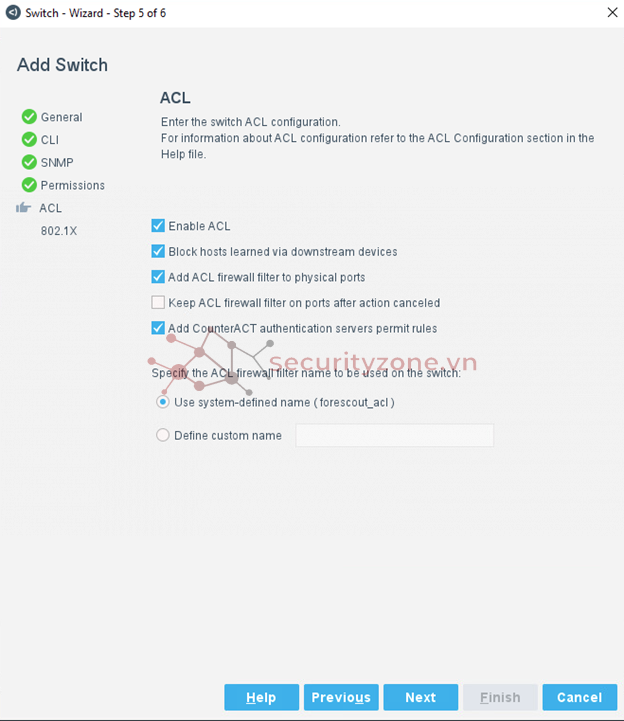

Ở phần ACL chọn giống hình các thông số đã được giải thích trong bài trước theo link: https://securityzone.vn/t/lab-1-2-deploy-forescout-phan-2.11890/.

Ở phần SGT và 802.1x trong bài này không cần cấu hình nên chonh Next nếu các bạn muốn tìm hiểu thì hãy xem lại bài trước theo link: https://securityzone.vn/t/lab-1-2-deploy-forescout-phan-2.11890/.

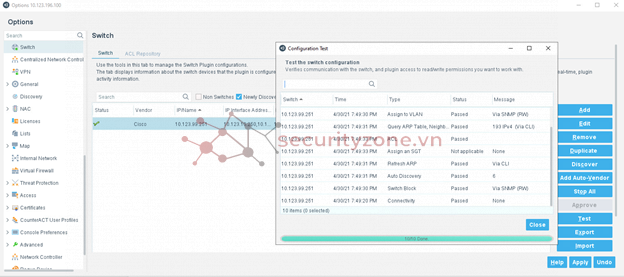

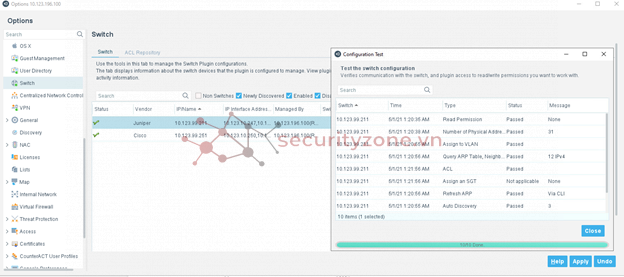

Sau khi cấu hình xong ta có thể chọn Test để kiểm tra Forescout có lấy được các thông tin của Switch không, nếu pass 10/10 có nghĩa là các bạn đã cấu hình thành công.

b. Juniper EX

Sau khi hoàn tất việc add Cisco Nexus vào Forescout tiếp theo ta sẽ add Juniper switch EX series vào Forescout cũng tưng tự. Dưới đây là phần cấu hình ví dụ SNMPv3 và SNMP trap trên switch Juniper EX các bạn có thể tham khảo:

| set snmp v3 usm local-engine user forescout authentication-sha authentication-key ****** set snmp v3 usm local-engine user forescout privacy-aes128 privacy-key ****** set snmp v3 vacm security-to-group security-model usm security-name forescout group FS_GROUP set snmp v3 vacm access group FS_GROUP default-context-prefix security-model any security-level privacy read-view ALL set snmp v3 vacm access group FS_GROUP default-context-prefix security-model any security-level privacy write-view ALL set snmp v3 vacm access group FS_GROUP default-context-prefix security-model any security-level privacy notify-view ALL set snmp v3 target-address NMS address 10.123.196.100 set snmp v3 target-address NMS tag-list FS_TAG set snmp v3 target-address NMS target-parameters FS_TARGET set snmp v3 target-parameters FS_TARGET parameters message-processing-model v3 set snmp v3 target-parameters FS_TARGET parameters security-model usm set snmp v3 target-parameters FS_TARGET parameters security-level privacy set snmp v3 target-parameters FS_TARGET parameters security-name jtac set snmp v3 target-parameters FS_TARGET notify-filter ALL set snmp v3 notify NOTIFY_ALL type trap set snmp v3 notify NOTIFY_ALL tag FS_TAG set snmp v3 notify-filter ALL oid .1 include set snmp trap-options source-address 10.123.99.211 |

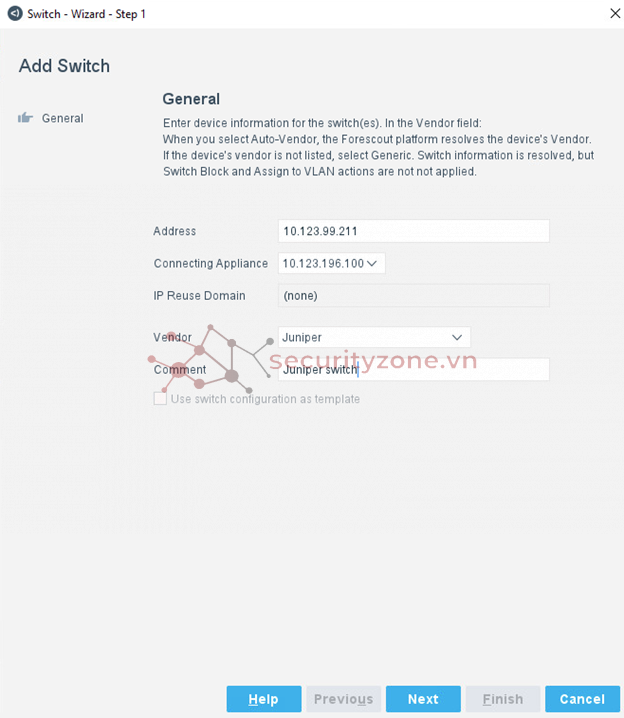

Sau khi cấu hình xong trên Switch Juniper ta sẽ tiến hành Add 1 Switch mới trên Forescout truy cập vào Options->Switch->Switch->Add và điền thông tin như hình rồi nhấn Next.

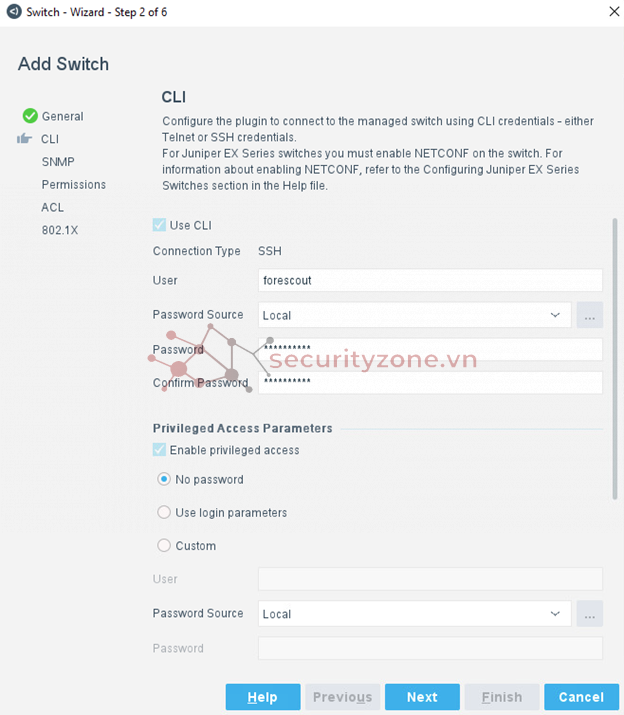

Ở phần CLI thiết bị switch Juniper chỉ cho remote access thông qua SSH còn thông tin khác tương tự như add switch Cisco Nexus. Sau khi điền thông tin SSH ta nhấn Next.

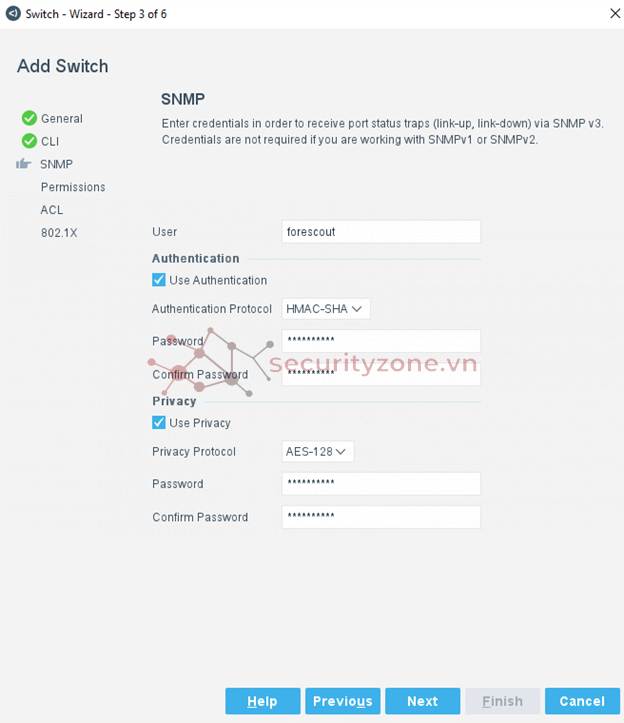

Ở phần SNMP thì Juniper Switch chỉ hỗ trợ SNMPv3, ta nhập thông tin username cũng như password Authentication(SHA) và Privacy(AES-128) trên phần cấu hình SNMPv3 theo ví dụ ở trên rồi nhấn Next.

Ở phần Permissions ta chọn giống như phần Cisco Nexus rồi nhấn Next.

Ở phần ACL ta cũng cấu hình tương tự giống Cisco Nexus rồi nhấn Next (Đối với Switch Juniper sẽ không có phần SGT).

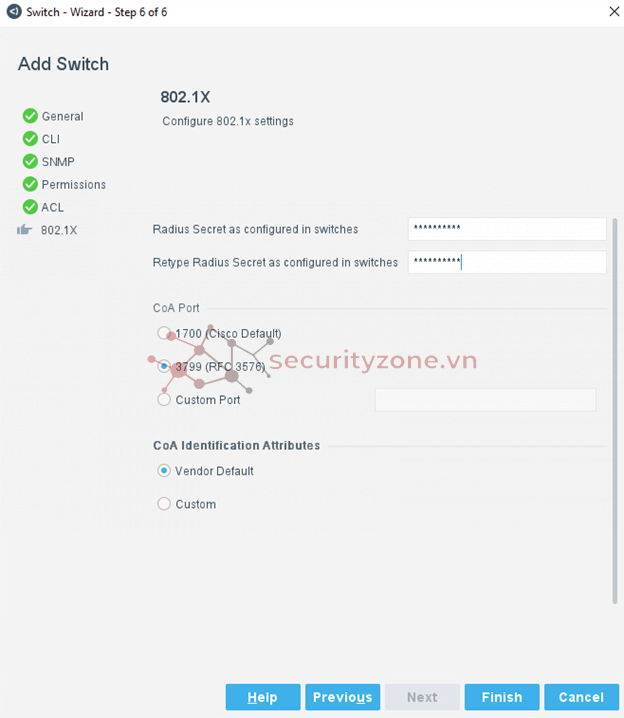

Cuối cùng ở phần 802.1x ta sẽ cấu hình Secret key và chọn port 3799 cho CoA port để Juniper switch đóng vai trò authencator để xác thực 802.1x Wire rồi nhấn Finish.

Sau khi cấu hình xong ta có thể Test lại cấu hình nếu Pass 10/10 thì phần cấu hình đã chính xác.

(Còn tiếp)

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới