Thiết bị tường lửa Sophos XGS hỗ trợ tính năng High Availability cho 2 thiết bị để đảm bảo tính dự phòng và khả dụng của thiết bị cũng như khả năng chuyển đổi dự phòng của lưu lượng và dịch vụ, giúp giảm thiểu thời gian ngừng hoạt động và gián đoạn hệ thống mạng.

Một số thuật ngữ ta cần nắm khi triển khai tính năng HA cho thiết bị tường lửa Sophos:

1. Thiết bị và firmware

II. Các bước cấu hình HA Active-Passive

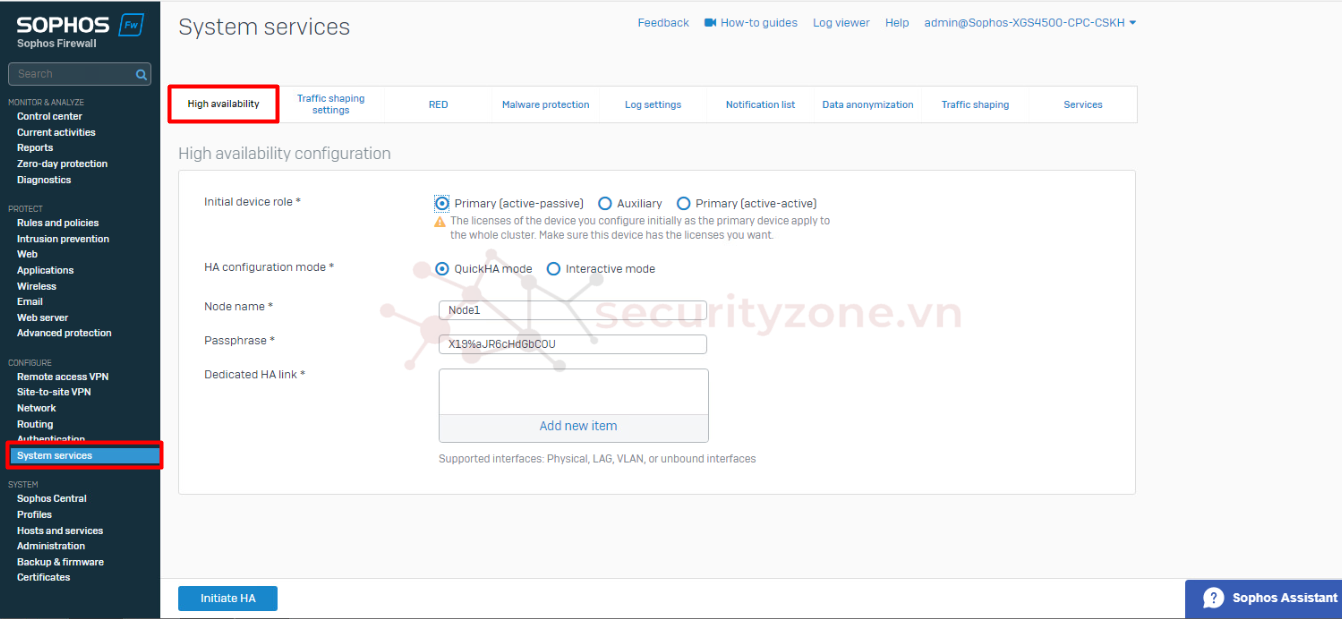

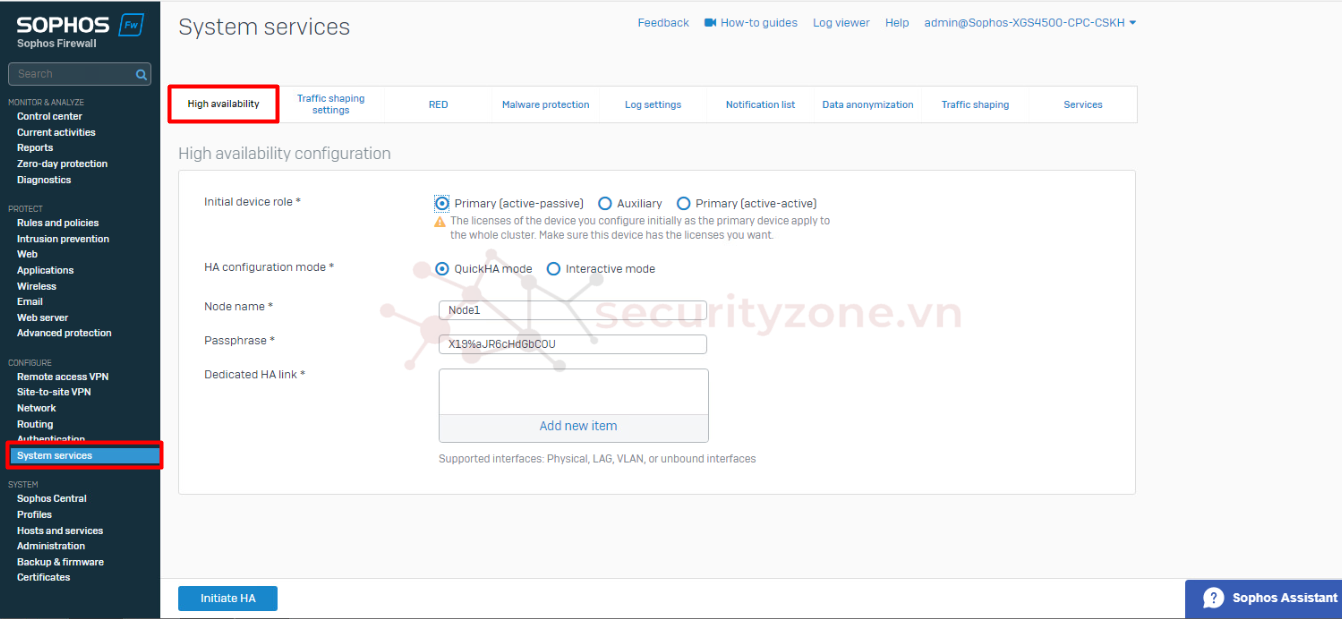

Bước 1: Truy cập vào GUI quản trị của thiết bị Primary, vào phần System services > High availability:

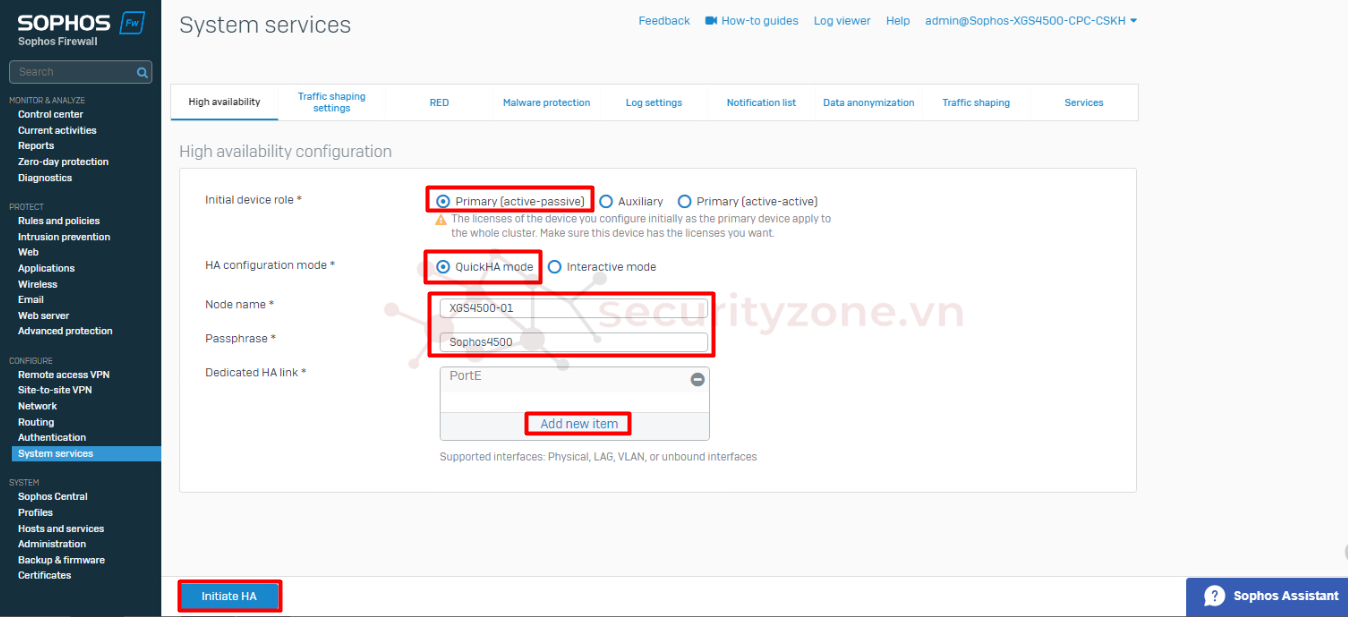

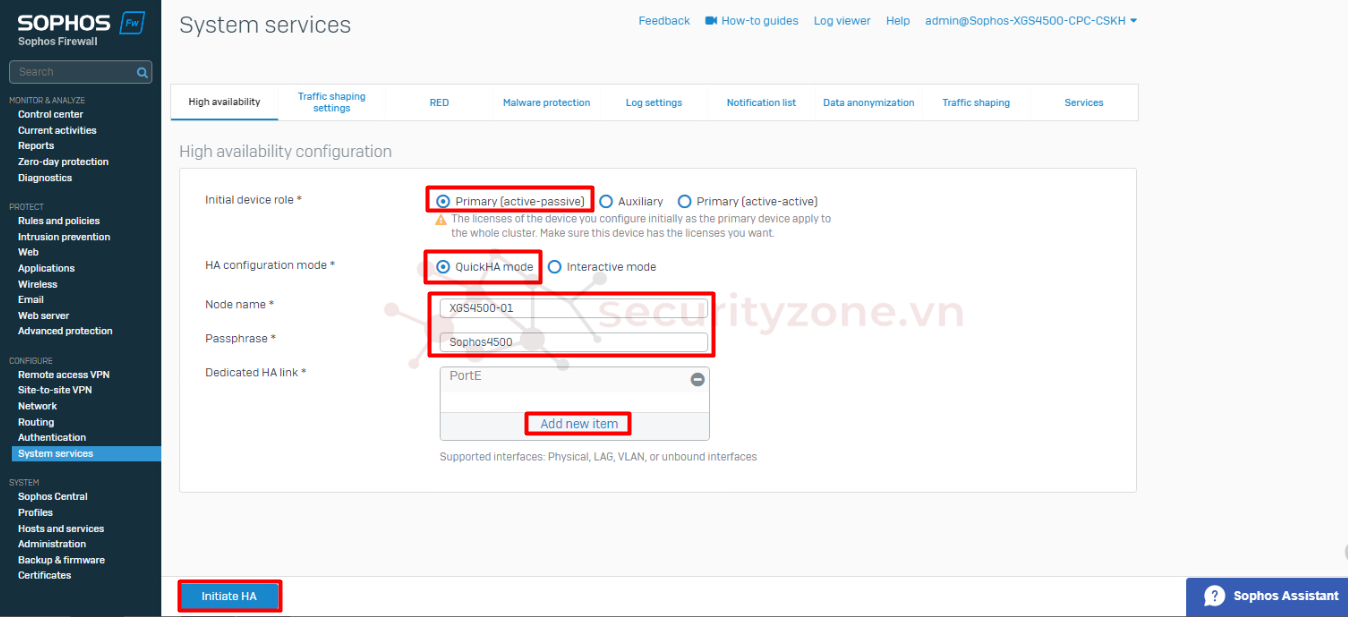

Bước 2: Cấu hình các thông tin cho thiết bị trong cụm HA, sau đó chọn Initiate HA:

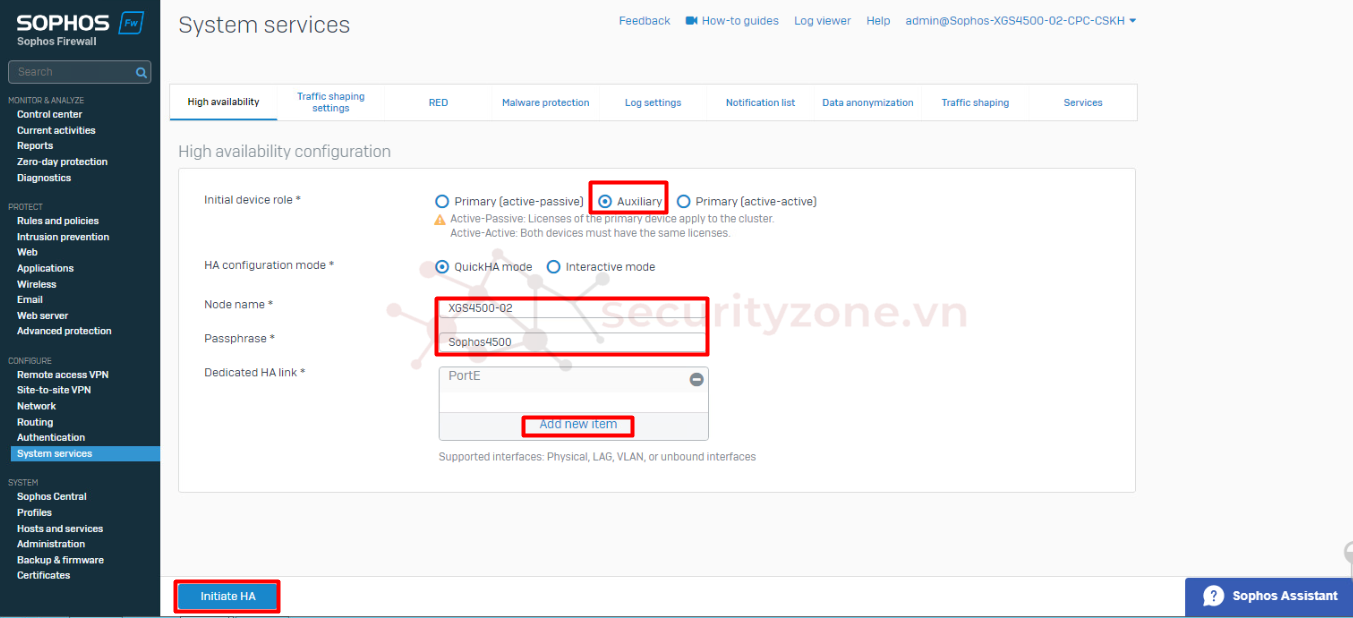

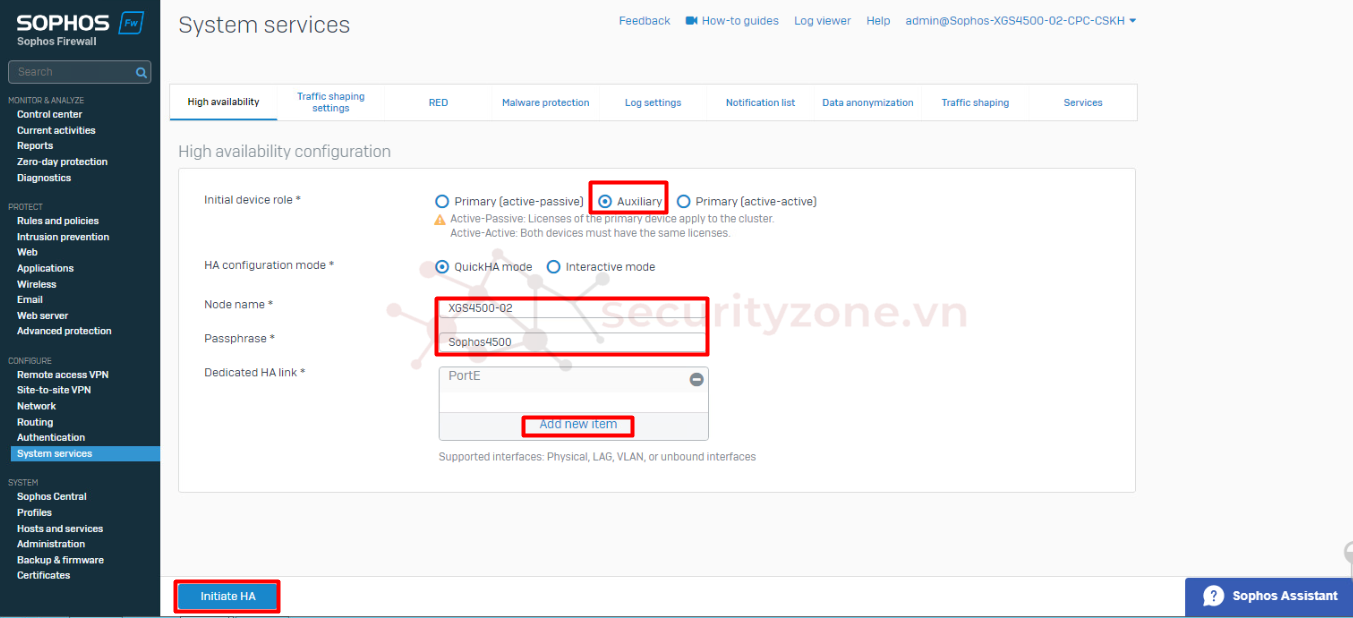

Bước 3: Truy cập vào GUI của thiết bị Auxiliary, vào phần System services > High availability, cấu hình các thông tin tương tự với thiết bị Primary với Role là Auxiliary:

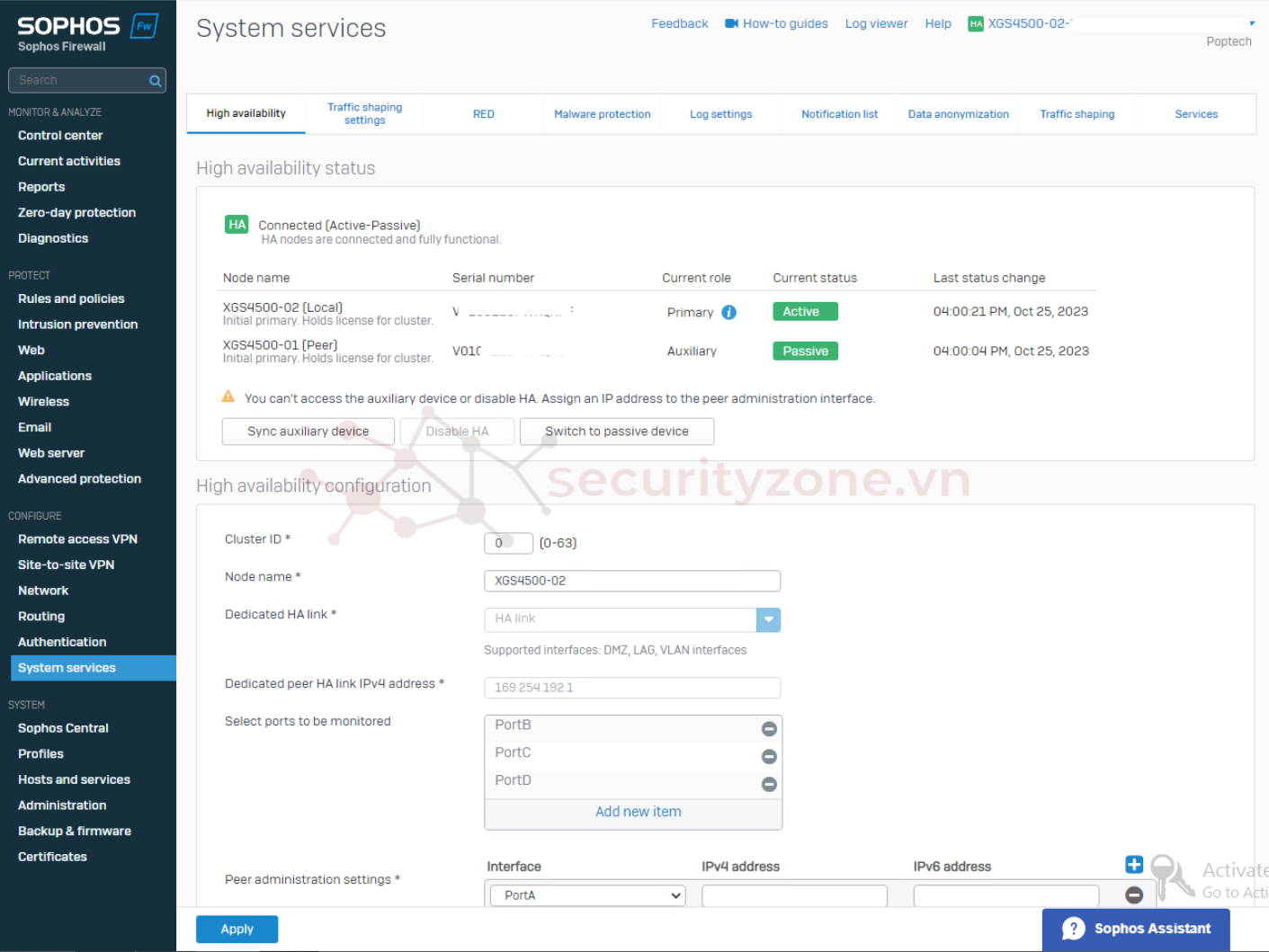

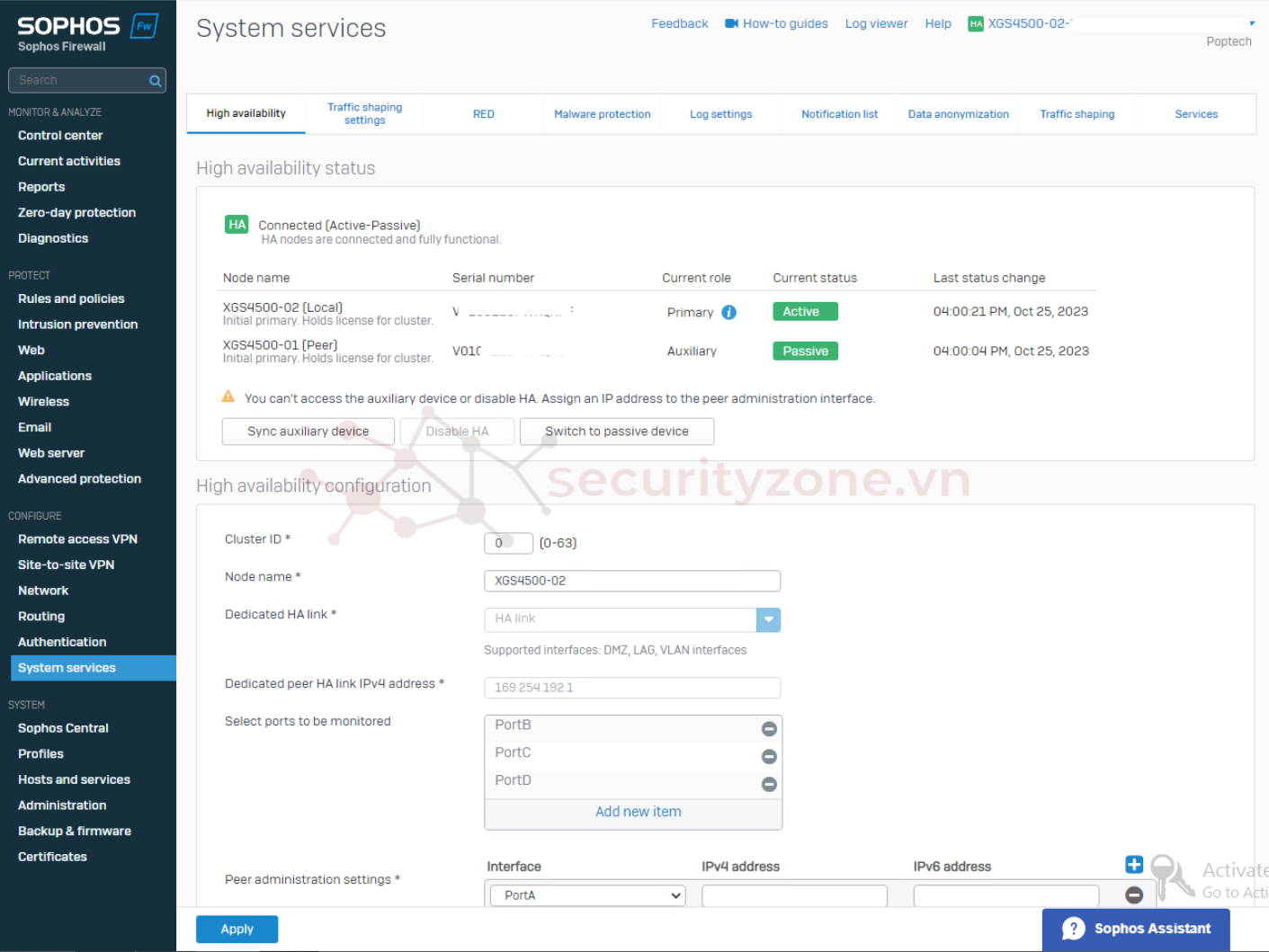

Bước 4: Kiểm tra trạng thái HA của thiết bị:

Bước 5: (Tùy chọn) Định cấu hình nâng cao HA. Tại giao diện phần cấu hình HA của thiết bị Primary, có thể tùy chọn những thông tin sau:

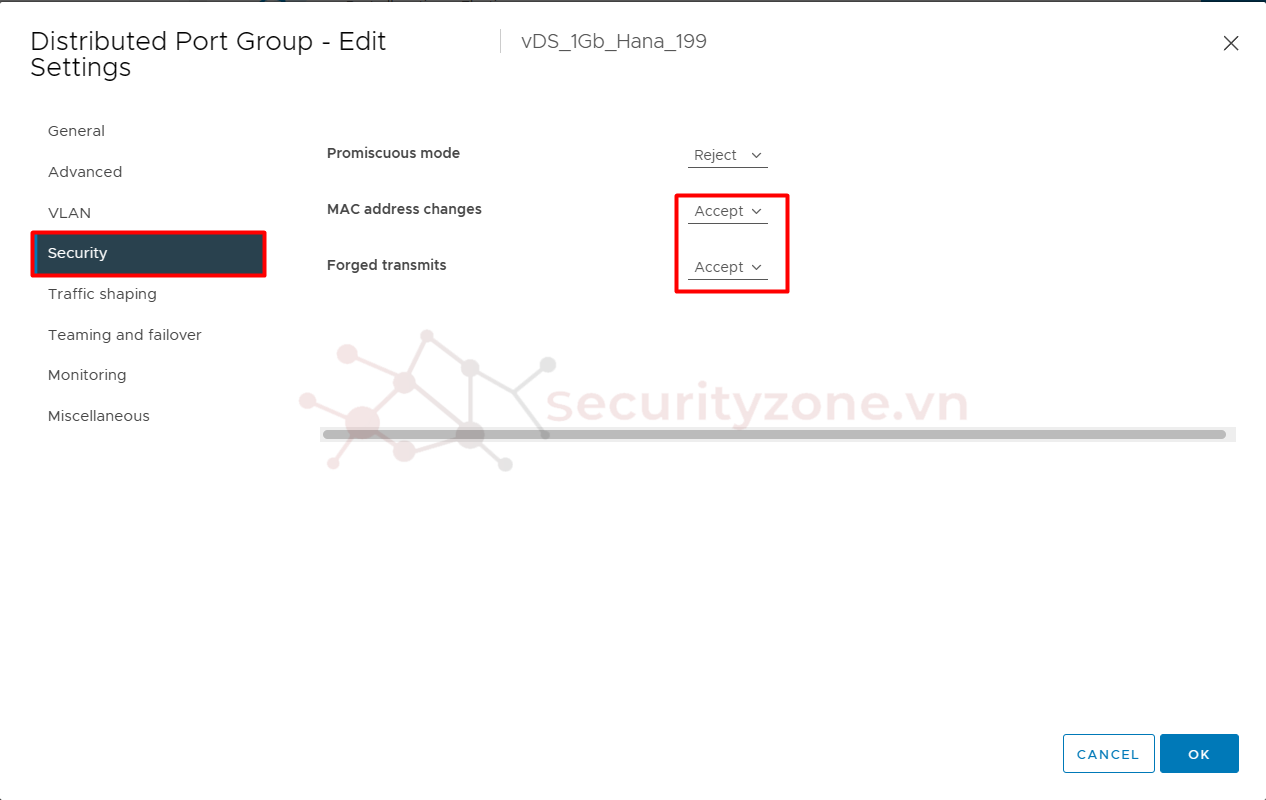

Lưu ý nếu các bạn đang cấu hình HA cho thiết bị Sophos Virtual thì cần thay đổi chính sách bảo mật cho cổng vSwitch mà các bạn sử dụng cho VM thành Accept như hình sau:

***LỖI KHÔNG TRUY CẬP ĐƯỢC GUI QUẢN TRỊ CỦA THIẾT BỊ PRIMARY KHI CẤU HÌNH HA CHO VIRTUAL SOPHOS***

Nếu trường hợp sau khi các bạn cấu hình theo các bước trên nhưng lại gặp phải lỗi không truy cập được GUI của thiết bị Primary mà chỉ truy cập được GUI của thiết bị Auxiliary thì các bạn có thể tham khảo cách fix sau:

Chúc các bạn thành công :">

Một số thuật ngữ ta cần nắm khi triển khai tính năng HA cho thiết bị tường lửa Sophos:

- Cluster: Một Cluster sẽ bao gồm 2 thiết bị tường lửa được cấu hình để đồng bộ và hoạt động như một thiết bị duy nhất. Trong Cluster sẽ có 1 thiết bị đóng vai trò là Primaey (chính) và thiết bị còn lại là Auxiliary (phụ).

- Primary: Thiết bị đóng vai trò chính trong cụm Cluster, tất cả các lưu lượng traffic đều sẽ đi đến thiết bị Primary và được xử lý.

- Auxiliary: Thiết bị đóng vai trò phụ trong cụm Cluster. Nếu Cluster được cấu hình chế độ Active-Passive thì thiết bị phụ này sẽ ở chế độ dự phòng không hoạt động, nhưng ở chế độ Active-Active thì nó cũng sẽ xử lý lưu lượng.

- Active: Thiết bị xử lý lưu lượng mạng đi qua cụm Cluster.

- Passive: Thiết bị trong chế độ chờ và không hoạt động, đồng nghĩa sẽ không có lưu lượng mạng nào đi qua nó.

- Dedicated HA Link: Là liên kết vật lý giữa các thiết bị trong cụm HA.

- Monitored Interface: Tập hợp các giao diện kết nối mà bạn muốn theo dõi, nếu bất kì giao diện nào bị down (xét trên thiết bị Active) thì giao diện đó sẽ bị loại bỏ khỏi cụm HA và xảy ra chuyển đổi dự phòng.

- Heartbeat connection: Các thiết bị trong cụm HA sẽ trao đổi thông tin này thông qua liên kết HA để kiểm tra trạng thái của nhau.

- Hot spare: Thiết bị đóng vai trò phụ trợ trong cấu hình cụm Active-Passive.

- QuickHA: cung cấp cách dễ dàng để triển khai HA cho Sophos với các bước cấu hình tối thiểu bằng cách tự động chọn các giá trị cấu hình mặc định. Sau khi HA được định cấu hình và kích hoạt bằng QuickHA, bạn có thể định cấu hình các tùy chọn HA nâng cao. Ví dụ: cổng giám sát, bộ hẹn giờ duy trì và dự phòng về cài đặt chính.

- Interactive: cho phép bạn kiểm soát nhiều hơn các cài đặt HA. Ở chế độ này, bạn có thể chọn các tham số mà QuickHA sẽ tự động chọn, chẳng hạn như địa chỉ MAC ảo được chỉ định và cài đặt quản trị ngang hàng. Trong chế độ này, bạn cần định cấu hình tường lửa phụ trước, sau đó là tường lửa chính.

1. Thiết bị và firmware

- Các thiết bị trong cụm HA phải cùng model và phiên bản phần cứng (tuy nhiên với dòng tường lửa Sophos XGS ta vẫn có thể cấu hình HA cho 2 thiết bị khác biên bản phần cứng).

- Các thiết bị phải có cùng số cổng/ giao diện (áp dụng cho cả các cài đặt của module mở rộng cổng Flexi)

- Các thiết bị phải được cài đặt cùng phiên bản firmware (bao gồm cả phiên bản maintenance và hotfix)

- Đối với thiết bị tường lửa độc lập đã được quản lý từ Sophos Central, hãng khuyến nghị cần hủy đăng ký các thiết bị này sau đó cấu hình HA và đăng ký lại.

- Các cổng được cấu hình theo dõi trên cụm HA (Monitored Interface) phải có kết nối, nếu đặt IP cần sử dụng các IP có cùng subnet network.

- Liên kết HA chuyên dụng phải có địa chỉ IP tĩnh duy nhất, cùng lớp mạng trên cả 2 thiết bị và có thể cấu hình LAG hoặc VLAN (nếu cấu hình trên VLAN cần tắt tính năng SPT), không được cấu hình DHCP hoặc PPPoE

- Cần bật tính năng SSH trên vùng DMZ cho cả 2 thiết bị

- Trong chế độ Active-Active thì không được cấu hình DHCP và PPPoE trên các giao diện của cả 2 thiết bị, nhưng với chế độ Active-Passive thì có thể, tuy nhiên khi failover xảy ra thì sẽ không được hỗ trợ.

- Không cấu hình Cellular WAN, địa chỉ Alias IP và ghi đè địa chỉ MAC trên cổng chuyên dụng HA.

- Thiết bị phải cần register trước khi cấu hình HA

- Nếu cấu hình mode Active-Active thì cần kích hoạt license cho cả 2 thiết bị tuy nhiên với mode Active-Passive thì chỉ cần đăng kí 1 license cho thiết bị Primary.

- Trong trường hợp sử dụng phần mềm hoặc thiết bị ảo, bạn chỉ cần đăng kí Base License cho thiết bị Primary.

II. Các bước cấu hình HA Active-Passive

Bước 1: Truy cập vào GUI quản trị của thiết bị Primary, vào phần System services > High availability:

Bước 2: Cấu hình các thông tin cho thiết bị trong cụm HA, sau đó chọn Initiate HA:

- Intial Device Role: chọn role cho thiết bị (thiết bị chạy chính là Primary với mode Active-Passive)

- HA configuration mode: chọn cách cấu hình là QuickHA (cấu hình cơ bản cho cụm HA)

- Node name và Passphrase: tên hiển thị trong cặp HA và mật khẩu để tạo kết nối giữa 2 thiết bị Sophos, có thể để mặc định hoặc thay đổi

- Dedicated HA link: chọn link được sử dụng làm liên kết HA giữa 2 thiết bị. Tối đa sử dụng 4 interface cho kết nối này (có thể là vật lý, VLAN hoặc LAG), sau khi chọn thì interface này sẽ được đổi tên và gán địa chỉ IP là 169.254.192.0/24

Bước 3: Truy cập vào GUI của thiết bị Auxiliary, vào phần System services > High availability, cấu hình các thông tin tương tự với thiết bị Primary với Role là Auxiliary:

Bước 4: Kiểm tra trạng thái HA của thiết bị:

Bước 5: (Tùy chọn) Định cấu hình nâng cao HA. Tại giao diện phần cấu hình HA của thiết bị Primary, có thể tùy chọn những thông tin sau:

- Select ports to be monitored: chọn các giao diện vật lý hoặc LAG muốn theo dõi trạng thái HA. Nếu một cổng được theo dõi bị hỏng/down thì sẽ diễ ra quá trình failover.

- Peer administration settings: cấu hình thông tin Interface và IP để truy cập được GUI quản trị của thiết bị Auxiliary,

- Preferred primary device: đây là lựa chọn ưu tiên, được sử dụng trong trường hợp các bạn muốn chỉ định 1 thiết bị đóng vai trò Active. Nếu trong trường hợp cả 2 thiết bị trong cụm HA đều hoạt động thì thiết bị được ưu tiên sẽ luôn nắm vai trò Active.

- Keepalive request interval: cấu hình thời gian thiết bị gửi thông tin heartbeat qua cổng liên kết HA. Mặc định sẽ là 250 (mili giây)

- Keepalive attempts: số lần thử gửi gói heartbeat, mặc định là 16. Ví dụ nếu cấu hình "Keepalive request interval" là 250mms và "Keepalive attempts" là 8 thì thiết bị sau khoảng thời gian 250mms x 8 = 2 giây không nhận được gói heartbeat của thiết bị kia thì thiết bị kia sẽ bị xem như là đã chết.

- Use host or hypervisor-assigned MAC address:

- Host: sử dụng địa chỉ MAC vật lý (sử dụng trong trường hợp thiết bị Sophos cứng)

- Hypervisor-assigned address: sử dụng địa chỉ MAC do Hypervisor chỉ định (sử dụng cho các thiết bị Sophos ảo hóa)

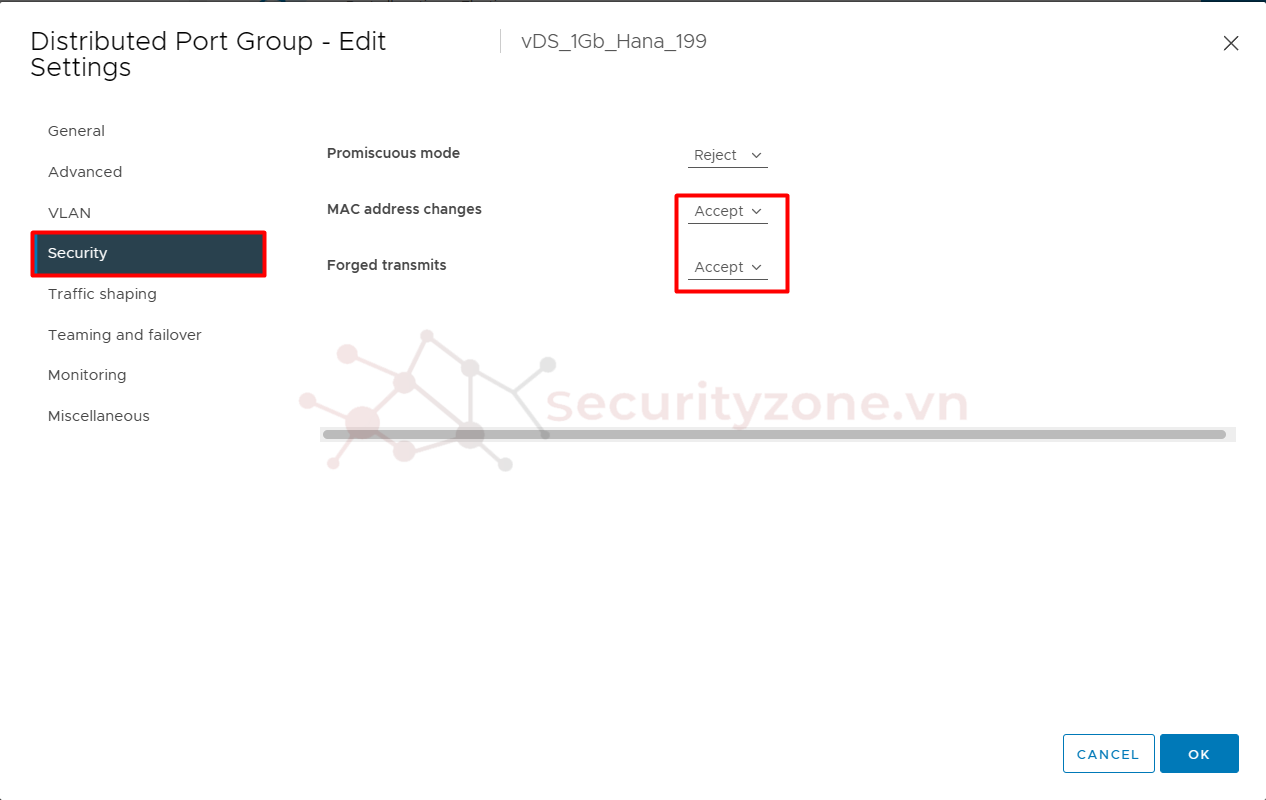

Lưu ý nếu các bạn đang cấu hình HA cho thiết bị Sophos Virtual thì cần thay đổi chính sách bảo mật cho cổng vSwitch mà các bạn sử dụng cho VM thành Accept như hình sau:

***LỖI KHÔNG TRUY CẬP ĐƯỢC GUI QUẢN TRỊ CỦA THIẾT BỊ PRIMARY KHI CẤU HÌNH HA CHO VIRTUAL SOPHOS***

Nếu trường hợp sau khi các bạn cấu hình theo các bước trên nhưng lại gặp phải lỗi không truy cập được GUI của thiết bị Primary mà chỉ truy cập được GUI của thiết bị Auxiliary thì các bạn có thể tham khảo cách fix sau:

- Disable tính năng HA trên thiết bị Primary bằng giao diện dòng lệnh: system ha disable => trên thiết bị Auxiliary cũng sẽ tự động disable HA

- Cấu hình lại HA cho thiết bị Auxiliary trước, sau đó khi cấu hình HA cho thiết bị Primary, tại mục Peer administration settings các bạn điền địa chỉ IP GUI của thiết bị Primary => như vậy các bạn sẽ truy cập được GUI của thiết bị Primary nhưng sẽ không thể vào GUI của thiết bị Auxiliary nữa

- Nguyên nhân: Do tất cả các port của Sophos virtual đều sẽ được đồng bộ IP cho 2 thiết bị trong cặp HA vì vậy IP của cổng LAN truy cập GUI cho thiết bị cũng sẽ được đồng bộ

- Nếu sau khi cấu hình như trên mà gặp lỗi thiết bị Primary đang chạy "Standalone" thì các bạn hãy thử reboot thiết bị hoặc tắt 1 cổng Monitor và bật lại để trạng thái HA được chuyển quyền đồng thời cũng sẽ reset lại trạng thái

Chúc các bạn thành công :">

Attachments

Last edited: