root

Moderator

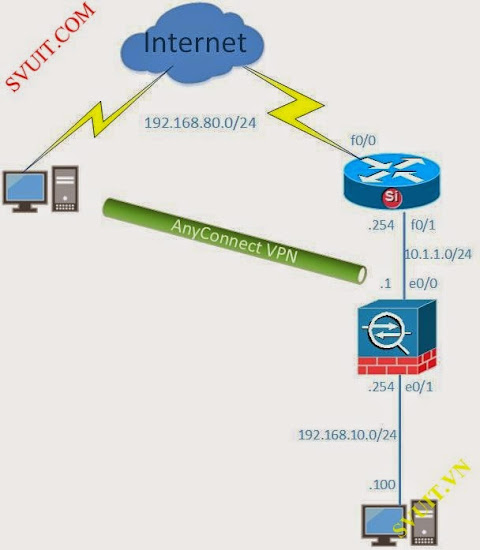

I. Mô hình và yêu cầu

- Giới thiêu:

II. Triển khai

1. Cấu hình IP trên Router ISP và ASA 8.3

- Cấu hình IP và route

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]R1(config)#interface f0/0

R1(config-if)#ip add dhcp

R1(config-if)#no shut

R1(config-if)#int f0/1

R1(config-if)#ip add 10.1.1.254 255.255.255.0

R1(config-if)#no shut

R1(config)#ip route 192.168.10.0 255.255.255.0 10.1.1.1[/TD]

[/TR]

[/TABLE]

- Cấu hình IP trên ASA 8.3

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# ip add 10.1.1.1 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# int g1

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# ip add 192.168.10.254 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# exit

ciscoasa(config)# route outside 0 0 10.1.1.254

ciscoasa(config)# fixup protocol icmp[/TD]

[/TR]

[/TABLE]

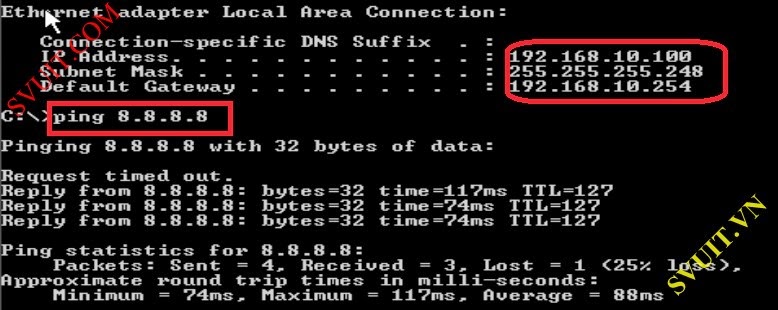

- ASA ping ra internet thành công

2. Cấu hình Anyconnect

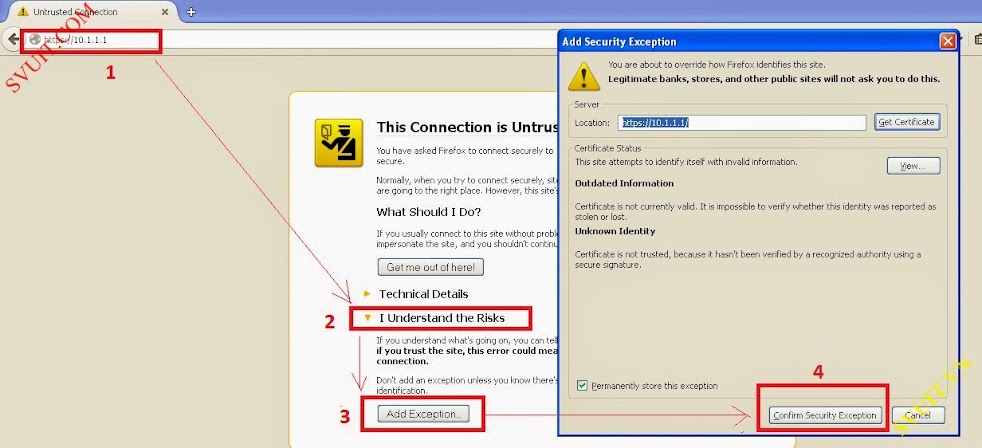

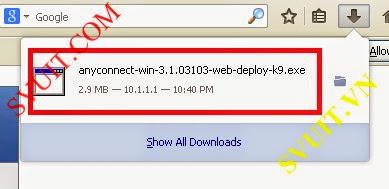

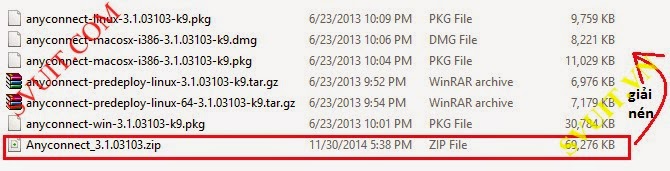

- Đầu tiên các bạn cần download các gói VPN Anyconnect về tại địa chỉ sau: http://www.firewall.cx/downloads/ci...ecure-mobility-client-win-mac-linux/file.html

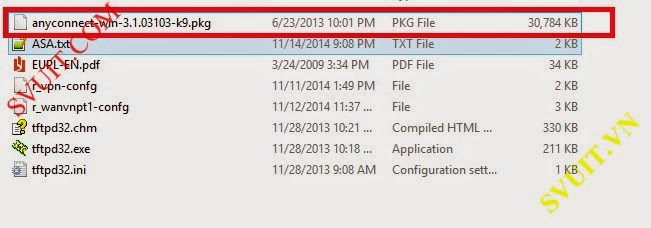

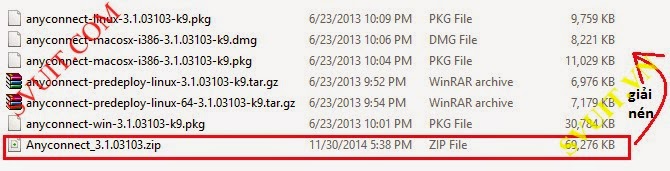

- Sau đó các bạn giải nén file Anyconnect_3.1.03103.zip và được các file sau

- Ở đây mình sẽ demo trên windows nên mình sẽ sử dụng file anyconnect-win-3.1.03103-k9.pkg nhé.

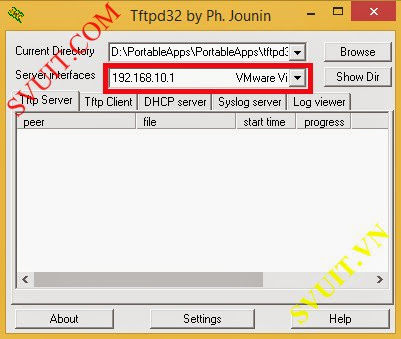

- Các bạn bật tftpd server lên ( các bạn có thể download tftpd server tại đây http://tftpd32.jounin.net/tftpd32_download.html

- sau đó cho file "anyconnect-win-3.1.03103-k9.pkg" vào thư mục cài đặt tftpd để chúng ta thực hiện copy file này lên flash của ASA 8.3. Ví dụ như tftpd của mình như sau:

- Sau đó các bạn thực hiện chép anyconnect-win-3.1.03103-k9.pkg lên ASA. Làm tý cafe rồi tiếp tục trong quá trình em ASA chép file vào Flash nhé

- OK sau khi chép xong. Các bạn kiểm tra lại trong flash của ASA xem có file chép lên chưa nhé

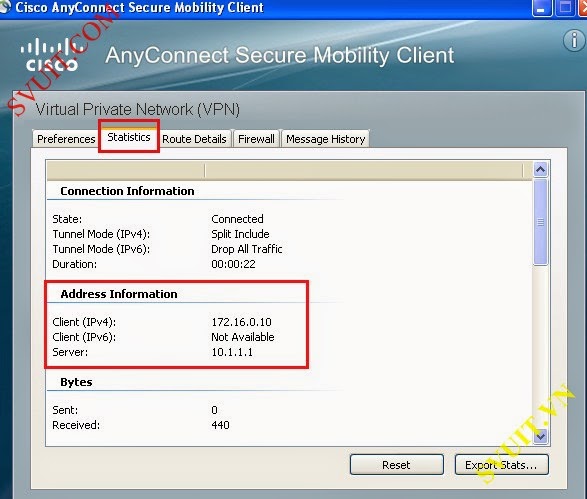

- A/e tạo 1 Pool và 1 ACL cho VPN client nhé

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]// Khúc này là tạo pool cấp cho client khi vpn vào ASA thành công

ciscoasa(config)# ip local pool POOL-VPN 172.16.10-172.16.10.20 mask 255.255.255.0

// khúc này là ACL cho phép client VPN truy cập vào subnet 192.168.10.0/24 của chúng ta trong inside ASA

ciscoasa(config)# access-list ACL-VPN extended permit ip 192.168.10.0 255.255.255.0 172.16.10.0 255.255.255.0[/TD]

[/TR]

[/TABLE]

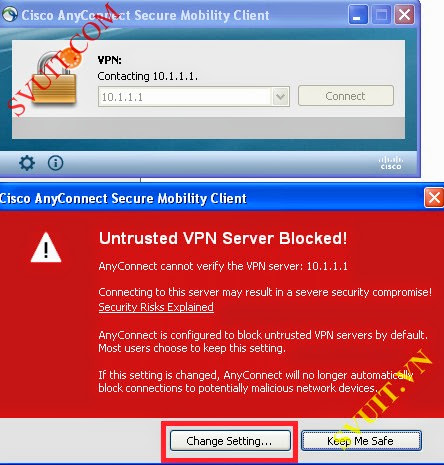

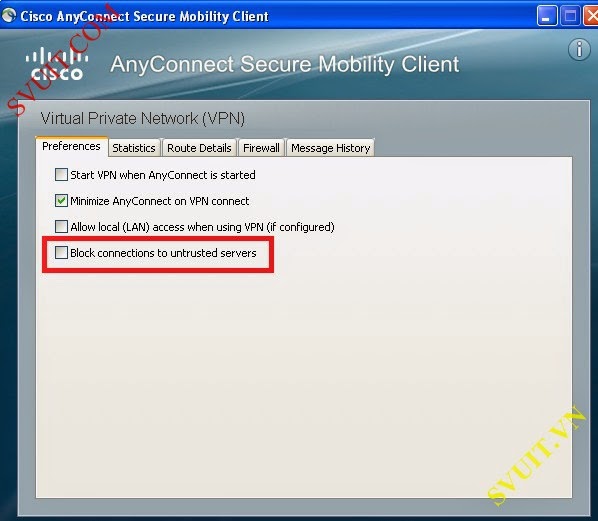

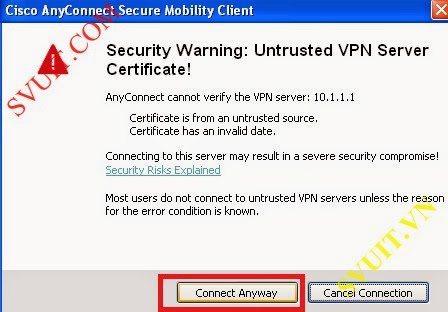

Tiếp theo là vào giai đoạn chính, cấu hình WEB VPN, a/e nên tỉnh táo nếu không sẽ bị bất tỉnh

- Enable webvpn trên cổng outside của ASA

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ciscoasa(config)# webvpn

ciscoasa(config-webvpn)#enable outside[/TD]

[/TR]

[/TABLE]

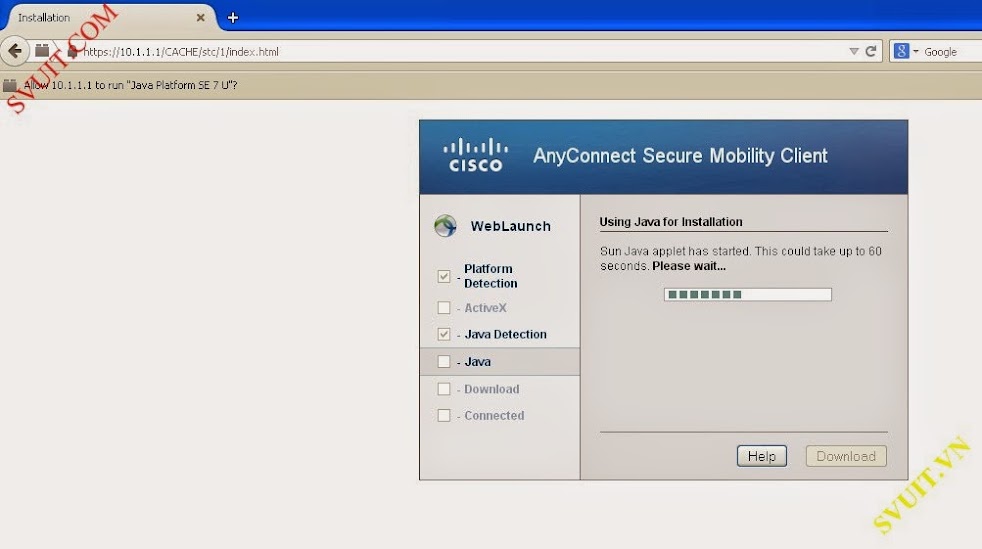

- Sau đó là quá trình cài anyconnect-win-3.1.03103-k9.pkg mà chúng ta đã up lên flash ở bước trên với 1 câu lệnh hết sức đơn giản

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-webvpn)# svc image disk0:/anyconnect-win-3.1.03103-k9.pkg 1[/TD]

[/TR]

[/TABLE]

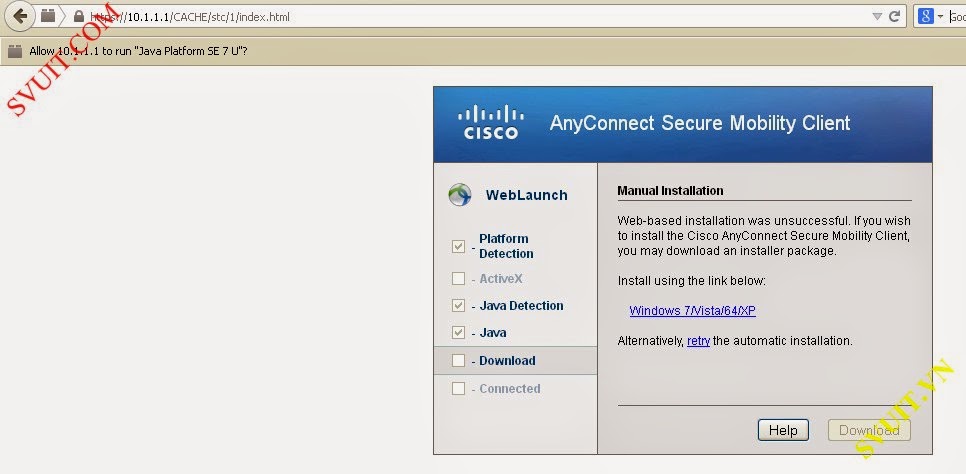

- Nhưng đôi khi đơn giản thì hay gặp rắc rối khó đỡ ví dụ như mình đã gặp

- Cũng may là nó có hướng dẫn cho mình lỗi tại không đủ chỗ trống. Các bạn thực hiện tăng dung lượng lên 60 MB và thực hiện lại lệnh cài đặt nhé

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-webvpn)# cache-fs limit 60

ciscoasa(config-webvpn)# svc image disk0:/anyconnect-win-3.1.03103-k9.pkg 1

ciscoasa(config-webvpn)# svc enable[/TD]

[/TR]

[/TABLE]

- Nếu bạn muốn cấu hình nhiều group khi người dùng đăng nhập vào thì các bạn cấu hình như sau

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-webvpn)# tunnel-group-list enable[/TD]

[/TR]

[/TABLE]

- Tạo tên Group Policy mà bạn muốn áp cho client

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ciscoasa(config-webvpn)# group-policy WEBVPN internal[/TD]

[/TR]

[/TABLE]

- Gán các thuộc tính cho cái group mà bạn vừa tạo

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config)# group-policy WEBVPN attributes

//Chọn giao thức mà VPN được hỗ trợ cho group mà bạn tạo ở trên nhé

ciscoasa(config-group-policy)# vpn-tunnel-protocol svc

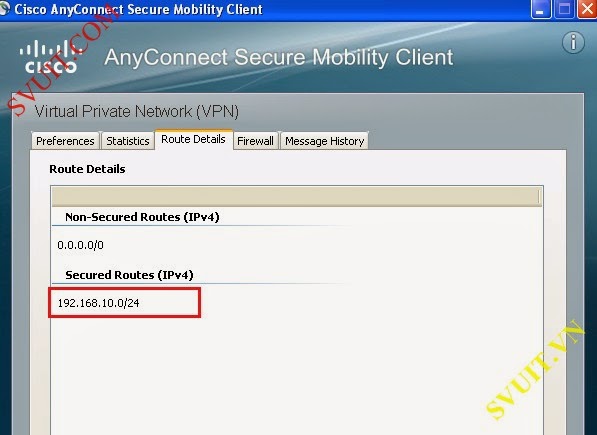

// Cấu hình tính năng split-tunnel

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified

// Access list cho phép client VPN được phép truy cập những nơi nào

ciscoasa(config-group-policy)# split-tunnel-network-list value ACL-VPN

// Add pool dhcp cấp cho VPN client

ciscoasa(config-group-policy)# address-pools value POOL-VPN[/TD]

[/TR]

[/TABLE]

- Cấu hình thuộc tính cho SVC

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-group-policy)# webvpn

// phần mềm Anyconnect VPN Client sẽ vẫn được giữ lại sau khi ngừng kết nối

ciscoasa(config-group-webvpn)# svc keep-installer installed[/TD]

[/TR]

[/TABLE]

- Định nghĩa Connect Profile

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-group-webvpn)# tunnel-group WEBVPN type remote-access[/TD]

[/TR]

[/TABLE]

- Cấu hình thuộc tính cho Connect profile WEBVPN bao gồm các chính sách trong Group Policy

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config)# tunnel-group WEBVPN general-attributes

ciscoasa(config-tunnel-general)# default-group-policy WEBVPN[/TD]

[/TR]

[/TABLE]

- Kết hợp Group-Alias và Group-list lại với nhau

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-tunnel-general)# tunnel-group WEBVPN webvpn-attributes

ciscoasa(config-tunnel-webvpn)# group-alias WEBVPN enable[/TD]

[/TR]

[/TABLE]

----------------------------------------------------------------------------------------------------------------------------------------------------

Đến đây cơ bản là bạn đã hoàn thành việc cấu hình WEB VPN sử dụng Anyconnect.

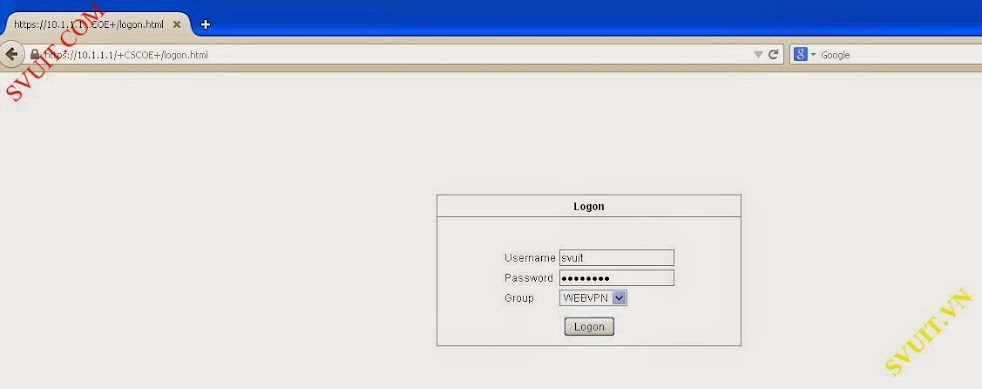

- Còn lại chỉ là việc tạo user để client connect vào thôi

[TABLE="class: outer_border, width: 600"]

[TR]

[TD]// user svuit sẽ thuộc nhóm WEBVPN

ciscoasa(config-tunnel-webvpn)# username svuit attributes

ciscoasa(config)# username svuit password svuit.vn[/TD]

[/TR]

[/TABLE]

- Giới thiêu:

- Anaconnect VPN là giải pháp tương tự như IPSEC VPN Remote-access

- Mặc dù là giải pháp tương tự IPSEC VPN nhưng nó không quá phức tạp với người dùng. Nó vẫn giữ lại các ưu diểm của Web VPN là: Dễ dàng sử dụng và hỗ trợ hầu hết các ứng dụng.

- Đảm bao khả năng linh hoạt và mở rộng trong việc truy cập tài nguyên từ bên ngoài nhưng vẫn đảm bảo tính bảo mật cao với SSL

- Cấu hình IP và Route như mô hình trên để client có thể đi internet được

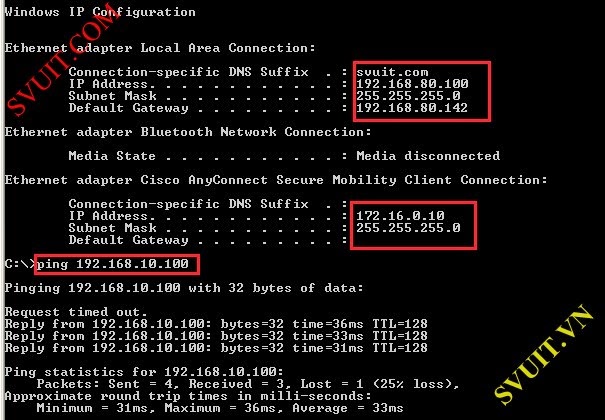

- Cấu hình Anyconnect VPN để client ngoài internet có thể quay VPN về ASA.

- Client sau khi quay VPN thành công có thể truy cập đến các máy trong inside của ASA

II. Triển khai

1. Cấu hình IP trên Router ISP và ASA 8.3

- Cấu hình IP và route

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]R1(config)#interface f0/0

R1(config-if)#ip add dhcp

R1(config-if)#no shut

R1(config-if)#int f0/1

R1(config-if)#ip add 10.1.1.254 255.255.255.0

R1(config-if)#no shut

R1(config)#ip route 192.168.10.0 255.255.255.0 10.1.1.1[/TD]

[/TR]

[/TABLE]

- Cấu hình IP trên ASA 8.3

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# ip add 10.1.1.1 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# int g1

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# ip add 192.168.10.254 255.255.255.0

ciscoasa(config-if)# no shut

ciscoasa(config-if)# exit

ciscoasa(config)# route outside 0 0 10.1.1.254

ciscoasa(config)# fixup protocol icmp[/TD]

[/TR]

[/TABLE]

Mã:

ciscoasa# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 70/82/110 ms2. Cấu hình Anyconnect

- Đầu tiên các bạn cần download các gói VPN Anyconnect về tại địa chỉ sau: http://www.firewall.cx/downloads/ci...ecure-mobility-client-win-mac-linux/file.html

- Sau đó các bạn giải nén file Anyconnect_3.1.03103.zip và được các file sau

Mã:

anyconnect-linux-3.1.03103-k9.pkg

anyconnect-macosx-i386-3.1.03103-k9.dmg

anyconnect-macosx-i386-3.1.03103-k9.pkg

anyconnect-predeploy-linux-3.1.03103-k9.tar.gz

anyconnect-predeploy-linux-64-3.1.03103-k9.tar.gz

[COLOR=#ff0000]anyconnect-win-3.1.03103-k9.pkg[/COLOR]

- Ở đây mình sẽ demo trên windows nên mình sẽ sử dụng file anyconnect-win-3.1.03103-k9.pkg nhé.

- Các bạn bật tftpd server lên ( các bạn có thể download tftpd server tại đây http://tftpd32.jounin.net/tftpd32_download.html

- sau đó cho file "anyconnect-win-3.1.03103-k9.pkg" vào thư mục cài đặt tftpd để chúng ta thực hiện copy file này lên flash của ASA 8.3. Ví dụ như tftpd của mình như sau:

- Sau đó các bạn thực hiện chép anyconnect-win-3.1.03103-k9.pkg lên ASA. Làm tý cafe rồi tiếp tục trong quá trình em ASA chép file vào Flash nhé

Mã:

ciscoasa(config)# [COLOR=#ff0000][B]copy tftp: flash:[/B][/COLOR]

Address or name of remote host []? [COLOR=#ff0000]192.168.10.1[/COLOR]

Source filename []? [COLOR=#ff0000]anyconnect-win-3.1.03103-k9.pkg[/COLOR]

Destination filename [anyconnect-win-3.1.03103-k9.pkg]?

Accessing tftp://192.168.10.1/anyconnect-win-3.1.03103-k9.pkg ...!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

31522773 bytes copied in 87.530 secs (362330 bytes/sec)

Mã:

ciscoasa# [B]sh flash:

[/B]

--#-- --length-- -----date/time------ path

5 4096 Nov 09 2014 14:45:16 .private

6 0 Nov 30 2014 13:35:08 .private/mode.dat

7 0 Nov 09 2014 14:46:08 .private/DATAFILE

9 1471 Nov 09 2014 14:46:08 .private/startup-config

8 4096 Nov 09 2014 14:46:08 boot

10 4096 Nov 30 2014 13:35:10 csco_config

11 4096 Nov 30 2014 13:35:10 csco_config/97

[COLOR=#ff0000] 12 31522773 Nov 30 2014 13:46:53 anyconnect-win-3.1.03103-k9.pkg[/COLOR]

268136448 bytes total (211103744 bytes free)[TABLE="class: outer_border, width: 800"]

[TR]

[TD]// Khúc này là tạo pool cấp cho client khi vpn vào ASA thành công

ciscoasa(config)# ip local pool POOL-VPN 172.16.10-172.16.10.20 mask 255.255.255.0

// khúc này là ACL cho phép client VPN truy cập vào subnet 192.168.10.0/24 của chúng ta trong inside ASA

ciscoasa(config)# access-list ACL-VPN extended permit ip 192.168.10.0 255.255.255.0 172.16.10.0 255.255.255.0[/TD]

[/TR]

[/TABLE]

- Enable webvpn trên cổng outside của ASA

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ciscoasa(config)# webvpn

ciscoasa(config-webvpn)#enable outside[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-webvpn)# svc image disk0:/anyconnect-win-3.1.03103-k9.pkg 1[/TD]

[/TR]

[/TABLE]

Mã:

ciscoasa(config-webvpn)# svc image flash:/anyconnect-win-3.1.03103-k9.pkg 1

[COLOR=#00ff00][I]ERROR: File write error (check disk space)[/I][/COLOR]

[COLOR=#00ff00][I]ERROR: Unable to load SVC image - increase disk space via the '[/I][/COLOR][COLOR=#ff0000][I]cache-fs[/I][/COLOR][COLOR=#00ff00][I]' comm[/I][/COLOR][TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-webvpn)# cache-fs limit 60

ciscoasa(config-webvpn)# svc image disk0:/anyconnect-win-3.1.03103-k9.pkg 1

ciscoasa(config-webvpn)# svc enable[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-webvpn)# tunnel-group-list enable[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]ciscoasa(config-webvpn)# group-policy WEBVPN internal[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config)# group-policy WEBVPN attributes

//Chọn giao thức mà VPN được hỗ trợ cho group mà bạn tạo ở trên nhé

ciscoasa(config-group-policy)# vpn-tunnel-protocol svc

// Cấu hình tính năng split-tunnel

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified

// Access list cho phép client VPN được phép truy cập những nơi nào

ciscoasa(config-group-policy)# split-tunnel-network-list value ACL-VPN

// Add pool dhcp cấp cho VPN client

ciscoasa(config-group-policy)# address-pools value POOL-VPN[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-group-policy)# webvpn

// phần mềm Anyconnect VPN Client sẽ vẫn được giữ lại sau khi ngừng kết nối

ciscoasa(config-group-webvpn)# svc keep-installer installed[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-group-webvpn)# tunnel-group WEBVPN type remote-access[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config)# tunnel-group WEBVPN general-attributes

ciscoasa(config-tunnel-general)# default-group-policy WEBVPN[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 800"]

[TR]

[TD]ciscoasa(config-tunnel-general)# tunnel-group WEBVPN webvpn-attributes

ciscoasa(config-tunnel-webvpn)# group-alias WEBVPN enable[/TD]

[/TR]

[/TABLE]

Đến đây cơ bản là bạn đã hoàn thành việc cấu hình WEB VPN sử dụng Anyconnect.

- Còn lại chỉ là việc tạo user để client connect vào thôi

[TABLE="class: outer_border, width: 600"]

[TR]

[TD]// user svuit sẽ thuộc nhóm WEBVPN

ciscoasa(config-tunnel-webvpn)# username svuit attributes

ciscoasa(config)# username svuit password svuit.vn[/TD]

[/TR]

[/TABLE]

Bài viết liên quan

Bài viết mới