Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình MFA cho Captive Portal trên Duo Security

III. Cấu hình MFA cho Captive Portal trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

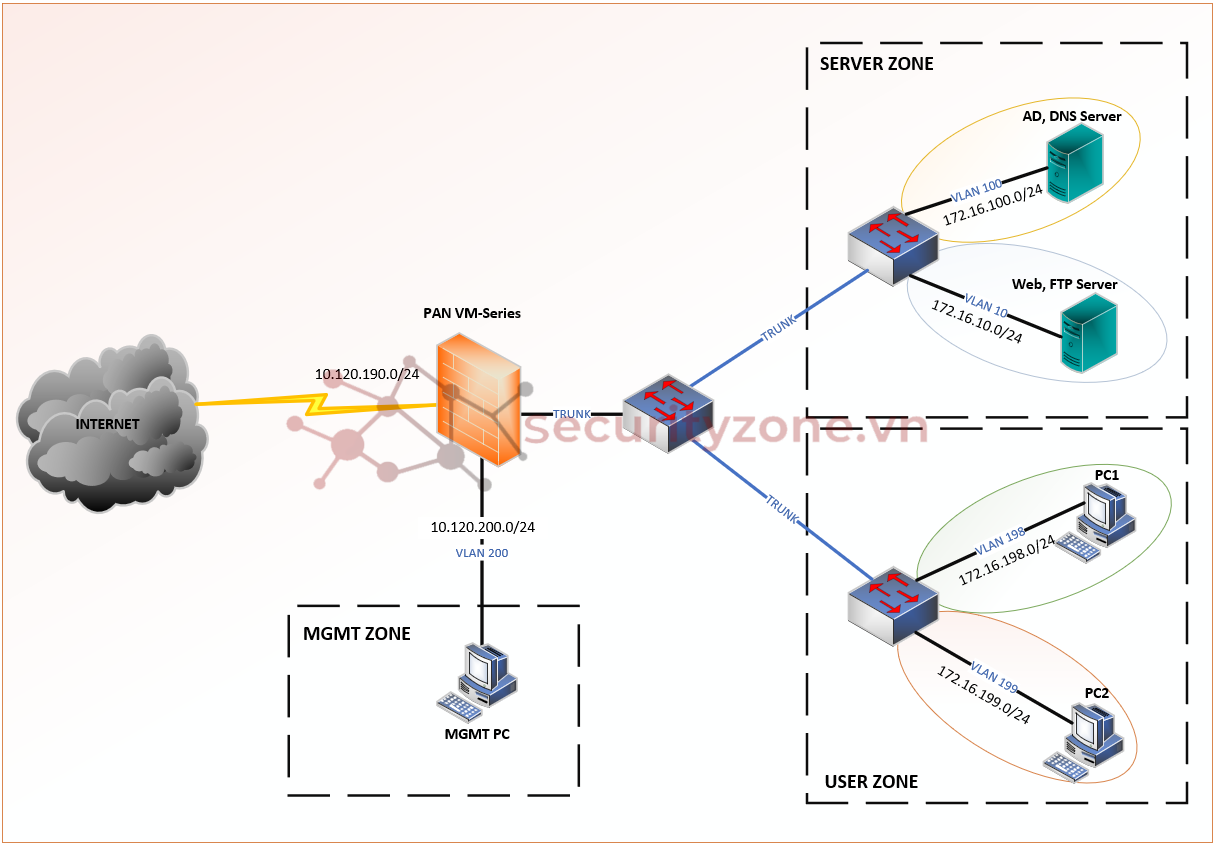

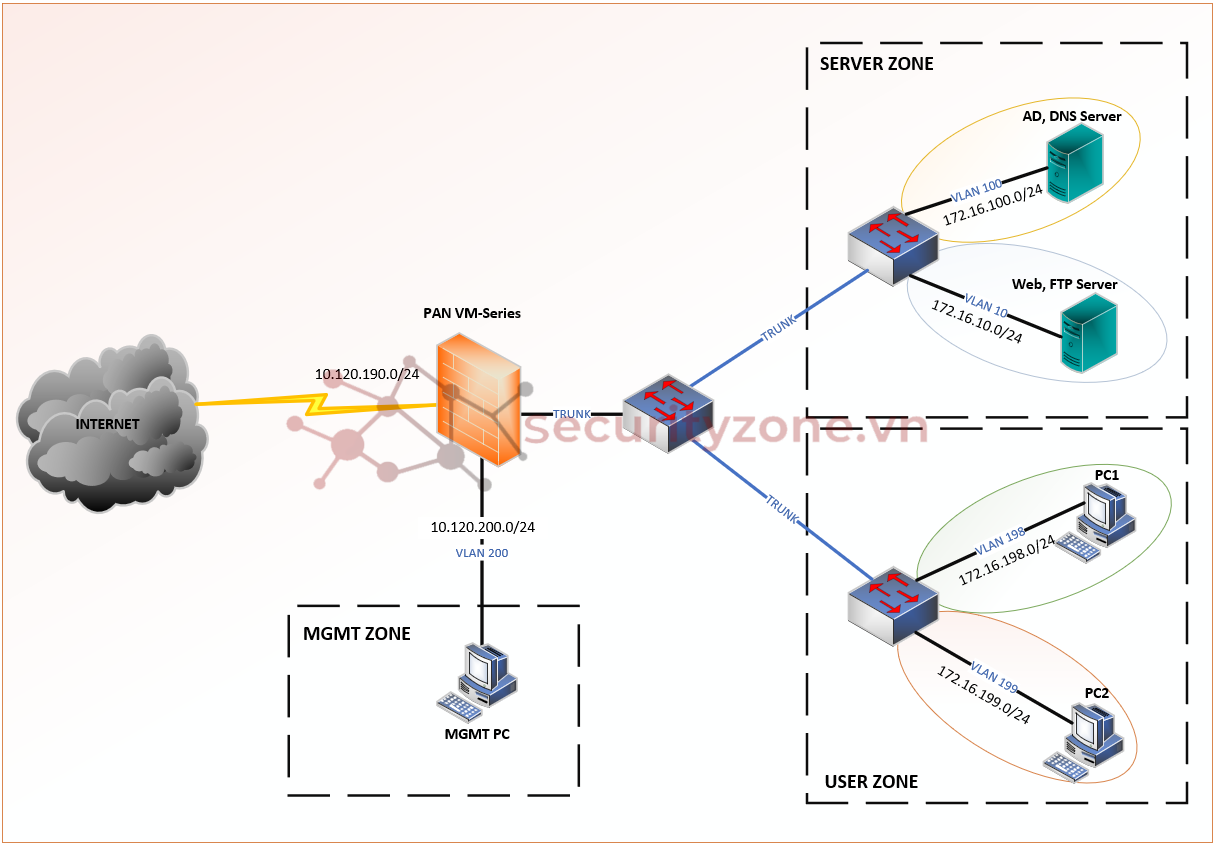

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình MFA cho Captive Portal trên Duo Security

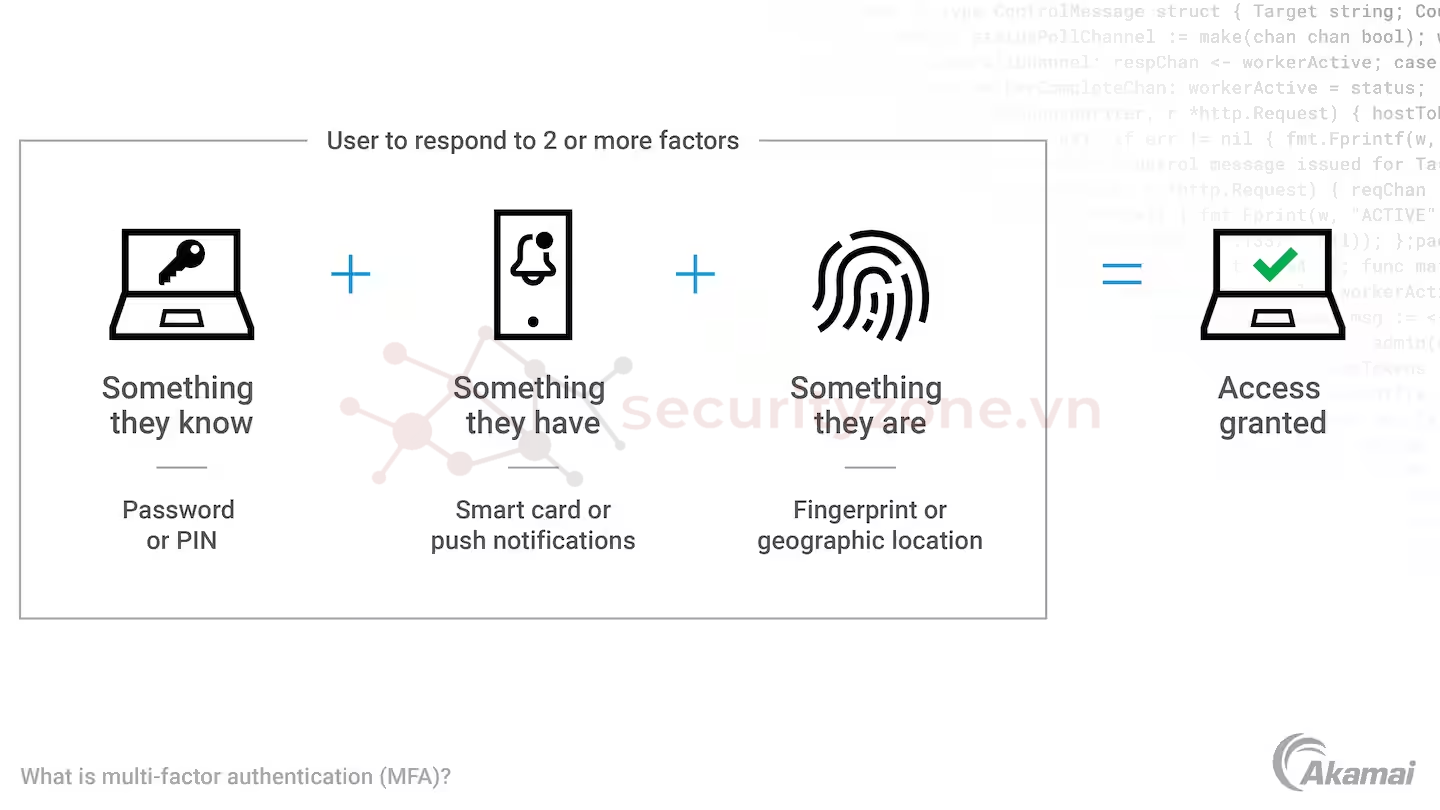

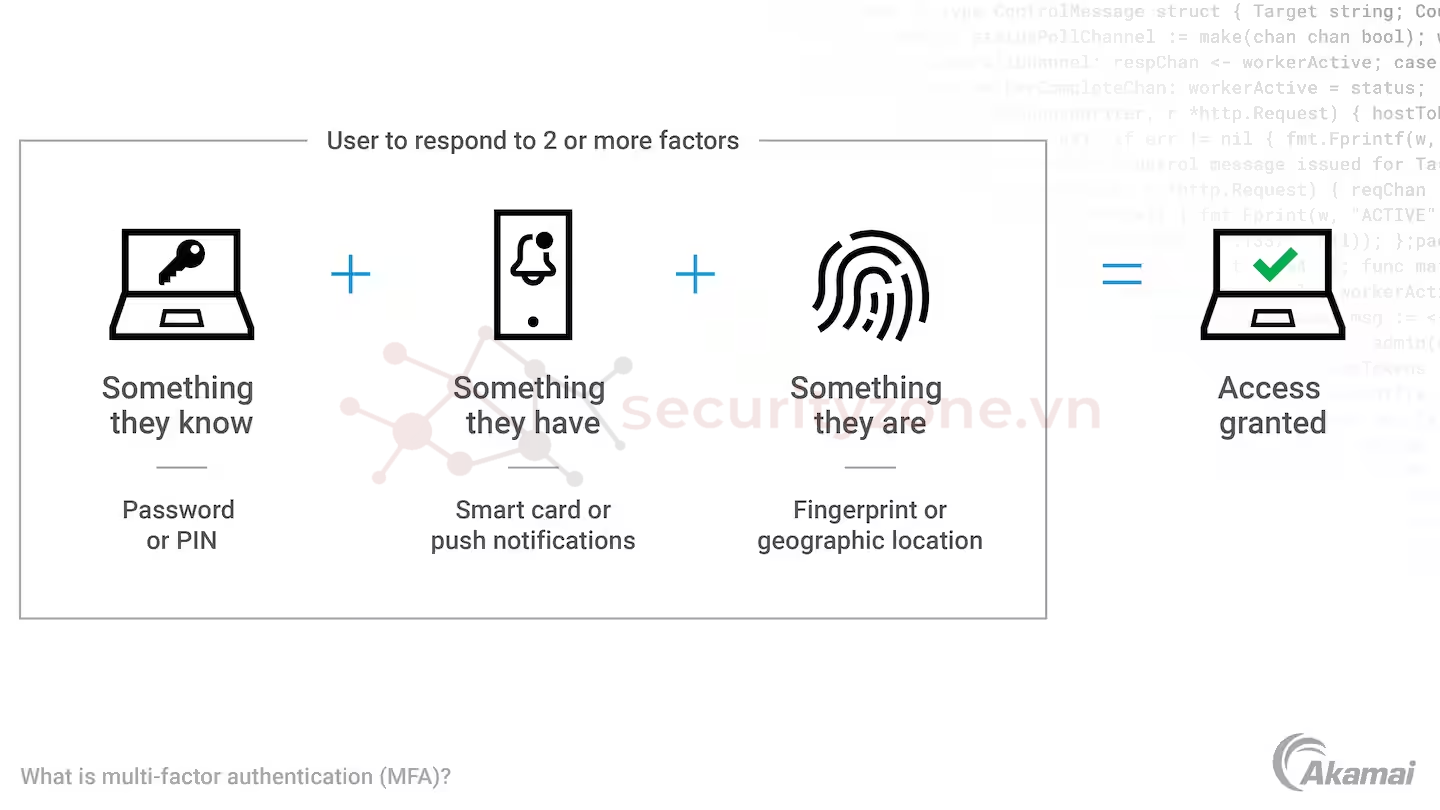

Multi-factor Authentication (MFA) là một phương pháp bảo mật yêu cầu người dùng xác minh danh tính của họ bằng cách sử dụng nhiều yếu tố xác thực khác nhau. Thay vì chỉ dựa vào một yếu tố duy nhất như mật khẩu, MFA yêu cầu ít nhất hai yếu tố thuộc các loại khác nhau. Điều này giúp tăng cường bảo mật vì nếu một yếu tố bị xâm phạm, kẻ tấn công vẫn cần vượt qua các yếu tố khác.

Các yếu tố xác thực chính trong MFA:

Xác thực đa yếu tố (MFA) trên Palo Alto là một lớp bảo mật bổ sung được thêm vào quy trình đăng nhập người dùng. Ngoài việc nhập tên người dùng và mật khẩu, người dùng còn được yêu cầu cung cấp một yếu tố xác thực bổ sung, chẳng hạn như mã được tạo từ ứng dụng xác thực trên điện thoại di động hoặc mã được gửi qua tin nhắn SMS. Điều này giúp đảm bảo rằng ngay cả khi kẻ tấn công có được mật khẩu của người dùng, họ vẫn không thể truy cập vào tài khoản vì họ sẽ không có yếu tố xác thực thứ hai. Palo Alto hỗ trợ nhiều vendor cho phép xác thực đa yếu tố như:

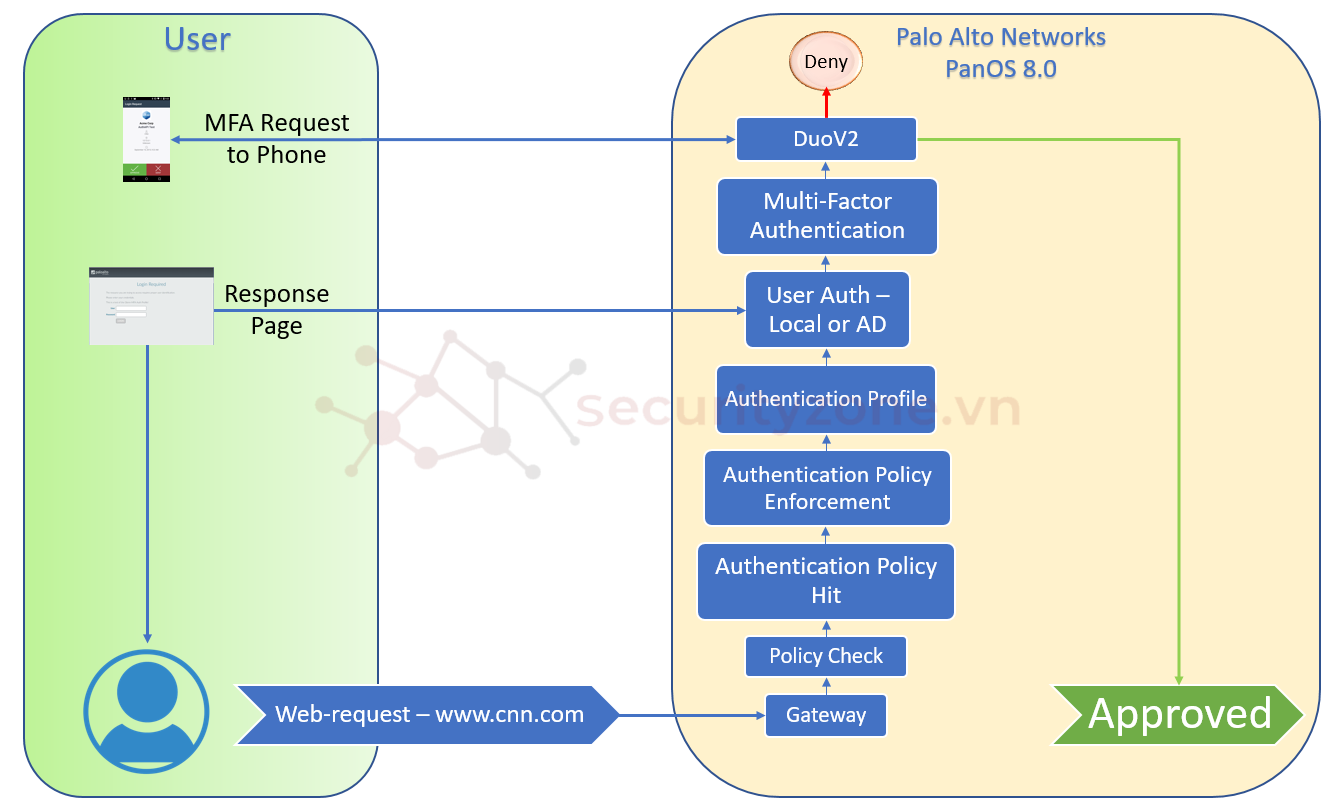

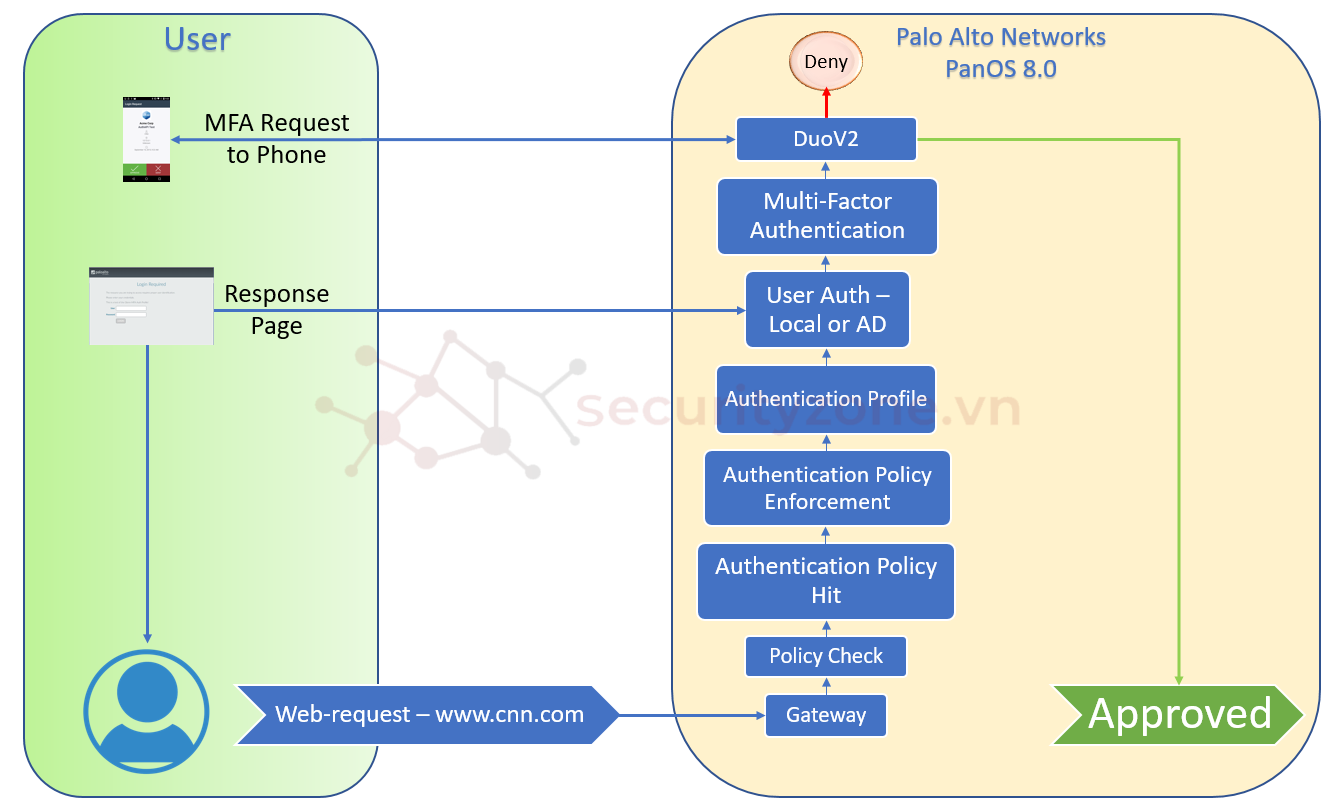

Từ phiên bản PanOS 8.0 trở lên Palo Alto Firewall đã có thể tích hợp với Duo v2 cho việc xác thực đa yếu tố với Captive Portal (hay Authentication Portal) với Follow được trình bày như hình bên dưới gồm các bước:

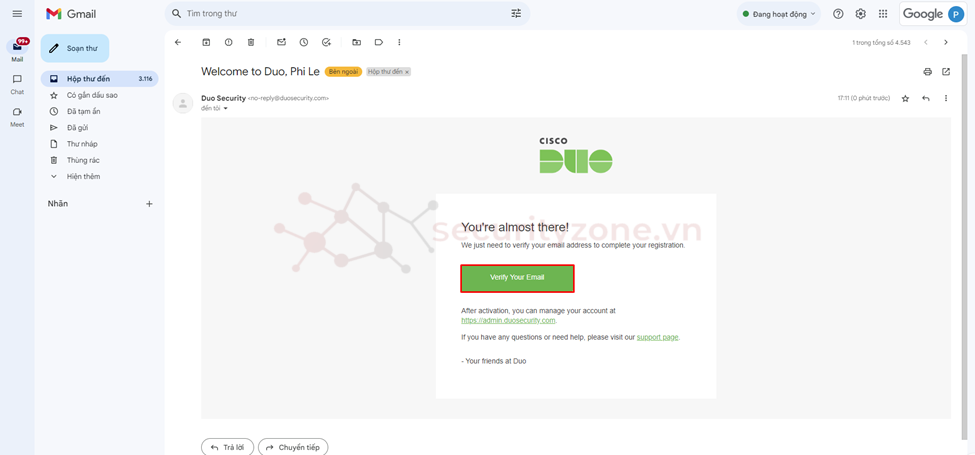

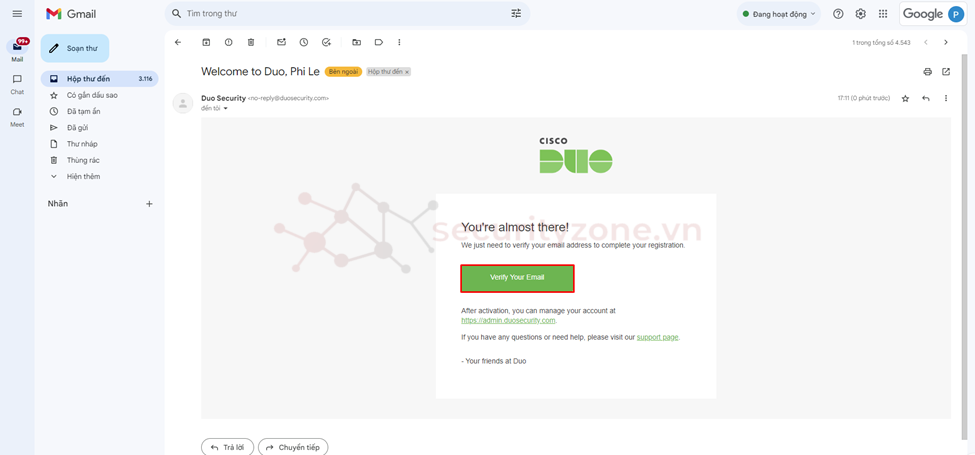

Sau khi đã điền đủ thông tin, thì sẽ có 1 email gửi về tiến hành mở mail và chọn Verify Your Email để xác thực mail trước khi login vào trang Duo Admin portal.

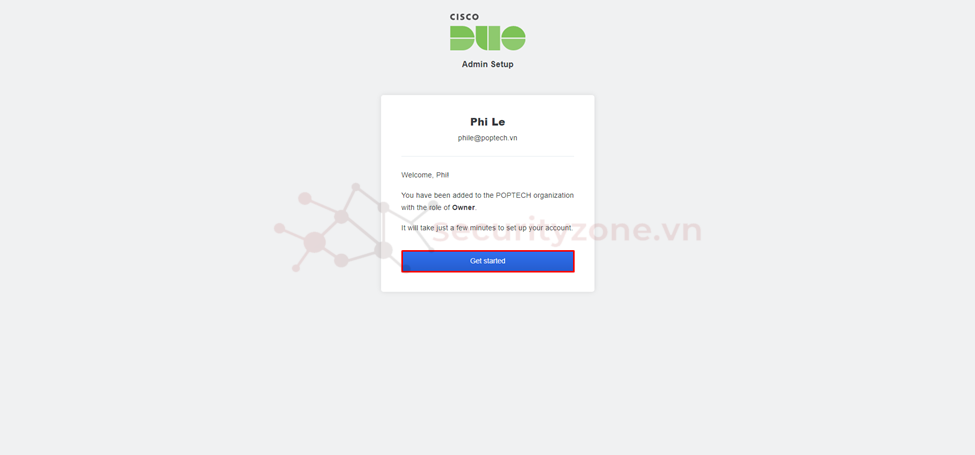

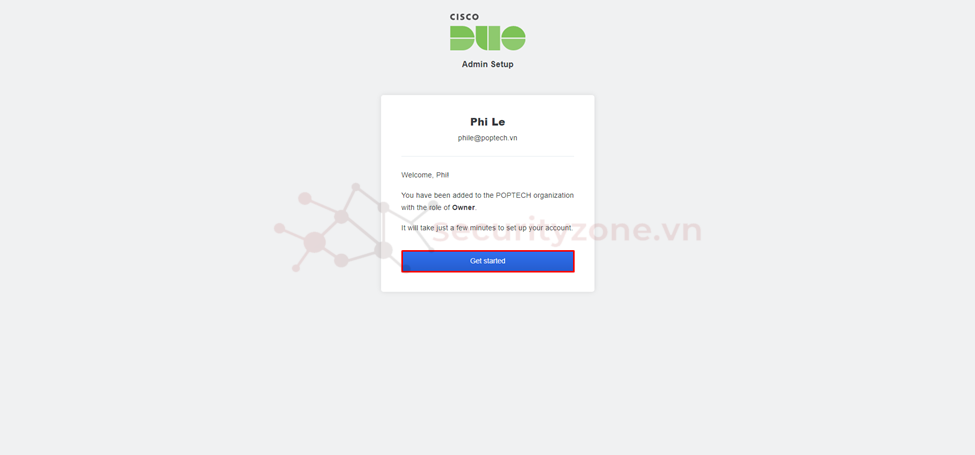

Trang Admin Setup xuất hiện chọn Get started để bắt đầu quá trình cài đặt.

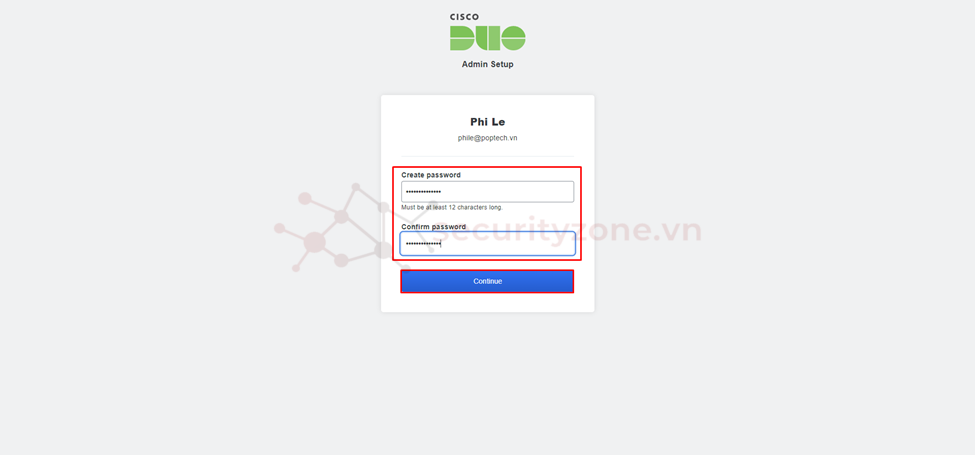

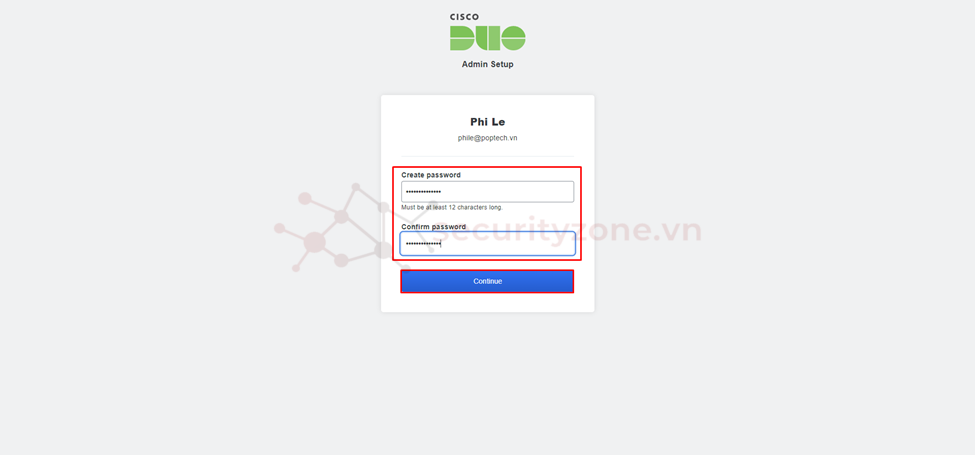

Tiếp theo tiến hành điền thông tin password cho tài khoản login Duo Admin portal như hình bên dưới.

Sau khi hoàn thành việc đặt passwrod cisco Duo sẽ yêu cầu cấu hình xác thực thêm 1 yếu tố nữa, tiến hành chọn Continue.

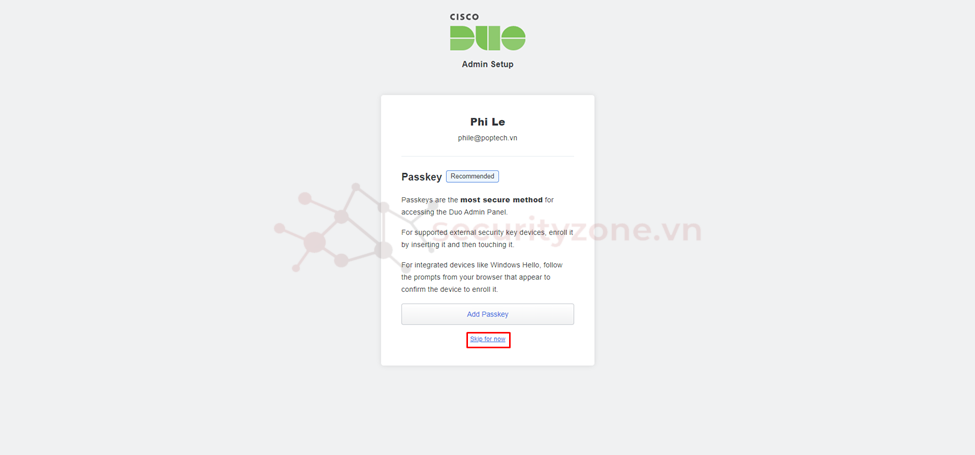

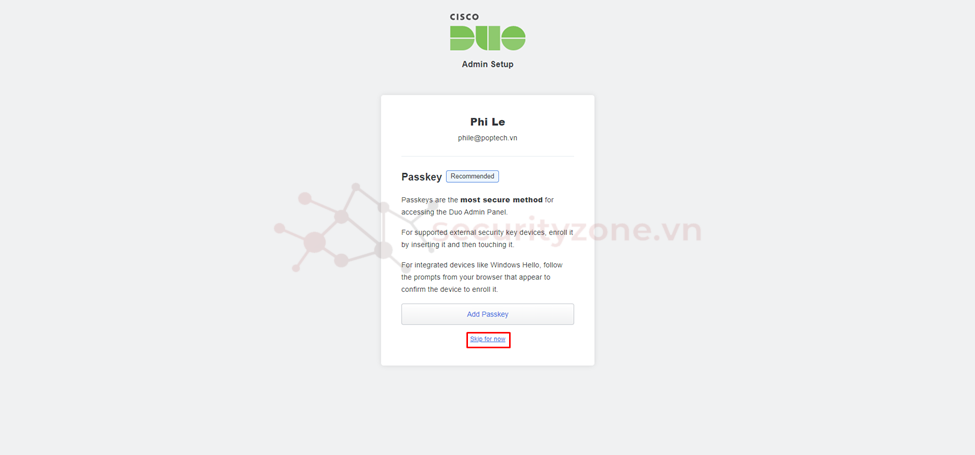

Ở phần Passkey chọn Skip for now để cấu hình sau.

Tiếp tục cài app Cisco Duo trên điện thoại và thực hiện cấu hình để cho phép xác thực thông qua push notification trên điện thoại khi login cisco Duo Admin portal, nếu cấu hình xong sẽ xuất hiện thông báo như hình bên dưới rồi chọn Continue để login vào portal.

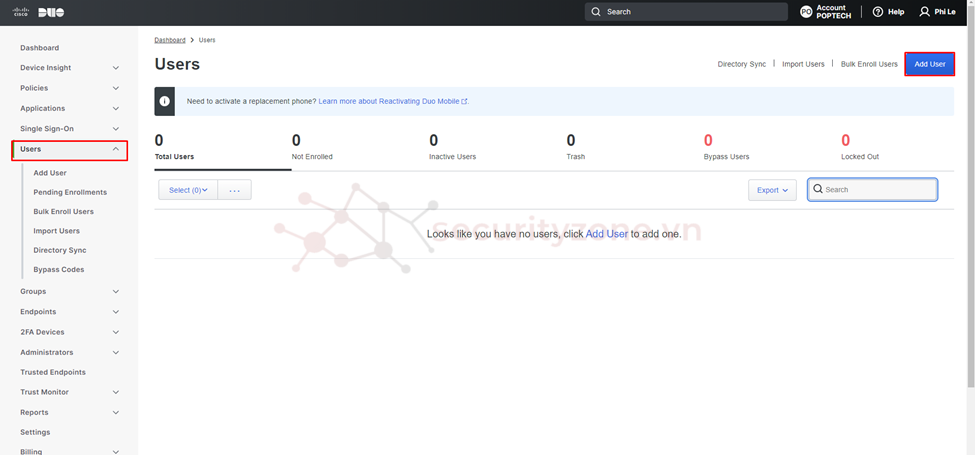

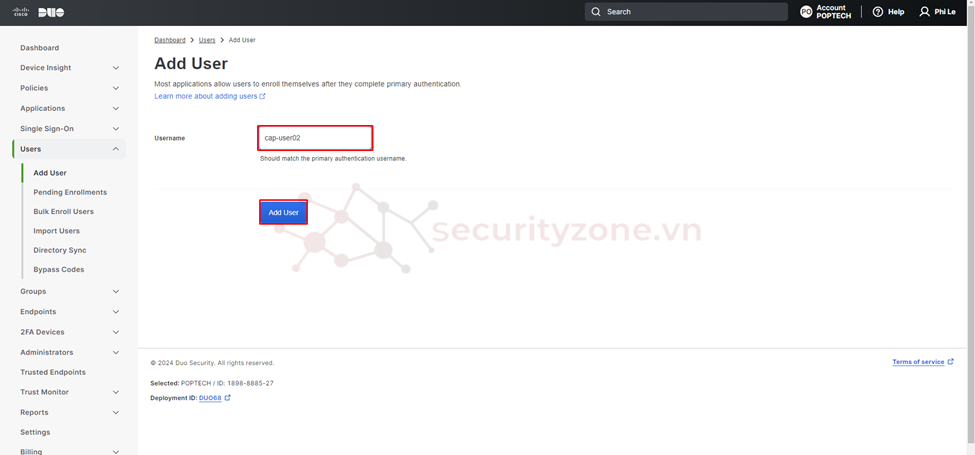

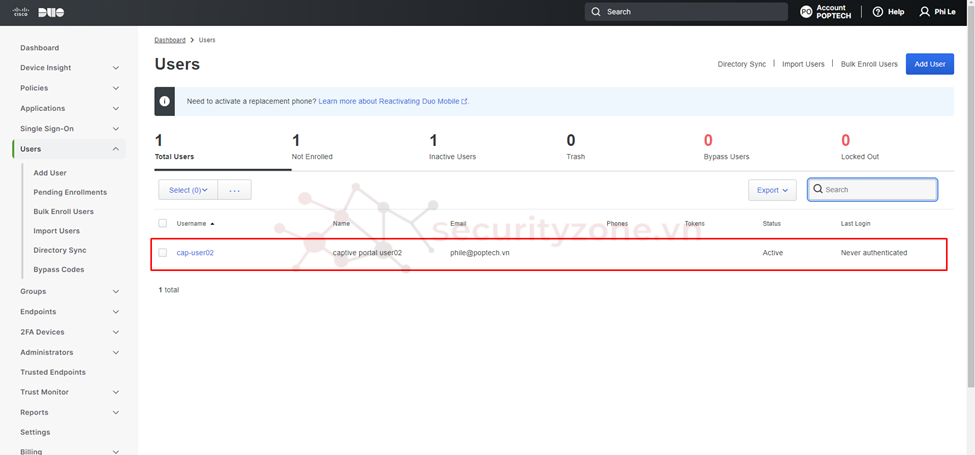

Tại phần Username điền tên user trùng với user dùng để login captive portal. ví dụ: login captive portal bằng user "cap-user02" thì tiến hành điền Username là "cap-user02" rồi chọn Add User.

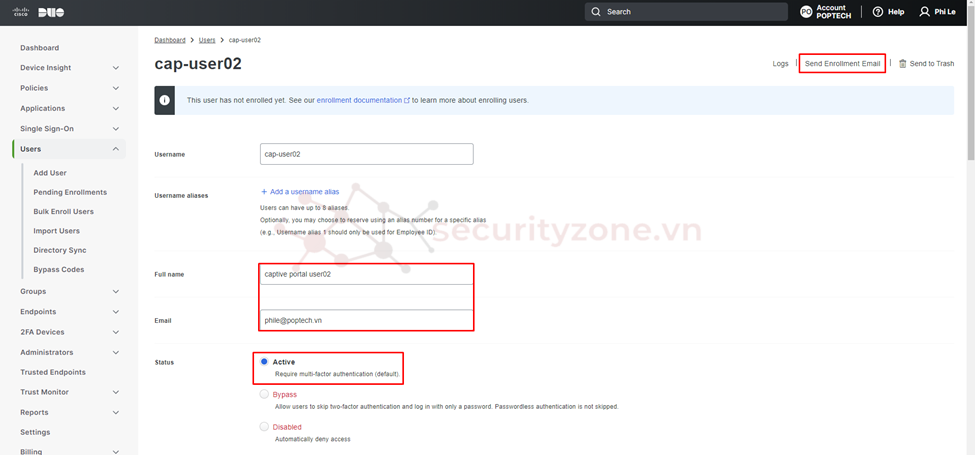

Tiếp theo cấu hình các thông tin khách cho user như: Full name, Email và quan trọng nhất là chỉnh Status sang trạng thái Active rồi chọn Send Enrollment Email để gửi thông tin đăng ký user này về mail.

Sau khi add xong sẽ được kết quả như hình nhưng lúc này chưa có phone register vào user nên tại mục Phones còn trống.

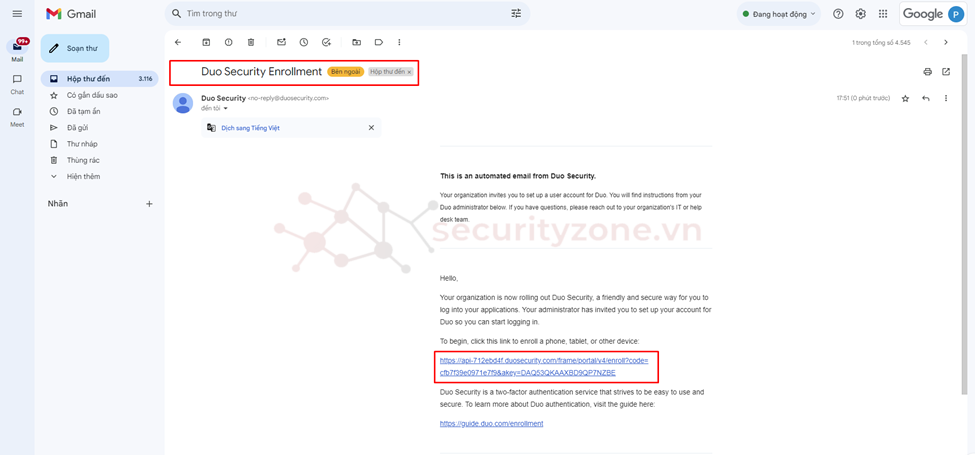

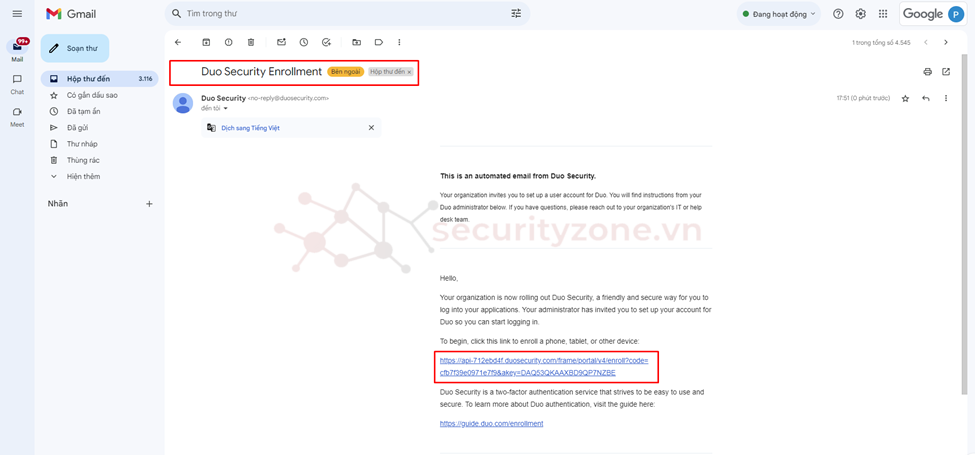

Tiến hành dùng điện thoại mở email được cisco Duo gửi về để regis user "cap-user02" như hình bên dưới (lưu ý điện thoại cần cài đặt trước apps cisco Duo và làm theo hướng dẫn để enrollment user)

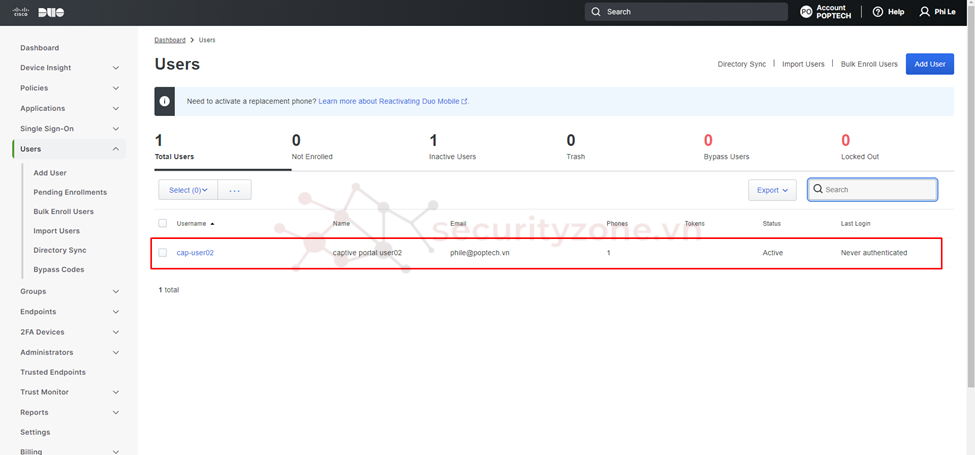

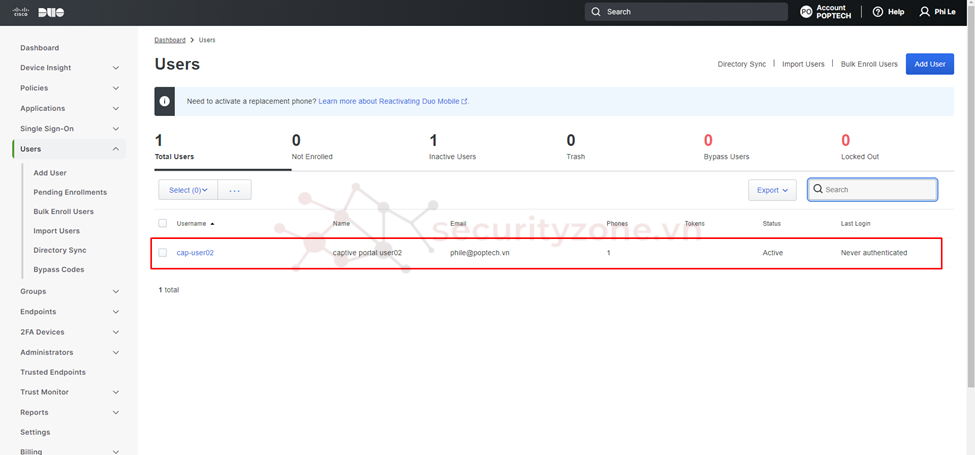

Sau khi đã enrollment thành công điện thoại vào user "cap-user02" sẽ xuất hiện tại cột Phones như hình bên dưới.

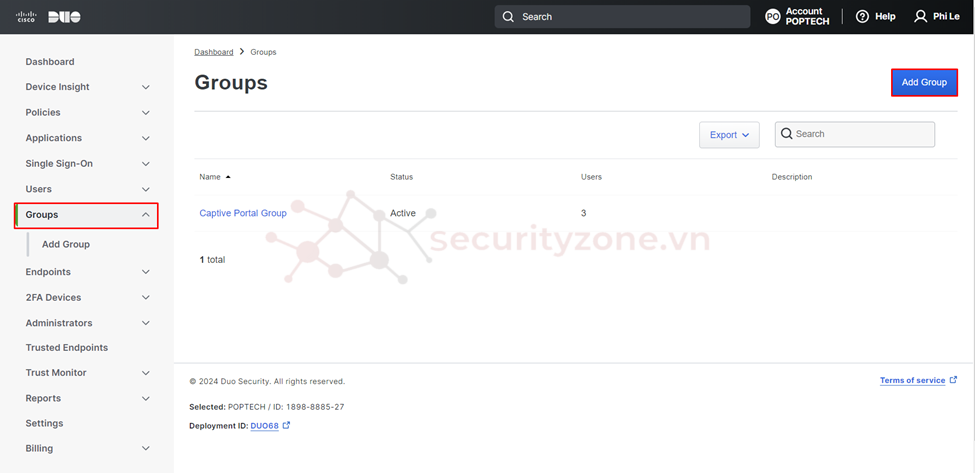

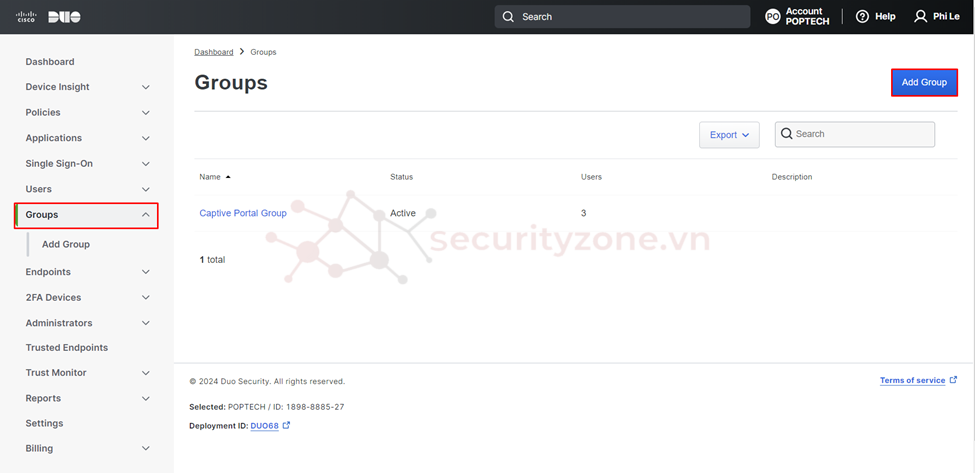

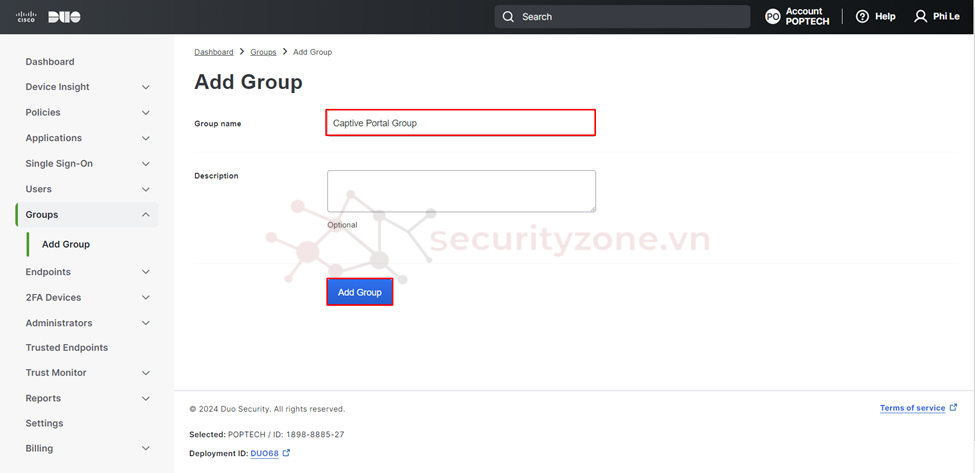

Sau khi tạo xong các user thích hợp tiến hành tạo group để nhóm các user lại cho tiện cho việc quản lý và cấu hình policy trong phần Groups > chọn Add Group.

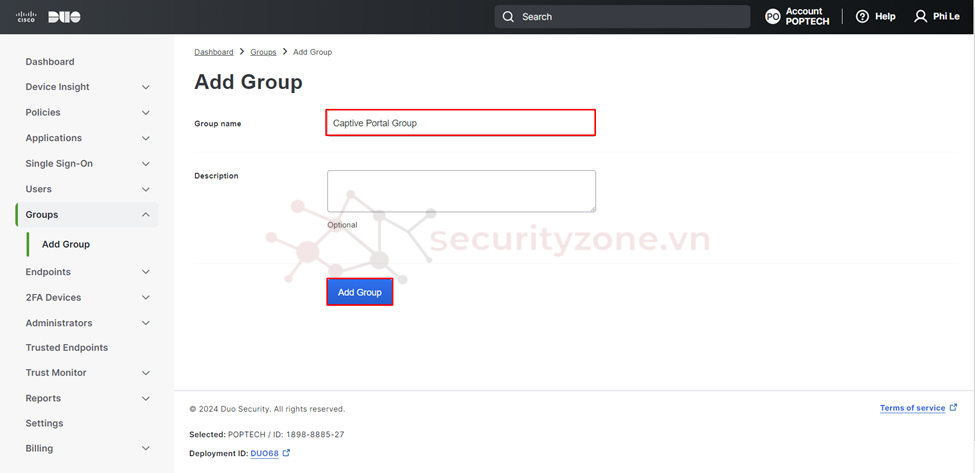

Sau đó tiếp tục điền tên của group rồi chọn Add Group như hình.

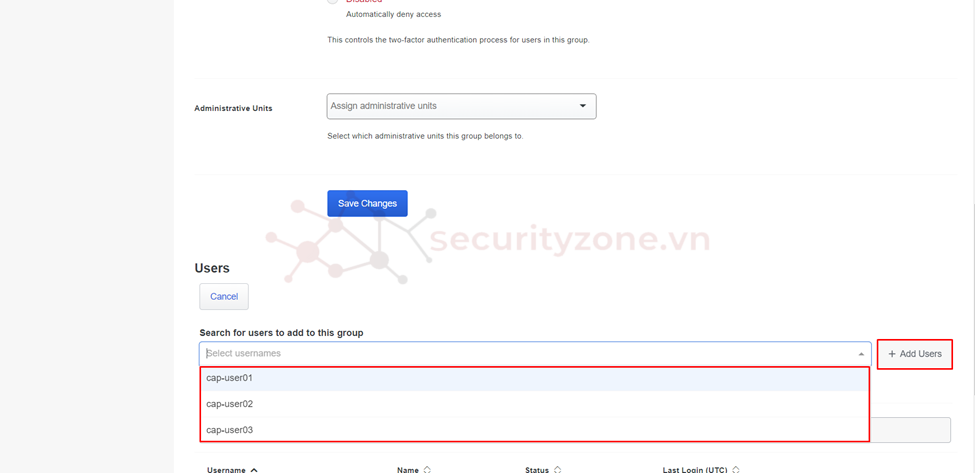

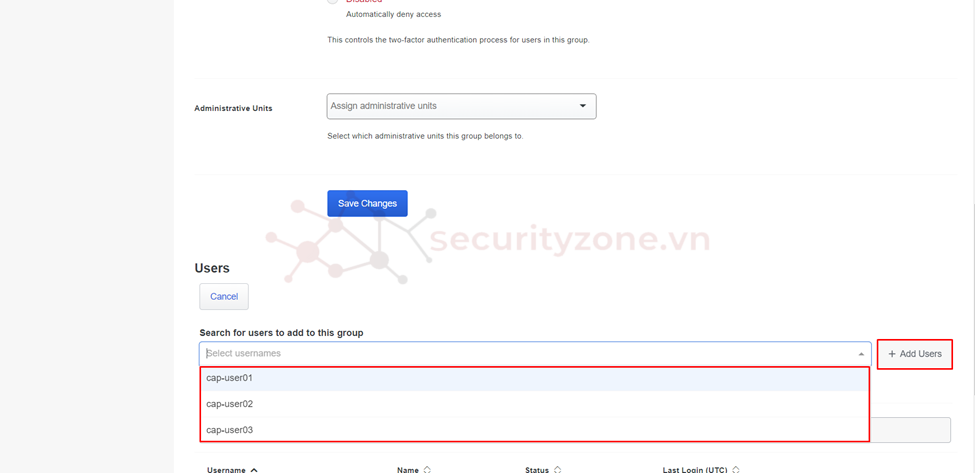

Tiến hành lăn xuống phần Users và chọn Add Users sau đó lụa chọn các user thích hợp đã cấu hình chọn vào group.

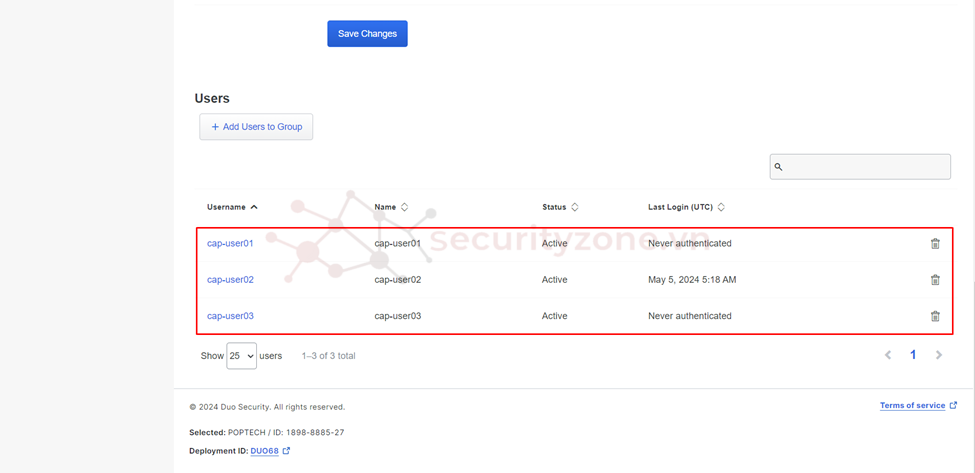

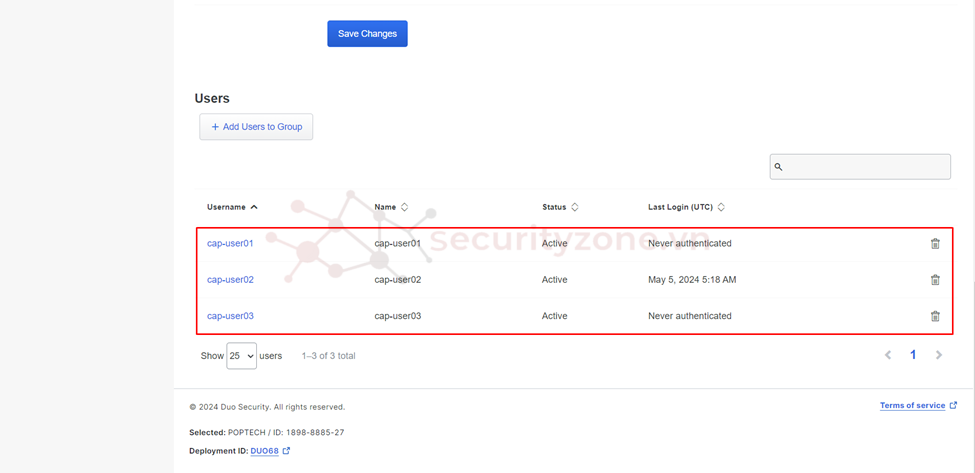

Sau khi đã lựa chọn xong các user sẽ được kết quả như hình và đồng thời chọn Save Changes để lưu lại cấu hình.

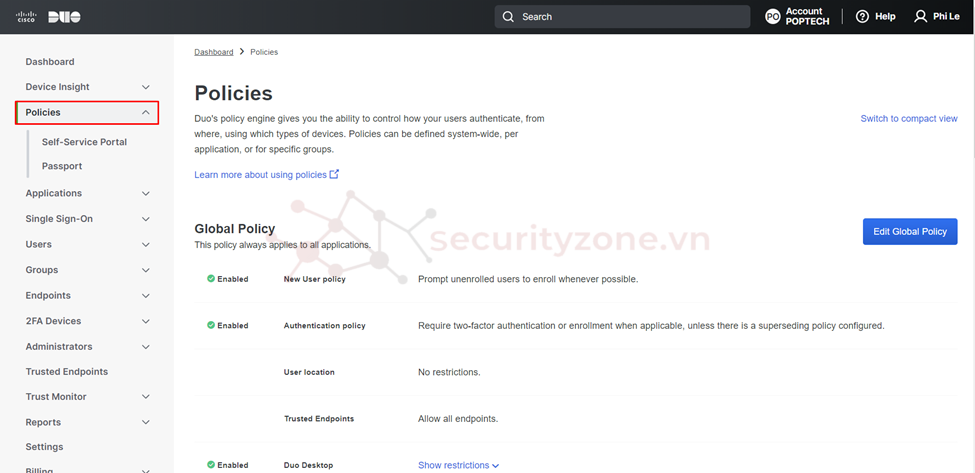

Tiến hành kéo xuống trong phần Custom Policies chọn New Policy để tiến hành tạo mới Policy.

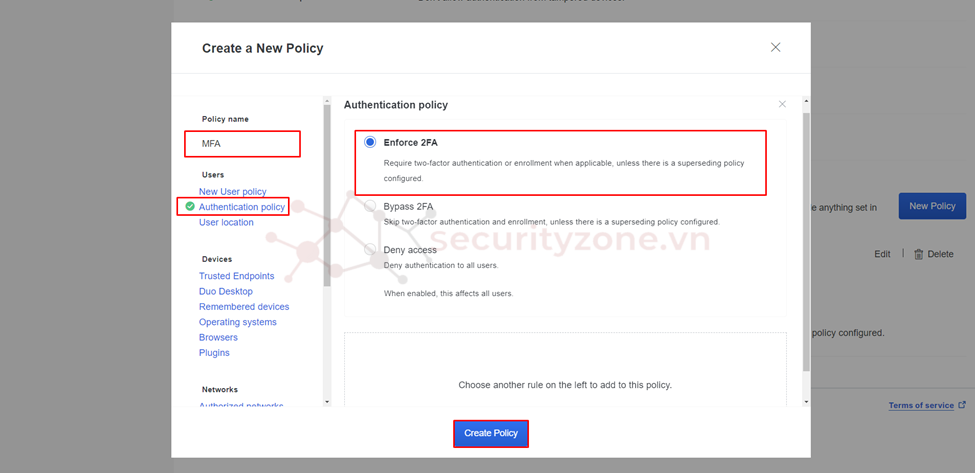

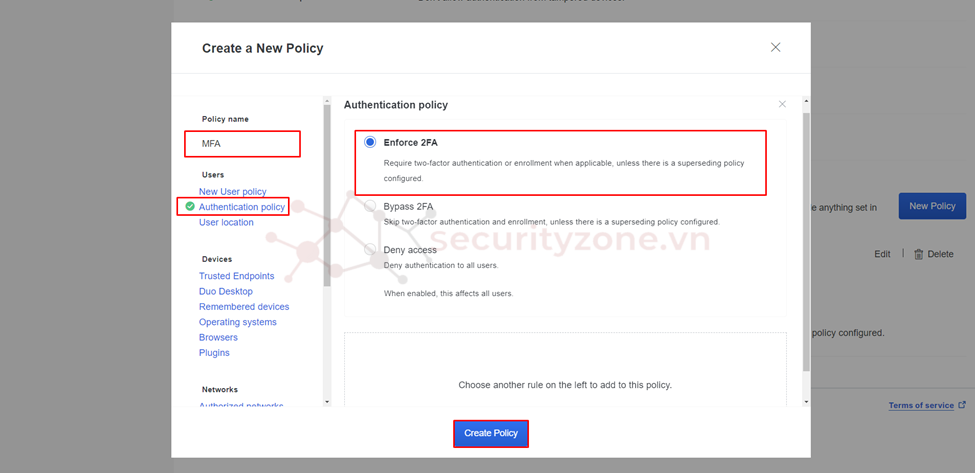

Tiếp theo điền tên cho Policy và chọn phần Authentication Policy > Enforce 2FA để yêu cầu bắt buộc user cần xác thực 2 bước, sau khi hoàn thành chọn Create Policy để tiến hành tạo.

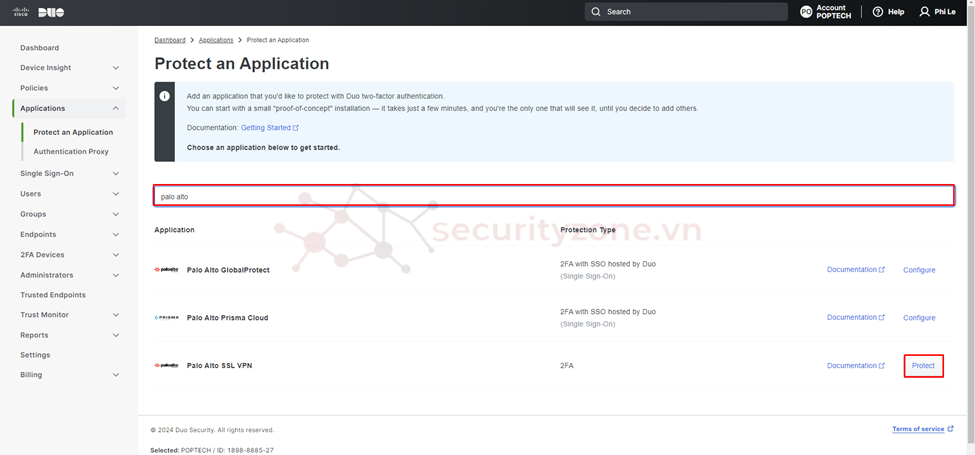

Tiến hành search application của palo alto rồi chọn Palo Alto SSL VPN > chọn Protect để cho phép tích hợp với Firewall Palo Alto xác thực 2FA cho captive portal.

Sau đó sẽ xuất hiện các thông tin trong phần Details: Integration key, Secret key, API hostname. Các thông tin này nên được lưu lại và dùng để Palo Alto kết nối tới application này.

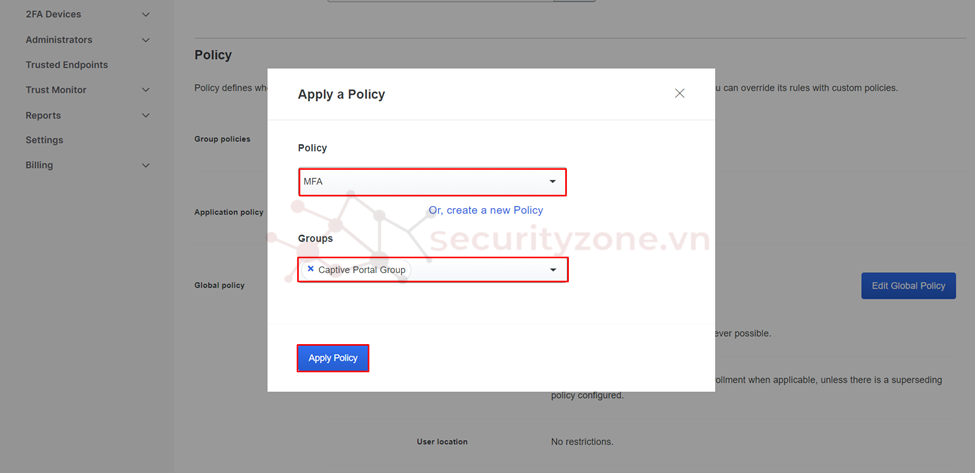

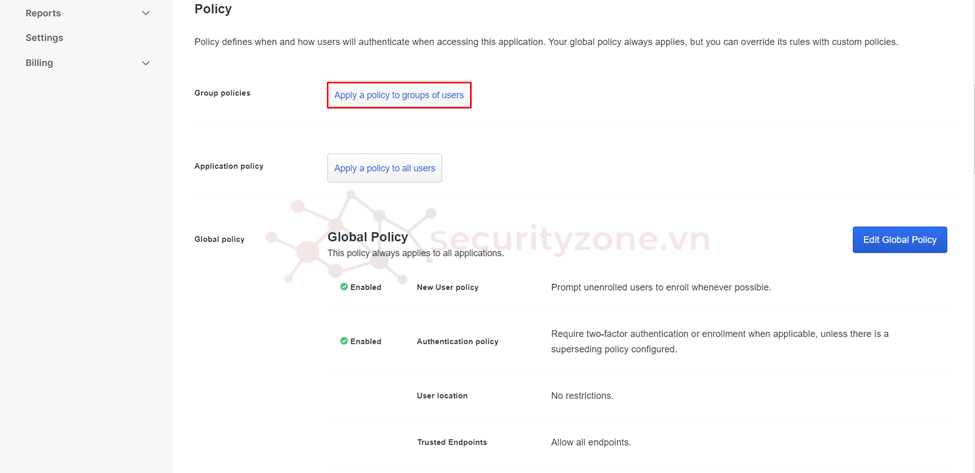

Tiếp theo kéo xuống phần Policy tiến hành chọn Apply a policy to groups of users để áp dụng policy khi sử dụng application này.

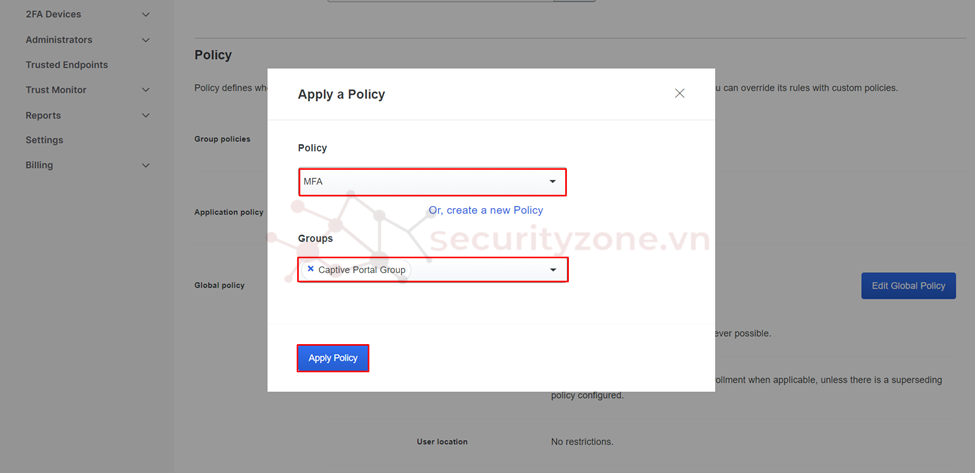

Tiếp theo chọn policy đã cấu hình và group tương ứng để áp dụng policy đã được cấu hình như hình bên dưới, rồi chọn Apply Policy.

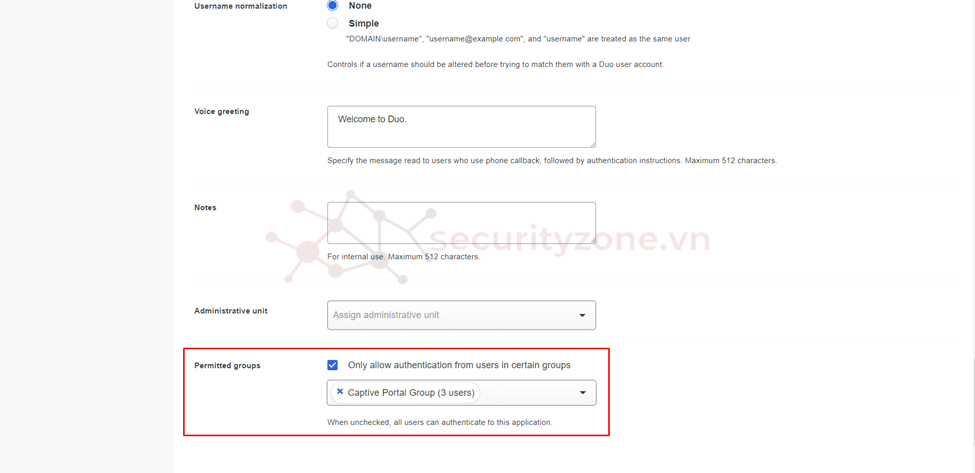

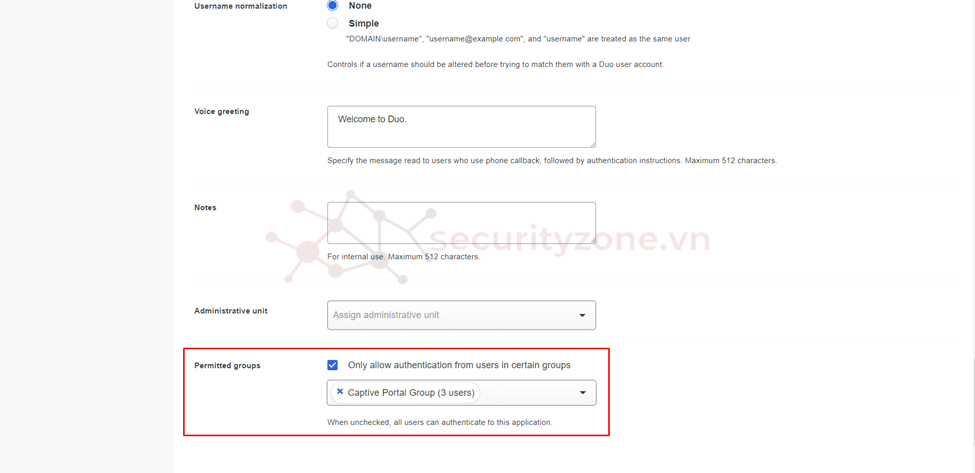

Cuối cùng kéo xuống phần Permitted groups chọn Only allow authentication from users in certain groups để chọn group user thích hợp cho phép xác thực 2FA rồi chọn Save Changes để lưu lại cấu hình.

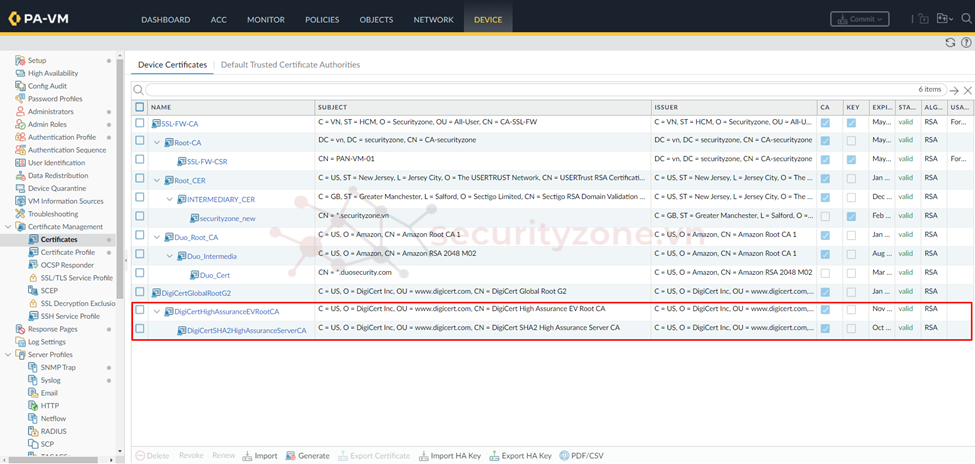

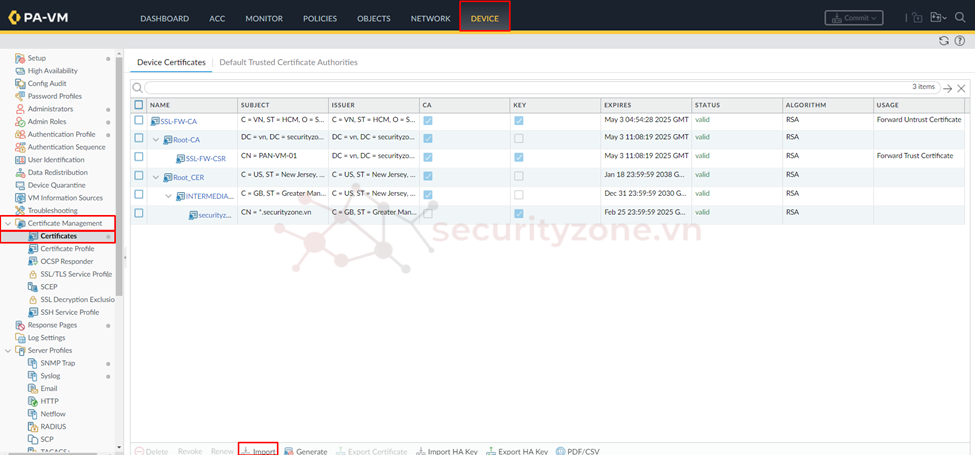

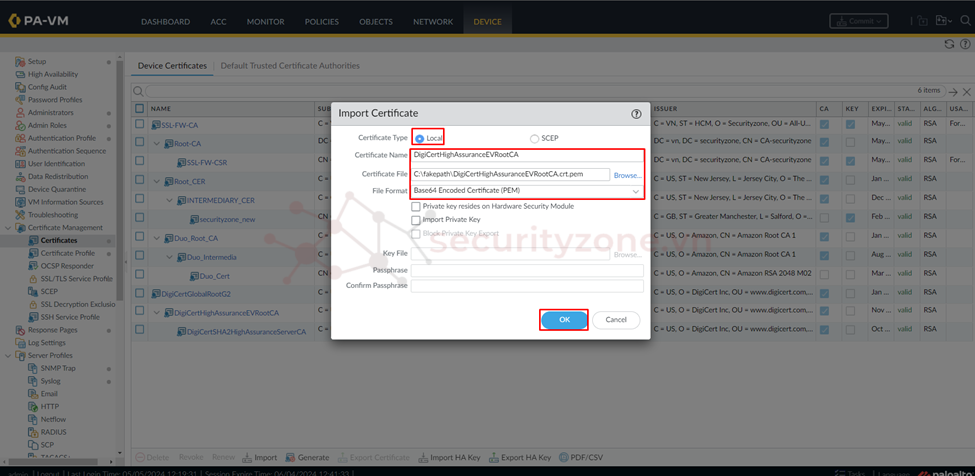

Sau đó tiến hành import 2 certificate lần lượt vào PAN trong phần DEVICE > Certificate Management > Certificates > chọn Import.

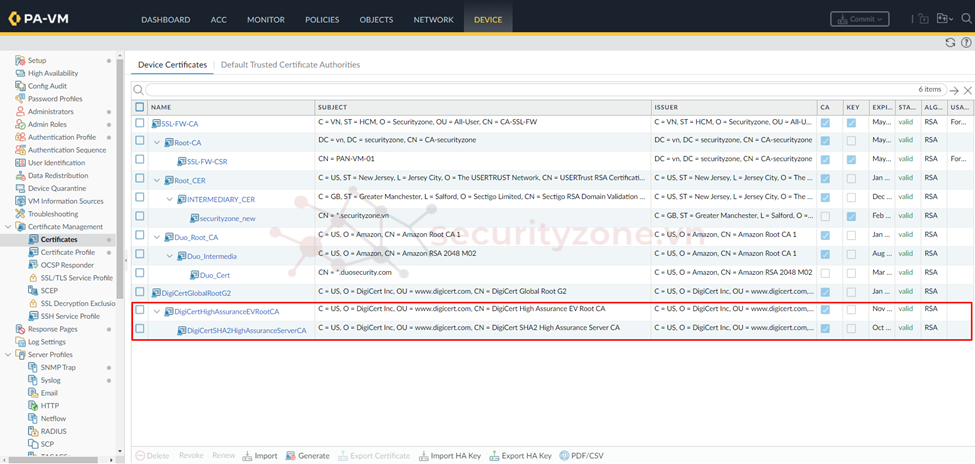

Sau khi đã import xong 2 certificate sẽ được kết quả như hình bên dưới.

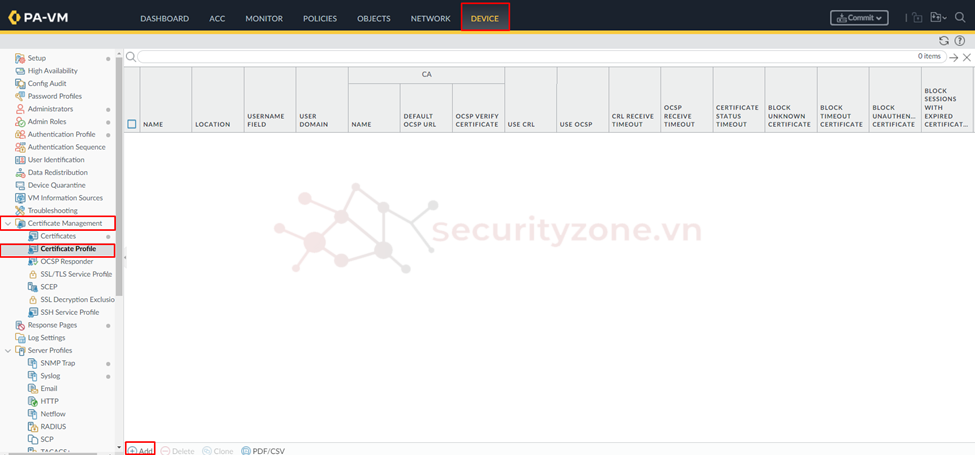

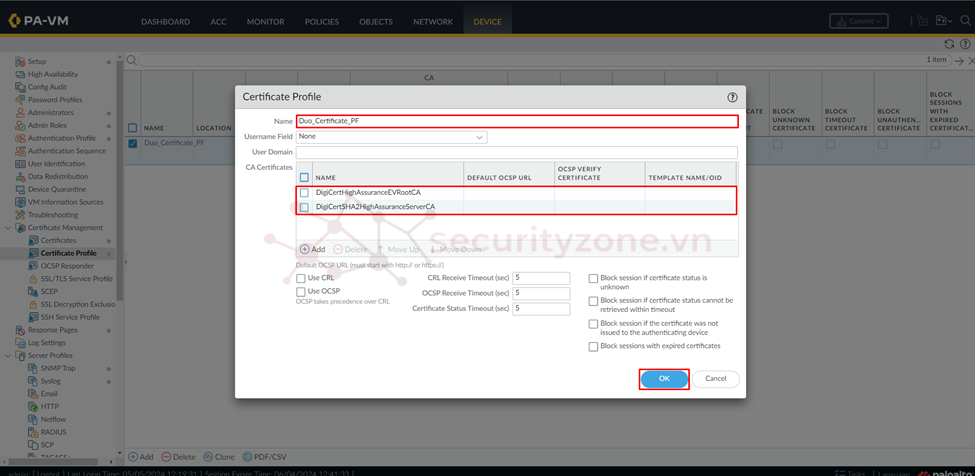

Tiếp theo tiến hành tạo Certificate Profile trong phần DEVICE > Certificate Management > Certificate Profile > chọn Add, sau đó tiến hành đặt tên và chọn 2 certificate đã import vào trong phần CA Certificates.

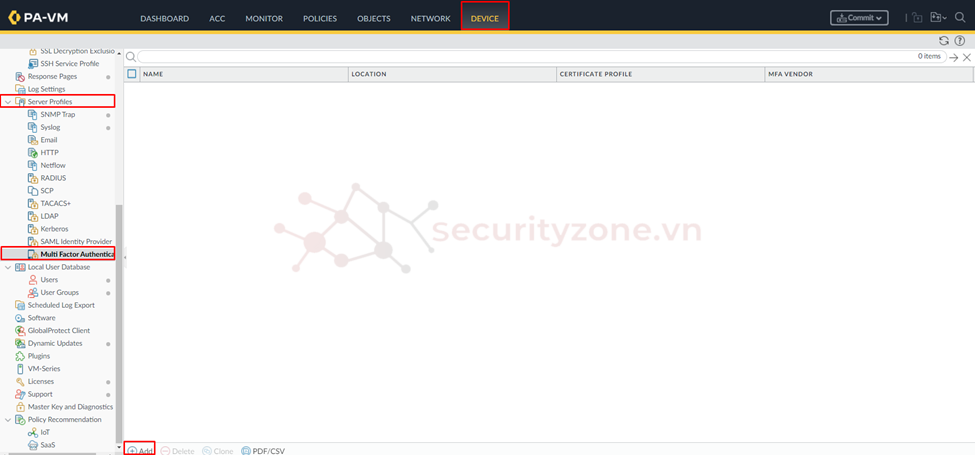

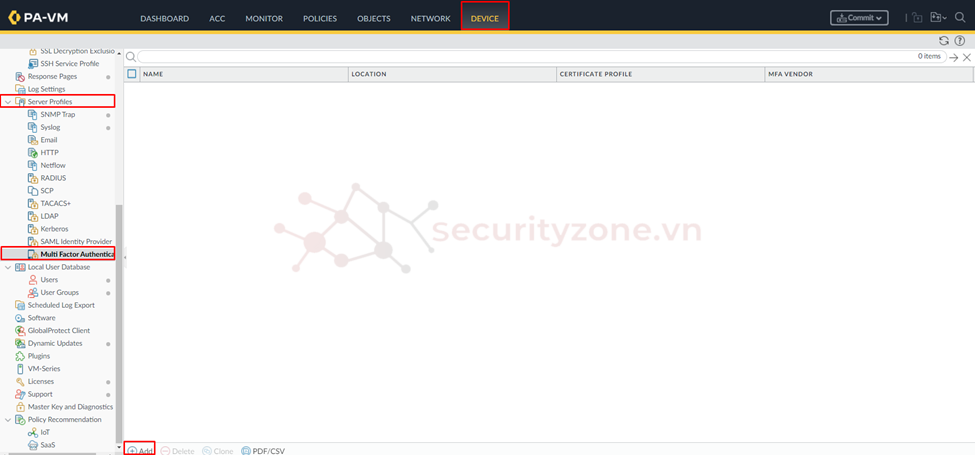

Sau khi đã hoàn thành việc tạo certificate profile cho xác thực với cisco Duo tiến hành vào phần DEVICE > Server Profiles > Multi Factor Authentication > chọn Add để tiến hành thêm server.

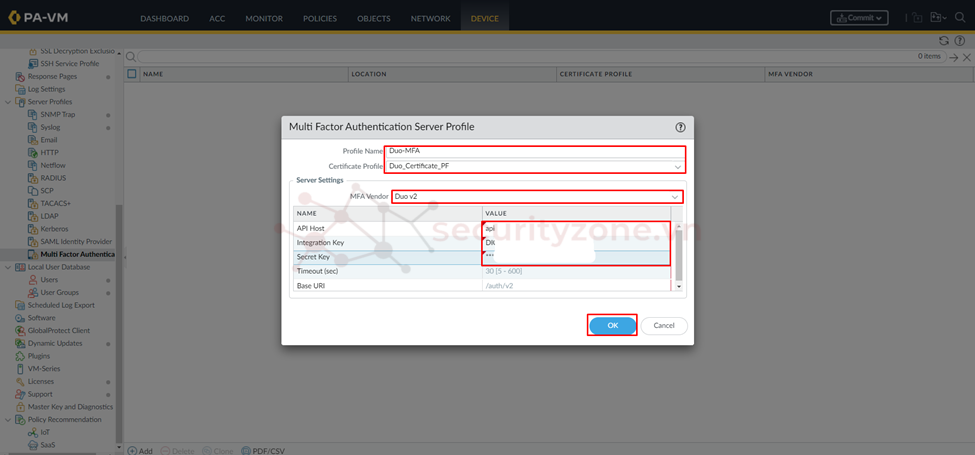

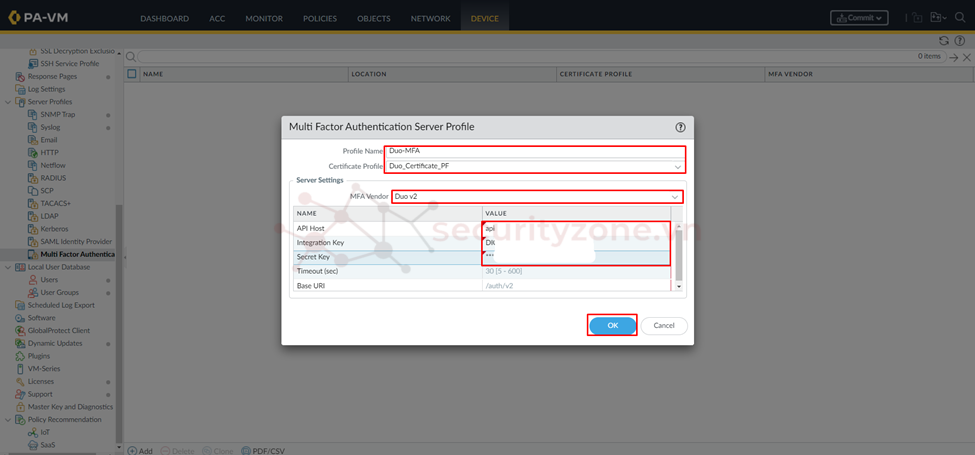

Tiếp theo tiến hành cấu hình tên cho server chọn Certificate Profile đã cấu hình ở trên, phần MFA Vendor chọn Duo v2. Cuối cùng điền các thông tin Integration key, Secret key, API hostname đã lưu trong phần cấu hình Application Protect trên cisco Duo Admin portal rồi chọn OK.

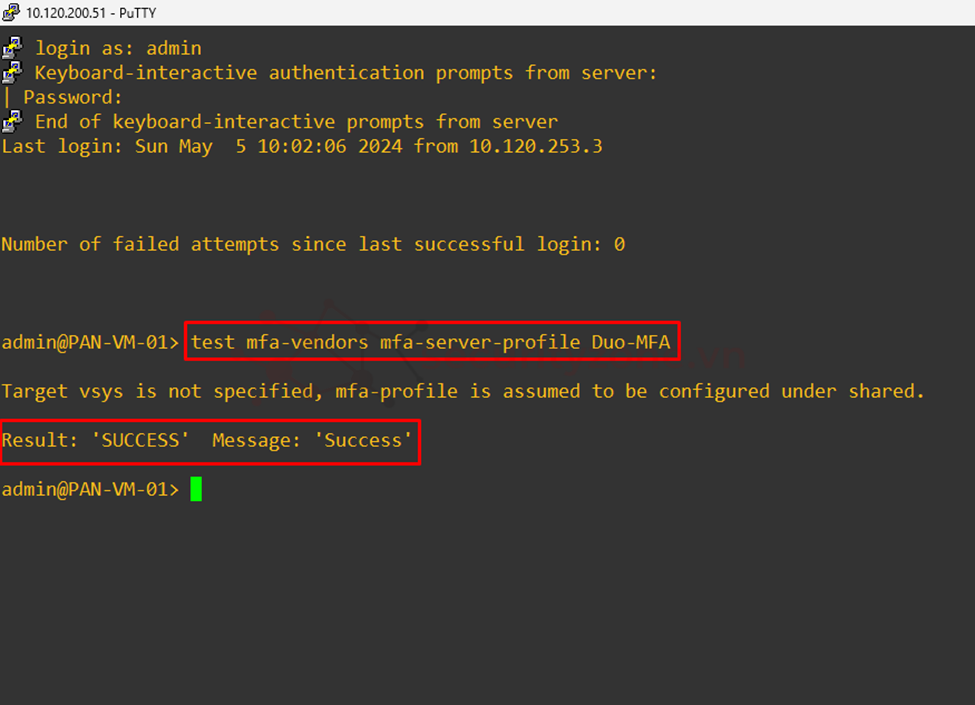

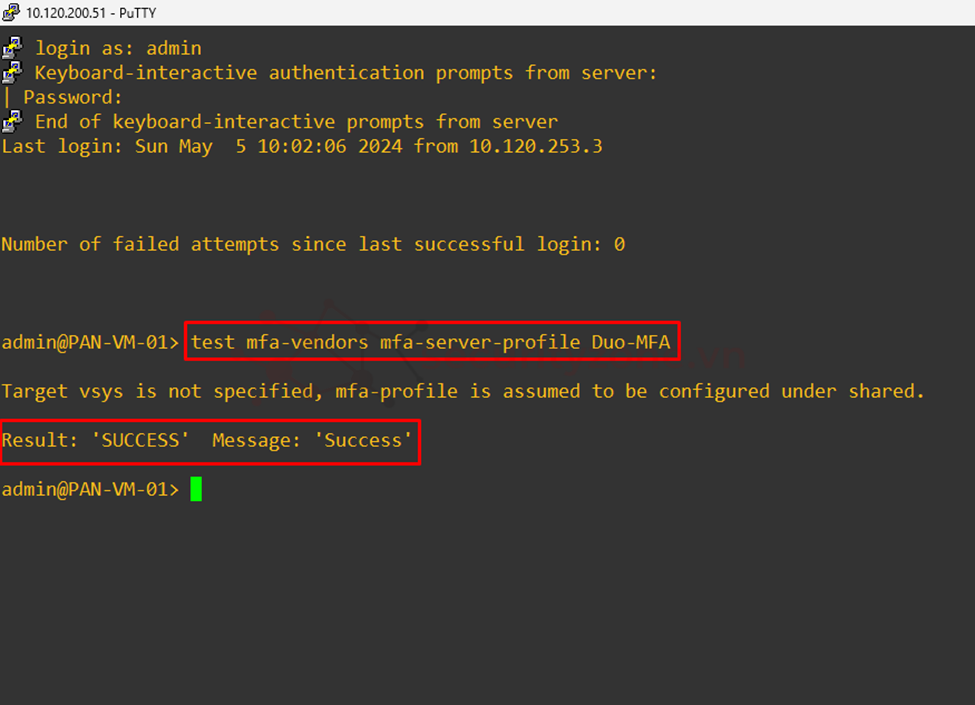

Sau khi đã cấu hình xong tiến hành vào CLI của PAN và thực hiện lệnh "test mfa-vendors mfa-server-profile <tên server profile>" nếu kết quả trả về "Success" như hình có nghĩa Palo Alto đã kết nối được tới Application trên cisco Duo.

Sau khi cấu hình xong sẽ được kết quả như hình bên dưới.

Tiếp tục cấu hình tương tự như trong phần captive portal (theo link sau) nhưng phần Authentication Profile sẽ chọn lại profile cấu hình ở trên rồi chọn OK.

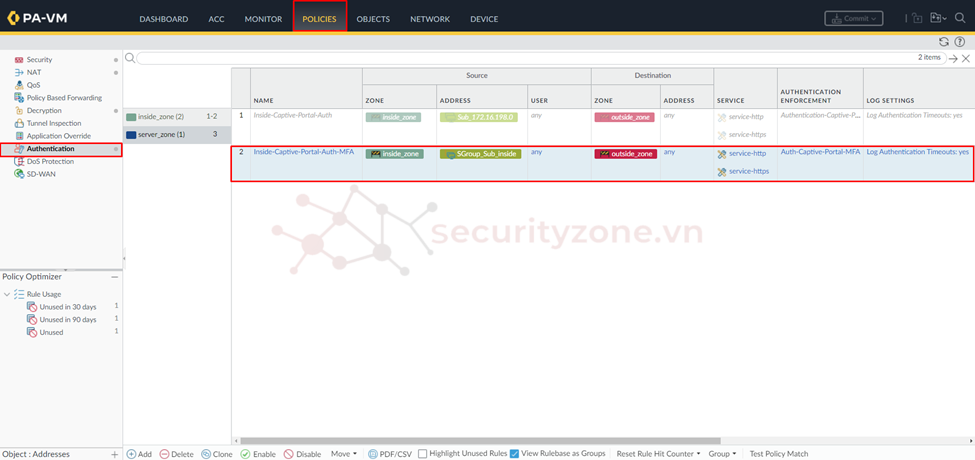

Cuối cùng tiến hành tạo Authentication Policy trong phần POLICES > Authentication để cho phép xác thực captive portal với MFA cho các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập internet bằng dịch vụ http và https (lưu ý nên disable authentication policy không dùng mfa ở bài trước)

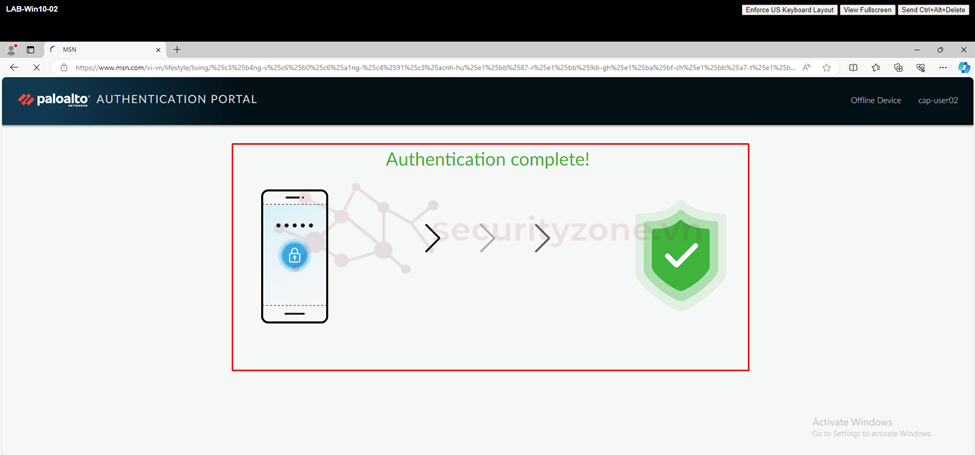

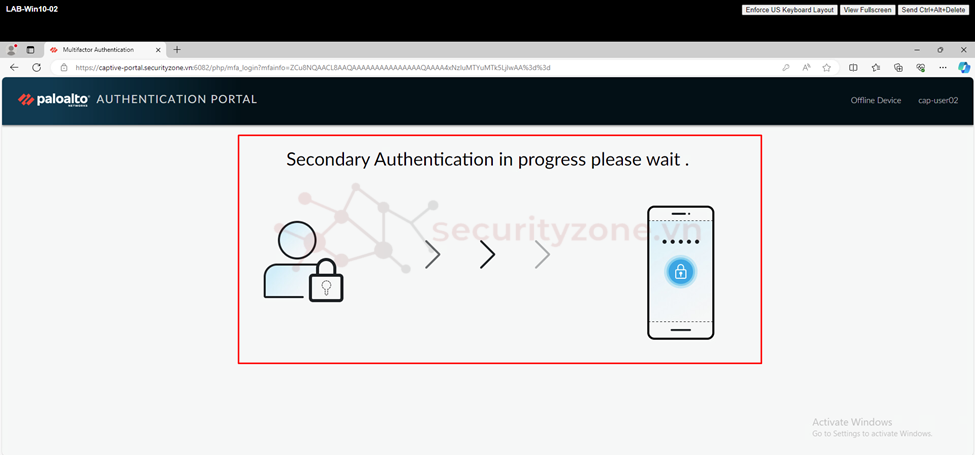

Sau khi đăng nhập thành công ở bước 1, lúc này sẽ cần xác thực thêm 1 lần nữa thông qua push notification chọn "Approved" trên ứng dụng cisco duo của điện thoại đã enrollment.

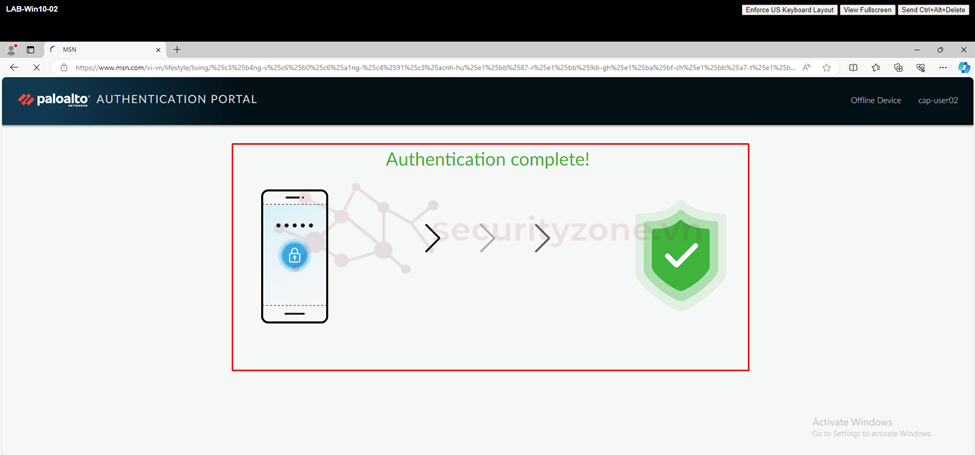

Sau khi hoàn thành việc xác thực thứ 2 sẽ xuất hiện thông báo như hình bên dưới.

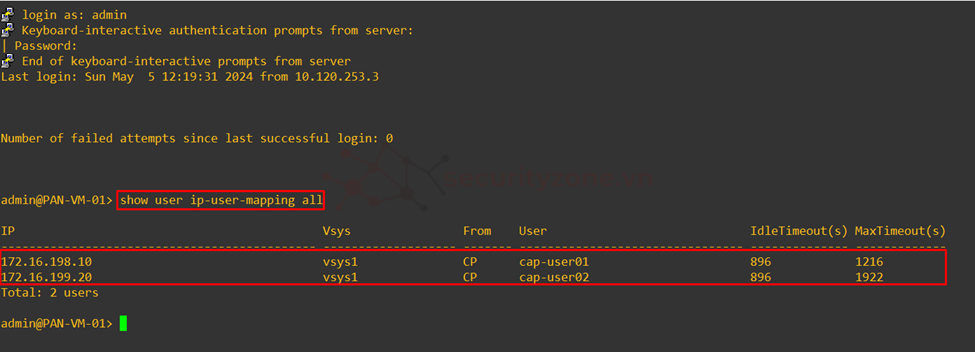

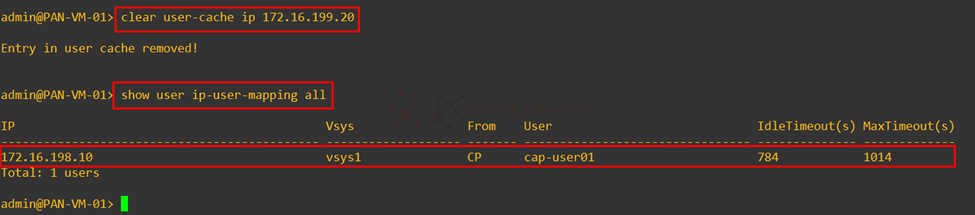

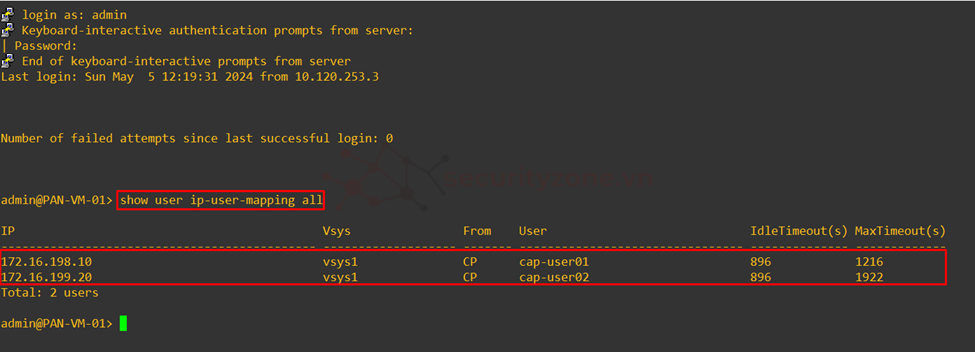

Để kiểm tra các user đang mapping với IP nào có thể truy cập CLI của PAN và thực hiện lệnh "show user ip-user-mapping all" lệnh nào sẽ show toàn bộ thông tin mapping của tất cả user.

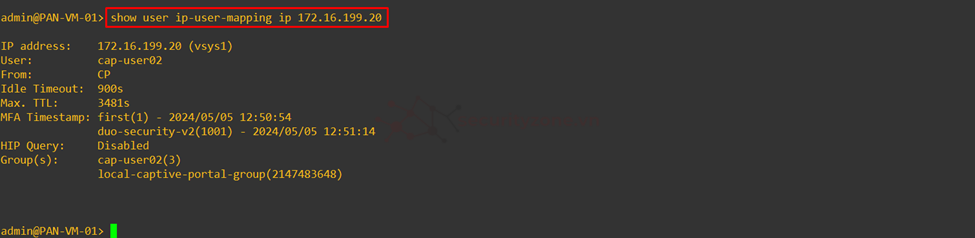

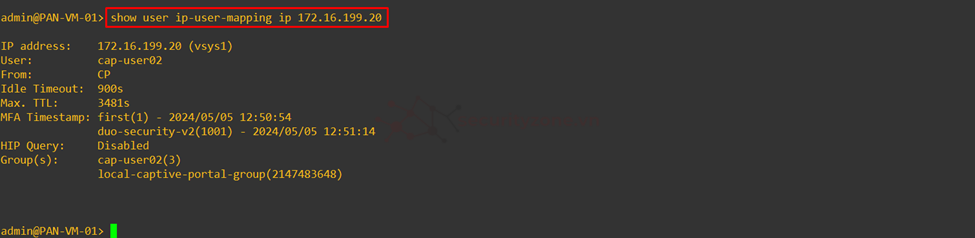

Để xem chi tiết thông tin mapping của 1 IP thực hiện lệnh "show user ip-user-mapping ip <ip address>" lệnh này sẽ cho biết thông tin chi tiết như thời gian hiệu lực trước khi cần xác thực lại và thời gian xác thực thành công,

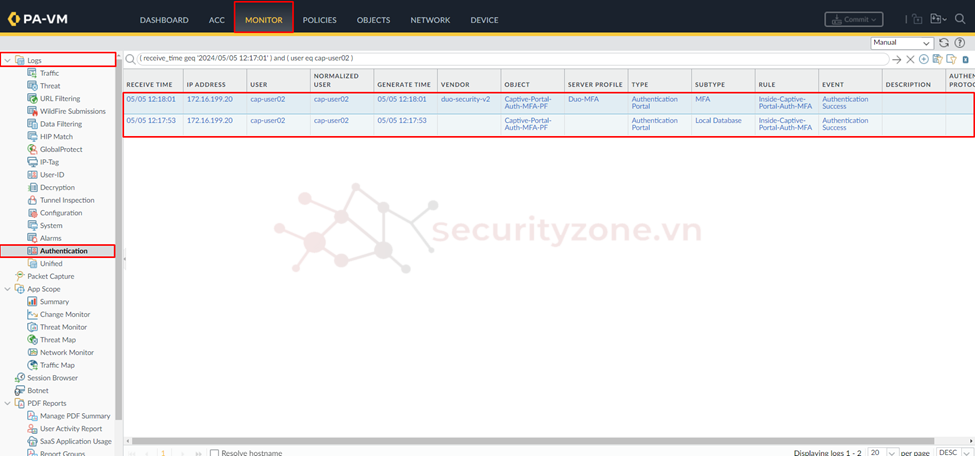

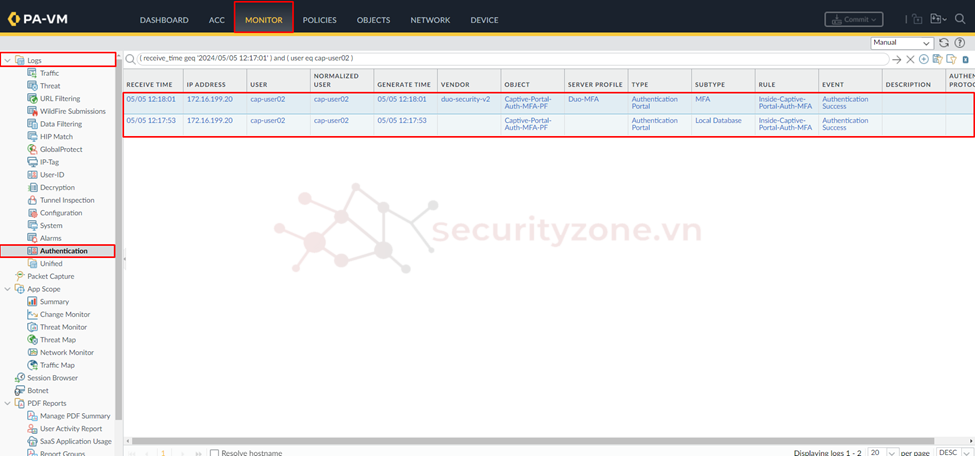

Để xem các thông tin xác thực trên web gui có thể vào phần MONITOR > Logs > Authentication.

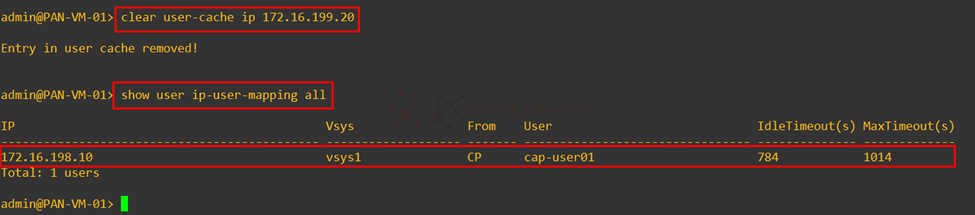

Ngoài ra, để xóa thông tin user mapping với IP ra khỏi bảng user-id thủ công thông qua lệnh "clear user-cache ip <ip address>" lúc này user nào mapping với IP đó sẽ bị loại bỏ và yêu cầu phải xác thực lại khi truy cập.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình MFA cho Captive Portal trên Duo Security

III. Cấu hình MFA cho Captive Portal trên PAN VM-series

[LAB-20] Cấu hình User-ID sử dụng Captive Portal với Duo Security MFA trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

Yêu cầu của bài Lab:

- Cấu hình Trial License Duo Security

- Cấu hình các thông tin user, group, policy, application protect trên Duo Security dùng để MFA Captive Portal trên PAN VM-series cho user "cap-user01", "cap-user02"

- Cấu hình user-id dùng captive portal với xác thực MFA cho các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 khi truy cập Internet với dịch vụ HTTP và HTTPS.

II. Cấu hình MFA cho Captive Portal trên Duo Security

Multi-factor Authentication (MFA) là một phương pháp bảo mật yêu cầu người dùng xác minh danh tính của họ bằng cách sử dụng nhiều yếu tố xác thực khác nhau. Thay vì chỉ dựa vào một yếu tố duy nhất như mật khẩu, MFA yêu cầu ít nhất hai yếu tố thuộc các loại khác nhau. Điều này giúp tăng cường bảo mật vì nếu một yếu tố bị xâm phạm, kẻ tấn công vẫn cần vượt qua các yếu tố khác.

Các yếu tố xác thực chính trong MFA:

- Yếu tố kiến thức (Something you know): Đây là những thông tin mà người dùng biết, chẳng hạn như mật khẩu, mã PIN, hoặc câu hỏi bảo mật.

- Yếu tố sở hữu (Something you have): Đây là những thứ mà người dùng sở hữu, chẳng hạn như mã xác thực từ ứng dụng di động, token phần cứng, thẻ thông minh, hoặc mã xác nhận gửi qua SMS hoặc email.

- Yếu tố sinh trắc học (Something you are): Đây là những đặc điểm sinh học của người dùng, chẳng hạn như dấu vân tay, quét mống mắt, nhận diện khuôn mặt hoặc giọng nói.

Xác thực đa yếu tố (MFA) trên Palo Alto là một lớp bảo mật bổ sung được thêm vào quy trình đăng nhập người dùng. Ngoài việc nhập tên người dùng và mật khẩu, người dùng còn được yêu cầu cung cấp một yếu tố xác thực bổ sung, chẳng hạn như mã được tạo từ ứng dụng xác thực trên điện thoại di động hoặc mã được gửi qua tin nhắn SMS. Điều này giúp đảm bảo rằng ngay cả khi kẻ tấn công có được mật khẩu của người dùng, họ vẫn không thể truy cập vào tài khoản vì họ sẽ không có yếu tố xác thực thứ hai. Palo Alto hỗ trợ nhiều vendor cho phép xác thực đa yếu tố như:

- RSA SecurID Access (với Min. Content Version 752)

- PingID (với Min. Content Version 655)

- Okta Adaptive (với Min. Content Version 655)

- Duo v2 (với Min. Content Version 655)

Từ phiên bản PanOS 8.0 trở lên Palo Alto Firewall đã có thể tích hợp với Duo v2 cho việc xác thực đa yếu tố với Captive Portal (hay Authentication Portal) với Follow được trình bày như hình bên dưới gồm các bước:

- Người dùng truy cập 1 service web bất kỳ traffic sẽ được gửi lên Gateway Palo Alto.

- Sau khi kiểm tra Securtity Policy nếu traffic được cho phép sẽ tới bước tiếp theo.

- Kiểm tra Authentication Policy nếu trùng với bất cứ Policy nào được cấu hình sẽ thực hiện Authentication Enforcement được cấu hình.

- Thực hiện Authentication Profille được mapping vào Authentication Enforcement ở đây là dạng web form với Authentication Portal sử dụng user local database.

- Trên trình duyệt người dùng sẽ được redirect sang trang Authentication Portal đã được cấu hình, lúc này người dùng sẽ điền thông tin login user nếu login thành công sẽ tới bước tiếp theo.

- Trên Firewall sẽ tiếp tục dùng Multi-Factor Authentication Server được cấu hình ở đây là Duo v2 và hiển thị trang xác thực MFA trên web browser của người dùng.

- Người dùng cần xác thực MFA một lần nữa, ở đây sẽ là push notification Duo App trên điện thoại, tiến hành chọn "Approved"

- Sau đó thông tin "Approved" được Multi-Factor Authentication Server xác nhận với Firewall và Firewall cho phép người dùng truy cập vào URL ban đầu.

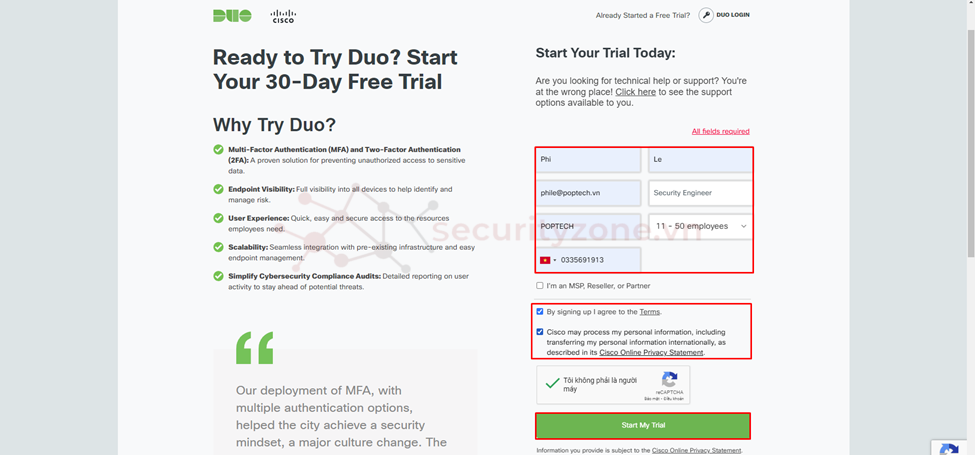

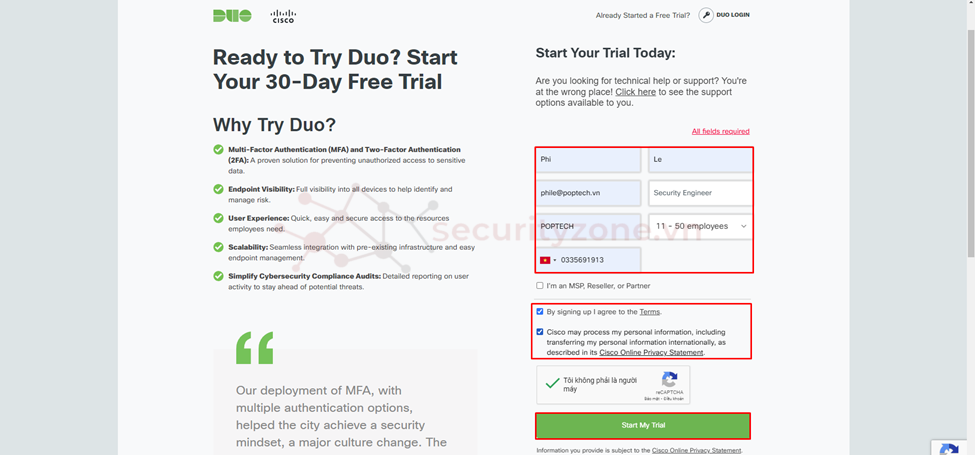

Nếu chưa có account login Cisco Duo Admin Portal, có thể chọn trial 30 ngày theo link sau, rồi điền các thông tin yêu cầu như hình bên dưới trước khi được trial 30 ngày (lưu ý sử dụng mail công ty cisco Duo không chấp nhận mail cá nhân)

Sau khi đã điền đủ thông tin, thì sẽ có 1 email gửi về tiến hành mở mail và chọn Verify Your Email để xác thực mail trước khi login vào trang Duo Admin portal.

Trang Admin Setup xuất hiện chọn Get started để bắt đầu quá trình cài đặt.

Tiếp theo tiến hành điền thông tin password cho tài khoản login Duo Admin portal như hình bên dưới.

Sau khi hoàn thành việc đặt passwrod cisco Duo sẽ yêu cầu cấu hình xác thực thêm 1 yếu tố nữa, tiến hành chọn Continue.

Ở phần Passkey chọn Skip for now để cấu hình sau.

Tiếp tục cài app Cisco Duo trên điện thoại và thực hiện cấu hình để cho phép xác thực thông qua push notification trên điện thoại khi login cisco Duo Admin portal, nếu cấu hình xong sẽ xuất hiện thông báo như hình bên dưới rồi chọn Continue để login vào portal.

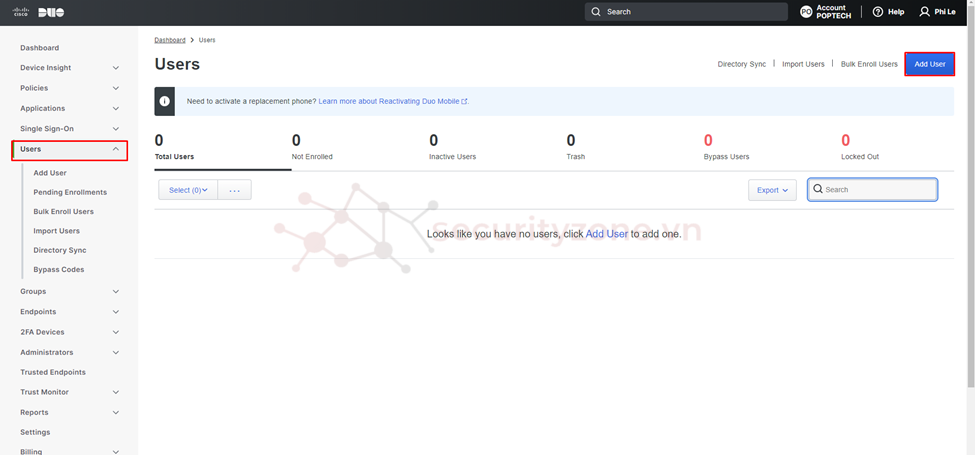

Sau khi đã login vào Cisco Duo Admin portal thành công tiến hành tạo các user tương ứng với user dùng để xác thực captive portal trong phần Users > chọn Add User.

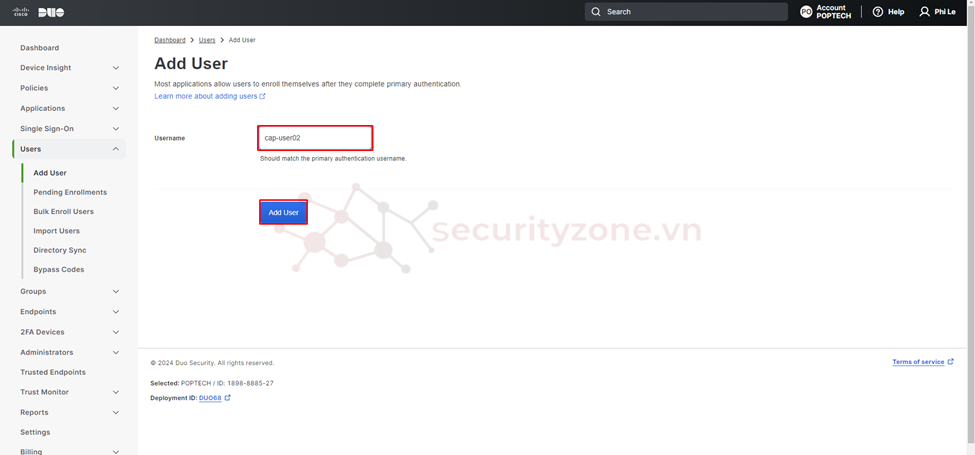

Tại phần Username điền tên user trùng với user dùng để login captive portal. ví dụ: login captive portal bằng user "cap-user02" thì tiến hành điền Username là "cap-user02" rồi chọn Add User.

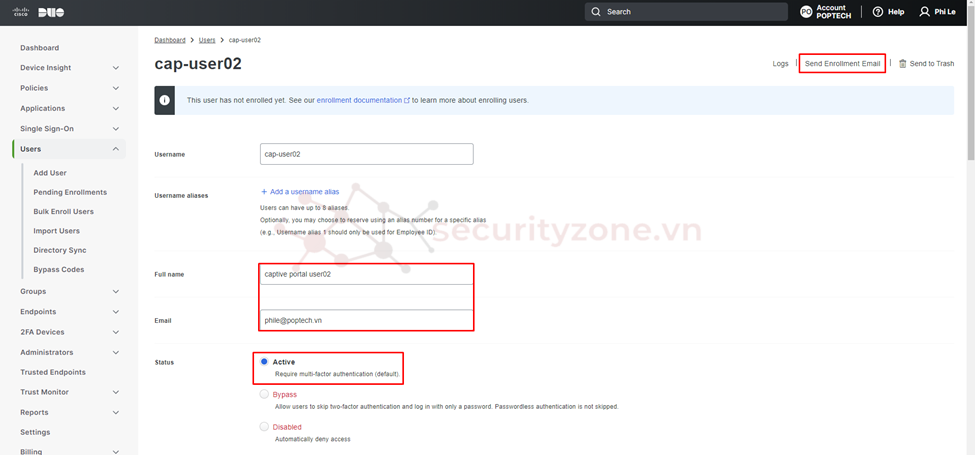

Tiếp theo cấu hình các thông tin khách cho user như: Full name, Email và quan trọng nhất là chỉnh Status sang trạng thái Active rồi chọn Send Enrollment Email để gửi thông tin đăng ký user này về mail.

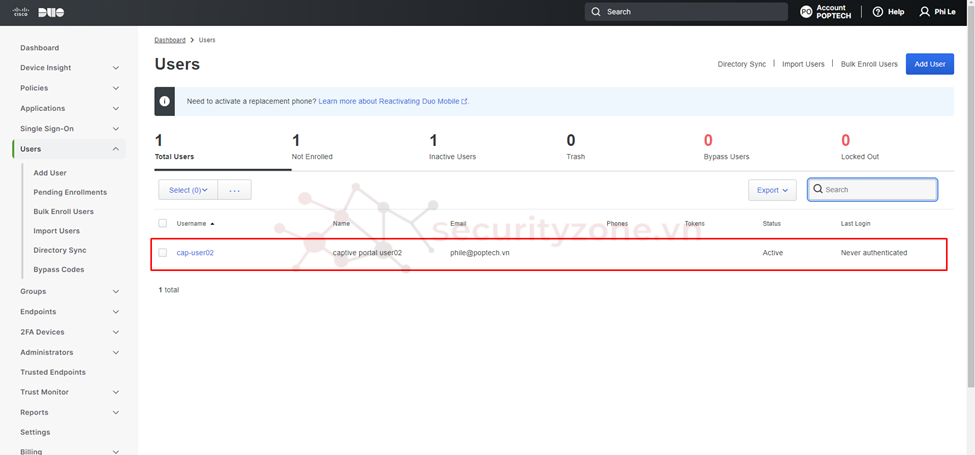

Sau khi add xong sẽ được kết quả như hình nhưng lúc này chưa có phone register vào user nên tại mục Phones còn trống.

Tiến hành dùng điện thoại mở email được cisco Duo gửi về để regis user "cap-user02" như hình bên dưới (lưu ý điện thoại cần cài đặt trước apps cisco Duo và làm theo hướng dẫn để enrollment user)

Sau khi đã enrollment thành công điện thoại vào user "cap-user02" sẽ xuất hiện tại cột Phones như hình bên dưới.

Sau khi tạo xong các user thích hợp tiến hành tạo group để nhóm các user lại cho tiện cho việc quản lý và cấu hình policy trong phần Groups > chọn Add Group.

Sau đó tiếp tục điền tên của group rồi chọn Add Group như hình.

Tiến hành lăn xuống phần Users và chọn Add Users sau đó lụa chọn các user thích hợp đã cấu hình chọn vào group.

Sau khi đã lựa chọn xong các user sẽ được kết quả như hình và đồng thời chọn Save Changes để lưu lại cấu hình.

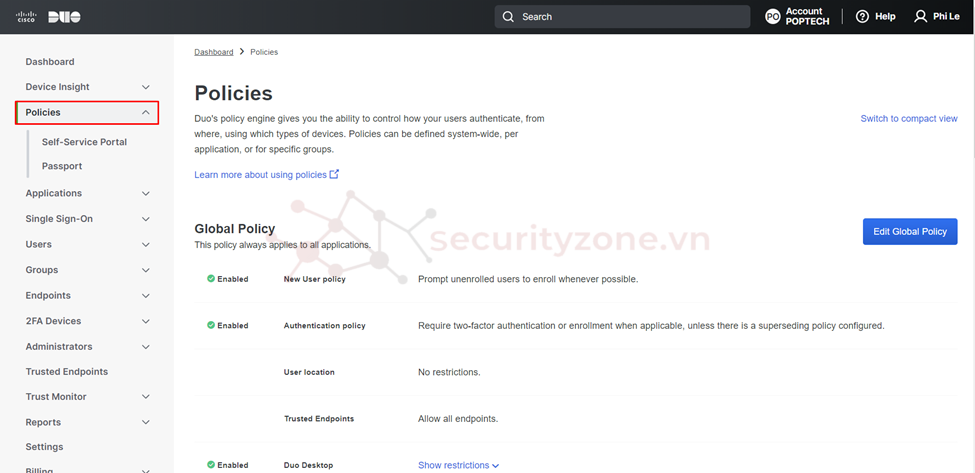

Tiếp theo tiến hành cấu hình Policy để sử dụng khi cấu hình Protect Application trên cisco Duo trông phần Policies.

Tiến hành kéo xuống trong phần Custom Policies chọn New Policy để tiến hành tạo mới Policy.

Tiếp theo điền tên cho Policy và chọn phần Authentication Policy > Enforce 2FA để yêu cầu bắt buộc user cần xác thực 2 bước, sau khi hoàn thành chọn Create Policy để tiến hành tạo.

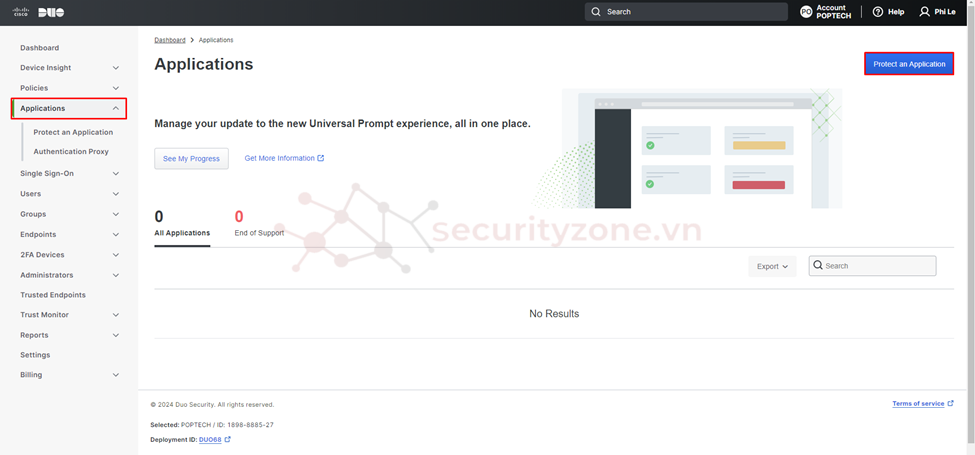

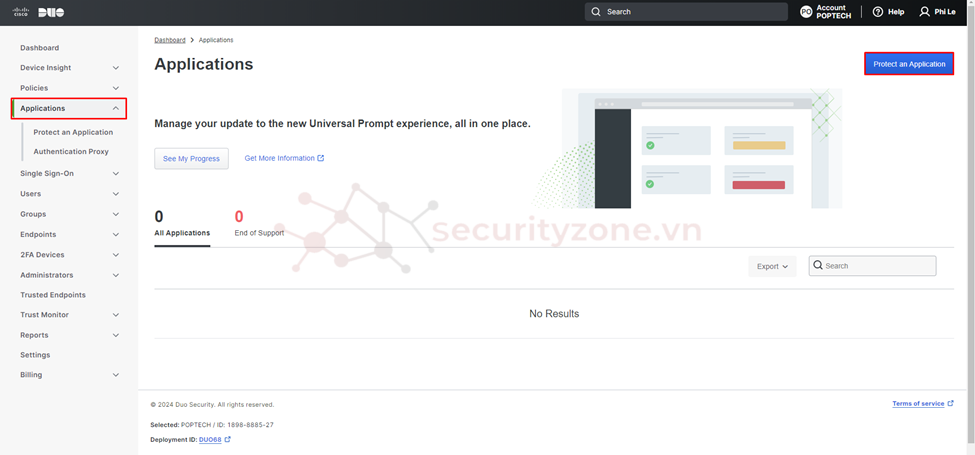

Sau khi đã cấu hình xong các thông tin ở trên, tiếp theo tiến hành cấu hình Appication để tích hợp với Firewall Palo Alto cho xác thực captive portal trong phần Applications > chọn Protect an Application.

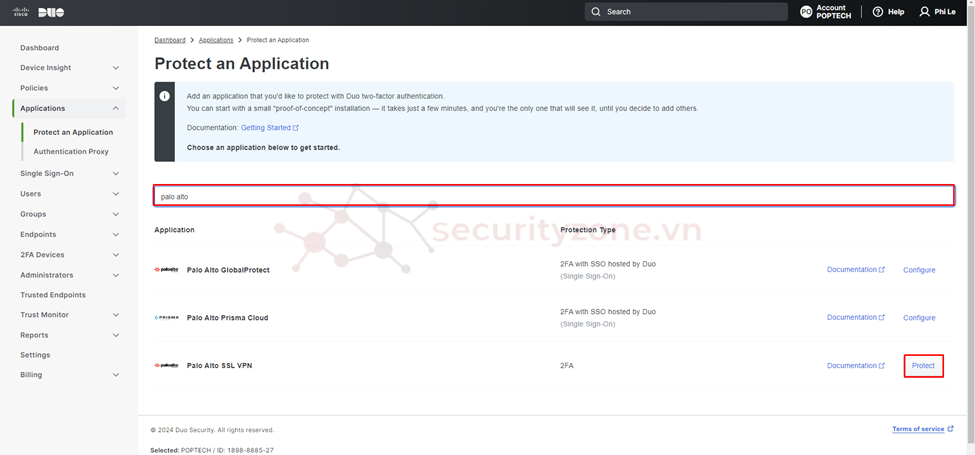

Tiến hành search application của palo alto rồi chọn Palo Alto SSL VPN > chọn Protect để cho phép tích hợp với Firewall Palo Alto xác thực 2FA cho captive portal.

Sau đó sẽ xuất hiện các thông tin trong phần Details: Integration key, Secret key, API hostname. Các thông tin này nên được lưu lại và dùng để Palo Alto kết nối tới application này.

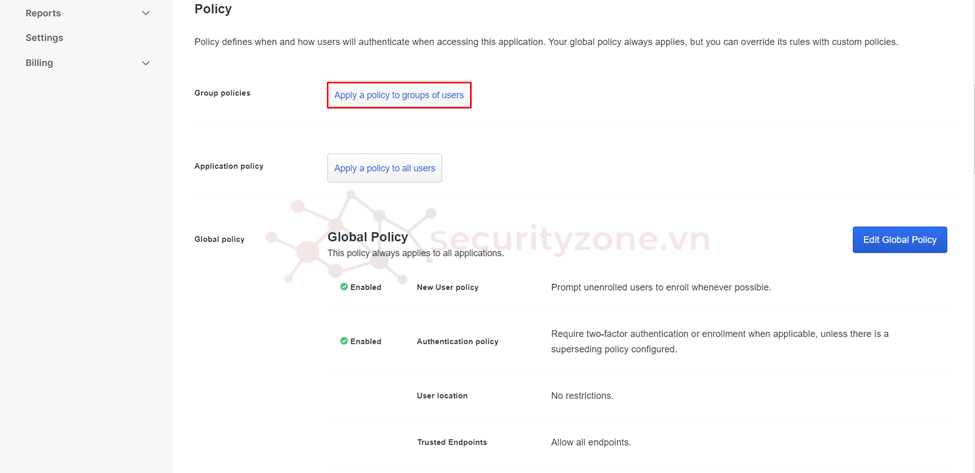

Tiếp theo kéo xuống phần Policy tiến hành chọn Apply a policy to groups of users để áp dụng policy khi sử dụng application này.

Tiếp theo chọn policy đã cấu hình và group tương ứng để áp dụng policy đã được cấu hình như hình bên dưới, rồi chọn Apply Policy.

Cuối cùng kéo xuống phần Permitted groups chọn Only allow authentication from users in certain groups để chọn group user thích hợp cho phép xác thực 2FA rồi chọn Save Changes để lưu lại cấu hình.

III. Cấu hình MFA cho Captive Portal trên PAN VM-series

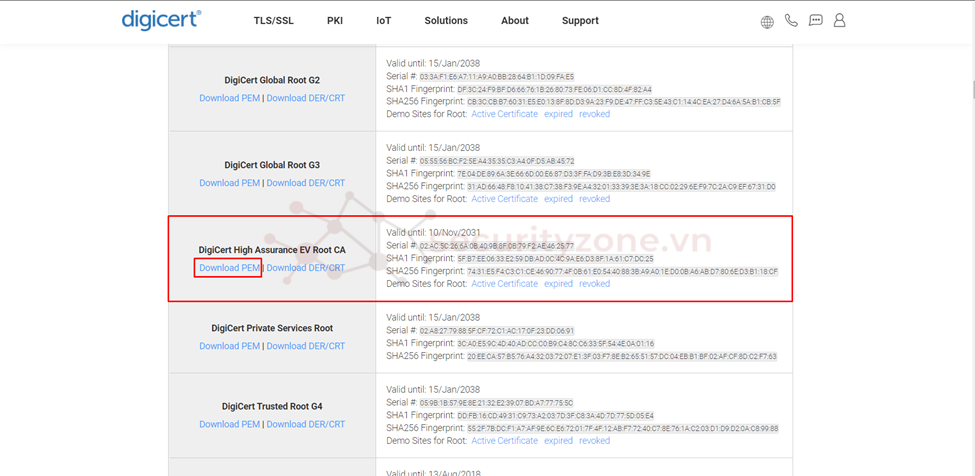

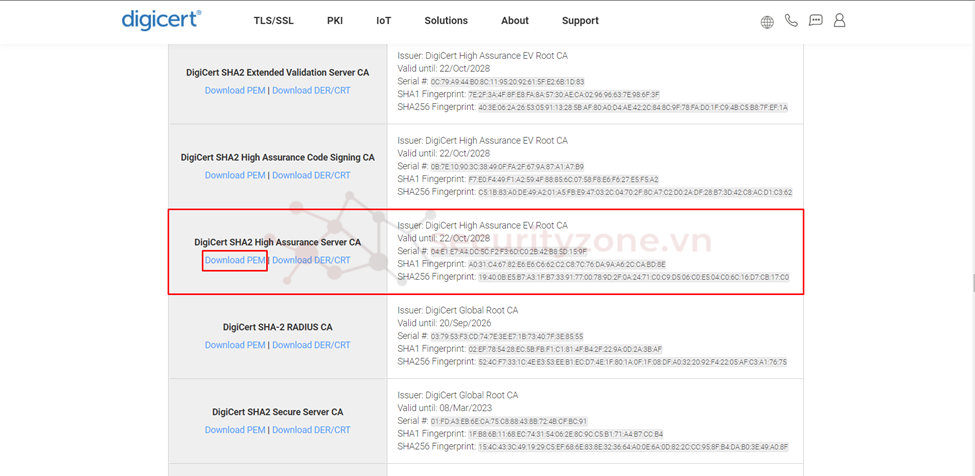

Sau khi đã hoàn thành cấu hình trên cisco Duo Admin Portal, tiến hành truy cập vào Firewall Palo Alto để cấu hình tích hợp nhưng trước tiên cần truy cập vào link sau để download các certificate Root và Intermediary dùng để xác thực kết nối từ Firewall Palo Alto tới cisco Duo Application. Tiến hành download 2 certficate là: DigiCert High Assurance EV Root CA và DigiCert SHA2 High Assurance Server CA (lưu ý download dưới dạng ".pem" như hình)

|

|

|

|

Tiếp theo tiến hành tạo Certificate Profile trong phần DEVICE > Certificate Management > Certificate Profile > chọn Add, sau đó tiến hành đặt tên và chọn 2 certificate đã import vào trong phần CA Certificates.

|

|

Tiếp theo tiến hành cấu hình tên cho server chọn Certificate Profile đã cấu hình ở trên, phần MFA Vendor chọn Duo v2. Cuối cùng điền các thông tin Integration key, Secret key, API hostname đã lưu trong phần cấu hình Application Protect trên cisco Duo Admin portal rồi chọn OK.

Sau khi đã cấu hình xong tiến hành vào CLI của PAN và thực hiện lệnh "test mfa-vendors mfa-server-profile <tên server profile>" nếu kết quả trả về "Success" như hình có nghĩa Palo Alto đã kết nối được tới Application trên cisco Duo.

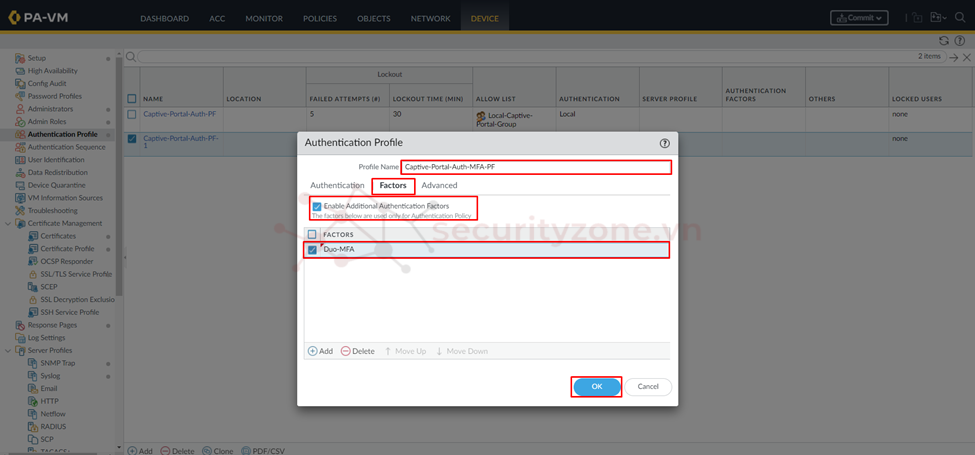

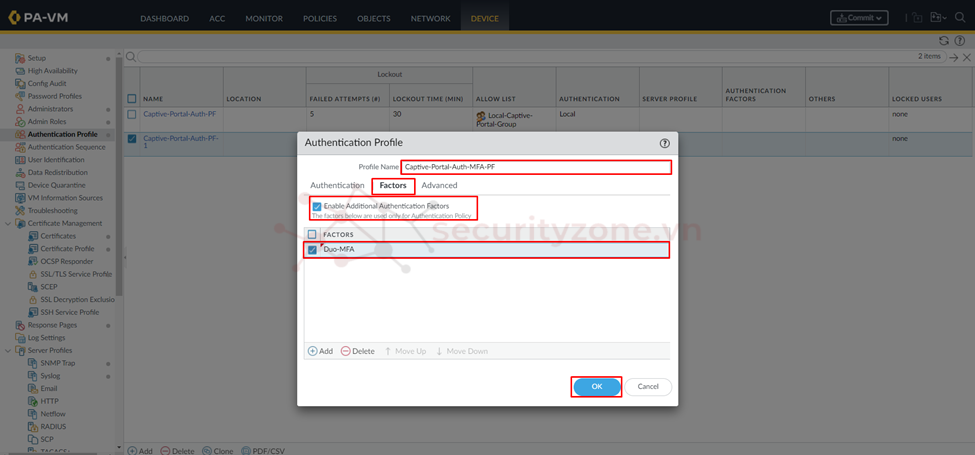

Sau khi đã đảm bảo kết nối tới cisco Duo thành công, tiếp tục cấu hình Authentication Profile (các cấu hình sẽ giống như Profile trong phần Captive portal theo link sau) tab Factors sẽ tiến hành chọn Enable Additional Authentication Factors rồi chọn MFA server đã cấu hình vào trong phần FACTORS rồi chọn OK.

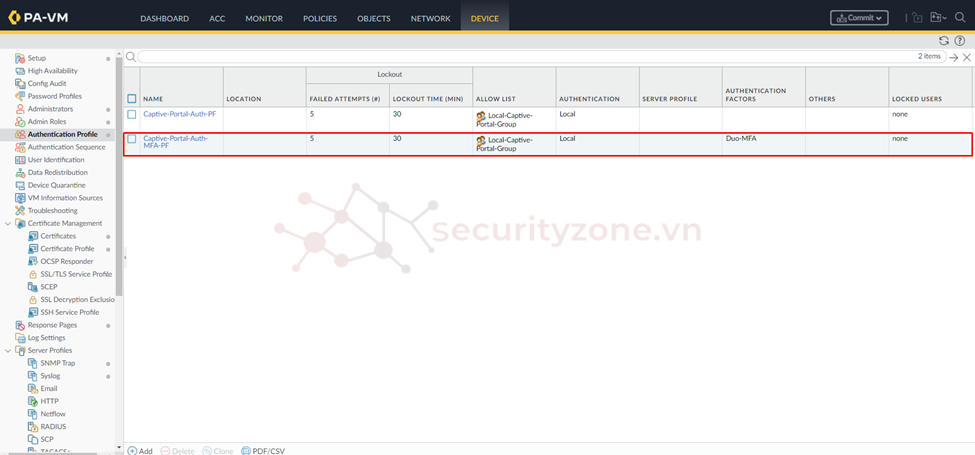

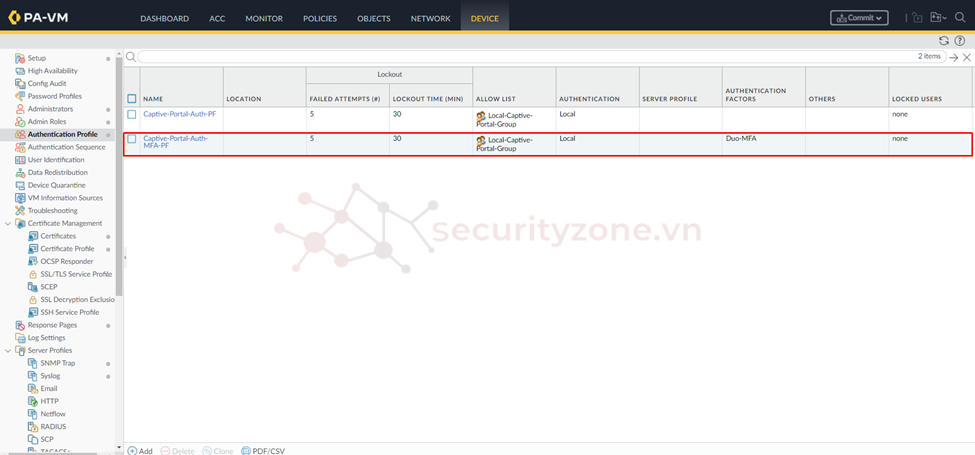

Sau khi cấu hình xong sẽ được kết quả như hình bên dưới.

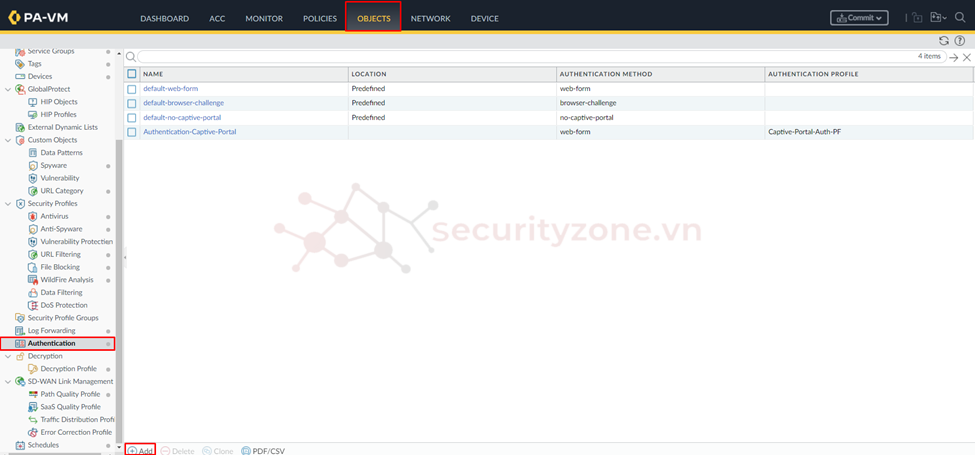

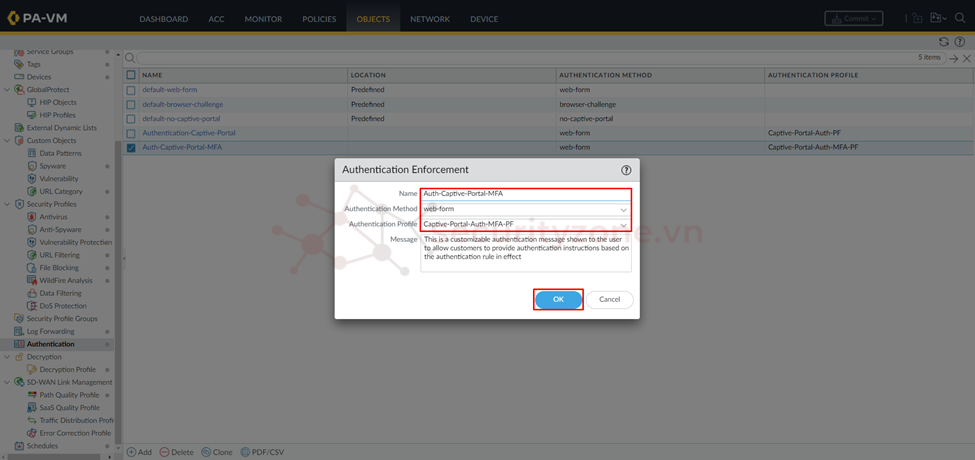

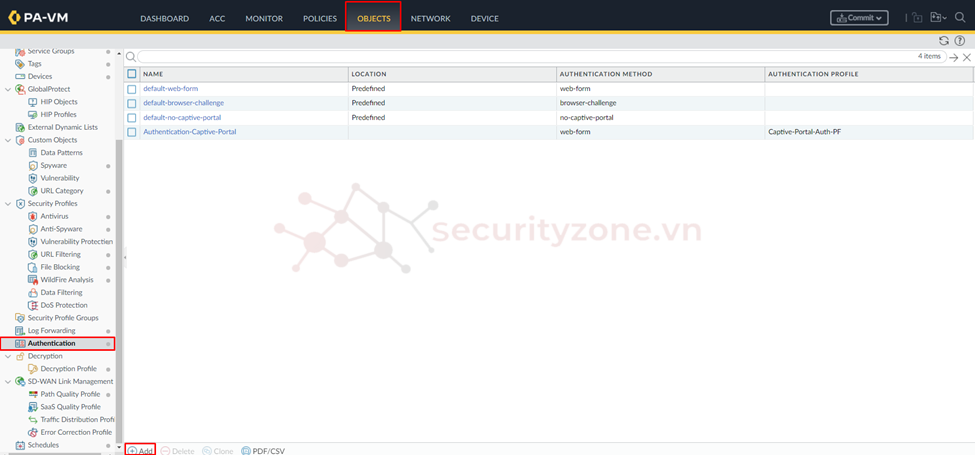

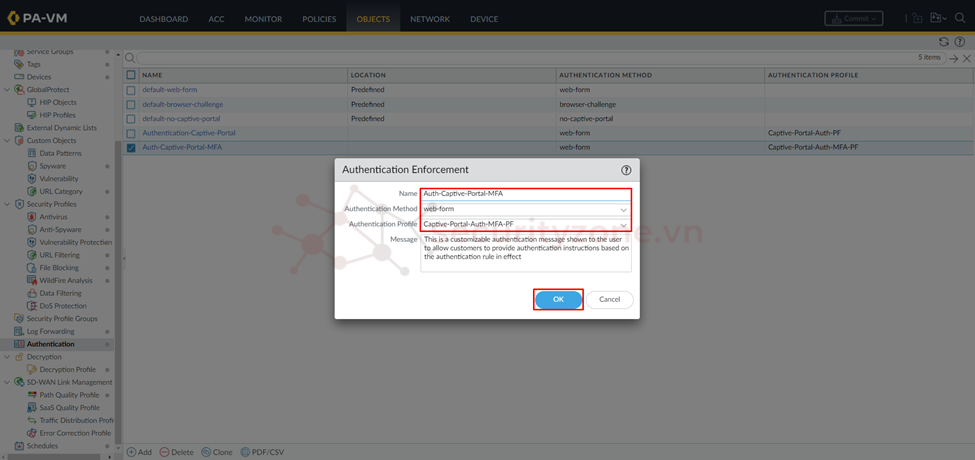

Vào phần OBJECTS > Authentication > chọn Add để thêm profile mới có xác thực MFA.

Tiếp tục cấu hình tương tự như trong phần captive portal (theo link sau) nhưng phần Authentication Profile sẽ chọn lại profile cấu hình ở trên rồi chọn OK.

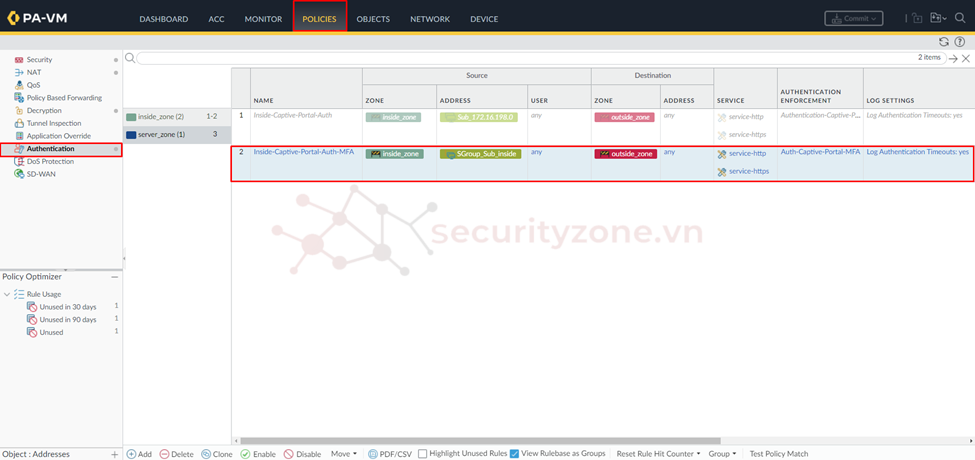

Cuối cùng tiến hành tạo Authentication Policy trong phần POLICES > Authentication để cho phép xác thực captive portal với MFA cho các PC thuộc subnet 172.16.198.0/24 và 172.16.199.0/24 truy cập internet bằng dịch vụ http và https (lưu ý nên disable authentication policy không dùng mfa ở bài trước)

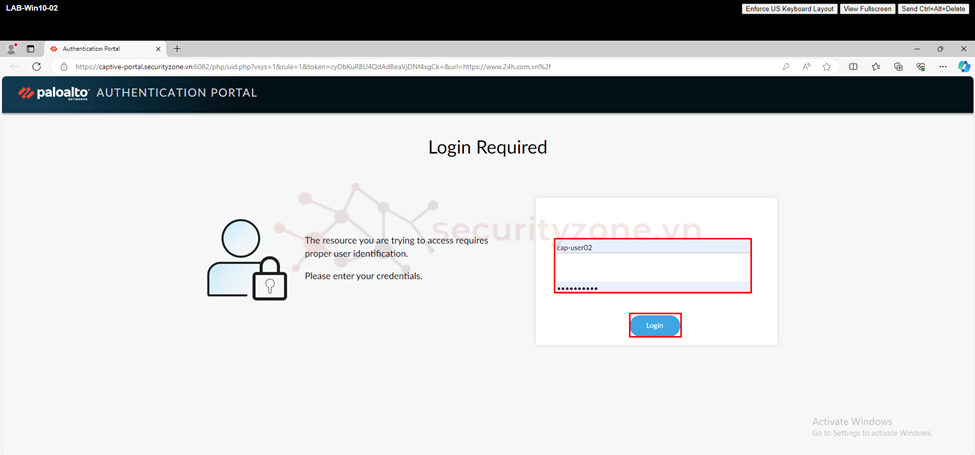

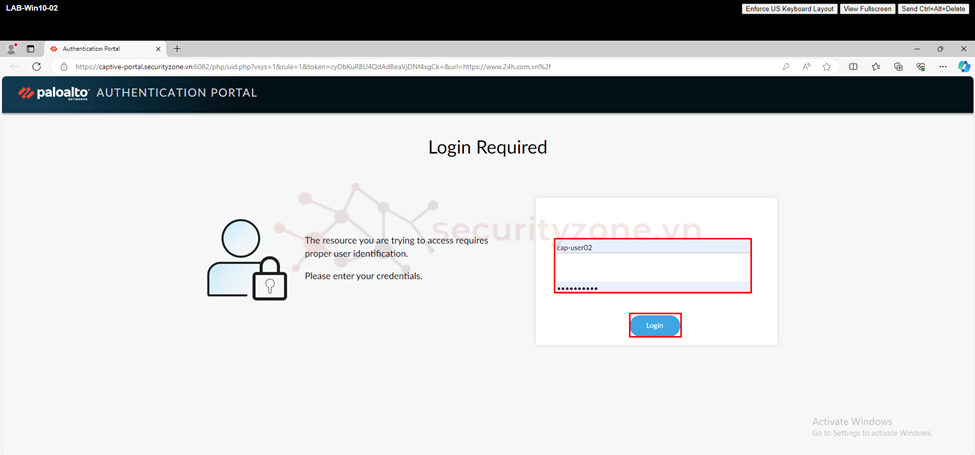

Tiến hành kiểm tra hoạt động bằng các truy cập vào PC thuộc subnet 172.16.198.0/24 hoặc 172.16.199.0/24 và truy cập web browser lúc này sẽ xuất hiện captive portal cần phải đăng nhập.

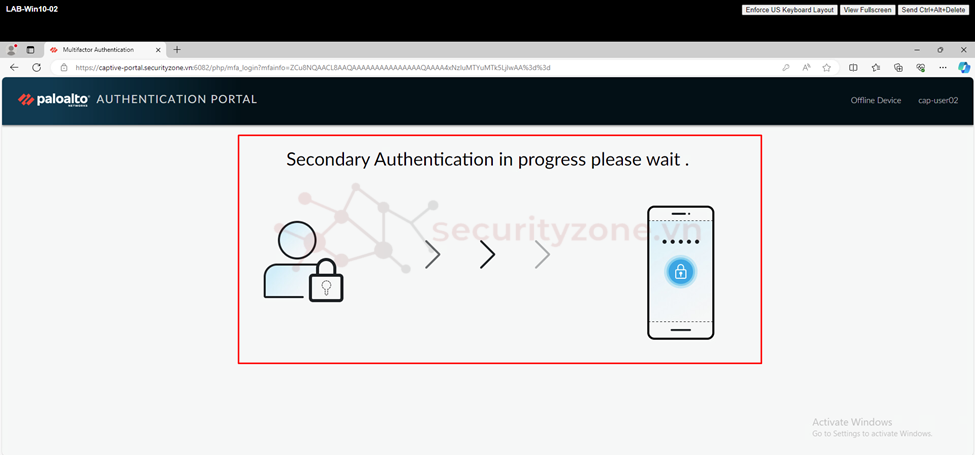

Sau khi đăng nhập thành công ở bước 1, lúc này sẽ cần xác thực thêm 1 lần nữa thông qua push notification chọn "Approved" trên ứng dụng cisco duo của điện thoại đã enrollment.

Sau khi hoàn thành việc xác thực thứ 2 sẽ xuất hiện thông báo như hình bên dưới.

Để kiểm tra các user đang mapping với IP nào có thể truy cập CLI của PAN và thực hiện lệnh "show user ip-user-mapping all" lệnh nào sẽ show toàn bộ thông tin mapping của tất cả user.

Để xem chi tiết thông tin mapping của 1 IP thực hiện lệnh "show user ip-user-mapping ip <ip address>" lệnh này sẽ cho biết thông tin chi tiết như thời gian hiệu lực trước khi cần xác thực lại và thời gian xác thực thành công,

Để xem các thông tin xác thực trên web gui có thể vào phần MONITOR > Logs > Authentication.

Ngoài ra, để xóa thông tin user mapping với IP ra khỏi bảng user-id thủ công thông qua lệnh "clear user-cache ip <ip address>" lúc này user nào mapping với IP đó sẽ bị loại bỏ và yêu cầu phải xác thực lại khi truy cập.

Attachments

-

1716456223362.png30.6 KB · Views: 0

1716456223362.png30.6 KB · Views: 0 -

1716456505972.png44.7 KB · Views: 0

1716456505972.png44.7 KB · Views: 0 -

1716456775049.png89.4 KB · Views: 0

1716456775049.png89.4 KB · Views: 0 -

1716470940842.png87.1 KB · Views: 0

1716470940842.png87.1 KB · Views: 0 -

1716471166240.png100.5 KB · Views: 0

1716471166240.png100.5 KB · Views: 0 -

1716471370092.png69.5 KB · Views: 0

1716471370092.png69.5 KB · Views: 0 -

1716471547663.png68.4 KB · Views: 0

1716471547663.png68.4 KB · Views: 0 -

1716471753663.png153.5 KB · Views: 0

1716471753663.png153.5 KB · Views: 0 -

1716472044715.png86.9 KB · Views: 0

1716472044715.png86.9 KB · Views: 0

Last edited: