Mục Lục:

I. Giới thiệu về mô hình bài Lab

II. Cấu hình User-ID với User-ID Agent trên PAN VM-series

III. Cấu hình Security Policy sử dụng thông tin User-ID trên User-ID Agent

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

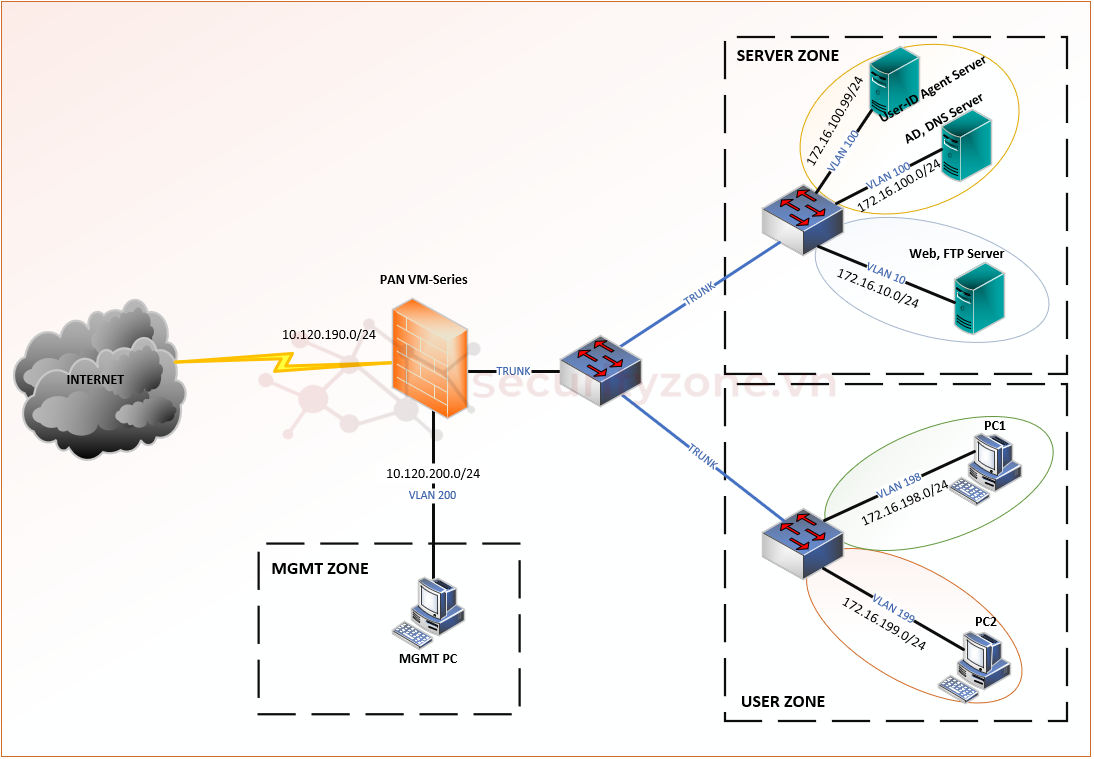

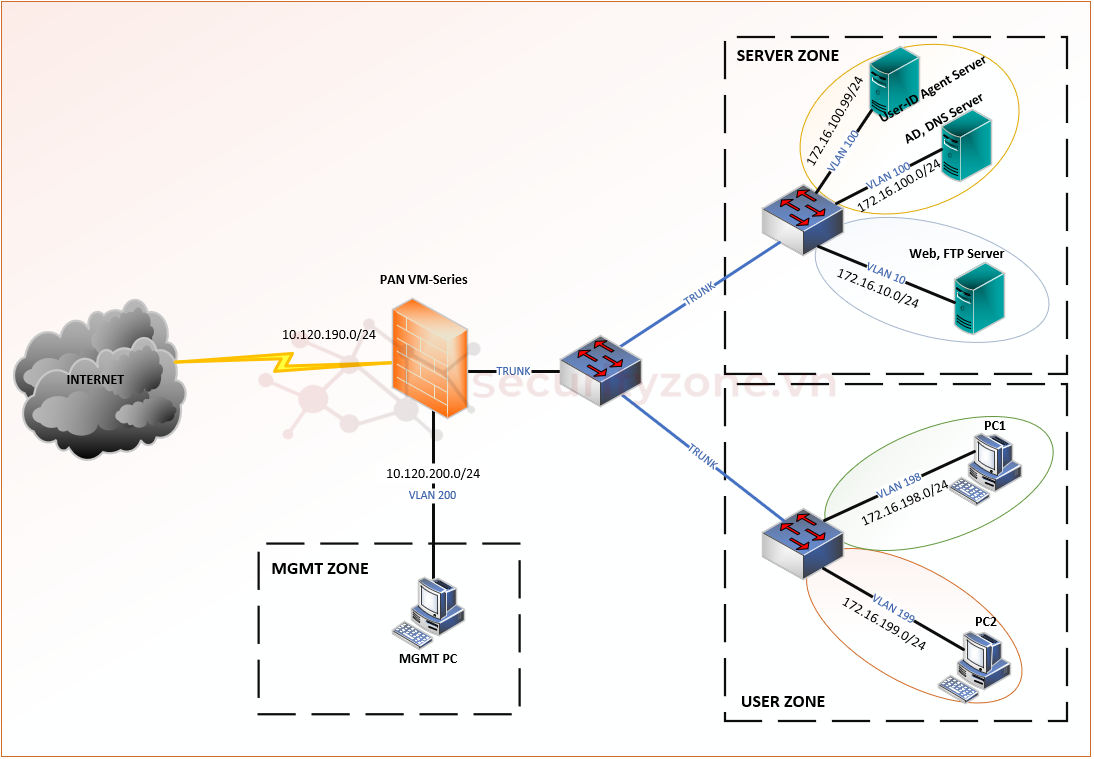

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

Yêu cầu của bài Lab:

II. Cấu hình User-ID với User-ID Agent trên PAN VM-series

Palo Alto User-ID Agent là một trong những phương thức của Palo Alto dùng để mapping IP với User nó thuộc phương thức Server Monitoring và được chia làm 2 loại hoạt động:

Để cài User-ID Agent trên Windows Server phải đảm bảo các điều kiện sau:

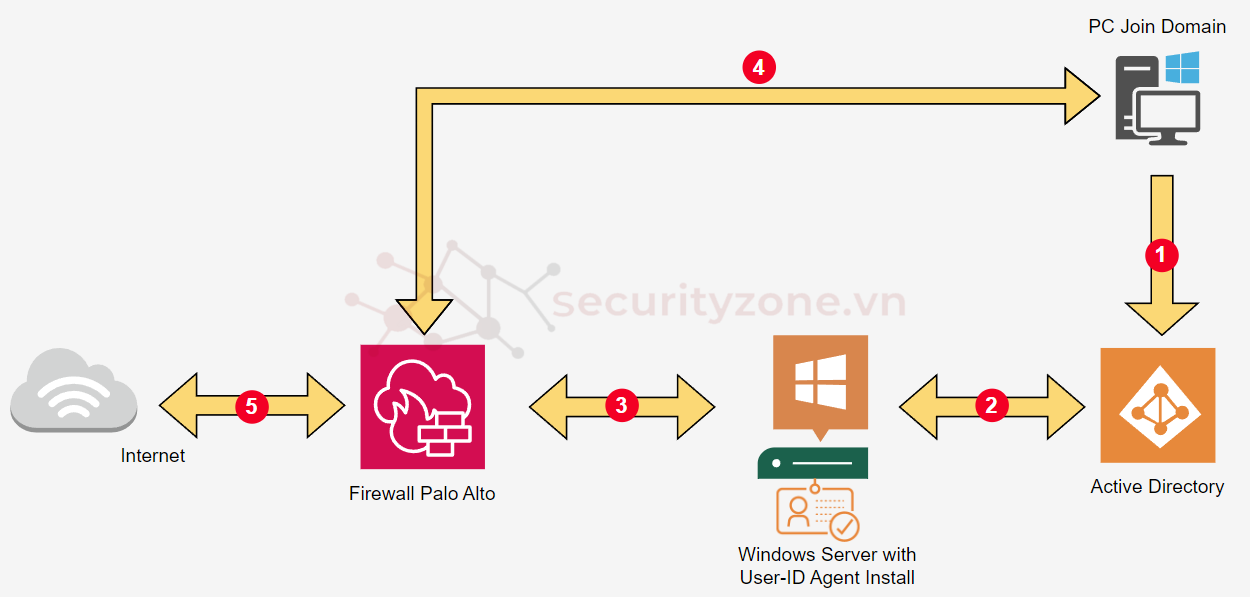

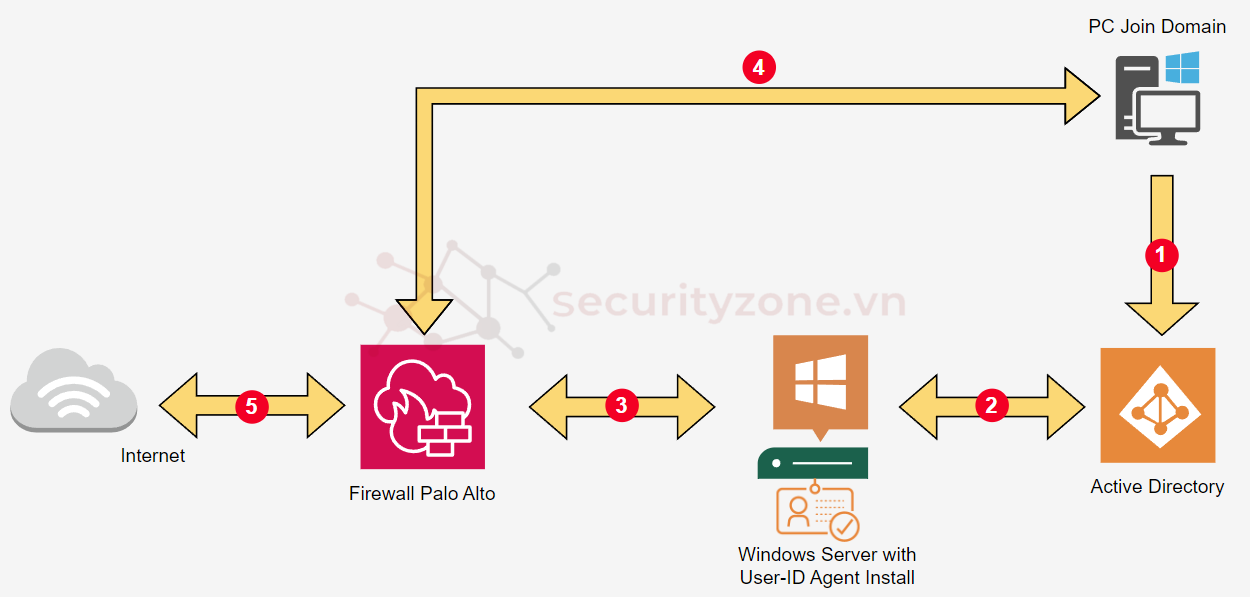

Để tìm hiểu chi tiết cách thức hoạt động cảu user-id thông qua user-id agent được cài đặt trên windows server có thể tham khảo hình bên dưới, về cơ bản sẽ có các bước sau:

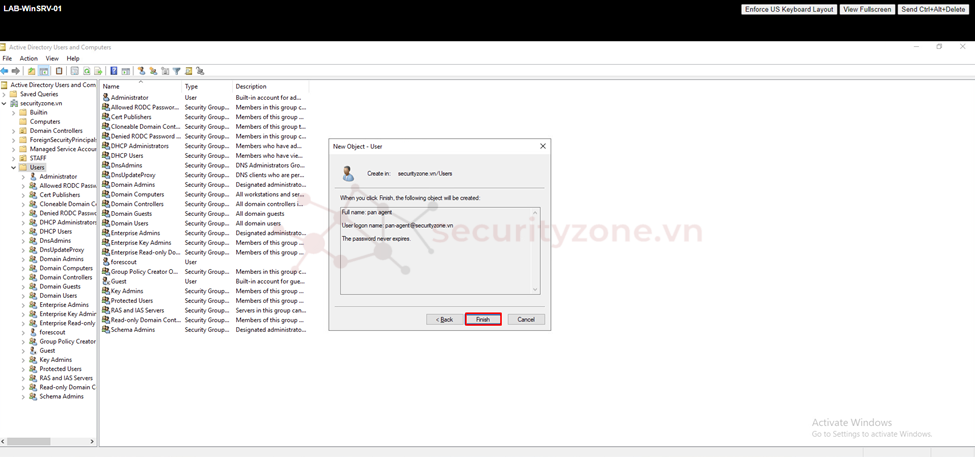

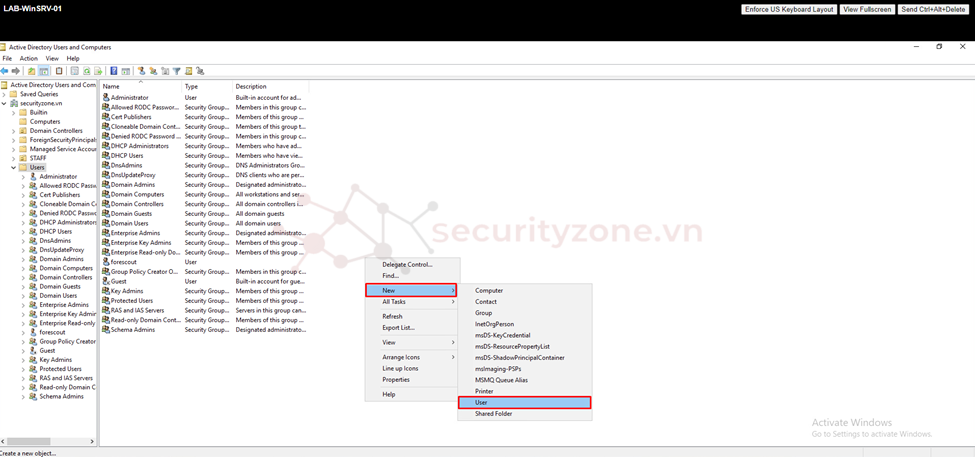

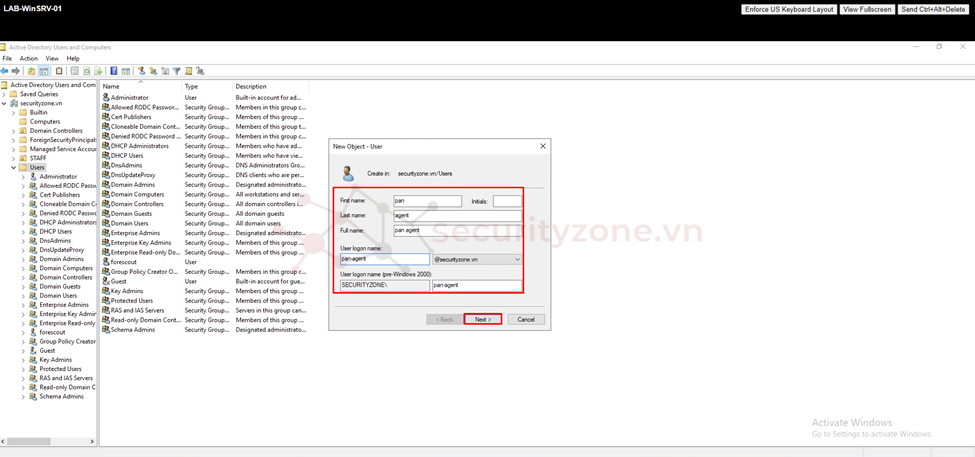

Tiếp theo tiến hành điền các thông tin cho user bao gồm: user name login và password như hình bên dưới.

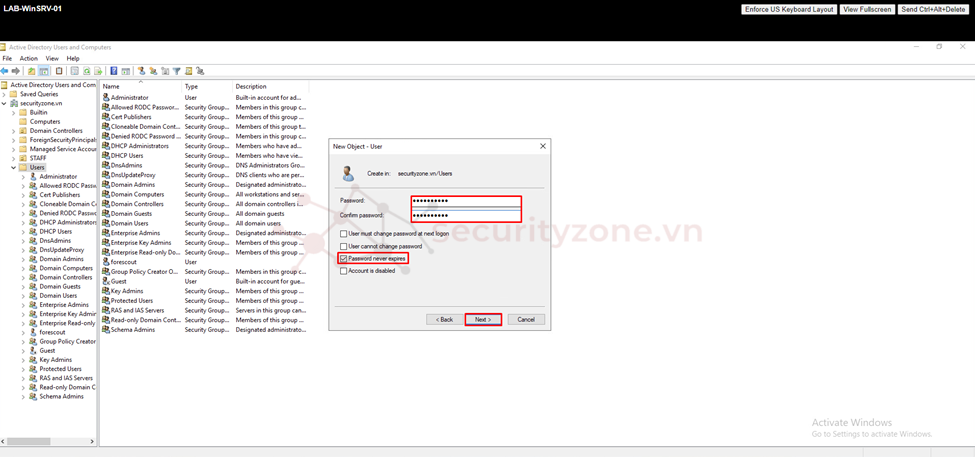

Lưu ý: nên cấu hình password thành dạng "Password never expires" để không cần phải thay đổi password định kỳ nữa, đảm bảo kết nối được ổn định.

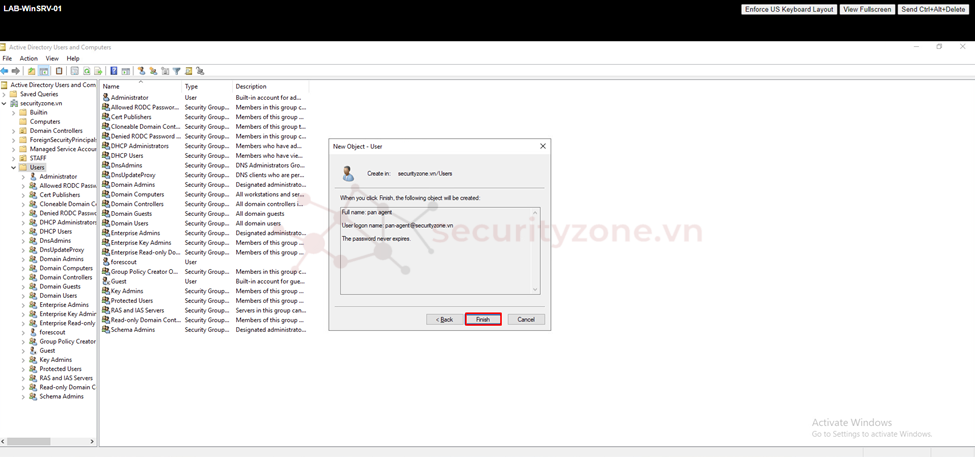

Sau khi hoàn hành các cấu hình cho user chọn Finish để hoàn thành quá trình tạo user sử dụng để User-ID Agent truy vấn Event logs trên AD.

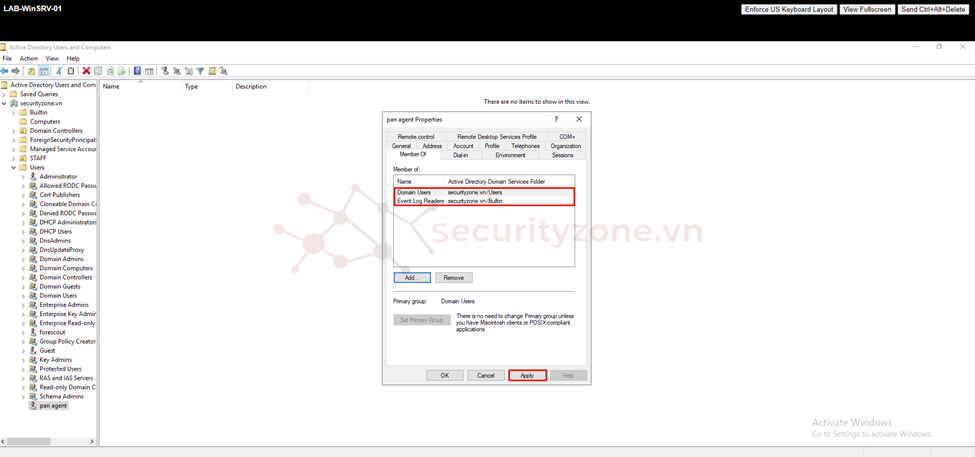

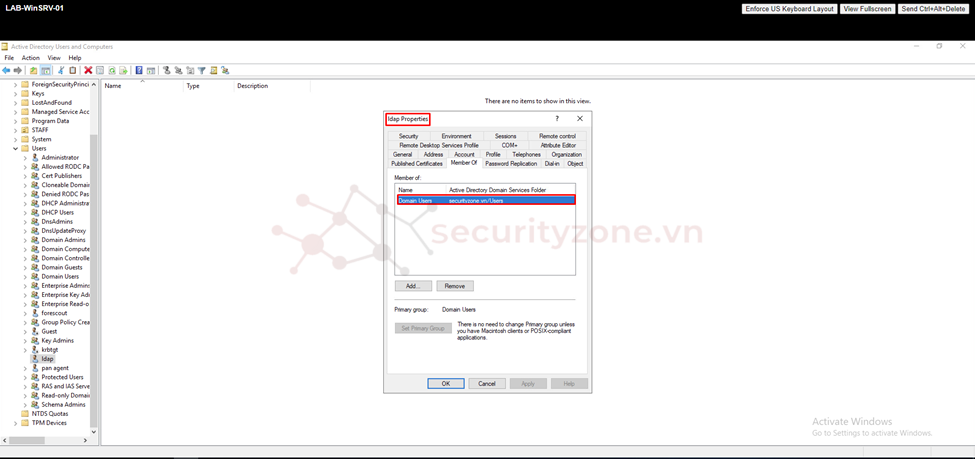

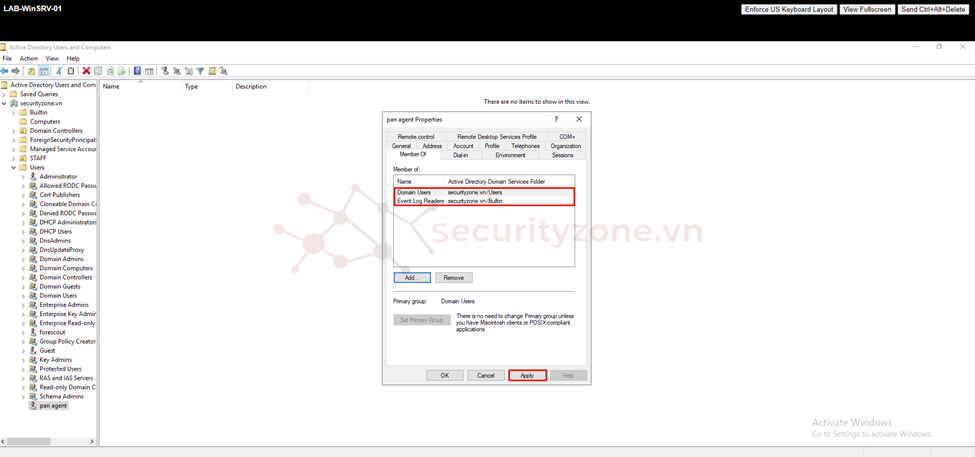

Cuối cùng tiến hành edit user mới tạo và tại phần Member Of đảm bảo user thuộc 2 groups "Domain Users" (được add mặc định khi tạo user) và "Event Log Readers" (cho phép đọc các event logs khi người dùng login bằng tài khoản thuộc domain)

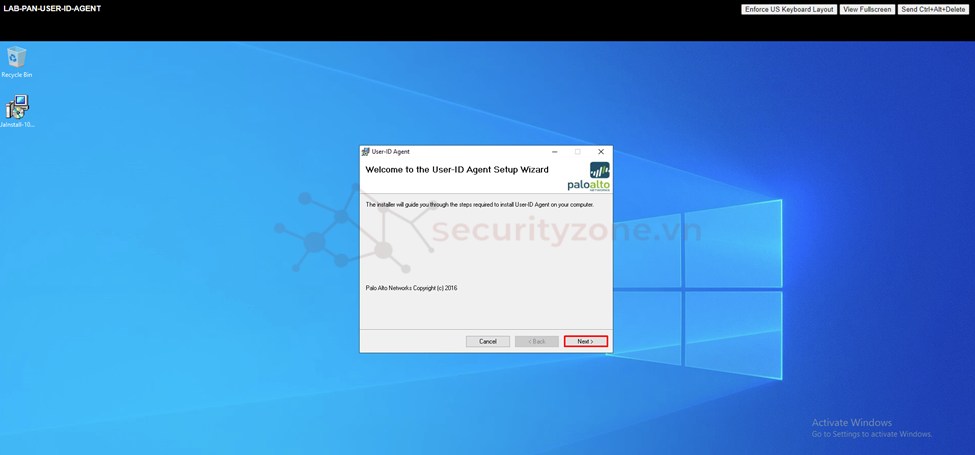

Tiếp theo tiến hành copy file cài đặt vào Windows Server muốn cài đặt User-ID Agent rồi chọn Install.

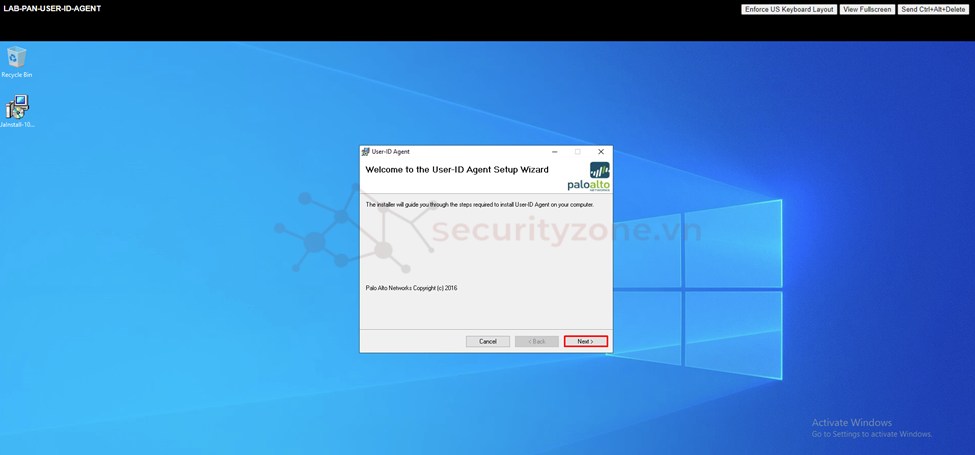

Hộp thoại cài đặt xuất hiện tiến hành chọn Next để bắt đầu quá trình.

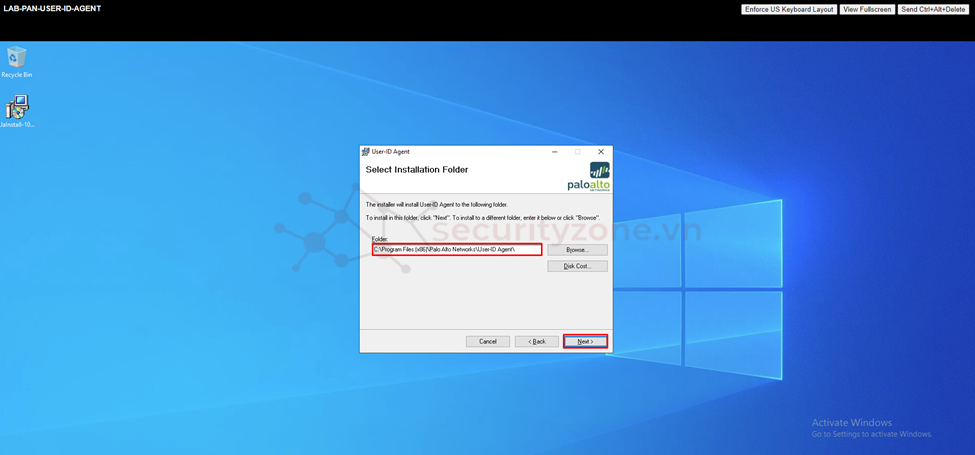

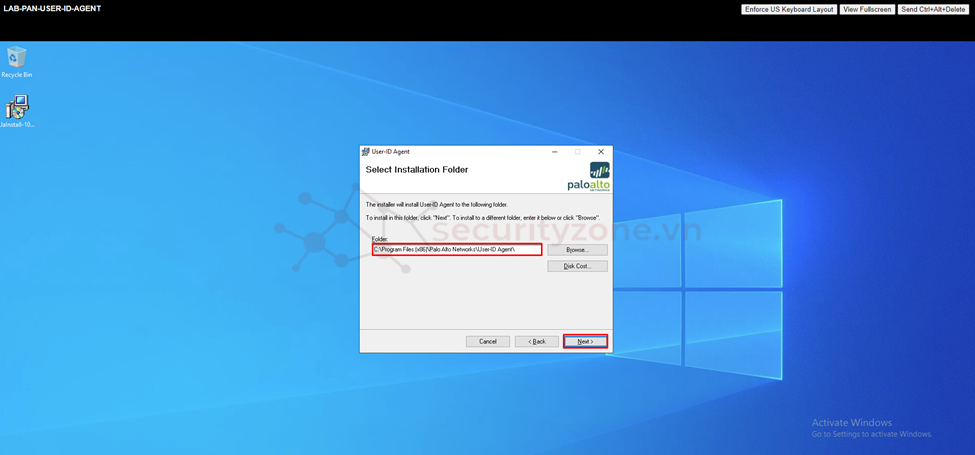

Tiếp theo tiến hành chọn thư mục để lưu trữ Application sau khi cài đặt lưu ý cần đáp ứng hardware requirement ở trên rồi chọn Next.

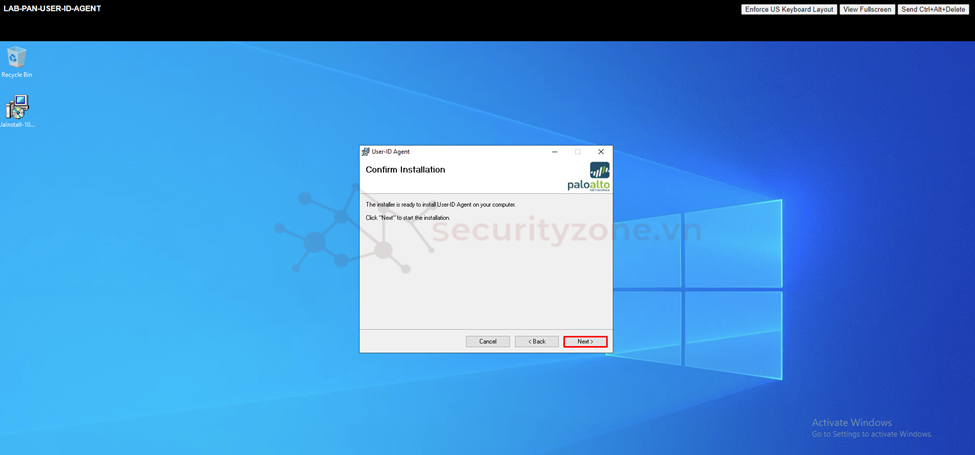

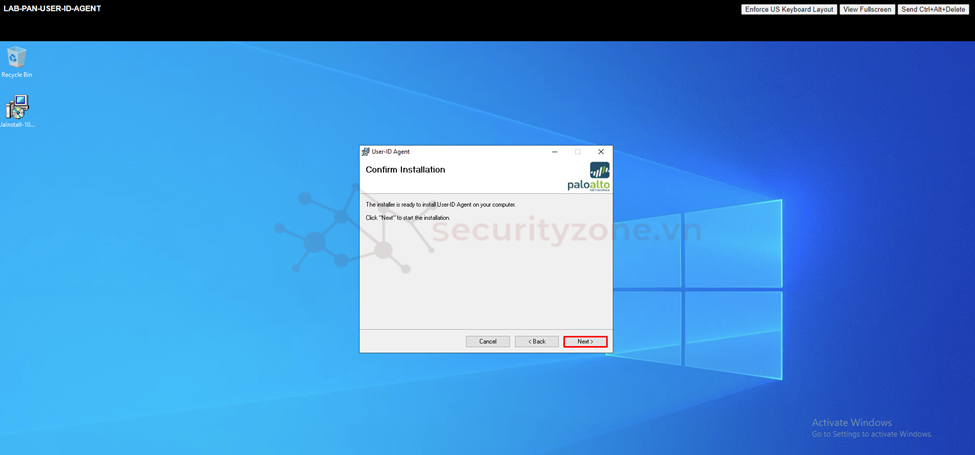

Tiếp theo tiến hành kiểm tra lại các thông tin đã setup rồi chọn Next để bắt đầu cài đặt.

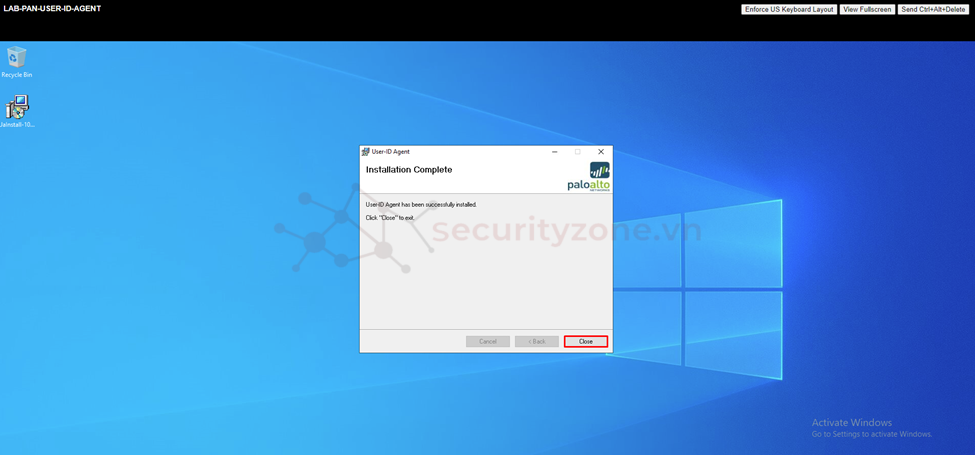

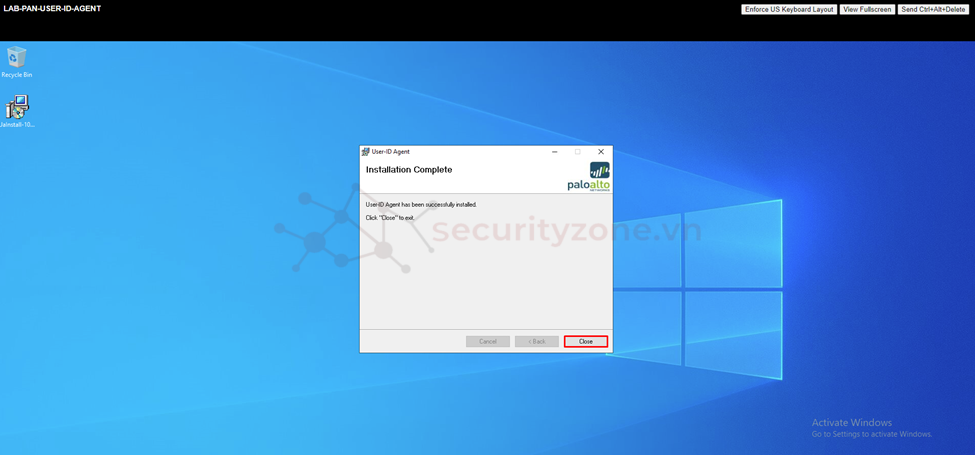

Sau khi cài đặt xong chọn Close để hoàn thành quá trình.

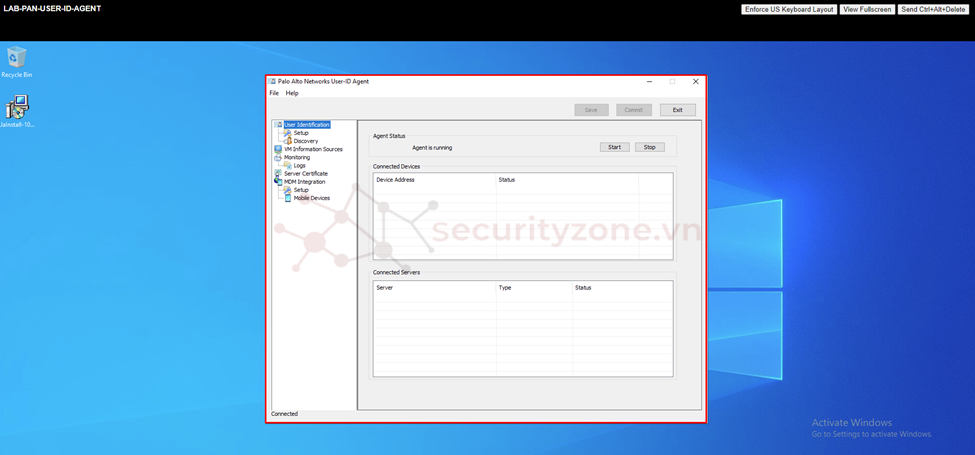

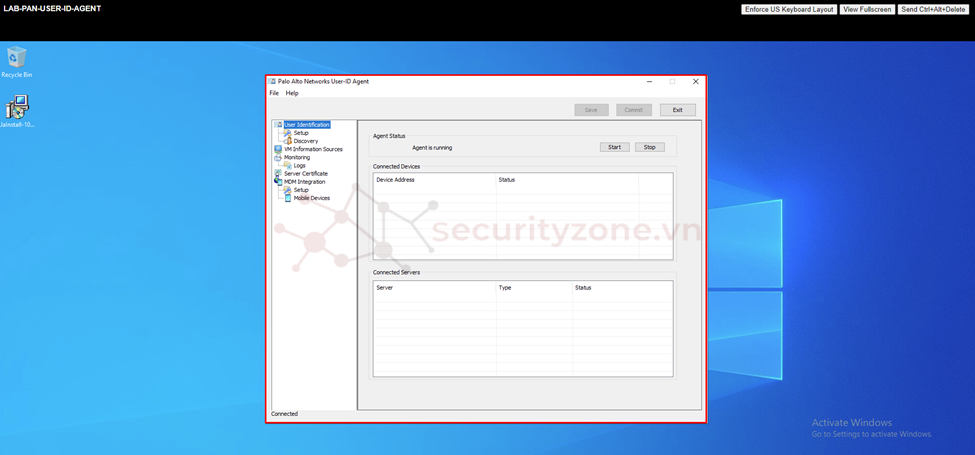

Dưới đây là giao diện User-ID Agent sau khi đã cài đặt thành công.

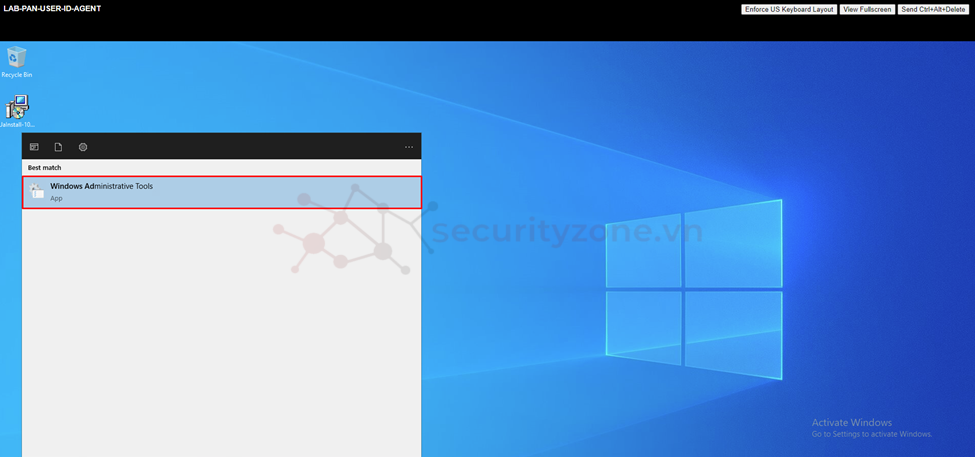

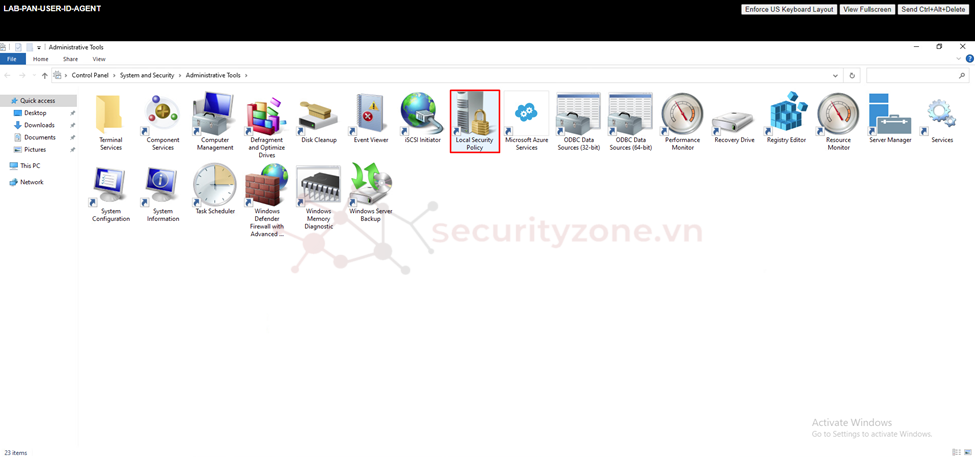

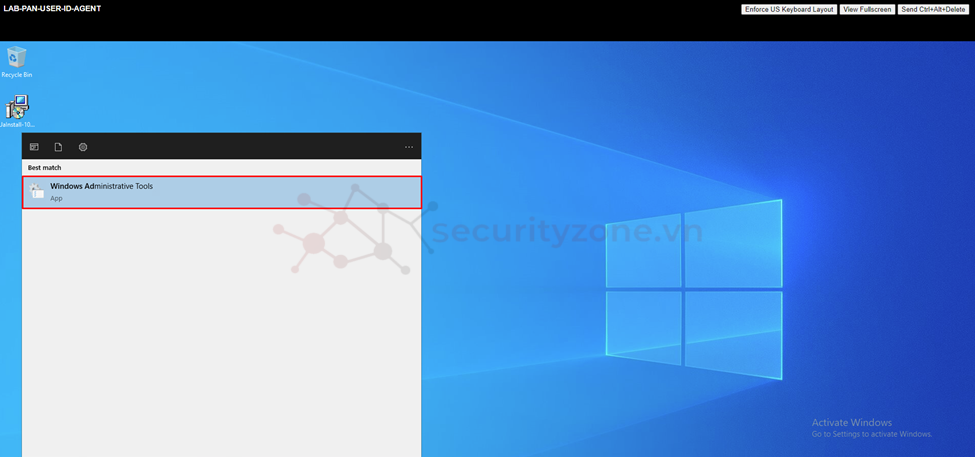

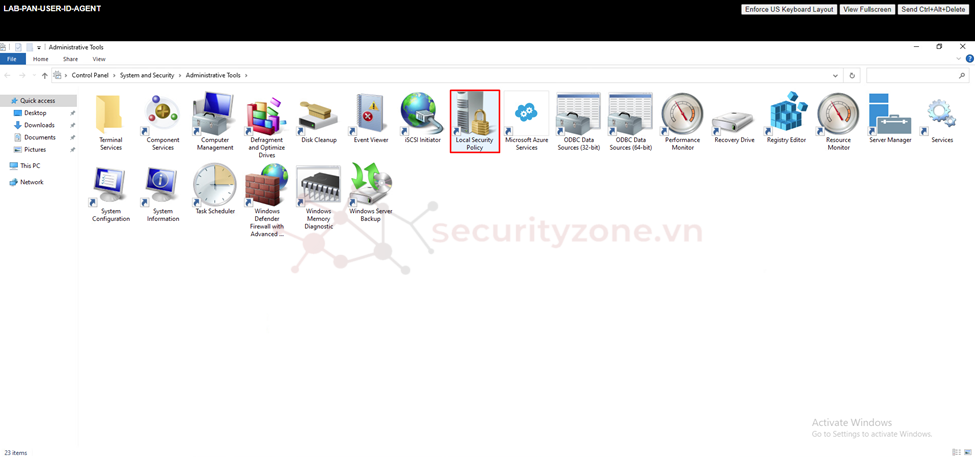

Tiếp tục chọn Local Security Policy để tiến hành cấu hình login service như hình bên dưới.

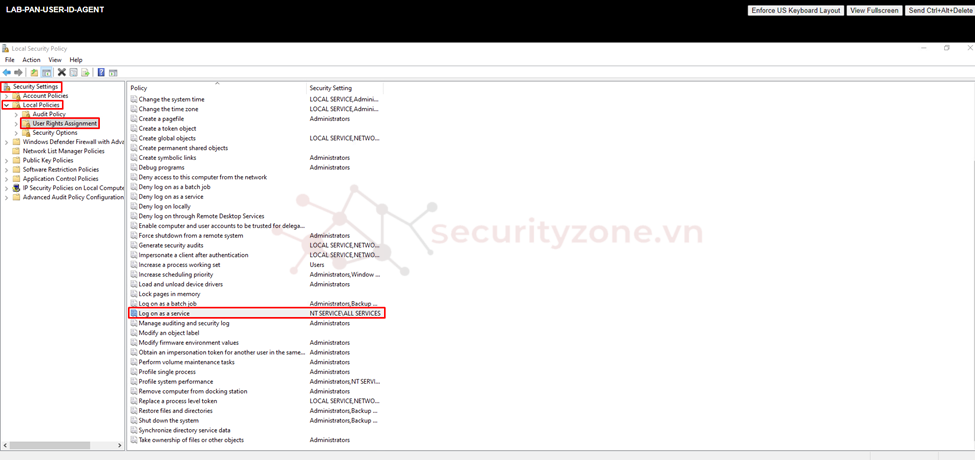

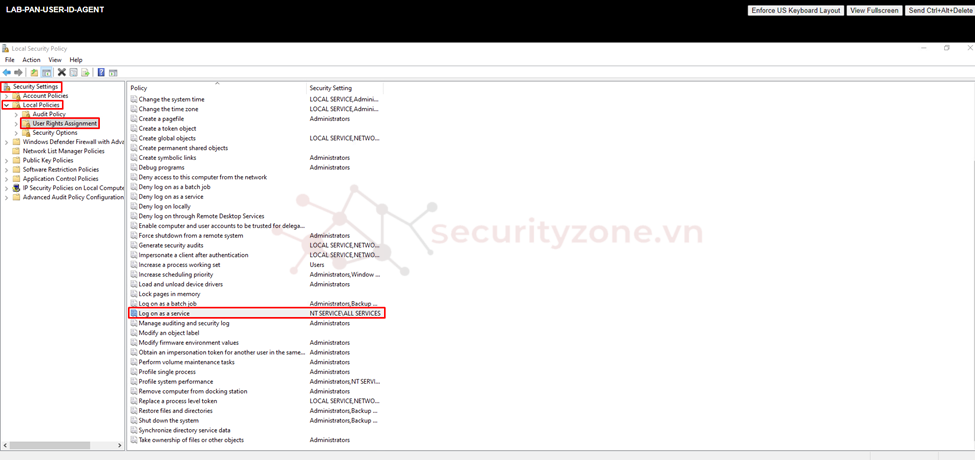

Tiếp theo vào phần Security Settings > Local Policies > User Right Assignment > chọn Log on as a service, để cho phép user đã cấu hình trên AD (pan-agent) khởi chạy ứng dụng User-ID Agent hoạt động trên thiết bị cho dù user đó có đăng nhập hay không.

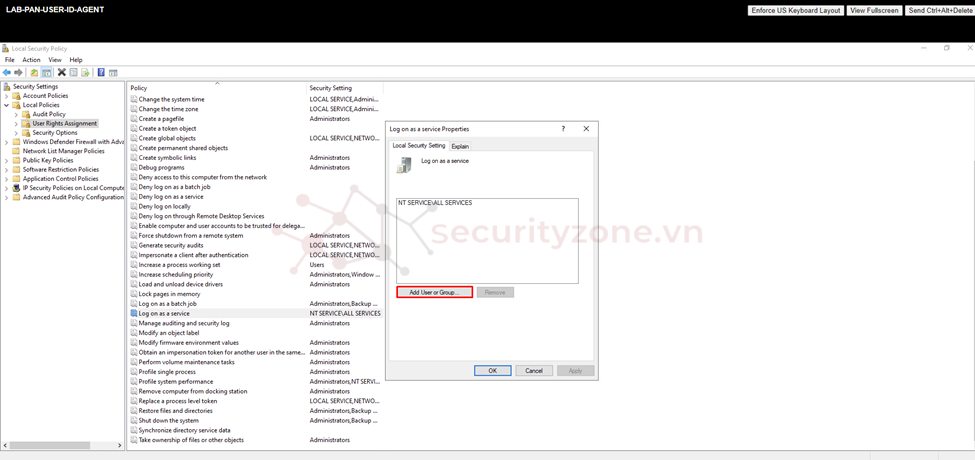

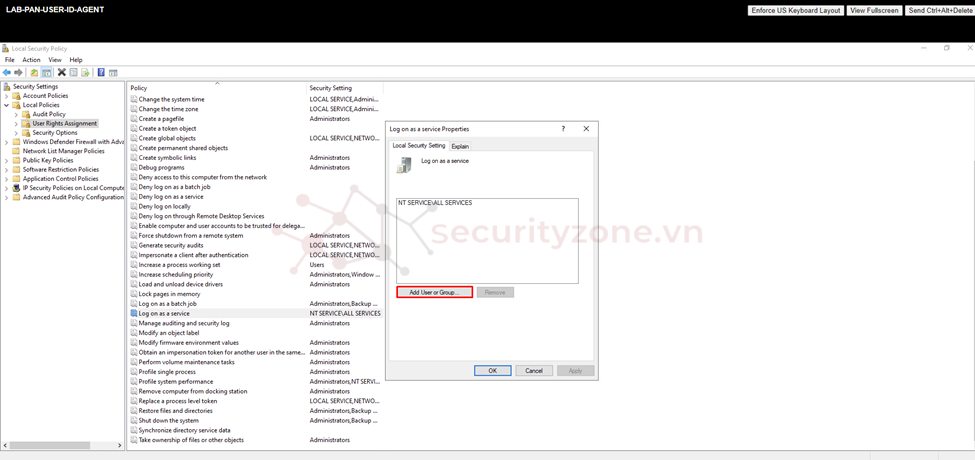

Hộp thoại Log on as a service Properties xuất hiện tiến hành chọn Add User or Group... để bắt đầu chọn user.

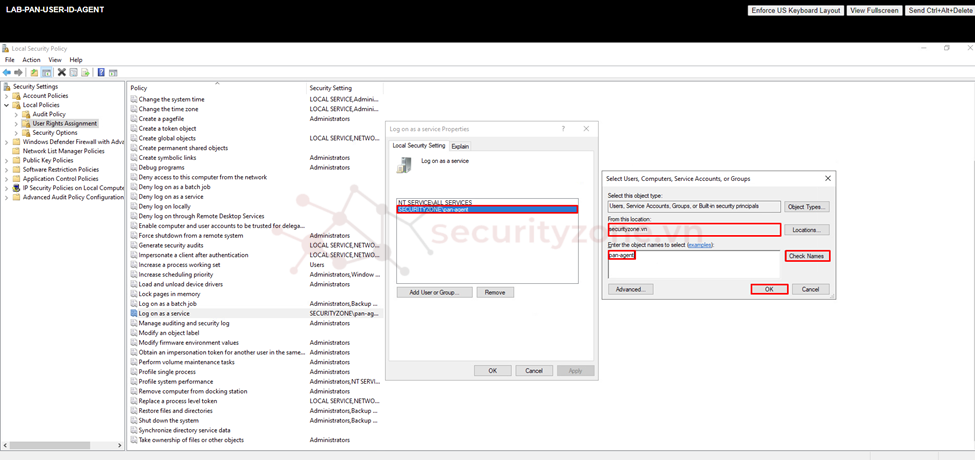

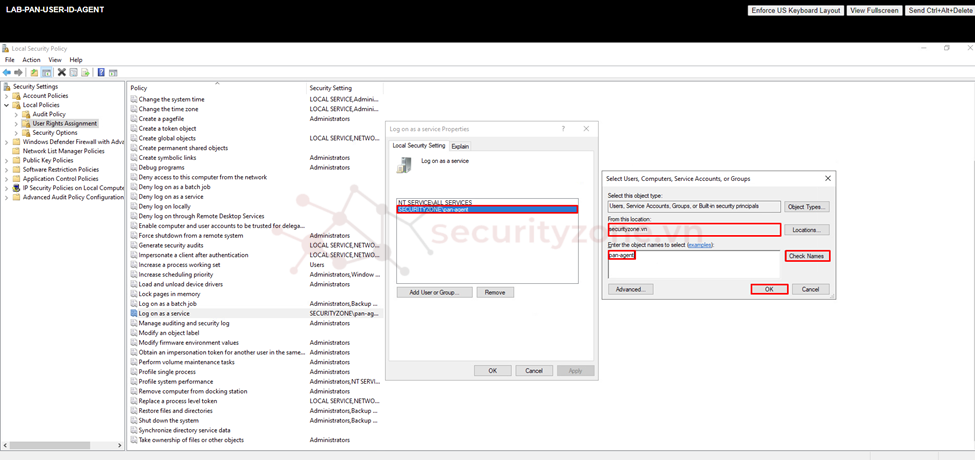

Tiếp theo tiến hành add user (pan-agent) như hình bên dưới rồi chọn OK để apply cấu hình.

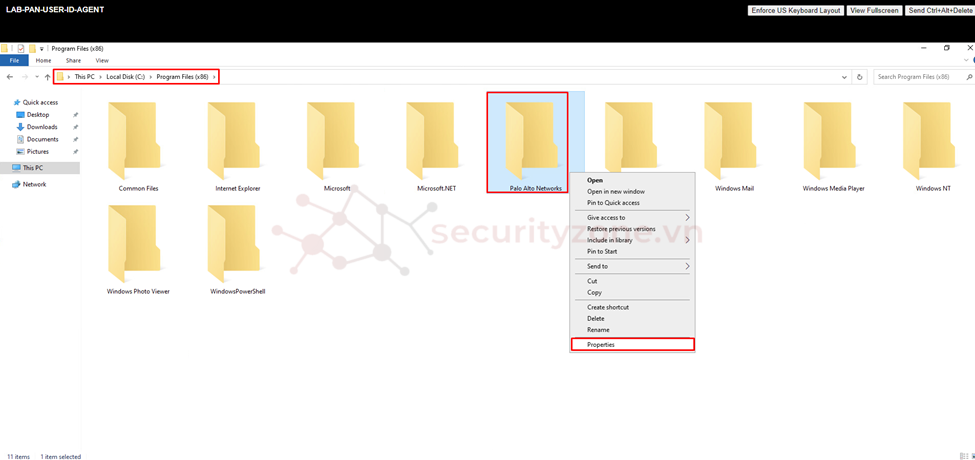

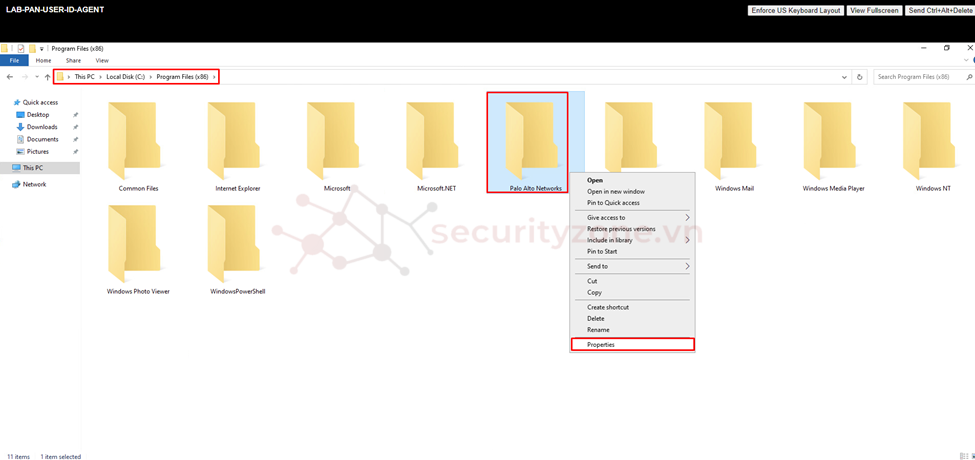

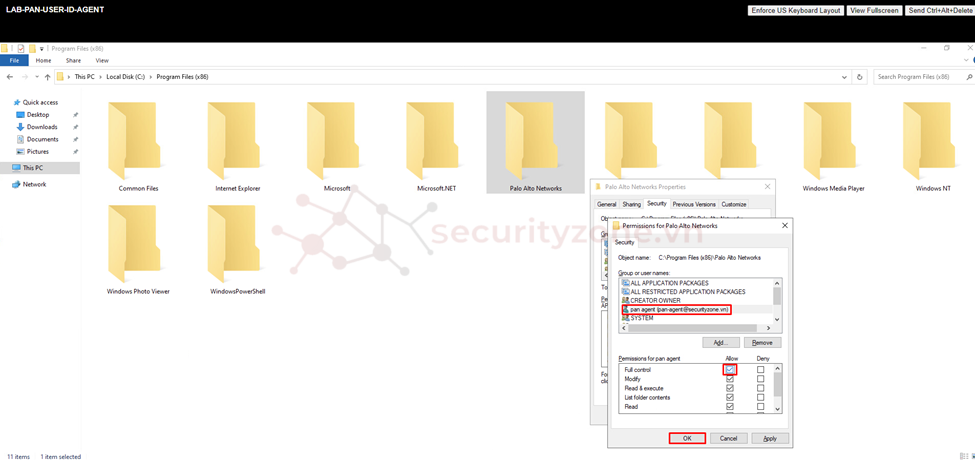

Sau đó tiến hành cấu hình permission để cho phép user đã tạo (pan-agent) quản lý và cấu hình ứng dụng User-ID Agent, bằng cách truy cập thư mục cài đặt User-ID Agent rồi chọn chuột phải vào thư mục Palo Alto Networks > chọn Properties.

Lưu ý: đường dẫn mặc định khi cài đặt User-ID Agent trên Windows Server là: "C:\Program Files (x86)\Palo Alto Networks"

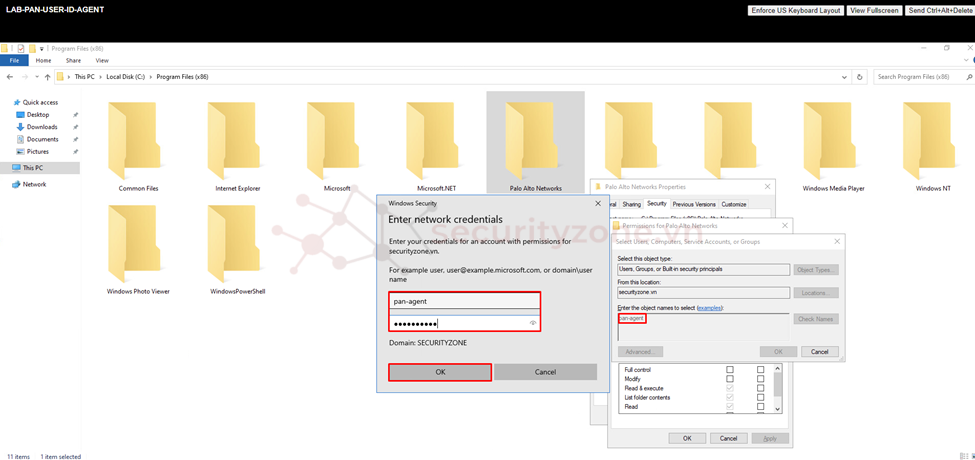

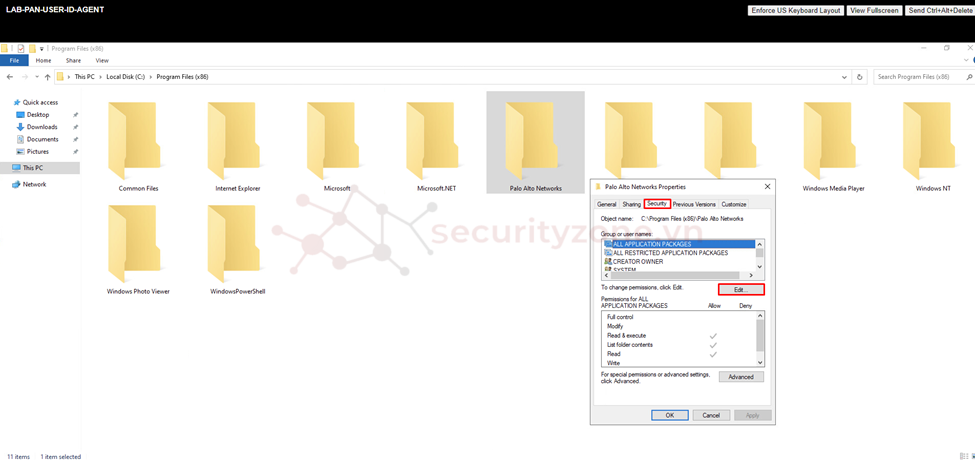

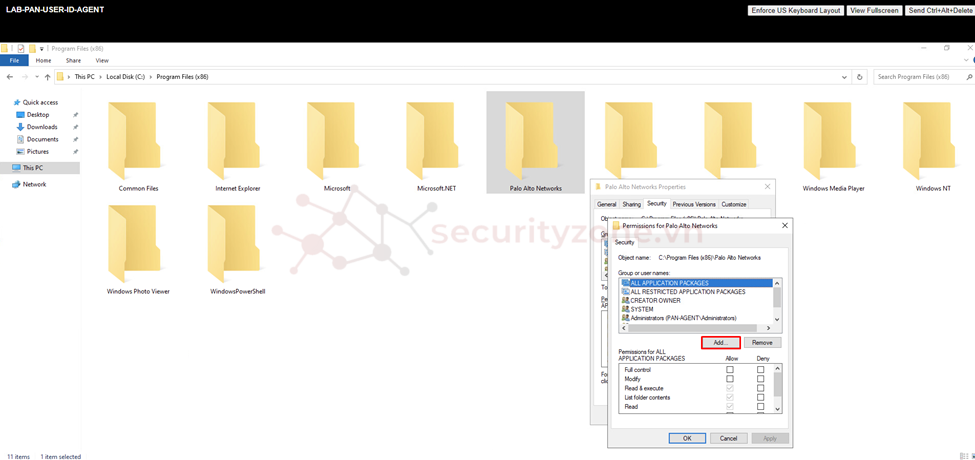

Tiếp theo hộp thoại xuất hiện tiến hành chọn Edit để tiến hành điều chỉnh permission và chọn Add để thêm user (pan-agent) như hình bên dưới.

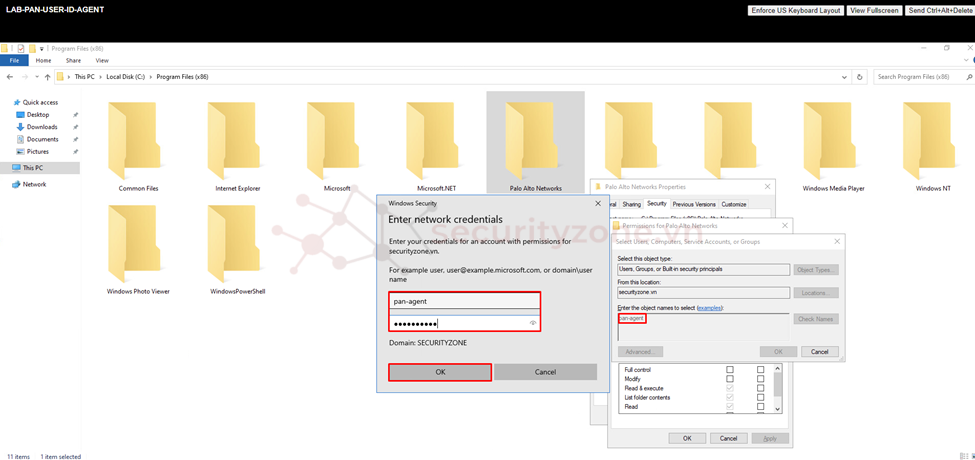

Tiếp theo tiến hành chọn user (pan-agent) như hình rồi chọn OK.

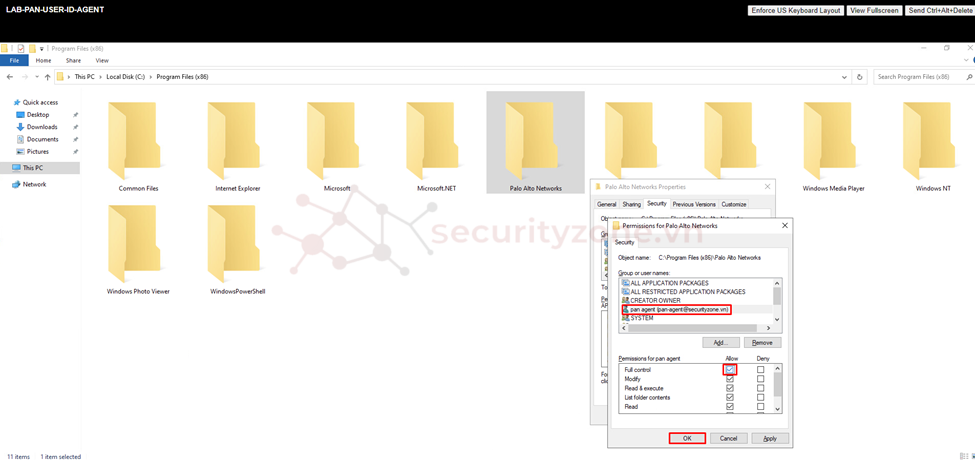

Sau đó đã thêm user tiếp tục cấu hình permission là Full control để cho phép user (pan-agent) full quyền cấu hình điều chỉnh các thông tin trong thư mục Palo Alto Networks.

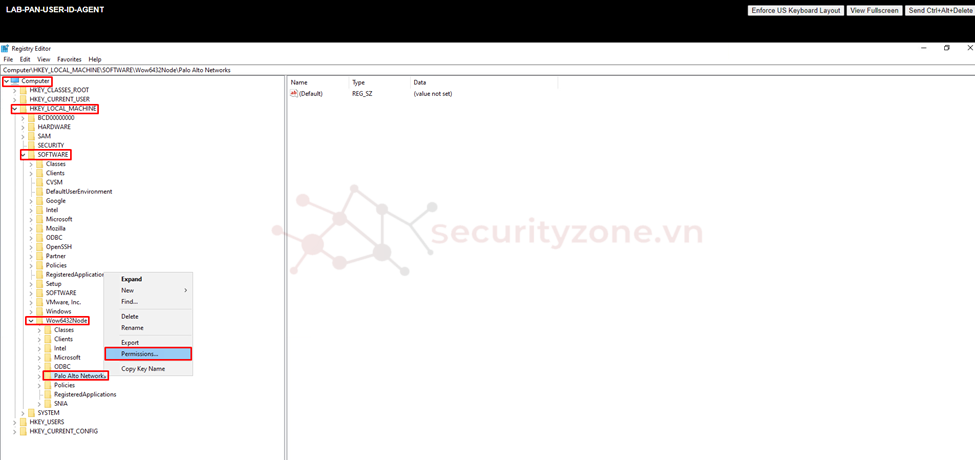

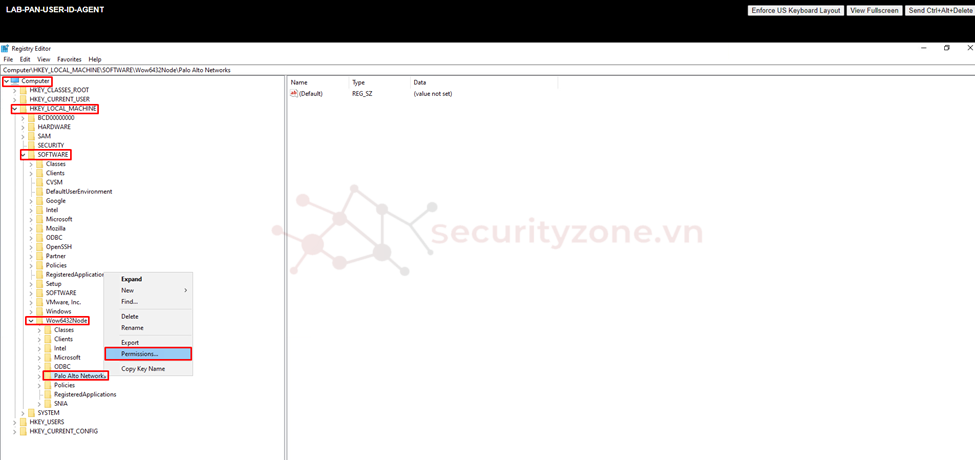

Tiếp theo tiến hành truy cập vào Registry Editor để tiếp tục cấu hình permission cho ứng dụng của Palo Alto Networks.

Thực hiện truy cập vào đường dẫn Computer > HKEY_LOCAL_MACHINE > SOFTWARE > Wow6432Node > Palo Alto Networks > chuột phải chọn Permission...

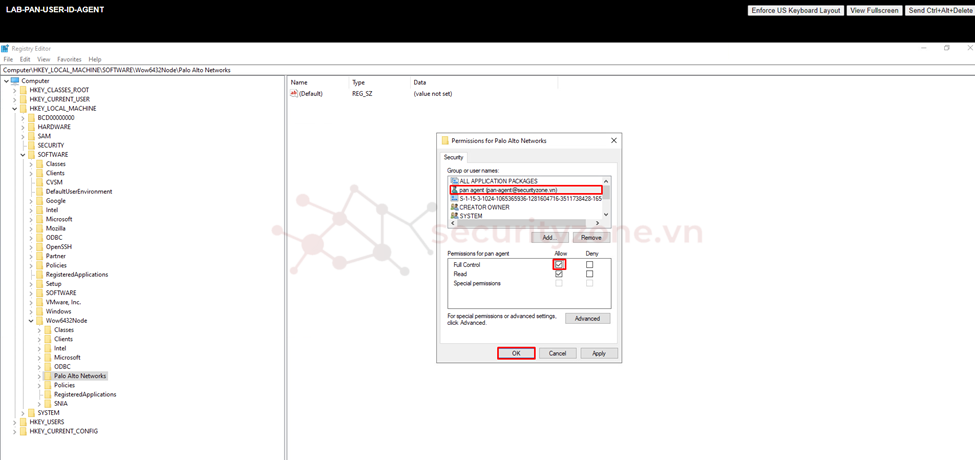

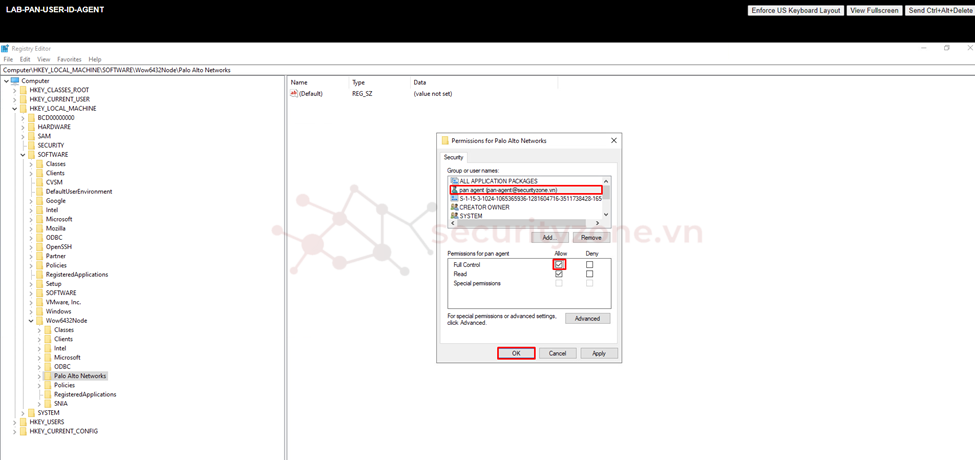

Sau đó tiến hành Add user đã cấu hình (pan-agent) với quyền Full Control như hình bên dưới rồi chọn OK để áp dụng cấu hình.

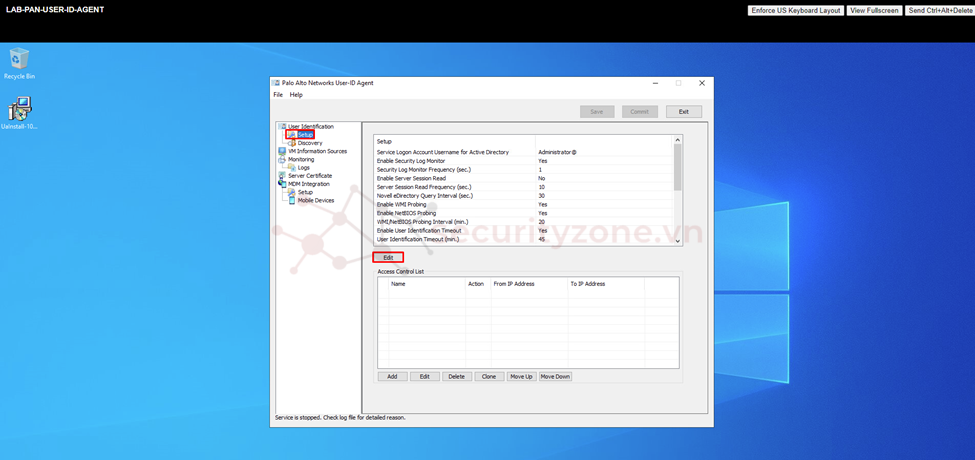

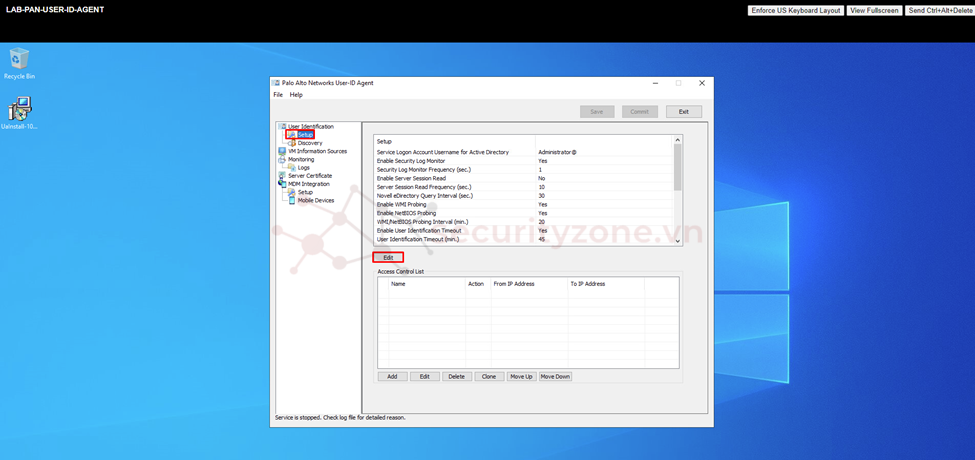

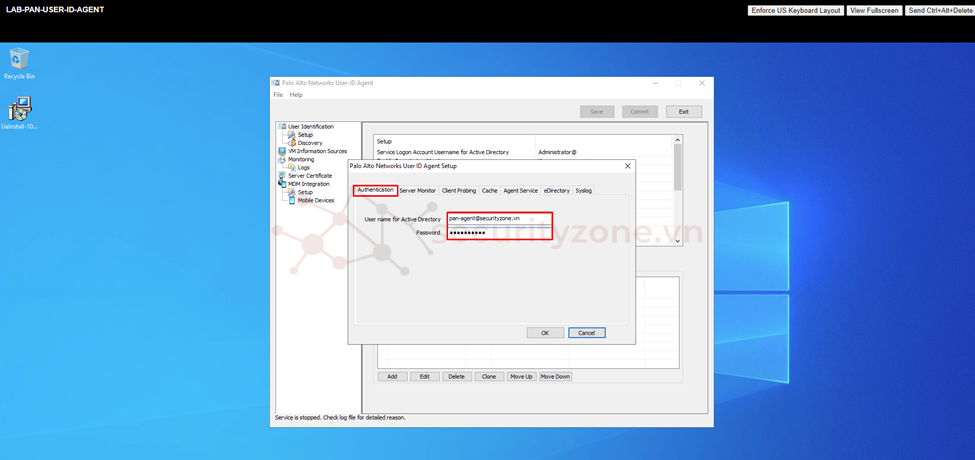

Sau khi đã hoàn thành cấu hình permission, tiến hành mở ứng dụng User-ID Agent vào phần User Identification > Setup > chọn Edit để tiến hành cấu hình các thông tin để cho phép User-ID Agent thu thập các sự kiện login thông qua AD để mapping thông tin user với IP.

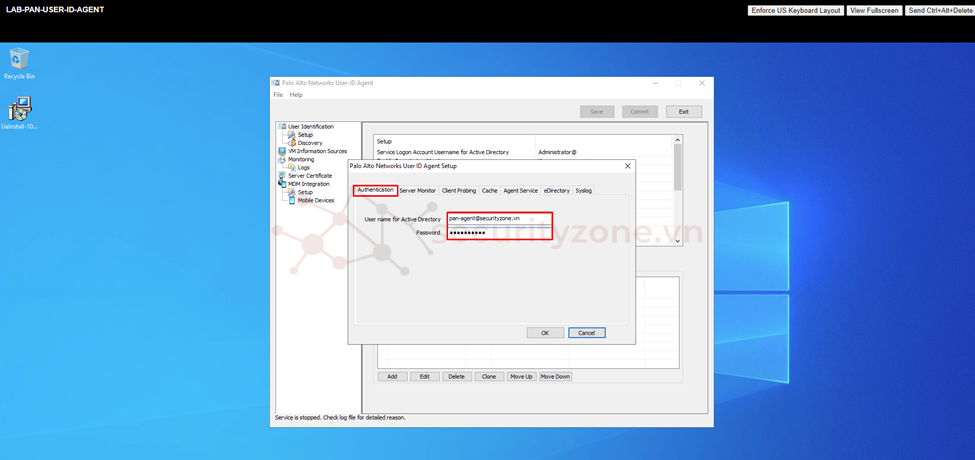

Tại phần Authentication tiến hành điền thông tin user name và password đã được cấu hình trên AD (pan-agent) vơi đủ quyền (Domain Users và Event Log Readers).

Lưu ý: thông thường các thông tin trên các mục khác có thể để mặc định không cần thiết phải cấu hình.

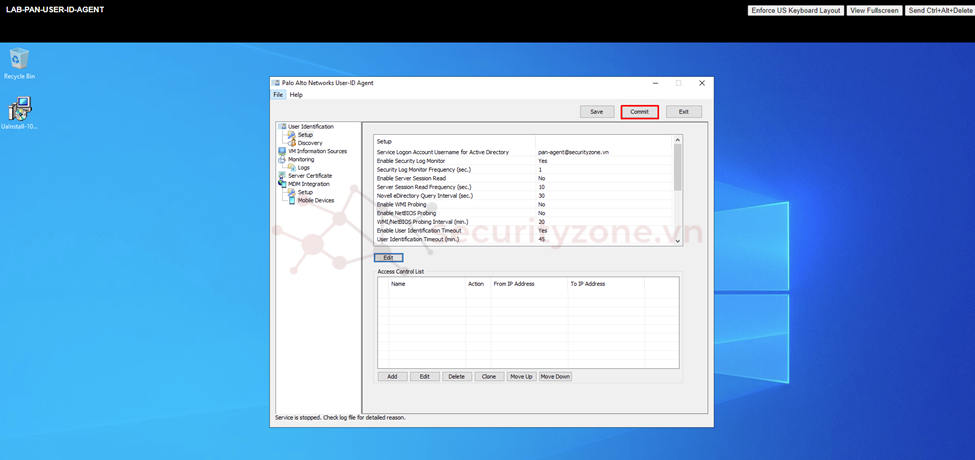

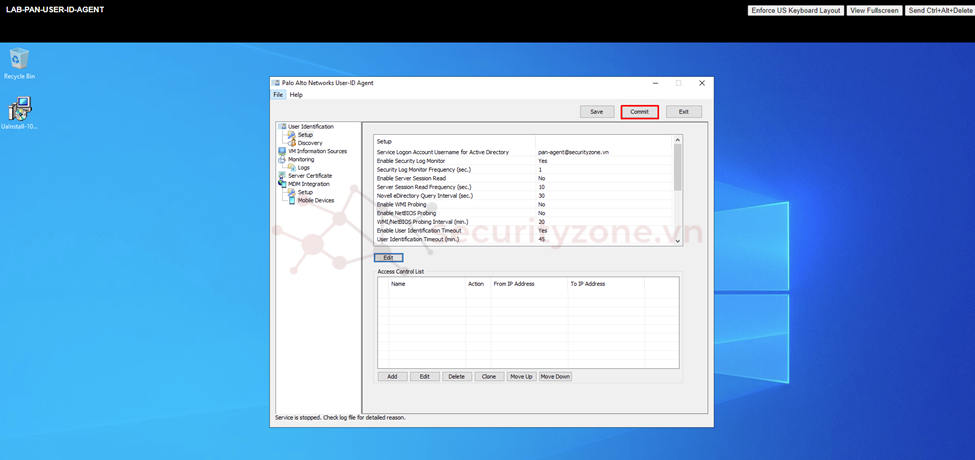

Sau khi đã cấu hình xong các thông tin tiến hành chọn Save để lưu cấu hình rồi chọn Commit để áp dụng cấu hình cho User-ID Agent.

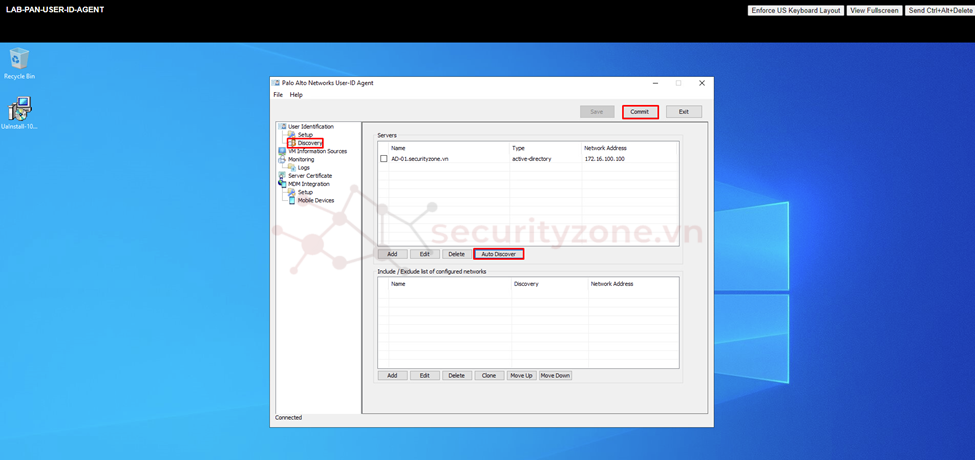

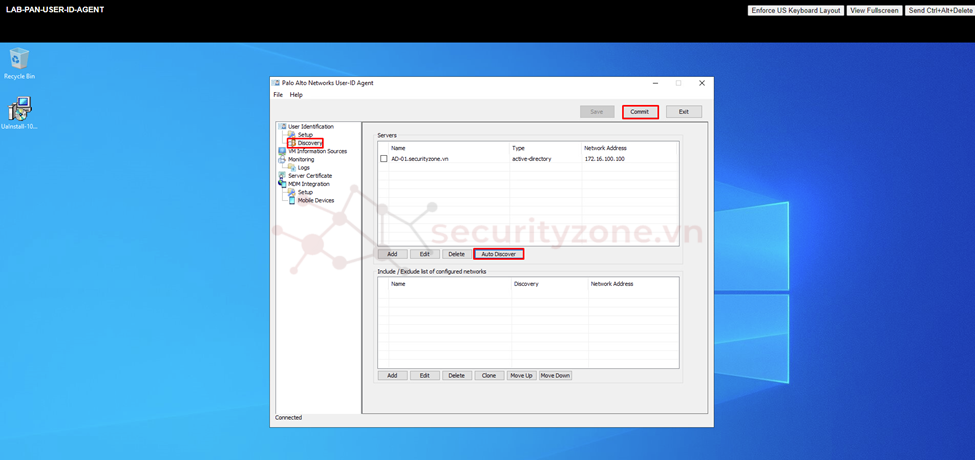

Tiếp theo vào phần User Identification > Discovery > chọn Auto Discover để tự động khám phá các AD có trong hệ thống trong trường hợp không detect được có thể chọn Add để cấu hình thủ công AD, rồi chọn Commit để lưu server AD đã được thêm vào.

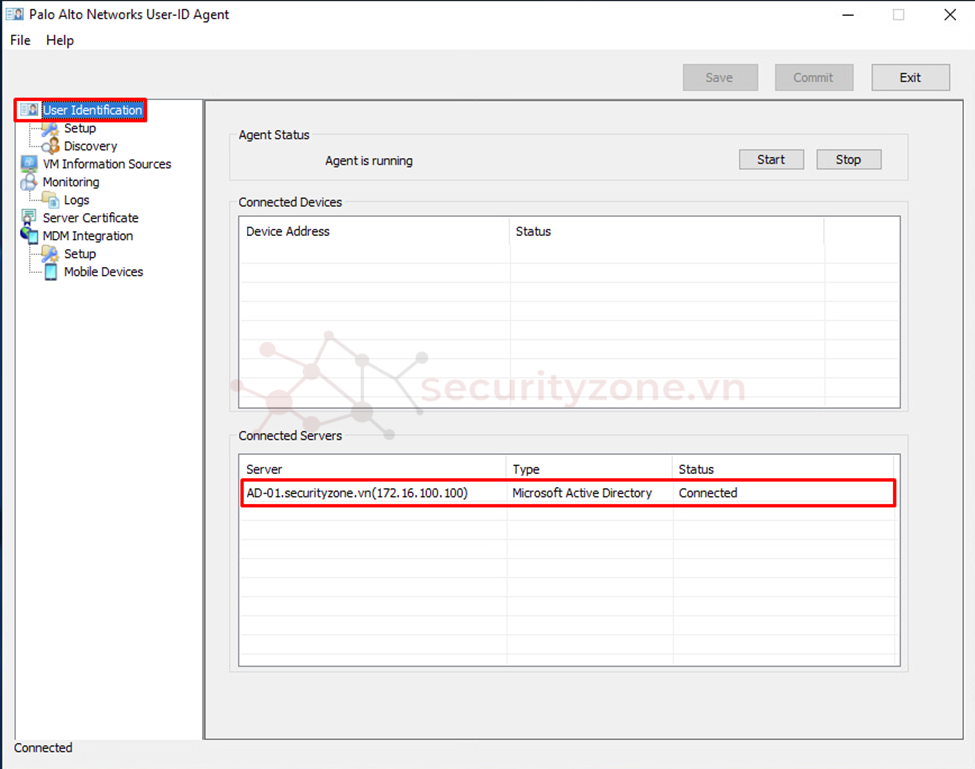

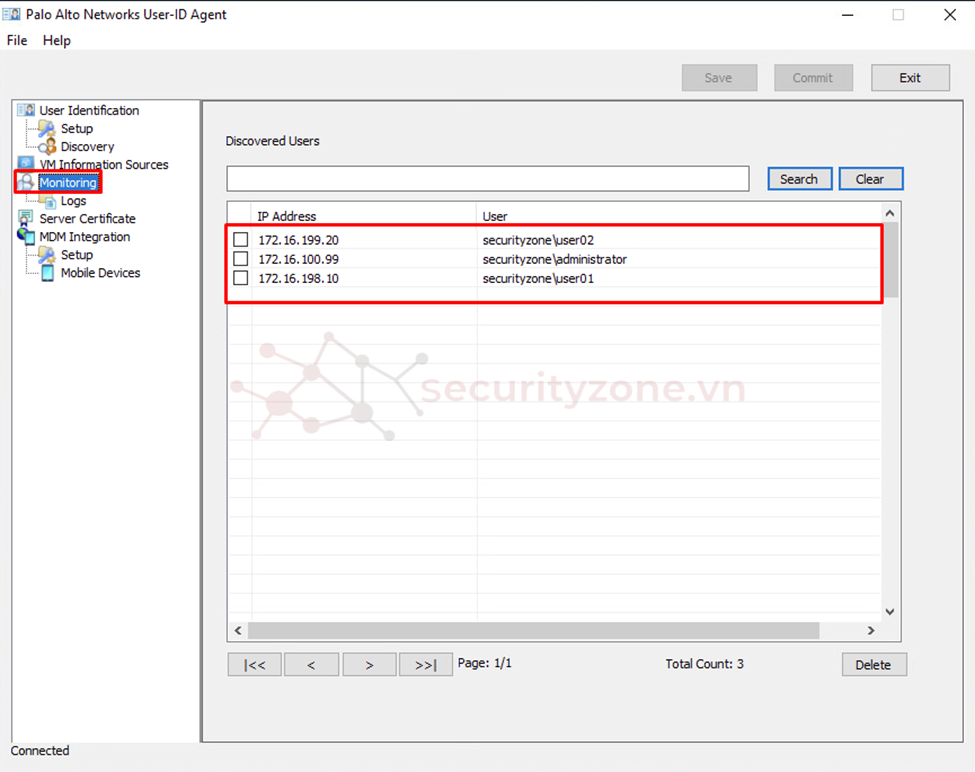

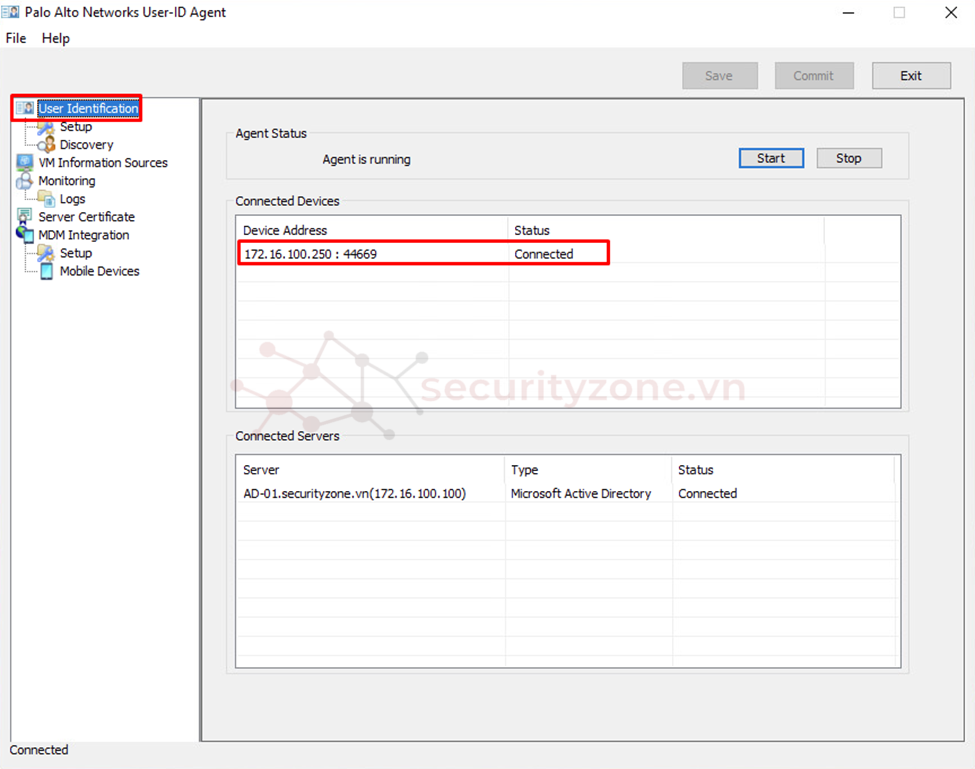

Nếu các thông tin trên cấu hình chính xác thì vào phần User Identification sẽ thấy xuất hiện AD server với trạng thái là "Connected", sau đó vào phần Monitoring sẽ thấy được thông tin các user đã login vào AD được thu thập và thông tin user đó được mapping với IP.

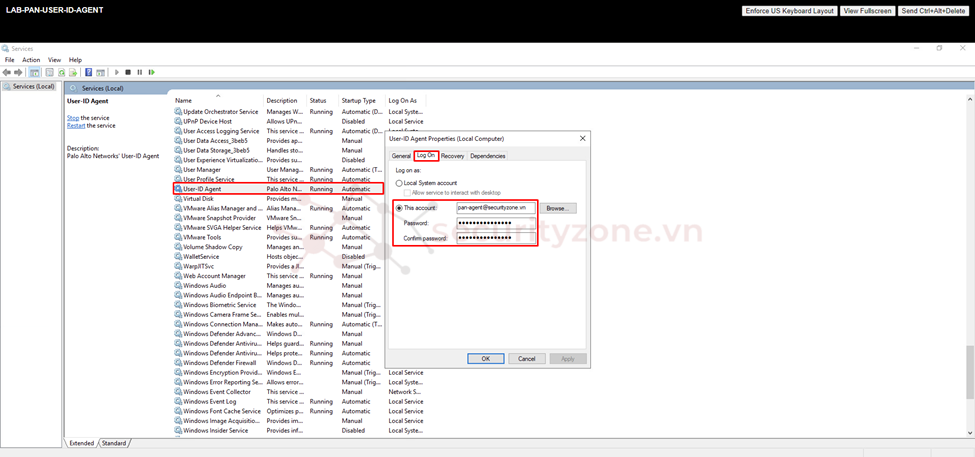

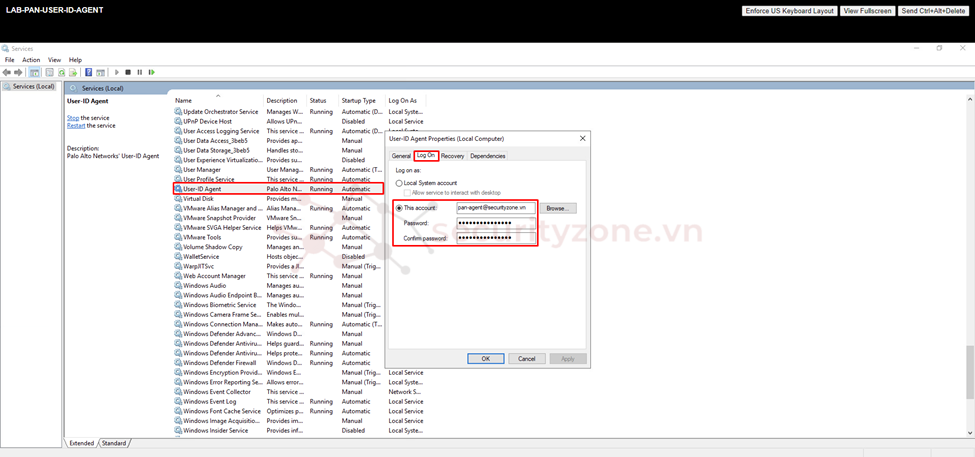

Việc cấu hình permission có thể được kiểm tra tính hoạt động bằng các mở Service vào phần User-ID Agent > Log On sẽ thấy được service này được login bằng tài khoản đã được cấu hình ở trên.

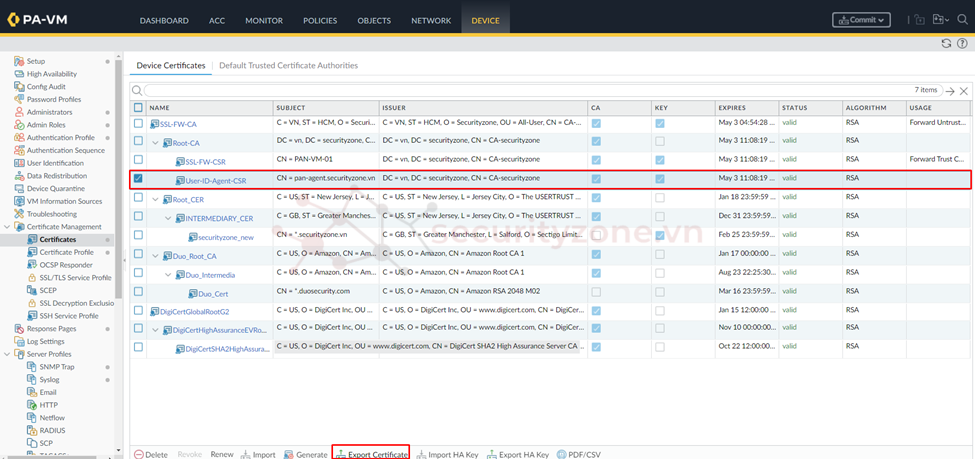

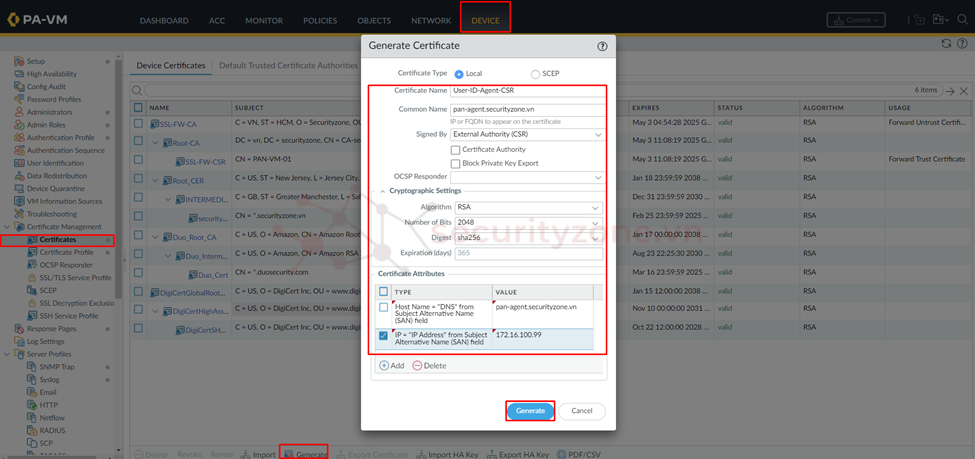

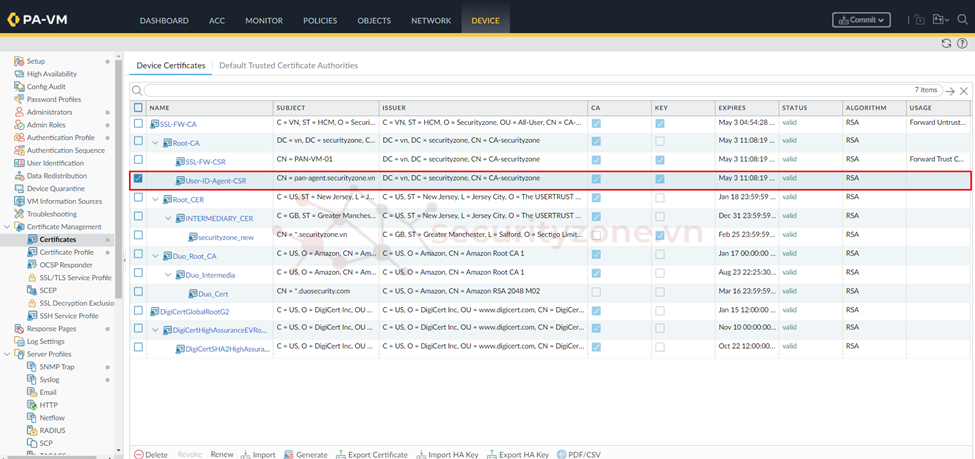

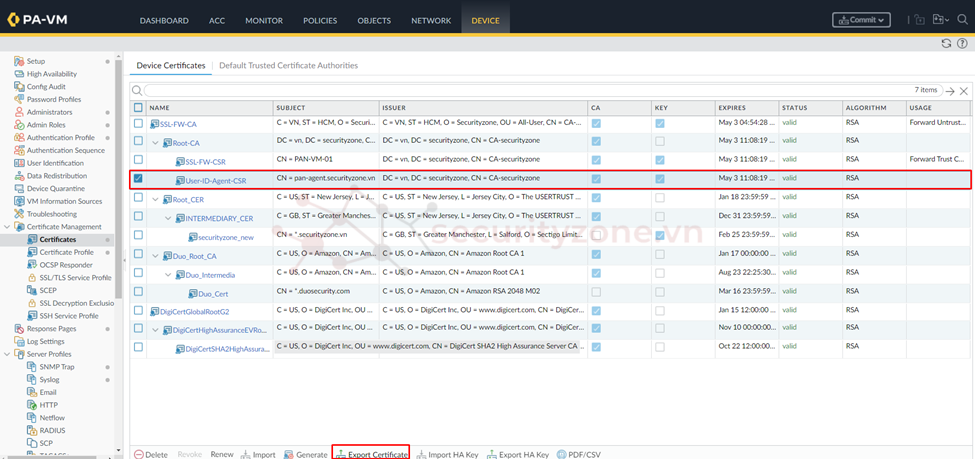

Trước khi cấu hình tích hợp Firewall Palo Alto và User-ID Agent cài đặt trên Windows Server, để đảm bảo kết nối được an toàn trước hết cần cấu hình tạo certificate cho kết nối. Tiến hành vào phần DEVICE > Certificate Management > Certificates > chọn Generate, trong bài lab này việc tạo certificate sẽ sử dụng thông qua CSR (tham khảo link sau để xem cách tại certififcate bằng CSR). Sau khi đã add thành công sẽ được kết quả như hình bên dưới.

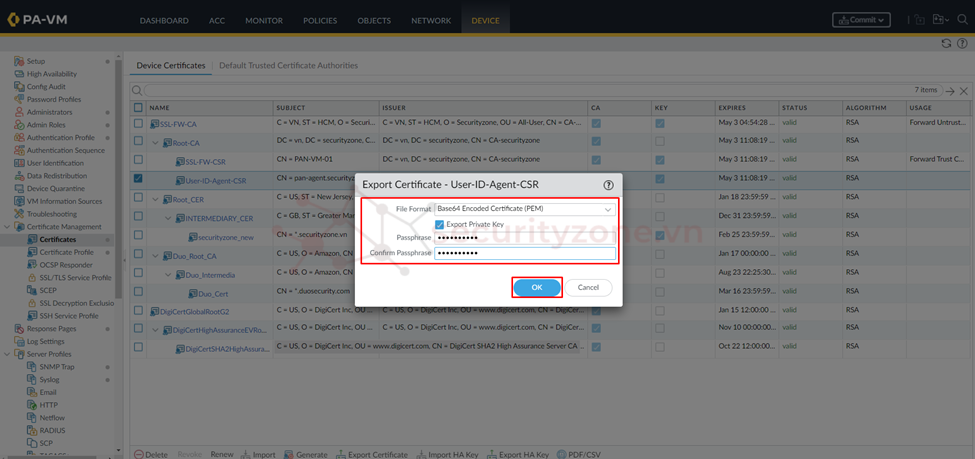

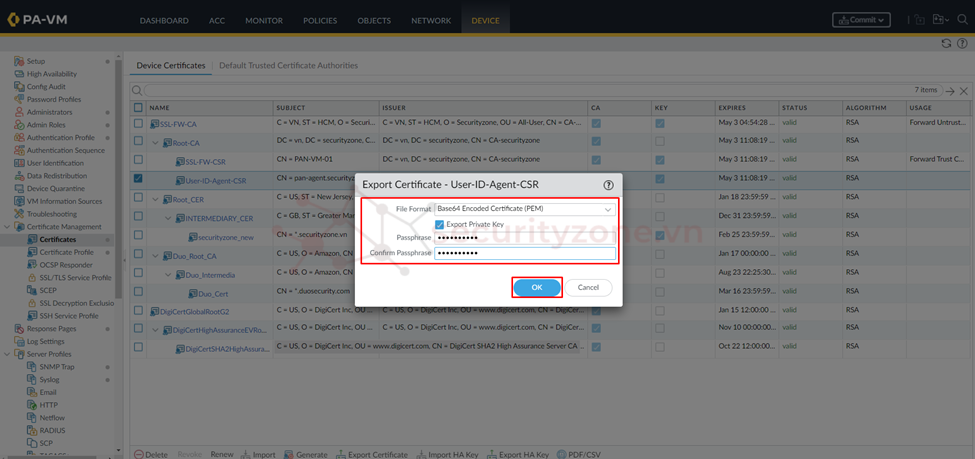

Sau đó cần phải export certificate đã tạo để sử dụng cho kết nối từ Firewall Palo Alto tới User-ID Agent.

Đảm bảo export theo định dạng PEM và cấu hình các thông tin như hình bên dưới.

Đảm bảo export theo định dạng PEM và cấu hình các thông tin như hình bên dưới.

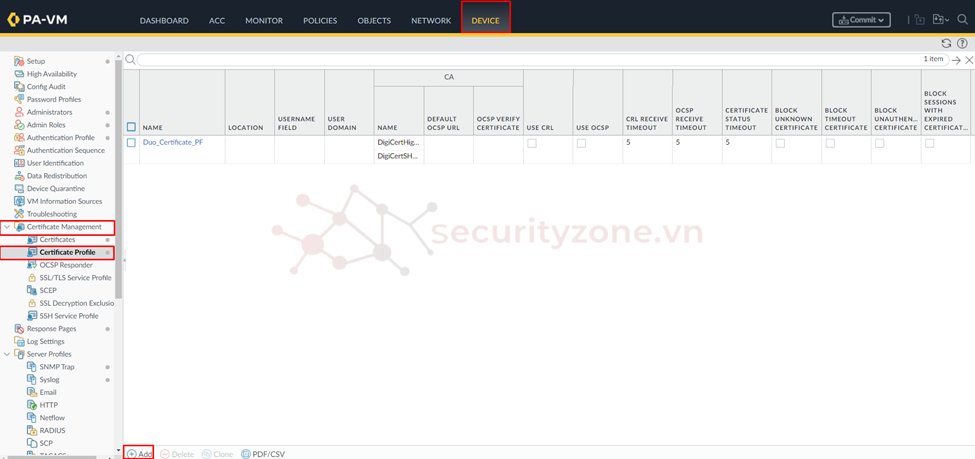

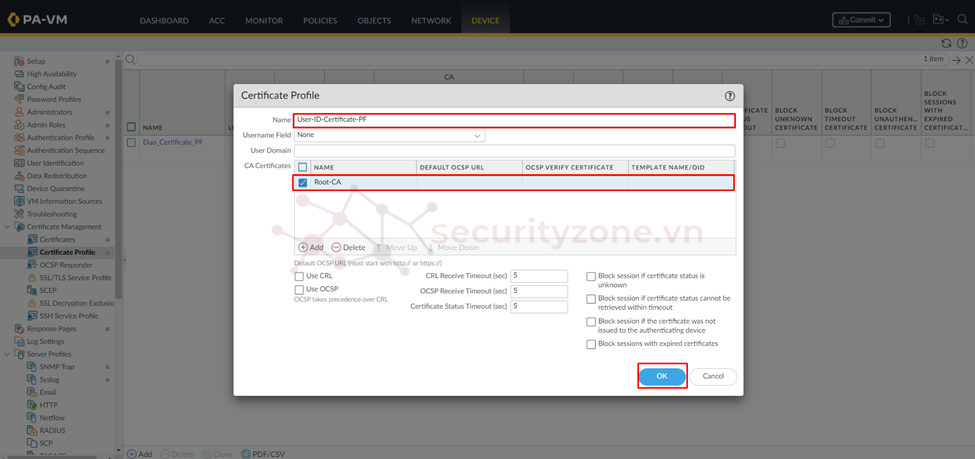

Sau đó tiến hành tạo Certificate Profile với Certificate đã được cấu hình để đảm bảo kết nối với User-ID Agent được bảo mật.

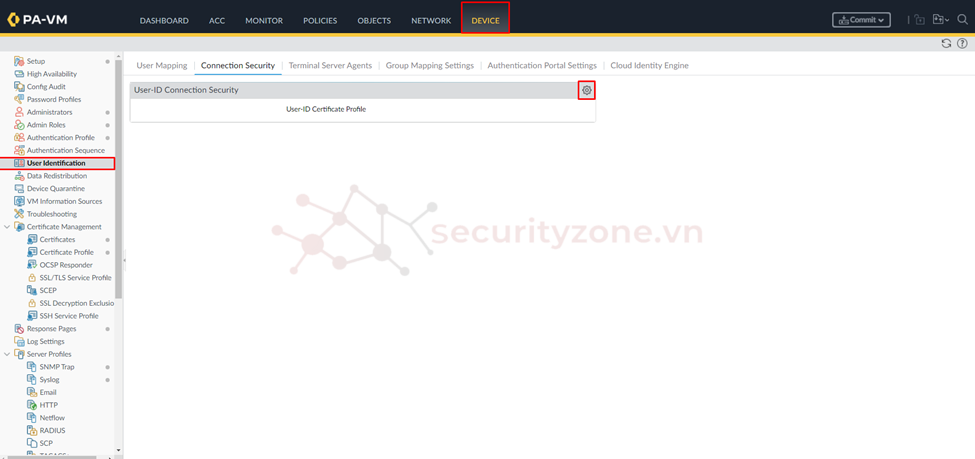

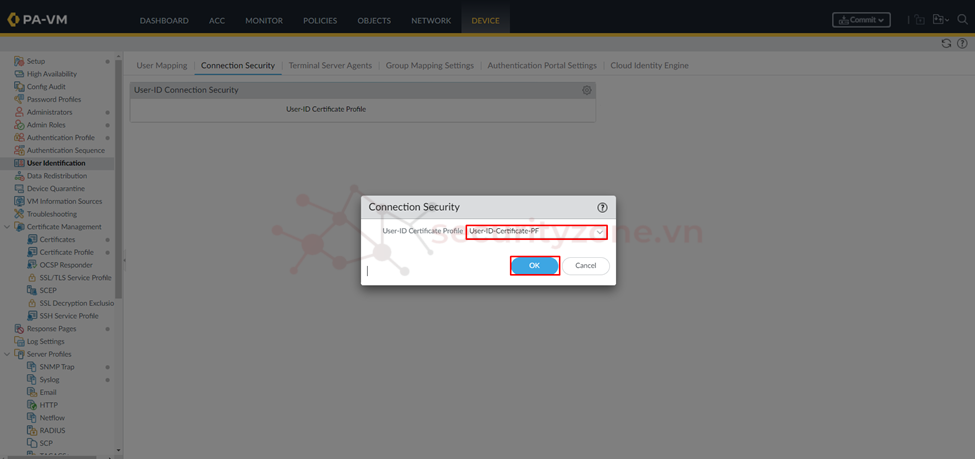

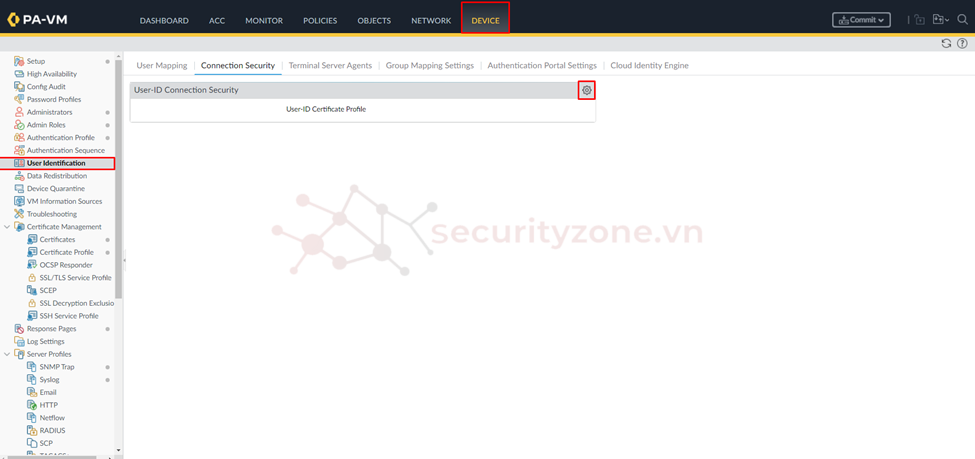

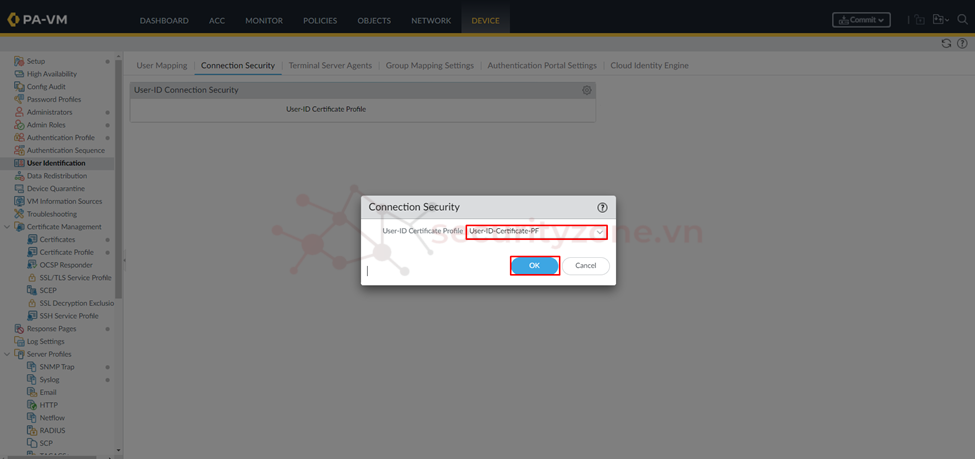

Tiếp theo vào phần DEVICE > User Identification > Connection Security > chọn biểu tượng bánh răng cưa để tiến hành áp dụng Certificate Profile cho kết nối.

Tiếp theo tiến hành chọn Certificate Profile đã cấu hình ở trên vào phần User-ID Certificate Profile rồi chọn OK.

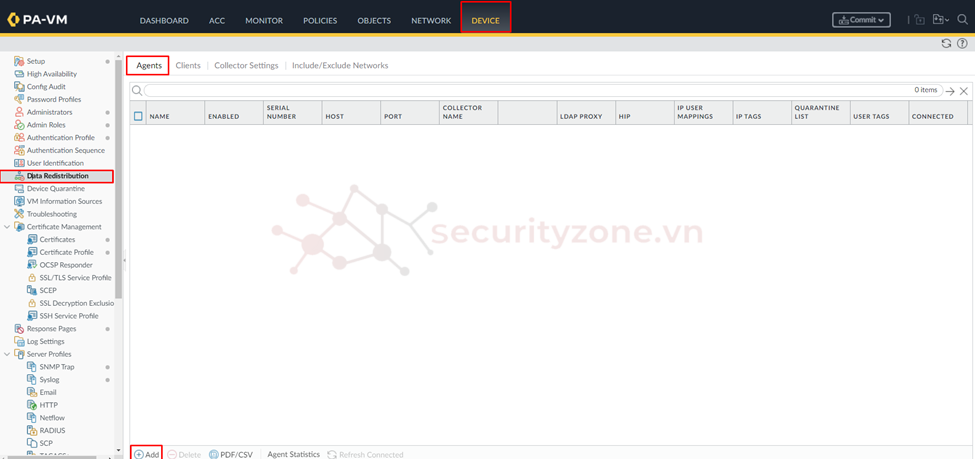

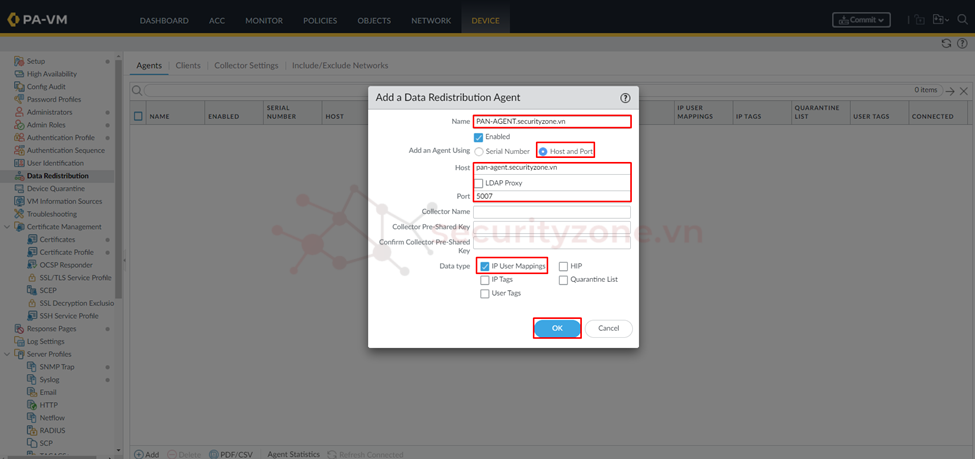

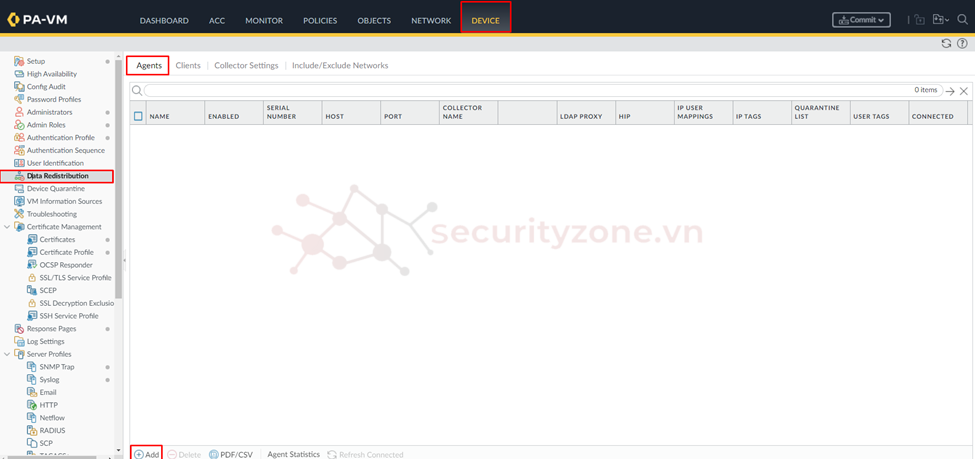

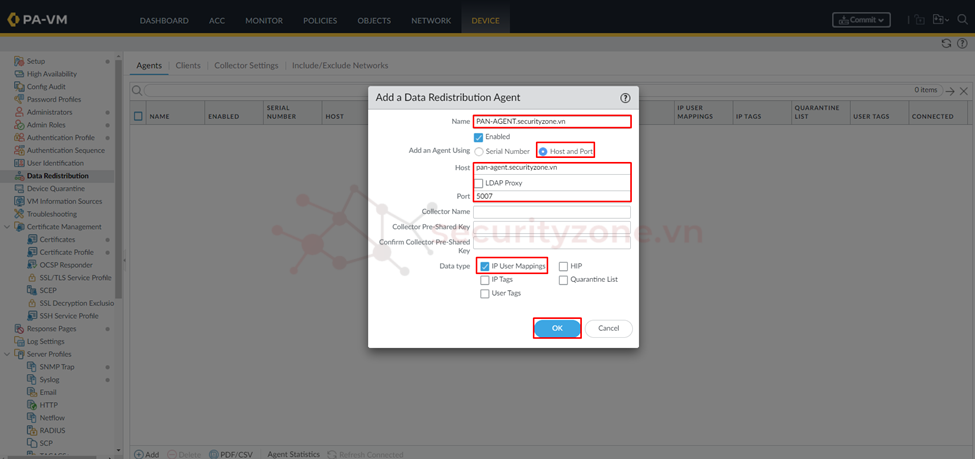

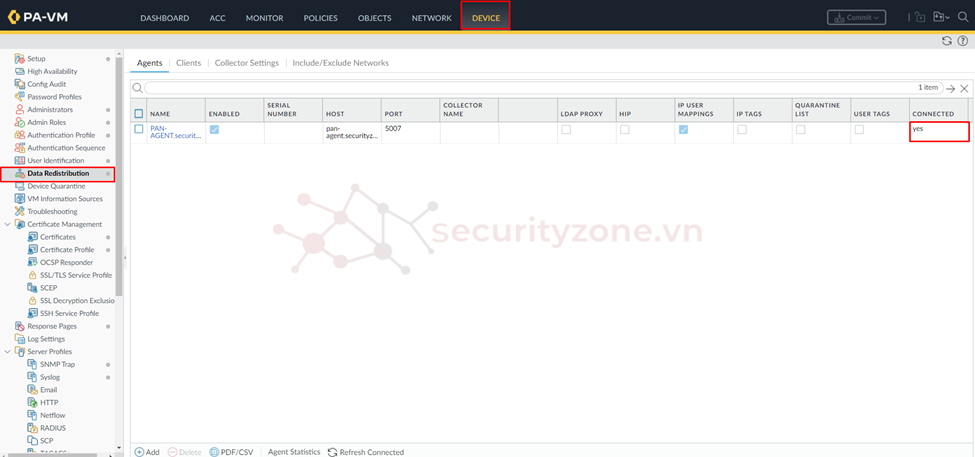

Tiếp theo tiến hành cấu hình thông tin User-ID Agent trong phần DEVICE > Data Redistribution > Agents > chọn Add.

Hộp thoại xuất hiện tiến hành cấu hình các thông tin bao gồm:

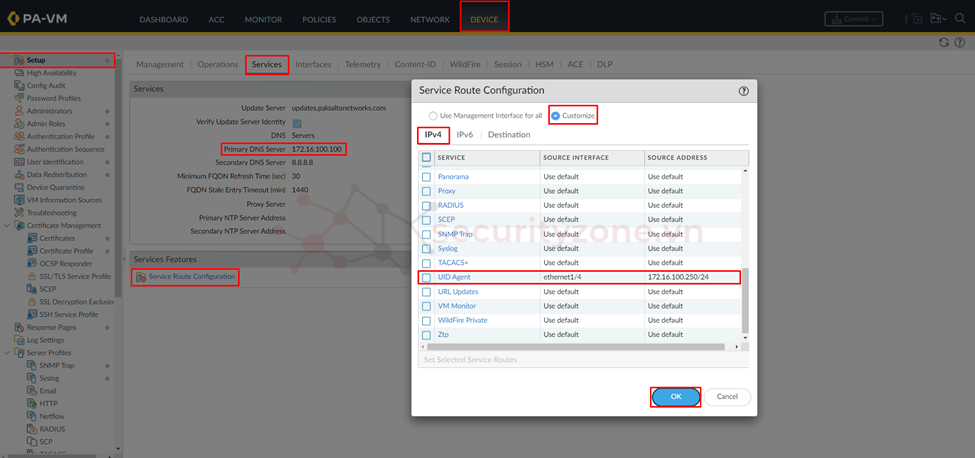

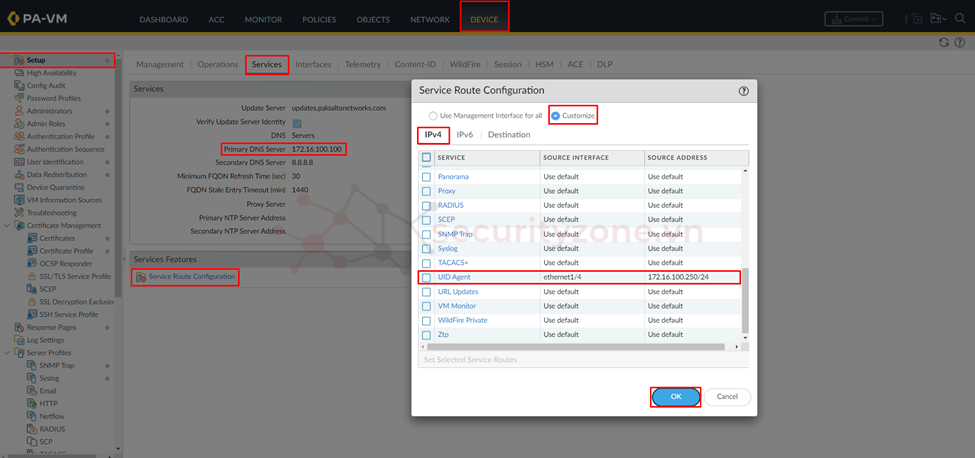

Tiếp theo tiến hành cấu hình Service Route để cho phép việc kết nối UID Agent thông qua cổng phù hợp trong phần DEVICE > Setup > Services > Service Route Configuration > Customize > IPv4 > chọn UID Agent rồi chọn source IP thích hợp.

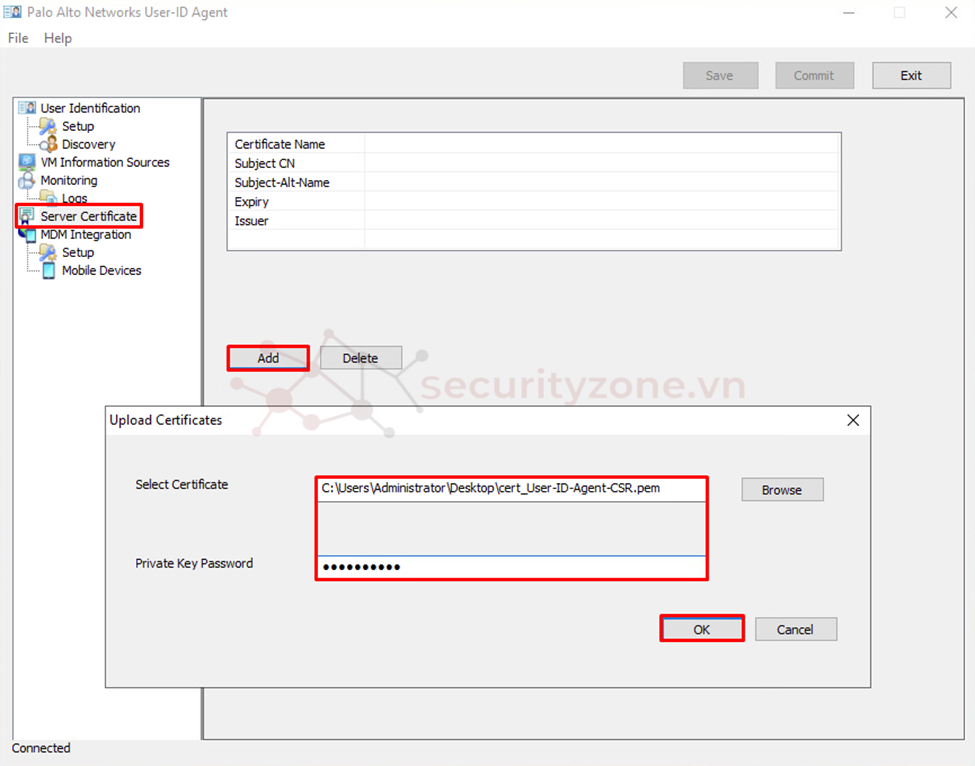

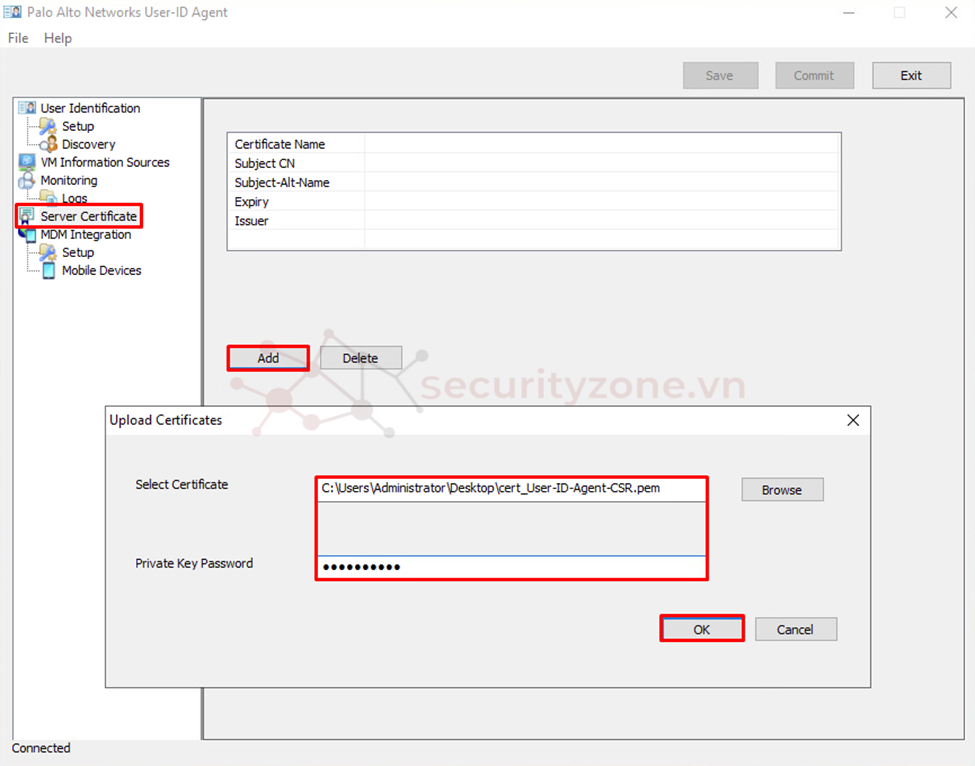

Sau khi đã hoàn thành cấu hình trên Firewall Palo Alto tiến hành vào lại User-ID Agent trong phần Server Certificate chọn Add và tiến hành chọn certificate được export ở trên đồng thời điền Private key giống như khi export rồi chọn OK.

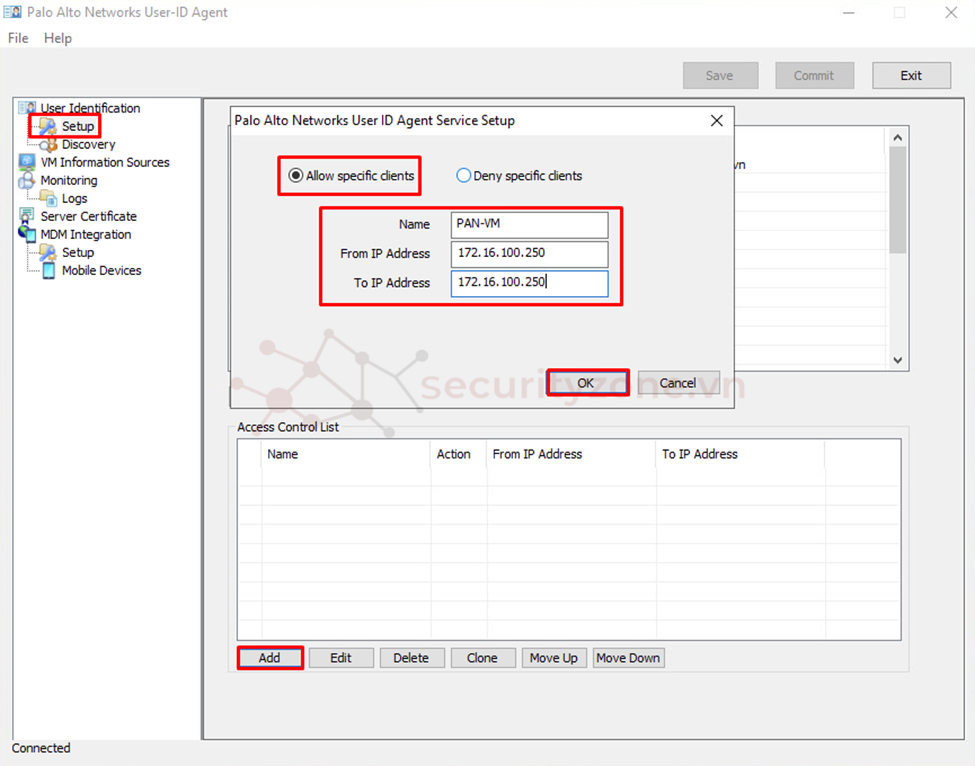

Tiếp theo tiến hành cấu hình thêm Firewall Palo Alto vào User-ID Agent trong phần User Identification > Setup > phần Access Controll List > chọn Add và cấu hình IP của Firewall Palo Alto dùng để kết nối User-ID Agent. Nếu thông tin đã được cấu hình chính xác thì trong phần User Identification sẽ thấy được IP của Palo Alto ở trạng thái "Connected"

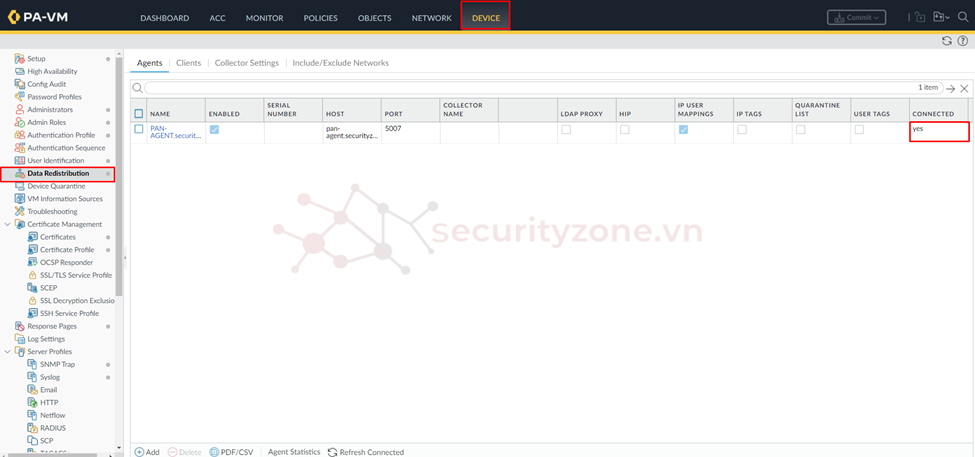

Trên Firewall Palo Alto để kiểm tra kết nối với User-ID Agent vào phần DEVICE > Data Redistribution sẽ thấy được ở cột CONNECTED có giá trị là "yes".

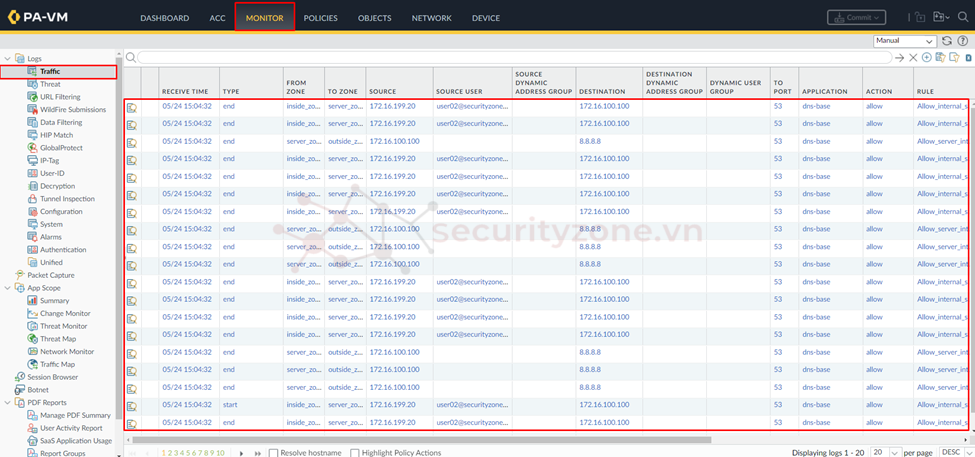

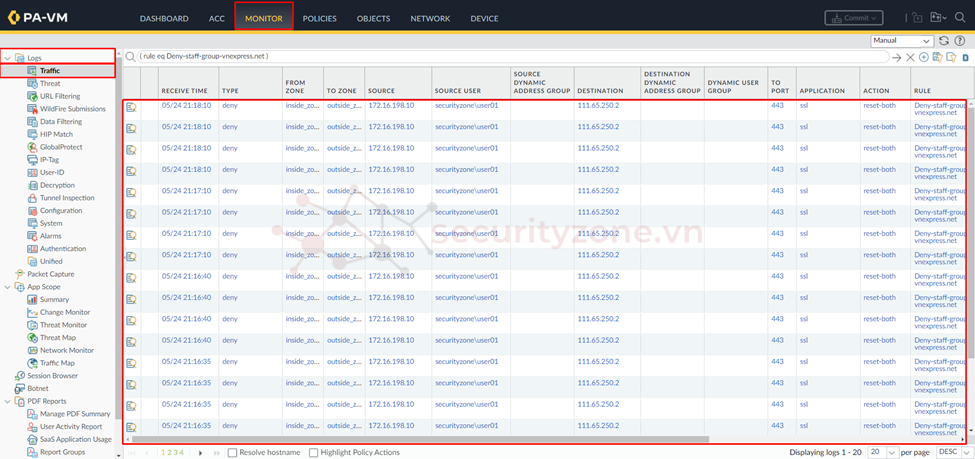

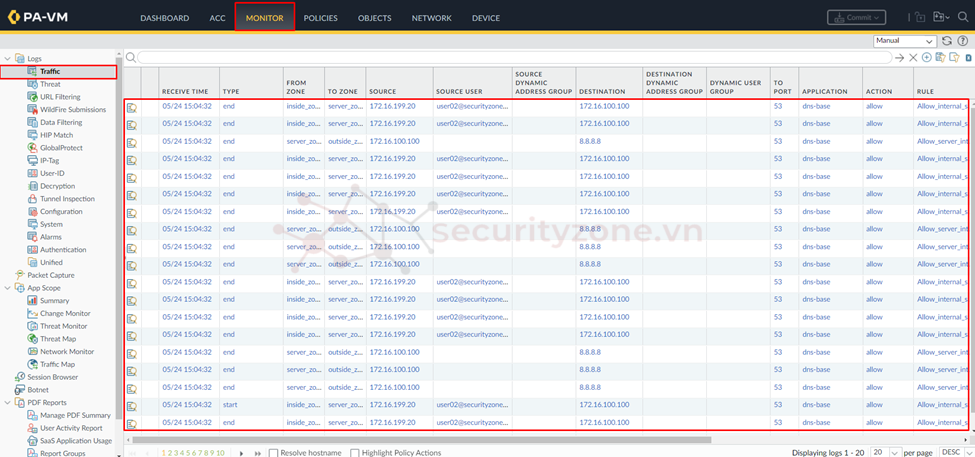

Lúc này tiến hành vào phần MONITOR > Logs > Traffic sẽ thấy được các traffic với user login domain sẽ được mapping user với IP như hình bên dưới.

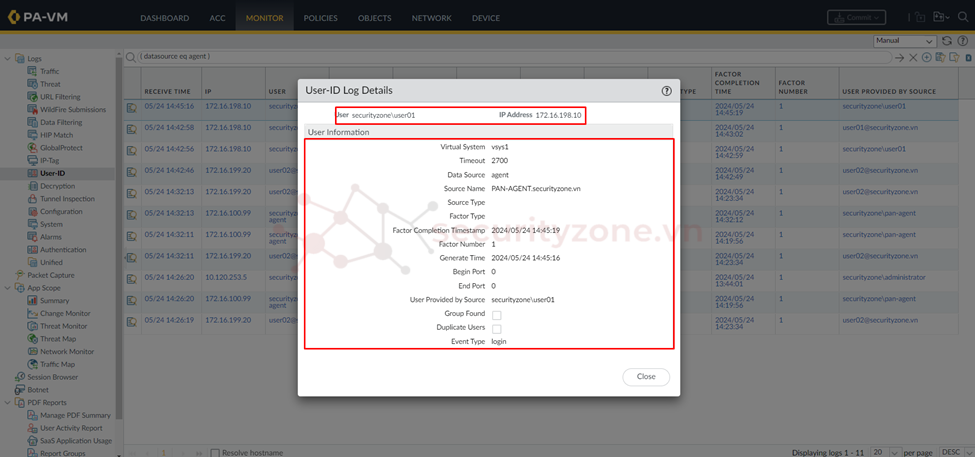

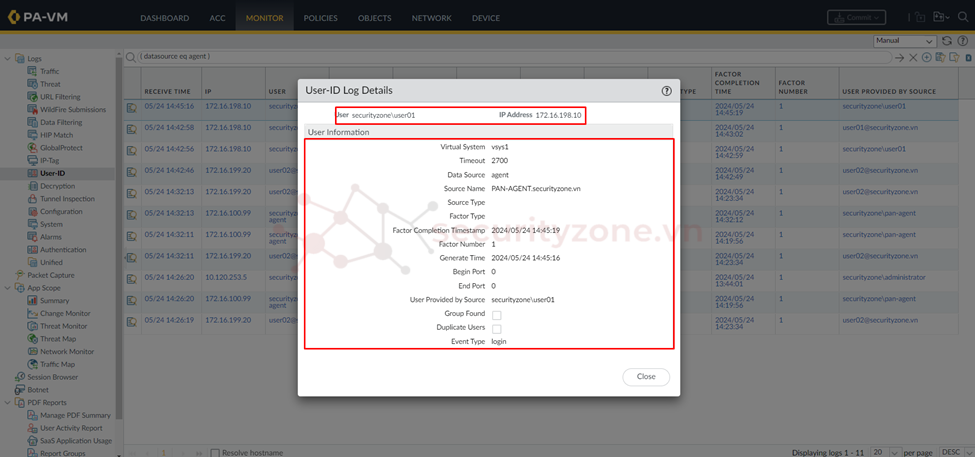

Thêm vào đó có thể vào phần MONITOR > Logs > User-ID để xem cụ thể thông tin mapping và nguồn lấy từ đâu như hình bên dưới.

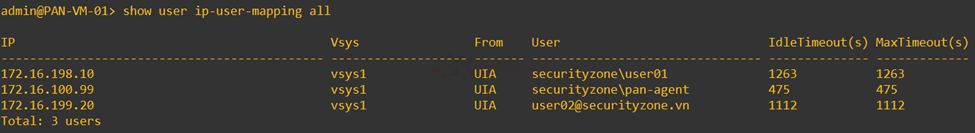

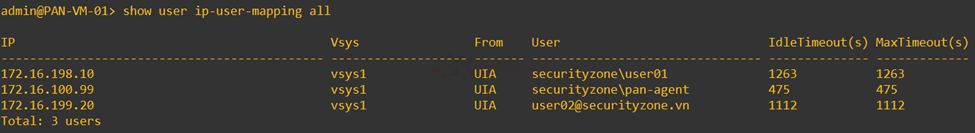

Ngoài ra, cũng có thể login CLI của Firewall Palo Alto và sử dụng lệnh <show user ip-user-mapping all> để xem thông tin các user đã được mapping với IP.

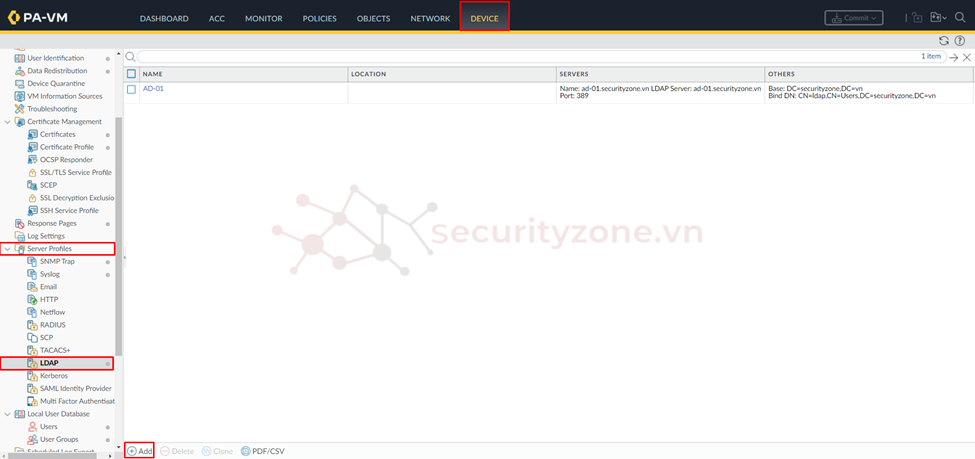

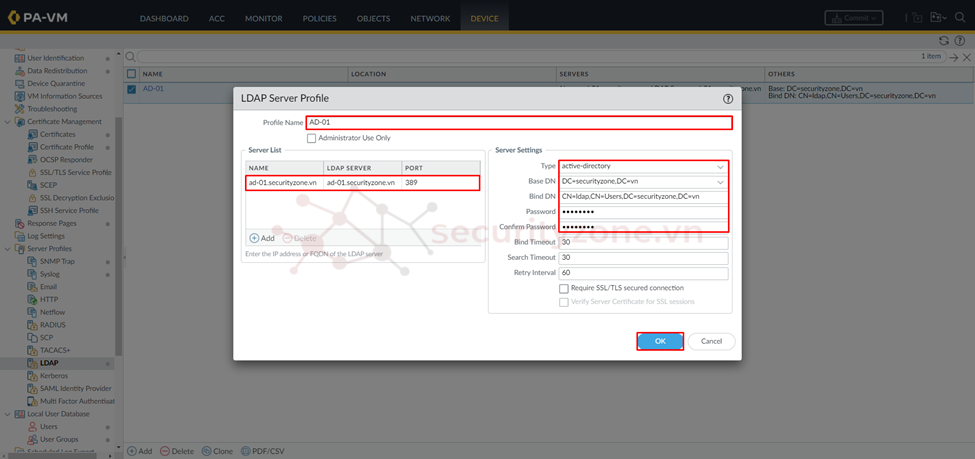

Tiếp theo tiến hành cấu hình các thông tin để thêm LDAP bao gồmL

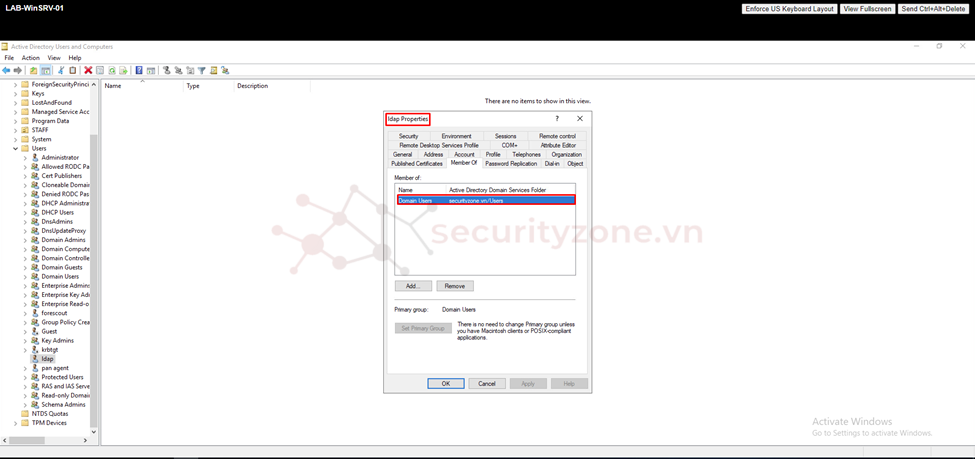

Trong bài lab này user dùng để kết nối với LDAP có quyền thuộc group "Domain Users"

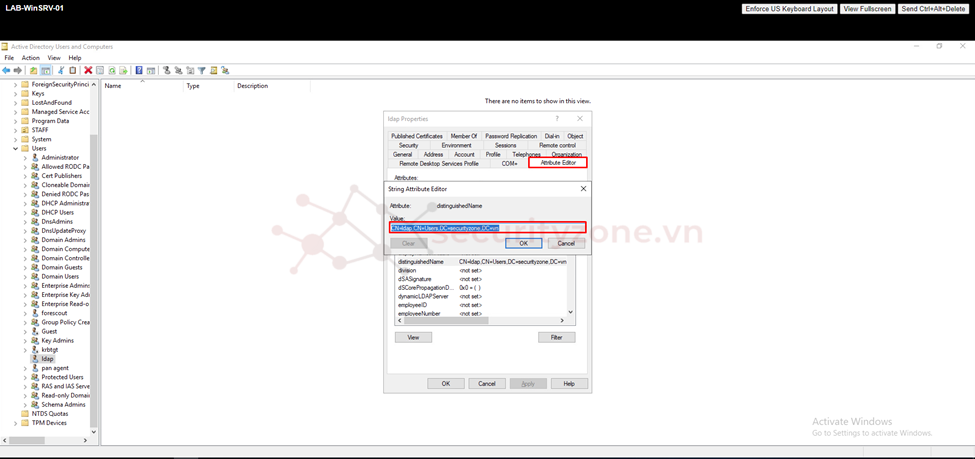

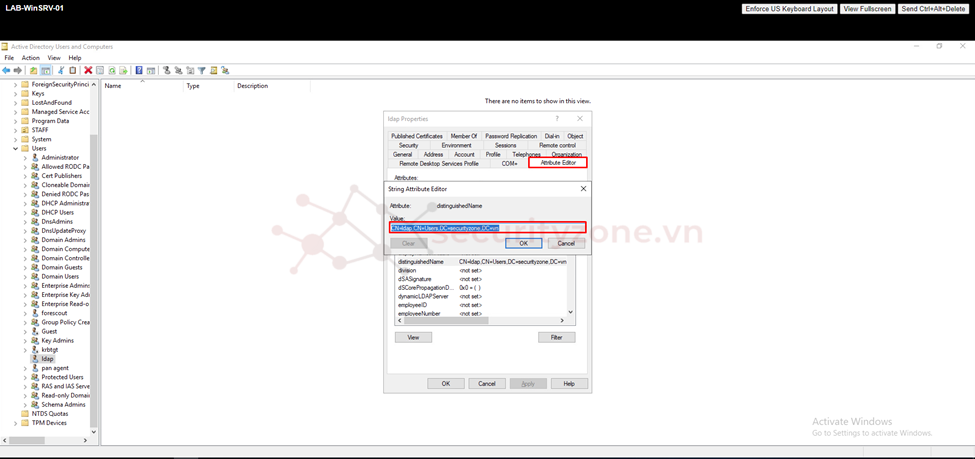

Để kiểm tra giá trị Bind DN tiến hành chọn Account rồi vào phần Attribute Editor > vào phần distinguishedName để xem thông tin account.

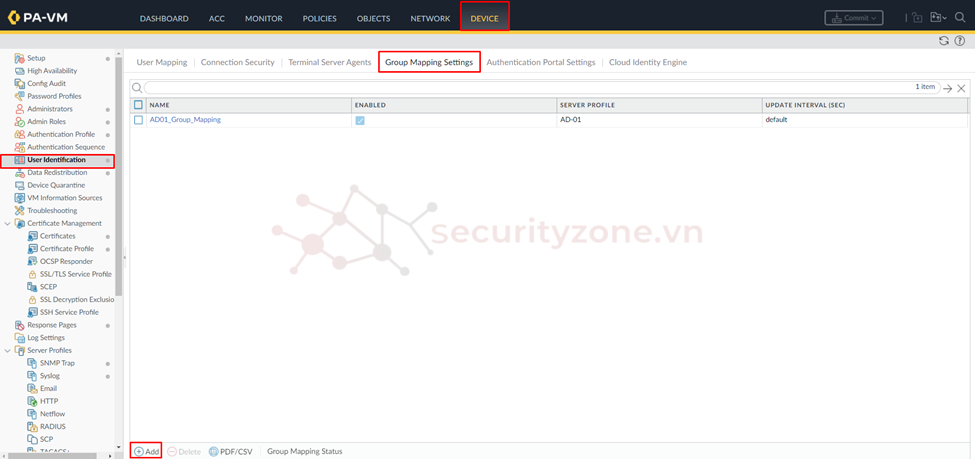

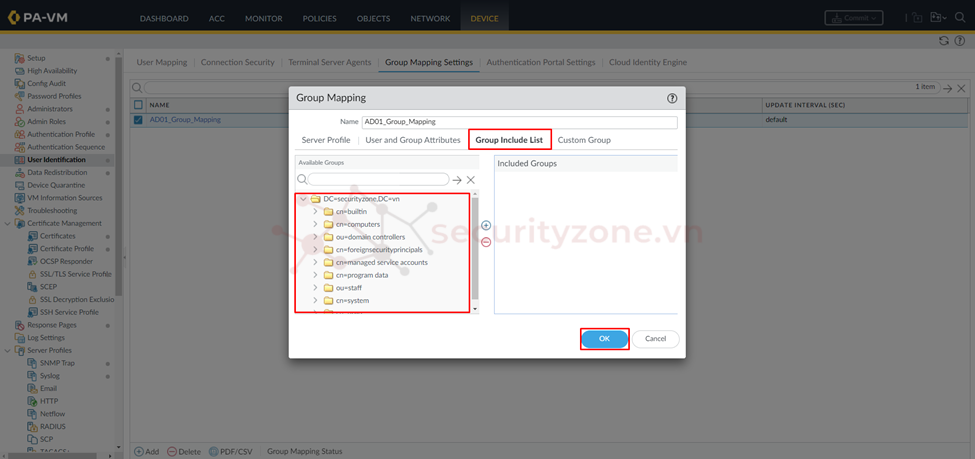

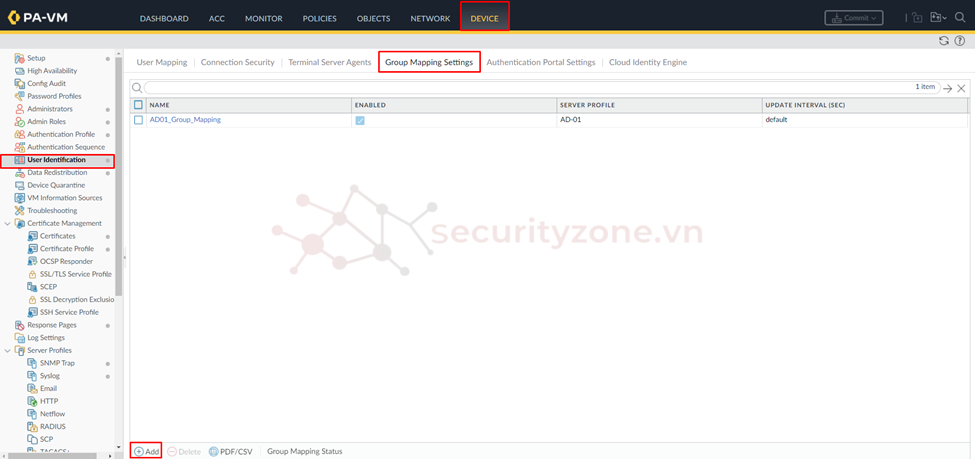

Sau khi đã thêm LDAP server thành công, tiến hành cấu hình Group Mapping trong phần DEVICE > User Identification > Group Mapping Settings > chọn Add.

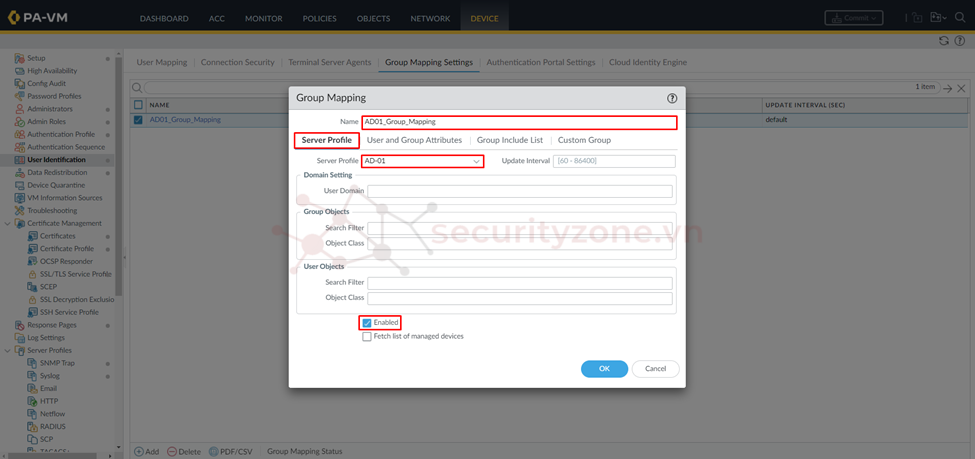

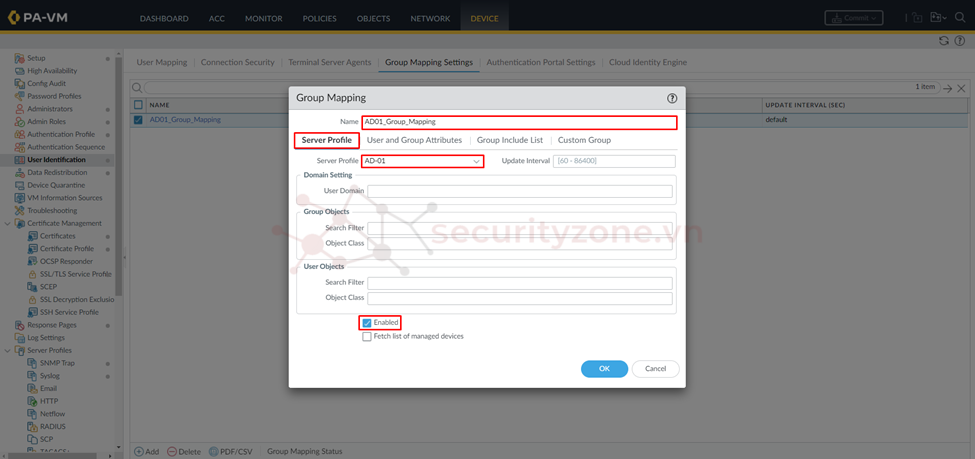

Tiếp theo tiến hành cấu hình các thông tin trong tab Server Profile bao gồm:

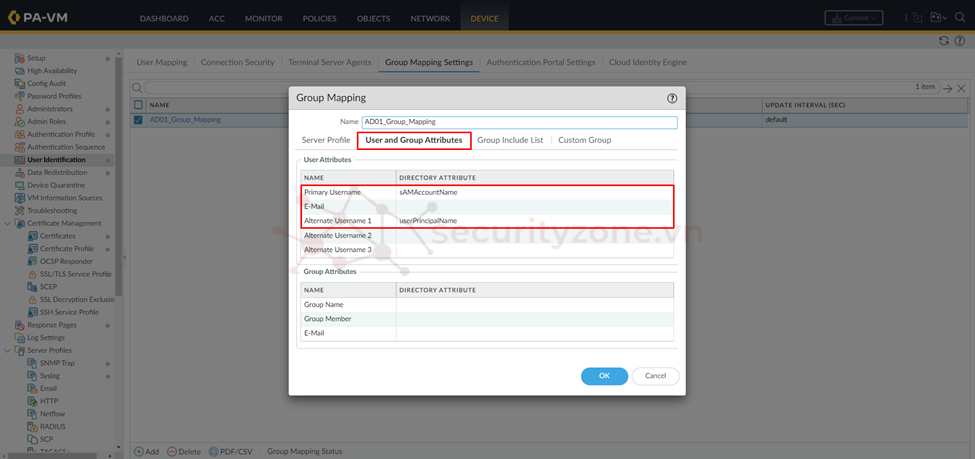

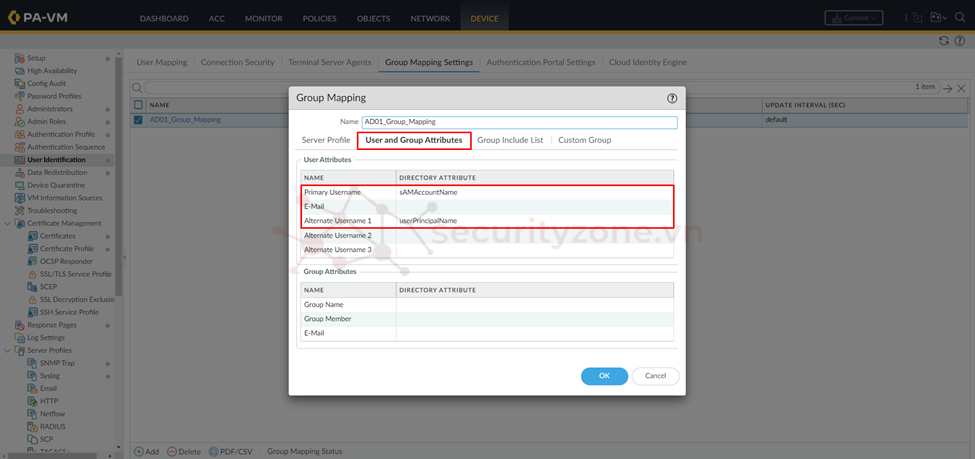

Trong tab User and Group Attributes tiến hành cấu hình phương thức xác định thông tin user. Nên cấu hình ưu tiên các user dựa vào sAMAccountName tơi mail (giá trị mặc định của E-Mail) rồi tới userPrincipalName

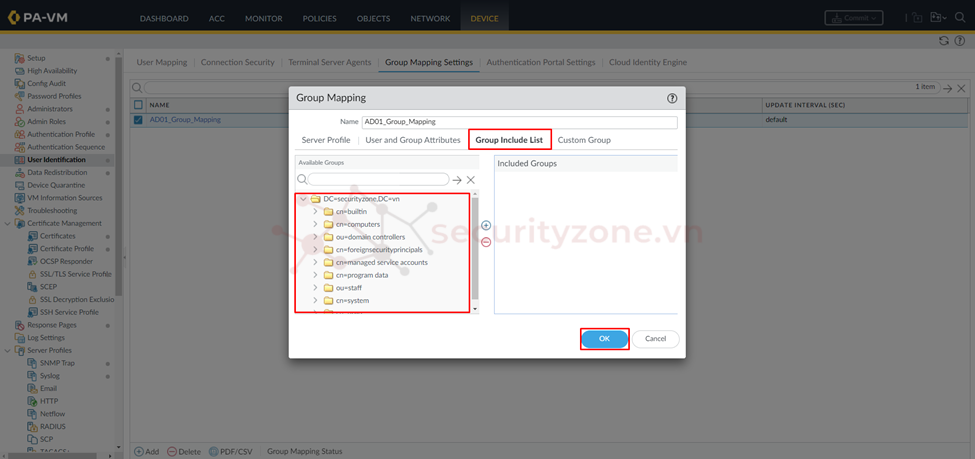

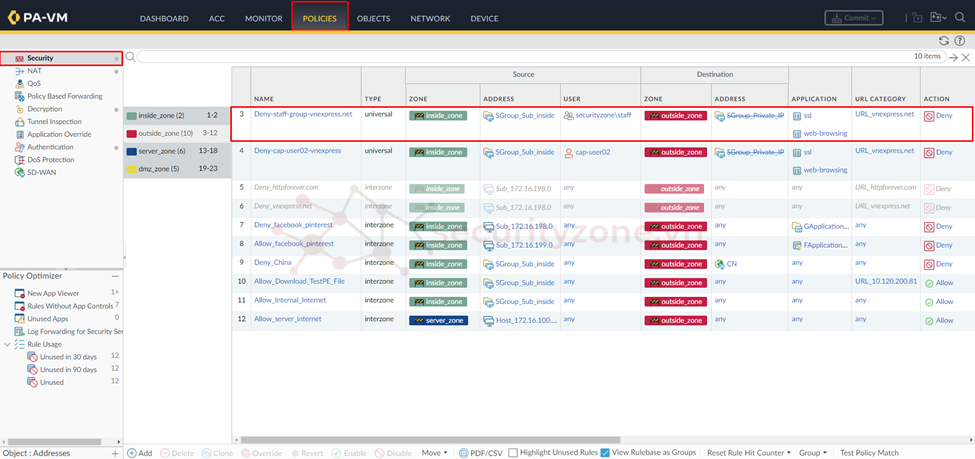

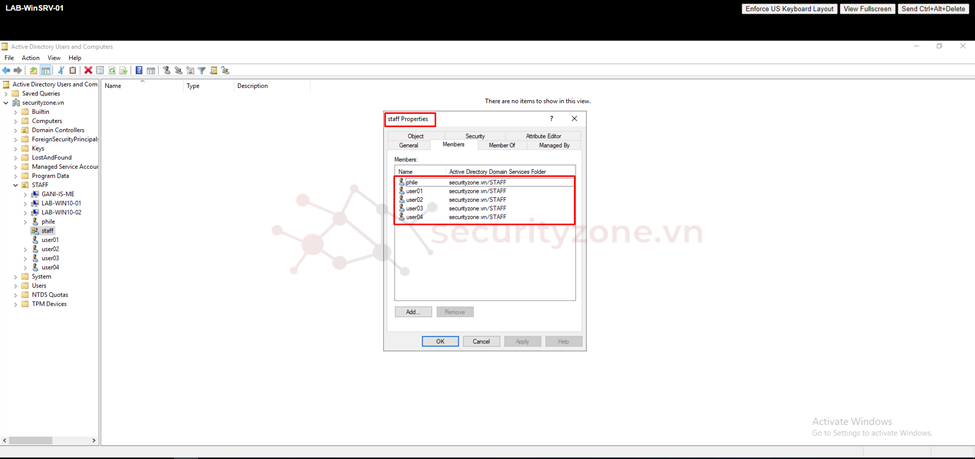

Cuối cùng trong tab Group Include List tiến hành cấu hình group user trên AD sẽ được mapping vào group maping, trong bài lab này sẽ mapping group user "staff"

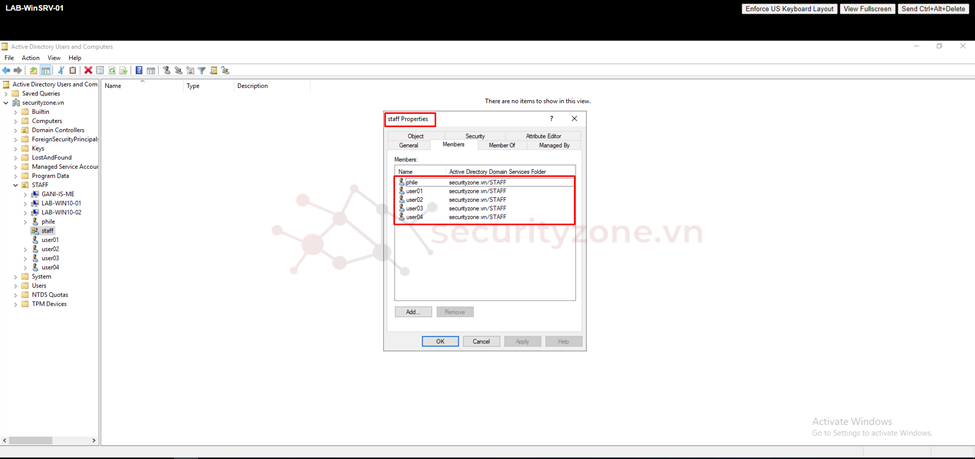

Như hình bên dưới thấy được group "staff" sẽ bao gồm các user.

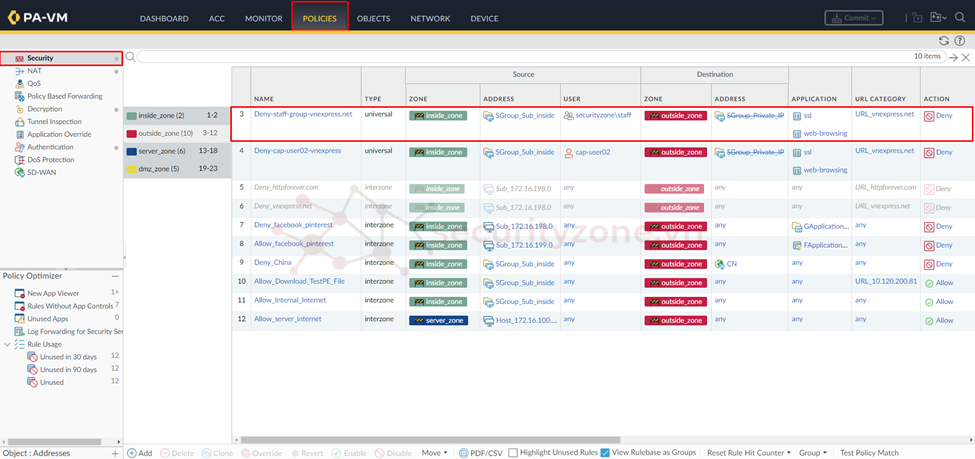

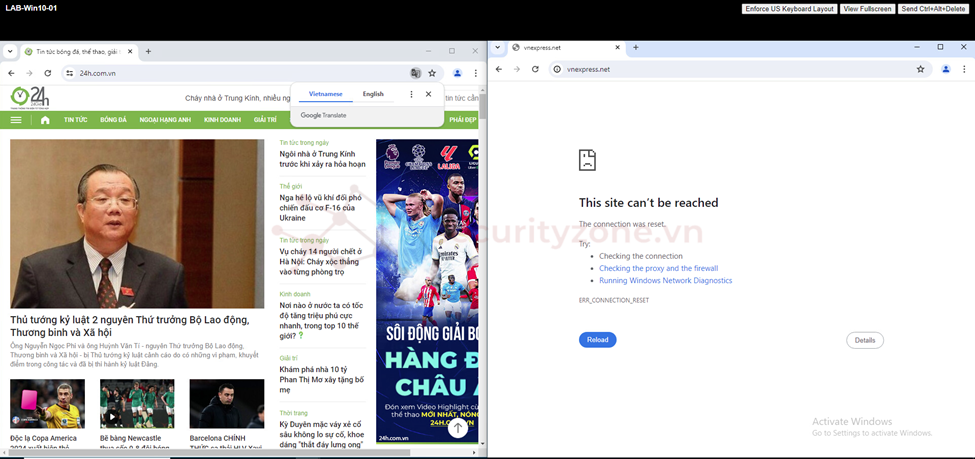

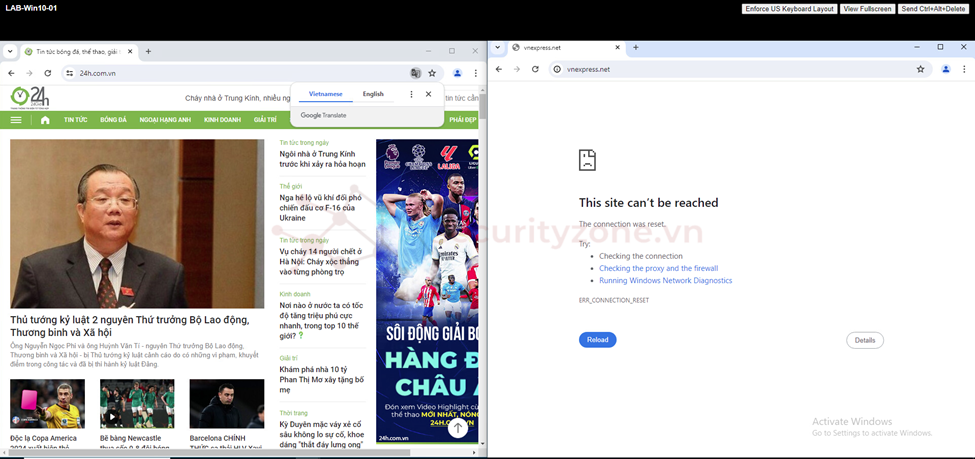

Trên PC login bằng user "user01" tiến hành truy cập 2 trang web thì lúc này thấy được truy cập tới website "vnexpress.net" đã bị chặn.

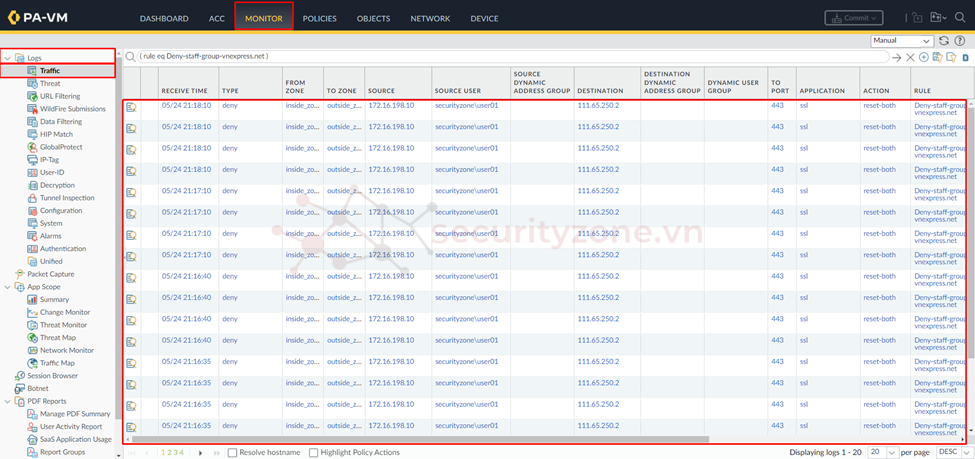

Trên Firewall Palo Alto vào phần MONITOR > Logs > Traffic sẽ thấy được trafic với user "user01" tới "vnexpress.net" đã match với policy chặn truy cập.

I. Giới thiệu về mô hình bài Lab

II. Cấu hình User-ID với User-ID Agent trên PAN VM-series

III. Cấu hình Security Policy sử dụng thông tin User-ID trên User-ID Agent

[LAB-21] Cấu hình User-ID sử dụng User-ID Agent trên PAN VM-series

Lưu ý: tất cả các thiết bị Palo Alto trong chuổi series này đều được dựng ảo hóa hoàn toàn trên VMware và sử dụng license trial của Palo Alto cung cấp (phiên bản Palo Alto VM-series là 10.2.5.vm_eval)

I. Giới thiệu về mô hình bài Lab

Mô hình bài Lab bao gồm các thành phần như: Switch, WEB server, DNS server, AD server, PAN VM-series và các PC người dùng được phân chia làm các subnet:

- Outside network: 10.120.190.0/24

- User network: 172.16.198.0/24 và 172.16.199.0/24

- Server network: 172.16.100.0/24 và 172.16.10.0/24

- User-ID server: 172.16.100.99/24

Yêu cầu của bài Lab:

- Cấu hình cài đặt User-ID agent (172.16.100.99) trên Windows Server 2019 và tích hợp với Active Directory (172.16.100.100) để lấy thông tin các user đã join domain.

- Cấu hình tích hợp User-ID agent 172.16.100.99 với Firewall Palo Alto để mapping traffic vơi User tương ứng.

- Cấu hình mapping group user với LDAP server (172.16.100.100) từ đó tiến hành cấu hình Security Policy để chặn user thuộc group "staff" trên AD (bao gồm user01 và user02 thuộc subnet 172.16.198.0/24 và 172.16.199.0/24) truy cập các ứng dụng sử dụng trình duyệt web browser.

II. Cấu hình User-ID với User-ID Agent trên PAN VM-series

Palo Alto User-ID Agent là một trong những phương thức của Palo Alto dùng để mapping IP với User nó thuộc phương thức Server Monitoring và được chia làm 2 loại hoạt động:

- Cài đặt User-ID Agent trên thiết bị Windows Server và sử dụng để thu thập các sự kiện từ các nguồn như: Microsoft Exchange, Active Directory rồi gửi các thông tin đó cho Firewall Palo Alto.

- Firewall Palo Alto tích hợp sẵn User-ID Agent trên thiết bị và từ Firewall sẽ tiến hanh thu thập các sự kiện từ LDAP server rồi dùng các thông tin đó để mapping user với IP.

Để cài User-ID Agent trên Windows Server phải đảm bảo các điều kiện sau:

- Phần cứng: CPU 4 cores, Hard disk space 10MB, Memory 4GB RAM

- Hệ điều hành cài đặt Agent: Windows Server 2012 and 2012 R2, Windows Server 2016, Windows Server 2019 hoặc Windows Server 2022

Để tìm hiểu chi tiết cách thức hoạt động cảu user-id thông qua user-id agent được cài đặt trên windows server có thể tham khảo hình bên dưới, về cơ bản sẽ có các bước sau:

- Khi người dùng đã Join domain tiến hành login vào thiết bị thì sẽ có event login trên Active Directory.

- User-ID Agent được cài đặt trên Windows Server sẽ có được thông tin event login đó vì nó sử dụng account trên AD với quyền read event. (giao tiếp này là giao tiếp 2 chiều)

- Sau đó User-ID Agent được cài đặt trên Windows Server sẽ gửi thông tin Event đó cho Firewall Palo Alto và Firewall sẽ parsing để lấy được thông tin user mapping với IP lưu vào bảng user-id. Sau đó Firwall Palo Alto sẽ cấu hình để lấy các thông tin user thông qua LDAP (trên AD) và tiến hành tạo các Security Policy dựa vào thông tin có được từ LDAP. (giao tiếp này là giao tiếp 2 chiều)

- Khi người dùng truy cập traffic qua Firewall lúc này Firewall sẽ sử dụng thông tin trong bảng user-id và Security Policy để quyết định có cho phép người dùng đi qua hay không. (giao tiếp này là giao tiếp 2 chiều)

- Nếu được cho phép Firewall sẽ tiến hanh forward traffic đó ra bên ngoài. (giao tiếp này là giao tiếp 2 chiều)

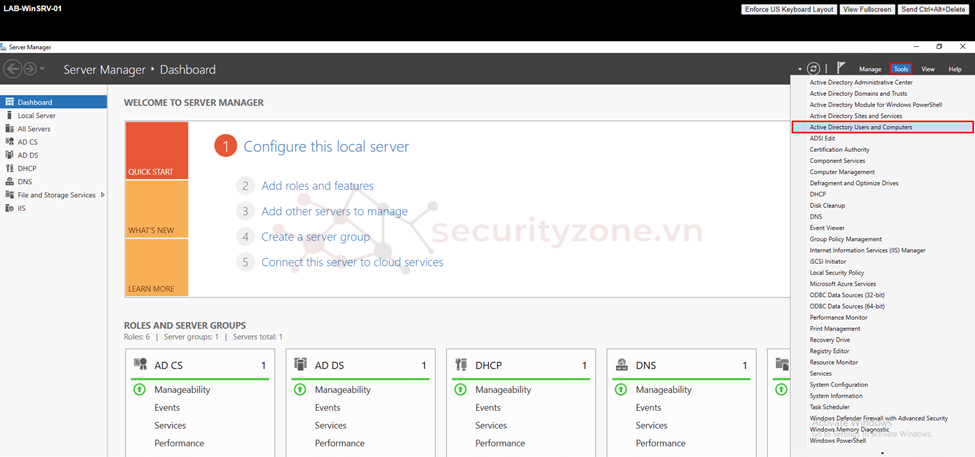

Đầu tiên cần tiến hành tạo user cho trên AD cho phép đọc các Event login để sử dụng cho User-ID Agent lấy thông tin trên AD. Tiến hành vào AD phần Tools > Active Directory Users and Computers, rồi tạo một user mới Chuột phải > New > User.

|

|

Lưu ý: nên cấu hình password thành dạng "Password never expires" để không cần phải thay đổi password định kỳ nữa, đảm bảo kết nối được ổn định.

|

|

Cuối cùng tiến hành edit user mới tạo và tại phần Member Of đảm bảo user thuộc 2 groups "Domain Users" (được add mặc định khi tạo user) và "Event Log Readers" (cho phép đọc các event logs khi người dùng login bằng tài khoản thuộc domain)

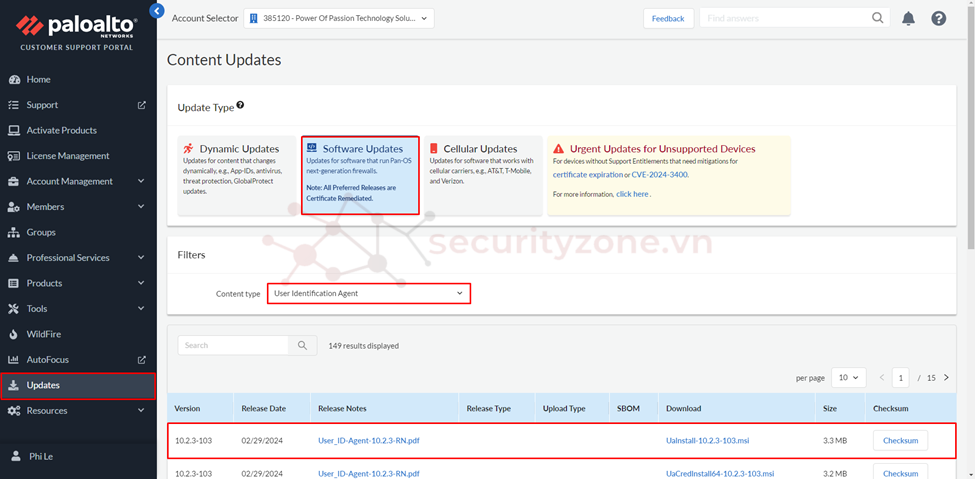

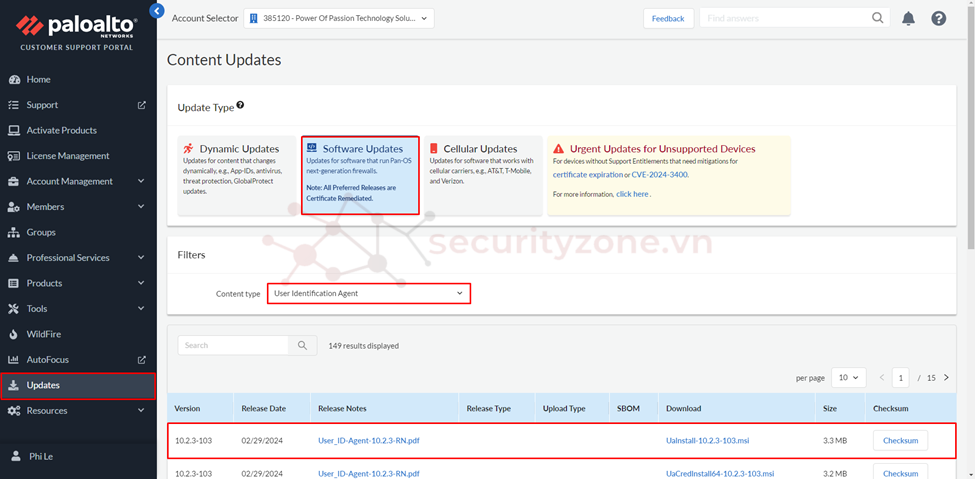

Sau đi đã tạo xong user với đủ quyền tiếp theo tiến hành cài đặt User-ID Agent trên Windows Server, nhưng trước tiên cần vào Palo Alto Customer Support Portal để downaload file cài đặt trong phần Updates > Software Updates > User Identification Agent > chọn version User-ID agent download ở dạng Ua-<version>.msi như hình bên dưới.

Tiếp theo tiến hành copy file cài đặt vào Windows Server muốn cài đặt User-ID Agent rồi chọn Install.

Hộp thoại cài đặt xuất hiện tiến hành chọn Next để bắt đầu quá trình.

Tiếp theo tiến hành chọn thư mục để lưu trữ Application sau khi cài đặt lưu ý cần đáp ứng hardware requirement ở trên rồi chọn Next.

Tiếp theo tiến hành kiểm tra lại các thông tin đã setup rồi chọn Next để bắt đầu cài đặt.

Sau khi cài đặt xong chọn Close để hoàn thành quá trình.

Dưới đây là giao diện User-ID Agent sau khi đã cài đặt thành công.

Sau khi đã cài đặt User-ID Agent trên Windows Server, tiến hanh cấu hình permission cho phép User-ID Agent được login bằng account đã được cấu hình trên AD (pan-agent), thực hiện bằng các truy cập vào phần Windows Administrative Tools.

Tiếp tục chọn Local Security Policy để tiến hành cấu hình login service như hình bên dưới.

Tiếp theo vào phần Security Settings > Local Policies > User Right Assignment > chọn Log on as a service, để cho phép user đã cấu hình trên AD (pan-agent) khởi chạy ứng dụng User-ID Agent hoạt động trên thiết bị cho dù user đó có đăng nhập hay không.

Hộp thoại Log on as a service Properties xuất hiện tiến hành chọn Add User or Group... để bắt đầu chọn user.

Tiếp theo tiến hành add user (pan-agent) như hình bên dưới rồi chọn OK để apply cấu hình.

Sau đó tiến hành cấu hình permission để cho phép user đã tạo (pan-agent) quản lý và cấu hình ứng dụng User-ID Agent, bằng cách truy cập thư mục cài đặt User-ID Agent rồi chọn chuột phải vào thư mục Palo Alto Networks > chọn Properties.

Lưu ý: đường dẫn mặc định khi cài đặt User-ID Agent trên Windows Server là: "C:\Program Files (x86)\Palo Alto Networks"

Tiếp theo hộp thoại xuất hiện tiến hành chọn Edit để tiến hành điều chỉnh permission và chọn Add để thêm user (pan-agent) như hình bên dưới.

|

|

Sau đó đã thêm user tiếp tục cấu hình permission là Full control để cho phép user (pan-agent) full quyền cấu hình điều chỉnh các thông tin trong thư mục Palo Alto Networks.

Tiếp theo tiến hành truy cập vào Registry Editor để tiếp tục cấu hình permission cho ứng dụng của Palo Alto Networks.

Thực hiện truy cập vào đường dẫn Computer > HKEY_LOCAL_MACHINE > SOFTWARE > Wow6432Node > Palo Alto Networks > chuột phải chọn Permission...

Sau đó tiến hành Add user đã cấu hình (pan-agent) với quyền Full Control như hình bên dưới rồi chọn OK để áp dụng cấu hình.

Sau khi đã hoàn thành cấu hình permission, tiến hành mở ứng dụng User-ID Agent vào phần User Identification > Setup > chọn Edit để tiến hành cấu hình các thông tin để cho phép User-ID Agent thu thập các sự kiện login thông qua AD để mapping thông tin user với IP.

Tại phần Authentication tiến hành điền thông tin user name và password đã được cấu hình trên AD (pan-agent) vơi đủ quyền (Domain Users và Event Log Readers).

Lưu ý: thông thường các thông tin trên các mục khác có thể để mặc định không cần thiết phải cấu hình.

Sau khi đã cấu hình xong các thông tin tiến hành chọn Save để lưu cấu hình rồi chọn Commit để áp dụng cấu hình cho User-ID Agent.

Tiếp theo vào phần User Identification > Discovery > chọn Auto Discover để tự động khám phá các AD có trong hệ thống trong trường hợp không detect được có thể chọn Add để cấu hình thủ công AD, rồi chọn Commit để lưu server AD đã được thêm vào.

Nếu các thông tin trên cấu hình chính xác thì vào phần User Identification sẽ thấy xuất hiện AD server với trạng thái là "Connected", sau đó vào phần Monitoring sẽ thấy được thông tin các user đã login vào AD được thu thập và thông tin user đó được mapping với IP.

|

|

Trước khi cấu hình tích hợp Firewall Palo Alto và User-ID Agent cài đặt trên Windows Server, để đảm bảo kết nối được an toàn trước hết cần cấu hình tạo certificate cho kết nối. Tiến hành vào phần DEVICE > Certificate Management > Certificates > chọn Generate, trong bài lab này việc tạo certificate sẽ sử dụng thông qua CSR (tham khảo link sau để xem cách tại certififcate bằng CSR). Sau khi đã add thành công sẽ được kết quả như hình bên dưới.

|

|

Sau đó tiến hành tạo Certificate Profile với Certificate đã được cấu hình để đảm bảo kết nối với User-ID Agent được bảo mật.

|

|

Tiếp theo tiến hành chọn Certificate Profile đã cấu hình ở trên vào phần User-ID Certificate Profile rồi chọn OK.

Tiếp theo tiến hành cấu hình thông tin User-ID Agent trong phần DEVICE > Data Redistribution > Agents > chọn Add.

Hộp thoại xuất hiện tiến hành cấu hình các thông tin bao gồm:

- Name: tên của agent để phân biệt.

- Enabled: chọn để kết nối tới User-ID Agent

- Add an Agent Using: Serial Number (thường được sử dụng để chia sẻ thông tin user-id với các Firewall Palo Alto khác thông qua Panorama), Host and Port (sử dụng để chia sẽ thông tin dựa vào IP và port có thể nhận thông tin từ User-ID Agent hoặc chia sẻ thông tin cho Panorama cần phải cấu hình thêm Collector Name và Collector Pre-Shared Key)

- Host: tiến hành điền thông tin IP hoặc FQDN của User-ID Agent

- Port: điền port kết nối (mặc định 5007)

- Data Type: Chọn loại dữ liệu muốn phân phối lại, ở đây sẽ chọn IP User Mappings

Tiếp theo tiến hành cấu hình Service Route để cho phép việc kết nối UID Agent thông qua cổng phù hợp trong phần DEVICE > Setup > Services > Service Route Configuration > Customize > IPv4 > chọn UID Agent rồi chọn source IP thích hợp.

Sau khi đã hoàn thành cấu hình trên Firewall Palo Alto tiến hành vào lại User-ID Agent trong phần Server Certificate chọn Add và tiến hành chọn certificate được export ở trên đồng thời điền Private key giống như khi export rồi chọn OK.

Tiếp theo tiến hành cấu hình thêm Firewall Palo Alto vào User-ID Agent trong phần User Identification > Setup > phần Access Controll List > chọn Add và cấu hình IP của Firewall Palo Alto dùng để kết nối User-ID Agent. Nếu thông tin đã được cấu hình chính xác thì trong phần User Identification sẽ thấy được IP của Palo Alto ở trạng thái "Connected"

|

|

Lúc này tiến hành vào phần MONITOR > Logs > Traffic sẽ thấy được các traffic với user login domain sẽ được mapping user với IP như hình bên dưới.

Thêm vào đó có thể vào phần MONITOR > Logs > User-ID để xem cụ thể thông tin mapping và nguồn lấy từ đâu như hình bên dưới.

Ngoài ra, cũng có thể login CLI của Firewall Palo Alto và sử dụng lệnh <show user ip-user-mapping all> để xem thông tin các user đã được mapping với IP.

III. Cấu hình Security Policy sử dụng thông tin User-ID trên User-ID Agent

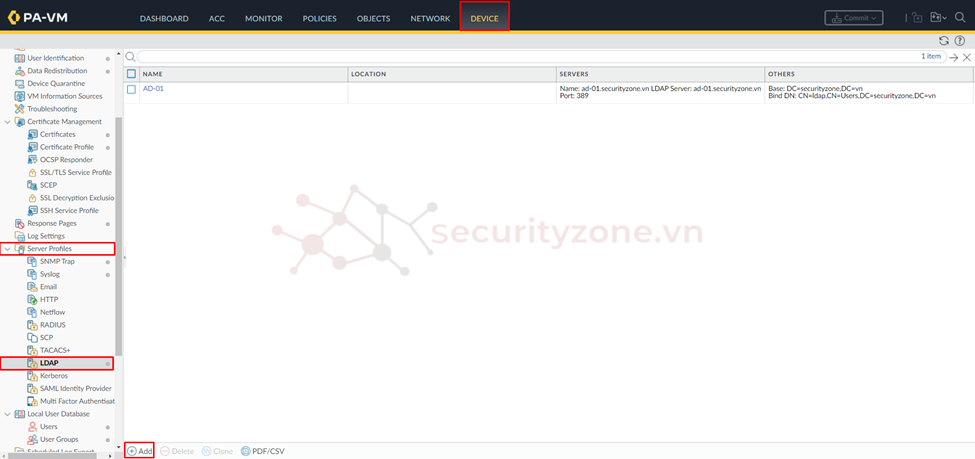

Sau khi đã mapping được user với IP, thì cần phải cấu hình thêm Group Mapping để cho phép cấu hình Security Policy cho các user đó, nhứng trước hết cần cấu hình nới chứa source user trong bài lab này sẽ là LDAP, tiến hành vào DEVICE > Server Profile > LDAP > chọn Add.

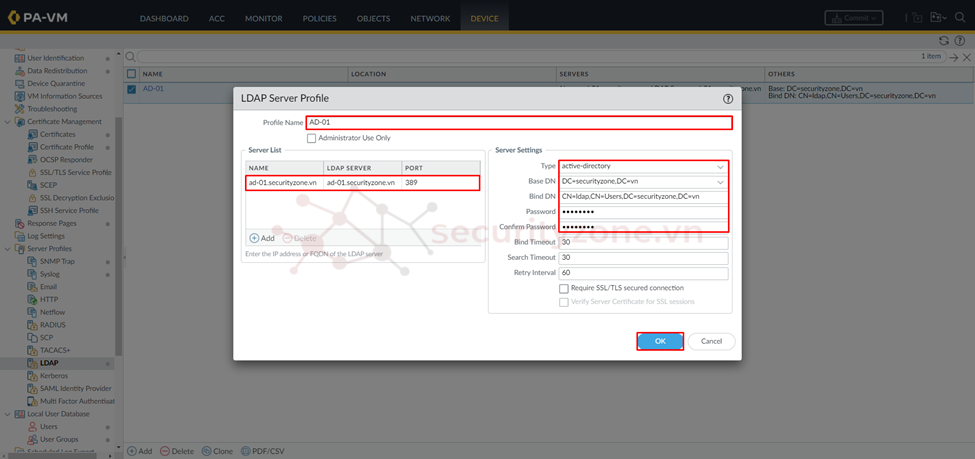

Tiếp theo tiến hành cấu hình các thông tin để thêm LDAP bao gồmL

- Profile Name: tên của LDAP profile

- Server List: thông tin kết nối tới LDAP

- Type: loại server ở đây sẽ là AD

- Base DN: chỉ định domain của AD cần kết nối LDAP

- Bind DN: thông tin account kết nối tới LDAP

- Password: thông tin password kết nối LDAP

Trong bài lab này user dùng để kết nối với LDAP có quyền thuộc group "Domain Users"

Để kiểm tra giá trị Bind DN tiến hành chọn Account rồi vào phần Attribute Editor > vào phần distinguishedName để xem thông tin account.

Sau khi đã thêm LDAP server thành công, tiến hành cấu hình Group Mapping trong phần DEVICE > User Identification > Group Mapping Settings > chọn Add.

Tiếp theo tiến hành cấu hình các thông tin trong tab Server Profile bao gồm:

- Server Profile: chọn LDAP profile đã cấu hình ở trên

- Domain Setting: theo mặc định, Firewall sẽ tự động phát hiện tên miền cho máy chủ Active Directory. Nếu nhập một giá trị, giá trị đó sẽ ghi đè mọi tên miền mà Firewall truy xuất từ nguồn LDAP. Giá trị nhập phải là tên NetBIOS.

- Group Objects: cho phép lọc các group muốn áp dụng

- User Objects: cho phép lock các user muốn áp dụng

- Enabled: chọn tùy chọn này để bật server profile cho group mapping

Trong tab User and Group Attributes tiến hành cấu hình phương thức xác định thông tin user. Nên cấu hình ưu tiên các user dựa vào sAMAccountName tơi mail (giá trị mặc định của E-Mail) rồi tới userPrincipalName

Cuối cùng trong tab Group Include List tiến hành cấu hình group user trên AD sẽ được mapping vào group maping, trong bài lab này sẽ mapping group user "staff"

Tiếp theo tiến hành cấu hình Security Policy với thông tin user (hoặc group), trong bài lab này sẽ cấu hình policy chặn user trong group "staff" truy cập URL "vnexpress.net" như hình bên dưới.

Như hình bên dưới thấy được group "staff" sẽ bao gồm các user.

Trên PC login bằng user "user01" tiến hành truy cập 2 trang web thì lúc này thấy được truy cập tới website "vnexpress.net" đã bị chặn.

Trên Firewall Palo Alto vào phần MONITOR > Logs > Traffic sẽ thấy được trafic với user "user01" tới "vnexpress.net" đã match với policy chặn truy cập.

Attachments

-

1716604179398.png196.1 KB · Views: 0

1716604179398.png196.1 KB · Views: 0 -

1716615724097.png264 KB · Views: 0

1716615724097.png264 KB · Views: 0 -

1716615926781.png140.7 KB · Views: 0

1716615926781.png140.7 KB · Views: 0 -

1716616215198.png121.1 KB · Views: 0

1716616215198.png121.1 KB · Views: 0 -

1716616605272.png249.9 KB · Views: 0

1716616605272.png249.9 KB · Views: 0 -

1716616899879.png251.1 KB · Views: 0

1716616899879.png251.1 KB · Views: 0 -

1716617667099.png105.3 KB · Views: 0

1716617667099.png105.3 KB · Views: 0 -

1716618084592.png111.2 KB · Views: 0

1716618084592.png111.2 KB · Views: 0 -

1716618542730.png106.7 KB · Views: 0

1716618542730.png106.7 KB · Views: 0 -

1716618669264.png126.2 KB · Views: 0

1716618669264.png126.2 KB · Views: 0

Last edited: