Mục lục:

I. Cấu hình SNAT trên Check Point Quantum Rugged 1570R.

I.1. Cấu hình NAT PAT Internet

I.2. Cấu hình NAT Static Internet

II. Cấu hình DNAT trên Check Point Quantum Rugged 1570R.

II.1. Cấu hình DNAT port forwarding qua Server Object

II.2. Cấu hình DNAT port forwarding qua policy.

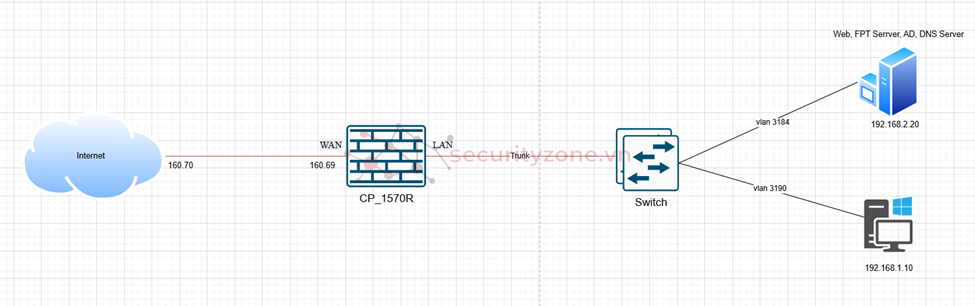

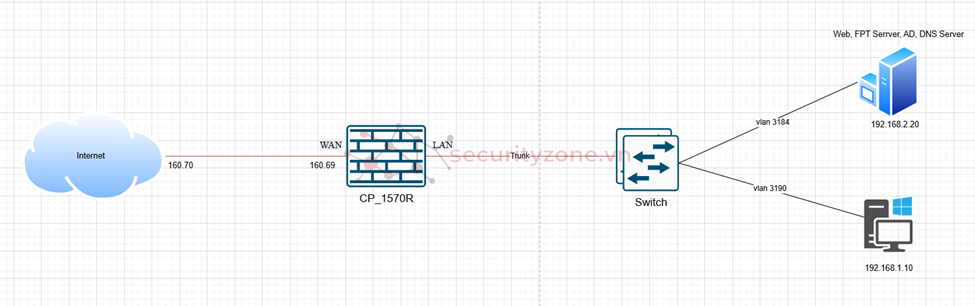

Mô hình:

Mô hình bên dưới bao gồm các thành phần như: Switch, WEB server, DNS server, FTP Server, AD server, Check Point Quantum Rugged 1570R và các PC người dùng được phân chia làm các subnet:

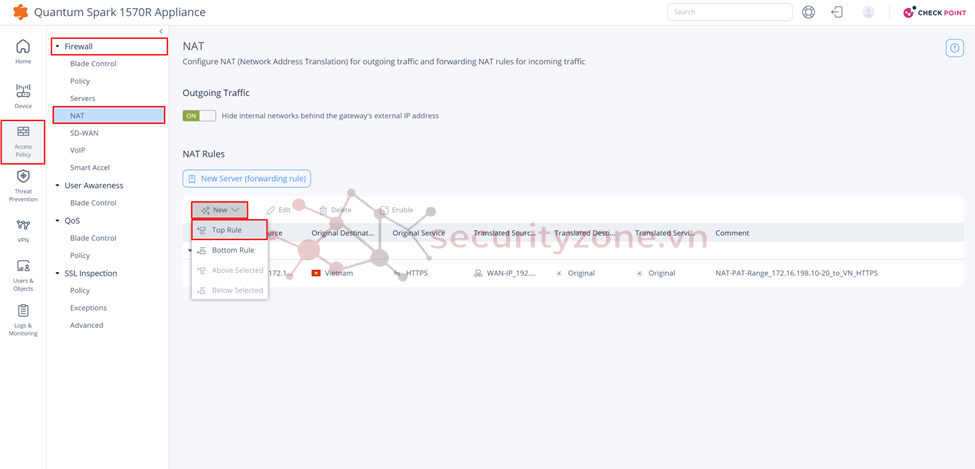

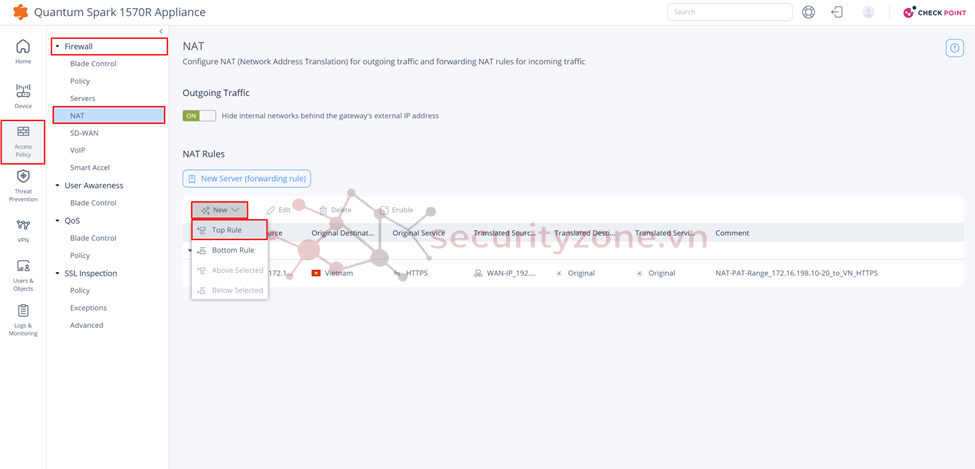

Để cấu hình 1 NAT policy thủ công chọn New > vị trí của Rule (Top Rule phía trên cùng Bottom Rule phía dứa cùng)

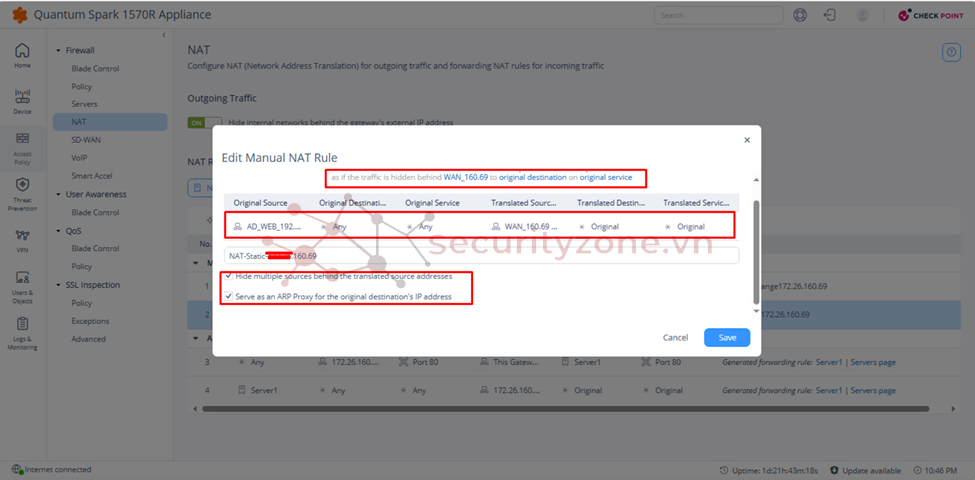

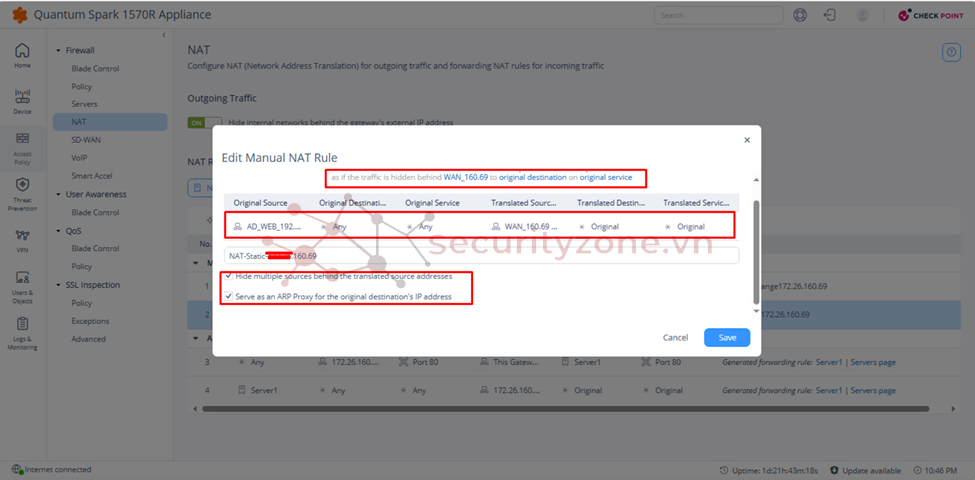

Tại phần cấu hình định nghĩa NAT policy sẽ bao gồm các thông tin sau:

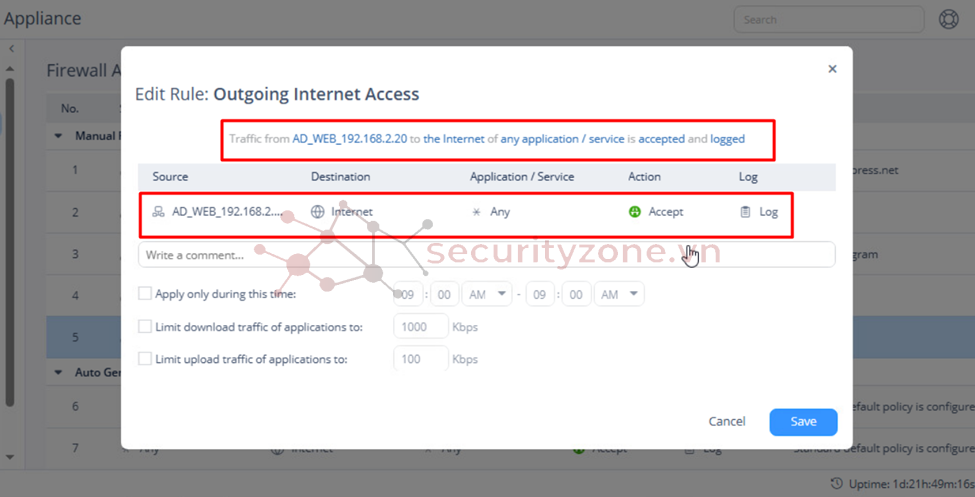

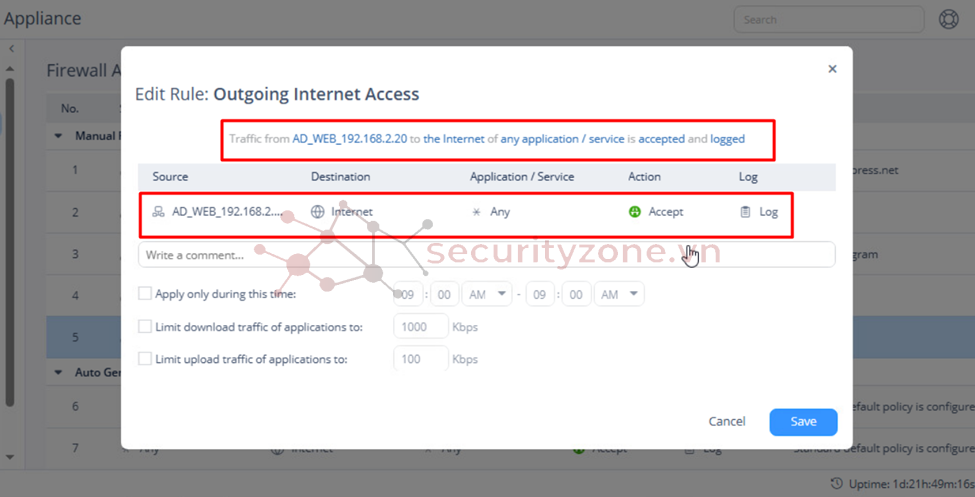

Tiếp theo tiến hành Firewall Policy để cho phép traffic NAT PAT ra ngoài Internet bằng cách vào phần Access Policy > Firewall > Policy > chọn New và vị trí policy.

Lưu ý: cũng giống như Firewall policy, NAT policy cũng khớp theo mức độ ưu tiên từ trên xuống dưới nếu khớp với 1 NAT policy thì quá trình sẽ dừng lại.

Thực hiện tương tự như tạo 1 Firewall Policy ở đây sẽ cấu hình cho phép range IP 172.16.198.10 – 172.16.198.20 truy cập các IP public của Việt Nam theo dịch vụ HTTPS tương tự như NAT rule thực hiện NAT các source IP 172.16.198.10 – 172.16.198.20 thành IP 192.168.1.15 khi truy cập các trang HTTPS.

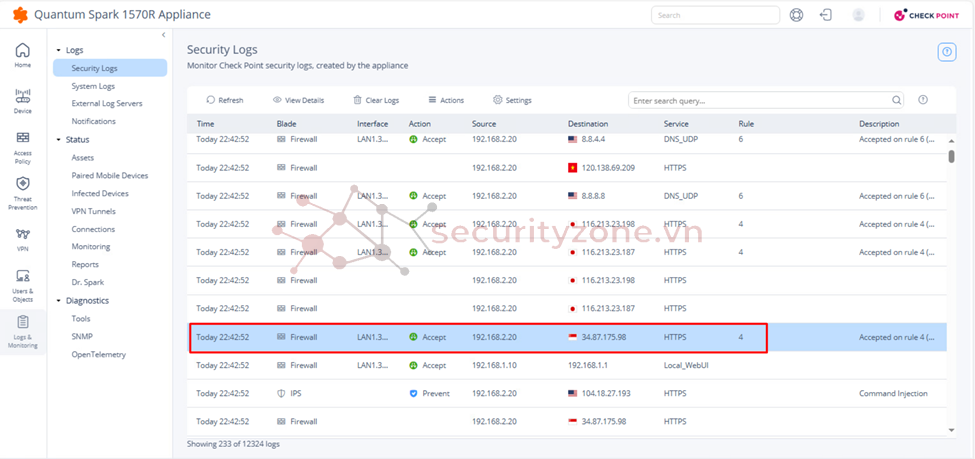

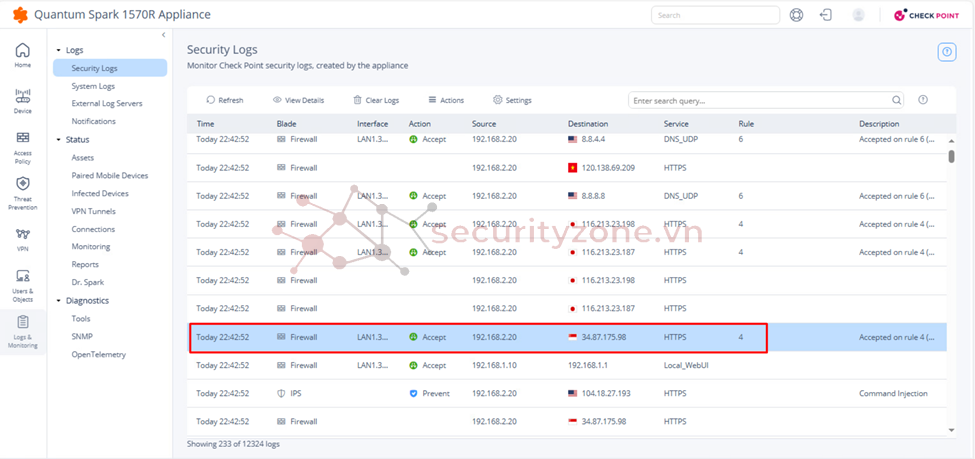

Để kiểm tra có thể vào phần Logs & Monitoring > Logs > Security Logs lúc này sẽ thấy các traffic thuộc range 192.168.2.20 truy cập dịch vụ HTTPS.

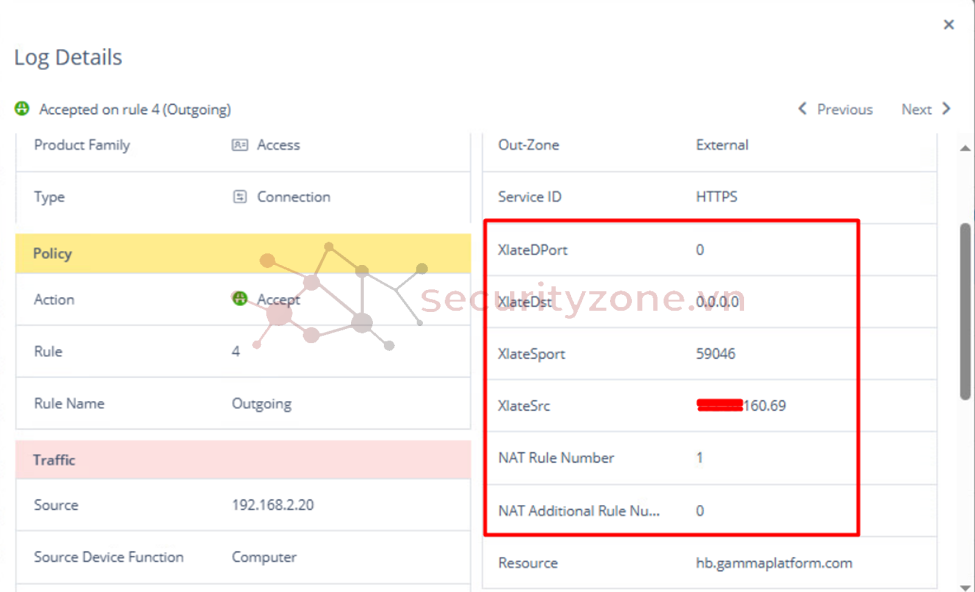

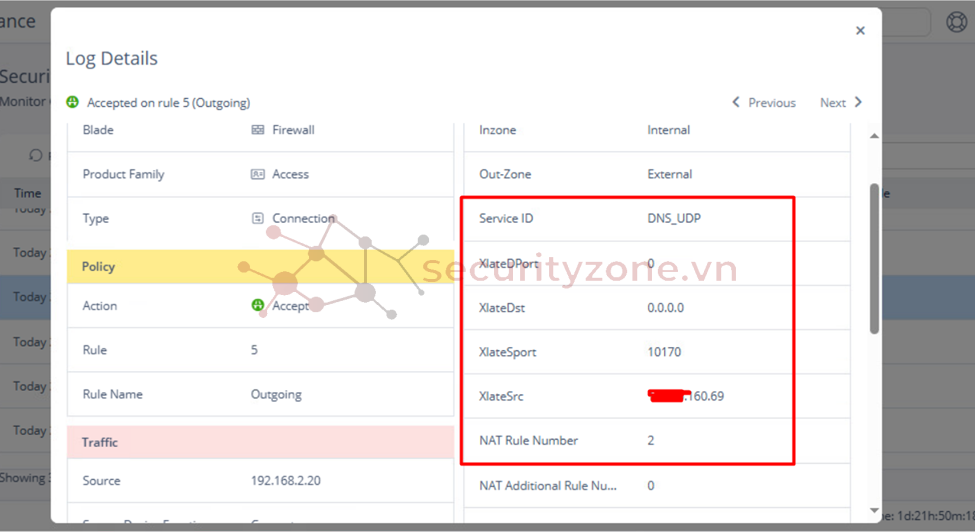

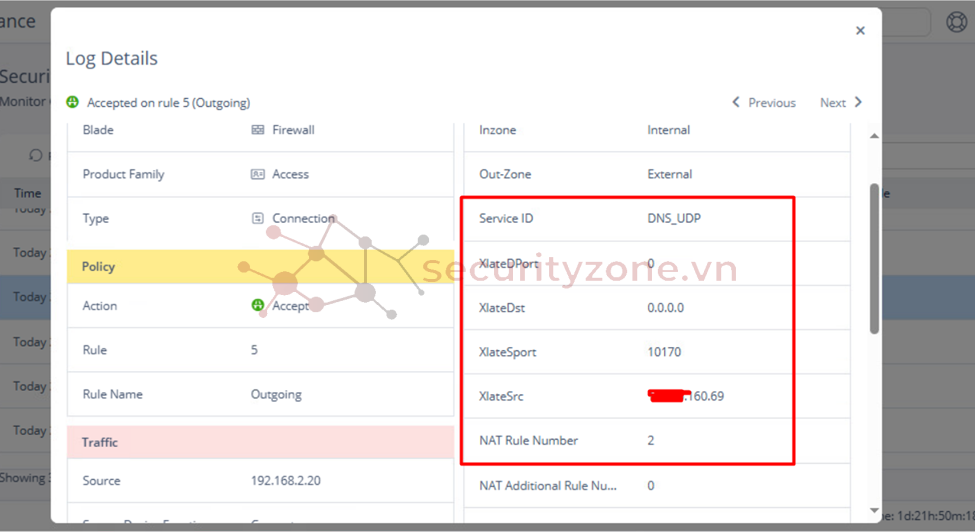

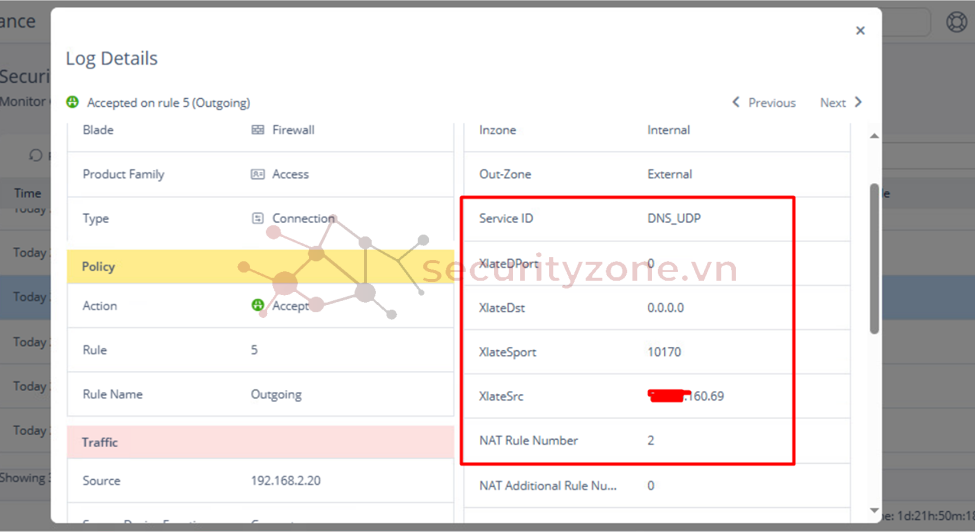

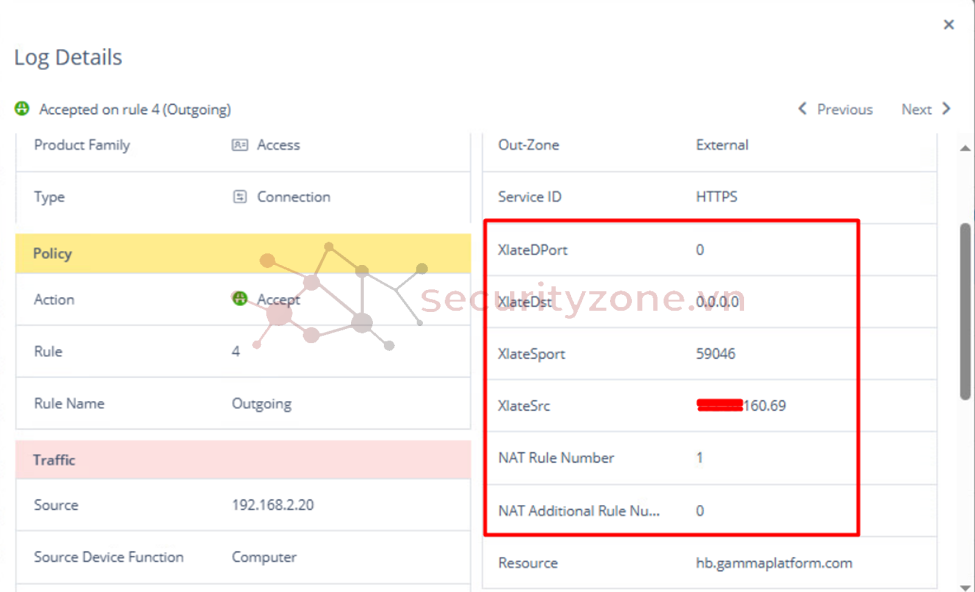

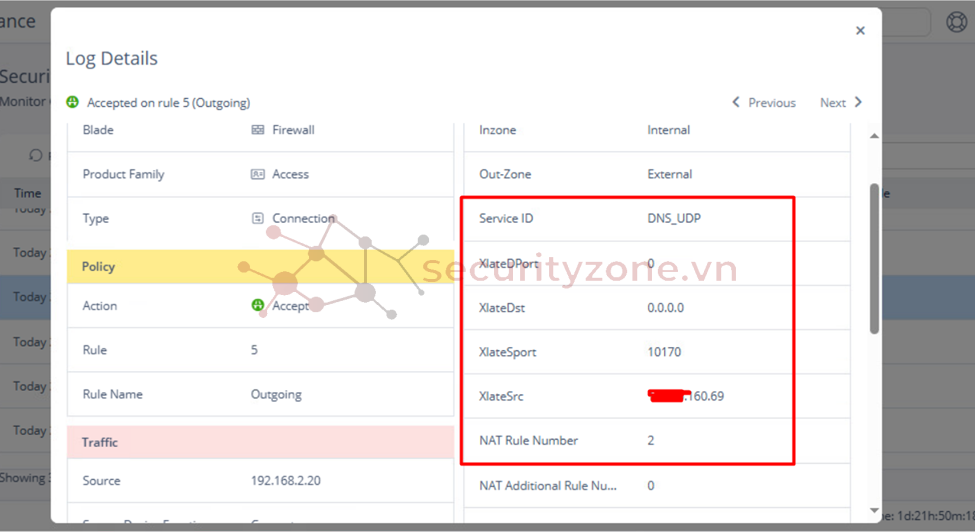

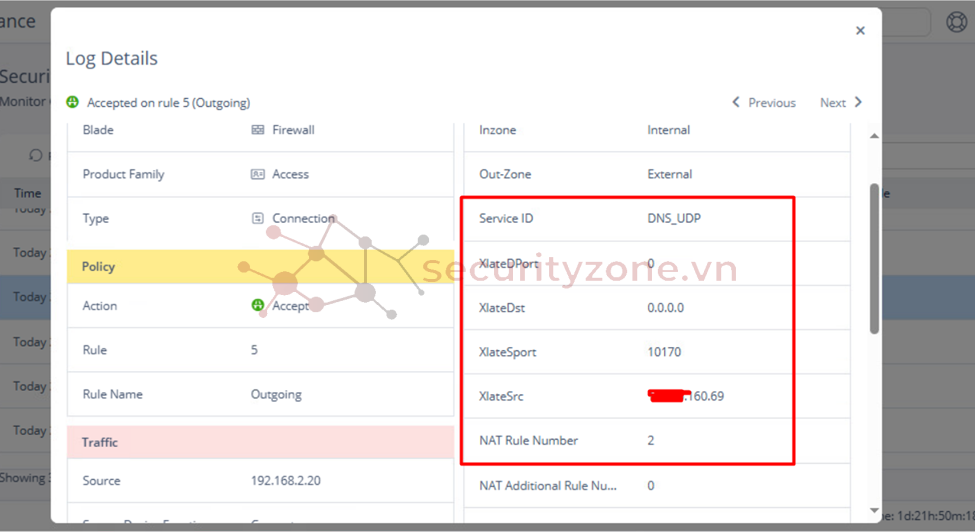

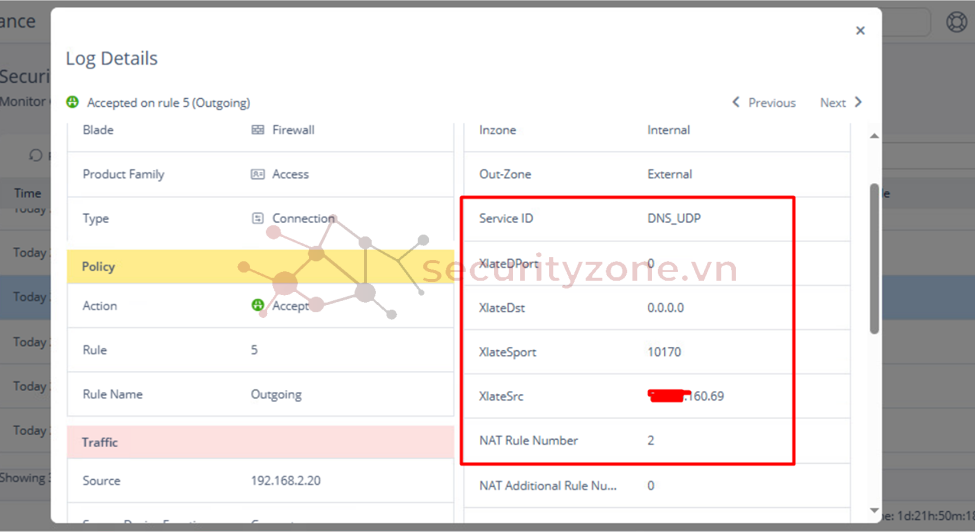

Chọn View Details để xem thông tin chi tiết của logs sẽ thấy được thông tin NAT của traffic trong trường hợp này sẽ thấy phần source đã được chuyển đổi sang IP xxx.xxx.160.69 khi truy cập tới các IP Việt Nam bằng dịch vụ HTTPS. Ngoài ra, cũng thấy được NAT policy và Firewall Policy được sử dụng.

Thực hiện như NAT PAT nhưng lúc này địa chỉ nguồn ban đầu và địa chỉ nguồn sau khi chuyển đổi sẽ chỉ là 1 IP và các phần khác sẽ để nguyên không thay đổi.

Lưu ý: khi cấu hình NAT mà địa chỉ Translated Source không phải IP nằm trên thiết bị cần đảm bảo route trỏ traffic để NAT policy có thể hoạt động.

Thực hiện tạo 1 Firewall Policy tương ứng cho phép các traffic từ IP 192.168.2.20 truy cập Internet với tất cả dịch vụ.

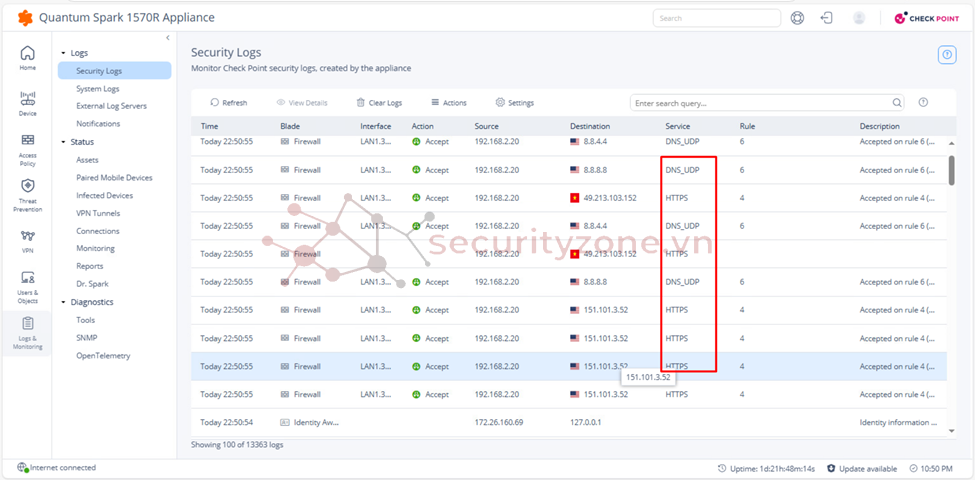

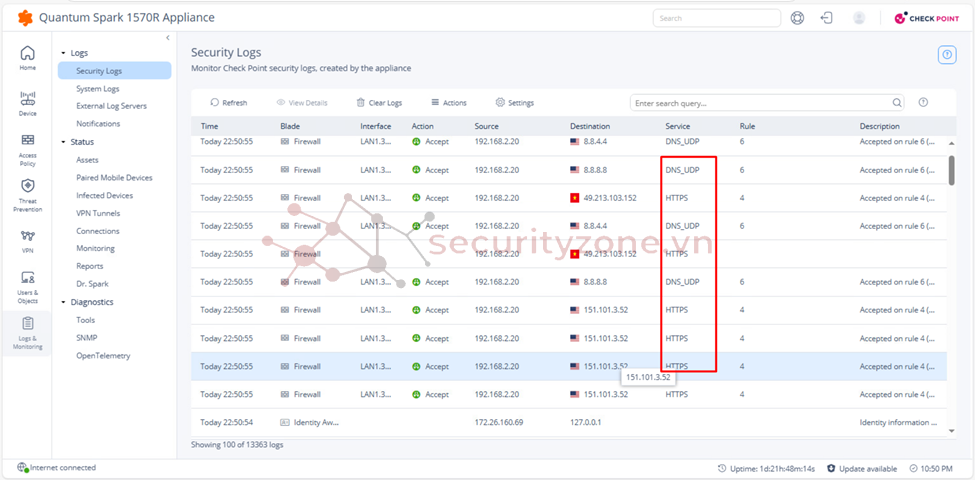

Vào phần Logs & Monitoring > Logs > Security Logs sẽ thấy được các traffic đi Internet của IP 192.168.2.20.

Khi chọn View Details sẽ thấy chi tiết thông tin NAT của traffic trong trường hợp này sẽ thấy phần source đã được chuyển đổi sang IP 192.168.1.16 khi truy cập tới các IP Internet bằng dịch vụ tất cả các dịch vụ. Ngoài ra, cũng thấy được NAT policy và Firewall Policy được sử dụng.

Tại giao diện cấu hình Server Type thực hiện loại Server sẽ được cấu hình ở đây sẽ cấu hình Web Server với port tương ứng là HTTP 80 có thể điều chỉnh port bằng cách chọn Edit rồi chọn Next.

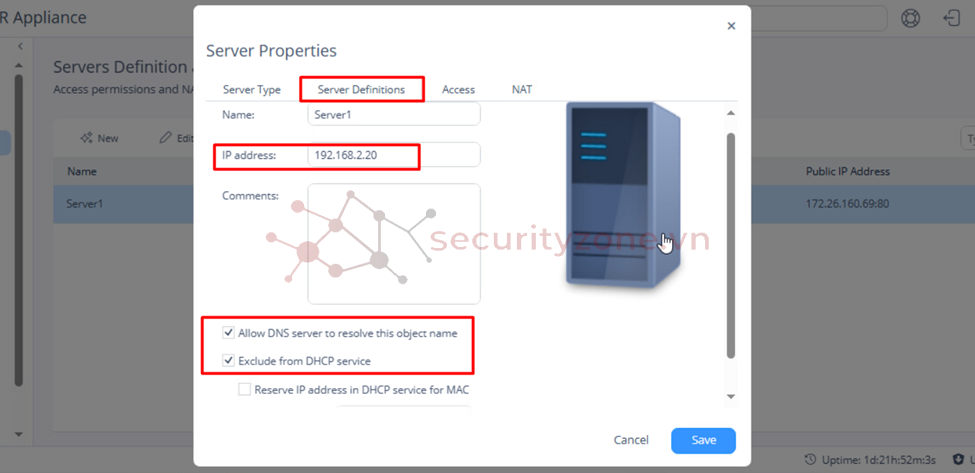

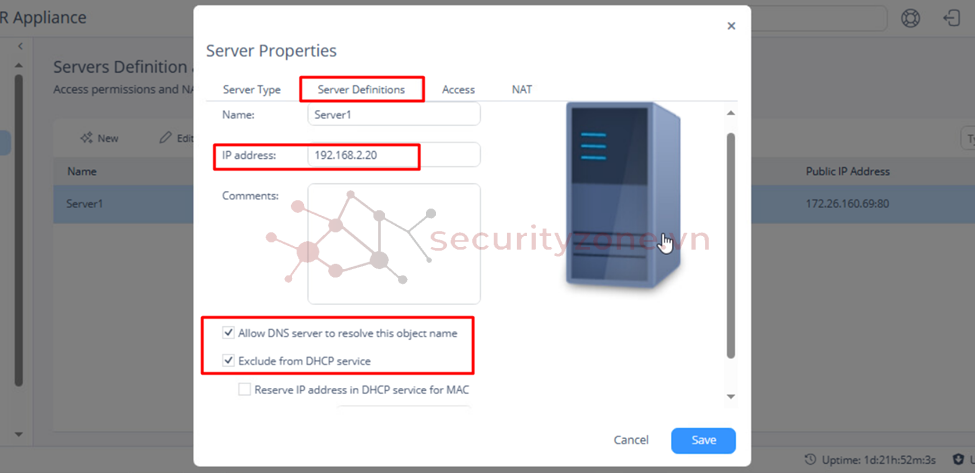

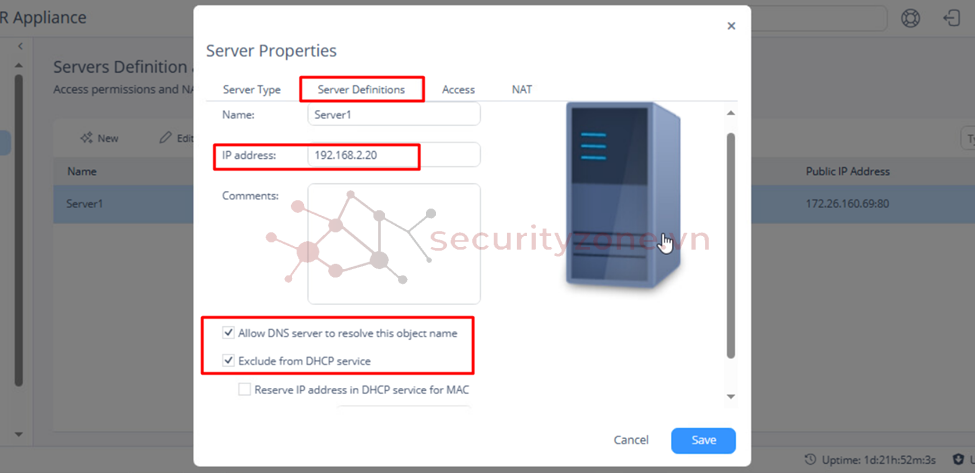

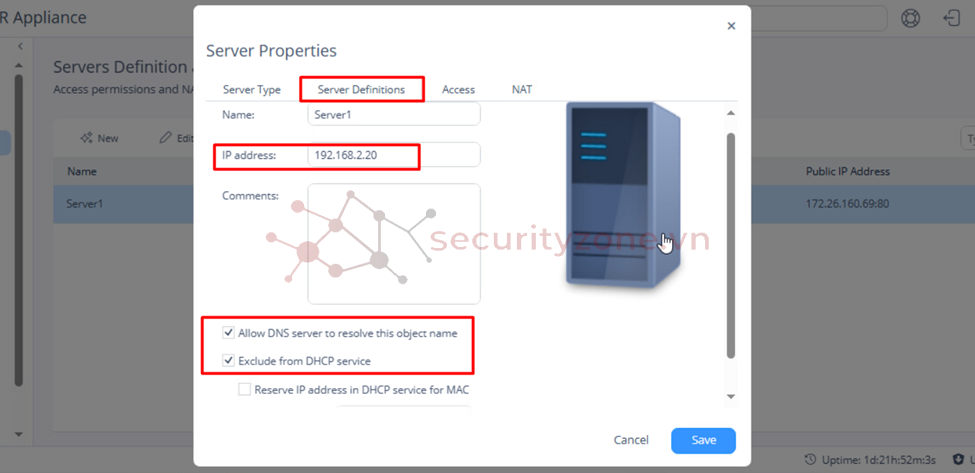

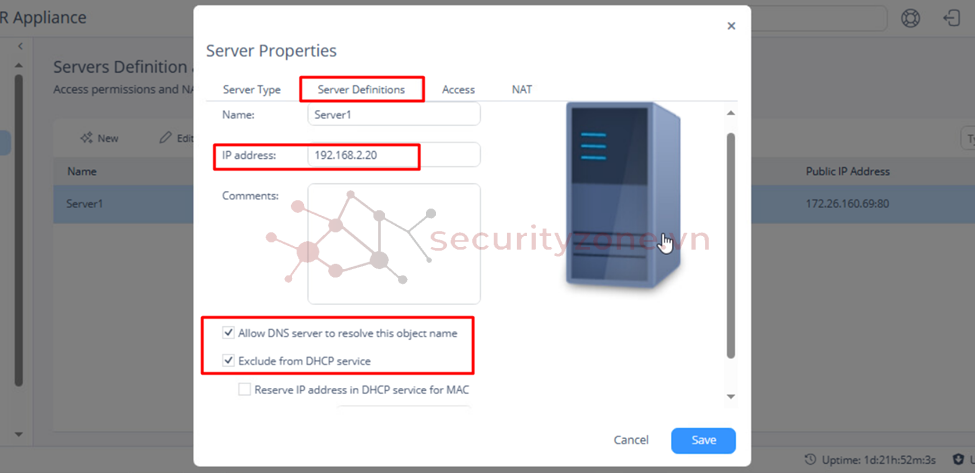

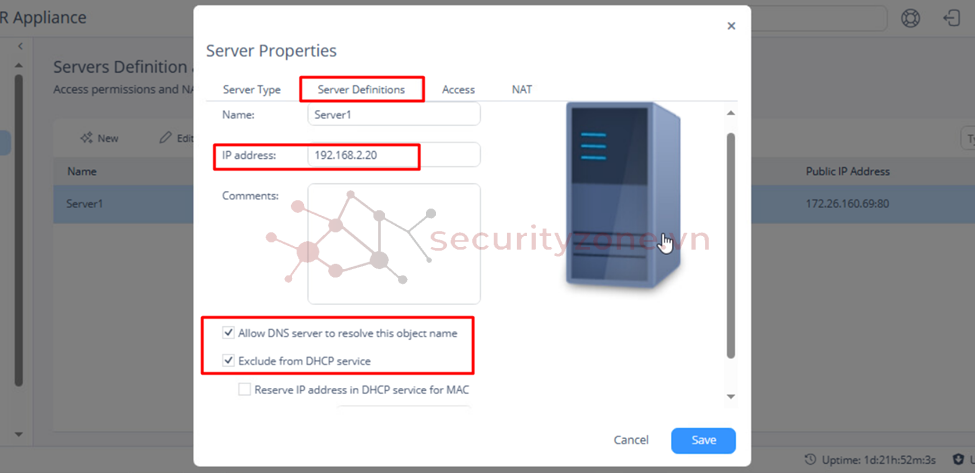

Tiếp theo tại phần Server Definitions tiến hành cấu hình khai báo thông tin của Server bao gồm: tên, IP, Exclude from DHCP Service (cho phép khi thiết bị làm DHCP server sẽ không cấp IP này cho các thiết bị khác tránh trùng lặp IP)

Tại phần Access sẽ cấu hình các thông tin liên quan đến Firewall policy để truy cập vào Server tại đây có các lựa chọn: All zones (cho phép tất cả các zone truy cập vào server), Ping to this server (cho phép ping tới server), Logging traffic to this server (ghi lại nhật ký traffic khi truy cập tới Server)

Cuối cùng tại phần NAT tiến hành cấu hình phương thức mà các thiết bị bên ngoài mạng có thể truy cập tới Server gồm:

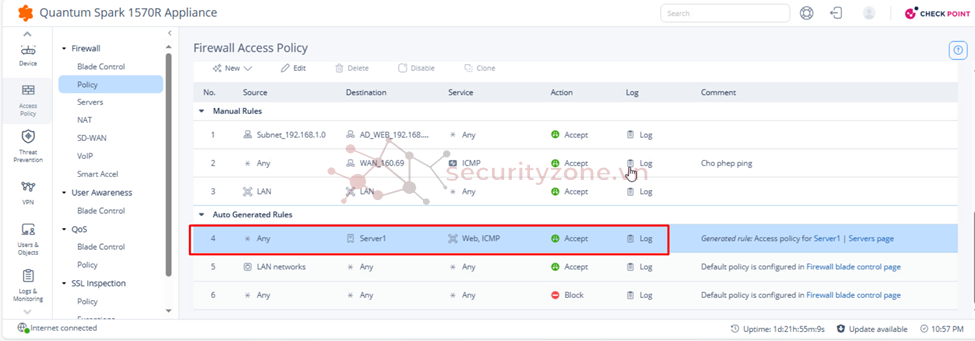

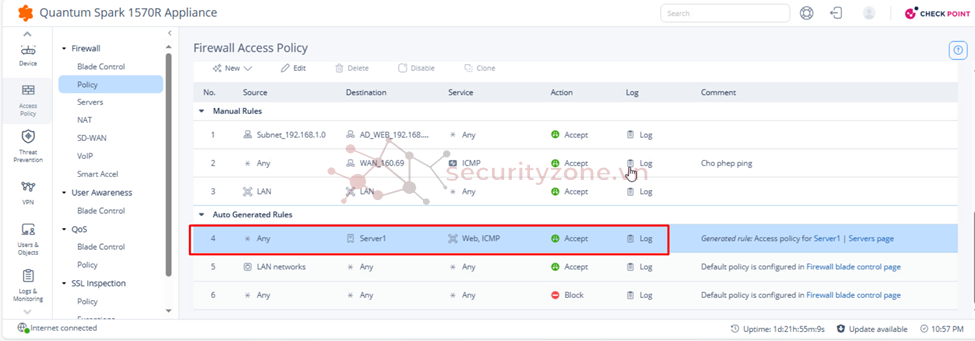

Kiểm tra trong phần Firewall Policy sẽ thấy được Policy được sinh ra trong phần Auto Generated Rules với thông tin tương ứng khi được cấu hình cho phép mọi IP truy cập đến Server bằng ping và dịch vụ được định nghĩa của server.

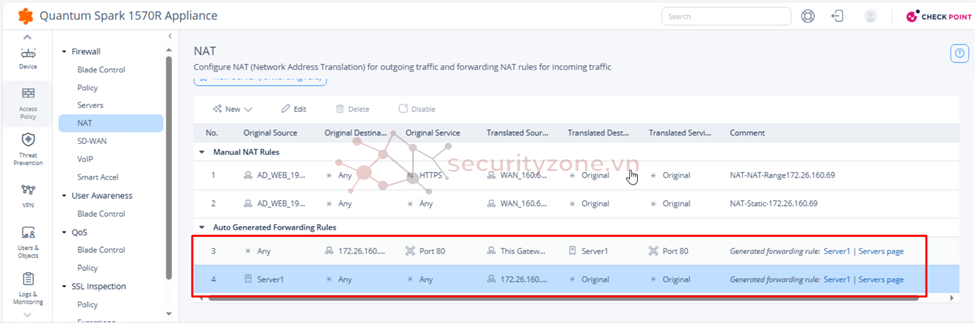

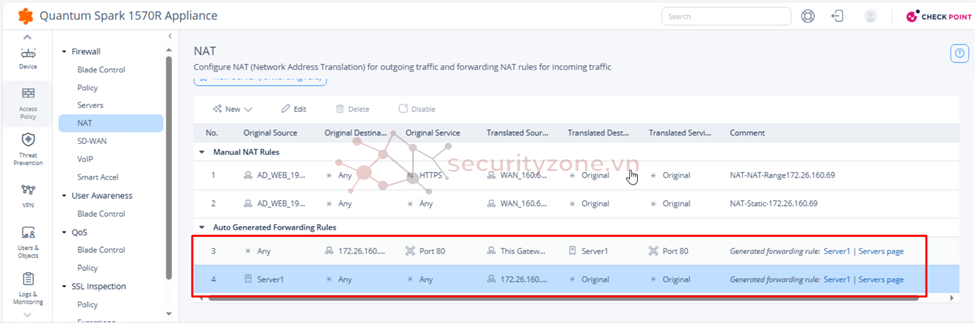

Tương tự trong NAT policy phần Auto Generated Forwarding Rules cũng tự sinh ra 2 policy gồm policy cho phép public dịch vụ HTTP port 80 ra bên ngoài với IP đầu ngoài là xxx.xxx.160.69 và 1 policy cho phép Server truy cập ra bên ngoài thông qua IP nguồn được chuyển đổi là xxx.xxx.160.69.

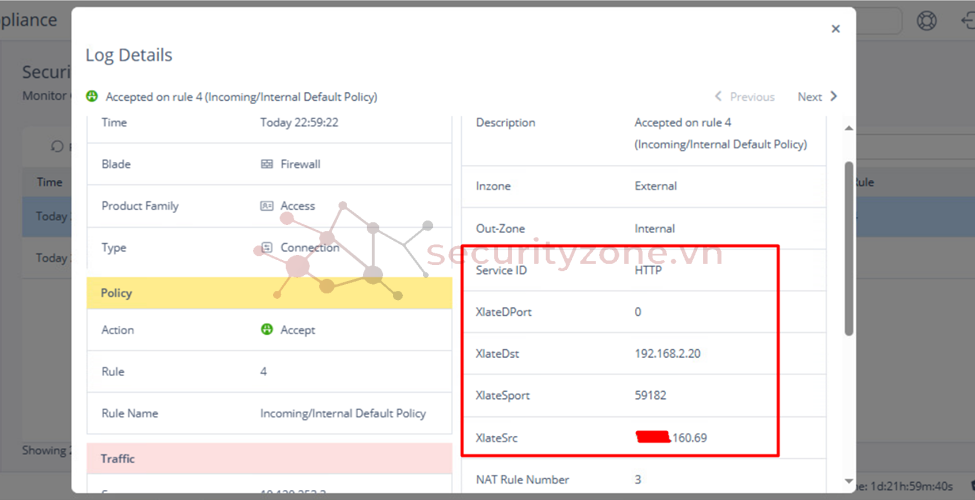

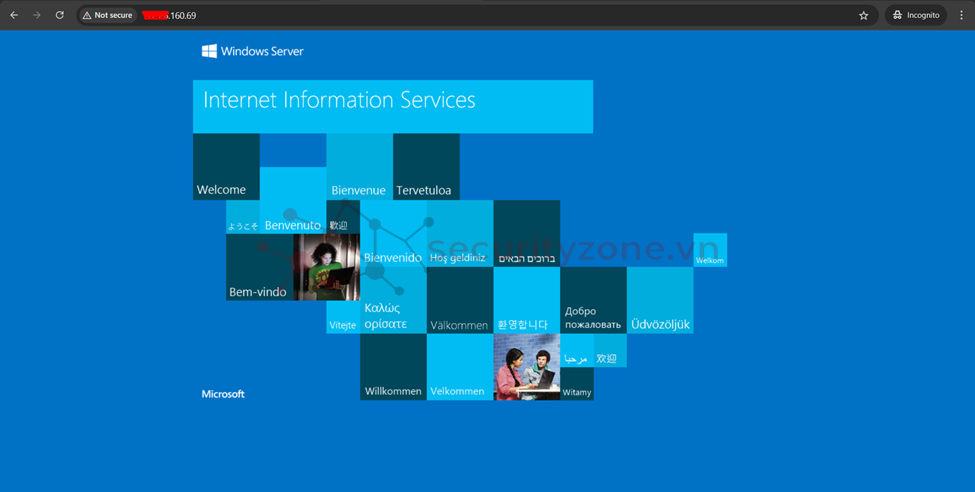

Kiểm tra trong phần Logs & Monitoring > Logs > Security Logs sẽ thấy được các traffic bên ngoài cũng như bên trong truy cập tới IP đầu ngoài của server như hình bên dưới.

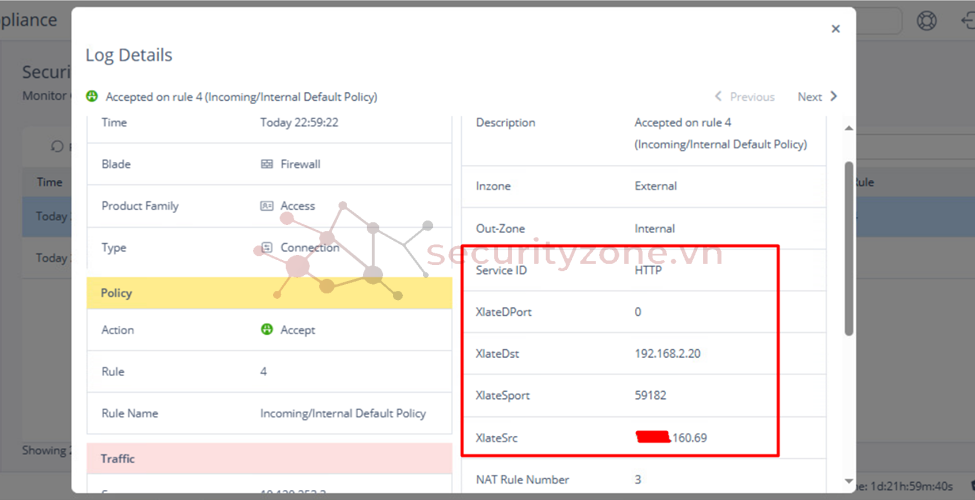

Khi chọn View Details sẽ thấy được thông tin chi tiết của NAT với IP bên ngoài được chuyển đổi thành IP bên trong tương ứng cũng như thứ tự của Firewall Policy và NAT policy được sử dụng.

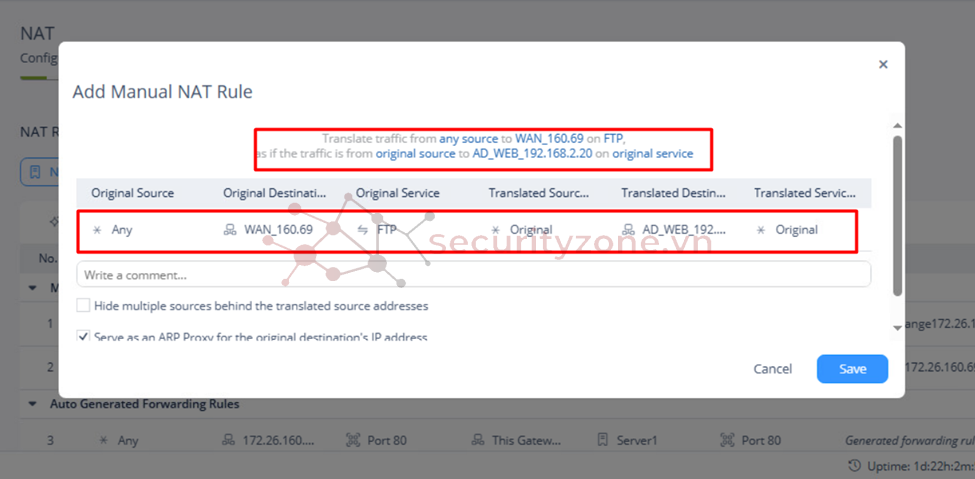

Lưu ý: khi tạo rule NAT này các IP nội bộ sẽ không thể truy cập tới IP đầu ngoài của Server vì phần Translate Source không để “This Gateway”

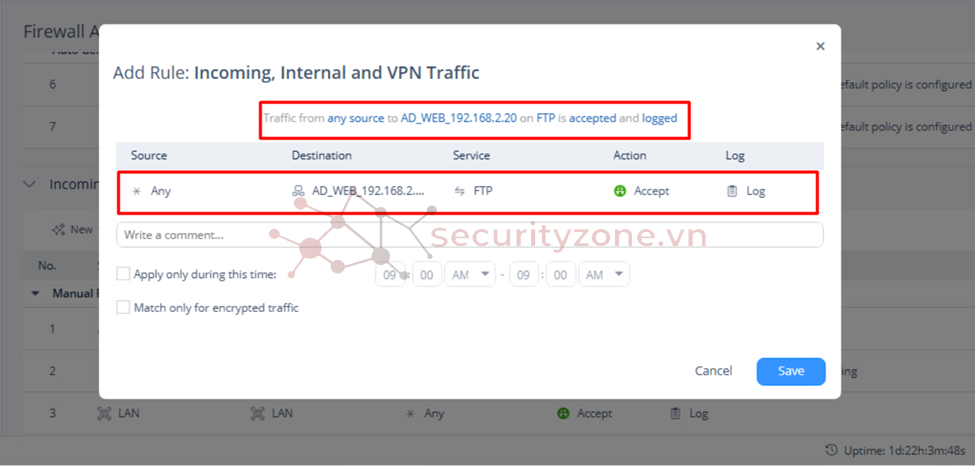

Tiếp theo cần tạo Firewall Policy để cho phép truy cập từ bên ngoài vào FTP server với port tương ứng như hình bên dưới.

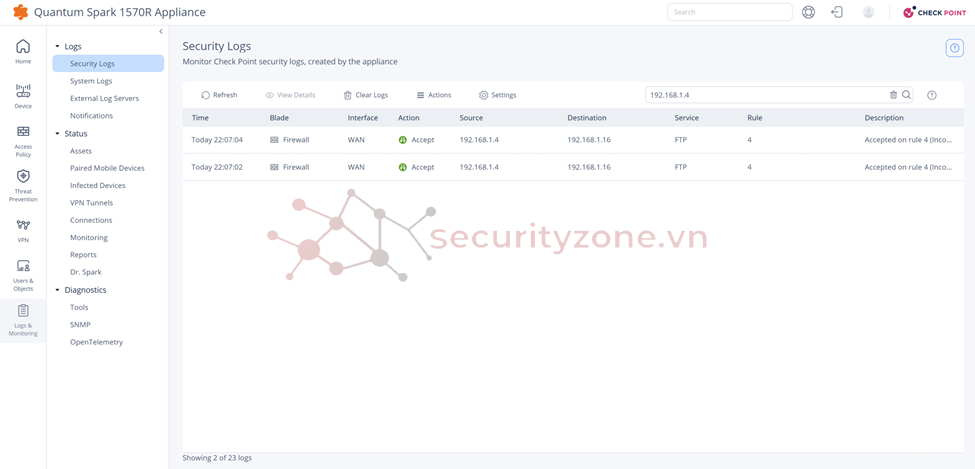

Thực hiện kiểm tra logs trong phần Logs & Monitoring > Logs > Security Logs sẽ thấy được các traffic truy cập tới FTP Server.

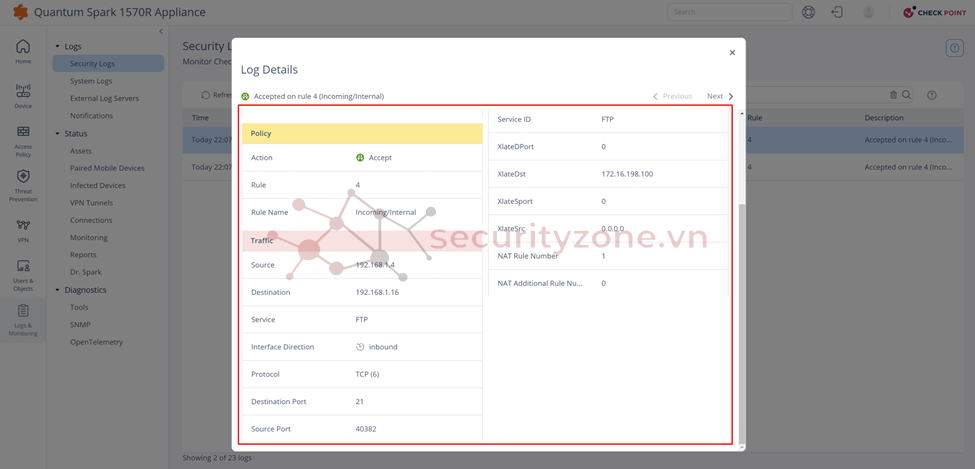

Khi chọn View Details sẽ thấy chi tiết thông tin NAT của traffic trong trường hợp này sẽ thấy Destination được chuyển đổi sang IP nội bộ của FTP server 172.16.198.100. Ngoài ra, cũng thấy được NAT policy và Firewall Policy được sử dụng.

Cảm ơn các bạn đã đọc bài viết !!!.

I. Cấu hình SNAT trên Check Point Quantum Rugged 1570R.

I.1. Cấu hình NAT PAT Internet

I.2. Cấu hình NAT Static Internet

II. Cấu hình DNAT trên Check Point Quantum Rugged 1570R.

II.1. Cấu hình DNAT port forwarding qua Server Object

II.2. Cấu hình DNAT port forwarding qua policy.

CẤU HÌNH NAT TRÊN CHECK POINT QUANTUM RUGGED 1570R

Mô hình:

Mô hình bên dưới bao gồm các thành phần như: Switch, WEB server, DNS server, FTP Server, AD server, Check Point Quantum Rugged 1570R và các PC người dùng được phân chia làm các subnet:

- Outside network: xxx.xxx.160.0/24

- User network: 192.168.1.0/24 và 192.168.2.0/24

- Server IP: 192.168.2.20 đại diện cho DNS server, FTP Server, AD server,Web Server và 192.168.1.10 đại diện cho Client trong mạng.

I. Cấu hình SNAT trên Check Point Quantum Rugged 1570R

I.1. Cấu hình NAT PAT Internet

NAT PAT cho phép cấu hình nhiều IP source được chuyển đổi sang 1 IP destiantion với port tương ứng dùng để kết nối Internet khi chỉ có 1 IP public, trên Check Point Quantum Rugged 1570R để cấu hình tiến hành vào phần Access Policy > Firewall > NAT > bật Hide internal networks behind the Gateway's external IP address > chọn vào phần View NAT rules để có thể cấu hình NAT policy thủ công.

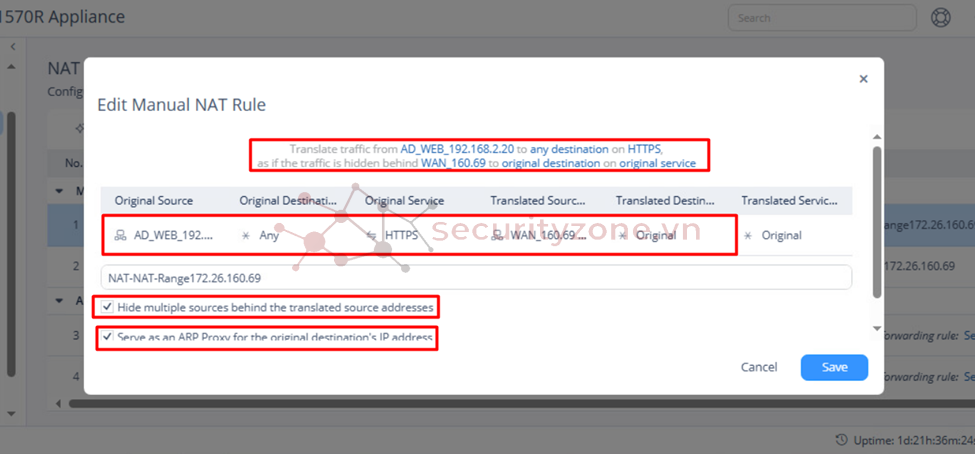

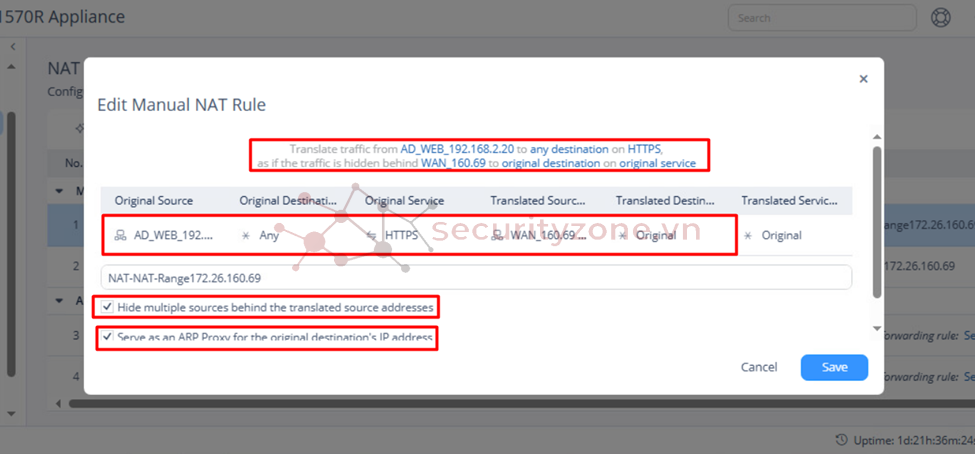

Để cấu hình 1 NAT policy thủ công chọn New > vị trí của Rule (Top Rule phía trên cùng Bottom Rule phía dứa cùng)

Tại phần cấu hình định nghĩa NAT policy sẽ bao gồm các thông tin sau:

- Original Source: Đối tượng mạng (một địa chỉ IP được chỉ định) hoặc đối tượng nhóm mạng (một phạm vi địa chỉ IP được chỉ định) là nguồn gốc của các kết nối cần chuyển đổi. (có thể sử dụng updatable hoặc FQDN object làm Original Source)

- Original Destination: Đối tượng mạng (một địa chỉ IP được chỉ định) hoặc đối tượng nhóm mạng (một phạm vi địa chỉ IP được chỉ định) là đích ban đầu của các kết nối cần chuyển đổi. (có thể sử dụng updatable hoặc FQDN object làm Original Destination)

- Original Service: Dịch vụ ban đầu được sử dụng cho các kết nối để chuyển đổi.

- Translated Source: Đối tượng mạng hoặc đối tượng nhóm mạng là source mới mà Original Source được chuyển đổi sang.

- Translated Destiantion: Đối tượng mạng hoặc đối tượng nhóm mạng là destination mới mà Original Destination được chuyển đổi sang.

- Translated Service: Dịch vụ mới được chuyển đổi từ dịch vụ gốc.

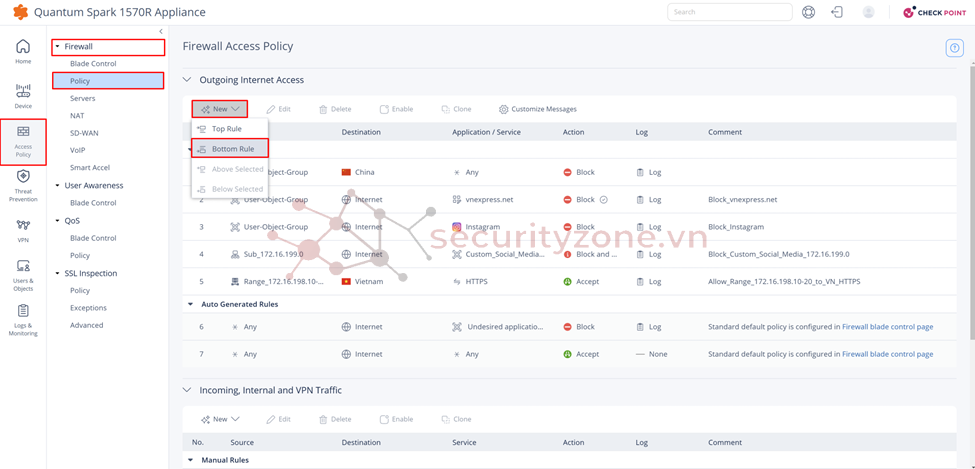

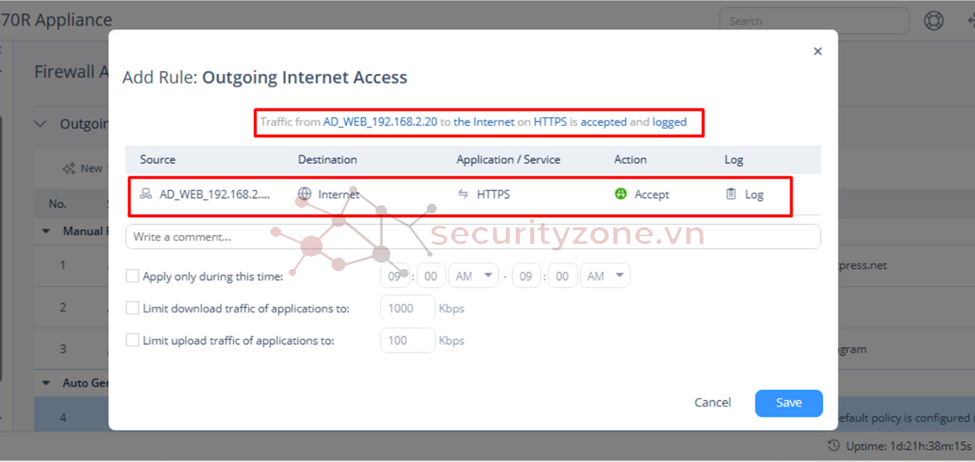

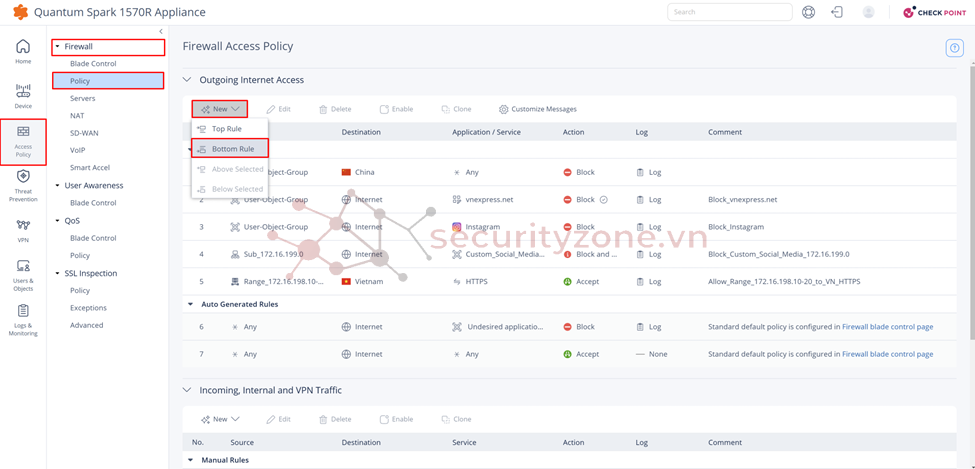

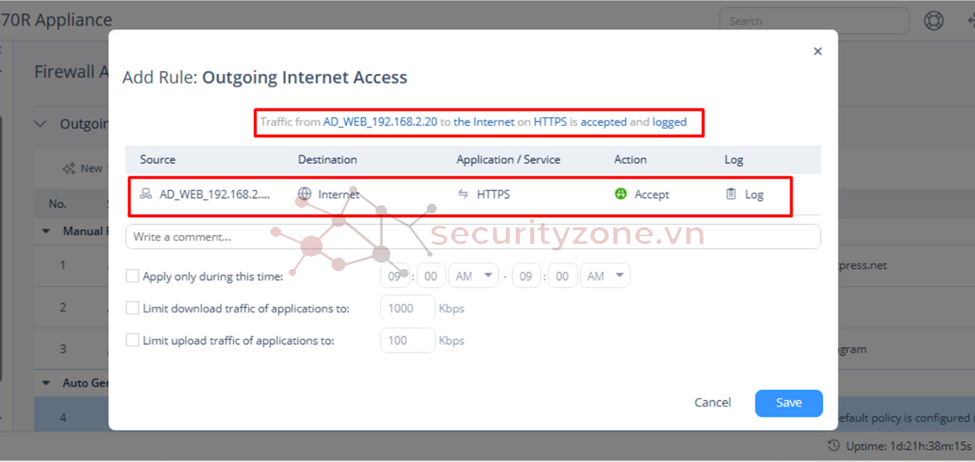

Tiếp theo tiến hành Firewall Policy để cho phép traffic NAT PAT ra ngoài Internet bằng cách vào phần Access Policy > Firewall > Policy > chọn New và vị trí policy.

Lưu ý: cũng giống như Firewall policy, NAT policy cũng khớp theo mức độ ưu tiên từ trên xuống dưới nếu khớp với 1 NAT policy thì quá trình sẽ dừng lại.

Thực hiện tương tự như tạo 1 Firewall Policy ở đây sẽ cấu hình cho phép range IP 172.16.198.10 – 172.16.198.20 truy cập các IP public của Việt Nam theo dịch vụ HTTPS tương tự như NAT rule thực hiện NAT các source IP 172.16.198.10 – 172.16.198.20 thành IP 192.168.1.15 khi truy cập các trang HTTPS.

Để kiểm tra có thể vào phần Logs & Monitoring > Logs > Security Logs lúc này sẽ thấy các traffic thuộc range 192.168.2.20 truy cập dịch vụ HTTPS.

Chọn View Details để xem thông tin chi tiết của logs sẽ thấy được thông tin NAT của traffic trong trường hợp này sẽ thấy phần source đã được chuyển đổi sang IP xxx.xxx.160.69 khi truy cập tới các IP Việt Nam bằng dịch vụ HTTPS. Ngoài ra, cũng thấy được NAT policy và Firewall Policy được sử dụng.

Cấu hình NAT Static Internet

NAT static cho phép mapping 1 IP nội bộ với 1 IP public hoặc ngược lại cho phép mọi ánh xạ sẽ được tương ứng với 1 IP không dựa vào port như NAT PAT. Để cấu hình cũng vào phần cấu hình NAT policy như ở trên.

Thực hiện như NAT PAT nhưng lúc này địa chỉ nguồn ban đầu và địa chỉ nguồn sau khi chuyển đổi sẽ chỉ là 1 IP và các phần khác sẽ để nguyên không thay đổi.

Lưu ý: khi cấu hình NAT mà địa chỉ Translated Source không phải IP nằm trên thiết bị cần đảm bảo route trỏ traffic để NAT policy có thể hoạt động.

Thực hiện tạo 1 Firewall Policy tương ứng cho phép các traffic từ IP 192.168.2.20 truy cập Internet với tất cả dịch vụ.

Vào phần Logs & Monitoring > Logs > Security Logs sẽ thấy được các traffic đi Internet của IP 192.168.2.20.

Khi chọn View Details sẽ thấy chi tiết thông tin NAT của traffic trong trường hợp này sẽ thấy phần source đã được chuyển đổi sang IP 192.168.1.16 khi truy cập tới các IP Internet bằng dịch vụ tất cả các dịch vụ. Ngoài ra, cũng thấy được NAT policy và Firewall Policy được sử dụng.

II. Cấu hình DNAT trên Check Point Quantum Rugged 1570R

II.1. Cấu hình DNAT port forwarding qua Server Object

DNAT port forwarding cho phép việc public các dịch vụ nội bộ ra ngoài Internet để cho phép các truy cập từ bên ngoài đến các dịch vụ bên trong thường dùng để public web server, ftp server, mail server,…trên Check Point Quantum Rugged 1570R có 2 phương thức cấu hình: tự động và thủ công. Để cấu hình tự động có thể sử dụng thông qua Server Object tại đây có thể cấu hình các thông tin tương ứng cho Server để cấu hình tiến hành vào phần Access Policy > Firewall > Server > chọn New.

Tại giao diện cấu hình Server Type thực hiện loại Server sẽ được cấu hình ở đây sẽ cấu hình Web Server với port tương ứng là HTTP 80 có thể điều chỉnh port bằng cách chọn Edit rồi chọn Next.

Tiếp theo tại phần Server Definitions tiến hành cấu hình khai báo thông tin của Server bao gồm: tên, IP, Exclude from DHCP Service (cho phép khi thiết bị làm DHCP server sẽ không cấp IP này cho các thiết bị khác tránh trùng lặp IP)

Tại phần Access sẽ cấu hình các thông tin liên quan đến Firewall policy để truy cập vào Server tại đây có các lựa chọn: All zones (cho phép tất cả các zone truy cập vào server), Ping to this server (cho phép ping tới server), Logging traffic to this server (ghi lại nhật ký traffic khi truy cập tới Server)

Cuối cùng tại phần NAT tiến hành cấu hình phương thức mà các thiết bị bên ngoài mạng có thể truy cập tới Server gồm:

- Hide Behind Gateway (Port Forwarding): cho phép sử dụng IP public nằm trên cổng Internet làm IP đầu ngoài của Server khi có các traffic tới IP đó với port tương ứng sẽ được chuyển tới Server bên trong

- Static NAT: cho phép chuyển đổi IP đầu ngoài của Server thành 1 IP bất kỳ nào đó mà khi truy cập tới IP đó sẽ được ánh xạ ngược tới Server, thêm vào đó còn hỗ trợ lựa chọn Hide outgoing traffic from the server behind this IP address (cho phép Server sử dụng IP được khai báo ở trên để chuyển đổi source cho phép truy cập Internet)

- No NAT: không cho phép Server được truy cập từ bên ngoài Internet.

- Redirect from port: port sử dụng khi bên ngoài truy cập vào IP đầu ngoài của server.

- Force translated traffic to return to the gateway: cho phép truy cập từ mạng nội bộ đến địa chỉ IP bên ngoài của server thông qua bộ chuyển mạch cục bộ. Nguồn được dịch thành "This Gateway".

Kiểm tra trong phần Firewall Policy sẽ thấy được Policy được sinh ra trong phần Auto Generated Rules với thông tin tương ứng khi được cấu hình cho phép mọi IP truy cập đến Server bằng ping và dịch vụ được định nghĩa của server.

Tương tự trong NAT policy phần Auto Generated Forwarding Rules cũng tự sinh ra 2 policy gồm policy cho phép public dịch vụ HTTP port 80 ra bên ngoài với IP đầu ngoài là xxx.xxx.160.69 và 1 policy cho phép Server truy cập ra bên ngoài thông qua IP nguồn được chuyển đổi là xxx.xxx.160.69.

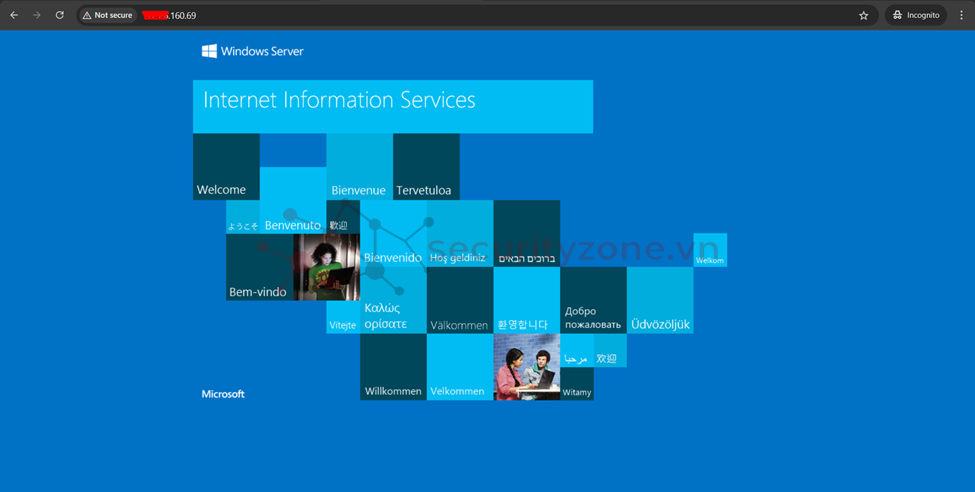

Kiểm tra trong phần Logs & Monitoring > Logs > Security Logs sẽ thấy được các traffic bên ngoài cũng như bên trong truy cập tới IP đầu ngoài của server như hình bên dưới.

Khi chọn View Details sẽ thấy được thông tin chi tiết của NAT với IP bên ngoài được chuyển đổi thành IP bên trong tương ứng cũng như thứ tự của Firewall Policy và NAT policy được sử dụng.

II.2. Cấu hình DNAT port forwarding qua policy

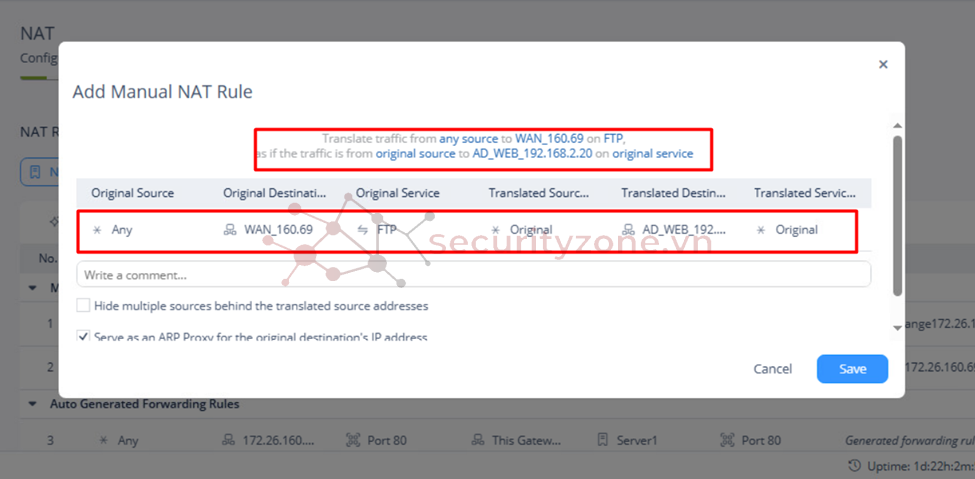

Trong một vài trường hợp muốn tạo thủ công các DNAT port forwarding tiến hành tạo 1 NAT policy thích hợp ở đây sẽ tạo cho phép chuyển đổi IP đích từ IP đầu ngoài xxx.xxx.160.69 thành IP của FTP bên trong 192.168.2.20 bằng dịch vụ FTP.Lưu ý: khi tạo rule NAT này các IP nội bộ sẽ không thể truy cập tới IP đầu ngoài của Server vì phần Translate Source không để “This Gateway”

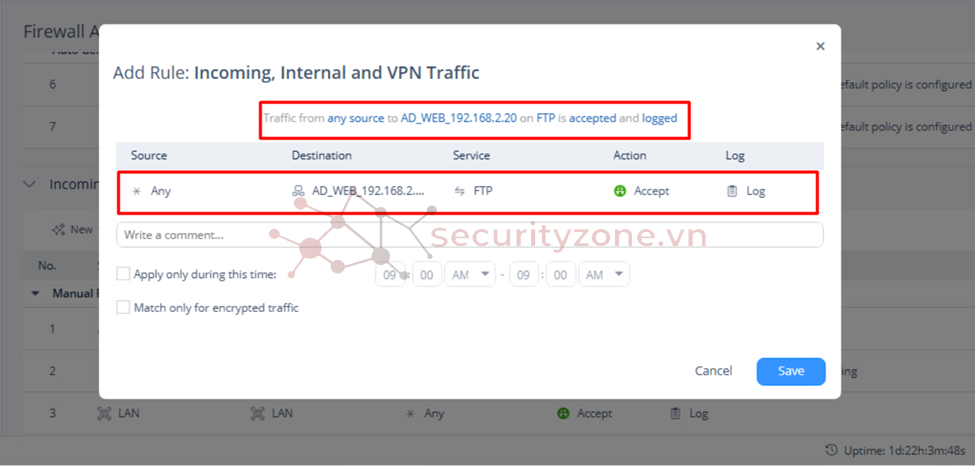

Tiếp theo cần tạo Firewall Policy để cho phép truy cập từ bên ngoài vào FTP server với port tương ứng như hình bên dưới.

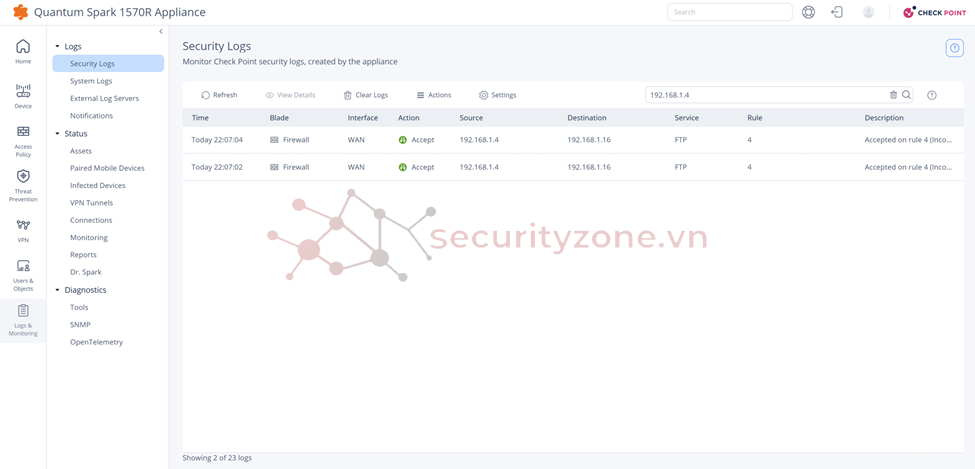

Thực hiện kiểm tra logs trong phần Logs & Monitoring > Logs > Security Logs sẽ thấy được các traffic truy cập tới FTP Server.

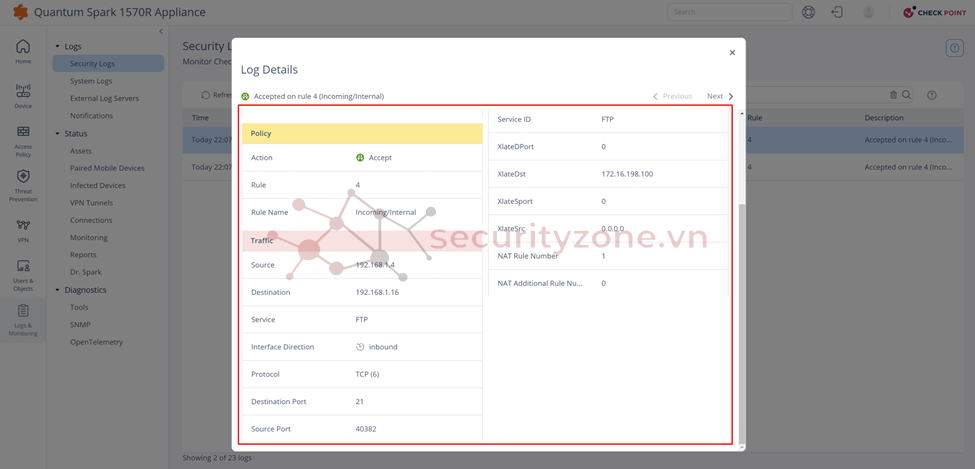

Khi chọn View Details sẽ thấy chi tiết thông tin NAT của traffic trong trường hợp này sẽ thấy Destination được chuyển đổi sang IP nội bộ của FTP server 172.16.198.100. Ngoài ra, cũng thấy được NAT policy và Firewall Policy được sử dụng.

Cảm ơn các bạn đã đọc bài viết !!!.

Bài viết liên quan

Bài viết mới