CẤU HÌNH REMOTE ACCESS VPN TRÊN SOPHOSXG (IPSEC VPN) KẾT HỢP TWO-FACTOR AUTHENTICATION

Tài liệu này sẽ hướng dẫn cấu hình Remote Access VPN (IPSEC VPN) trên SophosXG v18.5 kết hợp two-factor authentication

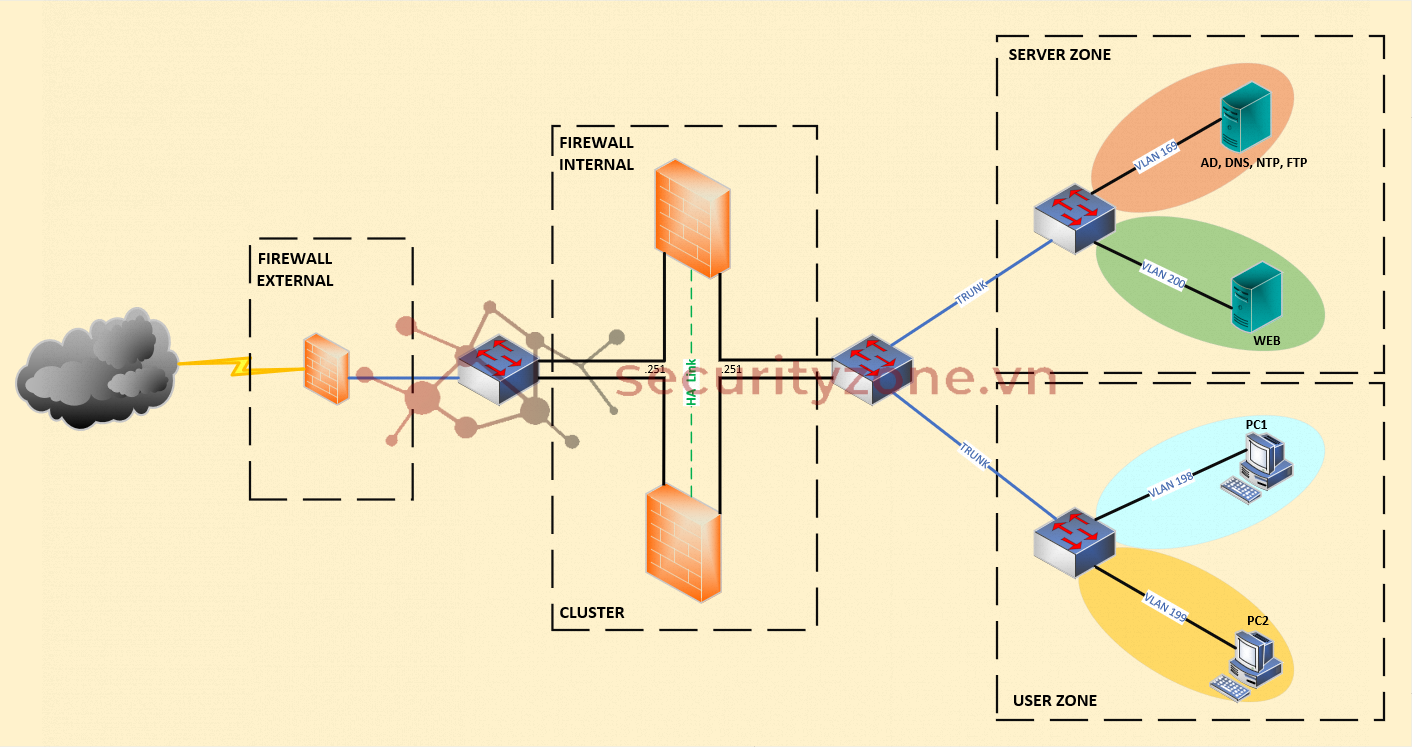

1. Mô hình và yêu cầu của bài lab

a. Mô hình bài lab

b. Yêu cầu bài lab

- Cấu hình Remote Access VPN sử dụng IPSEC VPN trên firewall SophosXG để user có thể truy cập vào các resource bên trong SophosXG.

- Cấu hình Time-based One-Time Password (TOTP) để tăng tính bảo mật khi user kết nối vào remote access IPSEC VPN (two-factor authentication)

a. Cấu hình Remote Access VPN (IPSEC)trên SophosXG

Trước tiên ta cũng sẽ cần kết nối với AD Server để lấy thông tin user, các bạn có thể tham khảo bài lab 4 theo link sau:https://securityzone.vn/t/lab-4-cau-hinh-remote-access-vpn-tren-sophosxg-ssl-vpn.11965/

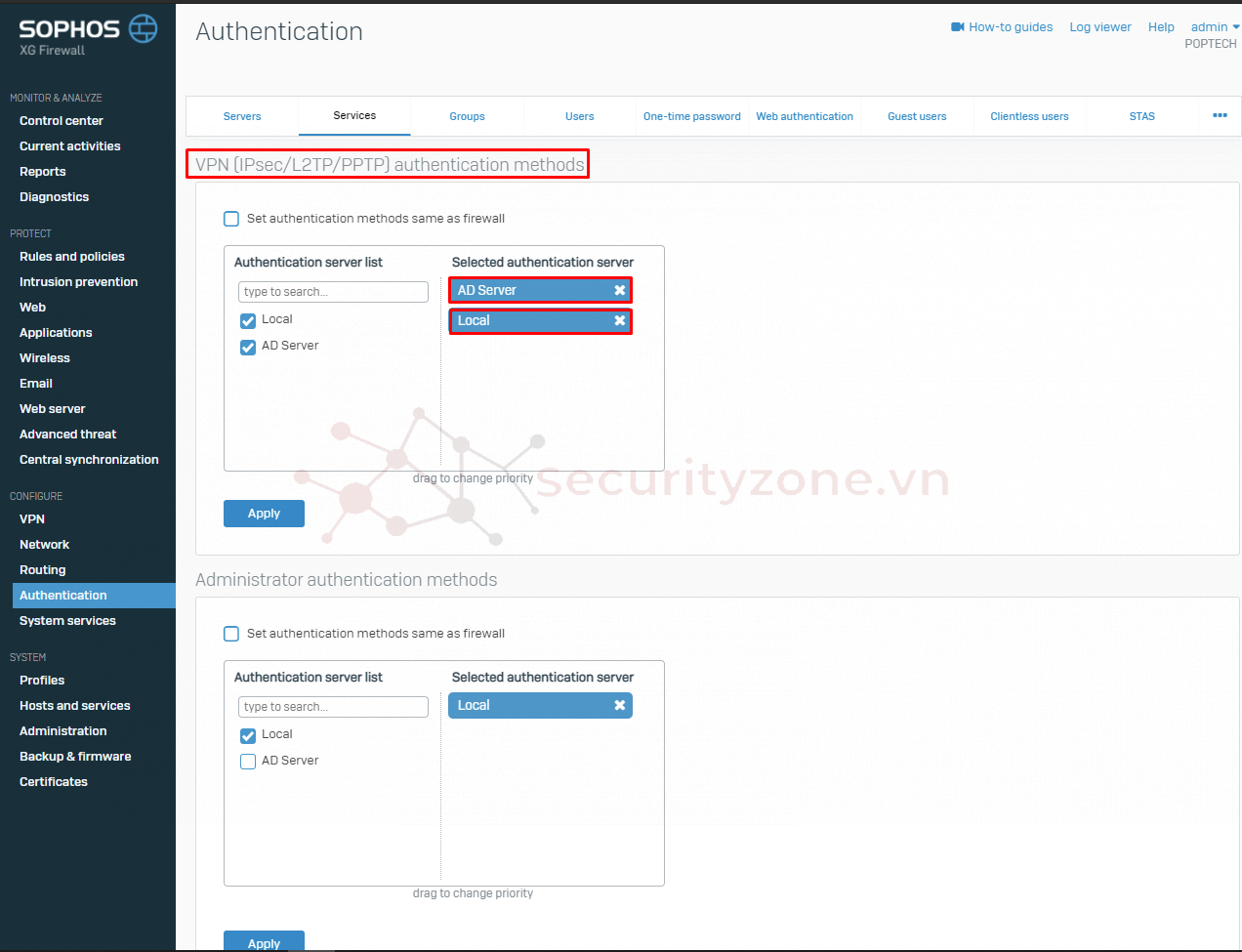

Sau khi đã kết nối và lấy được thông tin group user dùng để xác thực VPN ta sẽ chọn phương thức xác thực cho IPSEC VPN bằng cách vào Authentication->Services->VPN (IPsec/L2TP/PPTP) authentication methods ở đây ta sẽ chọn định danh user thông qua AD fallback là local user.

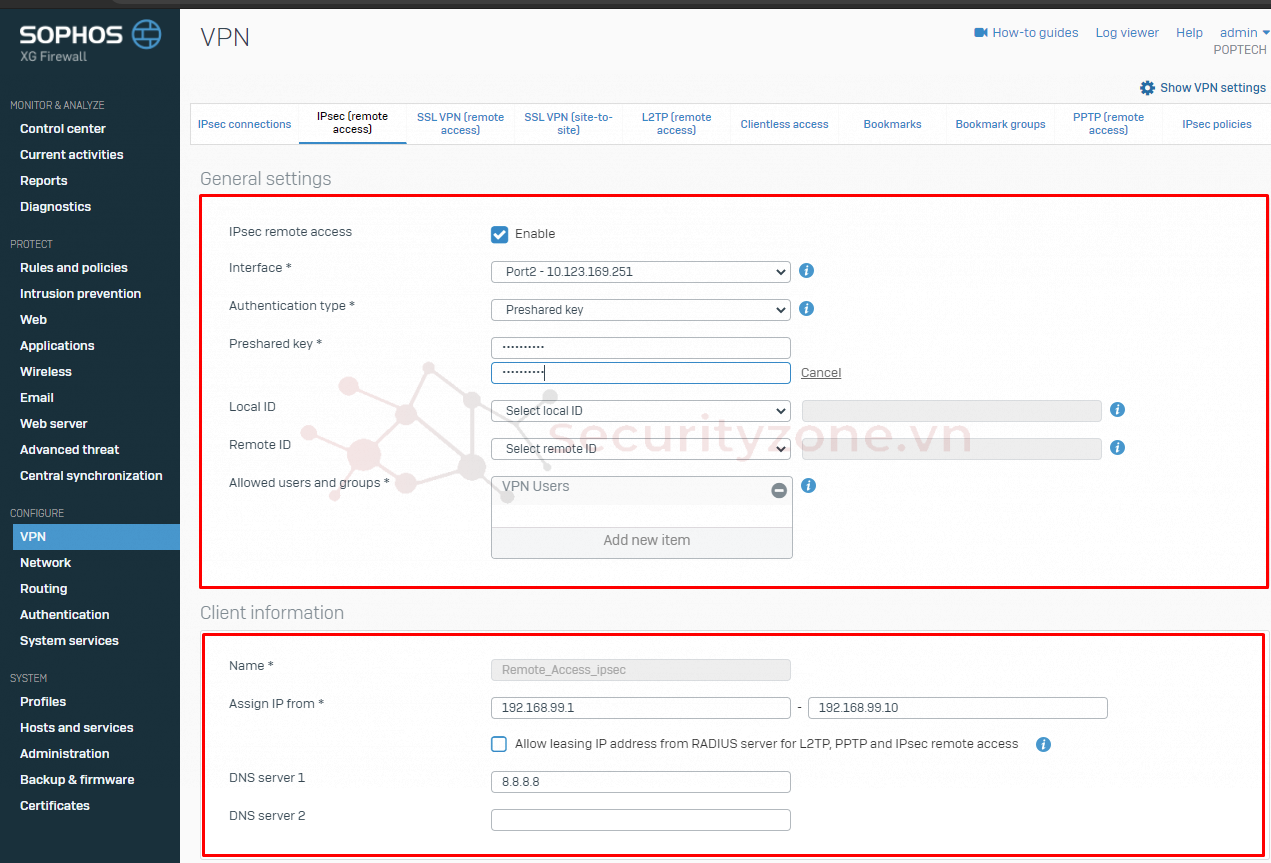

Sau đó ta sẽ cấu hình IPSEC VPN bằng cách vào phần VPN->IPsec [remote access]:

- Ta sẽ tích vào phần IPsec remote access để bật tính năng.

- Phần Interface ta sẽ chọn cổng dùng cho user kết nối vào.

- Phần Authentication type ta sẽ chọn phương thức xác thực ở đây sẽ ta 2 lựa chọn: preshared key và digital certificate, trong bài lab này ta sẽ chọn preshared key.

- Phần Preshared key ta điền key dùng để xác thực giữa user và firewall.

- Phần local id và remote id dùng để định danh giữa 2 bên, trong bài lab này ta sẽ để mặc định.

- Phần Allowed users and groups dùng để cho phép user hoặc group nào kết nối thông qua VPN, ở bài lab này ta sẽ chọn group user trên AD server.

- Trong phần Client information ta sẽ điền các thông tin để assign cho user khi xác thực thành công VPN: IP và DNS.

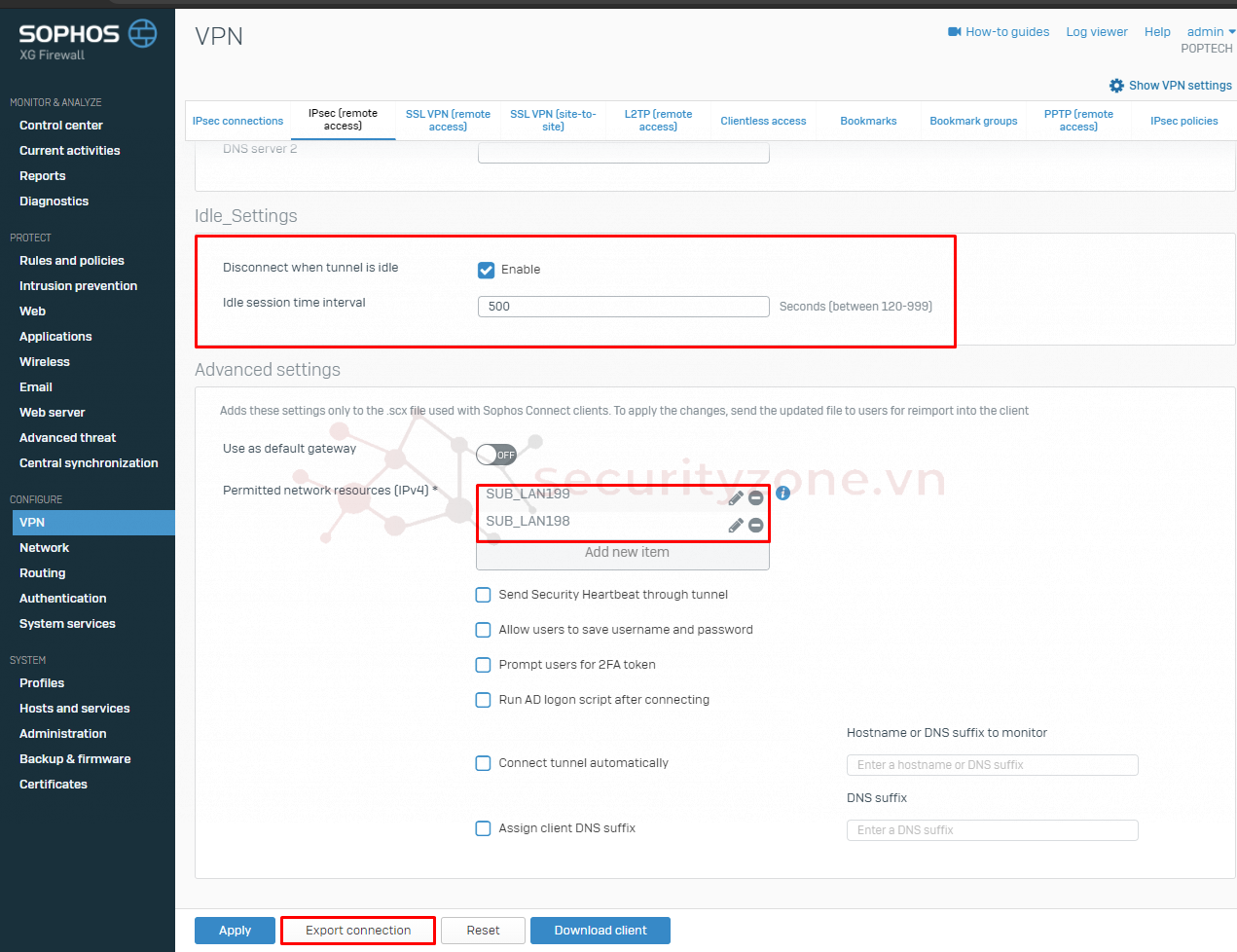

- Phần Idle_Settings cho phép ta cài đặt thời gian ngắt tunnel (disconnect VPN ) khi không có traffic đi qua tunnel, ở trong bài lab này ta sẽ để 500s

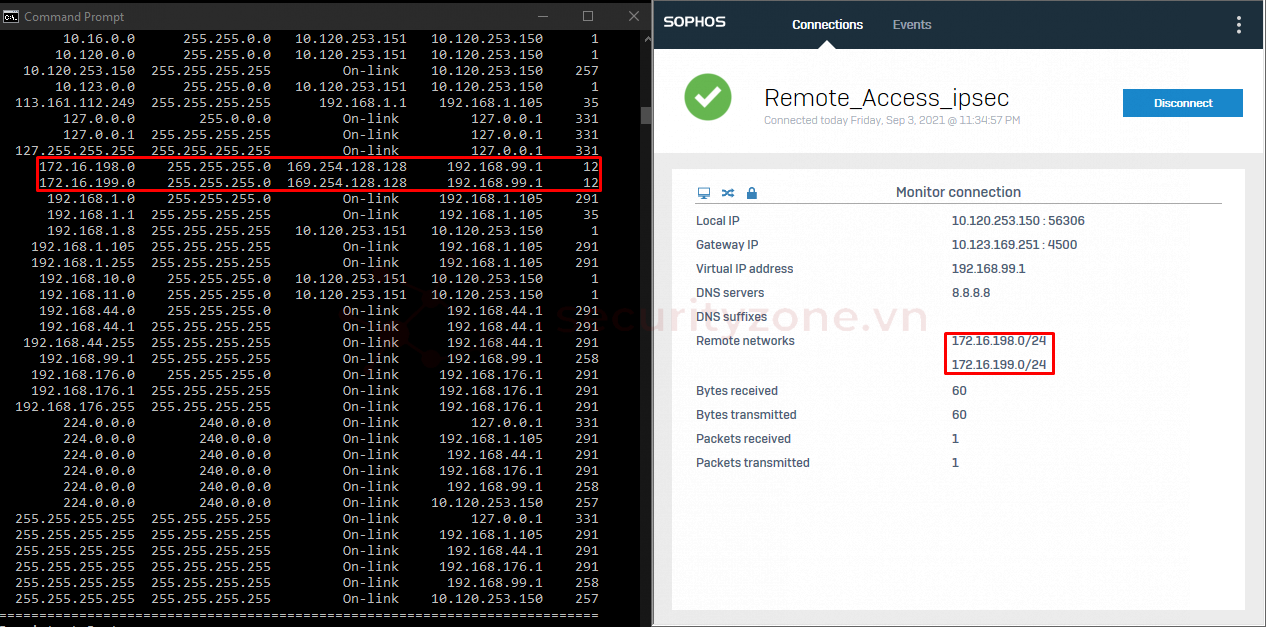

- Phần Advanced settings cho phép ta cầu hình split tunnel và các thông tin khác, ở bài lab này ta sẽ cấu hình split tunnel cho phép truy cập 2 subnet 172.16.198.0/24 và 172.16.199.0/24 là đi qua thông qua firewall.

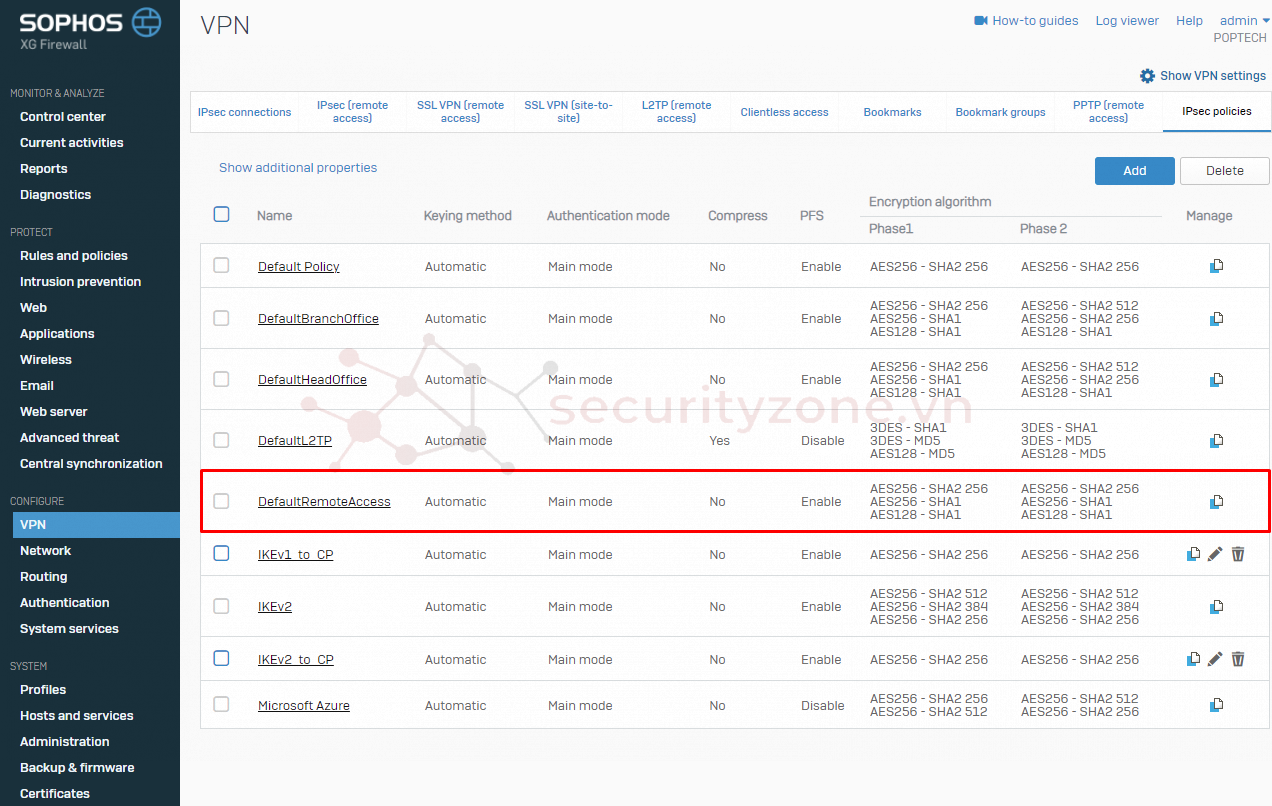

Nếu các bạn muốn biết thêm về thuật toán dùng trong IPSEC VPN thì vào phần IPSEC policies như hình bên dưới các thông số này không thể thay đổi.

b. Cấu hình TOTP để tow-factor authentication và firewall rule

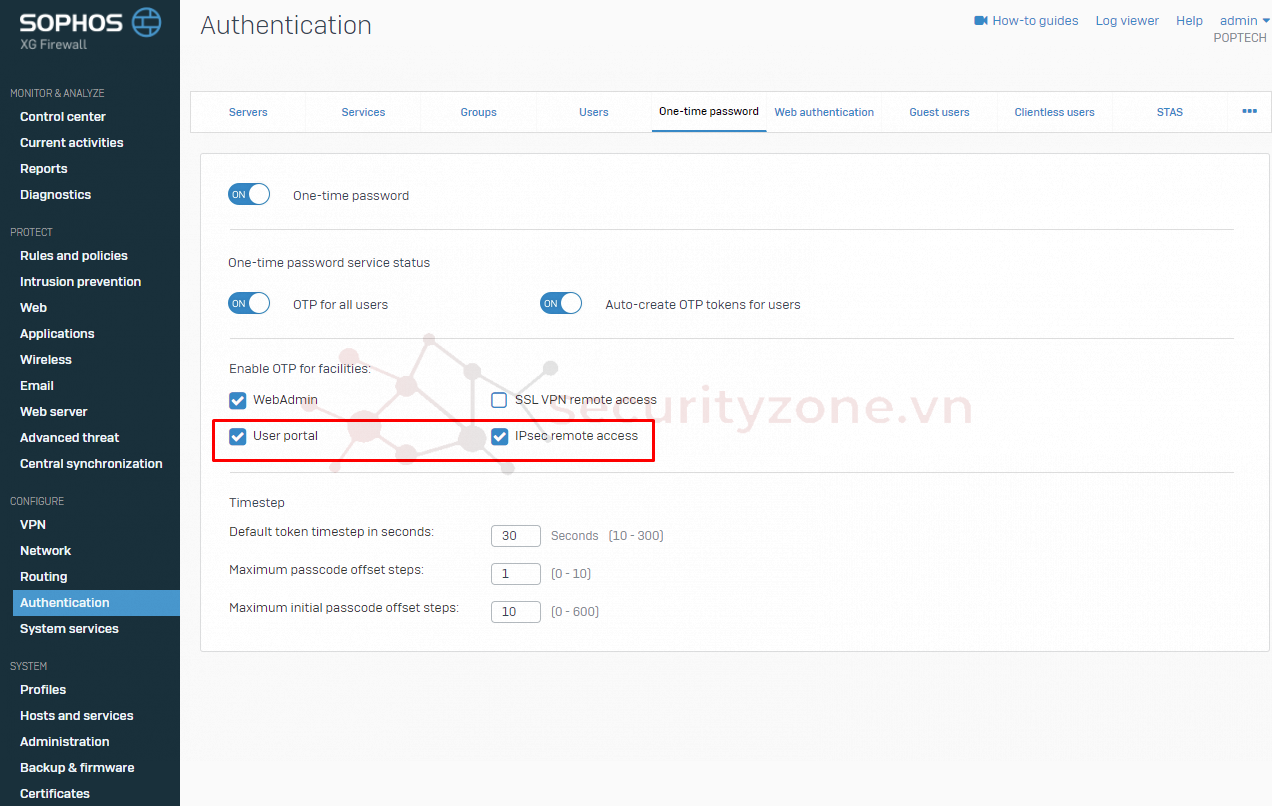

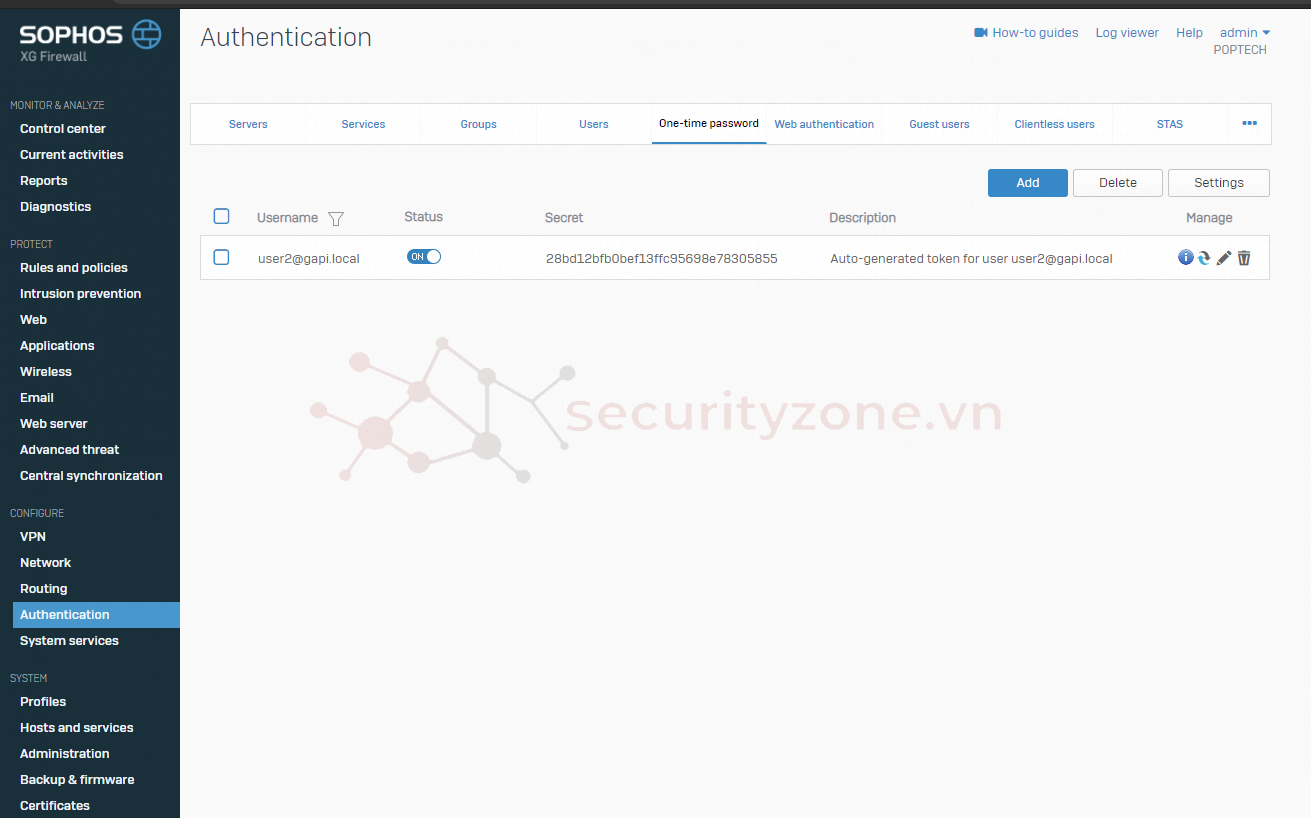

Để cấu hình TOTP ta vào Authentication->One-time password->Settings ta cấu hình như hình để bật tính năng này cho IPsec remote access

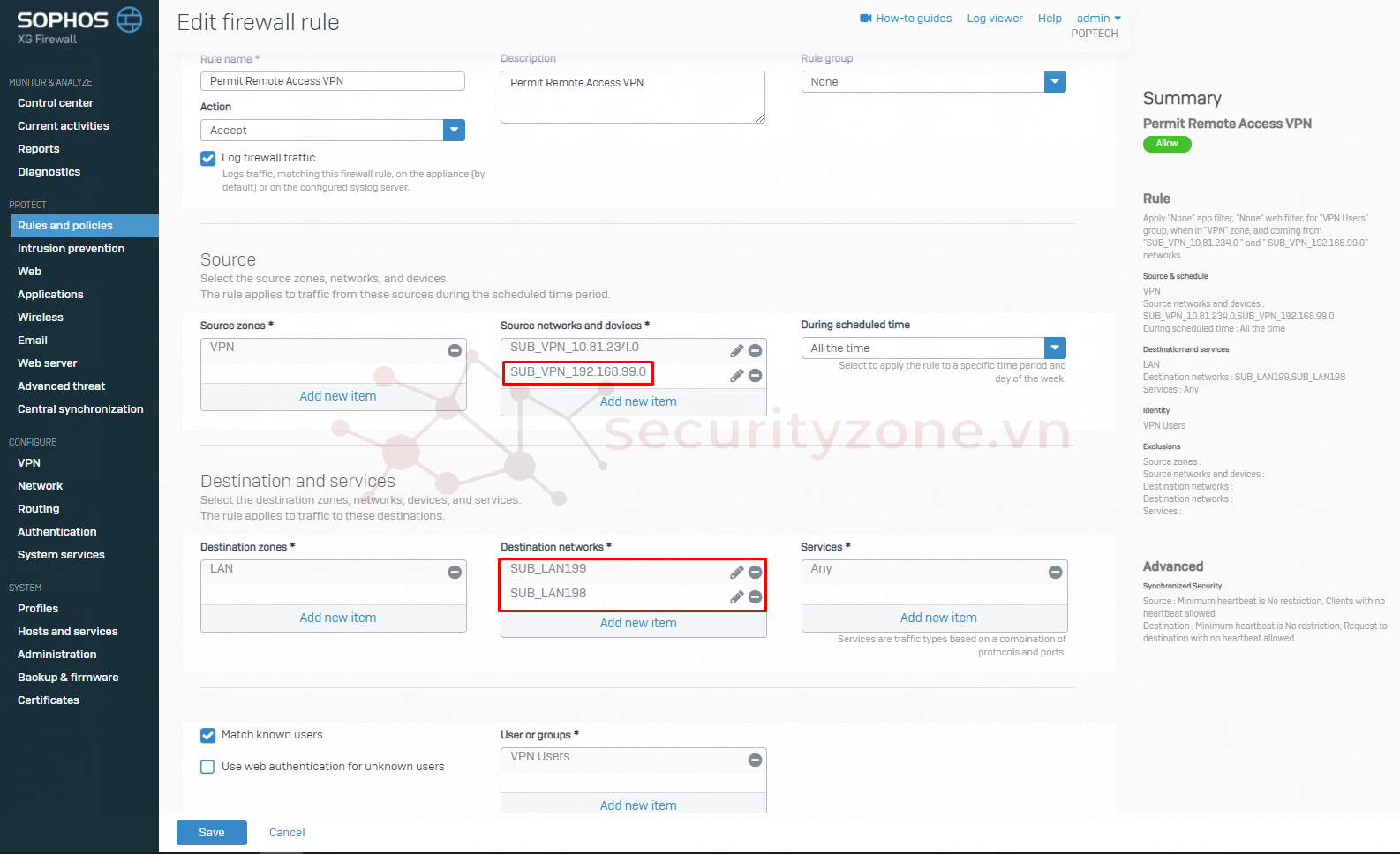

Cuối cùng ta sẽ cấu hình rule như hình bên dưới

Lưu ý: Ta phải enable access user portal cho cổng WAN trong phần Administration->Device access->Zone WAN

c. Kiểm tra IPSEC VPN Remote Access

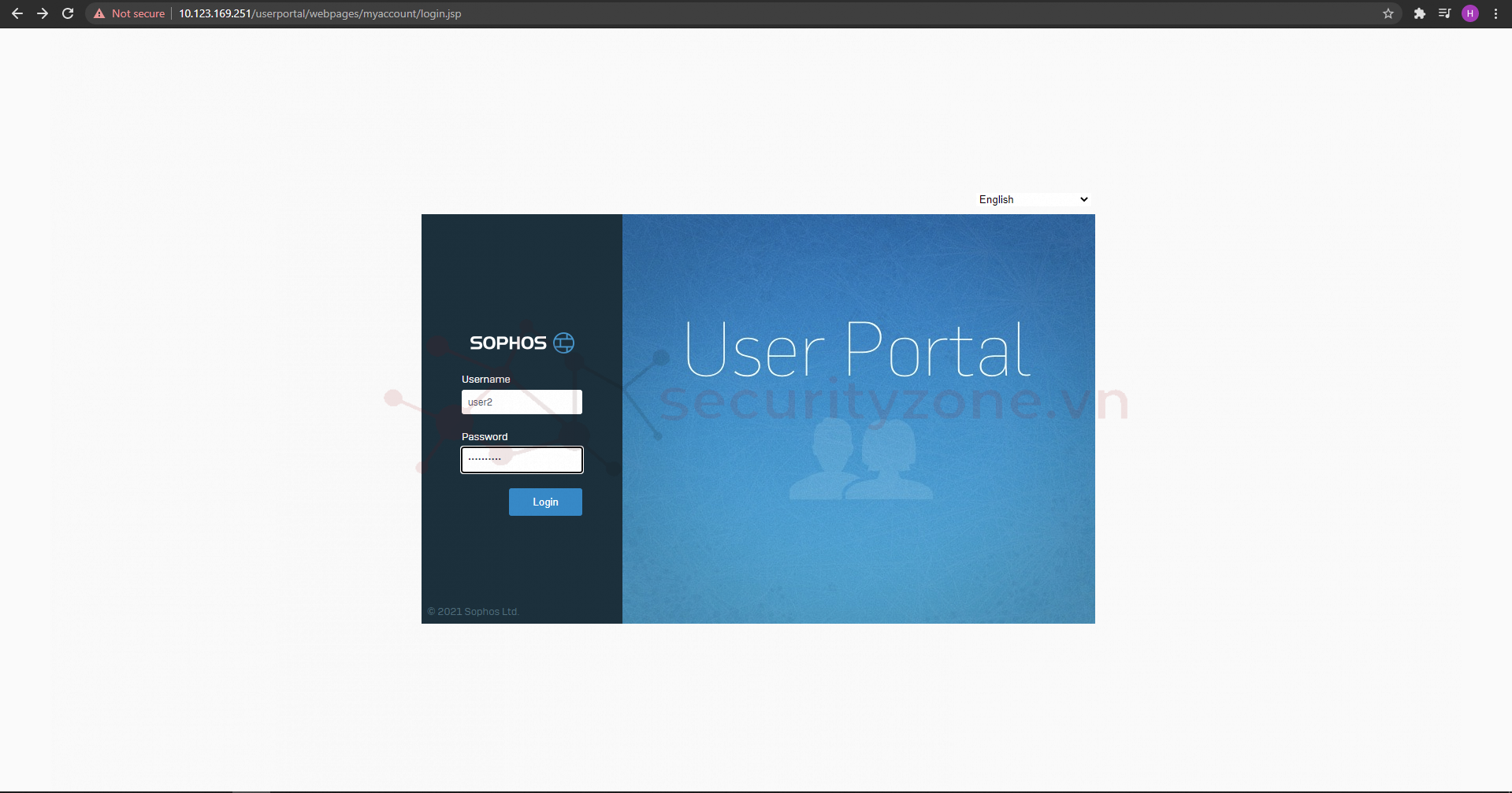

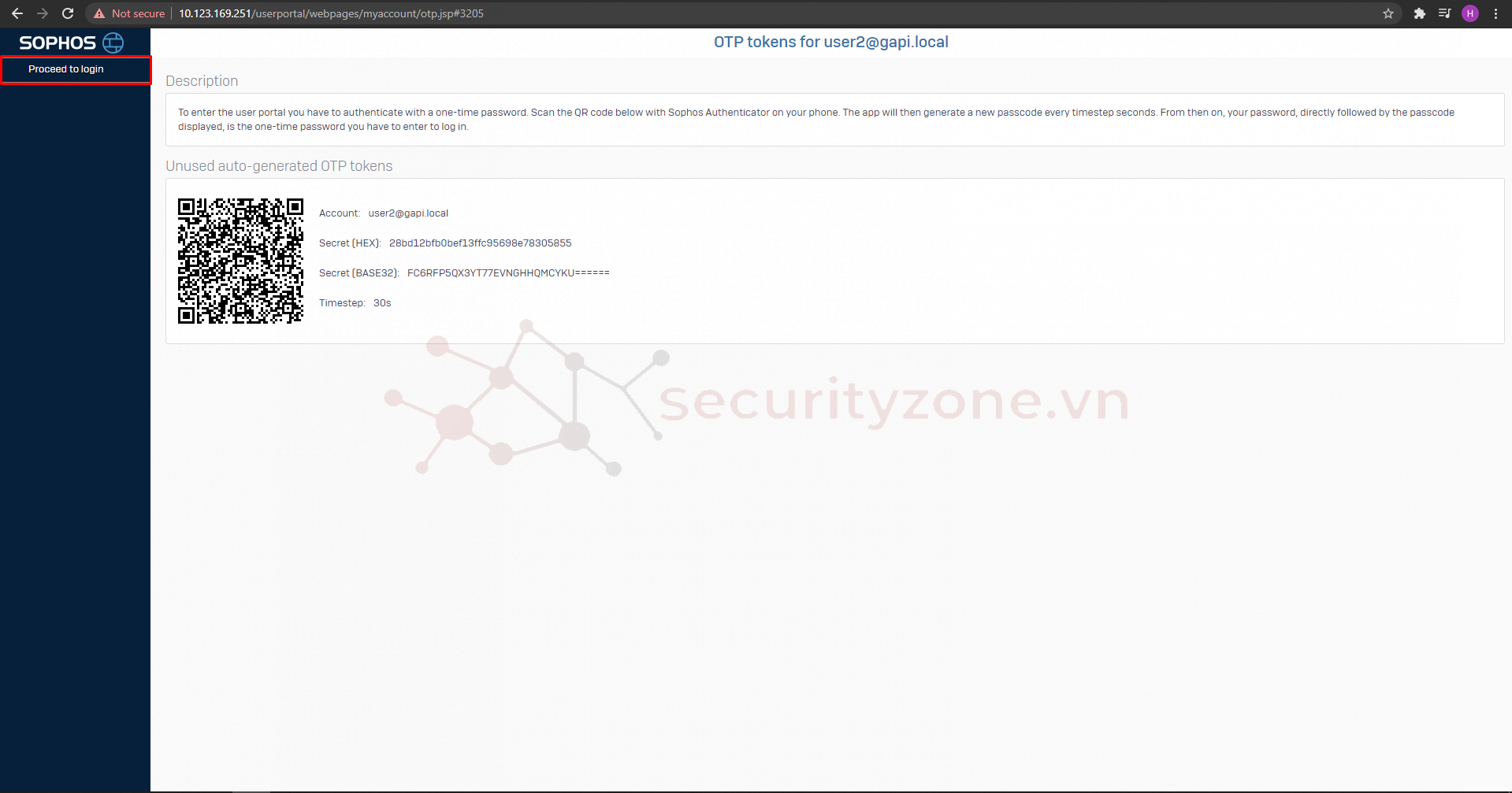

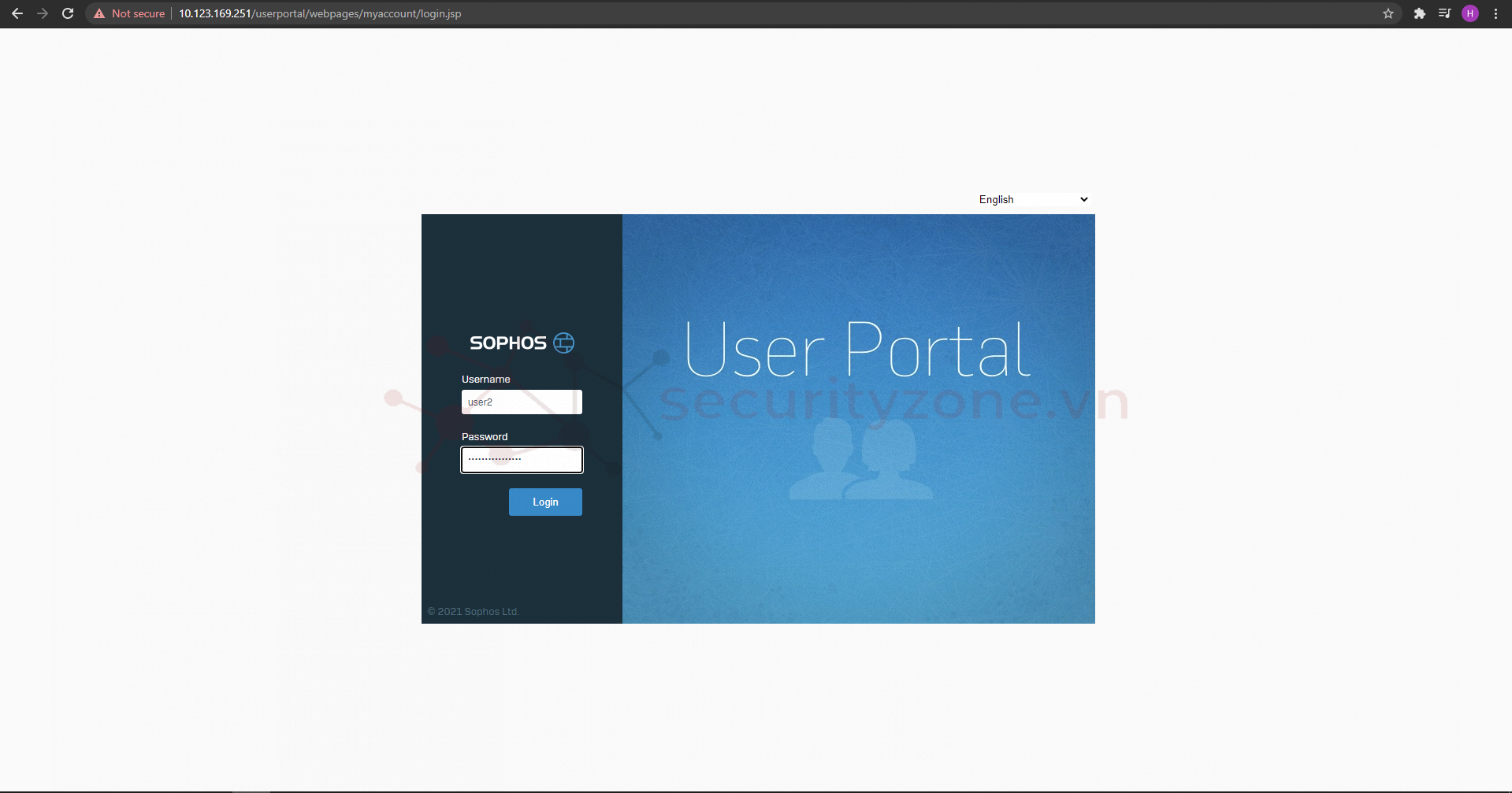

Đầu tiên ta sẽ truy cập user portal, sau khi đă saung nhập thành công sẽ xuất hiện QR code ta sẽ dùng phần mềm authenticator (có thể dùng google authenticator) trên điện thoại để quét mã QR này, sau khi quét xong sẽ cho ta 1 dãy gồm 6 số. Khi đã có được dãy số đó ta sẽ nhấn Proceed to login

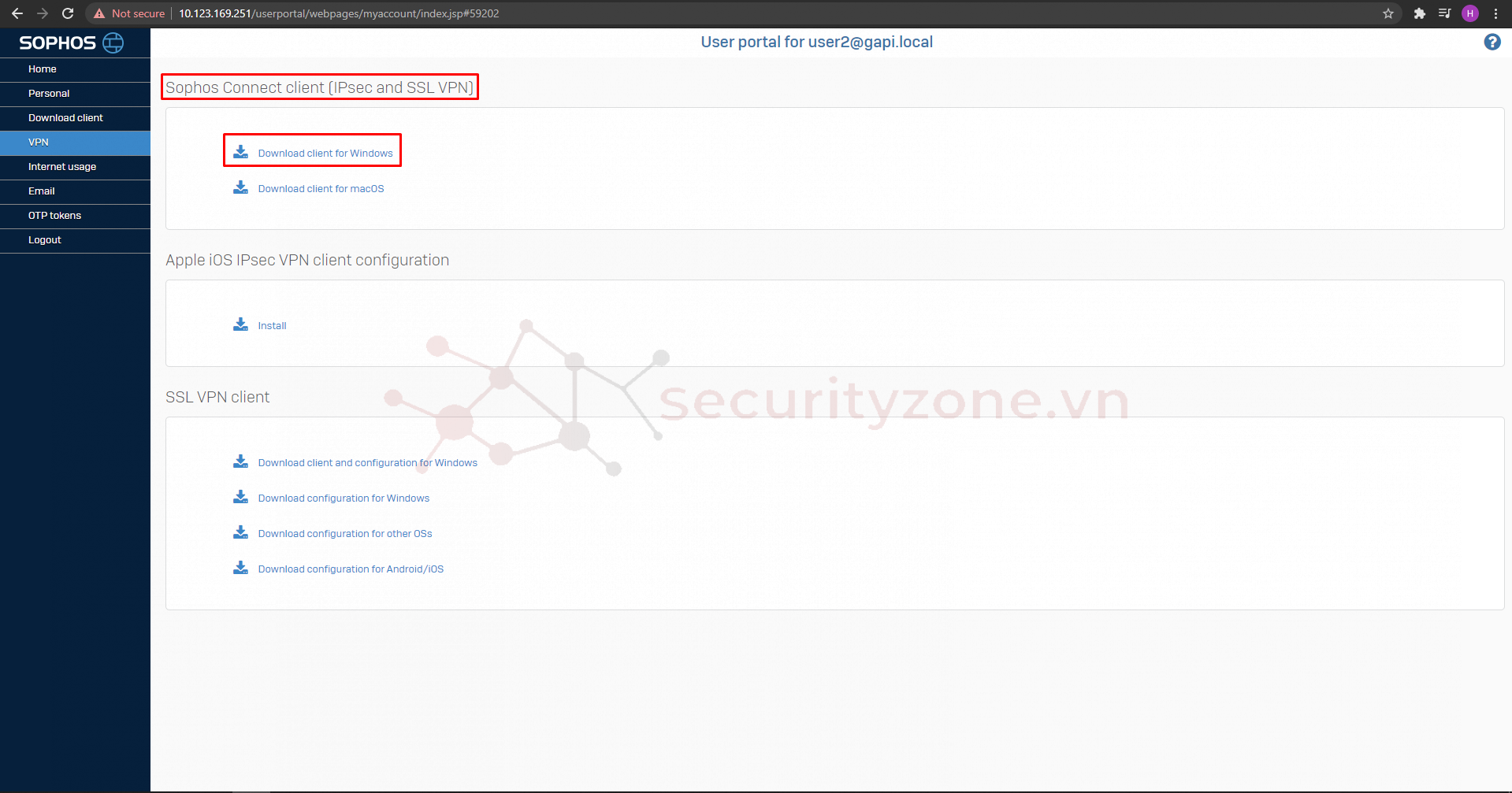

Sau đó ta sẽ tiến hành login lại vào user portal nhưng lần này password sẽ là password của chúng ta cộng thêm 6 số TOTP, ví dụ: password cũ của ta là securityzone và TOTP là 123456 thì password mới để đăng nhập là securityzone123456. Khi login thành công ta sẽ vào VPN->Sophos Connect client (IPsec and SSL VPN) download client tùy vào hệ điều hành mà user chạy ở bài lab này là window.

Lưu ý: TOTP sẽ reset mỗi 30s và có thể thay đổi trong phần Authentication->One-time password->Settings->Timestep

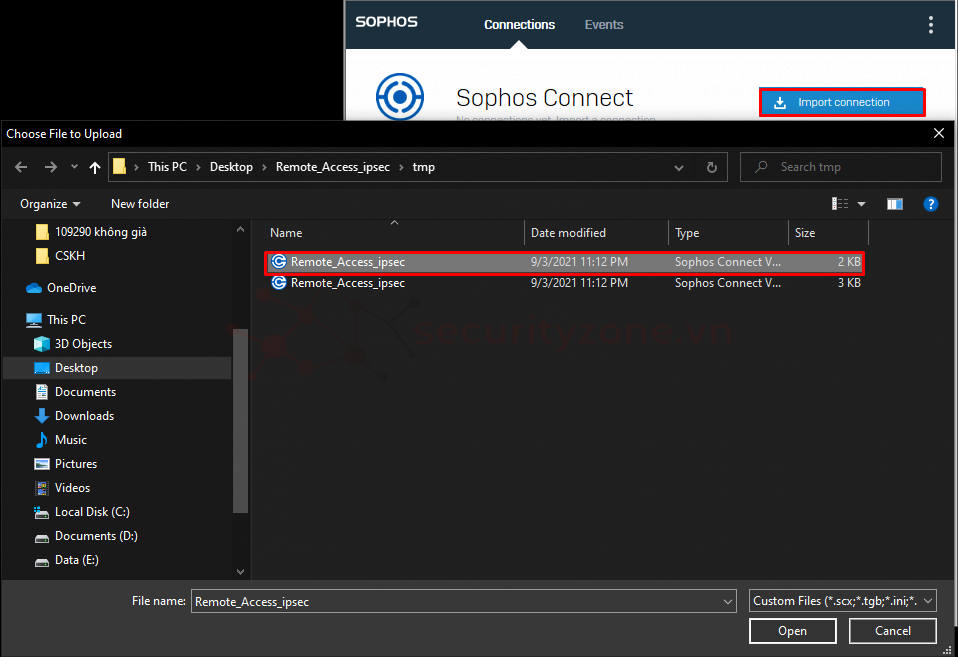

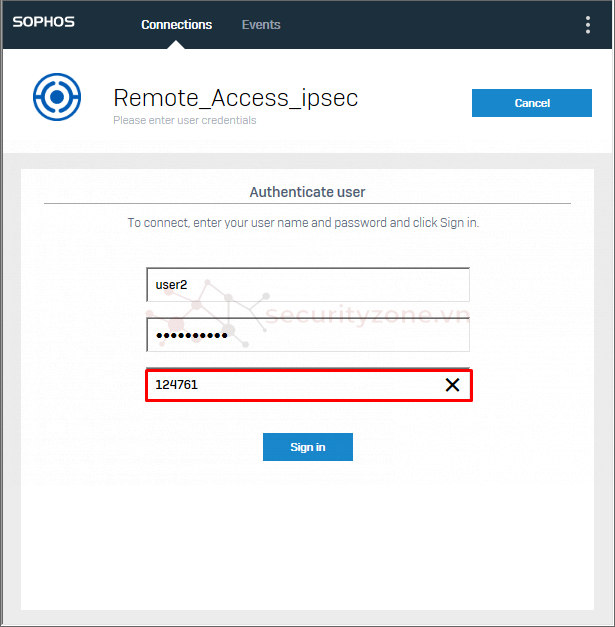

Sau khi cài đặt client xong ta sẽ giải nén file Export connection đã tải về ở trên vào sophos connect chọn import connection và trỏ tới file đã giải nén. Sau khi import xong ta chọn connect và điền thông tin user, password và TOTP trên điện thoại ở đây là 124761.

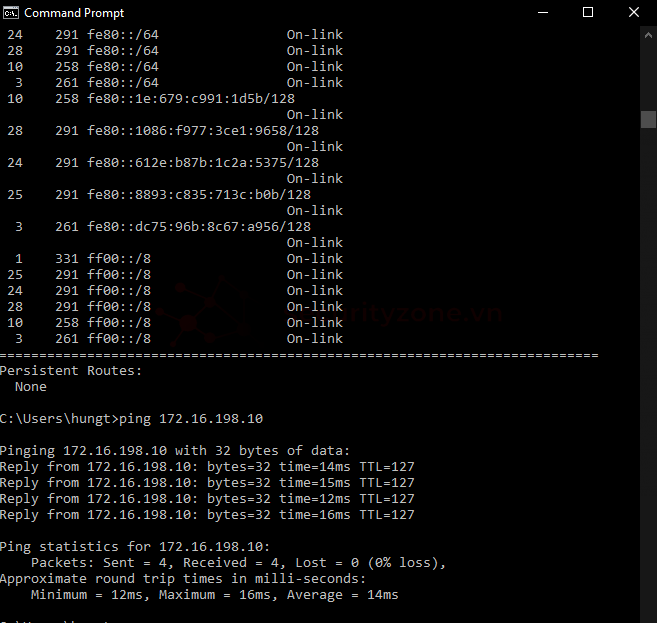

Ta kiểm tra route và ping tới resource bên trong SophosXG

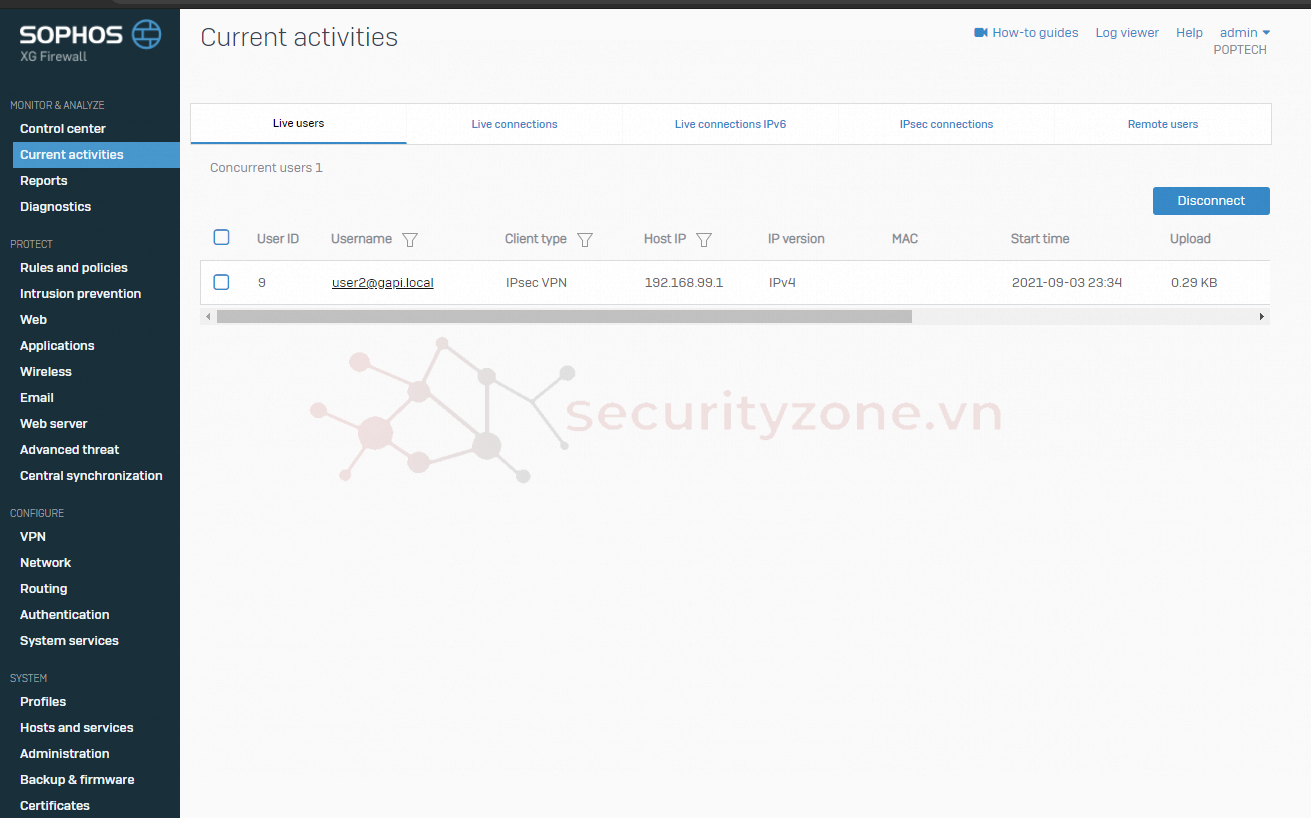

Trên SophosXG ta cũng có thể thấy được user đang kết nối VPN và TOTP của user.

Phi

Đính kèm

-

1630681931871.png328.4 KB · Lượt xem: 0

1630681931871.png328.4 KB · Lượt xem: 0 -

1630681955440.png346.8 KB · Lượt xem: 0

1630681955440.png346.8 KB · Lượt xem: 0 -

1630682622314.png347.8 KB · Lượt xem: 0

1630682622314.png347.8 KB · Lượt xem: 0 -

1630683855751.png348.6 KB · Lượt xem: 0

1630683855751.png348.6 KB · Lượt xem: 0 -

1630683881669.png348.1 KB · Lượt xem: 0

1630683881669.png348.1 KB · Lượt xem: 0 -

1630684334037.png301.3 KB · Lượt xem: 0

1630684334037.png301.3 KB · Lượt xem: 0 -

1630684708830.png904.5 KB · Lượt xem: 0

1630684708830.png904.5 KB · Lượt xem: 0 -

1630684862937.png558.4 KB · Lượt xem: 0

1630684862937.png558.4 KB · Lượt xem: 0 -

1630685704184.png195.4 KB · Lượt xem: 0

1630685704184.png195.4 KB · Lượt xem: 0 -

1630685952081.png88.6 KB · Lượt xem: 0

1630685952081.png88.6 KB · Lượt xem: 0

Bài viết liên quan

Bài viết mới