Chào các bạn trên diễn đàn! Hôm nay mình sẽ hướng dẫn cách cấu hình VPN IPsec giữa hai văn phòng.

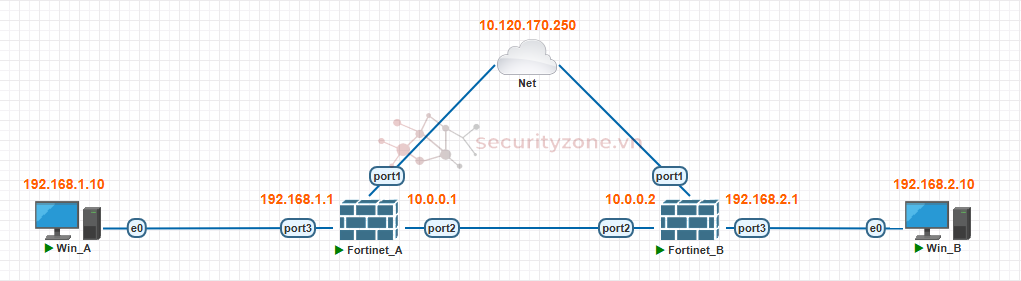

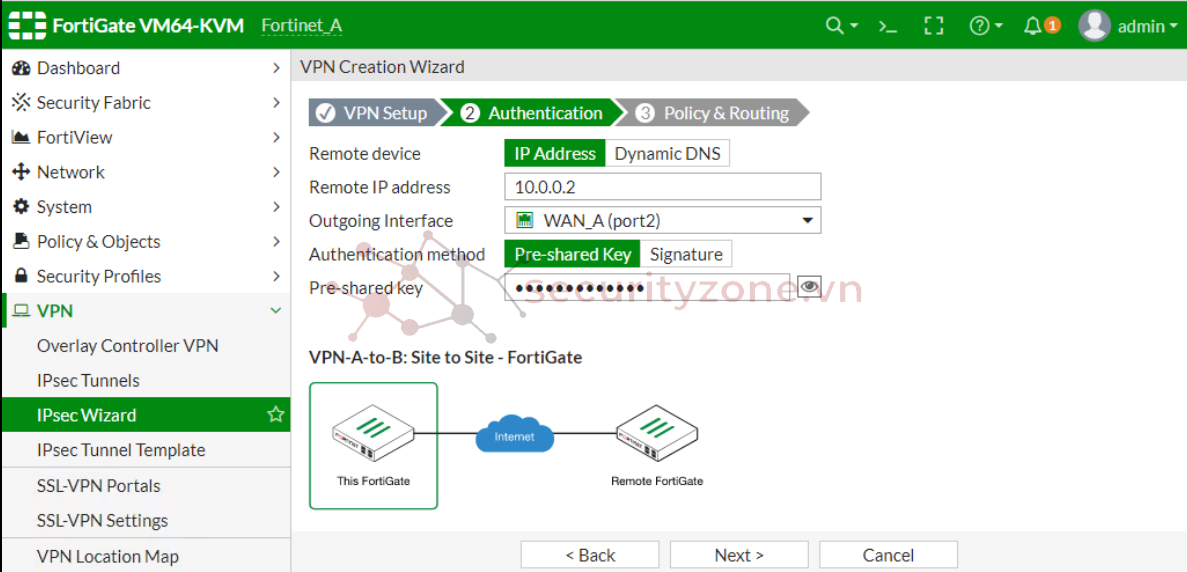

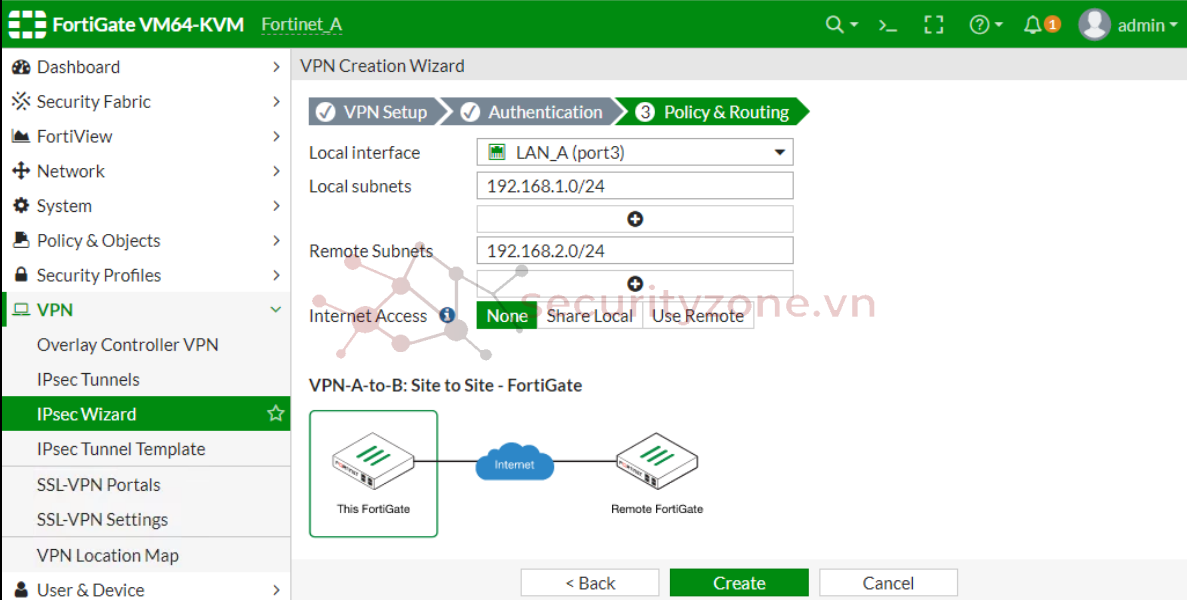

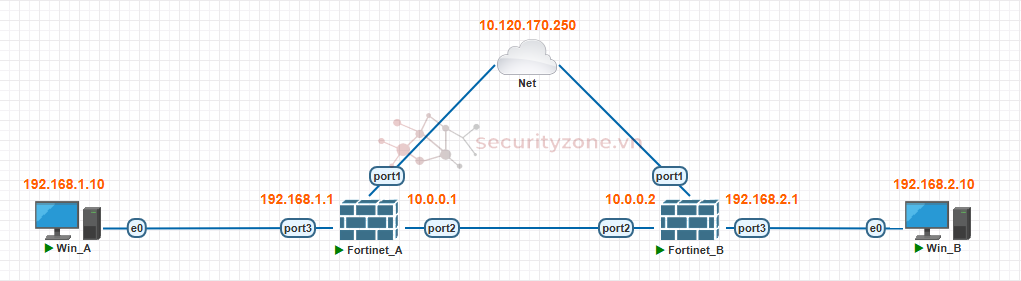

Mình sử dụng mô hình đơn giản gồm có 2 site, site A với dải IP LAN là 192.168.1.0/24, IP WAN 10.0.0.1, site B với dải IP LAN là 192.168.2.0/24, IP WAN là 10.0.0.2. Cả 2 site đều sử dụng firewall Fortigate.

IPSec Wizard là công cụ trực quan trên FortiGate giúp đơn giản hóa việc cấu hình VPN IPsec thông qua giao diện đồ họa. Thay vì cấu hình thủ công nhiều bước phức tạp, wizard tự động thiết lập các thành phần cần thiết cho kết nối VPN một cách nhanh chóng và chính xác.

Trong bài này mình sẽ sử dụng IPSec Wizard để tạo tunnel, sau đó convert tunnel này sang Custom để thay đổi các thông số VPN. Làm theo cách này chúng ta sẽ không cần tạo policy, route cho VPN, mà các cấu hình này sẽ được tạo tự động.

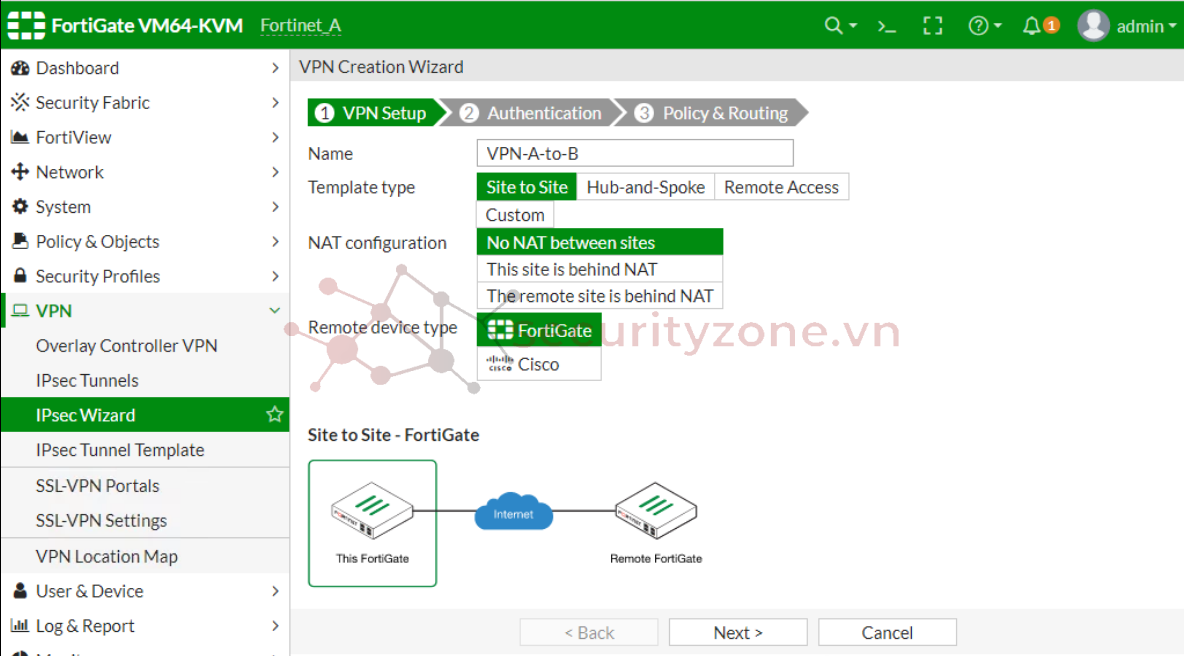

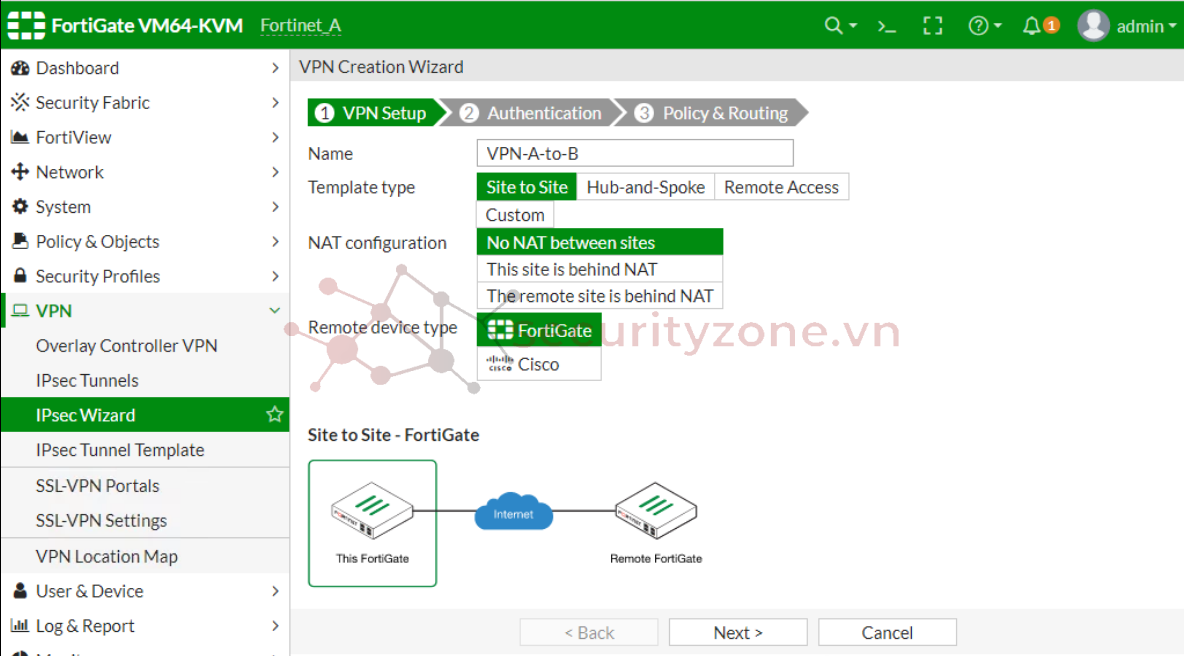

Cấu hình VPN Site-to-Site ở VPN > IPsec Wizard.

Gồm 3 tùy chọn có sẵn (Template type):

Remote Device gồm 2 lựa chọn:

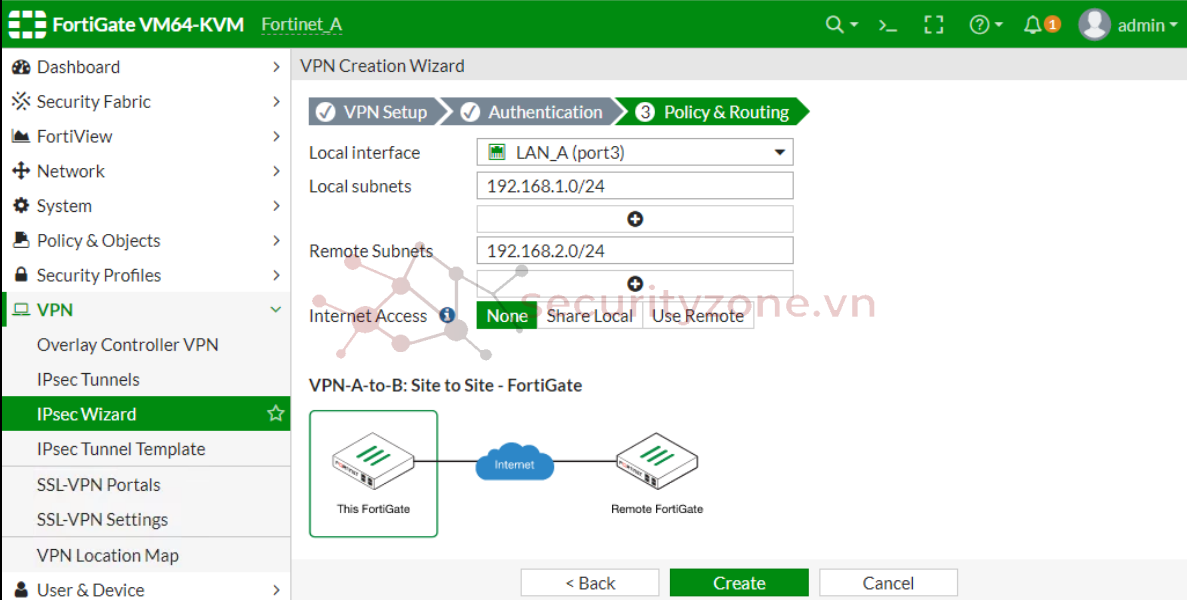

Local interface:

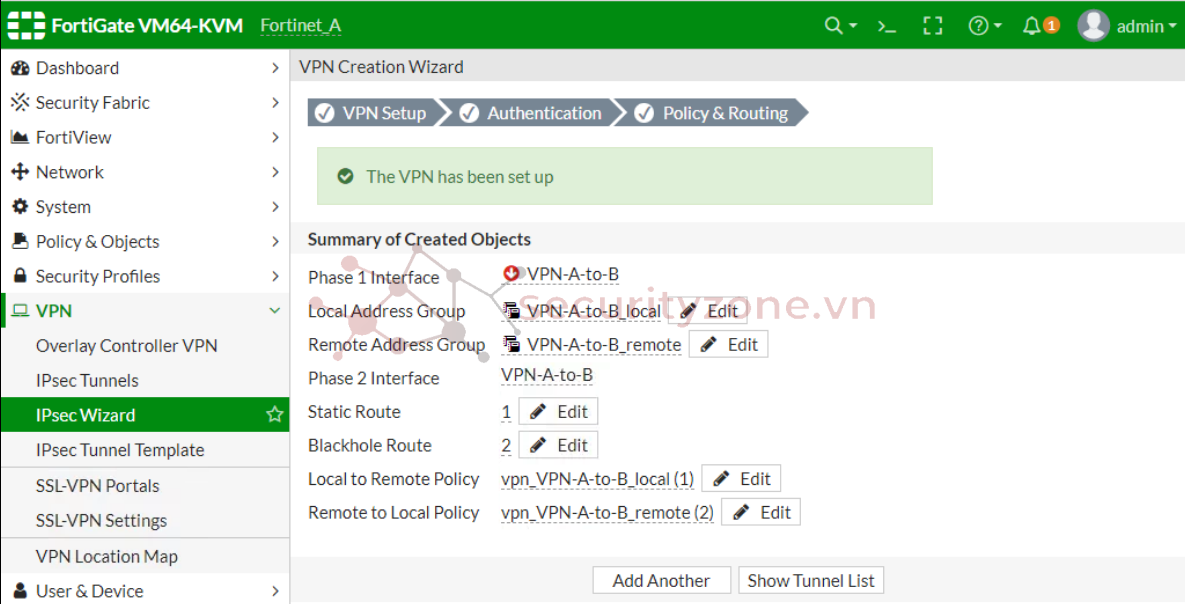

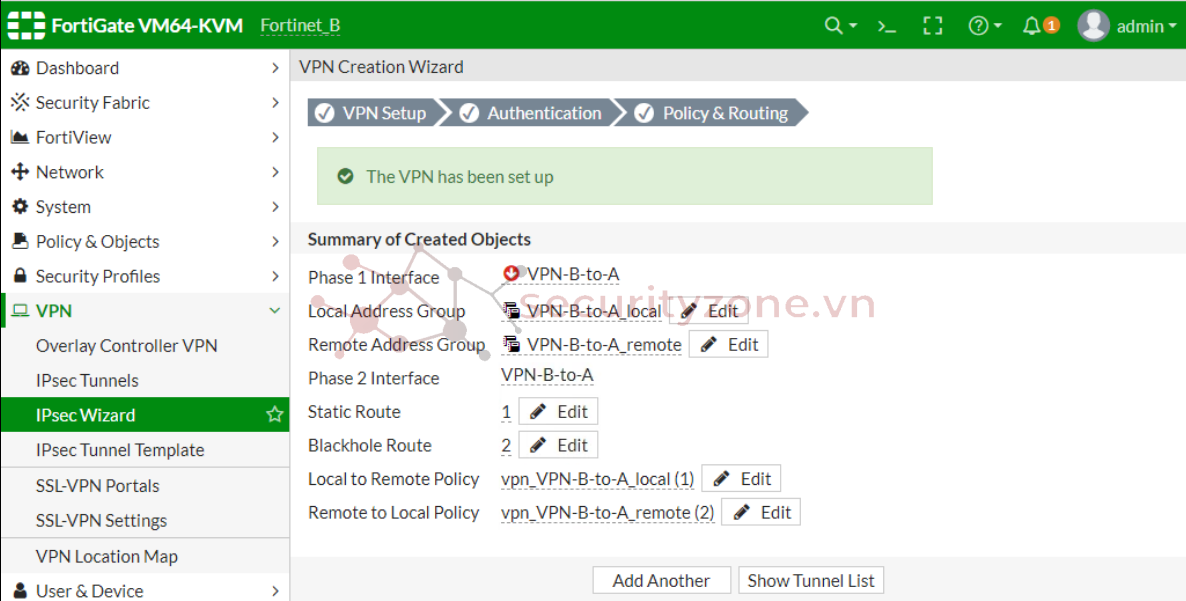

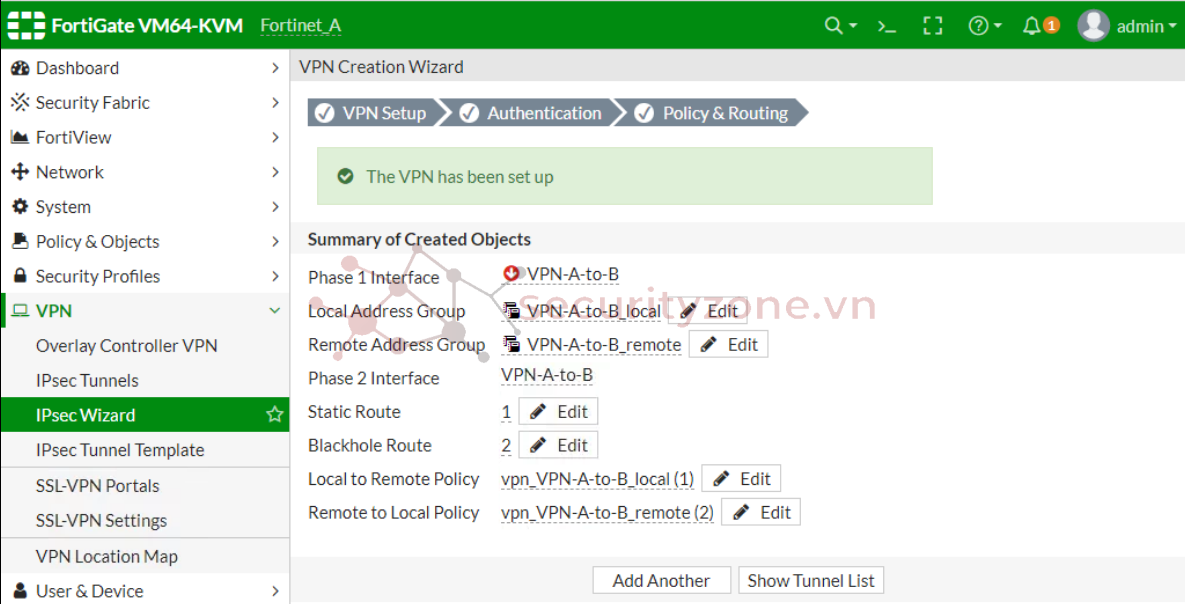

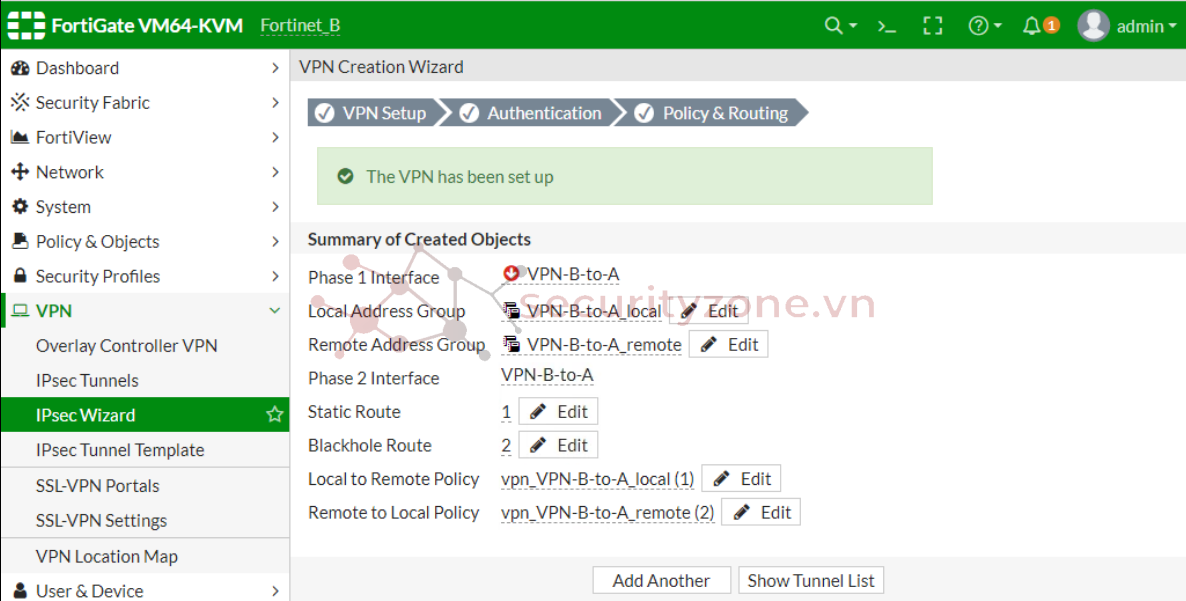

Sau khi tạo xong thì sẽ có thông báo như hình và nó đã tạo thành công các phase, routing, policy,...

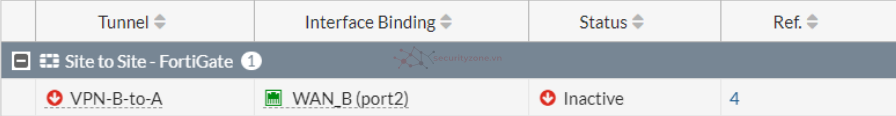

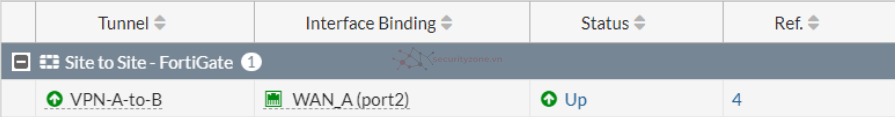

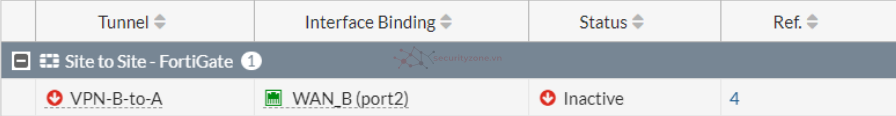

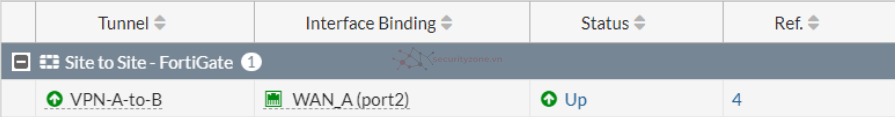

VPN tunnel đã được tạo, hiện trạng thái vẫn là Inactive vì chưa có lưu lượng đi qua.

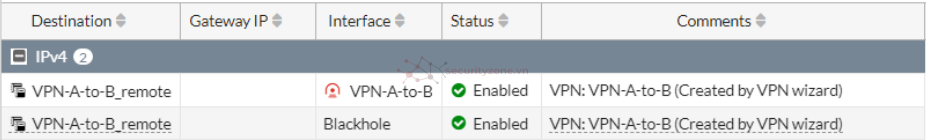

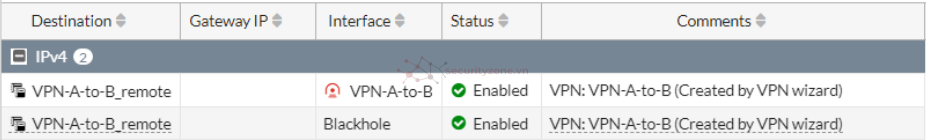

Kiểm tra routing được tự động tạo.

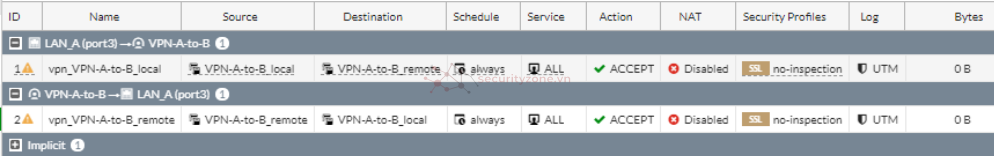

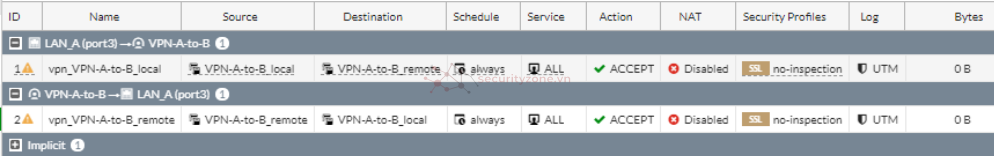

Policy được tự động tạo.

Tạo tiếp VPN trên Fortigate_B giống như vậy.

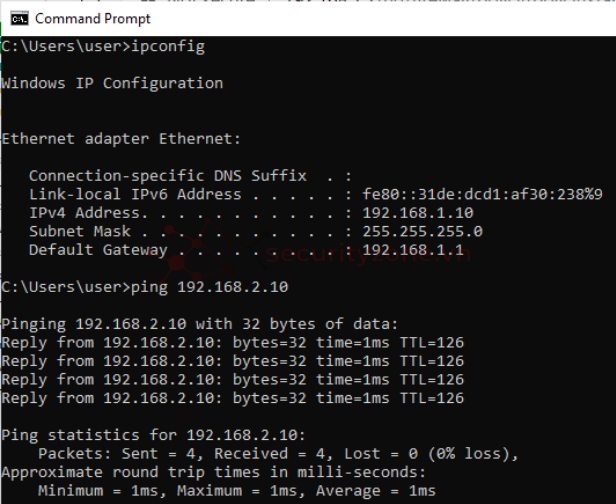

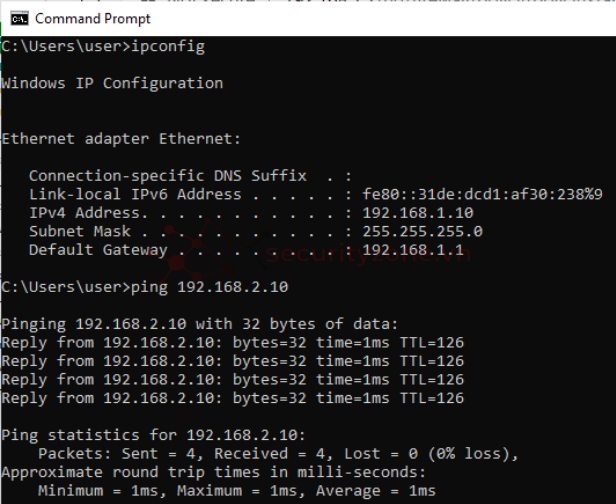

Kiểm tra ping thử từ máy LAN bên site A tới máy LAN bên site B.

Sau khi có lưu lượng đi qua thì trạng thái của VPN tunnel đã chuyển thành Up.

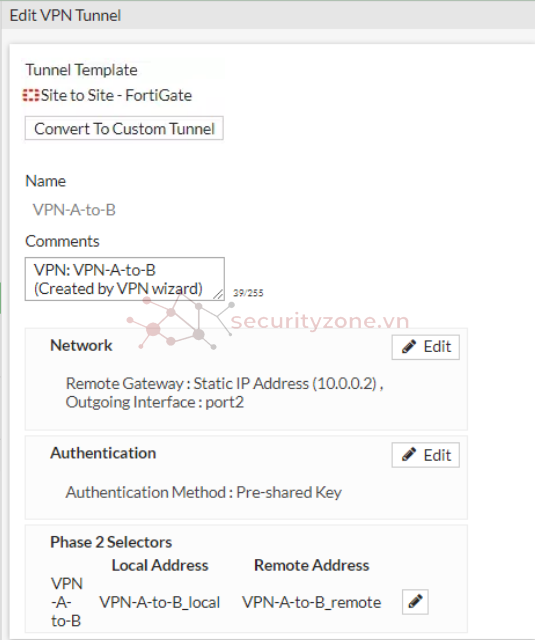

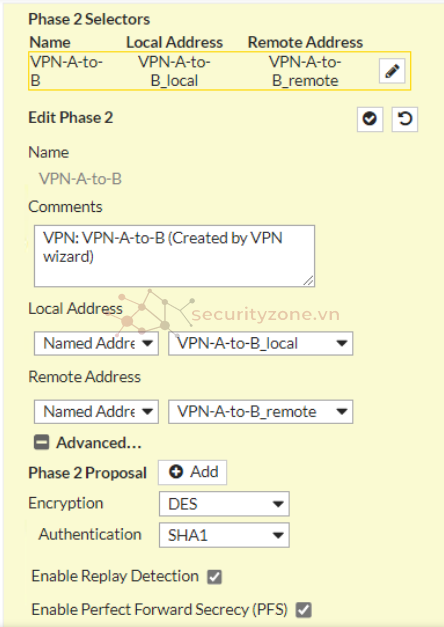

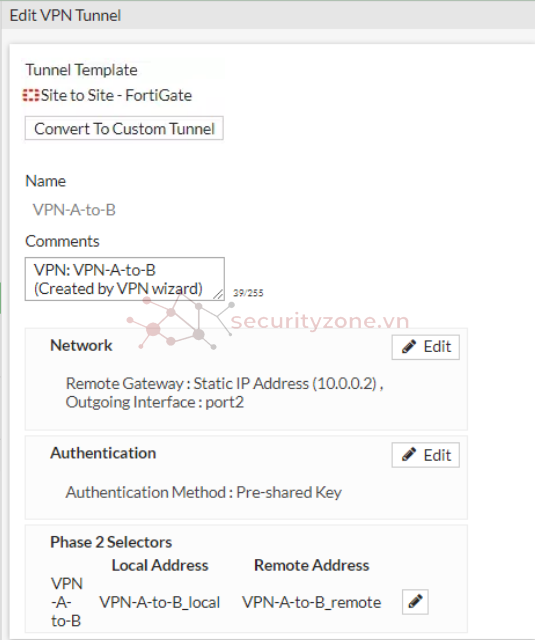

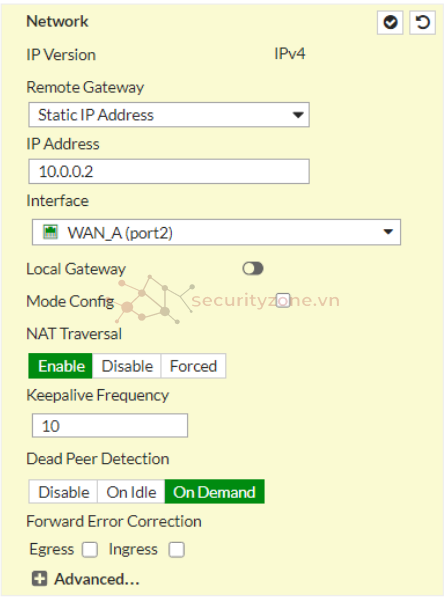

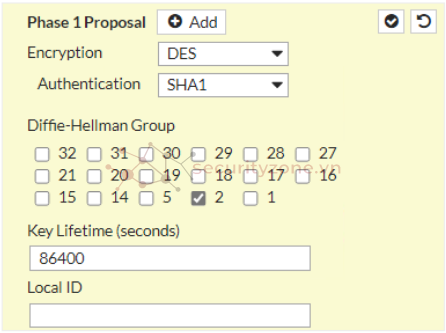

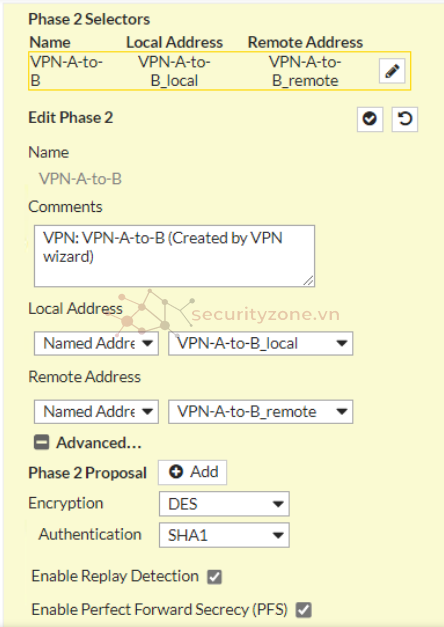

Khi ấn vào VPN Tunnel, sẽ có tùy chọn chuyển sang tự custom tunnel. Ở đây mình có thể tùy chỉnh thay đổi các thông số cho kết nối, giao thức mã hóa, key, ....

Mục Lục

1. Mô Hình

2. Cấu Hình VPN

1. Mô Hình

Mình sử dụng mô hình đơn giản gồm có 2 site, site A với dải IP LAN là 192.168.1.0/24, IP WAN 10.0.0.1, site B với dải IP LAN là 192.168.2.0/24, IP WAN là 10.0.0.2. Cả 2 site đều sử dụng firewall Fortigate.

2. Cấu Hình VPN

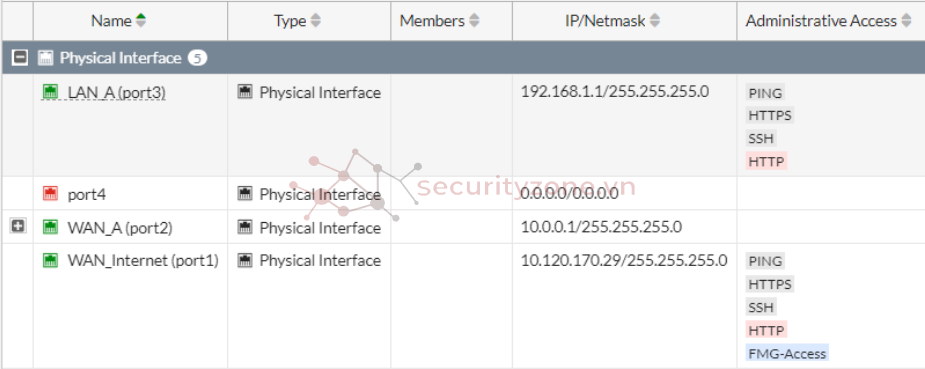

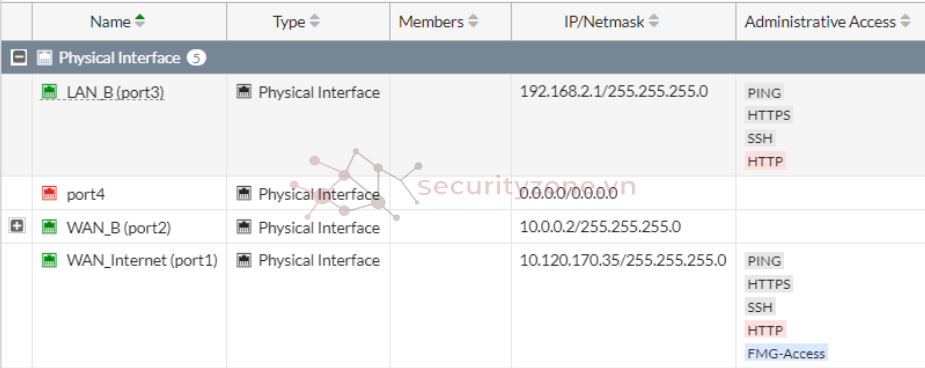

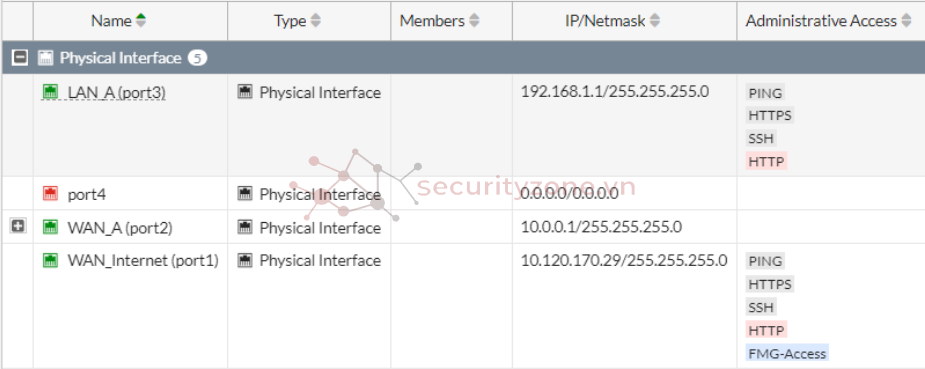

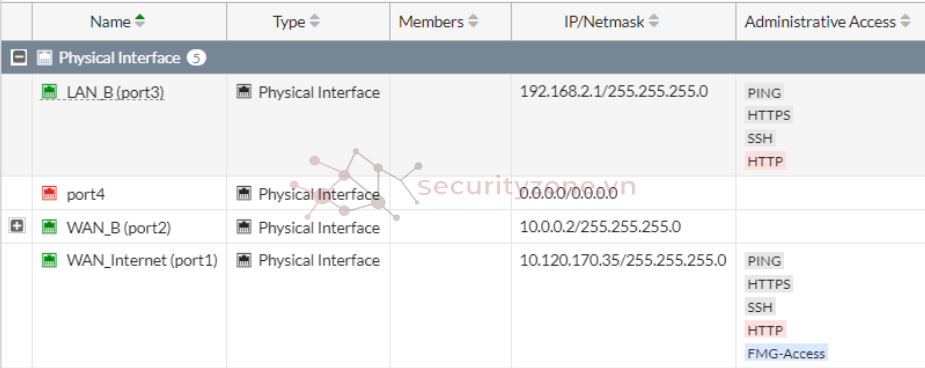

Cấu hình Interface trên Fortinet_A và Fortinet_B như hình dưới.

IPSec Wizard là công cụ trực quan trên FortiGate giúp đơn giản hóa việc cấu hình VPN IPsec thông qua giao diện đồ họa. Thay vì cấu hình thủ công nhiều bước phức tạp, wizard tự động thiết lập các thành phần cần thiết cho kết nối VPN một cách nhanh chóng và chính xác.

Trong bài này mình sẽ sử dụng IPSec Wizard để tạo tunnel, sau đó convert tunnel này sang Custom để thay đổi các thông số VPN. Làm theo cách này chúng ta sẽ không cần tạo policy, route cho VPN, mà các cấu hình này sẽ được tạo tự động.

Cấu hình VPN Site-to-Site ở VPN > IPsec Wizard.

Gồm 3 tùy chọn có sẵn (Template type):

- Site to Site: Kết nối giữa hai địa điểm (2 thiết bị FortiGate hoặc FortiGate - Cisco).

- Hub-and-Spoke: Mô hình kết nối dạng hình sao, phù hợp với nhiều site kết nối về một site trung tâm.

- Remote Access: Cho phép người dùng từ xa kết nối vào mạng nội bộ

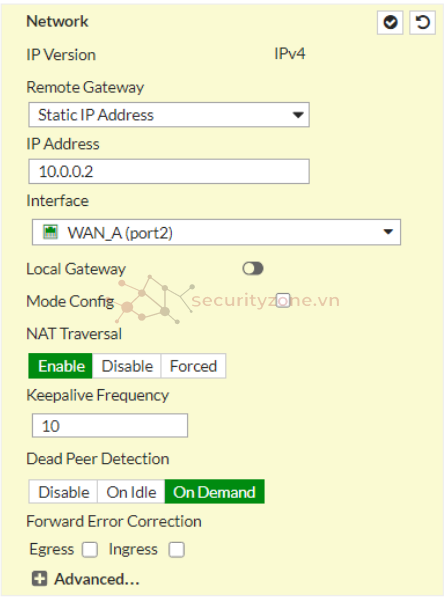

- No NAT between sites: Hai site kết nối trực tiếp không qua NAT.

- This site is behind NAT: Site hiện tại bị ẩn sau NAT (cần cấu hình NAT-T hoặc port-forwarding).

- The remote site is behind NAT: Site bên kia bị ẩn sau NAT.

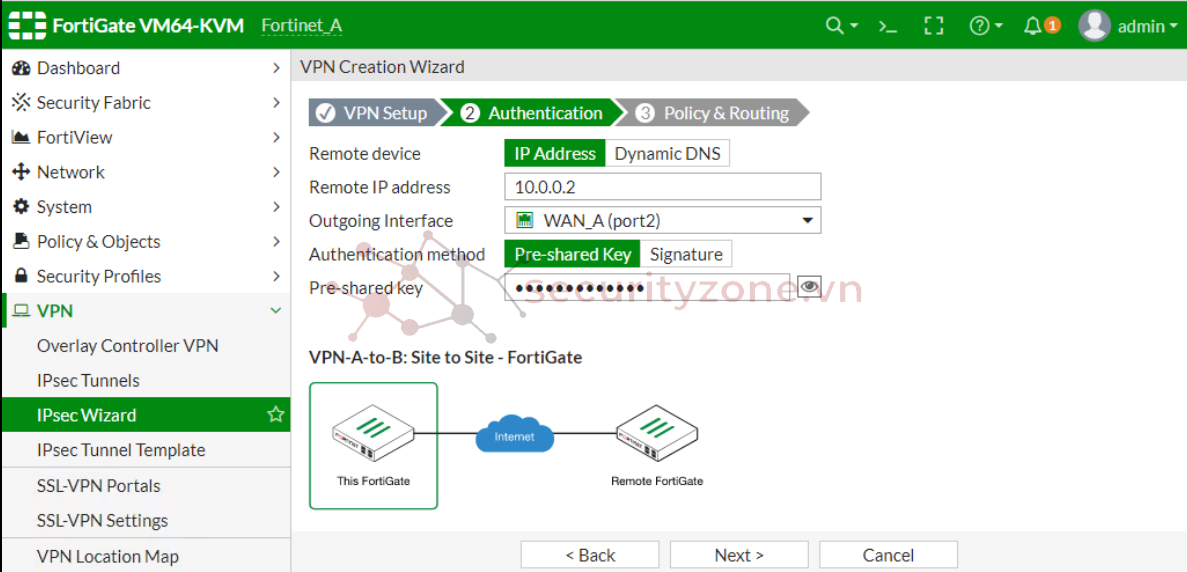

Remote Device gồm 2 lựa chọn:

- IP Address: Xác định thiết bị VPN bên kia bằng địa chỉ IP tĩnh.

- Dynamic DNS: Sử dụng tên miền động nếu thiết bị đầu xa không có IP tĩnh (ví dụ: myvpn.dyndns.org).

- Đây là IP công cộng (hoặc IP WAN nội bộ trong lab) của thiết bị FortiGate hoặc thiết bị VPN đầu xa mà bạn muốn kết nối. Phải đảm bảo IP này khả dụng và thiết bị đang bật dịch vụ VPN.

- Chọn interface (cổng vật lý hoặc logic) mà VPN tunnel sẽ được thiết lập ra ngoài.

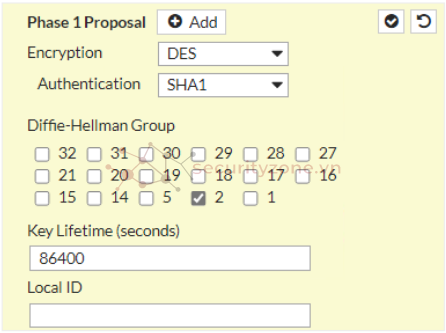

- Pre-shared Key: Chia sẻ một khóa bí mật giữa 2 bên (thông dụng, dễ triển khai).

- Signature: Dùng chứng chỉ số để xác thực (bảo mật hơn, dùng trong môi trường lớn).

Local interface:

- Là giao diện mạng trên thiết bị FortiGate hiện tại (FortiGate A) mà VPN sẽ sử dụng

- Mạng nội bộ tại site của FortiGate hiện tại cần được kết nối qua VPN

- Mạng nội bộ tại site đối tác cần được kết nối qua VPN

1. None

- Ý nghĩa: Chỉ có traffic giữa các mạng LAN nội bộ của hai site mới đi qua tunnel VPN

- Ứng dụng: Đây là cấu hình phổ biến nhất, phù hợp khi mỗi site có kết nối Internet riêng

2. Share Local (Chia sẻ kết nối Internet của site local)

- Ý nghĩa: Traffic truy cập Internet của site B sẽ đi qua VPN tunnel và sử dụng đường WAN của site A để ra Internet

- Ứng dụng:

- Khi site B có kết nối Internet chất lượng thấp hoặc không có

- Khi muốn tập trung kiểm soát lưu lượng Internet qua một cổng duy nhất

- Khi muốn áp dụng chính sách bảo mật Internet đồng nhất cho cả hai site

3. Use Remote (Sử dụng kết nối Internet của site remote)

- Ý nghĩa: Traffic truy cập Internet của site A sẽ đi qua VPN tunnel và sử dụng đường WAN của site remote (B) để ra Internet

- Ứng dụng:

- Ít phổ biến hơn

- Có thể sử dụng khi site B có kết nối Internet tốt hơn site A

- Hoặc khi muốn traffic Internet từ A xuất hiện với địa chỉ IP của site B

VPN tunnel đã được tạo, hiện trạng thái vẫn là Inactive vì chưa có lưu lượng đi qua.

Kiểm tra routing được tự động tạo.

Policy được tự động tạo.

Tạo tiếp VPN trên Fortigate_B giống như vậy.

Kiểm tra ping thử từ máy LAN bên site A tới máy LAN bên site B.

Sau khi có lưu lượng đi qua thì trạng thái của VPN tunnel đã chuyển thành Up.

Khi ấn vào VPN Tunnel, sẽ có tùy chọn chuyển sang tự custom tunnel. Ở đây mình có thể tùy chỉnh thay đổi các thông số cho kết nối, giao thức mã hóa, key, ....

Đính kèm

Sửa lần cuối:

Bài viết mới