root

Moderator

Configure Cisco asa http inspection url filtering

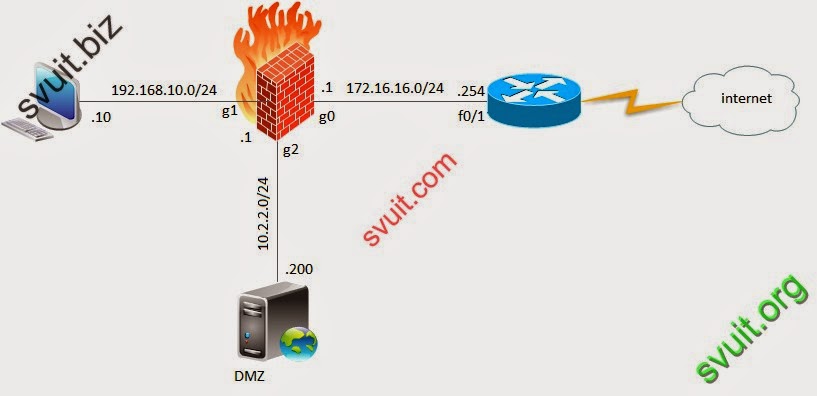

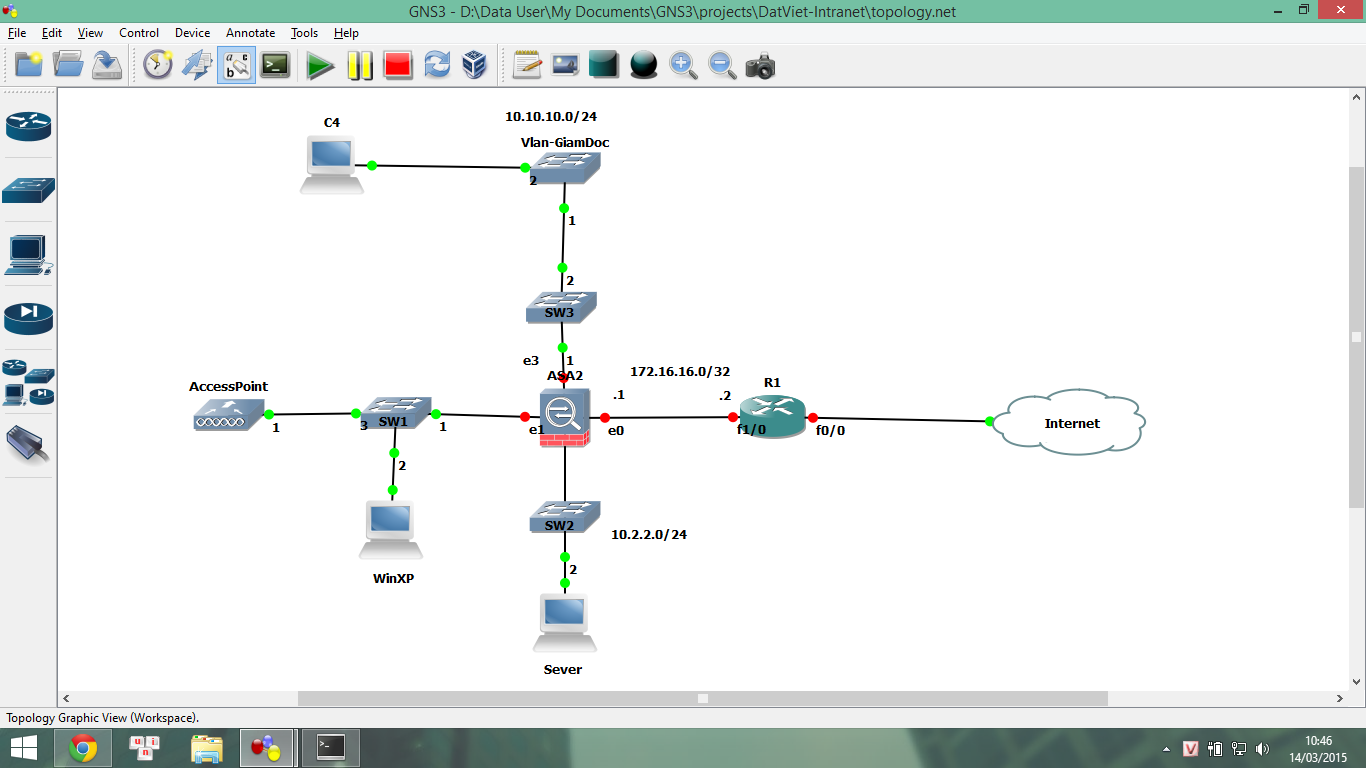

I. Mô hình và yêu cầu lab Configure Cisco asa http inspection url filtering

1. Mô hình

2. Yêu cầu và chuẩn bị

2.1 yêu cầu

- Đấu nối thiết bị theo sơ đồ

- Triển khai máy chủ Web server trên vùng DMZ

- Router Route và NAT cho phép trong LAN ra internet

- Cấu hình ASA cho phép PC bên trong LAN ra internet

- Thực hiện các policy sau trên ASA

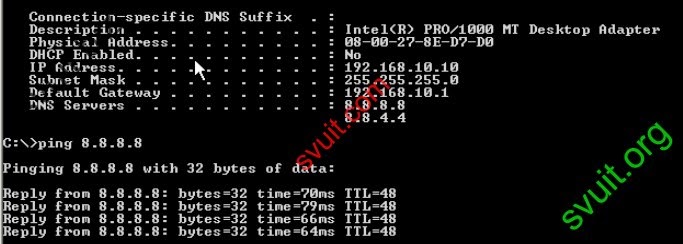

- Cho phép PC ping ra internet

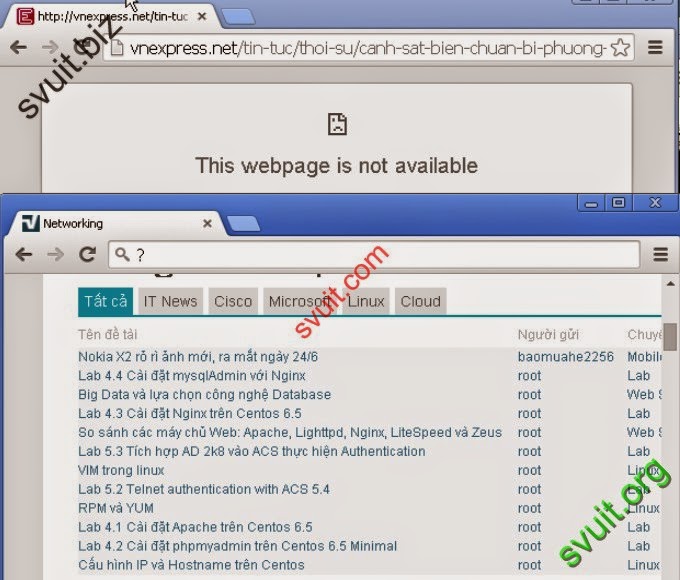

- Cấm PC đi trang vnexpress.net

- Webserver thực hiện đổi port 8080 và client truy cập thành công. Sau đó dùng ASA viết Policy cấm PC truy cập webserver. ( Chứng tỏ ASA inspection trên Application chứ không còn kiểm soát packet ở layer 3-4 như ACL)

- Đặt IP cho bài lab Configure Cisco asa http inspection url filtering theo sơ đồ dưới đây.

II. Triển khai Configure Cisco asa http inspection url filtering

1. Router

- Thực hiện đặt IP, định tuyến cho các mạng LAN bên trong và NAT cho mạng LAN bên trong đi internet.

Mã:

R1(config)#interface f0/0

R1(config-if)#no shutdown

R1(config-if)#ip address dhcp

R1(config-if)#int f0/1

R1(config-if)#ip address 172.16.16.254 255.255.255.0

R1(config-if)#no shutdown

// Route mạng 192.168.10.0 ra internet

R1(config)#ip route 192.168.10.0 255.255.255.0 172.16.16.1

//NAT overload

R1(config)#access-list 1 permit any

R1(config)#ip nat inside source list 1 interface f0/0 overload

R1(config)#int f0/0

R1(config-if)#ip nat outside

R1(config-if)#int f0/1

R1(config-if)#ip nat insideR1(config)#do ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 72/78/84 ms

- Đặt IP, nameif cho các internface và trỏ Default-route về Router.

Mã:

ciscoasa(config-if)# interface g0

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# ip address 172.16.16.1 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# int g1

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# ip address 192.168.10.1 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# int g2

ciscoasa(config-if)# nameif dmz

ciscoasa(config-if)# security-level 50

ciscoasa(config-if)# ip address 10.2.2.1 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config)# route outside 0 0 172.16.16.254ciscoasa(config)# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 70/94/130 ms

3. Configure Cisco ASA POLICY ICMP

- Đến đây như thường lệ các bạn sẽ dùng lệnh "fixup protocol icmp" để cho PC vùng inside ra internet. Tuy nhiên ở bài này mình sẽ dùng lệnh khác để bạn có thể hiểu rõ về lệnh "fixup protocol icmp" như thế nào, ở đâu mà nó chui ra

- Bước 1: Viết 1 ACL cho phép ping.

Mã:

ciscoasa(config)# access-list ICMP extended permit icmp any any echo

Mã:

ciscoasa(config)# class-map ICMP

ciscoasa(config-cmap)# match access-list ICMP

Mã:

ciscoasa(config)# policy-map POLICY

ciscoasa(config-pmap)# class ICMP

ciscoasa(config-pmap-c)# inspect icmp

ciscoasa(config)# service-policy POLICY interface inside- Bây giờ bạn qua PC và ping ra internet thành công.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới