Nguyễn Tuấn Phát

Intern

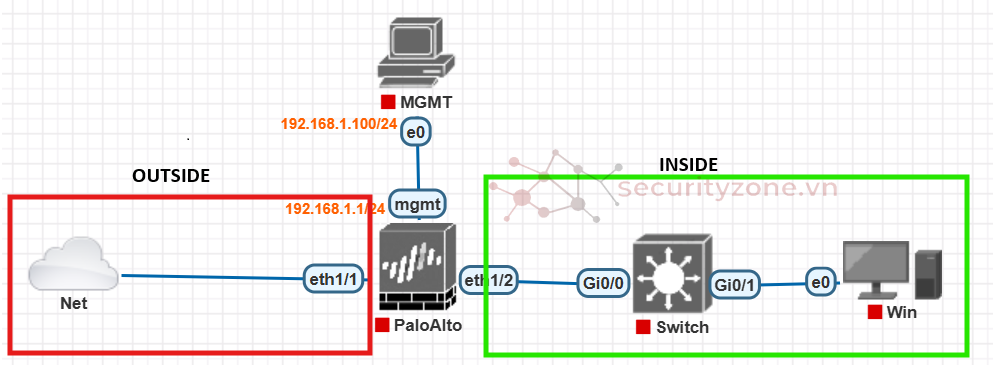

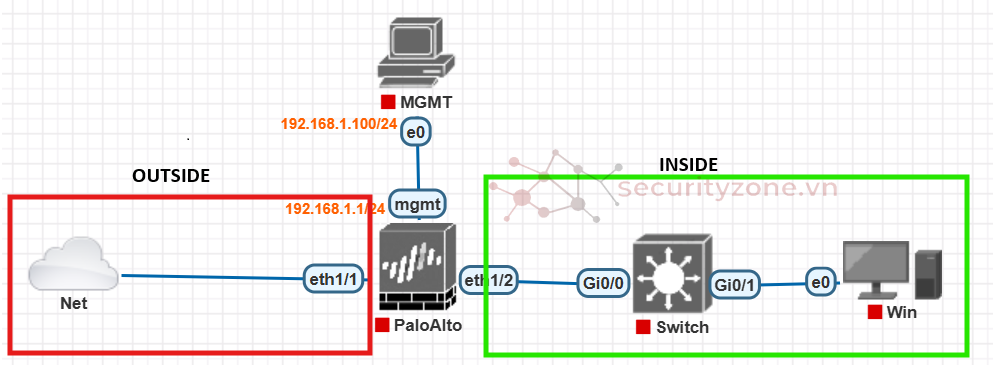

Xin chào mọi người, ở bài viết trước, chúng ta đã cài đặt thành công và cấu hình các thông tin cơ bản (hostname, DNS,...) cho PAN Firewall. Ở bài viết này, mình sẽ cùng tìm hiểu và cấu hình mạng và security zones cho các interface của PAN Firewall.

Mục lục

I. Network/Firewall Interface

Mô hình mạng sử dụng trong bài lab:

I. Network/Firewall Interface

1. Tổng quan về interface

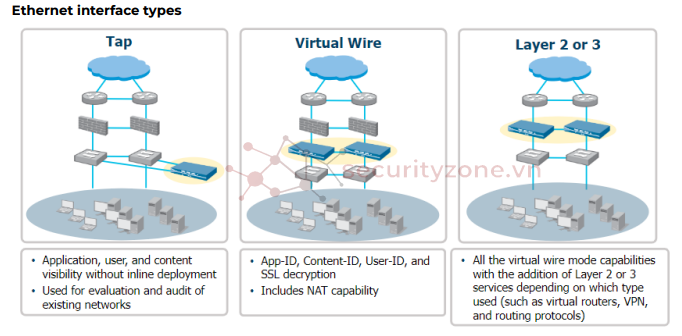

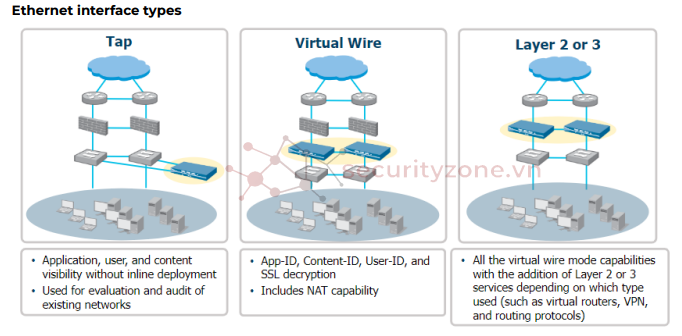

Các data ports trên Firewall Palo Alto có vai trò xử lý lưu lượng vào và ra thiết bị. Firewall có thể hoạt động đồng thời ở nhiều mô hình triển khai khác nhau nhờ khả năng cấu hình đa dạng trên từng interface. Cụ thể, một interface Ethernet có thể được cấu hình ở các chế độ: Tap, Virtual Wire, Layer 2, Layer 3, hoặc Decrypt Mirror tùy theo yêu cầu. Các loại interface mà PAN-OS hỗ trợ:

Mục lục

I. Network/Firewall Interface

1. Tổng quan về interface

2. Cấu hình interface

II. Security Zone1. Tổng quan về zone

2. Cấu hình zone

III. Tổng kếtMô hình mạng sử dụng trong bài lab:

I. Network/Firewall Interface

1. Tổng quan về interface

Các data ports trên Firewall Palo Alto có vai trò xử lý lưu lượng vào và ra thiết bị. Firewall có thể hoạt động đồng thời ở nhiều mô hình triển khai khác nhau nhờ khả năng cấu hình đa dạng trên từng interface. Cụ thể, một interface Ethernet có thể được cấu hình ở các chế độ: Tap, Virtual Wire, Layer 2, Layer 3, hoặc Decrypt Mirror tùy theo yêu cầu. Các loại interface mà PAN-OS hỗ trợ:

- Physical interfaces: hỗ trợ 2 loại cáp: copper và fiber-optic, interface này có thể cấu hình thành nhiều loại: Tap, HA, Log Card, Decrypt Mirror, Virtual Wire, Layer 2, Layer3, Aggregate Ethernet.

- Logical interfaces: bao gồm VLAN interface, loopback interface và tunnel interface. Yêu cầu cần phải cấu hình physical interface trước khi tạo VLAN/Tunnel interface

PAN-OS hỗ trợ nhiều loại Ethernet interface như Tap, Virtual Wire, Layer 2, Layer 3 và HA. Mỗi firewall có thể được cấu hình nhiều loại interface khác nhau để đáp ứng các yêu cầu triển khai trong mạng (ví dụ dùng Tap để giám sát, Layer 3 để định tuyến, Virtual Wire để triển khai inline mà không cần IP,…).

Ngoài các interface chính ra, còn có một số interface đáng chú ý sau:

Ngoài các interface chính ra, còn có một số interface đáng chú ý sau:

- HA: Đồng bộ cấu hình và heartbeat, session. Nếu cấu hình active/active có thể hỗ trợ chuyển tiếp gói tin.

- Management: dùng để quản trị và truy cập thiết bị qua mạng (WEB/CLI).

- Decrypt Mirror: Sao chép traffic đã giải mã sang thiết bị phân tích như NetWitness/Solera, thường dùng cho Data Loss Prevention. Tuy nhiên interface này không hỗ trợ dòng VM-series Firewall.

- Log Card (PA-7000 Series): chuyển tiếp log. Một data port trên PA-7000 phải được cấu hình làm Log Card vì MGT Interface không xử lý nổi toàn bộ log.

- Aggregate (AE): Ghép nhiều physical interface thành một logical interface giúp tăng băng thông và dự phòng (theo chuẩn LACP - IEEE 802.1AX). Không hỗ trợ VM-Series.

- Loopback: Interface ảo layer 3, thường ứng dụng trong DNS Sinkhole, GlobalPRotect, nhận diện routing,...

- Tunnel: Dùng trong VPN (IPSec/SSL), phải gán zone và virtual router, không bắt buộc phải có IP.

- SD-WAN: Tập hợp nhiều link có cùng type (VPN tunnel link hoặc Direct Internet access link). Quản lý kết nối ISP theo chính sách SD-WAN.

Tham khảo thêm: https://docs.paloaltonetworks.com/p...twork-interfaces/firewall-interfaces-overview

2. Cấu hình interface

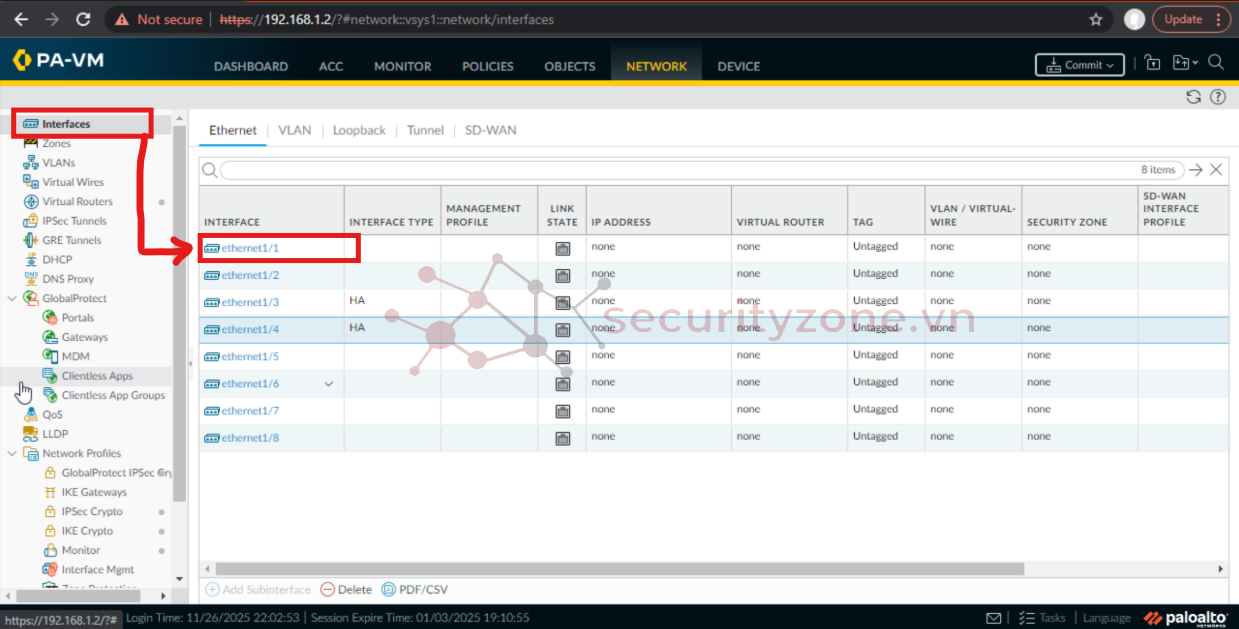

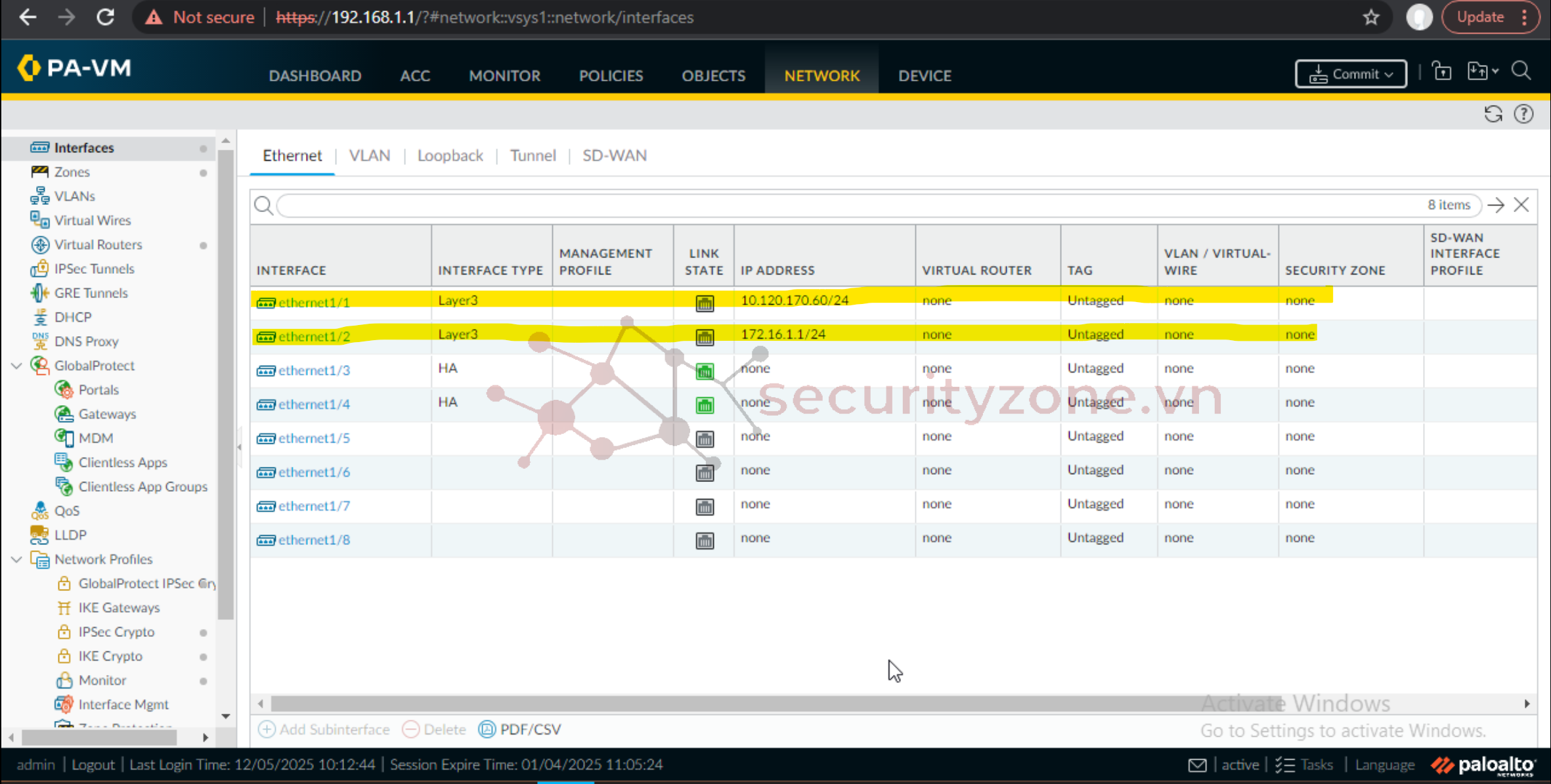

Truy cập đến Network > Interface, sau đó chọn vào interface muốn cấu hình:

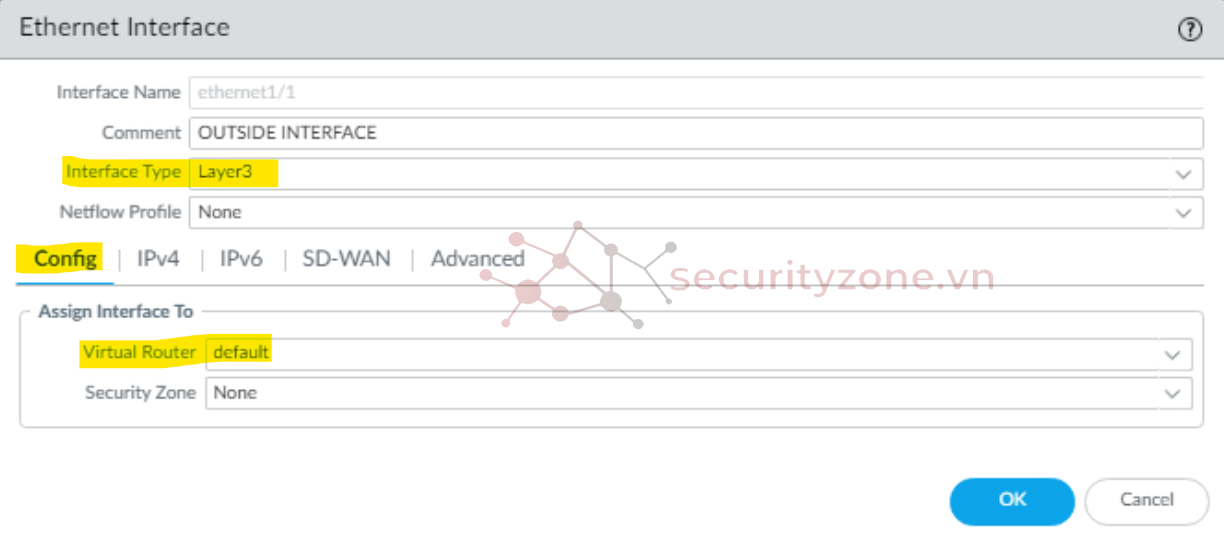

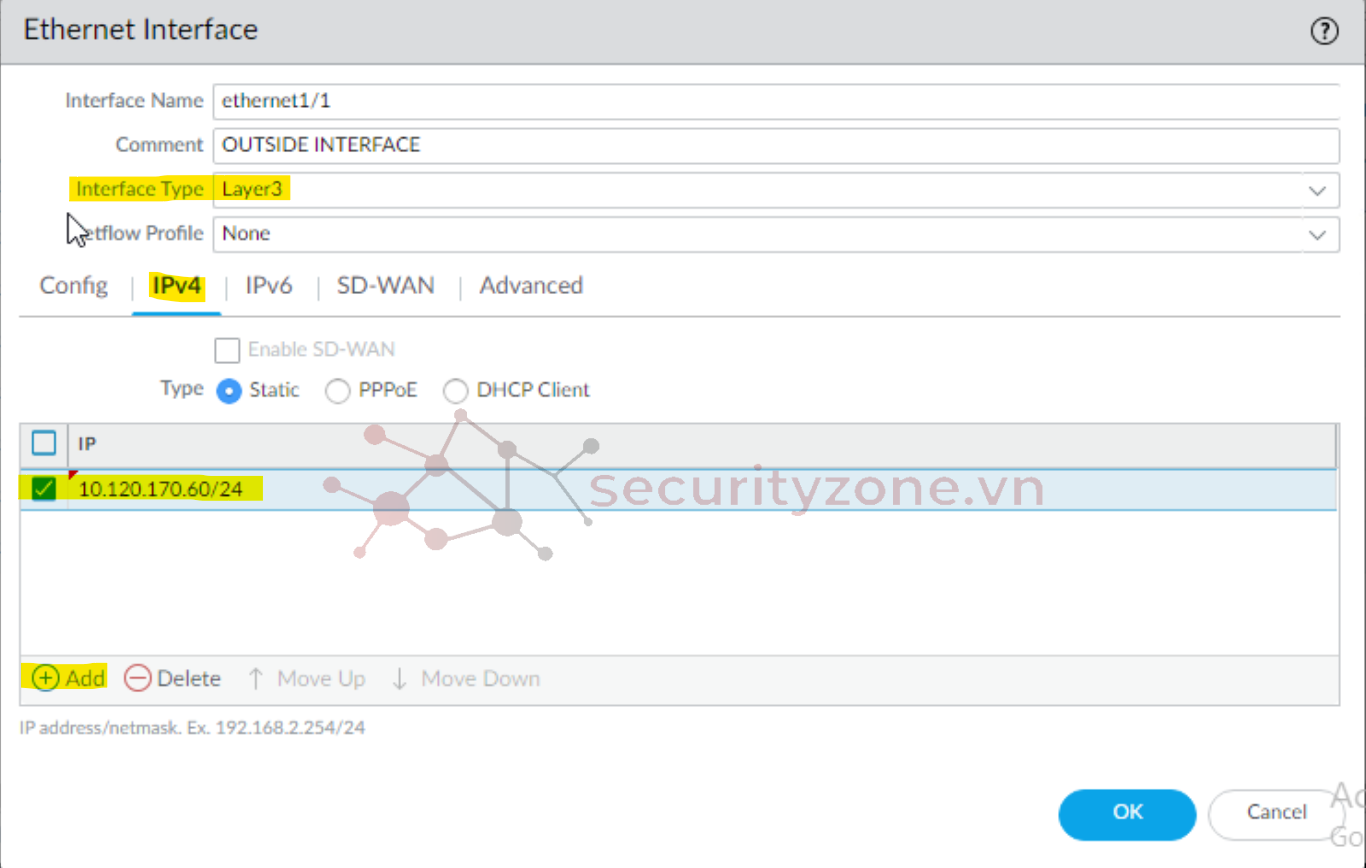

Cấu hình interface OUTSIDE như sau:

2. Cấu hình interface

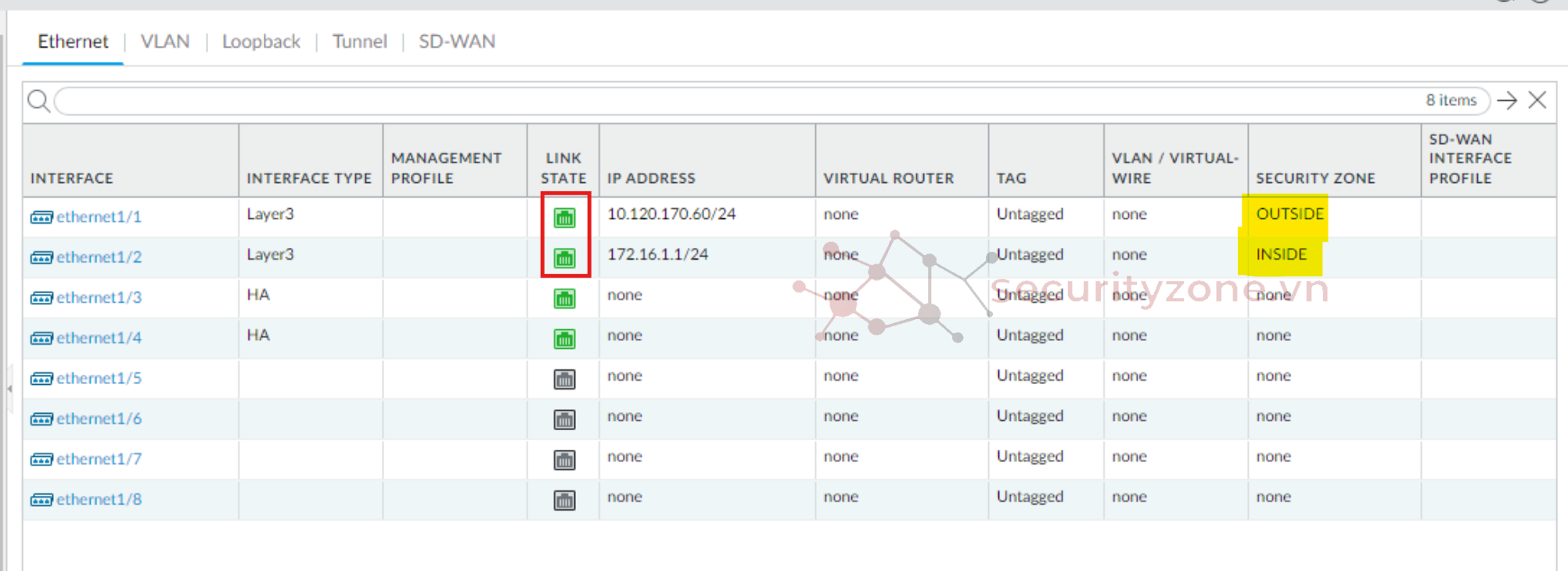

Truy cập đến Network > Interface, sau đó chọn vào interface muốn cấu hình:

Cấu hình interface OUTSIDE như sau:

- Interface Type: Layer3

- Config:

- Virtual Router: default

- IPv4:

- Type: Static

- IP: <IP_ADDRESS>/<SUBNET_MASK>

Tạo tương tự với interface INSIDE:

II. Cấu hình Security Zone

1. Tổng quan về zone

Security Zone là một khái niệm logic dùng để nhóm các physical interface và virtual interface trên Firewall Palo Alto Networks nhằm kiểm soát, bảo mật và ghi log lưu lượng đi qua các interface đó.

Một interface trên firewall để hoạt động được phải được gán vào một security zone. Một zone có thể có nhiều interface cùng loại gán vào nó (Tap, L2, L3 interfaces), nhưng một interface chỉ có thể thuộc về một zone.

2. Cấu hình zone

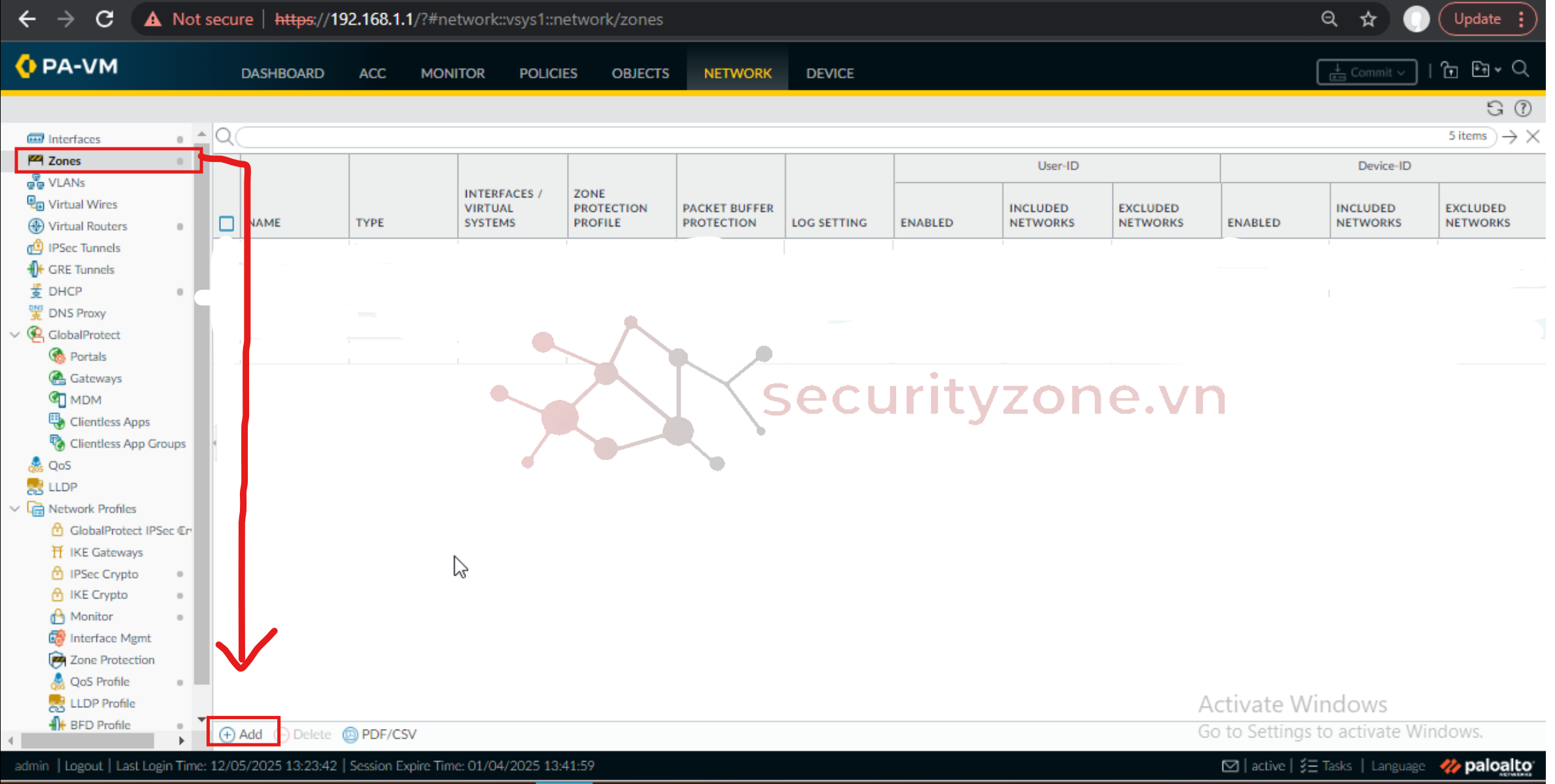

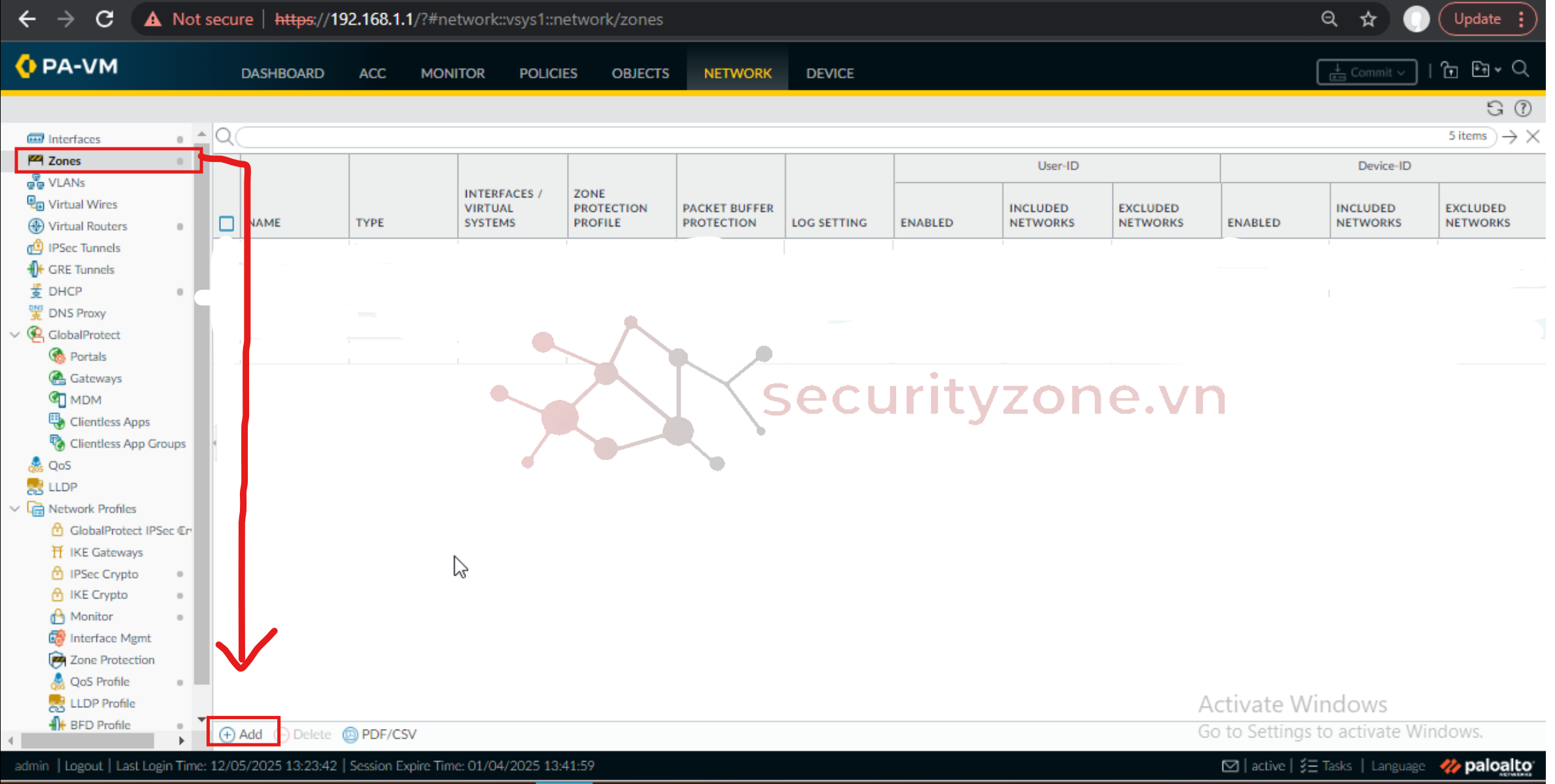

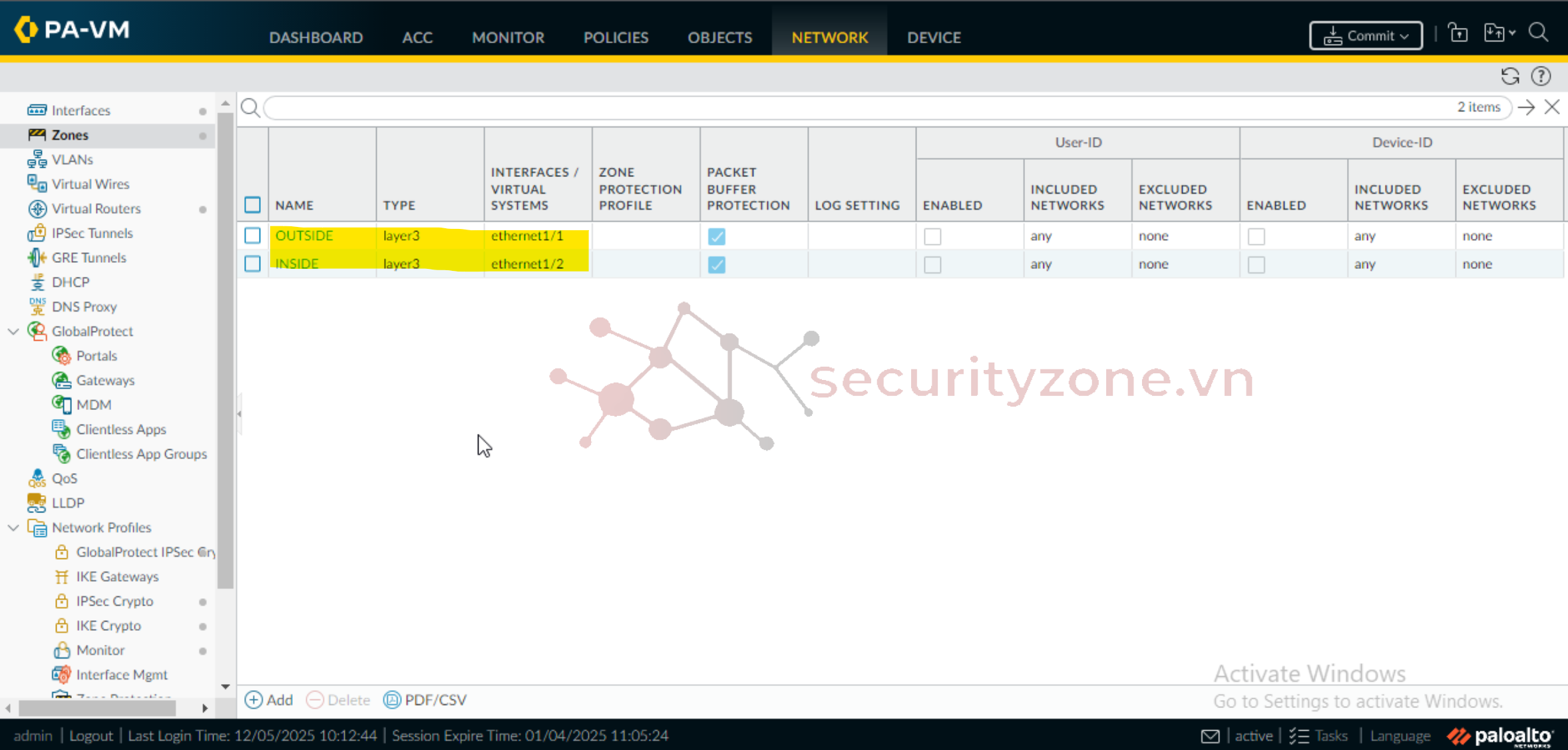

Truy cập đến Network > Zones, sau đó chọn "Add" để thêm zone mới:

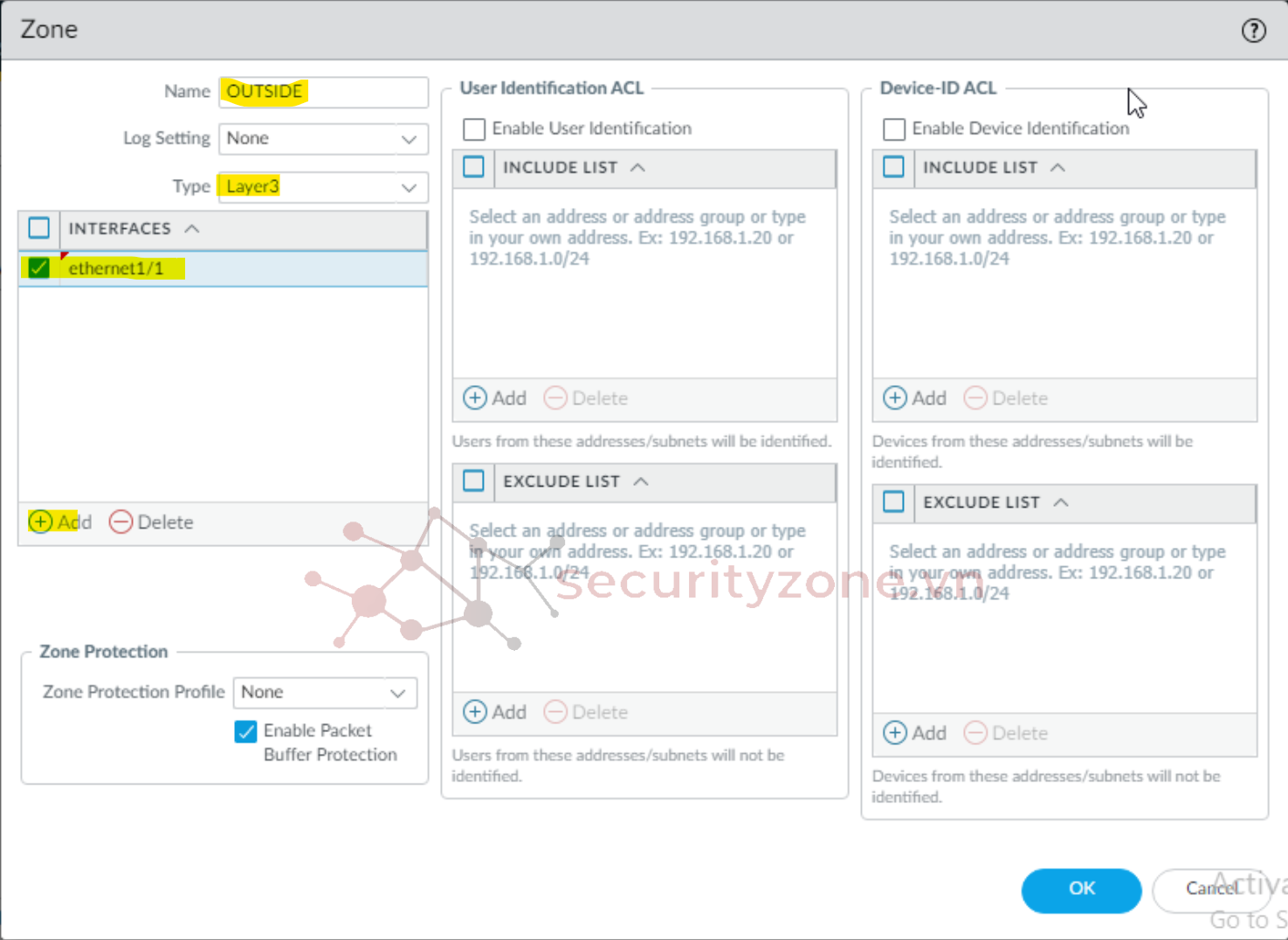

Cấu hình Zone như sau:

Truy cập đến Network > Zones, sau đó chọn "Add" để thêm zone mới:

Cấu hình Zone như sau:

- Name: Tên của Zone

- Type: Layer 3

- Interface: chọn interface muốn gán zone (các interface này chỉ xuất hiện khi chọn đúng zone type)

Tạo tương tự cho zone INSIDE, sau khi cấu hình các interface được chọn lúc cấu hình sẽ tự động gán zone tương ứng.

Lúc này, khi quay lại tab Interface ta thấy 2 interface vừa được cấu hình ip và zone đã được bật lên và có thể nhận traffic đi qua.

III. Tổng kết

Trong bài viết này, chúng ta đã tìm hiểu về vai trò và cách cấu hình các interface, zone trên Palo Alto Network Firewall - yếu tố quan trọng quyết định hướng xử lý và kiểm soát lưu lượng của firewall.

Sau khi hoàn thành cấu hình phần này, firewall đã sẵn sàng để xử lý, kiểm soát và ghi log traffic giữa các vùng mạng.

Mình cảm ơn mọi người đã theo dõi bài viết của mình !

Bài viết liên quan

Được quan tâm

Bài viết mới