Nguyễn Tuấn Phát

Intern

Xin chào mọi người, ở bài viết trước về NAC, chúng ta biết được việc kiểm soát các thiết bị và người dùng ngay từ các bước đầu truy cập là yếu tố quan trọng trong việc bảo vệ hệ thống. Giải pháp NAC thực hiện điều này thông qua sự hỗ trợ của một vài giao thức, điển hình như 802.1X, RADIUS và VLANs.

Các giao thức này kết hơp với nhau tạo thành một nền tảng vững chắc dành cho các giải pháp NAC. Trong bài viết này, mình sẽ cùng tìm hiểu về vai trò, cách thức hoạt động và mối liên hệ giữa các giao thức này trong quá trình kiểm soát truy cập mạng.

Mục lục

I. Giao thức 802.1X

IV. Tích hợp các giao thức trong NAC

V. Tổng kết

I. Giao thức 802.1X

1. Khái niệm

802.1X là một chuẩn IEEE dùng để cung cấp cơ chế kiểm soát truy cập mạng dựa trên xác thực (Port-based Network Access Control - PNAC). Nó hoạt động như một một cánh cổng bảo vệ, cho phép hoặc từ chối thiết bị & người dùng truy cập mạng dựa trên kết quả xác thực.

Thành phần của 802.1X:

Các giao thức này kết hơp với nhau tạo thành một nền tảng vững chắc dành cho các giải pháp NAC. Trong bài viết này, mình sẽ cùng tìm hiểu về vai trò, cách thức hoạt động và mối liên hệ giữa các giao thức này trong quá trình kiểm soát truy cập mạng.

Mục lục

I. Giao thức 802.1X

1. Khái niệm

2. Cách thức hoạt động

II. GIao thức RADIUS1. Khái niệm

2. Cách thức hoạt động

III. Giao thức VLANsIV. Tích hợp các giao thức trong NAC

V. Tổng kết

I. Giao thức 802.1X

1. Khái niệm

802.1X là một chuẩn IEEE dùng để cung cấp cơ chế kiểm soát truy cập mạng dựa trên xác thực (Port-based Network Access Control - PNAC). Nó hoạt động như một một cánh cổng bảo vệ, cho phép hoặc từ chối thiết bị & người dùng truy cập mạng dựa trên kết quả xác thực.

Thành phần của 802.1X:

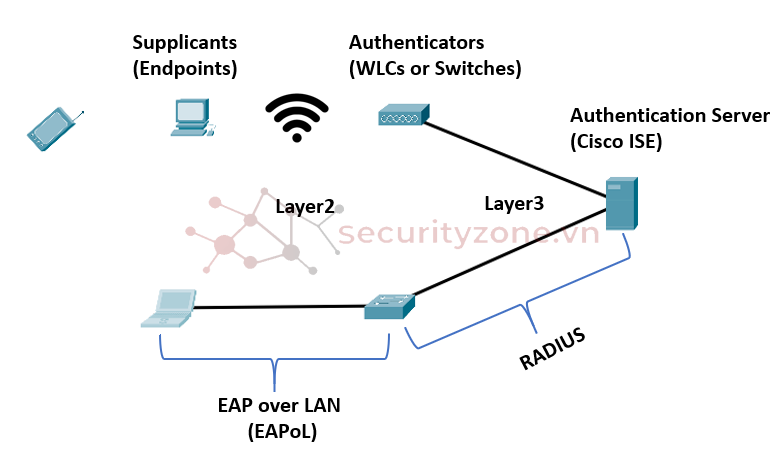

- Supplicant (client-end user): Thiết bị muốn truy cập mạng.

- Authenticator (access point/switch): Thiết bị trung gian kiểm soát cổng mạng.

- Authentication server (thường là RADIUS server): Máy chủ xác thực người dùng hoặc thiết bị.

2. Cách thức hoạt động

Khởi tạo (Initiation)

Khi một thiết bị muốn kết nối vào mạng (qua switch hoặc authenticator), supplicant sẽ chờ switch/authenticator gửi khung EAP Request để yêu cầu cung cấp danh tính. Authenticator gửi yêu cầu này qua Layer 2.

Xác thực (Authentication)

Sau khi gửi danh tính (EAP Response), thiết bị và server xác thực trao đổi các gói EAP Request / EAP Response:

- Authenticator chuyển tiếp các yêu cầu và phản hồi giữa supplicant và authentication server.

- Authentication server kiểm tra thông tin người dùng.

Ủy quyền (Authorization)

Nếu thông tin hợp lệ, authenticator sẽ đặt port ở trạng thái "authorized" cho phép lưu lượng mạng đi qua, và sẽ chặn nếu như không hợp lệ.

Ghi nhận (Accounting)

Được thực hiện thông qua RADIUS, ghi lại thông tin về thiết bị, thời điểm bắt đầu, thời điểm kết thúc và thời gian của session. Các record này sẽ được gửi đến máy chủ accounting để theo dõi.

Kết thúc (Termination)

Khi người dùng rời mạng hoặc phiên kết thúc, thông tin được cập nhật trên máy chủ accounting và quyền truy cập bị thu hồi.

II. Giao thức RADIUS (Remote Authentication Dial-In User Service)

1. Khái niệm

RADIUS là một giao thức mạng dùng để tập trung xử lý authentication, authorization và ghi nhận phiên truy cập (accounting) cho người dùng, thiết bị khi truy cập mạng hoặc remote.

RADIUS thường hoạt động như một máy chủ trung tâm (RADIUS Server), nhận các yêu cầu từ các thiết bị mạng (NAS – Network Access Server, switches, wireless controllers) và quyết định cho phép hay từ chối truy cập dựa trên thông tin xác thực và chính sách.

2. Cách thức hoạt động

Sau khi NAS nhận được dữ liệu xác thực từ người dùng và gửi Access-Request đến RADIUS Server. Máy chủ sẽ kiểm tra tính hợp lệ của request bằng cách so sánh với dữ liệu trong database.

Sau khi xử lý, RADIUS Server có thể phản hồi theo 3 cách: accept access, reject hoặc challenge (Yêu cầu thêm thông tin)

Nếu yêu cầu truy cập được chấp nhận, người dùng sẽ được ủy quyền sẽ kèm theo các các thuộc tính như: thời gian kết nối tối đa, giao thức được phép sử dụng, hoặc địa chỉ IP mà người dùng được gán trong session.

III. Giao thức VLANs

Nếu thông tin hợp lệ, authenticator sẽ đặt port ở trạng thái "authorized" cho phép lưu lượng mạng đi qua, và sẽ chặn nếu như không hợp lệ.

Ghi nhận (Accounting)

Được thực hiện thông qua RADIUS, ghi lại thông tin về thiết bị, thời điểm bắt đầu, thời điểm kết thúc và thời gian của session. Các record này sẽ được gửi đến máy chủ accounting để theo dõi.

Kết thúc (Termination)

Khi người dùng rời mạng hoặc phiên kết thúc, thông tin được cập nhật trên máy chủ accounting và quyền truy cập bị thu hồi.

II. Giao thức RADIUS (Remote Authentication Dial-In User Service)

1. Khái niệm

RADIUS là một giao thức mạng dùng để tập trung xử lý authentication, authorization và ghi nhận phiên truy cập (accounting) cho người dùng, thiết bị khi truy cập mạng hoặc remote.

RADIUS thường hoạt động như một máy chủ trung tâm (RADIUS Server), nhận các yêu cầu từ các thiết bị mạng (NAS – Network Access Server, switches, wireless controllers) và quyết định cho phép hay từ chối truy cập dựa trên thông tin xác thực và chính sách.

2. Cách thức hoạt động

Sau khi NAS nhận được dữ liệu xác thực từ người dùng và gửi Access-Request đến RADIUS Server. Máy chủ sẽ kiểm tra tính hợp lệ của request bằng cách so sánh với dữ liệu trong database.

Sau khi xử lý, RADIUS Server có thể phản hồi theo 3 cách: accept access, reject hoặc challenge (Yêu cầu thêm thông tin)

Nếu yêu cầu truy cập được chấp nhận, người dùng sẽ được ủy quyền sẽ kèm theo các các thuộc tính như: thời gian kết nối tối đa, giao thức được phép sử dụng, hoặc địa chỉ IP mà người dùng được gán trong session.

III. Giao thức VLANs

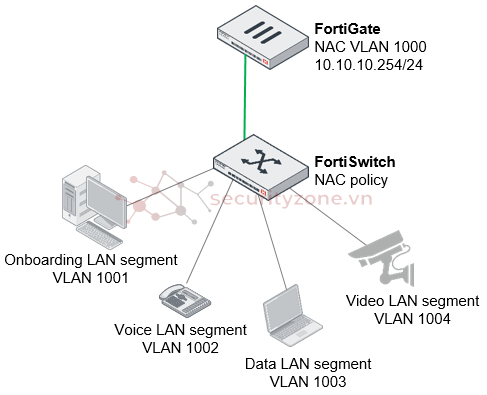

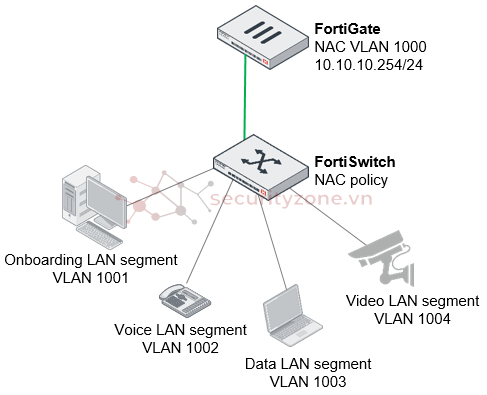

- VLAN (Virtual Local Area Network) là mạng LAN ảo cho phép phân chia một hạ tầng mạng vật lý thành nhiều mạng logic riêng biệt.

- VLAN giúp cô lập và phân loại người dùng, thiết bị theo nhóm, tăng cường bảo mật bằng cách cách ly các thiết bị đáng ngờ vào VLAN Quarantine.

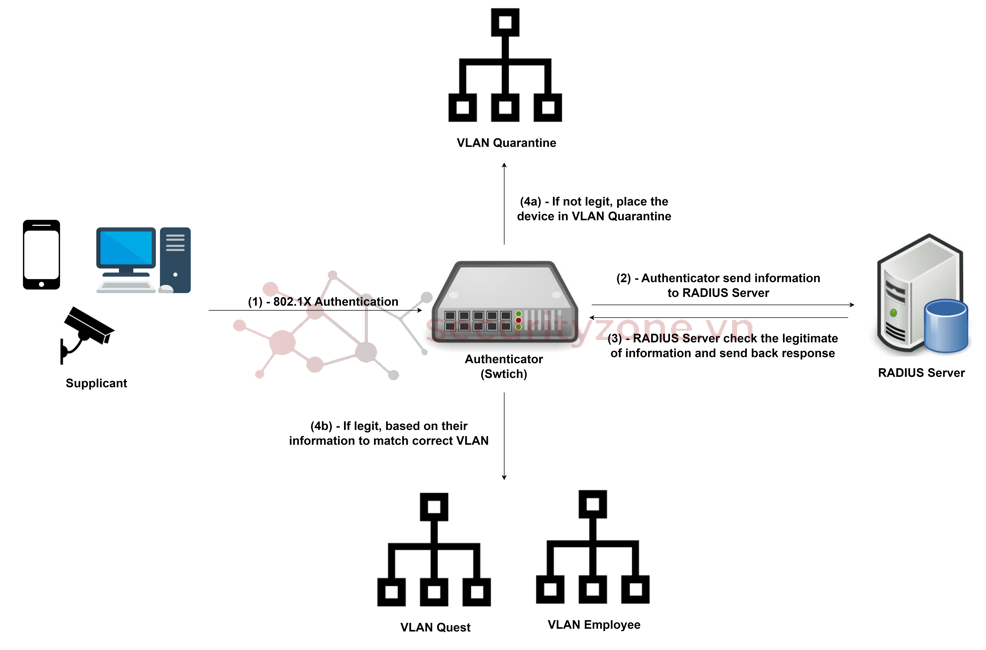

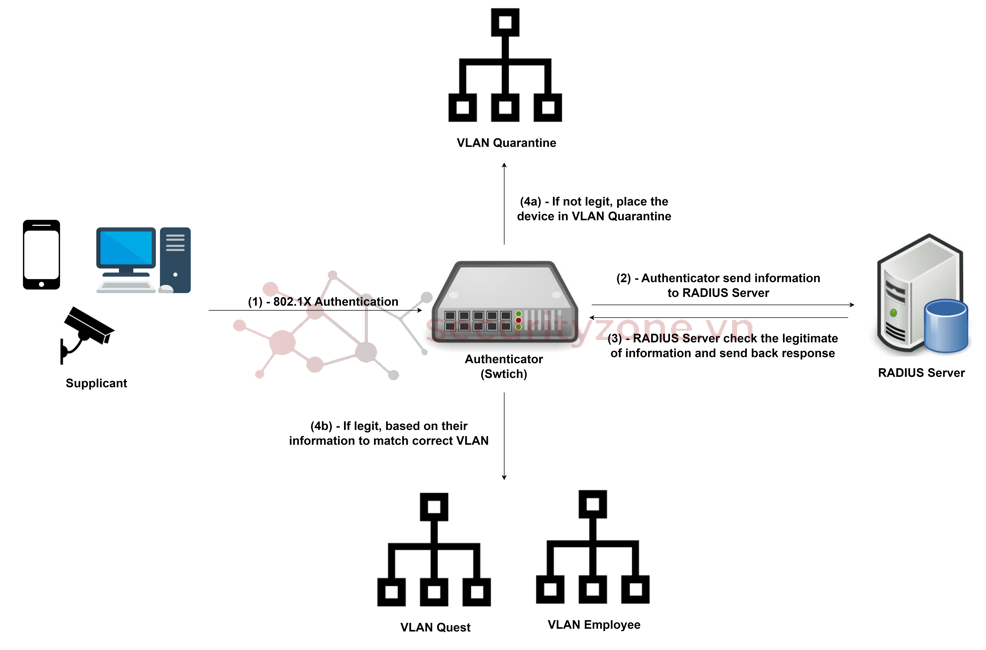

IV. Tích hợp các giao thức trong NAC

- Khi người dùng/thiết bị gửi yêu cầu truy cập, cần qua giao thức 802.1X để xác thực danh tính trước khi được phép truy cập. Đây là bước xác thực ban đầu trong NAC

- RADIUS Server sau khi nhận được request từ NAS và máy chủ xác thực. Nó chịu trách nhiệm xác thực, cấp quyền , và ghi nhận. Trong NAC, RADIUS đóng vai trò bộ não xử lý chính sách truy cập.

- Sau khi xác thực và ủy quyền thành công hoặc thất bại, NAC sử dụng VLAN để phân loại và cô lập thiết bị. Ví dụ: thiết bị đạt chuẩn vào VLAN nhân viên, khách truy cập vào VLAN Guest, hoặc thiết bị vi phạm bị đưa vào VLAN Quarantine.

V. Tổng kết

Qua bài viết, ta thấy rằng 802.1X, RADIUS và VLANs là ba giao thức cốt lõi, đóng vai trò nền tảng trong việc triển khai giải pháp NAC. Khi được tích hợp các giao thức này vào NAC sẽ tạo nên một cơ chế bảo mật vững chắc, giúp doanh nghiệp vừa bảo vệ hệ thống, vừa đơn giản hóa việc quản trị truy cập mạng, đồng thời nâng cao tính bảo mật và hiệu quả vận hành.

Mình cảm ơn mọi người đã theo dõi bài viết của mình, nếu mọi người có thắc mắc gì liên quan đến bài viết này thì có thể để lại comment ở phía dưới.

Các tài liệu tham khảo liên quan:

https://www.fortinet.com/resources/cyberglossary/802-1x-authentication

https://www.fortinet.com/resources/cyberglossary/radius-protocol

Bài viết liên quan

Bài viết mới