Tìm Hiểu Các Giao Thức Liên Quan Đến Giải Pháp PAM

Vai Trò và Tích Hợp Trong Quản Lý Truy Cập Đặc Quyền

Vai Trò và Tích Hợp Trong Quản Lý Truy Cập Đặc Quyền

1. Giới thiệu

- Ở Lý thuyết 1 chúng ta đã cùng nhau tìm hiểu định nghĩa của PAM, để tiếp nối chủ đề này ở lý thuyết 2 mình xin trình bày các giao thức liên quan đến giải pháp PAM: Vai trò và tích hợp trong quản lý truy cập đặc quyền.- Trong bối cảnh an ninh mạng ngày càng phức tạp, việc quản lý truy cập đặc quyền trở thành một trọng tâm trong bảo mật hệ thống CNTT. Giải pháp PAM (Privileged Access Management) ra đời để kiểm soát và giám sát quyền truy cập vào các tài nguyên nhạy cảm trong doanh nghiệp, bao gồm hệ thống, thiết bị, ứng dụng và dữ liệu. Một phần cốt lõi trong kiến trúc PAM chính là việc tích hợp với các giao thức xác thực, ủy quyền và truy cập từ xa như LDAP, Kerberos, SSH và RDP. Việc hiểu rõ cách các giao thức này vận hành và tương tác với hệ thống PAM là điều kiện tiên quyết để triển khai giải pháp bảo mật hiệu quả.

2. Các Giao Thức Cốt Lõi Trong Tích Hợp PAM

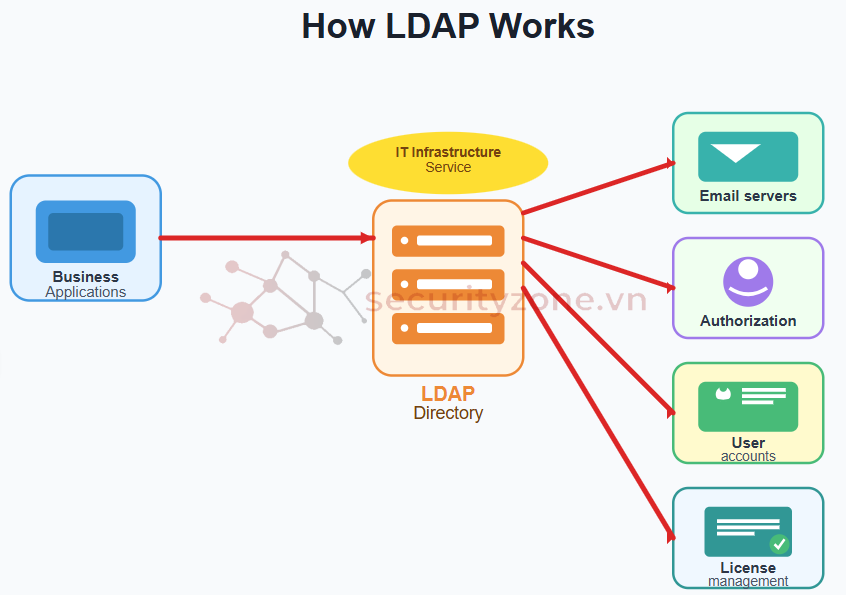

Trong quá trình triển khai giải pháp Quản lý truy cập đặc quyền (PAM), việc tích hợp các giao thức mạng và xác thực là điều cốt lõi để đảm bảo hệ thống hoạt động hiệu quả, đồng bộ và an toàn. Dưới đây là những giao thức quan trọng thường được sử dụng:a) LDAP(Lightweight Directory Access Protocol) – Giao Thức Truy Vấn Thư Mục

- Nguồn gốc: Được phát triển từ cuối thập niên 1980 bởi University of Michigan, LDAP là một phiên bản nhẹ hơn của giao thức X.500, giúp truy vấn dữ liệu thư mục trong môi trường mạng TCP/IP.

Mục đích chính là cung cấp phương thức truy vấn và sửa đổi dữ liệu trong thư mục định danh (directory service) qua mạng TCP/IP với độ nhẹ và đơn giản cao hơn.

Giao thức LDAP được chuẩn hóa bởi IETF và được hỗ trợ rộng rãi trong các hệ điều hành doanh nghiệp, đặc biệt là Windows với Active Directory và Linux với OpenLDAP.

- Vai trò: LDAP đóng vai trò như một "single source of truth" – trung tâm kiểm soát và phân phối danh tính người dùng:

- Xác thực người dùng: Đối chiếu thông tin username/password.

- Phân quyền truy cập: Liên kết với hệ thống Authorization/Role-based access control (RBAC).

- Tích hợp với email, SSO, VPN, và các ứng dụng nội bộ.

- Hỗ trợ tiêu chuẩn như StartTLS hoặc LDAPS để mã hóa kết nối.

- Tích hợp với PAM:

PAM không hoạt động đơn lẻ – nó cần các hệ thống xác thực danh tính mạnh mẽ như LDAP để xác minh quyền của tài khoản đặc quyền. Việc tích hợp diễn ra theo cách sau:

- Kết nối LDAP vào PAM như một Identity Provider (IdP):

- Cấu hình PAM để truy vấn LDAP (hoặc AD) nhằm xác thực thông tin đăng nhập người dùng.

- Thường yêu cầu cấu hình DN (Distinguished Name), Base DN, Bind DN, mật khẩu ứng dụng, và schema tương thích.

- PAM thực hiện tra cứu thông tin nhóm/người dùng đặc quyền từ LDAP:

- Giúp xác định xem ai là “Privileged User”, ai được ghi nhận là “Admin”, “DevOps”,...

- Phân quyền động:

- Dựa trên các thuộc tính trong LDAP (ví dụ: nhóm = “IT_Admin”), PAM sẽ áp dụng chính sách tương ứng cho phiên làm việc hoặc quyền truy cập hệ thống.

- Audit và ghi nhật ký phiên làm việc:

- Khi người dùng xác thực qua LDAP và sử dụng phiên truy cập đặc quyền, PAM ghi lại toàn bộ phiên làm việc đó (session recording/audit trail)

b) Kerberos - Giao thức xác thực dựa trên vé

- Nguồn gốc: Kerberos được phát triển vào những năm 1980 tại Viện Công nghệ Massachusetts (MIT) như một phần của dự án Athena. Mục tiêu ban đầu của Kerberos là giải quyết vấn đề xác thực người dùng trên mạng không an toàn, đặc biệt là trong môi trường client-server, nơi mật khẩu không nên được truyền đi một cách rõ ràng qua mạng.

Kerberos đã trải qua nhiều phiên bản, với phiên bản phổ biến hiện nay là Kerberos V5, được chuẩn hóa bởi IETF trong RFC 4120.

Ngày nay, Kerberos là nền tảng xác thực cốt lõi trong nhiều hệ thống doanh nghiệp, đặc biệt là trong Windows Active Directory, và được hỗ trợ bởi nhiều hệ điều hành như Linux, macOS, và các dịch vụ bảo mật hiện đại.

- Vai trò: Kerberos đóng vai trò là một hệ thống xác thực tập trung, dựa trên mô hình “bên thứ ba tin cậy” (Trusted Third Party):

- Bảo vệ danh tính người dùng: Giúp người dùng xác thực một cách an toàn mà không phải gửi mật khẩu qua mạng.

- Cấp quyền truy cập đến các dịch vụ: Cung cấp vé truy cập (tickets) được mã hóa, cho phép người dùng truy cập vào các tài nguyên như máy chủ, cơ sở dữ liệu, hệ thống quản lý.

- Hỗ trợ xác thực đơn (SSO): Cho phép người dùng đăng nhập một lần và truy cập nhiều dịch vụ mà không phải xác thực lại.

- Chống tấn công giả mạo danh tính: Vé được mã hóa với thời gian sống giới hạn, giúp ngăn chặn các cuộc tấn công phát lại (replay attacks).

+ Authentication Server (AS) – Xác thực người dùng ban đầu.

+ Ticket Granting Server (TGS) – Cấp vé truy cập đến các dịch vụ

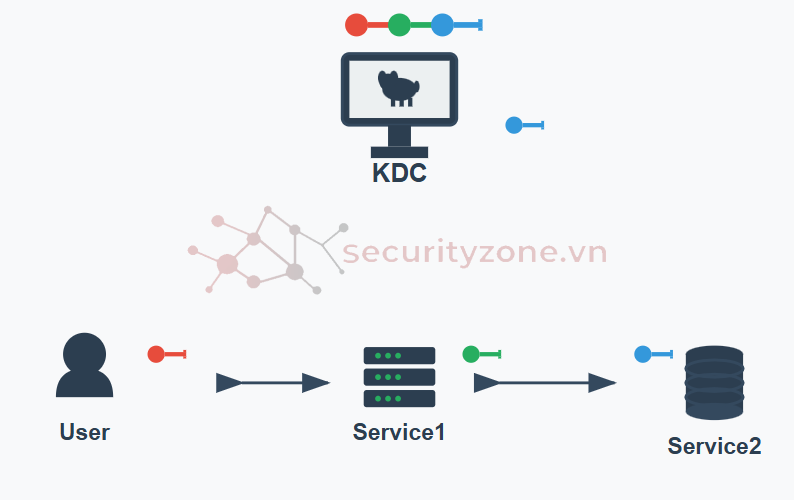

- Quy trình hoạt động của Kerberos gồm 3 bước chính:

- Xác thực người dùng với KDC (AS):

Người dùng gửi yêu cầu xác thực đến AS kèm theo tên đăng nhập. Nếu đúng, AS gửi về Ticket Granting Ticket (TGT), được mã hóa bằng khóa phiên và chỉ có TGS mới giải mã được. - Cấp vé dịch vụ (TGS):

Khi người dùng cần truy cập dịch vụ (như Service1, Service2...), họ gửi TGT đến TGS để yêu cầu Service Ticket. TGS trả về vé mã hóa chứa quyền truy cập tạm thời vào dịch vụ đó. - Truy cập dịch vụ:

Người dùng gửi vé dịch vụ đến server đích (Service1, Service2) để truy cập mà không cần gửi lại mật khẩu.

- Tích hợp với PAM: Trong các giải pháp PAM, Kerberos thường đóng vai trò là phương pháp xác thực chính cho người dùng trước khi được phép truy cập các tài khoản đặc quyền hoặc tài nguyên quan trọng. Việc tích hợp Kerberos vào PAM diễn ra theo các cách sau:

- Tích hợp xác thực đầu vào:

- Khi người dùng yêu cầu truy cập tài khoản đặc quyền (ví dụ: root, administrator), PAM có thể sử dụng Kerberos để xác thực danh tính ban đầu.

- Nếu xác thực thành công với KDC, PAM cấp quyền truy cập tương ứng dựa trên chính sách.

- SSO và vé tạm thời (Kerberos ticket):

- PAM tận dụng vé Kerberos để cấp truy cập tạm thời đến các hệ thống backend (Unix, Windows, Database...).

- Ví dụ: một người dùng đăng nhập vào portal PAM và sử dụng SSO dựa trên Kerberos để truy cập vào Server1 mà không cần nhập lại mật khẩu.

- Cấp quyền truy cập theo nhóm (Authorization):

- PAM có thể tra cứu thông tin nhóm/role từ vé Kerberos hoặc từ chính hệ thống AD/KDC đi kèm.

- Dựa vào đó, PAM xác định liệu người dùng có phải là “Privileged User” hay không.

- Session recording và audit:

- Khi người dùng sử dụng vé Kerberos để truy cập hệ thống, PAM ghi lại toàn bộ phiên làm việc (session recording), bao gồm thời gian, hành vi, câu lệnh đã thực hiện.

- Điều này giúp đảm bảo kiểm soát và truy vết đầy đủ hành vi người dùng đặc quyền.

c) SSH (Secure Shell)

- Nguồn gốc: SSH (Secure Shell) được phát triển lần đầu tiên vào năm 1995 bởi Tatu Ylönen, một nhà nghiên cứu người Phần Lan tại Helsinki University of Technology. Mục tiêu ban đầu của ông là thay thế các giao thức truyền thống như Telnet, rlogin, và FTP, vốn truyền dữ liệu và thông tin đăng nhập ở dạng rõ (plain text), dễ bị nghe lén (sniffing) trên mạng.

- Vai trò: SSH là một giao thức mã hóa toàn phần (end-to-end encryption) được sử dụng chủ yếu để:

- Truy cập từ xa an toàn vào các hệ thống máy chủ (Unix/Linux/Windows).

- Thực thi lệnh từ xa và truyền tệp bảo mật (qua SCP hoặc SFTP).

- Chuyển tiếp cổng (port forwarding) và VPN dựa trên SSH.

- Tạo hầm bảo mật (tunnel) cho các giao thức không an toàn khác.

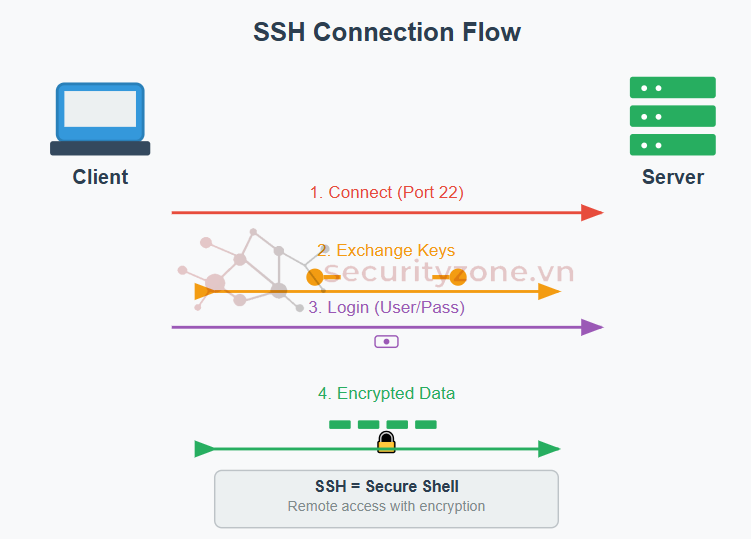

- Cách hoạt động: Quá trình thiết lập kết nối qua SSH bao gồm 3 giai đoạn chính:

- Trao đổi khóa (Key Exchange) – Hình ảnh minh họa quá trình này:

Trong giai đoạn này, SSH Client và SSH Server sử dụng các thuật toán trao đổi khóa (thường là Diffie-Hellman, ECDH, hoặc RSA) để tạo một khóa phiên (session key) – được dùng để mã hóa toàn bộ dữ liệu truyền giữa hai bên.

Quá trình này đảm bảo rằng mặc dù các khóa được trao đổi qua mạng, nhưng kẻ nghe lén không thể tái tạo được khóa phiên vì không có khóa riêng của hai bên. - Xác thực người dùng (Authentication):

Sau khi kênh mã hóa được thiết lập, người dùng sẽ xác thực bằng một trong các phương thức:- Mật khẩu (ít an toàn, thường bị vô hiệu hóa).

- Khóa công khai - private key/public key (phổ biến nhất).

- Xác thực hai yếu tố (2FA) hoặc qua agent.

- Truyền dữ liệu an toàn:

Sau khi xác thực thành công, dữ liệu giữa client và server được mã hóa toàn phần bằng khóa phiên. Tất cả lệnh từ xa, truyền file, hoặc điều khiển được thực hiện trong đường hầm bảo mật.

- Kiểm soát truy cập dựa trên khóa (Key-Based Access Control):

- PAM có thể quản lý cặp khóa SSH cho từng người dùng đặc quyền và sử dụng chúng để xác thực tự động.

- Thay vì cấp mật khẩu, người dùng được cấp quyền truy cập tạm thời thông qua một khóa riêng đã được PAM quản lý và ghi log.

- Proxy SSH và Session Brokering:

- Các hệ thống PAM (như BeyondTrust, CyberArk...) thường triển khai SSH Gateway hoặc jump server để làm trung gian.

- Người dùng không truy cập trực tiếp vào server đích, mà đi qua proxy SSH – nơi PAM có thể ghi lại phiên (session recording), quét lệnh, hoặc áp dụng chính sách truy cập.

- Giám sát và audit:

- PAM ghi lại toàn bộ phiên SSH, kể cả khi người dùng sử dụng shell tương tác (interactive bash).

- Thông tin như thời điểm, địa chỉ IP, lệnh đã thực thi, tệp đã truyền đều được lưu để phục vụ điều tra hoặc kiểm tra bảo mật.

- Quản lý khóa tập trung:

- PAM đảm nhận việc tạo, phân phối, thu hồi và xoay vòng khóa SSH theo chính sách tổ chức.

- Tránh tình trạng khóa tồn tại lâu dài trên hệ thống mà không được kiểm soát, giảm thiểu nguy cơ bị lộ khóa riêng.

d) RDP (Remote Desktop Protocol)

- Nguồn gốc: Được phát triển bởi Microsoft, và lần đầu tiên được giới thiệu trong hệ điều hành Windows NT 4.0 Terminal Server Edition (năm 1998). Kể từ đó, RDP đã trở thành một trong những giao thức tiêu chuẩn để điều khiển máy tính từ xa trong hệ sinh thái Windows.

Hiện nay, RDP phiên bản 10.x là phổ biến nhất, hỗ trợ mã hóa mạnh, truyền tệp, in ấn từ xa và trải nghiệm người dùng gần như như thật (near-native UX).

- Vai trò: Cho phép người dùng điều khiển giao diện Windows từ xa qua mạng và cung cấp trải nghiệm truy cập GUI cho quản trị viên. Hỗ trợ kỹ thuật từ xa, quản trị hệ thống, thực hiện các tác vụ đặc quyền mà không cần có mặt vật lý

Trong hệ thống PAM, RDP là phương thức truy cập phổ biến cho các quản trị viên, DevOps, và nhân viên kỹ thuật khi cần thao tác với máy chủ Windows, AD, SQL Server, ứng dụng nội bộ, v.v.

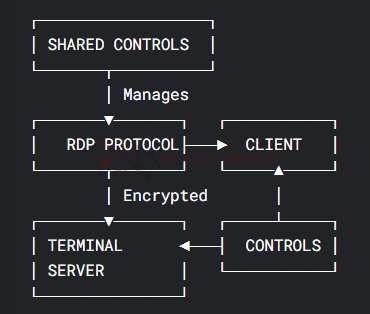

- Cách hoạt động: Sử dụng mô hình client-server qua TCP (port 3389).

Kết nối RDP được hình thành giữa hai thành phần:

+ Client (Máy người dùng)

+ Terminal Server (Máy đích, thường là máy chủ Windows có bật Remote Desktop Services)

Quy trình hoạt động:

- Thiết lập kết nối:

- Client gửi yêu cầu RDP đến server qua cổng mặc định TCP 3389 (hoặc UDP nếu hỗ trợ).

- Server phản hồi và tiến hành bắt tay TLS (Transport Layer Security) để thiết lập kênh mã hóa.

- Xác thực người dùng:

- Người dùng nhập username/password, có thể đi kèm 2FA hoặc smart card.

- Server xác thực dựa trên cơ chế của Windows (NTLM hoặc Kerberos tùy môi trường domain).

- Giao tiếp song phương:

- Dữ liệu hiển thị từ server (GUI, hình ảnh) được gửi về client.

- Các tương tác như bàn phím, chuột từ client được gửi ngược lên server.

- Shared Controls & Session Recording:

- khi tích hợp với PAM, cả người dùng và hệ thống quản trị (PAM hoặc supervisor) có thể theo dõi phiên, chia sẻ điều khiển, hoặc dừng truy cập nếu phát hiện nguy cơ.

- RDP Gateway (Jump Server) có kiểm soát:

- PAM triển khai một máy chủ trung gian (jump server hoặc proxy) để trung chuyển RDP.

- Người dùng không thể truy cập trực tiếp đến server mục tiêu, mà phải thông qua PAM – nơi thực hiện xác thực, ghi log, và áp chính sách.

- Session Brokering & Recording:

- PAM ghi lại toàn bộ phiên RDP bao gồm hình ảnh màn hình, thao tác chuột, phím gõ.

- Cho phép xem lại dưới dạng video hoặc log chi tiết để phục vụ audit, điều tra sự cố, hoặc tuân thủ.

- Just-in-time Access & Credential Injection:

- PAM không cấp mật khẩu cho người dùng, mà sử dụng cơ chế inject thông tin xác thực tạm thời để đăng nhập vào máy đích.

- Sau khi hết phiên làm việc, tài khoản có thể bị vô hiệu hóa hoặc đổi mật khẩu tự động.

- Tích hợp MFA và SSO:

- RDP kết hợp với PAM có thể yêu cầu 2FA trước khi khởi tạo phiên RDP.

- Trong môi trường SSO (Single Sign-On), PAM thực hiện xác thực trung tâm và cấp quyền dựa trên chính sách người dùng.

e) RADIUS (Remote Authentication Dial-In User Service)

Được sử dụng phổ biến trong các thiết bị mạng và VPN, hỗ trợ xác thực tập trung, cấp quyền và ghi log truy cập. PAM có thể tích hợp RADIUS để kiểm soát quyền truy cập từ xa và giám sát truy cập đến hệ thống.Với PAM, việc tích hợp RADIUS cho phép hệ thống kiểm soát việc xác thực và phân quyền người dùng từ xa một cách tập trung, đồng thời theo dõi được lịch sử truy cập thông qua log.

f) SAML (Security Assertion Markup Language)

Được sử dụng trong các hệ thống xác thực liên kết (SSO – Single Sign-On), giúp người dùng có thể truy cập nhiều dịch vụ chỉ bằng một lần đăng nhập. PAM tích hợp SAML để đơn giản hóa trải nghiệm người dùng mà vẫn đảm bảo kiểm soát chặt chẽ quyền truy cập.Khi được tích hợp với PAM, SAML giúp người dùng có trải nghiệm đăng nhập liền mạch vào nhiều hệ thống mà vẫn đảm bảo việc phân quyền được kiểm soát nghiêm ngặt.

g) OAuth 2.0 và OpenID Connect

là các giao thức phổ biến trong xác thực hiện đại và các nền tảng cloud. PAM sử dụng chúng để cấp quyền truy cập đến các API, ứng dụng SaaS hoặc nền tảng cloud một cách an toàn và theo chính sách quản trị xác định.PAM khai thác hai giao thức này để xác thực và quản lý quyền truy cập vào các tài nguyên số như API, ứng dụng SaaS, hoặc hệ thống cloud, phù hợp với xu hướng chuyển dịch hạ tầng lên đám mây.

h) SNMP (Simple Network Management Protocol)

Dù không tham gia trực tiếp vào xác thực, nhưng hỗ trợ quản lý trạng thái thiết bị và giám sát từ xa. Tích hợp SNMP giúp PAM nhận biết các sự kiện thay đổi cấu hình, giúp cảnh báo sớm và phản ứng kịp thời.Khi được tích hợp với PAM, SNMP giúp cảnh báo các sự kiện cấu hình bất thường hoặc thay đổi truy cập không mong muốn, từ đó hỗ trợ công tác giám sát bảo mật chủ động hơn.

Những giao thức trên không chỉ đóng vai trò hỗ trợ PAM hoạt động hiệu quả mà còn đảm bảo hệ thống duy trì được mức độ bảo mật cao, kiểm soát tập trung và khả năng mở rộng linh hoạt theo yêu cầu tổ chức.

3. Tổng kết vai trò các giao thức trong kiến trúc PAM

- Trong một hệ thống Quản lý Truy cập Đặc quyền (PAM), các giao thức bảo mật không chỉ đóng vai trò hỗ trợ kỹ thuật mà còn là nền tảng tạo nên một kiến trúc an toàn, linh hoạt và dễ mở rộng. Mỗi giao thức tham gia vào PAM mang theo một chức năng đặc thù, giúp hoàn thiện các khía cạnh khác nhau của việc kiểm soát truy cập đặc quyền.- Các giao thức như LDAP và Kerberos cung cấp cơ chế xác thực nội bộ mạnh mẽ, làm nền tảng để quản lý danh tính người dùng và quyền truy cập theo mô hình tập trung. SSH và RDP đảm bảo kết nối từ xa được mã hóa và giám sát chặt chẽ, phục vụ nhu cầu truy cập vào hệ thống từ xa một cách an toàn. Trong khi đó, RADIUS và SAML lại mở rộng khả năng xác thực và phân quyền trong môi trường mạng và các hệ thống liên kết (federated), cho phép người dùng truy cập nhiều tài nguyên bằng một cơ chế kiểm soát duy nhất. Với sự xuất hiện ngày càng phổ biến của cloud, OAuth 2.0 và OpenID Connect trở thành cầu nối giữa hệ thống PAM và các nền tảng SaaS, API, hay dịch vụ đám mây, giúp đảm bảo xác thực và ủy quyền theo đúng chính sách bảo mật của tổ chức.

- Cuối cùng, các giao thức như SNMP, dù không trực tiếp tham gia xác thực, lại đóng vai trò giám sát và phản ứng sớm trước các bất thường về truy cập hoặc cấu hình thiết bị.

Tổng thể, hệ sinh thái giao thức trong kiến trúc PAM hoạt động như một mạng lưới phối hợp – từ xác thực, phân quyền, kết nối bảo mật, giám sát đến tích hợp cloud – nhằm đảm bảo rằng mọi hành vi truy cập đặc quyền đều được kiểm soát, ghi nhận và đáp ứng chính xác với mức độ rủi ro phù hợp. Đây chính là nền tảng để xây dựng một hệ thống bảo mật hiện đại, toàn diện và thích ứng với mọi mô hình vận hành doanh nghiệp.

- Dù kiến trúc PAM có thể tích hợp với rất nhiều giao thức bảo mật khác nhau, tùy theo yêu cầu vận hành và hạ tầng của từng tổ chức, nhưng những giao thức đã được phân tích ở trên chính là những thành phần cốt lõi, định hình nên khả năng hoạt động toàn diện của một hệ thống quản lý truy cập đặc quyền hiện đại. Chúng không chỉ bao phủ các lớp xác thực (authentication), phân quyền (authorization), kết nối bảo mật (secure remote access), mà còn mở rộng đến việc giám sát, quản lý nhật ký và tích hợp với các nền tảng ứng dụng hiện đại như cloud và SaaS.

- Bên cạnh đó, còn có nhiều giao thức và tiêu chuẩn khác như TACACS+, SCIM, Syslog, X.509 certificates, hay các mô hình Zero Trust mà các hệ thống PAM có thể tích hợp để mở rộng tính năng hoặc đáp ứng yêu cầu bảo mật chuyên biệt. Tuy nhiên, các giao thức ở phần 2 vẫn giữ vai trò trung tâm, bởi chúng phản ánh những nhu cầu phổ biến nhất trong việc bảo vệ và kiểm soát quyền truy cập đặc quyền – từ nội bộ doanh nghiệp đến môi trường hybrid và đa đám mây. Đây chính là những khối nền vững chắc, đảm bảo hệ thống PAM có thể vận hành hiệu quả trong mọi môi trường CNTT hiện đại.

Ở phần tiếp mình sẽ cùng các bạn tìm hiểu các tính năng chung của PAM.