Mục Lục

I. Giới Thiệu

II. Định Nghĩa

III. Kiến trúc và các thành phần của Firewall

IV. So sánh giữa các hãng Firewall: Check Point, Fortinet, Palo Alto

I. Giới Thiệu

Do các vấn đề gây khó khăn cho an ninh mạng:- Sự gia tăng của các cuộc tấn công mạng vào cuối những năm 1980 đầu những năm 1990.

- Việc mở rộng Internet và ngày càng nhiều tổ chức kết nối hệ thống của họ với mạng toàn cầu.

- Sự thiếu vắng các cơ chế bảo mật cơ bản trong các giao thức Internet ban đầu (như TCP/IP).

- Nhu cầu bảo vệ mạng nội bộ khỏi các truy cập trái phép từ bên ngoài.

- Sự phức tạp trong việc kiểm soát luồng dữ liệu giữa các mạng tin cậy và không tin cậy.

II. Định Nghĩa

Firewall (tường lửa) là một hệ thống bảo mật mạng được thiết kế để giám sát và kiểm soát lưu lượng mạng đi vào và đi ra theo các quy tắc bảo mật đã được cấu hình. Nó hoạt động như một rào chắn giữa mạng nội bộ đáng tin cậy và các mạng bên ngoài không đáng tin cậy (như Internet), giúp ngăn chặn truy cập trái phép và các mối đe dọa bảo mật khác.

Firewall đóng vai trò quan trọng trong việc bảo vệ hệ thống mạng:

- Bảo vệ dữ liệu nhạy cảm: Ngăn chặn việc truy cập trái phép vào thông tin quan trọng.

- Ngăn chặn mã độc: Lọc ra các phần mềm độc hại từ lưu lượng mạng.

- Kiểm soát truy cập: Xác định ai hoặc những gì có thể truy cập vào mạng nội bộ.

- Thực thi chính sách bảo mật: Áp dụng các quy tắc và chính sách an ninh mạng của tổ chức.

- Giám sát mạng: Theo dõi và ghi lại hoạt động trên mạng để phát hiện các hành vi đáng ngờ.

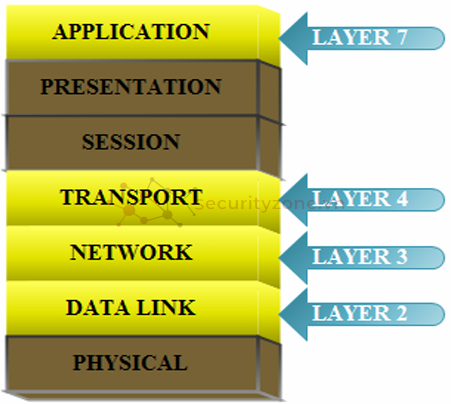

Firewall không được thiết kế để hoạt động chủ đạo ở Tầng Data Link (Tầng 2) như switch hay bridge. Tuy nhiên, trong một số trường hợp đặc biệt (chế độ transparent hoặc MAC filtering), nó có thể can thiệp vào Tầng 2 để hỗ trợ kiểm soát lưu lượng trong mạng nội bộ. Trọng tâm chính của Firewall vẫn nằm ở Tầng 3, 4, và 7, nơi nó phát huy tối đa khả năng bảo mật mạng.

III. Kiến trúc và các thành phần của Firewall Fortigate

Firewall FortiGate là một giải pháp bảo mật mạnh mẽ và tiên tiến của Fortinet, sử dụng kiến trúc kết hợp giữa phần cứng và phần mềm để cung cấp bảo vệ tối ưu cho hệ thống mạng. Trong bài viết này, các thành phần chính của kiến trúc FortiGate gồm ASIC (Application-Specific Integrated Circuit), FortiOS - các thành phần bảo mật của thiết bị và Packet Flow.1. Kiến Trúc ASIC (Application-Specific Integrated Circuit)

ASIC là một thành phần phần cứng đặc biệt được sử dụng trong các dòng sản phẩm FortiGate, giúp tăng cường hiệu suất xử lý mạng. Trong kiến trúc của FortiGate, ASIC được thiết kế để tối ưu hóa quá trình xử lý dữ liệu và bảo mật, bao gồm các hoạt động như:- Chuyển tiếp gói tin: ASIC có thể xử lý hàng triệu gói tin mỗi giây mà không làm giảm hiệu suất, giúp FortiGate trở thành một trong những thiết bị firewall mạnh mẽ và nhanh chóng trên thị trường.

- Bảo mật tốc độ cao: ASIC cũng giúp tăng tốc các chức năng bảo mật như IPS (Intrusion Prevention System), VPN (Virtual Private Network), và Antivirus bằng cách xử lý các tác vụ này ngay trên phần cứng.

- Quản lý tài nguyên hiệu quả: Việc sử dụng ASIC cho phép FortiGate phân chia các tác vụ xử lý giữa phần cứng và phần mềm, giảm thiểu tải cho CPU và tăng cường khả năng xử lý tấn công mạng mà không làm giảm tốc độ.

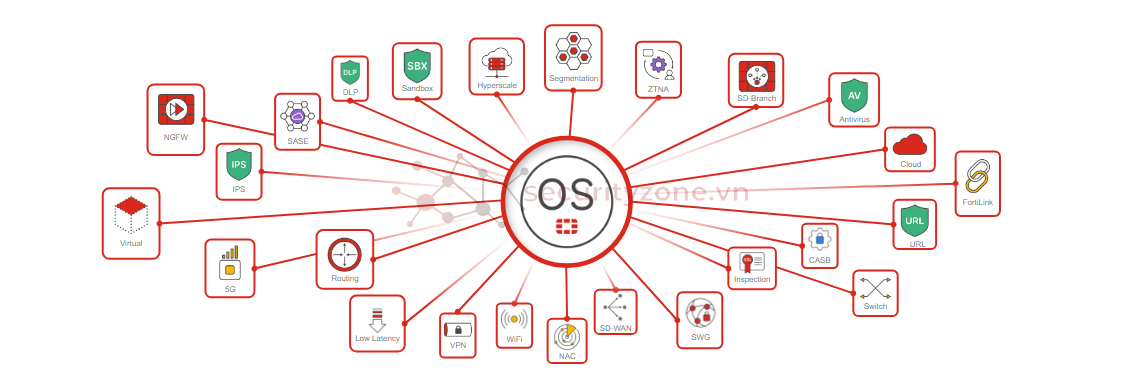

2. FortiOS – Hệ Điều Hành Của FortiGate

FortiOS là hệ điều hành chuyên dụng của FortiGate, đóng vai trò quan trọng trong việc quản lý và cấu hình các thiết bị firewall FortiGate. FortiOS cung cấp một giao diện người dùng dễ sử dụng và khả năng cấu hình linh hoạt qua CLI (Command Line Interface), GUI (Graphical User Interface) và API. Các tính năng đáng chú ý của FortiOS bao gồm:

- Bảo mật toàn diện: FortiOS tích hợp nhiều lớp bảo mật như tường lửa, IPS, VPN, Antivirus, Anti-Bot, và Web Filtering vào một nền tảng duy nhất, giúp bảo vệ hệ thống mạng khỏi các mối đe dọa toàn diện.

- Quản lý hiệu quả: FortiOS hỗ trợ các tính năng như quản lý tập trung qua FortiManager và báo cáo qua FortiAnalyzer, giúp các quản trị viên mạng dễ dàng giám sát và cấu hình nhiều thiết bị FortiGate cùng lúc.

- Tính năng nâng cao: FortiOS hỗ trợ các công nghệ bảo mật tiên tiến như SD-WAN, Security Fabric, và Zero Trust Network Access (ZTNA), giúp tăng cường bảo vệ và tối ưu hóa mạng.

Một số thành phần bảo mật chính trong FortiGate bao gồm:

- Tường lửa (Firewall): Cung cấp khả năng kiểm soát truy cập dựa trên các quy tắc định sẵn, giúp ngăn chặn lưu lượng không mong muốn và bảo vệ mạng khỏi các mối đe dọa.

- IPS (Intrusion Prevention System): Phát hiện và ngăn chặn các tấn công mạng như tấn công DDoS, SQL Injection, và Cross-Site Scripting (XSS).

- VPN (Virtual Private Network): FortiGate hỗ trợ VPN với các giao thức mạnh mẽ như IPsec và SSL, giúp bảo vệ dữ liệu trong quá trình truyền tải giữa các site hoặc người dùng từ xa.

- Antivirus và Anti-Bot: FortiGate tích hợp khả năng quét virus và phần mềm độc hại ngay trong quá trình lưu lượng mạng, giúp bảo vệ mạng khỏi các mối đe dọa tiềm ẩn.

- Web Filtering: Giúp ngăn chặn người dùng truy cập vào các trang web có nội dung độc hại hoặc không phù hợp, giúp đảm bảo an toàn cho hệ thống.

- Application Control: Kiểm soát và quản lý các ứng dụng trong mạng, cho phép hoặc ngừng các ứng dụng dựa trên chính sách bảo mật.

- Sandboxing: Phân tích các tệp và ứng dụng trong một môi trường ảo (sandbox) để xác định liệu chúng có chứa mã độc hay không.

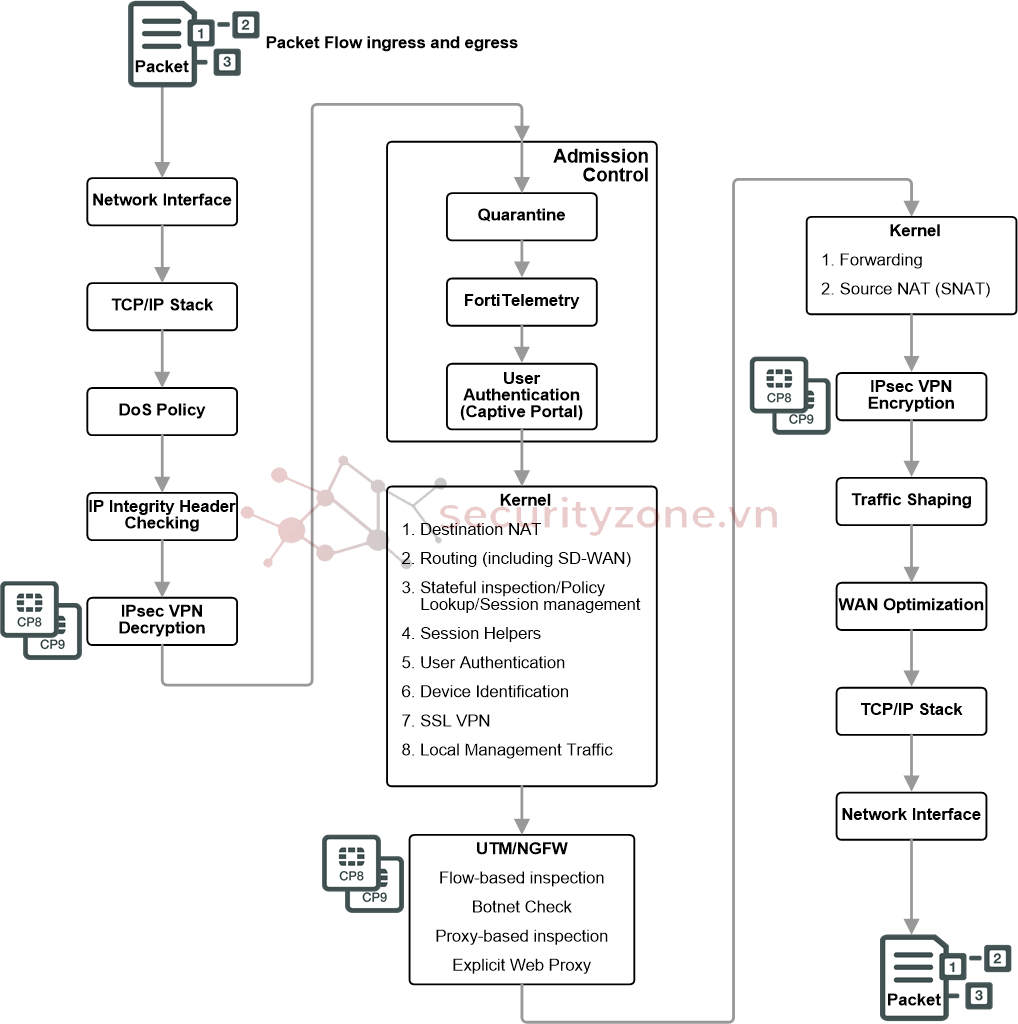

3. Packet Flow

Giai Đoạn Ingress (Đi vào)

1. Tiếp nhận Gói tin- Gói tin được tiếp nhận tại Network Interface (cổng mạng vật lý)

- FortiGate bắt đầu quá trình xử lý tại tầng phần cứng

- Gói tin được xử lý qua TCP/IP stack để phân tích header và trích xuất thông tin cơ bản

- Quá trình này bao gồm việc phân tích các trường trong IP header, các tùy chọn TCP, v.v.

- Gói tin được kiểm tra dựa trên các chính sách chống tấn công từ chối dịch vụ (DoS)

- Nếu gói tin vi phạm ngưỡng DoS, nó sẽ bị loại bỏ tại đây

- Kiểm tra tính toàn vẹn của IP header

- Xác minh checksums và các thông số khác để đảm bảo gói tin không bị sửa đổi

- Nếu gói tin được mã hóa thông qua IPsec VPN, nó sẽ được giải mã tại đây

- Quá trình này sử dụng tài nguyên CP8/CP9 (Content Processor) để tăng tốc xử lý mã hóa

Giai Đoạn Admission Control

1. Quarantine- Kiểm tra xem thiết bị nguồn có bị đặt trong vùng cách ly không

- Áp dụng các chính sách kiểm dịch nếu cần thiết

- Thu thập dữ liệu về gói tin để phân tích và báo cáo

- Phục vụ cho việc giám sát và phân tích bảo mật

- Nếu cấu hình yêu cầu xác thực người dùng, FortiGate sẽ chuyển hướng đến cổng xác thực

- Xác thực người dùng trước khi cho phép truy cập mạng

Giai Đoạn Kernel Processing

1. Destination NAT- Thực hiện chuyển đổi địa chỉ đích (DNAT) nếu được cấu hình

- Điều này cho phép chuyển hướng lưu lượng đến các máy chủ nội bộ

- Quyết định đường đi cho gói tin dựa trên bảng định tuyến

- Bao gồm cả định tuyến SD-WAN nếu được kích hoạt

- Kiểm tra gói tin theo chính sách bảo mật

- Tạo và quản lý phiên kết nối (session)

- Đây là bước trọng tâm nơi FortiGate quyết định cho phép hoặc chặn lưu lượng

- Xử lý các giao thức phức tạp cần theo dõi nhiều kết nối liên quan

- Ví dụ: FTP, SIP, H.323

- Xác thực người dùng dựa trên thông tin kết nối

- Áp dụng chính sách dựa trên danh tính người dùng

- Xác định kết nối VPN động

- Thiết lập các thông số cho kết nối VPN

- Xử lý kết nối SSL VPN nếu được cấu hình

- Cung cấp truy cập an toàn vào mạng nội bộ

- Xử lý lưu lượng quản trị đến chính thiết bị FortiGate

- Bảo vệ giao diện quản lý của thiết bị

Giai Đoạn UTM/NGFW (Unified Threat Management/Next Generation Firewall)

1. Flow-based Inspection- Kiểm tra nội dung gói tin dựa trên luồng dữ liệu

- Bao gồm IPS, Application Control, và DLP

- Kiểm tra kết nối đến các máy chủ botnet đã biết

- Ngăn chặn lưu lượng độc hại

- Kiểm tra sâu nội dung web

- Bao gồm Web Filtering, Antivirus, và SSL Inspection

- Xử lý yêu cầu proxy web rõ ràng

- Cung cấp bảo mật và lọc nội dung cho lưu lượng web

Giai Đoạn Egress (Đi ra)

1. Forwarding và Source NAT (SNAT)- Thực hiện chuyển đổi địa chỉ nguồn nếu được cấu hình

- Chuẩn bị gói tin để chuyển tiếp

- Mã hóa gói tin nếu đích đến nằm sau một tunnel IPsec VPN

- Sử dụng CP8/CP9 để tăng tốc xử lý

- Áp dụng chính sách định hình lưu lượng

- Đảm bảo phân bổ băng thông theo cấu hình

- Tối ưu hóa lưu lượng qua WAN

- Cải thiện hiệu suất mạng WAN

- Chuẩn bị gói tin cho việc truyền đi

- Đóng gói thông tin vào các header tương ứng

- Gói tin được chuyển tiếp ra cổng mạng vật lý

- Hoàn thành quá trình xử lý

Vai Trò của Content Processor (CP8/CP9)

Trong sơ đồ, các module CP8/CP9 xuất hiện ở nhiều vị trí:- Tại giai đoạn IPsec VPN Decryption và Encryption: CP8/CP9 đảm nhận việc giải mã và mã hóa VPN, giảm tải cho CPU chính.

- Tại giai đoạn UTM/NGFW: CP8/CP9 hỗ trợ xử lý các tính năng bảo mật tiên tiến như IPS, Antivirus.

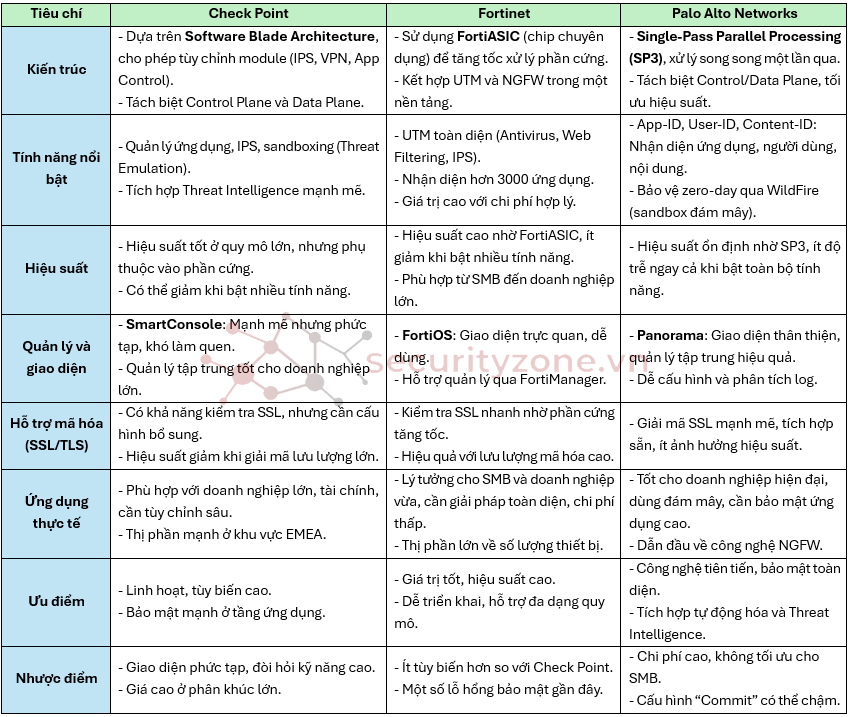

IV. So sánh giữa các hãng Firewall: Check Point, Fortinet, Palo Alto

- Check Point

- Điểm mạnh: Check Point nổi bật với kiến trúc Software Blade, cho phép thêm các module bảo mật theo nhu cầu (như IPS, VPN, sandboxing). Hệ thống quản lý tập trung SmartConsole rất mạnh mẽ, phù hợp với doanh nghiệp lớn cần chính sách phức tạp.

- Hạn chế: Giao diện phức tạp, khó tiếp cận với người mới. Hiệu suất có thể giảm khi bật nhiều tính năng nếu không dùng phần cứng đủ mạnh.

- Fortinet

- Điểm mạnh: Fortinet sử dụng chip FortiASIC để tăng tốc xử lý, mang lại hiệu suất cao với chi phí hợp lý. Tích hợp UTM (Unified Threat Management) và NGFW trong một thiết bị, phù hợp với doanh nghiệp vừa và nhỏ (SMB).

- Hạn chế: Tùy biến không cao bằng Check Point, và một số vụ lộ lỗ hổng gần đây khiến người dùng lo ngại (dù đã được vá nhanh chóng).

- Palo Alto Networks

- Điểm mạnh: Palo Alto dẫn đầu về công nghệ NGFW với kiến trúc SP3, xử lý lưu lượng một lần qua, giảm độ trễ. Tính năng App-ID, User-ID, Content-ID cung cấp khả năng bảo mật chi tiết dựa trên ứng dụng và người dùng, tích hợp sandbox WildFire để chống zero-day.

- Hạn chế: Giá thành cao, không phù hợp với doanh nghiệp nhỏ. Quá trình “Commit” cấu hình có thể mất thời gian (khoảng 30-45 phút cho cấu hình cơ bản).

- Check Point: Lựa chọn tối ưu cho doanh nghiệp lớn, cần giải pháp tùy biến và quản lý tập trung, đặc biệt trong lĩnh vực tài chính hoặc chính phủ.

- Fortinet: Phù hợp với doanh nghiệp vừa và nhỏ, cần hiệu suất cao, chi phí thấp và triển khai nhanh chóng.

- Palo Alto Networks: Dành cho các tổ chức hiện đại, sử dụng nhiều ứng dụng đám mây, yêu cầu bảo mật tiên tiến và tự động hóa.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới