Mục lục:

I. Strategic Threat Intelligence

II. Tactical Threat Intelligence

III. Operational Threat Intelligence

IV. Technical Threat Intelligence

V. Bảng so sánh nhanh

VI. Kết luận

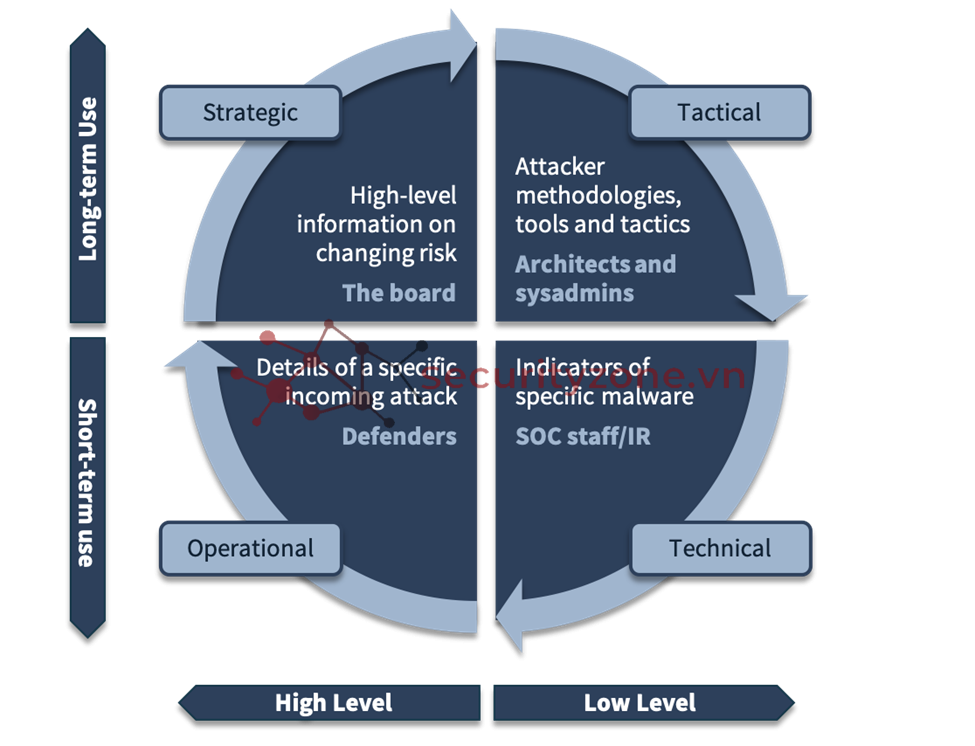

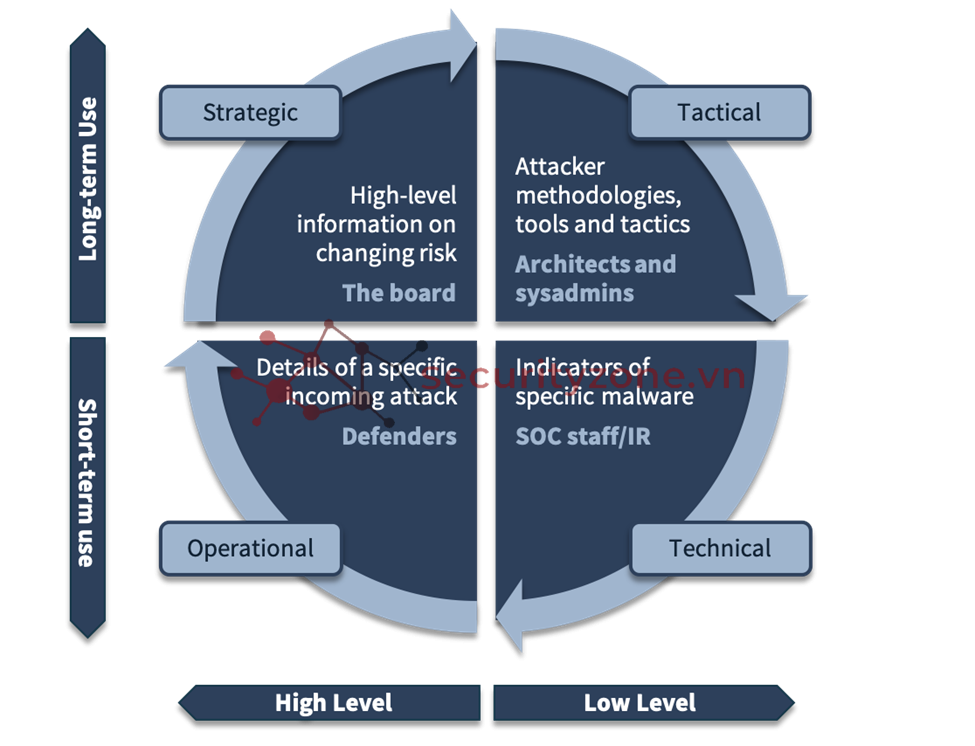

Threat Intelligence không phải là một khối thống nhất, mà được phân chia thành nhiều cấp độ và loại hình khác nhau, phù hợp với từng đối tượng sử dụng và mục đích cụ thể. Từ tầm nhìn chiến lược dành cho lãnh đạo cấp cao, đến các chỉ số kỹ thuật hỗ trợ hệ thống giám sát, mỗi loại đều đóng vai trò thiết yếu trong hệ sinh thái an ninh mạng. Ta sẽ phân tích chi tiết bốn loại Threat Intelligence phổ biến: Strategic, Tactical, Operational và Technical, qua đó làm rõ giá trị và ứng dụng thực tiễn của từng loại trong bối cảnh phòng thủ mạng hiện nay.

I. Strategic Threat Intelligence

Trong bối cảnh các mối đe dọa mạng ngày càng tinh vi và đa dạng, ban lãnh đạo doanh nghiệp không thể chỉ dựa vào công cụ kỹ thuật để bảo vệ tổ chức. Họ cần một bức tranh toàn cảnh về tình hình an ninh mạng toàn cầu, xu hướng tấn công và động cơ của các nhóm tin tặc. Đó chính là vai trò của Strategic Threat Intelligence – loại hình tình báo cung cấp thông tin ở cấp chiến lược, giúp các nhà quản lý và hoạch định chính sách hiểu “ai đang tấn công, vì sao tấn công” và từ đó đưa ra định hướng phòng thủ dài hạn.

Mục tiêu:

Nếu Strategic TI giống như “bản đồ tổng thể”, thì Tactical Threat Intelligence chính là “bản thiết kế phòng thủ”. Loại hình này đi sâu vào việc phân tích chiến thuật, kỹ thuật và quy trình (TTPs) mà kẻ tấn công sử dụng. Với Tactical Threat Intelligence, các đội SOC, Threat Hunter và kỹ sư an ninh mạng có thể chuyển đổi thông tin tình báo thành quy tắc phát hiện, kịch bản ứng phó và biện pháp phòng thủ thực tiễn. Nói cách khác, Tactical TI chính là cầu nối giữa thông tin chiến lược và hành động kỹ thuật.

Trong khi chiến lược và chiến thuật mang tính dài hạn, thì Operational Threat Intelligence lại tập trung vào “mặt trận” – nơi diễn ra các cuộc tấn công cụ thể. Loại hình tình báo này cung cấp dữ liệu chi tiết về chiến dịch tấn công đang diễn ra hoặc vừa được phát hiện, bao gồm cơ sở hạ tầng C2, công cụ khai thác, và timeline hoạt động của kẻ thù. Với Operational TI, các đội phản ứng sự cố có thể nhanh chóng xác định mối nguy, khoanh vùng phạm vi ảnh hưởng và triển khai biện pháp ngăn chặn kịp thời.

Mức độ cụ thể nhất của Threat Intelligence chính là Technical Threat Intelligence – nơi thông tin được thể hiện bằng các chỉ số xâm nhập (IOC) rõ ràng như địa chỉ IP, tên miền, hash file hoặc URL độc hại. Đây là loại tình báo có “tuổi thọ ngắn” nhưng lại cực kỳ hữu ích cho việc phát hiện tự động. SOC và hệ thống SIEM, IDS/IPS có thể nhanh chóng tích hợp các IOC này để chặn đứng hoạt động độc hại ngay từ khi chúng vừa xuất hiện. Có thể coi Technical TI là “đạn dược” trong kho vũ khí phòng thủ mạng, dù cần được bổ sung liên tục nhưng lại mang đến hiệu quả tức thì.

VI. Kết luận

Có thể thấy rằng, 4 loại Strategic, Tactical, Operational và Technical Threat Intelligence không tồn tại tách biệt mà bổ sung cho nhau, tạo thành một hệ sinh thái phòng thủ toàn diện. Việc khai thác hiệu quả từng loại hình Threat Intelligence không chỉ giúp tổ chức nâng cao khả năng phát hiện và phản ứng sự cố, mà còn hỗ trợ hoạch định chiến lược dài hạn trước những mối đe dọa mới nổi.

I. Strategic Threat Intelligence

II. Tactical Threat Intelligence

III. Operational Threat Intelligence

IV. Technical Threat Intelligence

V. Bảng so sánh nhanh

VI. Kết luận

Threat Intelligence không phải là một khối thống nhất, mà được phân chia thành nhiều cấp độ và loại hình khác nhau, phù hợp với từng đối tượng sử dụng và mục đích cụ thể. Từ tầm nhìn chiến lược dành cho lãnh đạo cấp cao, đến các chỉ số kỹ thuật hỗ trợ hệ thống giám sát, mỗi loại đều đóng vai trò thiết yếu trong hệ sinh thái an ninh mạng. Ta sẽ phân tích chi tiết bốn loại Threat Intelligence phổ biến: Strategic, Tactical, Operational và Technical, qua đó làm rõ giá trị và ứng dụng thực tiễn của từng loại trong bối cảnh phòng thủ mạng hiện nay.

I. Strategic Threat Intelligence

Trong bối cảnh các mối đe dọa mạng ngày càng tinh vi và đa dạng, ban lãnh đạo doanh nghiệp không thể chỉ dựa vào công cụ kỹ thuật để bảo vệ tổ chức. Họ cần một bức tranh toàn cảnh về tình hình an ninh mạng toàn cầu, xu hướng tấn công và động cơ của các nhóm tin tặc. Đó chính là vai trò của Strategic Threat Intelligence – loại hình tình báo cung cấp thông tin ở cấp chiến lược, giúp các nhà quản lý và hoạch định chính sách hiểu “ai đang tấn công, vì sao tấn công” và từ đó đưa ra định hướng phòng thủ dài hạn.

Mục tiêu:

- Cung cấp bức tranh toàn cảnh về mối đe dọa.

- Hỗ trợ lãnh đạo trong việc xây dựng chiến lược an ninh mạng dài hạn.

Đối tượng sử dụng:

- Ban giám đốc, CISO, quản lý rủi ro, nhà hoạch định chính sách.

Nội dung điển hình:

- Xu hướng tấn công toàn cầu, sự thay đổi động cơ hacker (từ hacktivism → ransomware-as-a-service).

- Thông tin về các nhóm APT (quốc gia, mục tiêu, ngành nghề bị nhắm tới).

- Dự đoán mối đe dọa tương lai (ví dụ: AI-powered phishing, deepfake lừa đảo).

Ưu điểm:

- Giúp định hình chính sách, phân bổ ngân sách bảo mật hợp lý.

- Nâng cao nhận thức cho lãnh đạo về nguy cơ thực tế.

Nhược điểm:

- Mang tính khái quát, ít giá trị kỹ thuật trực tiếp.

- Dễ lỗi thời nếu chỉ dựa vào báo cáo hàng năm.

Ví dụ:

- Báo cáo Verizon Data Breach Investigations Report (DBIR).

- Báo cáo APT Trends Report của Kaspersky.

Nếu Strategic TI giống như “bản đồ tổng thể”, thì Tactical Threat Intelligence chính là “bản thiết kế phòng thủ”. Loại hình này đi sâu vào việc phân tích chiến thuật, kỹ thuật và quy trình (TTPs) mà kẻ tấn công sử dụng. Với Tactical Threat Intelligence, các đội SOC, Threat Hunter và kỹ sư an ninh mạng có thể chuyển đổi thông tin tình báo thành quy tắc phát hiện, kịch bản ứng phó và biện pháp phòng thủ thực tiễn. Nói cách khác, Tactical TI chính là cầu nối giữa thông tin chiến lược và hành động kỹ thuật.

Mục tiêu:

- Cung cấp thông tin về TTPs (Tactics, Techniques, Procedures) của kẻ tấn công.

- Giúp SOC/Blue Team xây dựng detection rule và cải thiện phòng thủ.

Đối tượng sử dụng:

- SOC Analyst, Threat Hunter, Red Team, Security Engineer.

Nội dung điển hình:

- Kẻ tấn công sử dụng lỗ hổng nào (CVE, zero-day).

- Cách thức xâm nhập: brute-force, phishing, supply chain attack.

- Mapping với MITRE ATT&CK (ví dụ: T1566 – Phishing, T1059 – Command and Scripting Interpreter).

Ưu điểm:

- Giúp tổ chức phát hiện và ngăn chặn tấn công hiệu quả.

- Hữu ích trong red vs blue simulation và threat hunting.

Nhược điểm:

- Cần đội ngũ có kỹ năng để dịch thông tin thành rule (SIEM, IDS, EDR).

- Không phản ánh tức thì các chiến dịch đang diễn ra.

Ví dụ:

- “APT29 thường dùng spear-phishing kèm macro Office → cần rule phát hiện file .docm với macro tự động chạy.”

- Sigma rules, YARA rules, Snort/Suricata signatures.

Trong khi chiến lược và chiến thuật mang tính dài hạn, thì Operational Threat Intelligence lại tập trung vào “mặt trận” – nơi diễn ra các cuộc tấn công cụ thể. Loại hình tình báo này cung cấp dữ liệu chi tiết về chiến dịch tấn công đang diễn ra hoặc vừa được phát hiện, bao gồm cơ sở hạ tầng C2, công cụ khai thác, và timeline hoạt động của kẻ thù. Với Operational TI, các đội phản ứng sự cố có thể nhanh chóng xác định mối nguy, khoanh vùng phạm vi ảnh hưởng và triển khai biện pháp ngăn chặn kịp thời.

Mục tiêu:

- Cung cấp chi tiết về chiến dịch tấn công cụ thể, đang diễn ra hoặc mới được phát hiện.

- Hỗ trợ Incident Response và Threat Hunting.

Đối tượng sử dụng:

- IR Team, Threat Hunter, SOC Level 2/3.

Nội dung điển hình:

- Thông tin từ dark web, underground forum về hacker chuẩn bị bán/exploit dữ liệu.

- Chi tiết C2 infrastructure, timeline chiến dịch.

- Phân tích cách attacker di chuyển lateral, privilege escalation.

Ưu điểm:

- Có giá trị trực tiếp khi điều tra sự cố.

- Giúp nhanh chóng ngăn chặn chiến dịch trước khi lan rộng.

Nhược điểm:

- Tuổi thọ thông tin ngắn, dễ lỗi thời.

- Khó thu thập nếu không có nguồn dark web hoặc commercial feed.

Ví dụ:

- Báo cáo về chiến dịch BlackCat ransomware:

- Dùng RDP brute-force để xâm nhập.

- Sau đó triển khai Mimikatz để dump credential.

- IOC: IP 45.76.xx.xx, file hash a9b3f2....

Mức độ cụ thể nhất của Threat Intelligence chính là Technical Threat Intelligence – nơi thông tin được thể hiện bằng các chỉ số xâm nhập (IOC) rõ ràng như địa chỉ IP, tên miền, hash file hoặc URL độc hại. Đây là loại tình báo có “tuổi thọ ngắn” nhưng lại cực kỳ hữu ích cho việc phát hiện tự động. SOC và hệ thống SIEM, IDS/IPS có thể nhanh chóng tích hợp các IOC này để chặn đứng hoạt động độc hại ngay từ khi chúng vừa xuất hiện. Có thể coi Technical TI là “đạn dược” trong kho vũ khí phòng thủ mạng, dù cần được bổ sung liên tục nhưng lại mang đến hiệu quả tức thì.

Mục tiêu:

- Cung cấp IOC (Indicator of Compromise) ở mức thấp nhất, phục vụ detection tự động.

Đối tượng sử dụng:

- SOC, SIEM Engineer, Malware Analyst.

Nội dung điển hình:

- Hash file malware (MD5/SHA1/SHA256).

- Domain/IP của C2 server.

- URL phishing, email header độc hại.

- File name hoặc mutex bất thường.

Ưu điểm:

- Dễ tích hợp vào SIEM, IDS/IPS, firewall để phát hiện tấn công.

- Tốc độ phản ứng nhanh (block IP, hash ngay lập tức).

Nhược điểm:

- Dễ bị “quá tải IOC” (hàng triệu hash/IP, nhiều cái hết hạn).

- IOC thay đổi liên tục, cần cập nhật thường xuyên.

Ví dụ:

- IOC từ Abuse.ch Feodo Tracker cung cấp IP C2 cho banking trojan.

- Hash của whitepaper_study2025.exe từ VirusTotal.

| Loại | Mục đích | Đối tượng sử dụng | Nội dung chính | Ví dụ |

| Strategic | Hoạch định chiến lược, nhận thức rủi ro | CISO, quản lý | Xu hướng, bức tranh toàn cảnh | DBIR, APT Reports |

| Tactical | Phát hiện & phòng thủ | SOC, Threat Hunter | TTPs, MITRE ATT&CK mapping | Sigma, YARA, Snort |

| Operational | Điều tra chiến dịch, IR | Threat Hunter, IR Team | Chiến dịch cụ thể, timeline, C2 | Báo cáo BlackCat, LockBit |

| Technical | IOC, detection tự động | SOC, Analyst | Hash, IP, domain, URL | VirusTotal, Abuse.ch |

Có thể thấy rằng, 4 loại Strategic, Tactical, Operational và Technical Threat Intelligence không tồn tại tách biệt mà bổ sung cho nhau, tạo thành một hệ sinh thái phòng thủ toàn diện. Việc khai thác hiệu quả từng loại hình Threat Intelligence không chỉ giúp tổ chức nâng cao khả năng phát hiện và phản ứng sự cố, mà còn hỗ trợ hoạch định chiến lược dài hạn trước những mối đe dọa mới nổi.

Bài viết liên quan

Bài viết mới