Mục Lục:

I. Giới thiệu về Threat Intelligence

II. Vì sao nên sử dụng Threat Intelligence ?

III. Phân loại Threat Intelligence

IV. Kiến trúc và thành phần của một nền tảng Threat Intelligence

V. Ưu điểm và nhược điểm khi triển khai Threat Intelligence

VI. Công cụ và nền tảng phổ biến

I. Giới thiệu về Threat Intelligence

Thông tin tình báo mối đe dọa (Threat Intelligence) là thông tin dựa trên bằng chứng về các cuộc tấn công mạng được các chuyên gia an ninh mạng thu thập, tổ chức và phân tích. Thông tin này có thể bao gồm:

Threat Intelligence cũng giúp ngăn chặn hoặc giảm thiểu tác động của một cuộc tấn công đang diễn ra. Đội ngũ CNTT càng hiểu rõ về một cuộc tấn công thì càng có thể đưa ra quyết định chính xác hơn về cách đối phó.

II. Vì sao nên sử dụng Threat Intelligence

Chia thành 4 loại chính, thường được phân loại theo mức độ chi tiết và đối tượng sử dụng:

IV. Kiến trúc và thành phần của một nền tảng Threat Intelligence

V. Ưu điểm và nhược điểm khi triển khai Threat Intelligence

I. Giới thiệu về Threat Intelligence

II. Vì sao nên sử dụng Threat Intelligence ?

III. Phân loại Threat Intelligence

IV. Kiến trúc và thành phần của một nền tảng Threat Intelligence

V. Ưu điểm và nhược điểm khi triển khai Threat Intelligence

VI. Công cụ và nền tảng phổ biến

I. Giới thiệu về Threat Intelligence

Thông tin tình báo mối đe dọa (Threat Intelligence) là thông tin dựa trên bằng chứng về các cuộc tấn công mạng được các chuyên gia an ninh mạng thu thập, tổ chức và phân tích. Thông tin này có thể bao gồm:

- Cơ chế của một cuộc tấn công

- Cách nhận biết khi một cuộc tấn công đang diễn ra

- Ảnh hưởng của các loại tấn công khác nhau đối với doanh nghiệp

- Các khuyến nghị mang tính hành động để phòng thủ trước các cuộc tấn công

Threat Intelligence cũng giúp ngăn chặn hoặc giảm thiểu tác động của một cuộc tấn công đang diễn ra. Đội ngũ CNTT càng hiểu rõ về một cuộc tấn công thì càng có thể đưa ra quyết định chính xác hơn về cách đối phó.

II. Vì sao nên sử dụng Threat Intelligence

- Gia tăng số lượng và mức độ tinh vi của tấn công mạng (ransomware, APT, phishing…).

- Chủ động phòng thủ thay vì chỉ bị động khi sự cố xảy ra.

- Giảm false positive trong SOC giúp ta có thể tập trung vào cảnh báo quan trọng hơn.

- Hỗ trợ Incident Response: có IoC và TTP giúp điều tra nhanh hơn.

- Ra quyết định chiến lược: Strategic TI giúp lãnh đạo hiểu xu hướng và ưu tiên đầu tư.

- Tăng cường hợp tác cộng đồng: tham gia chia sẻ IoC, giảm rủi ro tập thể.

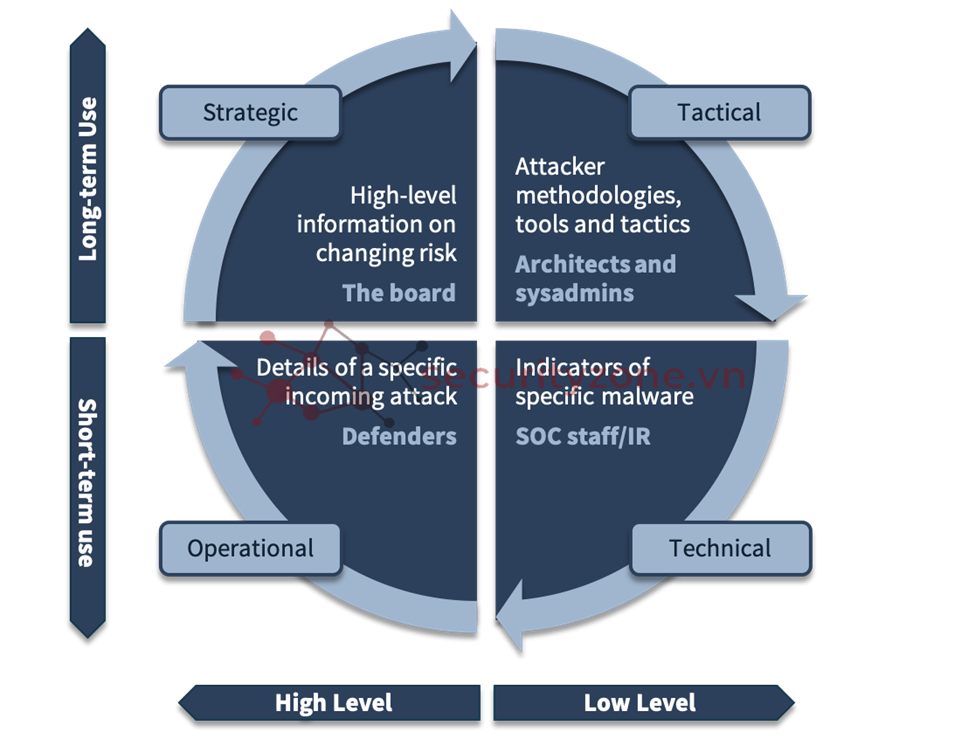

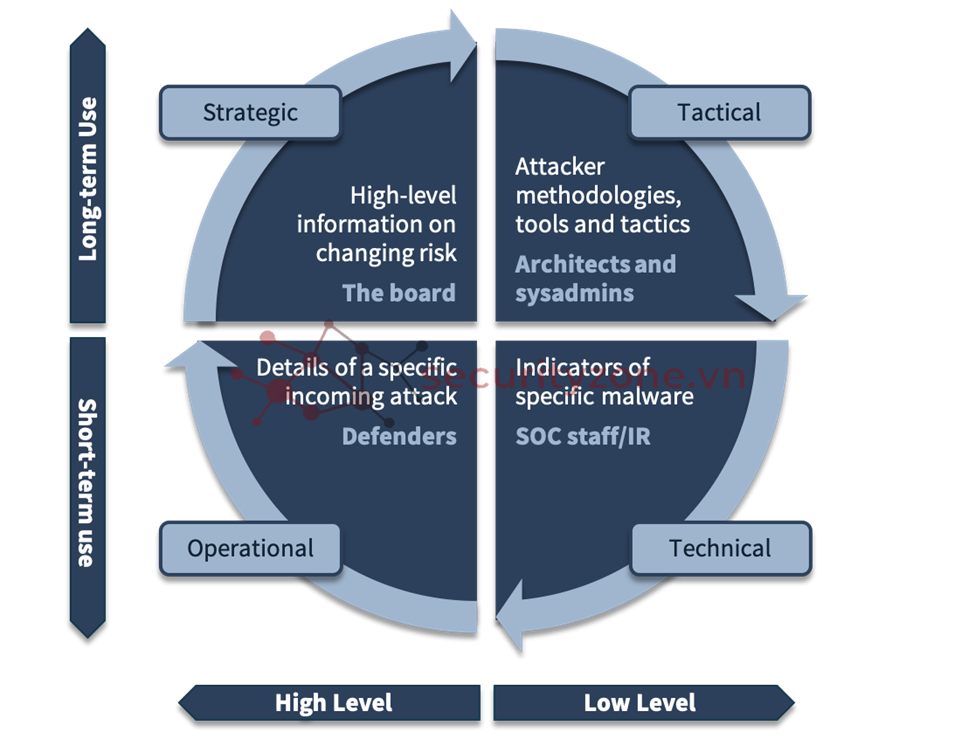

Chia thành 4 loại chính, thường được phân loại theo mức độ chi tiết và đối tượng sử dụng:

- Strategic TI

- Đối tượng: lãnh đạo, quản lý cấp cao.

- Nội dung: xu hướng tấn công toàn cầu, tác động kinh tế – chính trị.

- Ví dụ: báo cáo APT của FireEye, báo cáo ransomware hằng năm.

- Tactical TI

- Đối tượng: SOC/blue team.

- Nội dung: TTP (Techniques, Tactics, Procedures) của attacker.

- Công cụ: MITRE ATT&CK, threat actor profiling.

- Operational TI

- Đối tượng: Incident Response team, Threat Hunter.

- Nội dung: thông tin về chiến dịch cụ thể (mục tiêu, công cụ, thời gian).

- Ví dụ: biết một nhóm APT đang nhắm vào ngành tài chính ở khu vực châu Á.

- Technical TI

- Đối tượng: firewall, IDS/IPS, EDR, SOC analyst.

- Nội dung: IoC cụ thể (IP, domain, URL, hash).

- Thời gian sống ngắn (chỉ vài giờ – vài ngày).

IV. Kiến trúc và thành phần của một nền tảng Threat Intelligence

- Lớp Thu thập (Collection)

- Nguồn dữ liệu: OSINT, feed thương mại, nội bộ (SIEM/EDR), cộng đồng (MISP).

- Công cụ: API collector, message queue.

- Lớp Chuẩn hoá & Lưu trữ (Normalization & Storage)

- Chuẩn định dạng: STIX/TAXII, OpenIOC.

- Lưu trữ: NoSQL (ElasticSearch), graph DB (Neo4j), data lake.

- Lớp Phân tích & Correlation (Analysis Layer)

- So khớp IoC với log nội bộ.

- Đánh điểm tin cậy, TTL.

- Machine learning, sandbox phân tích malware.

- Mapping với MITRE ATT&CK.

- Lớp Phân phối & Tích hợp (Dissemination & Integration)

- Dashboard, báo cáo.

- Xuất feed cho SIEM, SOAR, firewall, EDR.

- Lớp quản trị & orchestration (Gorvernance & Orchestration)

- Tự động hoá phản ứng (SOAR playbooks).

- Quản lý quyền, tuân thủ, logging/auditing.

V. Ưu điểm và nhược điểm khi triển khai Threat Intelligence

Ưu điểm:

- Nâng cao khả năng phòng thủ và phát hiện sớm.

- Chủ động thay vì bị động.

- SOC hoạt động hiệu quả, giảm cảnh báo giả.

- Hỗ trợ incident response nhanh hơn.

- Cung cấp insight chiến lược cho lãnh đạo.

- Thúc đẩy hợp tác, chia sẻ trong cộng đồng.

Nhược điểm:

- Chi phí cao (feed thương mại, hạ tầng TIP).

- Dữ liệu lớn, dễ gây quá tải nếu không lọc.

- Yêu cầu nhân sự chuyên môn cao.

- Chia sẻ thông tin còn hạn chế (pháp lý, chính trị).

- Tích hợp phức tạp với hệ thống sẵn có.

Open-Source:

- MISP: nổi tiếng, dùng cho chia sẻ IoC, hỗ trợ STIX/TAXII.

- OpenCTI: mạnh về graph database, dễ tích hợp MITRE ATT&CK.

- CRITs: framework TI cũ nhưng vẫn được dùng trong nghiên cứu.

Commercial:

- ThreatConnect: TIP toàn diện, mạnh về automation.

- Anomali ThreatStream: tập trung vào integration & hunting.

- Recorded Future: mạnh về strategic TI và machine learning.

- FireEye iSIGHT / Mandiant Advantage: chuyên sâu về APT.

Bài viết liên quan

Bài viết mới