root

Moderator

I. Native VLAN :

1. Giới thiệu:

- Native VLAN là một VLAN có các port được cấu hình trunk (mặc định là VLAN1).

- Tất cả các frame thuộc VLAN khi đi qua đường trunk sẽ được gắn thẻ “tag” giao thức IEEE 802.1Q và ISL, ngoại trừ các đối tuợng thuộc VLAN 1.

- Những frame thuộc Native VLAN sẽ không cần gắn “tag” khi đi trên đường trunk.

- Như vậy, theo mặc định các đối tuợng của VLAN 1 khi đi qua đường trunk sẽ không được gắn thẻ. VLAN12.Tác dụng Native VLAN:

- Native VLAN giúp giảm khả năng xử lý cho hệ thống, Khả năng tương thích với

- Khả năng này cho phép các cổng hiểu 802.1Q giao tiếp được với các cổng cũ không hiểu 802.1Q hay các thiết bị không được hỗ trợ VLAN như Hub, Repeater ( những thiết bị thuộc tầng 1 ) ... bằng cách gửi và nhận trực tiếp các luồng dữ liệu không được gắn tag

- Thường dùng cho mục đích quản lý khi cần cấu hình thiết bị từ xa.

3. Lưu ý :

- Native VLAN chỉ có giá trị ở hai đầu một đường trunk . Nghĩa là nếu như switch có 3 đường trunk khác nhau , nếu 3 đường trunk sử dụng Native VLAN khác nhau thì cũng không ảnh huởng gì cả. Chính vì thế mà Native VLAN 99 không mang ý nghĩa thực tế.

- Nếu trong trường hợp không yêu cầu thì mặc định Native VLAN là VLAN 1.

- Lệnh để đổi Native VLAN mặc đinh thành 1 VLAN khác

II. Private VLAN:

1. Khái niệm:

- Private VLAN được thiết kế nhằm mục đích tăng tính bảo mật cho hệ thống VLAN

- Các host trong các VLAN khác nhau không “nghe” broadcast.

- Việc chia các host ra các VLAN khác nhau sẽ dẫn đến yêu cầu dùng routers hoặc các multilayer switch giữa các subnets và các kiểu thiết bị này thường có thêm nhiều chức năng bảo mật.

- Với nhu cầu tăng tính bảo mật bằng cách tách các thiết bị bên trong một VLAN nhỏ sẽ xung đột với mục đích thiết kế sử dụng các địa chỉ IP sẵn có.

=> Tính năng private VLAN của Cisco giúp giải quyết vấn đề này.

- Private VLAN cho phép một switch

- Các bước cấu hình:

1. Giới thiệu:

- Native VLAN là một VLAN có các port được cấu hình trunk (mặc định là VLAN1).

- Tất cả các frame thuộc VLAN khi đi qua đường trunk sẽ được gắn thẻ “tag” giao thức IEEE 802.1Q và ISL, ngoại trừ các đối tuợng thuộc VLAN 1.

- Những frame thuộc Native VLAN sẽ không cần gắn “tag” khi đi trên đường trunk.

- Như vậy, theo mặc định các đối tuợng của VLAN 1 khi đi qua đường trunk sẽ không được gắn thẻ. VLAN12.Tác dụng Native VLAN:

- Native VLAN giúp giảm khả năng xử lý cho hệ thống, Khả năng tương thích với

- Khả năng này cho phép các cổng hiểu 802.1Q giao tiếp được với các cổng cũ không hiểu 802.1Q hay các thiết bị không được hỗ trợ VLAN như Hub, Repeater ( những thiết bị thuộc tầng 1 ) ... bằng cách gửi và nhận trực tiếp các luồng dữ liệu không được gắn tag

- Thường dùng cho mục đích quản lý khi cần cấu hình thiết bị từ xa.

3. Lưu ý :

- Native VLAN chỉ có giá trị ở hai đầu một đường trunk . Nghĩa là nếu như switch có 3 đường trunk khác nhau , nếu 3 đường trunk sử dụng Native VLAN khác nhau thì cũng không ảnh huởng gì cả. Chính vì thế mà Native VLAN 99 không mang ý nghĩa thực tế.

- Nếu trong trường hợp không yêu cầu thì mặc định Native VLAN là VLAN 1.

- Lệnh để đổi Native VLAN mặc đinh thành 1 VLAN khác

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]Switch(config-if)#switchport trunk native vlan vlan-id[/TD]

[/TR]

[/TABLE]

[TR]

[TD]Switch(config-if)#switchport trunk native vlan vlan-id[/TD]

[/TR]

[/TABLE]

II. Private VLAN:

1. Khái niệm:

- Private VLAN được thiết kế nhằm mục đích tăng tính bảo mật cho hệ thống VLAN

- Các host trong các VLAN khác nhau không “nghe” broadcast.

- Việc chia các host ra các VLAN khác nhau sẽ dẫn đến yêu cầu dùng routers hoặc các multilayer switch giữa các subnets và các kiểu thiết bị này thường có thêm nhiều chức năng bảo mật.

- Với nhu cầu tăng tính bảo mật bằng cách tách các thiết bị bên trong một VLAN nhỏ sẽ xung đột với mục đích thiết kế sử dụng các địa chỉ IP sẵn có.

=> Tính năng private VLAN của Cisco giúp giải quyết vấn đề này.

- Private VLAN cho phép một switch

- Tách biệt các host như thể các host này trên các VLAN khác nhau trong khi vẫn dùng duy nhất một IP subnet.

- Ví dụ: Data center của các nhà cung cấp dịch vụ. Nhà cung cấp dịch vụ có thể cài đặt một router và một switch. Sau đó, ISP sẽ gắn các thiết bị từ các khách hàng khác nhau vào cùng một switch. Private VLAN cho phép SP (service provider) dùng một subnet duy nhất cho cả toà nhà, trên các cổng khác nhau của khách hàng sao cho nó không thể giao tiếp trực tiếp trong khi vẫn hỗ trợ tất cả các khách hàng trong một switch duy nhất.

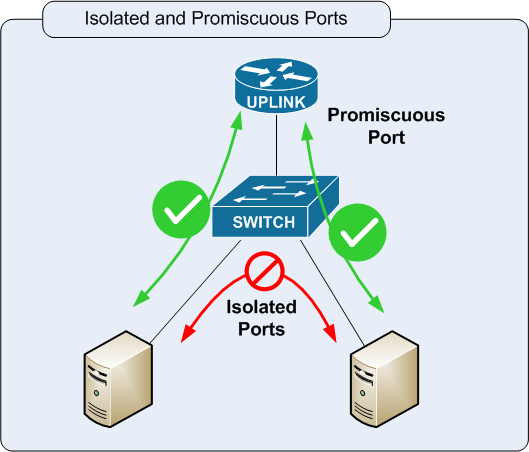

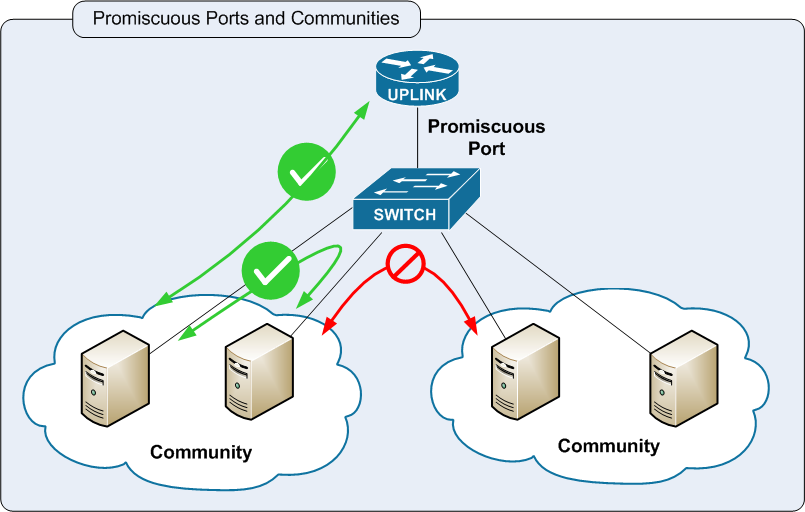

- Các port trong primary VLAN được gọi là promicuous có nghĩa là nó có thể gửi và nhận frame với bất kỳ port nào khác, kể cả với những port được gán vào secondary VLAN. Các thiết bị được truy cập chung, chẳng hạn như routers hay server thường được đặt vào trong primary VLAN.

- Các port khác, chẳng hạn như các port của khách hàng sẽ gắn vào một trong những secondary VLAN. Secondary VLAN có hai dạng:

- community VLAN: Kiểu này sẽ tùy thuộc vào thiết bị có là một phần của tập hợp các cổng cho phép gửi frame vào và ra

- isolated port sẽ không thể truyền đến các port khác ngoài VLAN.

- Isolated port : Port này chỉ giao tiếp được với Promiscuous port

- Community port : Port này chỉ giao tiếp với chính nó và Promiscuous port

- Promiscuous port: Port này có thể giao tiếp được với 2 loại port kia

- Các bước cấu hình:

- 1) Thiết lập VTP mode transparent

- 2) Tạo Secondarys VLAN (community)

- 3) Tạo Primary VLAN

- 4) Liên kết Primary VLAN với Secondarys VLAN, có thể map nhiều hơn một community VLAN tới

- 5) Primary VLAN

- 6) Cấu hình một interface là một communirty port và một promiscuous port

- 7) Liên kết communiry port với primary-secondary VLAN

- 8) Map promiscuous port với primary-secondary VLAN

Bài viết liên quan

Bài viết mới