Cấu hình tính năng ngăn chặn Malware dựa vào Sandboxing

I. Lý thuyết

Tính năng

Đây là tính năng gửi các file nghi ngờ (chưa có trong cơ sở dữ liệu virus) lên môi trường Cloud của Sophos để kích hoạt và phân tích hành vi, từ đó ngăn chặn ransomware và các mối đe dọa mới chưa được biết đến.

Quy trình xử lý

Kịch bản: Khi nhân viên bấm tải một file (ví dụ: hop-dong.exe) từ Internet

Bước 1: Chặn gói tin(Interception)

File từ Internet sẽ được tải về Firewall Sophos XG trước.

Firewall sẽ giữ lại file này trong bộ nhớ đệm (buffer) của nó, chưa cho phép file đi qua để vào máy tính của nhân viên. Lúc này, trên trình duyệt của nhân viên, thanh tải xuống có thể sẽ dừng lại ở mức 99% hoặc hiện thông báo "Scanning".

Bước 2: Kiểm tra sơ bộ (Pre-filter)

Firewall quét virus bằng các mẫu đã biết (Signature). Nếu phát hiện virus cũ -> Chặn ngay lập tức.

Nếu sạch virus cũ, Firewall tính toán Hash của file và hỏi Cloud Sophos xem có lưu trữ thông tin về các loại dữ liệu này chưa?

Trường hợp 1: Cloud Sophos nhận dạng file này an toàn (do đã có người khác trên thế giới tải trước đó và đã được kiểm tra), Firewall sẽ xả file ngay lập tức cho nhân viên tải về. (Quá trình này chỉ mất vài mili-giây).

Trường hợp 2: Cloud Sophos không nhận dạng được file -> Firewall sẽ tiếp tục giữ file lại.

Nó gửi một bản sao của file hop-dong.exe đó lên Data Center (Cloud Sandbox).

Tại Cloud, file được kích hoạt chạy thử trong môi trường ảo.

Trả kết quả và Quyết định:

Cloud quan sát hành vi của file.

Nếu An toàn: Cloud báo về Firewall -> Firewall cho phép tải file về cho nhân viên tải về hoàn tất.

Nếu Độc hại: Cloud báo về Firewall -> Firewall xóa file trong bộ nhớ đệm, cắt kết nối và hiển thị trang thông báo/cảnh báo trên màn hình nhân viên

II. Thực hành

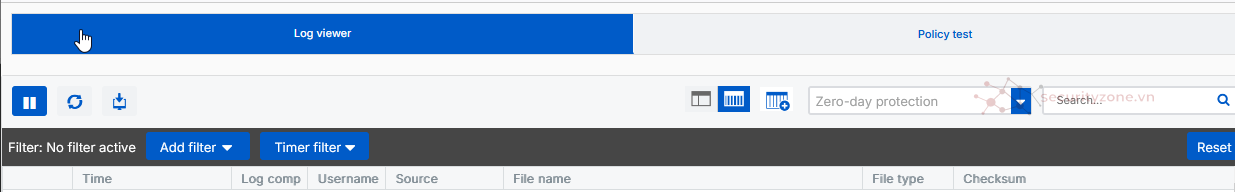

Bước 1:Firewall phải có license cho tính năng Zero-Day Protection

Hình 1. Firewall có license Zero-Day Protection

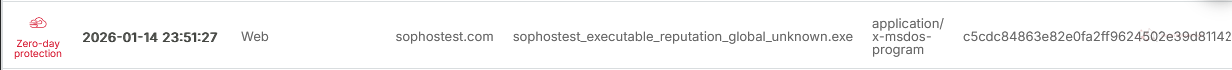

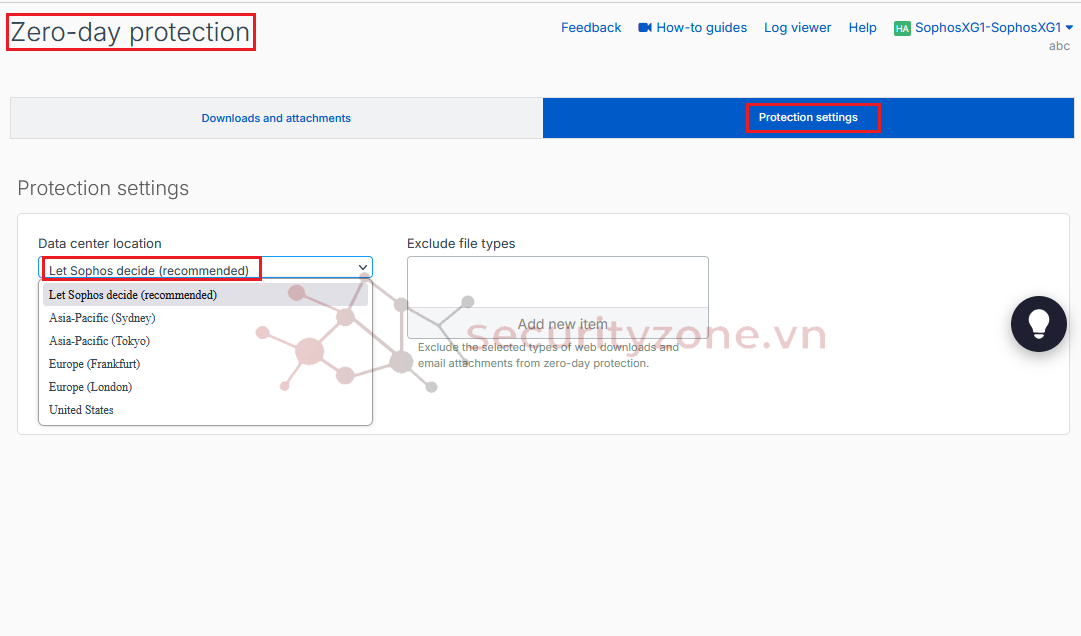

Bước 2: Cấu hình Zero-day protection

1. Data center location (Vị trí trung tâm dữ liệu):Đây là nơi firewall sẽ gửi file nghi ngờ lên để phân tích (Sandboxing).

2. Let Sophos decide (recommended):Hệ thống sẽ tự động chọn Datacenter gần nhất và có hiệu năng tốt nhất.

4. Ở Việt Nam: Nếu đường truyền quốc tế chập chờn hoặc bạn muốn cố định khu vực, bạn có thể chọn Asia-Pacific (Tokyo) hoặc Asia-Pacific (Sydney) vì đây thường là các node gần Việt Nam nhất về mặt địa lý mạng.

3. Exclude file types (Loại trừ định dạng file):

Ý nghĩa: Các loại file bạn khai báo ở đây sẽ KHÔNG được gửi đi phân tích.

Bạn không nên thêm gì vào đây trừ khi có một phần mềm đặc thù bị lỗi khi quét. Hãy để Sophos tự quyết định file nào cần quét (thường là .exe, .pdf, .doc, .zip...).

Hình 2. Bật và cấu hình tính năng Zero-day protection

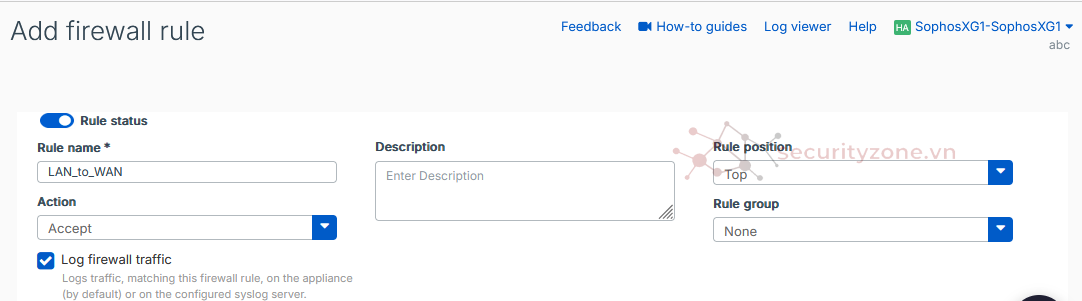

Bước 3: Vào Firewall Rules

Chọn tab Firewall rules.

Tìm rule mặc định cho phép mạng nội bộ ra Internet ( #Default_Network_Policy) -> Edit. Hoặc là tạo rule mới cho phép từ LAN_to_WAN

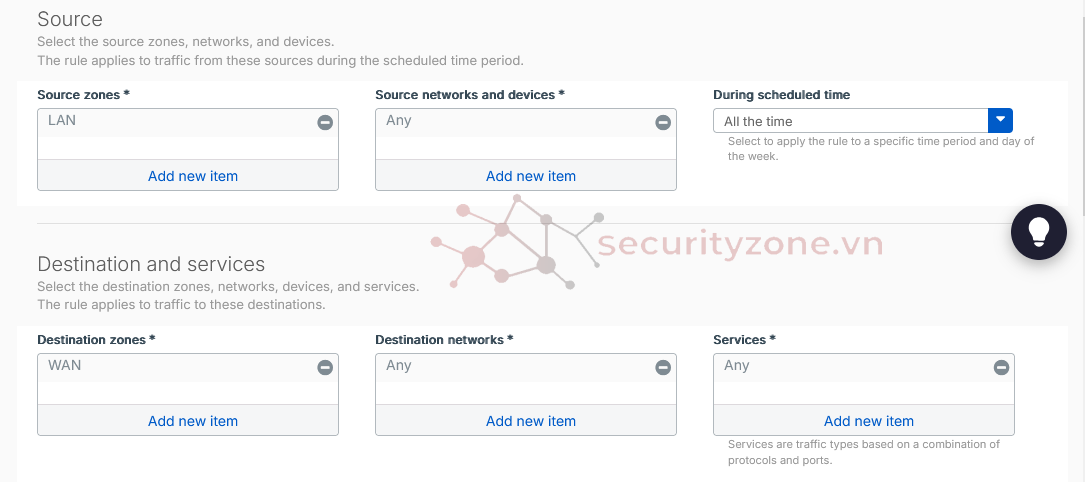

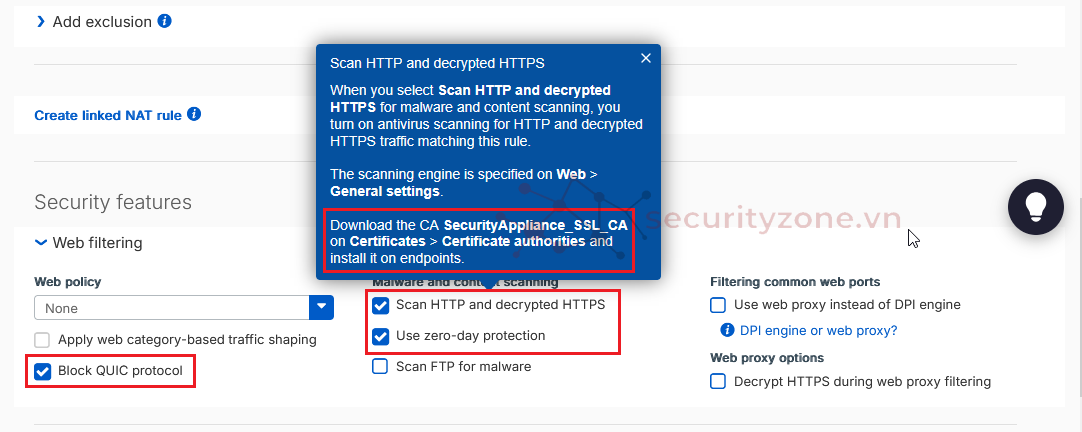

Phần Security features ->Tìm mục Web filtering -> Tích chọn vào ô: Use Zero-Day Protection

Bật giải mã HTTPS (Bắt buộc để hiệu quả): Malware ngày nay chủ yếu tải qua HTTPS. Nếu không giải mã, Firewall không nhìn thấy file để gửi đi Sandbox.

Scan HTTP

Decrypt & scan HTTPS

Block Google QUIC: Nên bật (để ép traffic về TCP/TLS tiêu chuẩn giúp Firewall quét được).

Nhấn Save để lưu lại.

Hình 3. Cấu hình Firewall Rule chặn Malware

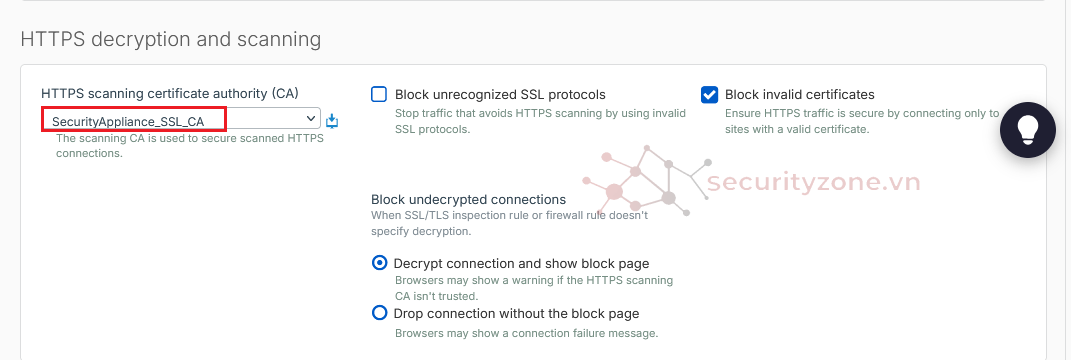

Bước 4: Tải từ Sophos và cài đặt vào Endpoint

Lưu ý:

File .pem đôi khi bị Windows hiểu lầm là file text. -> Rename, sửa đuôi .pem thành .crt.

Cài đặt thủ công trên 1 máy tính (Windows)

Double-click vào file CA đã tải về. Một cửa sổ Certificate hiện ra.

Nhấn nút Install Certificate

Chọn phạm vi:

Chọn Local Machine (Khuyên dùng - Cần quyền Admin): Để cài cho toàn bộ người dùng trên máy này.

Hoặc Current User: Chỉ cài cho user đang đăng nhập.

Nhấn Next.

Chọn nơi lưu trữ

Tích vào ô: Place all certificates in the following store.

Nhấn nút Browse

Chọn thư mục: Trusted Root Certification Authorities

Nhấn OK.

Hoàn tất:

Nhấn Next -> Finish.

Nếu hiện thông báo "The import was successful" là xong.

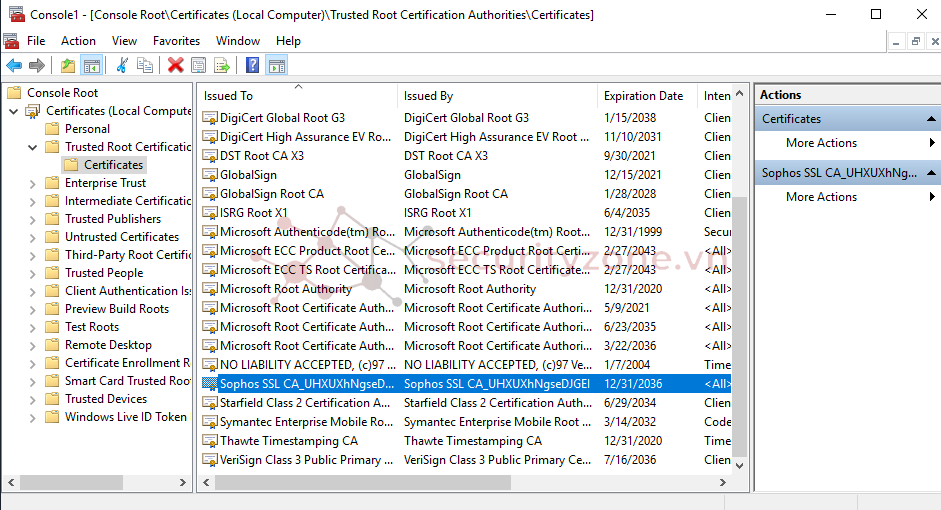

Hình 4. Import CA từ Sophos vào Endpoint

Bước 5: Cài đặt cho trình duyệt Firefox

Firefox thường dùng kho chứng chỉ riêng (không dùng chung với Windows), nên nếu dùng Firefox bạn phải cài riêng:

Mở Firefox, vào Settings (Cài đặt).

Tìm kiếm từ khóa "Certificate". Nhấn vào View Certificates.

Tại tab Authorities, nhấn nút Import

Chọn file .pem (crt) của Sophos.

Tích chọn: Trust this CA to identify websites.

Nhấn OK.

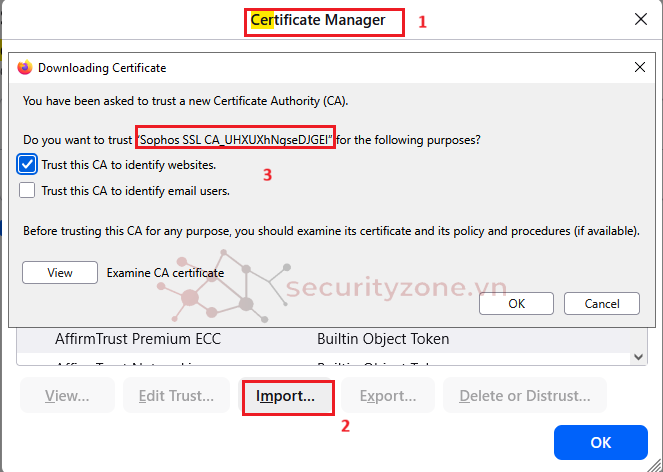

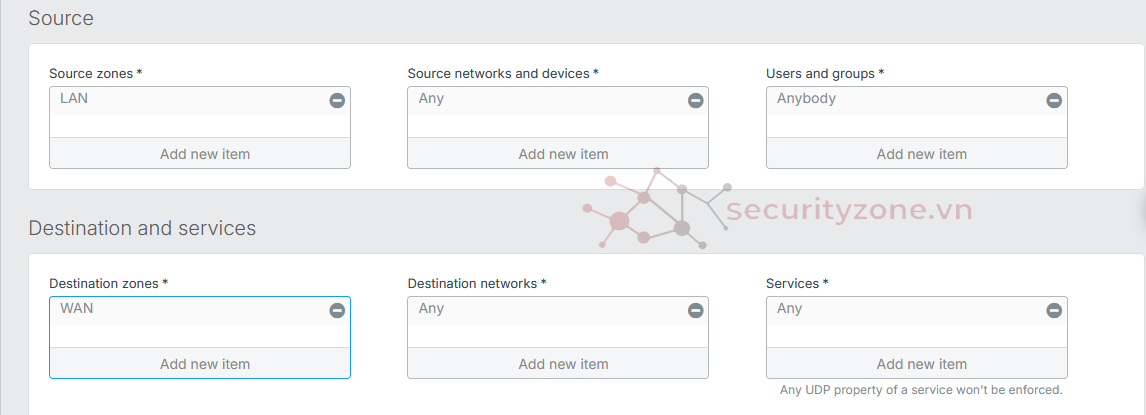

Hình 5. Import CA vào trình duyệt (tránh trình duyệt không tin tưởng CA)

Bước 6: Cấu hình Decrypt SSL/TLS

Truy cập menu Rules and policies.

Chọn tab SSL/TLS inspection rules (nằm cạnh tab Firewall rules).

Nhấn Add để tạo luật mới.

Name

Source zones: LAN.

Source networks and devices: Any.

Destination zones: WAN.

Action: Chọn Decrypt.

Profile: Bạn có thể chọn Maximum compatibility (Tương thích cao) hoặc Strict (Nghiêm ngặt). Khuyên dùng Maximum compatibility để ít bị lỗi web.

Nhấn Save.

Lưu ý: cực kỳ quan trọng về thứ tự Rule: Trong tab SSL/TLS inspection rules, Sophos đã tạo sẵn một rule mặc định tên là Exclusions_content_delivery_networks (hoặc tương tự) ở trên cùng với hành động là Don't decrypt.

Bạn nên đặt rule "Decrypt for LAN" của bạn nằm DƯỚI các rule Exclusions mặc định này.

Lý do: Các trang web ngân hàng, chính phủ, update windows... thường có cơ chế bảo mật chống giải mã (Certificate Pinning). Nếu bạn cố tình Decrypt các trang này, người dùng sẽ không vào được web ngân hàng. Rule Exclusions có sẵn của Sophos sẽ giúp bạn bỏ qua các trang nhạy cảm đó.

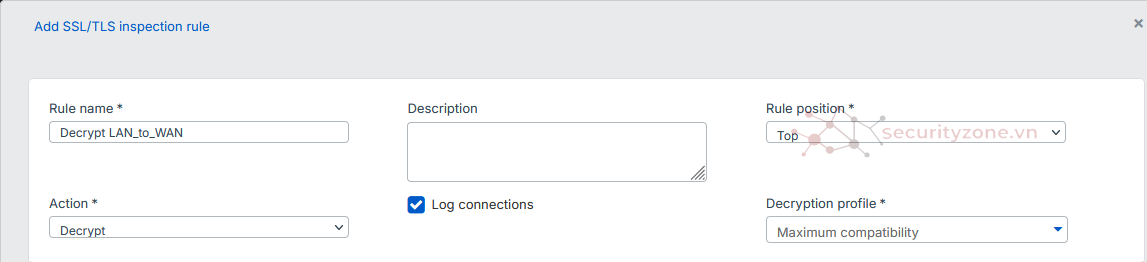

Hình 6. Cấu hình Rule Decrypt SSL/TLS

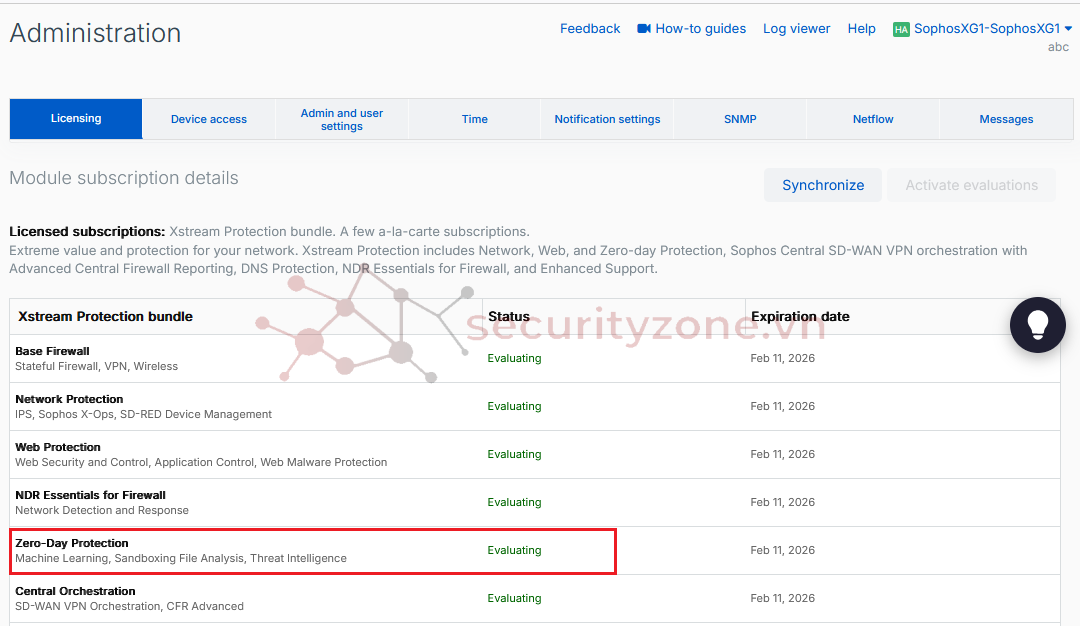

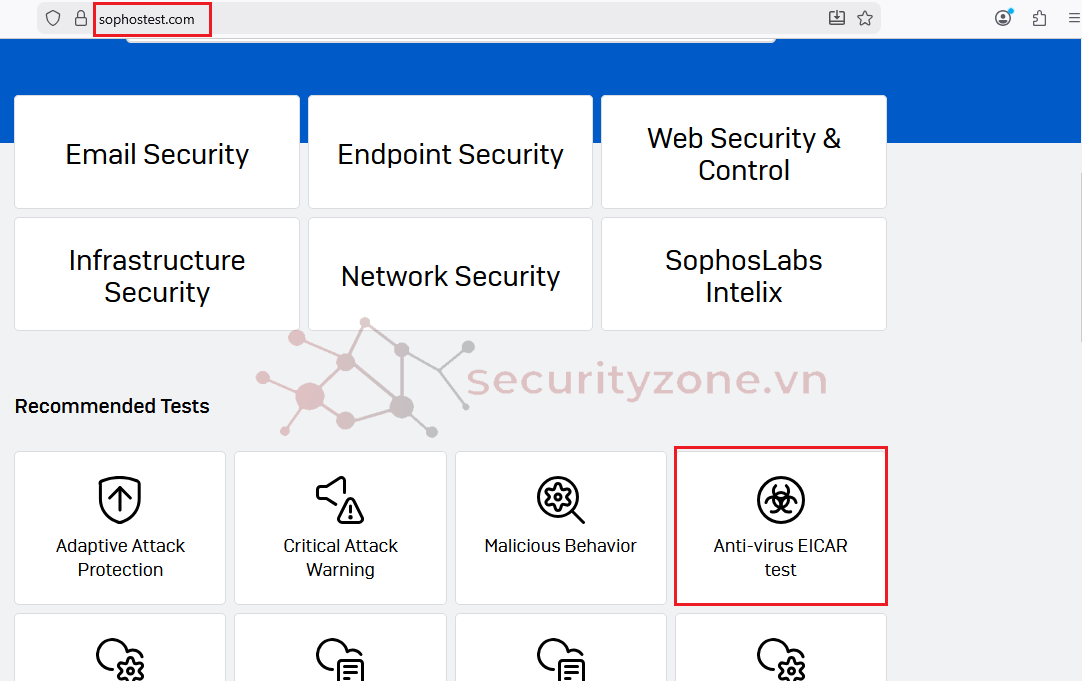

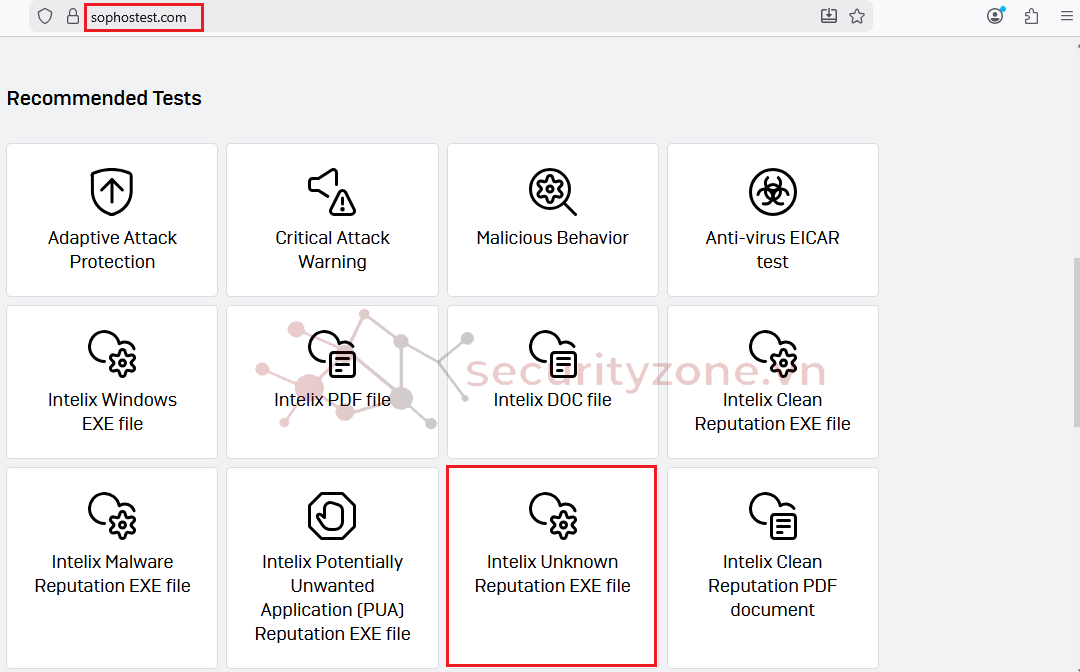

Bước 7: Kiểm tra

Truy cập vào:

Đang tải…

sophostest.com

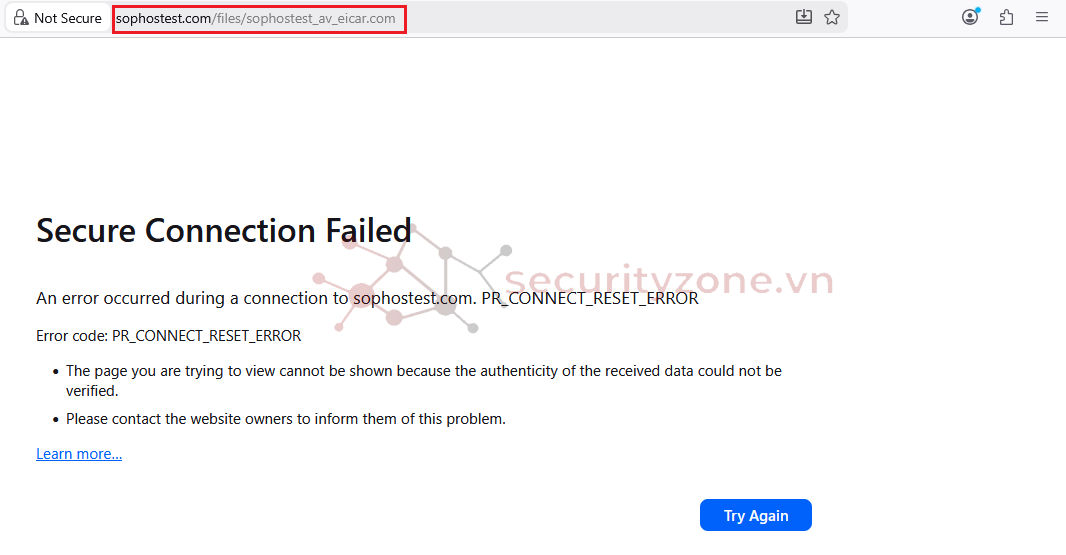

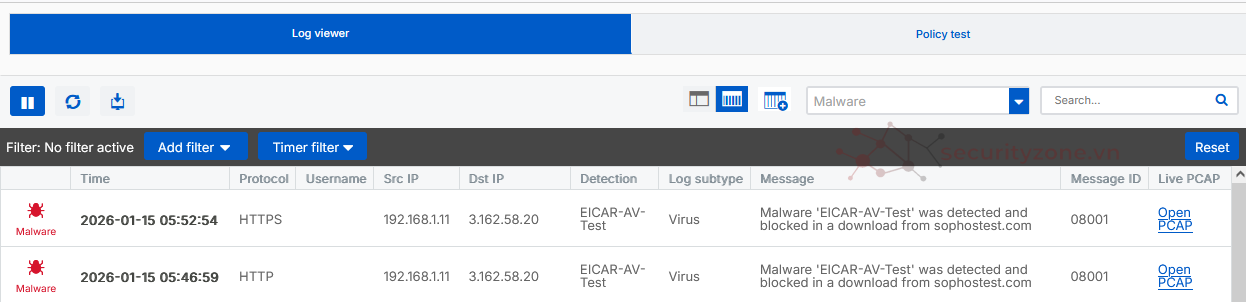

1. Test tính năng Diệt Virus cơ bản: Để đảm bảo firewall đã quét được virus thông thường

Download Anti-virus EICAR test.

Hiện tượng: File sẽ bị chặn ngay lập tức. Trình duyệt báo lỗi

Kiểm tra Log: Log Viewer ->Malware

2. Test tính năng Sandboxing / Zero-Day

Đây là bài test để xem Firewall có gửi file lạ lên Cloud không.

Tải thử:

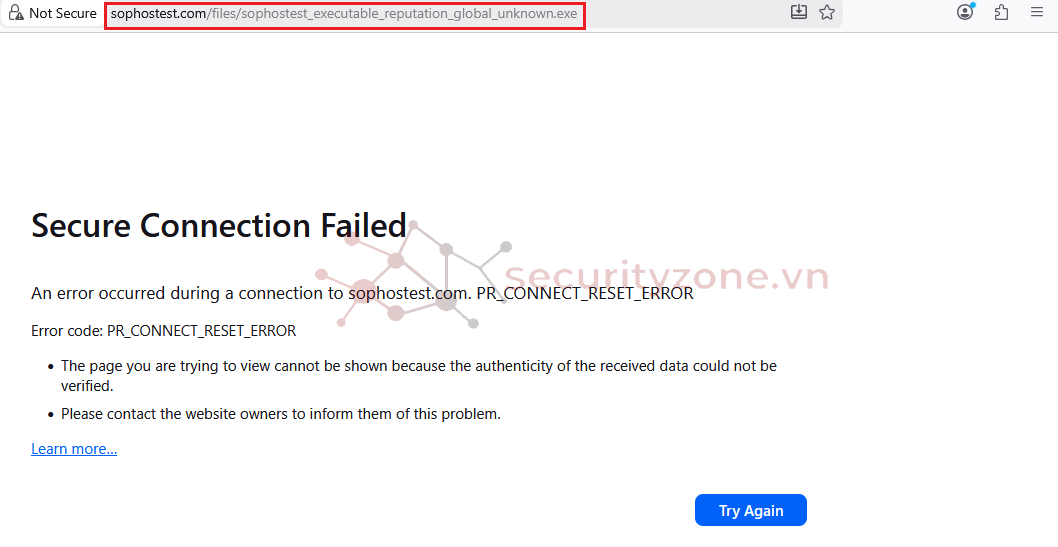

Download Intelix Unknown Reputation EXE file (File EXE có danh tiếng chưa xác định).

Hiện tượng: trình duyệt báo lỗi

Kiểm tra Log: Log Viewer -> Zero-day protection