AnhTuIS

Moderator

Tìm hiểu các giao thức liên quan (802.1X, RADIUS và VLAN)

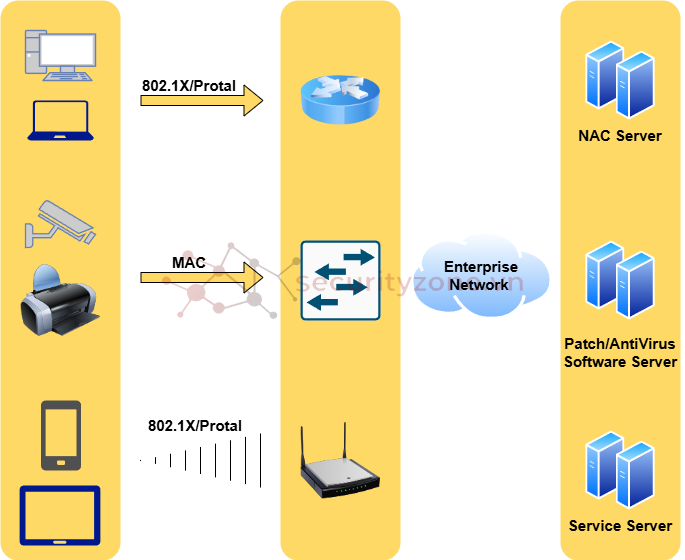

Khi triển khai giải pháp Network Access Control (NAC), việc kiểm soát thiết bị và người dùng ngay từ lớp truy cập là yếu tố then chốt để đảm bảo hệ thống mạng luôn ở trạng thái an toàn. Để thực hiện được điều này, NAC không thể hoạt động độc lập mà phải dựa vào một số giao thức nền tảng, trong đó quan trọng nhất là 802.1X, RADIUS và VLAN.

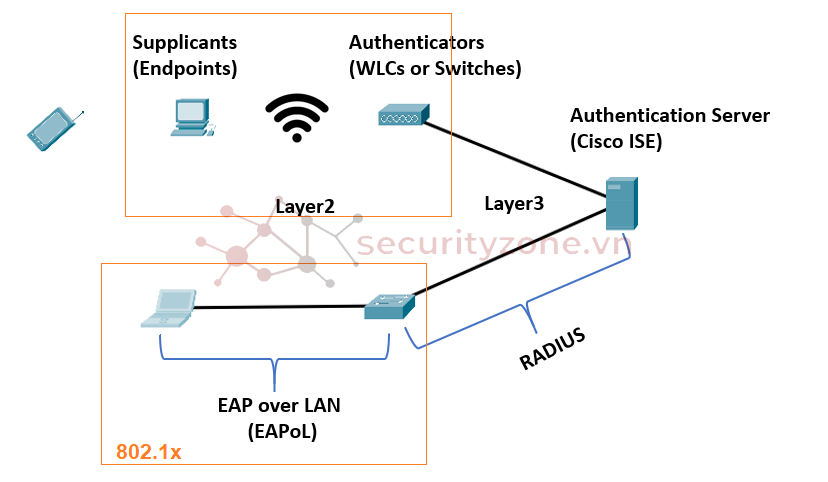

- IEEE 802.1X là giao thức kiểm soát truy cập ở lớp 2, cho phép xác thực thiết bị hoặc người dùng trước khi cấp quyền truy cập mạng.

- RADIUS là giao thức xác thực, cấp quyền và ghi log tập trung, làm trung gian xử lý yêu cầu xác thực giữa thiết bị truy cập và hệ thống NAC.

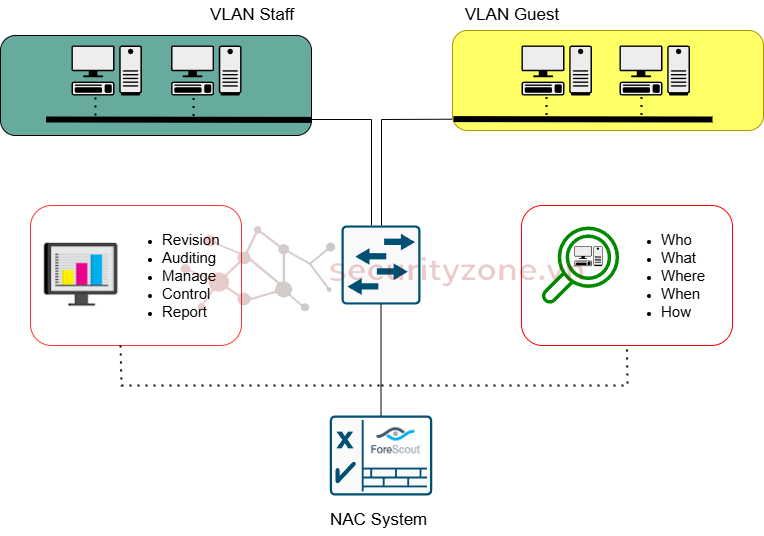

- VLAN được sử dụng để phân tách thiết bị sau xác thực, giúp cô lập hoặc cấp quyền truy cập phù hợp với từng loại người dùng hoặc thiết bị.

Mục lục

I. Khái niệm 802.1X, RADIUS và VLAN

1. 802.1X – Giao thức xác thực dựa trên cổng mạng

- 802.1X là tiêu chuẩn IEEE cho kiểm soát truy cập mạng dựa trên cổng (port-based network access control), áp dụng cho cả mạng có dây và không dây.

- Khi một thiết bị (supplicant) cố gắng kết nối, cổng mạng (switch hoặc access point) sẽ ở trạng thái bị hạn chế, chỉ cho phép truyền gói EAPOL để thực hiện xác thực.

- Thiết bị gửi yêu cầu xác thực, cổng mạng yêu cầu nhận dạng, và quá trình xác thực được thực hiện qua giao thức EAP (Extensible Authentication Protocol).

- Nếu xác thực thành công, thiết bị được phép truy cập mạng, ngược lại sẽ bị từ chối hoặc cách ly.

- 802.1X cung cấp lớp xác thực đầu tiên, đảm bảo chỉ thiết bị và người dùng hợp lệ mới được truy cập mạng.

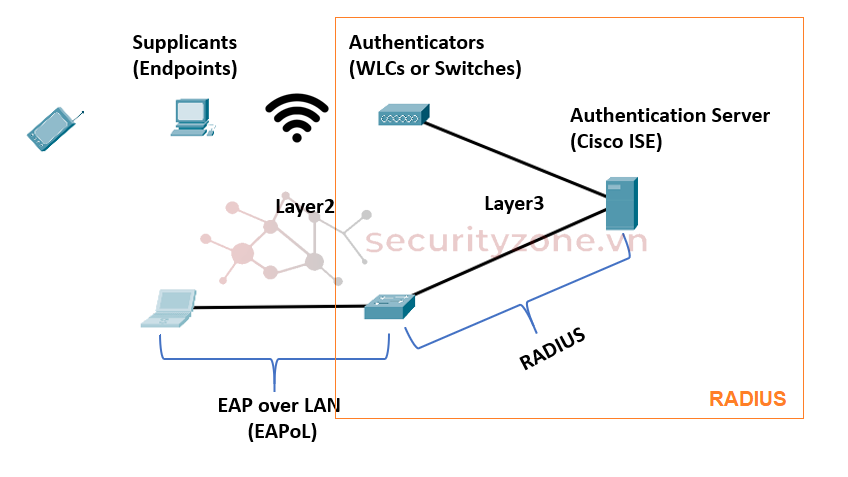

2. RADIUS – Giao thức AAA(Authentication, Authorization Accounting) trung tâm

- RADIUS (Remote Authentication Dial-In User Service) là giao thức quản lý xác thực (Authentication), phân quyền (Authorization) và ghi nhận (Accounting) truy cập mạng.

- Khi thiết bị hoặc người dùng gửi yêu cầu truy cập, Network Access Server (NAS) chuyển yêu cầu đến máy chủ RADIUS để xác thực và phân quyền.

- Máy chủ RADIUS kiểm tra thông tin đăng nhập (username, password, chứng chỉ số) đối chiếu với cơ sở dữ liệu người dùng (có thể là LDAP, Active Directory, SQL, v.v.).

- RADIUS trả về một trong ba phản hồi: Access-Accept (cho phép truy cập), Access-Reject (từ chối), hoặc Access-Challenge (yêu cầu thêm thông tin).

- RADIUS cũng có thể gửi các thuộc tính cấu hình như VLAN ID, thời gian phiên làm việc, hoặc giới hạn truy cập để áp dụng cho thiết bị sau khi xác thực thành công.

3. VLAN – Mạng LAN ảo để phân đoạn và kiểm soát truy cập

- VLAN (Virtual Local Area Network) là công nghệ phân đoạn mạng thành các mạng con logic, không phụ thuộc vào vị trí vật lý.

- Trong NAC, VLAN được dùng để cách ly thiết bị không tuân thủ hoặc phân quyền truy cập dựa trên kết quả xác thực/phân quyền.

- Ví dụ: Thiết bị không đạt chuẩn (như thiếu bản vá) được gán vào VLAN cách ly, chỉ truy cập tài nguyên hạn chế; thiết bị hợp lệ được gán VLAN đầy đủ quyền truy cập.

II. Tích hợp 802.1X, RADIUS và VLAN trong hệ thống NAC

- 802.1X thực hiện xác thực thiết bị ngay tại cổng mạng, yêu cầu thiết bị chứng minh danh tính trước khi được phép truy cập.

- Quá trình xác thực này được hỗ trợ bởi máy chủ RADIUS, nơi quản lý người dùng, thiết bị và chính sách truy cập tập trung.

- Sau khi xác thực thành công, RADIUS có thể gửi thông tin VLAN ID để switch hoặc access point tự động gán thiết bị vào VLAN phù hợp, từ đó phân quyền truy cập và kiểm soát lưu lượng.

- NAC sử dụng các thông tin này để áp dụng các chính sách bảo mật chi tiết dựa trên vai trò người dùng, loại thiết bị, trạng thái tuân thủ bảo mật, đồng thời có thể cách ly hoặc hạn chế thiết bị vi phạm.

- Ví dụ, một thiết bị không cập nhật phần mềm có thể được đặt vào VLAN cách ly để ngăn chặn truy cập tài nguyên quan trọng, trong khi thiết bị hợp lệ được gán VLAN truy cập đầy đủ.

III. Kết luận

- Trong bất kỳ giải pháp NAC nào, 802.1X, RADIUS và VLAN là ba thành phần cốt lõi giúp thực thi chính sách kiểm soát truy cập từ lớp truy cập mạng. 802.1X đảm nhận vai trò xác thực thiết bị/người dùng ngay tại switch hoặc access point, RADIUS xử lý xác thực tập trung và cung cấp các thuộc tính điều khiển truy cập, trong khi VLAN chịu trách nhiệm phân tách và gán quyền truy cập phù hợp sau khi xác thực.- Việc hiểu rõ cơ chế hoạt động và mối liên hệ giữa ba giao thức này là điều kiện bắt buộc nếu muốn triển khai NAC hiệu quả và bảo mật. Đây cũng là nền tảng để tích hợp các hệ thống nâng cao như Forescout, Cisco ISE hay FortiNAC trong môi trường mạng doanh nghiệp.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới