AnhTuIS

Moderator

Giới thiệu về module HPS Inspection Engine (Công cụ kiểm tra thuộc tính thiết bị đầu cuối Window)

- Trong hệ thống NAC của Forescout, khả năng thu thập thông tin chi tiết từ các thiết bị đầu cuối là yếu tố quan trọng để đảm bảo kiểm soát và đánh giá chính xác mức độ tuân thủ bảo mật. HPS Inspection Engine (Host Property Scanner) là module chuyên trách cho nhiệm vụ này, tập trung vào việc truy vấn và phân tích các thiết bị Windows.- HPS có thể hoạt động theo hai phương thức:

- Agentless, dùng các giao thức như WMI, RPC, Remote Registry để truy vấn thông tin mà không cần cài phần mềm.

- Agent-based, sử dụng SecureConnector – một agent nhẹ cài trên endpoint, cho phép thực hiện hành động kiểm soát sâu hơn.

Mục lục:

I. Khái niệm HPS Inspection Engine

1. Khái niệm HPS Inspection Engine

- HPS Inspection Engine (Host Property Scanner) – một thành phần thuộc Endpoint Module, chuyên thu thập thông tin chi tiết từ các máy tính chạy hệ điều hành Windows. Thông tin này bao gồm: phiên bản hệ điều hành, domain, phần mềm đã cài, trạng thái antivirus, bản vá, dịch vụ đang chạy, v.v.- HPS có thể hoạt động theo hai chế độ:

- Agent-based (có cài agent) – sử dụng SecureConnector, cho phép thu thập thông tin thiết bị một cách chủ động, liên tục, và có thể thực thi các hành động nâng cao trực tiếp trên endpoint.

- Agentless (không cài agent) – sử dụng cơ chế Remote Inspection, truy vấn thiết bị Windows qua các giao thức như WMI, Remote Registry, RPC/SMB. Phù hợp cho hệ thống không muốn triển khai phần mềm trên máy trạm.

- Agent-based phù hợp với môi trường kiểm soát chặt, yêu cầu giám sát liên tục

- Agentless phù hợp với môi trường linh hoạt, không muốn tác động đến người dùng cuối

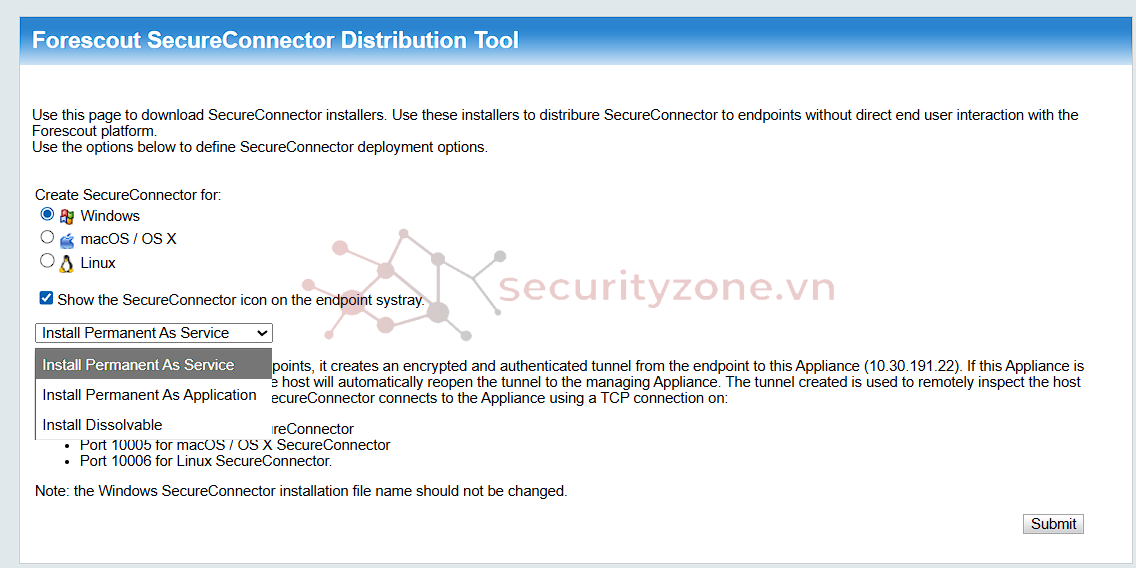

2. Chế độ hoạt động của SecureConnector

- Install Permanent As Service

- Cài đặt như một dịch vụ hệ thống (service) trên Windows, macOS hoặc Linux.

- Luôn chạy nền với quyền SYSTEM (Windows) hoặc root (Linux/macOS), hoạt động liên tục kể cả khi không có user đăng nhập.

- Đảm bảo khả năng kiểm soát sâu, real-time, thực thi action/script nâng cao, và giám sát mọi thay đổi trên endpoint.

- Install Permanent As Application

- Cài đặt như một ứng dụng thông thường, chạy dưới quyền user đăng nhập.

- Chỉ hoạt động khi user đăng nhập, quyền kiểm soát phụ thuộc vào quyền user.

- Phù hợp với môi trường hạn chế cài đặt service hệ thống hoặc muốn hạn chế quyền của agent.

- Install Dissolvable

- Agent tạm thời, chỉ tồn tại trong một phiên kiểm tra (session), tự động gỡ bỏ sau khi hoàn thành nhiệm vụ.

- Không để lại dấu vết trên hệ thống, phù hợp cho kiểm tra nhanh, thiết bị khách (guest/BYOD), hoặc khi không muốn cài agent lâu dài

Tiêu chí | Install Permanent As Service | Install Permanent As Application | Install Dissolvable |

Đặc điểm | Cài đặt như một dịch vụ hệ thống Windows, chạy dưới context SYSTEM, luôn hoạt động kể cả khi chưa có user đăng nhập. | Cài đặt như một ứng dụng thông thường, chạy dưới context của user đăng nhập. | Agent tạm thời, chỉ tồn tại trong một phiên (session) rồi tự gỡ bỏ sau khi hoàn thành kiểm tra. |

Tính liên tục | Luôn chạy nền, tự động khởi động cùng Windows, giám sát liên tục. | Chỉ chạy khi user đăng nhập, không hoạt động nếu không có user. | Chỉ hoạt động trong thời gian kiểm tra, không tồn tại sau đó. |

Quyền truy cập hệ thống | Quyền cao nhất (SYSTEM), có thể thực hiện mọi action, kể cả các action can thiệp sâu (kill process, chỉnh registry, tắt dịch vụ, v.v.). | Quyền hạn phụ thuộc vào user đăng nhập, có thể bị hạn chế nếu user không có quyền admin. | Quyền hạn phụ thuộc vào user chạy file dissolvable, thường hạn chế hơn Service. |

Khả năng thực thi script/action | Đầy đủ nhất, hỗ trợ mọi loại script và action, kể cả các action cần quyền SYSTEM. | Hạn chế nếu user không đủ quyền, một số action không thực hiện được nếu yêu cầu quyền cao. | Hạn chế, chỉ phù hợp kiểm tra nhanh, không dùng cho remediation sâu hoặc kiểm soát liên tục. |

Tồn tại sau reboot | Có (vẫn hoạt động sau khi khởi động lại máy). | Có, nhưng chỉ khi user đăng nhập lại. | Không (bị xóa sau khi kiểm tra xong hoặc sau reboot). |

Tác động đến hệ thống | Cần cài đặt lâu dài, có thể bị phát hiện bởi các phần mềm bảo mật. | Cài đặt lâu dài, nhưng mức độ can thiệp thấp hơn Service. | Không để lại dấu vết, phù hợp kiểm tra tạm thời hoặc môi trường nhạy cảm. |

Ứng dụng phù hợp | Doanh nghiệp cần kiểm soát chặt, giám sát liên tục, thực hiện remediation tự động, quản lý endpoint khó kiểm soát. | Môi trường chỉ cần kiểm soát khi user đăng nhập, hoặc không muốn chạy dưới quyền SYSTEM. | Kiểm tra tạm thời, guest, BYOD, kiểm tra compliance một lần, không muốn cài agent lâu dài. |

- Permanent As Service là lựa chọn tối ưu cho môi trường doanh nghiệp cần bảo mật cao, kiểm soát sâu, tự động hóa remediation, và cần agent luôn sẵn sàng hoạt động bất kể trạng thái user.

- Permanent As Application phù hợp với môi trường user không cho phép cài service hệ thống, hoặc muốn hạn chế quyền của agent, nhưng có thể bị hạn chế về tính năng.

- Dissolvable lý tưởng cho kiểm tra nhanh, guest, thiết bị BYOD hoặc các trường hợp không muốn để lại agent trên máy sau khi kiểm tra.

3. Chế độ hoạt động của Remote Inspection

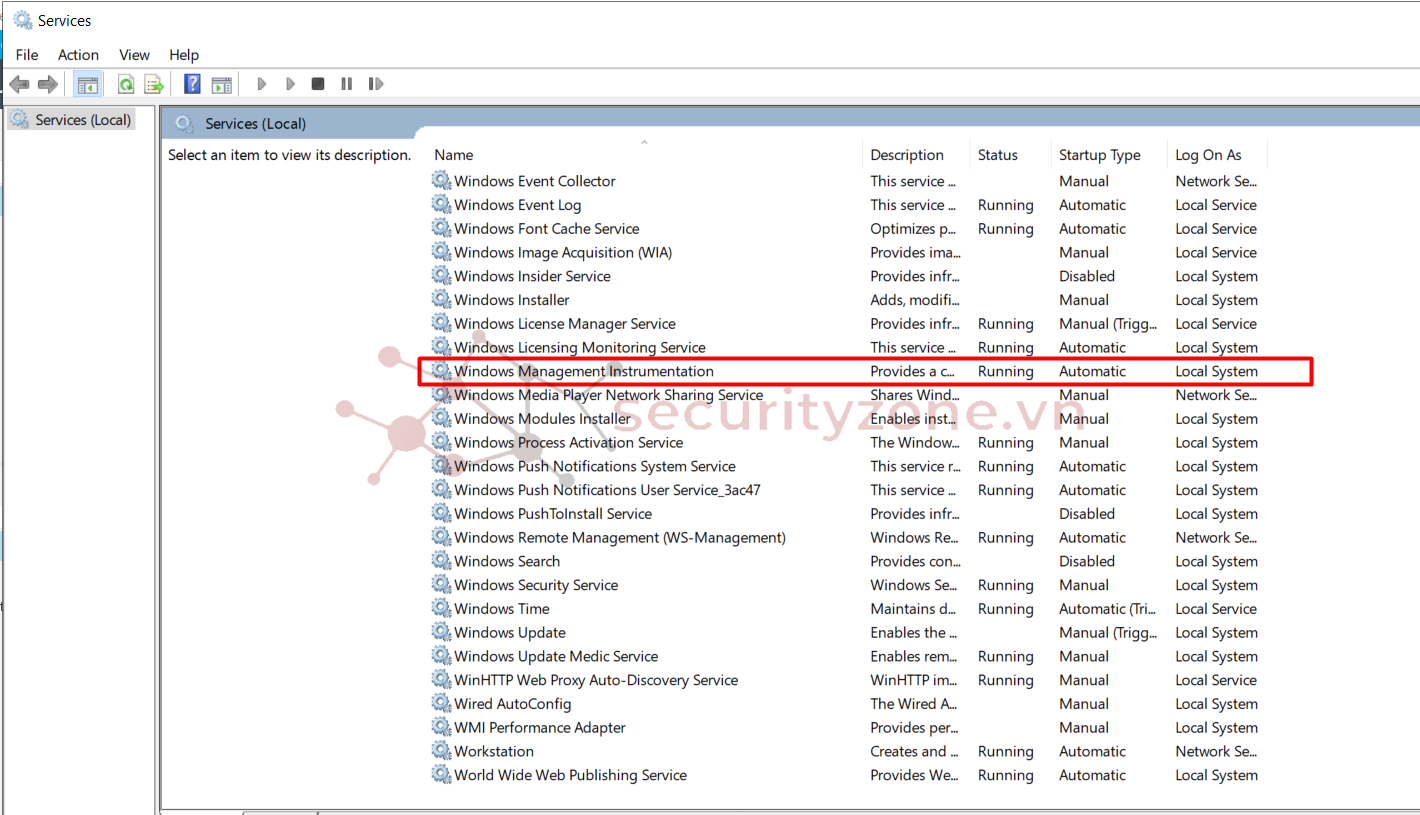

- WMI (Windows Management Instrumentation):

Là phương thức truy vấn và thu thập thông tin hệ thống, ứng dụng, trạng thái bảo mật, user, process... từ Windows endpoint thông qua dịch vụ WMI. Đây là phương thức agentless mặc định, sử dụng tài khoản có quyền quản trị để truy cập từ xa vào endpoint.

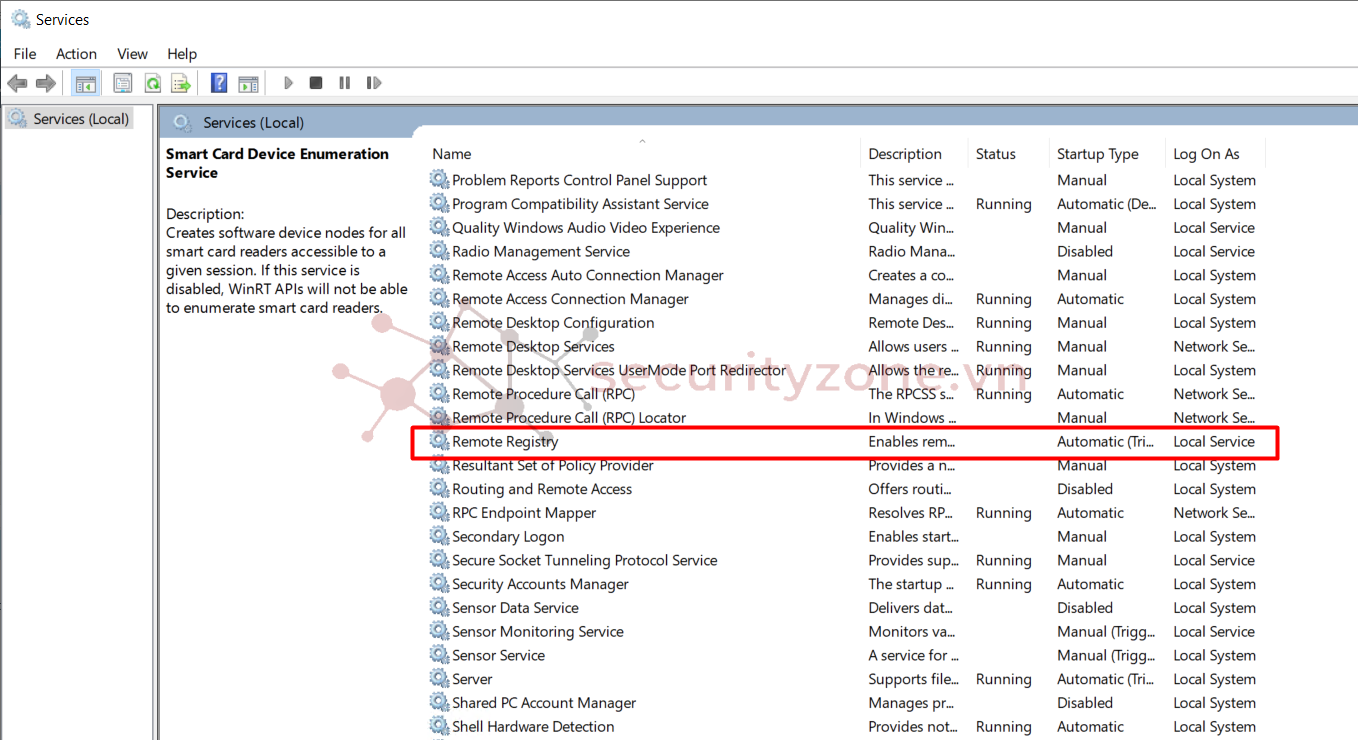

- RRP (Remote Registry Protocol/MS-RRP):

Là phương thức truy vấn registry và thực thi một số tác vụ trên Windows endpoint thông qua dịch vụ Remote Registry và RPC. Nếu WMI không khả dụng hoặc không đủ quyền, Forescout có thể chuyển sang dùng RRP để tiếp tục thu thập thông tin

- Bảng so sánh

Tiêu chí | Remote Inspection WMI | Remote Inspection RRP (Remote Registry Protocol) |

Giao thức sử dụng | Windows Management Instrumentation (WMI) | Remote Procedure Call (RPC) + Remote Registry Service |

Cổng mạng cần mở | TCP 135 (WMI), DCOM | TCP 445 (Windows 7+), TCP 139 (Windows cũ), RPC |

Dịch vụ cần thiết trên endpoint | WMI service, Server service | Remote Registry service, RPC, Server service |

Quyền tài khoản cần thiết | User phải là local admin hoặc domain admin, có quyền DCOM, WMI namespace | User phải là local admin hoặc domain admin, có quyền truy cập registry từ xa |

Khả năng thu thập thông tin | Thu thập đa dạng thông tin hệ thống, OS, ứng dụng, trạng thái bảo mật, user, process, v.v. | Thu thập thông tin cấu hình sâu từ registry, các property nâng cao, trạng thái dịch vụ, v.v. |

Khả năng thực thi script/action | Hỗ trợ chạy script, nhưng không phải endpoint nào cũng hỗ trợ script tương tác qua WMI. Một số action (như Start/Update Antivirus) cần dịch vụ bổ sung (fsprocsvc) hoặc fallback sang RRP. | Có thể chạy script/action sâu hơn qua fsprocsvc hoặc Windows Task Scheduler, hỗ trợ nhiều loại script và action hơn WMI trong một số trường hợp. |

Độ tương thích endpoint | Phổ biến trên hầu hết Windows hiện đại, nhưng có thể bị giới hạn bởi cấu hình bảo mật hoặc chính sách domain. | Cần Remote Registry service bật; một số tổ chức thường tắt dịch vụ này để tăng bảo mật, dẫn đến không sử dụng được RRP. |

Tính ổn định | Ổn định nếu endpoint cấu hình đúng, nhưng phụ thuộc nhiều vào DCOM, firewall, và policy. | Ổn định nếu Remote Registry service luôn bật và không bị giới hạn bởi GPO hoặc firewall. |

Bảo mật | Có thể bị giới hạn bởi chính sách bảo mật domain, cần cấu hình kỹ quyền truy cập WMI và DCOM. | Có thể bị chặn hoặc hạn chế bởi chính sách bảo mật registry, thường bị disable trong môi trường bảo mật cao. |

Kịch bản sử dụng thực tế | Phù hợp với môi trường domain chuẩn, endpoint bật đầy đủ dịch vụ quản lý từ xa, cần thu thập thông tin tổng quát và thực thi action cơ bản. | Phù hợp khi cần truy vấn registry sâu, hoặc khi WMI không hoạt động/stable, nhưng yêu cầu dịch vụ Remote Registry phải luôn bật |

II. So sánh Action của HPS Inspection ở chế độ agent và agentless

- Action nhóm Notify

| Action | SecureConnector (Agent) | Remote Inspection (WMI) | Remote Inspection (RRP) |

| HTTP Notification | Có | Có | Có |

| HTTP Redirection to URL | Có | Có | Có |

| Send Balloon Notification | Có | Không | Không |

| Send Email | Có | Có | Có |

| Send Email to User | Có | Có | Có |

- Action nhóm Audit

| Action | SecureConnector (Agent) | Remote Inspection (WMI) | Remote Inspection (RRP) |

| Cloud Data Exchange: Send Custom Notification | Có | Có | Có |

| Cloud Data Exchange: Send update to Forescout Cloud | Có | Có | Có |

| Send Compliant CEF message | Có | Có | Có |

| Send Customized CEF message | Có | Có | Có |

| Send Message to Syslog | Có | Có | Có |

| Send Not Compliant CEF message | Có | Có | Có |

| Splunk: Send Custom Notification | Có | Có | Có |

| Splunk: Send Update from CounterACT | Có | Có | Có |

- Action nhóm Authenticate

| Action | SecureConnector (Agent) | Remote Inspection (WMI) | Remote Inspection (RRP) |

| HTTP Log Out | Có | Có | Có |

| HTTP Login | Có | Có | Có |

- Action nhóm Remediate

| Action | SecureConnector (Agent) | Remote Inspection (WMI) | Remote Inspection (RRP) |

| Disable Dual Homed | Có | Không | Không |

| Disable External Device | Có | Không | Không |

| Expedite IP Discovery | Có | Có | Có |

| Get Microsoft SCCM/ECM Updates | Có | Có (giới hạn) | Có (giới hạn) |

| Kill Cloud Storage on Windows | Có | Không | Không |

| Kill Instant Messaging on Windows | Có | Không | Không |

| Kill Peer-to-peer on Windows | Có | Không | Không |

| Kill Process on Windows | Có (real-time) | Có (cần fsprocsvc, không real-time) | Có (cần fsprocsvc, không real-time) |

| Run Script on Windows (noninteractive) | Có | Có | Có |

| Run Script on Windows (interactive) | Có | Có (cần fsprocsvc) | Có (cần fsprocsvc/TaskSchd) |

| Scan and Remediate Known IOCs | Có | Không | Không |

| Set Registry Key on Windows | Có | Có (cần fsprocsvc) | Có |

| Start Antivirus on Windows | Có | Có (giới hạn) | Có (giới hạn) |

| Start Windows Updates | Có | Có (cần fsprocsvc) | Có (cần fsprocsvc) |

| Update Antivirus on Windows | Có | Có (giới hạn) | Có (giới hạn) |

| Windows Self Remediation | Có | Không | Không |

- Action nhóm Restrict

| Action | SecureConnector (Agent) | Remote Inspection (WMI) | Remote Inspection (RRP) |

| Access Port ACL | Có | Có | Có |

| Assign ACI EPG/ESG | Có | Có | Có |

| Assign Meraki Policy | Có | Có | Có |

| Assign Mist Label | Có | Có | Có |

| Assign Security Group Tag | Có | Có | Có |

| Assign to VLAN | Có | Có | Có |

| Assign to VLAN-Network Controller | Có | Có | Có |

| Block Network Access | Có | Có | Có |

| Block Suspected MAC Spoofing | Có | Có | Có |

| Endpoint Address ACL | Có | Có | Có |

| Provision VLAN | Có | Có | Có |

| RADIUS Authorize | Có | Có | Có |

| Restrict Network Access | Có | Có | Có |

| Switch Block | Có | Có | Có |

| VPN Block | Có | Có | Có |

| Virtual Firewall | Có | Có | Có |

| WLAN Assign Security Group Tag | Có | Có | Có |

| WLAN Block | Có | Có | Có |

| WLAN Role | Có | Có | Có |

III. So sánh Property của HPS Inspection ở chế độ agent và agentless

| Property | RI WMI | RI RRP | Agent (SecureConnector) |

| Device Interfaces | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| External Device | Có (fsprocsvc) | Có (fsprocsvc) | Có (event-driven, real-time thay vì polling) |

| Intranet WSUS Server | Có | Có | Có |

| Microsoft Applications Installed | Có | Có | Có (event-driven, real-time thay vì polling) |

| Microsoft Vulnerabilities | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| Microsoft Vulnerabilities Finetuned | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| MS-RRP Reachable | Có | Có | Có (ít dùng cho endpoint đã có agent) |

| MS-SMB Reachable | Có | Có | Có (ít dùng cho endpoint đã có agent) |

| MS-WMI Reachable | Có | Có | Có (ít dùng cho endpoint đã có agent) |

| NetBIOS Domain | Có | Có | Có |

| NetBIOS Hostname | Có | Có | Có |

| NetBIOS Membership Type (Domain or Workgroup) | Có | Có | Có |

| Network Adapters | Có | Có | Có |

| Number of IPv4 Addresses, Number of IPv6 Addresses | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| User | Có | Có | Có |

| Windows Applications Installed | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Domain Member | Có | Có | Có |

| Windows Expected Script Result (non-interactive) | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| Windows Expected Script Result (interactive) | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| Windows File Date | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows File Exists | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows File MD5 Signature | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| Windows File Size | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows File Version | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows File Version Comparison | Có | Có | Có |

| Windows Hotfix Installed | Có | Có | Có |

| Windows Is Behind NAT | Có (fsprocsvc) | Có (fsprocsvc) | Có |

| Windows Last Login Event | Không | Không | Có (cần cài SecureConnector dạng service để chính xác) |

| Windows Logged On | Có | Có | Có |

| Windows Manageable Domain | Có | Có | — |

| Windows Manageable Domain (Current) | Có | Có | — |

| Windows Manageable Local | Có | Có | — |

| Windows Manageable SecureConnector | — | — | Có |

| Windows Processes Running | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Registry Key Exists | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Registry Value | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Registry Value Exists | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows SecureConnector Deployment Type | — | — | Có |

| Windows SecureConnector Connection Encryption | — | — | Có |

| Windows SecureConnector Systray Display | — | — | Có |

| Windows Services Installed (Service Name) | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Services Installed (Display Name) | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Services Running (Display Name) | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Services Running (Service Name) | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Shared Folders | Có | Có | Có (event-driven, real-time thay vì polling) |

| Windows Update Agent Installed | Có | Có | Có |

| Windows Updates Installed – Reboot Required | Có | Có | Có |

- Event-driven, real-time thay vì polling: Agent sẽ cập nhật property ngay khi có thay đổi trên endpoint, không phải chờ polling định kỳ như agentless. Điều này giúp phản ứng nhanh, chính xác và giảm độ trễ phát hiện.

- Property cần fsprocsvc khi dùng Remote Inspection:

- Windows Expected Script Result

- Device Interfaces

- Number of IP Addresses

- External Devices

- Windows File MD5 Signature

- Windows Is Behind NAT

- Microsoft Vulnerabilities

IV. Kết luận

- HPS Inspection Engine đóng vai trò thiết yếu trong kiến trúc NAC của Forescout, giúp hệ thống thu thập thông tin chi tiết từ các endpoint Windows nhằm phục vụ phân loại, đánh giá tuân thủ và ra quyết định kiểm soát. Với hai phương thức hoạt động – agent và agentless – HPS mang lại sự linh hoạt cao, phù hợp với đa dạng môi trường triển khai. Việc nắm vững nguyên lý và cách cấu hình HPS là nền tảng để khai thác tối đa hiệu quả kiểm soát đầu cuối trong toàn bộ hệ thống.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới