AnhTuIS

Moderator

Tìm Hiểu Layer 2 Address Và Hoạt Động Của Switch, VLAN, Access, Trunking

Switch là một thiết bị quan trọng trong hệ thống mạng, hoạt động ở tầng 2 của mô hình OSI, giúp chuyển tiếp dữ liệu giữa các thiết bị trong mạng nội bộ. Để hiểu rõ cách thức hoạt động của switch, cần nắm vững các khái niệm về địa chỉ Layer 2 (MAC Address), VLAN, cũng như các chế độ kết nối Access và Trunking.

Bài viết này sẽ giới thiệu tổng quan về Layer 2 Address, cách switch xử lý các gói tin dựa trên địa chỉ MAC, và cách triển khai VLAN để chia nhỏ mạng. Ngoài ra, chúng ta cũng sẽ tìm hiểu về hai chế độ Access và Trunking, giúp kết nối và truyền dữ liệu hiệu quả giữa các VLAN trong hệ thống mạng.

Mục lục:

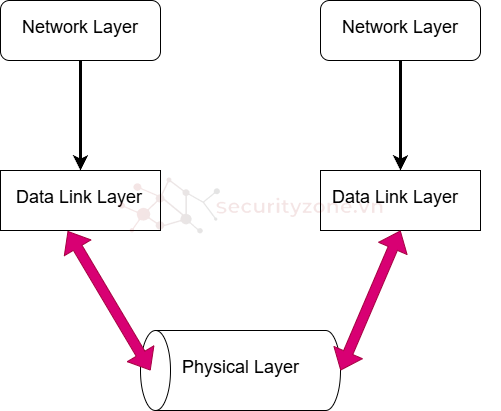

I. Tầng liên kết dữ liệu (Data Link layer)

- Tầng liên kết dữ liệu là tầng hai của mô hình OSI. Nó đáp ứng các yêu cầu phục vụ của tầng mạng (Network Layer) và phát sinh các yêu cầu phục vụ gửi tới tầng vật lý (Physical Layer).

- Tầng liên kết dữ liệu là tầng mạng có nhiệm vụ truyền dữ liệu giữa các nút mạng kề nhau trong một mạng diện rộng hoặc giữa các nút trong cùng một segment mạng cục bộ. Tầng liên kết dữ liệu cung cấp các phương tiện chức năng và thủ tục để truyền dữ liệu giữa các thực thể mạng và có thể cung cấp phương tiện để phát hiện và có thể sửa các lỗi có thể nảy sinh tại tầng vật lý.

- Tầng liên kết dữ liệu nhận được thông tin dưới dạng các gói (packet) từ lớp mạng, nó chia các gói thành khung (frame) và gửi các khung này từng khung cho lớp vật lý bên dưới.

- Tầng liên kết dữ liệu gồm 2 tầng con

- Logical Link Control (LLC)

- Lớp con này của lớp liên kết dữ liệu xử lý việc ghép kênh, luồng dữ liệu giữa các ứng dụng và dịch vụ khác, và LLC cũng chịu trách nhiệm cung cấp thông báo lỗi và xác nhận.

- Các dịch vụ ở tầng này:

+Kiểm soát lỗi Automatic Repeat Request(ARQ) , Forward Error Correction (FEC)

- Media access control(MAC)

- Tầng con này quản lý tương tác của thiết bị, chịu trách nhiệm giải quyết các khung và quyết định tại mỗi thời điểm ai sẽ được phép truy nhập môi trường truyền dẫn. Có hai hình thức kiểm soát truy cập phương tiện: phân tán và tập trung.

- Tầng con MAC còn quyết định một frame dữ liệu kết thúc tại đâu và frame tiếp theo bắt đầu từ đâu.

- Các dịch vụ ở tầng này:

+ Kiểm soát truy cập kênh: CSMA/CD, CSMA/CA (mạng không dây)

+ Địa chỉ MAC

+ Lan switching: MAC filtering, Spanning Tree Protocol (STP), Shortest Path Bridging (SPB) and TRILL (Transparent Interconnection of Lots of Links)

+ Kiểm soát chất lượng dịch vụ (QoS)

+ Mạng LAN ảo (Virtual LAN/ VLAN)

II. Switch layer 2

- Switch là một thiết bị mạng được sử dụng để phân đoạn mạng thành các mạng con khác nhau được gọi là mạng con hoặc phân đoạn LAN. Nó chịu trách nhiệm lọc và chuyển tiếp các gói giữa các phân đoạn LAN dựa trên địa chỉ MAC.- Các thiết bị chuyển mạch có nhiều cổng và khi dữ liệu đến bất kỳ cổng nào, địa chỉ đích sẽ được kiểm tra trước và một số kiểm tra cũng được thực hiện và sau đó nó được xử lý đến các thiết bị. Các loại giao tiếp khác nhau được hỗ trợ ở đây như unicast, multicast và broadcast communication.

- Đặc điểm

- Hoạt động ở tầng 2 (datalink) trong mô hình OSI

- Thực hiện kiểm tra lỗi trước khi chuyển tiếp gói tin

- Chỉ chuyển thông tin tới thiết bị đích

- Hoạt động ở chế độ full duplex mode (truyền dữ liệu theo cả hai chiều cùng một lúc)

- Nó phân bổ mỗi phân đoạn LAN cho một băng thông giới hạn.

- Có các chế độ truyền unicast(1-1), multicast(1-nhiều), broadcast(1-all)

- Có số lượng cổng lớn

- Khi nguồn muốn gửi gói dữ liệu đến đích, trước tiên gói sẽ đi vào switch và bộ chuyển mạch đọc tiêu đề của nó và tìm địa chỉ MAC của đích để xác định thiết bị, sau đó nó gửi gói thông qua các cổng thích hợp dẫn đến các thiết bị đích.

- Switch thiết lập kết nối tạm thời giữa nguồn và đích để giao tiếp và kết thúc kết nối sau khi cuộc trò chuyện hoàn tất. Ngoài ra, nó cung cấp băng thông đầy đủ cho lưu lượng mạng đến và đi từ thiết bị đồng thời để giảm va chạm.

- Các bước hoạt động: Trong Switch có 1 bảng gọi là MAC address table

- Bước 1: Tìm hiểu - Kiểm tra địa chỉ nguồn

- Thêm MAC nguồn nếu không có trong bảng

- Đặt lại cài đặt thời gian chờ trở lại 5 phút nếu nguồn có trong bảng

- Bước 2: Chuyển tiếp - Kiểm tra địa chỉ đích

- Nếu MAC đích nằm trong bảng địa chỉ MAC, nó sẽ được chuyển tiếp ra cổng được chỉ định

- Nếu MAC đích không có trong bảng, nó sẽ bị tràn ra khỏi tất cả các interfaces ngoại trừ interfaces mà nó đã nhận được

- Chi tiết khái niệm về địa chỉ MAC ở ĐÂY

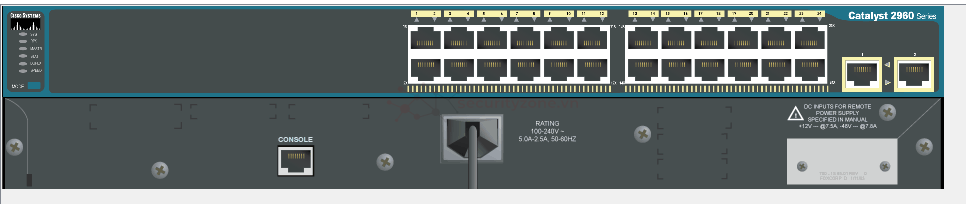

Hình ảnh mô phỏng của 1 switch của cisco (2960-24TT)

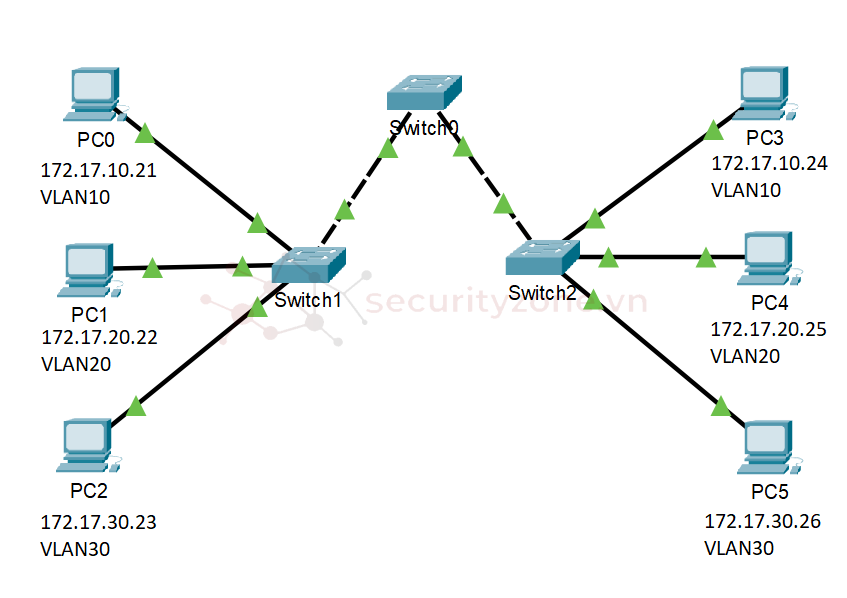

III.VLAN

1. Khái niệm

- VLAN là một kỹ thuật cho phép tạo lập các mạng LAN độc lập một cách logic trên cùng một kiến trúc hạ tầng vật lý. Việc tạo lập nhiều mạng LAN ảo trong cùng một mạng LAN giúp giảm thiểu miền quảng bá (broadcast domain) cũng như tạo thuận lợi cho việc quản lý một mạng cục bộ rộng lớn. Việc sử dụng VLAN giúp nhóm các thiết bị theo chức năng, vị trí địa lý mà không cần thay đổi cấu trúc vật lý của mạng.- Ưu điểm

- Tiết kiệm băng thông của mạng: Do VLAN có thể chia nhỏ LAN thành các đoạn (là một vùng quảng bá). Khi một gói tin quảng bá, nó sẽ được truyền chỉ trong một VLAN duy nhất, không truyền ở các VLAN khác nên giảm được lưu lượng quảng bá, tiết kiệm được băng thông đường truyền.

- Tăng khả năng bảo mật: Các VLAN khác nhau không truy cập được vào nhau (trừ khi có khai báo định tuyến).

- Dễ dàng thêm hay bớt các máy tính vào VLAN: Trên một switch nhiều cổng, có thể cấu hình VLAN khác nhau cho từng cổng, do đó dễ dàng kết nối thêm các máy tính với các VLAN.

- Mạng có tính linh động cao.

- Tăng độ phức tạp: Việc cấu hình và quản lý VLAN đòi hỏi kiến thức và kỹ năng cao hơn so với mạng truyền thống. Các quản trị viên cần hiểu rõ cách thức hoạt động của VLAN để tránh các lỗi cấu hình gây ra sự cố mạng.

- Chi phí: Triển khai VLAN có thể yêu cầu các thiết bị phần cứng đắt tiền hơn. Ngoài ra, chi phí đào tạo và duy trì cũng cao hơn.

- Khả năng xảy ra lỗi: Khi cấu hình không đúng, VLAN có thể dẫn đến các vấn đề nghiêm trọng như mất kết nối hoặc phân đoạn mạng không mong muốn.

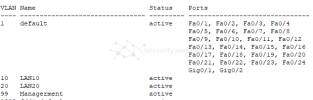

- Default VLAN: VLAN 1 là VLAN mặc định, không thể xóa hoặc đổi tên

- Data VLAN

- Dành riêng cho lưu lượng truy cập do người dùng tạo (lưu lượng email và web).

- VLAN 1 là VLAN dữ liệu mặc định vì tất cả các giao diện đều được gán cho VLAN này

- Native VLAN

- Chỉ sử dụng cho các trunk link.

- Tất cả các frames đều được gắn thẻ trên liên kết trunk 802.1Q ngoại trừ những frames trên VLAN gốc.

- Management VLAN

- VLAN này được sử dụng cho lưu lượng SSH/Telnet VTY và không nên mang theo lưu lượng của người dùng cuối.

- Thông thường, VLAN là SVI dành cho bộ chuyển mạch Lớp 2.

- Trunking mode: Trunking mode cho phép tập hợp lưu lượng từ nhiều VLAN qua cùng một cổng vật lý đơn

- Access mode: Giao diện này thuộc về một và chỉ một VLAN. Thông thường một cổng của switch gắn tới một thiết bị của người dùng đầu cuối hoặc một server.

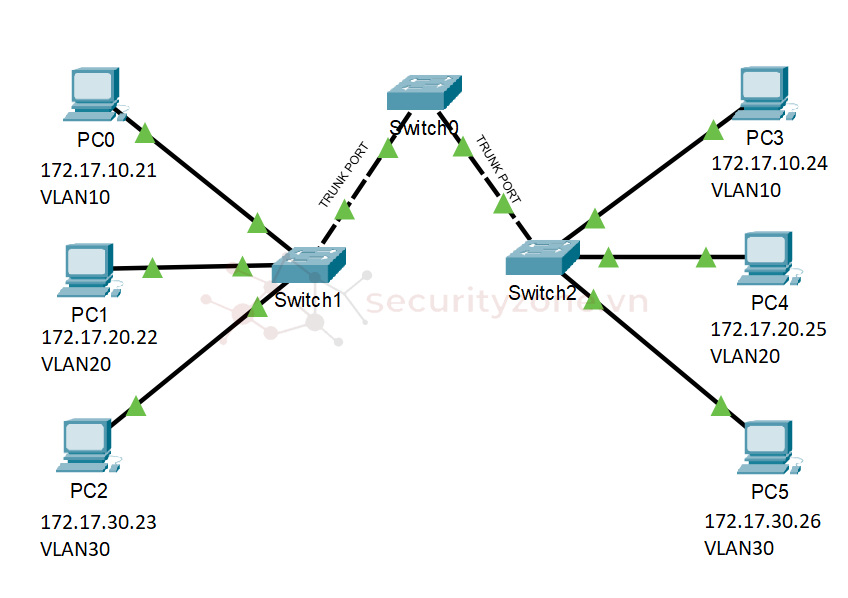

2. Trunk Port

- Một cổng trunk là một loại cổng được sử dụng để kết nối các switch hoặc router, truyền dữ liệu từ nhiều VLAN cùng một lúc. Nó sử dụng gắn thẻ để đảm bảo dữ liệu đến đích chính xác, cung cấp băng thông cao hơn và độ trễ thấp hơn. Hoạt động tại Lớp 2 của mô hình OSI, nó sử dụng đóng gói IEEE 802.1Q để phân phối đường đi.- Ưu điểm

- Nó cung cấp băng thông cao hơn và độ trễ thấp hơn.

- Nó gửi tất cả các tín hiệu qua một liên kết trunk duy nhất dành cho mỗi bộ chuyển mạch hoặc bộ định tuyến.

- Nó có thể truyền lưu lượng cho nhiều VLAN cùng lúc.

- Việc thiết lập trunk port phức tạp

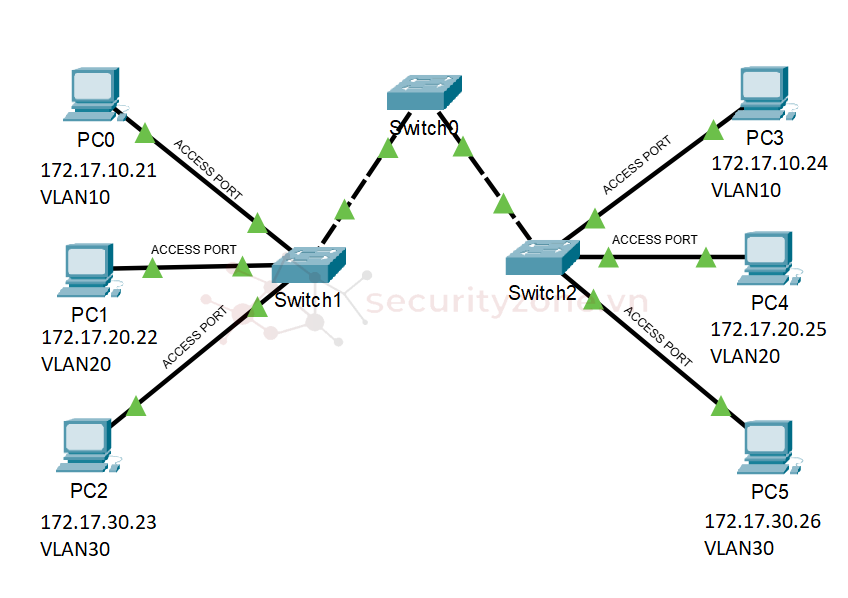

3. Access Port

- Cổng Access Port kết nối máy ảo với một bộ chuyển mạch hoặc VLAN, truyền dữ liệu trong một VLAN duy nhất. Mặc dù tránh được các vấn đề về tín hiệu, nhưng nó có thể không hiệu quả đối với các mạng phức tạp, mặc dù nó có thể được tối ưu hóa như một cổng máy chủ.- Ưu điểm

- Nó gửi và nhận các khung không được gắn thẻ.

- Không có vấn đề về tín hiệu ở cổng truy cập vì khung vẫn nằm trong một VLAN duy nhất.

- Để giảm thời gian cổng được chỉ định bắt đầu chuyển tiếp các gói tin, hãy sử dụng cổng máy chủ.

- Nó chỉ có thể truyền lưu lượng cho một VLAN.

- Chỉ có một trạm cuối có thể được thiết lập làm cổng máy chủ.

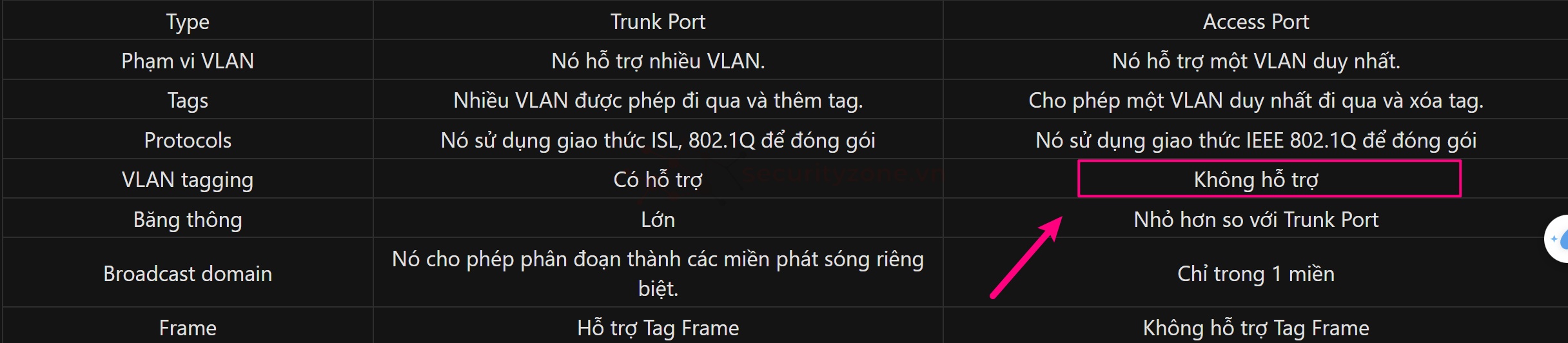

Khác nhau giữa Trunk Port và Access Port

Type | Trunk Port | Access Port |

Phạm vi VLAN | Nó hỗ trợ nhiều VLAN. | Nó hỗ trợ một VLAN duy nhất. |

Tags | Nhiều VLAN được phép đi qua và thêm tag. | Cho phép một VLAN duy nhất đi qua và xóa tag. |

Protocols | Nó sử dụng giao thức ISL, 802.1Q để đóng gói | Nó sử dụng giao thức IEEE 802.1Q để đóng gói |

VLAN tagging | Có hỗ trợ | Không hỗ trợ |

Băng thông | Lớn | Nhỏ hơn so với Trunk Port |

Broadcast domain | Nó cho phép phân đoạn thành các miền phát sóng riêng biệt. | Chỉ trong 1 miền |

Frame | Hỗ trợ Tag Frame | Không hỗ trợ Tag Frame |

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới