Võ Đức Chính

Intern

1. Cài Sophos Firewall thông qua ovf

Link tải: https://www.sophos.com/en-us/support/downloads/firewall-installers

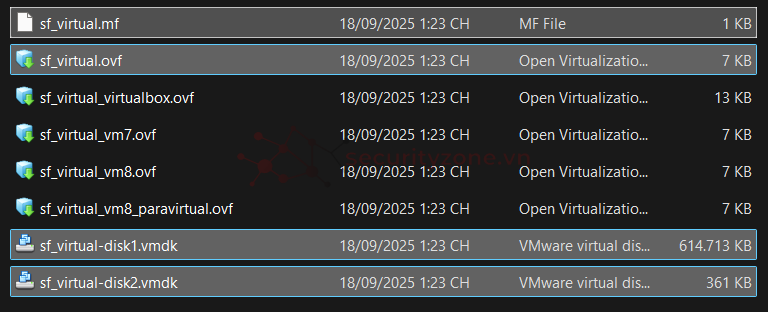

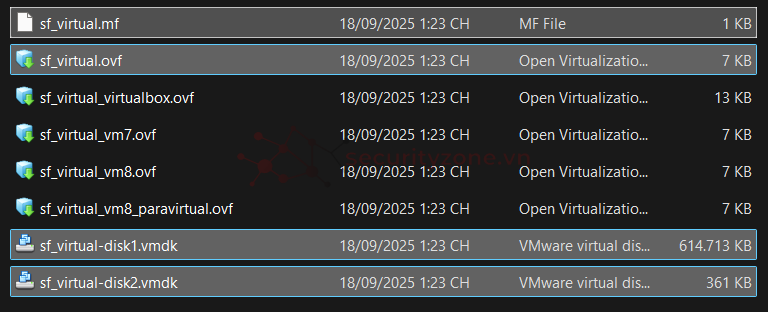

Sử dụng 4 file như trên hình:

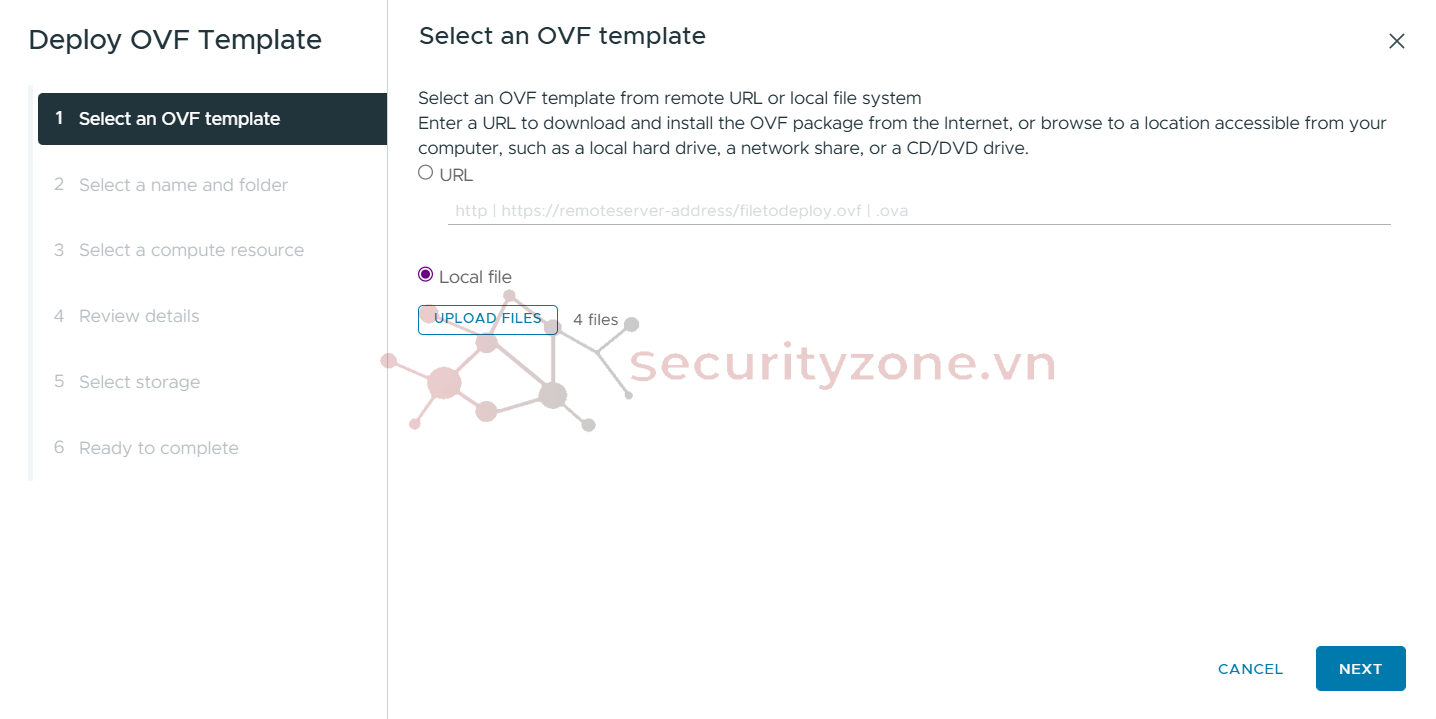

Chọn Deploy OVF Templates:

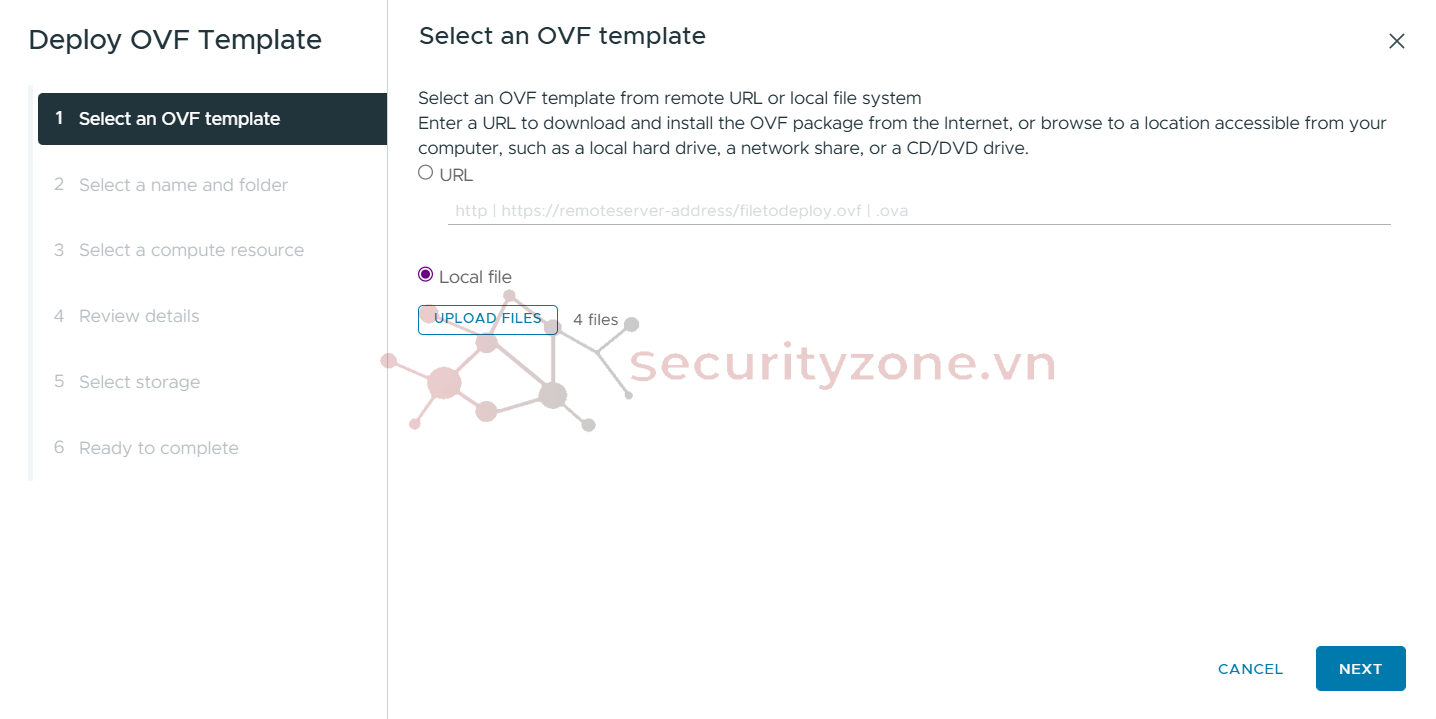

Upload 4 file vào:

Tiếp theo cứ chọn mặc định

Khi cài xong lần đầu đăng nhập với password mặc định là: admin

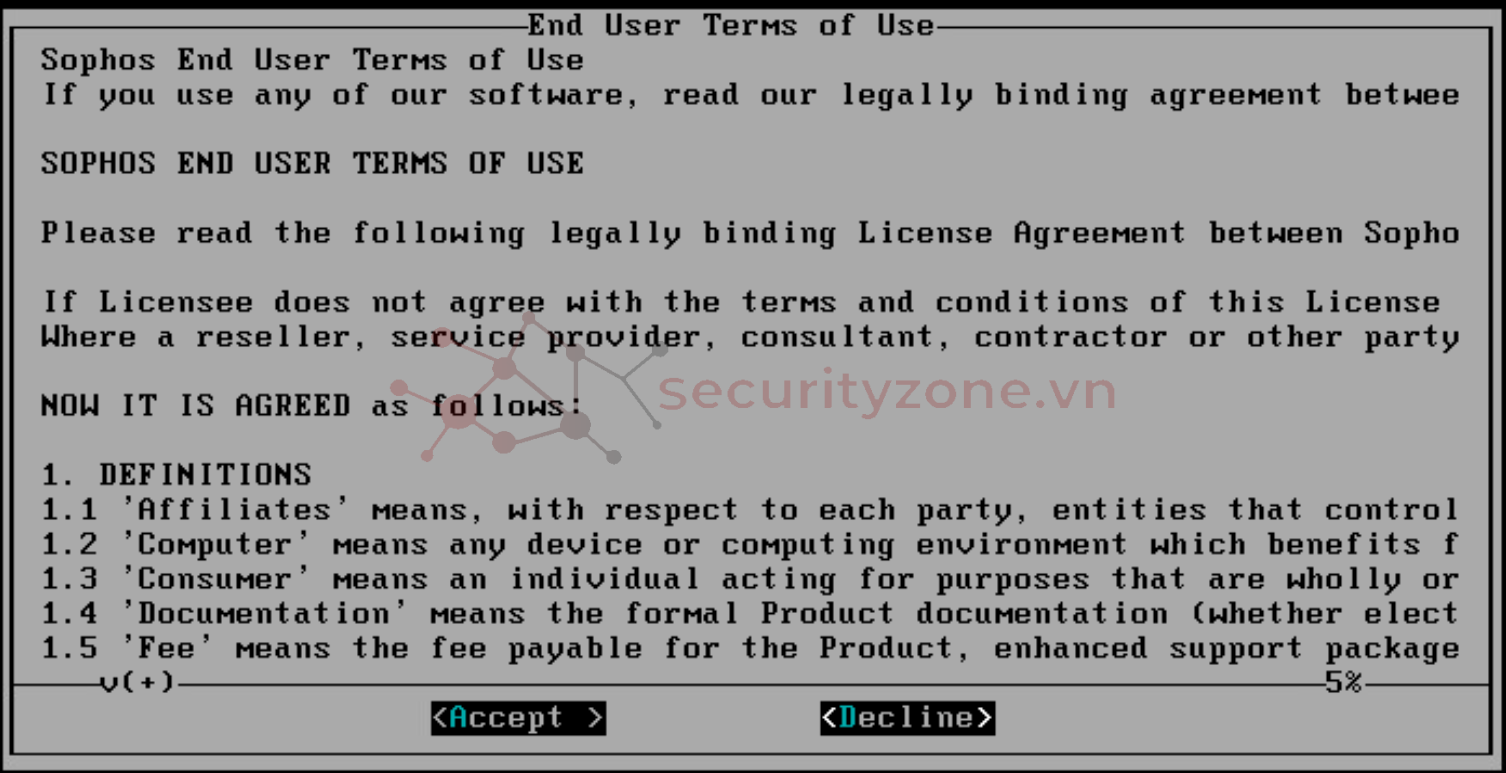

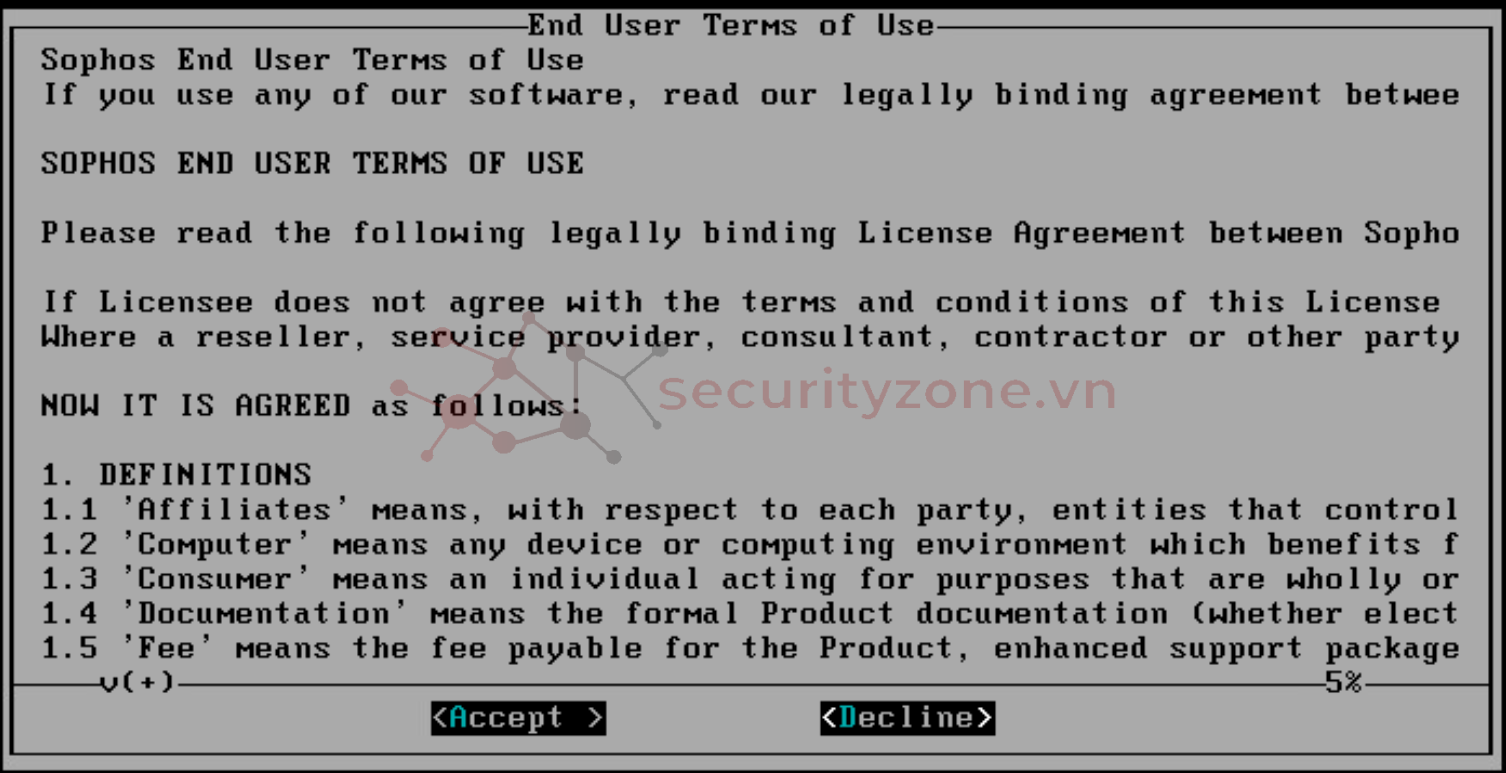

Ấn “a” để tiếp tục

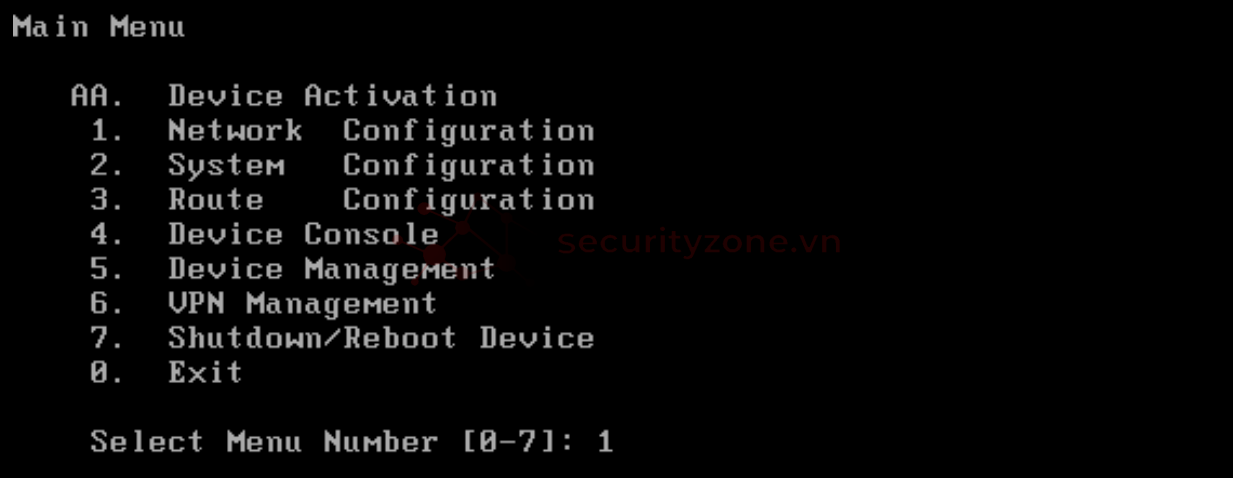

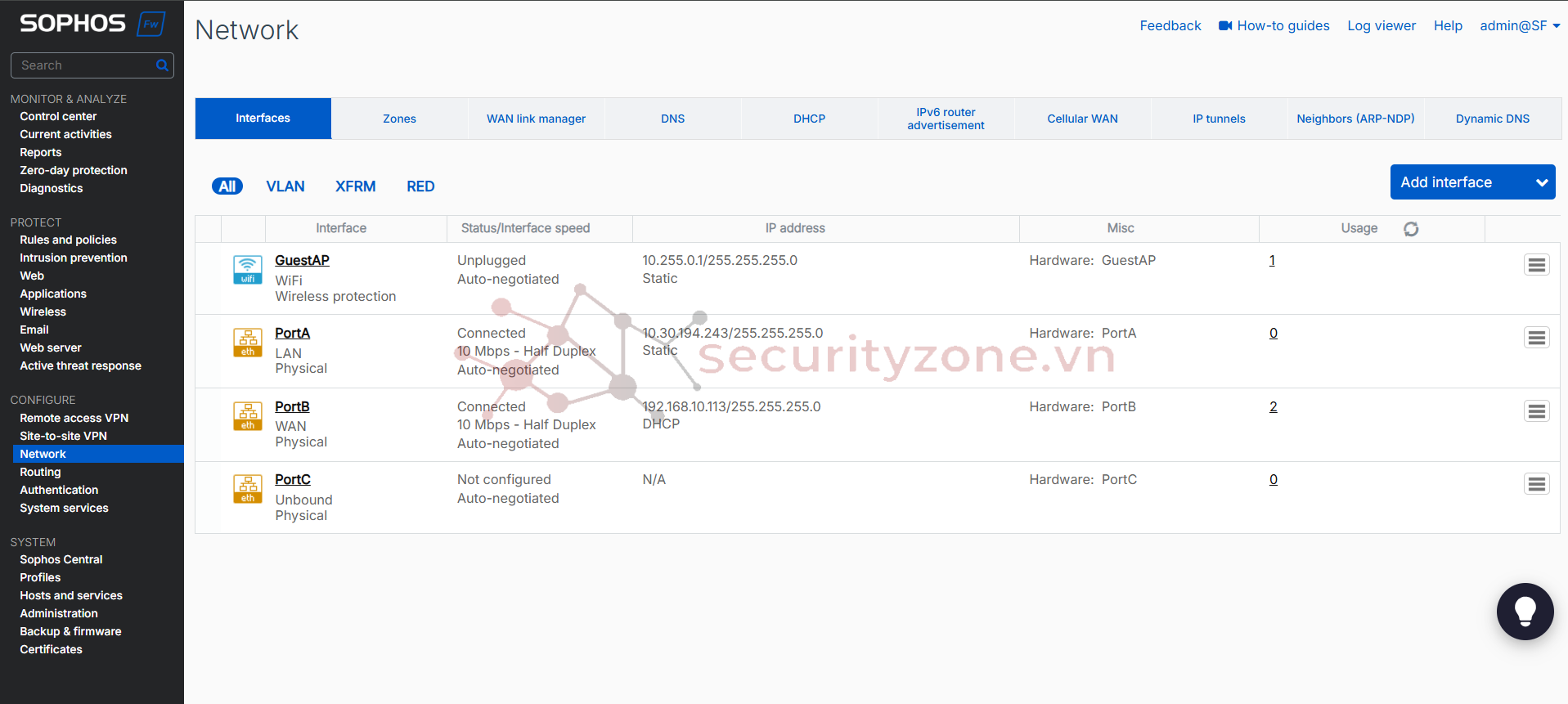

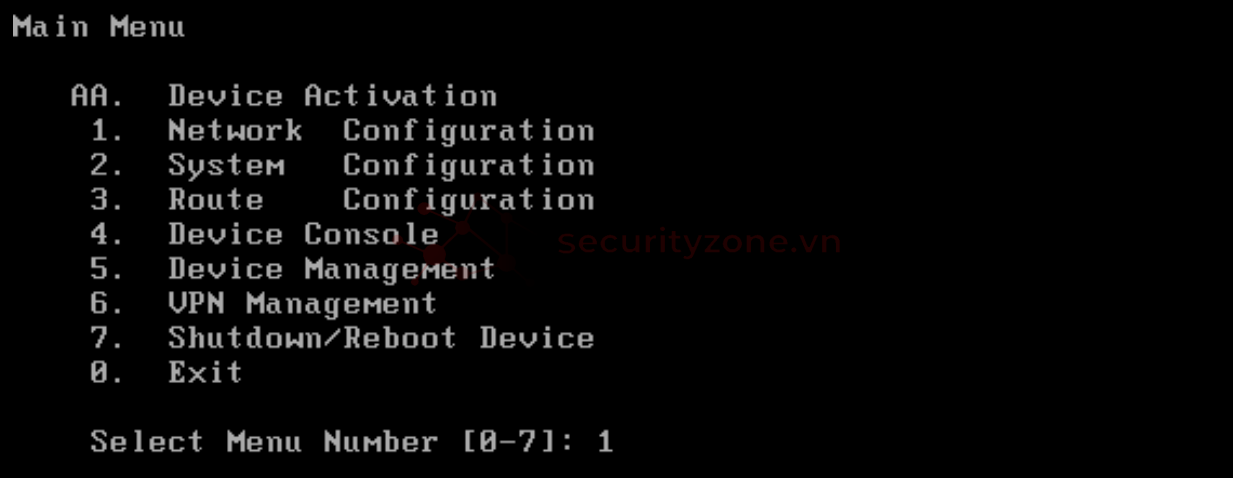

Chọn 1 để cấu hình lại địa chỉ IP LAN để cấu hình thông qua web:

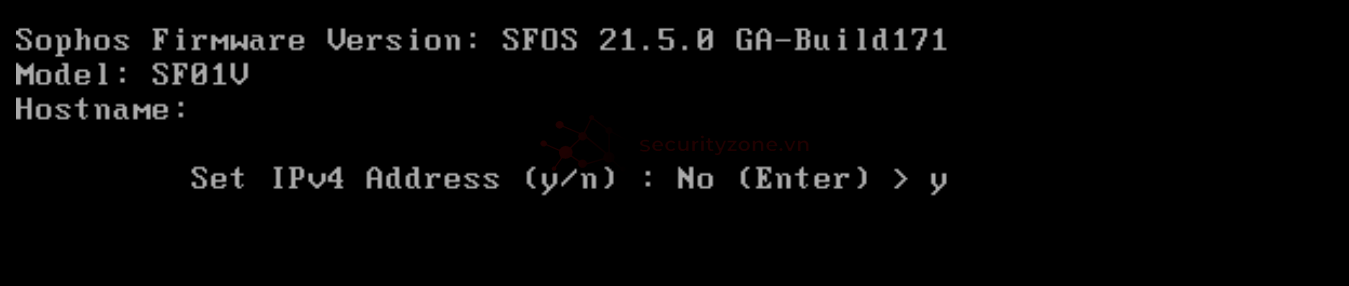

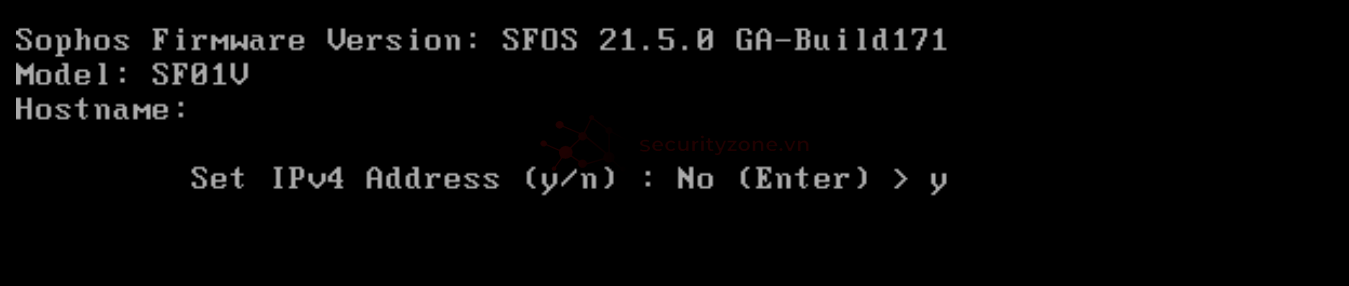

Nhập “y” để set địa chỉ IPv4 cho port LAN:

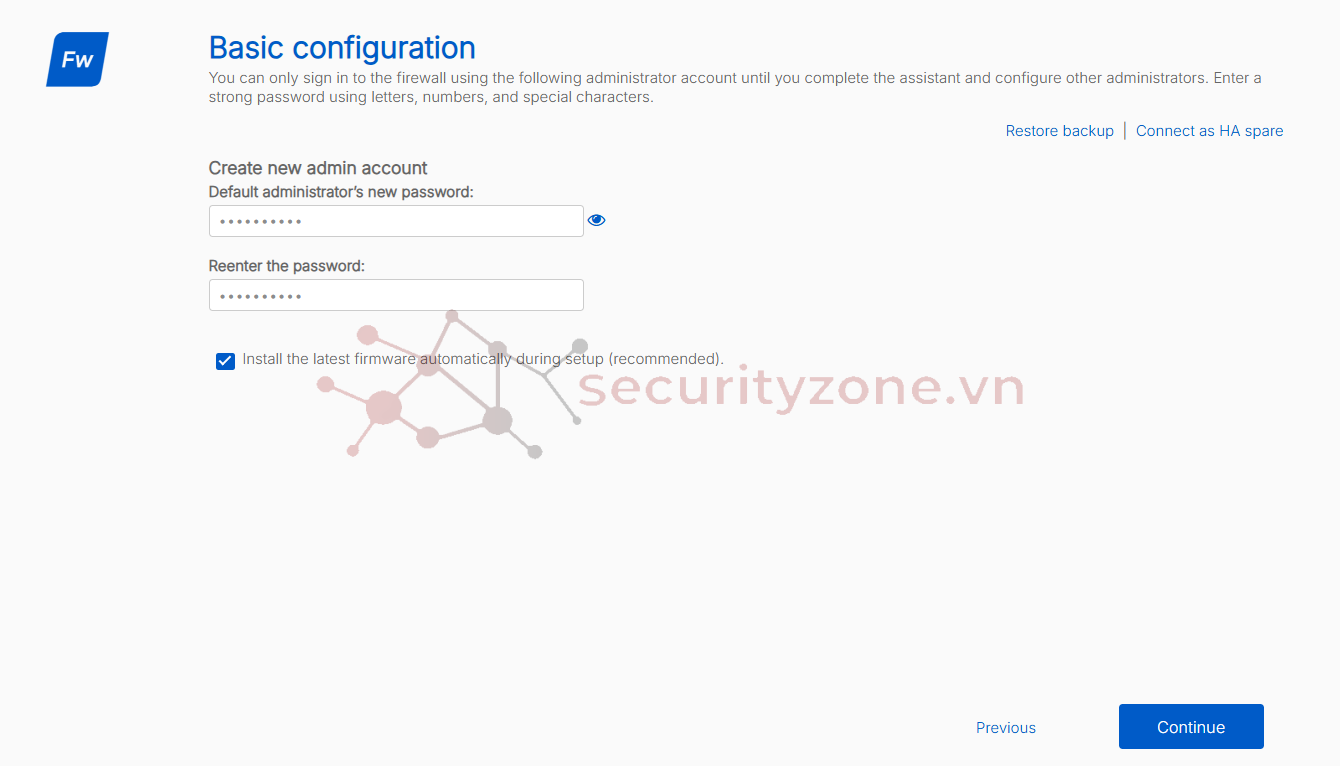

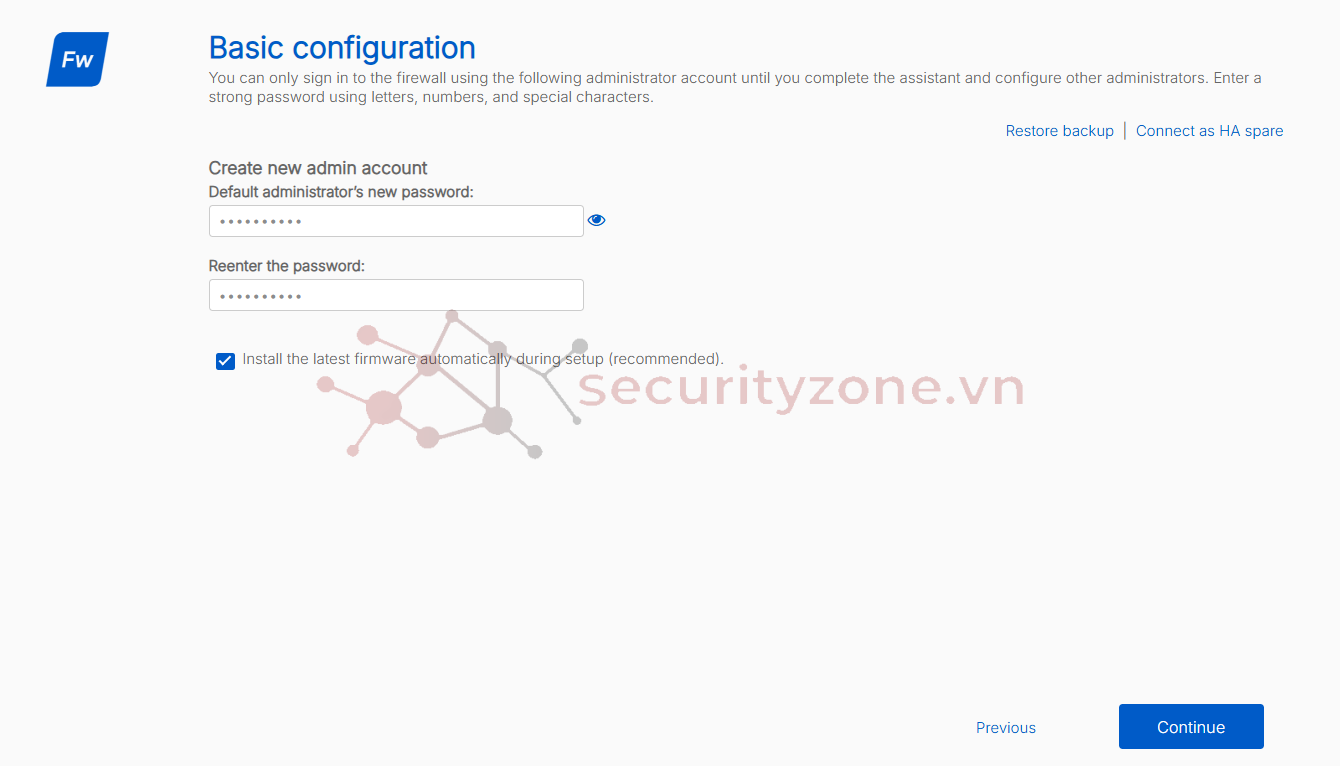

Đặt lại mật khẩu mới để đăng nhập:

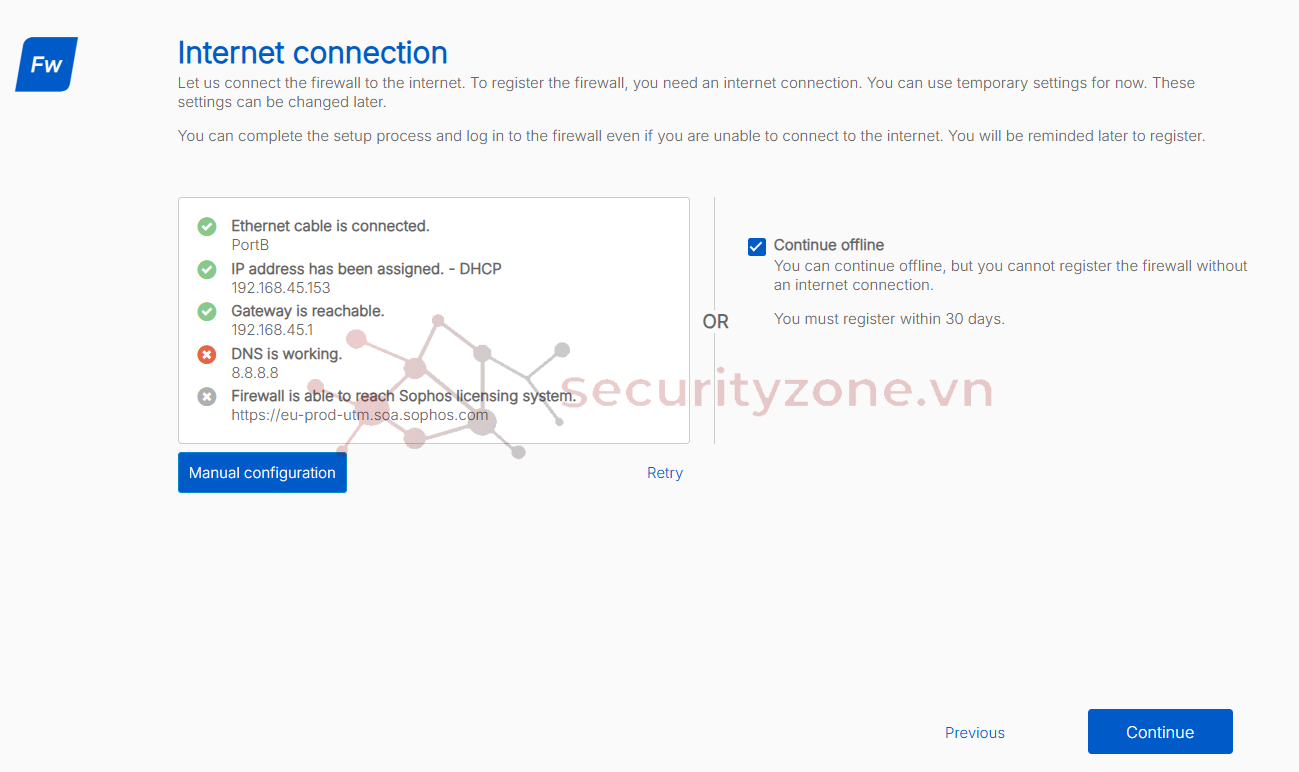

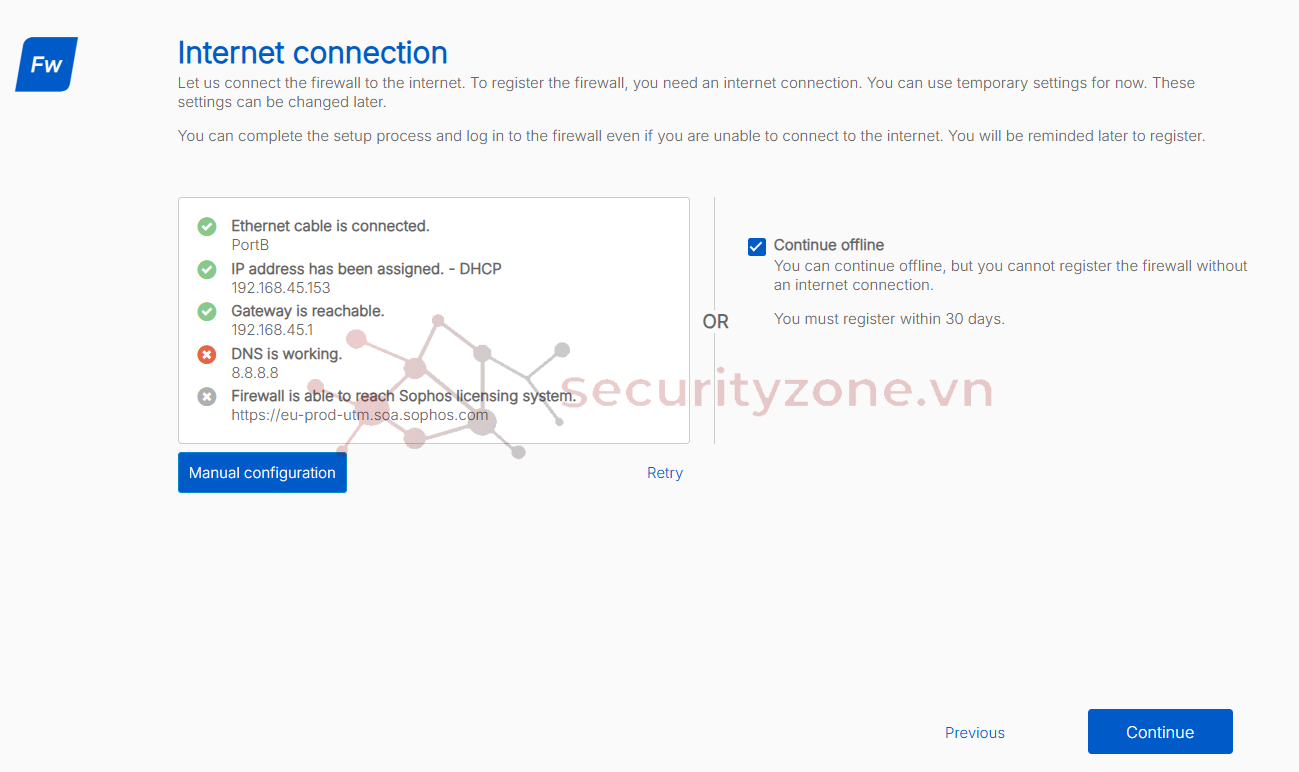

Chọn Continue offline:

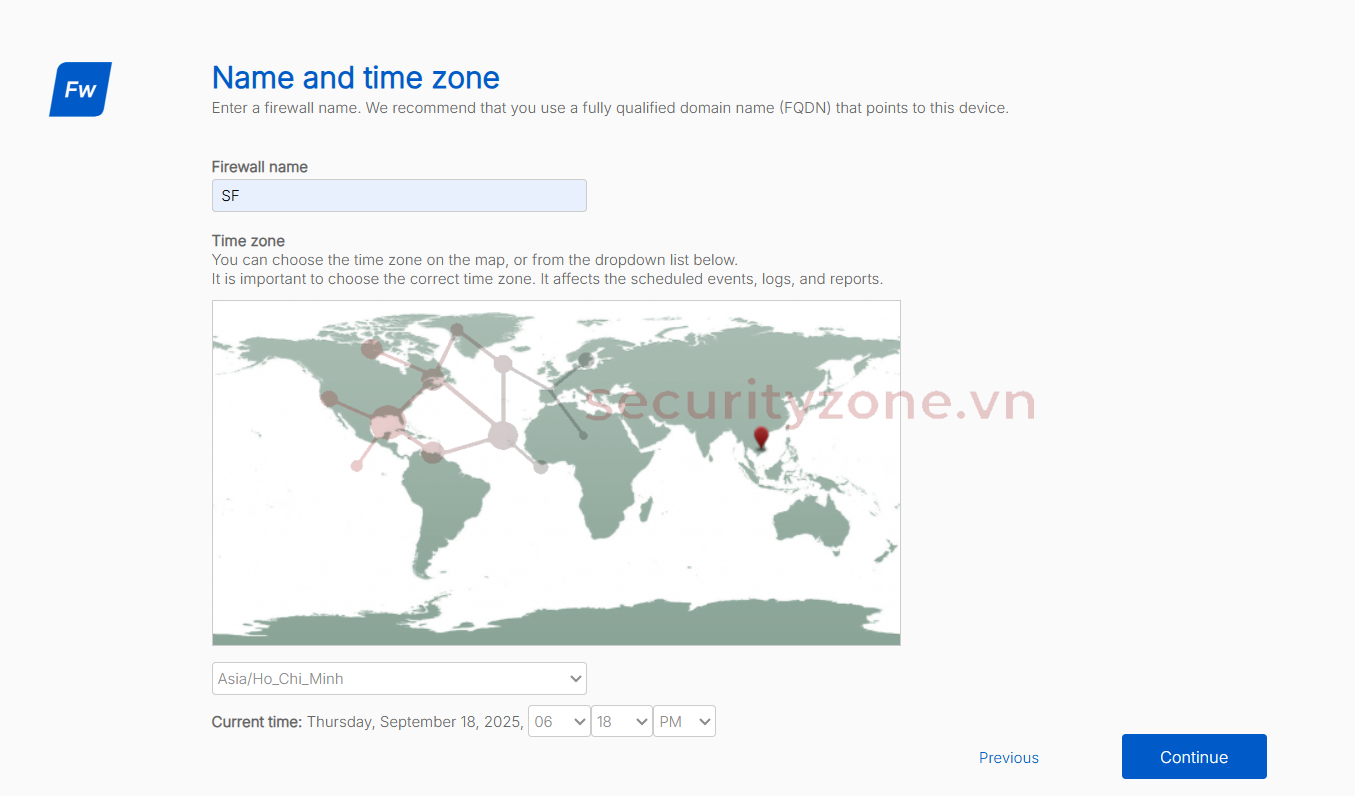

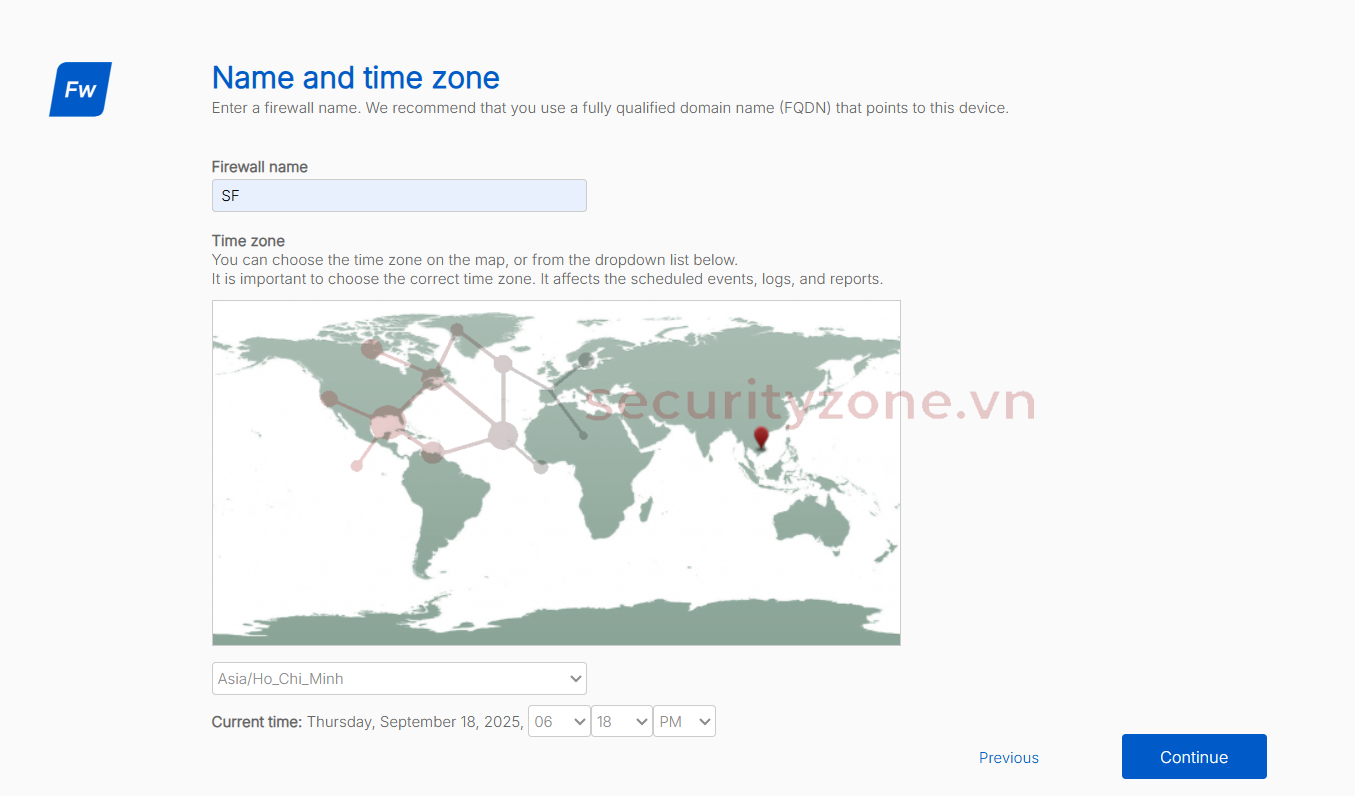

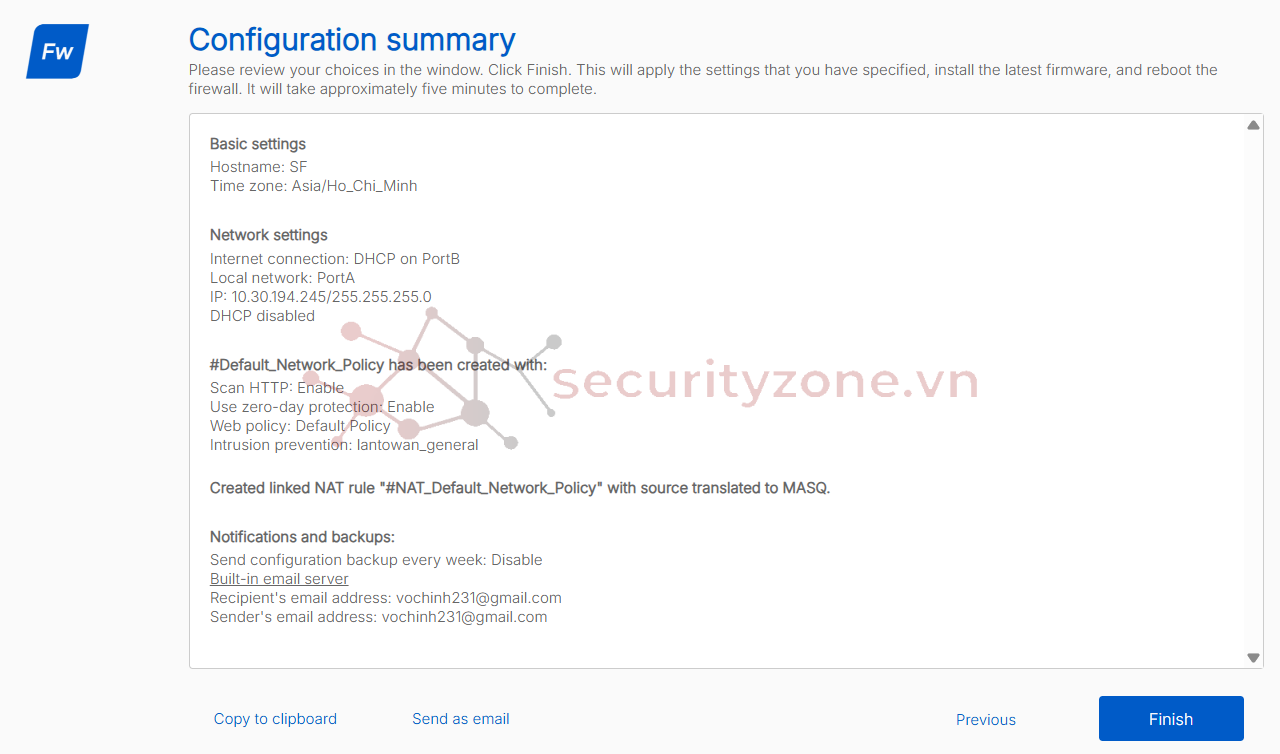

Set Name và Time Zone:

Tick “Opt in …”

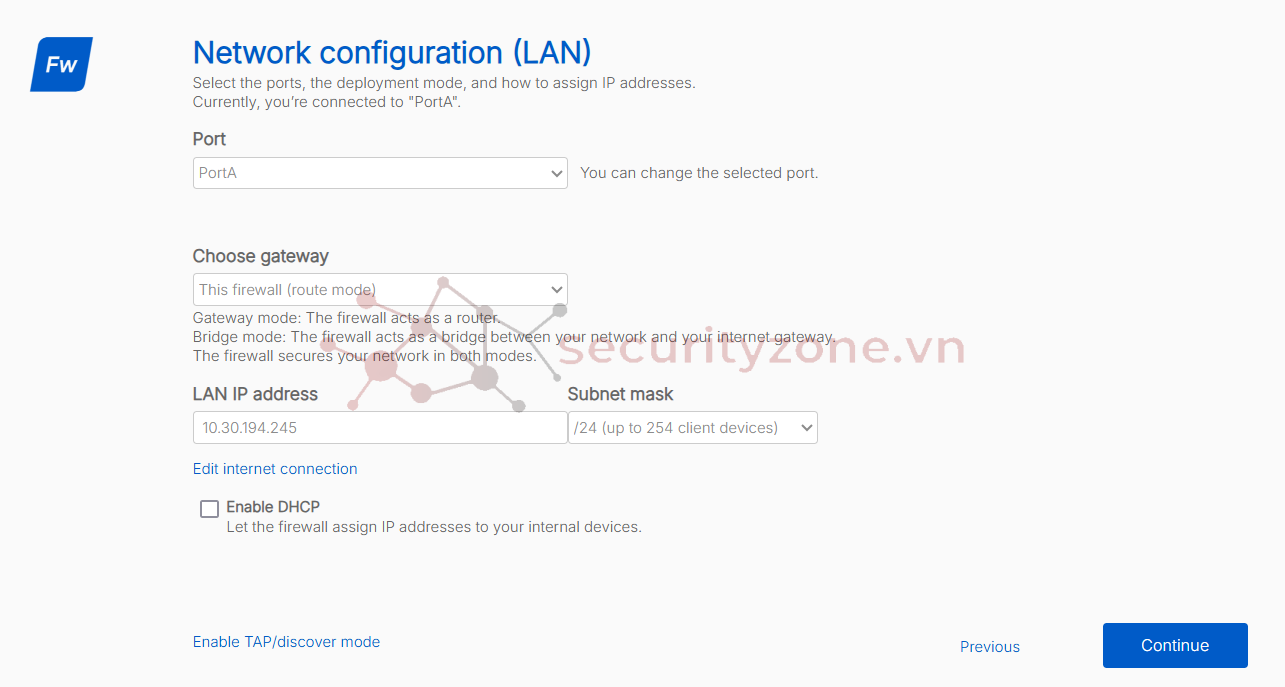

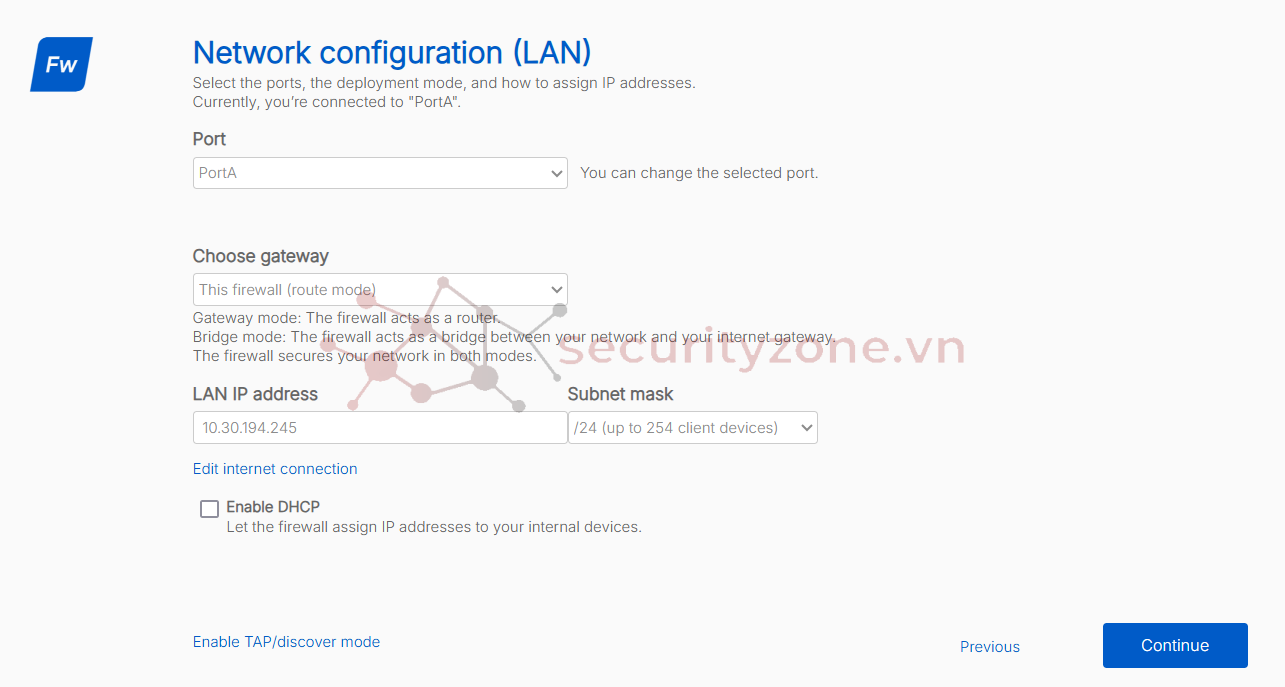

Tắt DHCP:

Đợi restart, sau đó đăng nhập với username và password đã đặt lại:

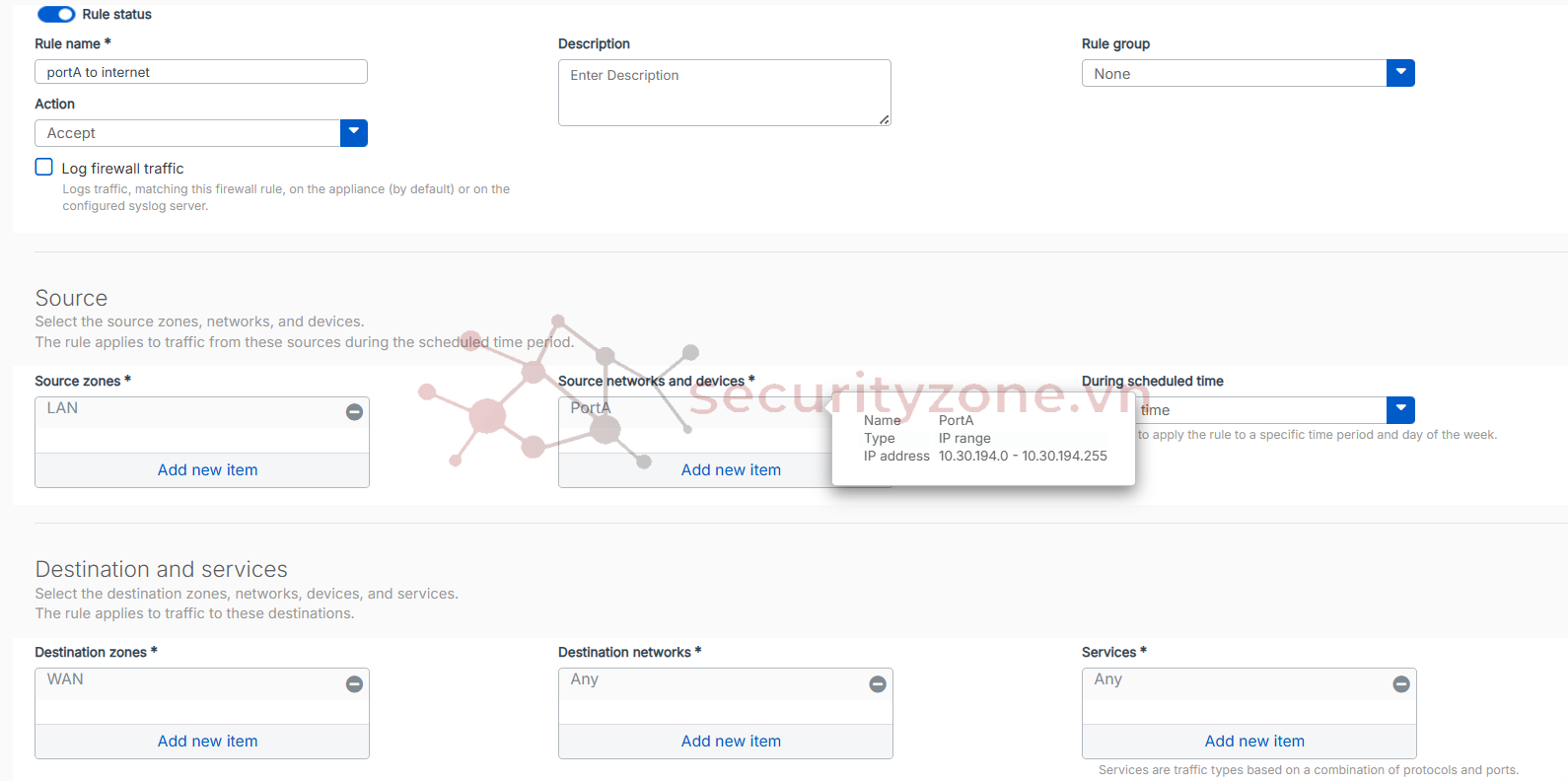

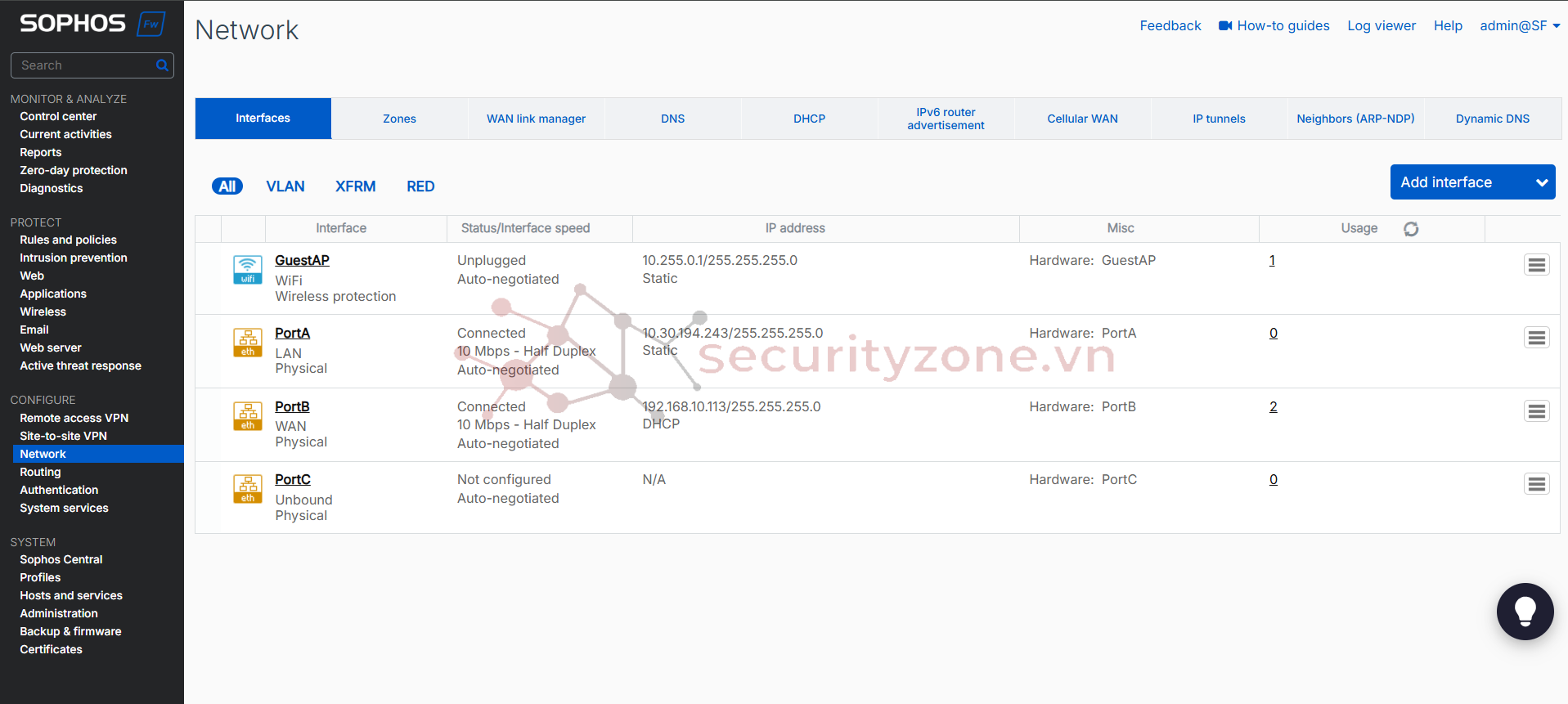

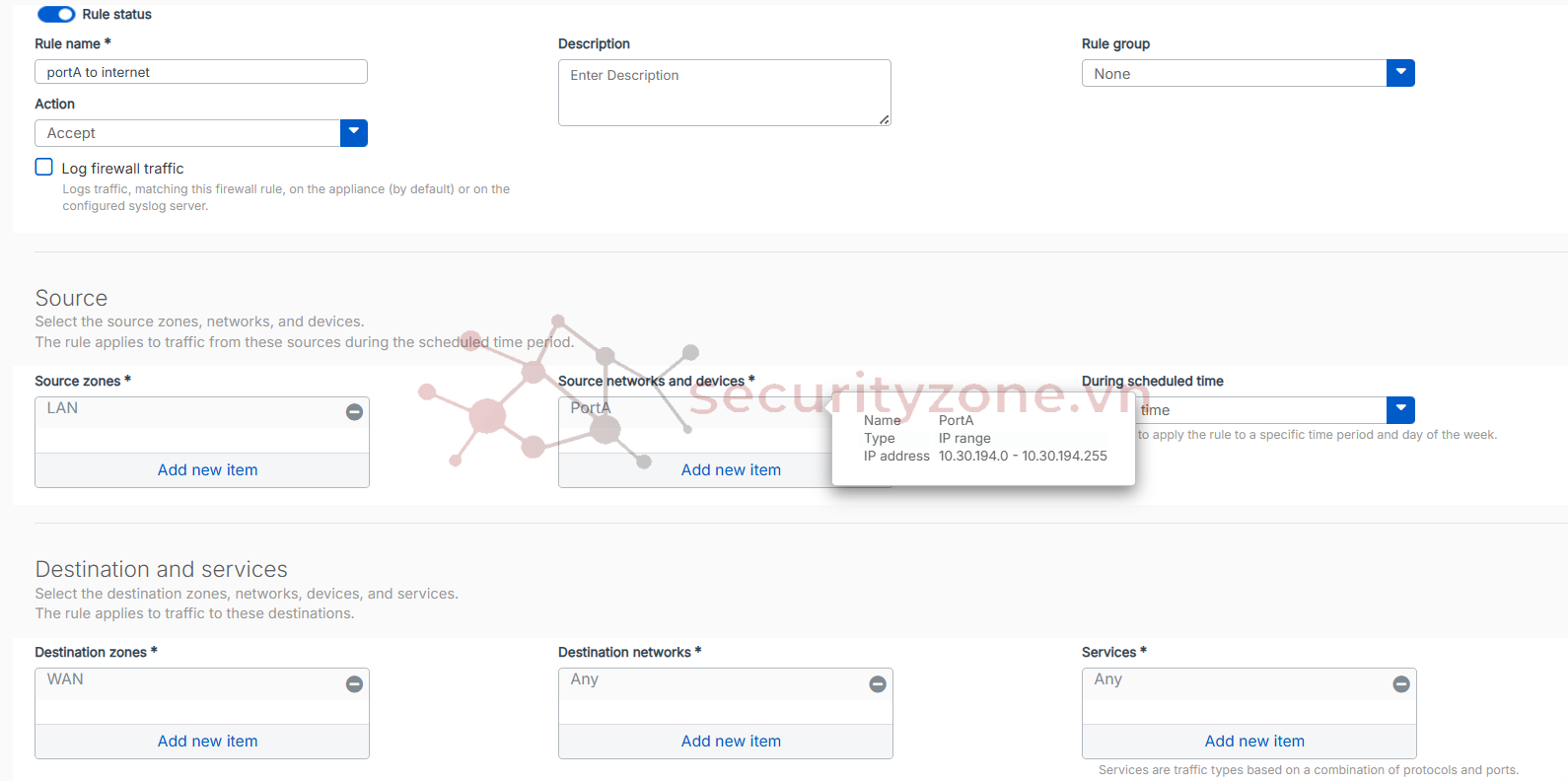

Tiến hành tạo rule để LAN có thể ra ngoài Internet: Rules and policies > Add firewall rule > New firewall rule

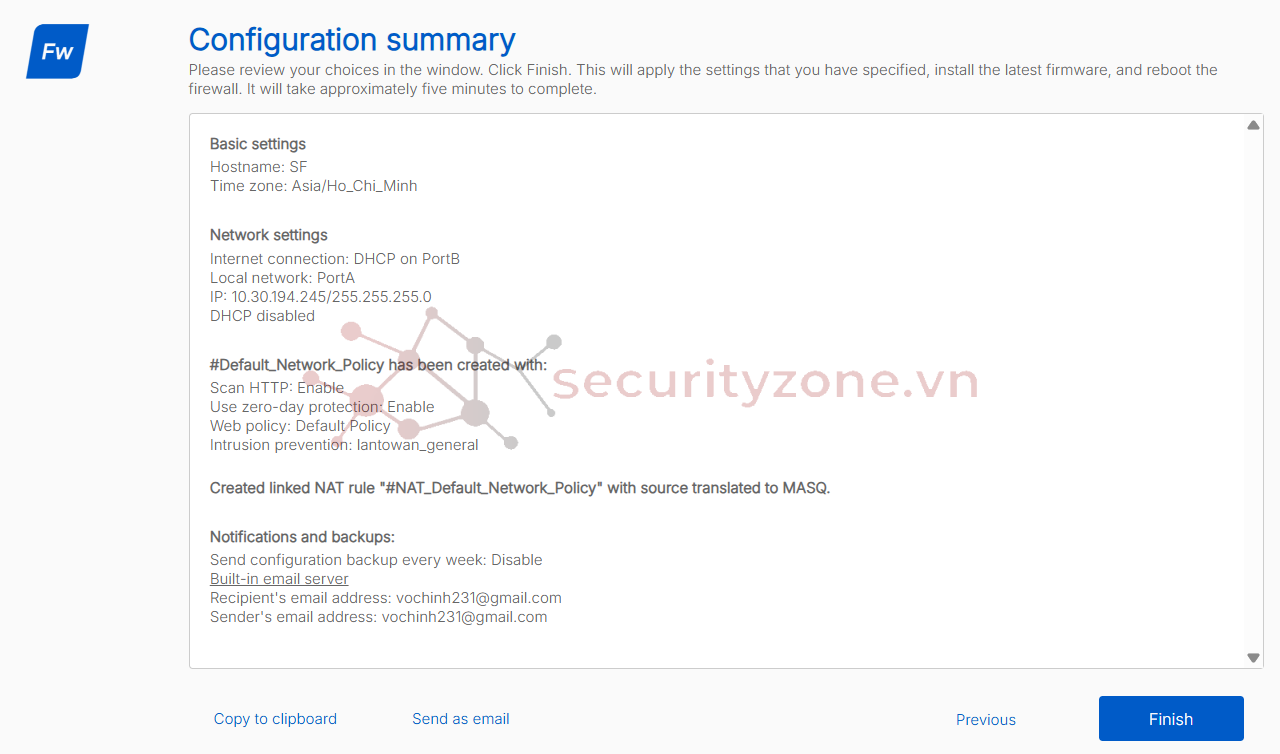

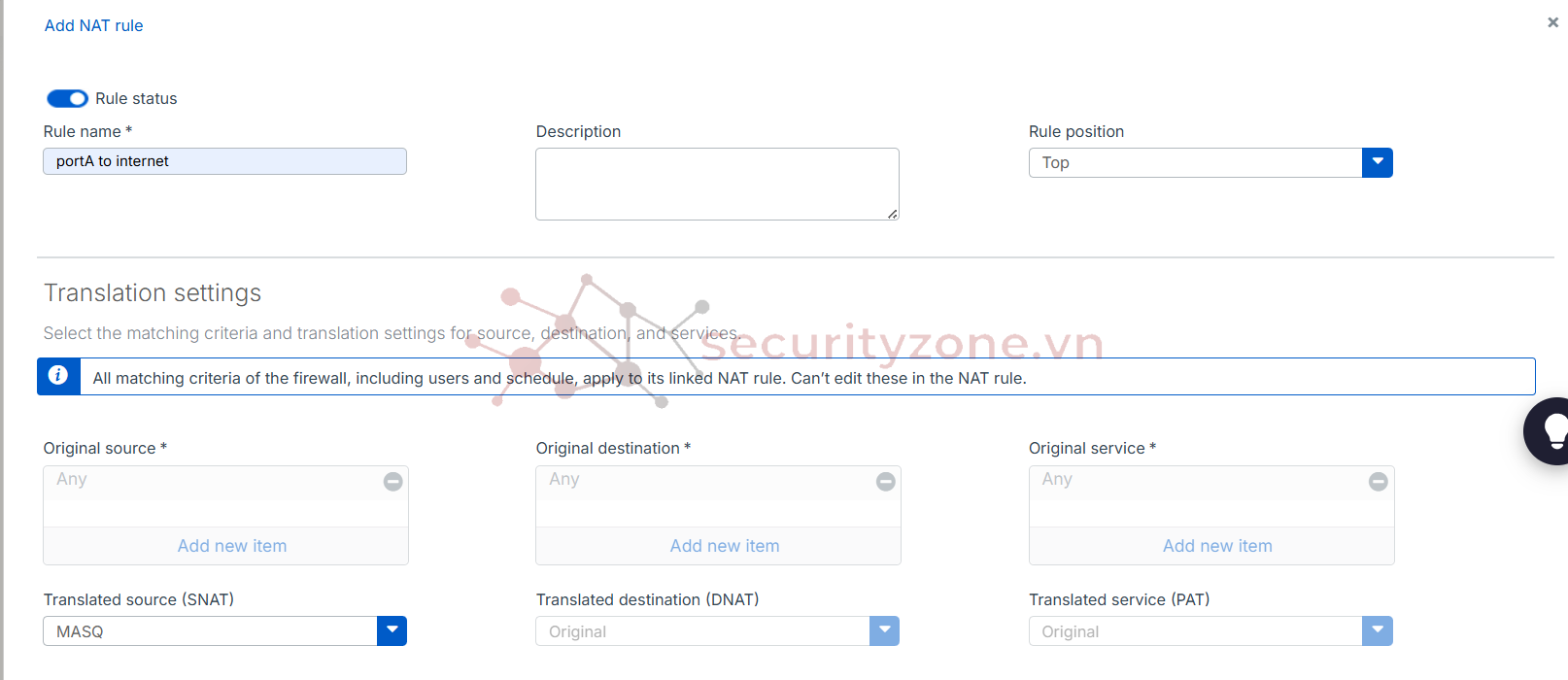

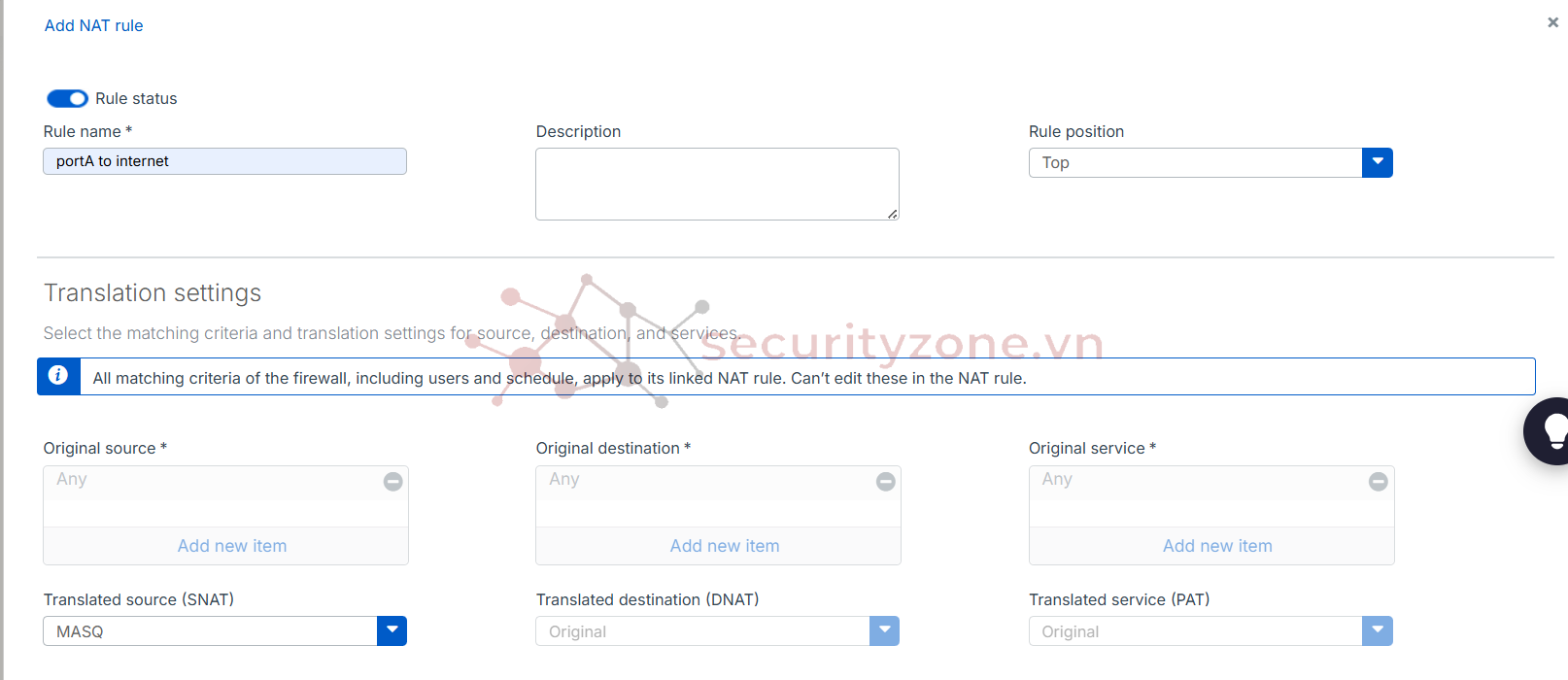

Chọn “Create linked NAT rule”: Chỉnh Translated source (SNAT) là MASQ

Sau đó ấn Save và rule được tạo thành công.

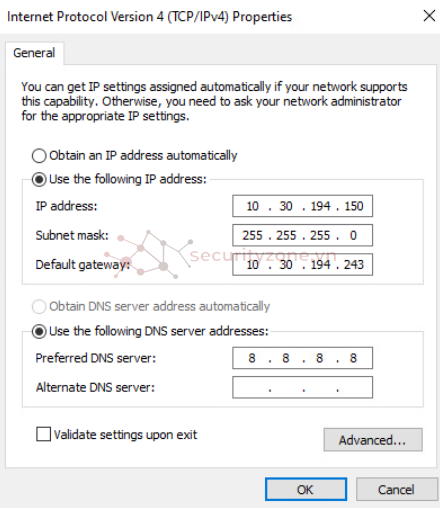

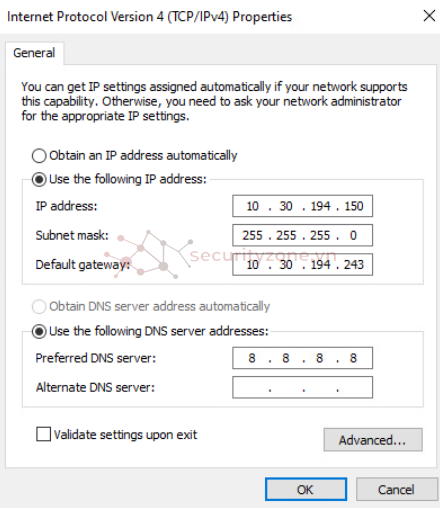

Trên máy Client đặt default gateway thành địa chỉ IP LAN của firewall:

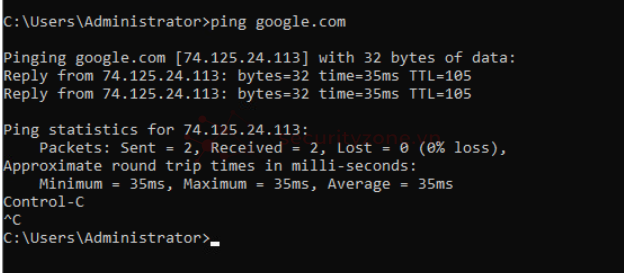

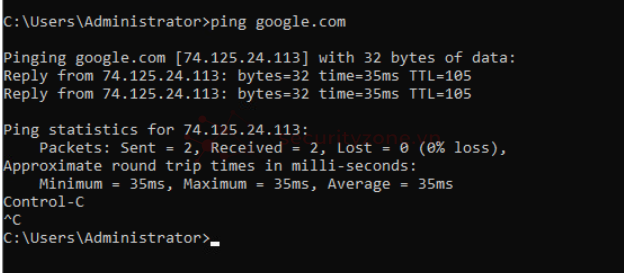

Test ping đến google.com:

Cấu hình cơ bản thành công.

2. Thu thập log Firewall

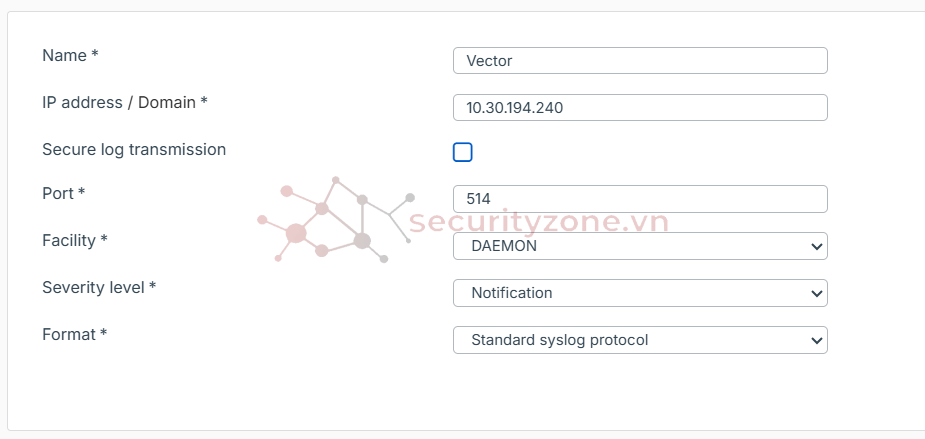

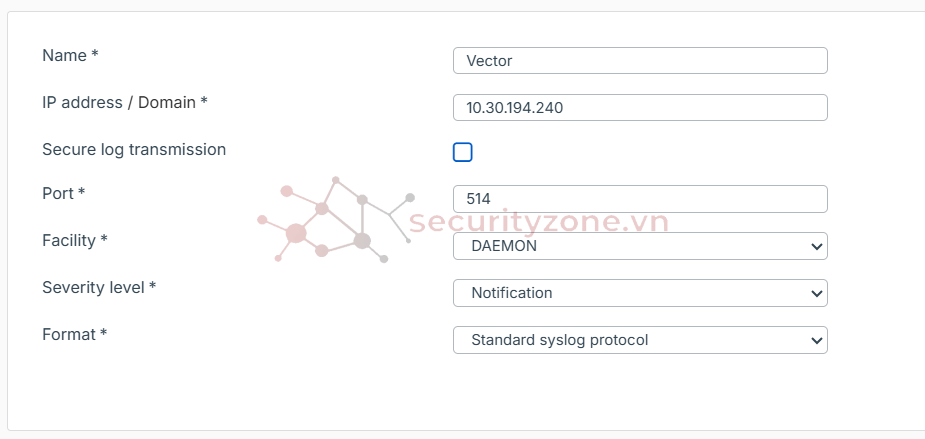

Vào System services > Log settings > Add

File vector.yaml:

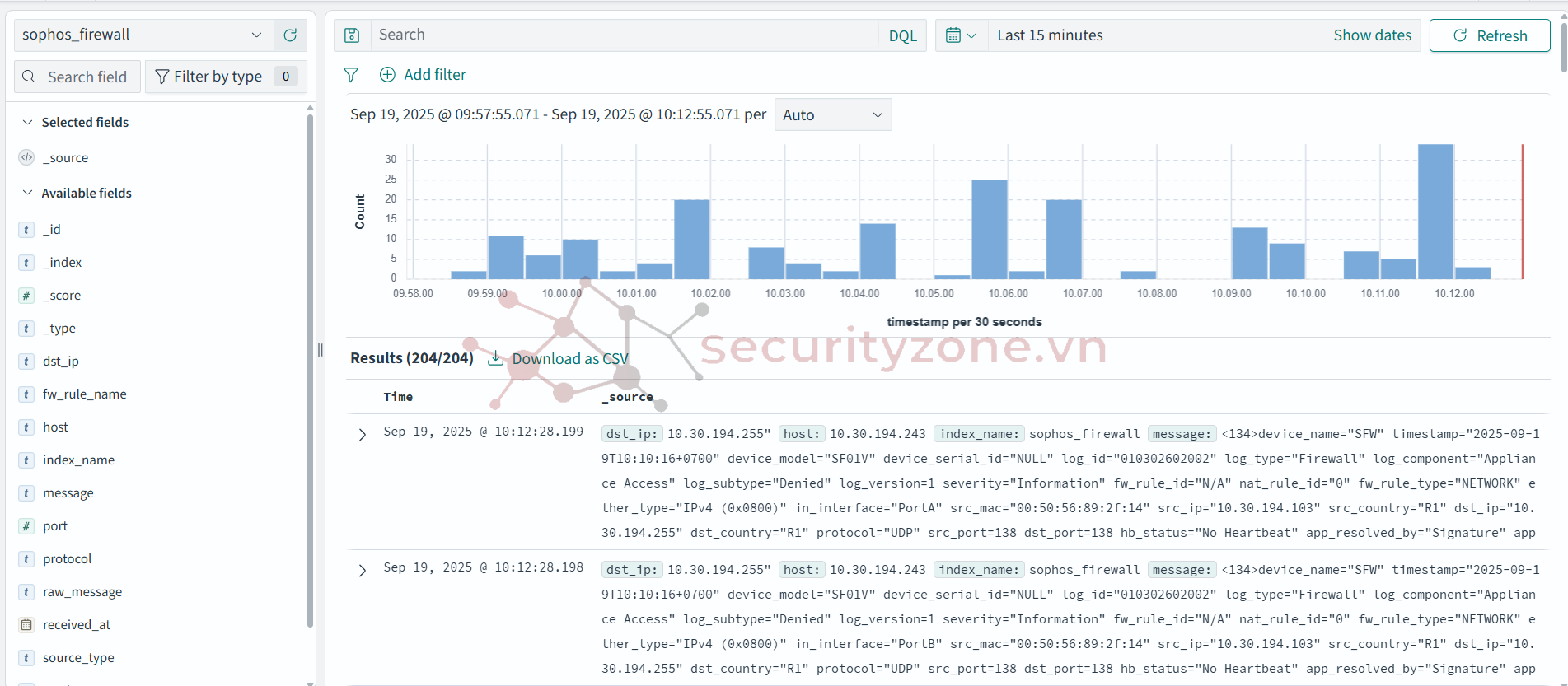

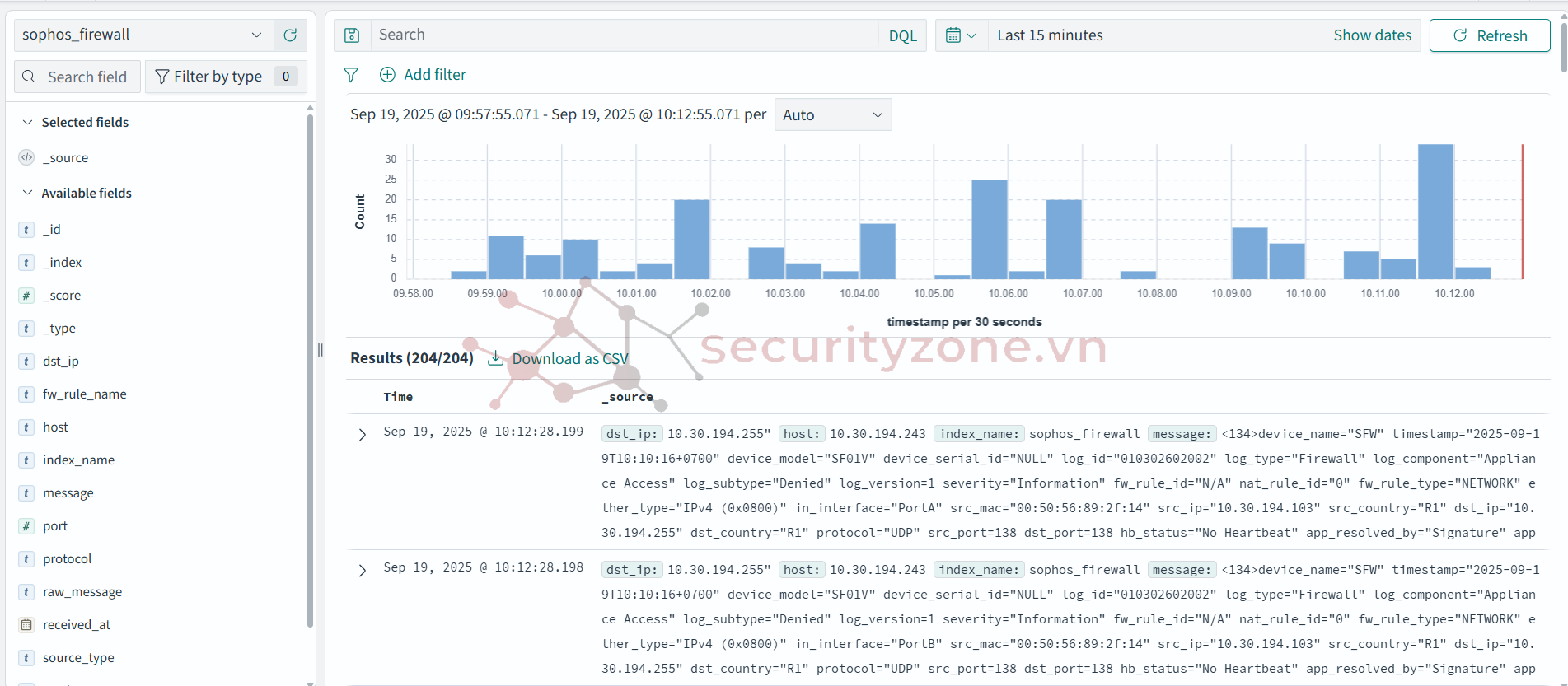

Sau đó restart lại container vector đã thấy log firewall:

Link tải: https://www.sophos.com/en-us/support/downloads/firewall-installers

Sử dụng 4 file như trên hình:

Chọn Deploy OVF Templates:

Upload 4 file vào:

Tiếp theo cứ chọn mặc định

Khi cài xong lần đầu đăng nhập với password mặc định là: admin

Ấn “a” để tiếp tục

Chọn 1 để cấu hình lại địa chỉ IP LAN để cấu hình thông qua web:

Nhập “y” để set địa chỉ IPv4 cho port LAN:

Đặt lại mật khẩu mới để đăng nhập:

Chọn Continue offline:

Set Name và Time Zone:

Tick “Opt in …”

Tắt DHCP:

Đợi restart, sau đó đăng nhập với username và password đã đặt lại:

Tiến hành tạo rule để LAN có thể ra ngoài Internet: Rules and policies > Add firewall rule > New firewall rule

Chọn “Create linked NAT rule”: Chỉnh Translated source (SNAT) là MASQ

Sau đó ấn Save và rule được tạo thành công.

Trên máy Client đặt default gateway thành địa chỉ IP LAN của firewall:

Test ping đến google.com:

Cấu hình cơ bản thành công.

2. Thu thập log Firewall

Vào System services > Log settings > Add

File vector.yaml:

| data_dir: "/vector-data-dir" api: enabled: true address: "0.0.0.0:8686" sources: wazuh_logs: type: file include: - "/var/log/wazuh/archives.json" ignore_older: 0 sophos_syslog: type: socket mode: udp address: "0.0.0.0:514" transforms: parse_json_message: type: remap inputs: ["wazuh_logs"] source: | . = parse_json!(.message) ensure_index_and_tags: type: remap inputs: ["parse_json_message"] source: | .index_name = "wazuh-manager" .received_at = now() if !exists(.source_type) { .source_type = "agent" } parse_sophos_logs: type: remap inputs: - sophos_syslog source: | .raw_message = to_string!(.message) .index_name = "sophos_firewall" .received_at = now() .source_type = "sophos" match, err = parse_regex(.raw_message, r'src_ip="?(?P<src_ip>\S+)"?') if err == null { .src_ip = match.src_ip } match2, err = parse_regex(.raw_message, r'dst_ip="?(?P<dst_ip>\S+)"?') if err == null { .dst_ip = match2.dst_ip } match3, err = parse_regex(.raw_message, r'protocol="?(?P<protocol>\S+)"?') if err == null { .protocol = match3.protocol } match4, err = parse_regex(.raw_message, r'fw_rule_name="(?P<rule_name>[^"]+)"') if err == null { .fw_rule_name = match4.rule_name } sinks: # Sink cho cả Wazuh & Sophos opensearch_sink: type: elasticsearch inputs: ["ensure_index_and_tags", "parse_sophos_logs"] endpoints: - "https://opensearch-node1:9200" - "https://opensearch-node2:9200" api_version: "v7" bulk: index: "{{ index_name }}" request: concurrency: 2 auth: strategy: basic user: admin password: "Chinh123@" tls: verify_certificate: false verify_hostname: false console_out: type: console inputs: ["ensure_index_and_tags", "parse_sophos_logs"] encoding: codec: json |

Sau đó restart lại container vector đã thấy log firewall:

Đính kèm

Bài viết liên quan

Bài viết mới