pluto

Moderator

Sửa lỗi tính năng Contributing Events trên Rule Default Account Activity Detected - SIEM SPLUNK

1.Đặt vấn đề

1.1 Mô tả Rule Default Account Activity Detected

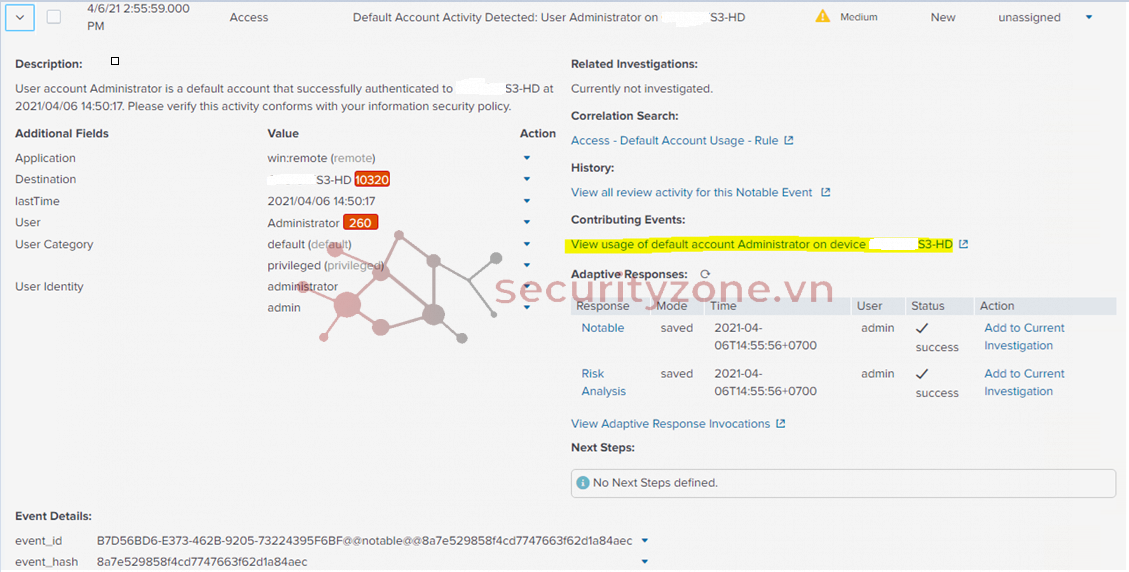

Rule Default Account Activity Detected có chức năng nhận dạng các hành động sử dụng Account mặc định(administrator, root,…) để xác thực. Sau khi nhận dạng, sẽ cảnh báo cho người quản trị hệ thống, và đưa ra các thông tin như Application, Time, User,… nhằm mục đích kiểm soát các truy cập từ Defaul Account.

1.2 Lỗi khi sử dụng Contributing Events

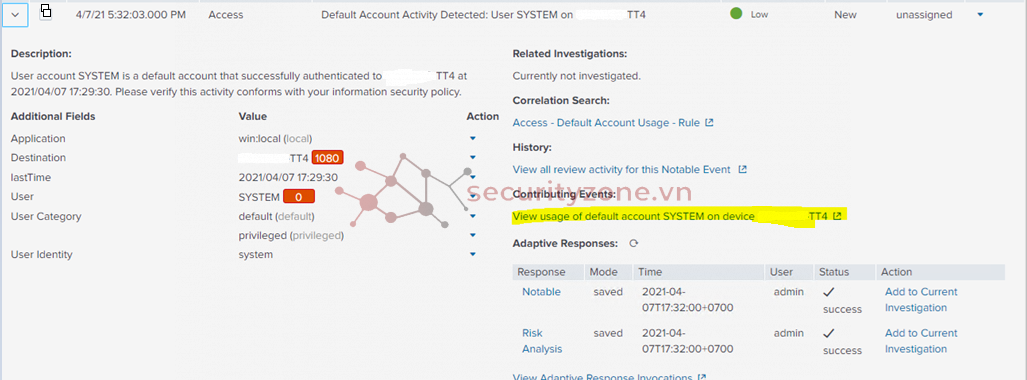

Sau khi tạo các cảnh báo tới người quản trị, người quản trị có thể điều tra nếu nghi ngờ hoạt đông vừa xảy ra. Để hỗ trợ cho người quản trị verify lại bằng cách đối chiếu với các Event raw, SIEM có tính năng Contributing Events, bằng các click vào View usage of default account….trong phầnn Contributing Events, sẽ ra sự kiện trong log thô tương ứng.

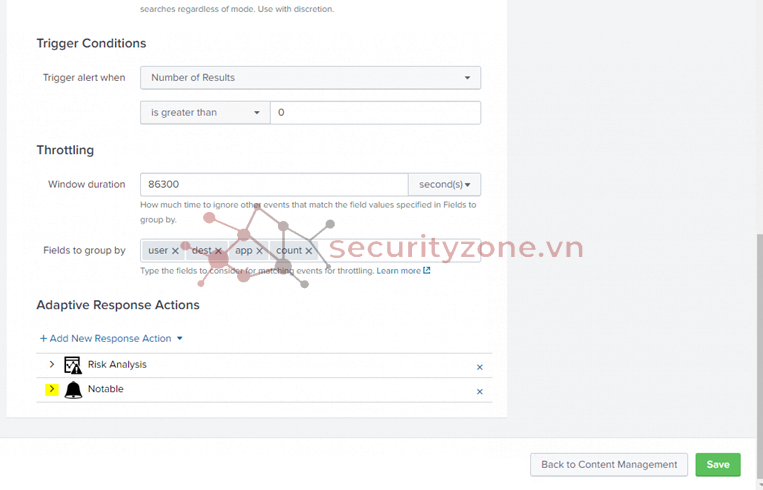

Chọn một cảnh báo cần tìm sự kiện trong log thô tương ứng, sau đó chọn trong phần Contributing Events:

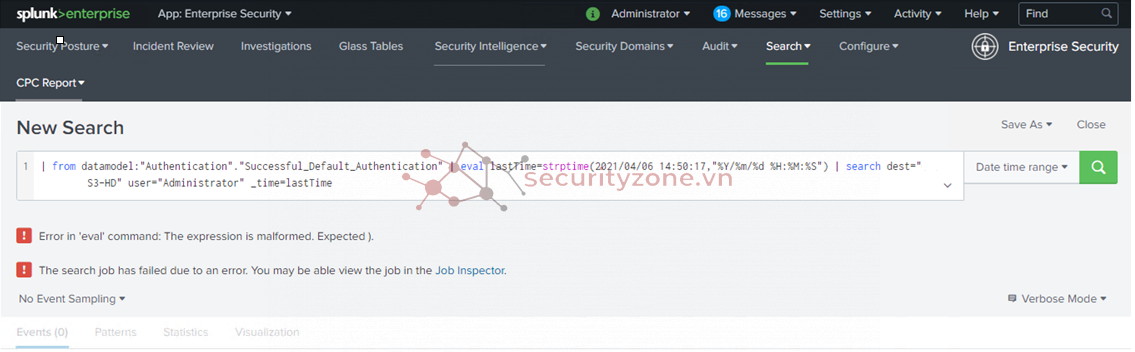

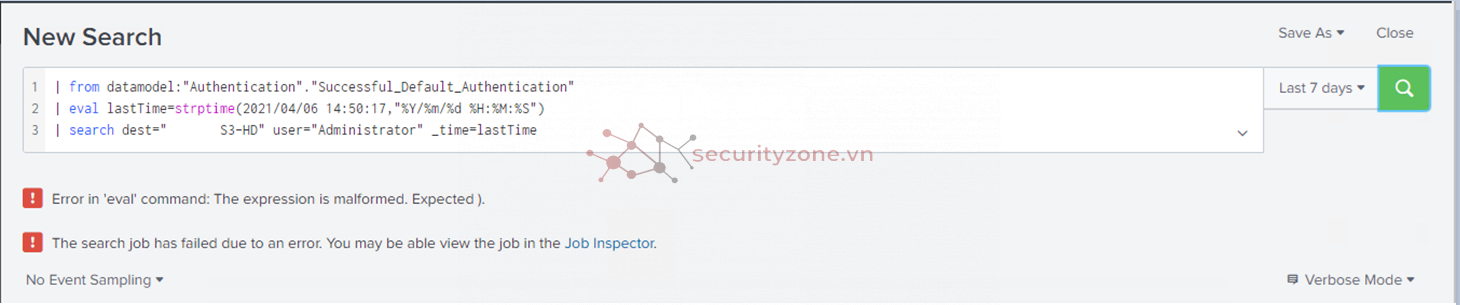

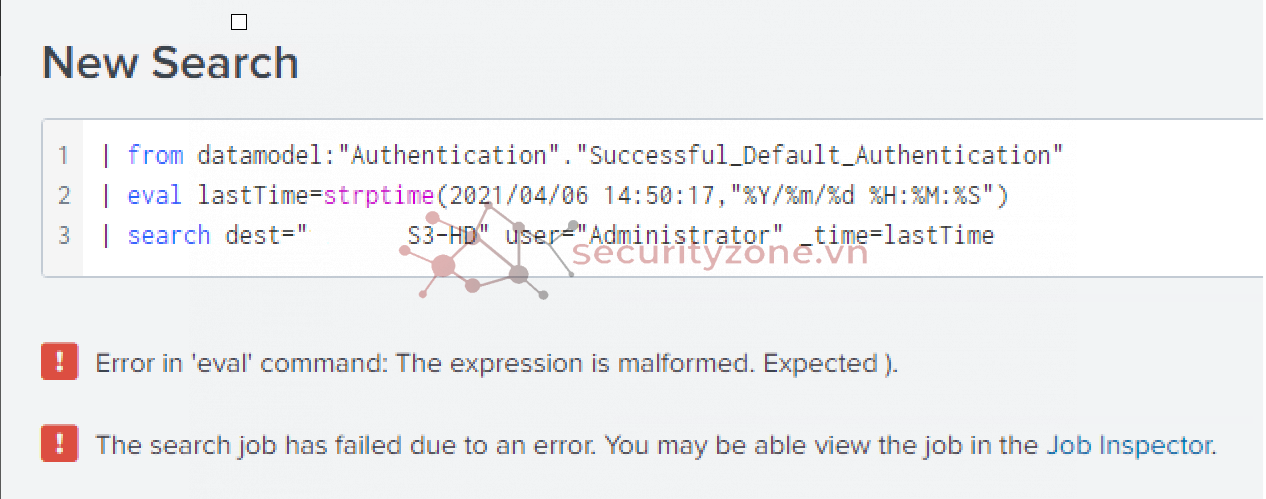

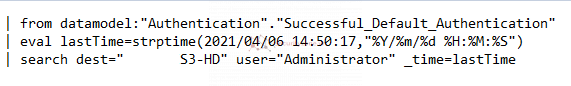

Sau đó Splunk tự động sử dụng câu search sau để tìm kiếm log thô tương ứng, nhưng hiện tại câu search này đang lỗi:

Hiện tại, chức năng này đang bị lỗi cú pháp câu search, trong các bước tiếp theo, sẽ tìm ra nguyên nhân và cách xử lý lỗi này.

2. Xử lý lỗi khi sử dụng Contributing Events

2.1 Nguyên nhân

Xét câu search bị lỗi sau:

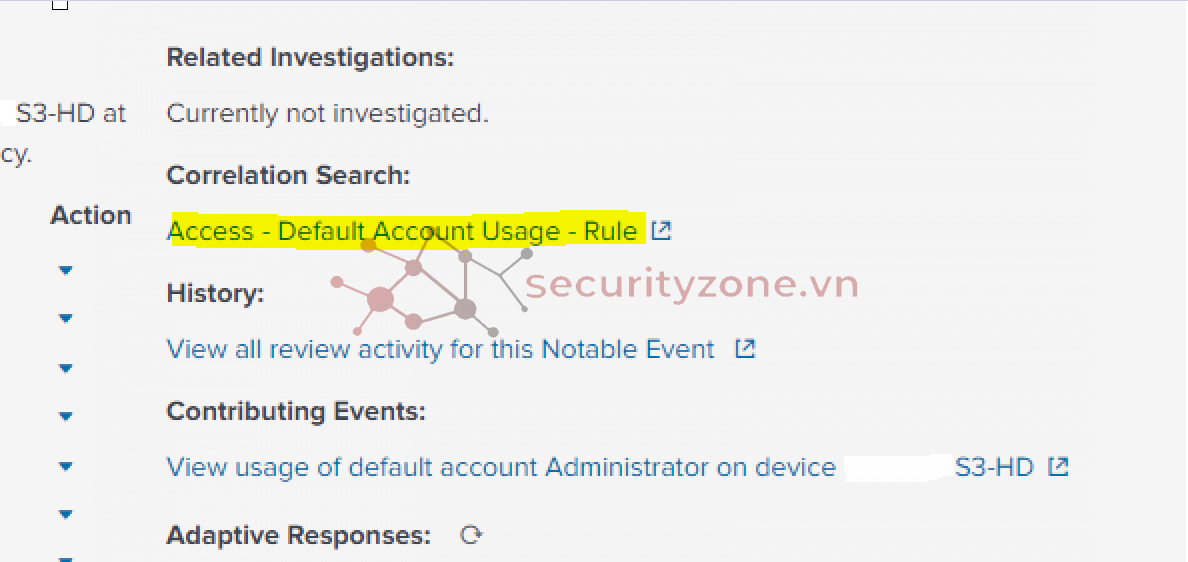

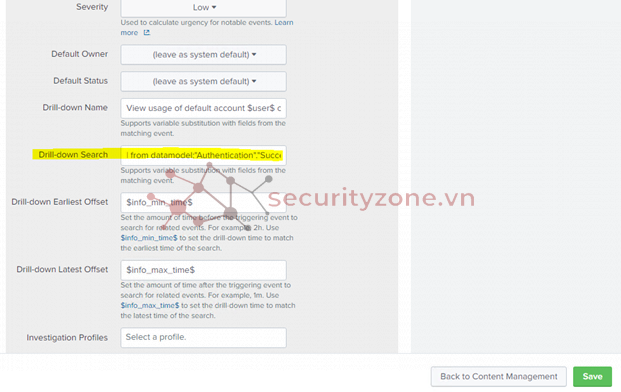

Để kiểm tra phần định nghĩa của câu search trên, tại Alert cảnh báo, chọn Access - Default Account Usage – Rule trong phần Correlation Search:

Chọn dấu mũi tên > trong phần Notable:

Thực hiện copy các câu lệnh trong phần Drill-down Search ra Notepad:

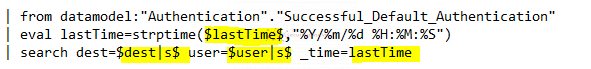

Câu Drill-down Search như sau:

So sánh câu search tương ứng:

Ý tưởng sử dụng câu search trên để tìm ra các event tương ứng như sau, sử dụng các giá trị user, dest và thời gian để tìm kiếm event raw, bằng cách truyền vào các giá trị tương ứng như sau:

- $lastTime$=2021/04/06 14:50:17

- $user$= "Administrator"

- $dest$= "S3-HD"

Nhận thấy, trong câu search , có sử dụng function search để so sánh, trong đó có điều kiện _time=lastTime có khả năng gây ra lỗi trên. Sử dụng câu search sau, bằng cách thêm các hàm eval và typeof() như sau:

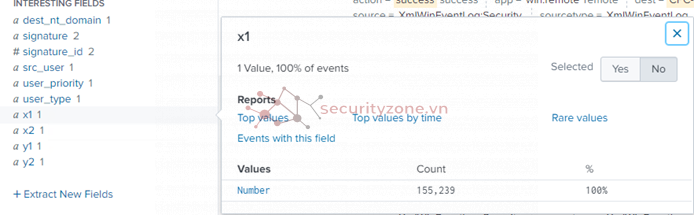

Kiểm tra các kiểu dữ liệu của _time và lastTime, sau khi thực hiện hàm | eval lastTime=strptime(lastTime,"%Y/%m/%d %H:%M:%S")

Kiểu dữ liệu của _time trước:

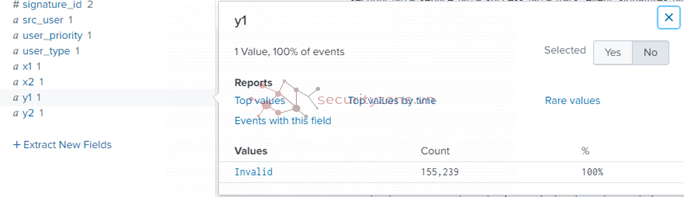

Kiểu dữ liệu của lastTime trước:

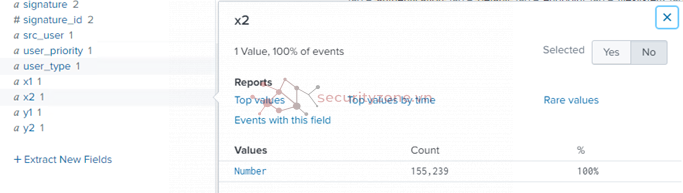

Kiểu dữ liệu của _time sau:

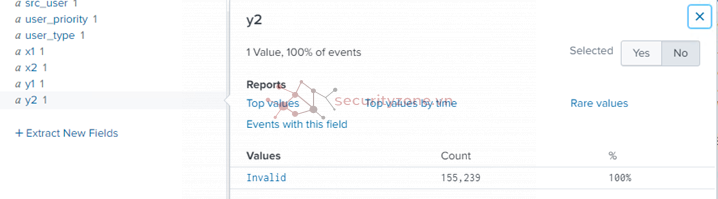

Kiểu dữ liệu của lastTime sau:

Như vậy, kiểu dữ liệu của _time là number, của lastTime là Invalid, do đó kết quả của câu search trả về lỗi. Đây là nguyên nhân dẫn đến lỗi của case này.

2.2 Xử lý lỗi bằng cách edit Contributing Events

Phương án xử lý: chuyển kiểu dữ liệu của lastTime từ Invalid thành number để câu search hợp lệ.

Tiếp theo, thao tác copy câu search không hợp lệ trên ra notepad, được như sau:

Từ câu search trên, lấy các thông số sau :

- Thời gian: 2021/04/06 14:50:17

- dest="S3-HD"

- user="Administrator"

Sau đó lấy các thông số thời gian, dest, user để điền vào câu lệnh bên dưới đây:

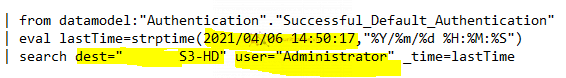

| from datamodel:"Authentication"."Successful_Default_Authentication"

| eval time=strftime(_time,"%Y/%m/%d %H:%M:%S")

| search dest="S3-HD" user="Administrator" time="2021/04/06 14:50:17"

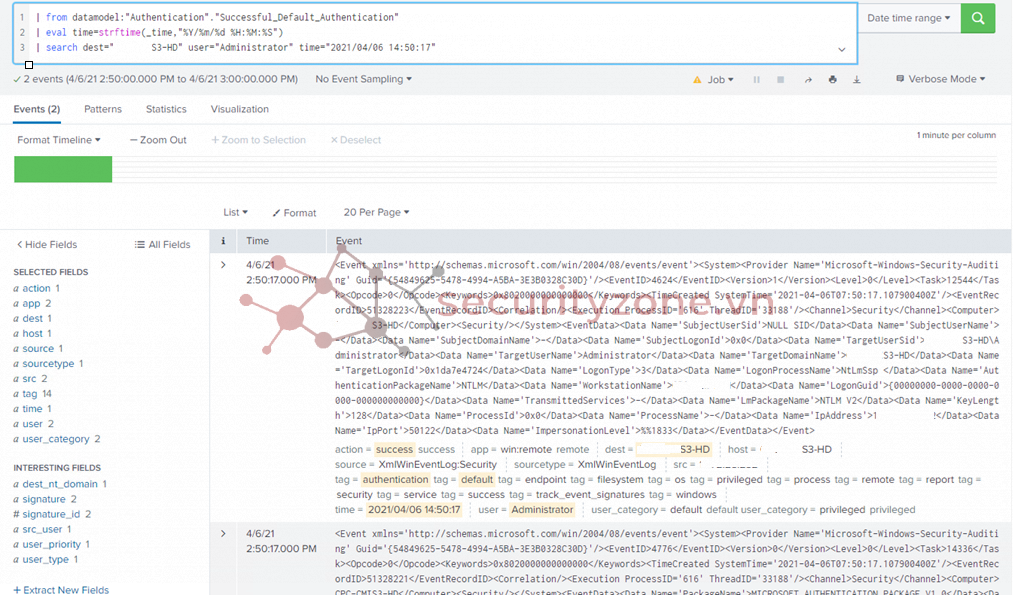

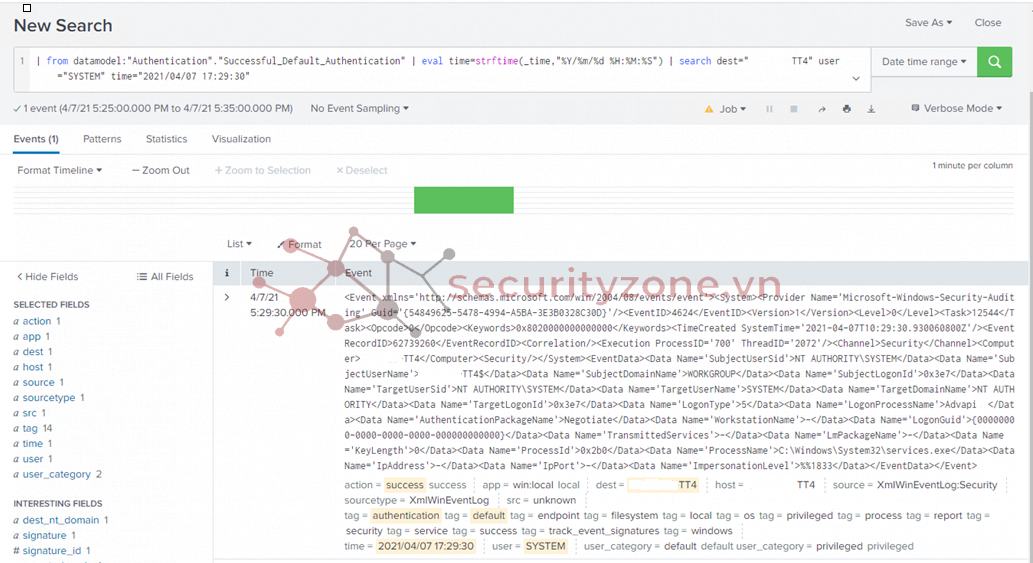

Sau đó Copy câu search vừa edit ở bên trên, bỏ lại thanh tìm kiếm trên Splunk, như vậy đã thực hiện xong tìm kiếm log thô tương ứng:

Như vậy câu search sau đã hợp lệ:

| from datamodel:"Authentication"."Successful_Default_Authentication"

| eval time=strftime(_time,"%Y/%m/%d %H:%M:%S")

| search dest="S3-HD" user="Administrator" time="2021/04/06 14:50:17"

Từ câu lệnh trên, viết thành một câu search cho Drill-down Search như sau:

| from datamodel:"Authentication"."Successful_Default_Authentication"

| eval time=strftime(_time,"%Y/%m/%d %H:%M:%S")

| search dest=$dest|s$ user=$user|s$ time="$lastTime$"

Sau đó, copy và past câu search trên vào phần Drilll-down, sau đó chọn Save:

Kiểm tra bằng cách click View usage of default account SYSTEM on device TT4, trong phần Contributing Events:

Kết quả được như sau:

Như vậy, đã hoàn thành xong các bước để fix lỗi không tìm được event raw khi sử dụng Contributing Events của Rule Default Account Activity Detected.

Sửa lần cuối:

Bài viết liên quan