Tìm Hiểu Về Ipsec

- Khái quát về IPsec

- Khái niệm

- Đặc điểm của IPsec

- Tính bảo mật: Ipsec sẽ mã hóa toàn bộ dữ liệu của gói tin để không ai có thể đọc được thông tin ngoại trừ người gửi và người nhận.

- Tính toàn vẹn: Khi gói tin được gửi đi kẻ gian có thể thêm hoặc xóa thông tin có trong gói tin khiến gói tin được nhận không đúng với được gửi. Ipsec sẽ băm gói tin ra để người gửi và người nhận kiểm tra gói tin có bị thay đổi hay không.

- Tính xác thực: Trước khi trao đổi dữ liệu người gửi và người nhận phải xác thực lẫn nhau để đảm bảo gói tin được gửi tới đối tượng mà ta mong muốn.

- Chống gửi lại gói tin: Mặc dù gói tin đã được mã hóa và xác thực nhưng những kẻ tấn công có thể lấy được gói tin và gửi lại cho người nhận dẫn tới duplicate gói tin. Vì thể ipsec sẽ đánh số thứ tự các gói tin để đảm bảo không bị trùng lặp.

- Cách hoạt động của Ipsec

- IKE phase 1

- IKE phase 2

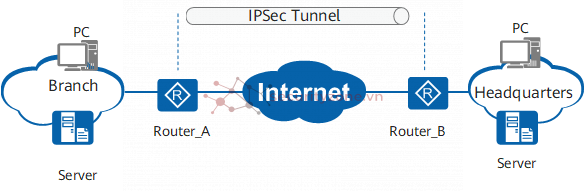

- Tổng quát

- Khởi tạo: Khi cấu hình trên router ta sẽ lên danh sách các dữ liệu nào cần được bảo vệ, nếu router nhận được thông tin giống với danh sách trên thì quá trình IKE được bắt đầu hoặc ta cũng có thể làm thủ công.

- IKE phase 1: Tại đây ta sẽ thống nhất thông tin SA để tạo nên IKE phase 1 tunnel.

- IKE phase 2: Sau khi IKE phase 1 tunnel được tạo thì IKE phase 2 tunnel sẽ được tạo trong nó.

- Truyền dữ liệu: Dữ liệu sẽ được bảo vệ bằng cách đi qua 2 tunnel của IKE phase 1 và 2.

- Ngắt kết nối: Khi không còn dữ liệu được trao đổi thì để bảo vệ tunnel Ipsec sẽ bị ngắt kết nối sau một thời gian mà ta qui định.

- So Sánh IKEv1 và IKEv2

IKEv1 | IKEv2 |

| Có 2 mode: Main mode và Aggressive mode | Không có mode, chỉ có quá trình tiến hành |

| Có 9 gói tin cho Main mode và 6 gói tin cho Aggressive mode khi tạo Ipsec | Chỉ 4 gói tin khi tạo Ipsec |

| Phương thức xác thực: PSK, RSA-Sig, Public Key Encryption, Revised Mode of Public key Encryption | PSK và RSA-Sig |

| Lựa chọn traffic: chỉ cho 1 ip và 1 port được cho phép trên SA | Nhiều ip và port |

| Thời gian SA tồn tại: được thiết lập giữa các thiết bị | Có thể xóa bất cử lúc nào |

| NAT traversal: mặc định không hỗ trợ | Có hỗ trợ |

| Multi-homing: mặc định không hỗ trợ | Hỗ trợ MOBIKE (IKEv2 Mobility and Multihoming Protocol: RFC 4555). |

| Mobile Clients: mặc định không hỗ trợ | Hỗ trợ MOBIKE (IKEv2 Mobility and Multihoming Protocol: RFC 4555). |

| Phát hiện SA down: mặc định không hỗ trợ | Có hỗ trợ |

- IKE phase 1 main mode

Các thiết bị sẽ thỏa thuận với nhau các thông số:

- Xác thực: Hai tùy chọn thường được sử dụng là PSK hoặc RSA-sig.

- Mã hóa: DES, 3DES hoặc AES.

- Hashing: Sử dụng thuật toán băm để xác minh tính toàn vẹn sử dụng MD5 hoặc SHA.

- Nhóm DH (Diffie Hellman): Xác định độ mạnh của khóa được sử dụng trong quá trình trao đổi khóa. Số nhóm cao hơn an toàn hơn nhưng mất nhiều thời gian hơn để tính toán.

- Thời gian tồn tại:. Mỗi thiết bị sử dụng thời gian tồn tại khác nhau, giá trị chung là 86400 giây (1 ngày).

Một khi thương lượng đã thành công, hai bên sẽ biết nên sử dụng chính sách nào. Bây giờ ta sẽ sử dụng nhóm DH mà họ đã thương lượng để trao đổi tài liệu làm khóa. Kết quả cuối cùng sẽ là cả hai đồng nghiệp sẽ có một khóa dùng chung.

Bước 3: Xác thực

Bước cuối cùng là hai thiết bị sẽ xác thực lẫn nhau bằng phương pháp xác thực mà họ đã đồng ý trong cuộc thương lượng. Khi xác thực thành công, đã hoàn thành IKE phase 1. Kết quả cuối cùng là một IKE phase 1 tunnel là hai chiều.

- IKE phase 2

- Giao thức IPsec: AH hay ESP

- Chế độ đóng gói: Tranport hay tunnel

- Mã hóa: DES, 3DES hay AES?

- Xác thực: MD5 hoặc SHA

- Thời gian tồn tại: Đường hầm IKE giai đoạn 2 có giá trị trong bao lâu.

- Trao đổi DH (optional): được sử dụng cho PFS (Perfect Forward Secrecy).

- Authentication Header Protocol

- Transport mode

- Tunnel Mode

ESP là lựa chọn phổ biến hơn cả trong số hai vì nó cho phép bạn mã hóa lưu lượng IP. Cũng giống như AH chúng cũng có 2 mode là transport và tunnel

- Transport Mode

- Tunnel Mode

Attachments

-

1625457850542.png142.2 KB · Views: 0

1625457850542.png142.2 KB · Views: 0 -

1625457868711.png62 KB · Views: 0

1625457868711.png62 KB · Views: 0 -

1625457877321.png66.8 KB · Views: 0

1625457877321.png66.8 KB · Views: 0 -

1625457914839.png58.1 KB · Views: 0

1625457914839.png58.1 KB · Views: 0 -

1625457921304.png46.3 KB · Views: 0

1625457921304.png46.3 KB · Views: 0 -

1625458026266.png58.1 KB · Views: 0

1625458026266.png58.1 KB · Views: 0 -

1625458040889.png46.3 KB · Views: 0

1625458040889.png46.3 KB · Views: 0 -

1625458318601.png142.2 KB · Views: 0

1625458318601.png142.2 KB · Views: 0 -

1625458384352.png27.5 KB · Views: 0

1625458384352.png27.5 KB · Views: 0

Last edited: