Vào ngày 19 tháng 7 năm 2025, một lỗ hổng thực thi mã từ xa (RCE) nghiêm trọng (CVE-2025-53770, còn được gọi là ToolShell) đã được công bố công khai, ảnh hưởng đến các cài đặt Microsoft SharePoint Server tại chỗ. Lỗ hổng này cho phép những kẻ tấn công chưa được xác thực thực thi mã tùy ý từ xa bằng cách khai thác các kỹ thuật khử tuần tự hóa không an toàn. Với việc nền tảng này được sử dụng rộng rãi và tiếp xúc với internet, nguy cơ bị xâm phạm là rất lớn và đang gia tăng, đặc biệt khi đã có xác nhận về việc khai thác tích cực trong thực tế.

Tổng quan về lỗ hỗng

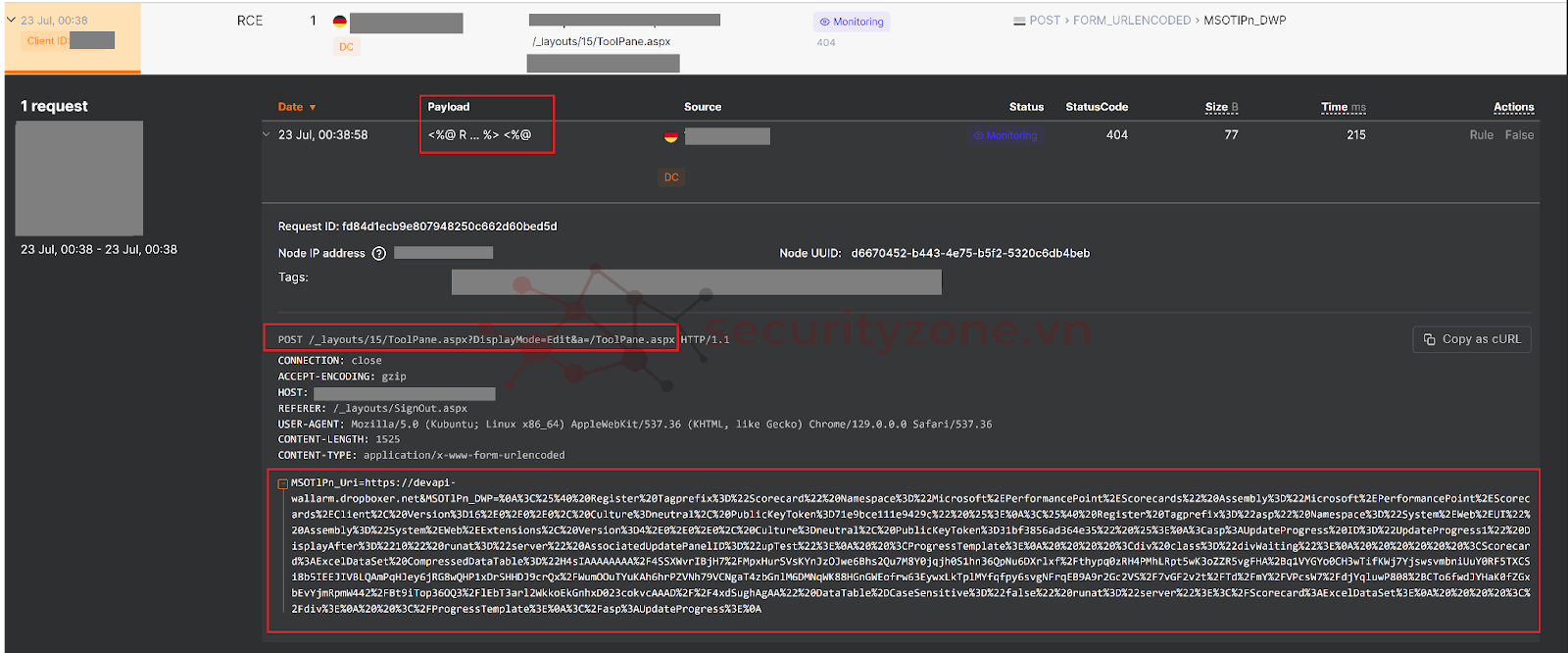

Lỗ hỗng CVE-2025-53770 nhắm đến Microsoft SharePoint thông qua ViewState deserialization, đặc biệt là endpoint sau: /_layouts/15/ToolPane.aspxBằng cách sử dụng tiêu đề Referer (trỏ đến /_layouts/SignOut.aspx) và tải lên một tệp .aspx được tạo sẵn (ví dụ: spinstall0.aspx), những kẻ tấn công có thể bỏ qua xác thực và thực thi các payload từ xa. Sau khi thực thi, các payload này có thể xuất ASP.NET machineKey (ValidationKey và DecryptionKey) từ máy chủ, từ đó kẻ tấn công có thể tạo payload ViewState độc hại một cách hợp lệ.

Lỗ hổng này thuộc phân loại "OWASP A08:2021 – Lỗi về tính toàn vẹn của phần mềm và dữ liệu", đặc biệt là insecure deserialization. Chuỗi tấn công cũng có thể liên quan đến hai lỗ hổng phụ trợ: CVE-2025-49706 và CVE-2025-49704, làm tăng mức độ nghiêm trọng của lỗ hỗng.

CVE-2025-53770 được phân loại là một lỗ hổng thực thi mã từ xa (RCE) tiền xác thực nghiêm trọng, với điểm CVSS ước tính là 9.8. Điều này phản ánh mức độ dễ khai thác, không yêu cầu đặc quyền để thực hiện tấn công, và tác động tiềm tàng nghiêm trọng mà nó có thể gây ra.

Khai thác trong thực tế

Cơ chế khai thác

Nguyên nhân chính nằm ở insecure deserialization thông qua ViewState, đặc biệt là việc truyền những mã độc hại có thể điều khiển như:

Mã:

<Scorecard:ExcelDataSet CompressedDataTable="..." />Payload này, khi được SharePoint deserialized, sẽ dẫn đến thực thi mã tùy ý (arbitrary code execution) nếu kẻ tấn công đã sở hữu machine keys. Dưới đây là một ví dụ khai thác bị cắt gọn thông qua curl:

Bash:

curl -sk -X POST 'https://victim.com/_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspx' -H 'Referer: /_layouts/SignOut.aspx' -H 'Content-Type: application/x-www-form-urlencoded' --data-urlencode 'MSOTlPn_Uri=https://malicious.com' --data-urlencode 'MSOTlPn_DWP=<Scorecard:ExcelDataSet CompressedDataTable="..." />' Các trường hợp khai thác được ghi nhận

Các đội SIEM/SOC đã triển khai các detection rule ngay sau khi lỗ hổng CVE-2025-53770 được công khai để xác định và chặn các nỗ lực khai thác. Trong vòng vài giờ, các tổ chức được bảo vệ bởi các hệ thống này đã an toàn. Các rule này có khả năng phát hiện các ViewState payload được tạo ra một cách tinh vi và các hành vi truy cập bất thường vào endpoint dễ bị tấn công.

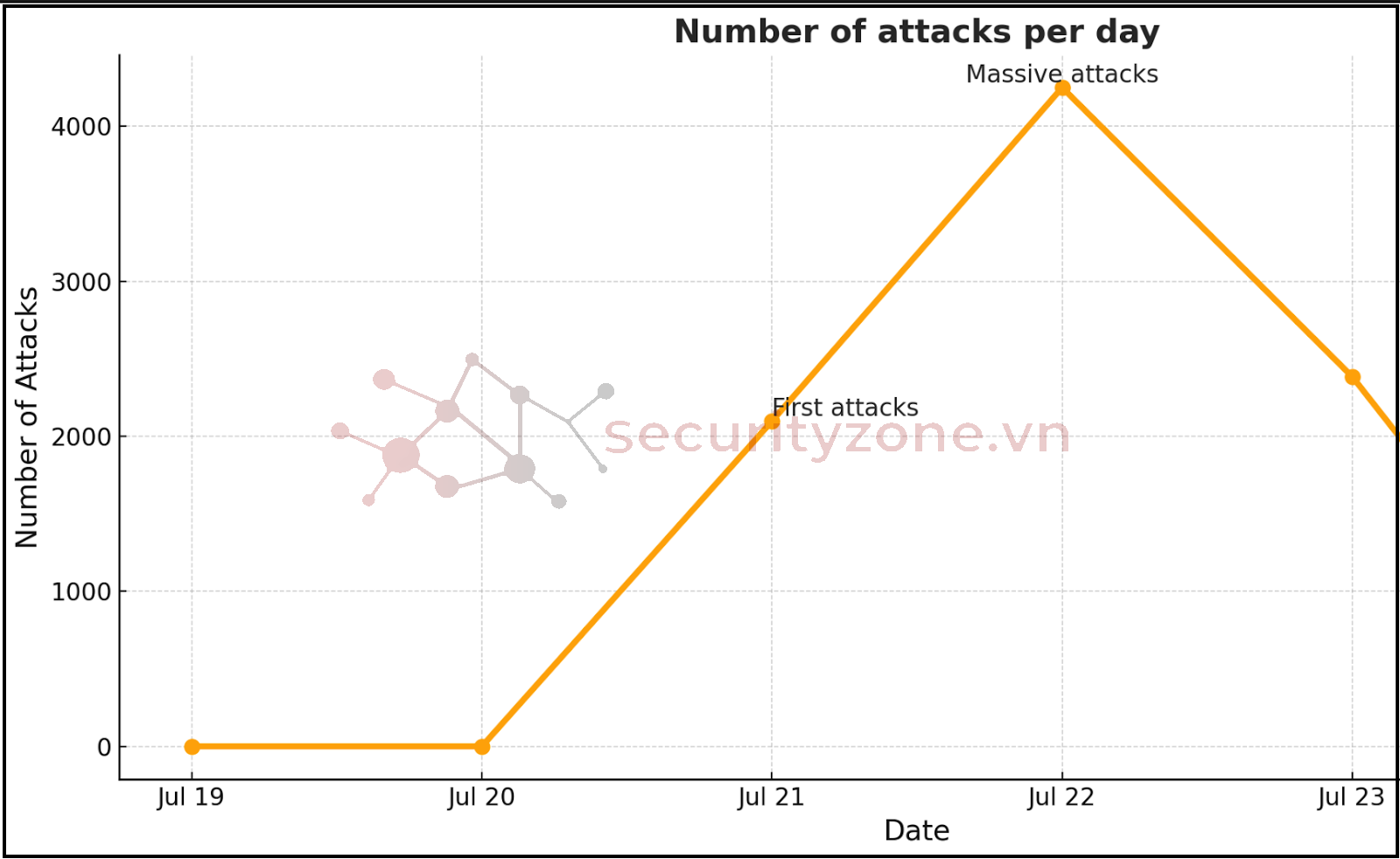

Các hệ thống SIEM/SOC đã phát hiện sự gia tăng đột biến các nỗ lực khai thác ngay sau khi thông tin công khai được tiết lộ:

Những số liệu này cho thấy các tác nhân đe dọa đã nhanh chóng áp dụng mã khai thác. Các kho lưu trữ công khai trên GitHub cũng đã đăng tải các Proof-of-Concept (PoC) hoạt động, càng làm giảm rào cản khai thác.

Biện pháp khắc phục (Mitigation)

- Vá ngay lập tức các máy chủ SharePoint bị ảnh hưởng.

- Đặt lại các ASP.NET cryptographic keys (ValidationKey và DecryptionKey).

- Kiểm tra hệ thống để tìm Dấu hiệu Bị xâm phạm (Indicators of Compromise - IoCs).

- Cách ly các phiên bản SharePoint công khai nếu chưa vá.

Kết luận

CVE-2025-53770 là một ví dụ điển hình về những rủi ro nghiêm trọng từ các lỗ hổng thực thi mã từ xa (RCE) tiền xác thực trên các nền tảng phổ biến như Microsoft SharePoint. Mặc dù việc vá lỗi và đặt lại khóa là cần thiết, nhưng chúng vẫn chưa đủ để chống lại các mối đe dọa đang phát triển nhanh chóng.Một giải pháp Bảo vệ Ứng dụng Web và API (WAAP) là yếu tố sống còn đối với chiến lược bảo mật đa tầng. Nó cung cấp khả năng vá lỗi ảo (virtual patching), phát hiện mối đe dọa theo thời gian thực và bảo vệ bề mặt tấn công, đặc biệt quan trọng trong giai đoạn rủi ro cao giữa thời điểm công bố lỗ hổng và việc khắc phục. Khả năng phản ứng nhanh chóng của các đội SIEM/SOC trước lỗ hổng này đã minh họa cách một WAAP có thể lấp đầy khoảng trống hiệu quả, chặn các nỗ lực khai thác trước khi chúng tác động đến các hệ thống trọng yếu.

Tổng kết rủi ro

- Có thể thực thi mã từ xa (RCE) mà không cần xác thực với độ tin cậy ca

- Nhắm mục tiêu vào nền tảng cộng tác doanh nghiệp được sử dụng rộng rãi

- Khả năng đánh cắp dữ liệu, di chuyển ngang và duy trì quyền truy cập

Bài viết liên quan

Được quan tâm

Bài viết mới