hiep03

Intern

Cấu hình xác định người dùng bằng Captive Portal với User Local và Actice Directory

Mục lục:I. Mở đầu

II. Lý thuyết

III. Mô hình

IV. Cấu hình

A. Tạo thông tin xác thực

B. Cấu hình Captive Portal

V. Kiểm tra

VI. Tổng kết

I.Mở đầu

Trong môi trường mạng doanh nghiệp hiện nay, việc xác định chính xác danh tính người dùng trước khi cho phép truy cập tài nguyên mạng là một yêu cầu quan trọng nhằm đảm bảo an toàn thông tin và tuân thủ các chính sách bảo mật. Việc chỉ dựa vào địa chỉ IP hoặc VLAN không còn đáp ứng được yêu cầu quản lý người dùng trong các mô hình mạng hiện đại, đặc biệt khi số lượng thiết bị BYOD và người dùng không tham gia Domain ngày càng tăng.Palo Alto Networks Next-Generation Firewall (NGFW) cung cấp cơ chế User-ID, cho phép Firewall áp dụng chính sách bảo mật dựa trên danh tính người dùng thay vì chỉ dựa trên địa chỉ IP. Trong đó, Captive Portal là một phương thức xác thực chủ động (active authentication), giúp Firewall định danh người dùng thông qua trình duyệt web khi các phương thức xác thực thụ động (Passive User-ID) không khả dụng hoặc không đầy đủ.

Bài lab này tập trung vào việc cấu hình Captive Portal trên Palo Alto NGFW để xác định người dùng bằng hai phương thức:

- User Local (người dùng cục bộ trên Firewall)

- Active Directory (LDAP)

II. Lý thuyết

Captive Portal là gì ?

Captive Portal là một trang web trung gian xuất hiện khi người dùng kết nối vào Wifi công cộng hay mạng doanh nghiệp mà người dùng đó chưa được xác thực. Người dùng sẽ thực hiện các bước xác thực tại đây trước khi có thể truy cập mạng. Đây là hành động nhằm đảm bảo mọi kết nối đều được kiểm soát trước khi vào mạngMục đích: Xác thực người dùng, Chấp nhận điều khoản, Thu thập thông tin, Thanh toán, …

Trang Captive Portal thường được lưu trữ ngay trên thiết bị gateway hoặc một máy chủ web riêng. Khi người dùng truy cập bằng trình duyệt, hệ thống sẽ tạm thời chặn các yêu cầu Internet và tự động chuyển hướng đến trang này.

Captive Portal trong Palo Alto NGFW ?

Trong hệ sinh thái của Palo Alto Networks Next-Generation Firewall (NGFW), Captive Portal là một tính năng cực kỳ quan trọng thuộc giải pháp User-ID.Captive Portal trên Palo Alto là phương pháp xác thực người dùng dựa trên trình duyệt (browser-based authentication). Nó được sử dụng để định danh những người dùng mà Firewall không thể nhận diện được thông qua các phương thức thụ động (như log AD, Exchange, hay GlobalProtect).

Mục đích:

- Định danh người dùng (User-Id): Giúp Firewall biết chính xác danh tính đối tượng đang truy cập mạng, từ đó áp dụng các chính sách bảo mật (Security Policy) dựa trên tên người dùng/nhóm thay vì chỉ dựa trên địa chỉ IP.

- Kiểm soát thiết bị lạ: Áp dụng cho các thiết bị BYOD (điện thoại cá nhân, máy tính bảng) hoặc máy khách (Guest) không gia nhập Domain (Non-domain joined).

- Xác thực đa yếu tố (MFA): Captive Portal có thể được dùng làm bước đệm để yêu cầu người dùng nhập mã xác thực OTP (Duo, Okta, Google Authenticator...) trước khi ra Internet.

Các phương thứ xác thực chính:

- Web Form: Hiển thị 1 trang web để người dùng tự nhập tài khoản. Với phương thức này, có thể cấu hình Authentication Policy để kết nối với nhiều hệ thống xác thực khác nhau như: MFA (Xác thực đa yếu tố), SAML, Kerberos, TACACS+, RADIUS, hoặc LDAP.

- Kerberos SSO (Single Sign-On) (Đăng nhập một lần): đây là phương thức xác thực trong suốt (transparent). giúp người dùng không cần nhập thông tin đăng nhập thủ công.

- Client Certificate Authentication: Firewall sẽ yêu cầu trình duyệt của người dùng trình diện một chứng chỉ máy khách (client certificate) hợp lệ để xác thực danh tính.

III. Mô hình

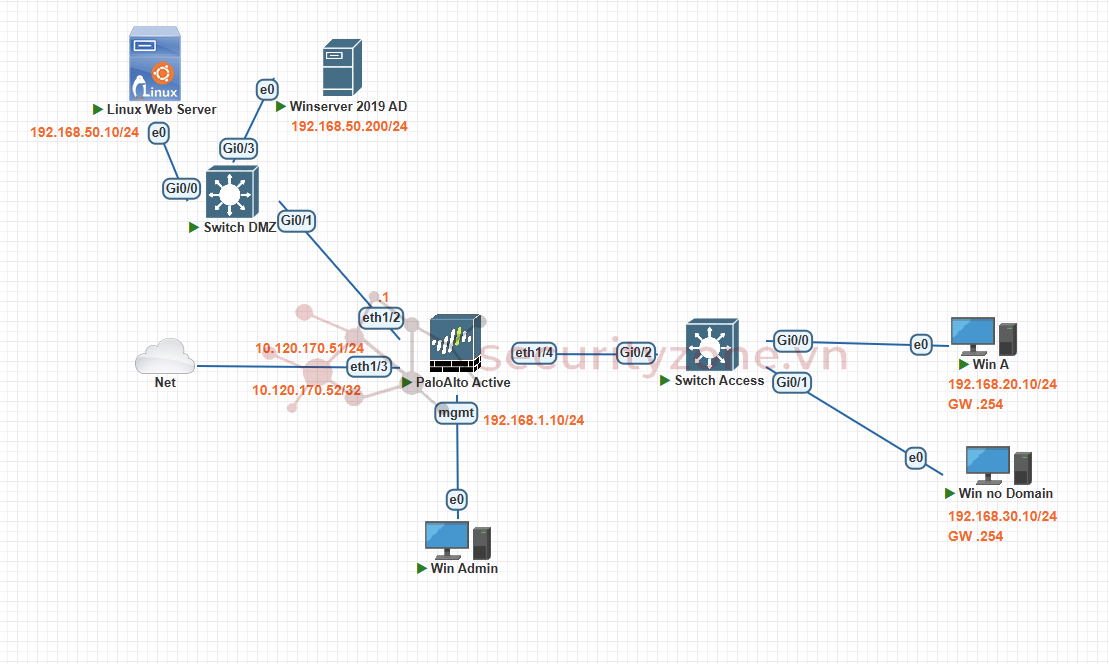

Ở mô hình này:

- Win Server 2019: dùng để chứa thông tin và xác thực đăng nhập cho Firewall

- Palo Alto NGFW: Nơi thực thi chính sách. Interface e1/4 sẽ là nơi thiếp nhận yêu cầu

- Win no Domain: Dùng để truy cập Internet mà không tham gia vào domain

IV. Cấu hình.

A. Tạo thông tin xác thực

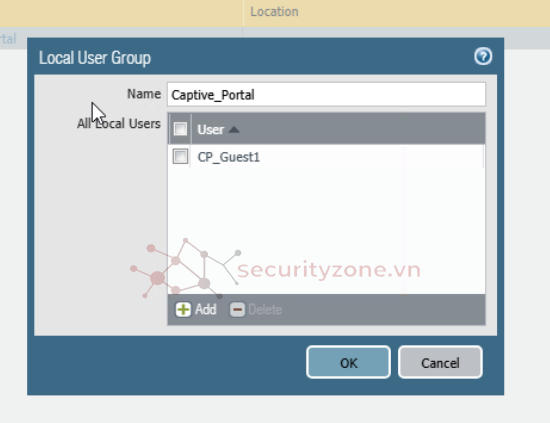

1. Tạo người dùng localDevice > Local User Database > User Group

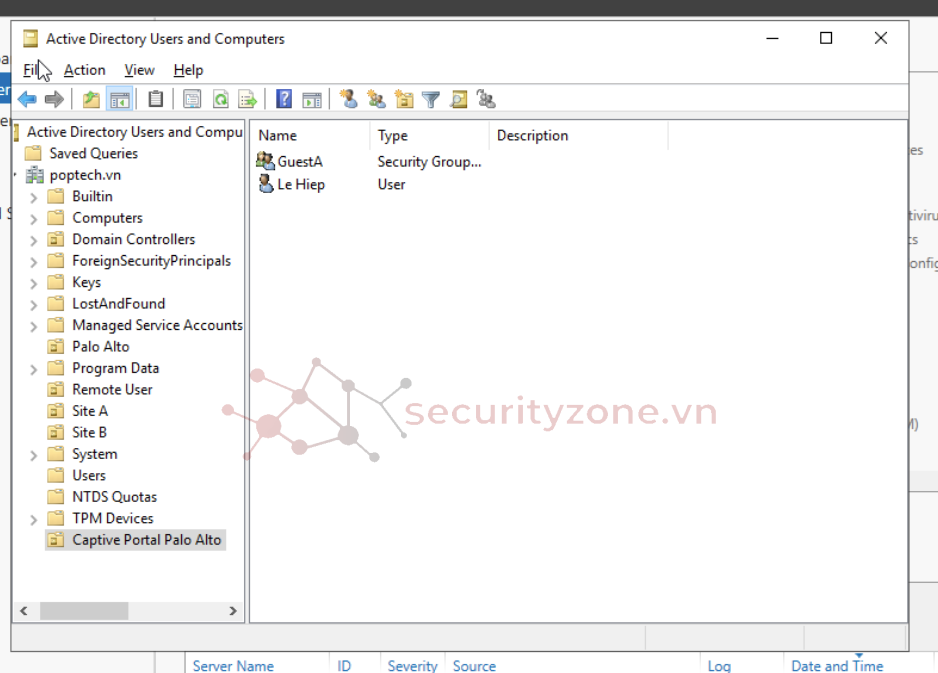

2. Tạo người dùng tại AD

Tạo người dùng tại AD

Sau đấy tạo Profile LDAP để kết nối tới máy AD như mình đã làm ở phần [I.7,8][.1]

B. Cấu hình Captive Portal

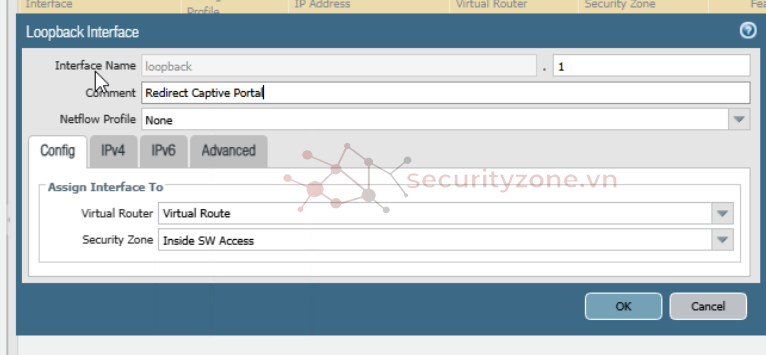

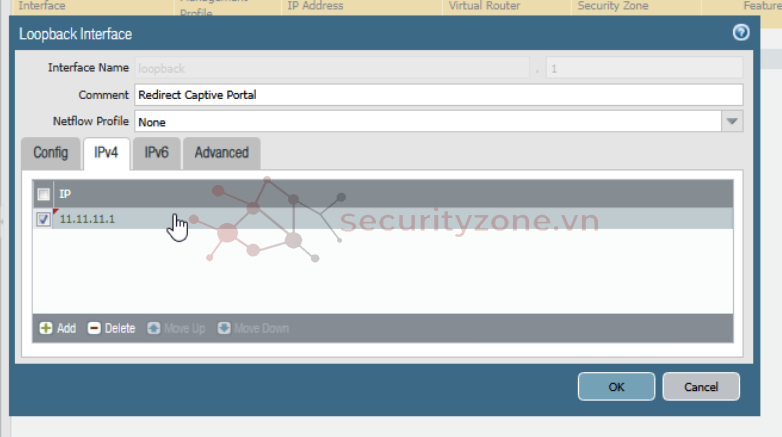

1. Tạo Loopback InterfaceInterface này chứa IP dùng để chuyển hướng (redirect)

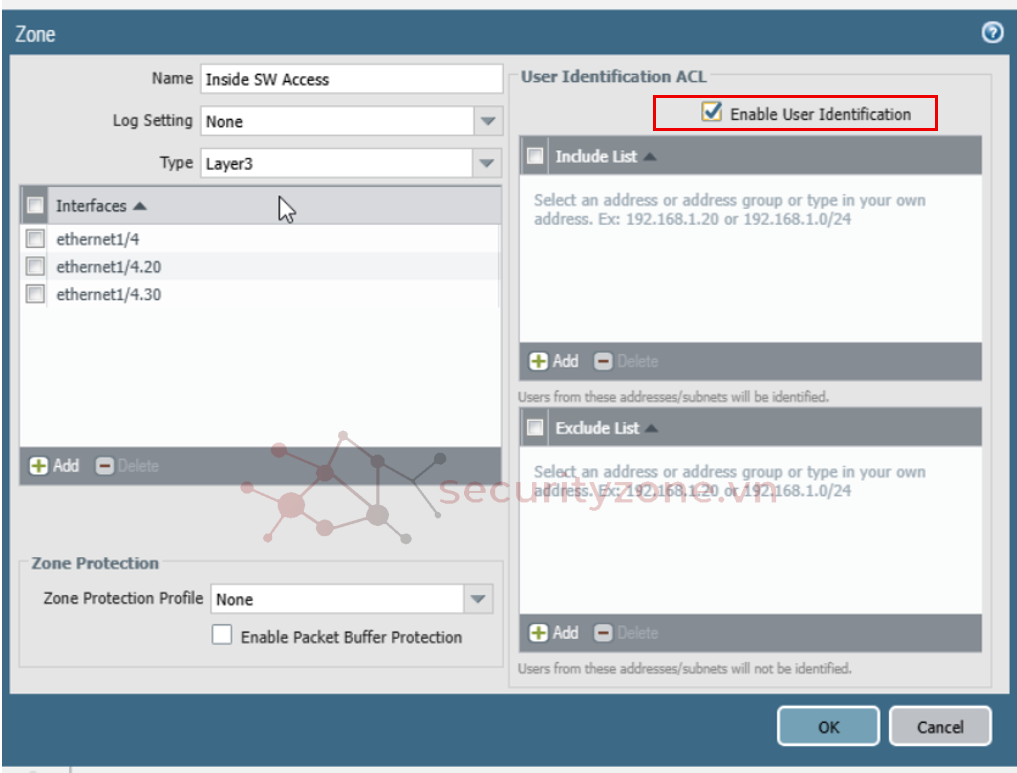

2. Kích hoạt xác thực người dùng tại zone inside

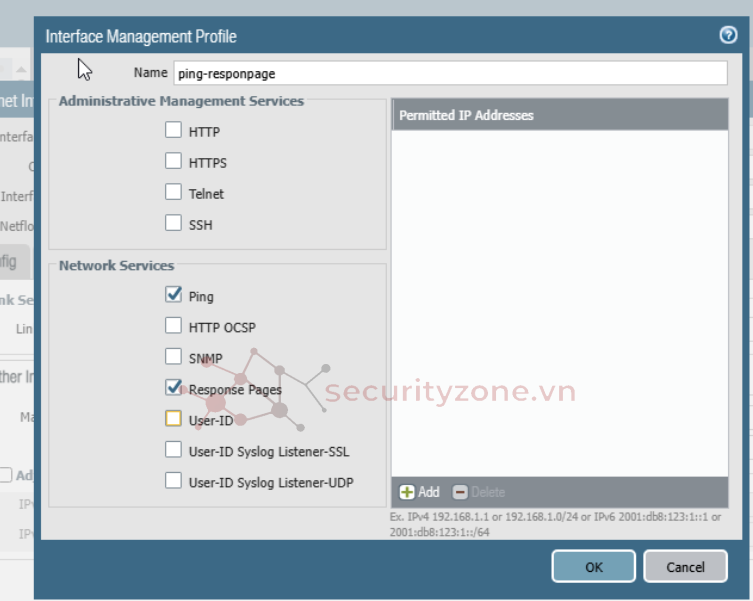

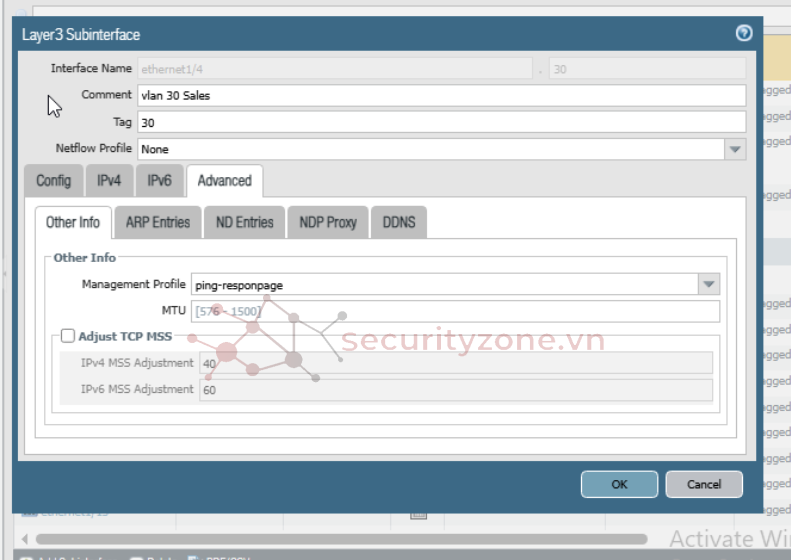

3. Tạo Interface Management Profile

Phải có response page để trả về trang đăng nhập

Gán vào Interface vlan 30

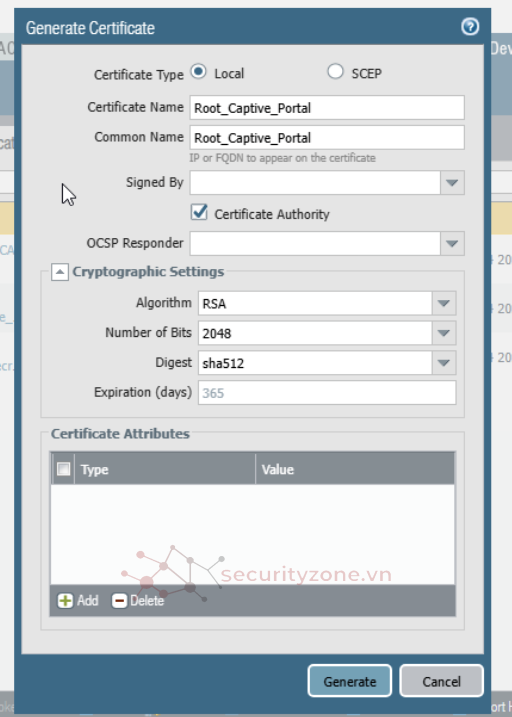

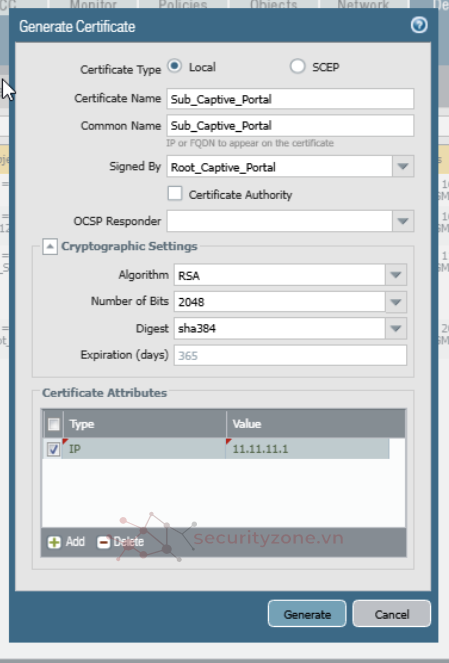

4. Cấu hình Certificarte

Chứng chỉ này sẽ dùng cho https

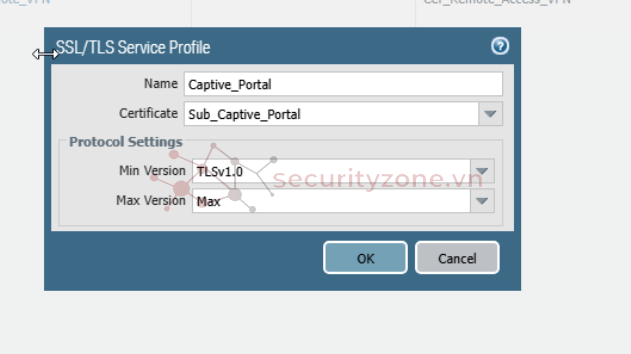

5. Tạo SSL/TLS Profile

Sử dụng chứng chỉ đã tạo

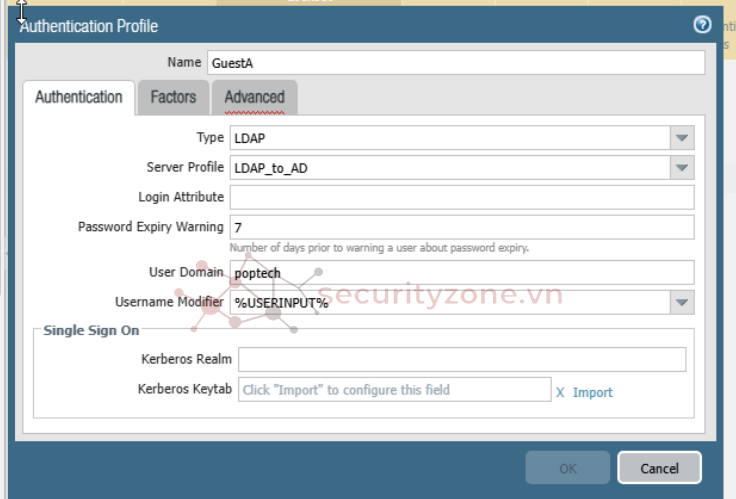

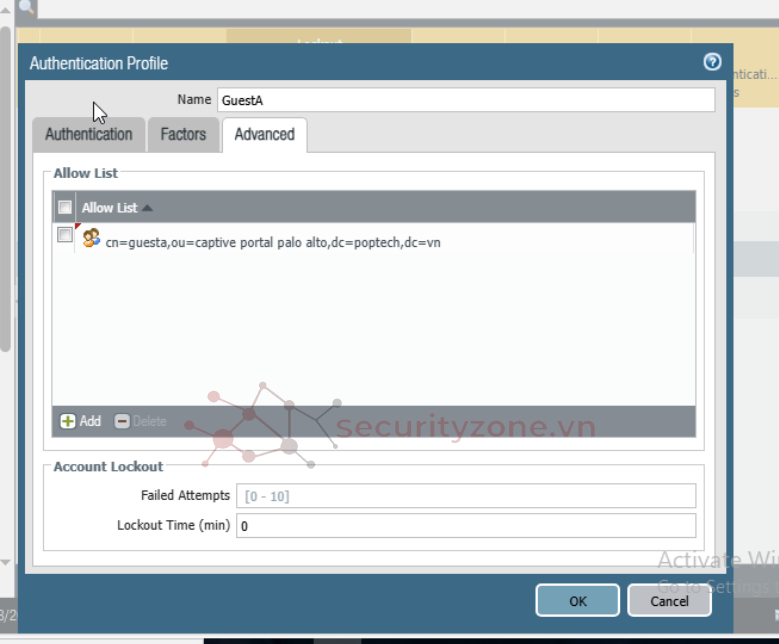

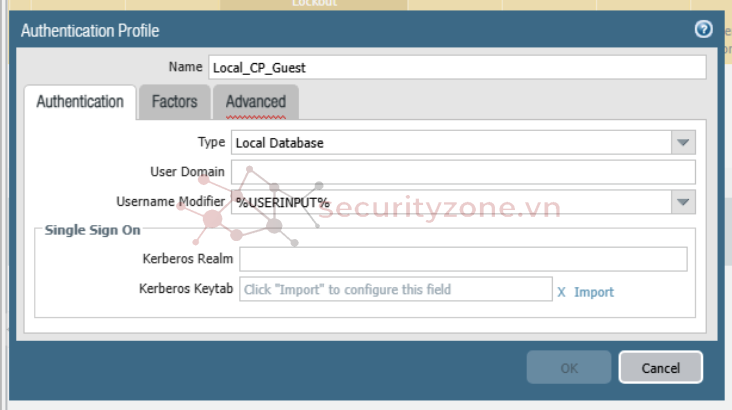

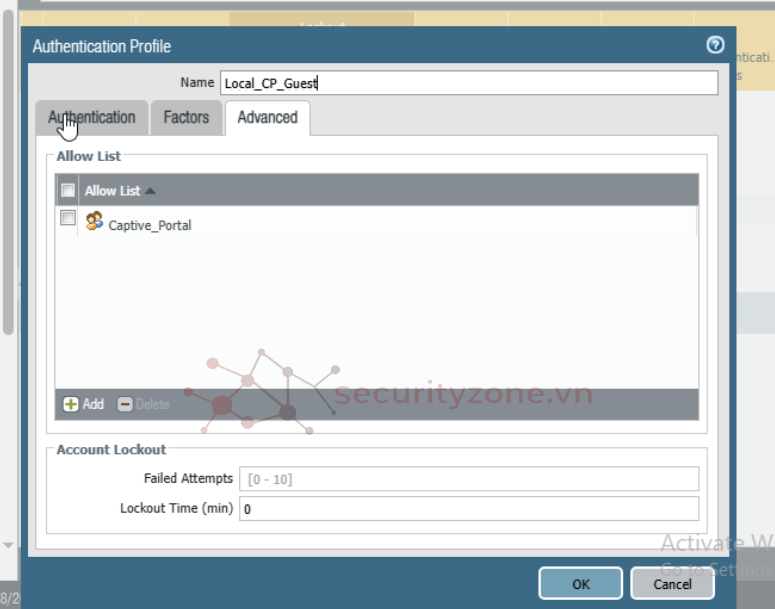

6. Tạo Authentication Profile

Cho AD

Cho Local

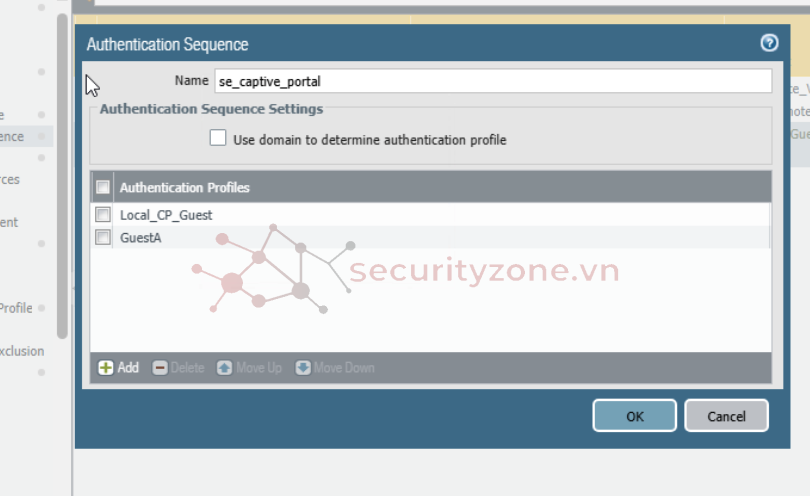

7. Tạo Sequence Profile

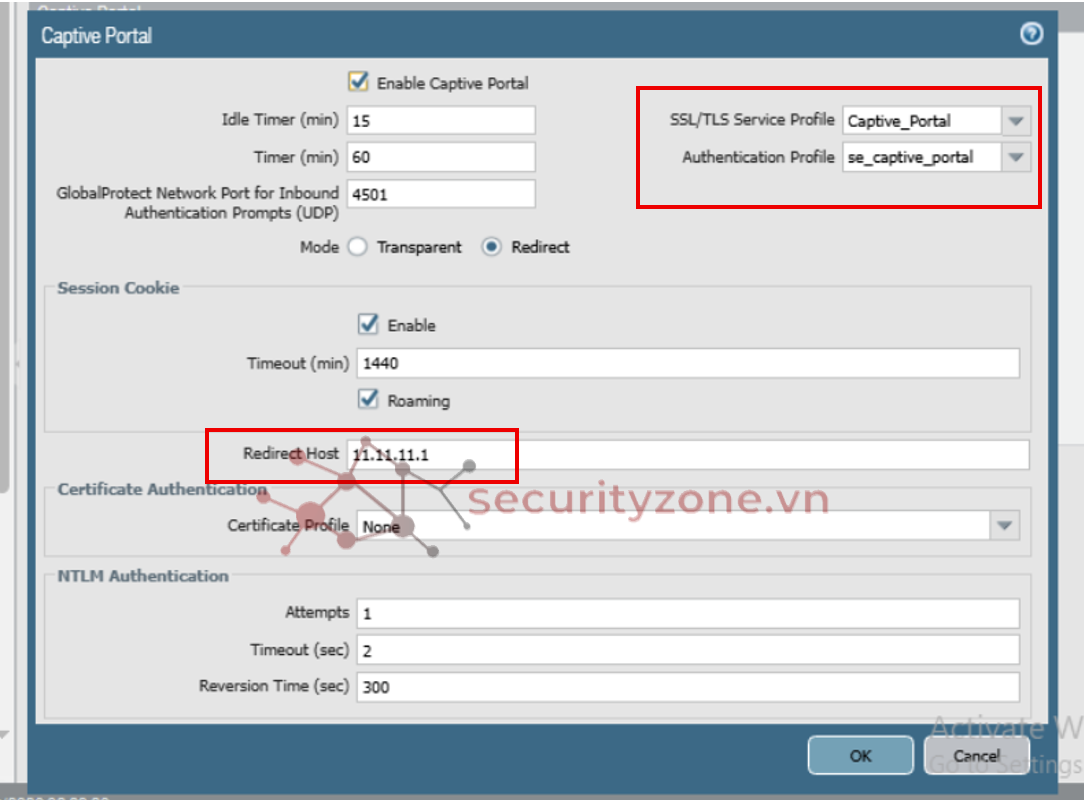

8. Enable Captive Portal

Redirect Host là IP của loopback .1 đây là địa chỉ IP mà người dùng sẽ bị chuyển hướng tới nếu chưa được xác thực

firewall sẽ chuyển hướng về https://11.11.11.1, user sẽ thấy trang đăng nhập Captive Portal

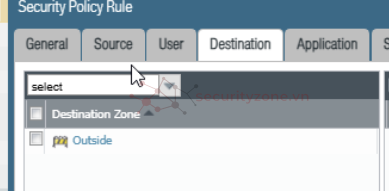

8. Security Policy

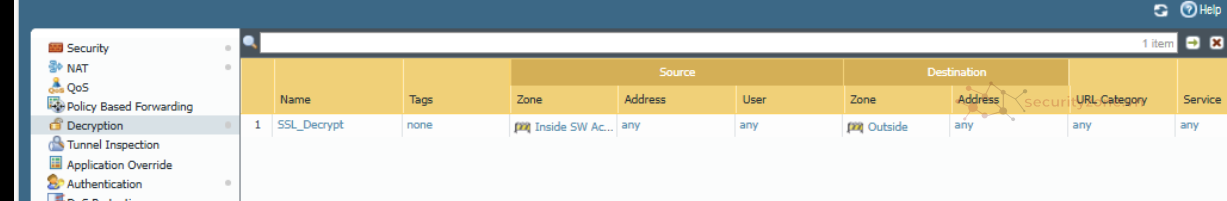

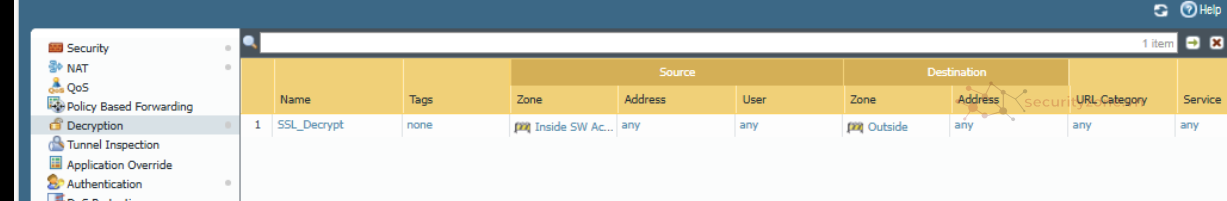

9. Decrypt Policy

Dùng của bài viết [IV.4]

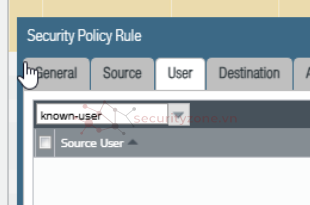

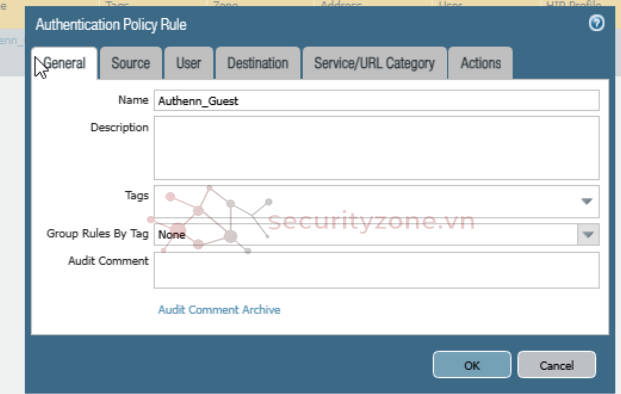

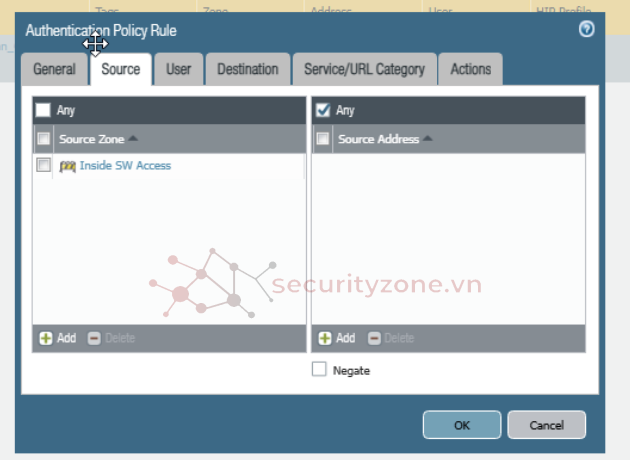

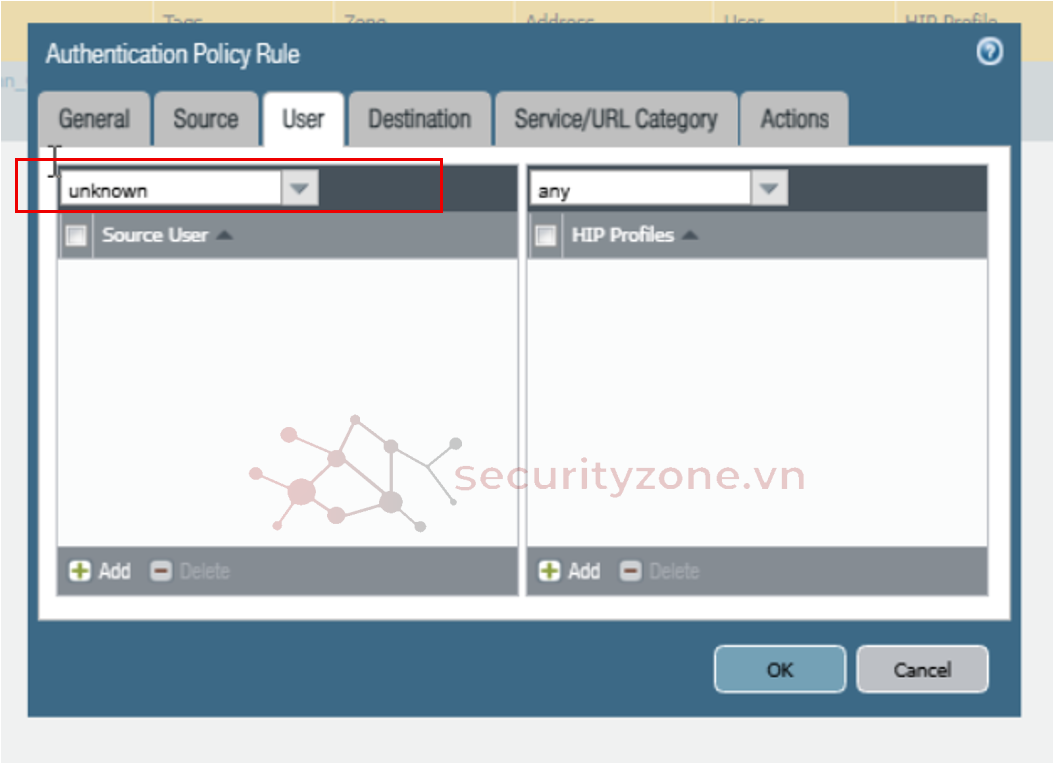

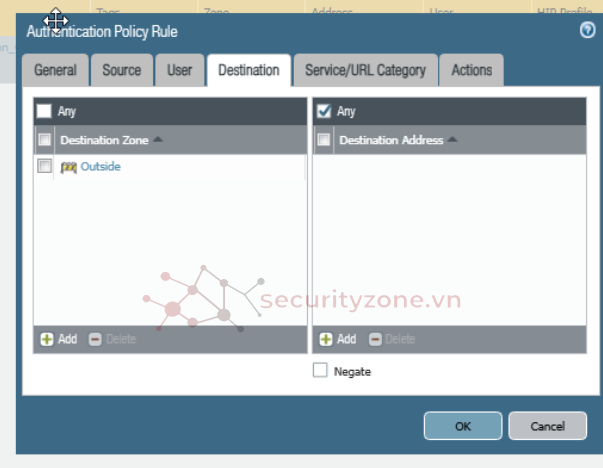

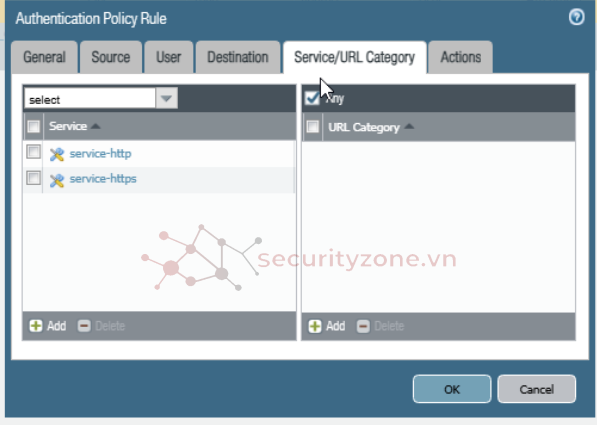

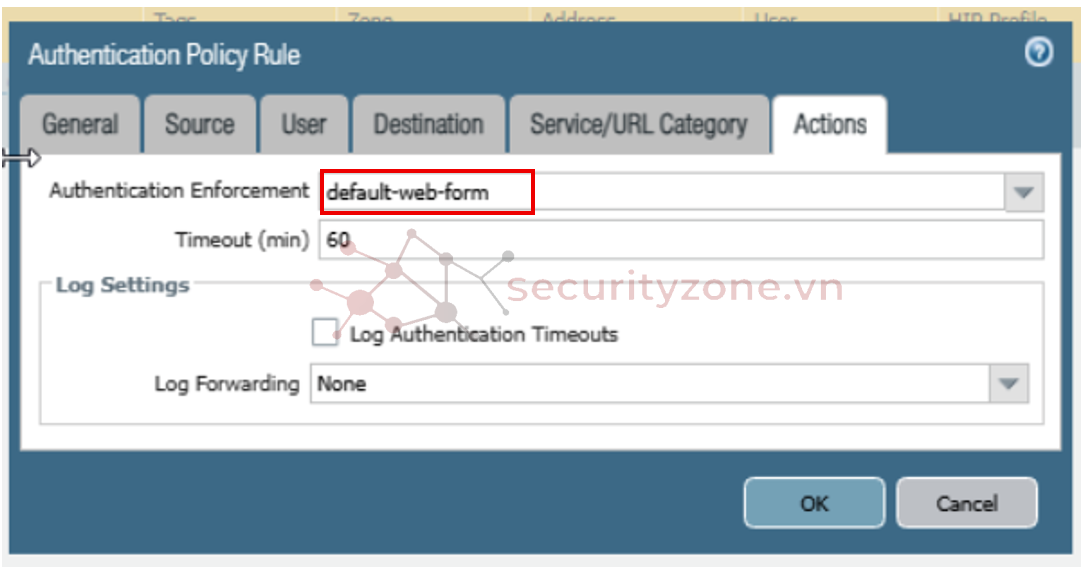

10. Tạo Authentication Prolicy Rule

Policies > Authentication

Khi phát hiện lưu lượng http, https với người dùng chưa được định danh thì FW sẽ gửi web form thông qua IP redirect

V. Kiểm tra

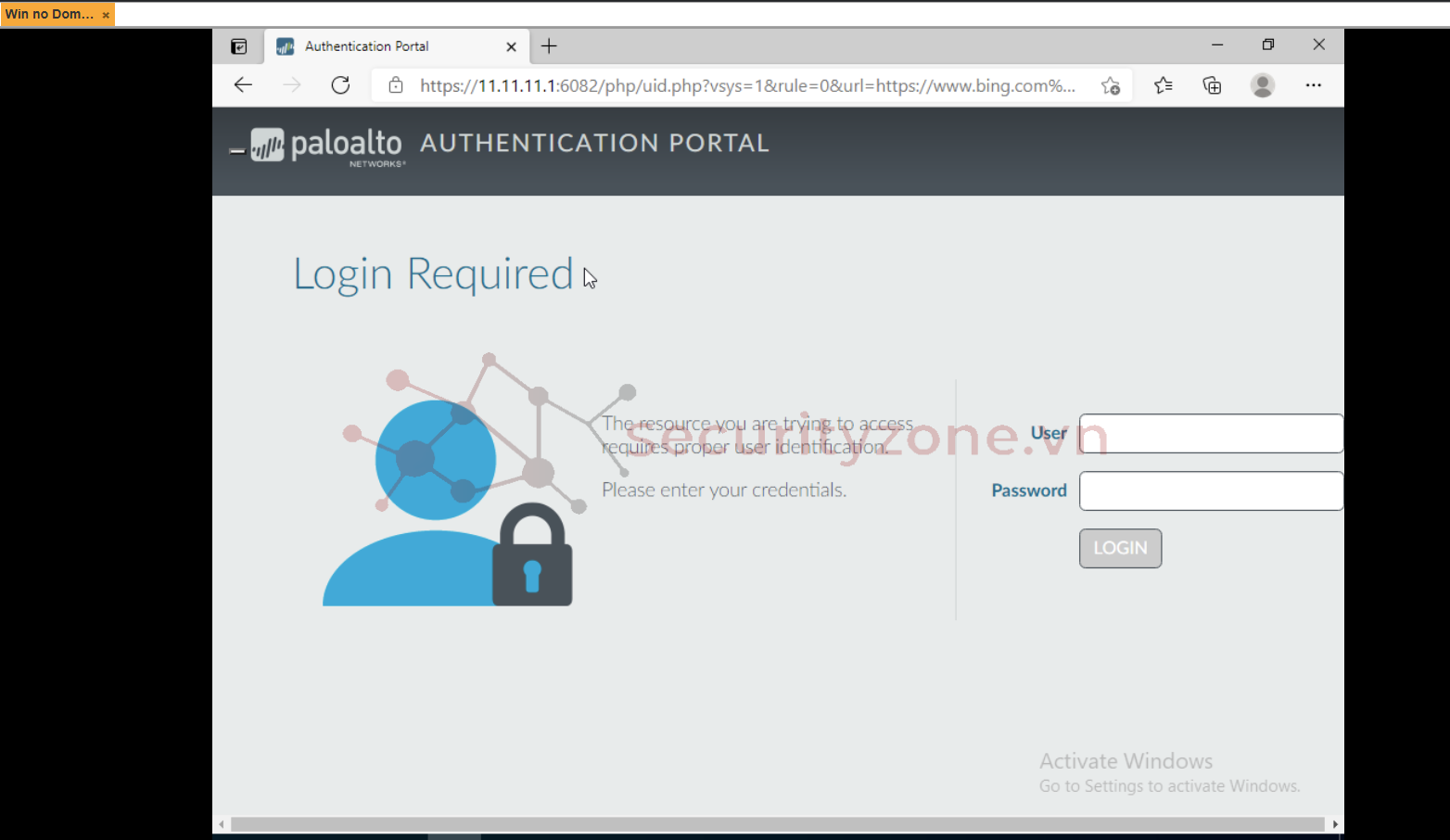

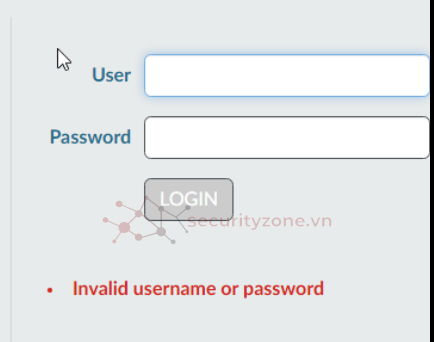

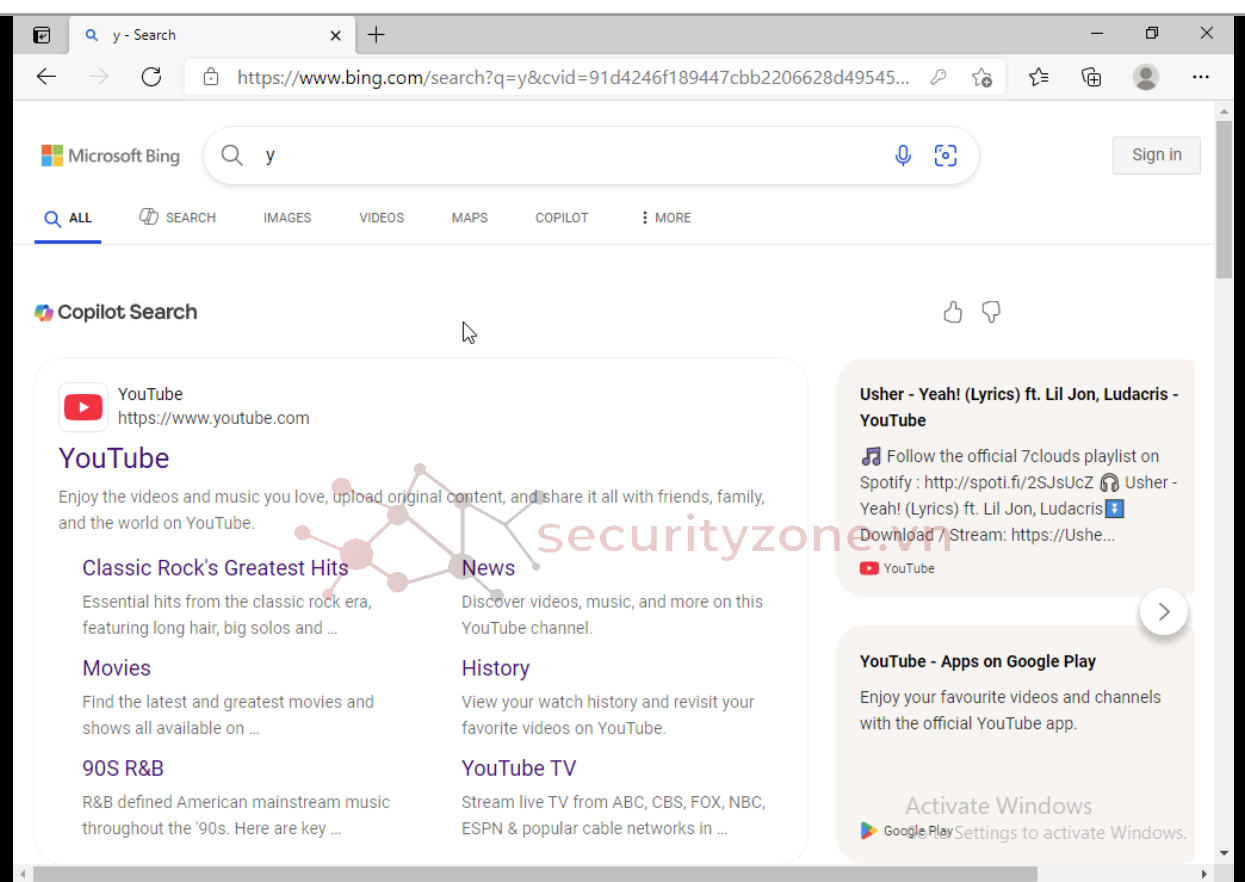

Từ máy vlan 30 (không join Domain)Vào trình duyệt tìm kiếm bất kì

Trang đăng nhập sẽ hiện ra

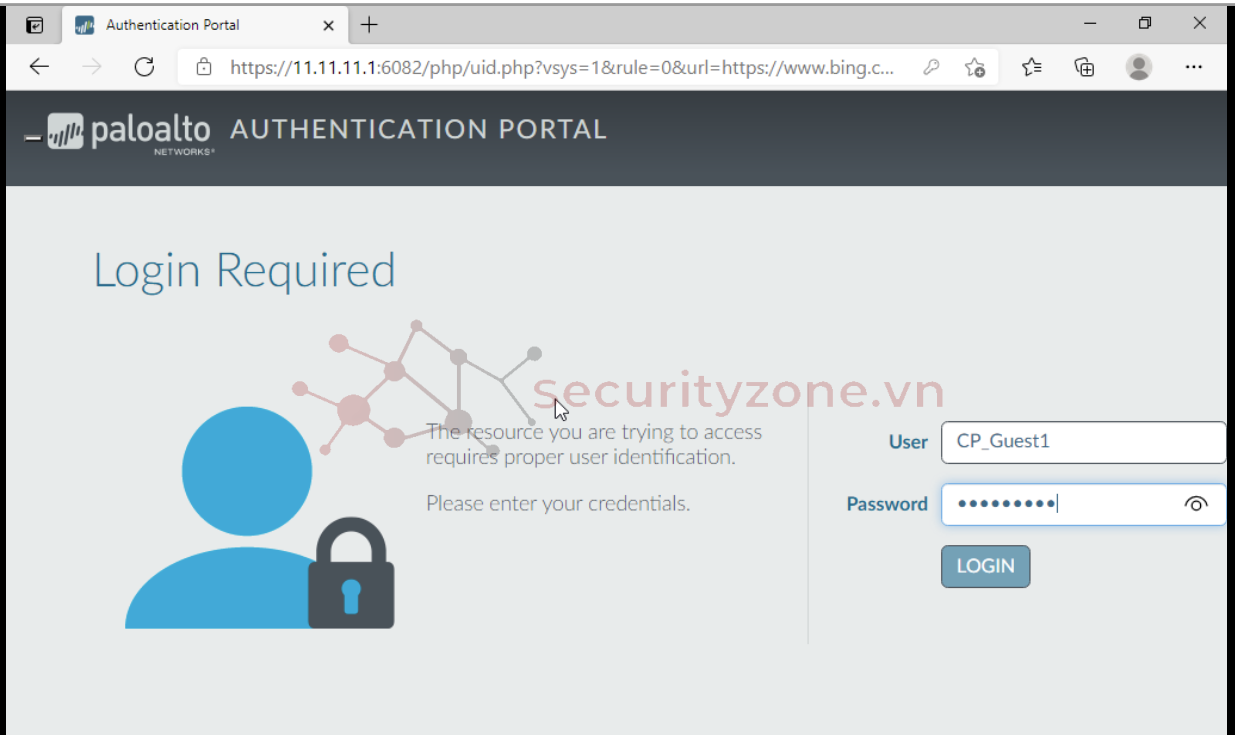

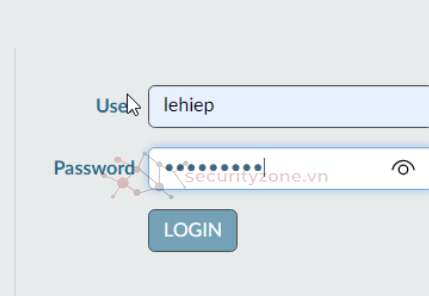

Đăng nhập bằng tài khoản Local

Thành công

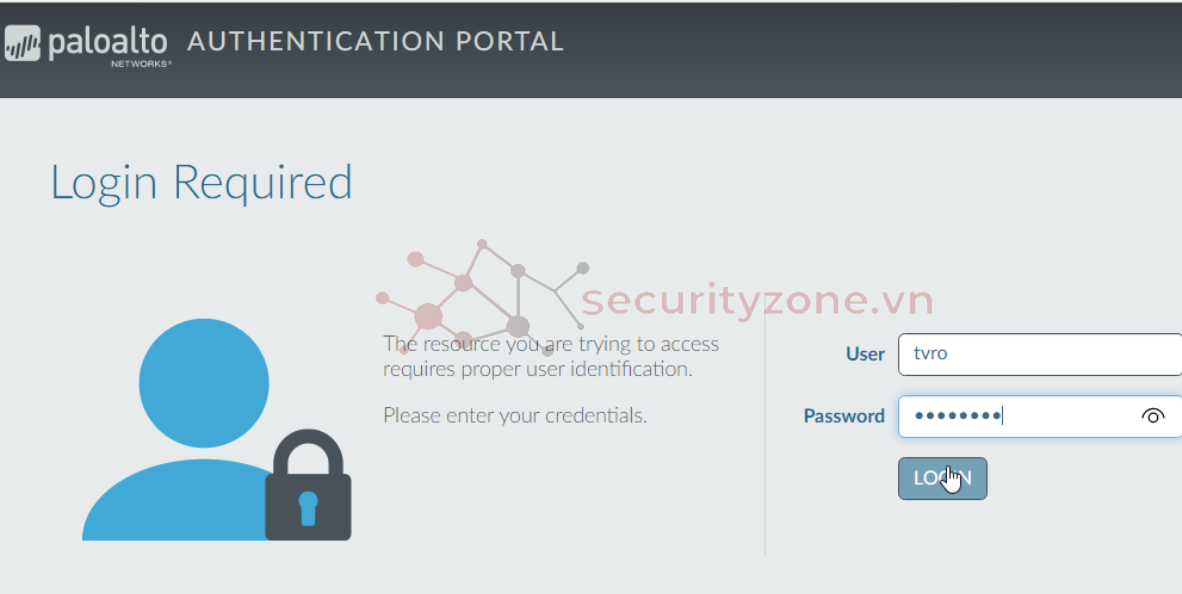

Đăng nhập bằng tài khoản tạo trong AD

Đăng nhập tài khoản dùng cho remote VPN

False

Đăng nhập bằng tài khoản đã tạo

Vào được

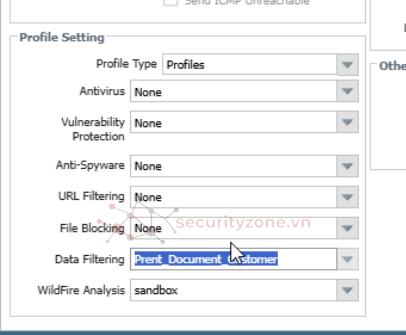

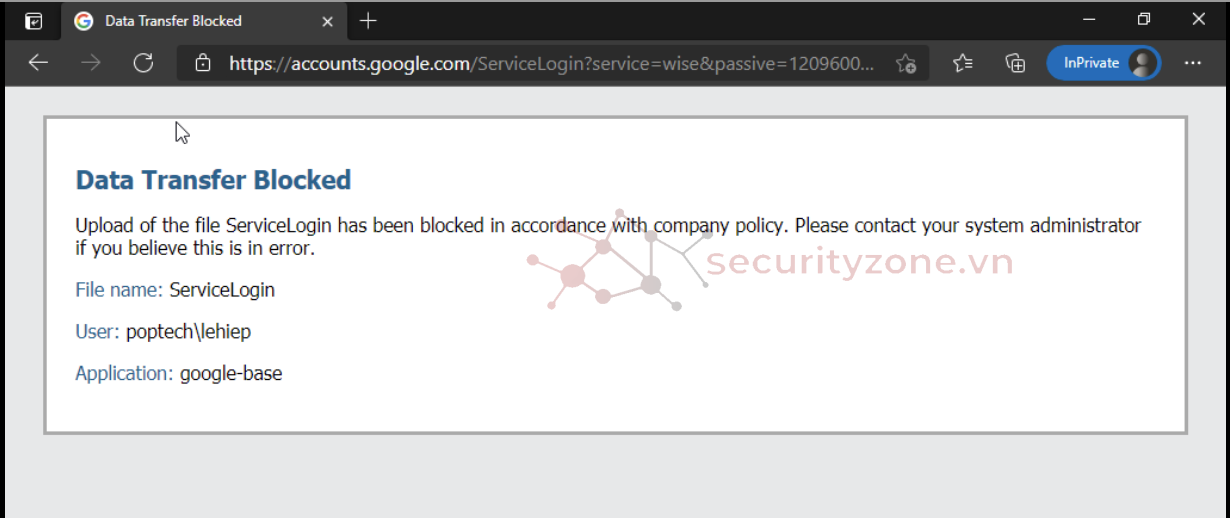

Sử dụng Profile Data Filtering đã thực hiện ở bài lab trước đó

Chặn được và phản hồi có hiện thêm nội dung trường của User đã đăng nhập

VI. Tổng kết

Bài lab đã triển khai thành công Captive Portal trên Palo Alto NGFW để xác định người dùng bằng User Local và Active Directory. Thông qua cơ chế xác thực dựa trên trình duyệt, Firewall có thể định danh người dùng trong các trường hợp thiết bị không tham gia Domain hoặc không thể nhận diện bằng User-ID thụ động. Từ đó nâng cao mức độ bảo mật và khả năng quản lý truy cập trong mạng doanh nghiệp.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới