hiep03

Intern

Cấu hình xác định người dùng bằng việc tính hợp với AD (Active Directory)

Mục lục:I. Mở đầu

II. Mô hình

III. Cấu hình

1. Tạo Tài khoản cho Palo Alto trên AD và tạo LDAP Profile

2. Tạo User rên máy Win Server và Join Domain cho Win A

3. Cấu hình Group Mapping

4. Cấu hình Server Monitoring

5. Cấp quyền cho tài khoản dùng cho Palo Alto

6. Cấu hình NAT Win Server ra ngoài Internet

7. Cấu hình Policy cho Security Rule ra internet dựa trên User-ID

IV. Kiểm tra

1. Dùng đúng account thuộc Group cho phép (SiteB) và vào mạng

2. Đăng nhập từ máy chưa Join Domain trong Zone Inside và vào mạng

3. Người dùng không thuộc group được phép truy cập Internet

V. Kết luận

I. Mở đầu

Trong môi trường doanh nghiệp, việc kiểm soát truy cập mạng không chỉ dựa trên địa chỉ IP mà cần gắn liền với danh tính người dùng. Palo Alto Networks cung cấp cơ chế User-ID, cho phép Firewall nhận diện người dùng dựa trên thông tin đăng nhập từ Active Directory (AD).Trong bài viết này, mình sẽ hướng dẫn cấu hình Palo Alto Firewall tích hợp với Active Directory để xác định người dùng, từ đó xây dựng các Security Policy dựa trên user hoặc group, giúp quản lý truy cập Internet một cách linh hoạt và an toàn hơn.

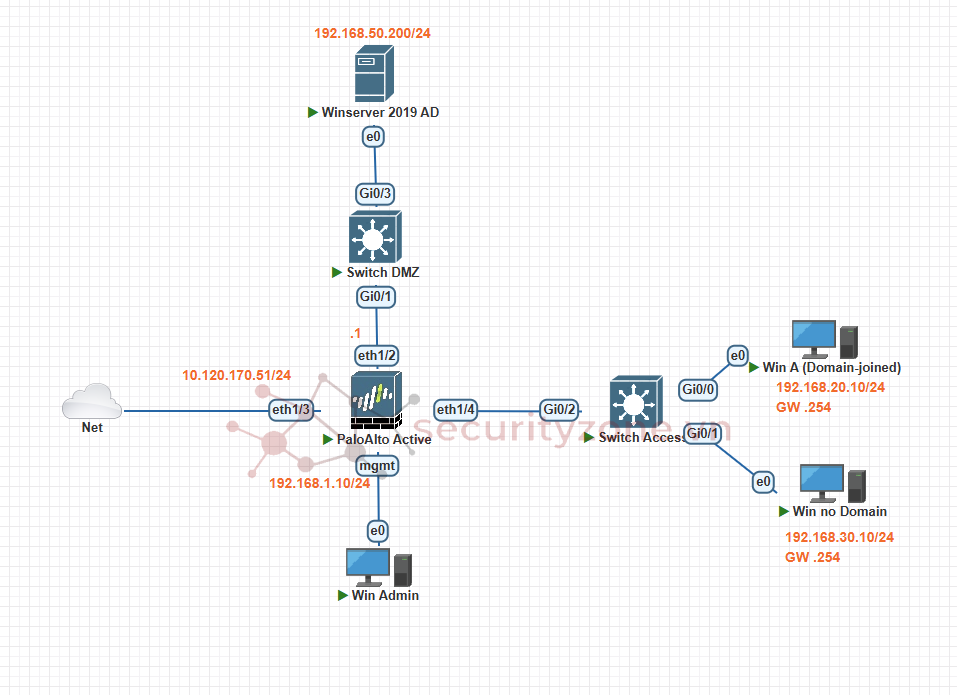

II. Mô hình

III. Cấu hình

1. Tạo Tài khoản cho Palo Alto trên AD và tạo LDAP Profile

Các bạn xem tại bài trước của mình2. Tạo User rên máy Win Server và Join Domain cho Win A

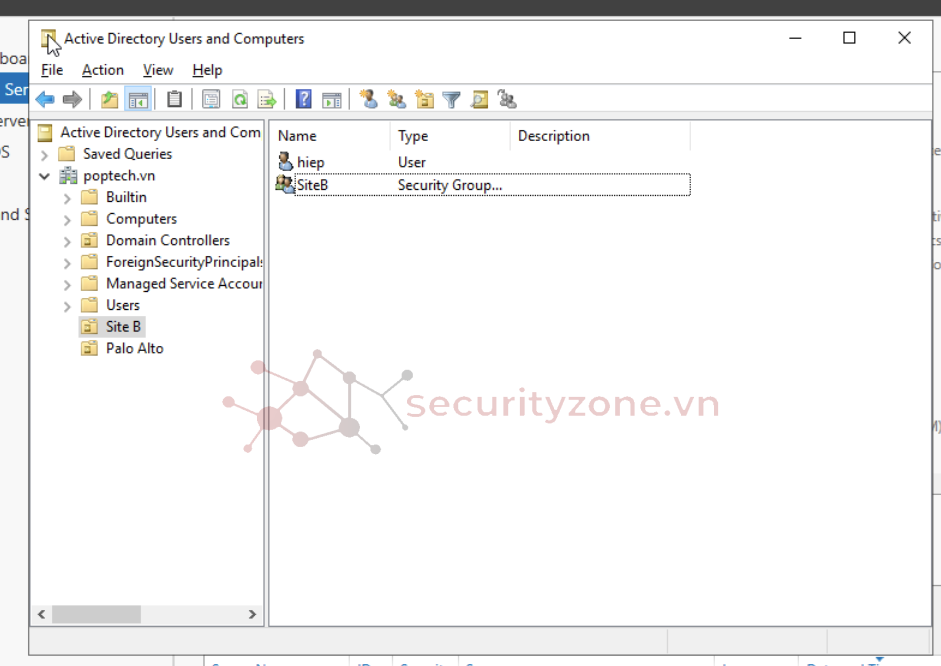

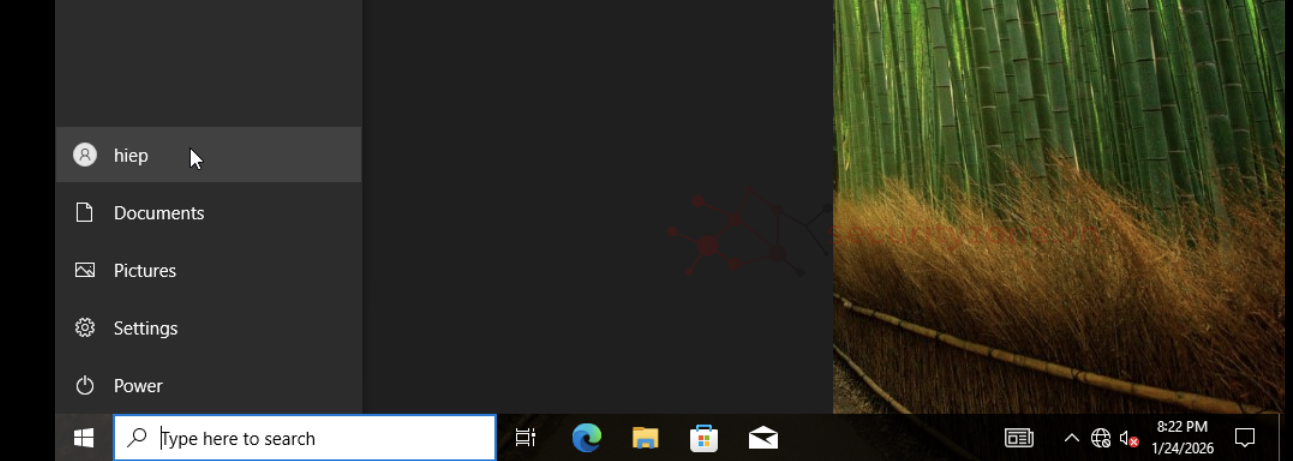

Tạo user và cho vào group SiteB

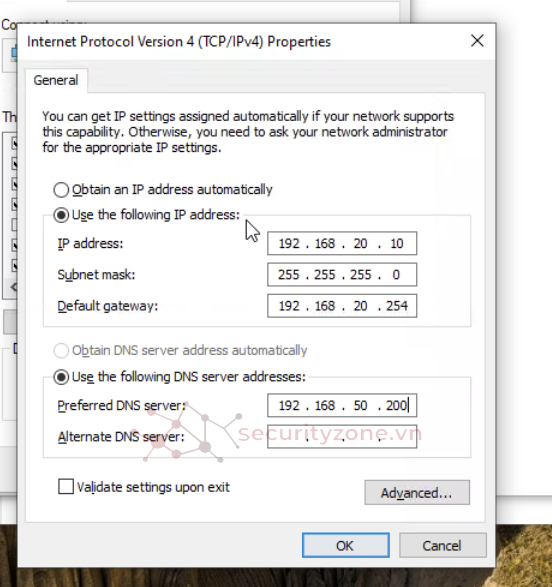

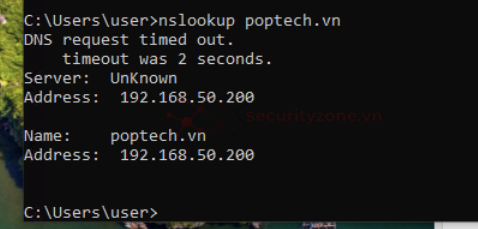

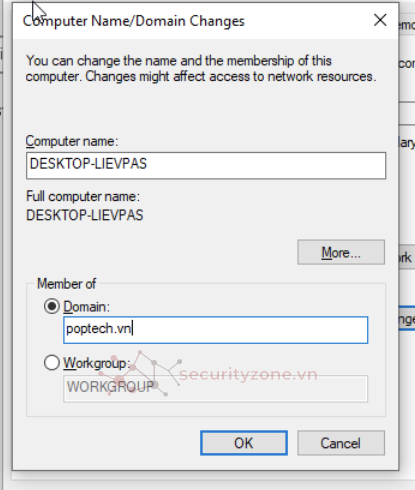

Join Domain cho Win A

Tham gia vào Domain thành công

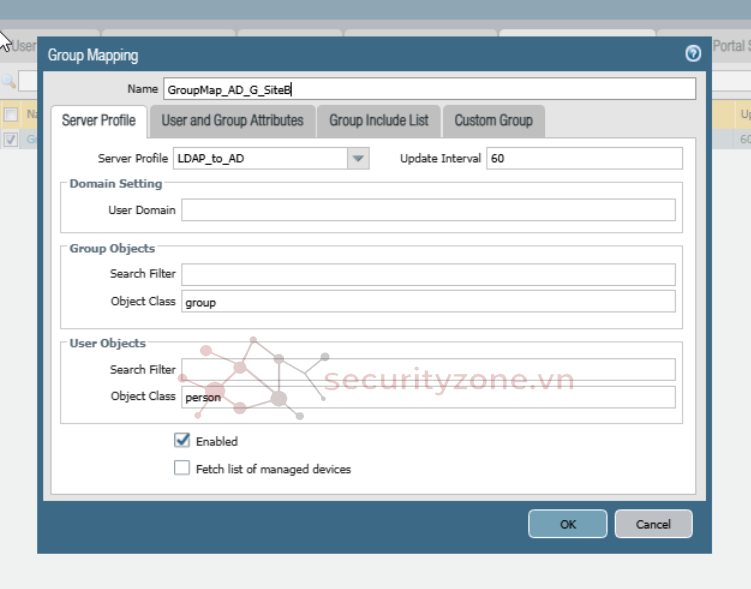

3. Cấu hình Group Mapping

Device > User Identification > Group mapping > AddĐể Firewall biết user thuộc nhóm nào. Sẽ được dùng để cấu hình Security Rule

Gán LDAP Profile đã tạo vào

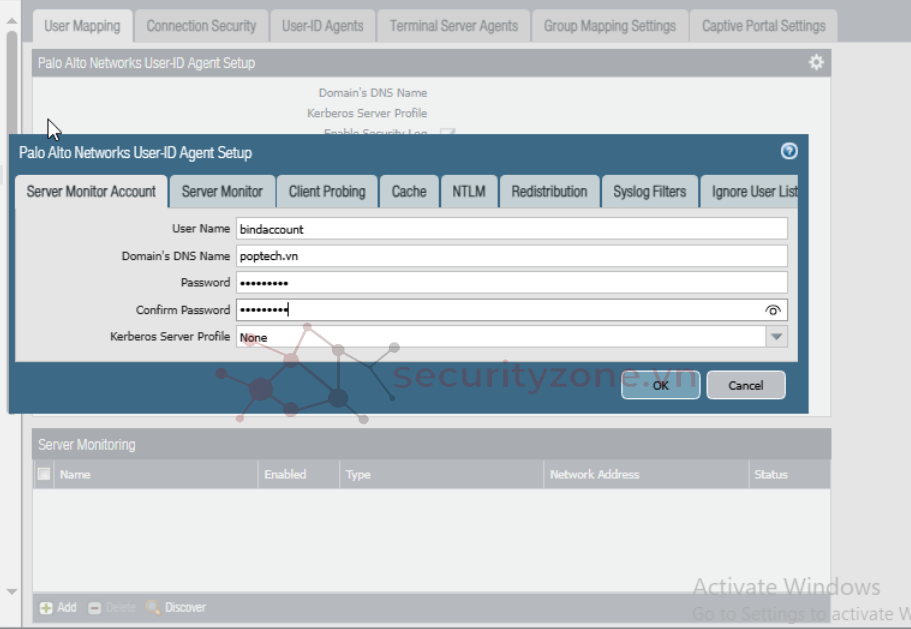

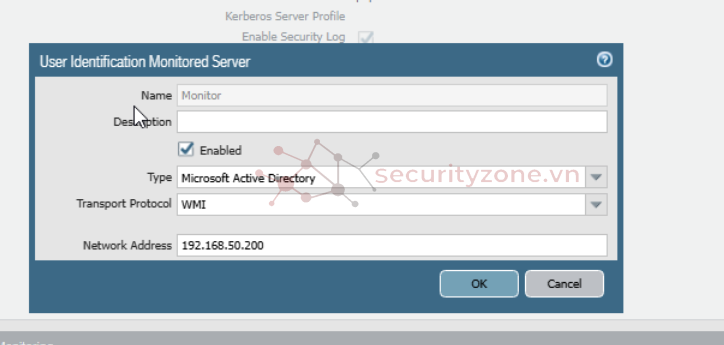

4. Cấu hình Server Monitoring

Firewall sử dụng WMI (thông qua DCOM) để truy vấn Event Log trên Domain Controller nhằm thu thập thông tin đăng nhập của người dùng.Device > User Identification > User Mapping

Chỉnh User Mapping Agent Setup

Thêm tài khoản dùng để truy vấn event log trong AD vào.

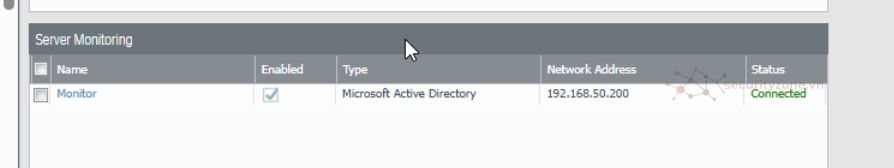

Tiếp tục Add Monitored Server trong Tab đó

Dùng tài khoản đã nhập ở trên để lấy Event log khi user đăng nhập thành công sẽ được gửi về FW thông qua WMI

Network Address là IP của máy AD

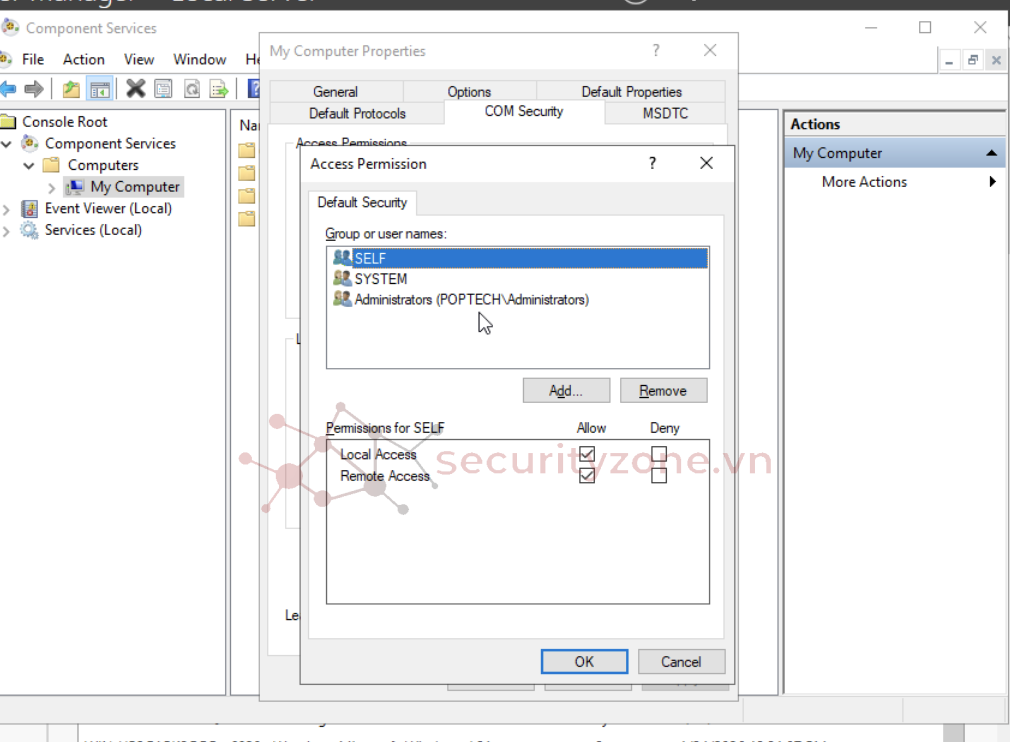

Hiện tại chưa truy vấn được dưa cho cấp quyền cho tài khoản bindaccount

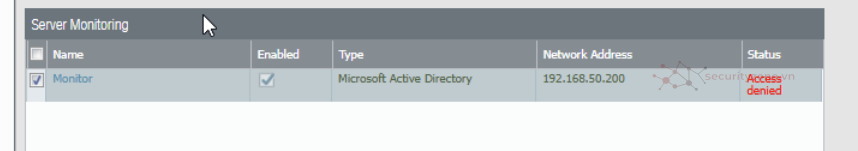

5. Cấp quyền cho tài khoản dùng cho Palo Alto

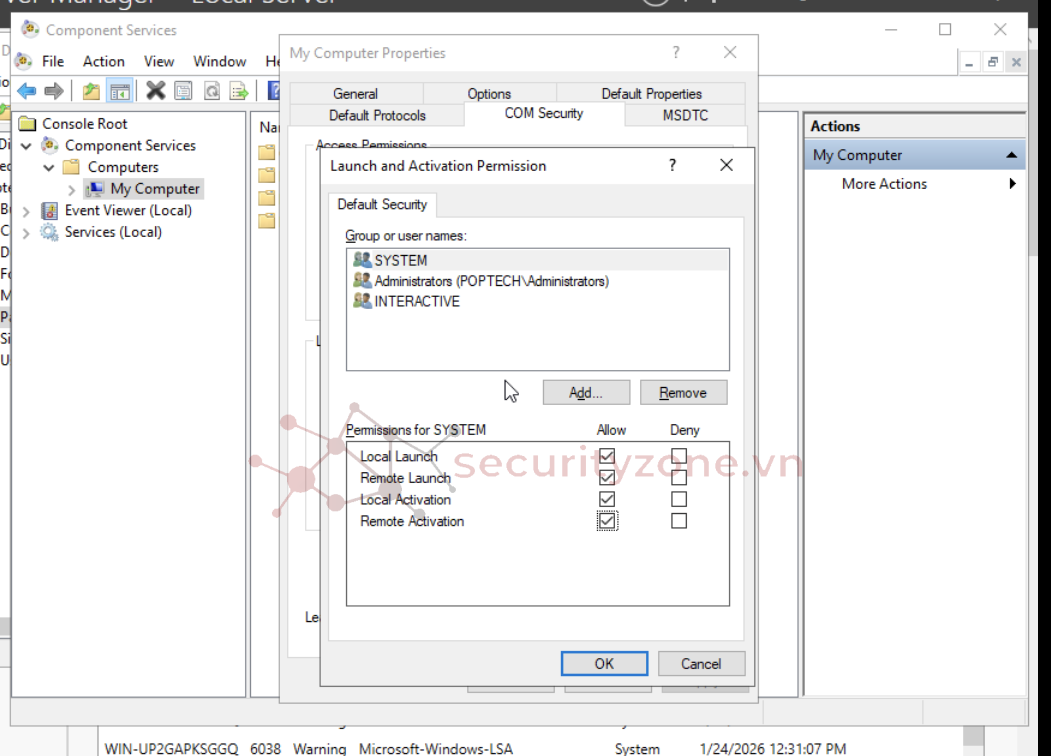

Do Palo Alto sử dụng WMI (thông qua DCOM) để truy vấn Event Log, nên tài khoản bindaccount cần được cấp quyền đọc Event Log và quyền truy cập DCOM.Thêm bindaccount vào Group DCOM và Event Log Reader

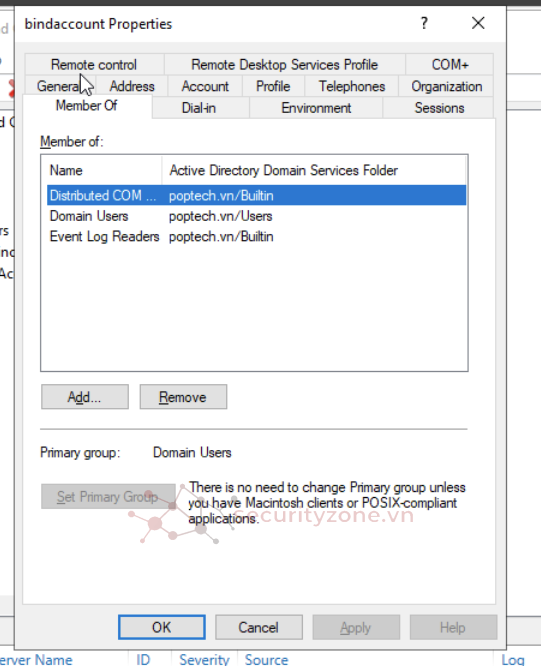

Vào Component Service check xem COM đã enable Remote Access chưa

Đã enable remote

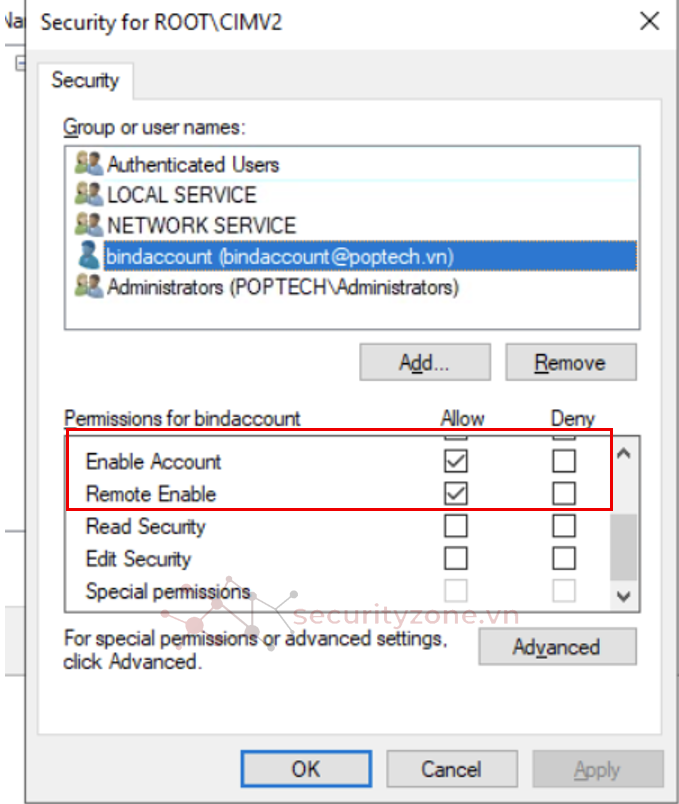

Tiếp tục vào WMI Control để gán quyền Remote Enable cho tài khoản dùng cho Palo Alto

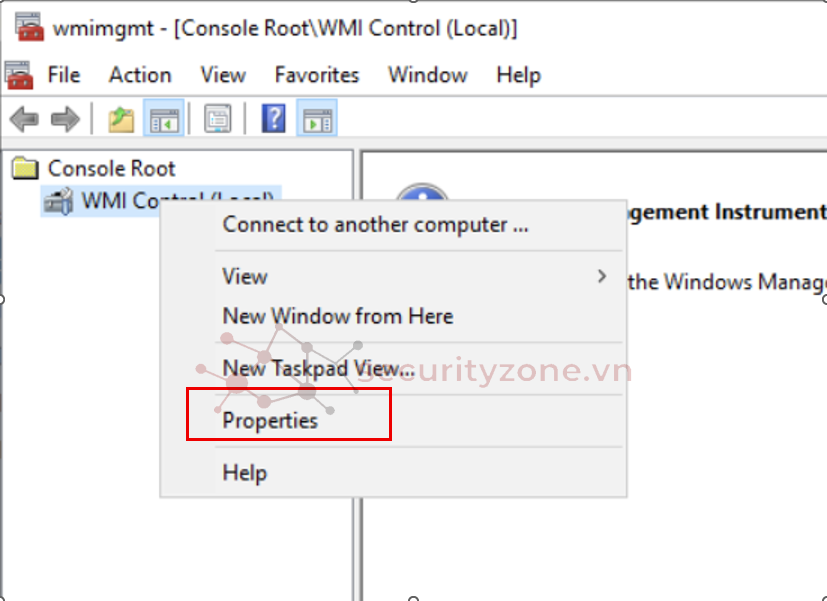

Win + R gõ wmimgmt.msc

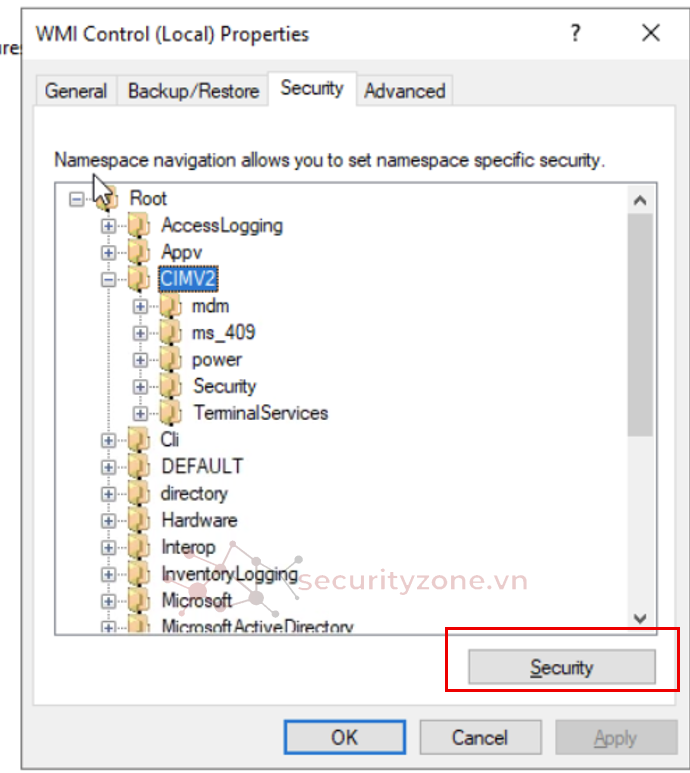

Sang tab security

Vào Root vào CIMV2

Nhấn security

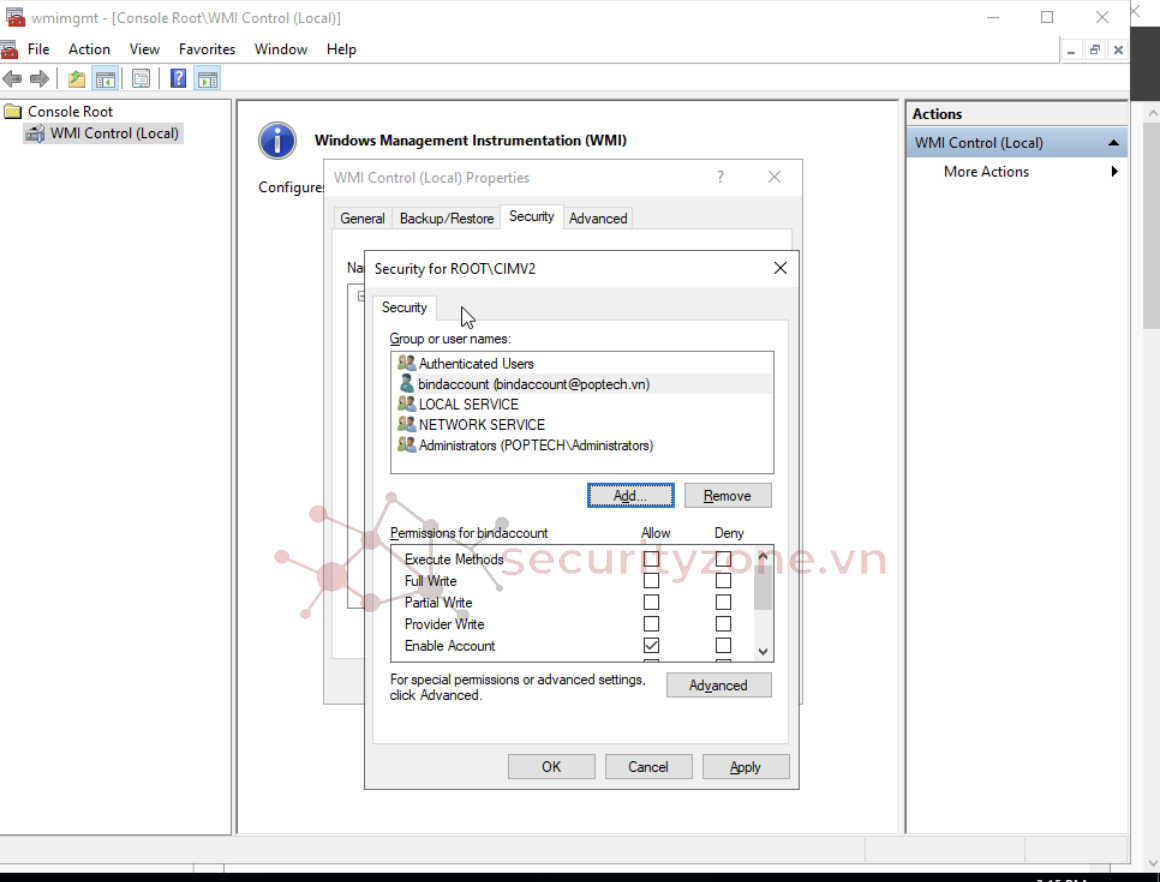

Thêm bindaccount vào Namespace CIMV2

namespace này chứa các class như Event log

Cấp quyền Remote

Check lại đã thấy Status "Connected"

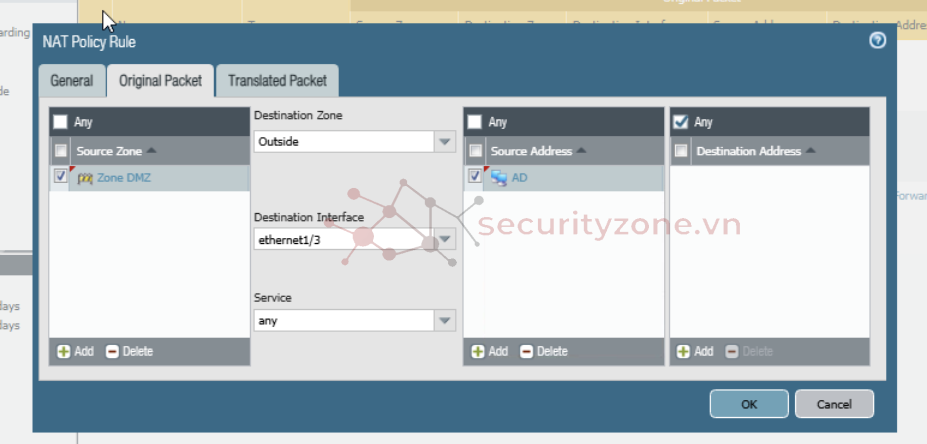

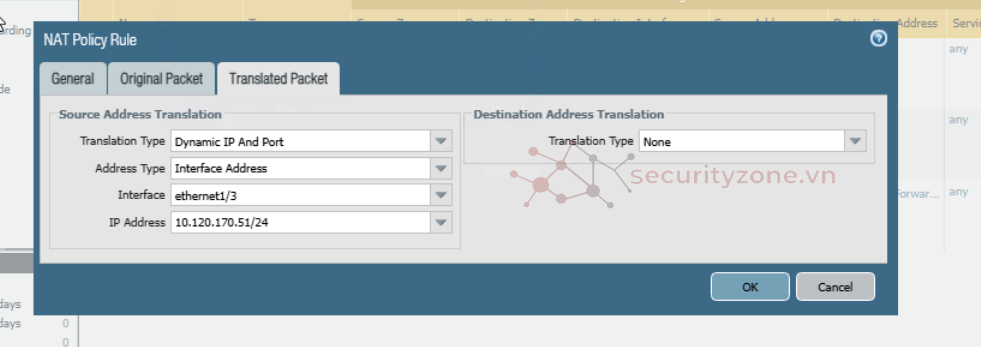

6. Cấu hình NAT Win Server ra ngoài Internet

Cấu hình NAT

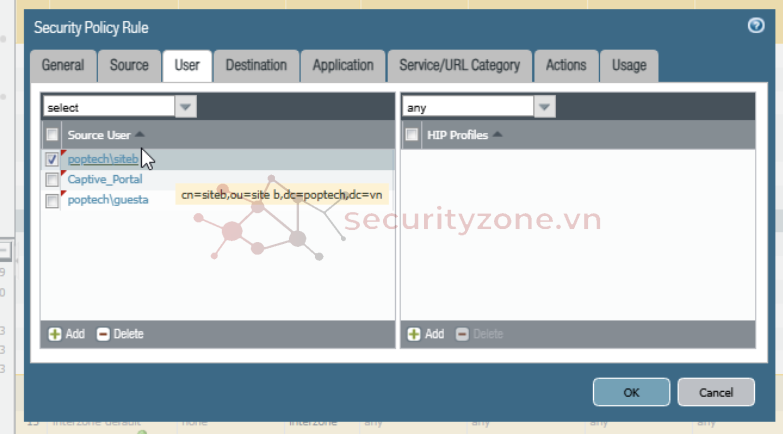

7. Cấu hình Policy cho Security Rule ra internet dựa trên User-ID

IV. Kiểm tra

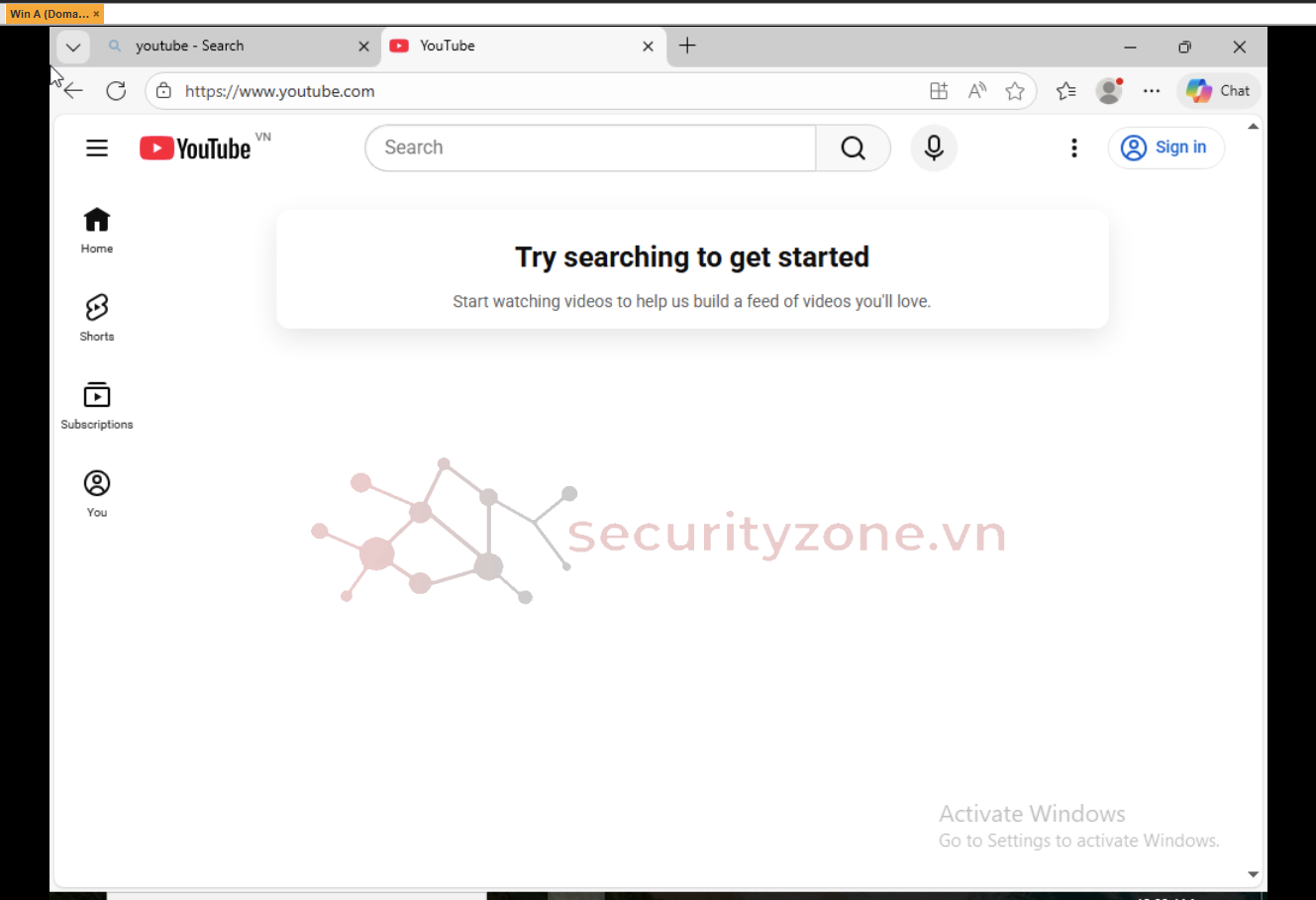

1. Dùng đúng account thuộc Group cho phép (SiteB) và vào mạng

Máy Win A đã vào được mạng mà không cần đăng nhập

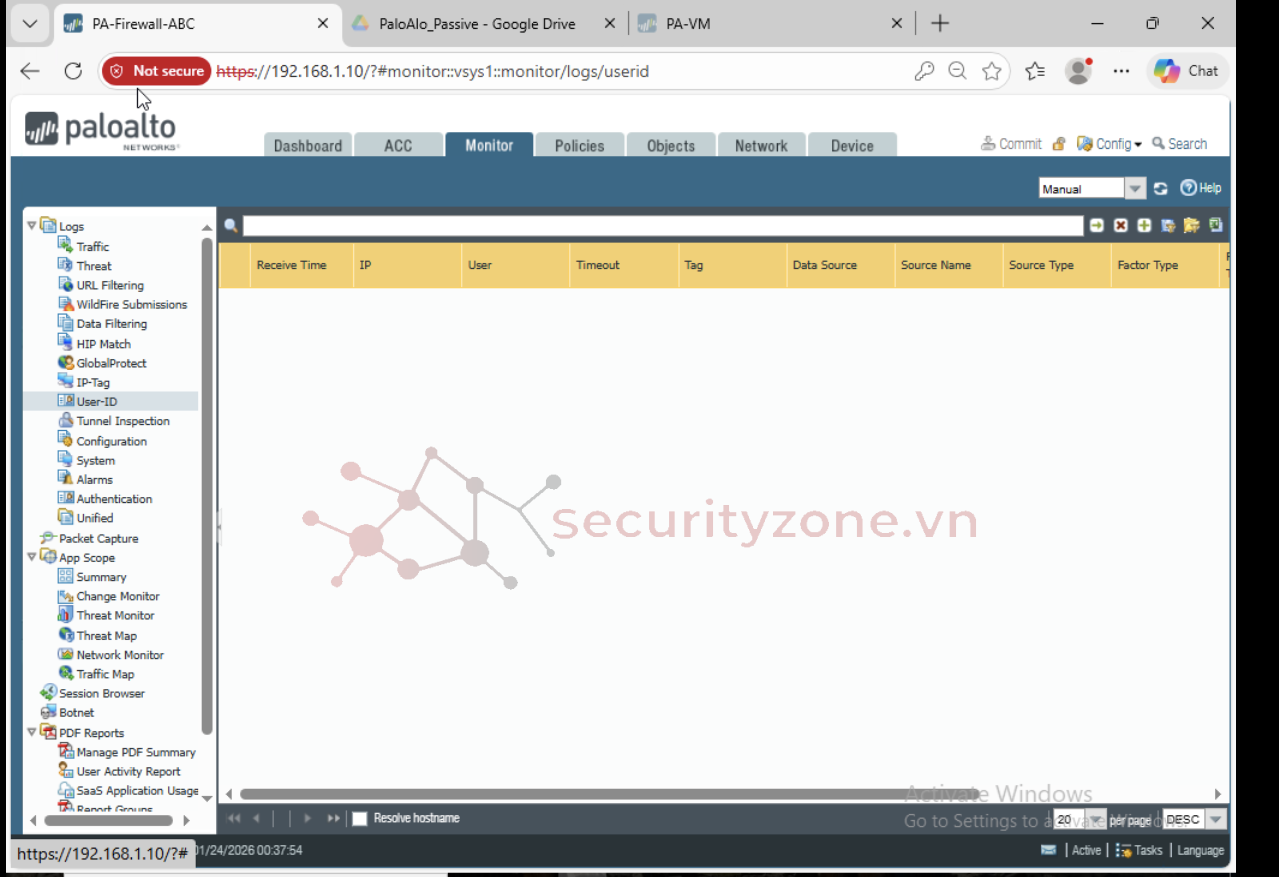

Có thể xem User Mapping tại đây

Bản mình không xem được

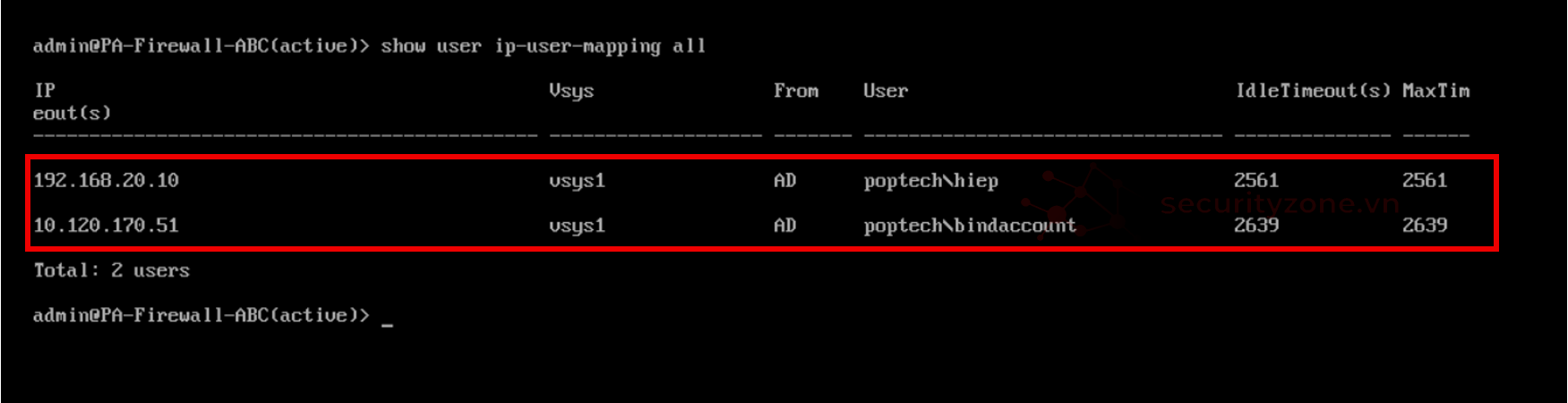

Có thể dùng CLI để xem

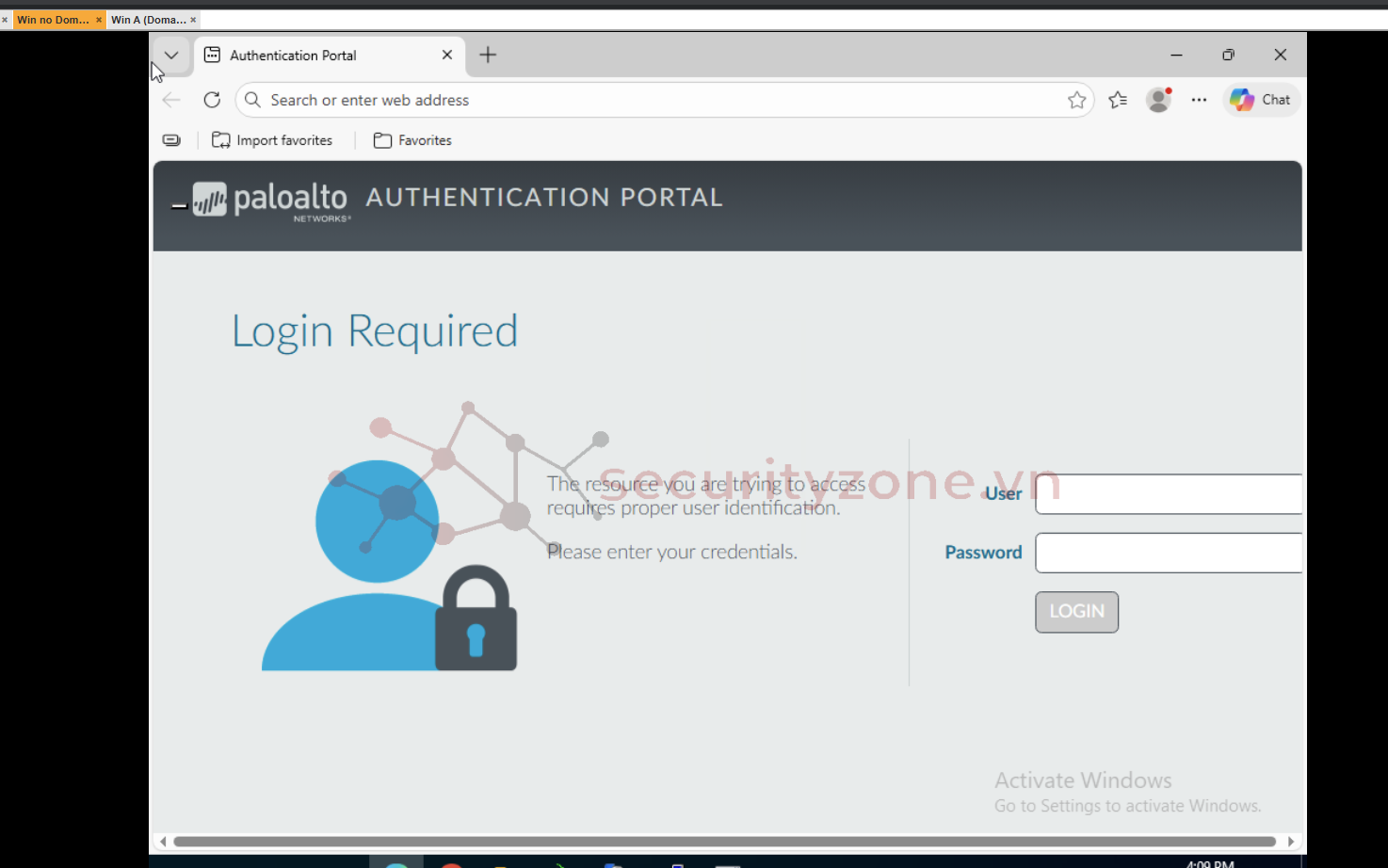

2. Đăng nhập từ máy chưa Join Domain trong Zone Inside và vào mạng

Vẫn phải xác thực Captive Portal

3. Người dùng không thuộc group được phép truy cập Internet

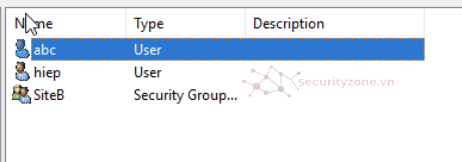

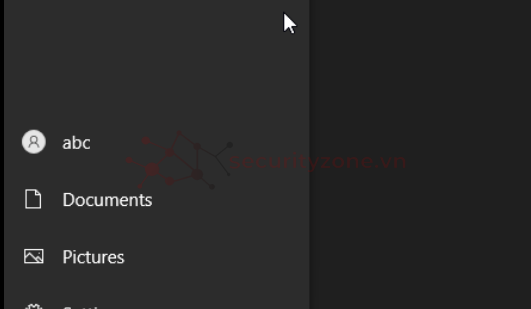

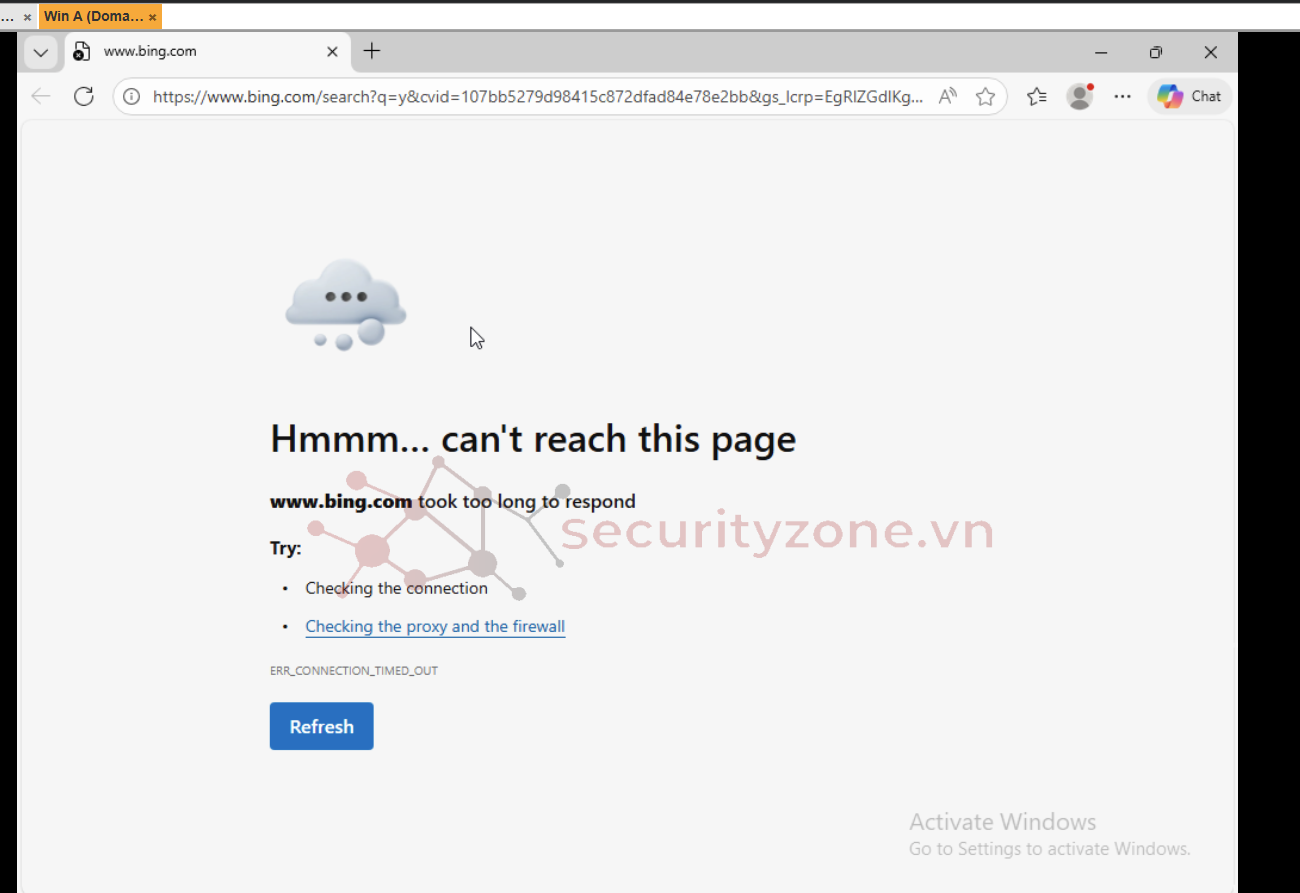

tài khoản ABC chưa được cho vào group SiteB

Đăng nhập vào Win A

Không vào được mạng

Cho vào Group SiteB

vào được Internet

V. Kết luận

Thông qua bài lab này, chúng ta đã cấu hình thành công việc tích hợp Palo Alto Firewall với Active Directory để xác định người dùng đăng nhập trong hệ thống. Firewall có thể thu thập thông tin đăng nhập thông qua Server Monitoring (WMI), ánh xạ IP với user, đồng thời sử dụng Group Mapping để xác định người dùng thuộc nhóm nào trong AD.Từ đó, việc kiểm soát truy cập Internet không còn dựa trên IP tĩnh mà dựa trên tài khoản và nhóm người dùng, giúp chính sách bảo mật trở nên rõ ràng và dễ quản lý hơn. Thực tế kiểm tra cho thấy, người dùng chỉ được phép truy cập Internet khi thuộc đúng group được cho phép, trong khi các tài khoản khác sẽ bị chặn theo đúng Security Policy đã cấu hình.

Bài viết liên quan

Bài viết mới