gani

Administrator

Attack Spanning Tree Protocol by Yersinia tool

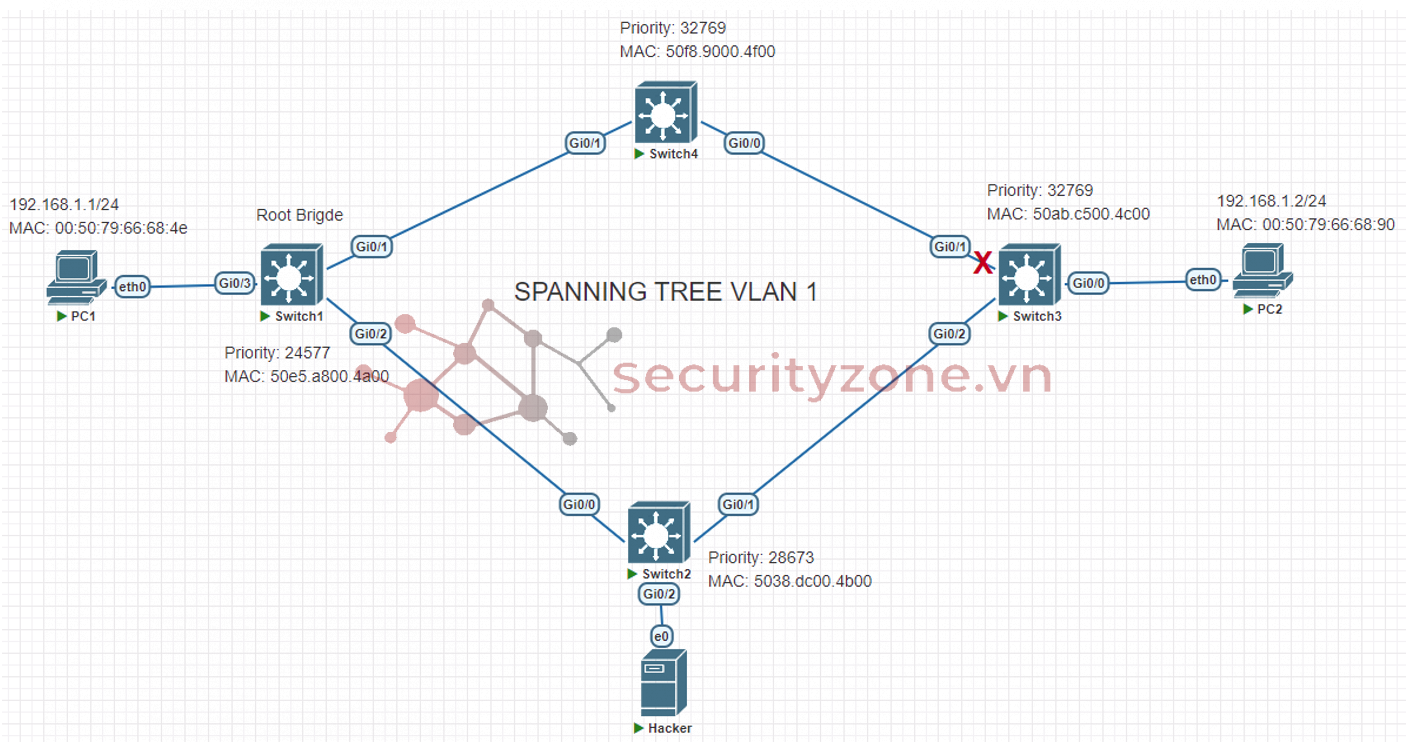

Network Topology:

Kiểm tra hệ thống mạng:

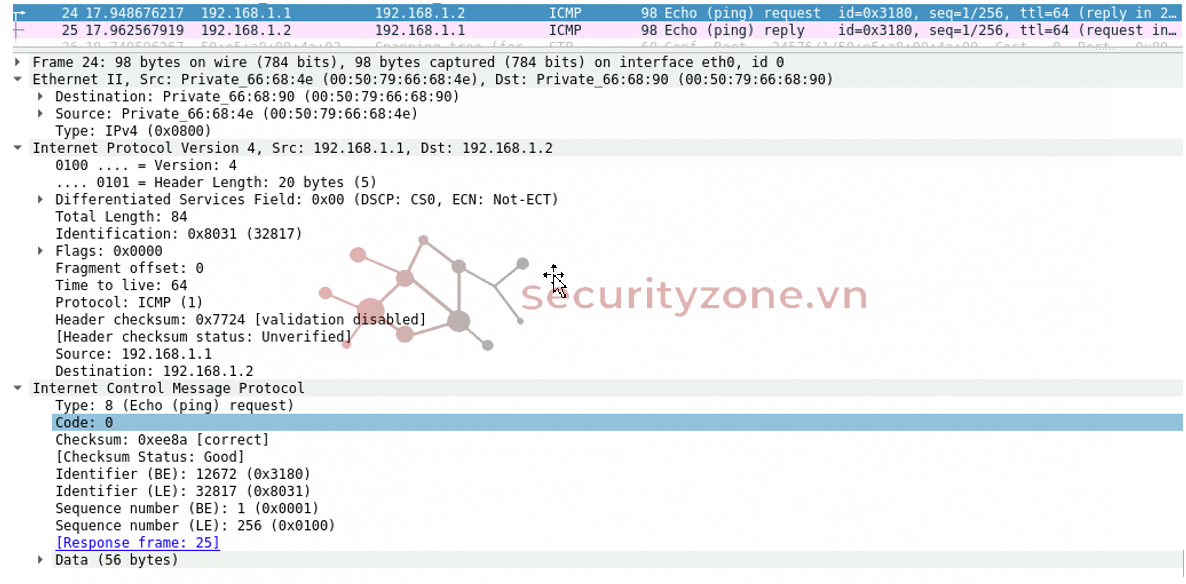

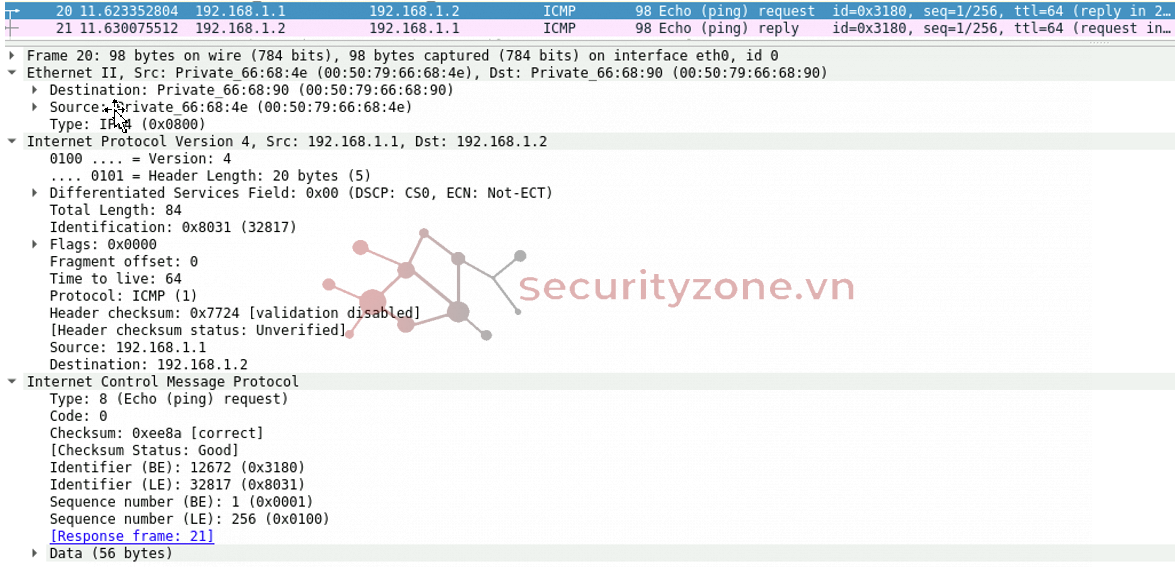

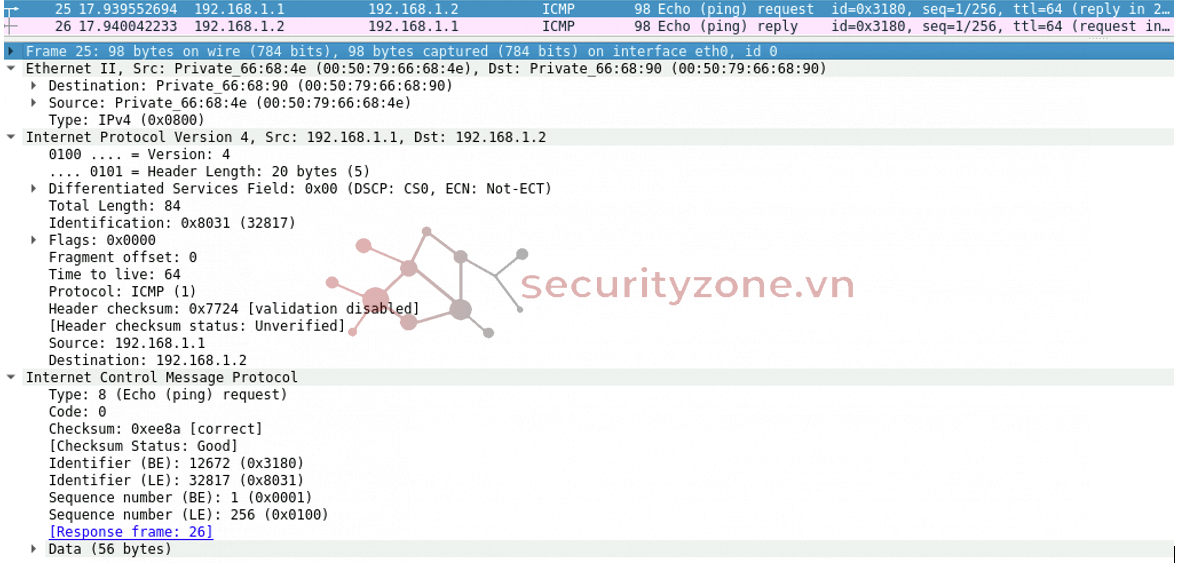

Kiểm tra đường đi từ PC1 -> PC2 bằng wireshark:

Tấn công bằng Yersinia

Chuẩn bị

(làm tương tự trên các switch còn lại)

Case 1: thực hiện tấn công gửi gói BPDU tcn mục đích khiến switch nhận được sẽ lập tức xóa thông tin bảng MAC address table ở tất cả các cổng (trừ cổng nhận được gói này)

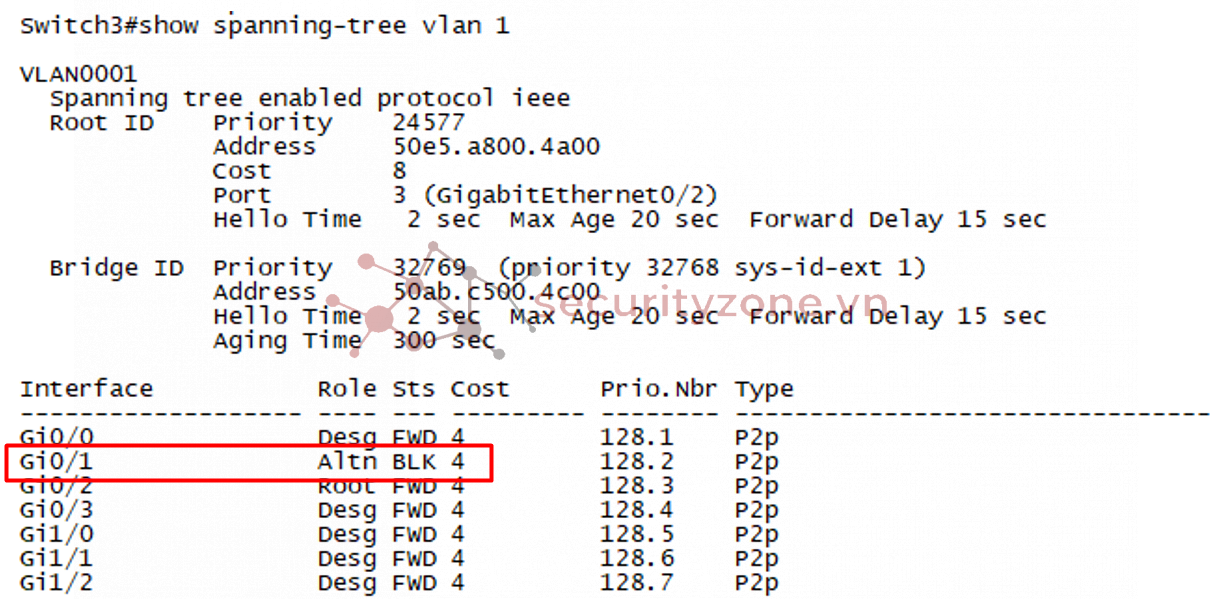

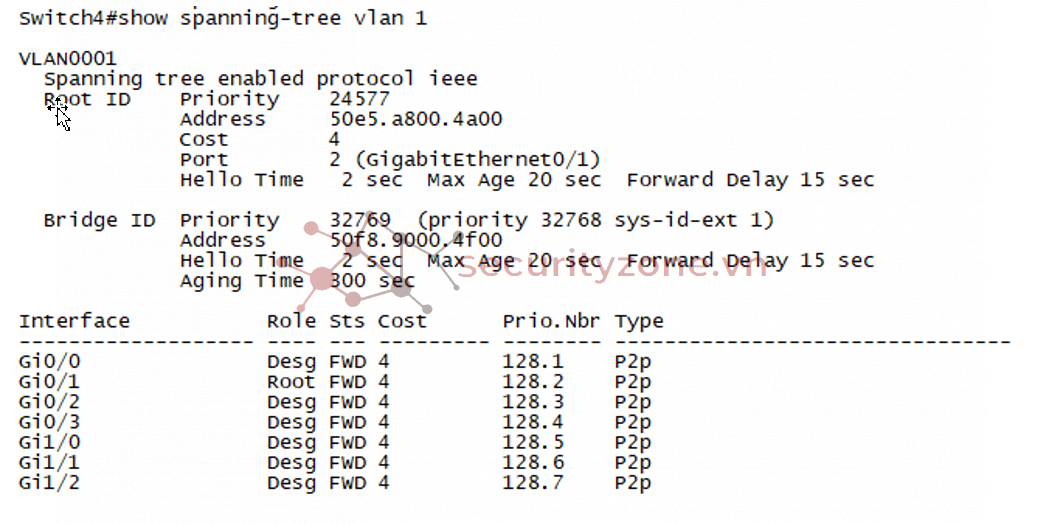

Kiểm tra trạng thái spaning tree

Trước khi tấn công

Bắt đầu tấn công

Sau khi tấn công

Nhận thấy các switch bị xóa hết MAC trên cổng ngoại trừ cổng nhận đc gói BPDU tcn

Case 2: Tấn công chiếm quyền root bridge của hệ thống bằng cách gửi gói tin với độ ưu tiên cao hơn root bridge hiện tại

Bắt gói tin giả mạo bằng wireshark

Lúc này switch2 nhận được gói BPDU conf giả mạo với độ ưu tiên cao hơn hệ thống tại cổng Gi0/2

Lập tức cổng Gi0/2 trở thành root port và forward gói BPDU conf giả mạo tới các switch còn lại

Switch 1 và 3 kết nối trực tiếp với switch 2 nên lập tức nhận được gói giả mạo và bắt đầu bầu chọn lại vai trò của port

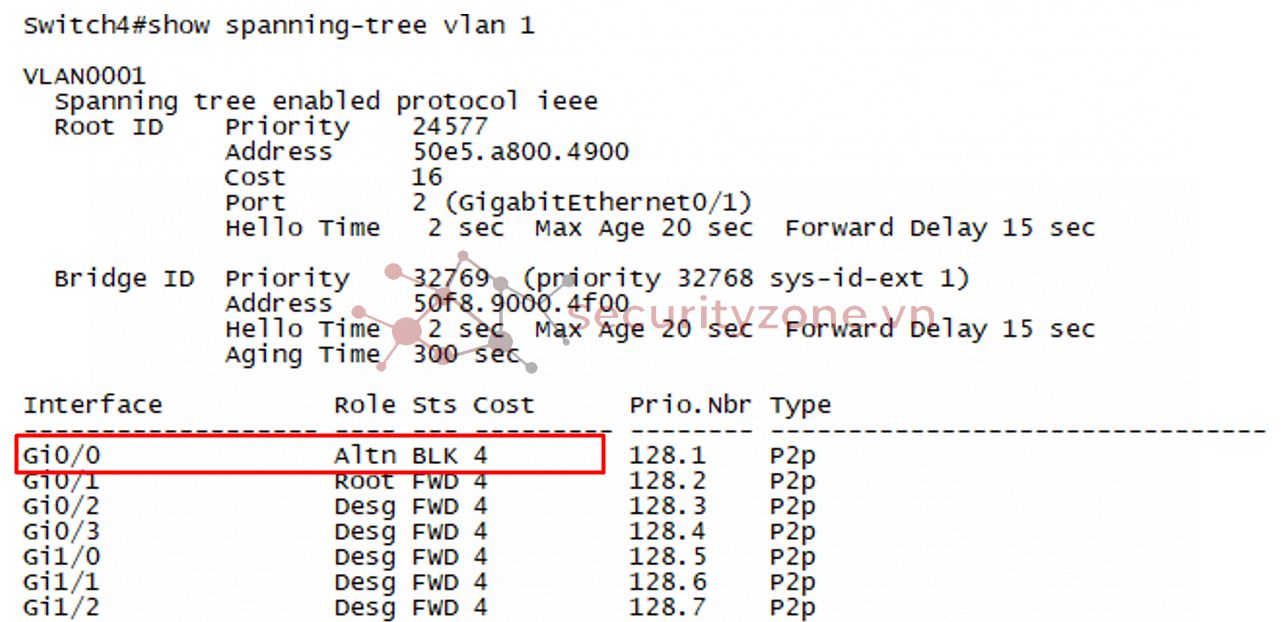

Tiếp theo là switch4 nhận được gói tin giả mạo từ switch các switch khác gửi tới (trong bài này là switch1 gởi tới trước)

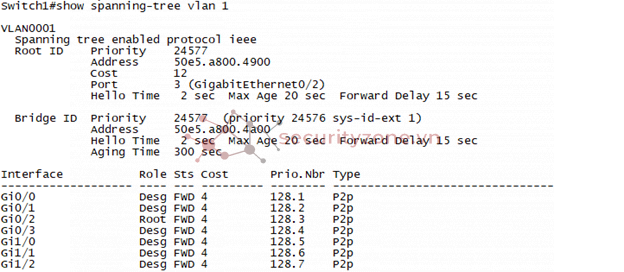

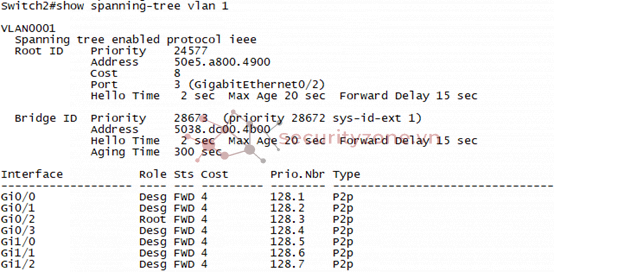

Kiểm tra lại topo mạng lúc này, hệ thống mạng đã thay đổi.

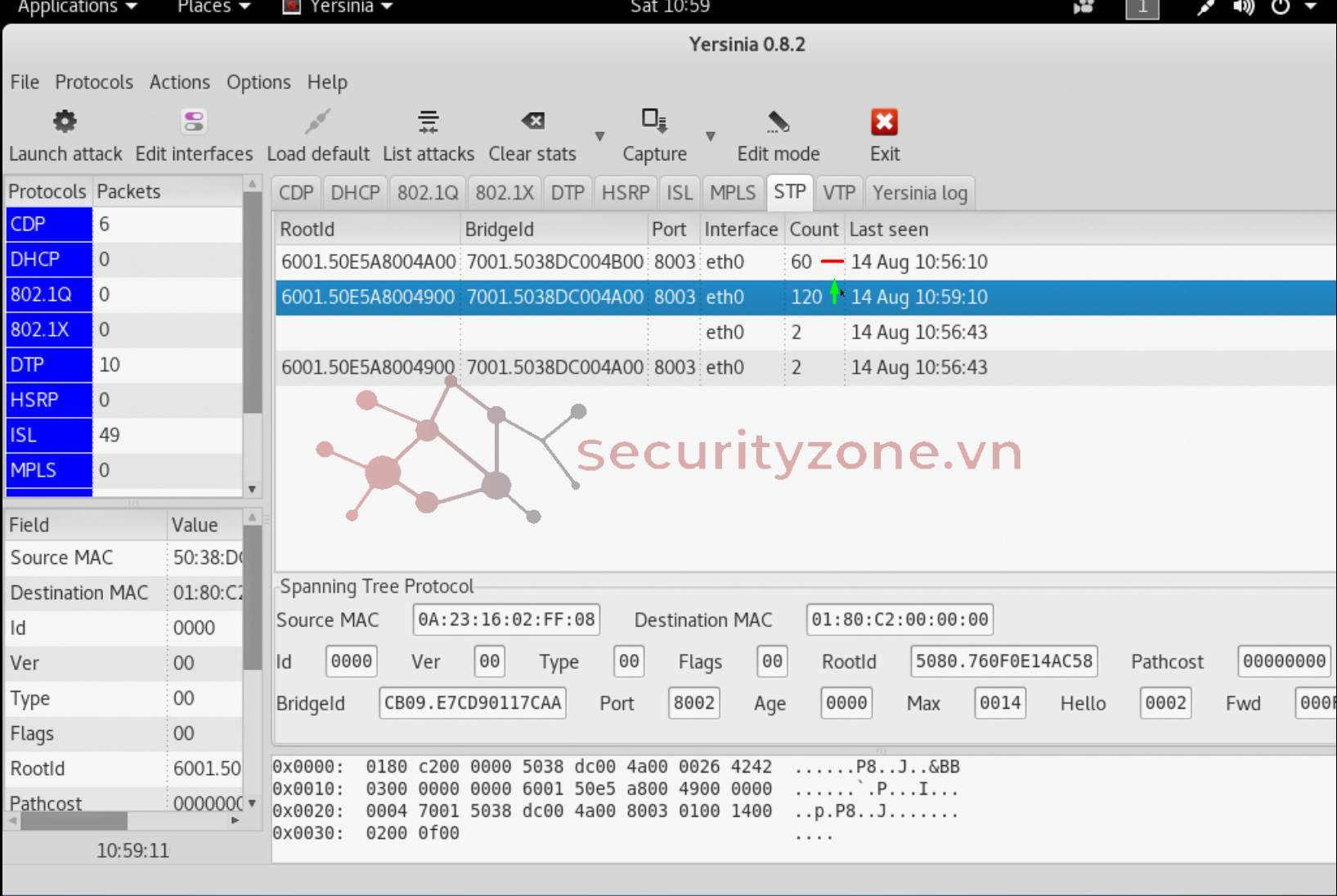

Kiểm tra lại tool Yersinia, có thể thấy gói giả mạo liên tục được gởi để duy trì quyền root brigde giả mạo

Điểm yếu của tool Yersinia: Không thể thay đổi nội dung gói tin theo ý muốn

Bài viết tiếp theo mình sẽ giới thiệu thêm 1 tool tấn công khác trên kali có thể tùy chỉnh nội dung gói tin và cách phòng chống tấn công, các bạn nhớ đón xem....

Chúc mọi người khỏe mạnh và làm việc hiệu quả trong mùa dịch Covid19. Có thắc mắc gì cứ cmt bên dưới hoặc inbox

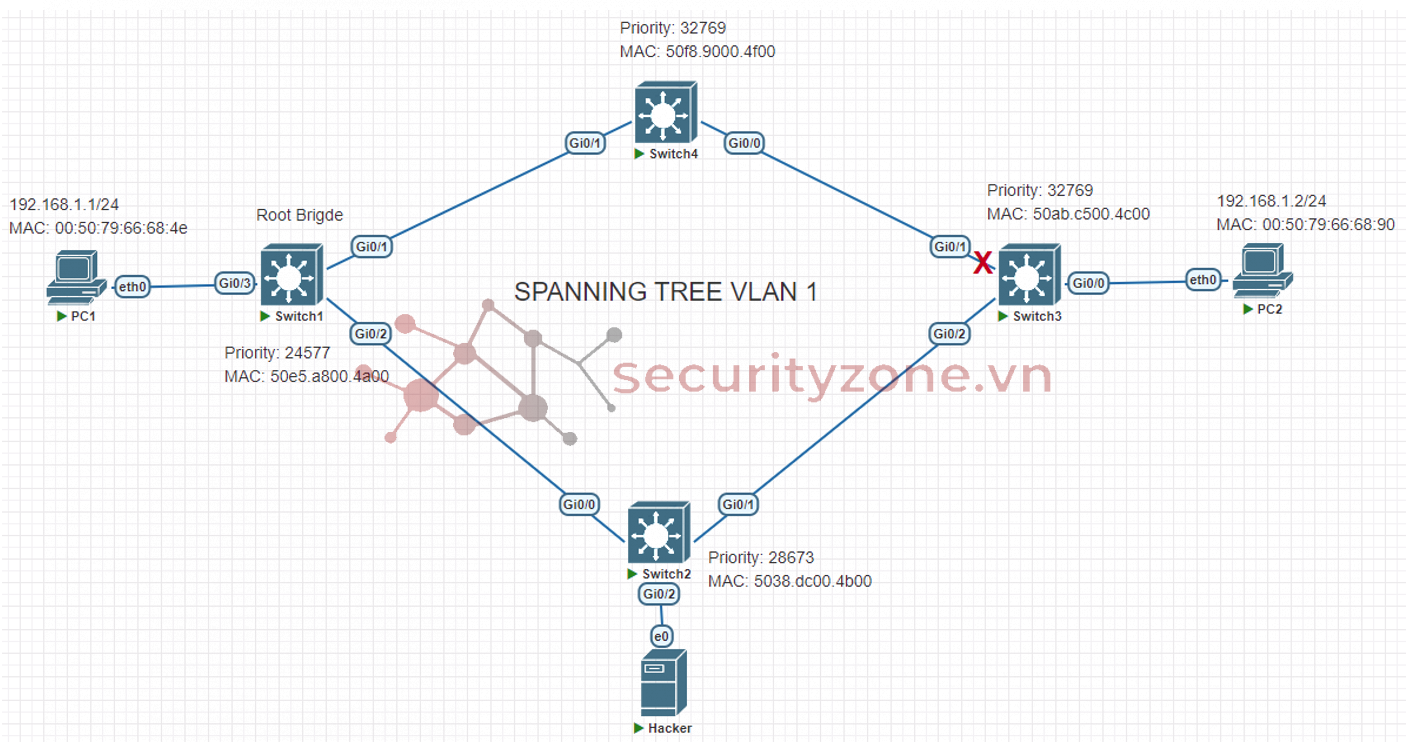

Network Topology:

Kiểm tra hệ thống mạng:

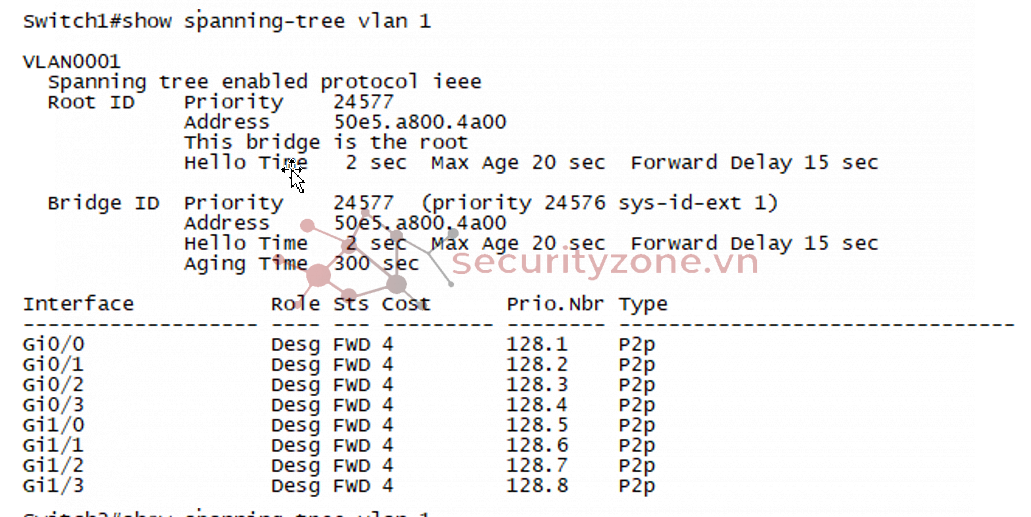

- Switch1 là root bridge

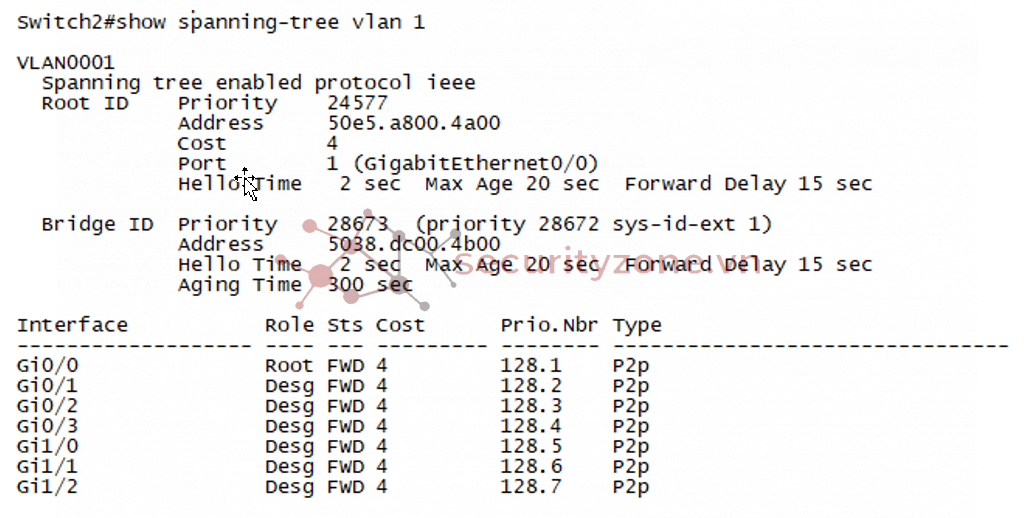

- Switch2 là secondary

|

|

|

|

Kiểm tra đường đi từ PC1 -> PC2 bằng wireshark:

Wireshark g0/2 switch 1

|

Wireshark g0/1 switch 2

|

Wireshark g0/0 switch 3

|

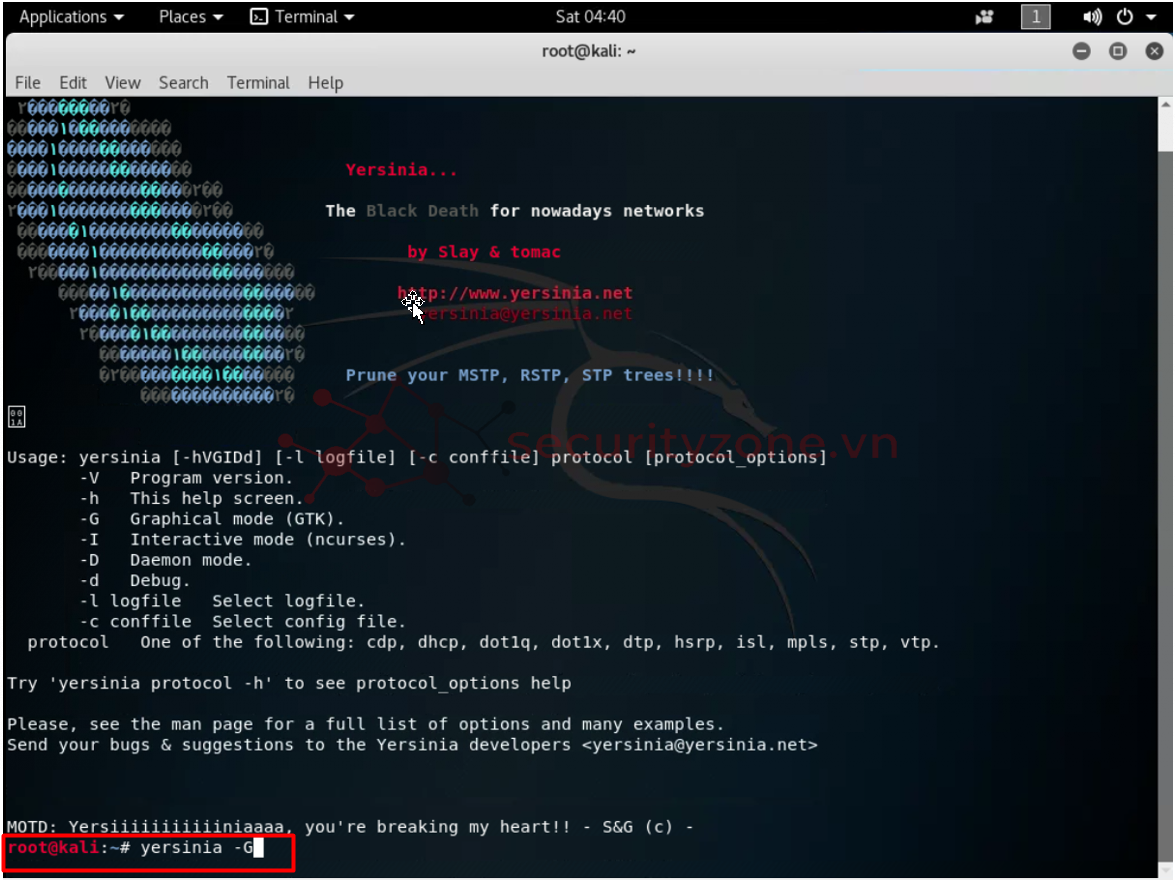

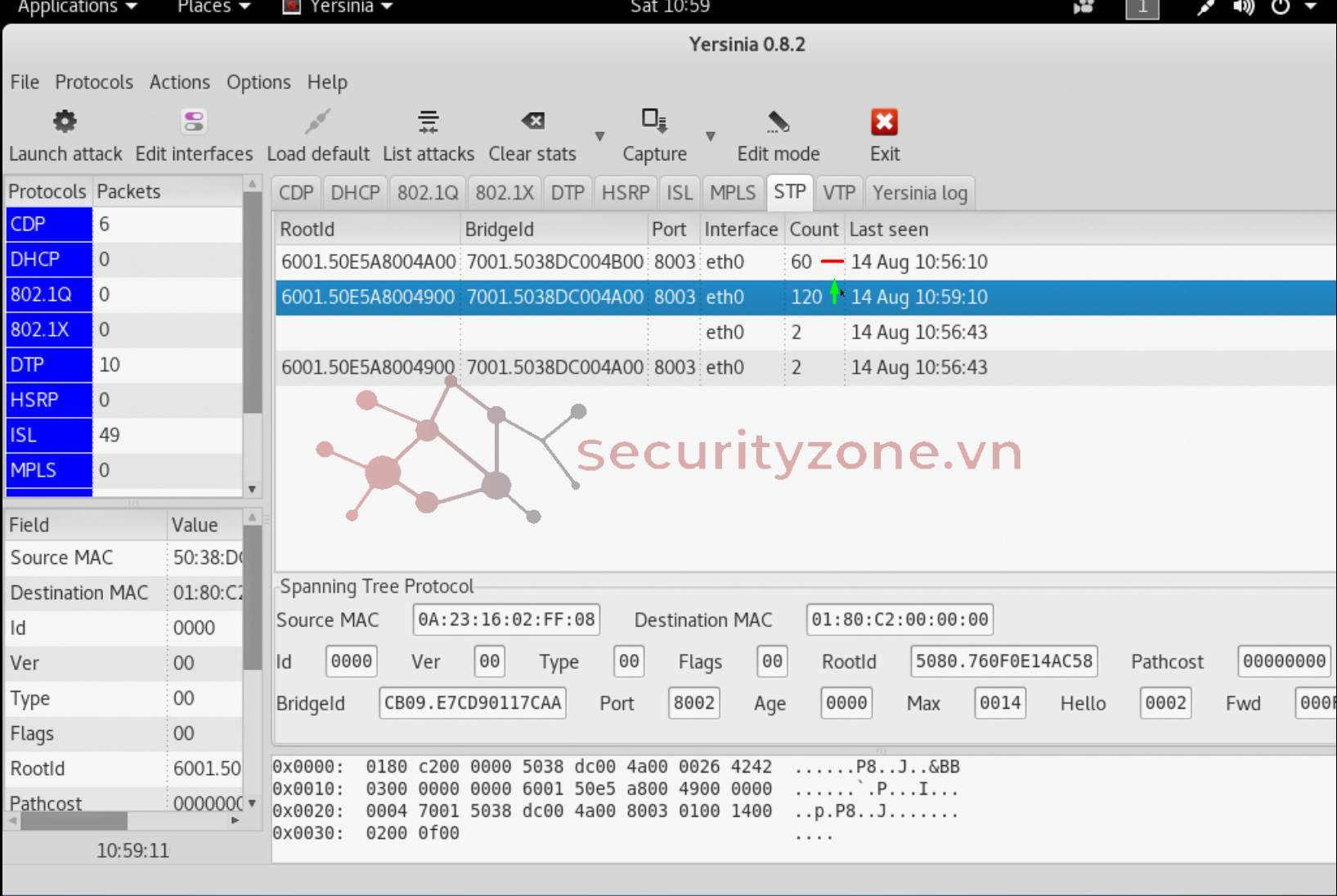

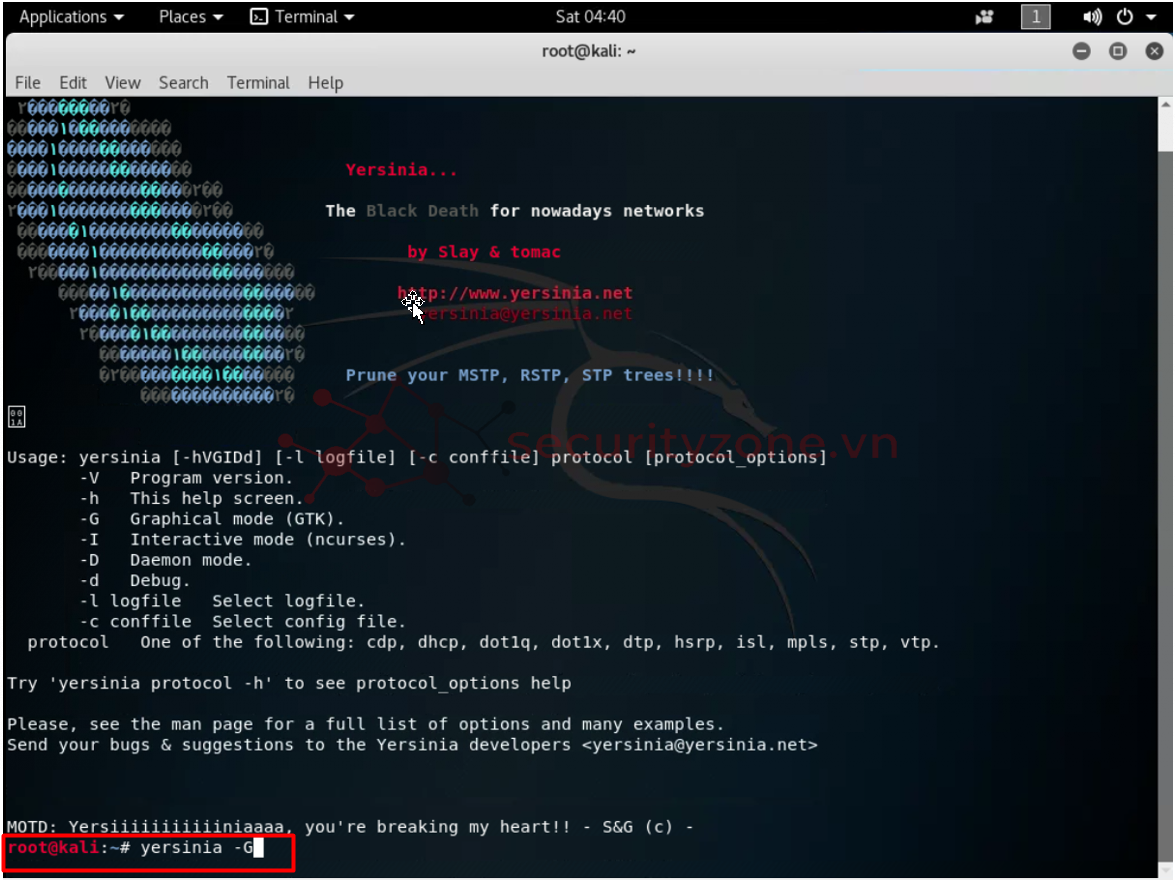

Tấn công bằng Yersinia

Chuẩn bị

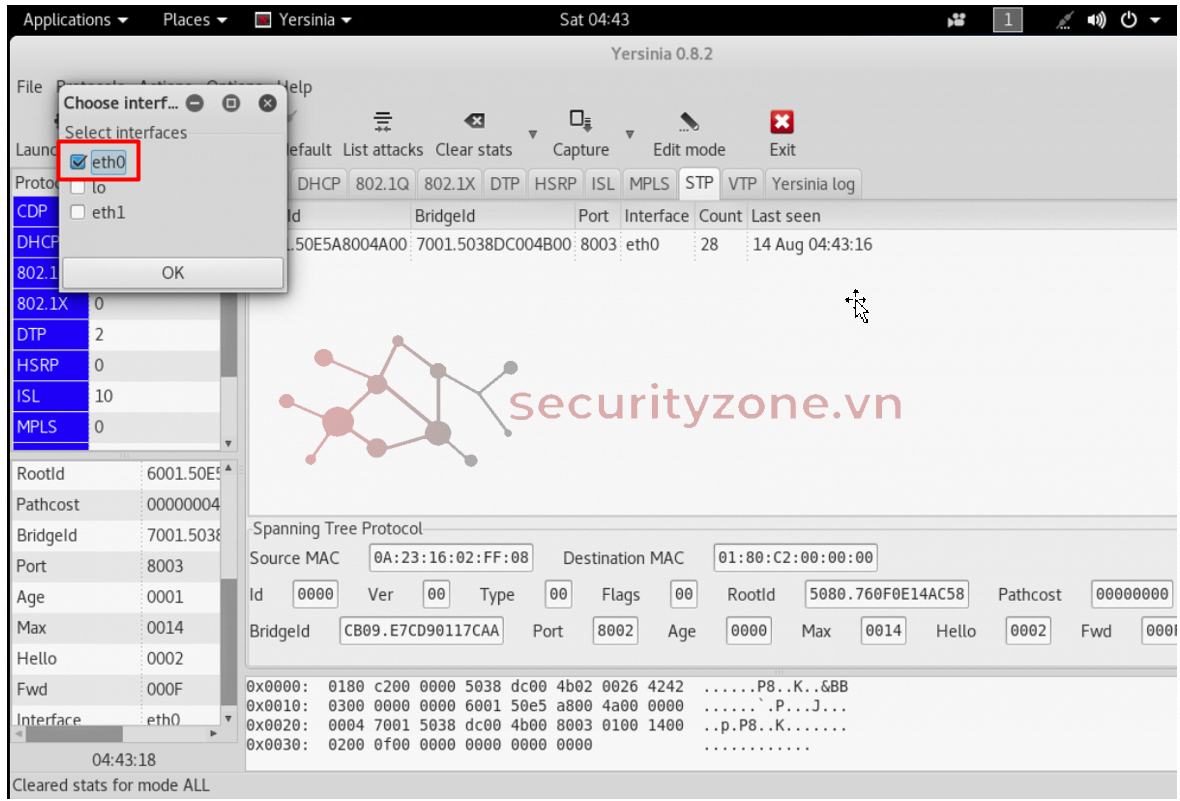

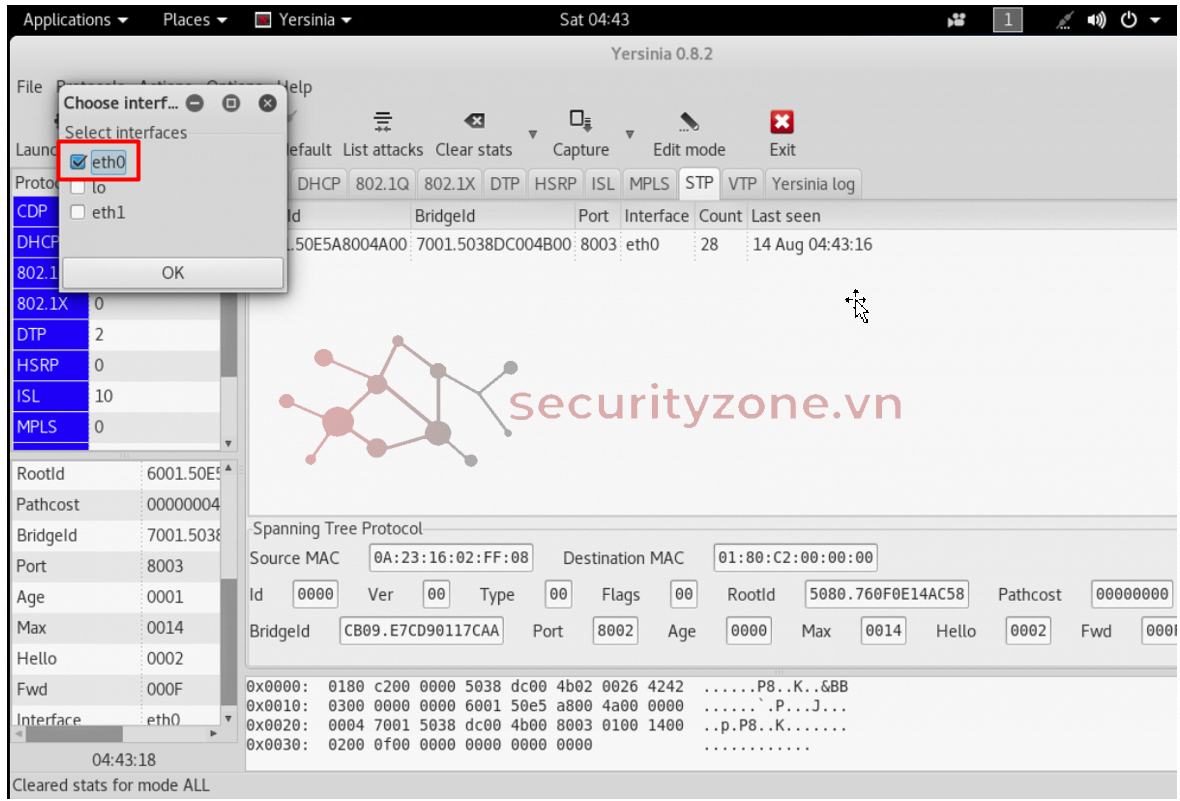

- Mở giao diện Yersinia bằng lệnh: yersinia -G

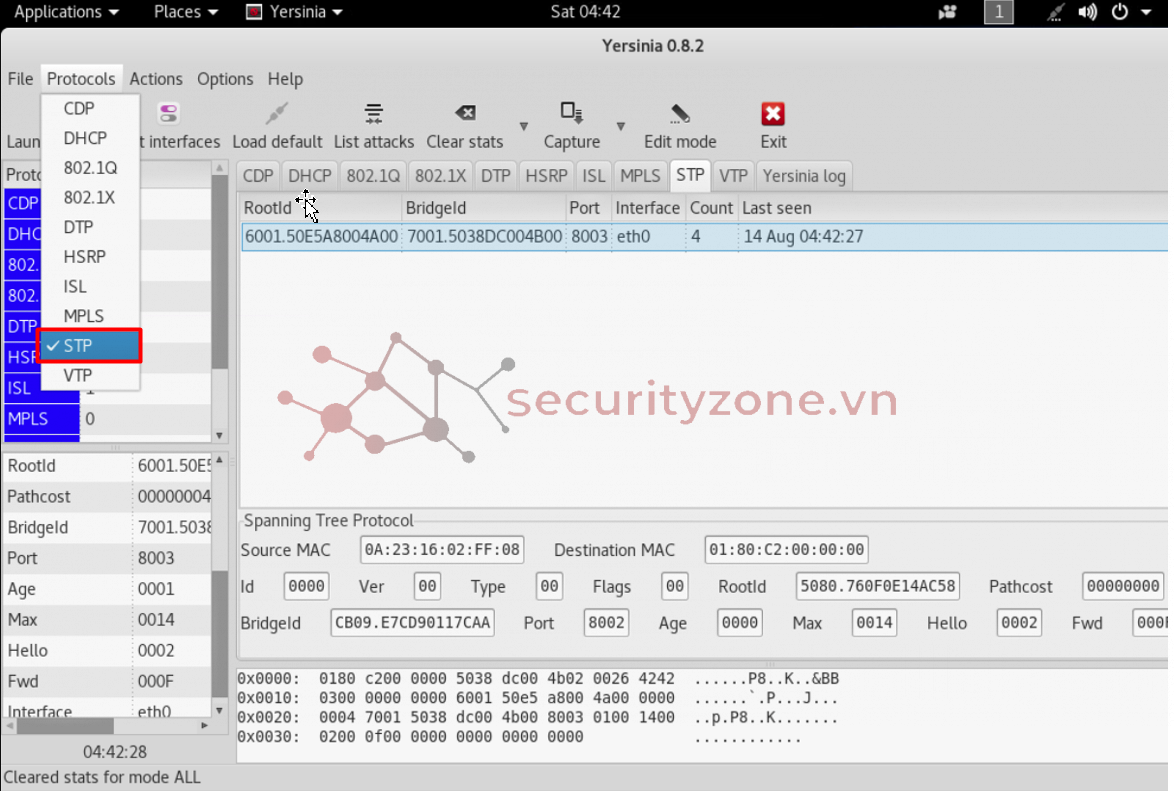

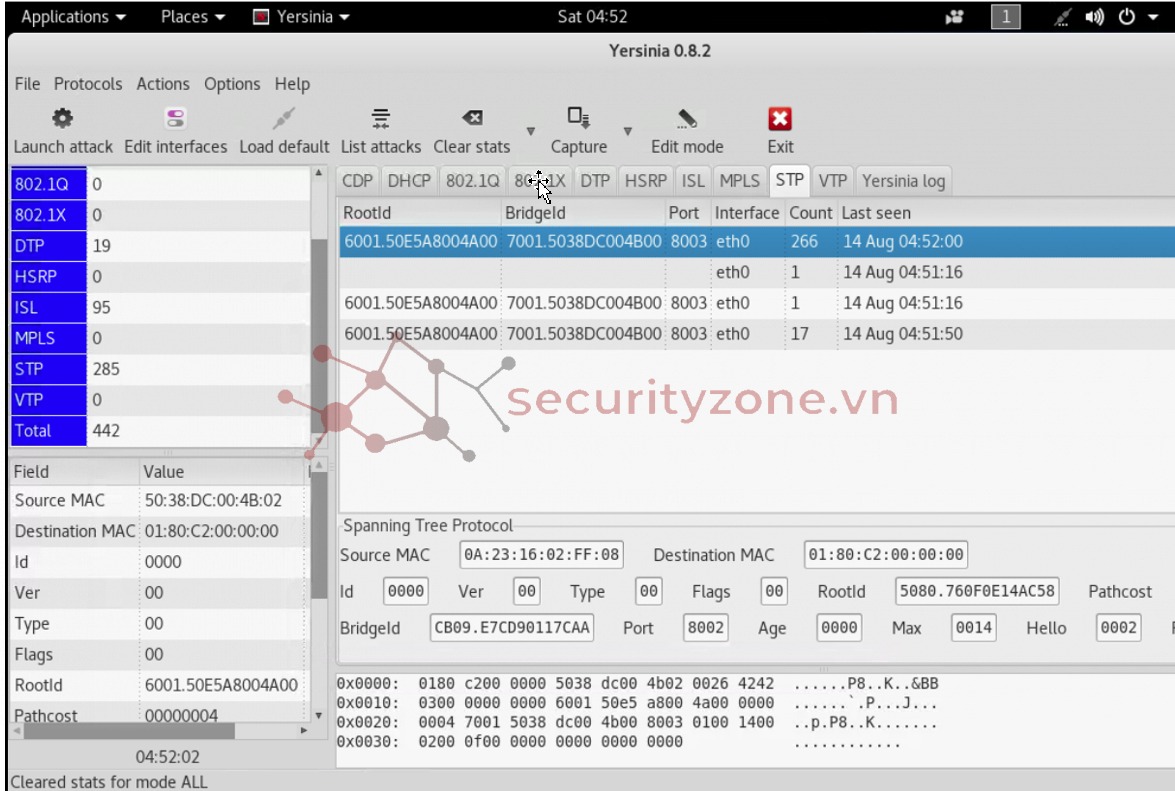

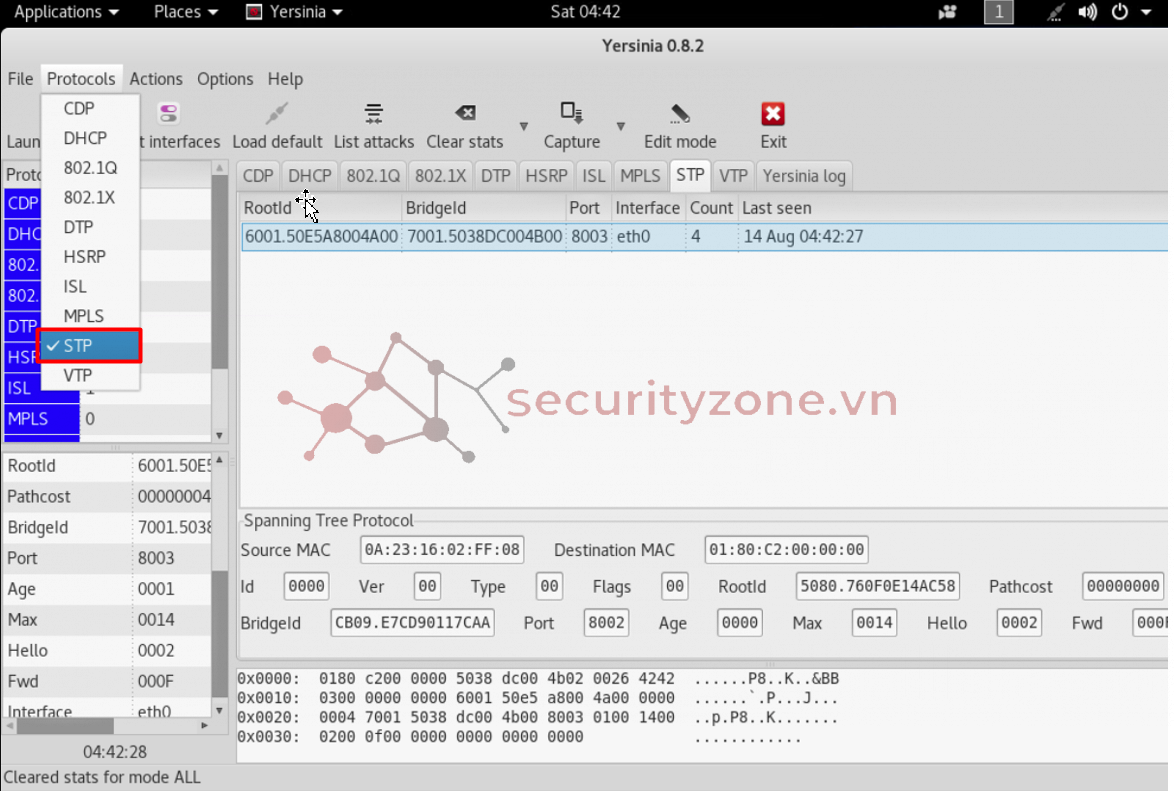

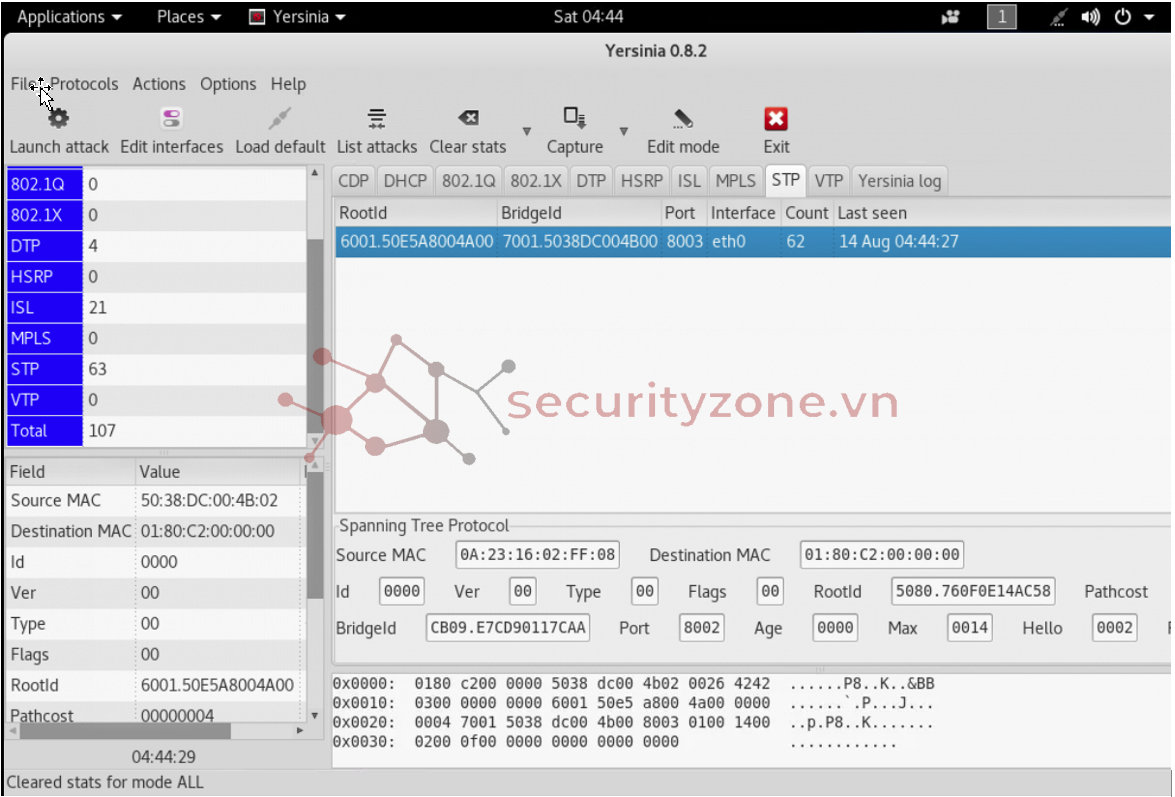

- Chọn giao thức cần tấn công. Ở lab này chúng ta chọn STP

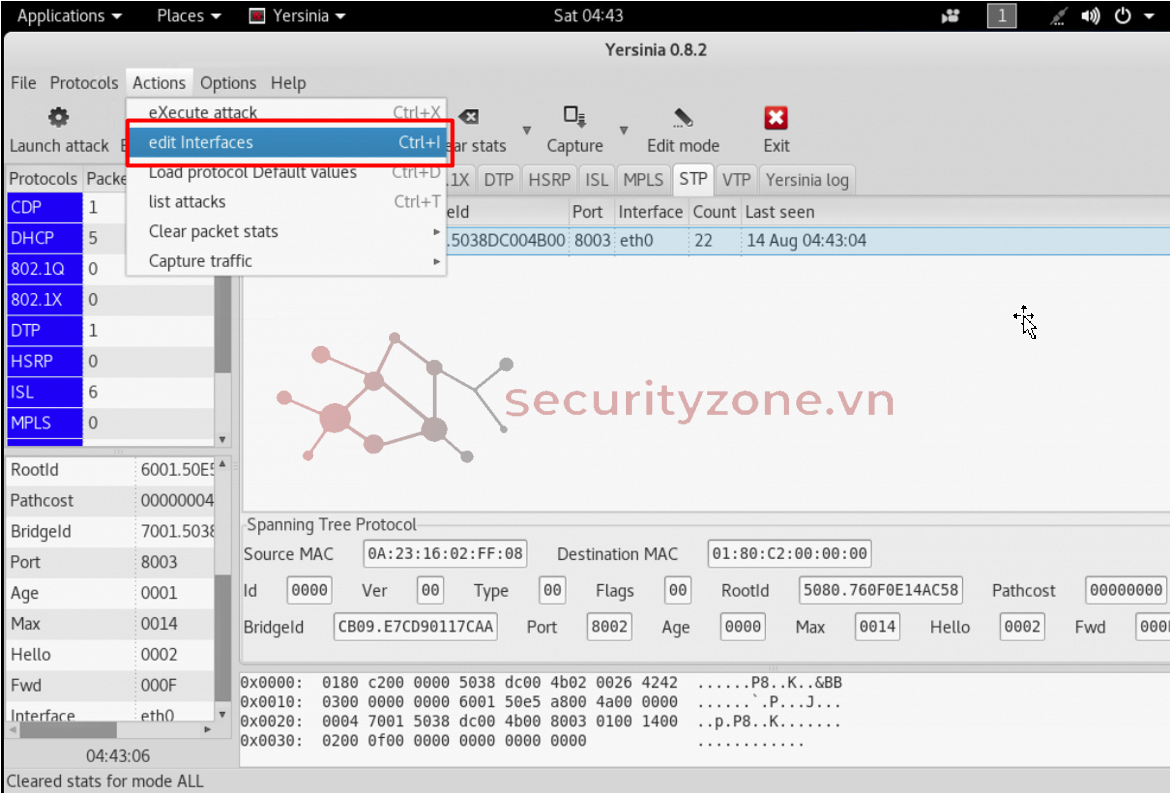

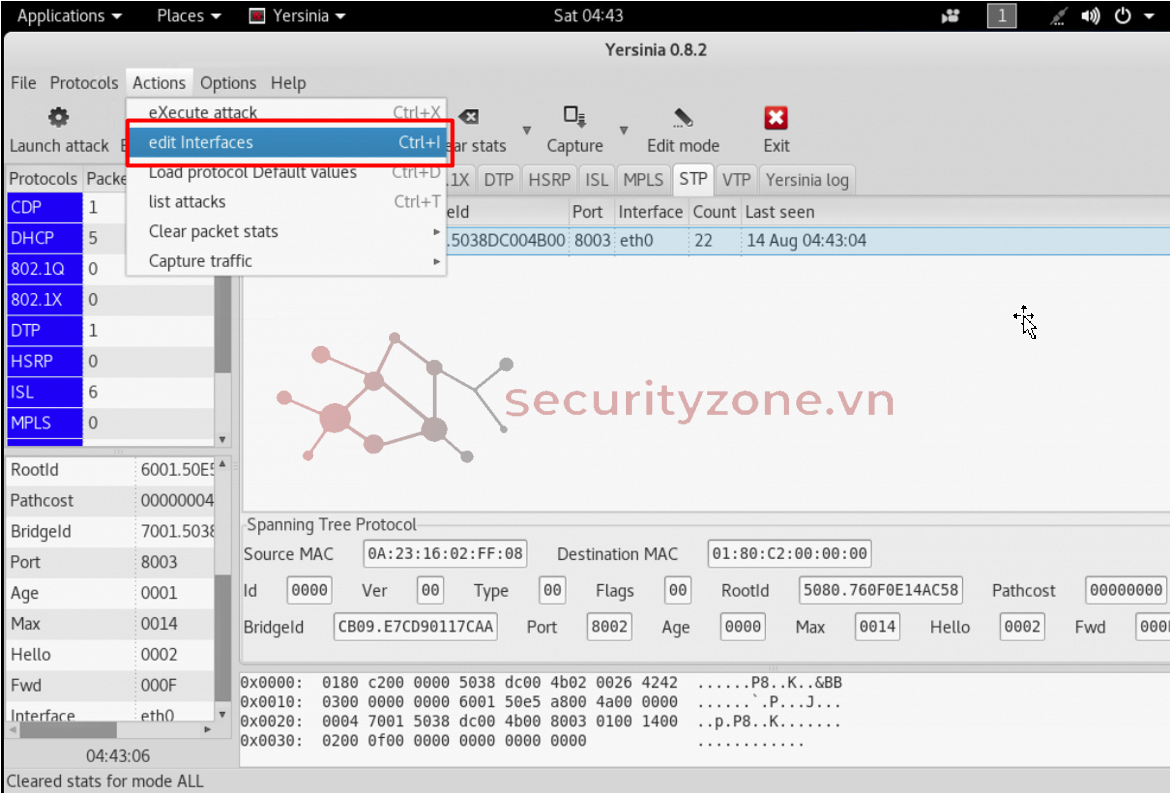

- Cài đặt cổng kết nối vào hệ thống để thực hiện tấn công

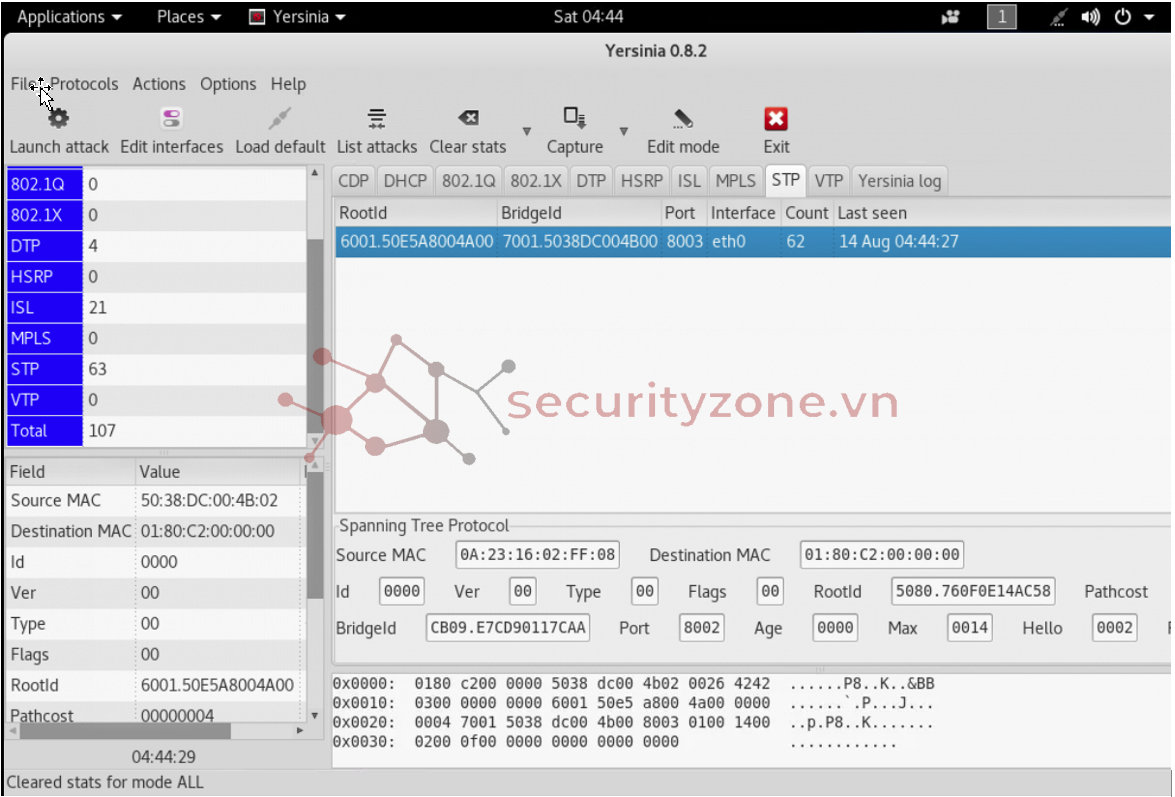

- Lắng nghe gói tin BPDU conf từ switch2 (do chưa cấu hình portfast)

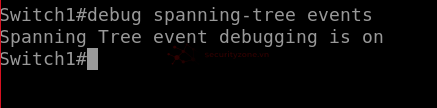

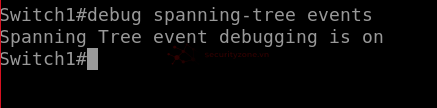

- Bật debug spanning-tree events trên các switch

(làm tương tự trên các switch còn lại)

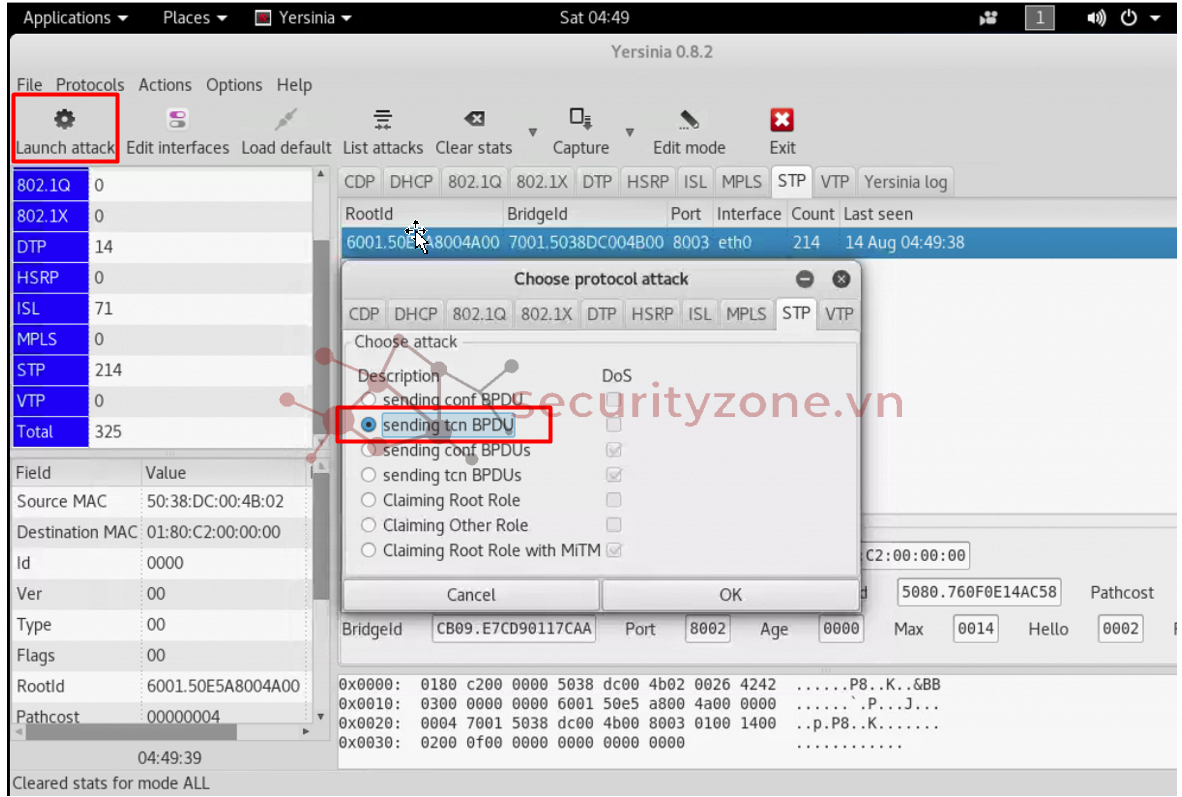

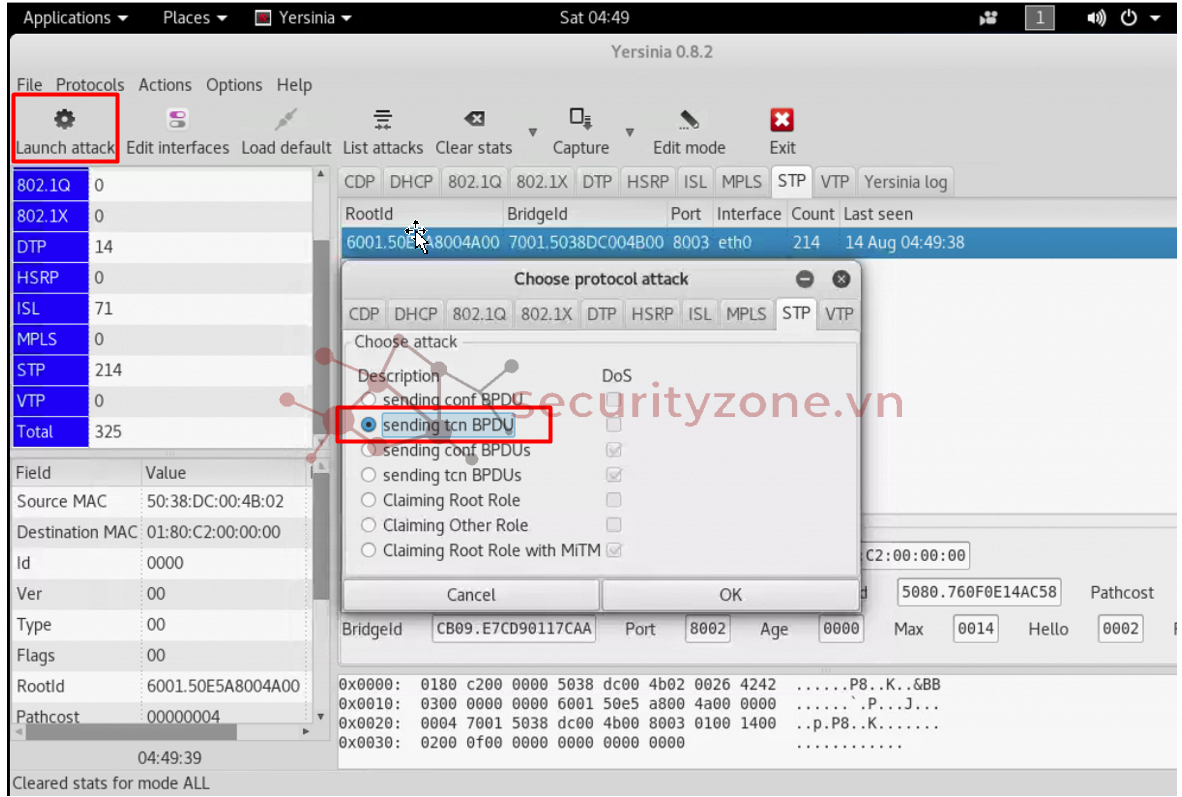

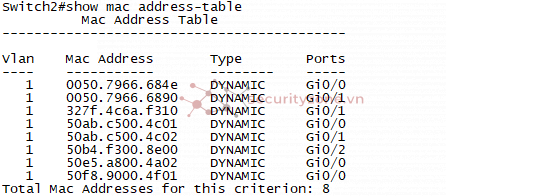

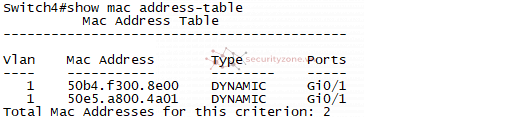

Case 1: thực hiện tấn công gửi gói BPDU tcn mục đích khiến switch nhận được sẽ lập tức xóa thông tin bảng MAC address table ở tất cả các cổng (trừ cổng nhận được gói này)

Kiểm tra trạng thái spaning tree

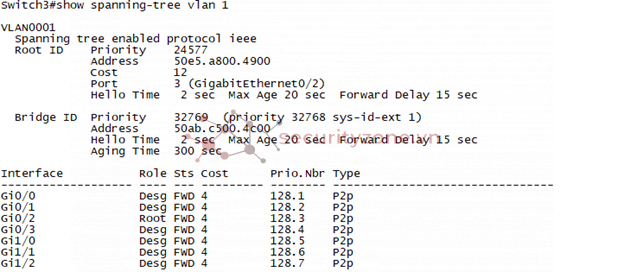

Trước khi tấn công

|

|

Bắt đầu tấn công

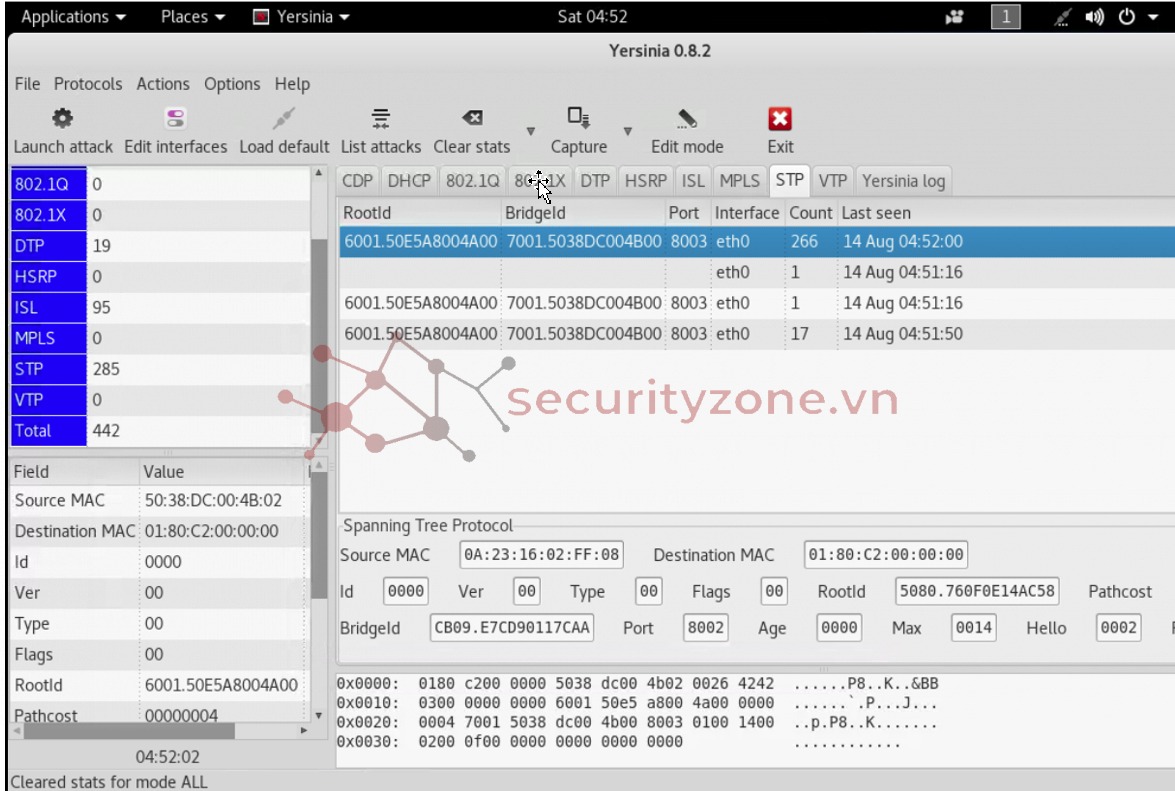

Sau khi tấn công

|

|

Nhận thấy các switch bị xóa hết MAC trên cổng ngoại trừ cổng nhận đc gói BPDU tcn

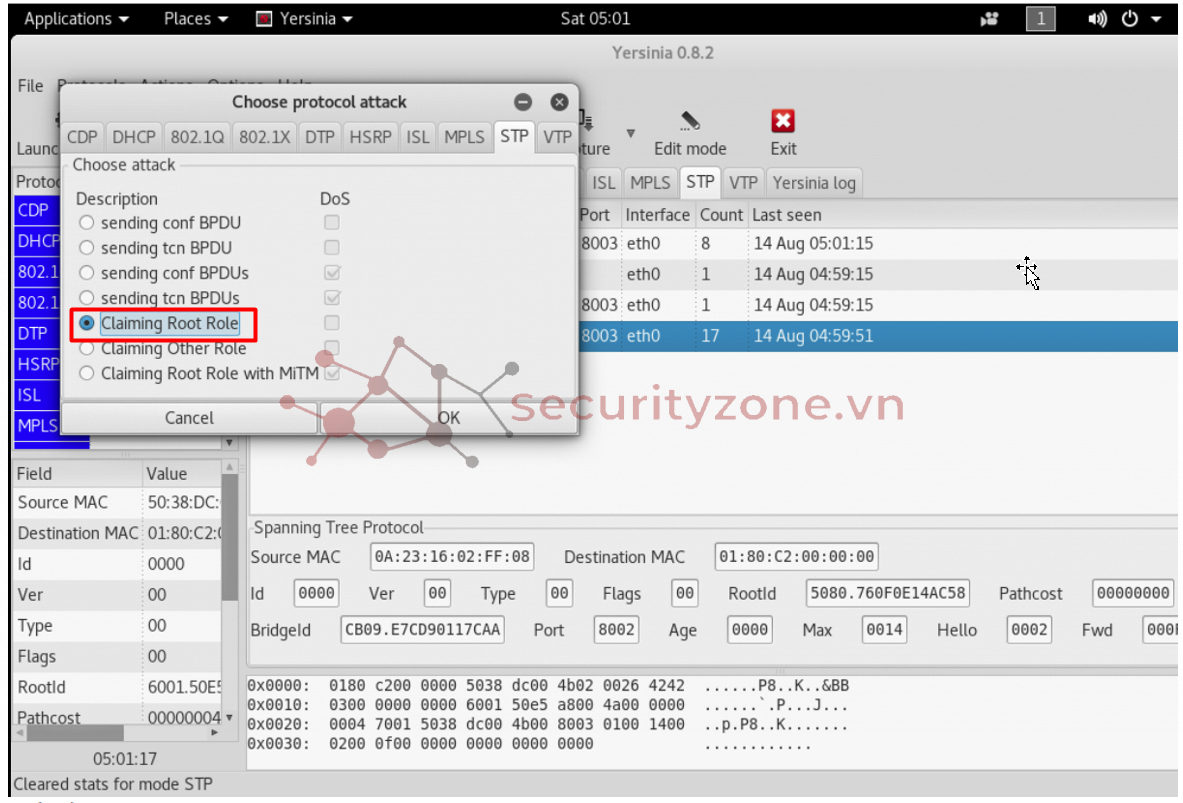

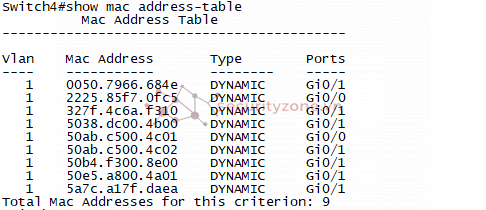

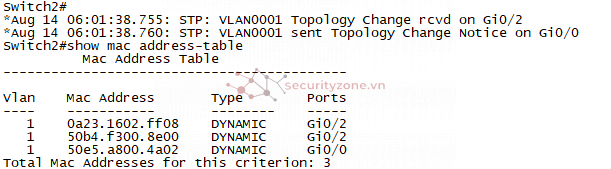

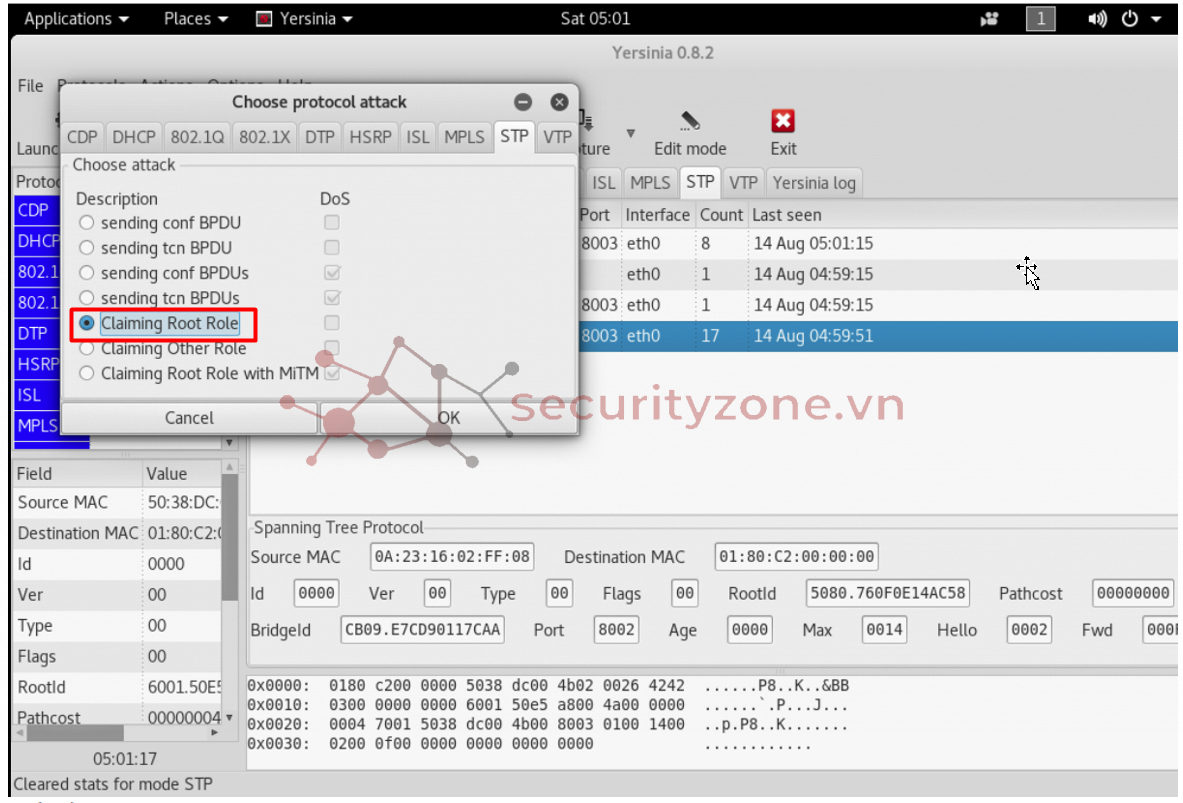

Case 2: Tấn công chiếm quyền root bridge của hệ thống bằng cách gửi gói tin với độ ưu tiên cao hơn root bridge hiện tại

Bắt gói tin giả mạo bằng wireshark

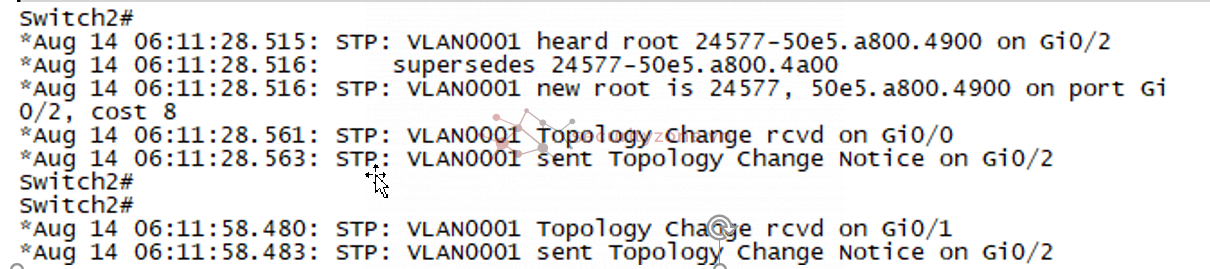

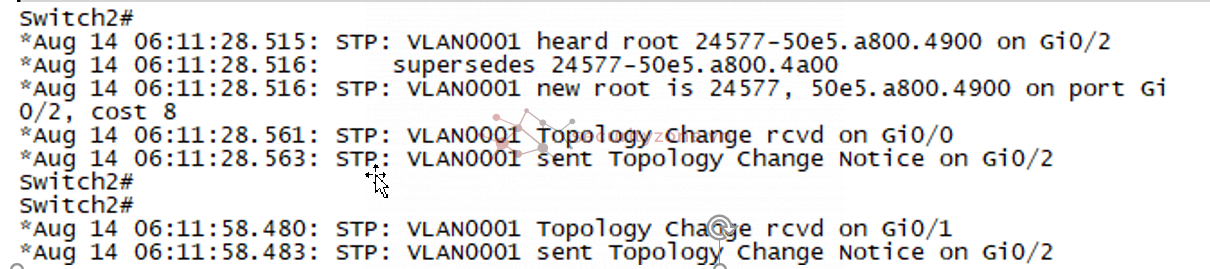

Lúc này switch2 nhận được gói BPDU conf giả mạo với độ ưu tiên cao hơn hệ thống tại cổng Gi0/2

Lập tức cổng Gi0/2 trở thành root port và forward gói BPDU conf giả mạo tới các switch còn lại

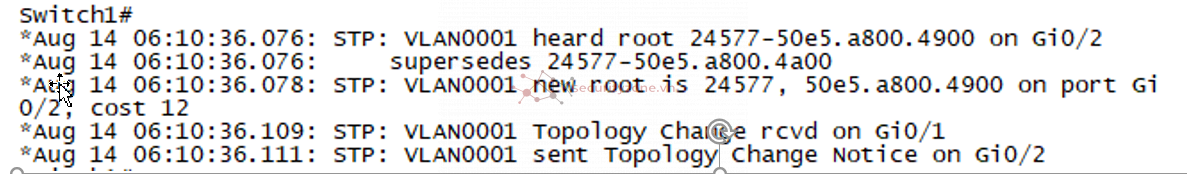

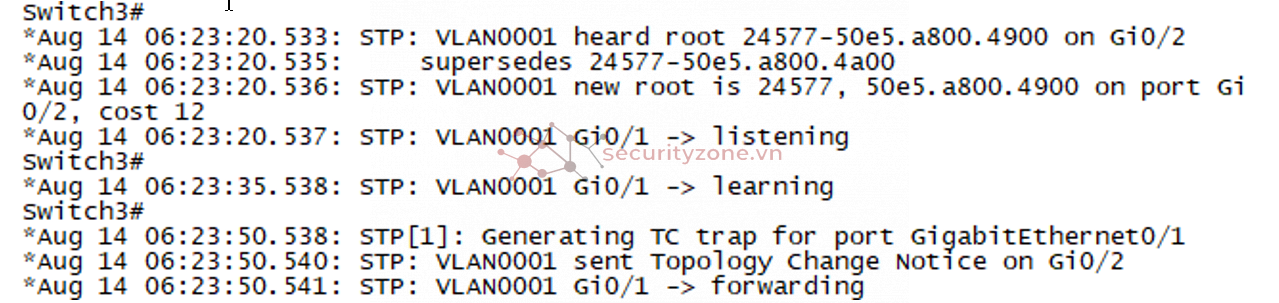

Switch 1 và 3 kết nối trực tiếp với switch 2 nên lập tức nhận được gói giả mạo và bắt đầu bầu chọn lại vai trò của port

|

|

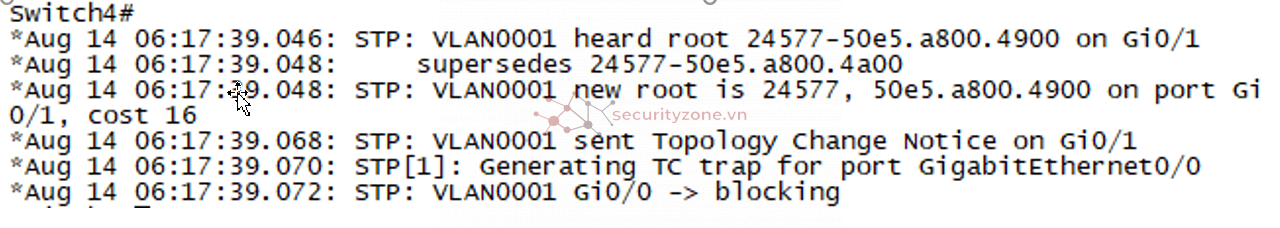

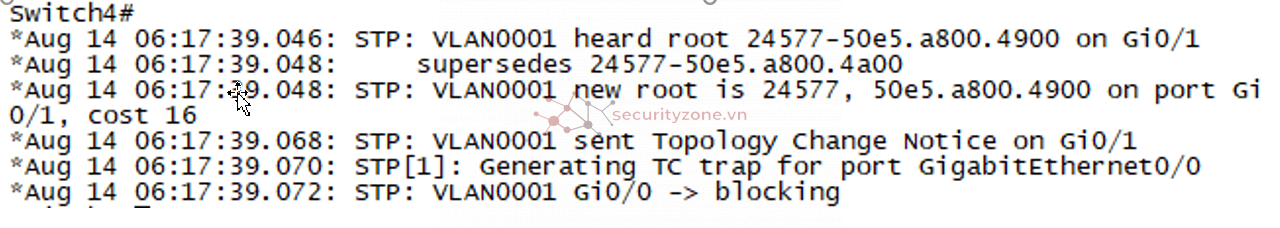

Tiếp theo là switch4 nhận được gói tin giả mạo từ switch các switch khác gửi tới (trong bài này là switch1 gởi tới trước)

Kiểm tra lại topo mạng lúc này, hệ thống mạng đã thay đổi.

|

|

|

|

Kiểm tra lại tool Yersinia, có thể thấy gói giả mạo liên tục được gởi để duy trì quyền root brigde giả mạo

Điểm yếu của tool Yersinia: Không thể thay đổi nội dung gói tin theo ý muốn

Bài viết tiếp theo mình sẽ giới thiệu thêm 1 tool tấn công khác trên kali có thể tùy chỉnh nội dung gói tin và cách phòng chống tấn công, các bạn nhớ đón xem....

Chúc mọi người khỏe mạnh và làm việc hiệu quả trong mùa dịch Covid19. Có thắc mắc gì cứ cmt bên dưới hoặc inbox

| Hoang Anh Nho Hoang Anh Nho đang ở trên Facebook. Tham gia Facebook để kết nối với Hoang Anh Nho và những người khác mà có thể bạn biết. Facebook trao cho mọi người quyền chia sẻ và mở rộng và kết nối thế giới.

|

| Skype: live:anhnho19977 |

Đính kèm

-

1628950142464.png199.1 KB · Lượt xem: 0

1628950142464.png199.1 KB · Lượt xem: 0 -

1628950149817.png35.8 KB · Lượt xem: 0

1628950149817.png35.8 KB · Lượt xem: 0 -

1628950152177.png32.3 KB · Lượt xem: 0

1628950152177.png32.3 KB · Lượt xem: 0 -

1628950154697.png32.3 KB · Lượt xem: 0

1628950154697.png32.3 KB · Lượt xem: 0 -

1628950157364.png32.1 KB · Lượt xem: 0

1628950157364.png32.1 KB · Lượt xem: 0 -

1628950334729.png314.5 KB · Lượt xem: 0

1628950334729.png314.5 KB · Lượt xem: 0 -

1628950352142.png159.4 KB · Lượt xem: 0

1628950352142.png159.4 KB · Lượt xem: 0 -

1628950418400.png778 KB · Lượt xem: 0

1628950418400.png778 KB · Lượt xem: 0 -

1628950700243.png7.4 KB · Lượt xem: 0

1628950700243.png7.4 KB · Lượt xem: 0 -

1628950819159.png214.3 KB · Lượt xem: 0

1628950819159.png214.3 KB · Lượt xem: 0 -

1628950951045.png197.6 KB · Lượt xem: 0

1628950951045.png197.6 KB · Lượt xem: 0 -

1628951015627.png472.8 KB · Lượt xem: 0

1628951015627.png472.8 KB · Lượt xem: 0 -

1628951288121.png69.9 KB · Lượt xem: 0

1628951288121.png69.9 KB · Lượt xem: 0 -

1628951528882.png112.8 KB · Lượt xem: 0

1628951528882.png112.8 KB · Lượt xem: 0

Sửa lần cuối:

Bài viết liên quan

Bài viết mới