Đăng Duy

Intern

Bài viết sẽ dùng chung một mô hình để tổng hợp các cấu hình cơ bản trên firewall: cấu hình thông tin cơ bản; cấu hình giao diện; định tuyến tĩnh; tạo policy để cho phép/chặn giữa các mạng; chia vlan để quản lý; gộp các cổng để dự phòng.

Mục lục

I. Mô hình

II. Cấu hình chi tiết

Mô hình bao gồm:

- Firewall làm trung tâm kết nối tới các mạng LAN cho các máy nội bộ, WAN đường đi ra internet, DMZ cho server và một cổng kết nối thẳng tới 1 máy để mở giao diện cấu hình trên trình duyệt.

- Trong LAN bao gồm PC1 thuộc vlan 10 và PC2 thuộc vlan 20. Switch S1 nối tới firewall qua 3 cổng để tăng băng thông và dự phòng.

- Trong DMZ chỉ gồm máy server thuộc vlan 30.

Yêu cầu:

- Cấu hình thông tin cơ bản cho firewall: tên, DNS, NTP.

- Tạo và gán các vlan cho các máy theo mô tả.

- Cấu hình dự phòng cho đường đi từ S1 tới firewall.

- Cho phép PC1 và PC2 ra được internet qua cổng WAN.

- Chỉ cho phép PC2 truy cập vào server, PC1 thì không.

Hướng giải quyết:

- Cấu hình trước cổng tới Fw_GUI để có thể truy cập giao diện web cho firewall.

- Cấu hình cơ bản trên firewall.

- Tạo một cổng LACP gộp 3 cổng con trên firewall và cả switch.

- Tạo vlan 10, 20 trên port LACP (LAN) và vlan 30 trên port4 (DMZ) trong firewall, cấu hình access và trunking trên switch.

- Cấu hình ip và định tuyến tĩnh cho port1 để ra được internet.

- Tạo các policy cho phép vlan 10, 20 ra được vùng WAN.

- Tạo các policy cho phép PC2 và chặn PC1 tới được server.

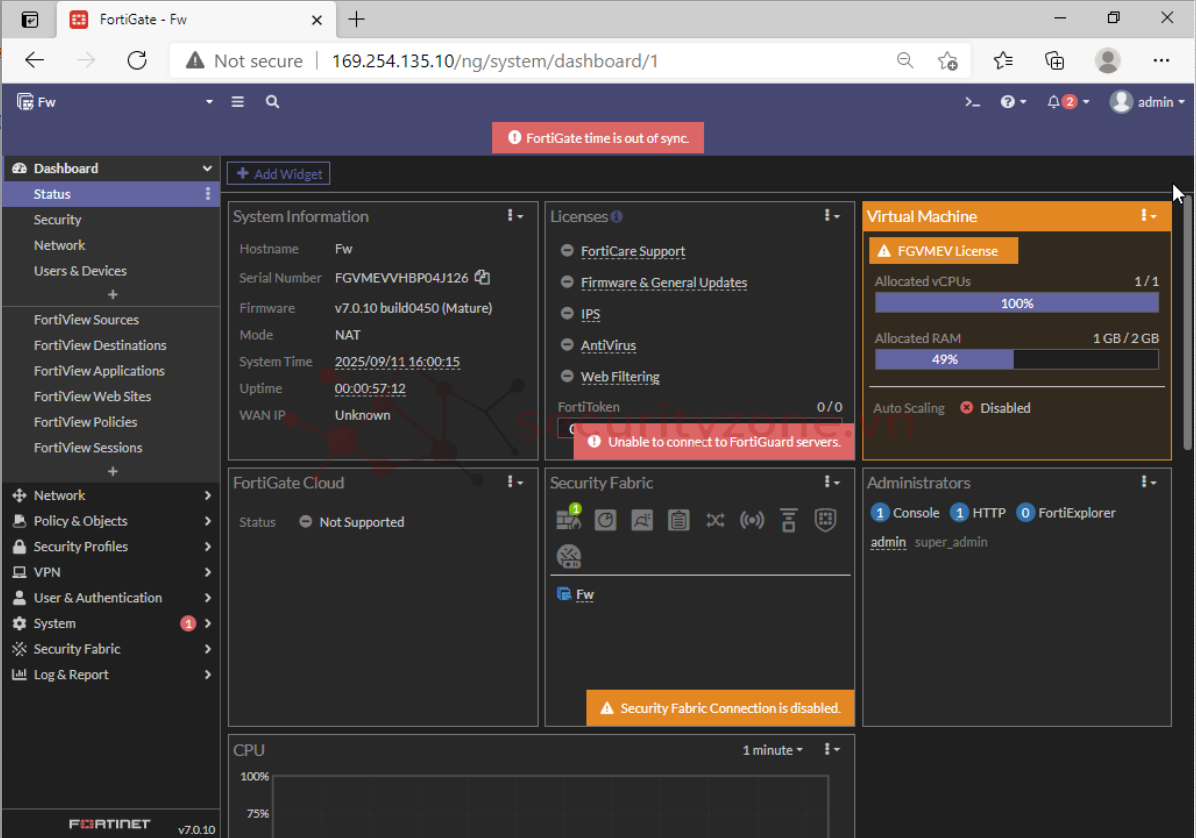

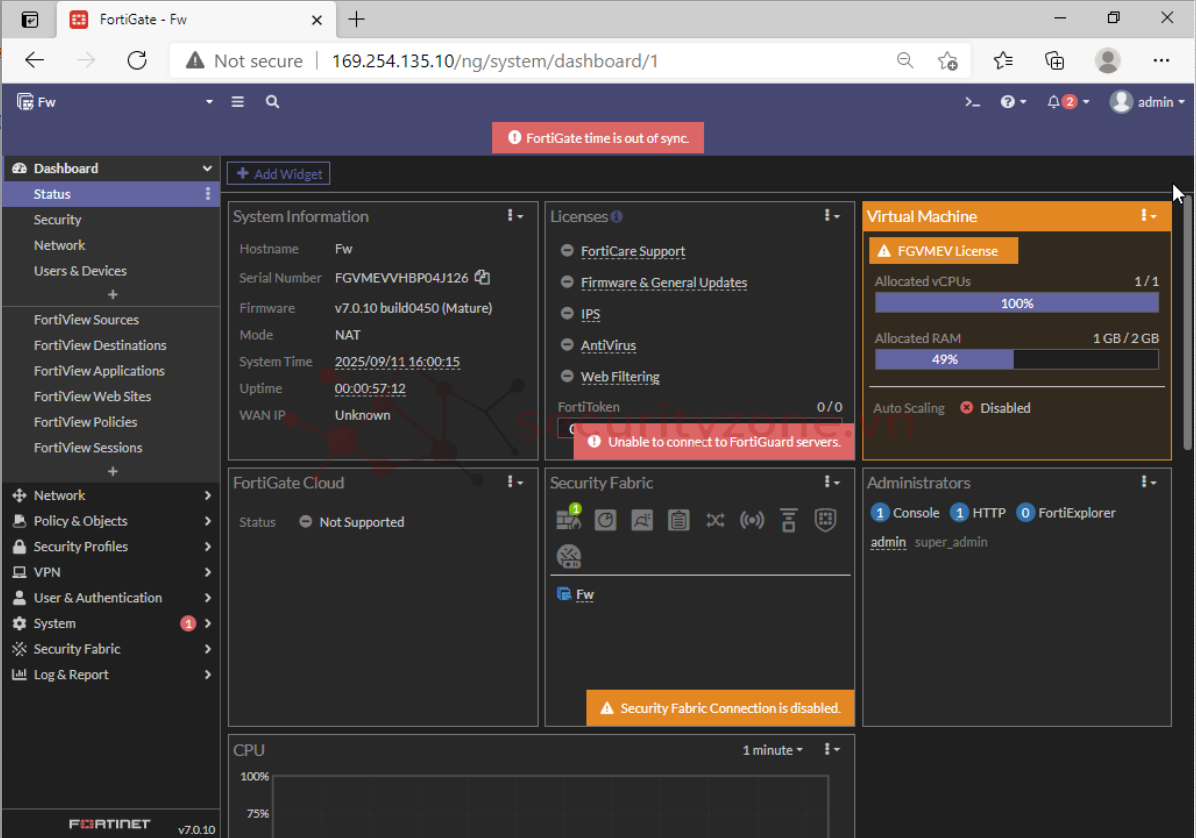

Truy cập vào ip của firewall trên trình duyệt bên máy Fw_GUI, đăng nhập với mật khẩu tự tạo lúc khởi động firewall

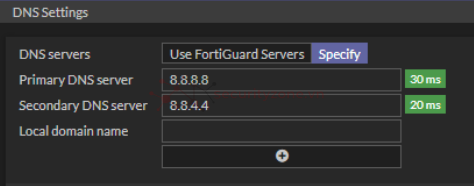

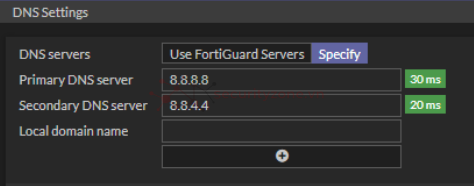

Vào Network/DNS: Cấu hình DNS để ra được internet, đặt primary DNS là 8.8.8.8, secondary là 8.8.4.4

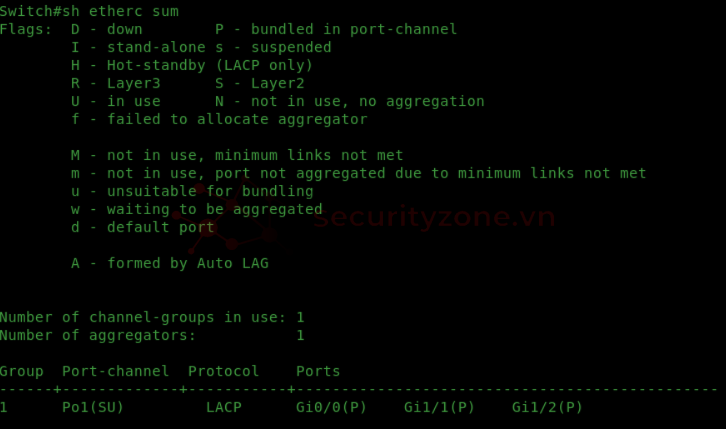

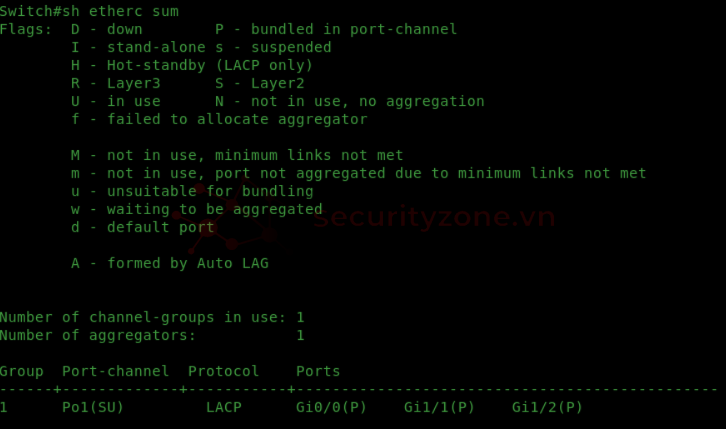

Trên switch, cấu hình LACP cổng g0/0, tương tự với cổng g1/1 và g1/2

Kiểm tra trên switch

Vào Network/Interface, tạo giao diện mới, chọn type là VLAN, chọn interface vật lý tương ứng, điền id, đặt ip theo mô hình và cho phép ping. Tương tự với 2 vlan còn lại

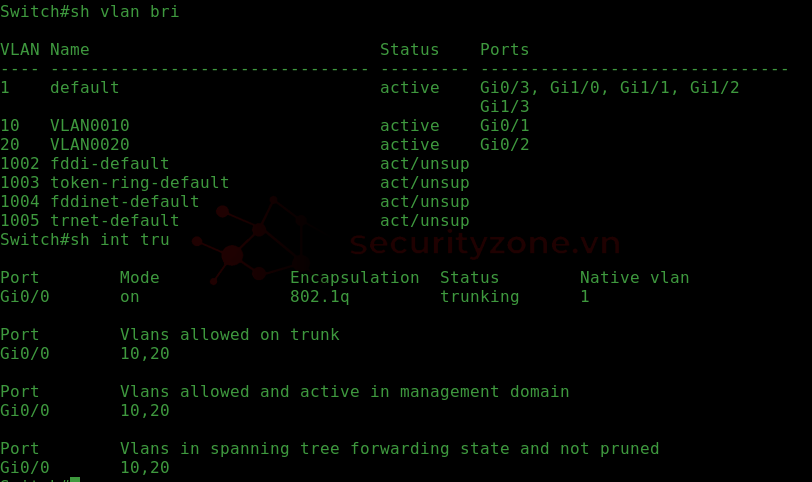

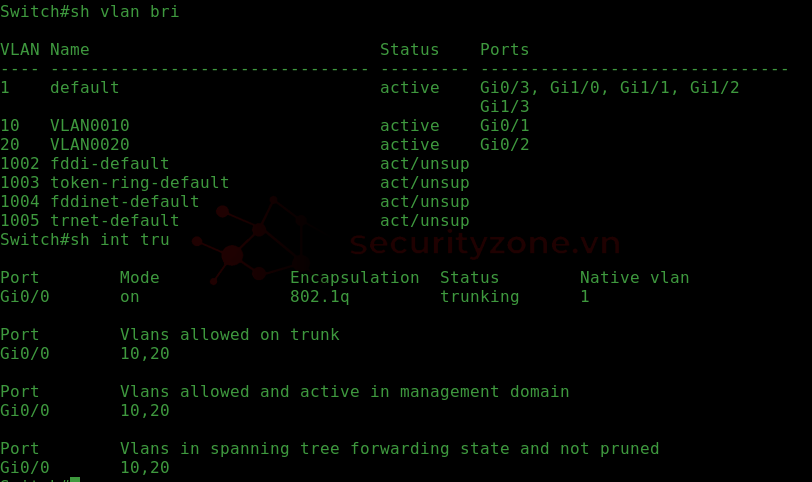

Trên S1, cấu hình access cho cổng g0/1 và g0/2 lần lượt xuống vlan 10 và vlan 20

Cấu hình trunking trên từng cổng con trong kênh gộp LACP.

Kiểm tra cấu hình

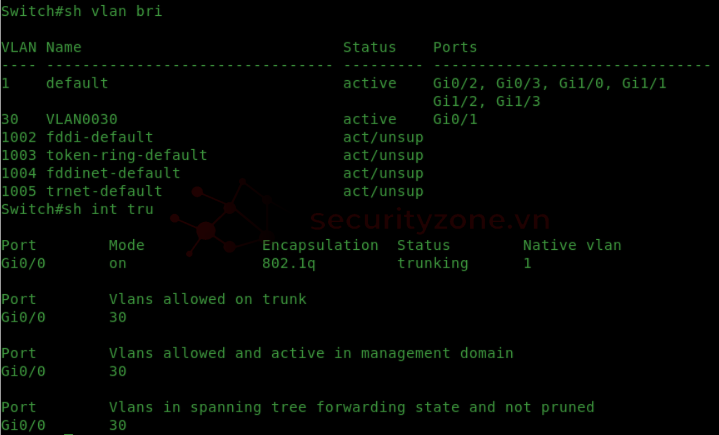

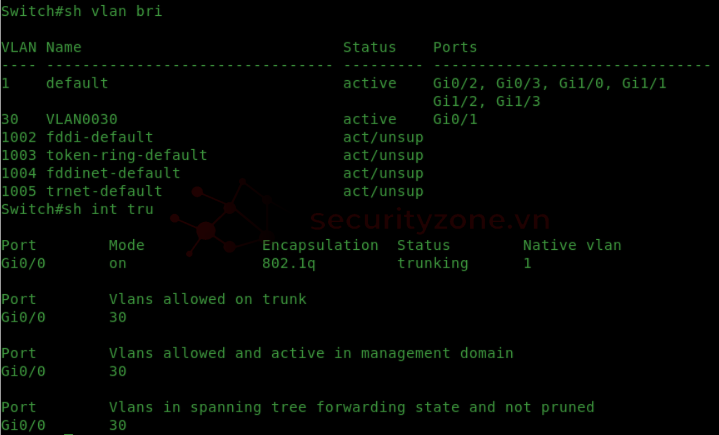

Cấu hình tương tự với S2. Kiểm tra cấu hình

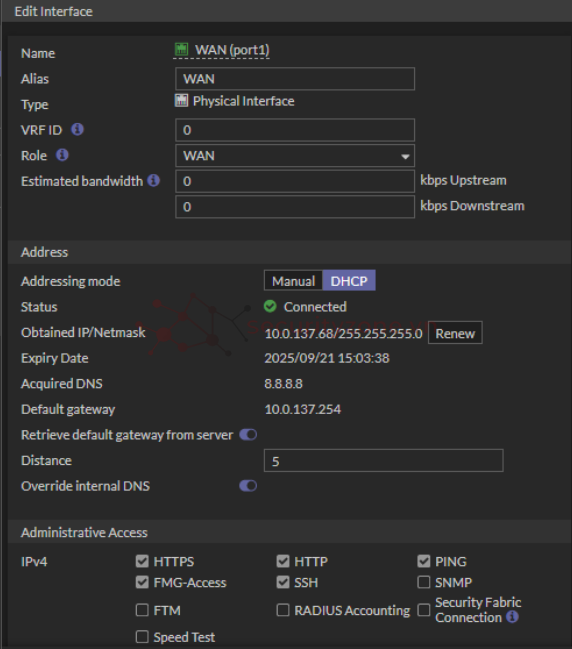

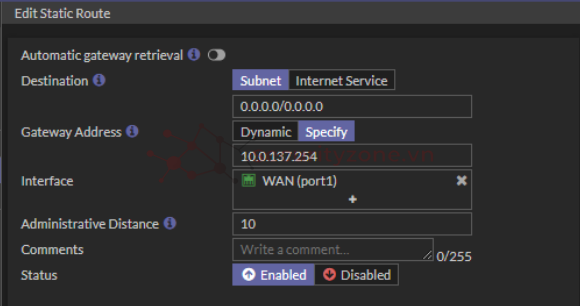

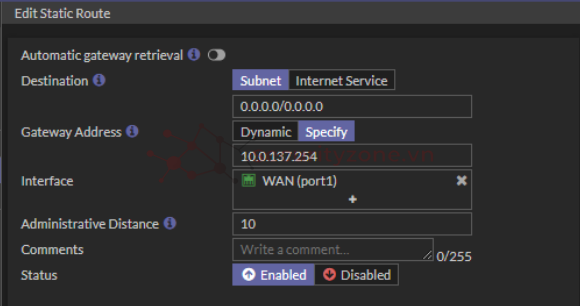

Cấu hình định tuyến tĩnh đường ra mạng WAN, destination chọn tất cả, interface chọn port1. Để tìm ip gateway khi đã đặt DHCP ở port1 có thể dùng "get router info routing-table all"

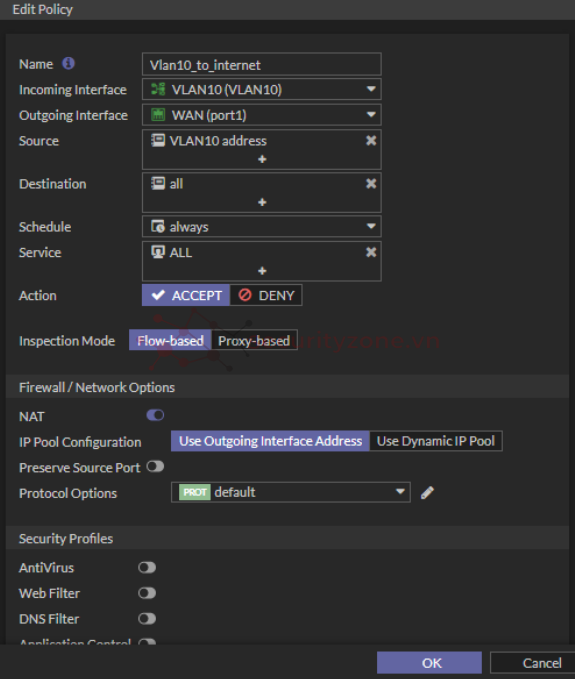

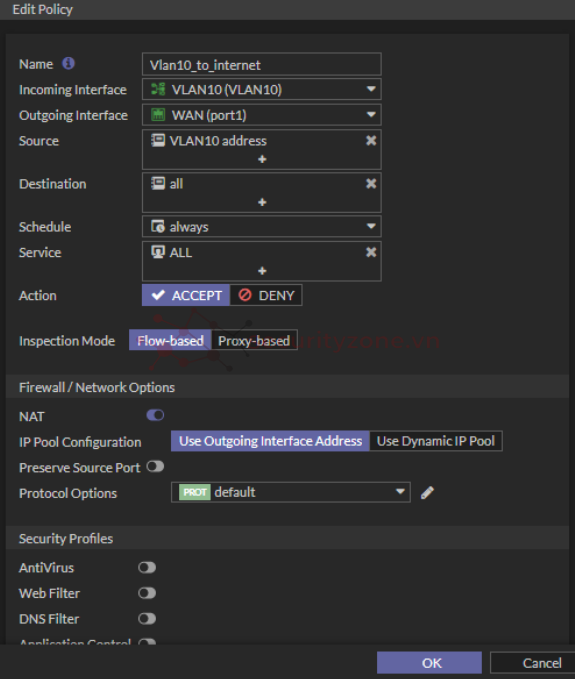

Tạo các policy cho phép các vlan ra được vùng WAN, chọn cổng vào cổng ra theo mô tả, ip nguồn là vlan tương ứng, chọn tất cả dịch vụ và ip đích, bật NAT. Tương tự với vlan 20.

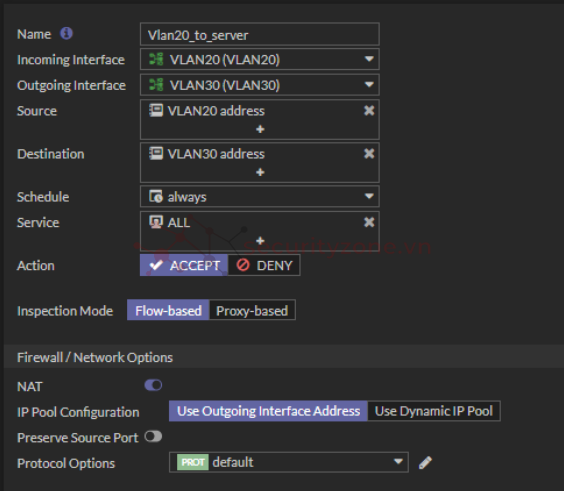

Tạo policy để cho phép PC2 (vlan 20) tới server (vlan 30), tương tự như vlan 10 nhưng accept thay vì deny.

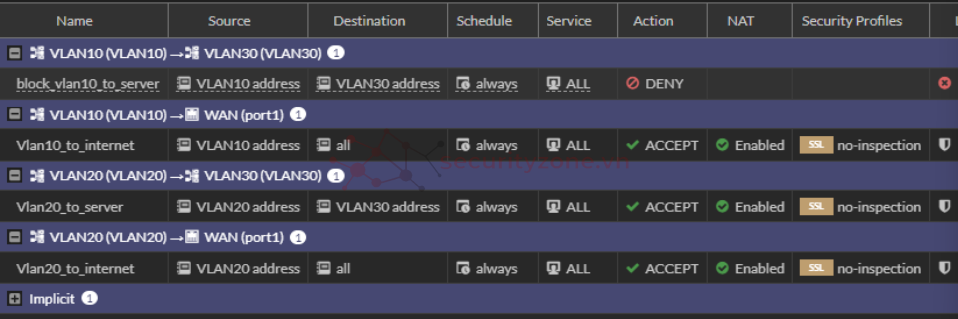

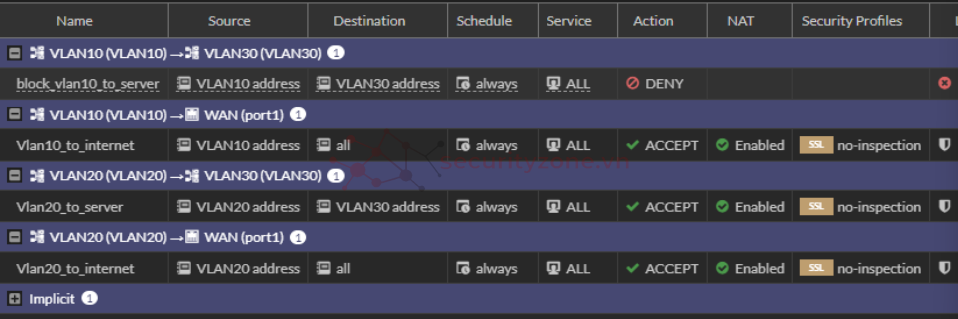

Các policy đã tạo

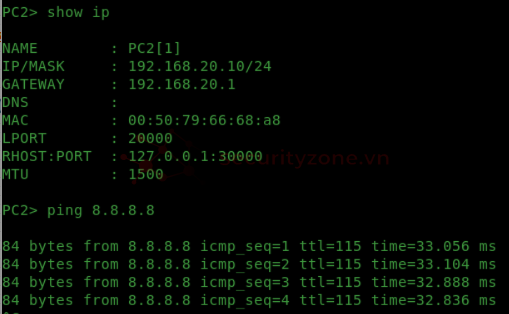

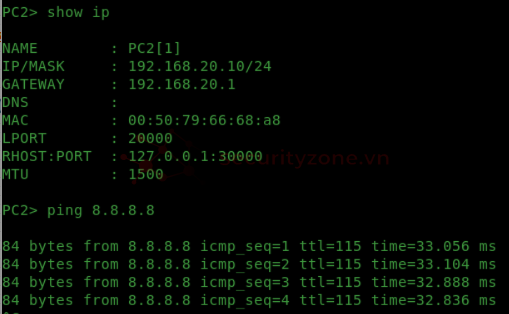

Đặt các ip tĩnh theo đúng vlan trên 2 pc và ping kiểm tra đến internet

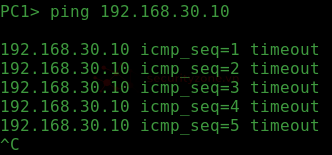

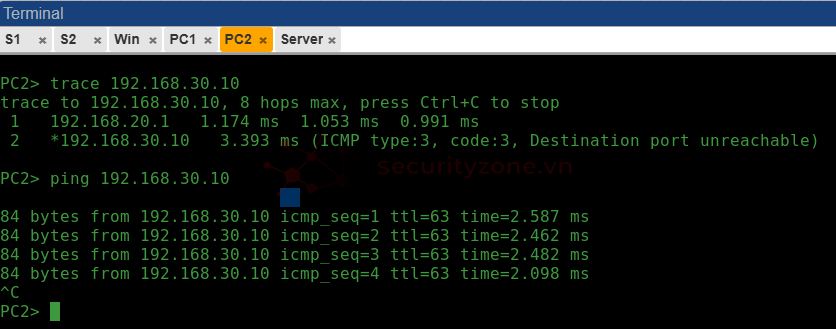

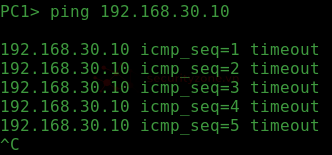

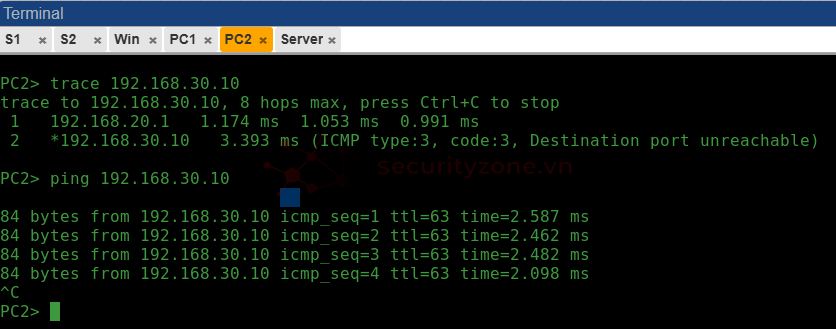

Ping kiểm tra từ 2 PC đến server

Mục lục

I. Mô hình

II. Cấu hình chi tiết

1. Cấu hình để truy cập được giao diện web cho firewall

2. Cấu hình cơ bản trên firewall

3. Cấu hình LACP

4. Cấu hình vlan

5. Cấu hình đường ra internet

6. Cho phép/chặn các PC tới server

III. Kiểm tra kết quảI. Mô hình

Mô hình bao gồm:

- Firewall làm trung tâm kết nối tới các mạng LAN cho các máy nội bộ, WAN đường đi ra internet, DMZ cho server và một cổng kết nối thẳng tới 1 máy để mở giao diện cấu hình trên trình duyệt.

- Trong LAN bao gồm PC1 thuộc vlan 10 và PC2 thuộc vlan 20. Switch S1 nối tới firewall qua 3 cổng để tăng băng thông và dự phòng.

- Trong DMZ chỉ gồm máy server thuộc vlan 30.

Yêu cầu:

- Cấu hình thông tin cơ bản cho firewall: tên, DNS, NTP.

- Tạo và gán các vlan cho các máy theo mô tả.

- Cấu hình dự phòng cho đường đi từ S1 tới firewall.

- Cho phép PC1 và PC2 ra được internet qua cổng WAN.

- Chỉ cho phép PC2 truy cập vào server, PC1 thì không.

Hướng giải quyết:

- Cấu hình trước cổng tới Fw_GUI để có thể truy cập giao diện web cho firewall.

- Cấu hình cơ bản trên firewall.

- Tạo một cổng LACP gộp 3 cổng con trên firewall và cả switch.

- Tạo vlan 10, 20 trên port LACP (LAN) và vlan 30 trên port4 (DMZ) trong firewall, cấu hình access và trunking trên switch.

- Cấu hình ip và định tuyến tĩnh cho port1 để ra được internet.

- Tạo các policy cho phép vlan 10, 20 ra được vùng WAN.

- Tạo các policy cho phép PC2 và chặn PC1 tới được server.

II. Cấu hình chi tiết

1. Cấu hình để truy cập được giao diện web cho firewall

Đặt ip ở port2 theo ip của Fw_GUI

Mã:

Fw # conf sys int

Fw (interface) # edit port2

Fw (port2) # set ip 169.254.135.10 255.255.255.0

Fw (port2) # set allow ping ssh https http

Fw (port2) # end

2. Cấu hình cơ bản trên firewall

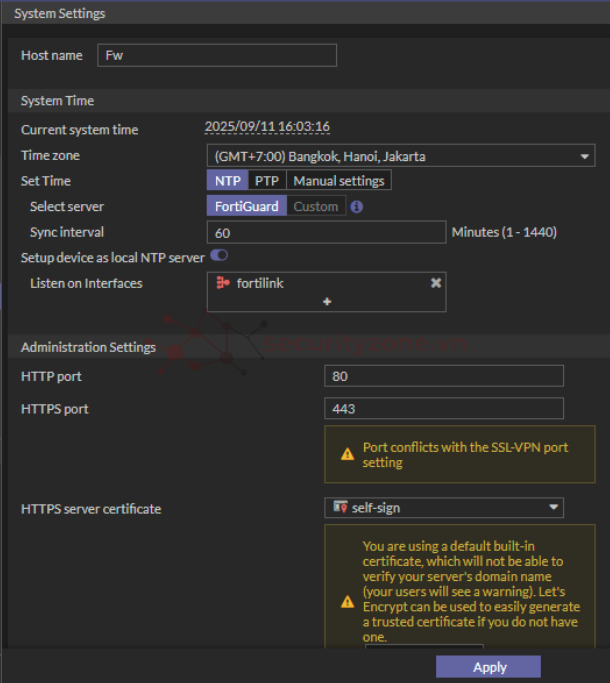

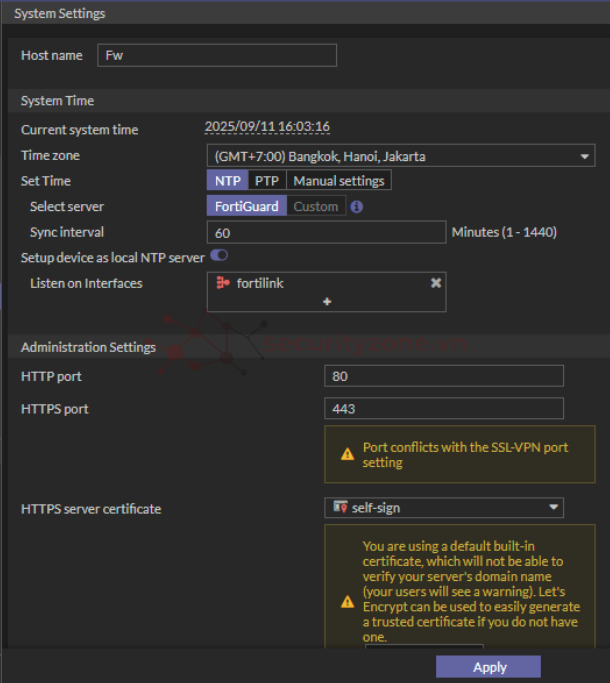

Vào System/Settings: Đặt hostname và chỉnh múi giờ

Vào Network/DNS: Cấu hình DNS để ra được internet, đặt primary DNS là 8.8.8.8, secondary là 8.8.4.4

3. Cấu hình LACP

Vào Network/Interface: tạo giao diện mới, nên đặt tên là alias chỉn chu để dễ theo dõi, chọn type là 802.3ad Aggregate, chọn cả 3 cổng trong mục interface members, DHCP tuỳ nhu cầu, với mô hình này thì không, cho phép ping được.

Trên switch, cấu hình LACP cổng g0/0, tương tự với cổng g1/1 và g1/2

Mã:

S1(config)# int g0/0

S1(config-if)# channel-g 1 mo ac

4. Cấu hình vlan

Vào Network/Interface, tạo giao diện mới, chọn type là VLAN, chọn interface vật lý tương ứng, điền id, đặt ip theo mô hình và cho phép ping. Tương tự với 2 vlan còn lại

Trên S1, cấu hình access cho cổng g0/1 và g0/2 lần lượt xuống vlan 10 và vlan 20

Mã:

S1(config)# int g0/1

S1(config-if)# sw ac vl 10

S1(config-if)# int g0/2

S1(config-if)# sw ac vl 20

Mã:

S1(config)# int g0/0

S1(config-if)# sw tr encap dot

S1(config-if)# sw mo tr

S1(config-if)# sw tr al vl 10,20 //tương tự với g1/1, g1/2

Cấu hình tương tự với S2. Kiểm tra cấu hình

5. Cấu hình đường ra internet

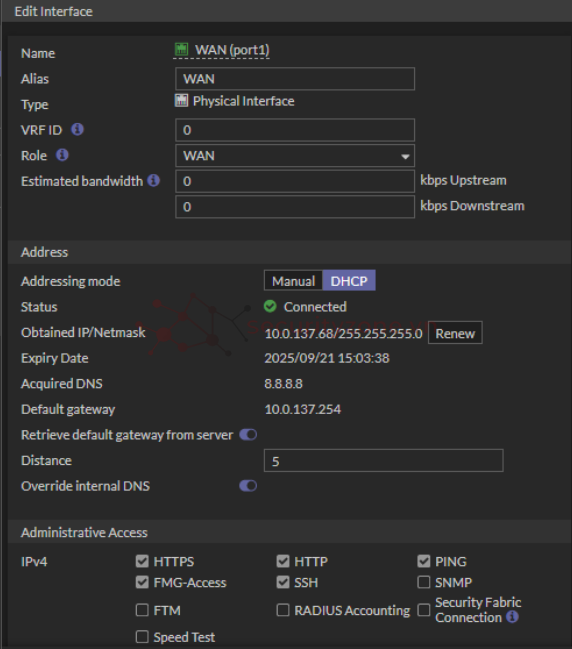

Cấu hình ip động cho giao diện port1 (WAN)

Cấu hình định tuyến tĩnh đường ra mạng WAN, destination chọn tất cả, interface chọn port1. Để tìm ip gateway khi đã đặt DHCP ở port1 có thể dùng "get router info routing-table all"

Tạo các policy cho phép các vlan ra được vùng WAN, chọn cổng vào cổng ra theo mô tả, ip nguồn là vlan tương ứng, chọn tất cả dịch vụ và ip đích, bật NAT. Tương tự với vlan 20.

6. Cho phép/chặn các PC tới server

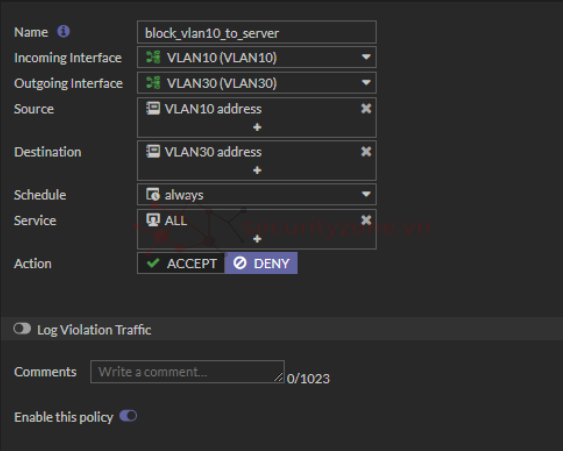

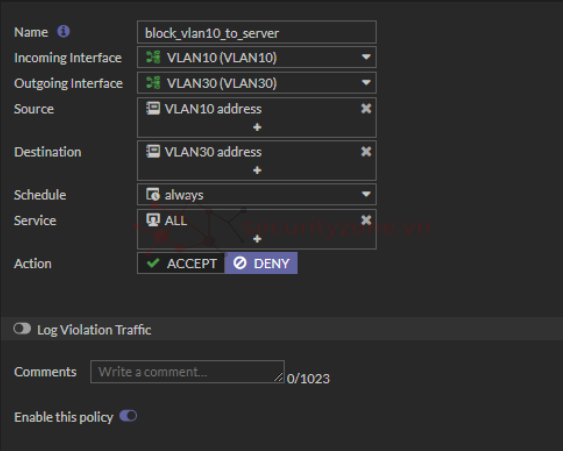

Tạo policy để chặn PC1 (vlan 10) tới server (vlan 30), chọn cổng vào ra, ip đầu cuối tương ứng, chọn Deny để chặn.

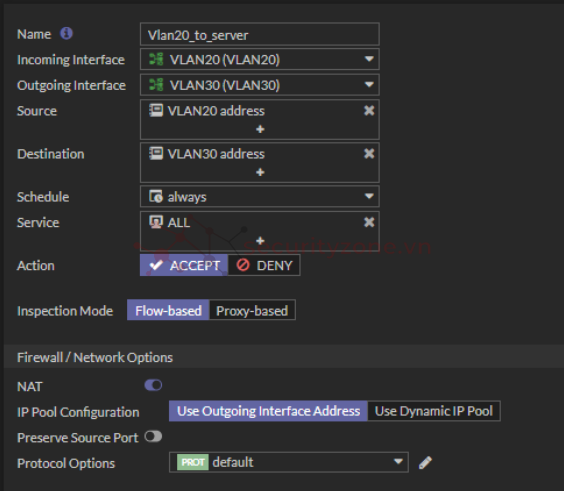

Tạo policy để cho phép PC2 (vlan 20) tới server (vlan 30), tương tự như vlan 10 nhưng accept thay vì deny.

III. Kiểm tra kết quả

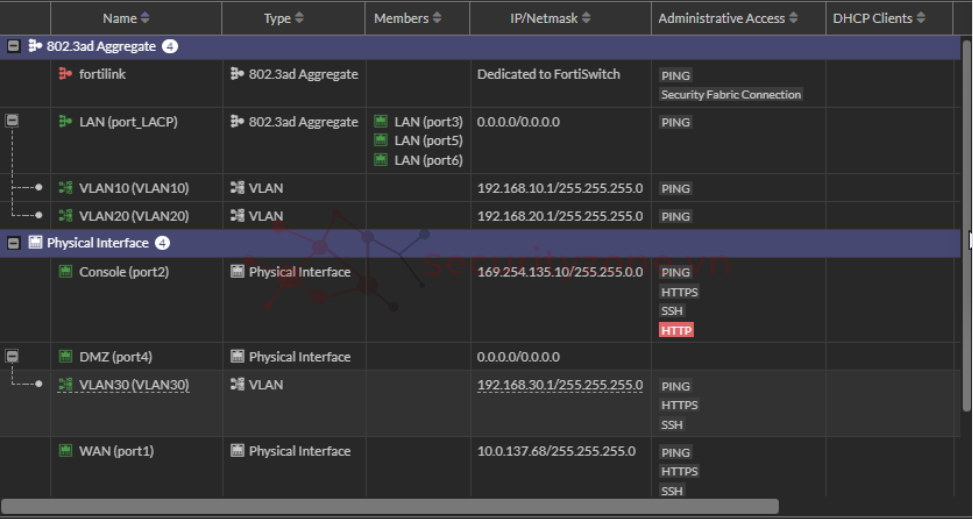

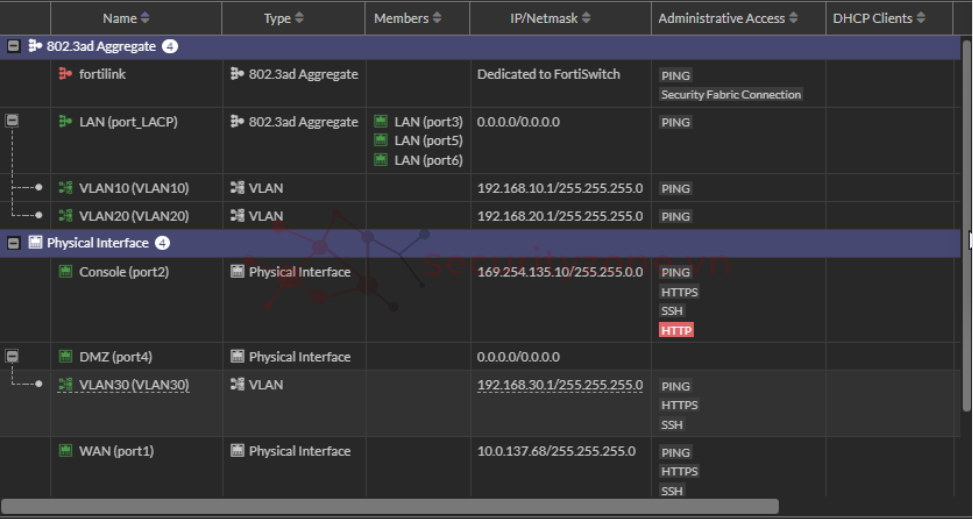

Các interface đã cấu hình

Các policy đã tạo

Đặt các ip tĩnh theo đúng vlan trên 2 pc và ping kiểm tra đến internet

Ping kiểm tra từ 2 PC đến server

Bài viết liên quan

Bài viết mới