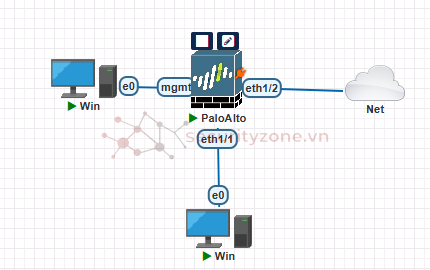

Cấu hình Policy cơ bản trên Firewall

Với mô hình hình ta sẽ cấu hình policy giúp cho máy Win nối với cổng e1/1 của firewall có thể truy cập được internet

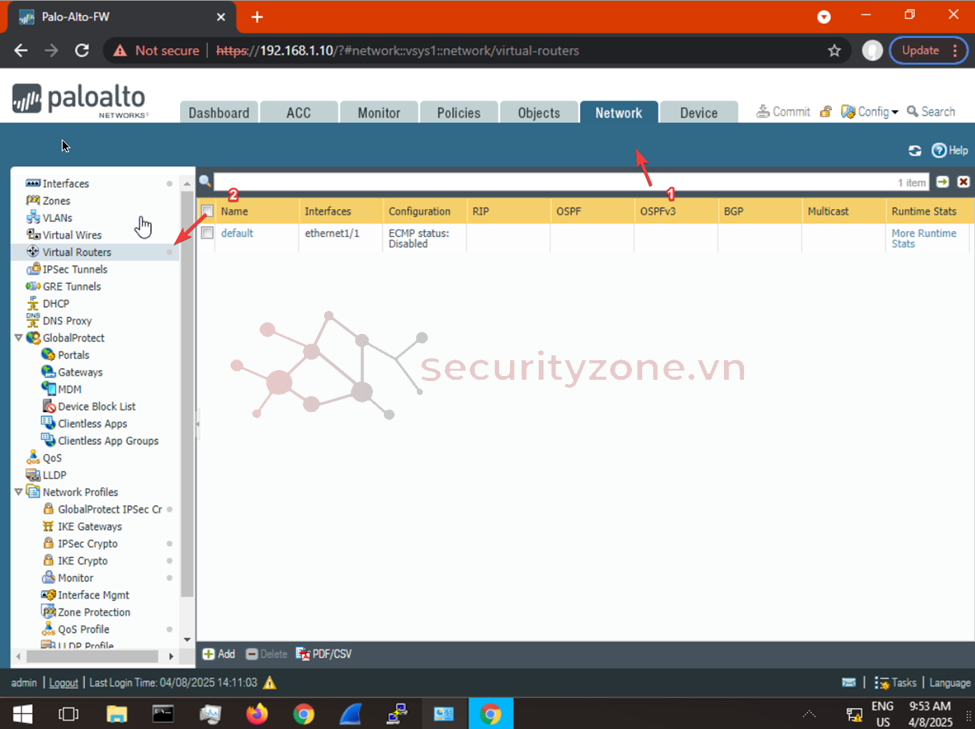

- Trên FW sẽ có các Virtual router sẽ phân chia firewall thành các router ảo. Mỗi router sẽ có một bảng định tuyến riêng và chỉ các interface trên cùng một virtual router mới có thể giao tiếp được với nhau

- Trên firewall đã có cấu hình sẵn 1 virtual router là default. Ta có thể sử dụng virtual router này học tạo một virtual router mới

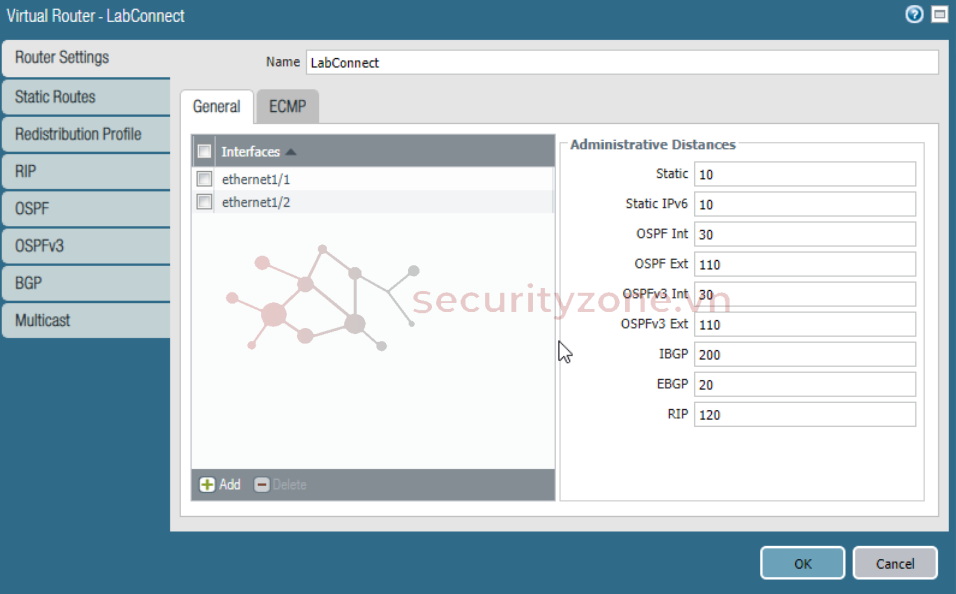

- Ở dây ta sẽ tạo 1 virtual router mới với tên là LabConnect

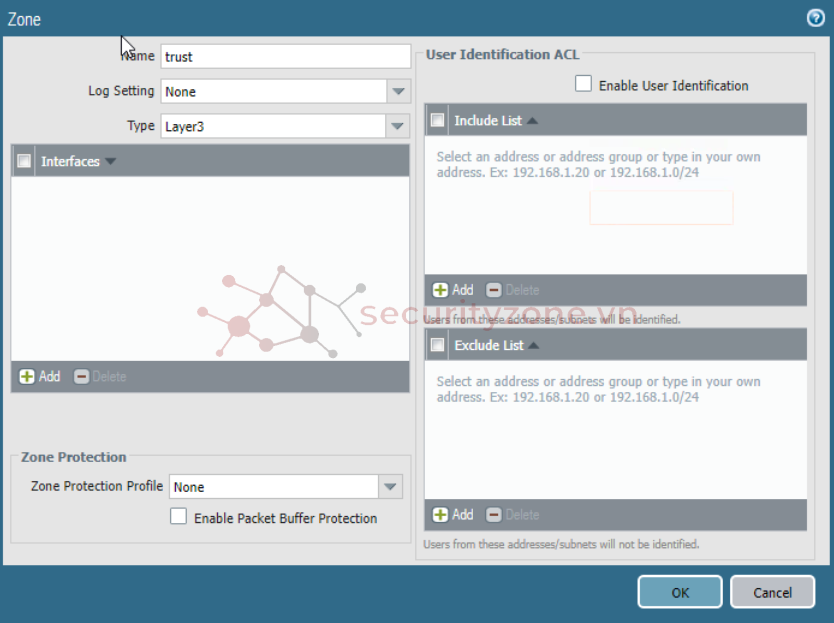

- Tiếp đến ta sẽ tạo các zone phân chia khu vực

- Fw paloalto sử dụng các zone để nhóm các interface có chung security level

- Giờ ta sẽ tạo 2 vùng zone là trust cho mạng lan và untrust cho internet

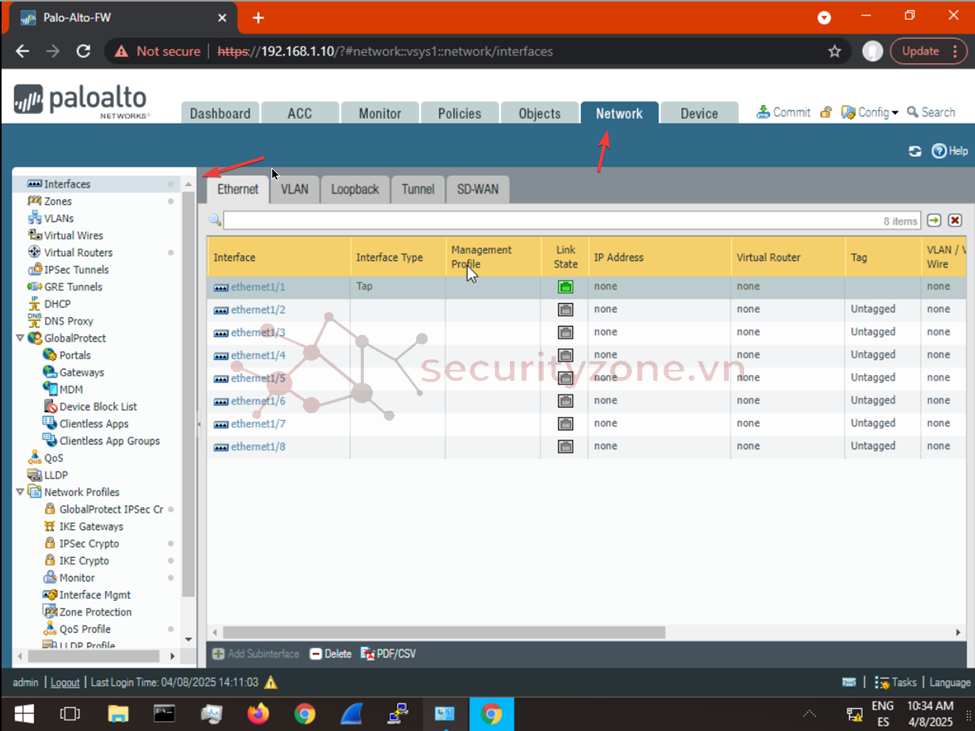

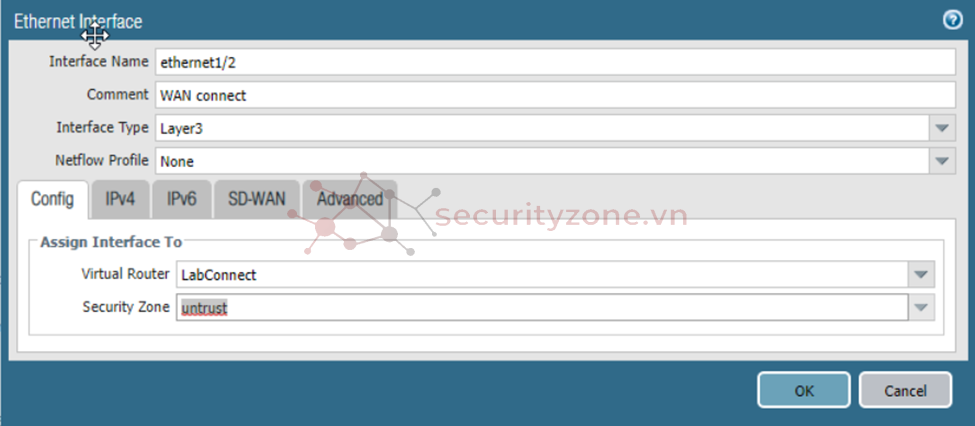

- Tiếp theo ta sẽ cấu hình WAN VÀ LAN

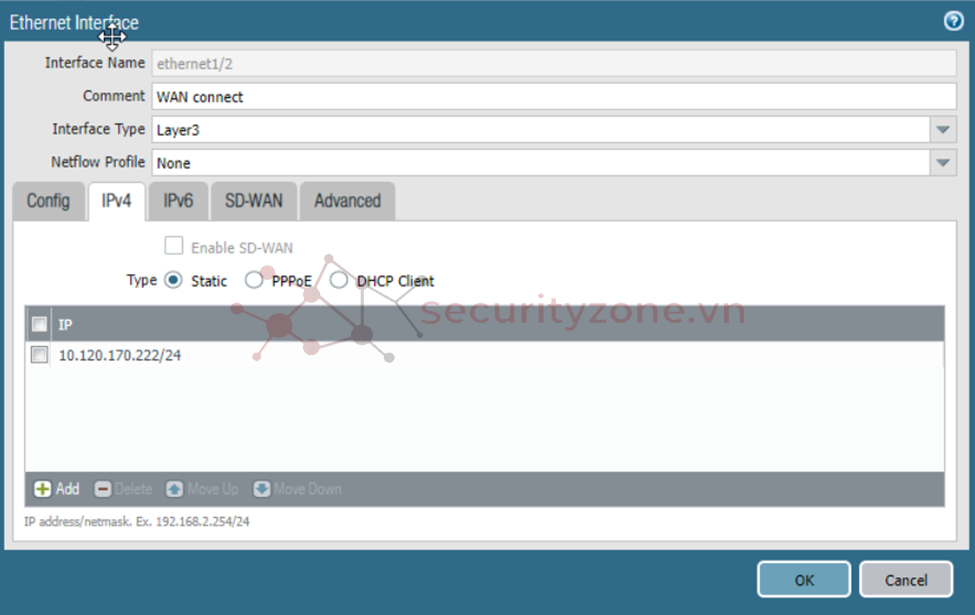

- Ở cổng e1/2 ta sẽ cấu hình cho WAN

- Cấu hình IpV4

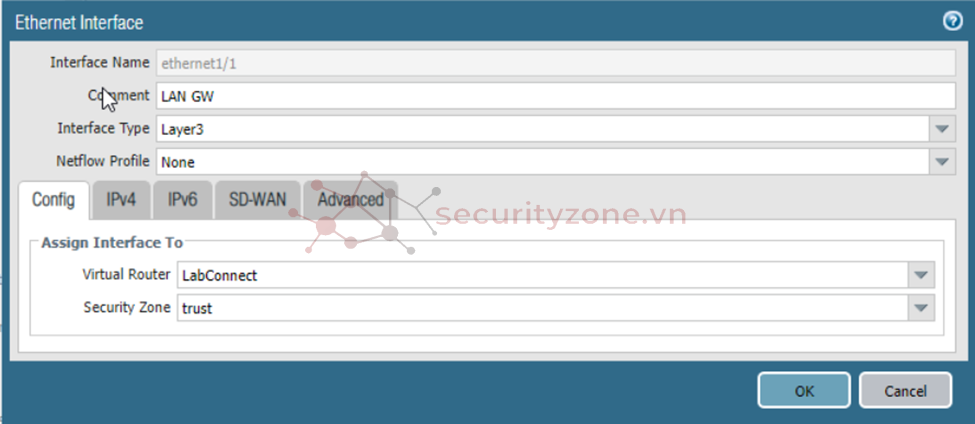

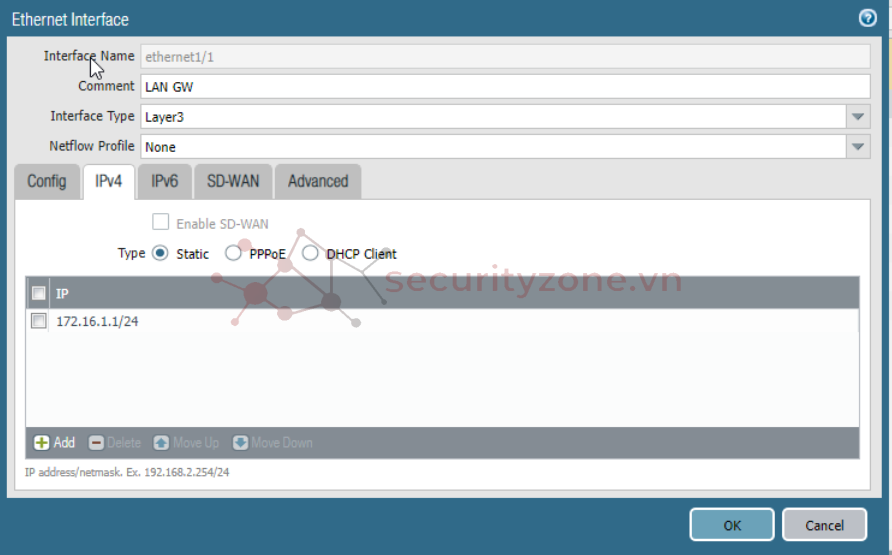

- Cổng e1/1 cấu hình cho mạng LAN

- Cấu hình IpV4

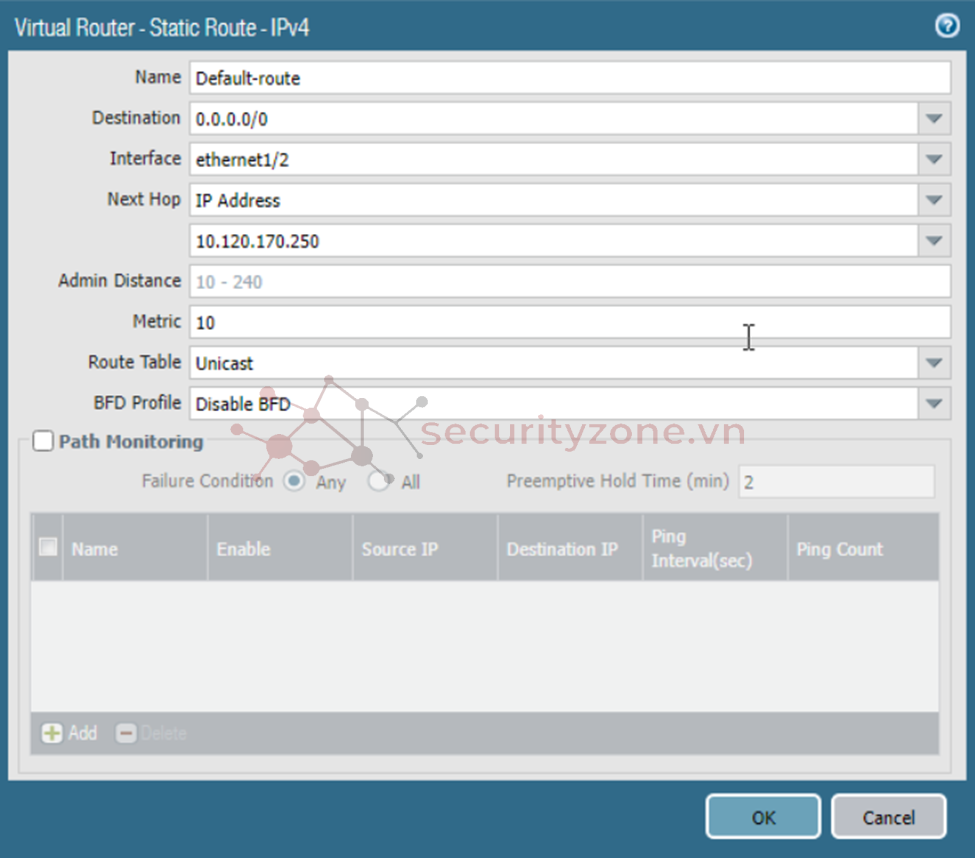

- Sau khi khi cấu hình xong ip cho LAN và WAN ta cần một default route để ra internet

- Vào lại mục virtual router chọn virtual router mà ta sử dụng sau đó chọn vào static route

- Chọn thêm và nhập cấu hình

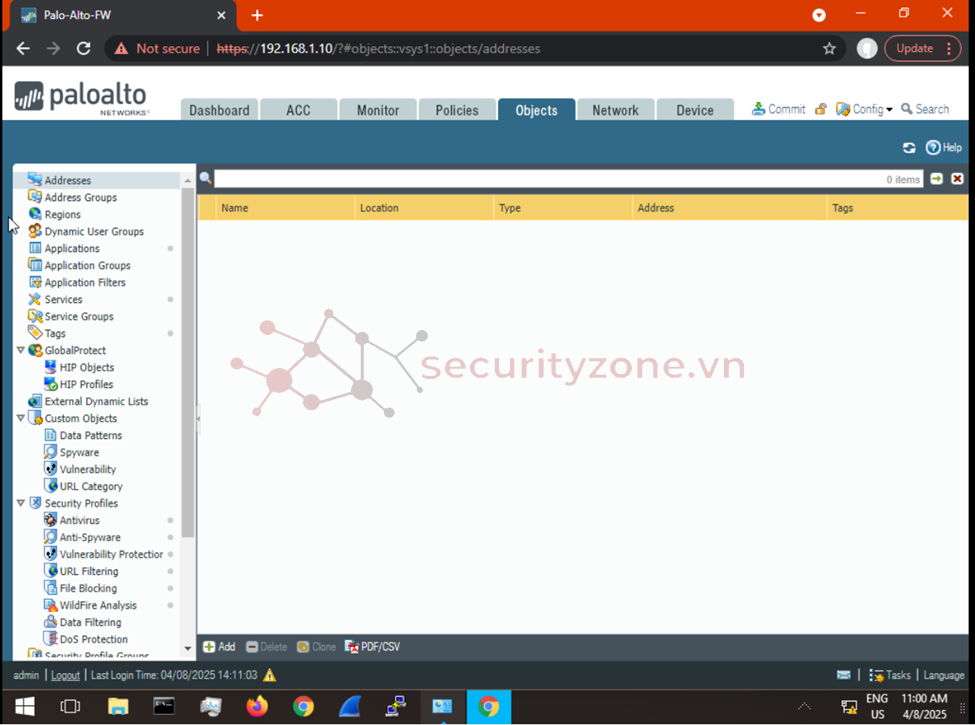

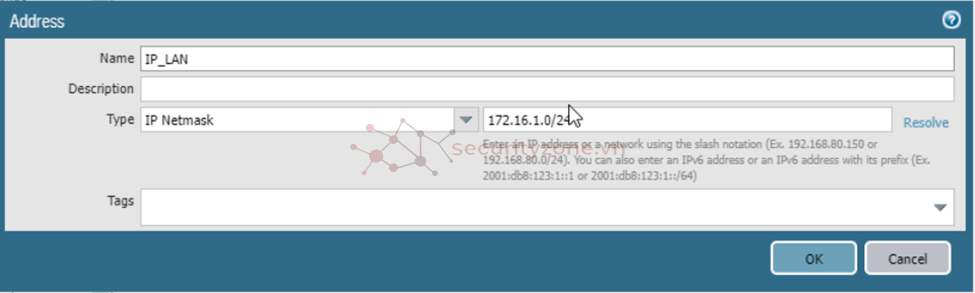

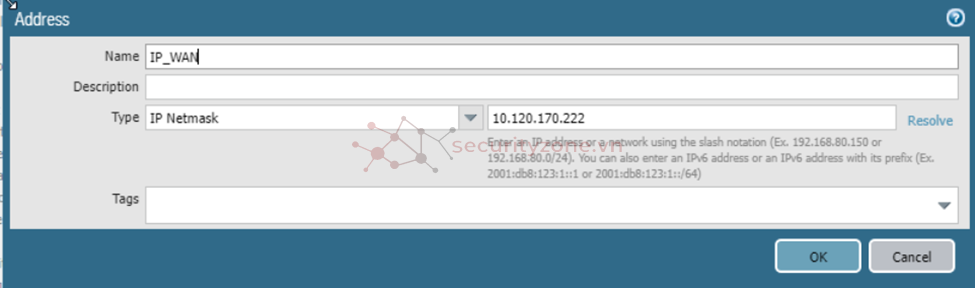

- Vào object để tạo các mục quản lý

- Chọn thêm và nhập các thông tin của mạng ta muốn tạo

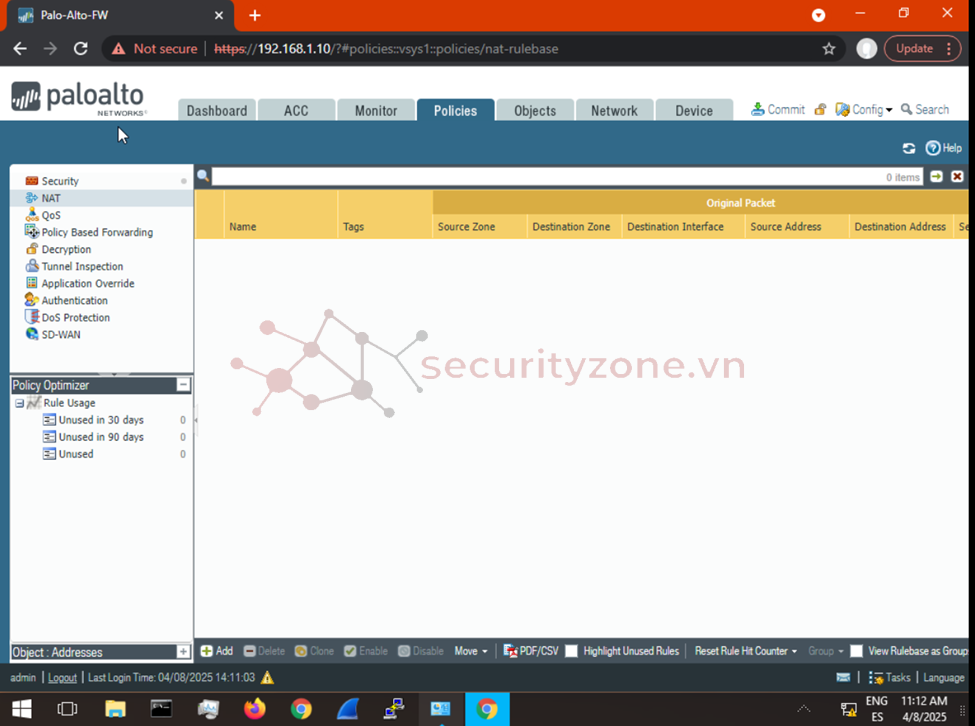

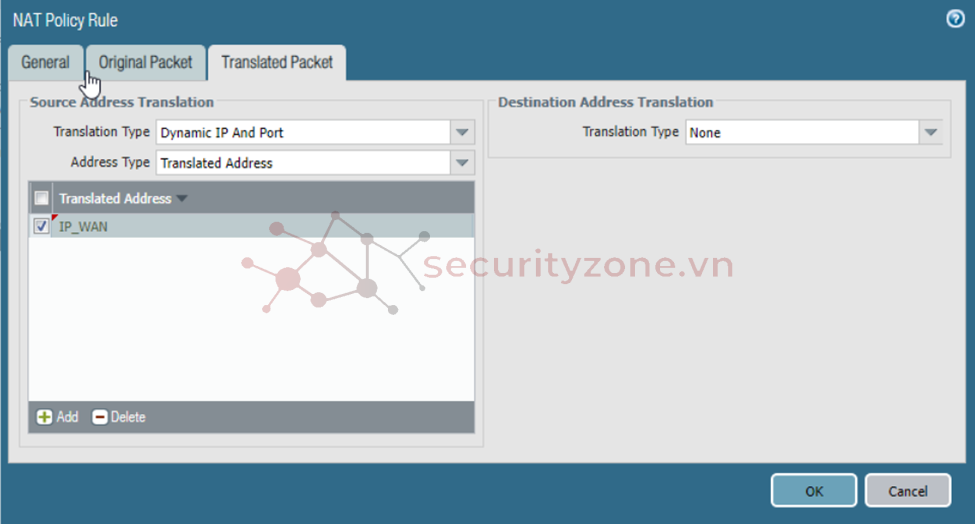

- Sử dụng NAT để có thể truy cập được internet

- Vào policies sau đó chọn NAT để tạo mới

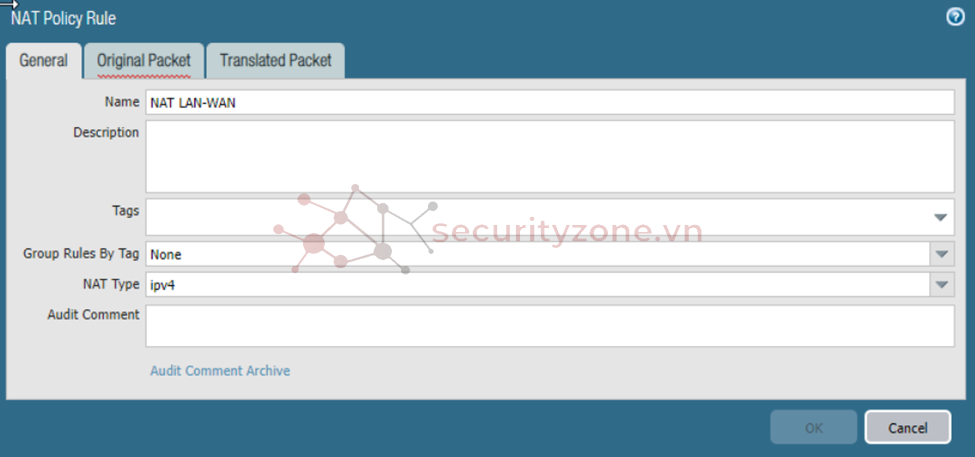

- Ta đặt tên cho NAT

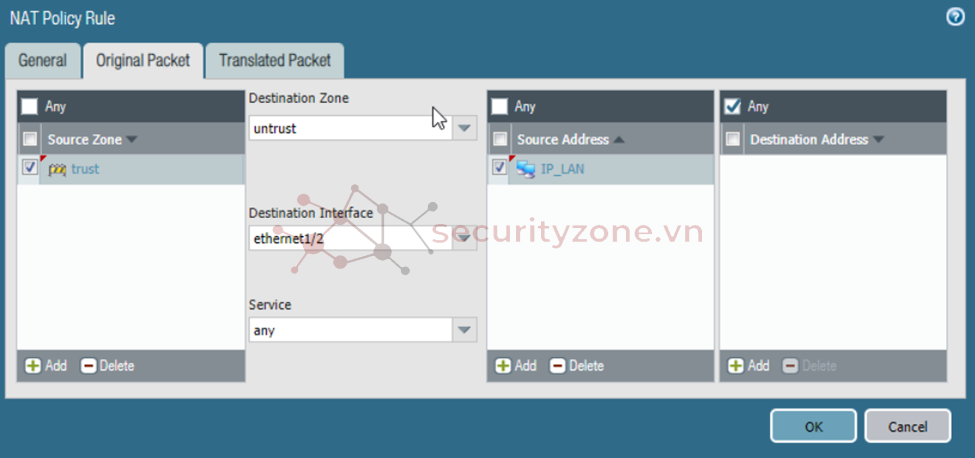

- Trong phần Orriginal Packet ta cấu hình vùng, địa chỉ nguồn và địch và ta muốn gói tin đến

- Chuyển đổi thành địa chỉ ipWAN trước khi ra internet

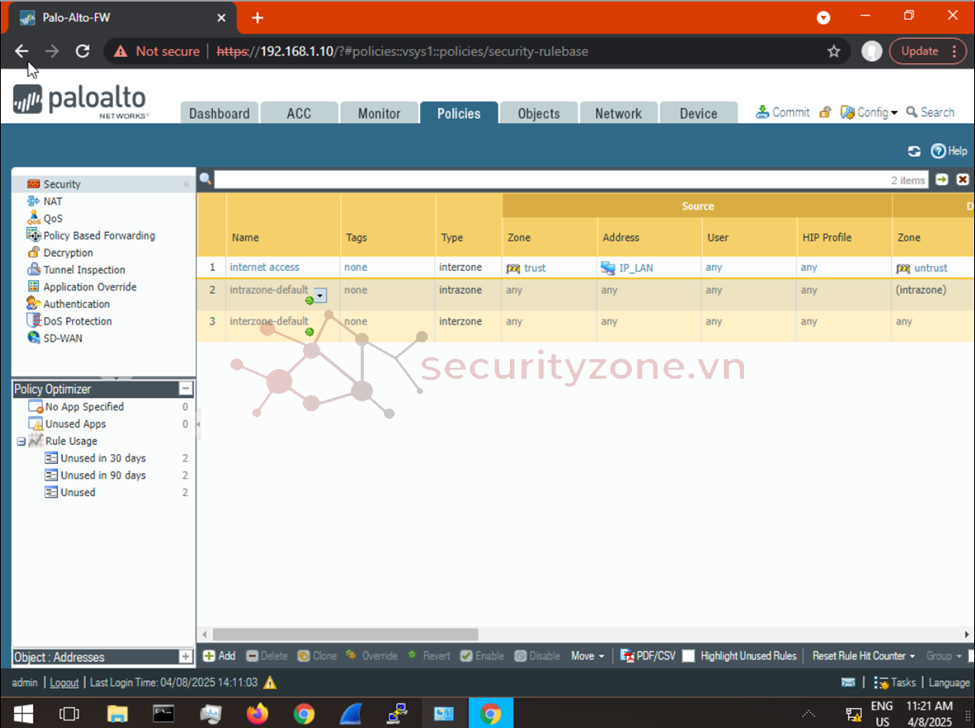

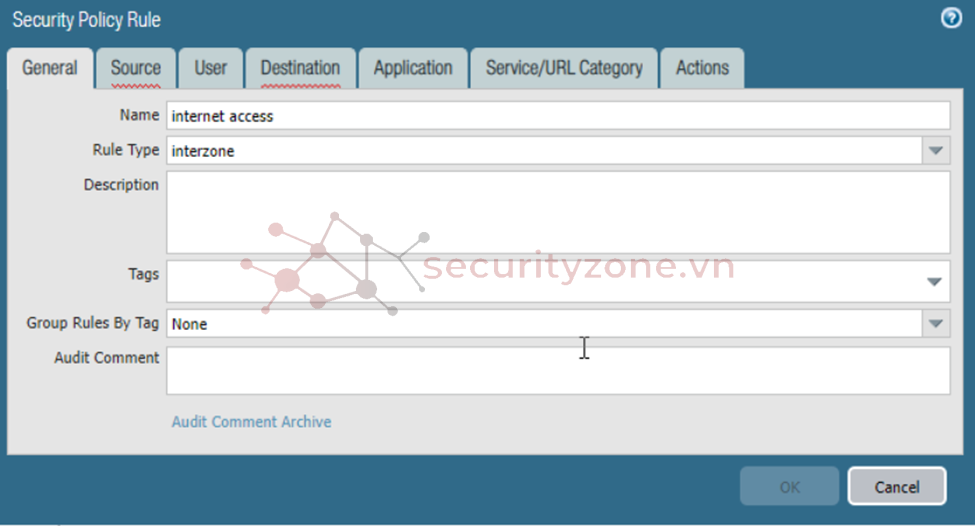

- Cấu hình policies secirity cho phép mạng LAN truy cập internet

- Đặt tên và đổi Rule Type thành interzone để các vùng khác nhau có thể giao tiếp được với nhau

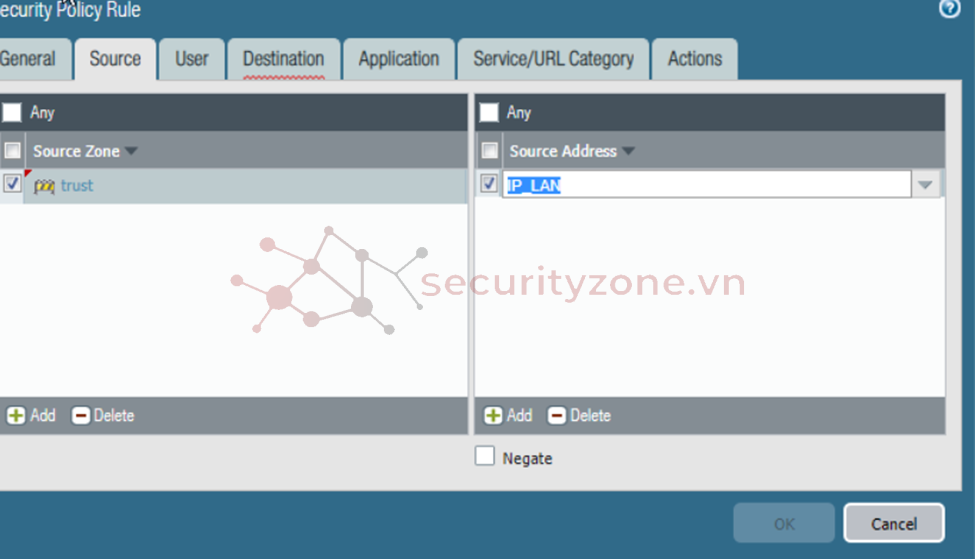

- Đặt soure là object IP_LAN mà ta đã tạo trước đó

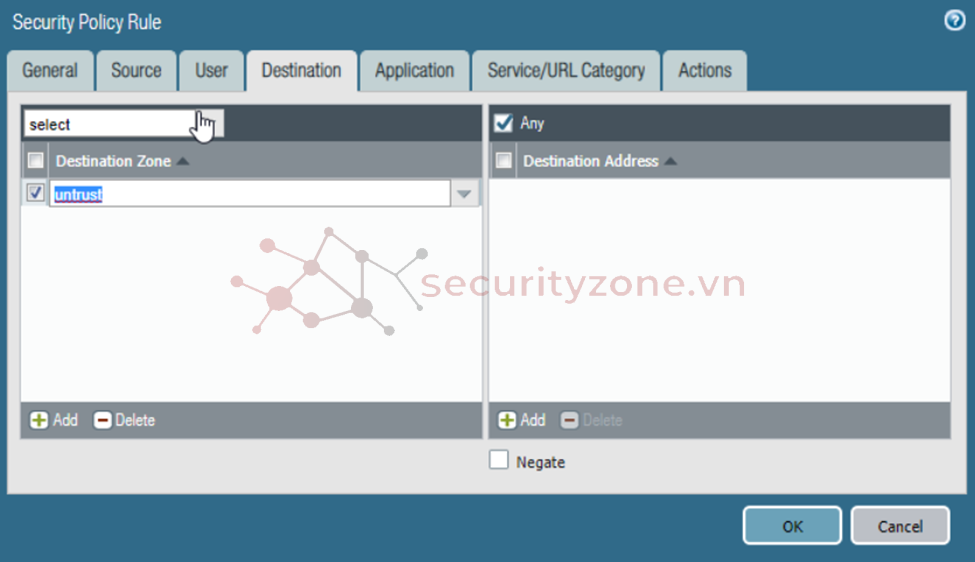

- Đích sẽ là vùn untrust đại chỉ đích sẽ là any

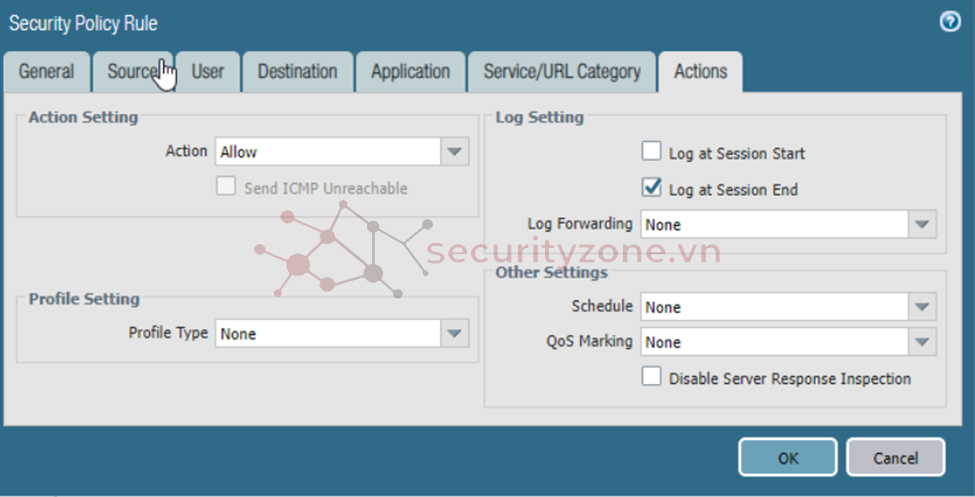

- Trong phần action ta sẽ chon allow để cho phép

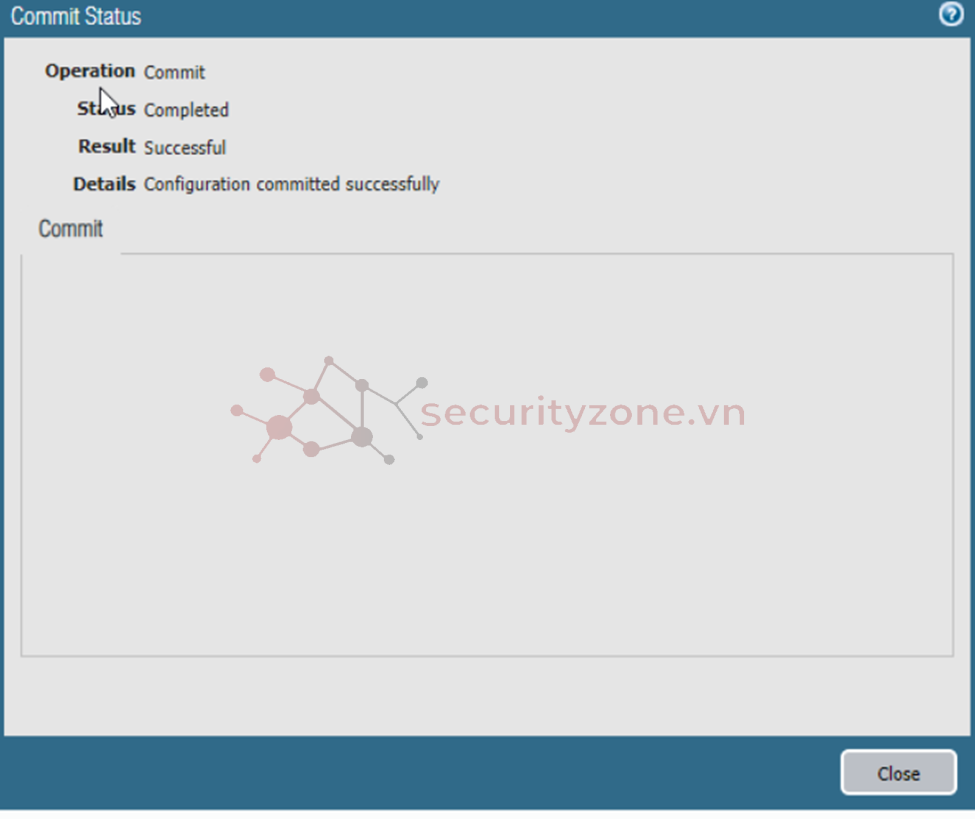

- Sau khi cấu hình xong ta sẽ chon commit để lưu lại cấu hình

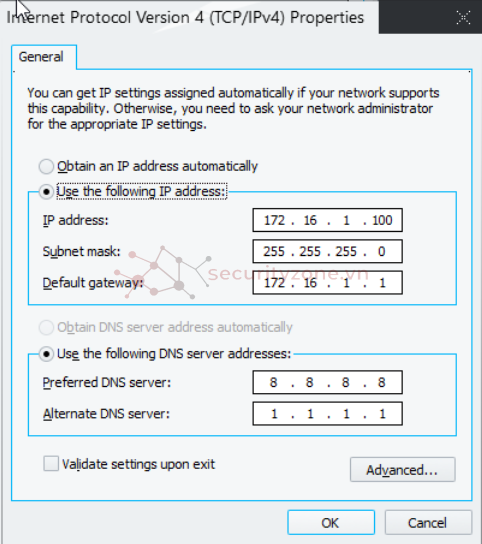

- Đặt ip cho máy Win bên dưới

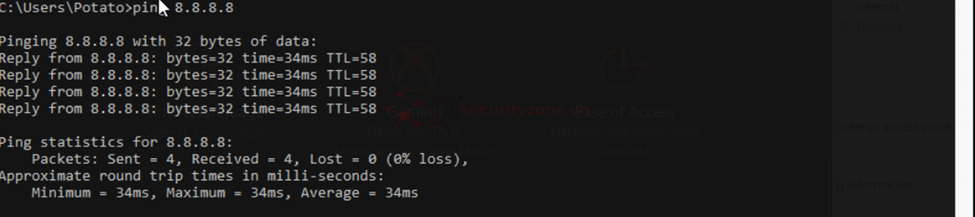

- Kiểm tra ping đến 8.8.8.8

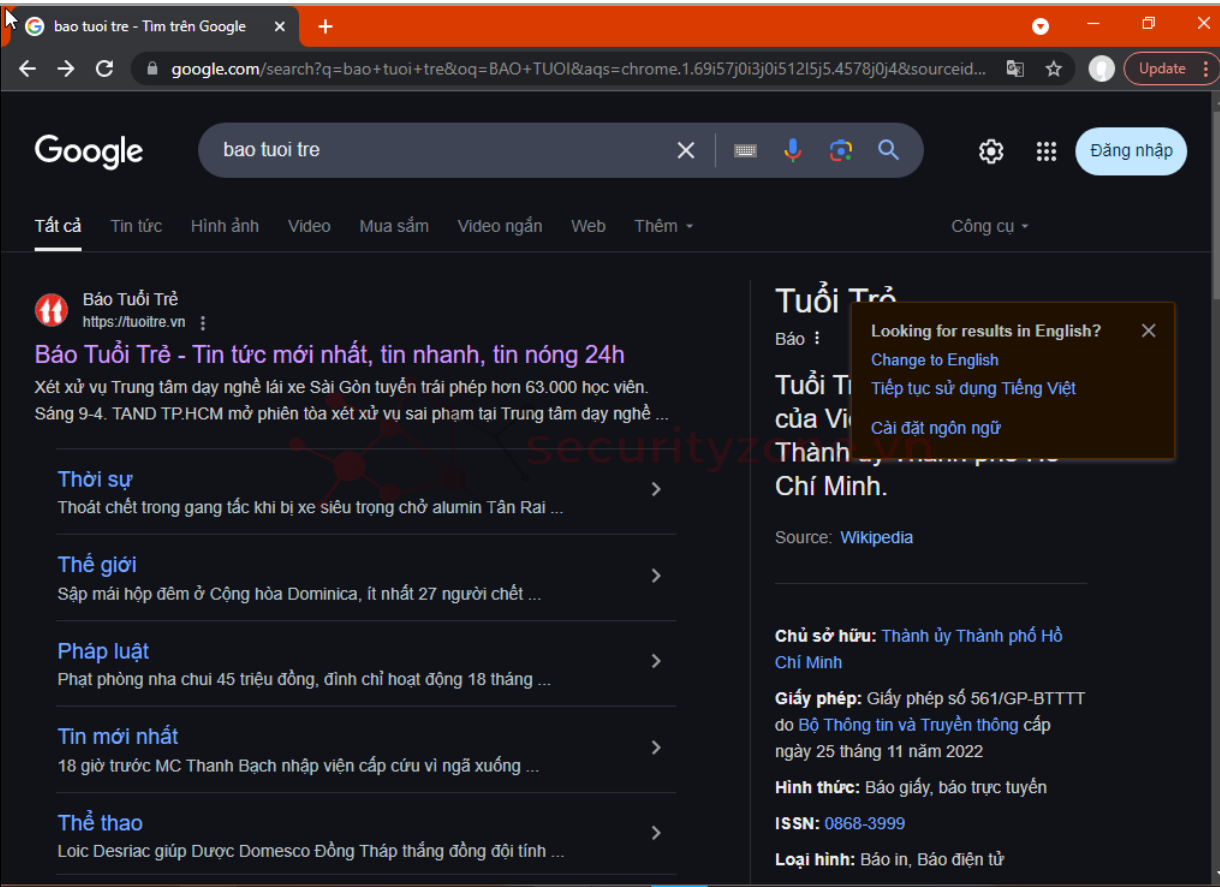

- Kiểm tra DNS

- Sử dụng thử trình duyệt để truy cập

Đính kèm

Bài viết liên quan

Bài viết mới