root

Moderator

III. Cấu hình Failover

1. Một vài lưu ý

- Khi khởi động 1 ASA được khởi động lên và phát hiện có 1 ASA đã làm Active thì nó sẽ tự động chuyển về Standby cho dù nó được cấu hình ở mode Primary. (preempt)

- Khi ASA được khởi động lên và nó không phát hiện bất kì 1 con ASA nào ở mode Active thì nó sẽ tự động chuyển về mode Active cho dù nó được cấu hình ở mode Secondary

- Active – Active Failover và Asymmetric Routing

- Truy cập web của Host A. Khi truy cập web host A sử dụng HTTP nên cần phải thực hiện "three way handshake"

2. Các bước cấu hình Failover Active - Standby

- Bước 1:

- Bước 2:

- Bước 3: Thiết lập key cho failover ( Có hay không đều được)

- Bước 4: Xác định con ASA làm Active

- Bước 5: Bật đường Stateful Failover lên ( Có hay không đều được)

- Bước 6: bật chức năng Failover lên

- Bước 7: Cấu hình trên ASA Standby. Gõ giống y chang như trên ASA Active. Các bạn chỉ cần gõ các câu lệnh sau để bật đường failover link, còn các cấu hình khác thì con Active sẽ đổ xuống cho con Standby, bạn không cần thực hiện cấu hình cho con Standby nữa.

3. Cấu hình Active/Active Failover

- Bước 1: Lựa chọn failover link, giống như trên

- Bước 2: Cấp IP cho failover link, giống như trên

- Bước 3: Thiết lập failover key, giống như trên

- Bước 4: Thiết lập primary ASA, giống trên

- Bước 5: Bật Stateful failover, giống trên

- Bước 6: Thiết lập failover Group.

Tạo 2 group:

- Bước 7: Chỉ định membership cho failover group

Nhét context vào trong Group

- Bước 8: cấp IP

- Bước 9: Thiết lập asymmetric routing ( Có hay không đều được)

- Bước 10: Bật Failover

- Bước 11: Config failover trên ASA Standby

4. Cấu hình Interface Level Redundancy

- Tạo interface Redundant và nhóm các interface vật lý vào trong interface redundant đó

5. Failover Commands

- Để đề phòng vấn đề tắt mở liên tục ASA gây ra tình trạng Swap-MAC làm bảng CAM của SW có thể không đúng. Thì các bạn sẽ thực hiện gán MAC cứng luôn cho ASA Active

6. Managing Failover Timers

- Unit: Mỗi giây nó gửi 1 lần để giám sát trạng thái của Failover control interface

- Interface: Mỗi 15s nó gửi 1 lần để giám sát các data-passive interface

7. Để kiểm tra.

- Dùng lệnh "sh failover" để kiểm tra trạng thái của Failover

1. Một vài lưu ý

- Khi khởi động 1 ASA được khởi động lên và phát hiện có 1 ASA đã làm Active thì nó sẽ tự động chuyển về Standby cho dù nó được cấu hình ở mode Primary. (preempt)

- Khi ASA được khởi động lên và nó không phát hiện bất kì 1 con ASA nào ở mode Active thì nó sẽ tự động chuyển về mode Active cho dù nó được cấu hình ở mode Secondary

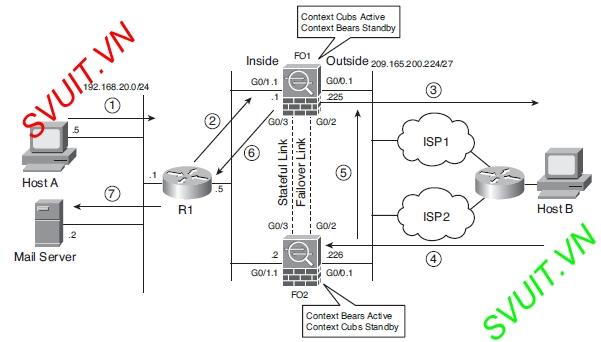

- Active – Active Failover và Asymmetric Routing

- Truy cập web của Host A. Khi truy cập web host A sử dụng HTTP nên cần phải thực hiện "three way handshake"

- Bước 1: Host A gửi gói SYN đến cho Gateway Router.

- Bước 2: Router sẽ xem trong bảng định tuyến và forward gói SYN đến cho FO1 vì context Cubs trên FO1 đang là Active.

- Bước 3: Context Cubs của FO1 sẽ lưu session gói SYN của Host A. Và nó gửi gói SYN của Client tới cho Host B thông qua ISP1

- Bước 4:

- Nhưng vấn đề xảy ra là gói tin SYN/ACK trả về của Host B có thể đi qua ISP2 thay vì ISP1 và ISP2 gửi gói SYN/ACK này cho FO2.

- Mà trên FO2 context Bears mới là active, còn context Cubs là Standby. Nên nó sẽ kiểm tra trong Bears thì không thấy connection nào hết => FO2 sẽ sẽ drop gói tin SYN/ACK này.

- Bước 5:

- Để giải quyết vấn đề này trên ASA hỗ trợ thêm tính năng “Asymmetric Routing”.

- Dựa vào đường Stateful link, context Cubs trên FO2 sẽ nhận được full bảng trạng thái từ FO1. Asymmetric Routing sẽ phụ thêm bằng cách nhìn vào bảng trạng thái của context Cubs được đồng bộ từ FO1 xem có session ACK của host A khởi tạo không.

- Nếu có lúc này nó sẽ forward gói SYN\ACK của host B cho context Cubs trên FO1 qua interface outside của nó. Nó sẽ forward cho đến khi kết nối này chấm dứt

- Bước 6: FO1 nhìn vào bảng session và forward gói SYN/ACK này cho Router

- Bước 7: Router forward về cho Host A

2. Các bước cấu hình Failover Active - Standby

- Bước 1:

- Lựa chọn interface làm đường Failover Link

//folink: là nameif của đường failover link, tên này tùy các bạn đặt,

//GigabitEthernet0/2: interface g0/2 sẽ được làm đường failover link

//GigabitEthernet0/2: interface g0/2 sẽ được làm đường failover link

Mã:

FO1(config)# failover lan interface folink GigabitEthernet0/2- Ở đây bạn có thể sử dụng interface Management làm đường failover link cũng được. Để sử dụng thì bạn sử dụng lệnh sau để đưa Management interface về thành interface bình thường

Mã:

FO1(config)#management-only- Đặt IP cho đường failover link interface đó

Mã:

FO1(config)# failover interface ip folink 10.10.10.1 255.255.255.252 standby 10.10.10.2- Đặt IP cho các interface khác như bình thường chỉ có thêm là bạn cấp thêm IP cho Standby

- Bước 3: Thiết lập key cho failover ( Có hay không đều được)

Mã:

FO1(config)# failover key cisco123

Mã:

FO1(config)# failover lan unit primary

Mã:

FO1(config)# failover link StatefulLink GigabitEthernet0/3

FO1(config)# failover interface ip StatefulLink 10.10.10.5 255.255.255.252 standby 10.10.10.6- Nếu các bạn muốn sử dụng chung đường Failover Link và đường Stateful Link thì các bạn dung lệnh sau

Mã:

FO1(config)# failover link StatefulLink- Để giới hạn các giao thức được replication trên đường stateful. Ví dụ chỉ synchronize http

Mã:

FO1(config)# failover replication http

Mã:

FO1(config)# failover

Mã:

FO2(config)#interface gi0/2

FO2(config)#no shutdown

FO2(config)#failover lan unit secondary

FO2(config)#failover lan interface folink GigabitEthernet0/2

FO2(config)#failover key cisco123

FO2(config)#failover interface ip folink 10.10.10.1 255.255.255.252 standby 10.10.10.2

FO2(config)#failover- Bước 1: Lựa chọn failover link, giống như trên

- Bước 2: Cấp IP cho failover link, giống như trên

- Bước 3: Thiết lập failover key, giống như trên

- Bước 4: Thiết lập primary ASA, giống trên

- Bước 5: Bật Stateful failover, giống trên

- Bước 6: Thiết lập failover Group.

Tạo 2 group:

- Group 1: Active

- Group 2: Standby

Mã:

Chicago(config)# failover group 1

Chicago(config-fover-group)# preempt 15

Chicago(config-fover-group)# replication http

Chicago(config-fover-group)# failover group 2

Chicago(config-fover-group)# secondary

Chicago(config-fover-group)# preempt 15

Chicago(config-fover-group)# replication http- Bước 7: Chỉ định membership cho failover group

Nhét context vào trong Group

- Context Cubs: Active

- Context Bears: Standby

Mã:

Chicago(config)# context Cubs

Chicago(config-ctx)# join-failover-group 1

Chicago(config-ctx)# context Bears

Chicago(config-ctx)# join-failover-group 2- Vào từng context và cấu hình gán IP như ở trên kia.

Mã:

Chicago(config)# change context Bears

Chicago/Bears(config)# interface GigabitEthernet0/0.1

Chicago/Bears(config-if)# ip address 209.165.200.225 255.255.255.224 Standby 209.165.200.226

Chicago/Bears(config-if)# interface GigabitEthernet0/1.1

Chicago/Bears(config-if)# ip address 192.168.10.1 255.255.255.0 standby 192.168.10.2- Bước 9: Thiết lập asymmetric routing ( Có hay không đều được)

- Để kích hoạt tính năng “asymmetric routing” các bạn vào interface outside của context đó và gõ lệnh “asr-group 1” để active nó lên

Mã:

Chicago/Bears(config)# interface GigabitEthernet0/0.1

Chicago/Bears(config-if)# ip address 209.165.200.225 255.255.255.224 standby 209.165.200.226

Chicago/Bears(config-if)# asr-group 1- Bước 11: Config failover trên ASA Standby

4. Cấu hình Interface Level Redundancy

- Tạo interface Redundant và nhóm các interface vật lý vào trong interface redundant đó

Mã:

Chicago(config)# interface Redundant1

Chicago(config-if)# member-interface GigabitEthernet0/2

Chicago(config-if)# member-interface GigabitEthernet0/3

Chicago(config-if)# nameif EmailDMZ

Chicago(config-if)# security-level 50

Chicago(config-if)# ip address 192.168.20.1 255.255.255.0

Chicago(config)# interface redundant1

Chicago(config-if)# member-interface GigabitEthernet0/2

Chicago(config-if)# member-interface GigabitEthernet0/3

Chicago(config-if)# interface redundant1.100

Chicago(config-subif)# vlan 100

Chicago(config-subif)# description Outside Interface for Bears

Chicago(config-subif)# exit

Chicago(config)# context Bears

Chicago(config-ctx)# allocate-interface redundant1.1005. Failover Commands

- Để đề phòng vấn đề tắt mở liên tục ASA gây ra tình trạng Swap-MAC làm bảng CAM của SW có thể không đúng. Thì các bạn sẽ thực hiện gán MAC cứng luôn cho ASA Active

Mã:

Chicago(config)# failover mac address GigabitEthernet0/2 0000.1111.2222 0000.1111.22236. Managing Failover Timers

- Unit: Mỗi giây nó gửi 1 lần để giám sát trạng thái của Failover control interface

- Interface: Mỗi 15s nó gửi 1 lần để giám sát các data-passive interface

Mã:

Chicago(config)# failover polltime unit msec 500 holdtime 3

Chicago(config)# failover polltime interface 6 holdtime 30

- Dùng lệnh "sh failover" để kiểm tra trạng thái của Failover

Mã:

Chicago(config)# show failover

Failover On

Failover unit Primary

Failover LAN Interface: FOCtrlIntf GigabitEthernet0/2 (up)

Unit Poll frequency 500 milliseconds, holdtime 3 seconds<snip>

Sửa lần cuối:

Bài viết liên quan

Bài viết mới