root

Moderator

I. Quy trình xây dựng đường hầm IPSEC-VPN

- Xây dựng IPSEC VPN trải qua 2 giai đoạn

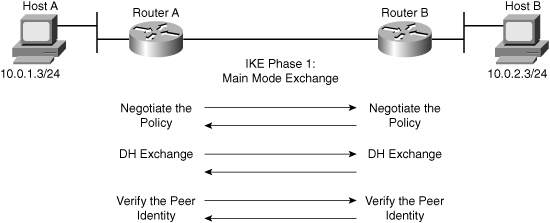

1. IKE phase 1:

- Đàm phán về Policy

- Đàm phán về Diffie hellman

- Xác thực peer- Xây dựng đường hầm ISAKMP sử dụng 1 trong 2 mode :

1.1 Main mode : Thường dùng cho Site-to-site. Sử dụng tất cả 6 thông điệp nói chuyện qua lại. 6 thông điệp đó trải qua 3 bước làm việc gồm :

- Bước 1 : Thống nhất Policy giống nhau (encryption, pre-share key…

1.2 Agressive mode : Sử dụng 3 thông điệp. Thường dùng chi client-to-site

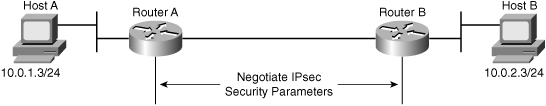

2. IKE Phase 2

- Xây dựng đường hầm IPSEC thì dùng Quick mode : Đường hầm IPSEC là đường hầm 1 chiều

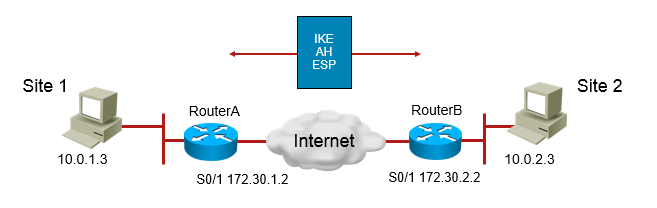

II. Cấu hình IPSEC site-to-site

1. Các bước cấu hình VPN site-to-site

- Như ở trên thì IPSEC VPN sẽ phải cấu hình qua 2 phase.

- Để cấu hình VPN site-to-site bạn cần trải qua 5 bước cấu hình

1.1 Interesting traffic:

Là traffic cần bảo vệ để đi vào được hầm. ví dụ như gói tin ra internet thì đi bình thường, gói tin đi từ Host A qua Host B mới cần được bảo vệ gọi là Interesting traffic

- Đảm bảo ACL cho phép các traffic của IPSEC-VPN đi qua

- Tạo các Policy để xây dựng đường hầm ISAKMP

- Cấu hình transform set để mã hóa dữ liệu

- Transform set dùng để thương lượng trong suốt quá trình IKE phase 2. Bạn có thể cấu hình nhiều transform set

- Transform set là sự kết hợp giữa:

- Khi 1 transform set giống nhau được tìm thấy thì nó sẽ sử dụng để bảo vệ dữ liệu trên đường truyền.

1.4 Crypto ACLs:

- Dùng để mô tả traffic nào cần được bảo vệ và traffic nào thì không cần

1.5 Crypto Map

- Tạo đường hầm IPSEC tạo chính sách tên mymap để:

2. Config

2.1. Đảm bảo traffic VPN không bị ACLs block2.2 Cấu hình IKE phase 1

- Thiết lập các chính sách

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]RouterA(config)#crypto ipsec transform -set mine esp-des[/TD]

[/TR]

[/TABLE]

2.4 Cấu hình crypto ACLs

- Xác định traffic cần được bảo vệ và ACLs được sử dụng là kiểu Extended

- Xác định peer-VPN

[TABLE="class: outer_border, width: 550"]

[TR]

[TD]RouterA(config)#crypto map mymap 10 ipsec-isakmp

RouterA(config-crypto-map)#match address 110

RouterA(config-crypto-map)#set peer 172.30.2.2 default

RouterA(config-crypto-map)#set peer 172.30.3.2

RouterA(config-crypto-map)#set pfs group1

RouterA(config-crypto-map)#set tranform-set mine

RouterA(config-crypto-map)#set security-association lifetime seconds 86400[/TD]

[/TR]

[/TABLE]

- Cuối cùng là apply lên interface

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]RouterA (config)#interface serial0/1

RouterA (config -if)#crypto map mymap[/TD]

[/TR]

[/TABLE]

- Các bạn thực hiện cấu hình hoàn toàn tương tự trên Router bên kia

3. Show and test

- Các lệnh show

- Xây dựng IPSEC VPN trải qua 2 giai đoạn

1. IKE phase 1:

- Đàm phán về Policy

- Đàm phán về Diffie hellman

- Xác thực peer- Xây dựng đường hầm ISAKMP sử dụng 1 trong 2 mode :

1.1 Main mode : Thường dùng cho Site-to-site. Sử dụng tất cả 6 thông điệp nói chuyện qua lại. 6 thông điệp đó trải qua 3 bước làm việc gồm :

- Bước 1 : Thống nhất Policy giống nhau (encryption, pre-share key…

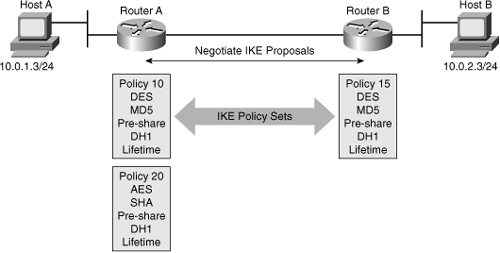

- DES: Kiểu mã hóa

- MD5: Thuật toán băm MD5 để xác thực

- Pre-share: Thống nhất sử dụng Pre-share key để xác thực

- DH1: Sử dụng Diffie Hellman group 1 để trao đổi khóa

- Lifetime: Quy đinh thời gian sống của đường hầm

- Bước 2 : Sử dụng DH để sinh ra key chung

- Bước 3 : Chứng thực . Có thể dùng

- Pre-share key

- RSA signatures

- RSA encrypted nonces.

1.2 Agressive mode : Sử dụng 3 thông điệp. Thường dùng chi client-to-site

2. IKE Phase 2

- Xây dựng đường hầm IPSEC thì dùng Quick mode : Đường hầm IPSEC là đường hầm 1 chiều

II. Cấu hình IPSEC site-to-site

1. Các bước cấu hình VPN site-to-site

- Như ở trên thì IPSEC VPN sẽ phải cấu hình qua 2 phase.

- Để cấu hình VPN site-to-site bạn cần trải qua 5 bước cấu hình

1.1 Interesting traffic:

Là traffic cần bảo vệ để đi vào được hầm. ví dụ như gói tin ra internet thì đi bình thường, gói tin đi từ Host A qua Host B mới cần được bảo vệ gọi là Interesting traffic

- Đảm bảo ACL cho phép các traffic của IPSEC-VPN đi qua

- ESP port 50

- AH port 51

- UDP port 500 (ISAKMP)

- Tạo các Policy để xây dựng đường hầm ISAKMP

- Kiểu mã hóa

- Thuật toán băm MD5 để xác thực

- Kiểu xác thực

- Group DH sử dụng để trao đổi khóa

- Lifetime: Quy đinh thời gian sống của đường hầm

- Cấu hình transform set để mã hóa dữ liệu

- Transform set dùng để thương lượng trong suốt quá trình IKE phase 2. Bạn có thể cấu hình nhiều transform set

- Transform set là sự kết hợp giữa:

- Cơ chế cho việc chứng thực: chính sách AH

- Cơ chế cho việc mã hóa: chính sách ESP

- Chế độ IPSec (phương tiện truyền thông cùng với đường hầm bảo mật)

- Khi 1 transform set giống nhau được tìm thấy thì nó sẽ sử dụng để bảo vệ dữ liệu trên đường truyền.

1.4 Crypto ACLs:

- Dùng để mô tả traffic nào cần được bảo vệ và traffic nào thì không cần

1.5 Crypto Map

- Tạo đường hầm IPSEC tạo chính sách tên mymap để:

- Áp policy vào đường hầm

- Khai báo peer (IP của đầu VPN bên kia)

2. Config

2.1. Đảm bảo traffic VPN không bị ACLs block

RouterA#show access-lists

access-list 102 permit ahp host 172.30.2.2 host 172.30.1.2

access-list 102 permit esp host 172.30.2.2 host 172.30.1.2

access-list 102 permit udp host 172.30.2.2 host 172.30.1.2 eq isakmp

- Thiết lập các chính sách

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]RouterA(config)#crypto isakmp policy 110

RouterA(config–isakmp)#authentication pre-share

RouterA(config–isakmp)#encryption des

RouterA(config–isakmp)#group 1

RouterA(config–isakmp)#hash md5

RouterA(config–isakmp)#lifetime 86400[/TD]

[/TR]

[/TABLE]

2.3 Cấu hình transform-sets[TR]

[TD]RouterA(config)#crypto isakmp policy 110

RouterA(config–isakmp)#authentication pre-share

RouterA(config–isakmp)#encryption des

RouterA(config–isakmp)#group 1

RouterA(config–isakmp)#hash md5

RouterA(config–isakmp)#lifetime 86400[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]RouterA(config)#crypto ipsec transform -set mine esp-des[/TD]

[/TR]

[/TABLE]

- Xác định traffic cần được bảo vệ và ACLs được sử dụng là kiểu Extended

- permit: Mã hóa

- deny: không mã hóa

[TABLE="class: outer_border, width: 600"]

[TR]

[TD]RouterA(config)#access-list 110 permit tcp 10.0.1.0 0.0.0.255 10.0.2.0 0.0.0.255[/TD]

[/TR]

[/TABLE]

2.5 Cấu hình IPsec crypto Maps[TR]

[TD]RouterA(config)#access-list 110 permit tcp 10.0.1.0 0.0.0.255 10.0.2.0 0.0.0.255[/TD]

[/TR]

[/TABLE]

- Xác định peer-VPN

[TABLE="class: outer_border, width: 550"]

[TR]

[TD]RouterA(config)#crypto map mymap 10 ipsec-isakmp

RouterA(config-crypto-map)#match address 110

RouterA(config-crypto-map)#set peer 172.30.2.2 default

RouterA(config-crypto-map)#set peer 172.30.3.2

RouterA(config-crypto-map)#set pfs group1

RouterA(config-crypto-map)#set tranform-set mine

RouterA(config-crypto-map)#set security-association lifetime seconds 86400[/TD]

[/TR]

[/TABLE]

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]RouterA (config)#interface serial0/1

RouterA (config -if)#crypto map mymap[/TD]

[/TR]

[/TABLE]

3. Show and test

- Các lệnh show

[TABLE="class: outer_border, width: 500"]

[TR]

[TD]//Xem các policy IKE

show crypto isakmp policy

// Xem transform-set đã cấu hình

show crypto ipsec transform-set

// xem crypto-map

show crypto map[/TD]

[/TR]

[/TABLE]

- Kiểm tra trạng thái IPSEC[TR]

[TD]//Xem các policy IKE

show crypto isakmp policy

// Xem transform-set đã cấu hình

show crypto ipsec transform-set

// xem crypto-map

show crypto map[/TD]

[/TR]

[/TABLE]

RouterA#show crypto ipsec sa

Interface: Serial0/1

Crypto map tag: mymap, local addr. 172.30.1.2

local ident (addr/mask/prot/port): (172.30.1.2/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (172.30.2.2/255.255.255.255/0/0)

current_peer: 172.30.2.2

PERMIT, flacs={origin_is_acl,}

#pkts encaps: 21, #pkts encrypt: 21, #pkts digest 0

#pkts decaps: 21, #pkts decrypt: 21, #pkts verify 0

#send errors 0, #recv errors 0

local crypto endpt.: 172.30.1.2, remote crypto endpt.: 172.30.2.2

path mtu 1500, media mtu 1500

current outbound spi: 8AE1C9C

Bài viết liên quan

Bài viết mới