thanhan1310

Intern

Trong bài viết này, chúng ta sẽ tìm hiểu về kỹ thuật VLAN Tagging – một phương pháp quan trọng trong việc cấu hình các VLAN trên thiết bị mạng nhằm phân chia hệ thống thành nhiều mạng logic riêng biệt. Việc gán thẻ VLAN (VLAN ID) cho các gói tin tại các giao diện trunk giúp phân biệt lưu lượng của từng VLAN, từ đó tối ưu hóa quản lý, tăng cường bảo mật và cải thiện hiệu suất mạng. Đây là giải pháp lý tưởng cho các mô hình mạng doanh nghiệp cần tách biệt các bộ phận hoặc dịch vụ mà vẫn sử dụng hạ tầng vật lý chung.

MỤC LỤC

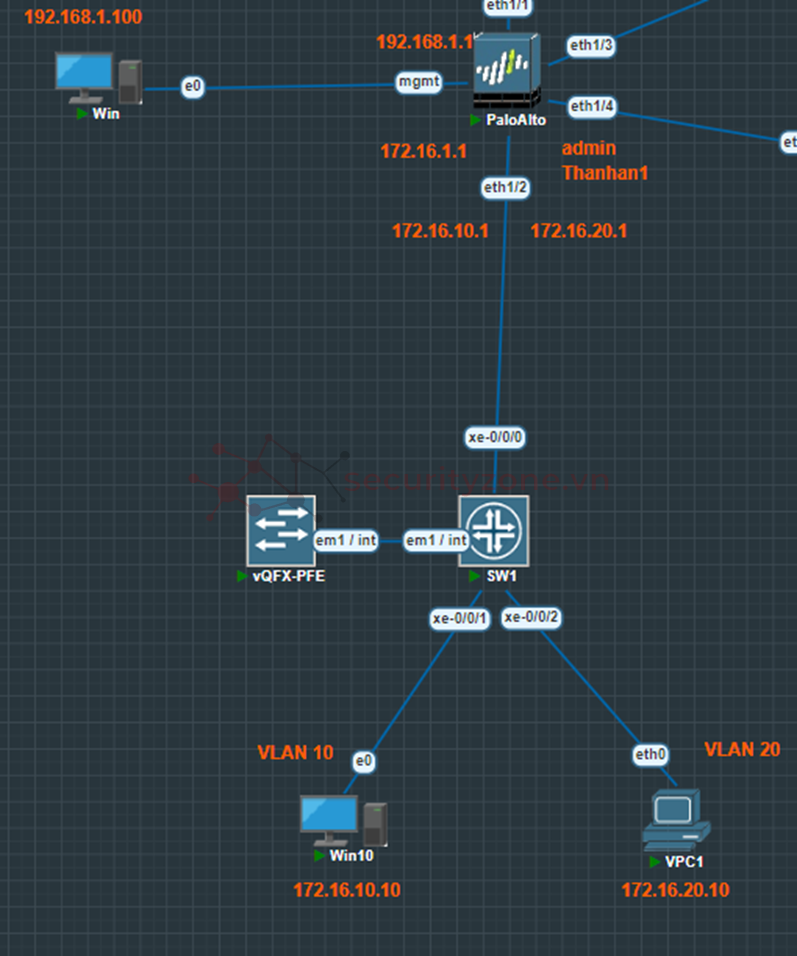

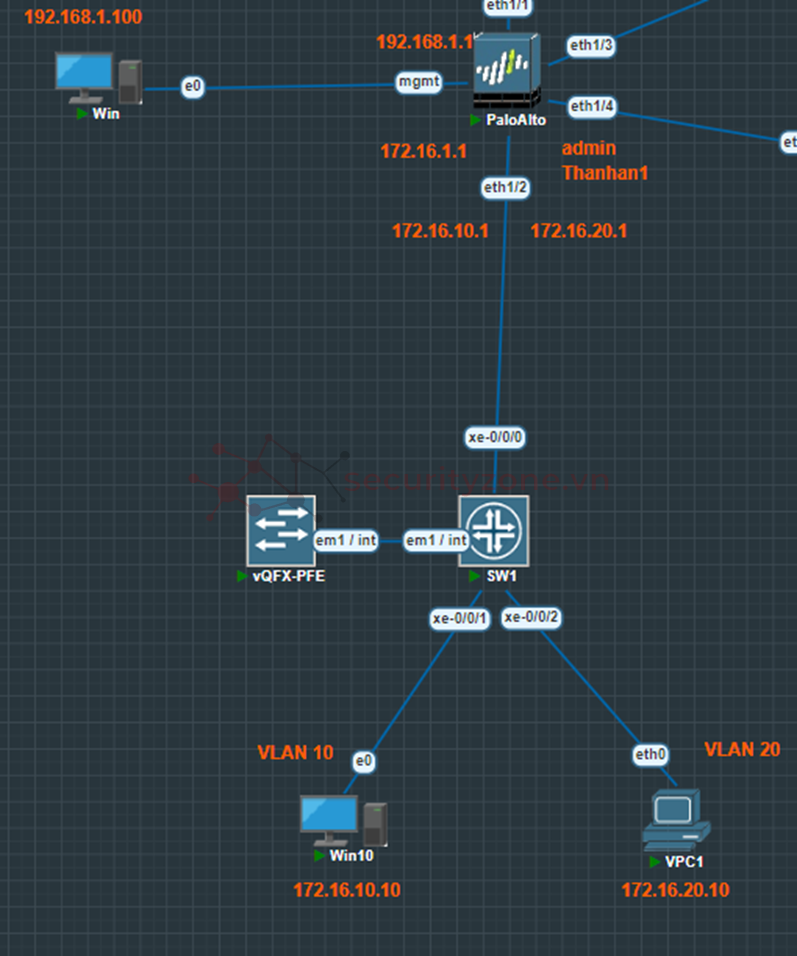

Sơ đồ mô hình

Đầu tiên ta cấu hình VLAN bình thường cho Switch, với cổng kết nối Switch và Firewall là trunk, còn Switch về PC là access

Tiếp theo ta tạo các sub interface cho từng VLAN

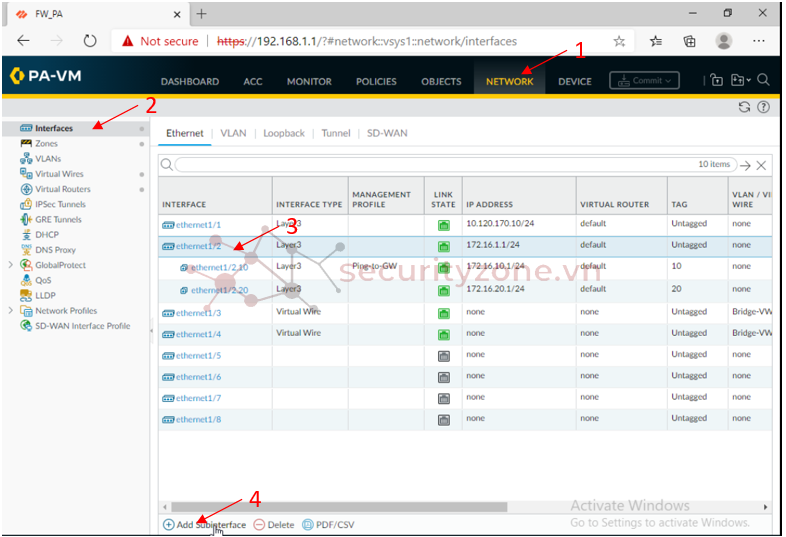

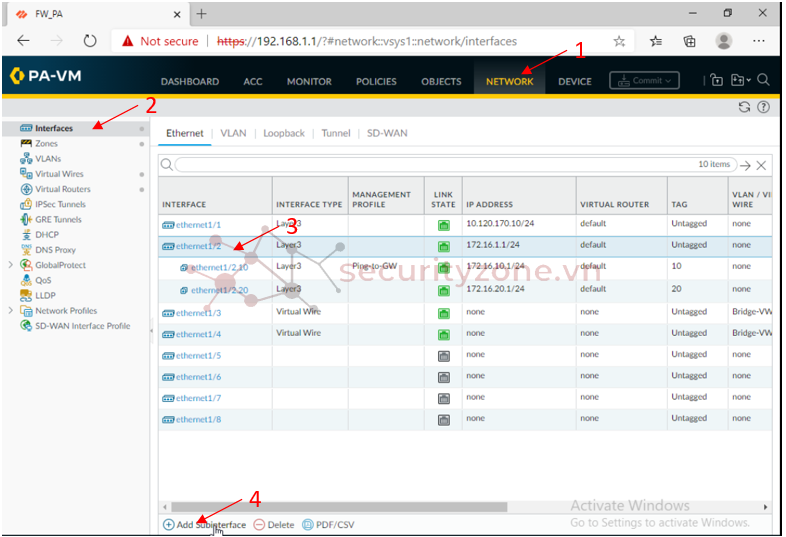

Ta vào Network > Interfaces > chọn vào cổng cần chia sub interface (ở đây là eth1/2) > chọn Add Subinterface

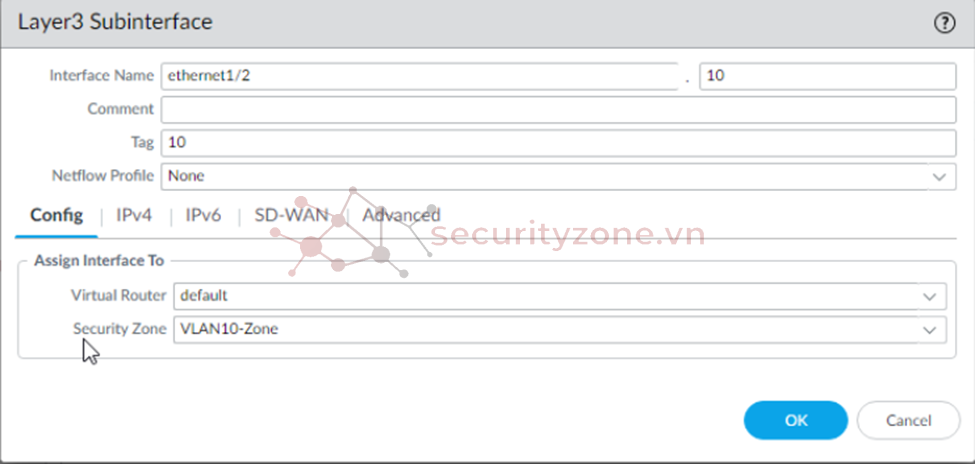

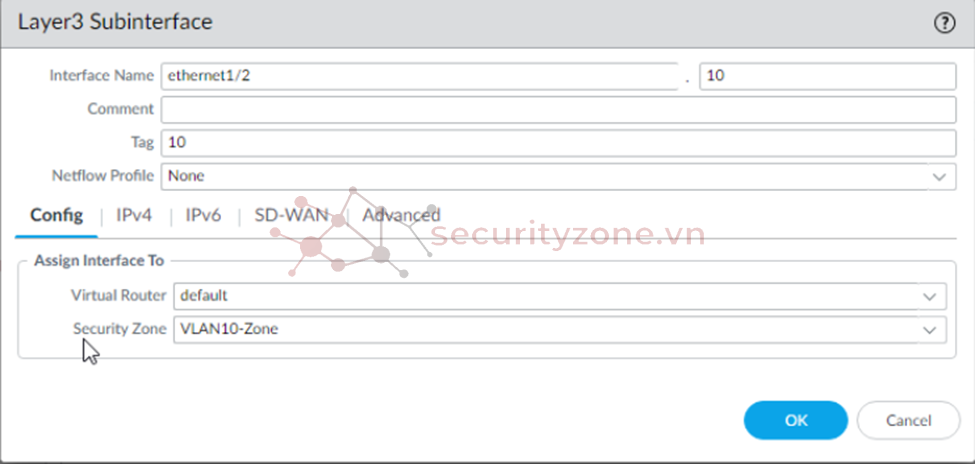

Ta điền tên interface là eth1/2.10, gắn Tag là 10, Virtual Router là default, tạo 1 Zone riêng là VLAN10-Zone

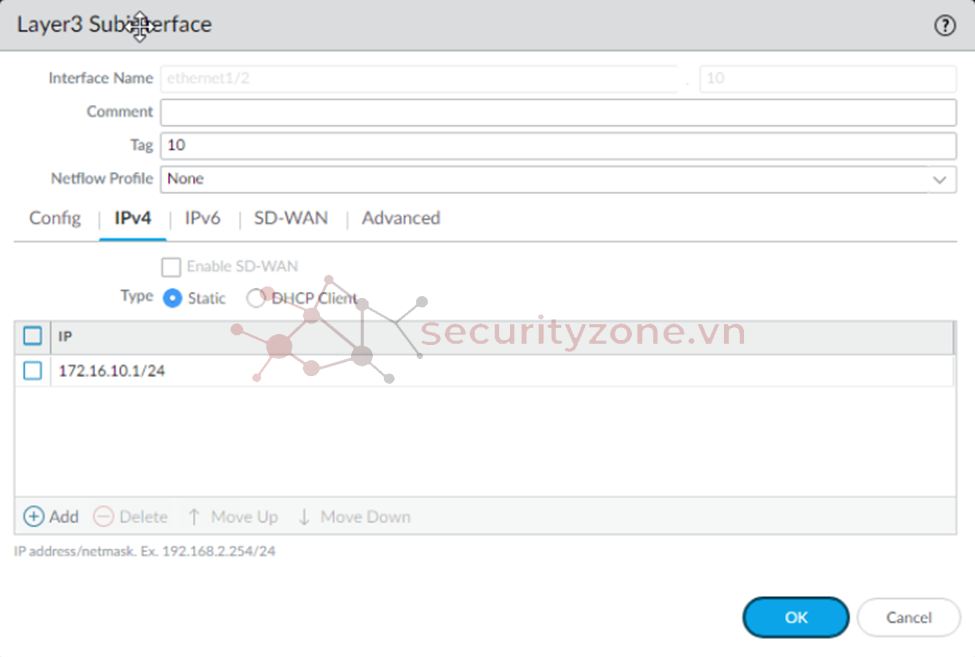

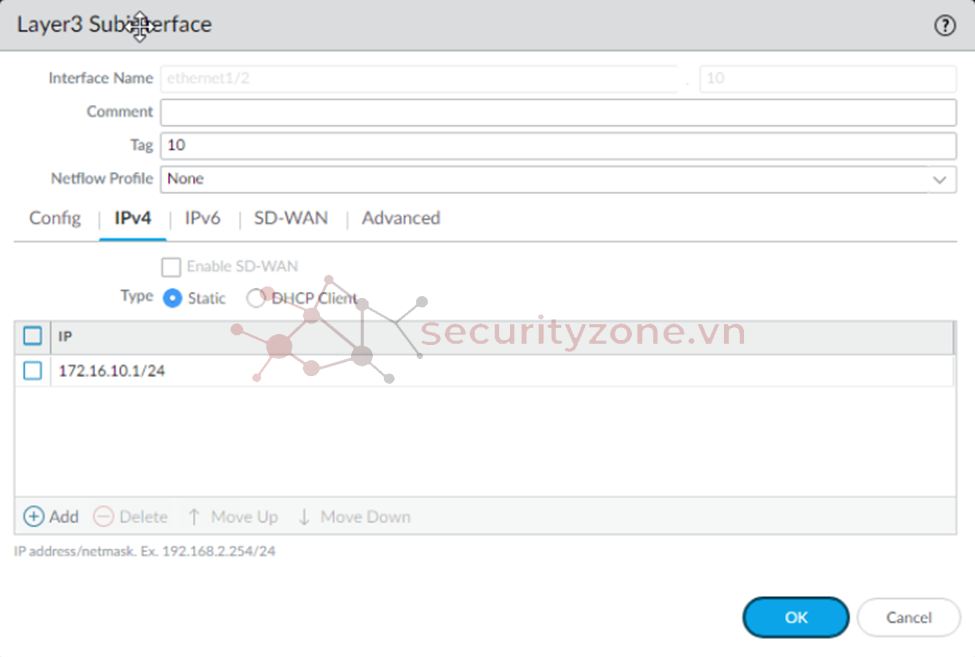

Đặt địa chỉ Ip cho sub interface này là 172.16.10.1/24

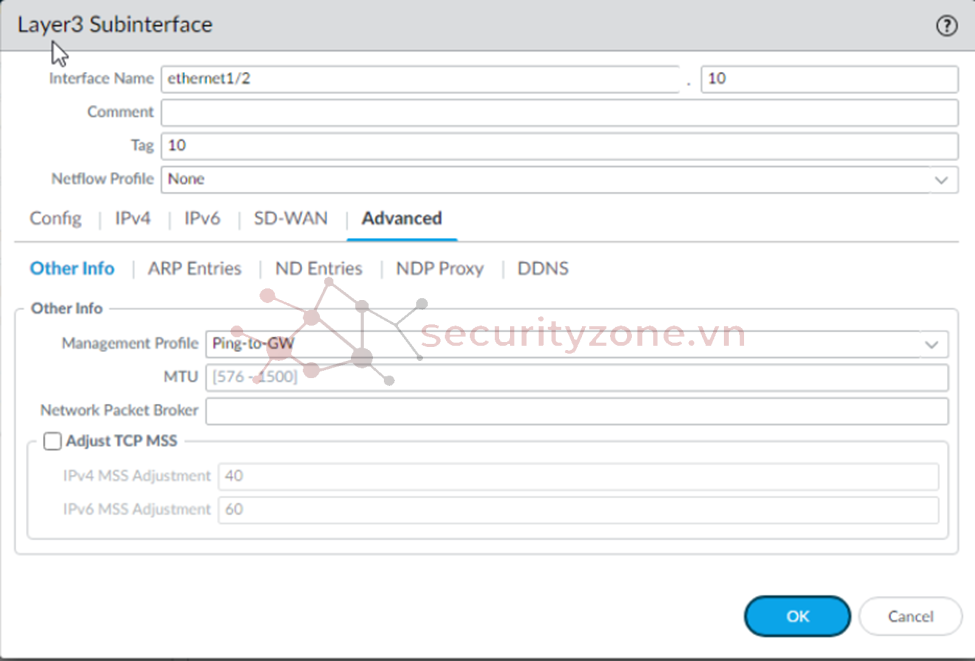

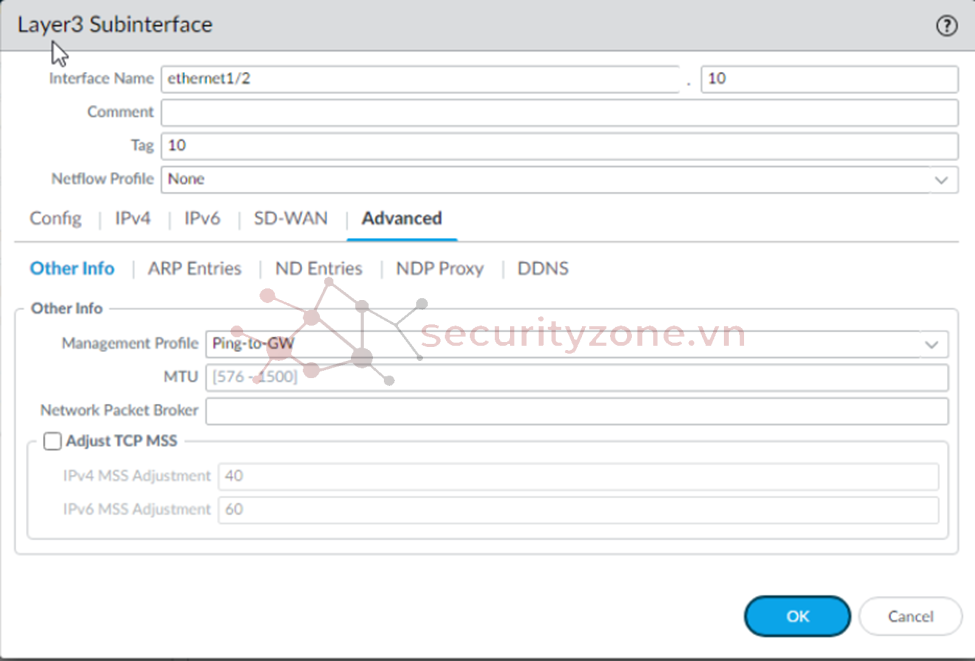

Ở phần Advanced, mình sẽ thêm 1 Management Profile (thông tin quản lí) là cho phép PC trong VLAN ping về GW

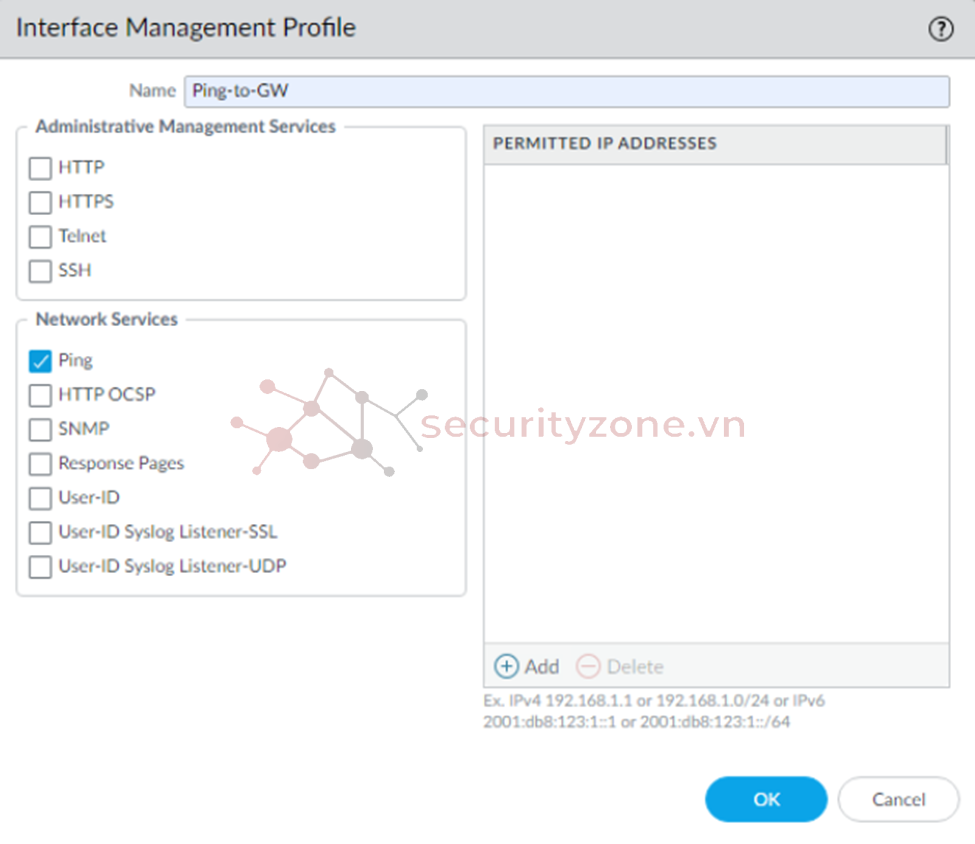

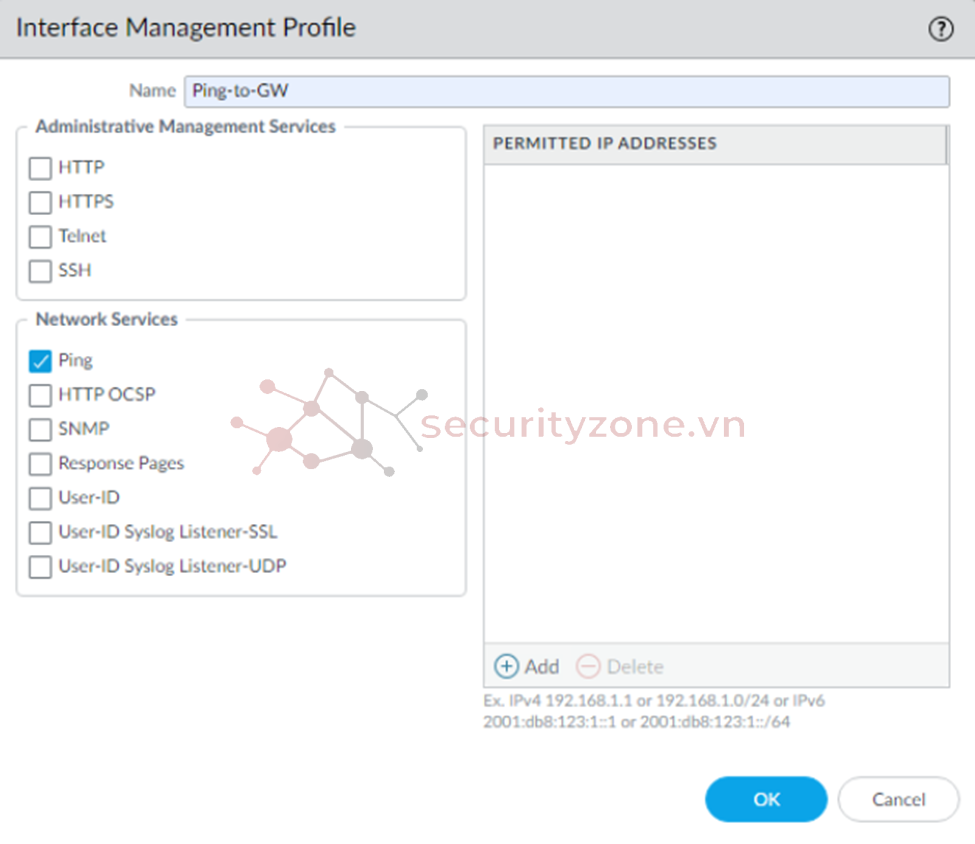

Ta đặt tên, chọn dịch vụ cho phép là Ping

Tương tự với eth1/2.20, nhưng mình sẽ không set advanced để test việc PC1 ping về GW nhưng PC2 thì không

Sau đó ta nhấn OK và commit cấu hình

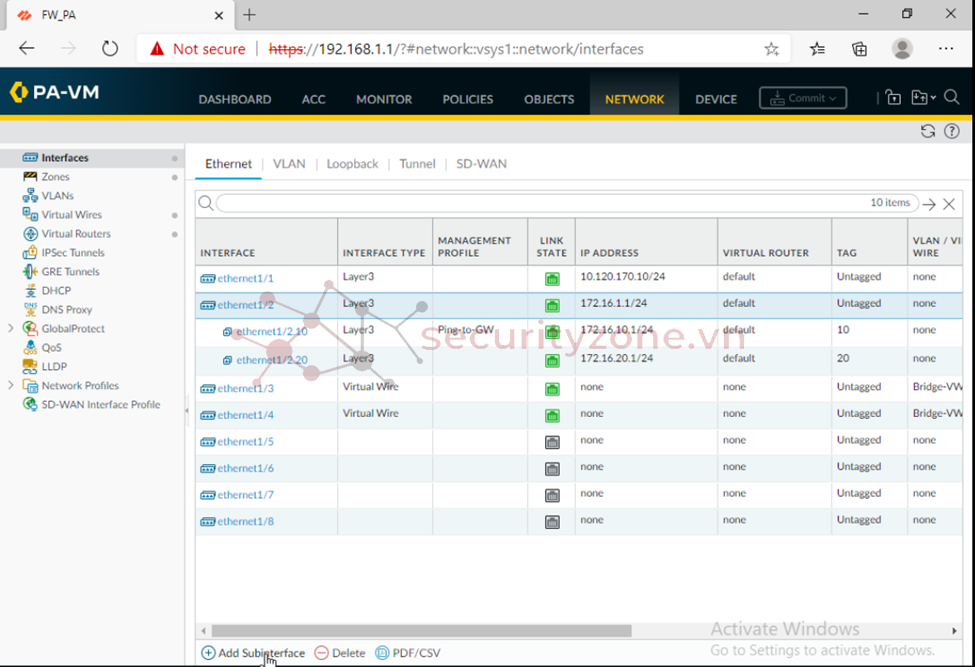

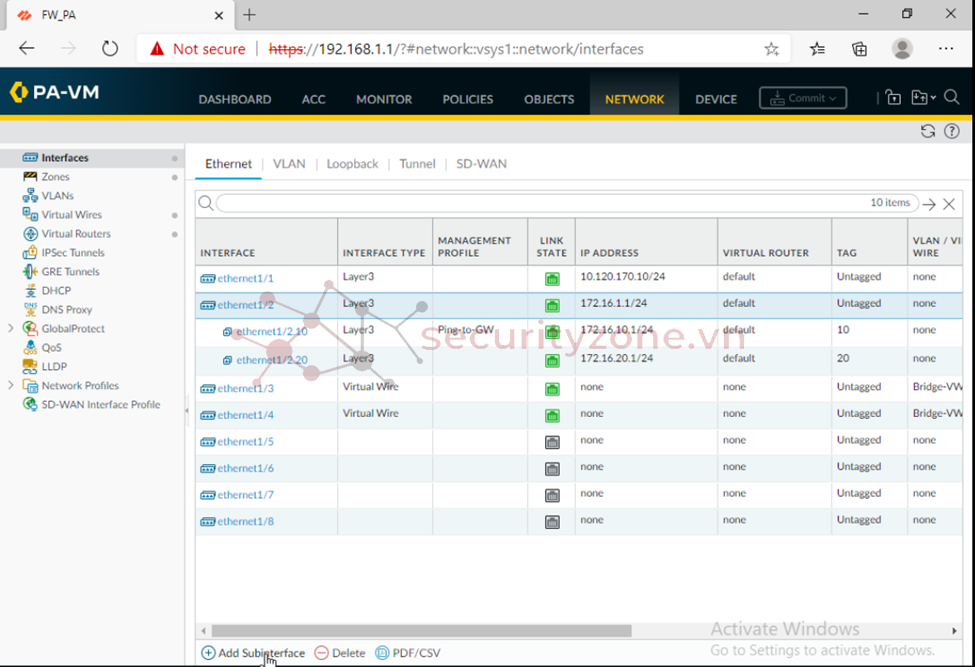

Giao diện sau khi cấu hình

Tiếp theo ta sẽ set Policy để 2 PC có thể giao tiếp với nhau

Ta vào Policy > Security > Add

Đặt tên là VLAN10-to-VLAN20 , Source Zone là VLAN10-Zone, Destination Zone là VLAN20-Zone, và chọn Allow Action

Tương tự với VLAN20-to-VLAN10

Sau đó ta nhấn OK và commit cấu hình

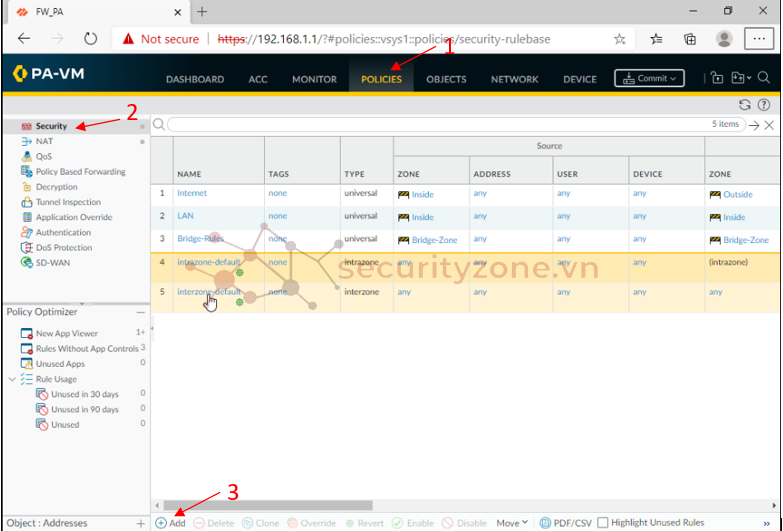

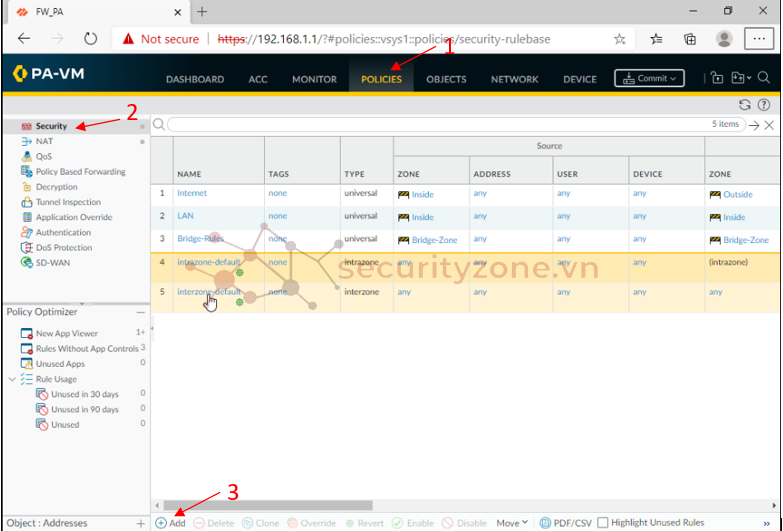

Giao diện sau khi cấu hình

Ping từ PC1 về GW và về Win10, ở đây PC1 không ping về GW được vì mình chưa cấu hình quản lí cho FW

Kiểm tra Logs

Ta vào Monitor > Logs > Traffic , sẽ thấy logs của 2 PC giao tiếp với nhau

MỤC LỤC

- Giới thiệu về sơ đồ mô hình, các thiết bị trong bài

- Cấu hình VLAN Tagging

Giới thiệu về các thiết bị

Ở đây mình có một con Windows 10 dùng để quản lý FW, một FW Palo Alto image 10.1.0, 1 Switch Juniper để chia VLAN và 2 PC mỗi VLAN để kiểm traSơ đồ mô hình

Đầu tiên ta cấu hình VLAN bình thường cho Switch, với cổng kết nối Switch và Firewall là trunk, còn Switch về PC là access

set vlans VLAN10 vlan-id 10

set vlans VLAN20 vlan-id 20

set interfaces xe-0/0/0 unit 0 family ethernet-switching interface-mode trunk

set interfaces xe-0/0/0 unit 0 family ethernet-switching vlan members VLAN10

set interfaces xe-0/0/0 unit 0 family ethernet-switching vlan members VLAN20

set interfaces xe-0/0/1 unit 0 family ethernet-switching interface-mode access

set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members VLAN10

set interfaces xe-0/0/2 unit 0 family ethernet-switching interface-mode access

set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members VLAN20

Tiếp theo ta tạo các sub interface cho từng VLAN

Ta vào Network > Interfaces > chọn vào cổng cần chia sub interface (ở đây là eth1/2) > chọn Add Subinterface

Ta điền tên interface là eth1/2.10, gắn Tag là 10, Virtual Router là default, tạo 1 Zone riêng là VLAN10-Zone

Đặt địa chỉ Ip cho sub interface này là 172.16.10.1/24

Ở phần Advanced, mình sẽ thêm 1 Management Profile (thông tin quản lí) là cho phép PC trong VLAN ping về GW

Ta đặt tên, chọn dịch vụ cho phép là Ping

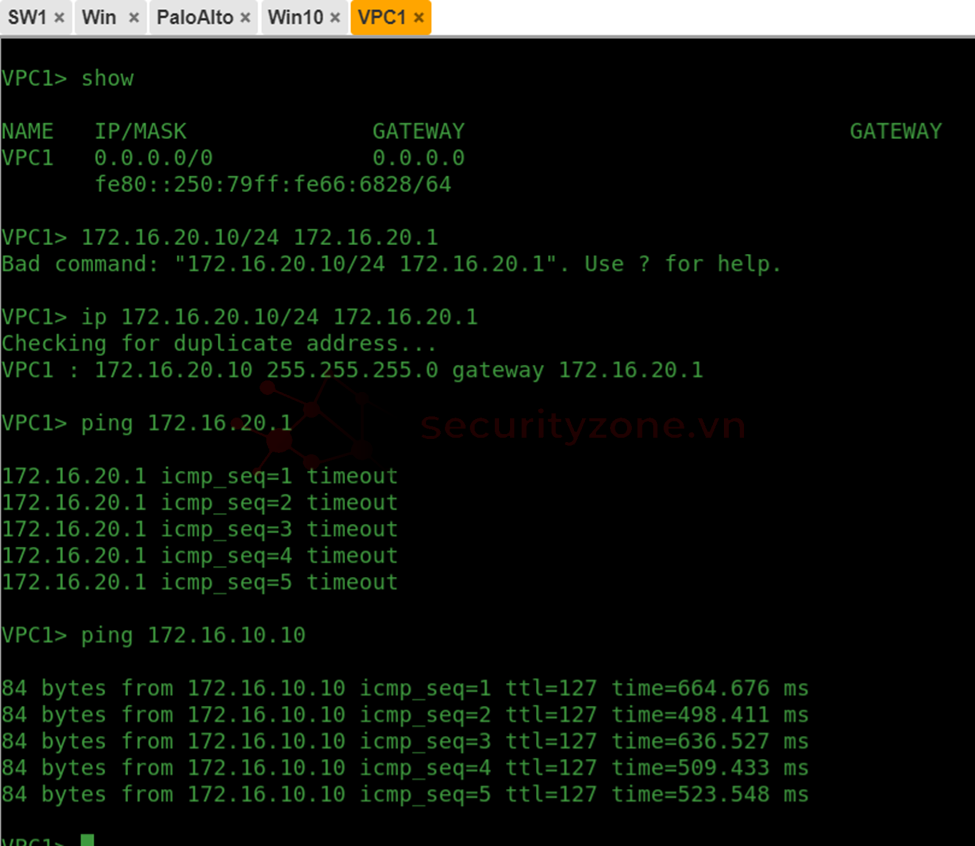

Tương tự với eth1/2.20, nhưng mình sẽ không set advanced để test việc PC1 ping về GW nhưng PC2 thì không

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

Tiếp theo ta sẽ set Policy để 2 PC có thể giao tiếp với nhau

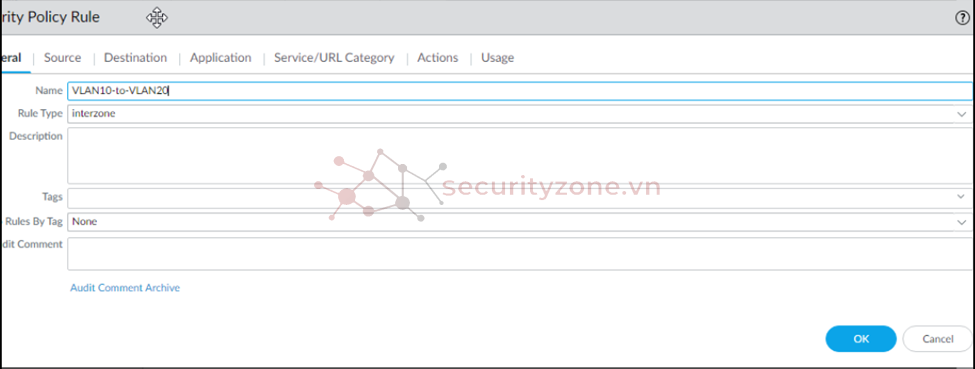

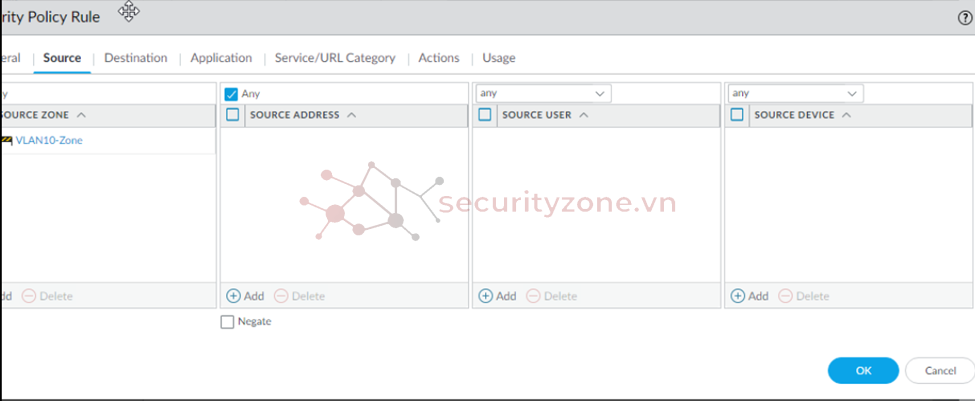

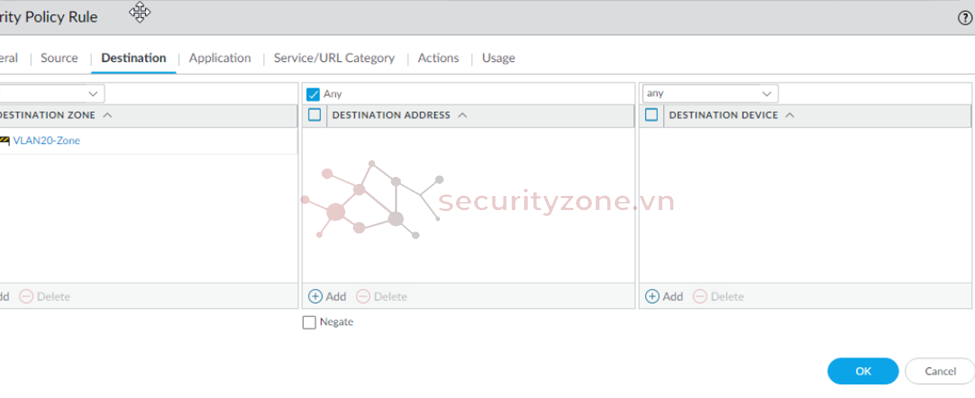

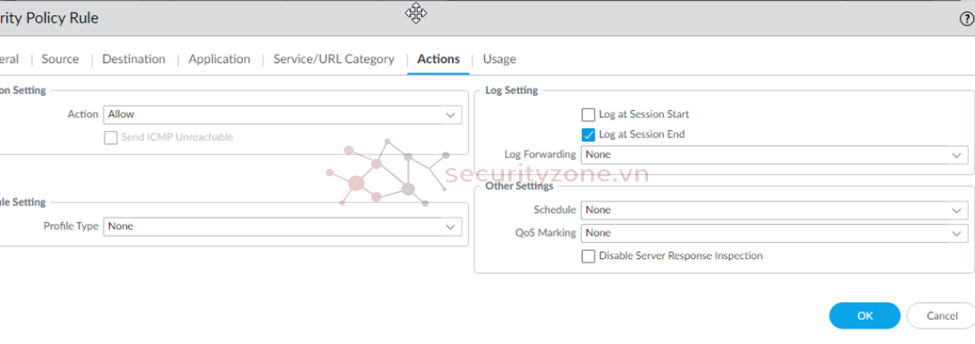

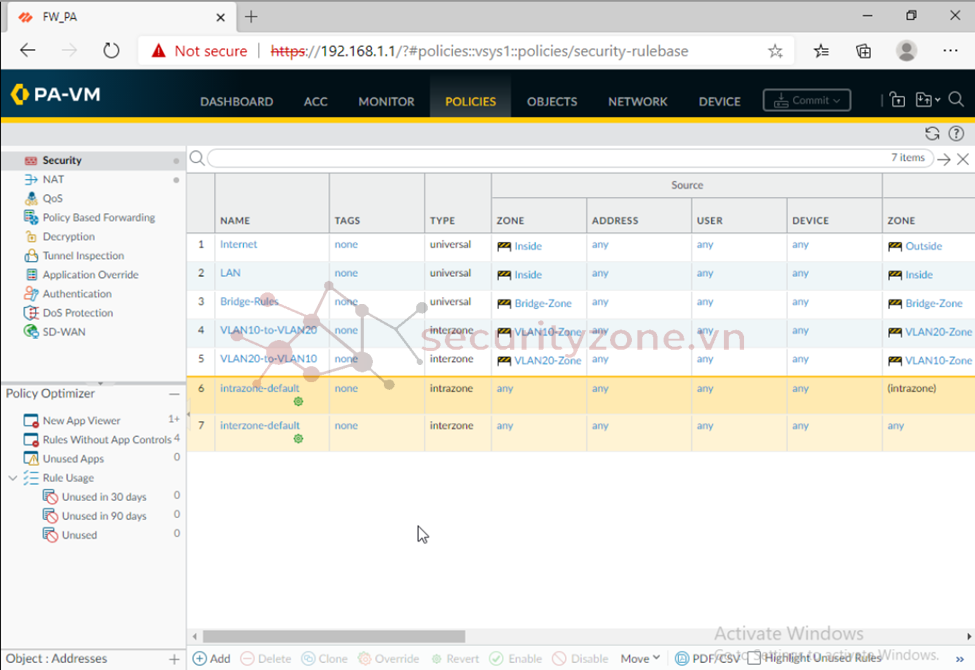

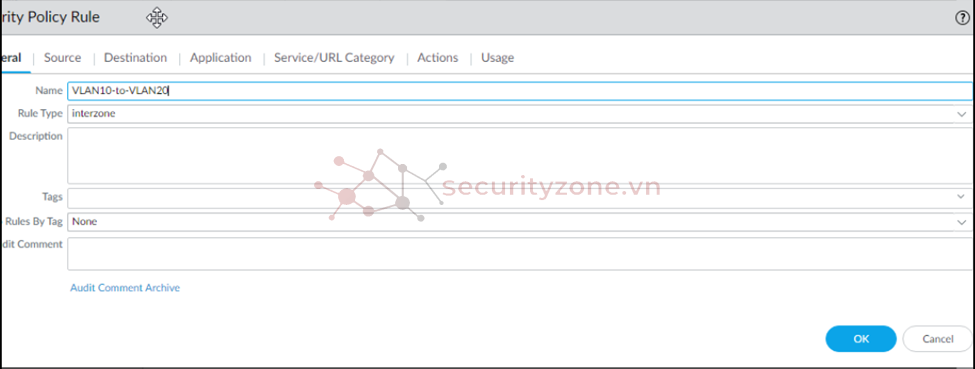

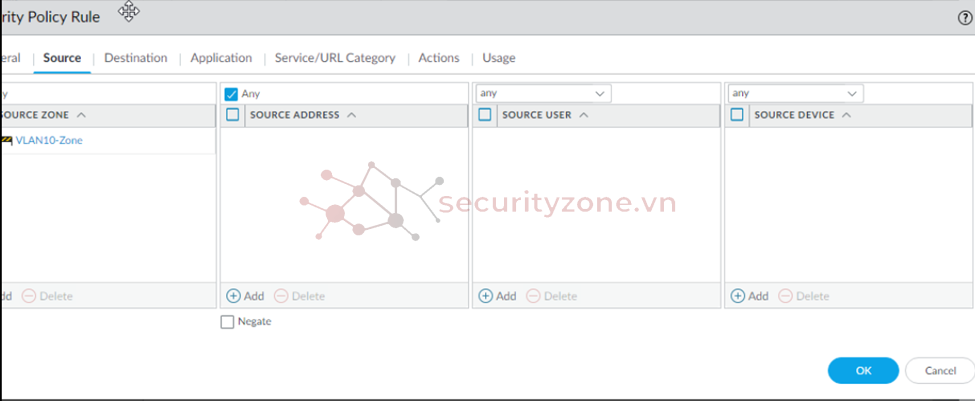

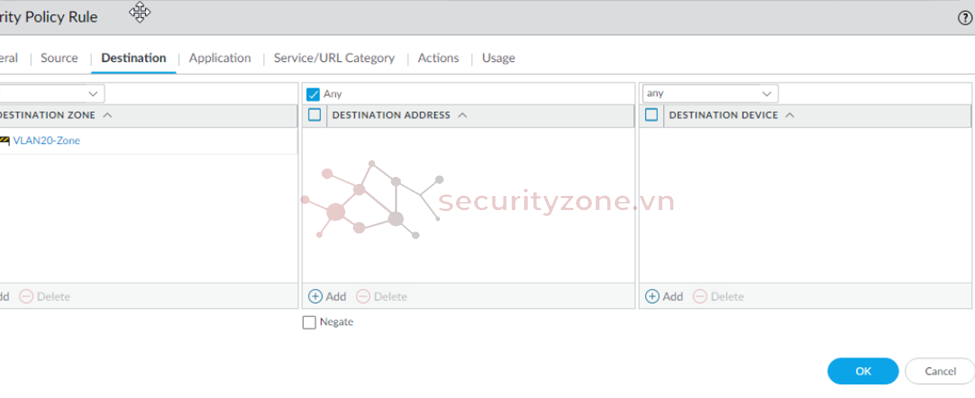

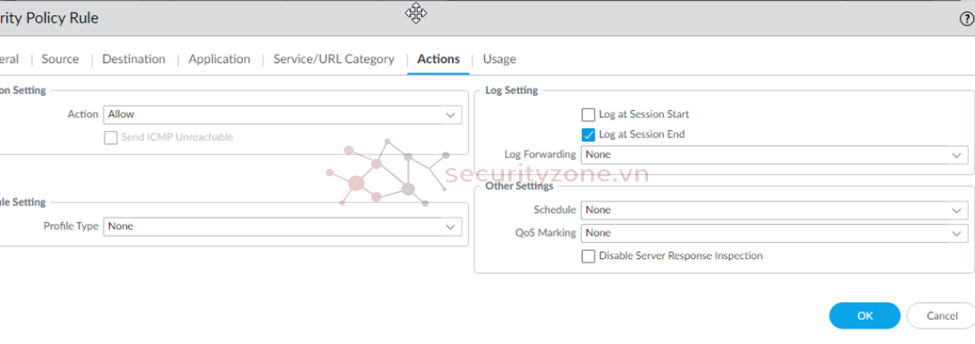

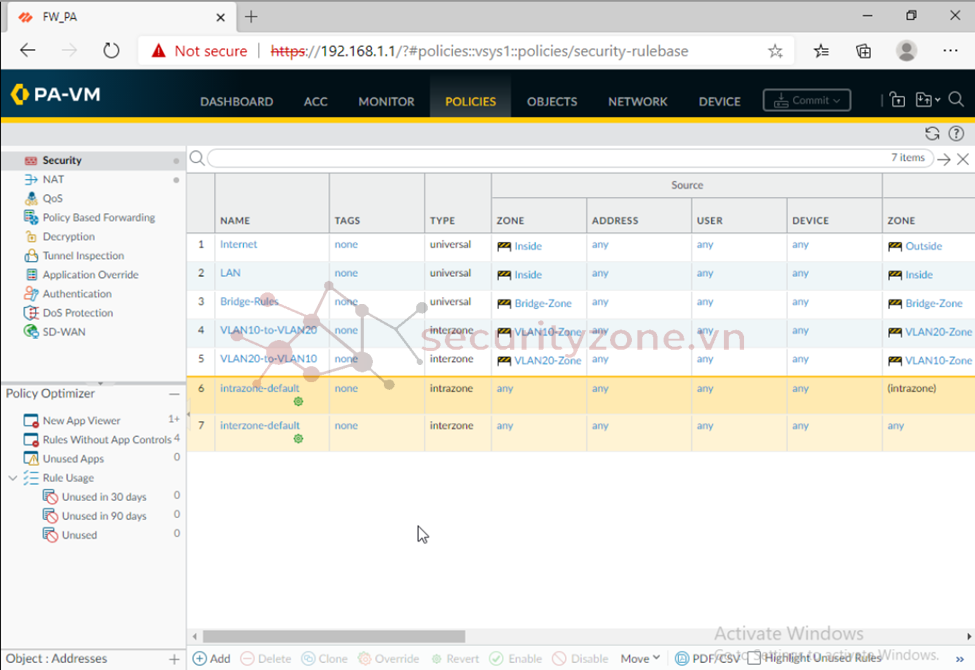

Ta vào Policy > Security > Add

Đặt tên là VLAN10-to-VLAN20 , Source Zone là VLAN10-Zone, Destination Zone là VLAN20-Zone, và chọn Allow Action

Tương tự với VLAN20-to-VLAN10

Sau đó ta nhấn OK và commit cấu hình

Giao diện sau khi cấu hình

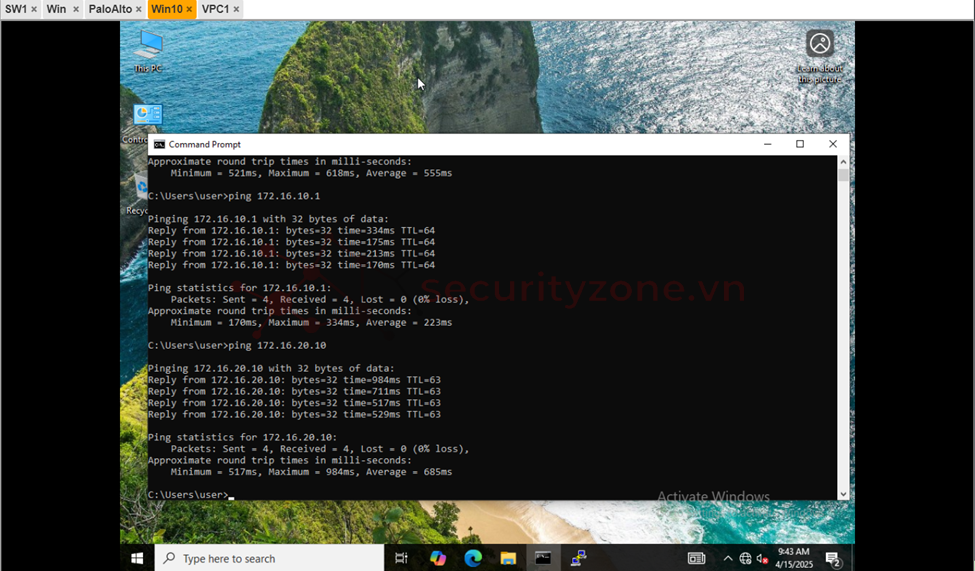

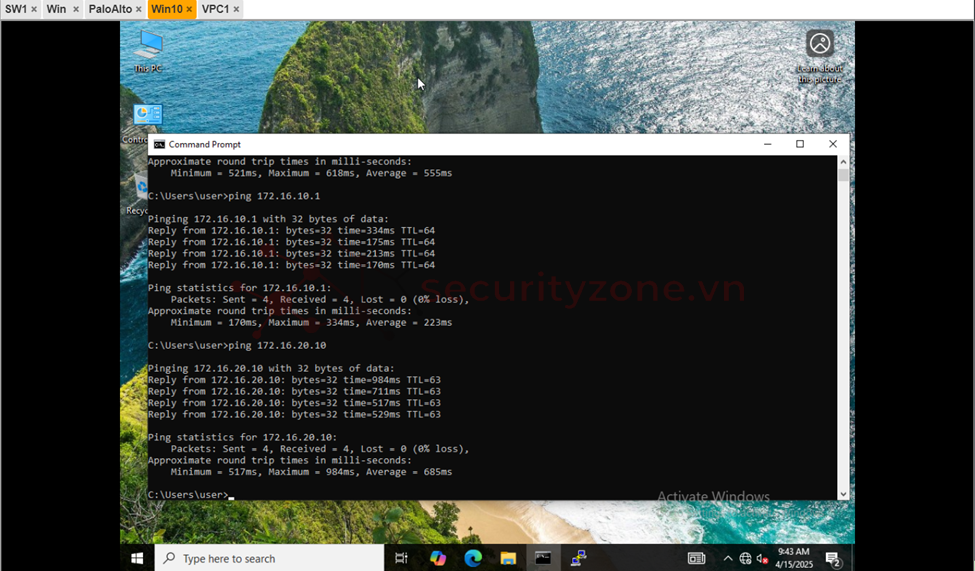

Tiếp theo ta kiểm tra kết nối

Ping từ Win10 về GW và tới PC1

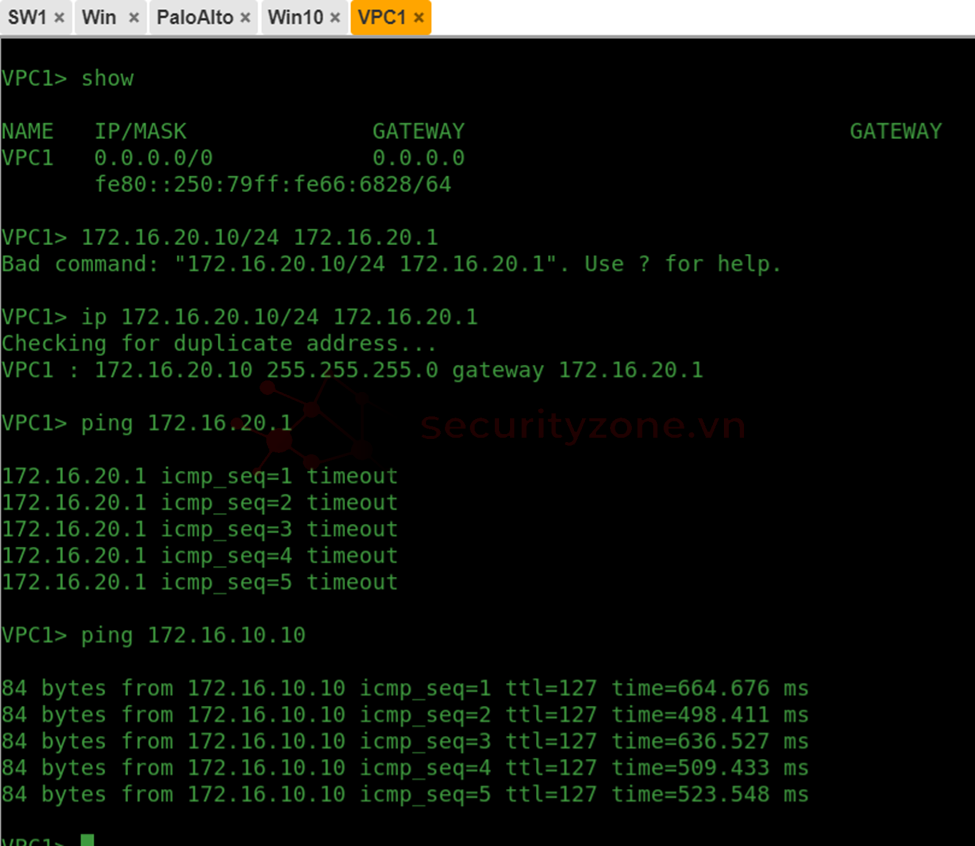

Ping từ PC1 về GW và về Win10, ở đây PC1 không ping về GW được vì mình chưa cấu hình quản lí cho FW

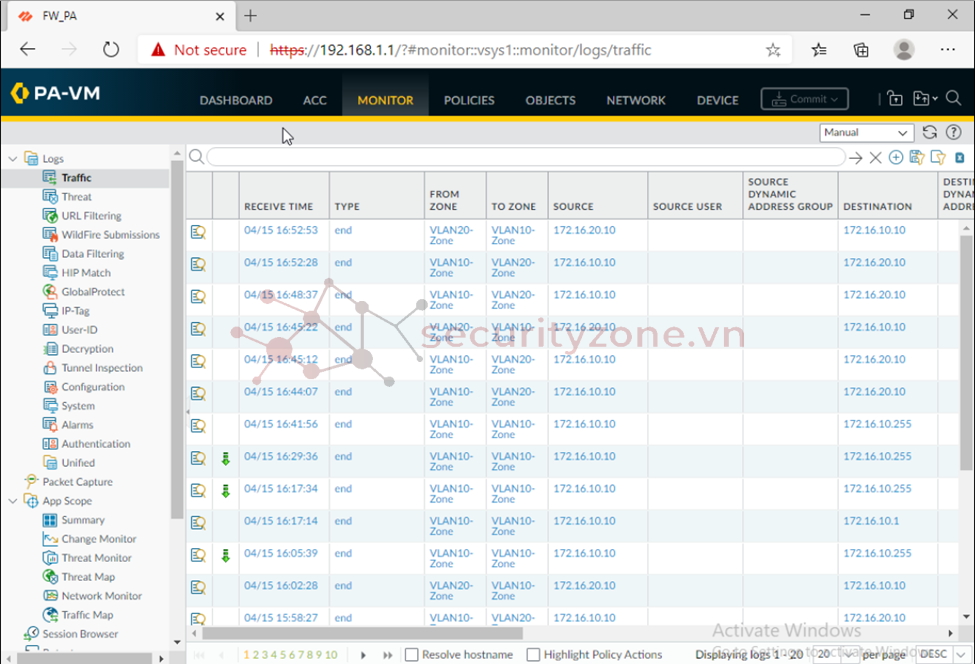

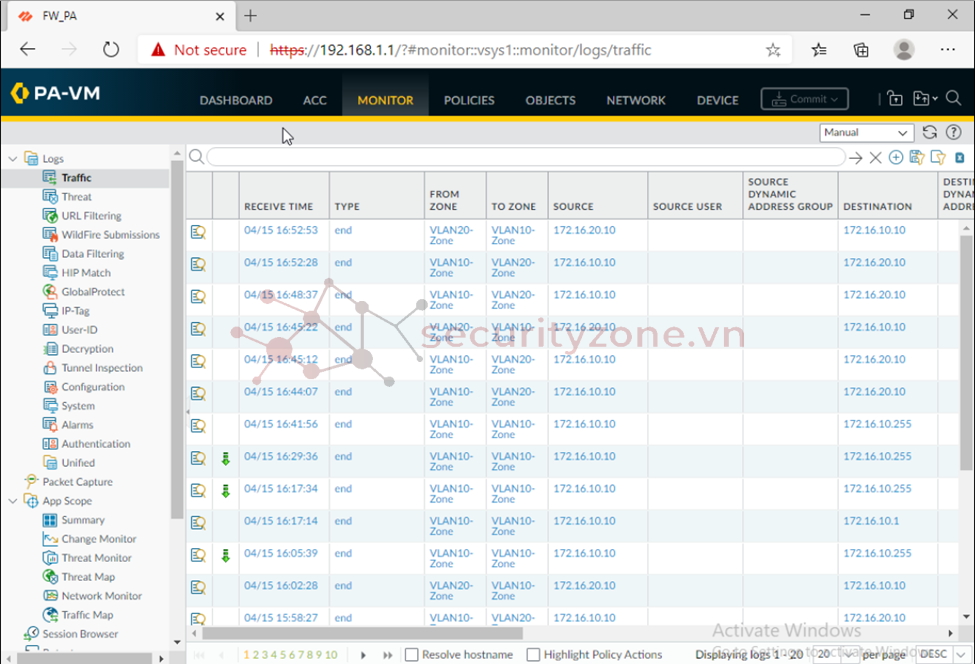

Kiểm tra Logs

Ta vào Monitor > Logs > Traffic , sẽ thấy logs của 2 PC giao tiếp với nhau

Kết luận

VLAN Tagging là một giải pháp hiệu quả giúp phân chia mạng vật lý thành nhiều mạng logic riêng biệt, từ đó nâng cao khả năng quản lý, bảo mật và tối ưu hóa hiệu suất hệ thống. Bằng cách gắn thẻ VLAN cho các gói tin tại các giao diện trunk, lưu lượng giữa các VLAN được kiểm soát chặt chẽ và định tuyến một cách rõ ràng. Việc triển khai VLAN Tagging đúng cách không chỉ giúp tiết kiệm chi phí hạ tầng mà còn tạo nền tảng vững chắc cho việc mở rộng và phát triển hệ thống mạng trong tương lai.Bài viết liên quan

Bài viết mới