hiep03

Intern

Next-Generation Firewall, kiến trúc và các thành phần cốt lõi

Mục lục:I. Lời mở đầu

II. Firewall là gì ?

1. Khái niệm

2. Phân loại

III. Next-Generation Firewall - NGFW1. Khái niệm

2. Chức năng

3. Kiến trúc xử lý của một số hãng NGFW lớn hiện nay

4. So sánh NGFW so với Firewall truyền thống

IV. NGFW Palo Alto và Kiến trúc xử lý cốt lõi1. Kiến trúc xử lý Single-Pass Parallel Processing

2. Single-Pass khác gì Multi-Pass

3. Ưu điểm thực tế của Single-Pass

4. Hạn chế

I. Lời mở đầu

Trong thế giới mạng hiện nay, từ lâu Firewall đã được coi là người lính gác cổng của hệ thống mạng. Tuy nhiên việc đơn thuần chỉ kiểm tra các thông tin cơ bản như địa chỉ IP và Port đã không còn đủ sức để chống lại sự tinh vi của hệ thống mạng hiện đại. Ngày nay trước những cuộc tấn công tinh vi có thể khéo léo ẩn mình trong dòng lưu lượng mạng hợp lệ, hay lưu lượng mạng được mã hóa, khai thác lỗ hổng của chính những ứng dụng mà ta tin tưởng.Đây là lúc tường lửa thế hệ mới (Next-generation Firewall – NGFW) ra đời nó không chỉ là một bản nâng cấp mà mà là một cuộc cách mạng thực sự về tư duy phòng thủ. Để hiểu được sức mạnh vượt trội của nó, bài viết này sẽ khám phá kiến trúc và các thành phần cốt lõi đã tạo nên NGFW.

Trước khi tìm hiểu NGFW là gì ? và các thành phần của nó ra sao hãy cùng nhau nói về khái niệm Firewall.

II. Firewall là gì ?

1. Khái niệm

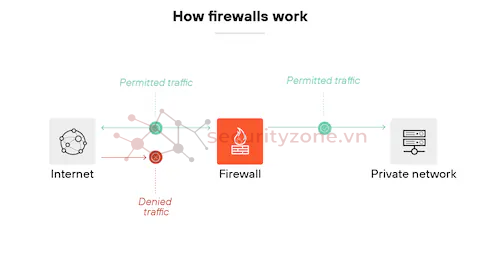

Firewall là 1 thiết bị bảo mật có khả năng phân chia mạng tin tưởng nội bộ với mạng bên ngoài được coi như là không tin tưởng ( như internet,...). Nó có thể điều chỉnh lưu lượng mạng đi vào và đi ra dựa trên các quy tắc (rule) được đặt trước. Cơ chế của nó là loại bỏ các gói tin không phù hợp với quy tắc. Các Firewall truyền thống như Packet Filtering Firewall chỉ có thể phân tích được ở layer 3 và 4 (IP nguồn, đích, Port,...) hay cao hơn nữa là Stateful Inspection Firewall có thêm khả năng lưu giữ trạng thái kết nối bằng state table để theo dõi toàn bộ phiên kết nối.Hãy tưởng tượng mạng nội bộ giống như công ty của bạn và Firewall chính là người bảo vệ gác cổng.

- Nếu như không có người bảo vệ này bất kì ai đi ngang qua cũng có thể tự ý ra vào công ty của bạn, thăm dò và lục lọi bấy kì phòng ban nào.

- Internet cũng vậy nếu như không có người bảo vệ chắn giữa, kẻ tấn công có thể dùng các công cụ scan để tìm các port đang mở, từ đó tìm lối thâm nhập vào hệ thống.

Hình ảnh cách firewall hoạt động

2. Phân loại

- Theo hình thức tiển khai:- Hardware Firewall (Tường lửa phần cứng): Thiết bị vật lý được cài đặt trên mạng

- Software Firewall (Tường lửa phần mềm): Được cài đặt dưới dạng chương trình trên máy tính hoặc máy chủ (server)

- Virtual Firewall (Firewall ảo): là một phần mềm được cài trong môi trường ảo hóa (VMware, Azure, AWS)

- Cloud Firewall (Tường lửa đám mây): Giải pháp bảo mật chạy trên nền tảng đám mây được cung cấp dưới dạng dịch vụ. Dễ mở rộng và quản lý từ xa, thưởng dùng để bảo vệ các hệ thống lưu trữ trên cloud.

- Packet Filtering Firewall (Lọc gói tin): Cơ bản nhất. Kiểm tra từng gói tin độc lập dựa trên địa chỉ IP, số cổng và giao thức. Không xem được nội dung bên trong.

- Stateful Inspection Firewall (Kiểm tra trạng thái): Theo dõi toàn bộ quá trình kết nối từ lúc mở đến lúc đóng. Nó thông minh hơn vì hiểu được ngữ cảnh của các gói tin thuộc cùng một phiên làm việc.

- Proxy Firewall (Tường lửa ủy nhiệm): Đóng vai trò là cổng nối (gateway) trung gian giữa hai mạng cho một ứng dụng cụ thể. Nó ngăn chặn kết nối trực tiếp để bảo vệ mạng nội bộ.

- Web Application Firewall (WAF): Chuyên biệt để bảo vệ các ứng dụng web. Nó có khả năng soi nội dung gói tin cực sâu để lọc mã độc hoặc dữ liệu trái phép.

- Unified Threat Management (UTM) Firewall: Tường lửa "tất cả trong một". Kết hợp lọc trạng thái với các tính năng khác như diệt virus (antivirus) và ngăn chặn xâm nhập (IPS).

- Next-Generation Firewall (NGFW): Tường lửa thế hệ mới. Vượt xa loại truyền thống nhờ khả năng: nhận diện ứng dụng (biết bạn đang dùng Facebook hay Skype), hệ thống ngăn chặn xâm nhập (IPS) và bảo mật bằng AI .

- AI-powered Firewall: Tường lửa ứng dụng trí tuệ nhân tạo (AI) và học máy (ML). Nó không dựa trên quy tắc cứng nhắc mà tự phân tích lưu lượng theo thời gian thực để phát hiện các kiểu tấn công mới chưa từng có tiền lệ.

II. Next-Generation Firewall - NGFW

1. Khái niệm

Next-generation Firewall là một firewall thế hệ mới có chức năng xác định và kiểm soát các ứng dụng (application), người dùng (user) và nội dung (content) để thực thi các chính sách bảo mật chính xác. NGFW kiểm tra lưu lượng truy cập vượt ra ngoài khuôn khổ cửa Port và Protocol để phát hiện các mối đe dọa và ngăn chặn việc sử dụng ứng dụng sai mục đích.Hay nói cách khác:

Nó không chỉ hỏi lưu lượng mạng đến từ đâu mà nó còn xem xét lưu lượng này đang làm gì và ai chịu trách nhiệm về điều đó. Bằng cách đó NGFW có thể nhận dạng các ứng dụng cụ thể và phát hiện hành vi lẩn tránh. Điều này cho phép nó thực thi các chính sách dựa trên cách ứng dụng thực sự được sử dụng, chứ không chỉ dựa trên vị trí chúng xuất hiện.

NGFW hoạt động ở các lớp cao hơn của mô hình OSI, bao gồm cả lớp ứng dụng (Application Layer)

2. Chức năng

Về chức năng NGFW tích hợp các chức năng cốt lõi của tường lửa cùng với ngăn chặn xâm nhập (intrusion prevention) và phát hiện các mối đe dọa (threat detection).Các chức năng cốt lõi của NGFW:

- Nhận dạng ứng dụng (Application Identification)

- Nhận dạng người dùng (User Identification)

- Kiểm tra nội dung (Content inspection)

- Giải mã SSL/TLS

Các chức năng của NGFW hiện đại:- Ngăn chặn các mối đe dọa nâng cao

- Lọc URL nâng cao

- Bảo mật DNS

- CASB thế hệ tiếp theo

- Bảo mật IoT

- Nhận dạng người dùng và quản lý truy cập

- Giảm thiểu tình trạng đánh cắp và lạm dụng thông tin đăng nhập

- Bảo mật lưu lượng được mã hóa

- Tích hợp khả năng bảo mật và quản lý tập trung

3. Kiến trúc xử lý của một số hãng NGFW lớn hiện nay

Tiêu chí | Palo Alto Networks | Fortinet | Check Point | Sophos |

| Kiến trúc Xử lý Chính | Single-Pass Parallel Processing (SP3) | Security Processing Unit (SPU) / NP & CP Architecture | Software Blade Architecture | stream Architecture |

| Cơ chế Hoạt động | Xử lý song song, một lần duy nhất. Tất cả tác vụ (App-ID, User-ID, Content-ID) được thực hiện đồng thời trên một luồng dữ liệu. Toàn bộ ngữ cảnh được chia sẻ. | Sử dụng chip xử lý ASIC chuyên dụng (NP - Network Processor cho mạng, CP - Content Processor cho nội dung) để tăng tốc các tác vụ cụ thể, giảm tải cho CPU chính. | Kiến trúc module hóa (dạng "lưỡi dao - blade"). Mỗi tính năng bảo mật (Firewall, IPS, VPN...) là một blade phần mềm riêng biệt có thể được bật/tắt. | Kiến trúc xử lý đa lõi với "FastPath" (Xstream Flow Processors) để tăng tốc lưu lượng tin cậy, và giải mã TLS mạnh mẽ. Dữ liệu được giải mã một lần và chuyển cho các engine khác. |

| Đặc điểm Nổi bật | Hiểu biết ngữ cảnh sâu: Nhận diện chính xác ứng dụng (App-ID) bất kể cổng, giao thức. Chính sách bảo mật dựa trên người dùng, ứng dụng và nội dung rất mạnh mẽ. | Hiệu năng/Giá (Price/Performance): Nhờ chip ASIC, Fortinet cung cấp thông lượng rất cao với chi phí phần cứng cạnh tranh. | Bảo mật toàn diện và lâu đời: Cung cấp bộ tính năng bảo mật rất rộng và sâu, đặc biệt mạnh về phòng chống mối đe dọa nâng cao (Threat Prevention). | Tích hợp Endpoint (Synchronized Security): Khả năng giao tiếp và chia sẻ thông tin giữa tường lửa và phần mềm endpoint (Sophos Central) là điểm mạnh nhất. |

| Hiệu suất | Rất ổn định: Hiệu suất ít bị suy giảm khi bật nhiều tính năng bảo mật do cơ chế xử lý một lần. Mạnh trong môi trường phức tạp đòi hỏi phân tích sâu. | Thông lượng rất cao: Đặc biệt là với các lưu lượng cơ bản (firewall, VPN). Hiệu suất có thể giảm khi bật nhiều tính năng bảo mật chuyên sâu do phải chuyển qua lại giữa CPU và SPU. | Linh hoạt nhưng có thể bị ảnh hưởng: Hiệu suất phụ thuộc vào số lượng và loại "blade" được kích hoạt. Việc bật nhiều blade chuyên sâu có thể ảnh hưởng đáng kể đến hiệu năng trên các model cấp thấp. | Tốt, đặc biệt với lưu lượng mã hóa: Kiến trúc Xstream được tối ưu hóa để xử lý lưu lượng TLS/SSL. Cơ chế FastPath giúp duy trì hiệu suất cho các ứng dụng đã được xác minh là an toàn. |

| Chi phí | Cao: Thường được định vị ở phân khúc cao cấp. Chi phí phần cứng và bản quyền thường cao hơn so với các đối thủ trong cùng phân khúc hiệu năng. | Rất cạnh tranh: Thường có tỷ lệ hiệu năng trên giá thành tốt nhất thị trường. Chi phí phần cứng và license rất cạnh tranh, đặc biệt ở phân khúc SMB và tầm trung. | Trung bình đến Cao: Chi phí linh hoạt theo số lượng "blade" được mua. Để có bộ tính năng đầy đủ, tổng chi phí có thể khá cao. | Cạnh tranh, đặc biệt cho SMB: Chi phí rất hấp dẫn, đặc biệt với các doanh nghiệp vừa và nhỏ. Cung cấp giá trị tốt khi kết hợp với các sản phẩm khác của Sophos. |

| Độ phức tạp Triển khai | Trung bình: Giao diện quản lý (Panorama) mạnh mẽ nhưng cần thời gian làm quen. Logic viết chính sách dựa trên ứng dụng và người dùng rất trực quan khi đã quen. | Thấp đến Trung bình: Giao diện người dùng thân thiện và dễ sử dụng. Hệ sinh thái Security Fabric giúp triển khai đồng bộ nhiều sản phẩm. | Trung bình đến Cao: Yêu cầu kiến thức chuyên môn để cấu hình và tối ưu các "blade". Giao diện quản lý có thể phức tạp với người mới. | Thấp đến Trung bình: Phobos có giao diện quản lý trực quan và mô hình cấu hình tập trung, giúp triển khai tương đối đơn giản, đặc biệt trong môi trường on-premises. Sophos Central trên đám mây rất trực quan và dễ sử dụng, đặc biệt khi quản lý đồng bộ cả tường lửa và endpoint. |

| Đối tượng Phù hợp | Doanh nghiệp lớn (Enterprise), tổ chức yêu cầu khả năng hiển thị và kiểm soát ứng dụng chi tiết, bảo mật nghiêm ngặt và hiệu năng ổn định. | Doanh nghiệp mọi quy mô, từ SMB đến Enterprise, đặc biệt những nơi ưu tiên thông lượng cao và tỷ lệ hiệu năng/giá tốt. Rất mạnh trong môi trường SD-WAN. | Doanh nghiệp lớn và tổ chức có yêu cầu bảo mật phức tạp, cần một bộ giải pháp phòng chống mối đe dọa toàn diện và có chiều sâu. | Doanh nghiệp vừa và nhỏ (SMB) và các tổ chức đã hoặc đang sử dụng hệ sinh thái Sophos để tận dụng sức mạnh của Synchronized Security. |

4. So sánh NGFW với Firewall truyền thống

| Tiêu chí | Firewall truyền thống | NGFW (Next-Generation Firewall) |

| Layer hoạt động | Layer 2–4 | Layer 2–7 |

| Hiển thị và Kiểm soát Ứng dụng (Application Visibility & Control) | Thấy ứng dụng hạn chế, kiểm soát rất ít (Layer 3–4) | Nhận diện và kiểm soát ứng dụng chi tiết ở Layer 7 |

| Kiểm tra gói tin sâu (DPI) | KHÔNG | Có, kiểm tra toàn bộ nội dung của các gói tin |

| IPS | Không hỗ trợ IPS (cần thiết bị bên ngoài) | Tích hợp IPS để phát hiện & ngăn chặn tấn công |

| NAT | Hỗ trợ NAT | Hỗ trợ NAT |

| Dịch vụ Xác thực Danh tính và Đánh giá Danh tiếng (Reputation & Identity Services) | Không hỗ trợ | Có dịch vụ danh tiếng (Reputation Services) & định danh người dùng (User Identity) |

| Lọc lưu lượng (Port/IP/Protocol) | Lọc cơ bản theo port, IP, protocol | Lọc nâng cao kèm nhận diện ứng dụng |

| VPN | Có hỗ trợ VPN | Hỗ trợ VPN mạnh hơn & tích hợp bảo mật nâng cao |

| Thông lượng | Cao hơn khi chỉ xử lý ở Layer 3-4. Do kiến trúc đơn giản, ít xử lý sâu gói tin | Thấp hơn so với Traditional FW cùng phân khúc phần cứng khi bật full tính năng bảo mật, do phải xử lý sâu ở Layer 7 |

| Hiệu năng | Gây độ trễ và hiệu suất giảm mạnh khi gắn thêm module như IPS hoặc Antivirus | Ổn định hơn. Được thiết kế để xử lý đồng thời nhiều tác vụ bảo mật (Firewalling, IPS, App Control, URL Filtering...), giảm độ trễ. |

| Cập nhật cho các mối đe dọa hiện đại | Hiếm hoặc thủ công | Cập nhật tự động thường xuyên cho các mối đe dọa mới và đang phát triển |

| Giá cả | Nhìn chung thấp hơn | Cao hơn do có nhiều chức năng tiên tiến (NGFW cao cấp có chi phí license cao) |

| Báo cáo (Reporting) | Báo cáo tiêu chuẩn | Báo cáo tùy chỉnh, chi tiết theo user, real-time |

IV. NGFW Palo Alto và Kiến trúc xử lý cốt lõi

Palo Alto Networks là một trong những nhà cung cấp tường lửa thế hệ mới (NGFW – Next-Generation Firewall) dẫn đầu thị trường, nổi bật nhờ khả năng nhận dạng ứng dụng chính xác, phân tích đa tầng và tích hợp bảo mật sâu. Điểm khác biệt quan trọng nhất của Palo Alto so với các giải pháp NGFW truyền thống nằm ở kiến trúc xử lý Single-Pass, nền tảng giúp firewall đạt hiệu năng cao, độ trễ thấp và bảo mật toàn diện ngay cả khi bật đầy đủ các tính năng. NGFW của Palo Alto chạy hệ điều hành PAN-OS.1. Kiến trúc xử lý Single-Pass Parallel Processing

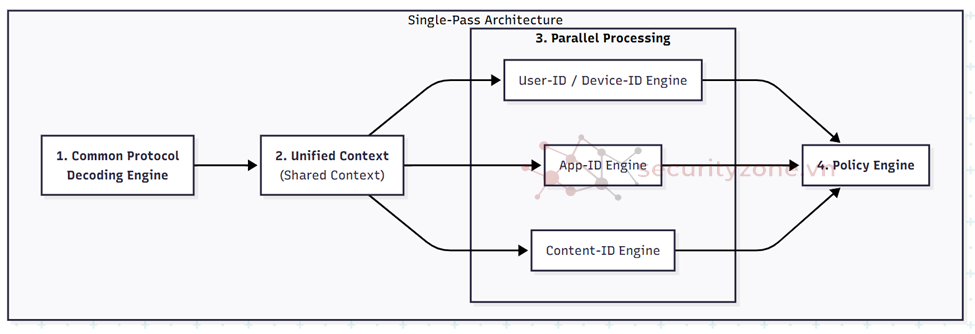

Kiến trúc xử lý cốt lõi của NGFW Palo Alto đó là Single-Pass Parallel Processing Architecture (SP3) hay được gọi tắt là Single-Pass Architecture Single-Pass Architecture hoạt động như thế nào?

Nguyên tắc cốt lõi đó là “Scan it all, scan it once”Mọi packet chỉ được xử lý đúng 1 lần duy nhất (single pass) và các chức năng được thực hiện song song (parallel processing) trên phần cứng chuyên dụng.

Quy trình xử lý toàn bộ lưu lượng chỉ trong một lần quét (single pass) là điều chỉ Palo Alto Networks NGFW làm được. Cách xử lý lưu lượng này đảm bảo rằng mỗi tác vụ chỉ được thực hiện một lần trên cùng một luồng traffic.

Các chức năng xử lý chính bao gồm:

- Chức năng Mạng và Quản lý:

Nằm ở lõi của toàn bộ quá trình xử lý lưu lượng, tạo thành một nền tảng mạng chung cùng với một cấu trúc quản lý thống nhất phục vụ cho mọi hoạt động xử lý.

- Công nghệ User-ID:

Ánh xạ địa chỉ IP với người dùng (ví dụ: từ Active Directory) và người dùng với các nhóm (vai trò) để cho phép hiển thị và thực thi chính sách dựa trên người dùng và nhóm.

Nó giúp firewall hiểu: “Từ IP 10.0.0.55 đang là Nguyễn Văn A – thuộc nhóm IT-Admin.”

- Công nghệ Device-ID:

Ánh xạ địa chỉ IP tới các thiết bị cụ thể để cho phép hiển thị và áp dụng chính sách dựa trên danh tính của thiết bị.

- Công nghệ App-ID:

- Nhận dạng ứng dụng dựa trên sự kết hợp giữa:

- Chữ ký ứng dụng

- Phát hiện và giải mã giao thức

- Giải mã tầng ứng dụng

- Phương pháp suy luận dựa trên hành vi/ thói quen/ mẫu bất thường (heuristics).

Sử dụng định dạng chữ ký thống nhất để quét lưu lượng, nhằm phát hiện:

- Các mối đe dọa (khai thác lỗ hổng, virus, spyware, và giao tiếp của malware),

- Các mẫu dữ liệu nhạy cảm (như số An sinh Xã hội, số thẻ tín dụng, hoặc mẫu tuỳ chỉnh).

Ngoài engine so sánh chữ ký, dataplane của tường lửa còn áp dụng machine learning theo thời gian thực lên:

- PowerShell scripts

- Tệp thực thi PE

- JavaScript

- Tệp ELF

- Bộ máy chính sách (Policy Engine)

- Cho phép quá trình kiểm tra mối đe dọa và quyết định forward / no forward được thực hiện trong một chính sách duy nhất.

- User-ID, Device-ID, App-ID, chống mối đe dọa, lọc URL, phân tích malware, DLP và nhiều chức năng khác có thể được cấu hình trong cùng một policy.

Hình ảnh về kiến trúc Single-Pass

Thêm nữa:Common Protocol Decoding Engine:

là một engine quan trọng và chủ chốt của kiến trúc Single-Pass, nó là một bộ máy giải mã giao thức chung cho toàn bộ lưu lượng. Engine này được sử dụng để bóc tách một luồng ứng dụng nhằm xác định các thành phần khác nhau của nó là gì (ví dụ: việc truyền tệp bắt đầu và kết thúc ở đâu, loại tệp là gì, khi nào người dùng đang đăng tải dữ liệu so với tải xuống, khi nào một lệnh đang được thực thi). Đó chính là cơ sở của tuyên bố “Scan it one”. Tránh việc tạo ra nhiều Decode Engine khác nhau, nội dung chỉ được quét một lần duy nhất và cung cấp ngữ cảnh chung cho các engine khác (User-ID, App-ID,...) sử dụng.

Stream-Based Signature Engine:

Đây là engine quyết định việc:

Tường lửa quét được nhiều loại mối đe dọa (virus, spyware, exploit, C2, DLP…), nhưng vẫn giữ được hiệu năng cao, độ trễ thấp khi bật đủ tính năng.

Stream-Based Signature Engine không chỉ là một cải tiến, nó là sự thay thế hoàn toàn cho nhiều thành phần rời rạc và kém hiệu quả trong các kiến trúc bảo mật truyền thống, bao gồm:

- File Proxy: Dùng để quét virus và spyware.

- Engine chữ ký riêng cho lỗ hổng: Chức năng của một hệ thống chống xâm nhập (IPS) độc lập.

- TTP Decoder riêng: Dùng cho chức năng lọc URL.

- Quét theo thời gian thực (Real-time Scanning): Không giống như các file proxy yêu cầu phải tải xuống toàn bộ tệp trước khi quét, engine này phân tích lưu lượng ngay khi nó đi qua. Nó chỉ ghép nối lại (reassemble) một lượng gói tin tối thiểu cần thiết, giúp giảm độ trễ xuống mức gần như bằng không.

- Một Engine Duy Nhất (Single Engine): Thay vì phải chạy tuần tự qua nhiều bộ máy quét khác nhau (IPS, Antivirus,...), toàn bộ lưu lượng được quét một lần duy nhất bởi một bộ máy sử dụng định dạng chữ ký thống nhất (uniform signature format)

2. Single-Pass khác gì Multi-Pass (cách làm truyền thống)?

| Đặc điểm | Multi-Pass (cách cũ) | Single-Pass (Palo Alto) |

| Số lần decode gói tin | Nhiều lần (mỗi chức năng decode lại) | Chỉ 1 lần (nhờ vào Common Protocol Decoding Engine) |

| Số lần quét signature | Nhiều lần (AV engine, IPS engine riêng) | Chỉ 1 lần (uniform signature engine) |

| Proxy cho file | Có (phải tải toàn bộ file rồi mới quét) | Không (stream-based, quét realtime) |

| Độ trể khi bật đầu đủ các chức năng bảo mật | Tăng mạnh (hàng chục giây với file lớn) | Gần như không thay đổi |

| Độ phức tạp policy | Nhiều policy riêng biệt | 1 policy duy nhất |

| Chia sẽ ngữ cảnh (Context sharing) | Không | Có |

3. Ưu điểm thực tế của Single-Pass (Theo hãng Palo Alto)

- Không giảm hiệu suất đáng kể khi bật thêm tính năng

- Chính sách cực kỳ trực quan (User + App + Threat trong cùng 1 rule)

- Độ trễ thấp, dễ dự đoán throughput

- Giảm số lượng thiết bị hơn, ít console quản lý hơn, ít điện/rack hơn

- Nhìn thấy và kiểm soát được ứng dụng dù nó cố tình “trốn” (P2P, proxy, remote desktop, v.v.)

4. Hạn chế

- Với email truyền thống (SMTP/POP3/IMAP): không proxy chỉ cảnh báo, không block attachment độc hại 100% (vì nếu block sẽ gây retransmit liên tục). Giải pháp: dùng email gateway riêng hoặc chuyển sang Microsoft 365/Gmail + SaaS Security.

- Giải nén file: chỉ hỗ trợ stream-based ZIP & GZIP (không hỗ trợ RAR, 7z, ZIP có password). Bù lại có file-type inspection và ML-based detection.

Đang tải…

www.cisco.com

https://www.geeksforgeeks.org/compu...tional-firewall-and-next-generation-firewall/

Đang tải…

www.paloaltonetworks.com

Đang tải…

www.paloaltonetworks.com

Đang tải…

www.paloaltonetworks.com

Sửa lần cuối:

Bài viết liên quan

Bài viết mới