hiep03

Intern

Cấu hình Routing Static route, OSPF và Gateway trên thiết bị Palo Alto NGFW

Mục lục:I. Lời mở đầu

II. Mô hình mạng

III. Cấu hình định tuyến tĩnh

IV. Cấu hình định tuyến động OSPF

V. Kiểm tra

VI. Tổng kết

I. Lời mở đầu

Trong các mô hình mạng doanh nghiệp, định tuyến (Routing) đóng vai trò then chốt trong việc kết nối mạng nội bộ (LAN) ra Internet một cách ổn định và an toàn. Đặc biệt khi triển khai Palo Alto NGFW, việc kết hợp Static Route, OSPF và cơ chế Gateway giúp hệ thống vừa đảm bảo khả năng mở rộng, vừa duy trì kiểm soát bảo mật tập trung tại firewall.Trong bài viết này, mình sẽ hướng dẫn cấu hình định tuyến tĩnh, định tuyến động OSPF và quảng bá Default Route (Default Gateway) trên thiết bị Palo Alto NGFW, đồng thời thiết lập kết nối OSPF với Switch Core để mạng nội bộ có thể tự động học đường ra Internet thông qua firewall. Cuối bài, chúng ta sẽ kiểm tra luồng lưu lượng thực tế và áp dụng Security Policy để đảm bảo traffic được phép đi ra ngoài Internet đúng theo thiết kế.

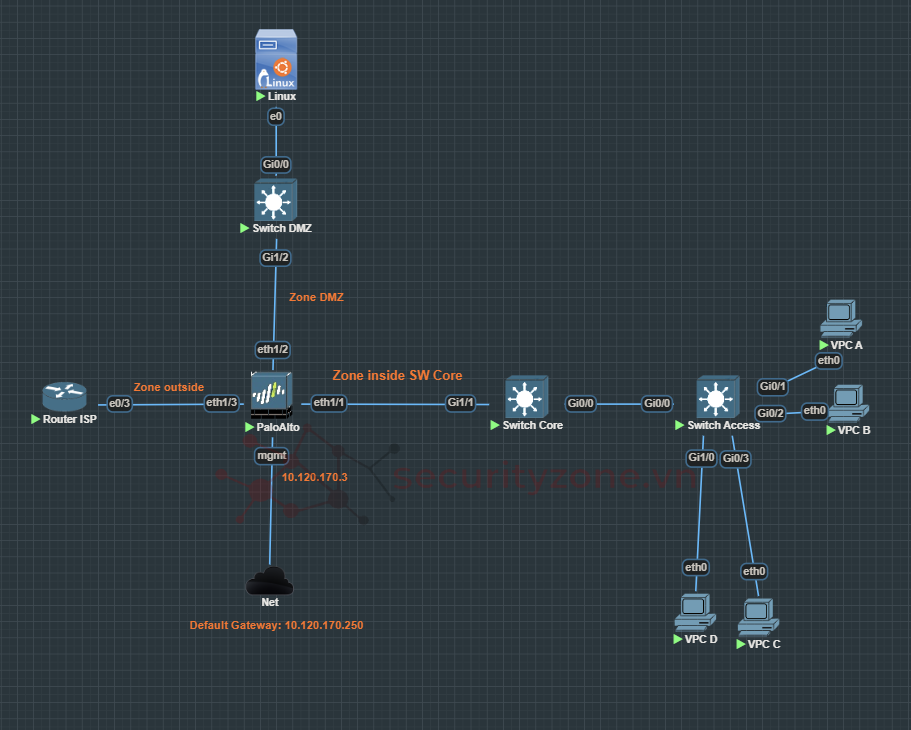

II. Mô hình mạng

Dưới đây là mô hình mạng được sử dụng ở bài viết II.1 các bạn có thể xem lại

III. Cấu hình định tuyến tĩnh (Routing Static Route)

Mục tiêu: Cấu hình tuyến đường tĩnh từ FW sang Router ISP để khi gửi các gói tin ra internet FW sẽ tìm tới Router ISPThông thường khi cần kết nối từ mạng nội bộ ra Router ISP của nhà cung cấp dịch vụ mạng chúng ta sẽ cấu hình tuyến đường tĩnh. Mình sẽ hướng dẫn các bạn cấu hình tuyến đường tĩnh ra ngoài Router ISP.

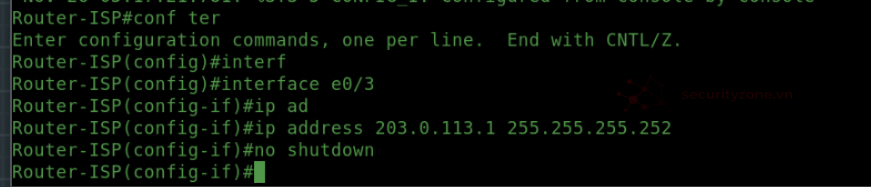

1. Cấu hình router ISP giả lập Internet

Cấu hình IP cho interface e0/3:

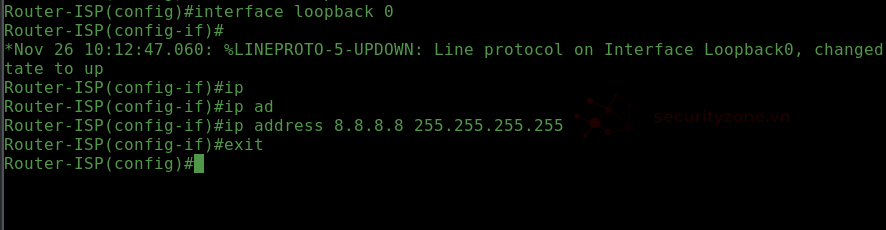

Cấu hình loopback giải lập internet

Tiếp theo cấu hình static route cho traffic từ Router ISP quay trở về Firewall khi có traffic từ mạng nội bộ đi tới (do lúc này mình chưa cấu hình NAT cho Firewall).

(config)# ip route 192.168.20.0 255.255.255.0 203.0.113.2 // cho VLAN 20

(config)# ip route 192.168.30.0 255.255.255.0 203.0.113.2 // cho VLAN 30

2. Cấu hình Palo Alto NGFW

Trước khi cấu hình mình sẽ giải thích

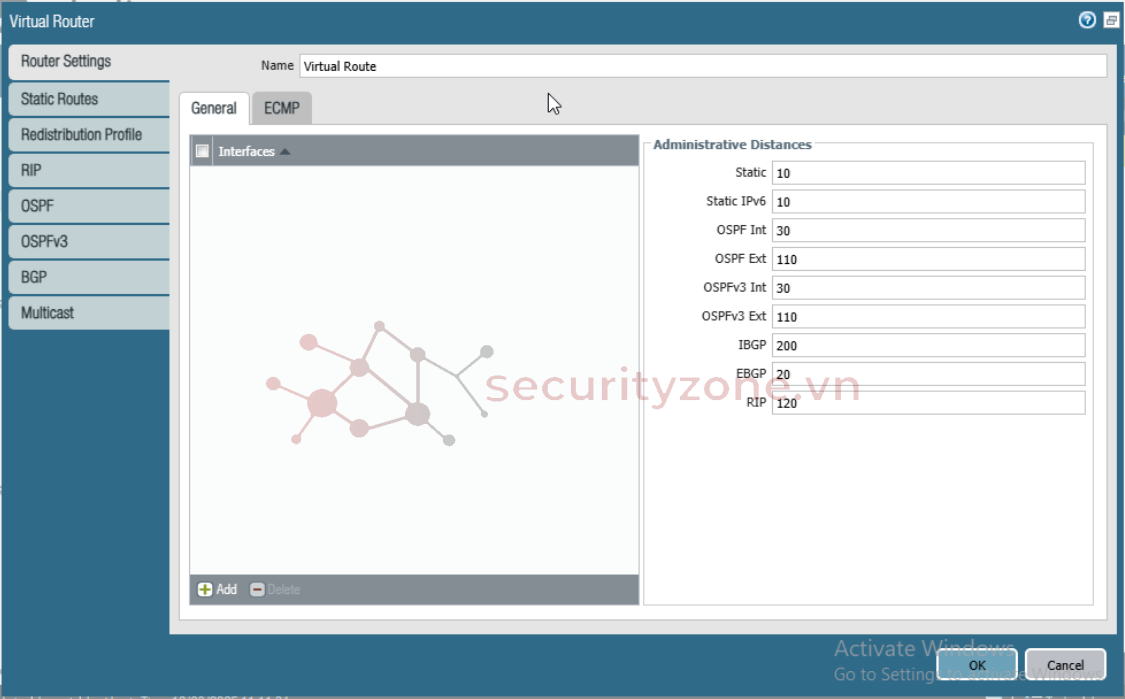

Virtual router (bộ định tuyến ảo) là gì ?

- Tường lửa sử dụng virtual router (bộ định tuyến ảo) để thu thập các tuyến Layer 3 đến những subnet khác, thông qua việc cấu hình thủ công các tuyến tĩnh (static route) hoặc tham gia vào một hay nhiều giao thức định tuyến Layer 3 (tuyến động). Các tuyến đường mà tường lửa thu được sẽ được lưu vào cơ sở dữ liệu thông tin định tuyến IP (Routing Information Base – RIB) trên tường lửa.

- Bạn có thể cấu hình các Layer 3 interface trên virtual router để tham gia vào các giao thức định tuyến động như BGP, OSPF, OSPFv3 hoặc RIP, đồng thời thêm các tuyến tĩnh.

- Và mỗi interface Layer 3 bao gồm Ethernet, loopback, VLAN và tunnel được định nghĩa trên tường lửa bắt buộc phải gán cho một virtual router. Mỗi interface chỉ có thể thuộc về một virtual router duy nhất

Security Zone là cơ chế logic dùng để nhóm các interface trên firewall nhằm kiểm soát và ghi log lưu lượng truy cập. Mỗi interface bắt buộc phải được gán vào một security zone thì mới có thể xử lý traffic. Lưu lượng trong cùng một zone được phép đi tự do, trong khi traffic giữa các zone khác nhau chỉ được phép khi có Security Policy cho phép, dựa trên source zone và destination zone. Một security zone có thể chứa nhiều interface cùng loại (ví dụ: tap, Layer 2 hoặc Layer 3), tuy nhiên mỗi interface chỉ được thuộc về một zone duy nhất.

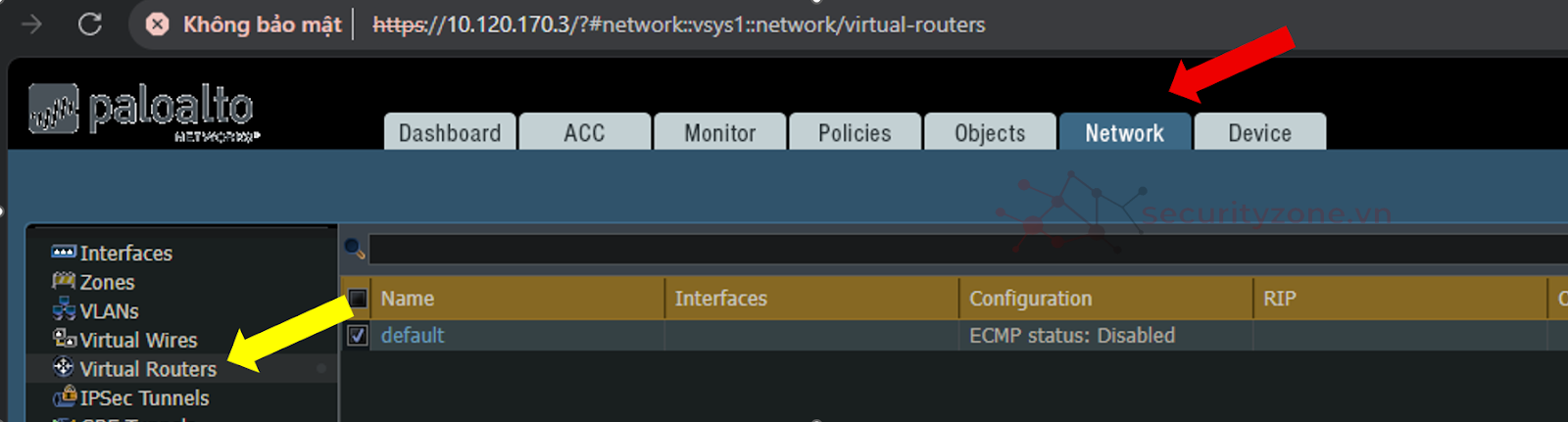

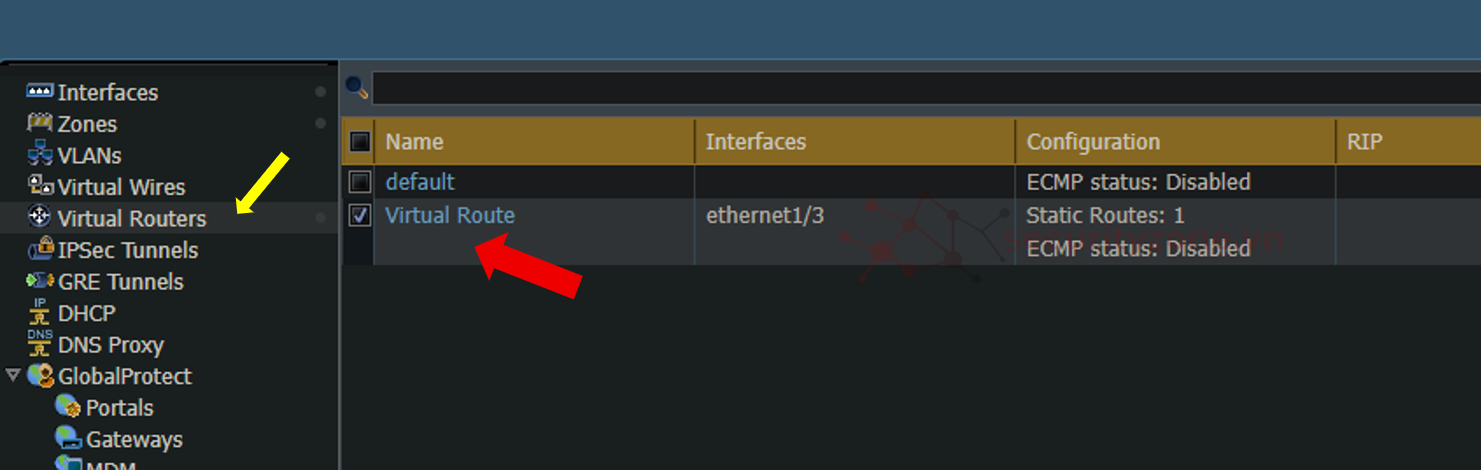

Mặc định có sẵn Virtual Router Default

tuy nhiên có thể tạo mới bằng cách Network > Virtual Routers > Add

Để cấu hình Static Route cho interface 1/3 làm theo các bước sau

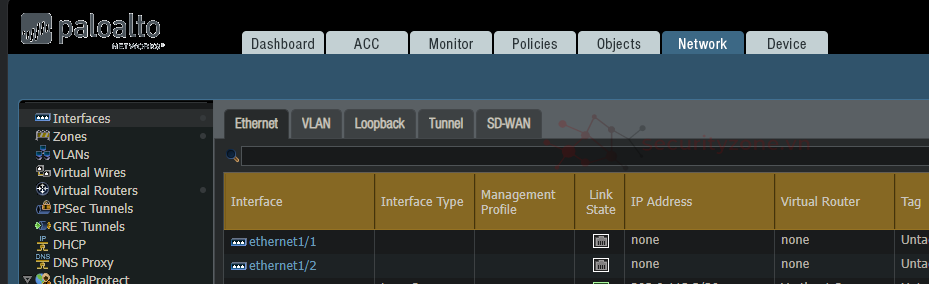

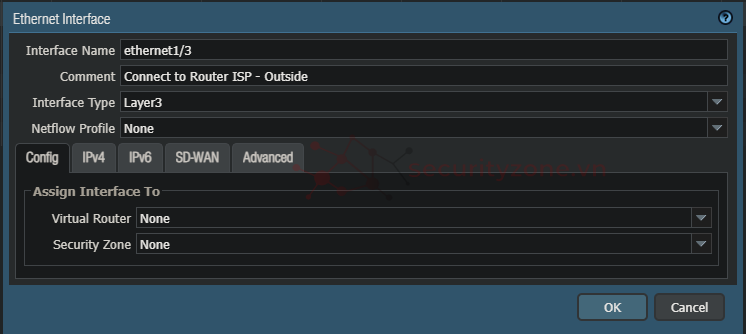

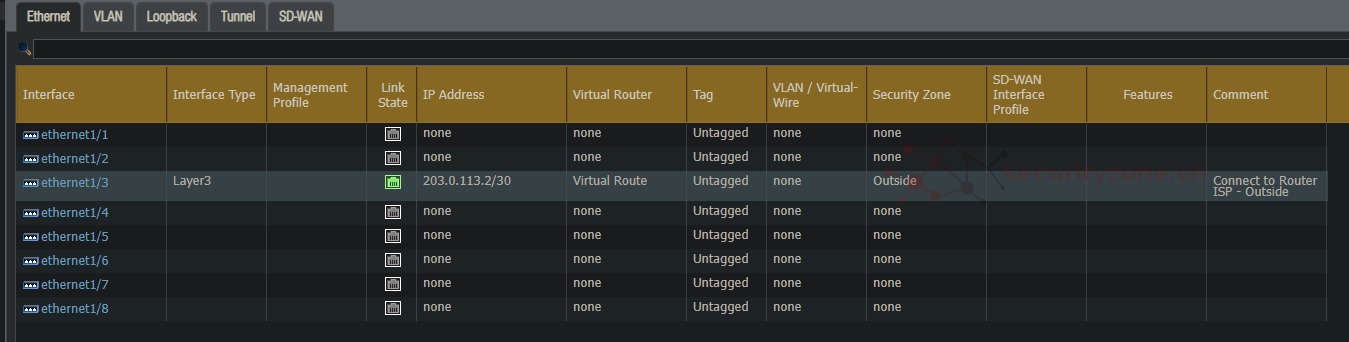

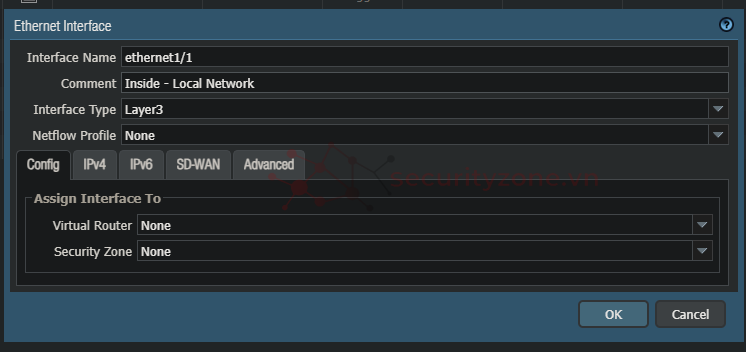

Network > Interface > Ethernet

Chọn interface e1/3 và điền các thông tin

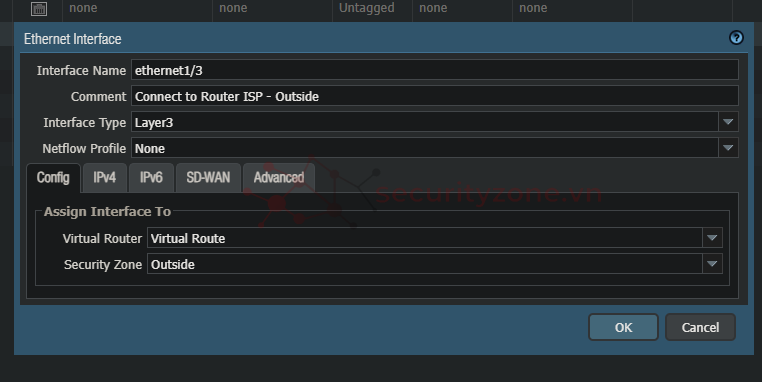

Đặt interface type là layer3 ở dưới các bạn gán Interface cho Virtual Router và Security Zone (tạo nếu chưa có)

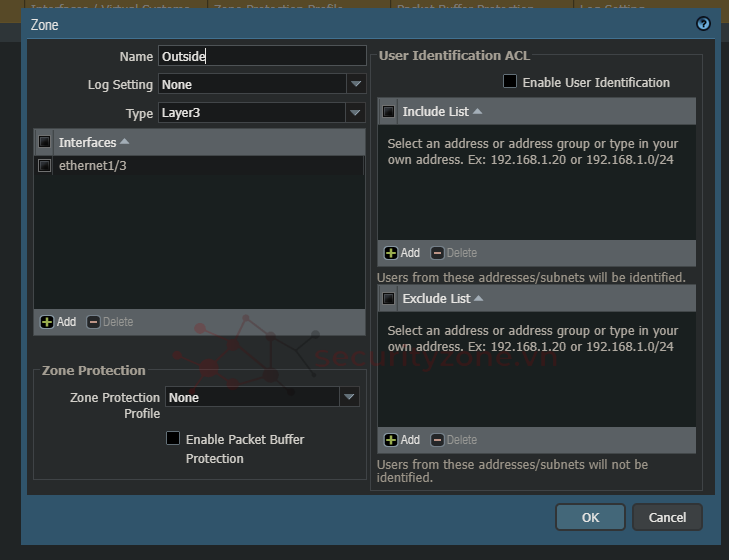

Security Zone với các thông số như sau

Sau khi chọn xong

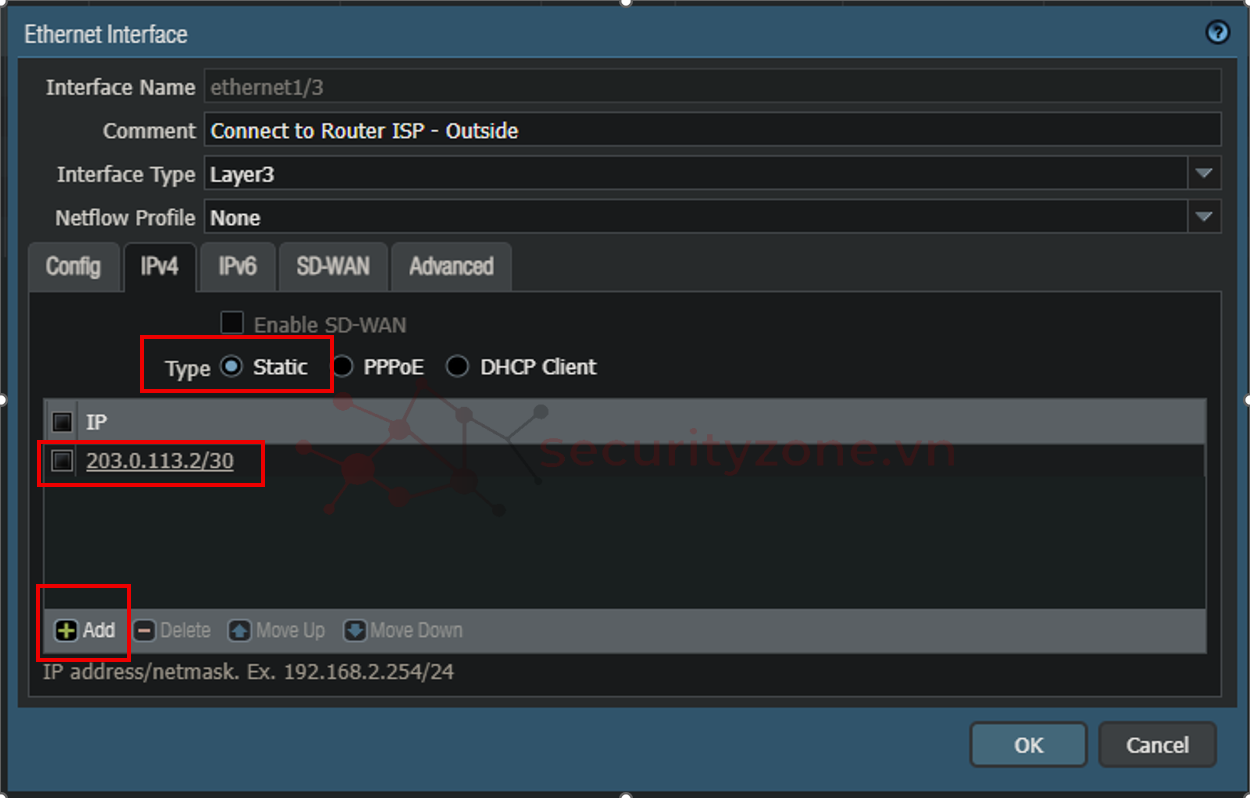

Tiếp theo gán IP tĩnh cho interface này

Nhấn vào IPv4 chọn type static và add để thêm IP

Ok để lưu

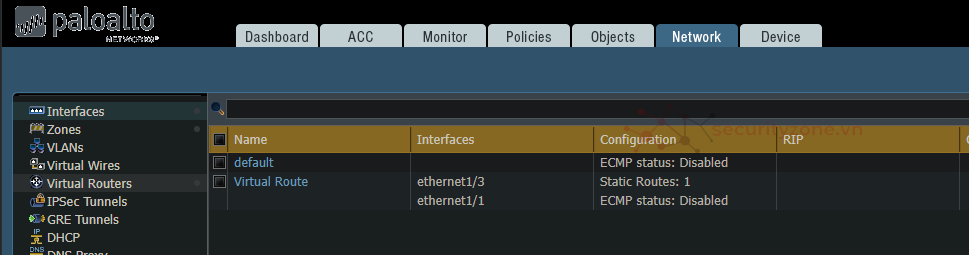

Tiếp tục vào lại Virtual Routers sẽ thấy có cái mình đã tạo ở trên

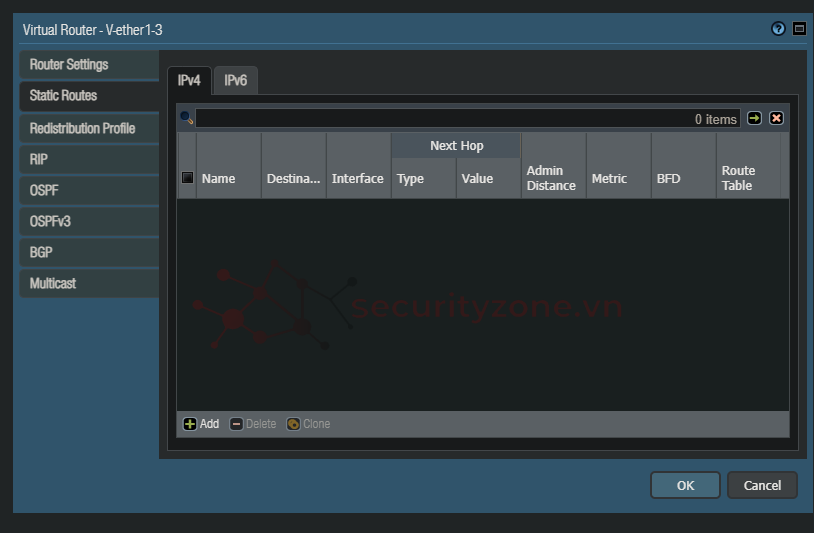

Click chọn và chọn Static Route > Add

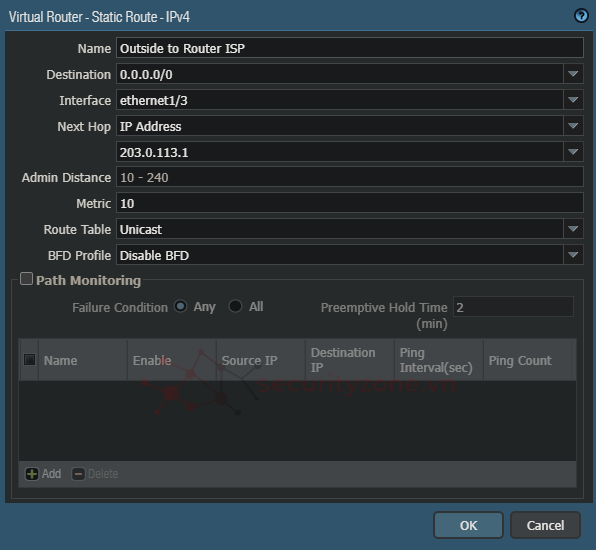

Điền thông tin như bên dưới:

Trường Destination là điều kiện khi đích đến không nằm trong mạng điền 0.0.0.0/0

Next Hop sẽ là IP của Router ISP: 203.0.113.1

Đây chính là Default Gateway để ra internet

Cuối cùng commit

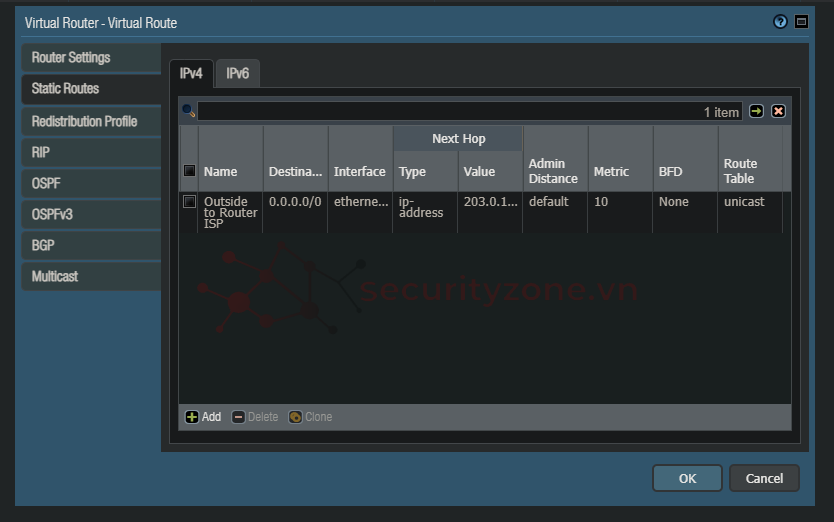

Bây giờ xác minh lại Static Route đã tạo

Xác minh lại interface e1/3

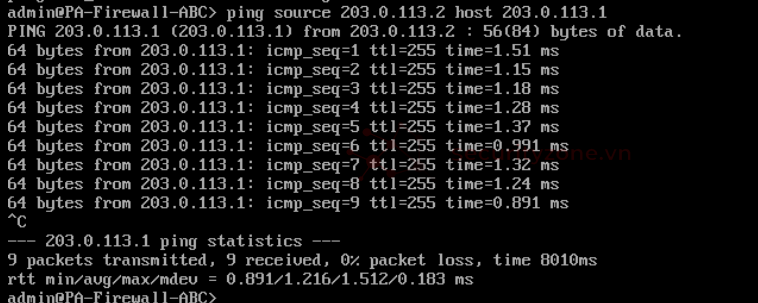

Tiếp tục test kết nối giữa FW tới ISP, chỉ ping từ FW đến ISP ngược lại không được vì FW chưa được cấu hình cho ping vào interface.

Kết nối thành công

IV. Cấu hình định tuyến động OSPF

Mục tiêu: Cấu hình định tuyến động OSPF cho FW và Switch Core để Switch Core có thể học được đường ra ngoài Internet từ FW1. Cấu hình định tuyến OSPF cho Switch Core

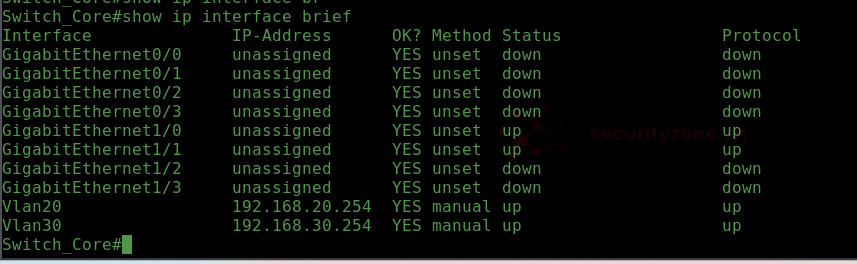

Hiện tại interface nối tới FW Palo Alto chưa có IP

- Cài đặt IP cho interface bằng lệnh sau

Bật định tuyến

Switch-Core(config)# ip routing

Chuyển interface G1/1 thành layer 3 và gán IP

Switch-Core(config)# interface G1/1

Switch-Core(config-if)# no switchport

Switch-Core(config-if)# ip address 10.0.0.2 255.255.255.252

Switch-Core(config-if)# no shutdown

Switch-Core(config-if)# exit

- Tiếp theo cấu hình OSPF cho Switch Core:

Switch-Core(config)# router ospf 1

Switch-Core(config-router)# router-id 2.2.2.2

Quảng bá mạng nối Firewall (10.0.0.0/30 -> Wildcard 0.0.0.3)

Switch-Core(config-router)# network 10.0.0.0 0.0.0.3 area 0

Quảng bá mạng VLAN 20 (192.168.20.0/24 -> Wildcard 0.0.0.255)

Switch-Core(config-router)# network 192.168.20.0 0.0.0.255 area 0

Quảng bá mạng VLAN 30 (192.168.30.0/24 -> Wildcard 0.0.0.255)

Switch-Core(config-router)# network 192.168.30.0 0.0.0.255 area 0

Không gửi bản tin OSPF xuống các cổng người dùng

Switch-Core(config-router)# passive-interface vlan 20

Switch-Core(config-router)# passive-interface vlan 30

Switch-Core(config-router)# end

Switch-Core# write memory

2. Cấu hình OSPF và default gateway cho Palo Alto NGFW

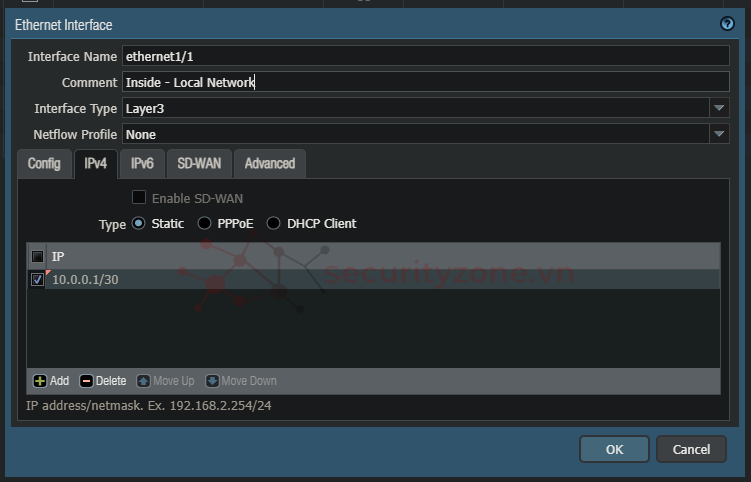

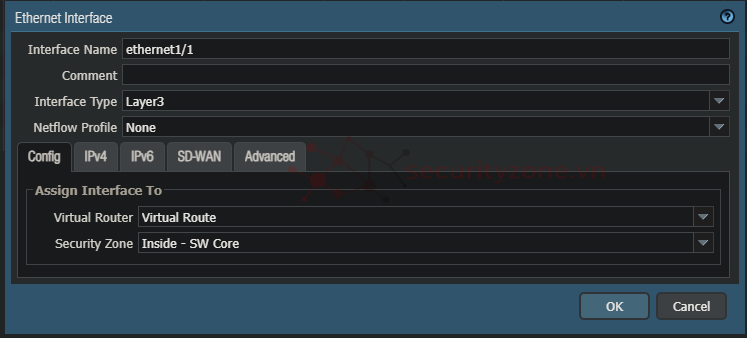

Vào interface e1/1, tạo IP tĩnh

Vào config

- Chọn Virtual Router cũ

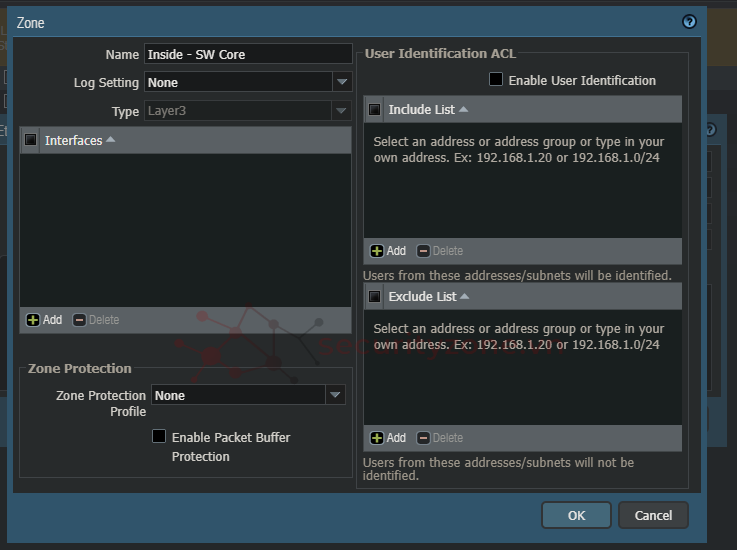

- Tạo mới Security Zone Inside

Mục đích của Security Zone là để xác định lưu lượng mạng đến từ vùng nào và áp dụng chính sách riêng cho từng vùng

Tạo Zone

Sau khi chọn xong

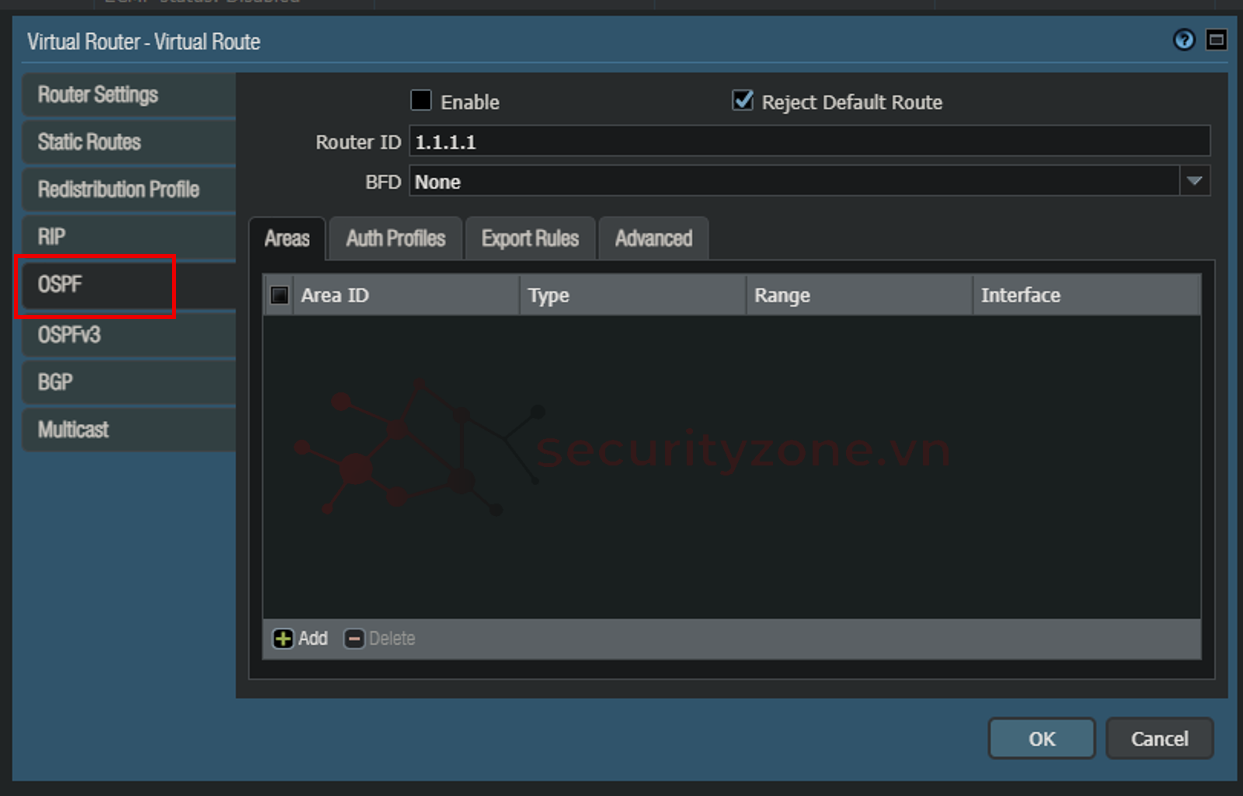

Bây giờ vào lại mục Virtual Router

Chọn cái Virtual Route mình đã gán cho ethernet1/1

Vào OSPF và điền thông tin như dưới

Vì hiện tại Firewall đang làm Internet Gateway thì thế tick chọn Reject Default Route tức là sẽ không học tuyến đường mặc định (0.0.0.0/0)

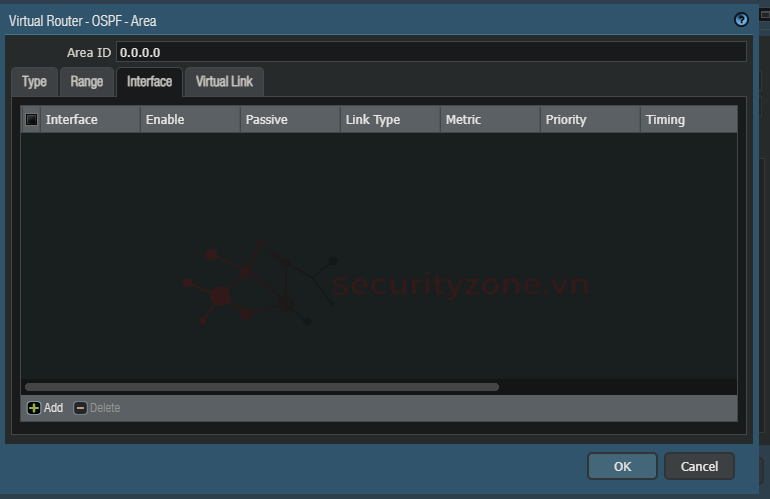

Tiếp tục Add và điền thông tin như sau:

Area ID là mã định danh của một vùng OSPF điền phải trùng với area ID của Switch Core

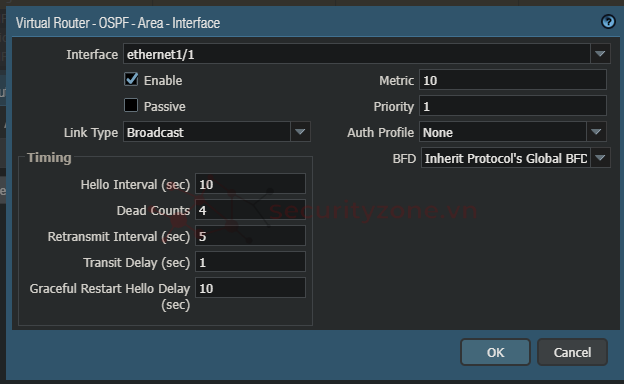

Add interface e1/1 và để chế độ enable để nó chủ động tìm hàng xóm xung quanh

Sau đó OK

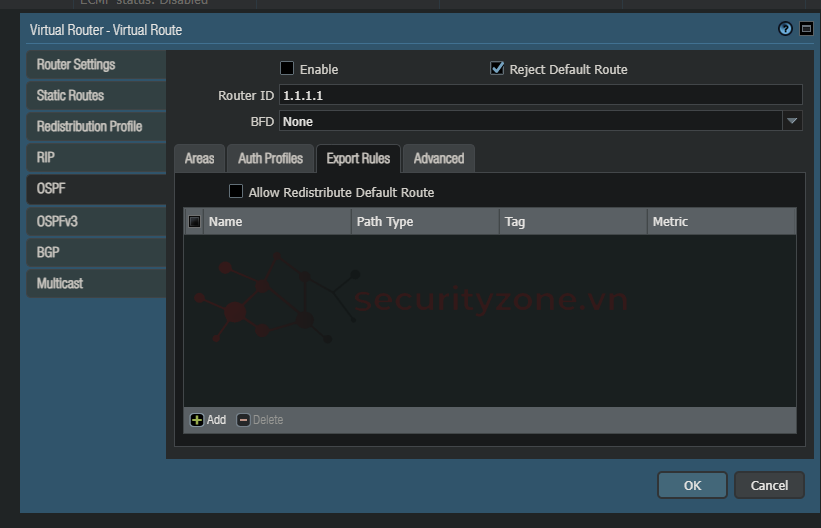

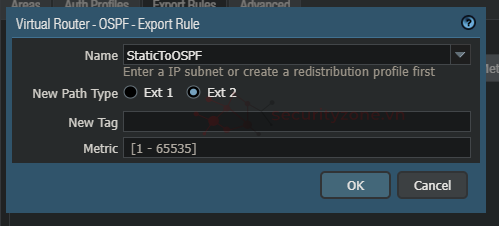

Tiếp tục vào phần Export Rule để quảng bá tuyến đường

Chúng ta sẽ quảng bá 2 tuyến đường tới Router ISP

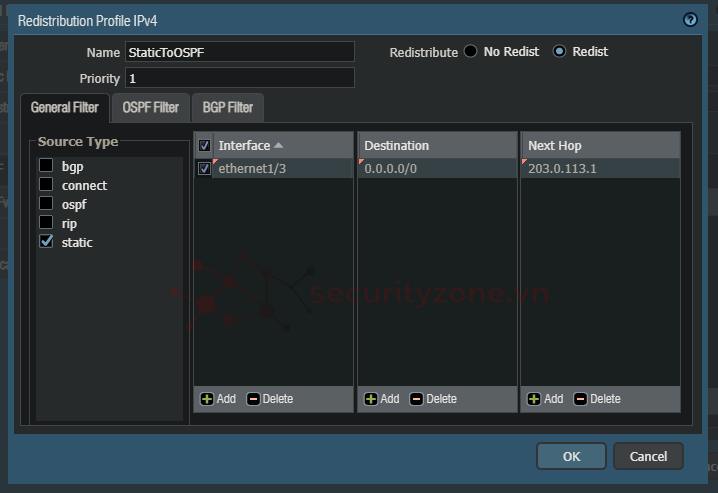

Add mới và tạo Redistribution Profile đây là tuyến đường sẽ được quảng bá

Tuyến đường tới Router ISP điền thông tin như hình

Nó có ý nghĩa khi nào FW thấy có tuyến đường tĩnh nào đến ethernet1/3 với đích là 0.0.0.0/0 và next hop là 203.0.113.1 trong bảng định tuyến của mình thì sẽ quảng bá (Redis) bằng OSPF tới hàng xóm.

Sau đó Ok

Ok

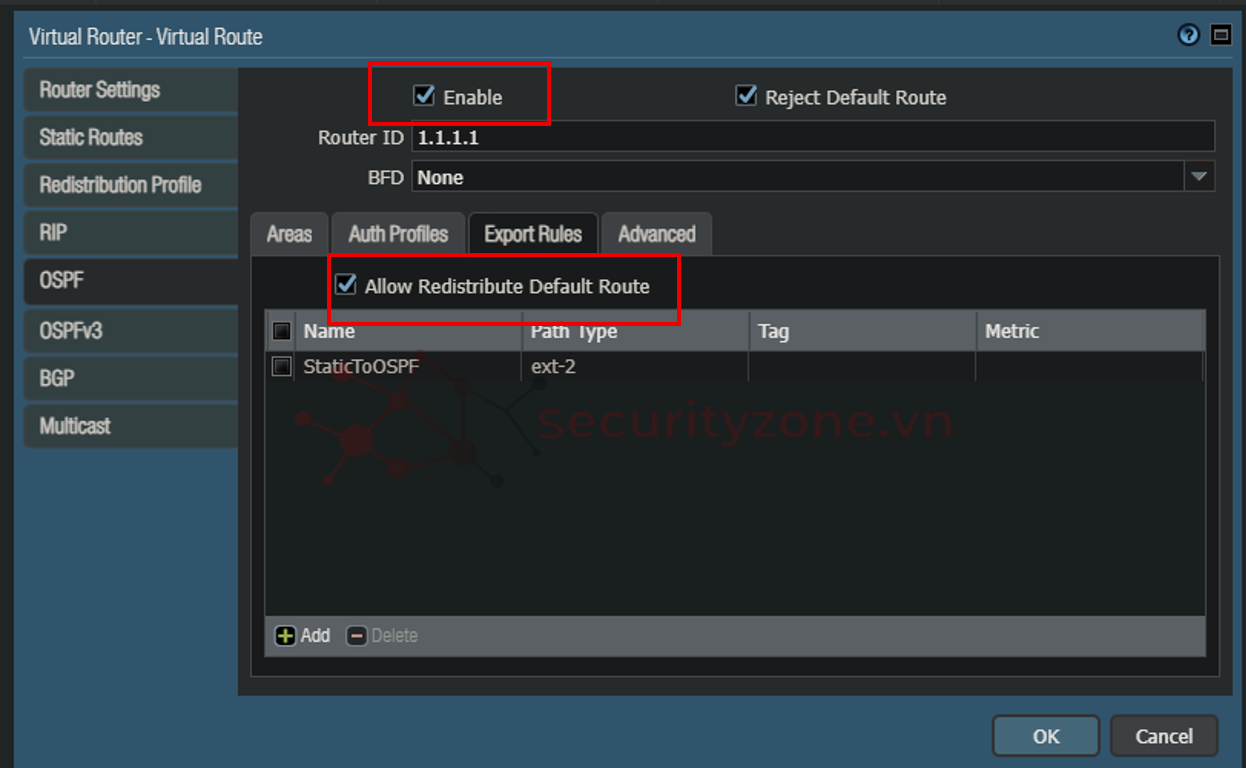

Enable để kích hoạt OSPF

Và allow redistribute default route (0.0.0.0/0) để cho phép default route quảng bá ra ngoài thông qua profile này nếu không OSPF neighbors sẽ không nhận default route từ firewall.

Cuối cùng commit.

V. Kiểm tra

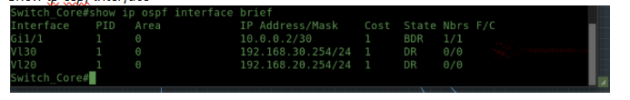

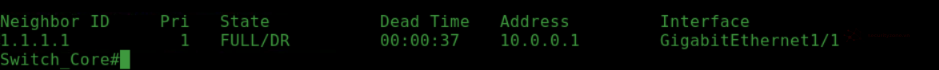

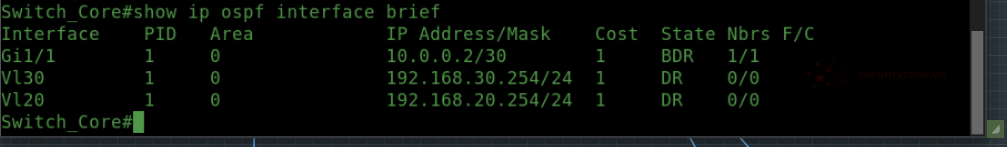

Từ Switch Core:show ip ospf neighbor

Có thông tin cấu hình trong FW

Xem các tuyến sẽ được Sw Core quảng bá

Show ip ospf interface

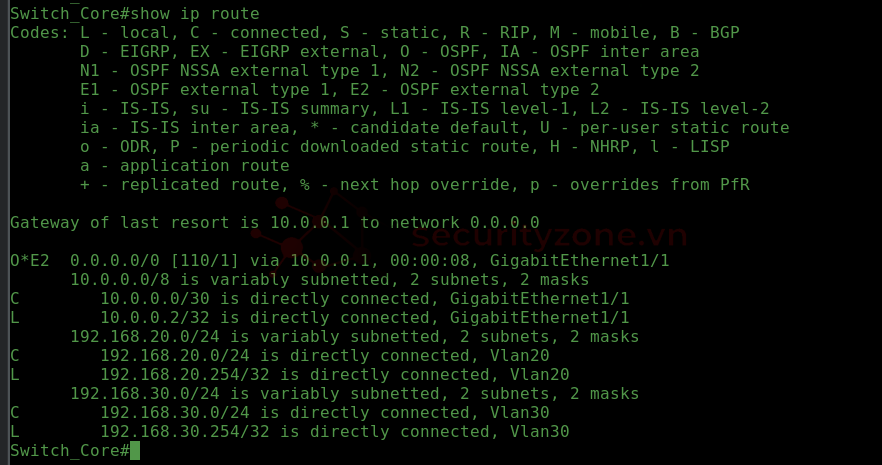

Xem bảng định tuyến (routing table) của SW Core

Show ip route

Tuyến đường ra ngoài đã được thêm vào bảng định tuyến thông qua FW (via 10.0.0.1) với O*E2 nghĩa là nó đã học được từ FW thông qua OSPF

Gateway of last resort là 10.0.0.1 có nghĩa là Default Route 0.0.0.0/0 sẽ có next-hop là 10.0.0.1 (tìm tới Firewall)

=> Muốn ra internet phải đi qua Firewall

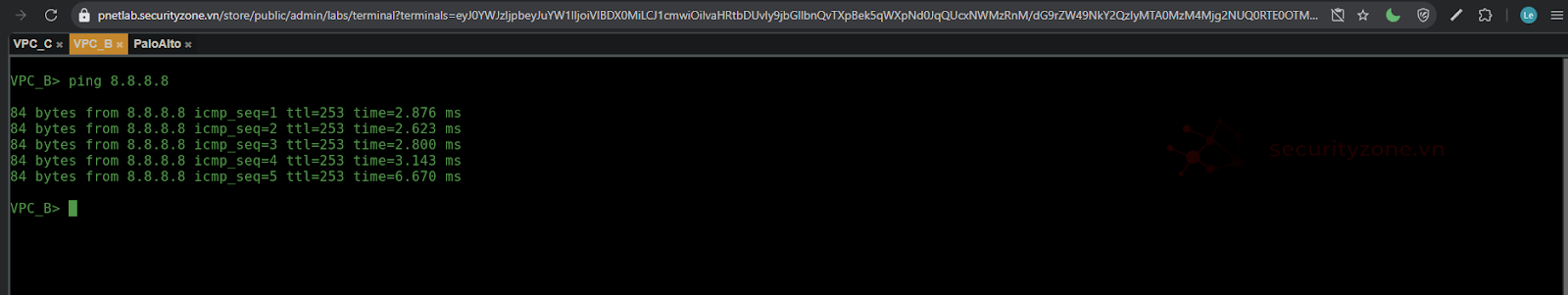

Từ PC thuộc vlan 20 ping tới 8.8.8.8

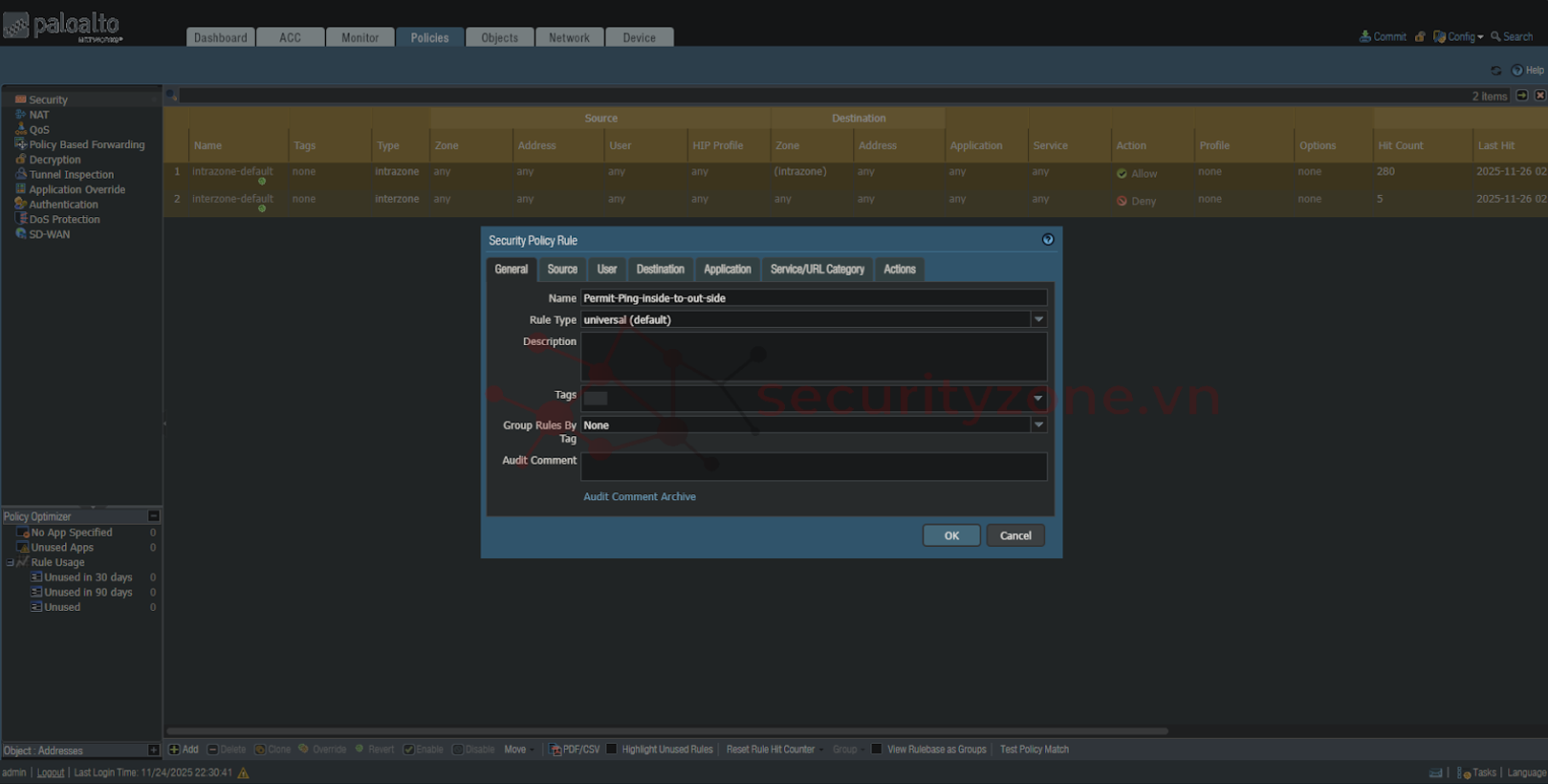

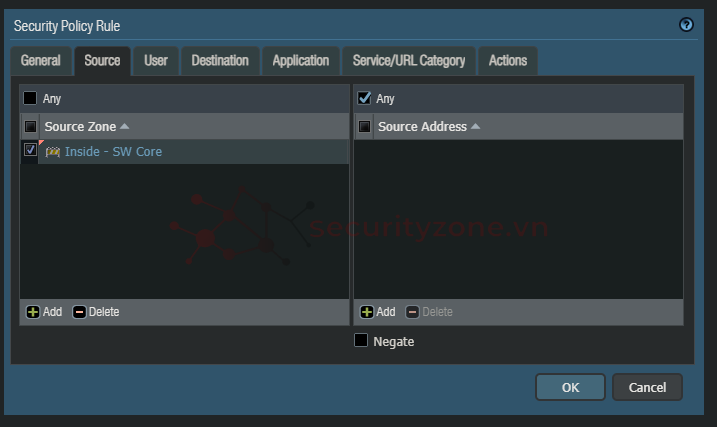

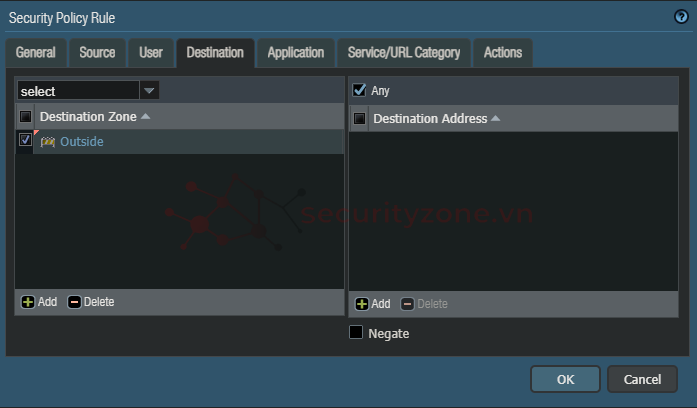

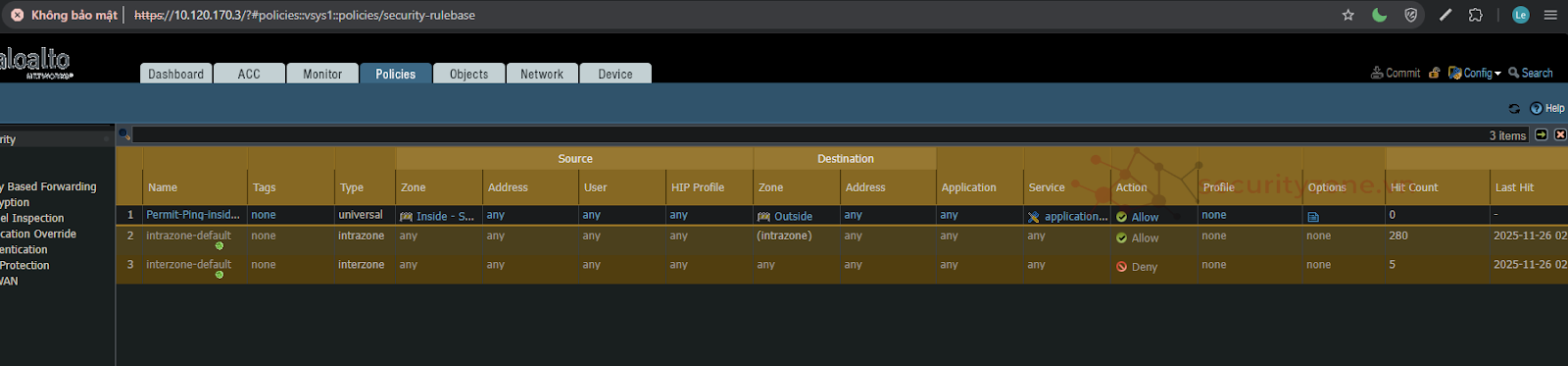

Để test đường truyền này phải mở rule từ zone inside tới zone outside

Vào Policies > Security

Add thêm rule mới

Ping ra internet đã thành công

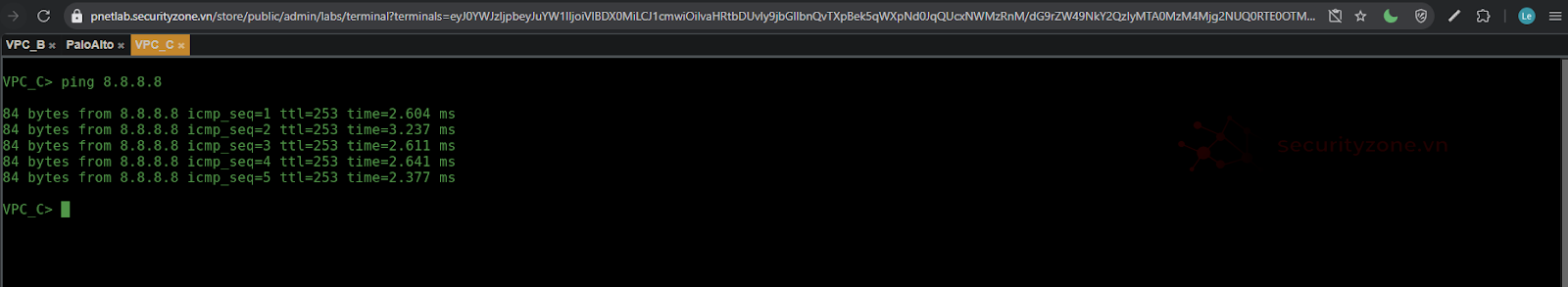

Ping từ PC Vlan 30 ra internet

Thành công

VI. Tổng kết

Qua bài thực hành về cấu hình định tuyến (Routing) trên Tường lửa NGFW Palo Alto, chúng ta đã xây dựng thành công một mô hình mạng doanh nghiệp hoàn chỉnh từ mạng nội bộ (LAN) kết nối ra Internet. Các kết quả đạt được bao gồm:

- Cấu hình định tuyến tĩnh (Static Route):

- Đã cấu hình thành công Default Route (0.0.0.0/0) trên Firewall trỏ về Router ISP, giúp xác định lối ra Internet cho toàn hệ thống.

- Triển khai định tuyến động OSPF:

- Đã thiết lập thành công mối quan hệ láng giềng (Neighbor Adjacency) giữa Firewall và Switch Core thông qua giao thức OSPF Area 0.

- Thực hiện Route Redistribution để quảng bá tuyến đường mặc định (Default Route) từ Firewall xuống Switch Core. Điều này giúp Switch Core tự động học được đường ra Internet mà không cần cấu hình thủ công từng dòng lệnh, tăng tính linh hoạt và khả năng mở rộng của hệ thống.

- Kiểm soát luồng dữ liệu (Security Policy):

- Khẳng định vai trò quan trọng của Security Policy: Dù định tuyến đã thông suốt, nhưng nếu không có luật cho phép (Allow Rule), Firewall vẫn sẽ chặn đứng mọi kết nối.

- Việc tạo Rule cho phép từ vùng Inside (LAN) sang Outside (Internet) là bước cuối cùng để lưu thông lưu lượng mạng ra ngoài internet.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Bài viết mới