hiep03

Intern

Cấu hình Object và Security Policy trên NGFW Palo Alto

Mục lục:I. Lời mở đầu

II. Mô hình mạng

III. Cấu hình

A. Cấu hình định tuyến giữa các VLAN

1. Cấu hình trên Palo Alto NGFW

2. Cấu hình trên Switch Access

3. Kiểm tra

B. Cấu hình Policy (Chính sách) và Object

1. Cấu hình chính sách ra được Internet

2. Cấu hình chính sách cho phép kết nối từ Zone inside tới Zone DMZ

3. Cấu hình chính sách chặn VLAN 30 đi vào Web Server và ra ngoài Internet sử dụng Object

IV. Tổng kếtI. Lời mở đầu

Trong các hệ thống mạng doanh nghiệp, Firewall NGFW Palo Alto không chỉ đóng vai trò định tuyến giữa các mạng mà còn là trung tâm kiểm soát và thực thi chính sách bảo mật. Việc sử dụng Security Zone, Object và Security Policy giúp quản trị viên kiểm soát lưu lượng một cách linh hoạt, rõ ràng và dễ mở rộng theo từng VLAN, từng nhóm người dùng hoặc từng dịch vụ.Trong bài viết này, mình sẽ hướng dẫn cấu hình Object và Security Policy trên Palo Alto NGFW dựa trên mô hình nhiều VLAN và nhiều Zone (Inside, DMZ, Outside). Thông qua đó, chúng ta sẽ thực hiện các kịch bản phổ biến như cho phép truy cập Internet, cho phép truy cập DMZ có kiểm soát, và chặn lưu lượng theo từng VLAN cụ thể.

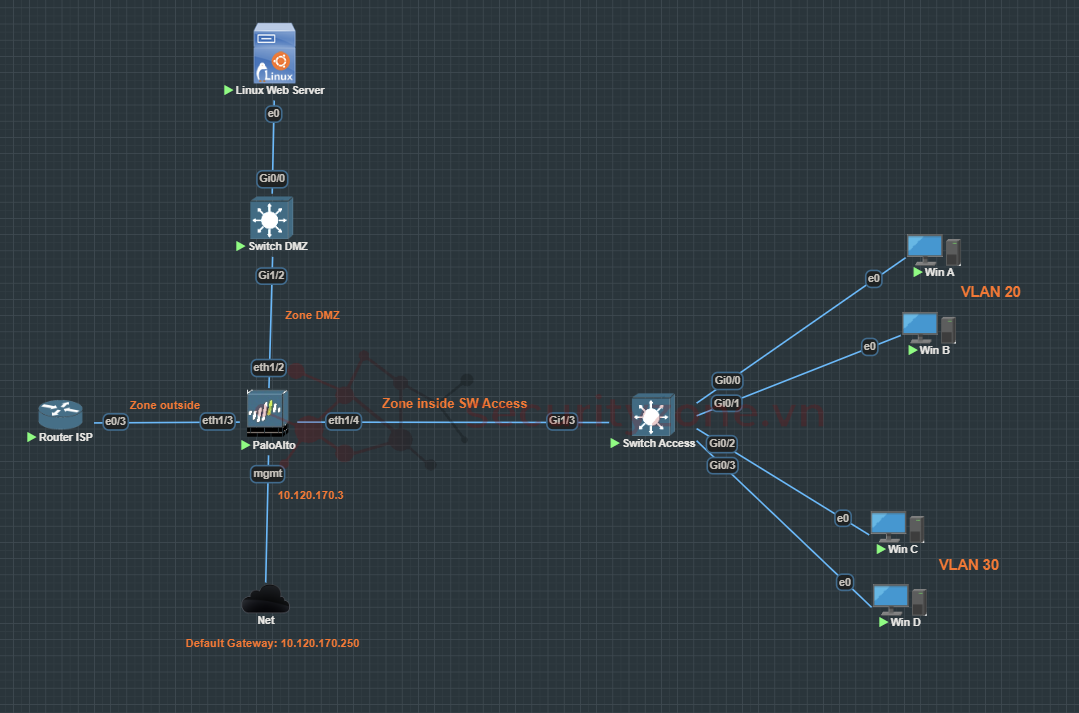

II. Mô hình mạng

Trong mô hình này không còn SW Core, FW sẽ đóng vai trò trung tâm để định tuyến giữa các VLAN và các Zone. Và thực thi chính sách lên từng Zone và từng VLAN

III. Cấu hình

A. Cấu hình định tuyến giữa các VLAN

Mình sẽ cấu hình định tuyến giữa VLAN 20 và VLAN 301. Cấu hình trên Palo Alto NGFW

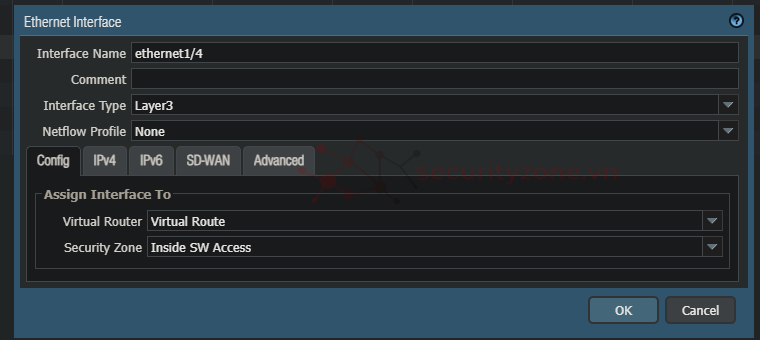

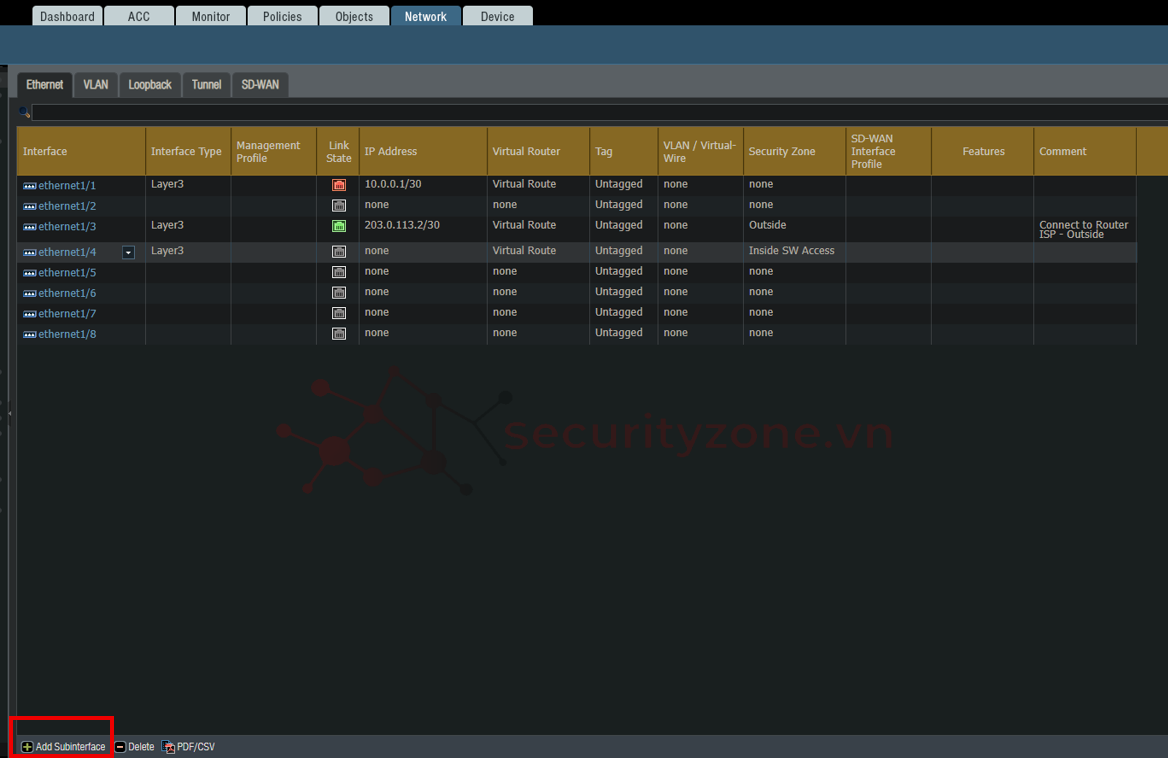

Tạo zone mới và gán cho interface 1/4

Gán virtual Router và gán Interface Type: Layer 3

Nhấn vào interface 1/4 và thêm subinterface

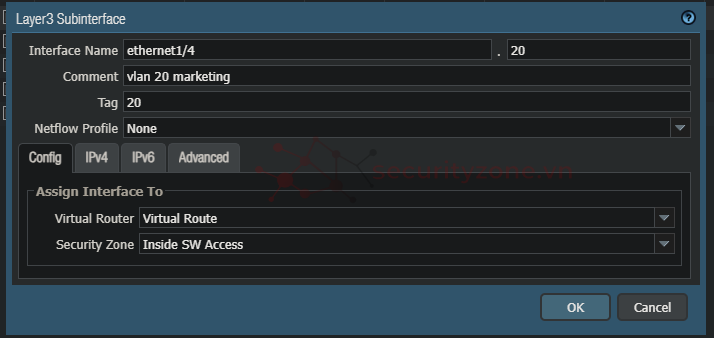

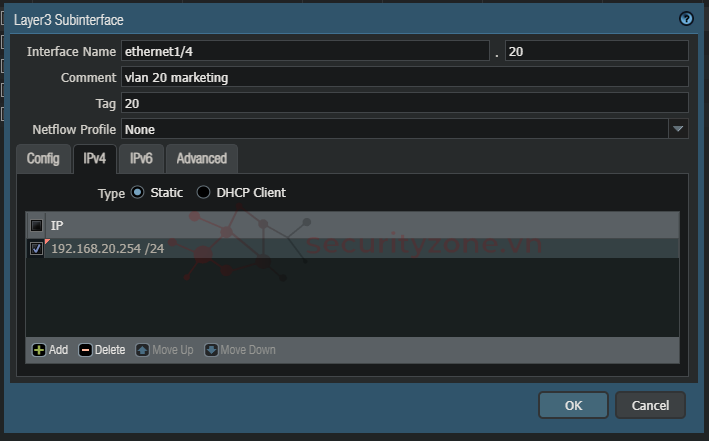

Tạo Subinterface cho VLAN 20

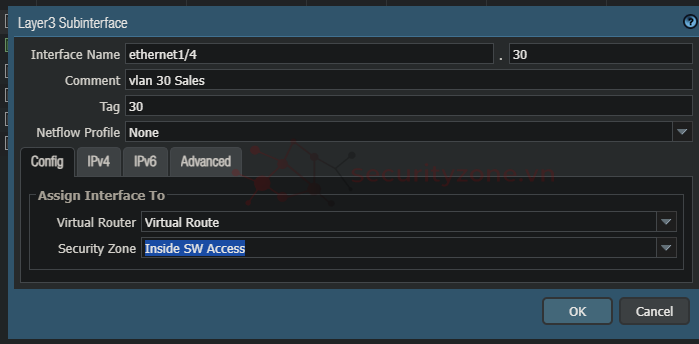

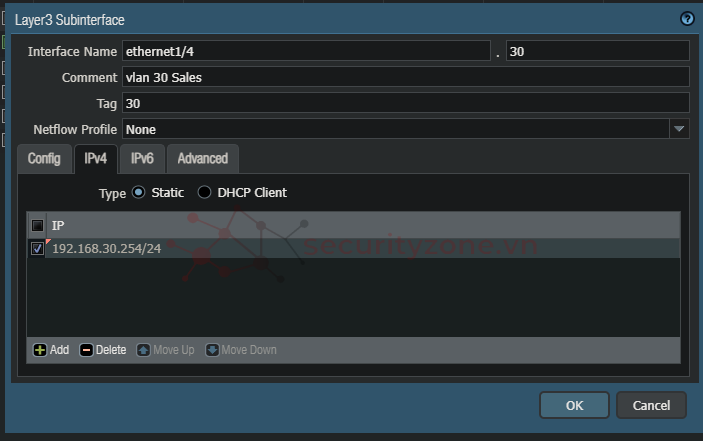

Tạo Subinterface cho VLAN 30

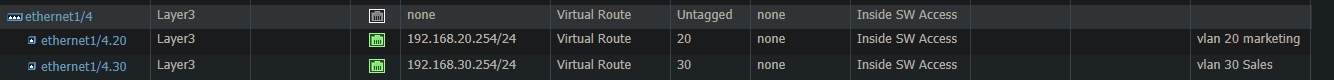

Kết quả:

Commit

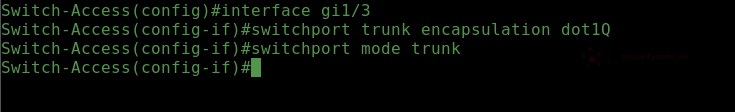

2. Cấu hình trên Switch Access

Gi1/3 trành trunk

3. Kiểm tra

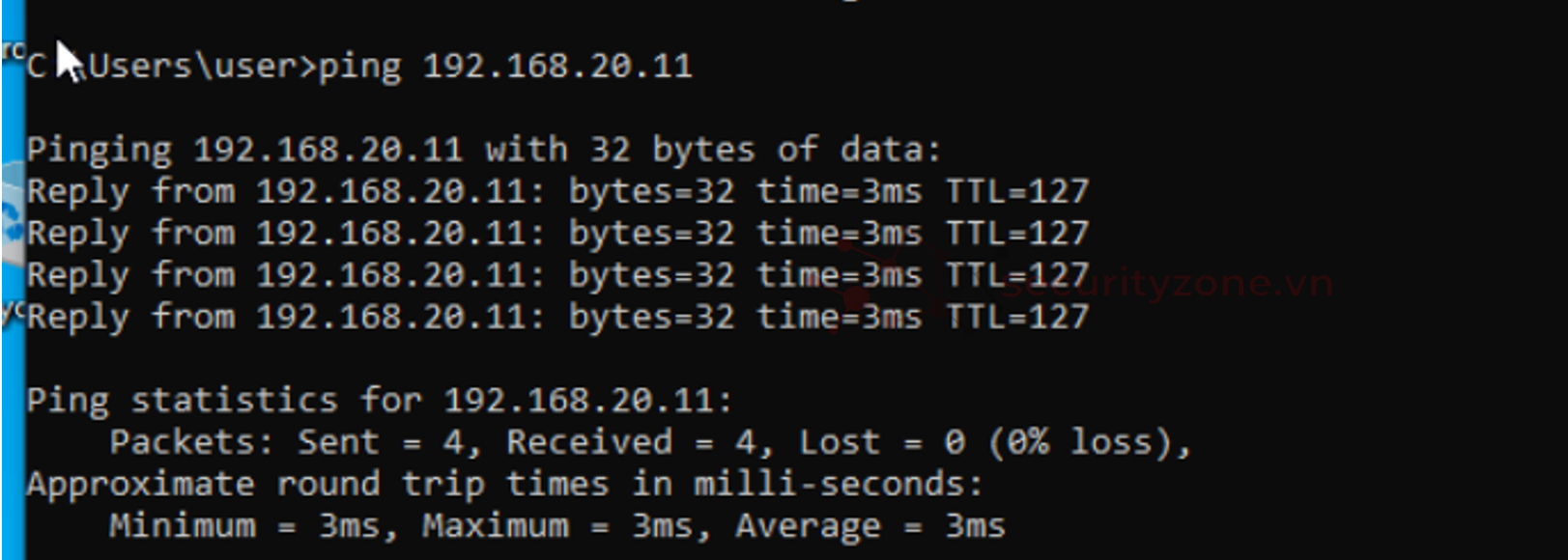

Kiểm tra máy trong cùng VLAN và khác VLAN đều ping được đến nhau

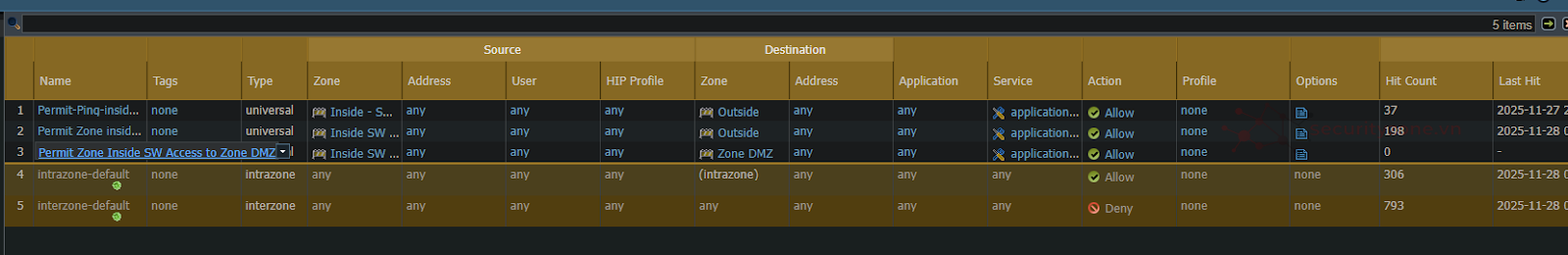

B. Cấu hình Policy (Chính sách) và Object

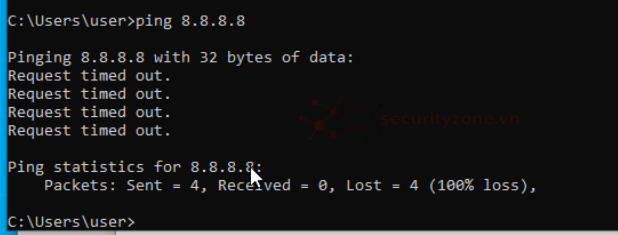

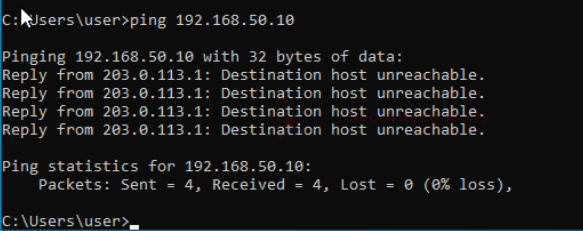

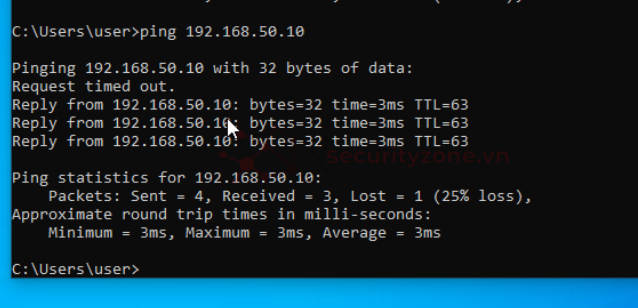

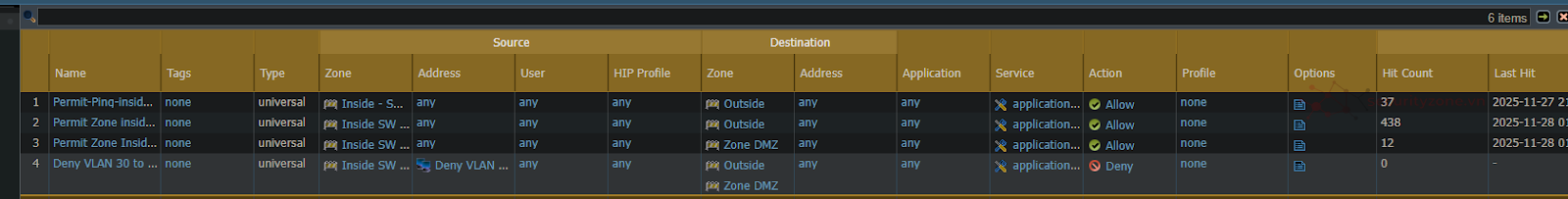

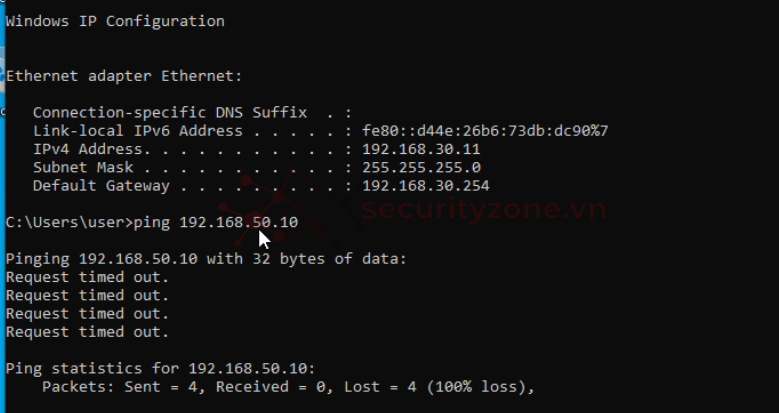

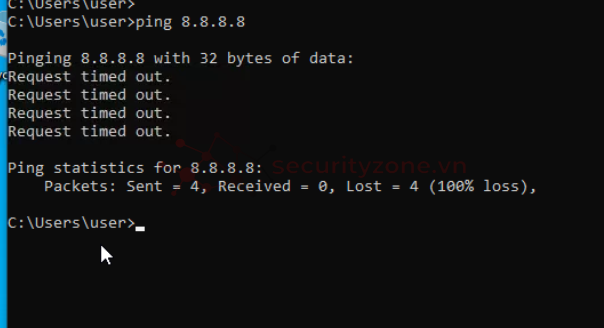

1. Cấu hình chính sách ra được InternetKiểm tra các máy win ping ra internet không được

Cấu hình Policy cho máy có thể đi ra được internet

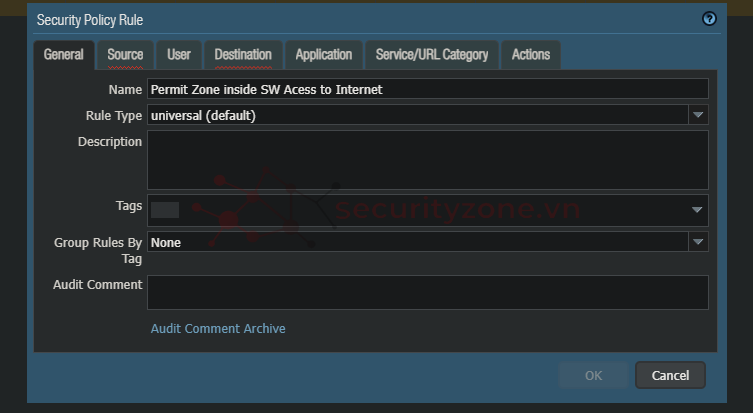

Vào Policy > Security add thêm chính sách mới

Add

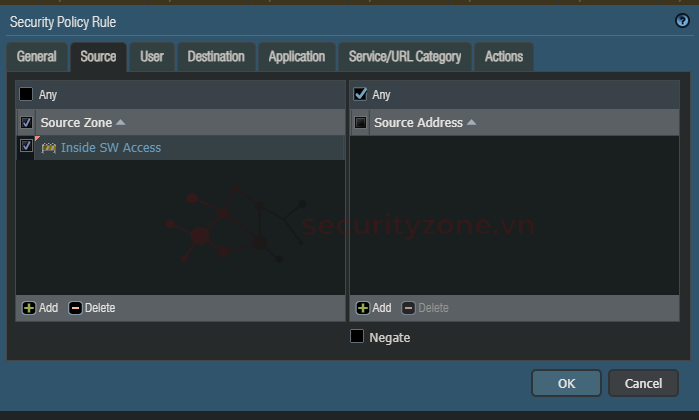

Nguồn

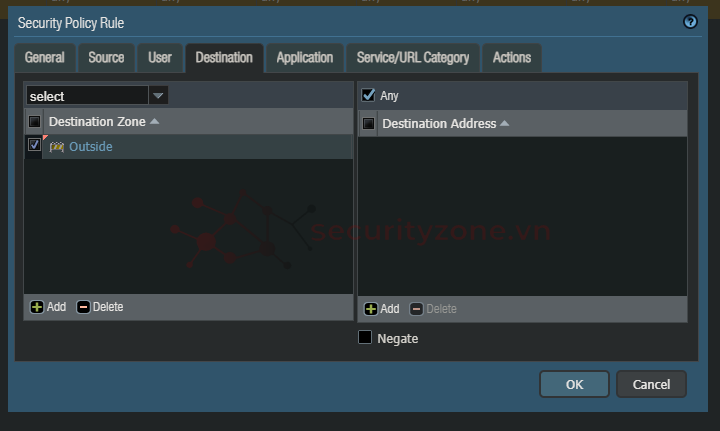

Đích

Commit

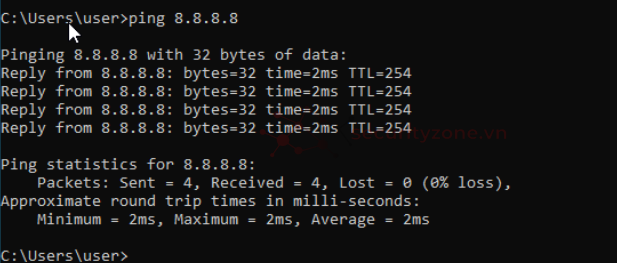

Xác minh

ping thành công

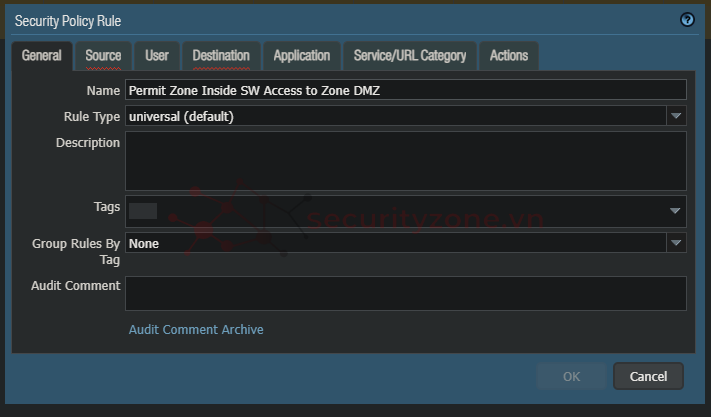

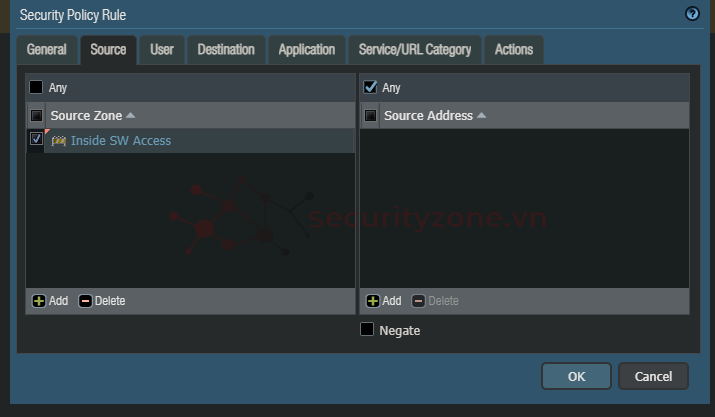

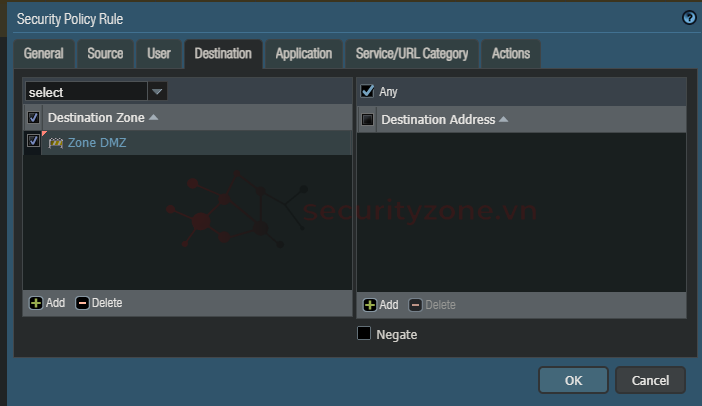

2. Cấu hình chính sách cho phép kết nối từ Zone inside tới Zone DMZ

Ban đầu Win A ping tới Linux Web Server không được

Bởi vì chưa có chính sáo nào cho 2 zone này nên mặc địch sẽ không kết nối được.

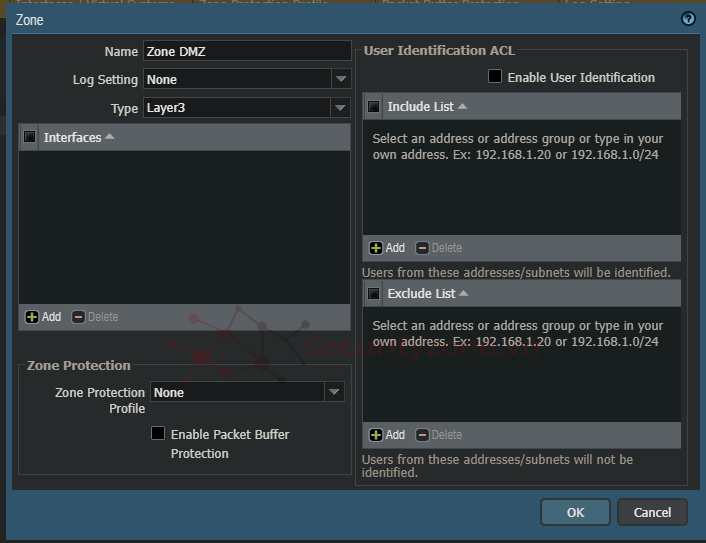

Hiện tại chưa có Zone DMZ mình sẽ tạo zone mới

Network > Zones > Add

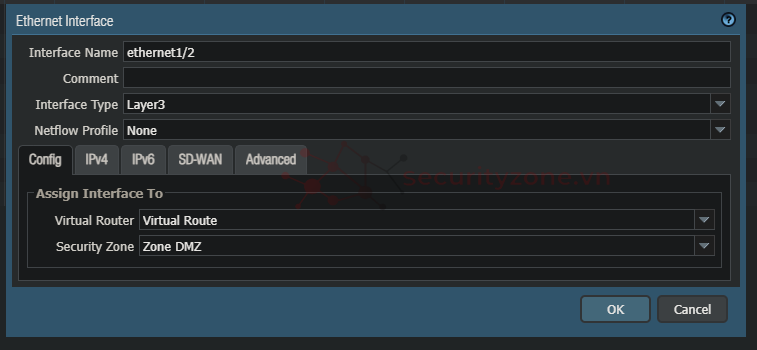

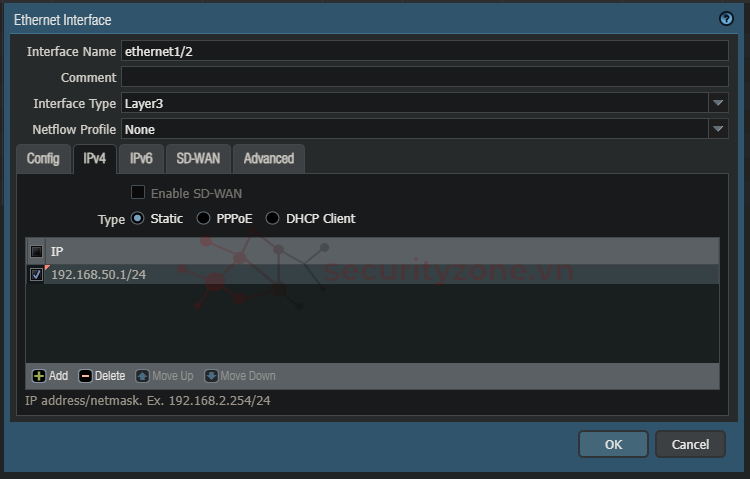

Cấu hình cho interface e1/2

Commit

Bây giờ cấu hình policy

Commit

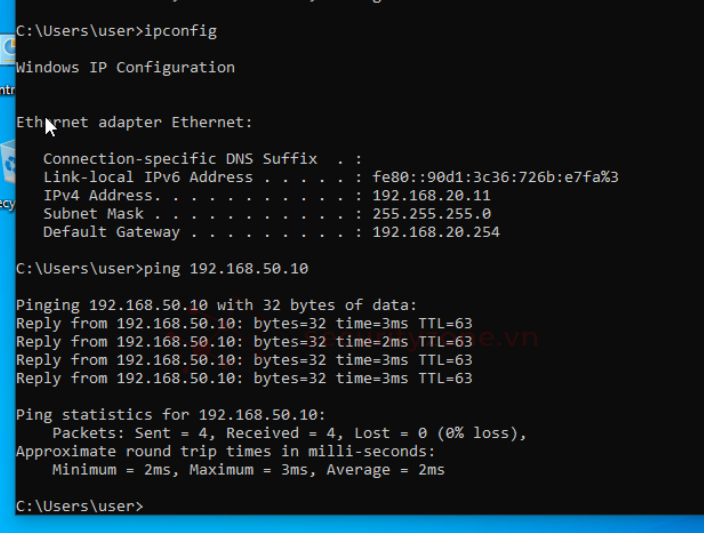

Xác minh:

Ping lại vào Web Server thì thành công:

Tuy nhiên ping ngược lại không được vì chính sách đã viết chỉ cho phép 1 chiều từ nguồn là Zone inside đến zone DMZ

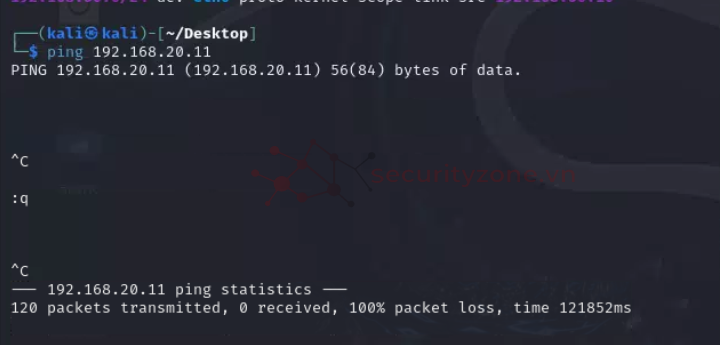

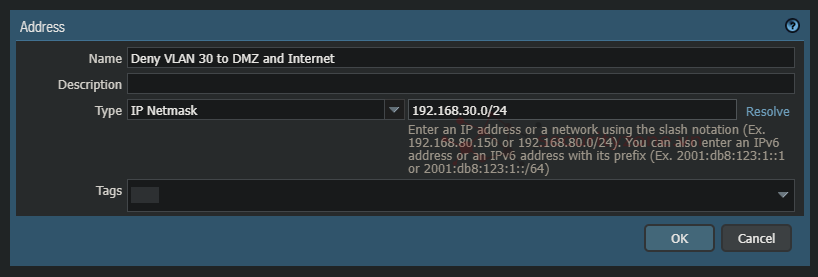

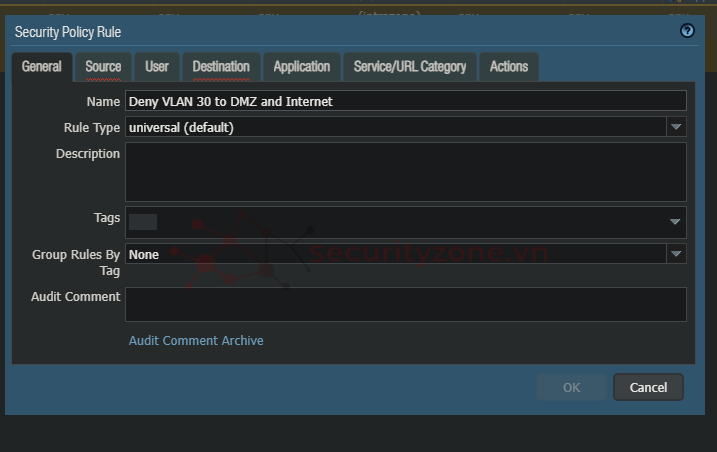

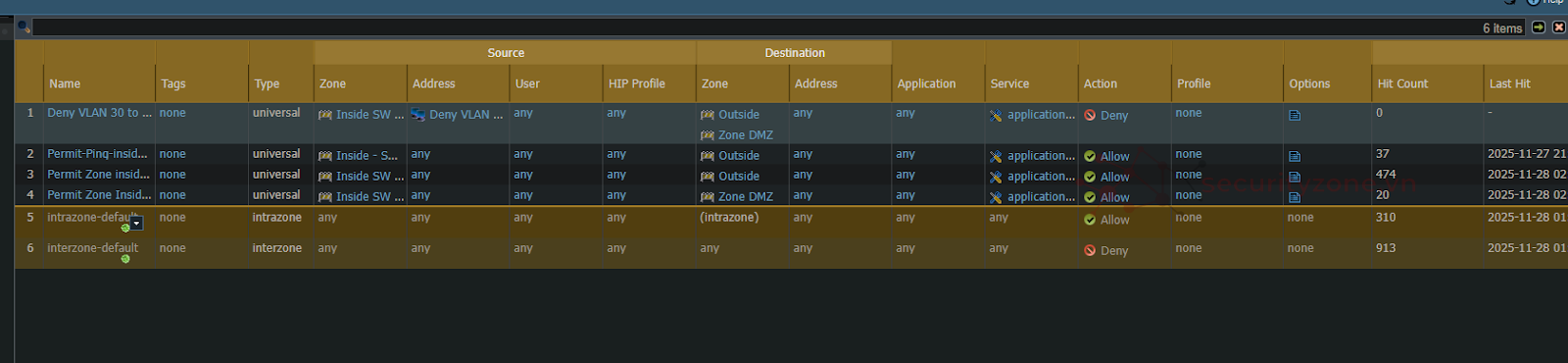

3. Cấu hình chính sách chặn VLAN 30 đi vào Web Server và ra ngoài Internet sử dụng Object

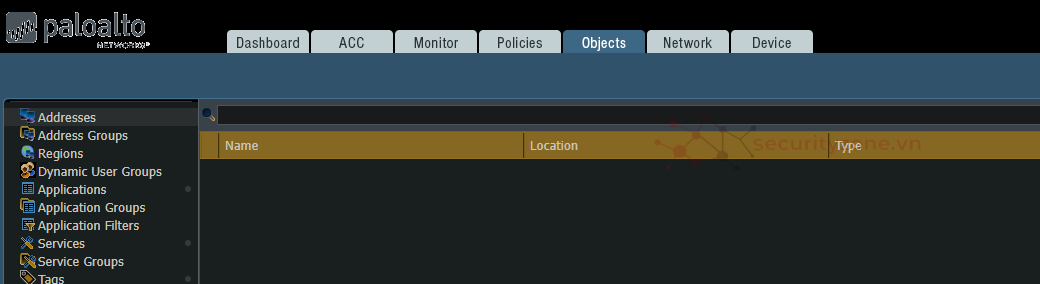

Palo Alto có cơ chế quản lý theo đối tượng theo (Object)

Có thể tạo Object mới đại diện cho VLAN 30

Object > Address > Add

Đặt Type là IP Netmask nếu mapping với 1 dải mạng

Tiếp theo tạo Policy

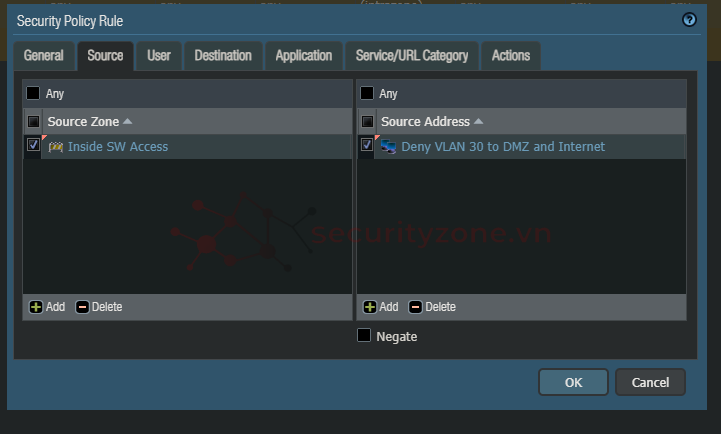

Ở phần Source Address thêm Object Address đã tạo vào

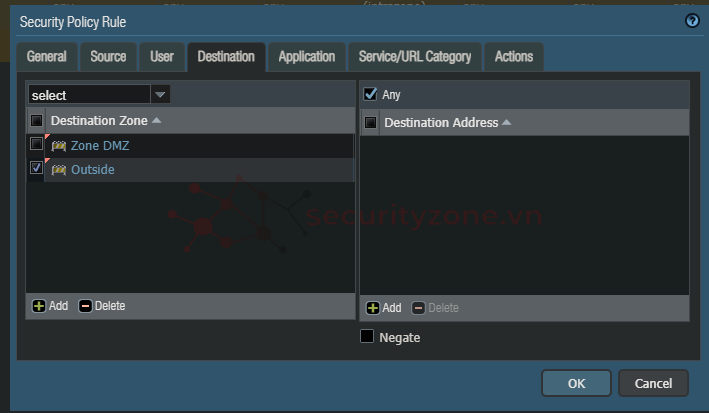

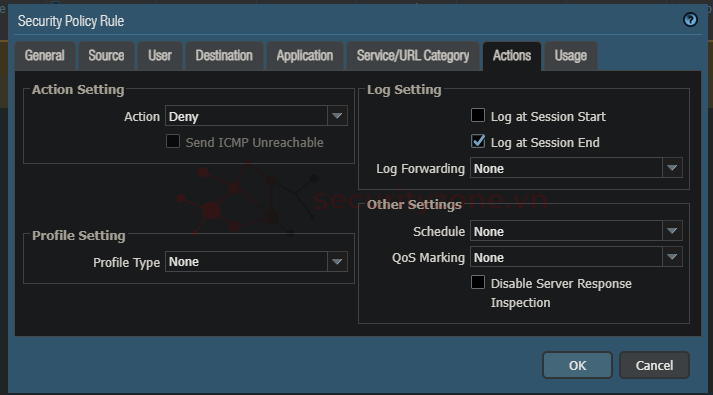

Action Setting chọn Deny

Commit

Sau đó kéo rule deny lên đầu để ghi đè lên rule permit cũ

Commit

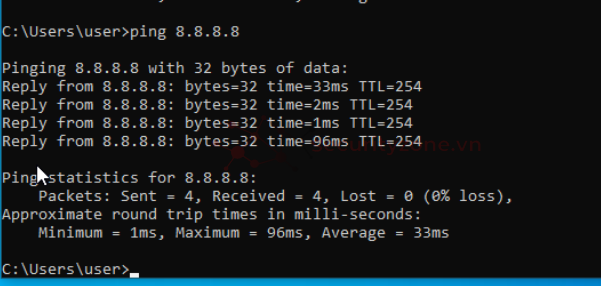

Xác minh:

Vlan 20 vẫn ping được tới Server và Internet

Dùng PC VLAN 30 để ping thì không được

IV. Tổng kết

Qua bài thực hành cấu hình Object và Security Policy trên Palo Alto NGFW, chúng ta đã xây dựng và kiểm chứng thành công một mô hình firewall hoạt động đúng theo nguyên tắc Zero Trust – mặc định chặn, cho phép có kiểm soát. Các nội dung chính đạt được bao gồm:- Triển khai Security Zone và gán interface hợp lý, giúp phân tách rõ ràng các vùng mạng Inside, DMZ và Outside.

- Cấu hình Security Policy để cho phép các VLAN nội bộ truy cập Internet và truy cập máy chủ trong DMZ theo đúng nhu cầu sử dụng.

- Sử dụng Address Object để quản lý chính sách theo từng VLAN, thay vì cấu hình trực tiếp theo IP, giúp chính sách rõ ràng, dễ quản lý và dễ mở rộng.

- Áp dụng chính sách deny có thứ tự ưu tiên, kiểm soát chặt chẽ VLAN 30 không được truy cập Internet và DMZ, trong khi VLAN 20 vẫn hoạt động bình thường.

Đính kèm

Sửa lần cuối:

Bài viết liên quan

Được quan tâm

Bài viết mới