hiep03

Intern

Hướng Dẫn Cấu Hình High Availability (HA) Active/Passive trên Palo Alto NGFW và Kiểm thử tính năng dự phòng

Mục lục:I. Mở đầu

II. Lý thuyết

1. Tổng quan về High Availability (HA)

2. Các chế độ HA trong Palo Alto Networks NGFW

Active/Passive

Active/Active

3. Kiến trúc chi tiết của HA Active/Passive

Nguyên lý hoạt động

Các liên kết HA (HA Links & Functions)

4. Điều kiện tiên quyết (Prerequisites)

III. Triển khai1. Mô hình mạng

2. Hướng dẫn cấu hình

IV. Kiểm thử chức năng1.Kiểm tra trạng thái đồng bộ

2.Failover Testing

V. Tổng kếtI. Mở đầu

Trong môi trường doanh nghiệp, việc "rớt mạng" dù chỉ vài phút cũng có thể gây thiệt hại lớn về kinh tế và uy tín. Để đảm bảo hệ thống mạng luôn hoạt động 24/7 ngay cả khi thiết bị phần cứng gặp sự cố, giải pháp High Availability (HA) là bắt buộc. Bài viết này sẽ giới thiệu cho các bạn về Cơ chế dự phòng (HA) cũng như hướng dẫn bạn triển khai mô hình HA phổ biến và ổn định nhất: Active/Passive.II. Lý thuyết

1. Tổng quan về High Availability (HA)

High Availability (Tính sẵn sàng cao) trong hệ thống mạng là giải pháp loại bỏ điểm chết đơn lẻ (Single Point of Failure).Đối với Next-Generation Firewall (NGFW), HA không chỉ đơn thuần là việc duy trì kết nối mạng khi thiết bị gặp sự cố phần cứng, mà còn là Stateful Failover (Chuyển đổi dự phòng có trạng thái).

Stateful Failover đảm bảo rằng khi thiết bị chính (Primary) gặp sự cố, thiết bị phụ (Secondary) sẽ tiếp quản ngay lập tức với đầy đủ thông tin về bảng định tuyến (Routing Table), bảng phiên (Session Table), phiên VPN, v.v. Điều này giúp kết nối của người dùng không bị gián đoạn.

2 . Các chế độ HA trong Palo Alto Networks NGFW

Các bạn có thể xem lại lý thuyết bài I.3Mình sẽ tóm gọn lại

Palo Alto Networks hỗ trợ hai chế độ HA chính:

2.1. Active/Passive (Khuyên dùng)

- Nguyên lý: Một thiết bị xử lý lưu lượng (Active), thiết bị kia ở trạng thái chờ (Passive) và liên tục đồng bộ cấu hình, trạng thái phiên từ thiết bị Active.

- Ưu điểm: Thiết kế đơn giản, dễ vận hành (Troubleshooting), hỗ trợ đầy đủ các tính năng Layer 2 và Layer 3, không gặp vấn đề về định tuyến bất đối xứng (Asymmetric Routing), độ ổn định cao, hành vi hệ thống dễ dự đoán.

- Nhược điểm: Không tận dụng toàn bộ tài nguyên phần cứng

- Ứng dụng: Phù hợp với 95% mô hình doanh nghiệp, Enterprise Edge, Data Center.

- Nguyên lý: Cả hai thiết bị đều xử lý lưu lượng đồng thời.

- Ưu điểm: Tận dụng tài nguyên phần cứng của cả hai thiết bị, tăng tổng thông lượng hệ thống, đáp ứng các yêu cầu lưu lượng lớn, hỗ trợ cân bằng tải (Load-sharing) trong một số trường hợp cụ thể.

- Nhược điểm: Cấu hình phức tạp, yêu cầu thiết kế mạng kỹ lưỡng để tránh Asymmetric Routing, khó gỡ lỗi (Troubleshoot). Yêu cầu thêm liên kết HA3 để chuyển tiếp gói tin.

- Ứng dụng: Các trung tâm dữ liệu yêu cầu thông lượng cực lớn hoặc các kịch bản định tuyến bất đối xứng bắt buộc.

3. Kiến trúc chi tiết của HA Active/Passive

Trong bài viết này, chúng ta sẽ tập trung vào Active/Passive. Để vận hành, hai thiết bị giao tiếp qua các liên kết chuyên dụng:Control Link (HA1):

- Chức năng: Đồng bộ Control Plane. Trao đổi Hello packets, Heartbeats (kiểm tra sự sống), đồng bộ cấu hình (Configuration sync), đồng bộ User-ID và trạng thái định tuyến.

- Giao thức: Layer 3 (yêu cầu IP).

- Chức năng: Đồng bộ Data Plane. Đồng bộ Session Table, ARP Table, IPSec SA. Đây là yếu tố quyết định khả năng Stateful Failover.

- Giao thức: Layer 2 (Ethernet - mặc định) hoặc Layer 3 (IP/UDP).

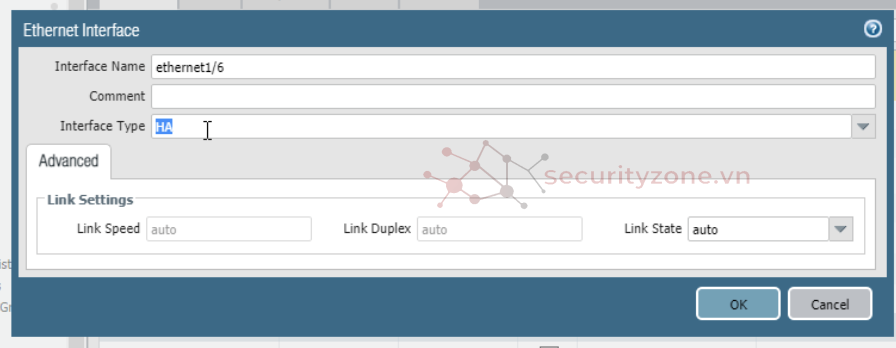

4. Điều kiện tiên quyết

Để cấu hình HA thành công, hai thiết bị phải đồng nhất các yếu tố sau:- Model: Cùng phần cứng (Ví dụ: Cùng là PA-3220) hoặc cùng mẫu VM-Series.

- PAN-OS Version: Phải cùng phiên bản hệ điều hành (Bản phát hành chính hoặc phụ).

- Licenses: Phải có cùng tập hợp giấy phép (Threat Prevention, GlobalProtect, v.v.).

- Application & Threat Database: Phải cập nhật phiên bản giống nhau.

- Interface: Vị trí các cổng vật lý dùng cho HA và Traffic phải tương đồng.

III. Triển khai

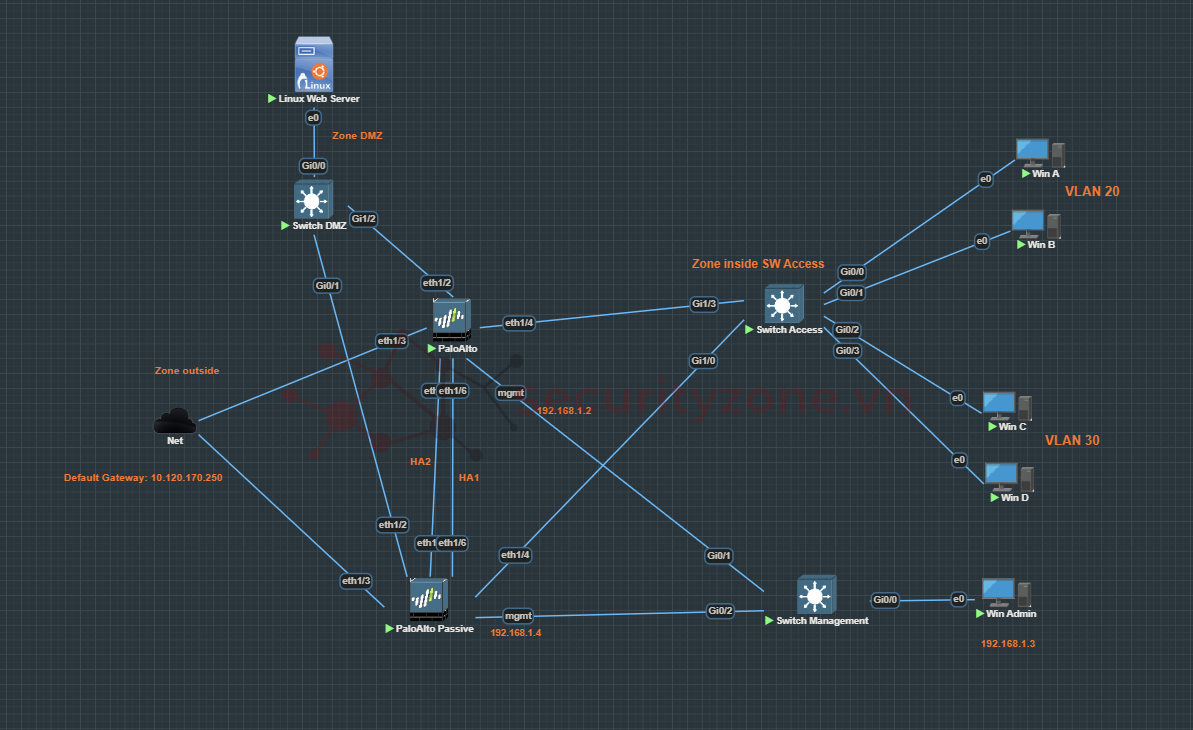

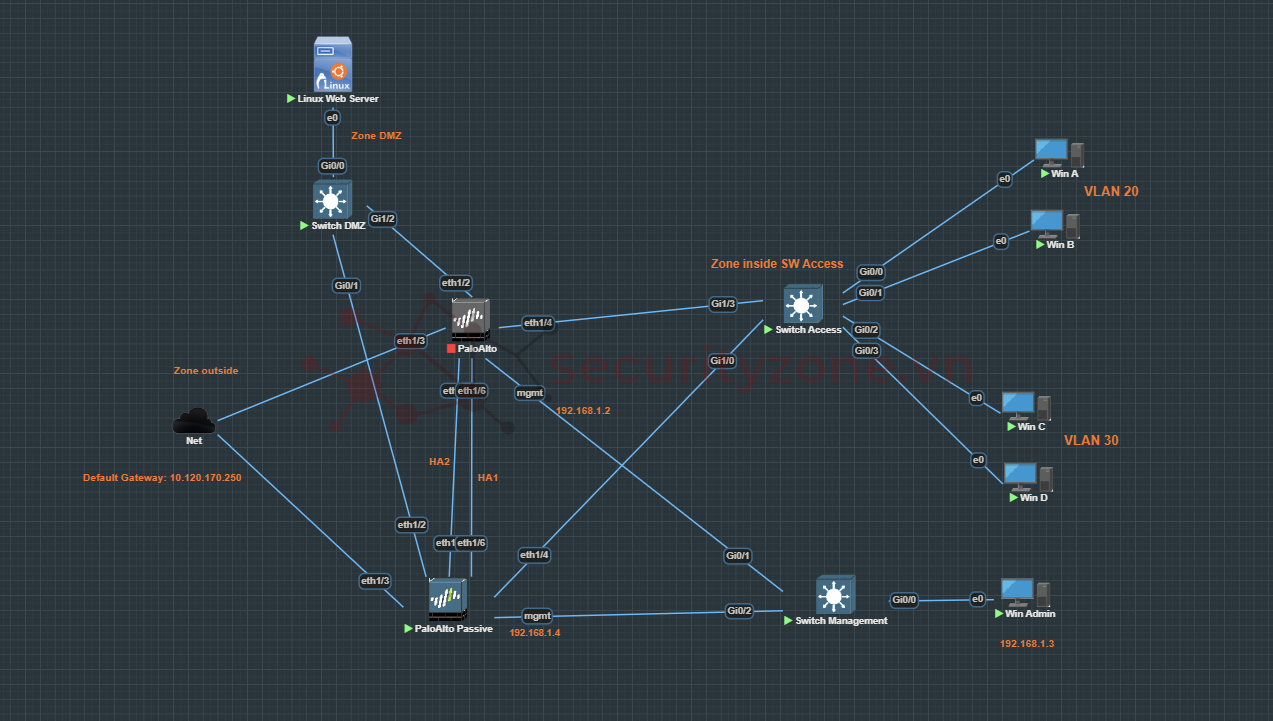

1. Sơ đồ mạng

2. Hướng dẫn cấu hình

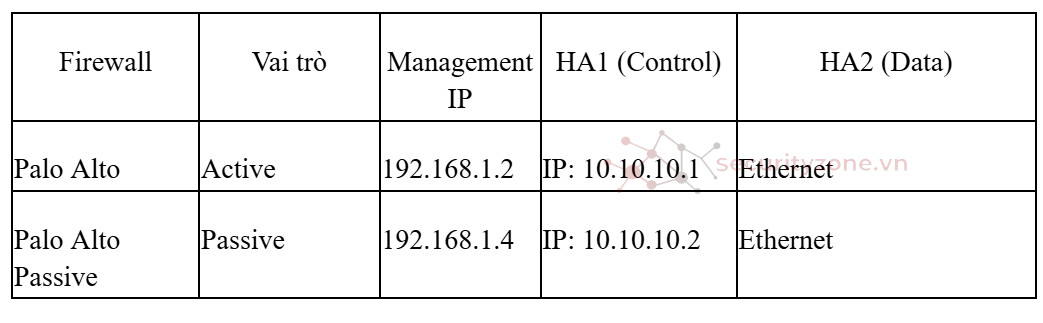

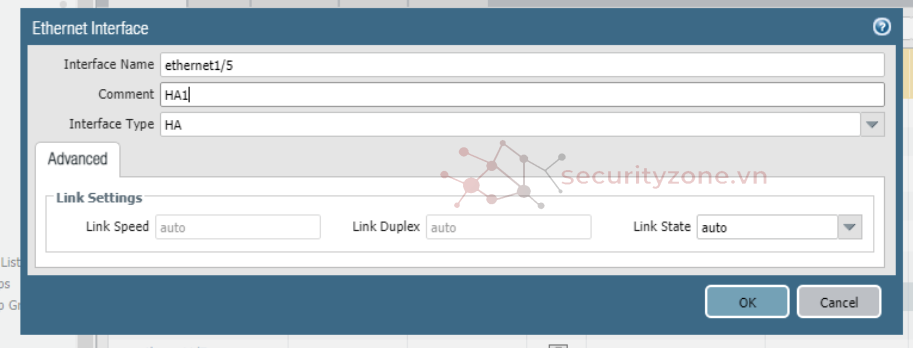

Bước 1: Chuẩn bị interface

Bước 2: Cấu hình HA General

Bước 3: Cấu hình Control Link (HA1)

Bước 4: Cấu hình Data Link (HA2)

Bước 5: Cấu hình Độ ưu tiên

Palo Alto Active

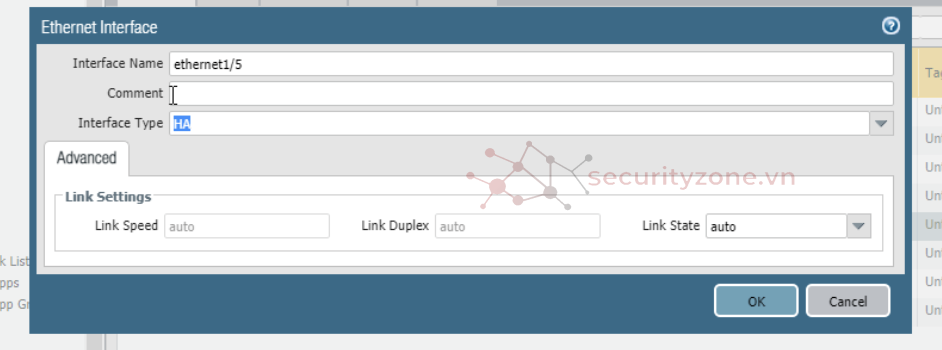

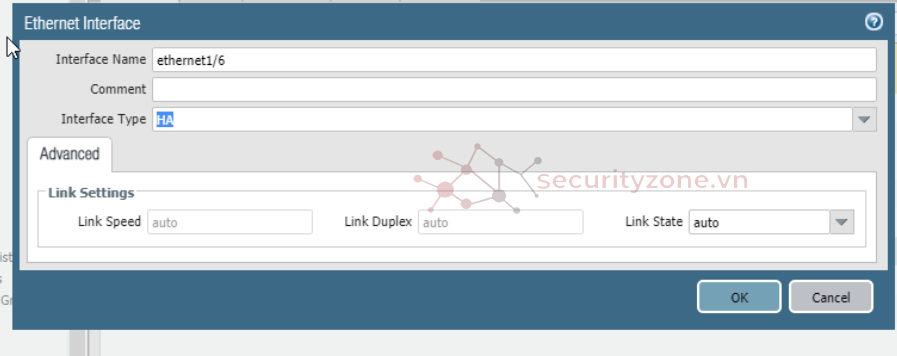

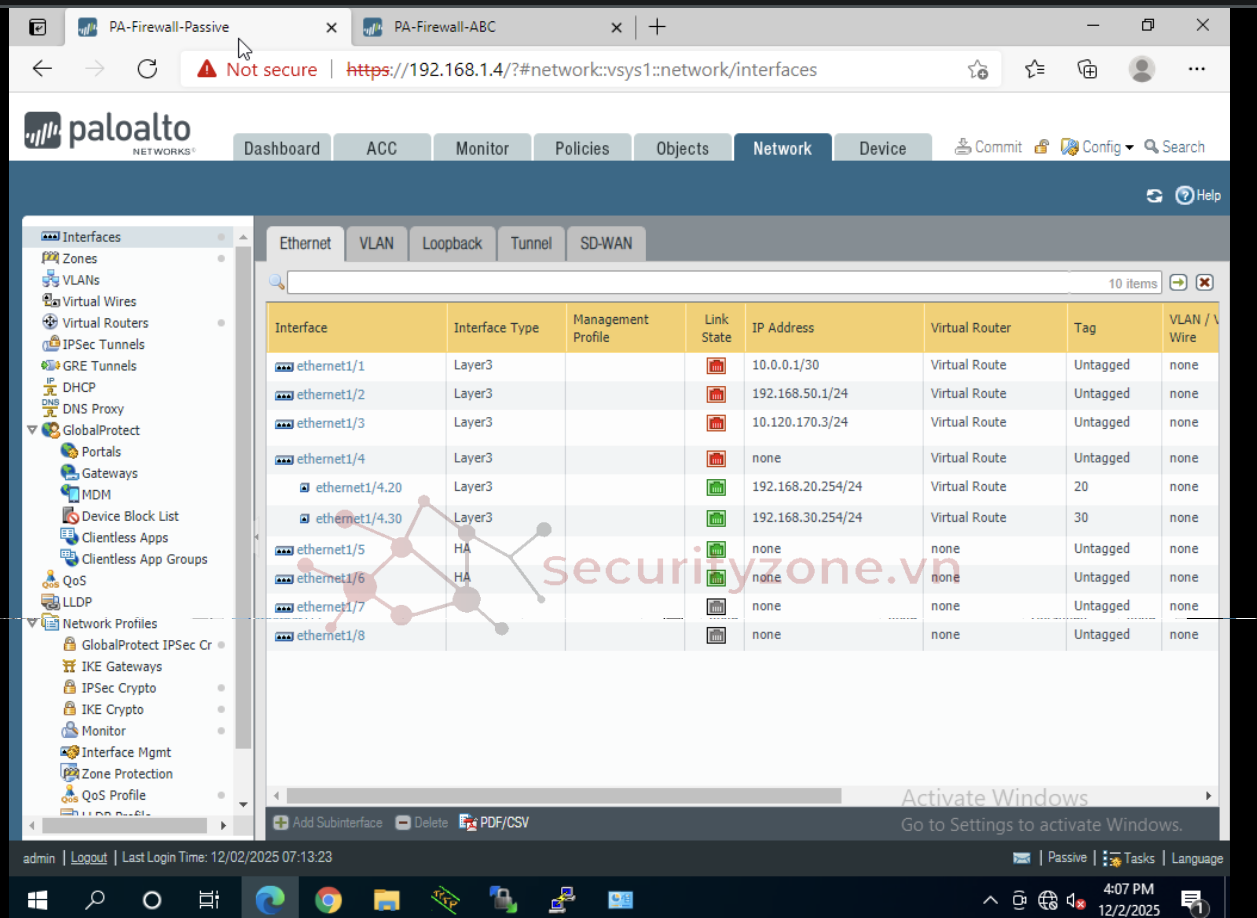

Bước 1Network > Interface

Chỉnh ethernet 1/5 và ethernet 1/6 sang chế độ HA

Commit

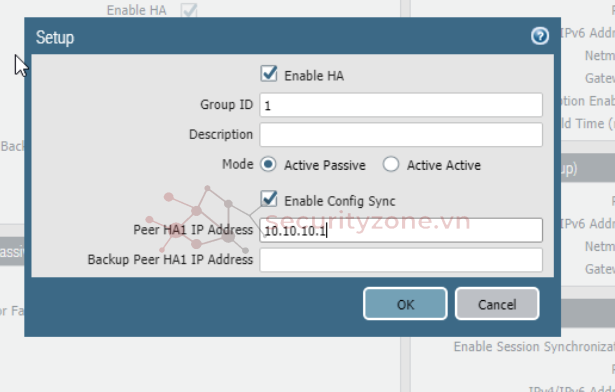

Bước 2:

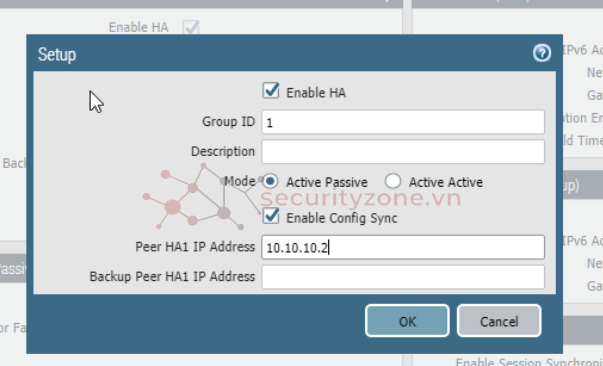

Cấu hình chế độ HA và group ID

Device > High Availability > General

Vào Setup chọn chế độ Active/Passive, và đặt Group ID (Cả 2 firewall phải cùng Group ID)

Tick enable để bật HA

Enable Config Sync để đồng bộ cấu hình

Peer HA1 IP là IP của FW đối tác kết nối với nó qua HA1

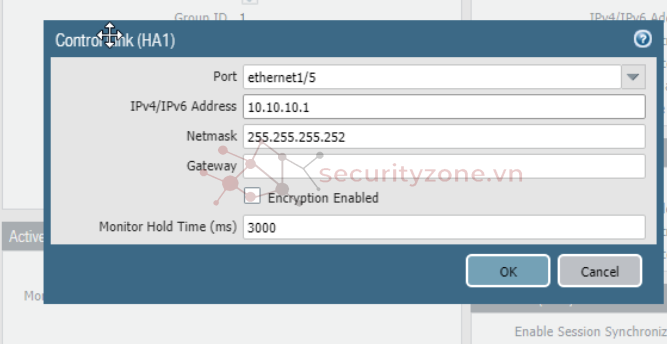

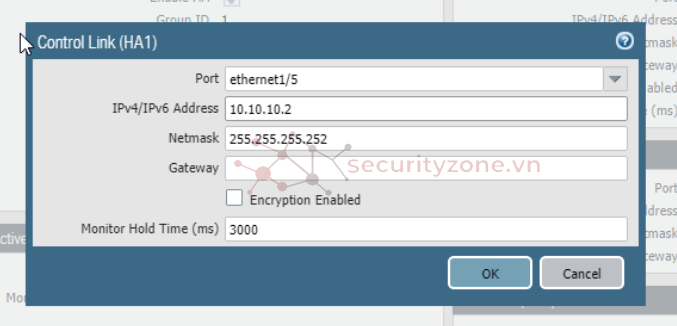

Bước 3:

Tiếp theo cấu hình IP cho HA1 (e1/5) của Firewall

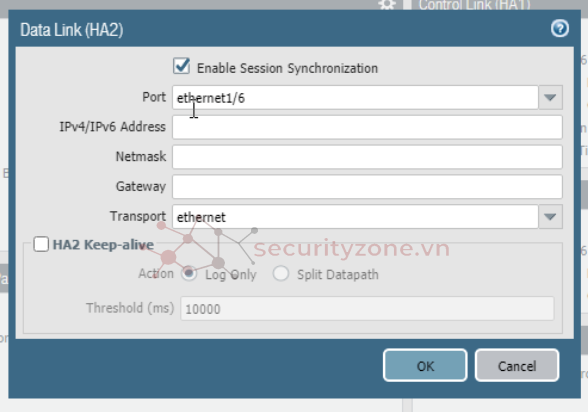

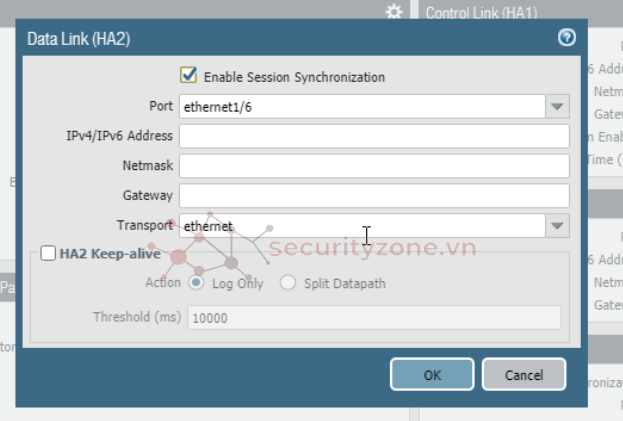

Bước 4:

Ở HA2 mình sể để transport là ethernet, 2 FW sẽ giao tiếp với nhau thông qua địa chỉ MAC nên không cần set IP

Bước 5

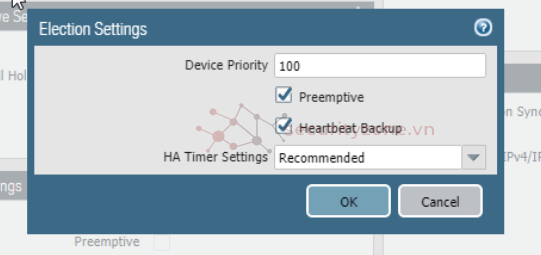

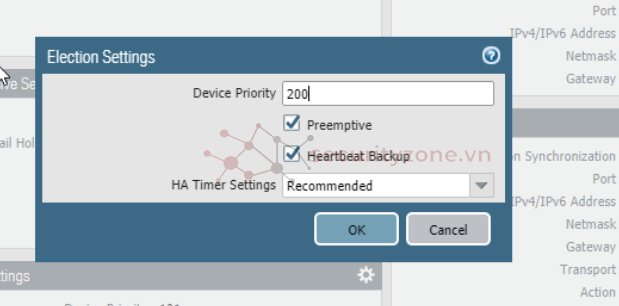

Đặt độ ưu tiên thiết bị (device priority)

Lưu ý: Đặt chỉ số độ ưu tiên càng thấp thì độ ưu tiên càng cao

Đặt device priority của FW Active thấp hơn

Device > High Availability > General chỉnh election settings.

Commit

Palo Alto Passive

Tương tự Bước 1

Bước 2

Bước 3

Bước 4

Bước 5

Commit

Xác minh trạng thái đồng bộ

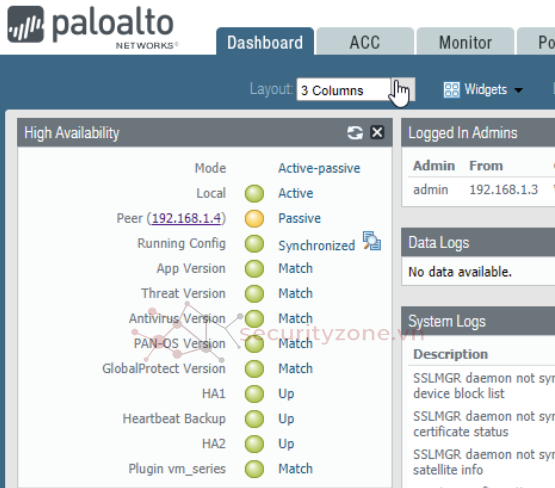

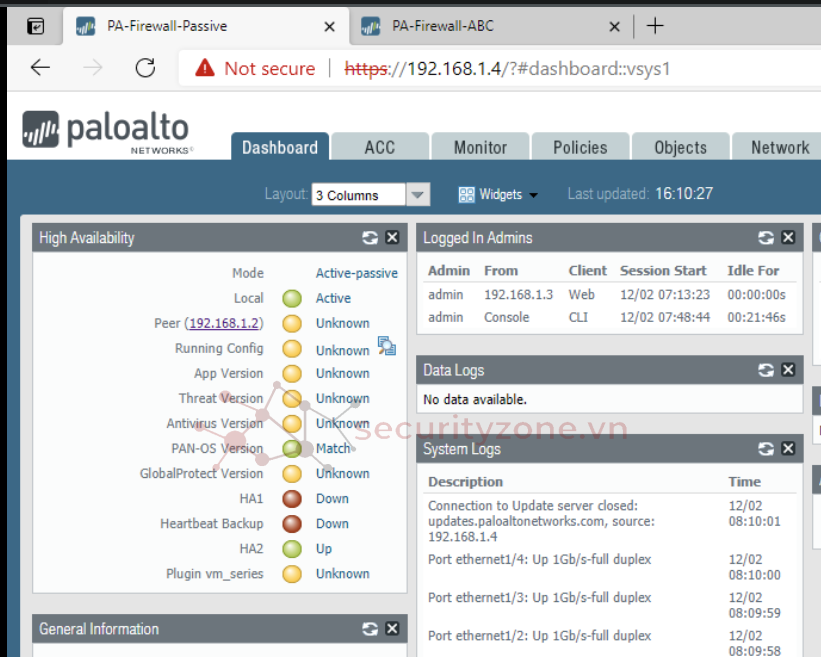

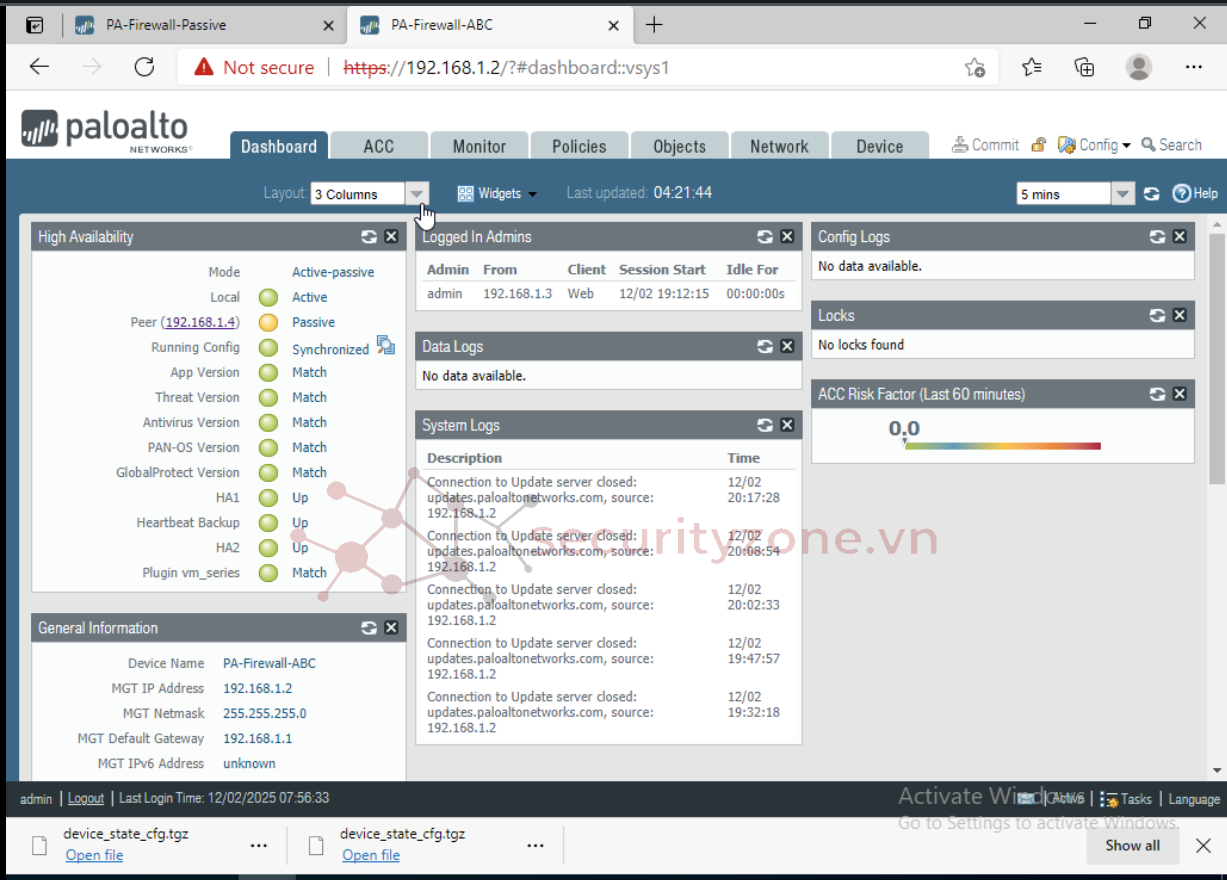

Từ FW Active vào Dashboard > Widgets > System > High Availability

Thấy chỗ running config đang đỏ tức là chưa được đồng bộ cấu hình qua FW Passive

Nhấn Sync to peer

Màu xanh là đồng bộ xong

IV. Kiểm thử chức năng

1. Kiểm tra trạng thái đồng bộ

Kiểm tra lại cấu hình của FW Passive:

Đồng bộ thành công

Các interface đang đỏ vì nó đang được dự phòng

2. Kiểm tra failover

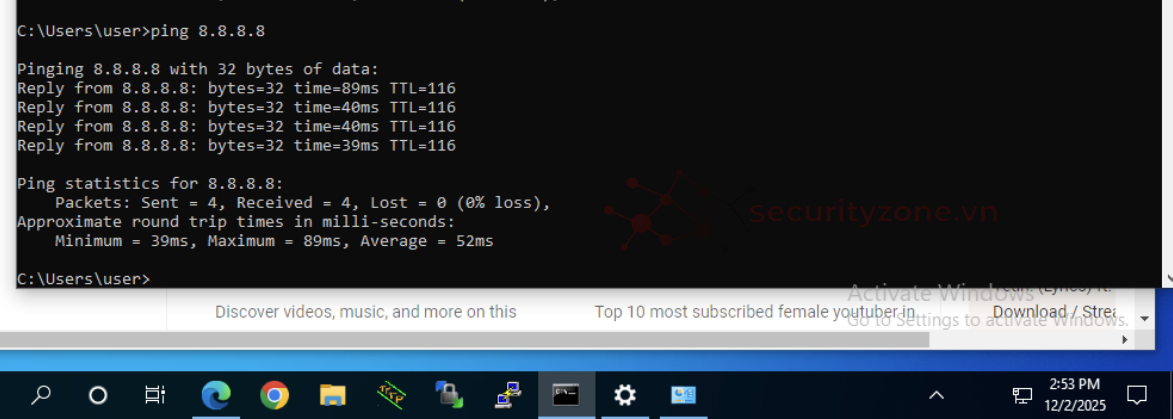

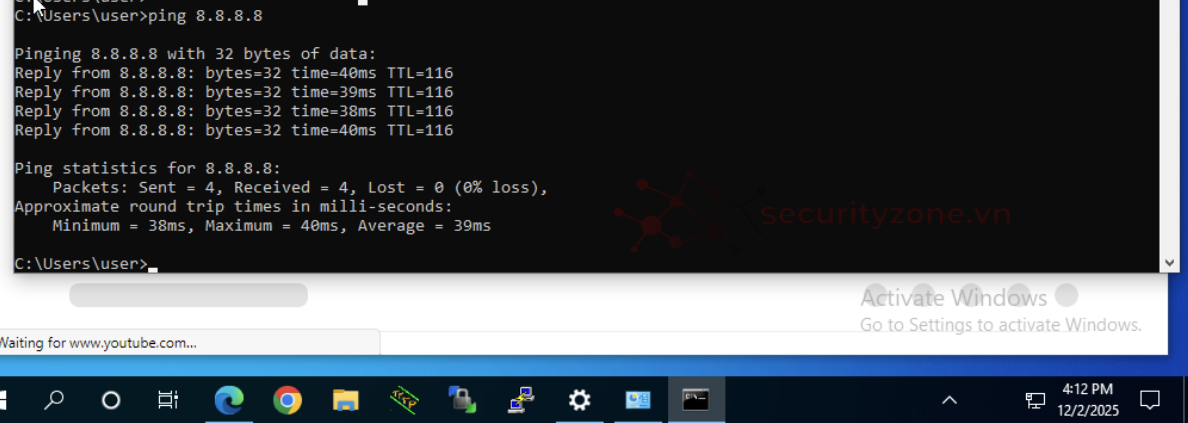

Từ Win A ping ra internet

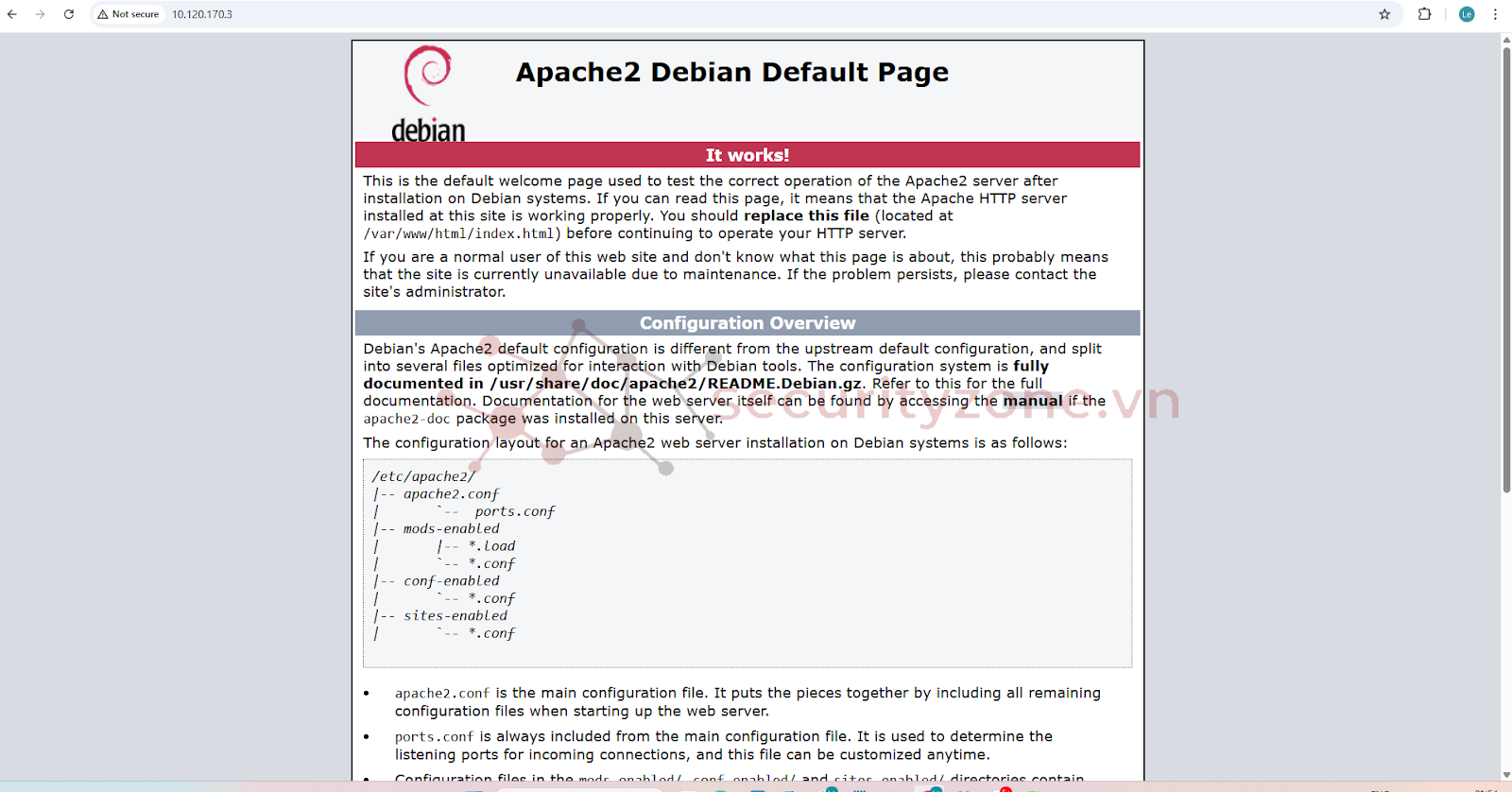

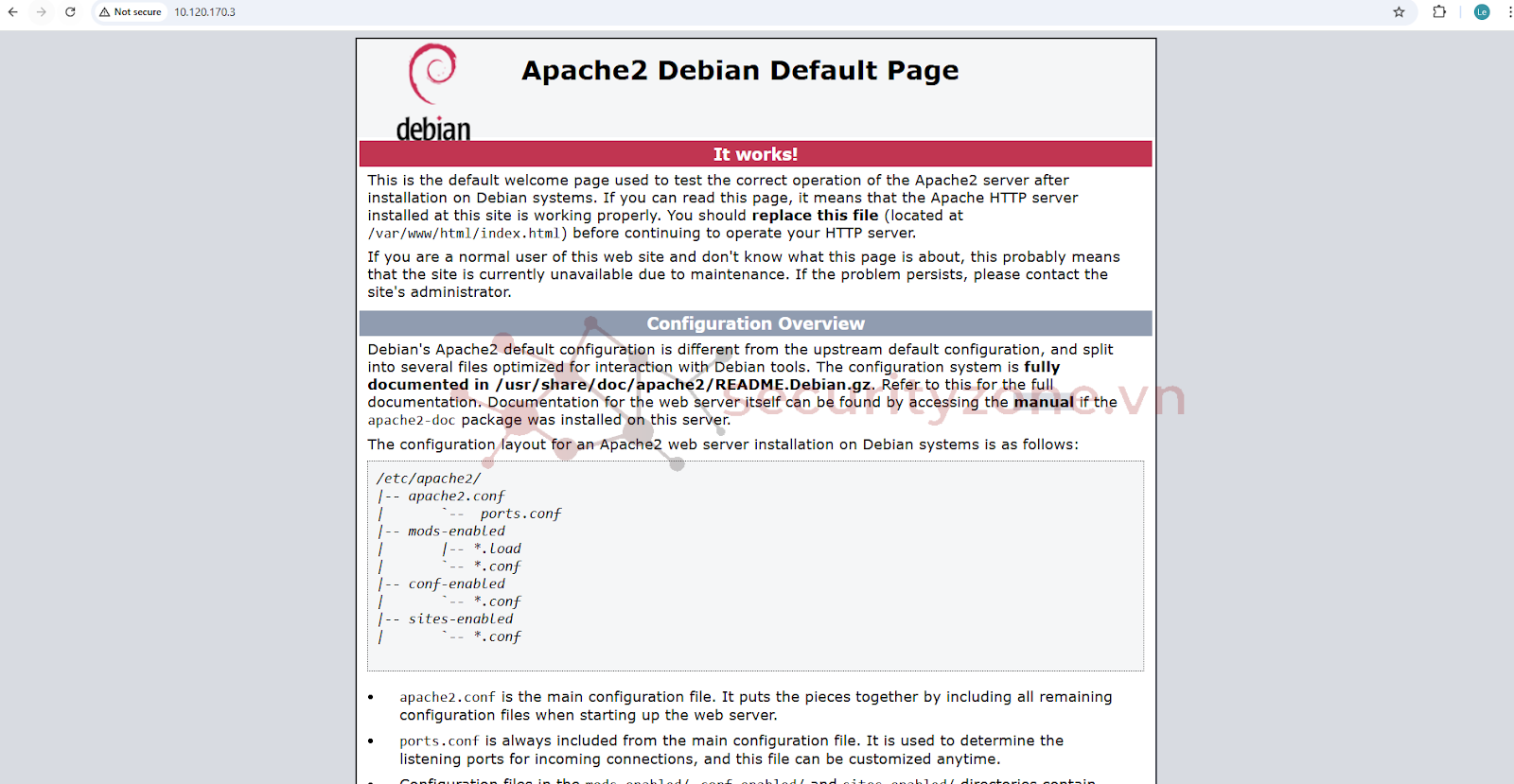

Từ máy ngoài mạng truy cập vào web

Bây giờ tắt máy chính đi và kiểm tra lại

FW Passive đã trở thành Active

Từ

Thành

Xác thực lại Win A vẫn vô mạng được

Truy cập web vẫn bình thường

Khi Firewall đã tắt bật lên nó trở về trạng thái active

V. Tổng kết

Trong bài viết này, chúng ta đã tìm hiểu cơ chế High Availability (HA) và triển khai mô hình Active/Passive trên Palo Alto NGFW nhằm đảm bảo tính sẵn sàng cao cho hệ thống mạng doanh nghiệp. Quá trình cấu hình và kiểm thử cho thấy hai thiết bị firewall có thể đồng bộ đầy đủ cấu hình và trạng thái phiên, cho phép thiết bị dự phòng tiếp quản vai trò xử lý lưu lượng một cách nhanh chóng khi xảy ra sự cố.Kết quả kiểm thử failover xác nhận rằng các kết nối của người dùng và dịch vụ web vẫn được duy trì ổn định, không bị gián đoạn đáng kể. Mô hình HA Active/Passive là giải pháp hiệu quả, dễ triển khai và vận hành, phù hợp với đa số hệ thống mạng doanh nghiệp có yêu cầu cao về độ ổn định và an toàn.

Sửa lần cuối:

Bài viết liên quan

Bài viết mới