hiep03

Intern

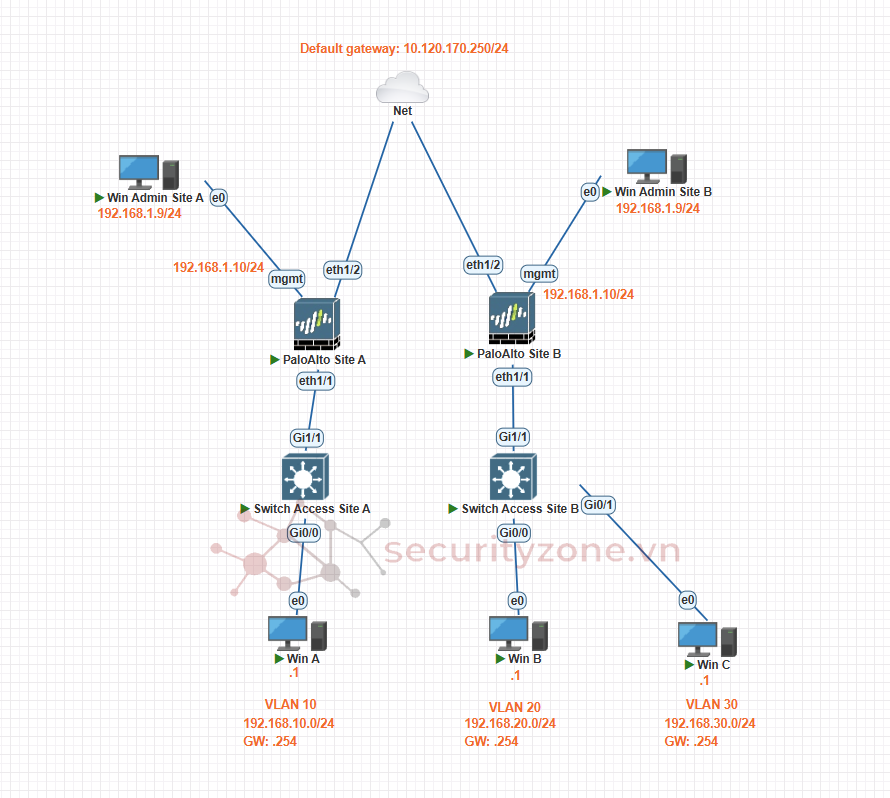

Cấu hình VPN IPsec SITE to SITE cho kết nối giữa các địa điểm khác nhau

Mục lục:I. Mở đầu

II. Mô hình

III. Triển khai

A. Cấu hình IPSec VPN Site-to-Site cho máy Win A có thể đi được vào máy Win B

1. Cấu hình Network

2. Cấu hình Static Route

3. Cấu hình Policy

B. Kiểm tra

IV. Tổng kết

I. Mở đầu

Trong các hệ thống mạng doanh nghiệp hiện nay, nhu cầu kết nối an toàn giữa các chi nhánh thông qua hạ tầng Internet công cộng ngày càng trở nên phổ biến. Để đảm bảo tính bảo mật, toàn vẹn và xác thực dữ liệu, giải pháp IPSec VPN Site-to-Site được sử dụng rộng rãi nhằm tạo ra một đường hầm bảo mật giữa các thiết bị tường lửa tại các site khác nhau.IPSec (Internet Protocol Security) là một bộ giao thức dùng để bảo mật dữ liệu ở tầng mạng (Layer 3), cho phép mã hóa và xác thực các gói tin IP khi truyền qua mạng không tin cậy như Internet. IPSec thường được sử dụng trong các giải pháp VPN nhằm đảm bảo an toàn thông tin giữa các hệ thống mạng.

Trong mô hình này, firewall Palo Alto Networks được sử dụng để triển khai kết nối IPSec VPN Site-to-Site dựa trên giao thức IKEv2. IKEv2 là phiên bản cải tiến của IKE, cung cấp khả năng đàm phán bảo mật hiệu quả hơn, ổn định hơn và hỗ trợ tốt cho việc tái tạo khóa (rekey) cũng như phục hồi kết nối.

Mục tiêu của bài triển khai là:

- Xây dựng mô hình mạng gồm hai site độc lập (Site A và Site B)

- Cấu hình IPSec VPN Site-to-Site giữa hai firewall Palo Alto

- Đảm bảo các máy tại hai site (Win A và Win B) có thể kết nối và trao đổi dữ liệu an toàn thông qua tunnel VPN

II. Mô hình

Để mô hình này chạy được mình sẽ cấu hình theo từng thành phần:

- Cấu hình VLAN cho các Switch Access và các PC để vào được VLAN và uplink lên Firewall

- Cấu hình Default Gateway cho các VLAN trên Firewall

- Cấu hình NAT cho các PC đi ra ngoài được Internet

- Cấu hình IPSec VPN Site-to-Site cho máy Win A có thể đi được vào máy Win B

III. Triển khai

A. Cấu hình IPSec VPN Site-to-Site cho máy Win A có thể đi được vào máy Win B

1. Cấu hình Network

Palo Alto Site A

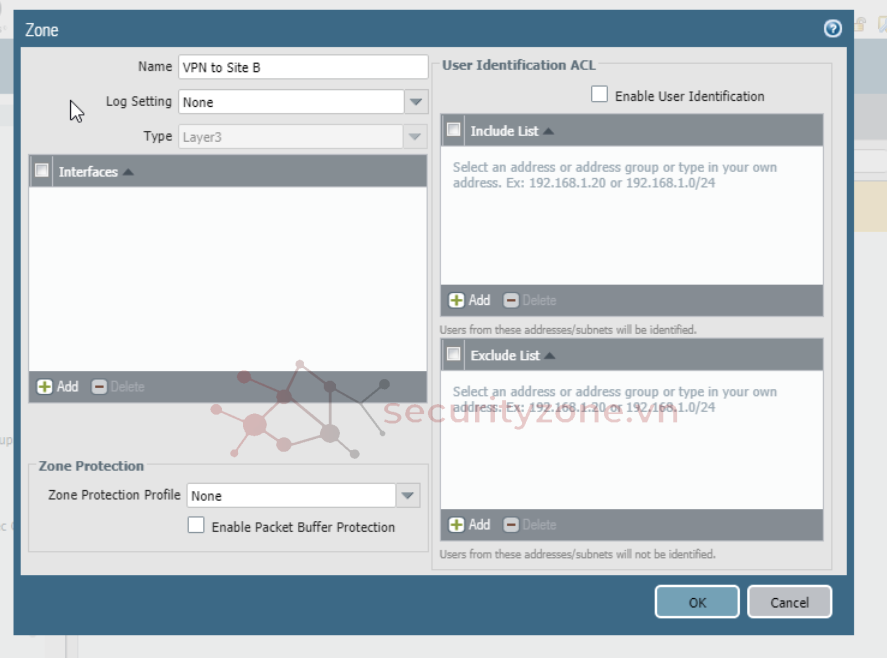

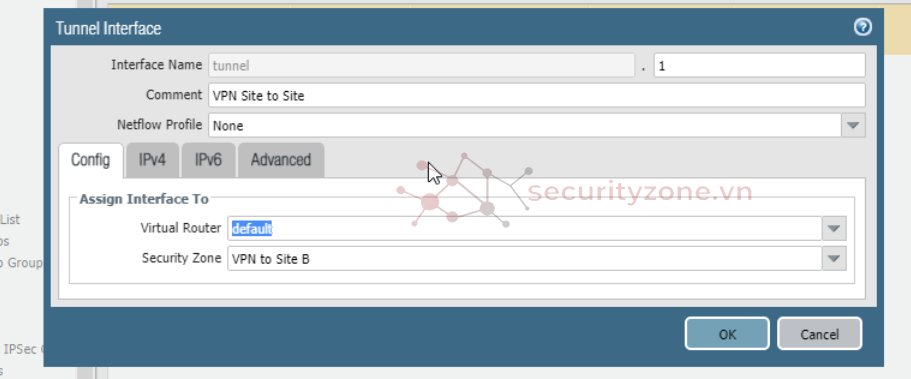

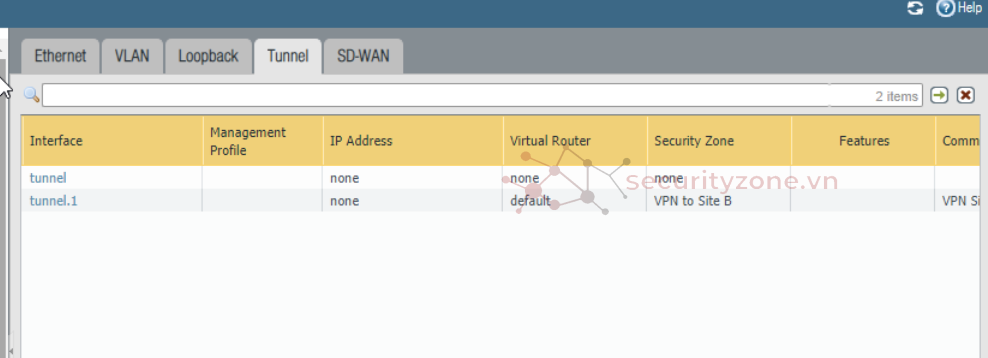

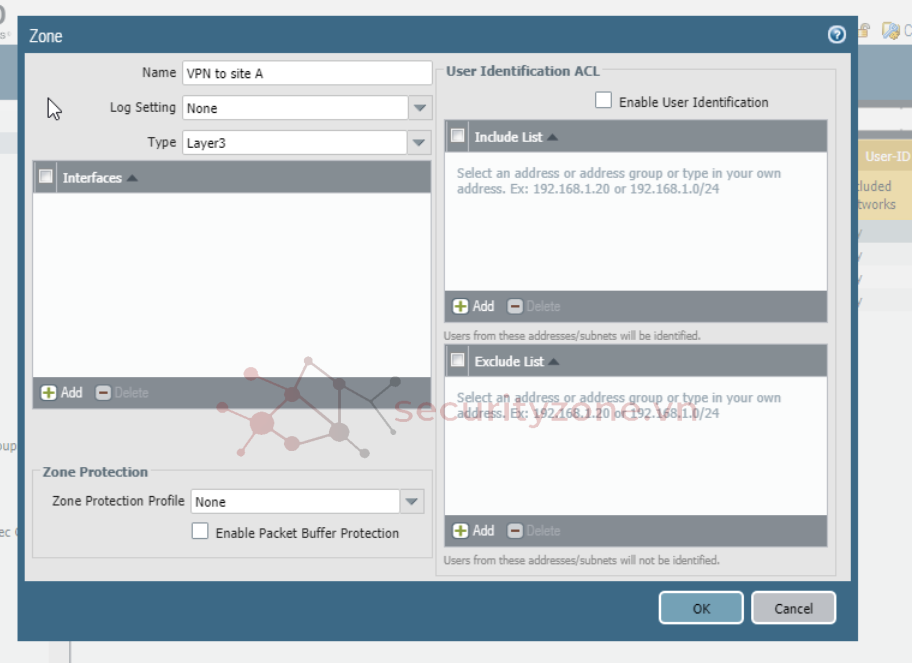

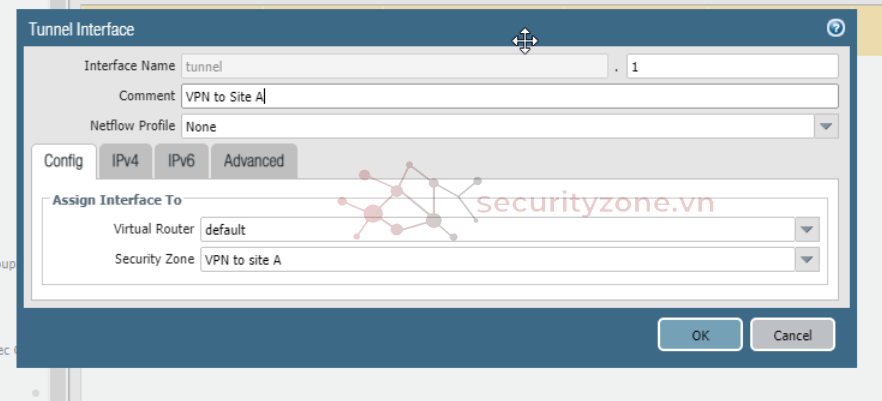

a. Tạo Interface tunnel và Zone mới cho VPNTạo Interface tunnel (Interface ảo)

Network > Interfaces > Tunnel

Add zone mới

Sau khi tạo xong

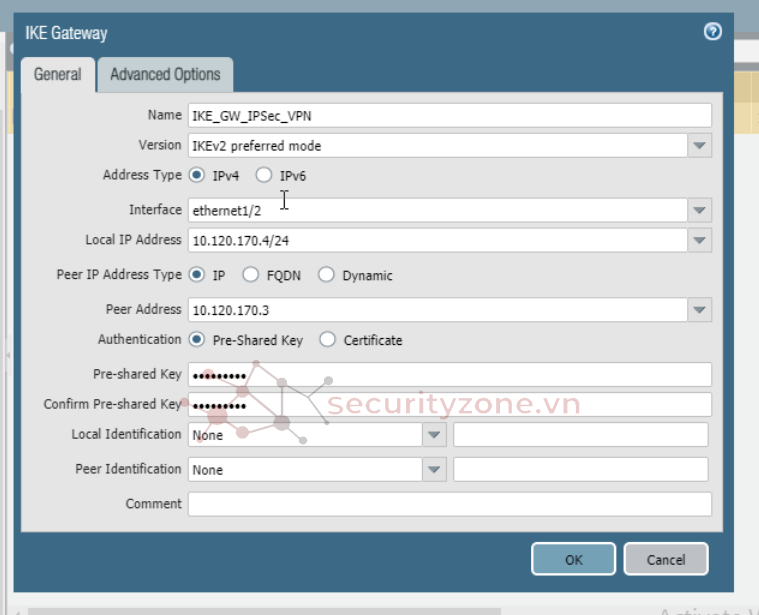

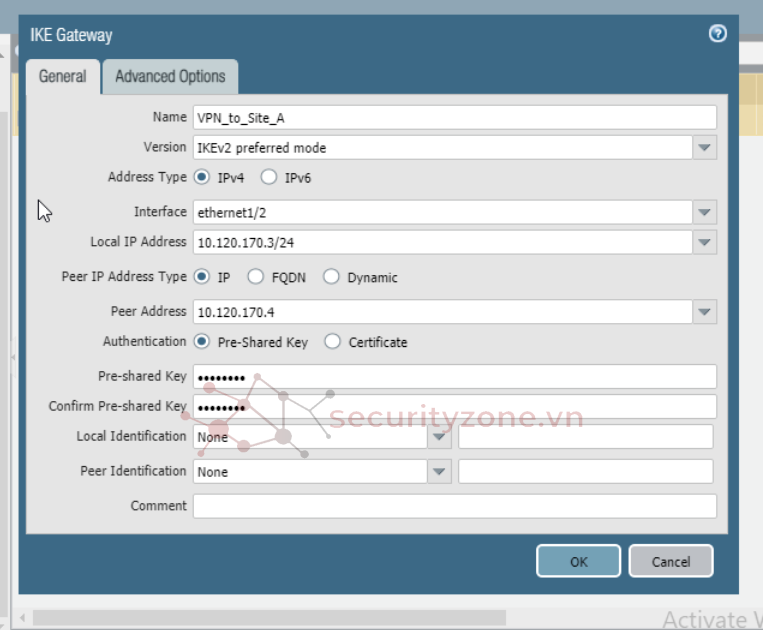

b. Tạo IKE Gateway

Network > Network Profiles > IKE Gateways > Add

Interface sẽ chọn cái nào đi ra internet

Peer Address sẽ nhập IP WAN của bên Site B

Pre-shared Key được nhập sẽ nhập tương ứng cho bên FW Site B để 2 bên có thể xác thực đúng với nhau.

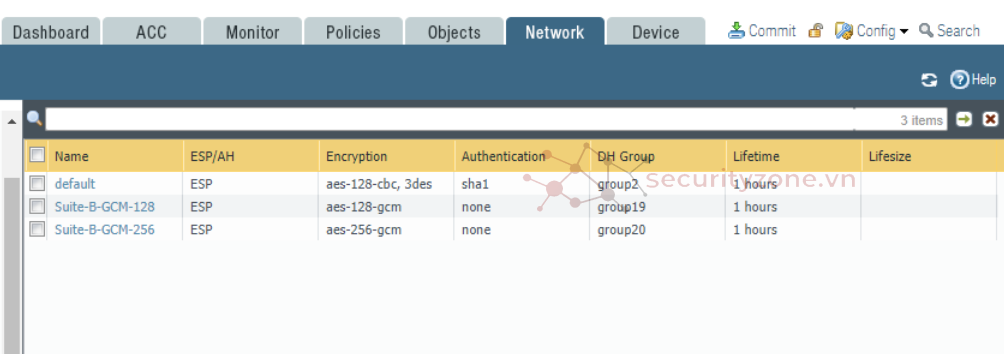

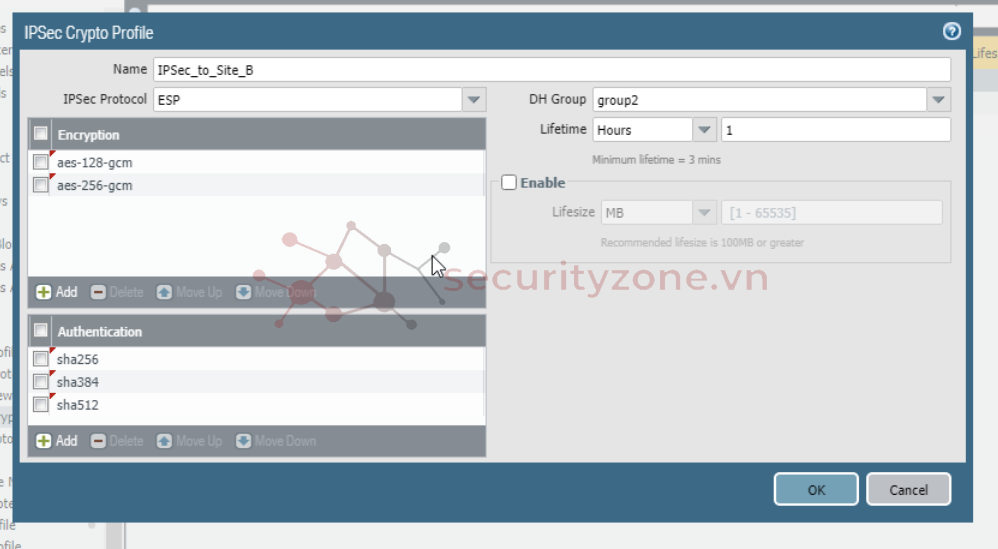

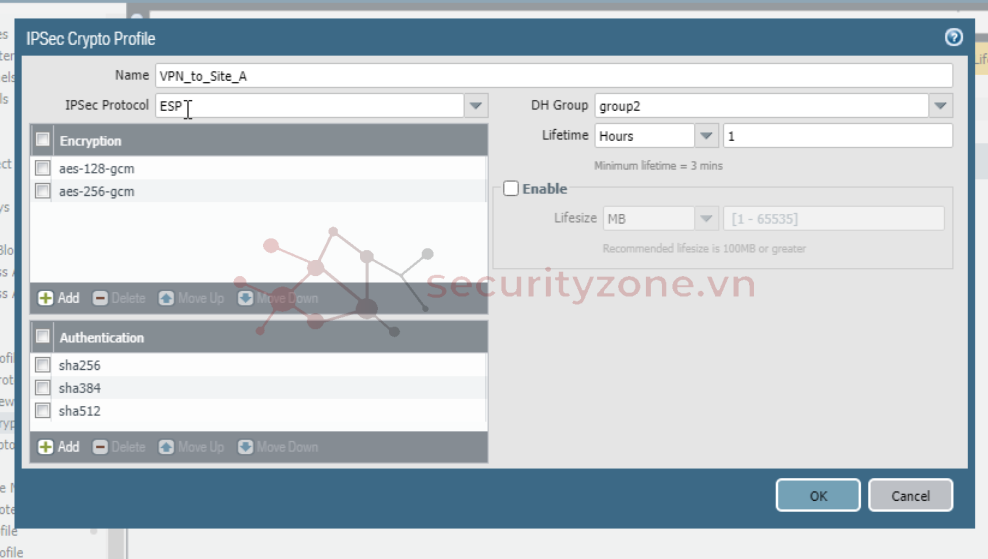

c. Tạo IPSec crypto

Mục đích để tạo các thông số trong quá trình đàm phán bảo mật (Security Association)

Network > Network Profiles > IPSec Crypto

Mặc địch thì sẽ có những profile này tuy nhiên sẽ có 1 số thuật toán mã hóa hoặc băm lỗi thời được sử dụng như SHA1

Tốt nhất nên tạo Profile mới

Add

DH Group dùng cho trao đổi khóa các bạn dùng group nào cũng được.

IPSec Protocol có hai loại là HA - Header Authentication (chỉ đảm bảo toàn vẹn và xác thực header, không mã hóa) và ESP - Encapsulation Security Payload (vừa mã hóa vừa xác thực và đảm bảo toàn vẹn) nên chọn ESP.

Lifetime là thời gian giới hạn để rekey (tạo lại khóa mới)

Lifesize cũng tương tự để rekey

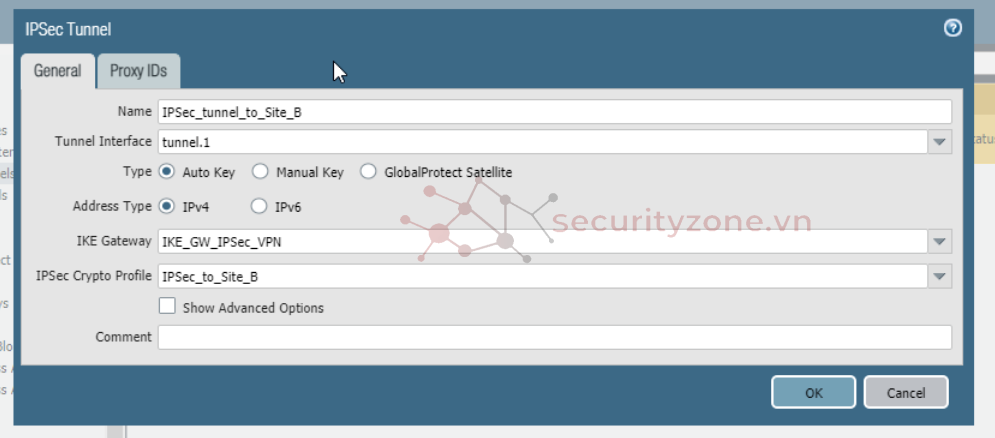

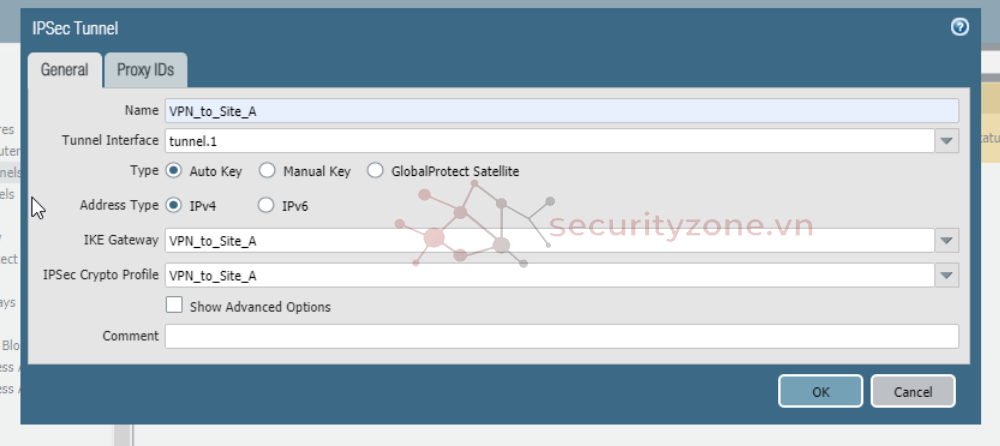

c. Tạo IPSec tunnel

Network > IPSec Tunnels > Add

Chọn IKE Gateway và IPSec Crypto Profile đã tạo

Palo Alto Site B

Tạo Zone

Tạo Tunnel Interface

IKE Gateway

IPSec Profile

Commit

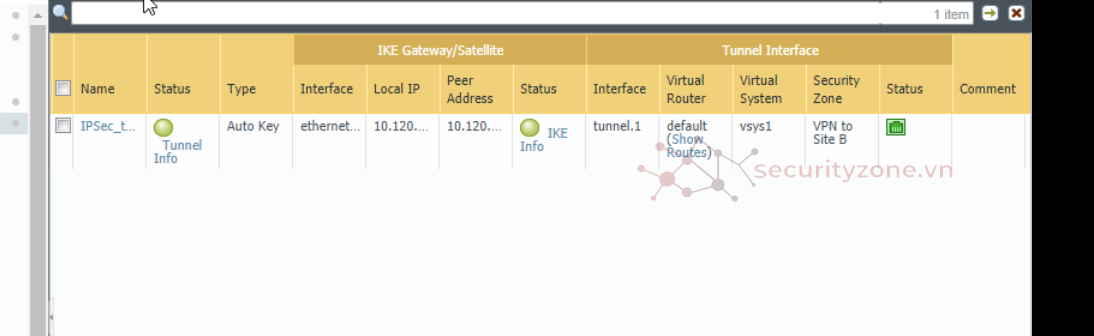

Bây giờ tunnel đã hoạt động

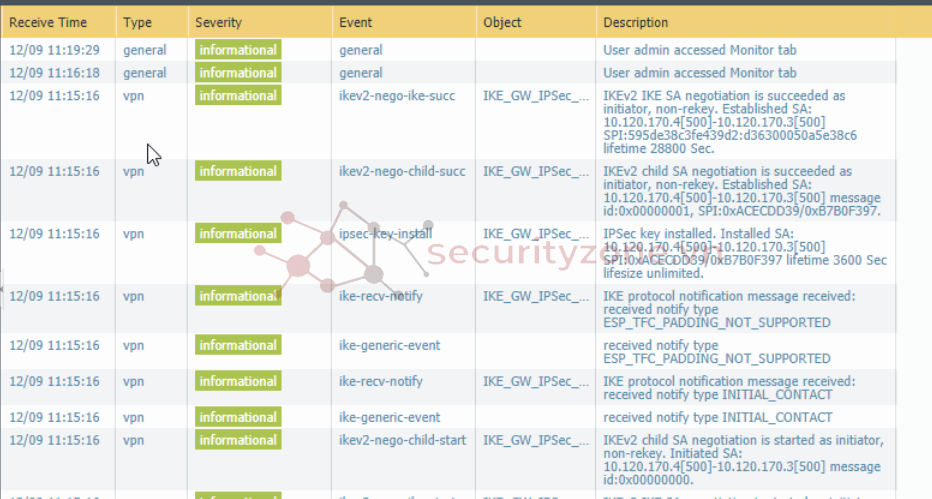

Quá trình đàm phán IKEv2 thành công

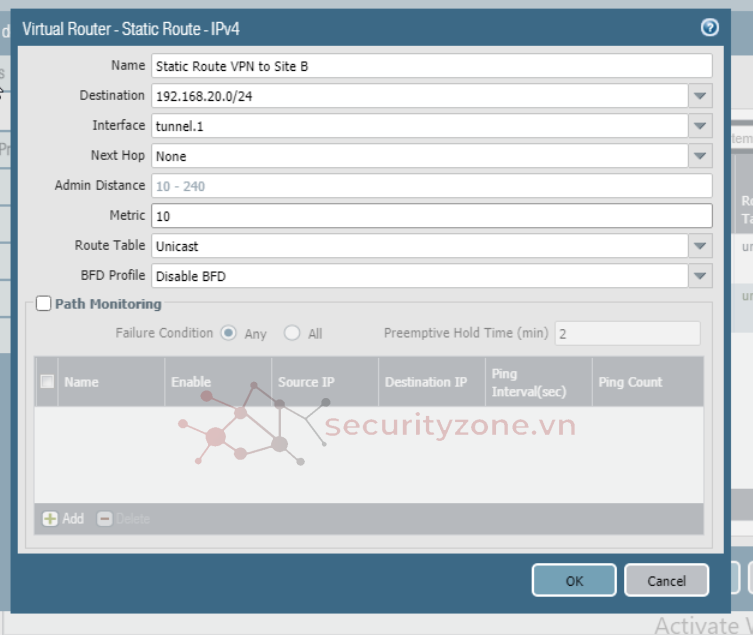

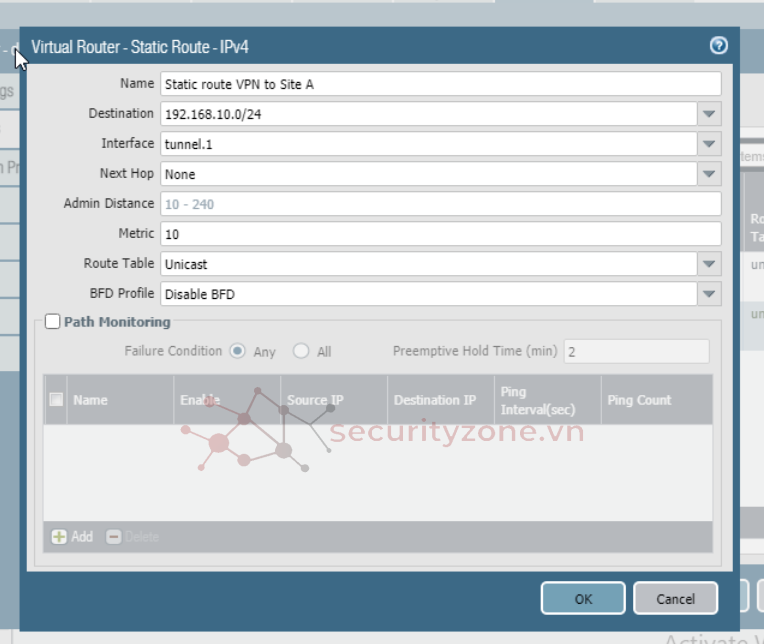

2. Cấu hình Static Route

Palo Alto Site A

Palo Alto Site B

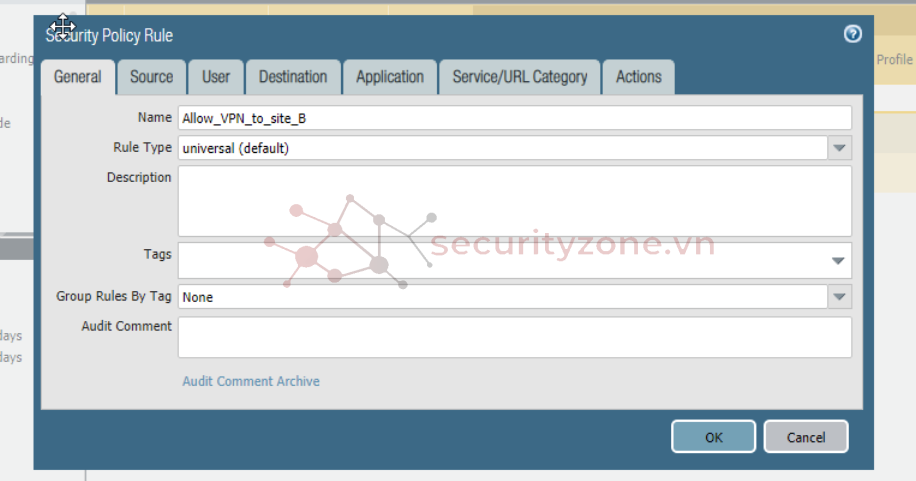

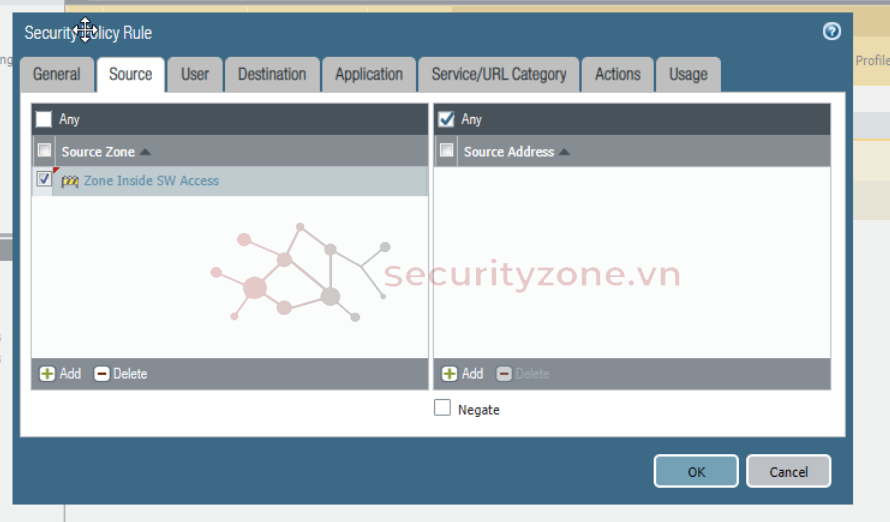

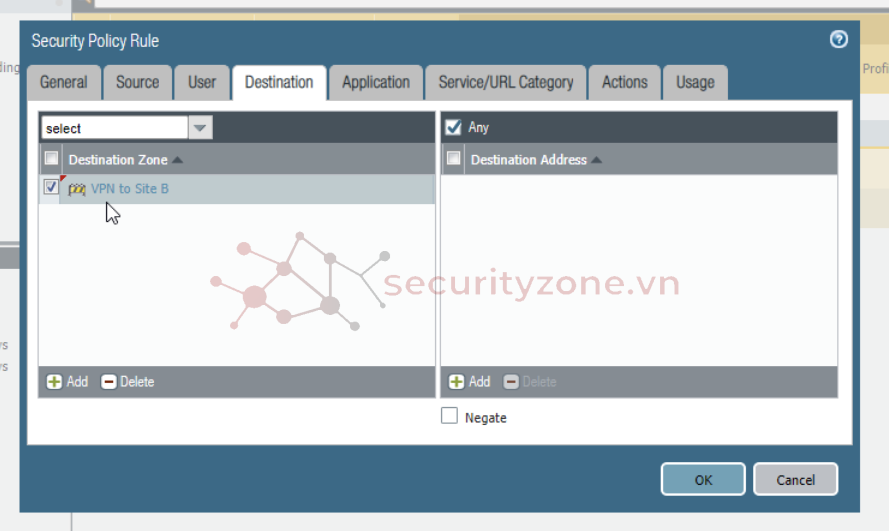

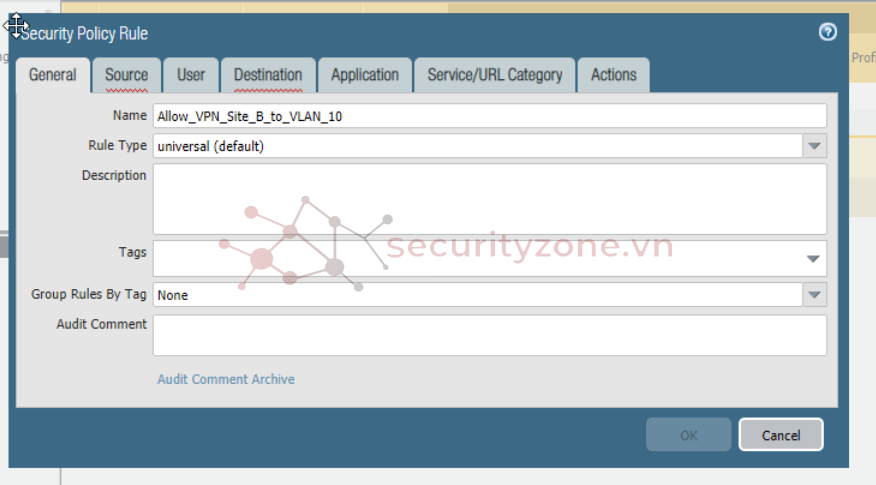

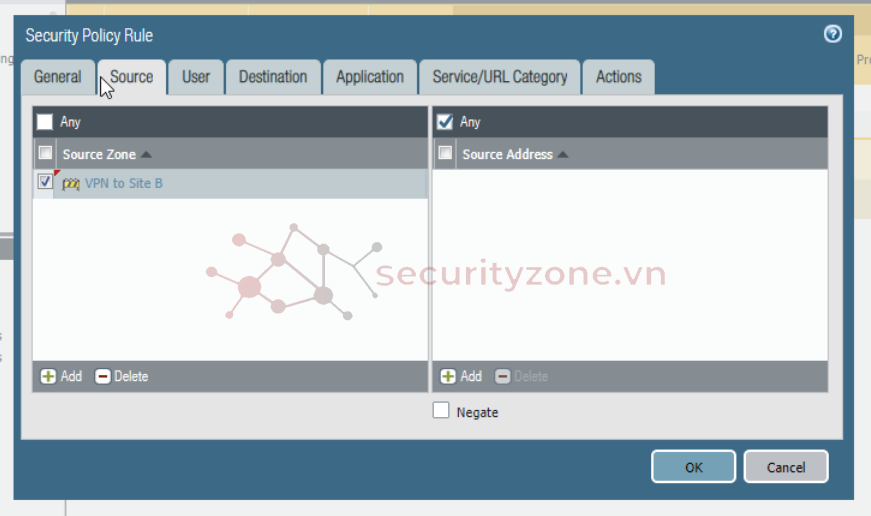

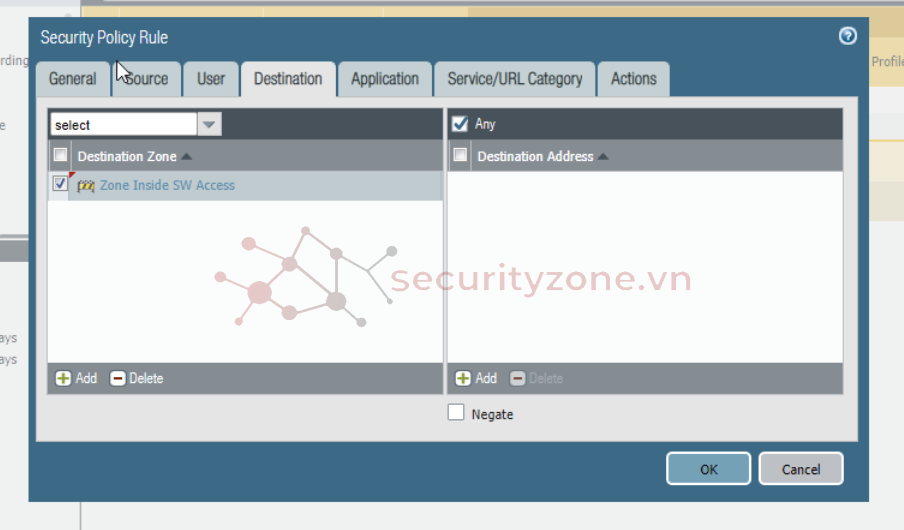

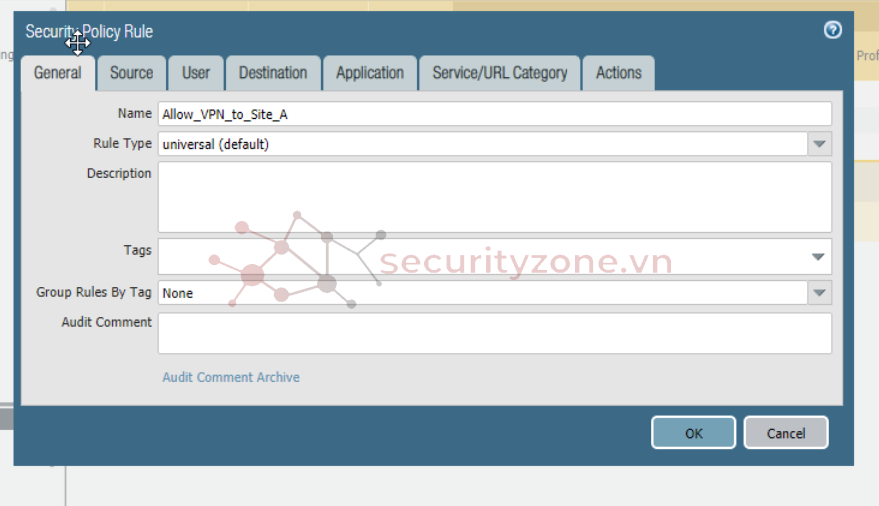

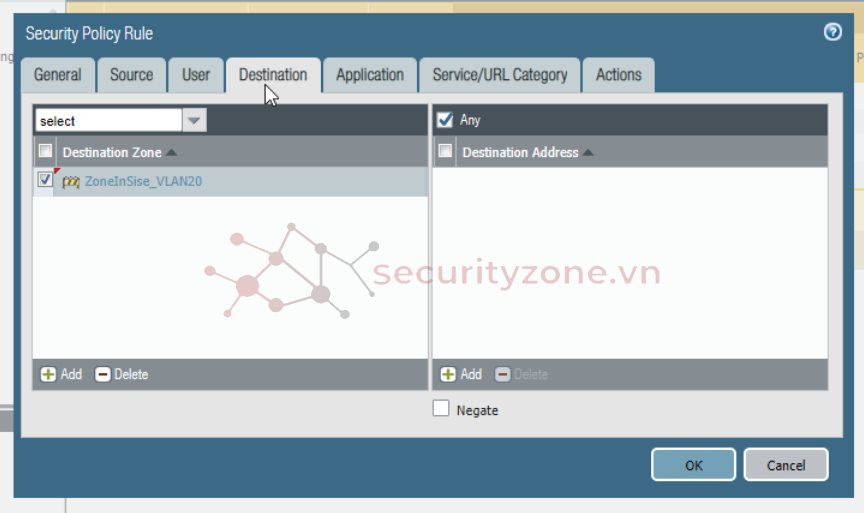

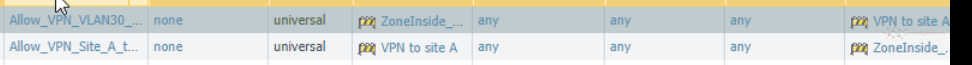

3. Cấu hình Policy

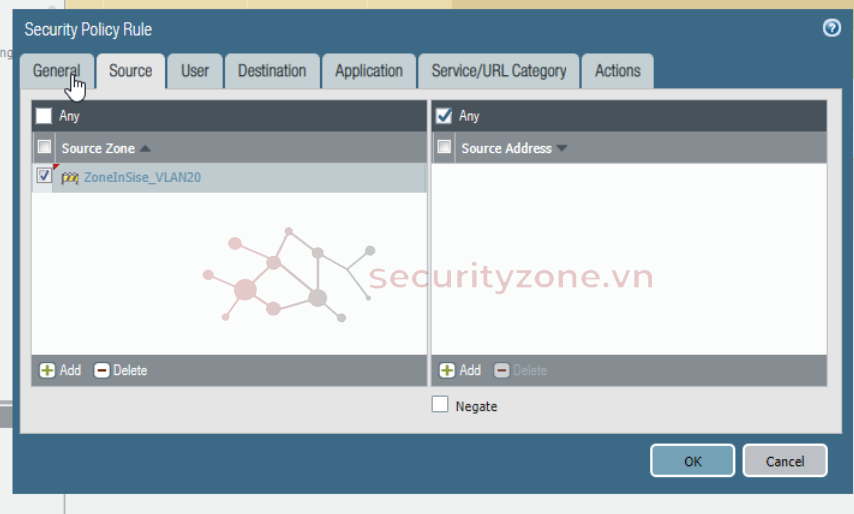

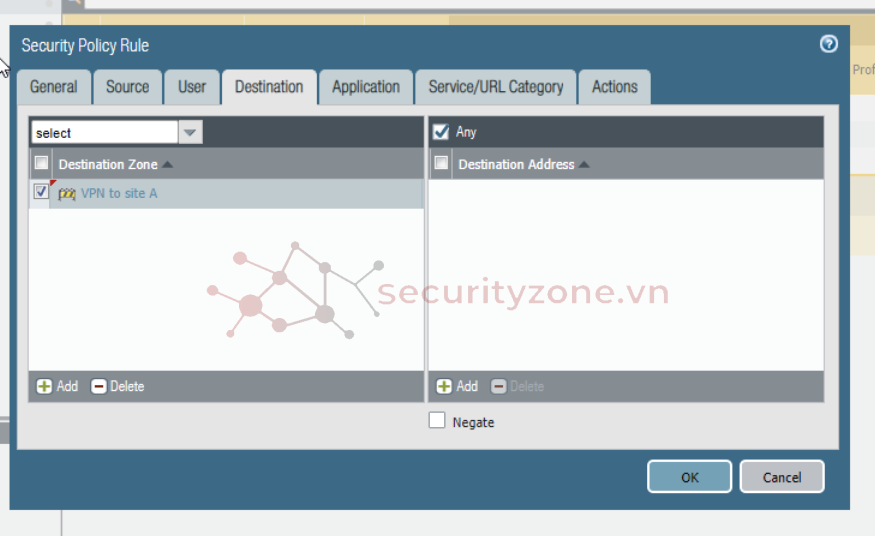

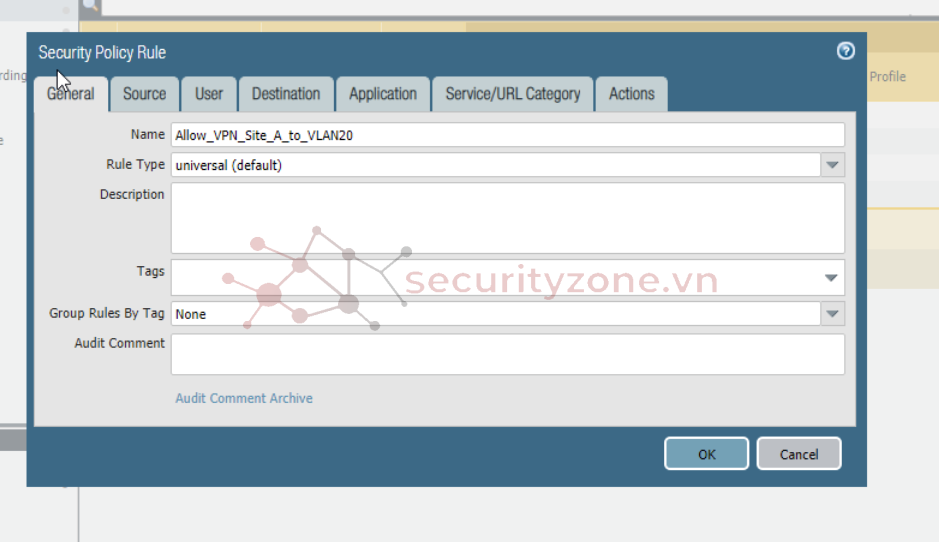

Palo Alto Site A

Chiều đi

Chiều về

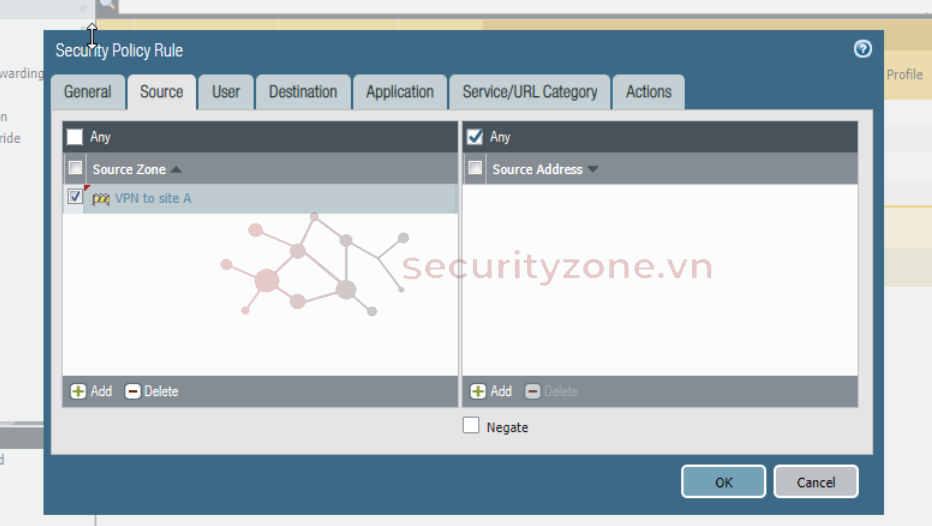

Palo Alto site B

Chiều đi

Chiều về

Commit

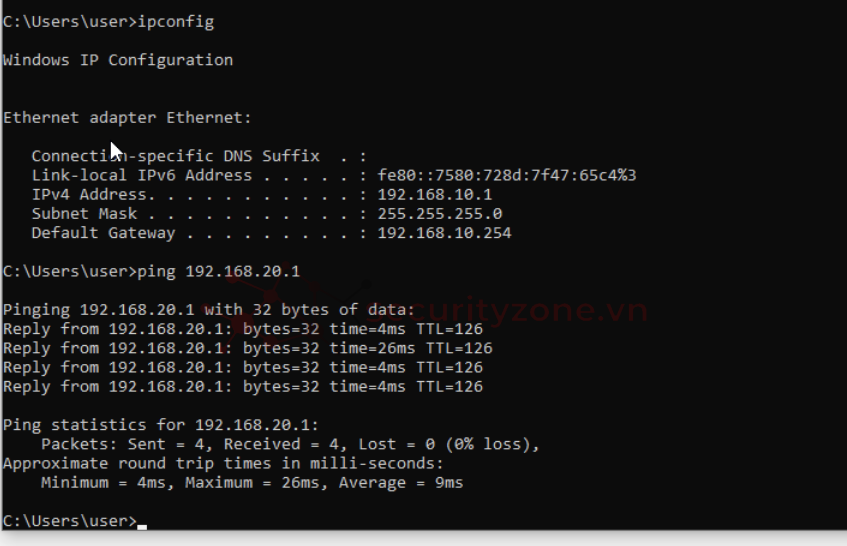

B. Kiểm tra

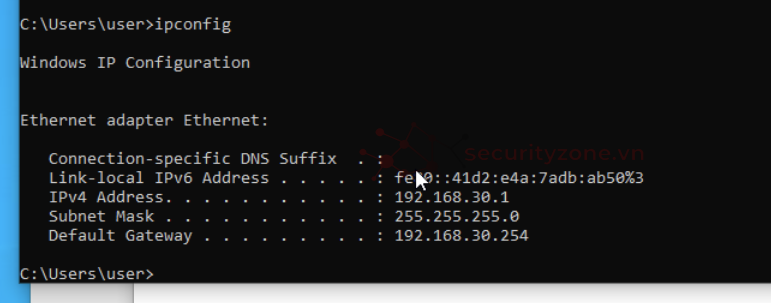

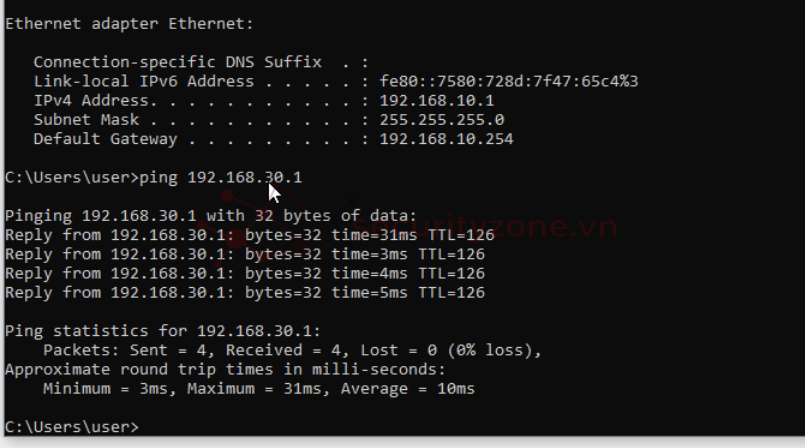

Từ máy Win A ping sang Win BThành công

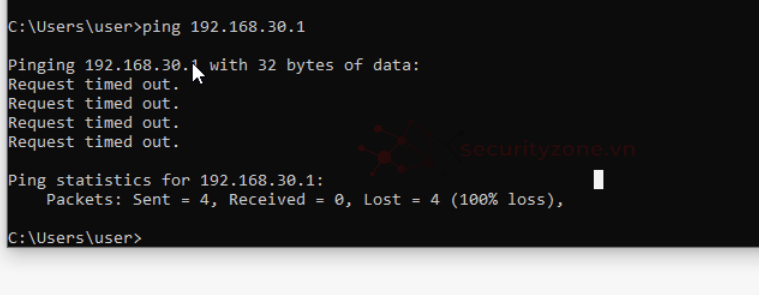

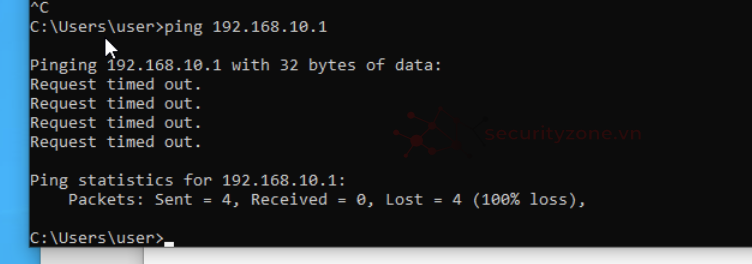

Từ Win A ping sang Win C (no VPN) không được

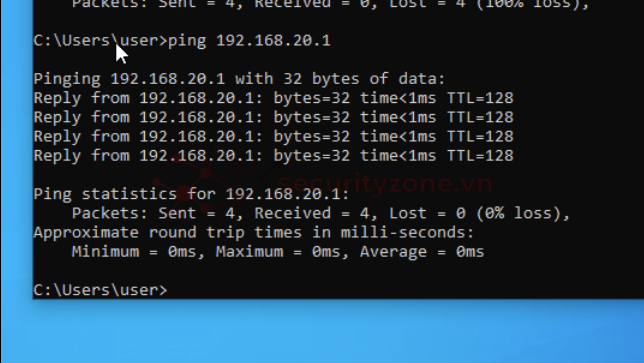

Ping từ Win B sang Win A được

Thử thêm Security Policy chiều đi và về cho Win C

Ping từ Win C qua không được

Để từ Win C VPN được tới Win A cần

Palo Alto Site A: Cấu hình thêm static route tới VLAN 30

Kết nối thành công

IV. Tổng kết

Qua bài triển khai này, có thể rút ra rằng việc cấu hình IPSec VPN trên Palo Alto Firewall không chỉ dừng lại ở việc tạo tunnel, mà còn cần kết hợp chặt chẽ giữa routing, zone, policy để đảm bảo hệ thống hoạt động chính xác và an toàn.https://docs.paloaltonetworks.com/n...al-tab#idacaa05c1-75f1-49bc-b5d0-e48f0ca75425

Sửa lần cuối:

Bài viết liên quan

Bài viết mới